端到端程序

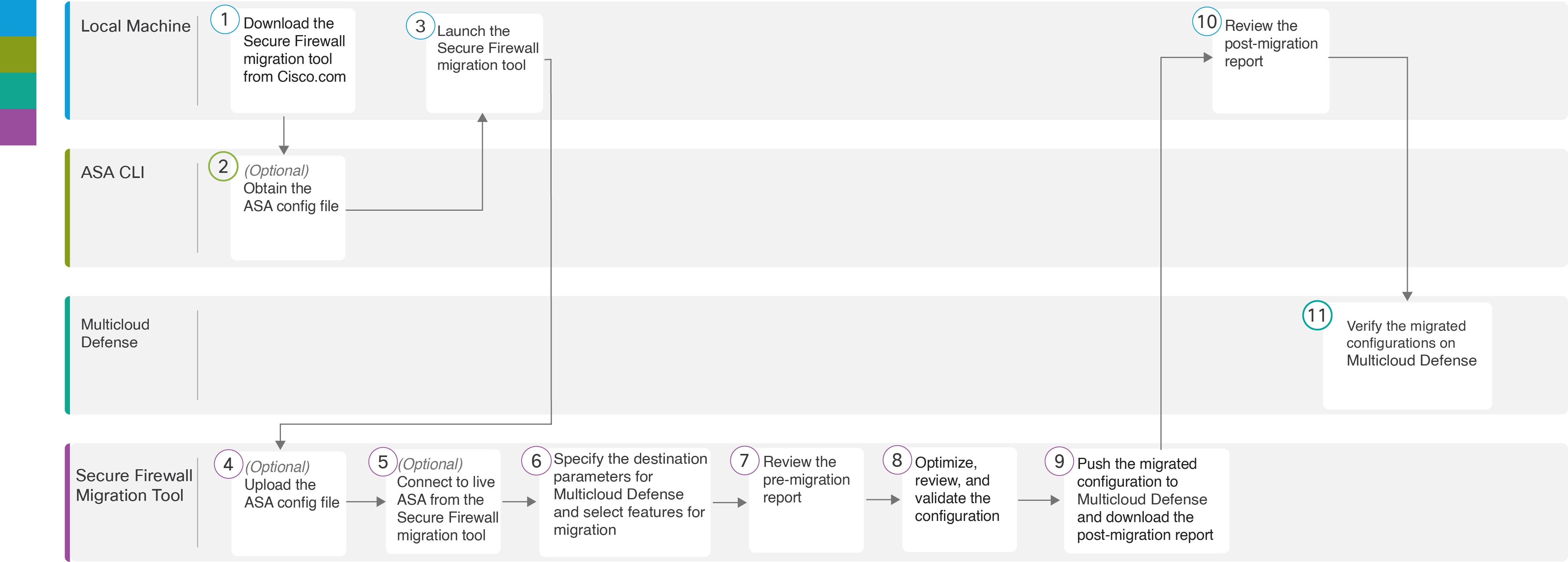

以下流程图说明了使用 Cisco Secure Firewall 迁移工具迁移Cisco Secure Firewall ASA 到 多云防御的工作流程。

|

工作空间 |

步骤 |

|

|---|---|---|

|

|

本地计算机 |

从 Cisco.com 下载最新版本的 Cisco Secure Firewall 迁移工具。 有关详细步骤,请参阅从 Cisco.com 下载 Cisco Secure Firewall 迁移工具。 |

|

|

Cisco Secure Firewall ASA CLI |

获取ASA配置文件:要从ASA CLI 获取ASA配置文件,请参阅获取 ASA 配置文件。 如果您想从迁移工具连接到ASA,请跳至步骤 3。 |

|

|

本地计算机 |

在本地计算机中,双击从 Cisco.com 下载的应用程序文件来启动安全防火墙迁移工具。 |

|

|

Cisco Secure Firewall 迁移工具 |

上传从 ASA CLI 获取的 ASA 配置文件,请参阅上传 ASA 配置文件。如果您计划连接到实时 ASA,请跳至步骤 6。 |

|

|

Cisco Secure Firewall 迁移工具 |

您可以从 Cisco Secure Firewall 迁移工具直接连接到实时 ASA。有关详细信息,请参阅从 Cisco Secure Firewall 迁移工具连接到 ASA。 |

|

|

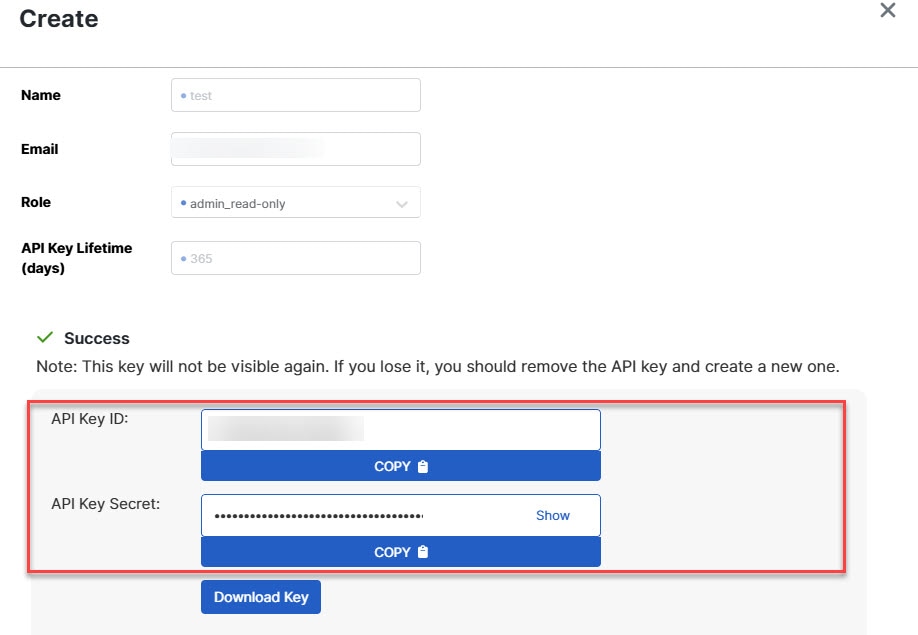

Cisco Secure Firewall 迁移工具 |

指定多云防御的目标参数有关详细步骤,请参阅 为 多云防御指定目标参数。 |

|

|

Cisco Secure Firewall 迁移工具 |

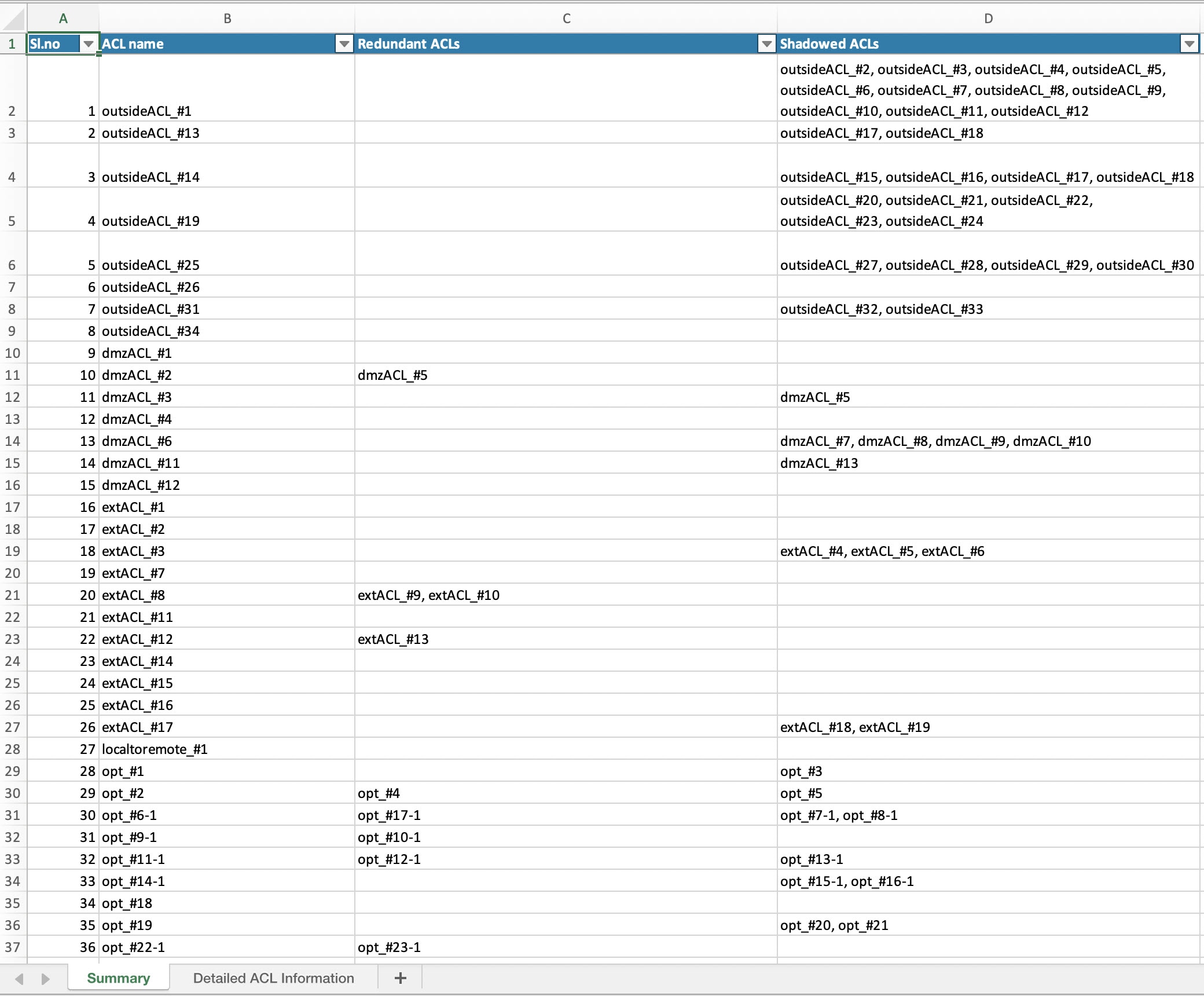

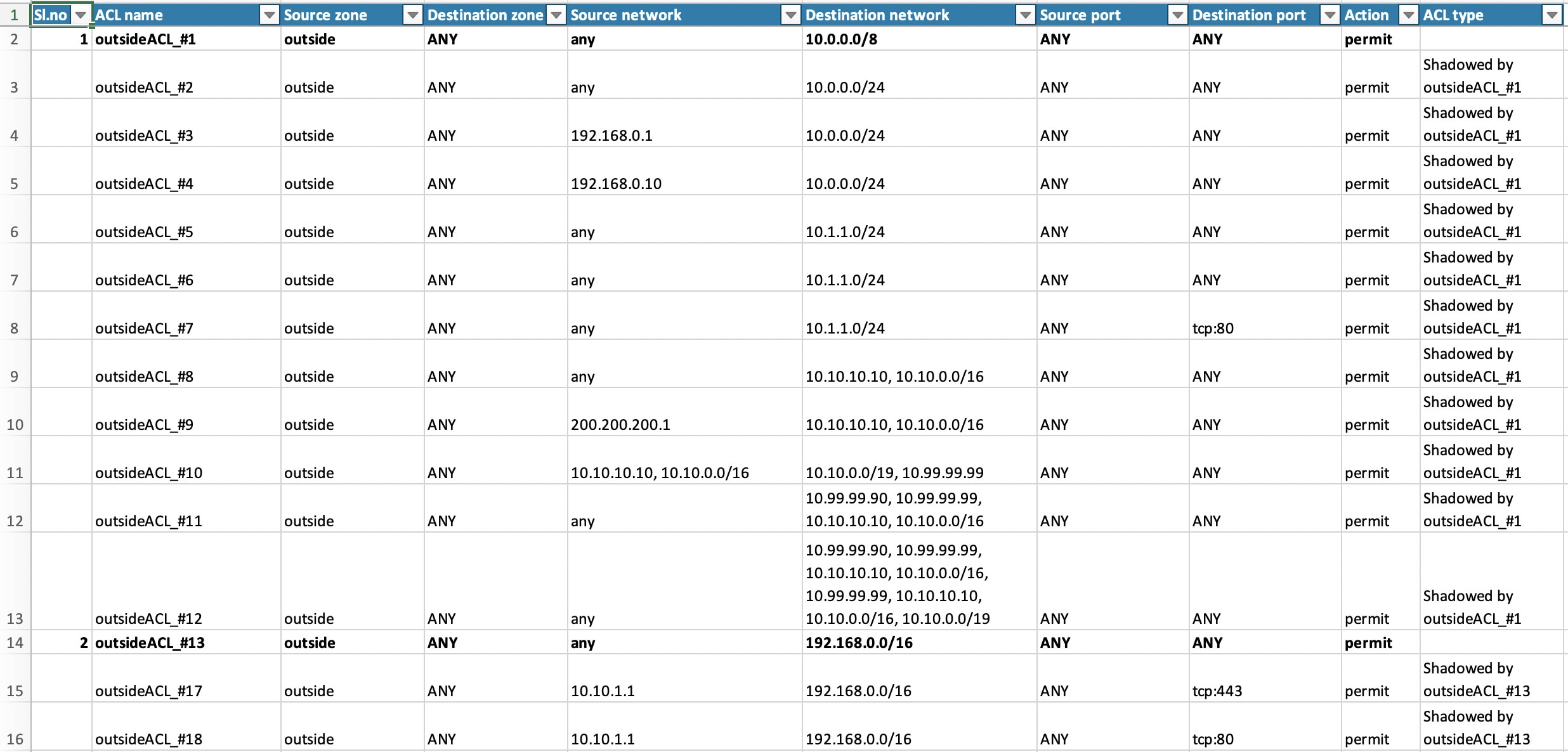

导航到下载迁移前报告的位置并查看报告。有关详细步骤,请参阅 查看迁移前报告。 |

|

|

Cisco Secure Firewall 迁移工具 |

优化并仔细检查配置并验证其是否正确。有关详细步骤,请参阅 优化、检查和验证要迁移的配置。 |

|

|

Cisco Secure Firewall 迁移工具 |

推送配置到多云防御。 |

|

|

本地计算机 |

下载迁移后报告以验证迁移进展情况。有关详细步骤,请参阅 查看迁移后报告并完成迁移。 |

|

|

多云防御 |

验证 多云防御 上的迁移配置,并根据需要在配置网关时使用它们。 |

可将对象从

可将对象从 将对象移回原位。请注意,大多数配置中引用的配置以粗体显示。

将对象移回原位。请注意,大多数配置中引用的配置以粗体显示。

反馈

反馈