关于 威胁防御 接口

威胁防御 包括数据接口和 管理/诊断 接口。

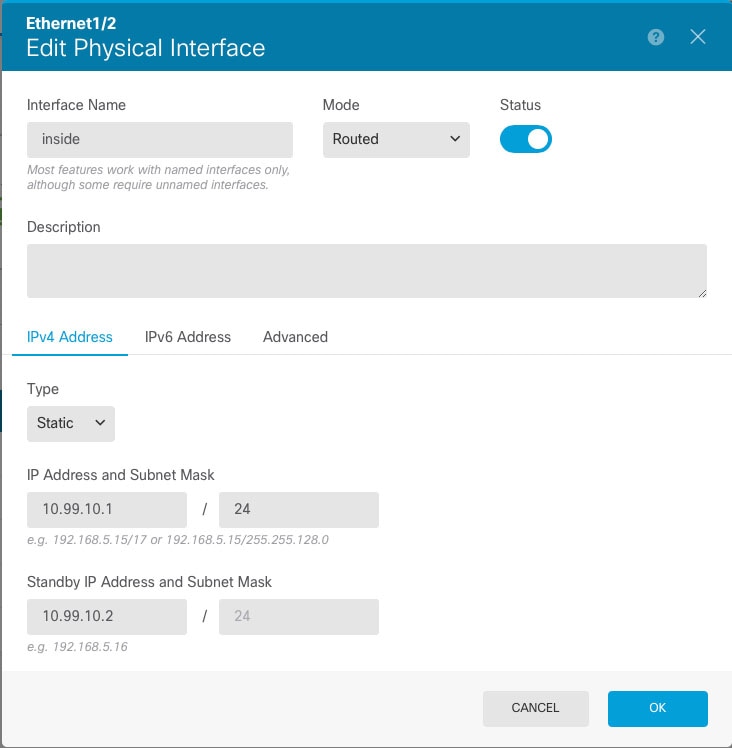

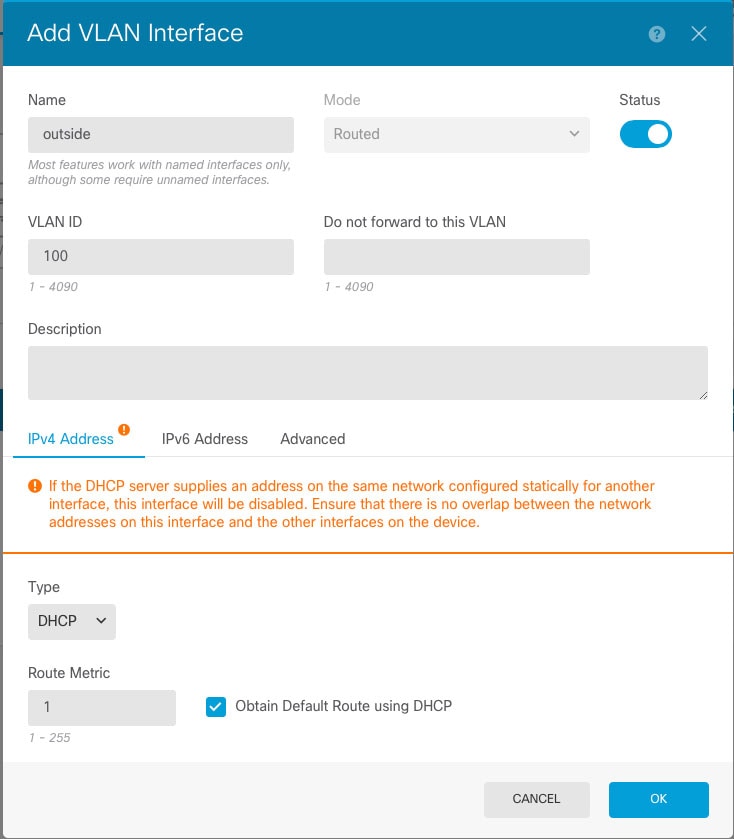

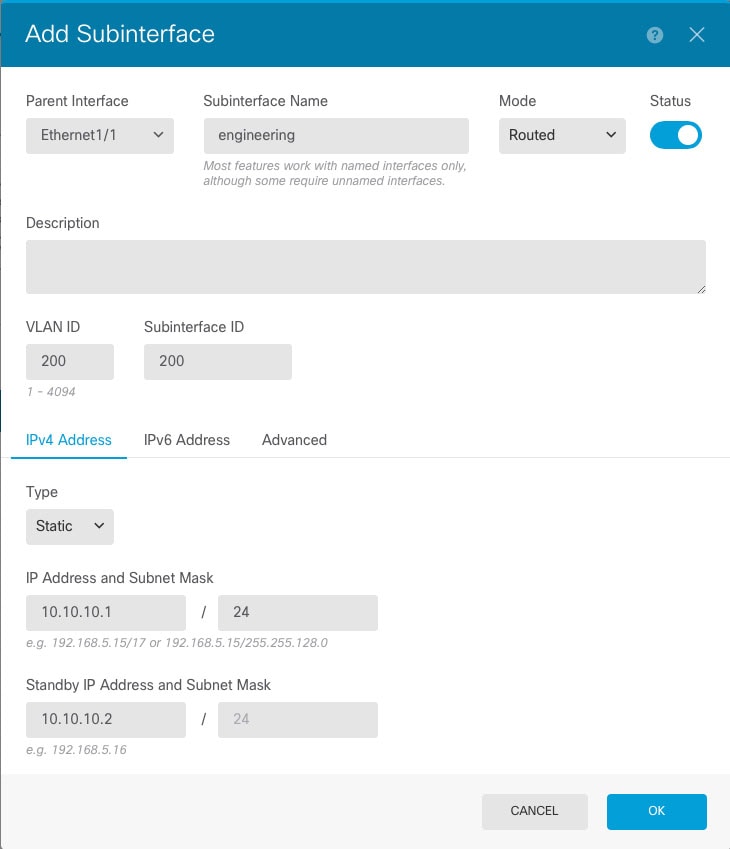

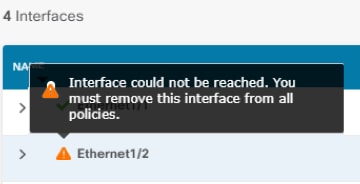

将电缆(以物理方式或虚拟方式)连接到接口接头时,您需要配置该接口。至少需要命名并启用该接口,该接口才会传输流量。如果该接口是网桥组的成员,此配置就已足够。对于非网桥组成员,您还需要为该接口指定一个 IP 地址。如果要在特定端口上创建 VLAN 子接口(而非单一物理接口),通常要在该子接口(而不是物理接口)上配置 IP 地址。通过 VLAN 子接口,可以将一个物理接口拆分为多个标记有不同 VLAN ID 的逻辑接口,这一点在您连接到交换机的中继端口时非常有用。请勿在被动接口上配置 IP 地址。

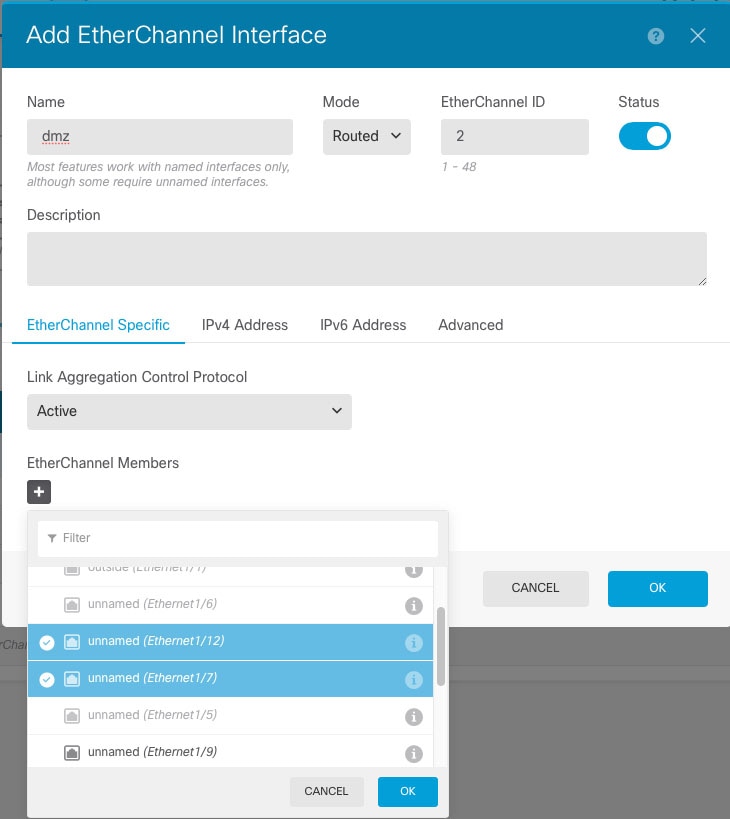

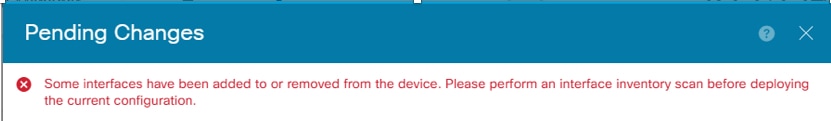

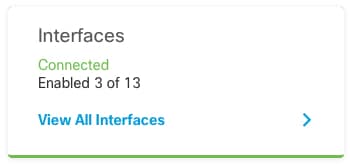

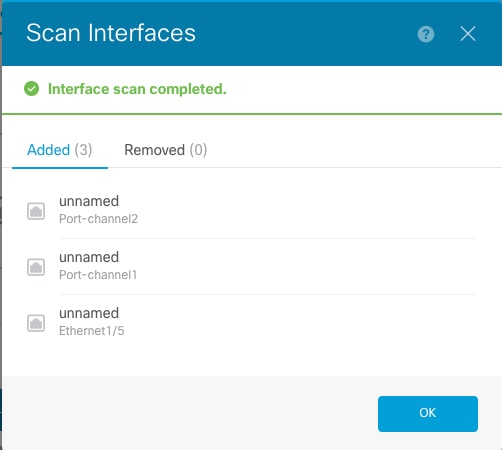

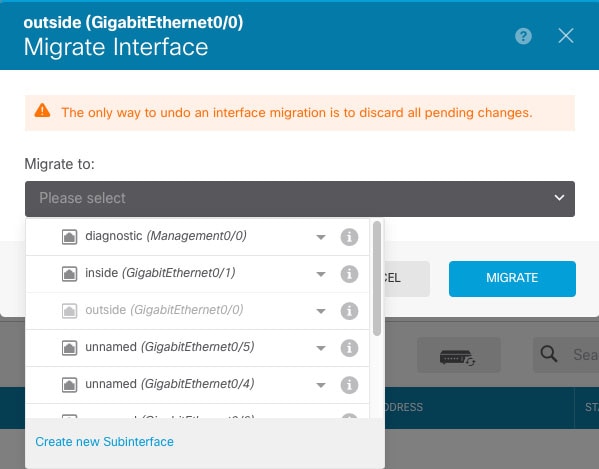

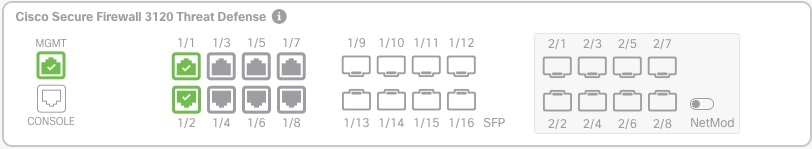

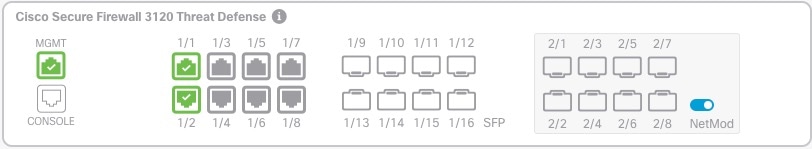

接口页面包括接口类型的子页面: 接口 (Interfaces)(适用于物理接口)、网桥组 (Bridge Groups)、虚拟隧道接口 (Virtual Tunnel Interfaces)、EtherChannel 和 VLAN(适用于Firepower 1010)。请注意, Firepower 4100/9300 EtherChannel 列于 接口 (Interfaces) 页面上而不是 EtherChannel 页面上,因为仅可修改 FXOS 中的 EtherChannel 参数,而不是 设备管理器中的参数。各页显示的是可用接口、接口名称、地址、模式以及状态。您可以直接在接口列表中更改接口的状态,打开接口或将其关闭。列表将基于您的配置显示接口特征。使用网桥组、EtherChannel 或 VLAN 接口上的开/关箭头可查看成员接口,这些成员接口也会显示于相应列表中。还可以查看受支持父接口的子接口。有关如何将这些接口映射到虚拟接口和网络适配器的信息,请参阅 VMware 网络适配器和接口如何映射到 威胁防御 物理接口。

以下主题介绍了通过 设备管理器 配置接口的局限性及其他接口管理概念。

接口模式

可以为每个接口配置下列其中一种模式:

- 路由

-

每个第 3 层路由接口都需要唯一子网上的一个 IP 地址。通常会将这些接口与交换机、另一个路由器上的端口或 ISP/WAN 网关连接。

- 被动

-

被动接口使用交换机 SPAN(交换端口分析器)或镜像端口监控在网络中传输的流量。SPAN 或镜像端口允许从交换机的其他端口复制流量。此功能可以提供网络内的系统可视性,而不会影响网络流量。如果在被动部署中配置系统,系统将不能执行某些操作,例如,阻止流量或流量整形。被动接口无条件接收所有流量,这些接口不会重传接收到的流量。

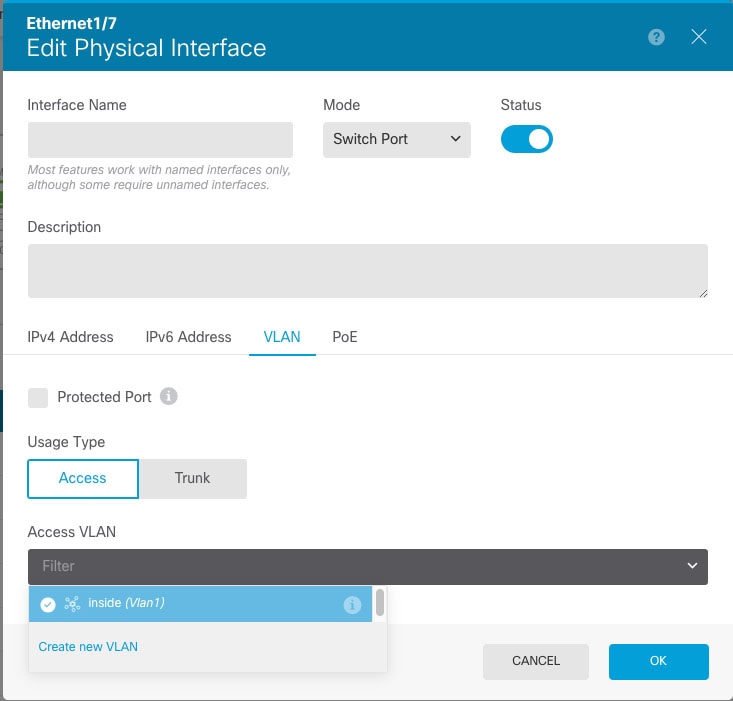

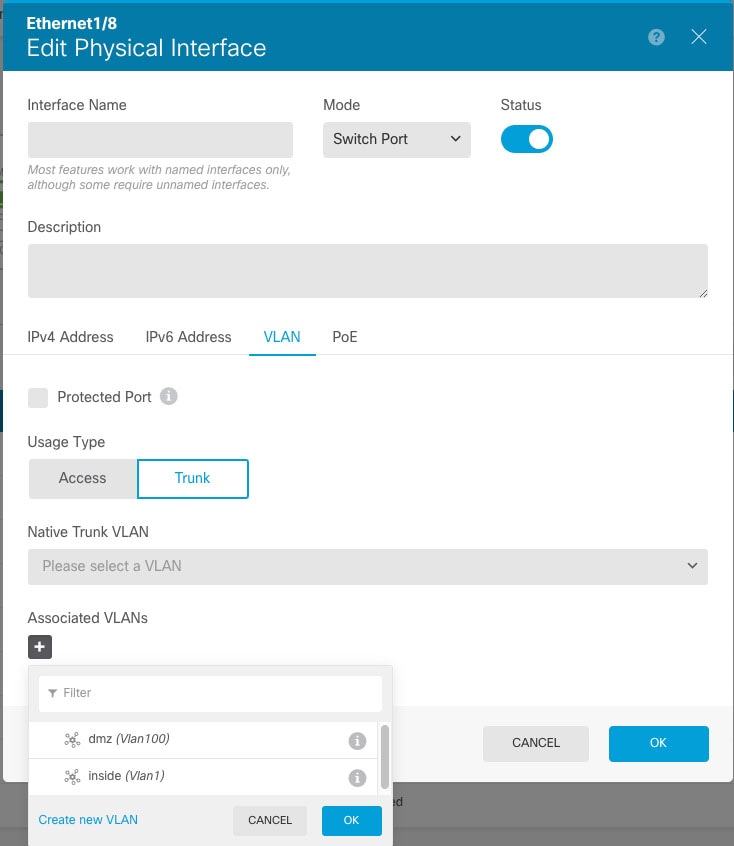

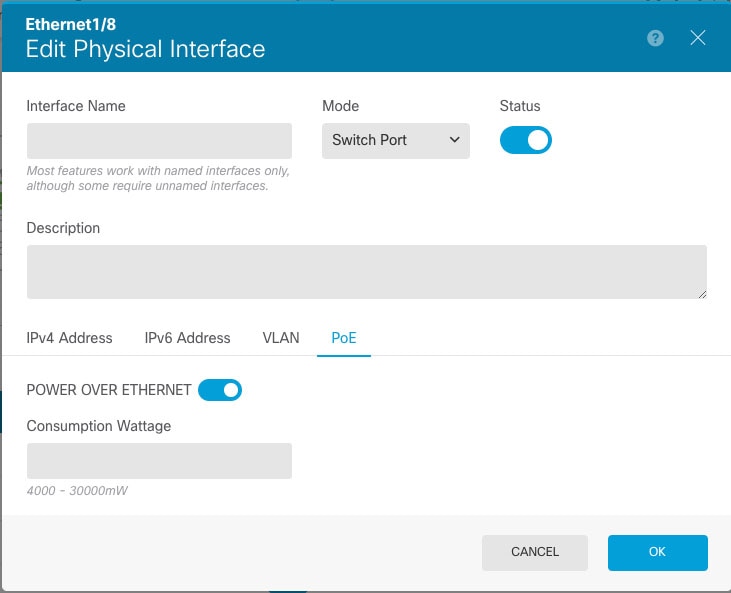

- 交换机端口 (Firepower 1010)

- 交换机端口使用硬件中的交换功能在第 2 层转发流量。同一 VLAN 上的交换机端口可使用硬件交换互相通信,且流量不受 威胁防御安全策略的限制。接入端口仅接受未标记流量,可以将其分配给单个 VLAN。中继端口接受未标记和已标记流量,且可以属于多个 VLAN。无法将管理接口配置为交换机端口。

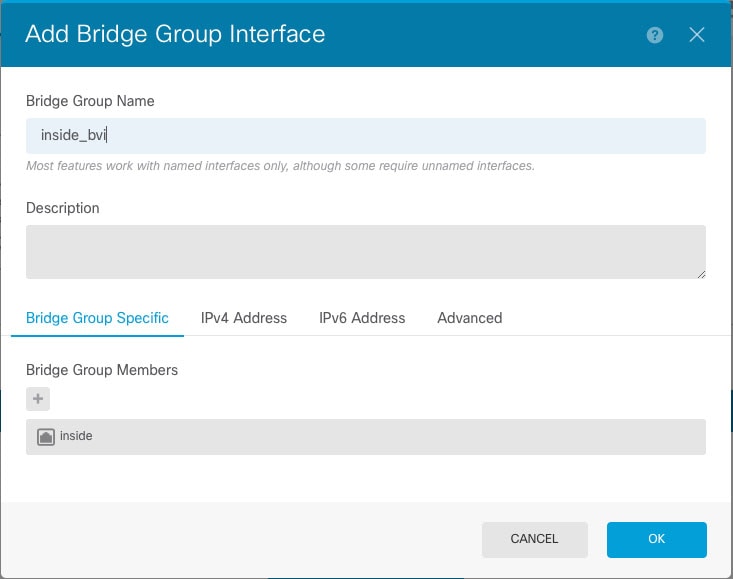

- BridgeGroupMember

-

网桥组是 威胁防御设备用于桥接而非路由的一组接口。所有接口位于同一网络上。网桥组由在网桥网络上有 IP 地址的桥接虚拟接口 (BVI) 表示。

如果指定 BVI,您可以在路由接口和 BVI 之间路由。在这种情况下,BVI 充当成员接口和路由接口之间的网关。如果不指定 BVI,网桥组成员接口上的流量不能离开网桥组。通常,可以指定该接口,以便将成员接口路由到互联网。

路由模式下网桥组的一种用途是在 威胁防御 设备上而非外部交换机上使用额外接口。您可以将终端直接连接到网桥组成员接口。您还可以连接交换机,以将更多终端添加到与 BVI 相同的网络。

管理/诊断接口

标记为“管理”的物理端口 (对于 threat defense virtual,则为 Management0/0 虚拟接口) 实际上有两个与其关联的单独接口。

-

管理虚拟接口 - 此 IP 地址用于系统通信。这是系统用于进行智能许可和检索数据库更新的地址。您可以打开它的管理会话(设备管理器 和 CLI)。您必须配置一个管理地址,该地址在上定义。

-

诊断虚拟接口 - 可以使用此接口将系统日志消息发送到外部系统日志服务器。为诊断接口配置 IP 地址是可选项。配置该接口的主要原因是您需要将它用于系统日志消息。此接口显示在 页面上,并可在此页面上进行配置。诊断接口只允许管理流量,而不允许穿越流量。

(硬件设备。)一种用于配置管理/诊断接口的方法是,不将物理端口连接到网络。而是仅配置管理 IP 地址,并把它配置为将数据接口用作从互联网获取更新的网关。然后,打开 HTTPS/SSH 流量(默认情况下启用 HTTPS)的内部接口,并使用内部 IP 地址打开 设备管理器 (请参阅 配置管理访问列表)。

对于 threat defense virtual,建议的配置是将 Management0/0 连接到与内部接口相同的网络,并将内部接口用作网关。不要为诊断接口配置单独的地址。

配置单独管理网络的建议

(硬件设备。)如果要使用单独管理网络,请将物理管理接口连接到交换机或路由器。

对于 threat defense virtual,请将 Management0/0 连接到不同于任何数据接口的独立网络。如果仍然使用默认 IP 地址,则需要更改管理 IP 地址或内部接口 IP 地址(因为它们在同一子网上)。

然后,进行以下配置:

-

依次选择,并配置所连接网络上的 IPv4 或 IPv6 地址(或两者)。如果需要,可以配置 DHCP 服务器以便能向网络上的其他终端提供 IPv4 地址。如果路由器在管理网络上有到互联网的路由,则可将其作为网关来使用。如果没有,请使用数据接口作为网关。

-

仅当您打算通过该接口向系统日志服务器发送系统日志消息时,才需要为诊断接口配置地址(在上)。否则,不要为诊断接口配置地址,因为这不需要。您配置的任何 IP 地址必须与管理 IP 地址在同一子网上,并且不能在 DHCP 服务器池中。例如,如果使用 192.168.45.45 作为管理地址,192.168.45.46 至 192.168.45.254 作为 DHCP 池,则可以使用从 192.168.45.1 到 192.168.45.44 的任何地址配置诊断接口。

安全区

可为每个接口分配一个安全区。然后根据区域应用您的安全策略。例如,您可以将内部接口分配到内部区域,而将外部接口分配到外部区域。例如,可以配置访问控制策略,允许流量从内部传到外部,但不允许从外部传入内部。

每个区域都有一个与接口模式直接相关的模式。您可以仅向同一模式安全区添加接口。

对于网桥组,可将成员接口添加到区域,但不能添加桥接虚拟接口 (BVI)。

不要将管理/诊断接口包括在区域中。区域只适用于数据接口。

可在对象 (Objects) 页面创建安全区。

IPv6 寻址

您可以为 IPv6 配置两种类型的单播地址:

-

全局 - 全局地址是可在公用网络上使用的公用地址。对于网桥组,需要在桥接虚拟接口 (BVI) 上而非每个成员接口上配置全局地址。不能将以下任何地址指定为全局地址。

-

内部保留的 IPv6 地址:fd00::/56(fd00:: 至 fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

未指定的地址,例如 ::/128

-

环回地址 ::1/128

-

组播地址 ff00::/8

-

链路本地地址 fe80::/10

-

-

链路本地 - 链路本地地址是只能在直连网络上使用的专用地址。路由器不使用链路本地地址转发数据包;它们仅用于在特定物理网段上通信。链路本地地址可用于地址配置或网络发现功能,例如地址解析和邻居发现。在网桥组中,对 BVI 启用 IPv6 将为每个网桥组成员接口自动配置链路本地地址。每个接口必须有自己的地址,因为链路本地地址仅在网段中可用,并且会与接口 MAC 地址绑定。

至少需要配置链路本地地址,IPv6 才会起作用。如果配置全局地址,则接口上会自动配置链路本地地址,因此无需另外专门配置链路本地地址。如果不配置全局地址,则需要自动或手动配置链路本地地址。

Auto-MDI/MDIX 功能

对于 RJ-45 接口,默认的自动协商设置还包括 Auto-MDI/MDIX 功能。Auto-MDI/MDIX 在自动协商阶段检测直通电缆时执行内部交叉,从而消除交叉布线的需要。如要启用接口的 Auto-MDI/MDIX,必须将速度或双工设置为自动协商。如果将速度和双工明确设置为固定值,从而禁用了两种设置的自动协商,则 Auto-MDI/MDIX 也将被禁用。对于千兆以太网,当速度和双工被设置为 1000 和全值时,接口始终会自动协商;因此,Auto-MDI/MDIX 始终会启用,且您无法禁用它。

)。

)。

反馈

反馈