|

连接

|

|

最大邮件大小

|

该侦听程序将接受的最大邮件的大小。最小的最大邮件大小为 1 KB。

|

|

来自单个 IP 的最大并发连接数

|

允许从一个 IP 地址连接到此侦听程序的最大并发连接数。

|

|

每个连接的最大邮件数

|

每个连接可以通过此侦听程序从远程主机发送的最大邮件数。

|

|

每封邮件的最大收件人数

|

将从此主机接受的每封邮件的最大收件人数。

|

|

SMTP 横幅

|

|

自定义 SMTP 横幅代码

|

当与此侦听程序建立连接时,返回的 SMTP 代码。

|

|

自定义 SMTP 横幅文本

|

当与此侦听程序建立连接时,返回的 SMTP 横幅文本。

|

|

自定义 SMTP 拒绝横幅代码

|

当此侦听程序拒绝连接时,返回的 SMTP 代码。

|

|

自定义 SMTP 拒绝横幅文本

|

当此侦听程序拒绝连接时,返回的 SMTP 横幅文本。

|

|

覆盖 SMTP 横幅主机名

|

默认情况下,当为远程主机显示 SMTP 横幅时,邮件网关将包括与侦听程序的接口关联的主机名(例如,220- hostname ESMTP)。可以选择通过在此处输入其他主机名来覆盖此标语。此外,可以将主机名字段留空以选择不在标语中显示主机名。

|

|

主机的速率限制

|

|

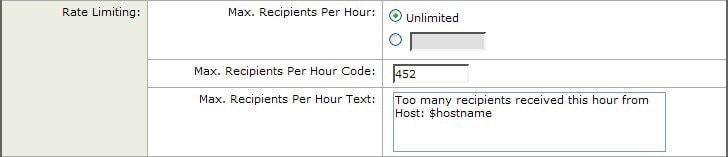

每小时最大收件人数

|

此侦听程序每小时将从远程主机接收的最大收件人数。系统会全局跟踪每个发件人 IP 地址的收件人数。每个侦听程序会跟踪自己的速率限制阈值;但是,由于所有侦听程序都根据单个计数器进行验证,因此当同一 IP 地址(发件人)连接到多个侦听程序时,更有可能超过速率限制。

|

|

每小时最大收件人数的代码

|

当主机超过为此侦听程序定义的每小时最大收件人数时,返回的 SMTP 代码。

|

|

超过每小时最大收件人数的文本

|

当主机超过为此侦听程序定义的每小时最大收件人数时,返回的 SMTP 横幅文本。

|

|

发件人的速率限制

|

|

每个时间间隔的最大收件人数

|

在指定的时段内,此侦听程序根据邮件发件人地址从唯一信封发件人收到的最大收件人数。系统不会全局跟踪收件人数。每个侦听程序会跟踪自己的速率限制阈值;但是,由于所有侦听程序都根据单个计数器进行验证,因此当多个侦听程序收到来自同一邮件发件人地址的邮件时,更有可能超过速率限制。

选择是使用默认最大收件人,接受无限的收件人,还是指定另一个最大收件人数。

使用“默认邮件流策略”(Default Mail Flow Policy) 设置指定最大收件人数,以及默认情况下由其他邮件流策略使用的时间间隔。时间间隔仅可以使用“默认邮件流策略”(Default Mail Flow Policy) 指定。

|

|

超过发件人速率限制的错误代码

|

当信封超过为此侦听程序定义的时间间隔的最大收件人数时,返回的 SMTP 代码。

|

|

超过发件人速率限制的错误文本

|

当信封发件人超过为此侦听程序定义的时间间隔的最大收件人数时,返回的 SMTP 标语文本。

|

|

例外

|

如果希望从定义的速率限制中免除某些信封发件人,请选择包含信封发件人的地址列表。有关详细信息,请参阅为传入连接规则使用发件人地址列表。

|

|

流量控制

|

|

使用 SenderBase 控制流量

|

为此侦听程序启用对 IP 信誉服务的“查询”。

|

|

按 IP 地址的相似性分组:(有效位 0-32)

|

用于根据 IP 地址跟踪传入邮件并限制其速率,同时在大型 CIDR 块中管理侦听程序的主机访问表 (HAT) 中的条目。定义一个有效位范围(从 0 到 32)以根据其对相似 IP 地址进行分组来限制速率,同时仍为该范围内的每个 IP 地址维护各个计数器。要求禁用“使用

SenderBase”(Use SenderBase)。有关 HAT 重要位数的详细信息,请参阅配置路由和传送功能。

|

|

目录搜集攻击预防 (DHAP)

|

|

目录搜集攻击预防:每小时的最大无效收件人数

|

此侦听程序每小时将从远程主机接收的最大无效收件人数。此阈值表示 RAT 拒绝和 SMTP Call-Ahead 服务器拒绝总数与在 SMTP 会话中删除或在工作队列中退回的无效 LDAP 收件人邮件的总数相结合的结果(在关联侦听程序中的 LDAP

接受设置中定义)。有关为 LDAP 接受查询配置 DHAP 的详细信息,请参阅处理 LDAP 查询。

|

|

目录搜集攻击预防:如果在 SMTP 会话中达到 DHAP 阈值,则放弃连接。

|

如果达到无效收件人阈值,则邮件网关会放弃与主机的连接。

|

|

每小时的最大无效收件人数量代码:

|

指定在放弃连接时使用的代码。默认代码为 550。

|

|

每小时的最大无效收件人数量文本:

|

指定用于放弃的连接的文本。默认文本为“无效收件人过多”(Too many invalid recipients)。

|

|

如果在 SMTP 会话中达到 DHAP 阈值,则放弃连接

|

启用该项可在 SMTP 会话中达到 DHAP 阈值时放弃连接。

|

|

每小时的最大无效收件人数量代码

|

指定由于 SMTP 会话中的 DHAP 而放弃连接时要使用的代码。默认代码为 550。

|

|

每小时的最大无效收件人数量文本:

|

指定由于 SMTP 会话中的 DHAP 而放弃连接时要使用的文本。

|

|

垃圾邮件扫描

|

|

反垃圾邮件扫描

|

在此侦听程序中启用反垃圾邮件扫描。

|

|

病毒检测

|

|

防病毒扫描

|

在此侦听程序中启用防病毒扫描。

|

|

发件人域信誉验证

|

|

发件人域信誉验证

|

启用发件人域信誉验证。

|

|

加密和身份验证

|

|

TLS

|

在此侦听程序的 SMTP 会话中拒绝、首选或要求传输层安全 (TLS)。

如果选择“首选”(Preferred),可以通过选择地址列表来指定相关域和邮件地址,从而要求来自特定域或具有特定邮件地址的信封发件人必须使用 TLS。当与该列表中的域或地址匹配的信封发件人尝试通过不使用 TLS 的连接发送邮件时,邮件网关会拒绝连接,并且发件人必须使用 TLS 重试。

如果客户端证书有效,“验证客户端证书”(Verify Client Certificate) 选项会指导邮件网关与用户邮件应用程序建立 TLS 连接。如果您为“首选 TLS”(TLS Preferred) 设置选择此选项,当用户没有证书时,邮件网关仍允许非 TLS 连接;但在用户具有的证书无效时,将拒绝连接。对于“需要 TLS”(TLS Required) 设置,选择此选项将要求用户具备有效证书,邮件网关才能允许连接。

有关创建地址列表的信息,请参阅为传入连接规则使用发件人地址列表。

有关将客户端证书用于 TLS 连接的信息,请参阅从邮件网关建立 TLS 连接。

|

|

SMTP 身份验证

|

从远程主机连接到侦听程序时允许、禁止或需要 SMTP 身份验证。在“LDAP 查询”一章中详细介绍了 SMTP 身份验证。

|

|

如果 TLS 和 SMTP 身份验证同时启用:

|

需要 TLS 以提供 SMTP 身份验证

|

|

域密钥/DKIM 签名

|

对此侦听程序启用域密钥或 DKIM 签名(仅限 ACCEPT 和 RELAY)。

|

|

DKIM 验证

|

启用 DKIM 验证。

|

|

S/MIME 解密和验证

|

|

S/MIME 解密/验证

|

- 启用 S/MIME 解密或验证。

- 选择在 S/MIME 验证后是保留还是删除邮件中的数字签名。对于三重封装的邮件,仅保留或删除内部签名。

|

|

S/MIME 公钥搜集

|

|

S/MIME 公钥搜集

|

启用 S/MIME 公钥搜集。

|

|

在验证失败时搜集证书

|

如果传入签名邮件的验证失败,则选择是否搜集公钥。

|

|

存储更新的证书

|

选择是否搜集更新的公钥。

|

|

SPF/SIDF 验证

|

|

启用 SPF/SIDF 验证

|

对此侦听程序启用 SPF/SIDF 签名。有关详细信息,请参阅邮件验证。

|

|

一致性级别

|

设置 SPF/SIDF 一致性级别。可以选择 SPF、SIDF 或 SIDF 兼容。有关详细信息,请参阅邮件验证。

|

|

如果使用了“Resent-Sender:”或“Resent-From:”,则降级 PRA 验证结果:

|

如果选择 SIDF 兼容一致性级别,请配置当邮件中存在“Resent-Sender:”或“Resent-From:”信头时,是否要将 PRA 身份验证的通过结果降级为“无”(None)。为了安全起见,可以选择此选项。

|

|

HELO 测试

|

配置是否要对 HELO 身份执行测试(将此选项用于 SPF 和 SIDF 兼容一致性级别)。

|

|

DMARC 验证

|

|

启用 DMARC 验证

|

对此侦听程序启用 DMARC 验证。有关详细信息,请参阅 DMARC 验证。

|

|

使用 DMARC 验证配置文件

|

选择要对此侦听程序使用的 DMARC 验证配置文件。

|

|

DMARC 反馈报告

|

启用发送 DMA RC 汇聚反馈报告的功能。

有关 DMARC 汇聚反馈报告的详细信息,请参阅 DMARC 汇聚报告。

|

Note

|

DMARC 规范要求反馈报告邮件符合 DMARC 标准。请确保这些邮件经过 DKIM 签名,或必须发布适当的 SPF 记录。

|

|

|

无标记的退回

|

|

将无标记的退回视为有效

|

仅当启用了退回验证标记功能(在“配置路由和传输功能”一章中进行了介绍)时应用。默认情况下,设备将无标记的退回使用无效并拒绝退回或添加自定义信头,具体取决于“退回验证”(Bounce Verification) 设置。如果选择将无标记的退回视为有效,则邮件网关会接受退回邮件。

|

|

信封发件人 DNS 验证

|

|

|

请参阅验证发件人。

|

|

例外表

|

|

使用例外表

|

使用发件人验证域例外表。只能有一个例外表,但是可以按邮件流策略来启用它。有关详细信息,请参阅发件人验证例外表。

|

反馈

反馈