文件信誉过滤和文件分析概述

思科高级恶意软件保护 通过如下方式防范 邮件附件 中的零日威胁和基于文件的针对性威胁:

-

获取已知文件的信誉。

-

分析尚不为信誉服务所知的某些文件行为。

-

在获得新信息时持续评估新出现的威胁,并在确定为威胁的文件进入您的网络后通知您。

此功能可用于传入邮件和传出邮件。

文件信誉和文件分析服务提供适用于公共云或私有云(内部部署)的选项。

-

私有云文件信誉服务由 Cisco Secure Endpoint 私有云设备提供,在“代理”或“air-gap”(本地)模式下运行。请参阅配置本地文件信誉服务器。

-

私有云文件分析服务由本地思科 AMP 恶意软件分析设备提供。请参阅配置本地文件分析服务器。

文件威胁判定更新

随着新信息的出现可更改威胁判定。文件最初可能会被评定为未知或正常,然后,因此,文件可能会被发送至收件人。如果获得新信息时威胁判定更改,您会收到警报,且文件及其新判定将出现在 AMP 判定更新报告中。可以调查进入点,作为补救任何威胁影响的起点。

也可以将判定从恶意更改为正常。

当文件分析后在文件中找不到动态内容时,所得判决是低风险。文件未送交文件分析,邮件将通过邮件管道传递。

当设备处理同一文件的后续实例时,系统将立即应用已更新的判定。

有关判定更新的定时信息包括在文件信誉和分析服务所支持的文件中引用的文件条件文档中。

相关主题

文件处理概述

除非已对邮件采取最终操作,否则无论来自先前扫描引擎的判定如何,在防病毒扫描后都将立即评估文件信誉和发送文件进行分析。

Note |

默认情况下,如果邮件的 MIME 信头格式不正确,文件信誉服务将返回“不可扫描”的判定。设备还将尝试从该邮件中提取附件。如果设备无法提取附件,判定将保留为“不可扫描”(unscannable)。如果设备能够提取附件,则评估附件的文件信誉。如果附件是恶意的,判定将从“不可扫描”(unscannable) 更改为“恶意”(malicious)。 |

设备和文件信誉服务之间的通信已加密并已防止篡改。

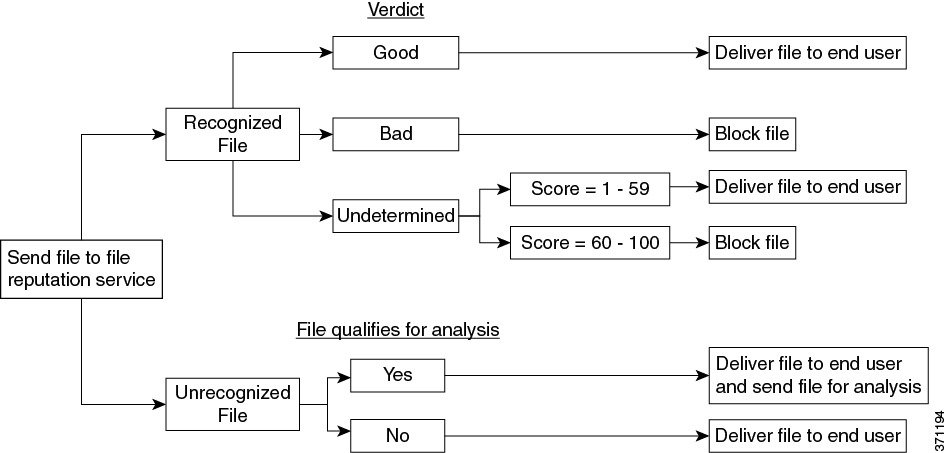

评估文件的信誉后:

- 如果邮件不包含任何附件,则文件信誉服务将返回“已跳过”的判定。

- 如果文件为文件信誉服务所熟知且被确定为正常, 邮件继续通过工作队列。

- 对于邮件中的任何附件,,如果文件信誉服务返回恶意判定,则设备应用您在适用邮件策略中。

- 如果文件为信誉服务所知但信息不足以作出最后判定,则信誉服务基于文件特征(例如威胁指纹和行为分析)返回信誉得分。如果此分数达到或超过所配置的信誉阈值,则设备将应用您在邮件策略中为包含恶意软件的文件所配置的操作。

- 如果信誉服务没有文件相关信息,且文件不符合分析标准(请参阅文件信誉和分析服务所支持的文件),则将文件视为正常并且邮件继续通过工作队列。

- 如果启用了文件分析服务,信誉服务没有关于文件的信息,并且文件满足可以分析的文件的标准(请参阅文件信誉和分析服务所支持的文件),则可以隔离邮件(请参阅隔离附件送交分析的邮件)并将文件送交分析。如果在发送附件以供分析时尚未将设备配置为隔离邮件或者不发送文件以供分析,则系统会向该用户释放邮件。

- 对于具备本地文件分析的部署,信誉评估和文件分析同时进行。如果信誉服务返回判定,则会使用该判定,因为信誉服务包括来自各种来源的输入。如果文件对于信誉服务来说是未知的,则会使用文件分析判定。

- 如果因为与服务器的连接超时而导致文件信誉判定信息不可用,则将该文件视为“不可扫描”(unscannable),并应用配置的操作。

如果将文件送交分析:

-

如果将文件发送到云进行分析:文件将通过 HTTPS 发送。

-

分析通常需要数分钟,但可能更长。

-

在文件分析后标记为恶意的文件可能不会被信誉服务识别为恶意文件。文件信誉由一段时间内的多种因素确定,而不一定由单一的文件分析判定来确定。

-

使用本地 Cisco Secure Endpoint 恶意软件分析设备分析文件的结果将缓存在本地。

有关判定更新的信息,请参阅文件威胁判定更新。

文件信誉和分析服务所支持的文件

信誉服务评估大多数文件类型。文件类型标识由文件内容确定,而不是取决于文件名扩展名。

可以对信誉未知的某些文件进行威胁特征分析。在配置文件分析功能时,选择要分析的文件类型。可以动态添加新类型;当可上传的文件类型列表变化时,则会收到警报,并可以选择添加的文件类型进行上传。

有关信誉及分析服务支持哪些文件的详细信息只向注册思科客户提供。有关评估和分析哪些文件的信息,请参阅可从以下网址获取的《思科内容安全产品高级恶意软件保护服务的文件条件:https://www.cisco.com/c/en/us/support/security/email-security-appliance/products-user-guide-list.html。评估文件信誉和文件送交分析的标准可能随时变更。

要访问此文档,您必须拥有一个含有支持合同的思科客户账户。要注册账户,请访问 https://tools.cisco.com/RPF/register/register.do。

您应将策略配置为阻止 传送 不是由 思科高级恶意软件保护处理的文件。

Note |

已从源上传以进行分析的文件(传入邮件或传出邮件中的文件)不会再次上传。要查看此类文件的分析结果,请在“文件分析”(File Analysis) 报告页面中搜索 SHA-256。 |

相关主题

存档或压缩文件处理

如果文件已压缩或存档,

- 则系统会评估压缩或存档文件的信誉。

有关检查哪些存档和压缩文件的信息(包括文件格式),请参阅文件信誉和分析服务所支持的文件链接的信息。

在此情景中,

- 如果提取的其中一个文件是恶意的,则文件信誉服务会针对压缩或存档文件返回“恶意”判定。

- 如果压缩或存档文件是恶意的,并且所有已提取文件都是干净的,则文件信誉服务会针对压缩或存档文件返回“恶意”判定。

- 如果将提取的任何文件或附件判定为低风险,则不将该文件送交分析。

- 如果在对压缩或存档文件进行解压缩时提取文件失败请记住,在此场景中,如果其中一个提取的文件是恶意文件,那么文件信誉服务会针对压缩或存档文件返回“恶意”(Malicious) 判定(“恶意”(Malicious) 判定优先于“不可扫描”(Unscannable) 判定)。

-

在以下情况下,压缩文件或存档文件将被视为不可扫描文件:

-

数据压缩比大于 20。

-

存档文件包含五个以上的嵌套级别。

-

存档文件包含的子文件超过 200 个。

-

存档文件大小超过 50 MB。

-

存档文件受密码保护或不可读。

-

Note |

在以下情况下,文件不会上传到 Cisco Secure Malware Analytics (Threat Grid) 作进一步分析:

|

Note |

系统不会评估具有安全 MIME 类型(例如文本/纯文本)的已提取文件的信誉。 |

发送到云端的信息的隐私性

-

只有唯一标识文件的 SHA 才会发送到云端的信誉服务。不会发送文件本身。

-

如果使用云端的文件分析服务,并且文件符合分析条件,则该文件本身将发送到云端。

-

有关每个发送到云端进行分析并且判定为“恶意”的文件的信息将添加到信誉数据库中。此信息与其他数据共同用于确定信誉分数。

有关本地 Cisco Secure Endpoint 恶意软件分析设备所分析文件的信息不会与信誉服务共享。

FIPS 合规性

文件信誉扫描和文件分析符合 FIPS 标准。

反馈

反馈