反垃圾邮件扫描概述

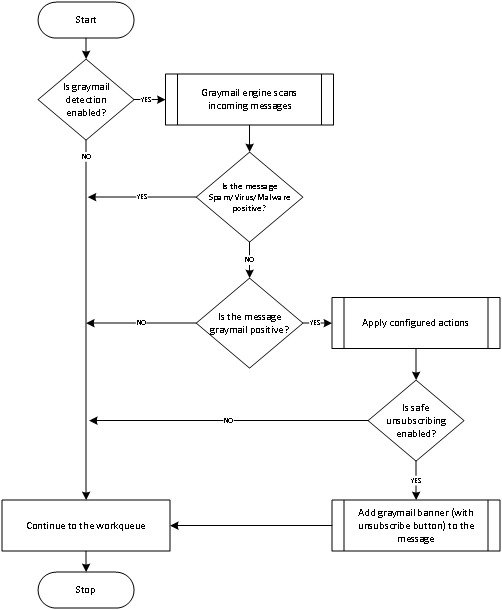

反垃圾邮件进程会根据配置的邮件策略扫描传入(和外发)邮件。

- 一个或多个扫描引擎会通过其过滤模块扫描邮件。

- 扫描引擎为每封邮件分配得分。得分越高,邮件是垃圾邮件的可能性就越大。

- 根据得分,每封邮件将分类为以下类别之一:

- 不是垃圾邮件

- 疑似垃圾邮件

- 确认的垃圾邮件

- 将根据结果采取措施。

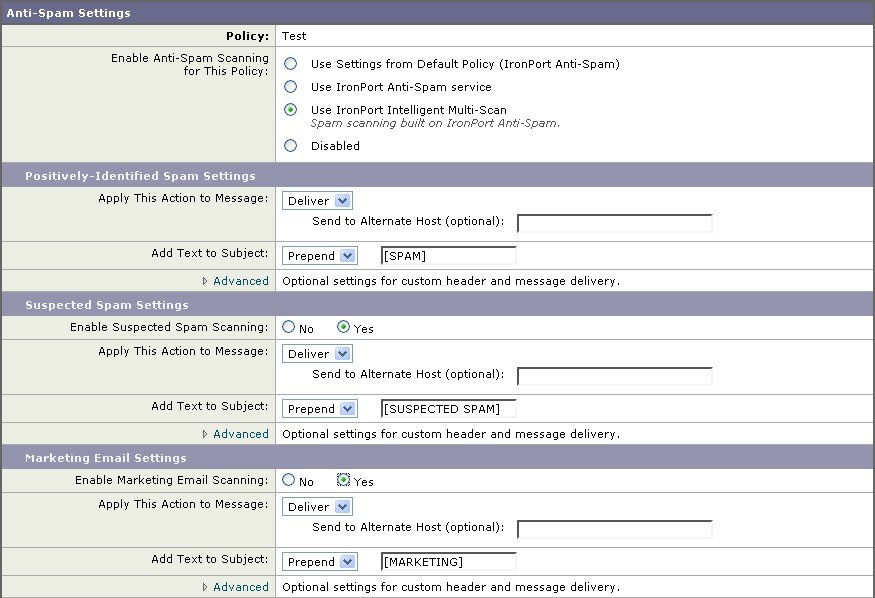

对确认的垃圾邮件、疑似垃圾邮件或标识为不需要的营销邮件所执行的操作并不互相排斥;可以以不同方式将它们部分或全部整合在不同的传入或外发策略中,从而满足用户组的不同处理需求。还可以在同一策略中对确认的垃圾邮件与疑似垃圾邮件采用不同的操作。例如,您可能希望丢弃已确认的垃圾邮件,但隔离疑似垃圾邮件。

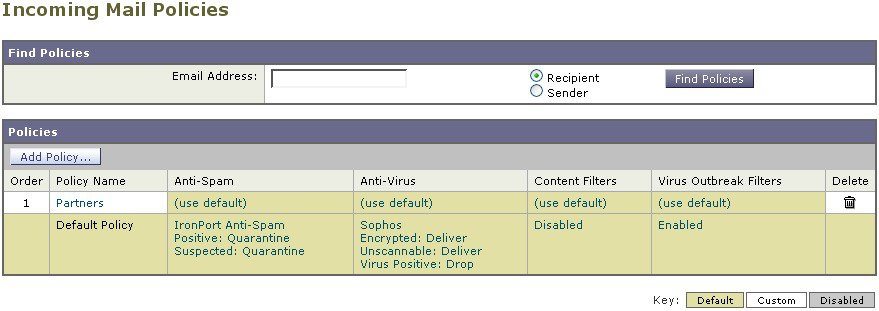

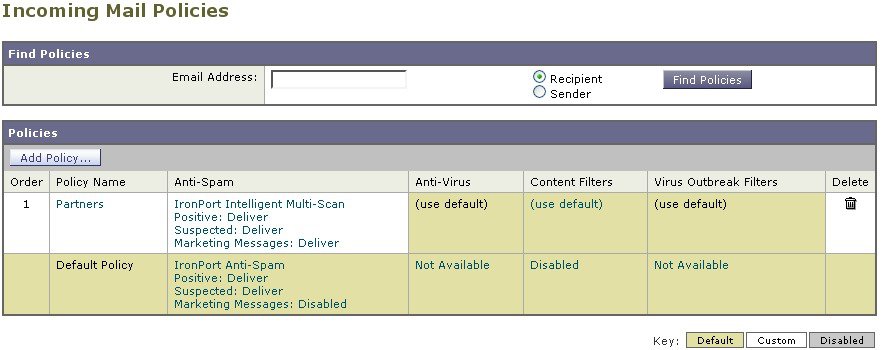

对于每个邮件策略,可以为一些类别指定阈值,并确定要为每个类别执行的操作。可以将不同的用户分配到不同的邮件策略,并为每个策略定义不同的扫描引擎、垃圾邮件定义阈值和垃圾邮件处理操作。

Note |

有关反垃圾邮件扫描如何以及何时应用的信息,请参阅邮件管道和安全服务。 |

相关主题

反垃圾邮件解决方案

邮件网关提供以下反垃圾邮件解决方案:

可以在邮件网关上为这两个解决方案授予许可并启用,但是在特定邮件策略中仅可使用其中一个解决方案。可以为不同的用户组指定不同的反垃圾邮件解决方案。

反馈

反馈