邮件安全监控概述

邮件安全监控功能可收集邮件传送过程中各个步骤的数据。数据库根据 IP 地址识别和记录各个邮件发件人,同时与 IP 信誉服务进行交互以获取实时身份信息。您可以即时报告任何发件人的本地邮件流历史记录,并显示一个配置文件,其中包括互联网上的发件人全局记录。通过邮件安全监控器功能,安全团队可以“封闭循环”监控向用户发送邮件的人员、用户发送和接收的邮件数量以及安全策略的有效性。

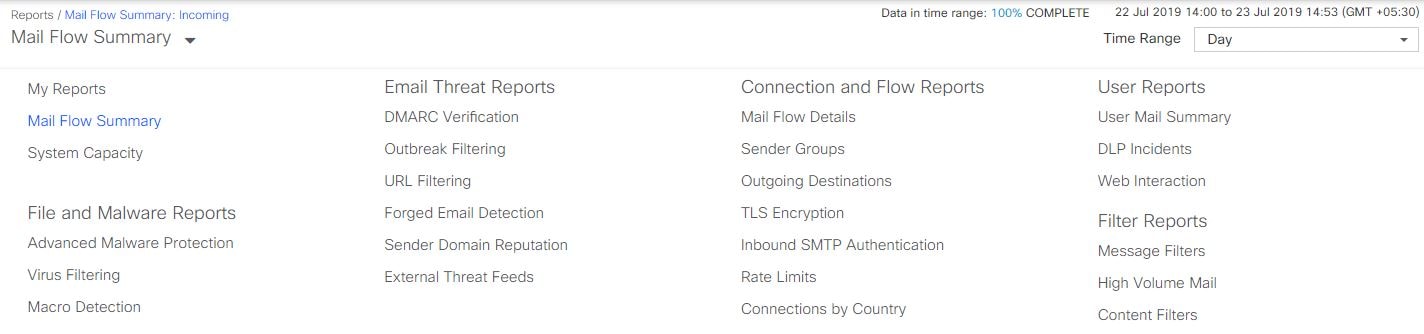

本章介绍如何执行以下操作:

- 访问邮件安全监控功能,以监控入站和出站邮件流量。

- 通过查询发件人的 IP 信誉得分,制定邮件流量策略决策(更新允许列表、阻止列表和灰名单)。您可以查询网络所有者、域,甚至各个 IP 地址。

- 报告邮件流量、系统状态以及从您的网络收到和发出的邮件。

对于传入邮件的任何给定邮件发件人,邮件安全监控数据库都会捕获关键参数,例如:

- 邮件数量

- 连接历史记录

- 已接受与拒绝的连接数

- 接受率和截流限制

- 发件人信誉过滤器匹配数量

- 针对可疑垃圾邮件和确定为垃圾邮件的反垃圾邮件数

- 防病毒扫描检测到的具有病毒特征的邮件数

有关反垃圾邮件扫描的详细信息,请参阅管理垃圾邮件和灰色邮件;有关防病毒扫描的详细信息,请参阅防病毒。

邮件安全监控器功能还会捕获有关特定邮件触发哪个内容过滤器的信息,包括向其发送或从其发送邮件的内部用户(邮件收件人)。

邮件安全监控功能只能通过 GUI 使用,通过它可查看您的邮件流量和邮件网关状态(包括隔离区、工作队列和爆发)。邮件网关可识别不属于正常流量配置文件的发件人。界面中将突出显示确实表现异常的发件人,您可以通过将该发件人分配到某个发件人组或优化该发件人的访问配置文件来采取纠正措施;或者,可以利用 AsyncOS 的安全服务继续作出反应和响应。出站邮件具有类似的监控功能,允许您查看邮件队列的顶部域及接收主机的状态(请参阅“传送状态详细信息”(Delivery Status Details) 页面)。

Note |

有关重启邮件网关时工作队列中存在的邮件信息,邮件安全监控功能不予报告。 |

相关主题

邮件安全监控和集中管理

要查看聚合的报告数据,请部署思科安全邮件和 Web 管理器。

无法聚合集群设备的邮件安全监控报告。所有报告都限于计算机级别。这意味着无法在组或集群级别运行它们,只能在单个计算机上运行。

对于“存档的报告”(Archived Reports) 页面,也是如此 - 每台计算机实际上都有自己的存档。因此,“生成报告”功能在选定的计算机中运行。

“计划的报告”(Scheduled Reports) 页面并非限于计算机级别;因此,可以在多台计算机之间共享设置。在计算机级别运行的单个计划报告就像是交互式报告,所以,如果您在集群级别配置计划的报告,集群中的每台计算机都将发送自己的报告。

“预览此报告”(Preview This Report) 按钮始终针对登录主机运行。

。

。

反馈

反馈