处理用户帐户

邮件网关提供两种添加用户账号的方法:在邮件网关上创建用户账号;使用您自己的集中身份验证系统(可以是 LDAP 或 RADIUS 目录)启用用户身份验证。可以在 GUI 中的系统管理 (System Administration) > 用户 (Users) 页面上(或使用 CLI 中的 userconfig 命令)管理用户和指向外部身份验证源的连接。有关使用外部目录对用户进行身份验证的信息,请参阅外部身份验证。

admin 是系统的默认用户账户,具有所有管理权限。不能删除 admin 用户账户,但可以更改密码以及锁定该账户。

在创建新用户帐户时,可将该用户分配给某一预定义或自定义用户角色。每个角色包含系统之内不同级别的权限。

虽然对可在该邮件网关上创建的用户账号数量并无限制,但不能使用系统保留的名称来创建用户账号。例如,不能创建名为“operator”或“root”的用户账户。

用户角色

|

用户角色 |

说明 |

||

|---|---|---|---|

|

admin |

admin 用户是系统的默认用户帐户,并且拥有完全管理权限。此处列出 admin 用户账户是出于方便考虑,但该账户不能通过用户角色分配,也不能编辑或删除,只能更改密码。 只有 admin 用户可以发出 resetconfig 和 revert 命令。 |

||

|

管理员 (Administrator) |

具有“管理员 (Administrator)”角色的用户账户具有系统的所有配置设置的完全访问权限。不过,只有“管理员”(admin) 用户有权访问 resetconfig 和 revert 命令。

|

||

|

技术人员 (Technician) |

具有“技术人员”(Technician) 角色的用户账号可以执行系统升级、重新引导邮件网关,以及管理功能密钥。为对邮件网关进行升级,“技术人员”(Technician) 还可以执行以下操作:

|

||

|

操作员 (Operator) |

具有“操作员”(Operator) 角色的用户账户限制执行以下操作:

除上述情况外,他们所拥有的权限与管理员角色相同。 |

||

|

访客 (Guest) |

具有“访客”(Guest) 角色的用户账户只能查看状态信息和报告。如果在隔离区中启用了访问权限,则具有“访客”(Guest) 角色的用户还可管理隔离区中的邮件。具有“访客 (Guest)”角色的用户不能访问邮件跟踪。 |

||

|

只读操作员 (Read-Only Operator) |

具有“只读操作员”(Read-Only Operator) 角色的用户账户才有查看配置信息的访问权限。具有“只读操作员”(Read-Only Operator) 角色的用户可以执行和提交更改,以了解如何配置功能,但不能确认更改。如果在隔离区中启用了访问权限,则具有此角色的用户可以管理隔离区中的邮件。 具有此角色的用户不能访问以下内容:

|

||

|

服务中心用户 (Help Desk User) |

具有“服务中心用户”(Help Desk User) 角色的用户账户限制执行以下操作:

具有此角色的用户不能访问系统的其余部分,包括 CLI。需要启用每个隔离区中的访问权限,然后具有此角色的用户才能管理它们。 |

||

|

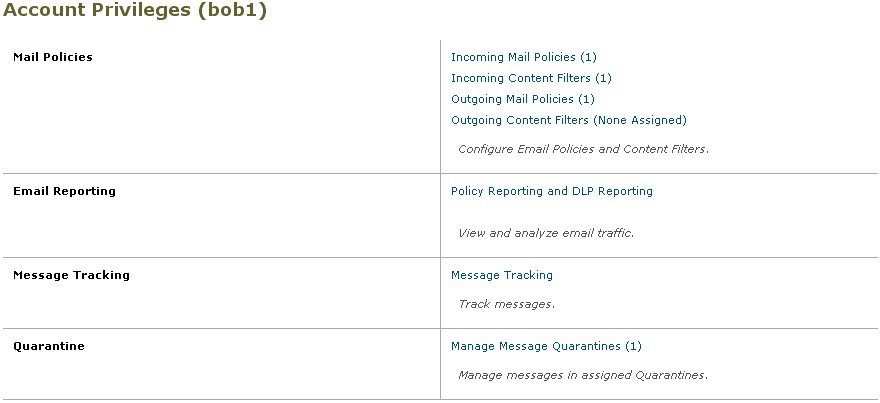

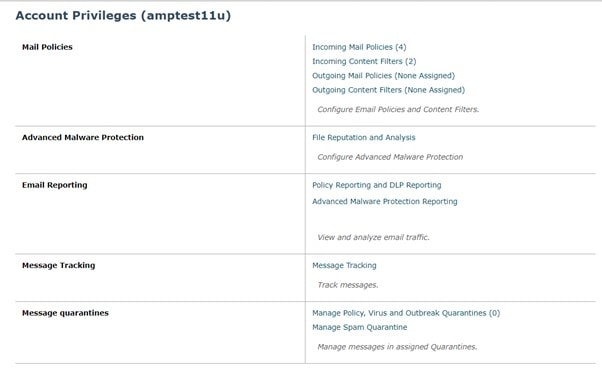

自定义用户角色 (Custom user role) |

具有“自定义用户角色”(Custom user role) 的用户账户只能访问分配给该角色的邮件安全功能。这些功能可以是 DLP 策略、邮件策略、报告、隔离区、本地邮件跟踪、加密配置文件跟踪调试工具以及访问日志订用、日志记录 API 和日志文件的任意组合。此类用户不能访问系统配置功能,包括全局启用功能。只有管理员可以定义自定义用户角色。有关详细信息,请参阅管理授权管理的自定义用户角色。

|

||

|

云角色 |

云邮件安全设备使用一组专为云环境设计的用户角色。有关为云用户定义的角色的信息,请参阅管理思科安全云邮件网关。 |

除“服务中心用户”角色和自定义用户角色(他们只能访问 GUI)以外,上表中定义的所有角色均可访问 GUI 和 CLI。

如果使用 LDAP 目录验证用户,可以将目录组分配给用户角色(而不是单个用户)。为目录组分配用户角色时,该组中的每个用户都会收到为该用户角色定义的权限。有关详细信息,请参阅外部身份验证。

相关主题

管理用户

“用户”(Users) 页面列出系统的现有用户,包括用户名、完整名称和用户类型或组。

从“用户”(Users) 页面,可以执行以下操作:

-

添加新用户。有关详细信息,请参阅添加用户。

-

删除用户。有关详细信息,请参阅删除用户。

-

编辑用户,如更改用户的密码,以及锁定和解锁用户账户。有关详细信息,请参阅编辑用户。

-

强制用户更改密码。请参阅强制用户更改其密码。

-

配置本地账户的用户账户和密码设置。有关详细信息,请参阅配置受限制的用户帐户和密码设置。

-

使邮件网关能够使用 LDAP 或 RADIUS 目录对用户进行身份验证。有关详细信息,请参阅外部身份验证。

-

启用非管理员对“邮件跟踪”(Message Tracking) 中的“DLP 匹配内容”(DLP Matched Content) 的访问权限。有关详细信息,请参阅控制对“邮件跟踪”中敏感信息的访问权限。

相关主题

管理思科安全云邮件网关添加用户

准备工作

- 确定要使用的用户角色。

- 有关预定义用户角色的说明,请参阅用户角色。

- 要创建自定义角色,请参阅管理授权管理的自定义用户角色。

- 指定密码要求。请参阅配置受限制的用户帐户和密码设置。

Procedure

|

Step 1 |

依次选择系统管理 (System Administration) > 用户 (Users)。 |

||

|

Step 2 |

点击添加用户 (Add User)。 |

||

|

Step 3 |

为用户输入登录名。某些词语是保留词语(如“operator”或“root”)。 |

||

|

Step 4 |

输入用户的完整名称。 |

||

|

Step 5 |

选择预定义或自定义用户角色。 |

||

|

Step 6 |

输入密码。

|

||

|

Step 7 |

提交并确认更改。 |

编辑用户

使用以下过程执行更改密码等操作。

Procedure

|

Step 1 |

依次选择系统管理 (System Administration) > 用户 (Users)。 |

|

Step 2 |

在“用户 (Users)”列表中点击用户名。 |

|

Step 3 |

对用户进行更改。 |

|

Step 4 |

提交并确认更改。 |

强制用户更改其密码

Procedure

|

Step 1 |

依次选择系统管理 (System Administration) > 用户 (Users)。 |

|

Step 2 |

从“用户”(Users) 列表中选择用户。 |

|

Step 3 |

点击强制密码更改 (Enforce Passphrase Change)。 |

|

Step 4 |

选择用户是必须在下次登录时更改密码,还是必须在指定持续时间(以天为单位)之后更改密码。 |

|

Step 5 |

(可选)如果在指定持续时间后强制更改密码,请设置在密码到期后重置密码的宽限期(以天为单位)。 |

|

Step 6 |

点击确定 (OK)。 |

|

Step 7 |

提交并确认更改。 |

删除用户

Procedure

|

Step 1 |

点击对应“用户”(Users) 列表中用户名的垃圾桶图标。 |

|

Step 2 |

在出现的警告对话框中点击删除 (Delete),确认删除。 |

|

Step 3 |

确认您的更改。 |

控制对“邮件跟踪”中敏感信息的访问权限

您可能希望限制对可能包含敏感信息的邮件详细信息的管理访问:

- 违反防数据丢失 (DLP) 策略的邮件可能包含公司机密信息或个人信息(包括信用卡号和健康记录)等信息。默认情况下,对邮件网关具有访问权限的所有用户都可以看到此内容。

- 由爆发过滤器或基于 URL 信誉或类别的内容过滤器捕获的 URL 也可能被视为是敏感的。默认情况下,只有具有管理员权限的用户才能查看此内容。

这些敏感内容显示在“邮件跟踪”(Message Tracking) 结果中所列邮件的“邮件详细信息”(Message Details) 页面上的专用选项卡中。

您可以根据管理用户的用户角色将这些选项卡及其内容向管理用户隐藏。虽然有一个选项可以向具有管理员角色的用户隐藏此敏感内容,但具有管理员角色的任何用户(包括云管理员用户)都可以更改这些权限,从而可以随时查看这些敏感信息。

准备工作

确保您已满足这些功能的先决条件。请参阅在邮件跟踪中显示 URL 详细信息。

Procedure

|

Step 1 |

依次转到系统管理 (System Administration) > 用户 (Users) 页面。 |

|

Step 2 |

在对邮件跟踪中敏感信息的访问 (Access to Sensitive Information in Message Tracking)下,点击编辑设置 (Edit Settings)。 |

|

Step 3 |

选择要为其授予每种敏感信息的访问权限的角色。 无权访问“邮件跟踪”(Message Tracking) 的自定义角色永远不能查看此信息,因此不会列出。 |

|

Step 4 |

提交并确认更改。 |

What to do next

相关主题

反馈

反馈