概述

多云防御网关 是一个基于网络的安全平台,由网络负载均衡器和 多云防御网关 实例集群组成。它是一个自动扩展和自我修复集群,可根据流量负载进行外向扩展和内向扩展。 多云防御控制器 和网关实例不断交换有关状态、运行状况和遥测的信息。 多云防御控制器 通过测量从网关实例接收的遥测数据来决定外向扩展/内向扩展。可以将网关配置为在多个可用性区域中运行,以实现高可用性、恢复能力的架构。这可确保云服务提供商的单个可用性区域故障不会影响运行应用的安全状态。

配置网关和任何相应的 VPC 或 VNet 后,您可以使用 多云防御控制器 中的 网关详细信息 页面查看和管理它们的状态。

多云防御网关可以通过两种方式部署; 集线器 模式和 边缘 模式。

支持的网关使用案例

出口

部署出口/东西向网关,以保护离开其公共云网络的流量。出口网关充当透明转发代理,执行完全解密并嵌入入侵防御、防恶意软件、防数据丢失和全路径 URL 过滤等高级安全功能。或者,它也可以在转发模式下运行,在这种模式下,它不会代理或解密流量,但仍会应用恶意 IP 阻止和 FQDN 过滤等安全功能。

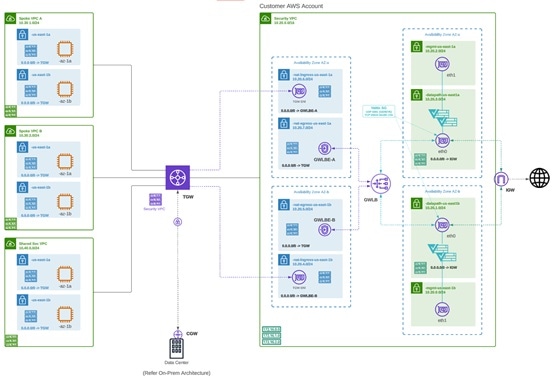

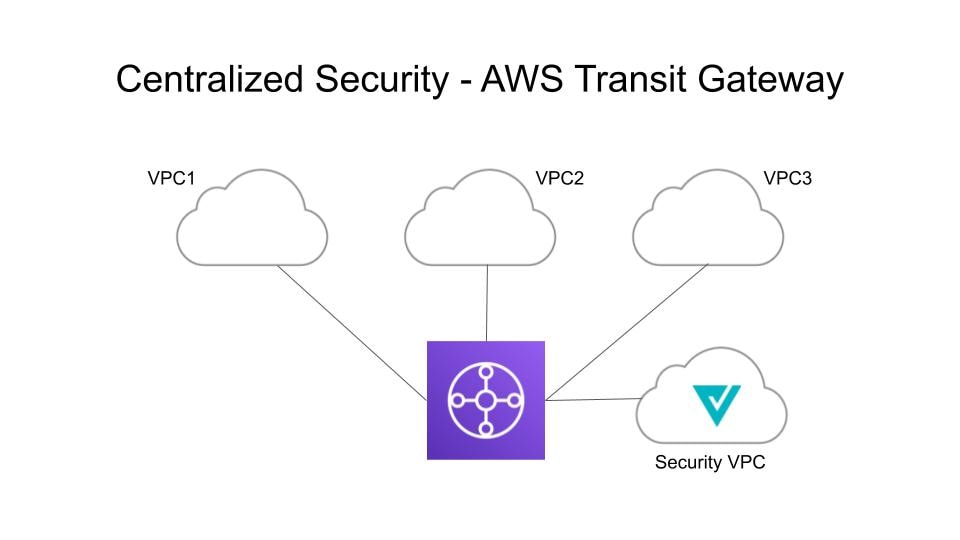

下图是集中式模式下具有出口网关的 AWS 账户示例:

入口

部署入口网关可保护面向公众的应用。入口网关充当执行完整解密的反向代理,并应用入侵防御、反恶意软件、Web 应用防火墙 (WAF) 和全路径 URL 过滤等高级安全功能。

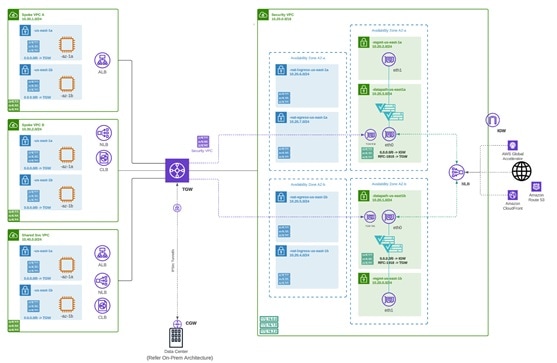

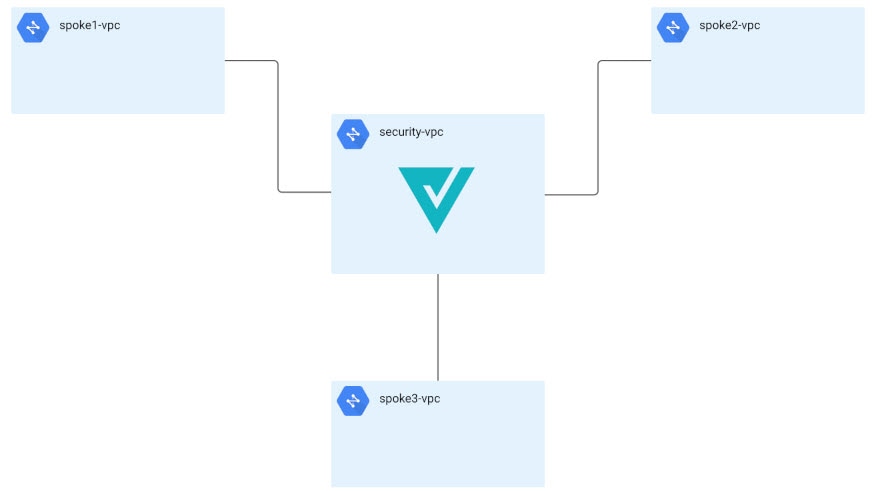

下图是在集中模式下具有入口网关的 AWS 账户示例:

东-西

出口/东西网关部署在其公共云环境中的子网或 VPC/Vnet 之间实施东西 L4 分段。网关在具有 L4 防火墙规则的转发模式下运行,根据设置的参数允许或拒绝流量,并启用可选的日志记录。

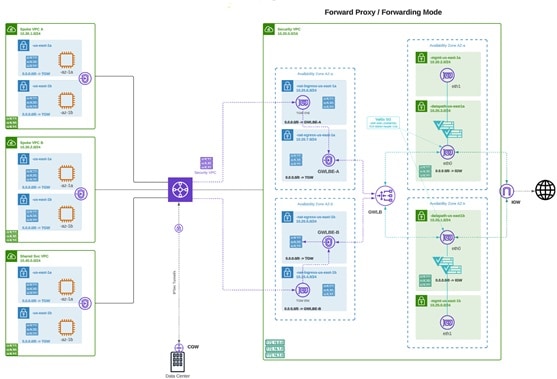

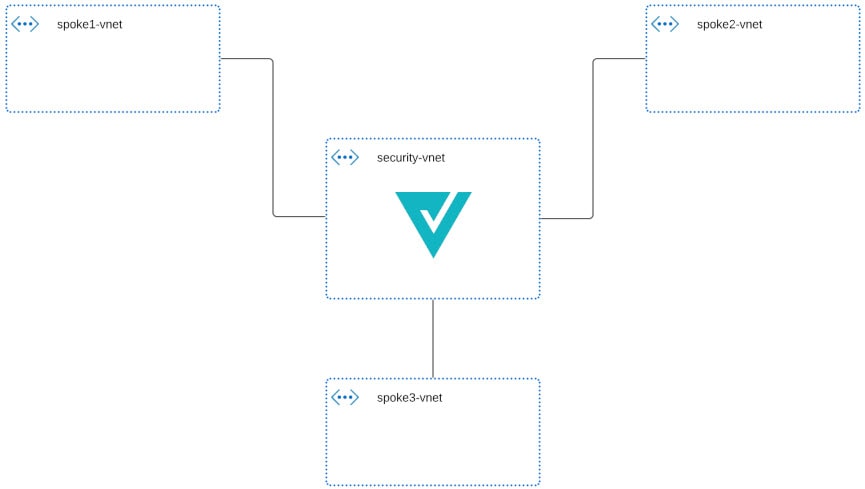

下图是集中式模式下具有东西向网关的 AWS 账户示例:

分布式

您的应用在多个 VPC/VNet 中运行。在每个 VPC/VNet 中部署 多云防御网关 。

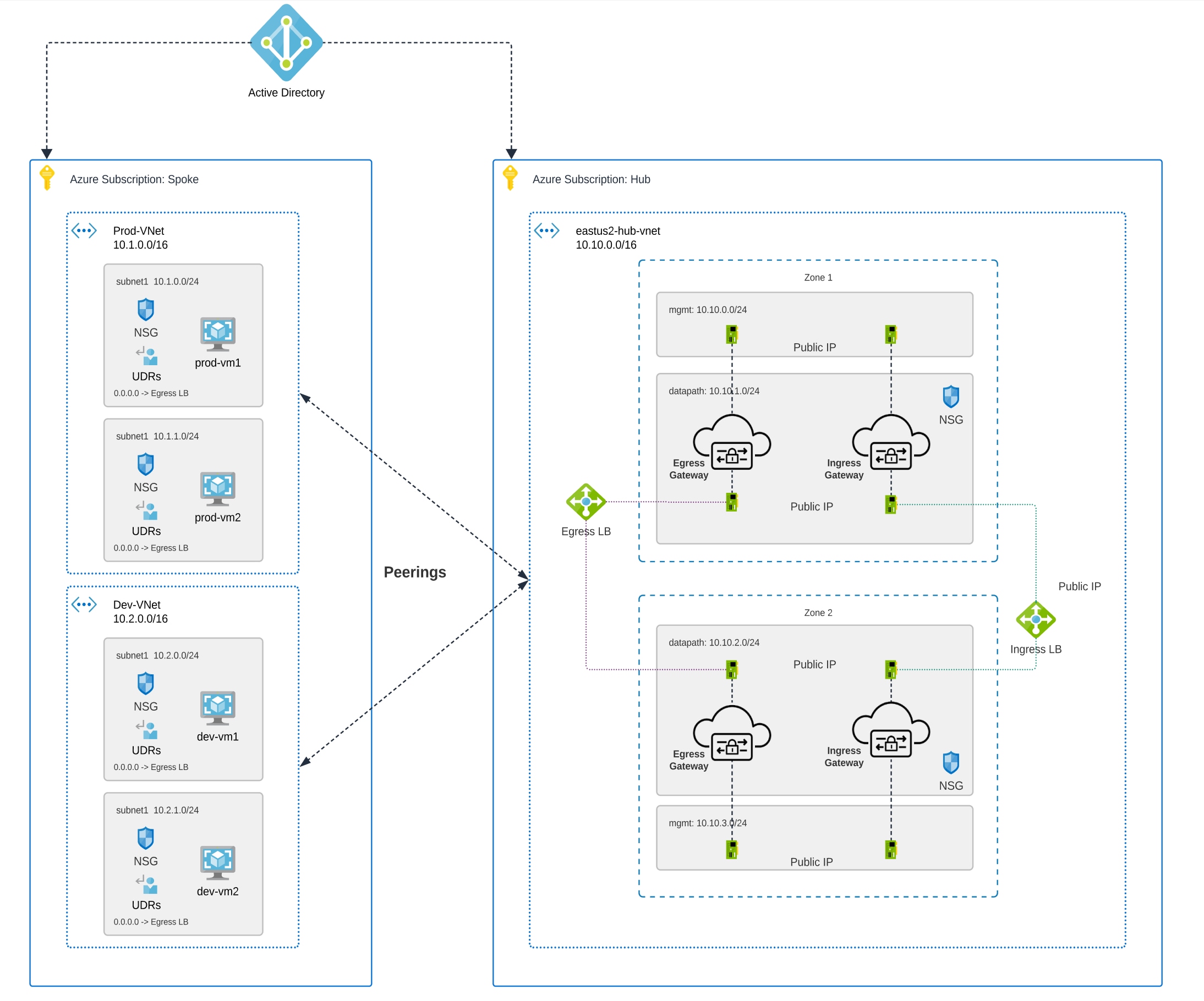

中央/枢纽

您的应用在多个 VPC/VNet 中运行。您希望通过集中式安全服务 VPC/VNet 保护所有应用。此模型在服务 VPC 中部署 多云防御网关 。将所有应用 VPC(分支 VPC)和服务 VPC 连接到 Azure 和 GCP 中的 AWS 传输网关或 VNet/VPC。 多云防御 提供用于协调 AWS 传输网关、服务 VPC 和分支 VPC 附件的选项。这是建议的解决方案,可简化部署,消除多个路由表和传输网关附件的复杂性。

高级使用案例

对于某些网关,可能有其他前提条件或后续步骤。请考虑以下环境:

AWS:入口网关加速器

多云防御 可以与一组一个或多个 AWS 全局加速器集成,用作入口点,在 多云防御网关 实例之间实现流量负载均衡。这类似于部署入口网关时由 多云防御 创建和管理的 AWS 网络负载均衡器,但为入口网关提供替代入口点以保护应用和工作负载。

加速器,它将管理全局加速器的侦听程序终端组,以确保终端组具有一组活动的网关实例。当客户端 IP 地址通过全局加速器到达 多云防御 入口网关时,这些地址将被保留。

要将 多云防御 与全局加速器集成,用户必须先在 AWS 中创建全局加速器,定义所需的侦听程序,并创建空终端组(或包含现有 多云防御 入口网关实例的终端组)。AWS 资源存在后,可以将 多云防御 入口网关配置为与全局加速器集成。

网关详细信息

要查看已建立网关的 网关详细信息 页面,请访问 。您可以从此页面添加和管理所有网关。通过管理网关,您可以编辑、升级、启用、禁用、导出或删除实例。在进行任何更改之前,您必须点击要修改的网关的复选框。

注 |

您 必须 是管理员或超级管理员才能执行这些操作。 要过滤和搜索网关列表,请使用以下条件:

|

点击 切换到高级搜索 以构建您自己的搜索。如果需要,使用搜索栏中的下拉选项来利用一些自动生成的搜索条件。对于必须重复的搜索,您可以 复制 甚至 保存 搜索以供将来使用。

反馈

反馈