对安全设备连接器进行故障排除

使用这些主题对现场安全设备连接器 (SDC) 进行故障排除。

如果这些场景都不符合您的情况,请通过思科技术支持中心提交支持案例。

SDC 无法接通

如果 SDC 未能连续响应来自 CDO 的两个心跳请求,则该 SDC 处于“无法访问”状态。如果您的 SDC 无法访问,您的租户将无法与您已自行激活的任何设备通信。

CDO 表示无法通过以下方式访问 SDC:

-

您会看到消息“某些安全设备连接器 (SDC) 无法访问。您将无法与与这些 SDC 关联的设备进行通信。”在 CDO 主页上。

-

“安全连接器”(Secure Connectors) 页面中的 SDC 状态为“无法访问”(Unreachable)。

首先,尝试将 SDC 重新连接到租户以解决此问题:

-

检查 SDC 虚拟机是否正在运行,并且可以访问您所在地区的 CDO IP 地址。请参阅将 思科防御协调器 连接到托管设备。

-

尝试通过手动请求心跳来重新连接 CDO 和 SDC。如果 SDC 响应心跳请求,它将返回“活动”状态。要手动请求心跳,请执行以下操作:

-

从 CDO 菜单中选择 。

-

点击无法访问的 SDC。

-

在“操作”(Actions) 窗格中,点击请求检测信号 (Request Heartbeat)。

-

点击重新连接 (Reconnect)。

-

-

如果在手动尝试将 SDC 重新连接到租户后,SDC 未返回到主用状态,请按照中的说明进行操作。部署后,SDC 状态在 CDO 上未变为活动状态

。

部署后,SDC 状态在 CDO 上未变为活动状态

如果 CDO 在部署后约 10 分钟内未指示您的 SDC 处于活动状态,请使用您在部署 SDC 时创建的 cdo 用户和密码,通过 SSH 连接到 SDC VM。

Procedure

|

Step 1 |

查看 /opt/cdo/configure.log。

|

|

Step 2 |

如果在查看日志并运行 sudo sdc-onboard setup 后,CDO 仍不指示 SDC 处于活动状态,请联系 CDO 支持。 |

更改后的 SDC IP 地址未反映在 CDO 中

如果您更改了 SDC 的 IP 地址,则在格林威治标准时间上午 3:00 之前,它不会反映在 CDO 中。

排除设备与 SDC 的连接故障

使用此工具可测试从 CDO 通过安全设备连接器 (SDC) 到您的设备的连接。如果您的设备未能载入,或者您想在载入之前确定 CDO 是否可以访问您的设备,则可能需要测试此连接。

Procedure

|

Step 1 |

从 CDO 菜单中选择。 |

|

Step 2 |

选择 SDC。 |

|

Step 3 |

在右侧的故障排除 (Troubleshooting) 窗格中,点击设备连接 (Device Connectivity)。 |

|

Step 4 |

输入您尝试进行故障排除或尝试连接的设备的有效 IP 地址或 FQDN 和端口号,然后点击开始 (Go)。CDO 执行以下验证: |

|

Step 5 |

如果在载入或连接设备方面仍有问题,请联系防御协调器支持。 |

与 SDC 间歇性连接或无连接

本节中讨论的解决方案仅适用于本地安全设备连接器 (SDC)。

症状:与 SDC 的连接断断续续或无连接。

诊断:如果磁盘空间几乎已满(80% 以上),可能会出现此问题。

执行以下步骤以检查磁盘空间使用情况。

-

打开 Secure Device Connector (SDC) VM 的控制台。

-

使用用户名 cdo 登录。

-

输入初始登录时创建的密码。

-

首先,通过键入 df -h 确认没有可用磁盘空间,以检查可用磁盘空间量。

您可以确认磁盘空间已被 Docker 占用。正常磁盘使用量应低于 2 GB。

-

要查看 Docker 文件夹的磁盘使用情况,

执行 sudo du -h /var/lib/docker | sort -h.

您可以看到 Docker 文件夹的磁盘空间使用情况。

操作步骤

如果 Docker 文件夹的磁盘空间使用量快要满了,请在 Docker 配置文件中定义以下内容:

-

最大大小:在当前文件达到最大大小后强制执行日志轮换。

-

最大文件:在达到最大限制时删除多余的轮换日志文件。

请执行以下操作:

-

执行 sudo vi /etc/docker/daemon.json。

-

将以下行插入文件。

{

"log-driver": "json-file",

"log-opts": {"max-size": "100m", "max-file": "5" }

}

-

按 ESC,然后键入 :wq!写入更改并关闭文件。

注

您可以执行 sudo cat /etc/docker/daemon.json 来验证对文件所做的更改。

-

执行 sudo systemctl restart docker 以重新启动 docker 文件。

更改需要几分钟才能生效。您可以执行 sudo du -h /var/lib/docker | sort -h 以查看 docker 文件夹的更新磁盘使用情况。

-

执行 df -h 以验证可用磁盘大小是否已增加。

-

在 SDC 状态从“无法连通”(Unreachable) 变成“活动”(Active) 之前,您必须从 CDO 转到“安全连接器”(Secure Connectors) 页面,然后从“操作”(Actions) 菜单中点击请求重新连接 (Request Reconnect)。

影响安全设备连接器的容器权限升级漏洞:cisco-sa-20190215-runc

思科产品安全事件响应团队 (PSIRT) 发布了安全公告 cisco-sa-20190215-runc,其中描述了 Docker 中的一个高严重性漏洞。阅读整个 PSIRT 团队公告,了解漏洞的完整说明。

此漏洞会影响所有 CDO 客户:

-

使用 CDO 云部署的安全设备连接器 (SDC) 的客户无需执行任何操作,因为 CDO 运营团队已执行补救步骤。

-

使用本地部署的 SDC 的客户需要升级其 SDC 主机才能使用最新的 Docker 版本。他们可以按照以下说明执行此操作:

更新 CDO 标准 SDC 主机

如果您使用 CDO 映像部署了 SDC,请使用以下说明。 使用 CDO 的 VM 映像部署安全设备连接器

过程

|

步骤 1 |

使用 SSH 或虚拟机监控程序控制台连接到 SDC 主机。 |

||

|

步骤 2 |

运行以下命令检查 Docker 服务的版本: |

||

|

步骤 3 |

如果您运行的是最新的虚拟机 (VM),您应该会看到如下输出: |

||

|

步骤 4 |

运行以下命令以更新 Docker 并重新启动服务:

|

||

|

步骤 5 |

再次运行 docker version 命令。您应该会看到以下输出: |

||

|

步骤 6 |

大功告成。您现在已升级到 Docker 的最新版本并安装了补丁。 |

更新自定义 SDC 主机

如果您已创建自己的 SDC 主机,则需要按照说明根据 Docker 的安装方式进行更新。如果您使用的是 CentOS、yum 和 Docker-ce(社区版),则前面的程序将起作用。

如果您已安装 Docker-ee(企业版)或使用其他方法安装 Docker,则 Docker 的固定版本可能不同。您可以查看 Docker 页面以确定要安装的正确版本:Docker 安全更新和容器安全最佳实践。https://blog.docker.com/2019/02/docker-security-update-cve-2018-5736-and-container-security-best-practices/

缺陷跟踪

思科将继续评估此漏洞,并将在获得更多信息时更新公告。公告被标记为最终版本后,您可以参考相关的思科漏洞了解更多详细信息:

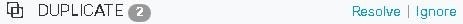

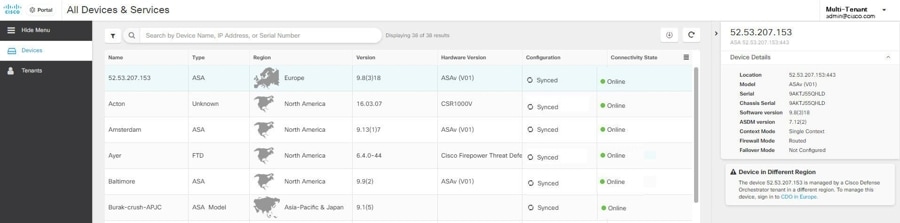

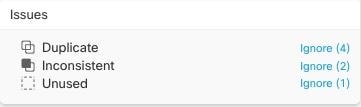

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

以从 CDO 中删除未使用的对象。

以从 CDO 中删除未使用的对象。

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

反馈

反馈