思科 ASDM 7.13(x) 版本说明

本文档包含用于思科 ASA 系列的思科 ASDM 7.13(x) 的版本信息。

重要说明

-

对于 ASA 5512-X、ASA 5515-X、ASA 5585-X 和 ASASM-ASA 9.13(1) 及更高版本中不支持,9.12(x) 是最新支持的版本。对于 ASA 5515-X 和 ASA 5585-X FirePOWER 模块,最新支持的版本为6.4。

-

9.13(1) 及更高版本中 ASAv 需要 2GB 内存 - 从 9.13(1) 开始,ASAv 的最低内存要求为 2GB。如果当前 ASAv 的内存少于 2GB,您将无法在不增加 ASAv VM 内存的情况下,从早期版本升级到 9.13(1)。在升级之前,您必须调整内存大小。有关 9.13(1)版本中支持的资源分配(vCPU 和内存)的信息,请参阅 ASAv 入门指南 。

-

将适用于 ASA 5506-X、5508 和 5516-X 的 ROMMON 升级到版本 1.1.15 — 对于这些 ASA 型号有一个新的 ROMMON 版本(2019 年 5 月 15 日);我们强烈建议您升级到最新版本。要进行升级,请参阅 《ASA 配置指南》https://www.cisco.com/c/en/us/td/docs/security/asa/asa912/configuration/general/asa-912-general-config/admin-swconfig.html#task_90917D0EBAC2427487F6F51D21ABC235中的说明。

小心

ROMMON 升级到 1.1.15 所花费的时间是升级到 ROMMON 上一版本的两倍,大约 15 分钟。升级流程中请勿重启设备 。如果升级未在 30 分钟内完成或升级失败,请联系思科技术支持; 请勿重启或重置设备。

-

ASDM 升级向导 — 由于内部更改,该向导仅支持使用 ASDM 7.10(1) 及更高版本;此外,由于映像命名更改,您必须使用 ASDM 7.12(1) 或更高版本以升级到 ASA 9.10(1) 及更高版本。由于 ASDM 向后兼容较早的 ASA 版本,因此您可以升级 ASDM,无论您运行的是哪个 ASA 版本。

-

9.10(1) 及更高版本不支持 ASA 5506-X 系列和 ASA 5512-X 上的 ASA FirePOWER 模块 — 由于内存限制,9.10(1) 及更高版本中,ASA 5506-X 系列和 5512-X 不再支持 ASA FirePOWER 模块。您必须保持 9.9(x) 或更低版本以继续使用该模块。仍然支持其他模块类型。如果升级到 9.10(1) 及更高本版,则将流量发送到 FirePOWER 模块的 ASA 配置将被清除;请确保在升级之前备份配置。SSD 上的 FirePOWER 映像及其配置保持不变。如果想要降级,可以从备份复制 ASA 配置以恢复功能。

-

从 9.13.1 开始,仅当满足以下任一认证条件时,ASA 才会建立 LDAP/SSL 连接:

-

LDAP 服务器证书受信任(存在于信任点或 ASA 信任池中)且有效。

-

来自服务器颁发链的 CA 证书是受信任的(存在于信任点或 ASA 信任池)中,链中的所有从属 CA 证书都已完成且有效。

-

-

9.13(1) 中已删除本地 CA 服务器 - 当 ASA 配置为本地 CA 服务器时,系统会启用该服务器以颁发数字证书、发布证书吊销列表 (CRL),并安全地撤销已颁发的证书。此功能已过时,因此删除 crypto ca server 命令。

-

弃用适用于 ASA/Lina 的 IKE/IPsec 加密密码 CLI 选项 - ASA/Lina IKE 和 IPsec 模块使用的多个加密密码被认为是不安全的。GMAC、3DES、DES (对于强加密许可证)以及 ASA/Lina IKE 和 IPsec Cli 中的 NULL (用于 IKEv2)加密密码已弃用,并将在后续版本中删除。同样,已发现 Diffie-hellman 组 1 是安全级别较低的 IKE/IPsec 密码,已弃用。

ASA/Lina IKE、IPsec 和 SSH 模块使用的完整性和 PRF 密码弃用,被视为不安全。ASA/Lina IKE 中的 HMAC-MD5 完整性和 PRF 密码;ASA/Lina IPsec 中的 HMAC-MD5 完整性密码;在 ASA/Lina SSH 中,HMAC-MD5、HMAC-MD5-96 和 HMAC SHA1-96 完整性密码将被弃用,并将在更高版本中被删除。

-

从 9.13.1 版本,IKEv1 [第1阶段] 使用 crypto ikev1 policy group14 和 IPsec [第2阶段] PFS 使用 crypto map <crypto map template name> <seq-number> set pfs group14 Diffie-Hellman 群 14 受支持。Diffie-Hellman 群 15 和 16 受支持。从 9.13.1,DH-group14 是默认设置。以前的默认 DH 组是组 2。

-

在将 ASA box 从非 DH 组 14 支持的映像升级到 9.13.1 [DH 组支持的映像] 期间,请确保未使用默认 DH 组配置 IKEv1 [阶段 1] 和 IPsec [第2阶段]。如果已配置,则应手动将默认 DH 组配置为组 2。

注

从9.13.1,默认组是 DH 组14。DH 组 2 和组 5 被认为是不安全的,在未来版本中将被删除。

系统要求

本部分列出了运行此版本的系统要求。

ASDM Java 要求

您可以使用 Oracle JRE 8.0 (asdm-version.bin) 或 OpenJRE 1.8.x (asdm-openjre-version.bin) 安装 ASDM。

|

操作系统 |

浏览器 |

Oracle JRE |

OpenJRE |

|||||

|---|---|---|---|---|---|---|---|---|

|

Internet Explorer |

Firefox |

Safari |

Chrome |

|||||

|

Microsoft Windows(英文版和日文版): 10 8 7 Server 2012 R2 Server 2012 Server 2008 |

支持 |

支持 |

不支持 |

是 |

8.0 |

1.8

|

||

|

Apple OS X 10.4 及更高版本 |

不支持 |

支持 |

支持 |

是(仅限 64 位版本) |

8.0 |

1.8 |

||

|

Ubuntu Linux 14.04 Debian Linux 7 |

不适用 |

是 |

不适用 |

是 |

8.0 |

1.8 |

||

ASDM 兼容性说明

下表列出了 ASDM 兼容性警告。

|

条件 |

说明 |

||

|---|---|---|---|

|

ASA 需要有强加密许可证 (3DES/AES)

|

ASDM 需要一个与 ASA 的 SSL 连接。您可以向思科申请一个 3DES 许可证:

|

||

|

如果 ASA 使用自签证书或不可信任证书,当使用 HTTPS 通过 IPv6 浏览时,Firefox 和 Safari 将无法添加安全性异常。请访问 https://bugzilla.mozilla.org/show_bug.cgi?id=633001。此警告会影响从 Firefox 或 Safari 到 ASA 的所有 SSL 连接(包括 ASDM 连接)。为了避免此警告,请为 ASA 配置一个由可信证书颁发机构签发的正确证书。 |

||

|

如果更改 ASA 上的 SSL 加密以排除 RC4-MD5 和 RC4-SHA1 算法(默认情况下已启用这些算法),Chrome 将由于 Chrome“SSL 虚假启动”功能而无法启动 ASDM。我们建议您重新启用这些算法之一(请参阅 面板);或者可以在 Chrome 中使用 --disable-ssl-false-start 标记根据使用标记运行 Chromium 禁用 SSL 虚假启动。 |

||

|

服务器专用 IE9 |

对于服务器中的 Internet Explorer 9.0,默认情况下“不将加密的页面保存到磁盘 (Do not save encrypted pages to disk)”选项处于启用状态(请参阅)。此选项会导致初始 ASDM 下载失败。请务必禁用此选项以允许 ASDM 下载。 |

||

|

OS X |

在 OS X 上,第一次运行 ASDM 时,系统可能会提示您安装 Java;根据需要按照提示进行安装。安装完成后,ASDM 将启动。 |

||

|

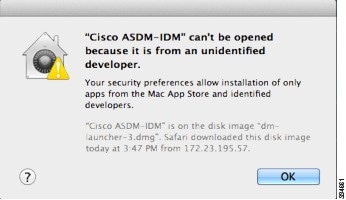

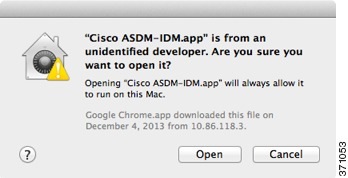

OS X 10.8 及更高版本 |

您需要允许 ASDM 运行,因为它未使用 Apple 开发人员 ID 进行签名。如果未更改安全首选项,将会出现一个错误窗口。

|

||

|

Windows 10 |

“此应用无法在您的 PC 上运行”错误消息。 当您安装 ASDM 启动程序时,Windows 10 可能会将 ASDM 快捷方式目标替换为 Windows 脚本主机路径,这会导致此错误。要修复快捷方式目标,请执行以下操作:

|

为 ASDM 安装身份证书

使用 Java 7 update 51 及更高版本时,ASDM Launcher 需要可信任证书。满足证书要求的一个简单方法就是安装自签名身份证书。可使用 Java Web Start 启动 ASDM,直到安装证书。

请参阅安装用于 ASDM 的身份证书在 ASA 上安装适用于 ASDM 的自签名身份证书,并在 Java 中注册该证书。

增加 ASDM 配置内存

ASDM 最多支持 512 KB 的配置。如果超出此数量,可能会遇到性能问题。例如加载配置时,状态对话框显示已完成配置的百分比,但如果有大型配置,它将停止递增并显示为暂停操作,即使 ASDM 仍可能在处理配置。如果发生此情况,我们建议考虑增加 ASDM 系统堆内存。

增加 Windows 中的 ASDM 配置内存

要增加 ASDM 堆内存大小,请通过执行以下程序编辑 run.bat 文件。

过程

| 步骤 1 |

转到 ASDM 安装目录,例如 C:\Program Files (x86)\Cisco Systems\ASDM。 |

| 步骤 2 |

使用任意文本编辑器编辑 run.bat 文件。 |

| 步骤 3 |

在以“start javaw.exe”开头的行中,更改前缀为“-Xmx”的参数以指定所需堆大小。例如,如需 768 MB 内存,请将参数更改为 -Xmx768M;如需 1 GB 内存,请将参数更改为 -Xmx1G。 |

| 步骤 4 |

保存 run.bat 文件。 |

增加 Mac 操作系统中的 ASDM 配置内存

要增加 ASDM 堆内存大小,请通过执行以下程序编辑 Info.plist 文件。

过程

| 步骤 1 |

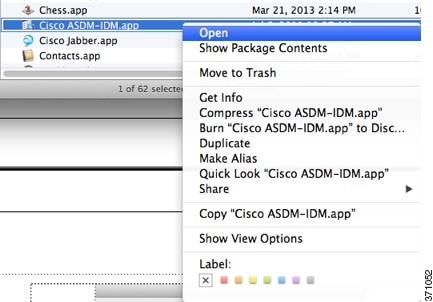

右键点击 Cisco ASDM-IDM 图标,然后选择 Show Package Contents。 |

| 步骤 2 |

在 Contents 文件夹中,双击 Info.plist 文件。如果已安装开发人员工具,该文件会在 Property List Editor 中打开。否则,它将在 TextEdit 中打开。 |

| 步骤 3 |

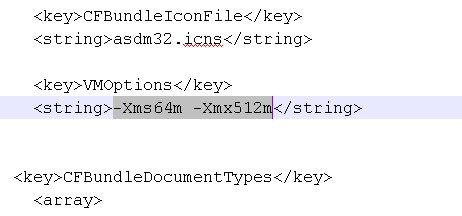

在 下面,更改前缀为“-Xmx”的字符串以指定所需堆大小。例如,如需 768 MB 内存,请将参数更改为 -Xmx768M;如需 1 GB 内存,请将参数更改为 -Xmx1G。  |

| 步骤 4 |

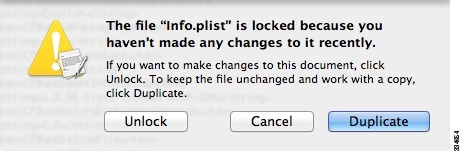

如果该文件已锁定,则将看到如下错误:  |

| 步骤 5 |

点击 Unlock 并保存文件。 如果未看到 Unlock 对话框,请退出编辑器,右键点击 Cisco ASDM-IDM 图标,选择 Copy Cisco ASDM-IDM,并将其粘贴到您拥有写入权限的位置,例如桌面。然后从该副本更改堆大小。 |

ASA 与 ASDM 兼容性

有关 ASA/ASDM 软件和硬件要求及兼容性信息(包括模块兼容性),请参阅思科 ASA 兼容性。

VPN 兼容性

有关 VPN 兼容性,请参阅受支持的 VPN 平台和思科 ASA 5500 系列。

新增功能

本部分列出了每个版本的新功能。

注 |

系统日志消息指南中列出了新增的、更改的和已弃用的系统日志消息。 |

ASA 9.12(1)/ASDM 7.12(1) 的新功能

发布日期:2019 年 9 月 25 日

|

功能 |

说明 |

||

|---|---|---|---|

|

平台功能 |

|||

|

适用于 Firepower 1010 的 ASA |

我们引入了用于 Firepower 1010 的 ASA。此桌面型号包括内置硬件交换机和以太网供电 + (PoE+)支持。 新增/修改的屏幕: |

||

|

位于 Firepower 1120、1140 和 1150 上的 ASA |

我们推出了位于 Firepower 1120、1140 和 1150 上的 ASA。 新增/修改的菜单项:

|

||

|

Firepower 2100 设备模式 |

Firepower 2100 运行名为 Firepower 可扩展操作系统 (FXOS) 的底层操作系统。您可以在以下模式下运行 Firepower 2100:

新增/修改的屏幕: |

||

|

ASAv 的最低内存要求 |

ASAv 的最低内存要求为 2GB。如果当前 ASAv 的内存少于 2GB,您将无法在不增加 ASAv VM 内存的情况下,从早期版本升级到 9.13(1)。您也可以使用 9.13(1) 版本重新部署新的 ASAv VM。 未修改任何菜单项。 |

||

|

ASAv MSLA 支持 |

ASAv 支持思科托管服务许可协议(MSLA)程序,这是一种软件许可和消费体系,专为向第三方提供托管软件服务的思科客户和合作伙伴而设计。 MSLA 是一种新的智能许可形式,其中许可智能代理在时间单位内跟踪许可授权的使用情况。 修改了菜单项: |

||

|

ASAv 灵活许可 |

灵活许可是智能许可的一种新形式,其中可以在受支持的 ASAv vCPU/内存配置中使用任何 ASAv 许可证。AnyConnect 和 TLS 代理的会话限制将由安装的 ASAv 平台授权确定,而不是与型号相关的平台限制。 修改了菜单项: |

||

|

AWS 的ASAv 对 C5 实例的支持;对 C4、C3 和 M4 实例的扩展支持 |

AWS 公有云上的 ASAv 现在支持 C5 实例(c5.large、c5.xlarge 和c5.2xlarge)。 此外,为 C4 实例扩展了支持(c4.2xlarge 和 c4.4xlarge);C3 实例(c3.2xlarge、c3.4xlarge 和 c3.8xlarge);和 M4 实例(m4.2xlarge 和 m4.4xlarge)。 未修改任何菜单项。 |

||

|

Microsoft Azure 的 ASAv 支持更多 Azure 虚拟机大小 |

Microsoft Azure 公有云上的 ASAv 现在支持更多 Linux 虚拟机大小:

早期版本仅支持 Standard_D3 和 Standard_D3_v2 大小。 未修改任何菜单项。 |

||

|

ASAv 增强型支持 DPDK |

ASAv 支持对数据平面开发工具包(DPDK)的增强,以支持多个 NIC 队列,从而使多核 Cpu 能够同时有效地服务网络接口。 这适用于除 Microsoft Azure 和 Hyper-v 以外的所有 ASAv 虚拟机监控程序。

未修改任何菜单项。 |

||

|

ASAv 支持 VMware ESXi 6.7 |

ASAv 虚拟平台支持在 VMware ESXi 6.7 上运行的主机。新的 VMware 硬件版本已添加到 vi.ovf 和 esxi.ovf 文件,使 ESXi 6.7 上的 ASAv 能够实现最佳的性能和可用性。 未修改任何菜单项。 |

||

|

防火墙功能 |

|||

|

移动站的位置日志记录 (GTP 检测) 。 |

可以配置 GTP 检测以记录移动站的初始位置和该位置的后续更改。跟踪位置更改有助于识别可能存在的欺诈性漫游费用。 新建/修改的菜单项: 。 |

||

|

支持 GTPv2 和 GTPv1 版本 15。 |

系统现在支持 GTPv2 3GPP 29.274 V15.5.0。对于 GTPv1,最高支持 3GPP 29.060 V15.2.0。在支持新版本后,系统可以多识别 2 种消息以及 53 种信息元素。 未修改任何菜单项。 |

||

|

映射地址和端口转换(MAP-T) |

映射地址和端口(映射)主要是在服务提供商(SP)网络中使用的一项功能。服务提供商可以运行 IPv6 网络、映射域,同时支持 IPv4 用户,以及与公共互联网上的 IPv4 站点通信的需要。映射在 RFC7597、RFC7598 和 RFC7599 中定义。 新增/修改的命令:、 。 |

||

|

每个组增加了 AAA 服务器组和服务器的限制。 |

您可以配置更多 AAA 服务器组。在单情景模式下,您可以配置 200 AAA 服务器组(前一个限制为100)。在多情景模式下,您可以配置 8(前一个限制为4个)。 此外,在多情景模式下,您可以每组配置 8 个服务器(每个组的前一个限制为 4 个服务器)。单情景模式的每组限制 16,保持不变。 修改了 AAA 屏幕以接受这些新的限制。 |

||

|

已弃用用于 SCCP (Skinny)检测的 TLS 代理。 |

已弃用 tls-proxy 关键字以及对 SCCP/Skinny 加密检测的支持。在未来版本中,将从 inspect skinny 命令中删除该关键字。 |

||

|

VPN 功能 |

|||

|

HSTS 支持 WebVPN 作为客户端 |

添加了称为 http 标头的 WebVPN 模式下的新 CLI 模式,以便 WebVPN 可以将对 HSTS 的主机的 HTTP 引用转换为 HTTPS 引用。在将 WebVPN 连接从 ASA 发送到浏览器时,配置用户代理是否允许嵌入资源。 修改了以下菜单项: |

||

|

Diffie-hellman 组 15 和 16 添加密钥交换: |

要添加对 Diffie-hellman 组 15 和 16 的支持,我们修改了几个 crypto 命令来接受这些新的限制。 crypto ikev2 policy <index> group <number> 和 crypto map <map-name> <map-index> set pfs <group>. |

||

|

show asp table vpn-context 对输出的增强 |

为了增强调试功能,这些 vpn 情景计数器已添加到输出中:锁定错误、不使用 SA、IP 版本错误和 Tun 关闭。 新增/修改的命令:show asp table vpn-context (仅输出) |

||

|

高可用性和扩展性功能 |

|||

|

群集中的死连接检测(DCD)和 DCD 支持的发起人和响应方信息。 |

如果启用死连接检测(DCD),则可以使用该 show conn detail 命令获取有关发起人和响应方的信息。通过死连接检测,您可以保持非活动连接,并且 show conn 输出会告诉您终端的探测频率。此外,在群集中现在还支持 DCD。 未修改任何菜单项。 |

||

|

监控群集的流量负载 |

现在,您可以监控群集成员的流量负载,包括总连接计数、CPU 和内存使用情况以及缓冲区丢弃。如果负载过高,且剩余的设备可以处理负载,您可以选择在设备上手动禁用群集,或调整外部交换机上的负载均衡。默认情况下启用此功能。 新增/修改的屏幕:

|

||

|

加快加入集群的速度 |

当从属设备与主设备配置相同时,系统将跳过配置同步操作,从而加快加入集群的速度。此功能默认启用。此功能需要在每部设备上单独配置,而不是从主设备复制到从属设备。

新增/修改的菜单项:复选框 |

||

|

路由功能 |

|||

|

SMTP 配置增强功能 |

您可以选择为 SMTP 服务器配置主用和备用接口名称,以使 ASA 能够识别用于日志记录 - 管理路由表或数据路由表。如果未提供接口,ASA 将引用管理路由表查找,如果没有适当的路由条目,则会查看数据路由表。 |

||

|

支持设置 NSF 等待计时器 |

如果 OSPF 路由器不知道所有邻居是否在数据包中列出,并且重新启动路由器需要保留邻接关系,则它们会在连接到 Hello 数据包的 EO 中设置 RS 位。但是,RS 位值不能超过 RouterDeadInterval 秒。引入 timers nsf wait 命令,以将呼叫数据包中的 RS 位设置为小于 RouterDeadInterval 秒。 |

||

|

支持设置 tftp 块大小 |

为 tftp 文件传输修复的典型块大小为 512-八位组。引入了一个新命令 tftp blocksize ,以配置更大的区块,从而增强 tftp 文件传输速度。您可以将大小范围从 513 设置为 8192 个八位组。新的默认大小(1456 个八位组)。此命令的 no 形式会将区块重置为较旧的默认值 - 512 个八位组。引入 timers nsf wait 命令,以将呼叫数据包中的 RS 位设置为小于 RouterDeadInterval 秒。 |

||

|

证书功能 |

|||

|

支持查看 FIPS 状态 |

仅当启用 fips 时, show 运行配置 fips命令才会显示 fips 状态。为了了解运行状态,引入了show fips命令,在用户启用或禁用处于禁用或启用状态的 fips 时,它会显示 fips 状态。此命令还显示启用或禁用操作后重新启动设备的状态。 |

||

|

对 CRL 分发点命令的修改 |

静态 CDP URL 配置命令将被删除并移至匹配证书命令。 新建/修改菜单项: |

||

|

管理和故障排除功能 |

|||

|

Firepower 1000、Firepower 2100 设备模式处于许可评估模式时的管理访问 |

ASA 默认情况下包含 3DES 功能,仅用于管理访问,因此您可以连接到许可证颁发机构,还可以立即使用 ASDM。如果之后在 ASA 上配置了 SSH 访问,也可以使用 SSH 和 SCP。其他需要强加密(例如 VPN)的功能必须启用强加密许可证,这要求您先向许可证颁发机构注册。

未修改任何菜单项。 |

||

|

额外 NTP 身份验证算法: |

以前,NTP 身份验证仅支持 MD5。现在 ASA 支持以下加密算法:

新建/修改的菜单项: 按钮 > 添加 NTP 服务器配置对话框> 密钥算法下拉列表 |

||

|

适用于 Firepower 4100/9300 的 ASA 安全服务交换(SSE)遥测支持 |

在您的网络中启用 Cisco Success 网络后,会向 Cisco 提供设备使用信息和统计信息,用于优化技术支持。在 ASA 设备上收集的遥测数据包括 CPU、内存、磁盘或带宽使用情况、许可证使用情况、已配置的功能列表、群集/故障切换信息等。 新增/修改的屏幕: |

||

|

show tech-support 包括其他输出 |

show tech-support 的输出已得到增强,可以显示以下内容的输出: show flow-offload info detail show flow-offload statistics show asp table socket 新增/修改的命令:show tech-support (仅输出) |

||

|

为包含丢失位置信息对 show-capture asp_drop 输出的增强 |

使用 ASP 丢弃计数器进行故障排除时,丢弃的确切位置是未知的,尤其是在许多不同的地方使用相同的 ASP 丢弃原因时。此信息对于寻找丢失的根本原因至关重要。通过此增强功能,将显示 ASP 丢弃详细信息,例如版本目标、ASA 版本号、硬件型号和 ASLR 内存文本区域(用于促进丢弃位置的解码)。 新增/修改的命令:show-capture asp_drop |

||

|

修订 debug crypto ca |

debug crypto ca transactions 和 debug crypto ca messages 选项经过整合,可将所有适用的内容提供给命令 debug crypto ca 本身。此外,可用调试级别的数量减少到 14。 新增/修改的命令:debug crypto ca |

||

|

Firepower 1000 和2100 的 FXOS 功能 |

|||

|

安全擦除 |

安全清除功能会清除 SSD 上的所有数据,以便即使在 SSD 本身上使用特殊工具也无法恢复数据。停止使用设备时,应执行安全清除。 新增/修改的命令:erase secure (local-mgmt) 支持的型号:Firepower 1000 和 2100 |

||

|

可配置的 HTTPS 协议 |

您可以为 HTTPS 访问设置 SSL/TLS 版本。 新增/修改的命令:set https access-protocols 支持的型号:平台模式中的 Firepower 2100 |

||

|

针对 IPSec 和 Keyrings 的 FQDN 实施 |

您可以配置 FQDN 实施,使对等体的 FDQN 需要与对等体所提供的 X.509 证书中的 DNS 名称匹配。对于 IPSec,默认情况下会启用实施,但在 9.13(1) 之前创建的连接除外;您必须手动启用这些旧连接的实施。对于 keyrings,所有主机名都必须是 Fqdn,并且不能使用通配符。 新增/修改的命令:set dns、set e-mail、 set fqdn-enforce 、set ip 、set ipv6 、set remote-address 、set remote-ike-id 删除的命令:fi-a-ip 、fi-a-ipv6 、fi-b-ip 、fi-b-ipv6 支持的型号:平台模式中的 Firepower 2100 |

||

|

新 IPSec 密码和算法 |

添加了以下 IKE 和 ESP 密码和算法(不可配置):

支持的型号:平台模式中的 Firepower 2100 |

||

|

SSH 身份验证增强功能 |

添加了以下 SSH 服务器加密 algoritghms:

添加了以下 SSH 服务器密钥交换方法:

新增/修改的命令:set ssh-server encrypt-algorithm 、set ssh-server kex-algorithm 。 支持的型号:平台模式中的 Firepower 2100 |

||

|

用于 X.509 证书的 EDCS 密钥 |

现在,您可以将 EDCS 密钥用于证书。以前,仅支持 RSA 密钥。 新增/修改的命令:set elliptic-curve 、set keypair-type 。 支持的型号:平台模式中的 Firepower 2100 |

||

|

用户密码改进 |

添加了密码安全改进,包括以下内容:

新增/修改的屏幕: 支持的型号:平台模式中的 Firepower 2100 |

||

升级软件

本节提供了升级路径信息以及用来完成升级的链接。

ASA 升级路径

要查看您当前的版本和型号,请使用以下方法之一:

-

CLI — 使用 show version 命令。

-

ASDM — 选择。

请参阅下表以获取您的版本的升级路径。某些早期版本需要先进行中间升级,然后才能升级到较新版本。建议的版本以粗体显示。

|

当前版本 |

临时升级版本 |

目标版本 |

|---|---|---|

|

9.12(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) |

|

9.10(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) |

|

9.9(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) |

|

9.8(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) |

|

9.7(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) |

|

9.6(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) |

|

9.5(x) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) |

|

9.4(x) |

- |

以下任何一个: → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) |

|

9.3(x) |

- |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) |

|

9.2(x) |

- |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) |

|

9.1(2)、9.1(3)、9.1(4)、9.1(5)、9.1(6) 或 9.1(7.4) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

9.1(1) |

→ 9.1(2) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

9.0 (2)、9.0 (3)或9.0 (4) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

9.0(1) |

→ 9.0(2)、9.0(3) 或 9.0(4) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.6(1) |

→ 9.0(2)、9.0(3) 或 9.0(4) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.5(1) |

→ 9.0(2)、9.0(3) 或 9.0(4) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.4(5+) |

— |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.4(1) 至 8.4(4) |

以下任何一个: → 9.0(2)、9.0(3) 或 9.0(4) → 8.4(6) |

→ 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.3(x) |

→ 8.4(6) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

|

8.2(x) 及更早版本 |

→ 8.4(6) |

以下任何一个: → 9.13(x) → 9.12(x) → 9.10(x) → 9.9(x) → 9.8(x) → 9.7(x) → 9.6(x) → 9.5(x) → 9.4(x) → 9.3(x) → 9.2(x) → 9.1(3)、9.1(4)、9.1(5)、9.1(6)、9.1(7.4) |

升级链接

要完成升级,请参阅《 ASA 升级指南》https://www.cisco.com/c/en/us/td/docs/security/asa/migration/upgrade/upgrade.html。

尚未解决和已解决的漏洞

可通过思科缺陷搜索工具查看这一版本中尚未解决和已解决的缺陷。通过这一基于 Web 的工具,您可以访问思科缺陷追踪系统,其中记录了关于此本产品和其他思科硬件及软件产品的缺陷和漏洞信息。

注 |

有关思科漏洞搜索工具的详细信息,请参阅漏洞搜索工具帮助及常见问题。

7.13(1) 版本中的遗留漏洞

下表列出了在发布此版本说明时尚未解决的漏洞。

|

Caveat ID 号码 |

说明 |

|---|---|

|

WM 桌面 |交换机端口中继允许的 vlan vlan_range 不接受范围 |

|

|

ASDM:无法在多情景模式下创建 A/S 或 A/A HA |

7.13(1) 版本中已解决的漏洞

下表列出了在发布此版本说明时已解决的选定漏洞。

|

Caveat ID 号码 |

说明 |

|---|---|

|

AC ASDM profile editore - 编辑多个配置文件时混合不同的配置文件设置 |

|

|

ASDM 未正确显示 ASA 集群控制面板 |

|

|

当 VPN 配置文件被删除时,不应修改包含 DM_INLINE 对象的 NAT 免除规则 |

最终用户许可证协议

有关最终用户许可证协议的信息,请访问 http://www.cisco.com/go/warranty。

相关文档

有关 ASA 的更多信息,请参阅思科 ASA 系列文档导航。

反餽

反餽