适用于 Azure 上的 的 Auto Scale 解决方案

概述

Auto Scale 解决方案支持资源分配,以满足性能要求并降低成本。如果资源需求增加,系统将确保根据需要分配资源。如果资源需求减少,则会取消分配资源以降低成本。

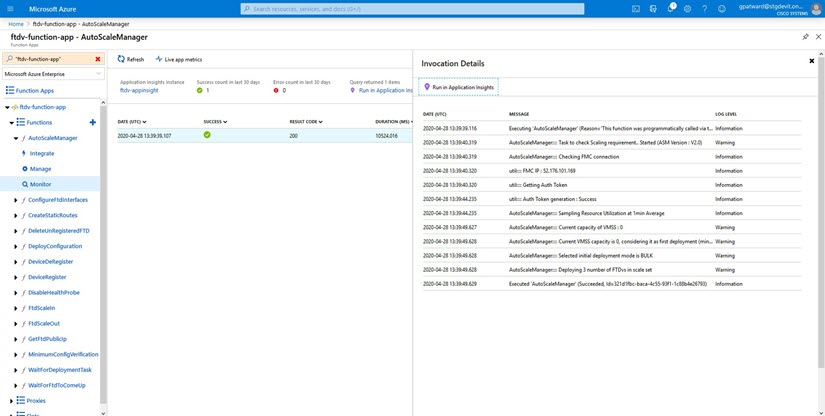

Auto Scale for Azure 是完整的无服务器实现,它利用 Azure 提供的无服务器基础架构(逻辑应用、Azure 函数、负载均衡器、安全组、虚拟机规模集等)。

Auto Scale for Azure 实现的一些主要功能包括:

-

基于 Azure Resource Manager (ARM) 模板的部署。

-

支持基于 CPU 的扩展指标。

注

有关详细信息,请参阅Auto Scale 逻辑。

-

支持 部署和多可用性区域。

-

对负载均衡器和多可用性区域的支持。

-

支持启用和禁用 Auto Scale 功能。

-

思科提供 Auto Scale for Azure 部署包以方便部署。

Azure 上的 Auto Scale 解决方案支持两种使用不同拓扑配置的使用案例:

-

使用三明治拓扑的 Auto Scale – 它将 规模集置于 Azure 内部负载均衡器 (ILB) 与 Azure 外部负载均衡器 (ELB) 之间。

-

使用 Azure 网关负载均衡器 (GWLB) 的 Auto Scale - Azure GWLB 与安全防火墙、公共负载均衡器和内部服务器集成,以简化防火墙的部署、管理和扩展。

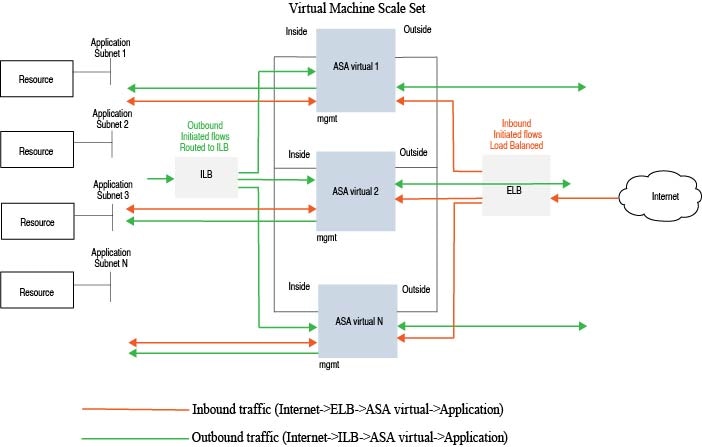

使用三明治拓扑的 Auto Scale 使用案例

ASA Virtual Auto Scale for Azure 是一种自动化水平扩展解决方案,它将 ASA Virtual规模集置于 Azure 内部负载均衡器 (ILB) 与 Azure 外部负载均衡器 (ELB) 之间。

-

ELB 将流量从互联网分发到规模集中的 ASA Virtual实例;然后,防火墙将流量转发到应用程序。

-

ILB 将出站互联网流量从应用程序分发到规模集中的 ASA Virtual实例;然后,防火墙将流量转发到互联网。

-

网络数据包决不会在一个连接中同时穿过(内部和外部)负载均衡器。

-

规模集中的 ASA Virtual实例数将根据负载条件自动进行扩展和配置。

Auto Scale 与 Azure 网关负载均衡器使用案例

Azure 网关负载均衡器 (GWLB) 可确保安全防火墙检查进出 Azure VM(例如应用服务器)的互联网流量,而无需更改任何路由。Azure GWLB 与安全防火墙的集成简化了防火墙的部署、管理和扩展。这种集成还降低了操作复杂性,并为防火墙上的流量提供了单一的入口和出口点。应用和基础设施可以保持源 IP 地址的可视性,而这在某些环境中至关重要。

在 Azure GWLB Auto Scale 使用案例中, 只会使用两个接口:管理接口和一个数据接口。

注 |

|

许可

支持 PAYG 和 BYOL。

支持 BYOL。

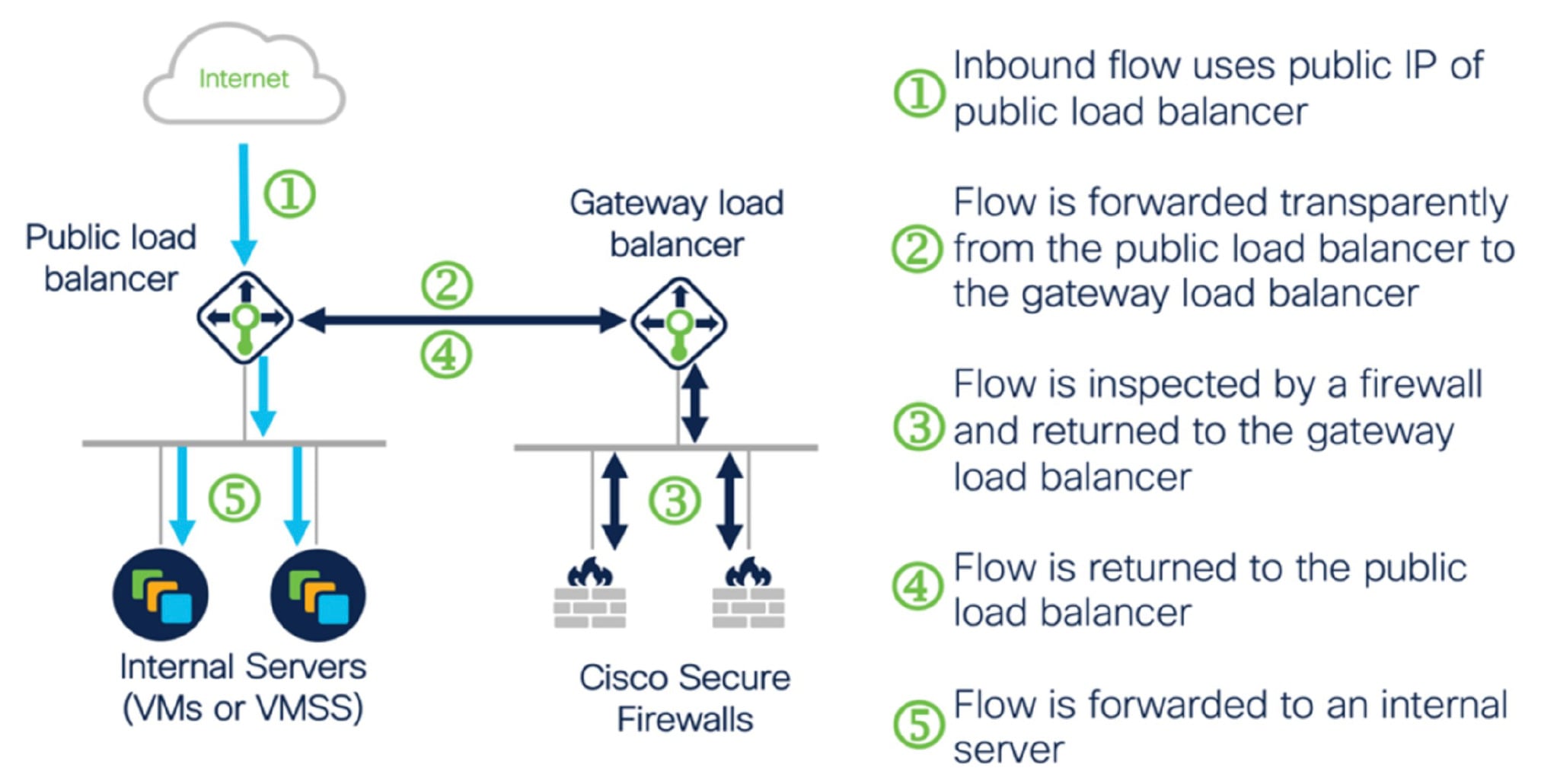

入站流量使用案例和拓扑

下图显示了入站流量的流量。

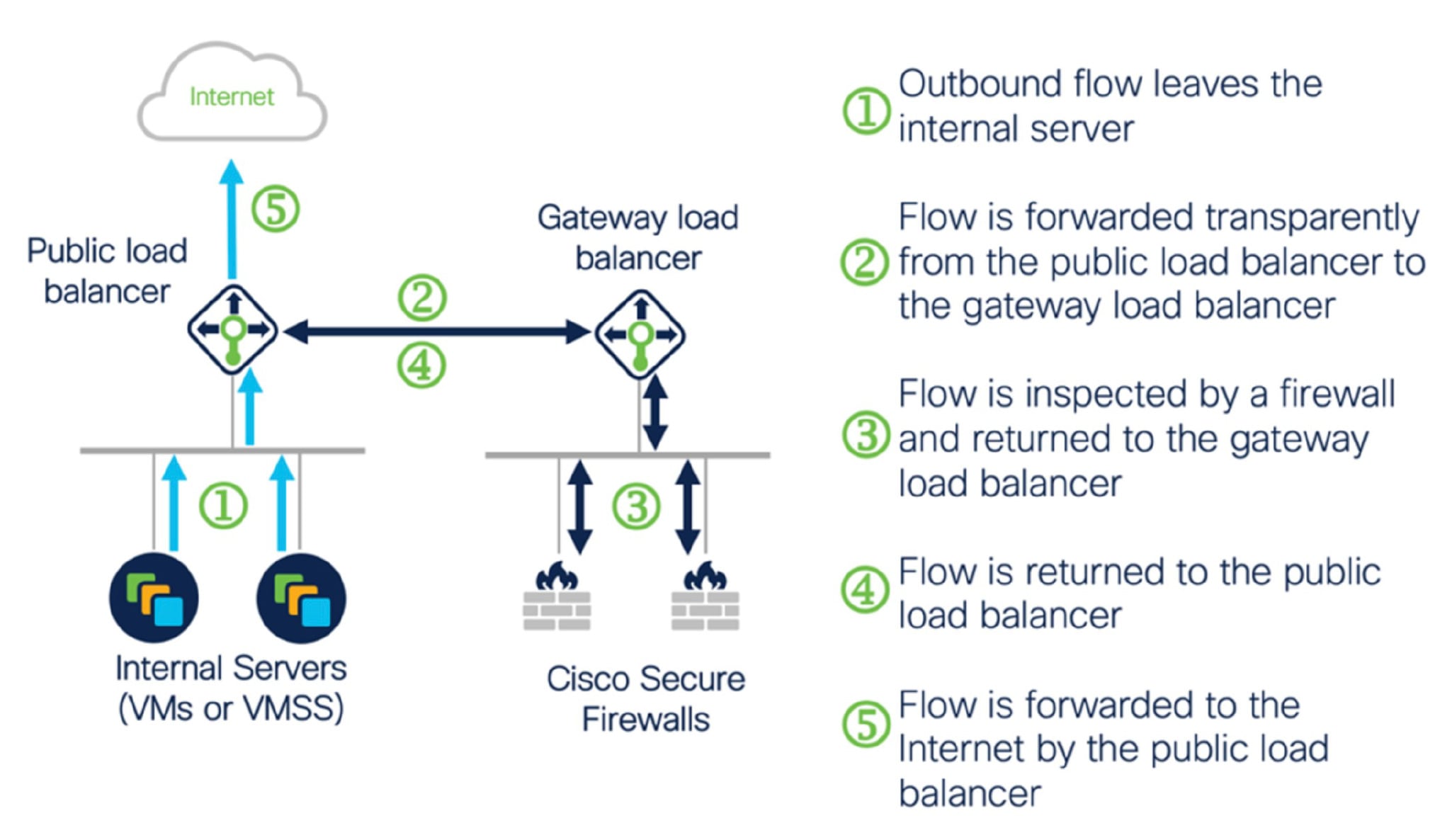

出站流量使用案例和拓扑

下图显示了出站流量的流量。

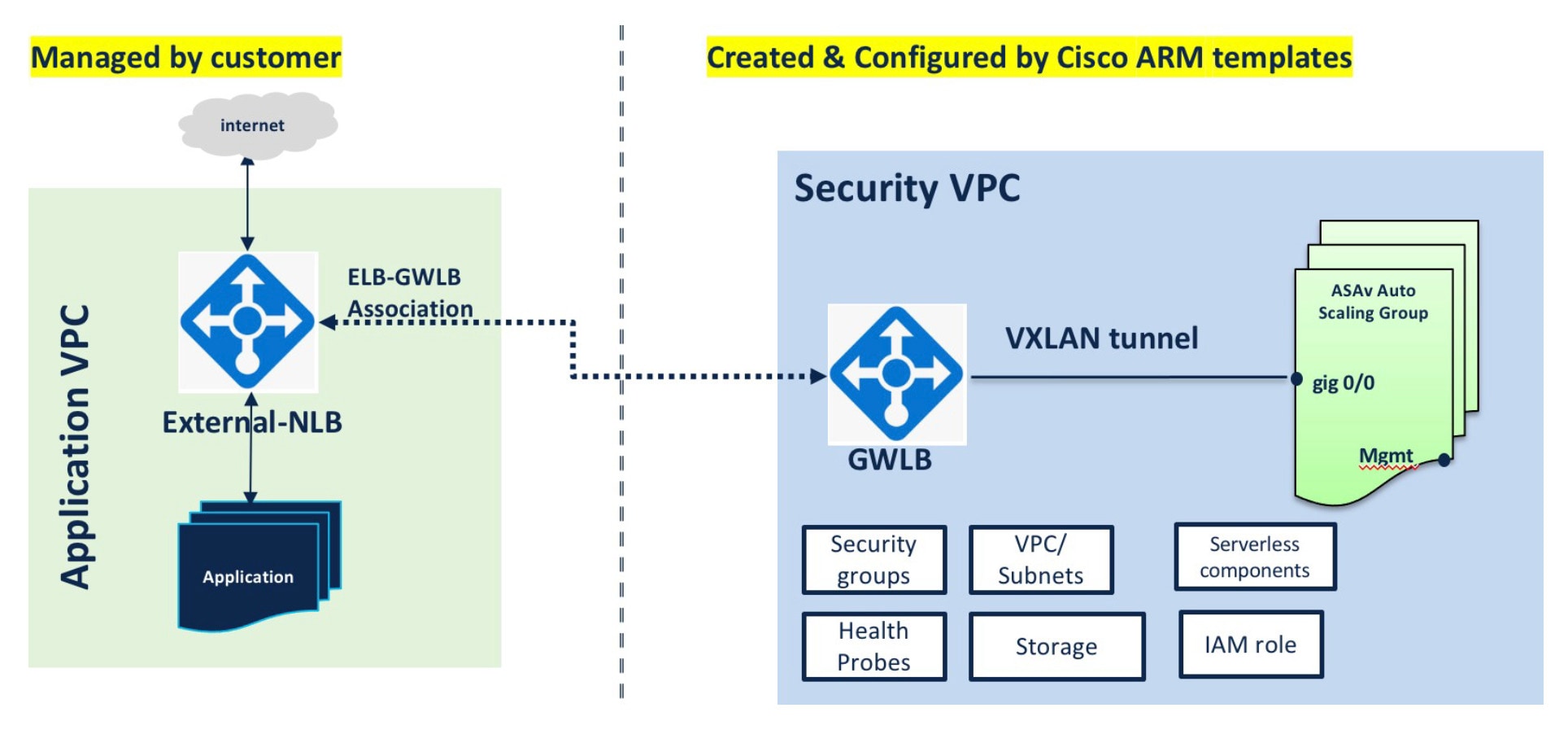

应用 VNet 和安全 VNet 之间的流量流

在下图中,流量从现有拓扑重定向至防火墙,以便由外部负载均衡器进行检查。然后,流量将被路由到新创建的 GWLB。路由到 ELB 的任何流量都会别转发到 GWLB。

然后,GWLB 将 VXLAN 封装的流量转发到 实例。您必须创建两个 关联,因为 GWLB 会对入口和出口流量使用两个单独的 VXLAN 隧道。 会解封装 VXLAN 封装的流量,对其进行检查,然后将流量路由到 GWLB。然后,GWLB 将流量转发到 ELB。

适用范围

本文档介绍部署 Auto Scale for Azure 解决方案的无服务器组件的详细步骤。

重要 |

|

反馈

反馈