适用于 Azure 上的 ASA 虚拟 的 Auto Scale 解决方案

关于 Auto Scale 解决方案

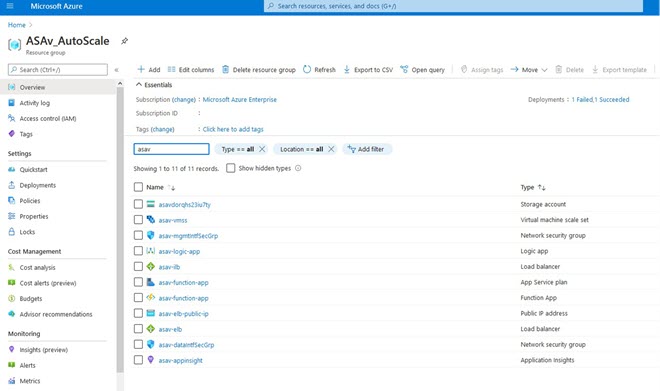

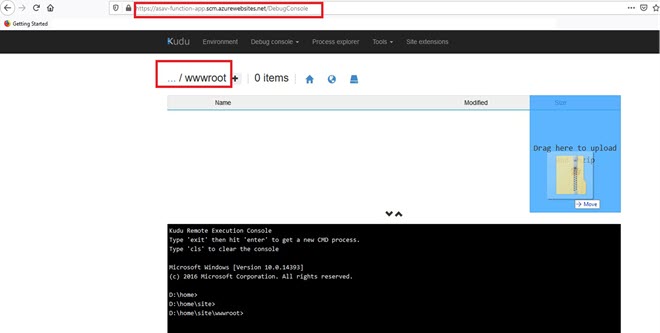

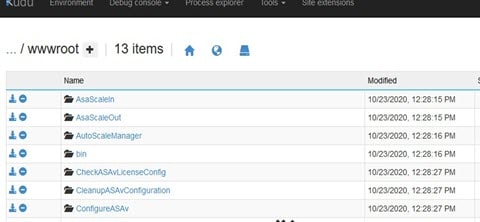

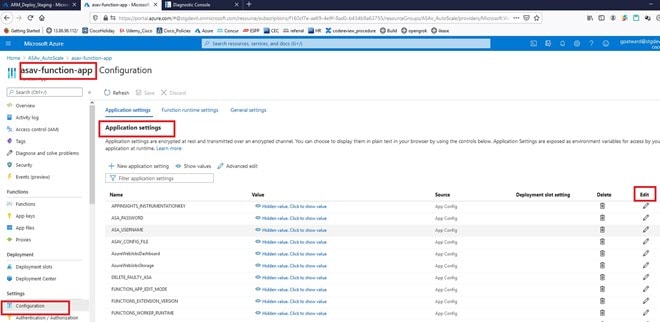

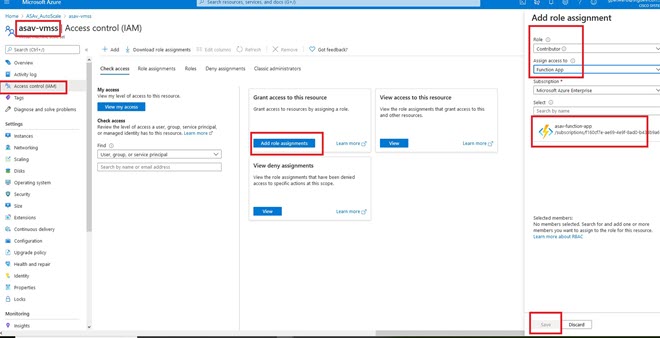

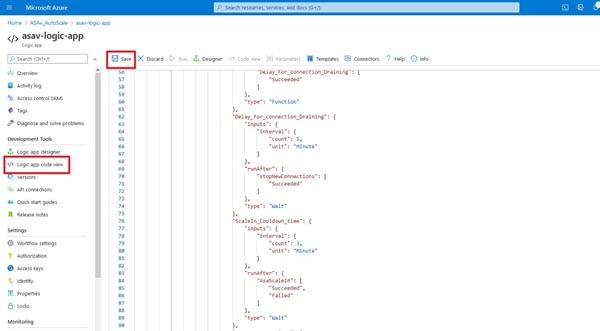

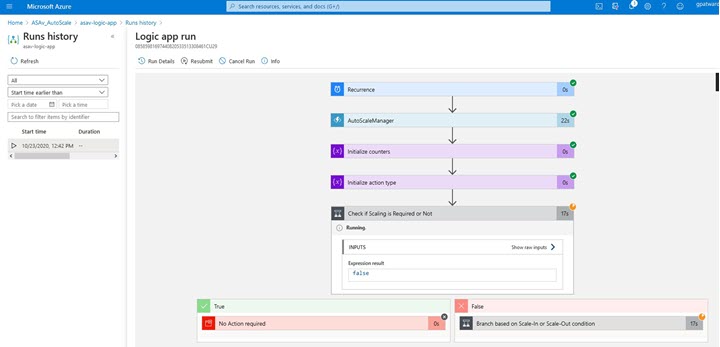

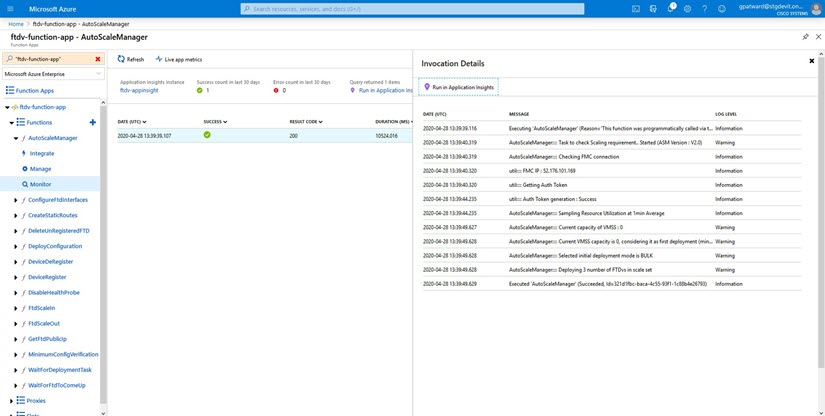

ASA virtual Auto Scale for Azure 是完整的无服务器实现,它利用 Azure 提供的无服务器基础架构(逻辑应用、Azure 函数、负载均衡器、安全组、虚拟机规模集等)。

ASA virtual Auto Scale for Azure 实现的一些主要功能包括:

-

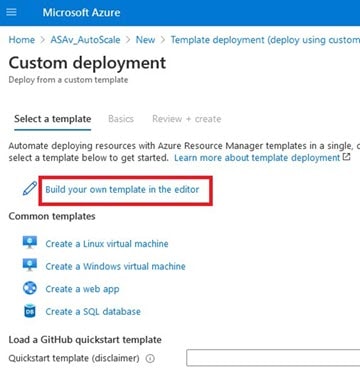

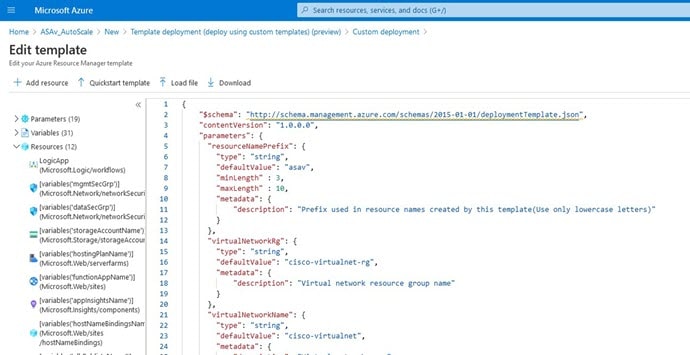

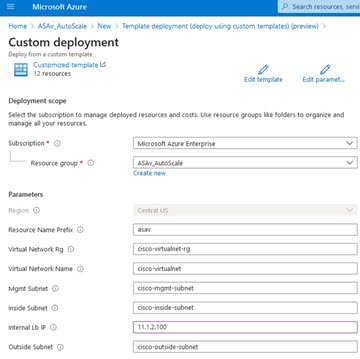

基于 Azure Resource Manager (ARM) 模板的部署。

-

支持基于 CPU:

注

有关详细信息,请参阅Auto Scale 逻辑。

-

支持 ASA virtual 部署和多可用性区域。

-

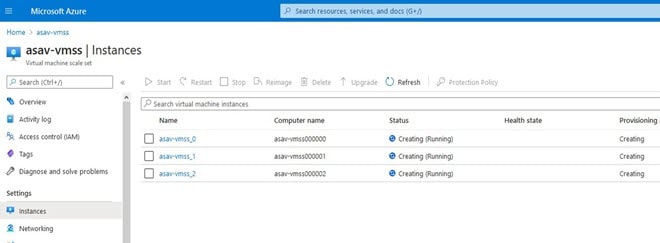

完全自动化配置会自动应用于横向扩展 ASA 虚拟实例。

-

对负载均衡器和多可用性区域的支持。

-

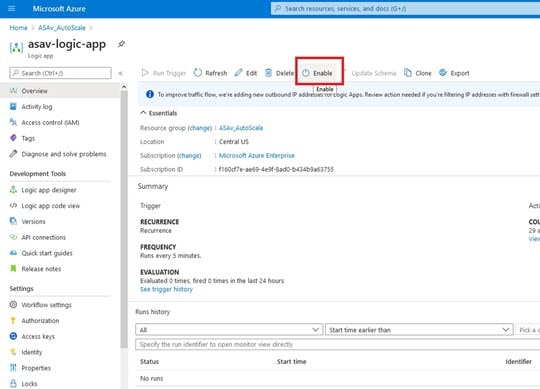

支持启用和禁用 Auto Scale 功能。

-

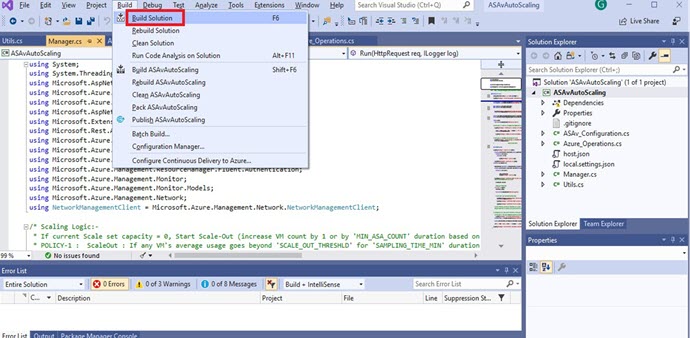

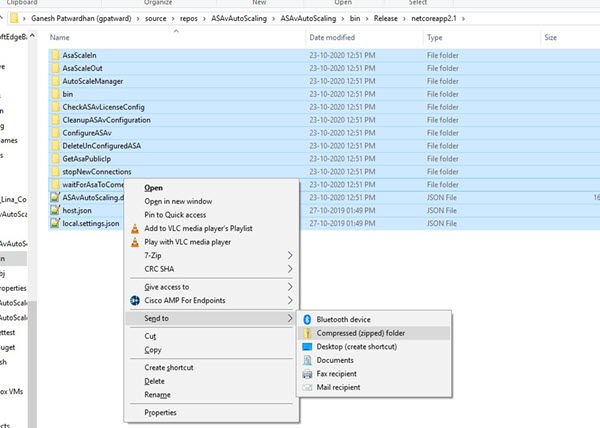

思科提供 Auto Scale for Azure 部署包以方便部署。

Auto Scale 使用案例

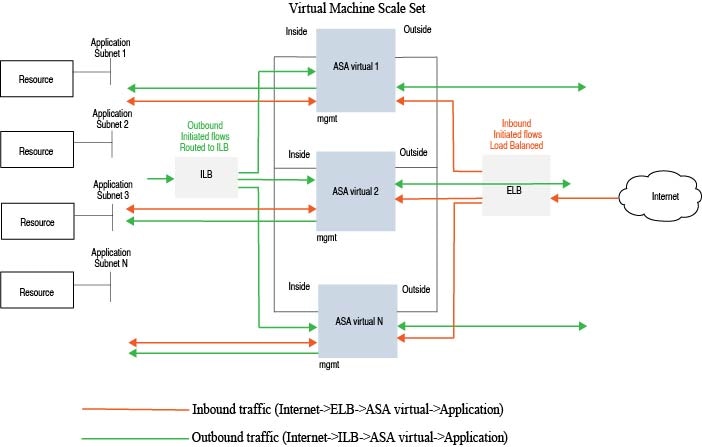

ASA 虚拟 Auto Scale for Azure 是一种自动化水平扩展解决方案,它将 ASA 虚拟规模集置于 Azure 内部负载均衡器 (ILB) 与 Azure 外部负载均衡器 (ELB) 之间。

-

ELB 将流量从互联网分发到规模集中的 ASA 虚拟实例;然后,防火墙将流量转发到应用程序。

-

ILB 将出站互联网流量从应用程序分发到规模集中的 ASA 虚拟实例;然后,防火墙将流量转发到互联网。

-

网络数据包决不会在一个连接中同时穿过(内部和外部)负载均衡器。

-

规模集中的 ASA 虚拟实例数将根据负载条件自动进行扩展和配置。

适用范围

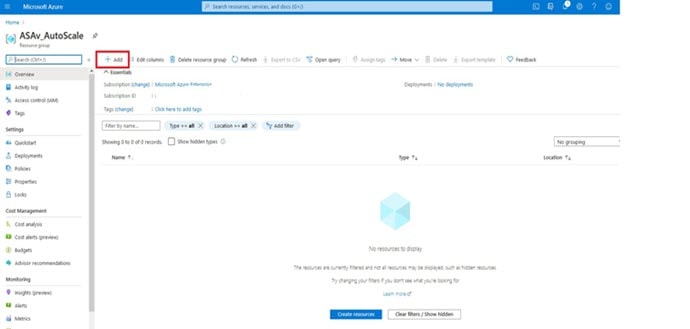

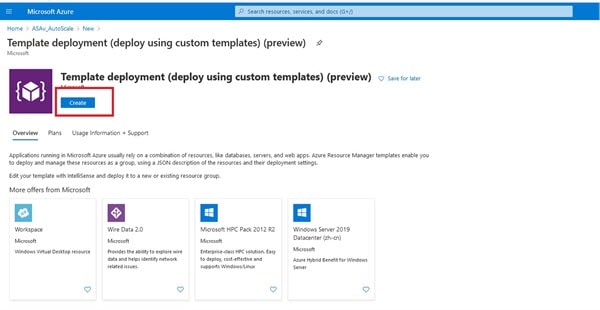

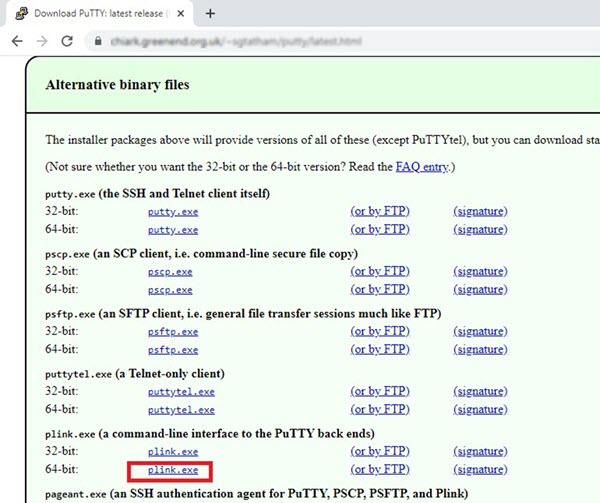

本文档介绍部署 ASA virtual Auto Scale for Azure 解决方案的无服务器组件的详细步骤。

重要 |

|

反馈

反馈