为RA-VPNaaS配置安全访问,使用双核SSO和ISE进行状态评估

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍如何为使用身份服务引擎(ISE)的远程访问VPN用户配置状况评估,以及如何使用Duo进行安全访问。

先决条件

要求

Cisco 建议您了解以下主题:

- 身份服务引擎

- 安全访问

- 思科安全客户端

- 双因素身份验证 — Duo安全指南

- ISE终端安全评估

- 验证、授权和记帐

使用的组件

本文档中的信息基于:

- 身份服务引擎(ISE)版本3.3补丁1

- 安全访问

- 思科安全客户端 — Anyconnect VPN版本5.1.2.42

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

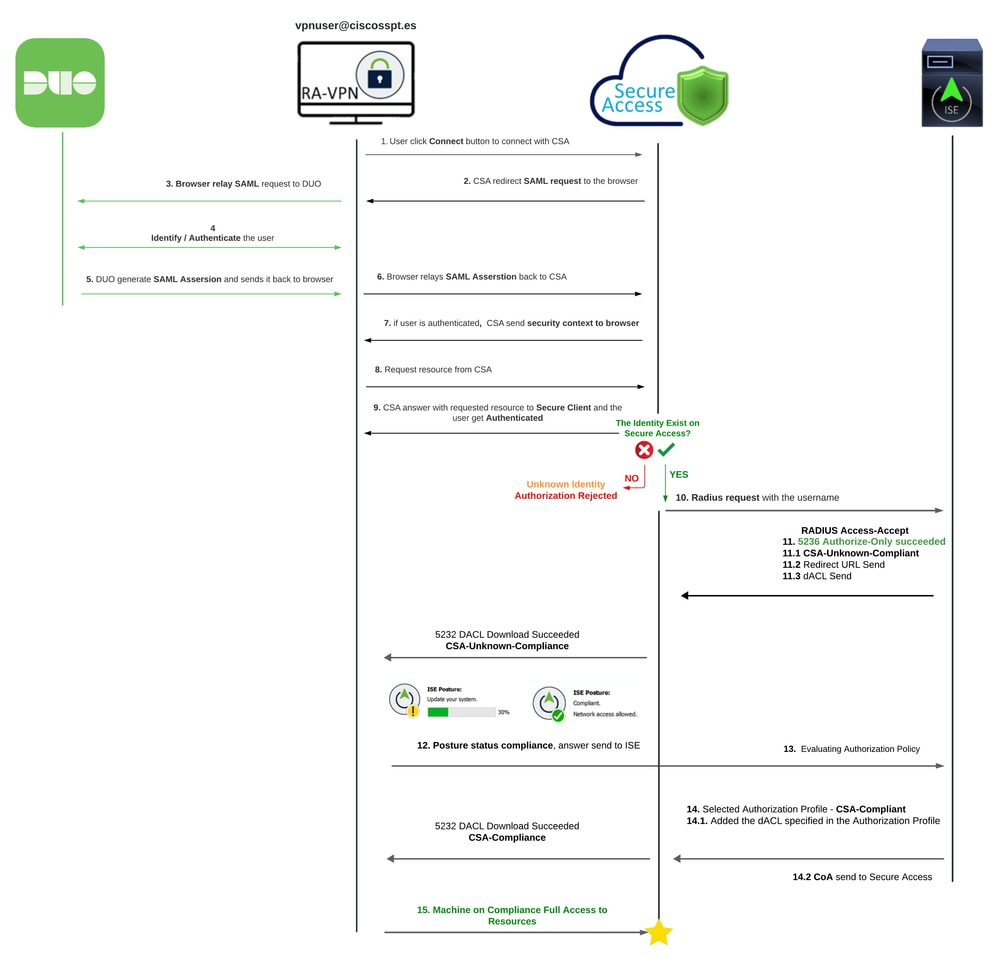

背景信息

将Duo SAML与思科身份服务引擎(ISE)集成可增强身份验证流程,为思科安全访问解决方案添加一层安全保护。Duo SAML提供单点登录(SSO)功能,可简化用户登录流程,同时确保高安全标准。

一旦通过Duo SAML进行身份验证,授权过程由Cisco ISE处理。这允许根据用户身份和设备状态做出动态访问控制决策。ISE可以实施详细策略,规定用户可以访问哪些资源、何时访问以及从哪些设备访问。

注意:要配置RADIUS集成,您需要确保两个平台之间有通信。

网络图

配置

注意:在开始配置过程之前,您必须完成安全访问和ISE集成的第一步。

Duo配置

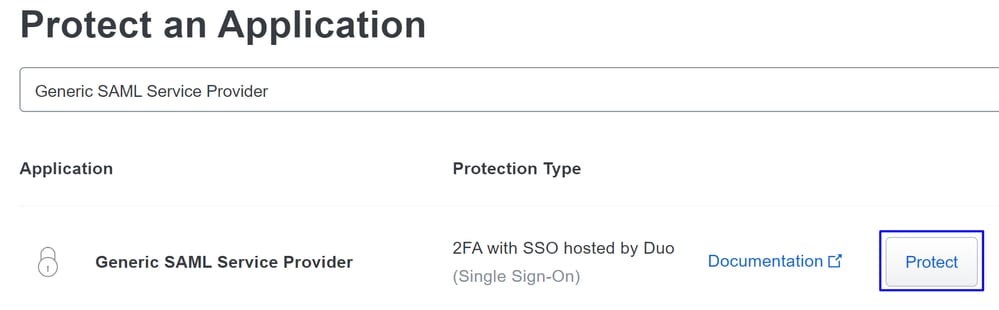

要配置RA-VPN应用,请继续执行以下步骤:

导航到您的双引擎管理面板

- 导航至

Applications > Protect an Application - 搜索

Generic SAML Service Provider - 点击

Protect

必须在屏幕上显示应用程序;请记住VPN配置的应用程序名称。

在本例中, Generic SAML Service Provider.

安全访问配置

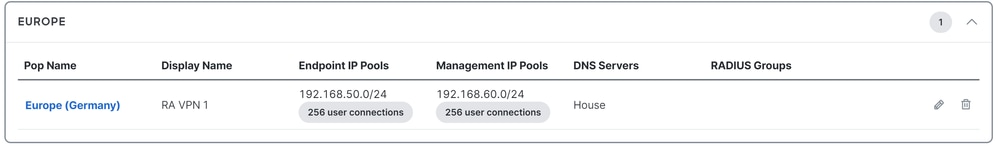

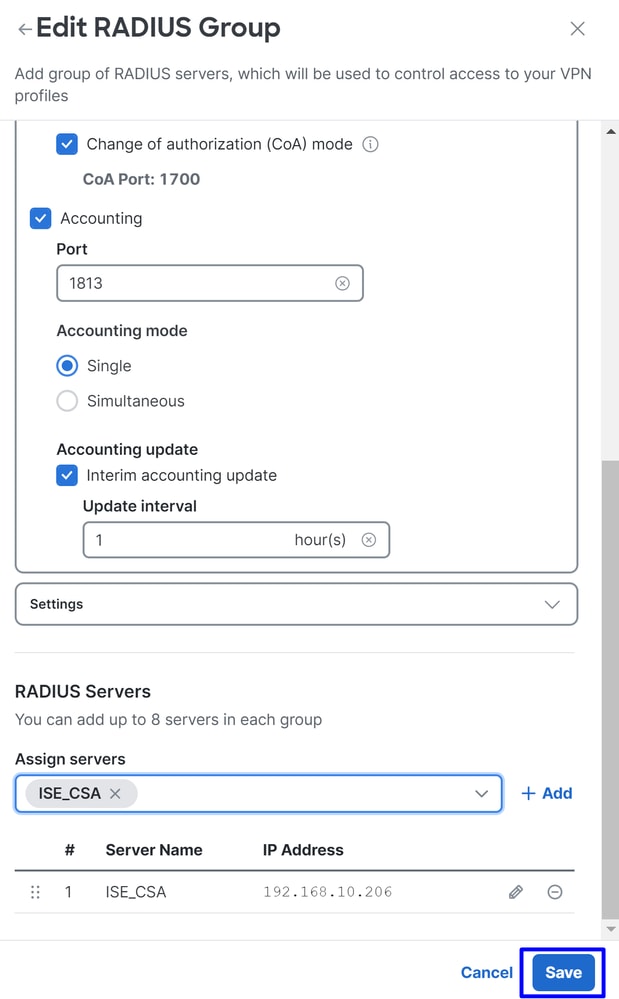

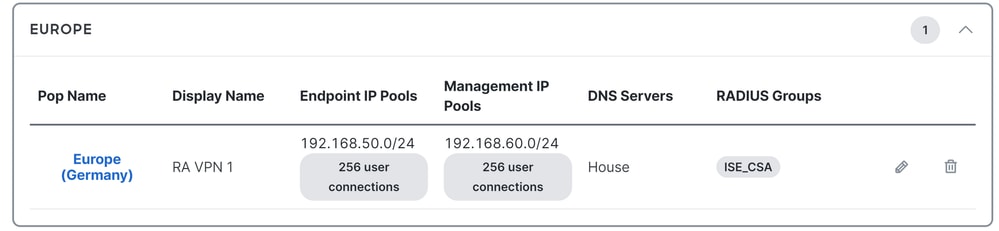

在IP池上配置Radius组

要使用Radius配置VPN配置文件,请继续执行以下步骤:

导航到您的Secure Access Dashboard。

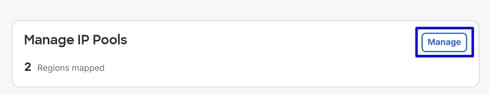

- 点击

Connect > Enduser Connectivity > Virtual Private Network - 在Pool Configuration(池配置)

Manage IP Pools()下,单击Manage

- 点击铅笔进行编辑

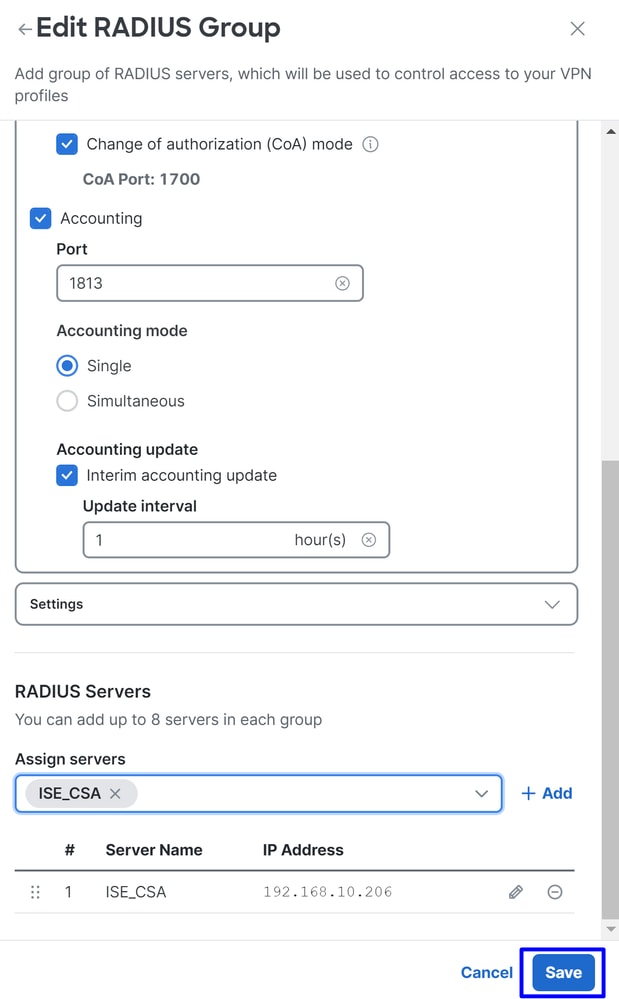

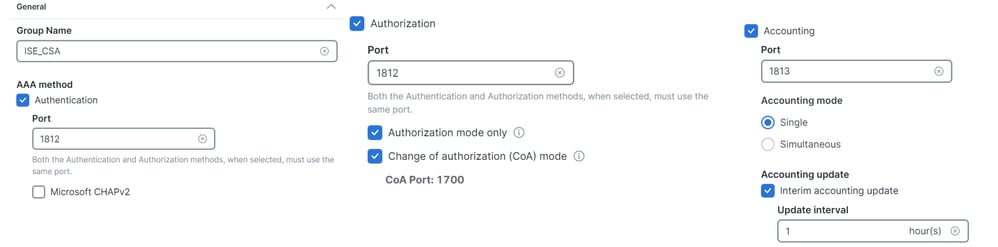

- 在General下,配置以下选项:

Group Name:在安全访问中配置ISE集成的名称AAA method

Authentication:选中该端Authentication口的复选框,默认情况下为1812- 如果您的身份验证需要标记复选框

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2),

- 如果您的身份验证需要标记复选框

Authorization: 选中该端口Authorization(默认情况下为1812)的复选框- 选中和复选框

Authorization mode OnlyChange of Authorization (CoA) mode,允许来自ISE的终端安全评估和更改

- 选中和复选框

Accounting:选中Authorization复选框,并选择端口,默认情况下为1813- 选择

Single or Simultaneous(在单模式下,记帐数据仅发送到一台服务器。在同步模式下,将记帐数据发送到组中的所有服务器) - 选中复选框

Accounting update可启用定期生成RADIUS临时记帐更新消息。

- 选择

警告:选择AuthenticationAuthorization时,和方法必须使用同一端口。

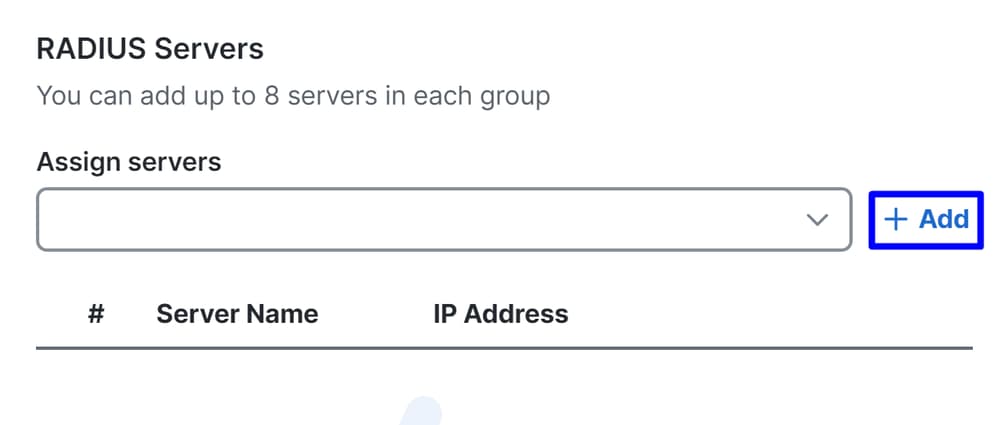

- 之后,您需要配置用于

RADIUS Servers通过AAA在部分上进行身份验证的(ISERADIUS Servers): - 点击

+ Add

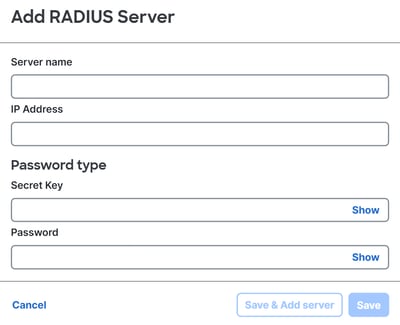

- 然后,配置以下选项:

Server Name:配置名称以识别您的ISE服务器。IP Address:配置可通过安全访问到达的思科ISE设备的IPSecret Key:配置RADIUS密钥Password:配置Radius密码

- 点击

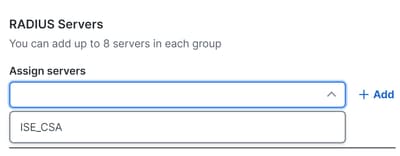

Save并分配选项下的Radius服务器Assign Server,然后选择您的ISE服务器:

- 再次

Save点击以保存所有配置完成

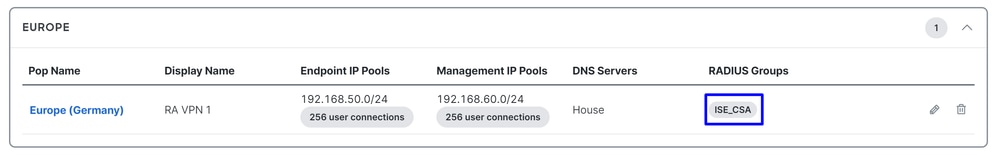

现在,您已经在IP池下配置了ISE服务器,您需要在IP池下配置该服务VPN Profiles器。

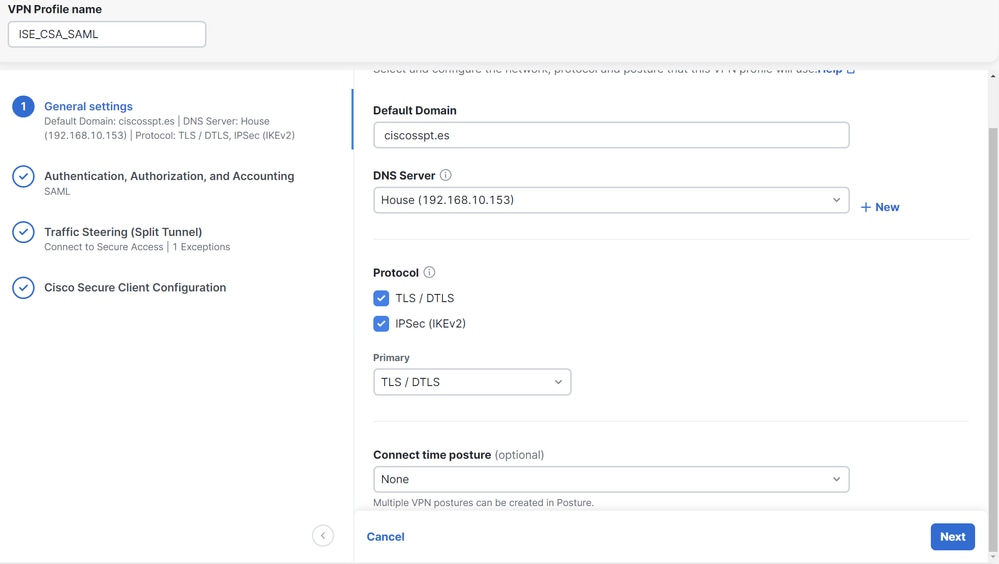

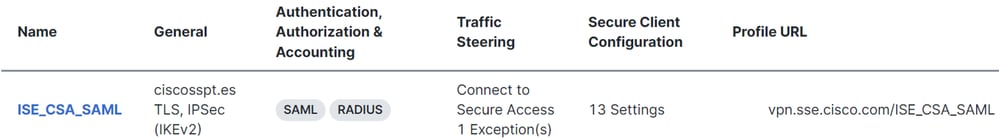

配置VPN配置文件以使用ISE

要配置VPN配置文件,请导航到您的Secure Access Dashboard。

- 点击

Connect > Enduser Connectivity > Virtual Private Network - 在

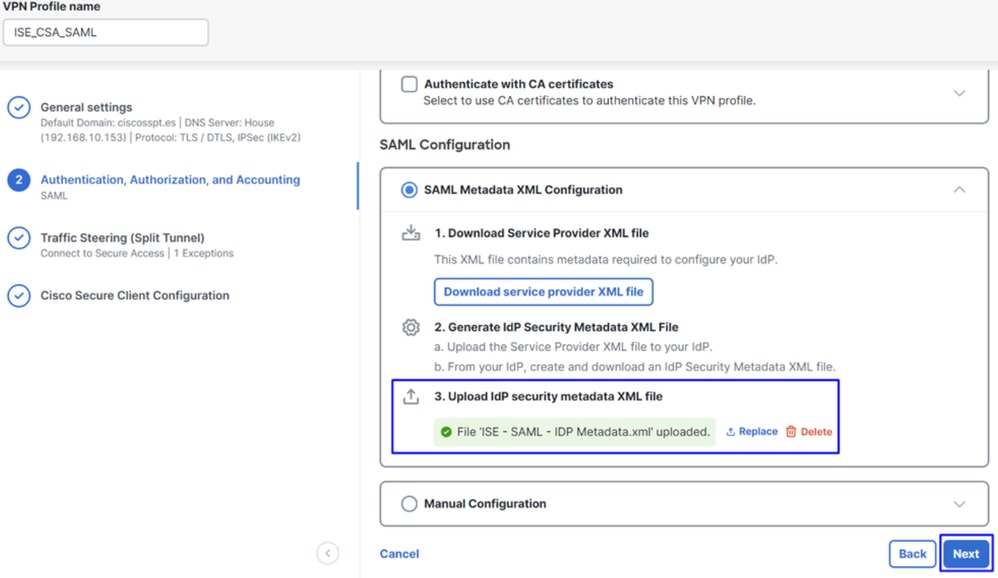

VPN Profiles“单击”+ Add - 然后配置以下选项:

常规设置

VPN Profile name:为您的配置文件名称配置名称Default Domain:配置您的域。DNS Server:选择您配置的域名服务器(DNS)服务器Protocol:在VPN下配置需要允许的协议Connect Time posture:选择安全评估或将其设置为None

- 然后,单击

Next

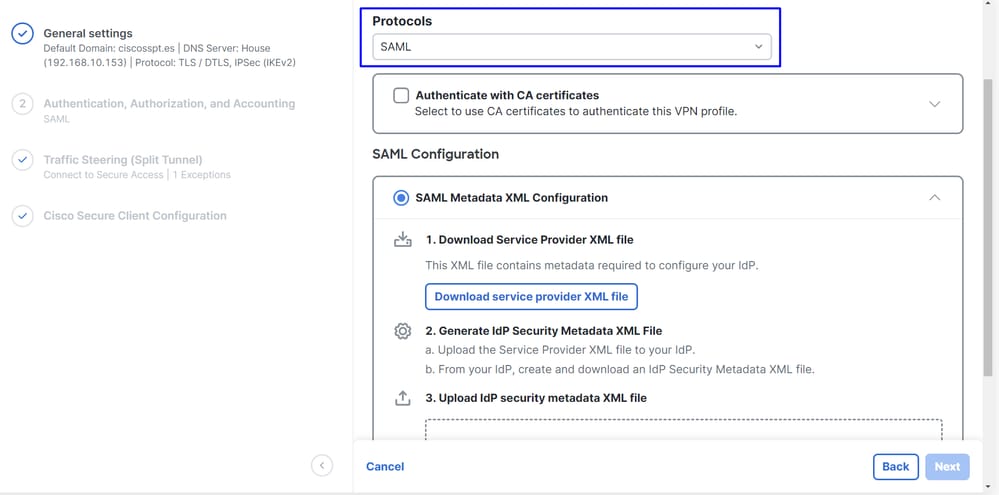

验证、授权和记帐

身份验证

Authentication

Protocols:选择SAML

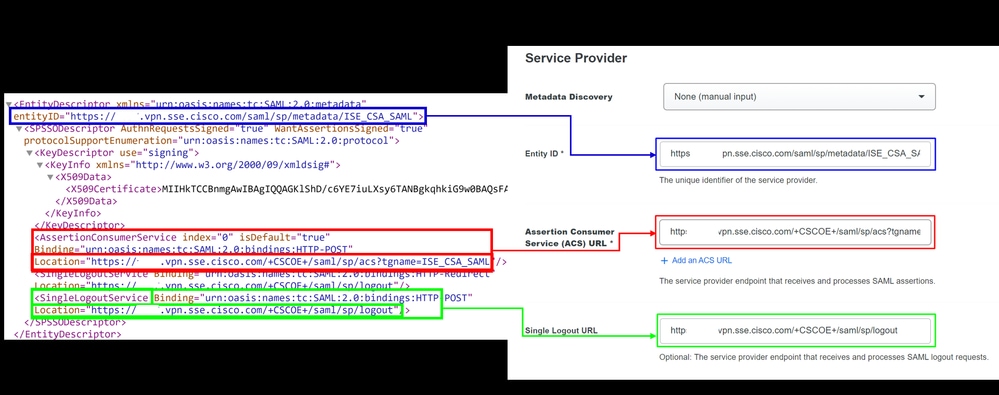

- 点击

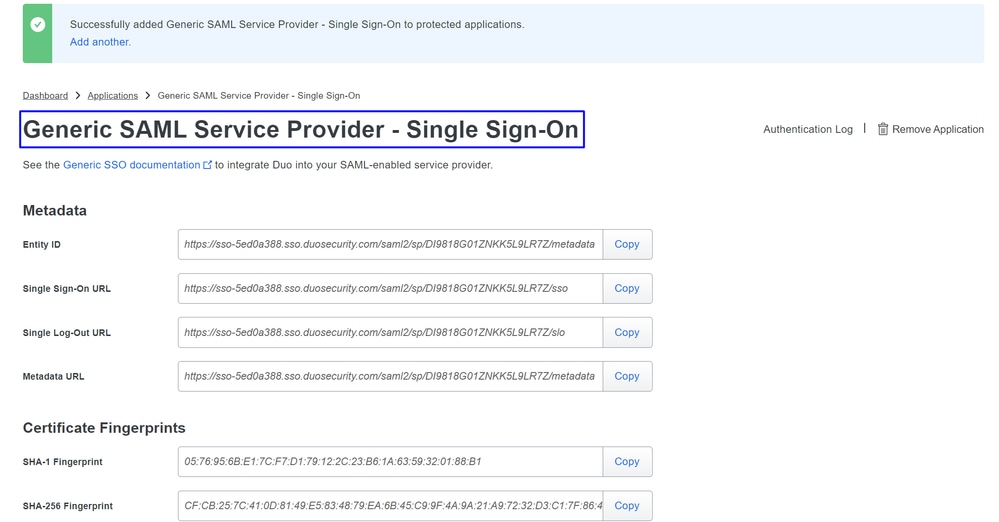

Download Service Provider XML file - 更换在步骤“双核配置”中配置的应用程序中的信息

- 配置该信息后,将Duo的名称更改为与您正在进行的集成相关的名称

- 在Duo

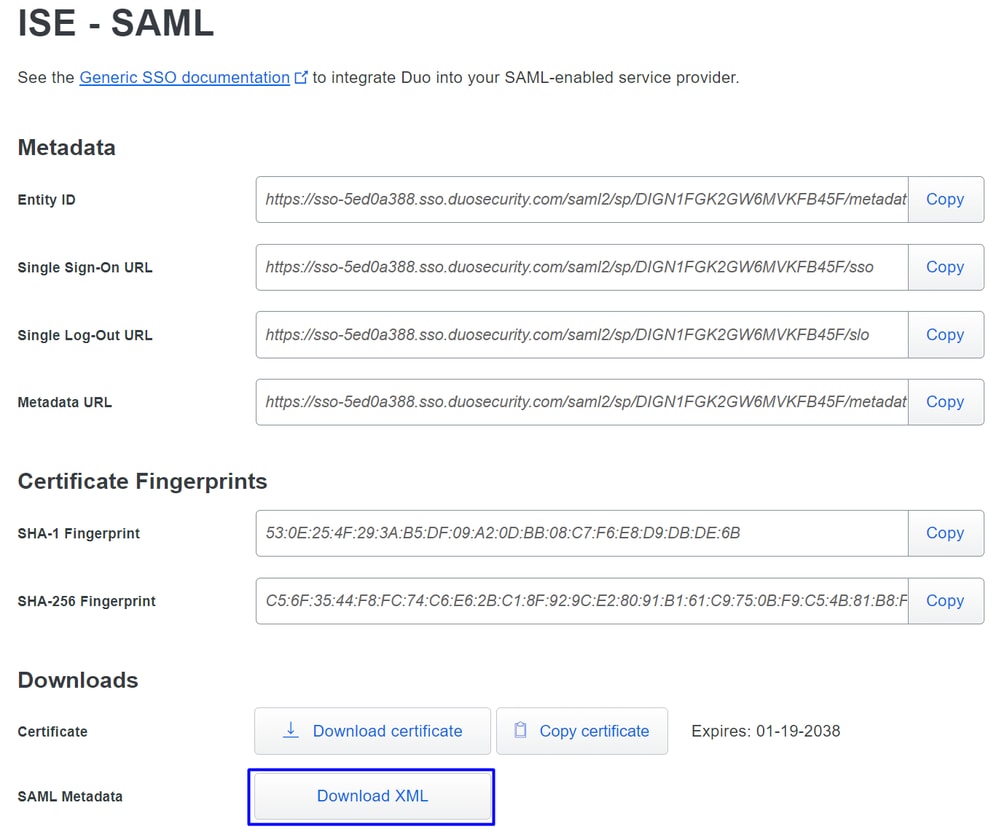

Save上单击您的应用程序。 - 点击Save后,必须点击

SAML Metadata按钮下载Download XML

- 在选项

SAML Metadata下的Secure Access上传,3. Upload IdP security metadata XML file然后点击Next

继续授权。

注意:使用SAML配置身份验证后,您将通过ISE对其进行授权,这意味着安全访问发送的RADIUS数据包将仅包含用户名。此处不存在密码字段。

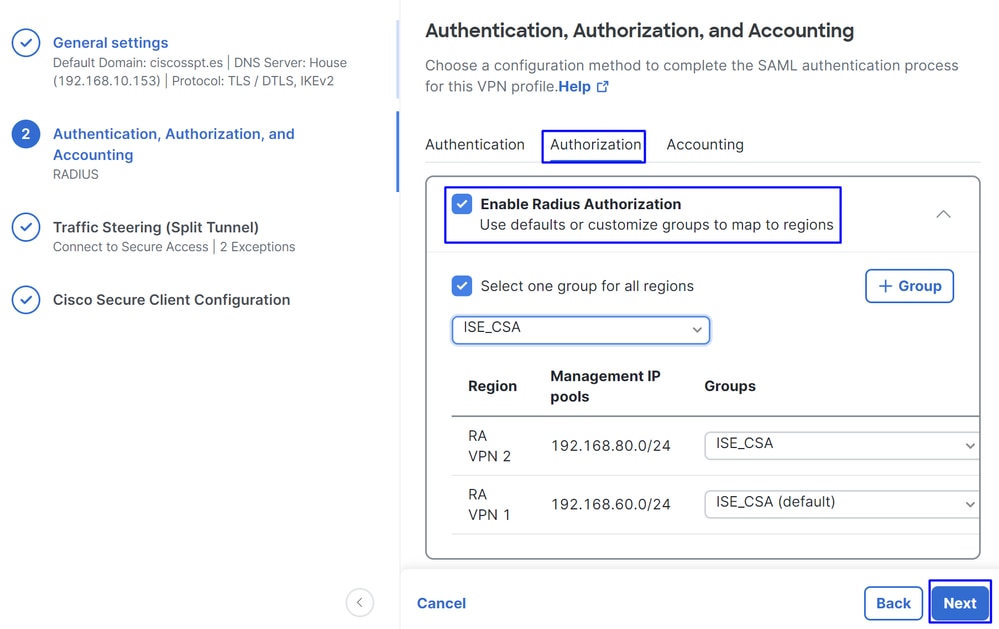

授权

AuthorizationEnable Radius Authorization:选中此复选框可启用radius授权- 为所有区域选择一个组:选中此复选框可为所有远程访问 — 虚拟专用网络(RA-VPN)池使用一个特定的RADIUS服务器,或为每个池单独定义它

- 点击

Next

配置完所有部Authorization件后,请继续Accounting。

注意:如果不启用,状Radio Authorization态无法工作。

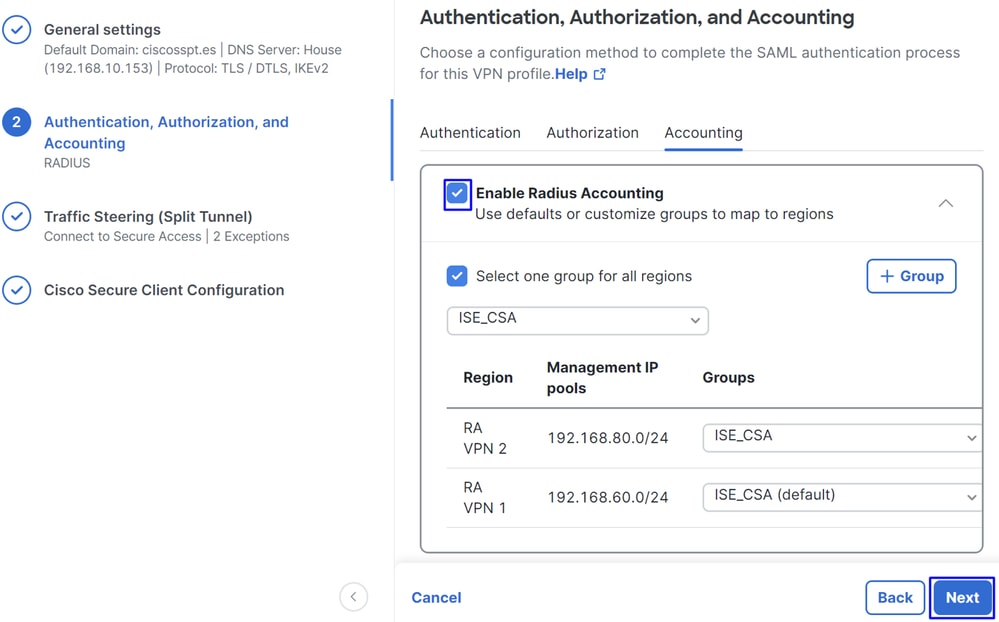

记账

AccountingMap Authorization groups to regions:选择区域并选择您的Radius Groups

- 点击

Next

After you have done configured the Authentication, Authorization and Accounting please continue withTraffic Steering.

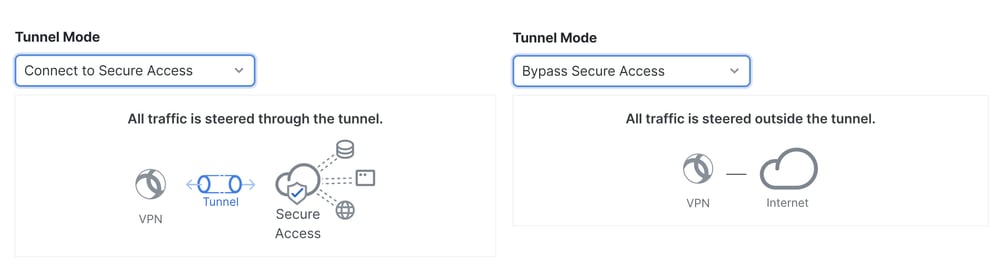

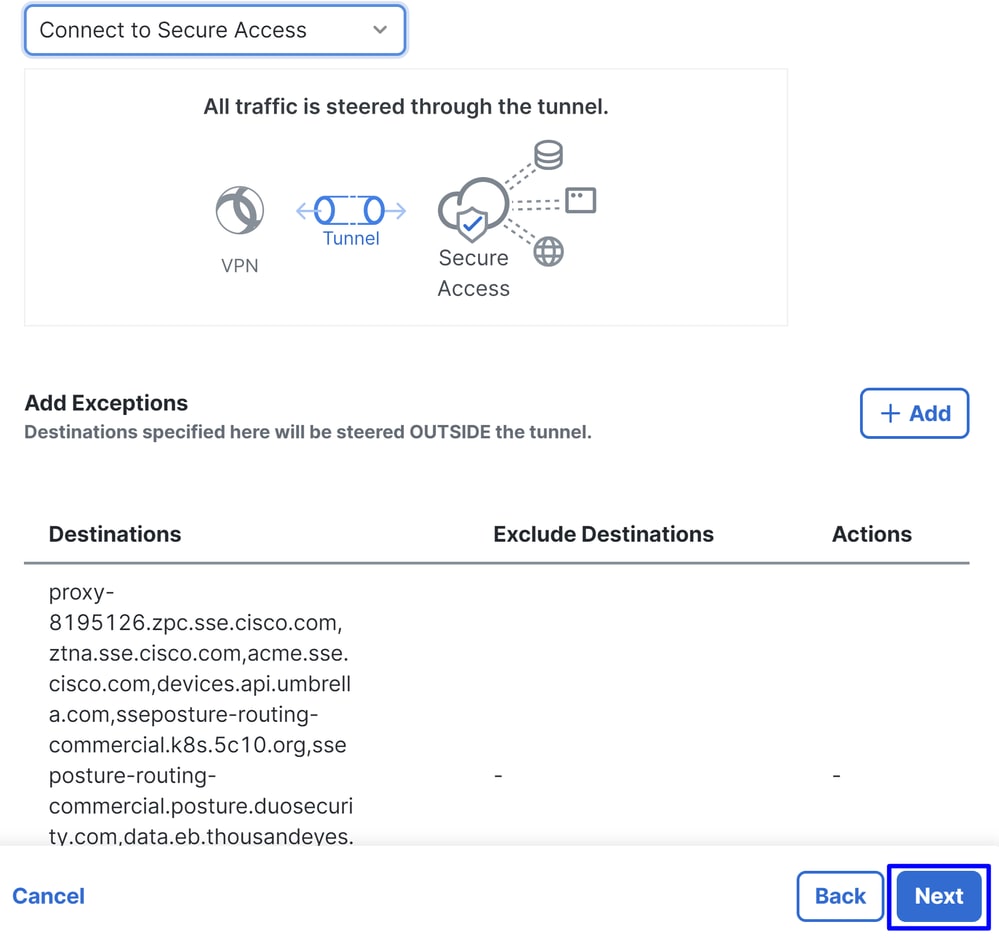

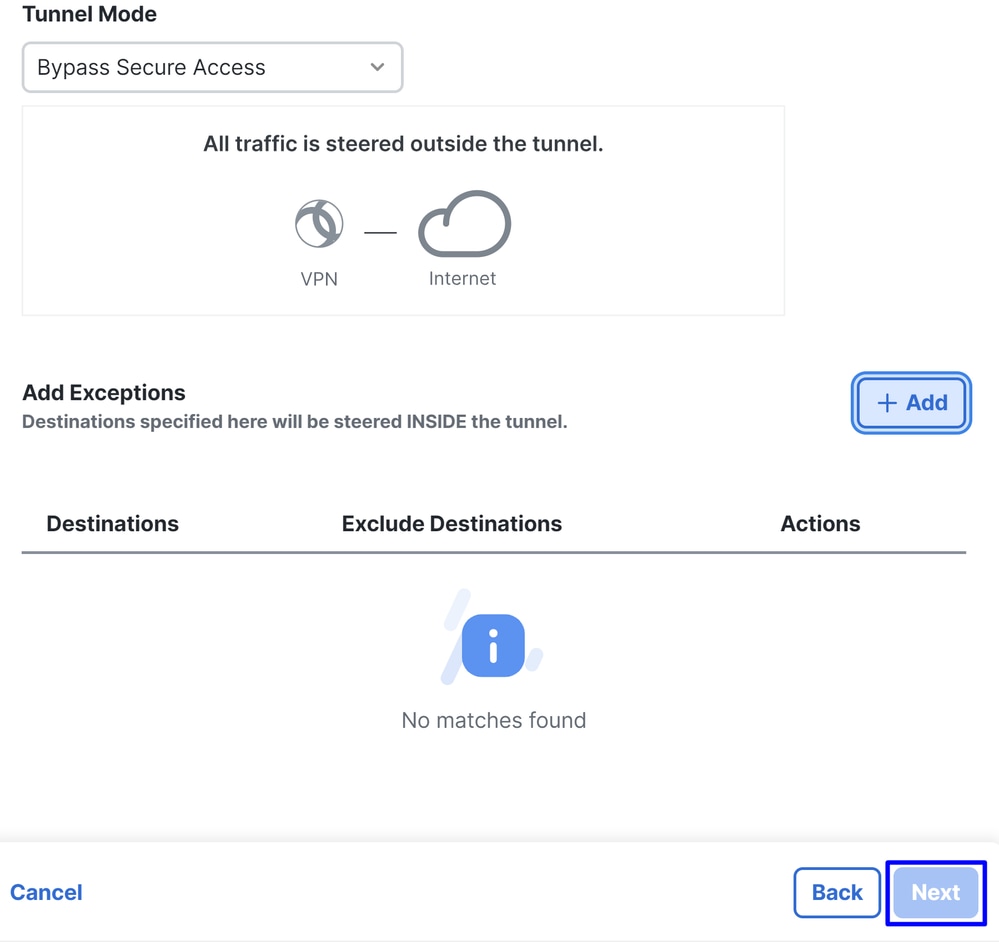

流量引导

在流量引导下,您需要通过安全访问配置通信类型。

- 如果您选择

Connect to Secure Access,所有互联网流量将通过Secure Access

如果要添加Internet域或IP的例外项,请单击此按+ Add钮,然后单Next击。

- 如果您决定要

Bypass Secure Access通过,则所有互联网流量都通过互联网提供商,而不是通过Secure Access(无互联网保护)

注意:请在选enroll.cisco.com择时添加ISE终端安全评Bypass Secure Access估。

在此步骤中,选择要通过VPN访问的所有专用网络资源。为此,请单击,然+ Add后在添加Next了所有资源后单击。

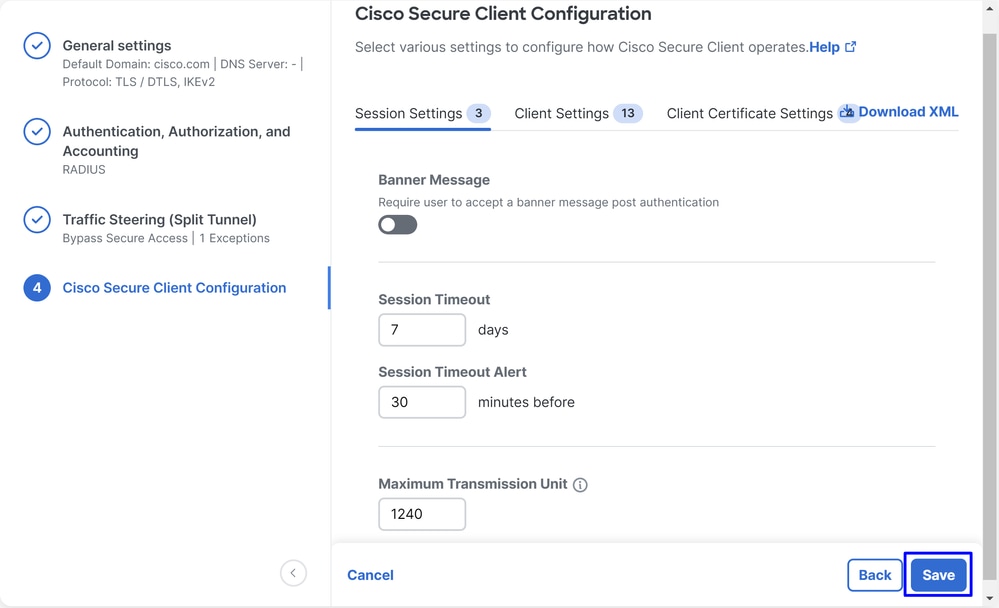

思科安全客户端配置

在此步骤中,您可以将所有内容都保留为默认值并点击Save,但是如果您想进一步自定义配置,请查看Cisco Secure Client Administrator Guide。

ISE配置

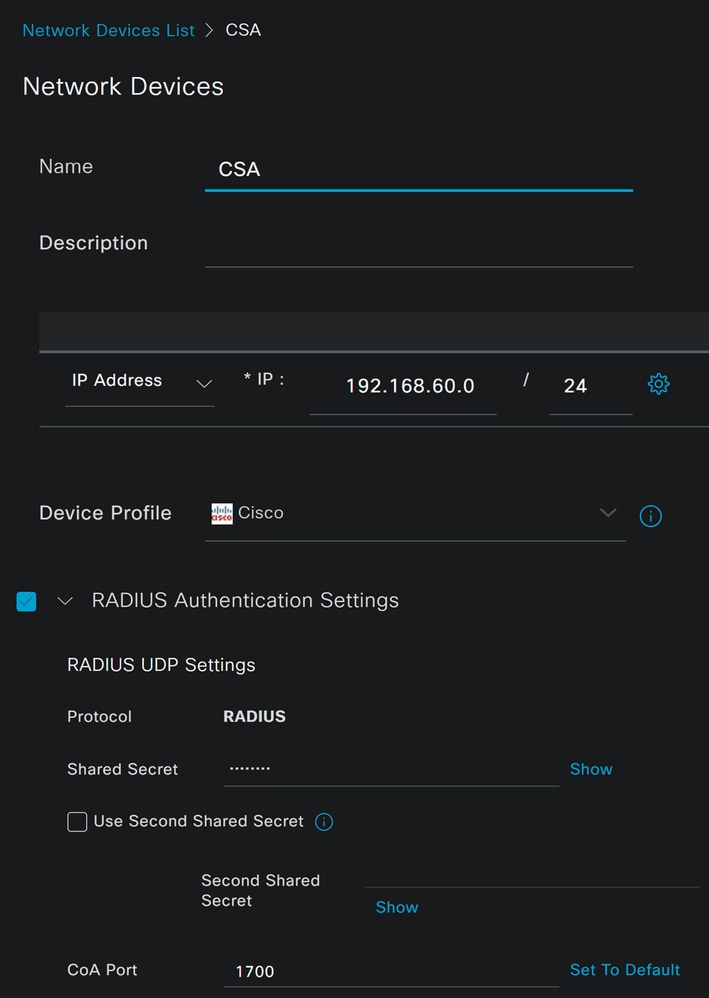

配置网络设备列表

要配置通过思科ISE的身份验证,您需要配置允许设备向您的思科ISE进行查询:

- 导航至

Administration > Network Devices - 点击

+ Add

Name:使用名称标识安全访问IP Address:配置步骤Management Interface“IP Pool Region”(IP池区域)Device Profile:选择思科Radius Authentication Settings

Shared Secret:配置步骤中配置的共享密钥Secret KeyCoA Port:将其设为默认值;1700也用于安全访问

单击后,Save要验证集成是否正常工作,请继续创建本地用户以进行集成验证。

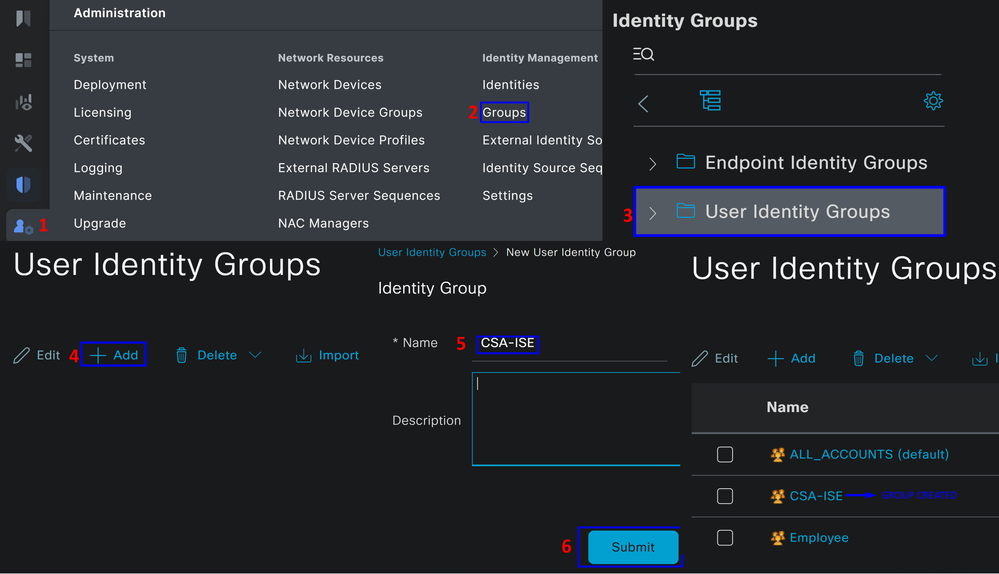

配置组

要配置用于本地用户的组,请继续执行以下步骤:

- 点击

Administration > Groups - 点击

User Identity Groups - 点击

+ Add - 为组创

Name建一个并点击Submit

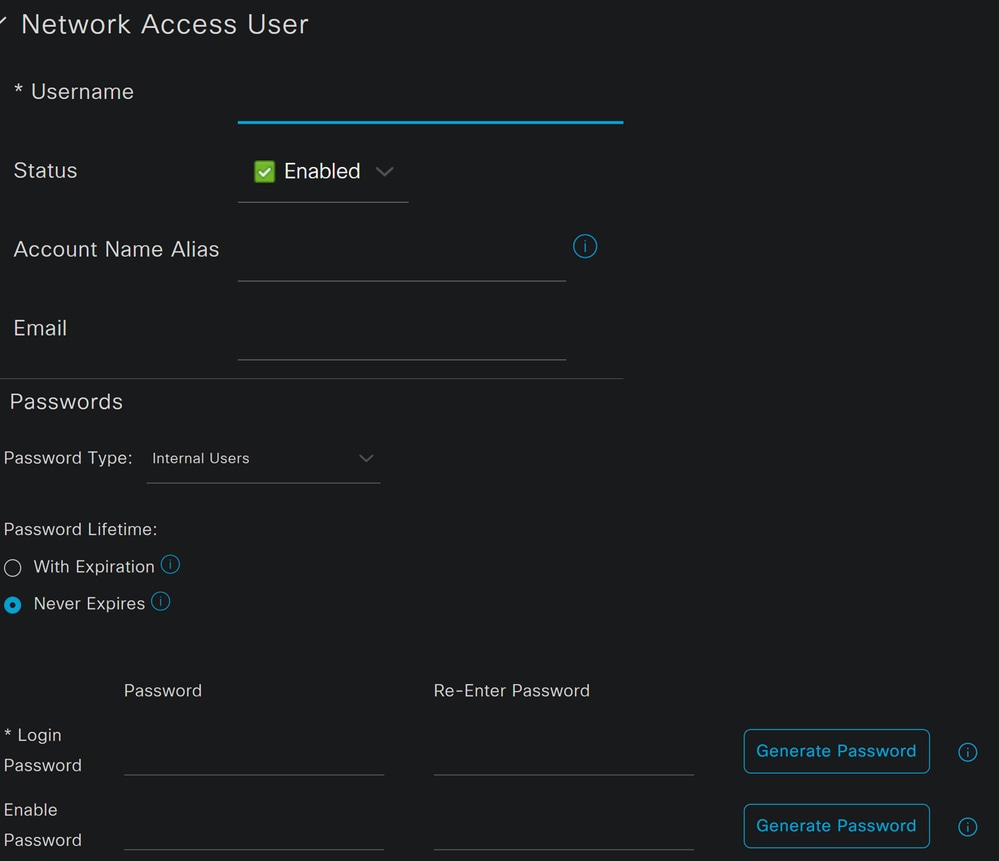

配置本地用户

要配置本地用户以验证集成,请执行以下操作:

- 导航至

Administration > Identities - 点击

Add +

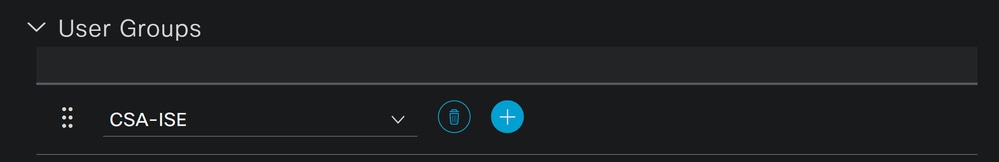

Username:在Secure Access中使用已知UPN调配配置用户名;这基于步骤“前提条件”Status:主用Password Lifetime:您可以配置它With Expiration或Never Expires,具体取决于您Login Password:为用户创建密码User Groups:选择在步骤Configure a Group中创建的组

注意:基于身份验证的UPN设置为在即将推出的安全访问版本中更改。

之后,您可以进Save行配置并继续执行第步Configure Policy Set骤。

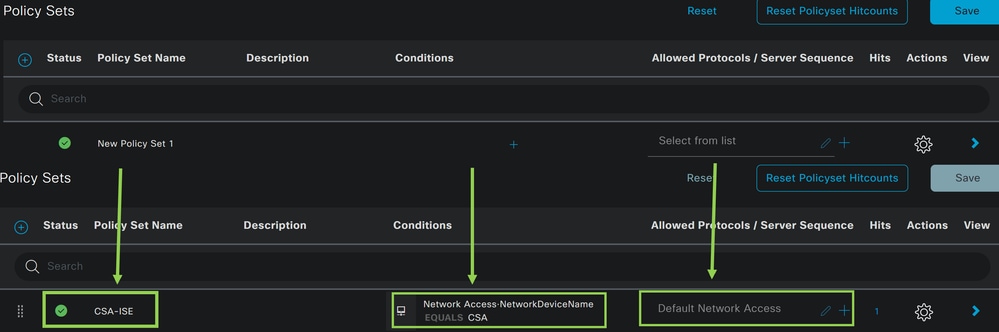

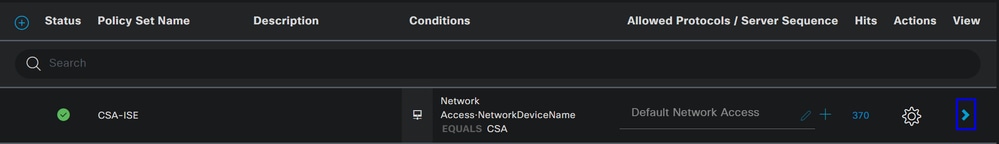

配置策略集

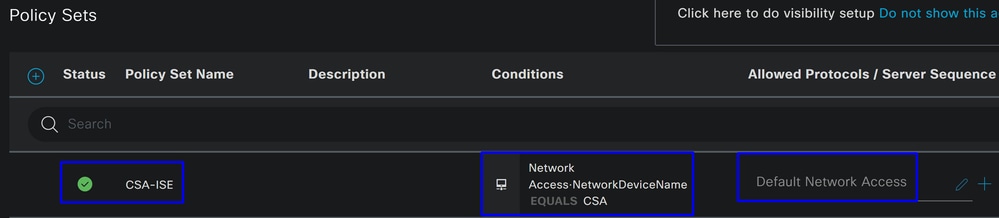

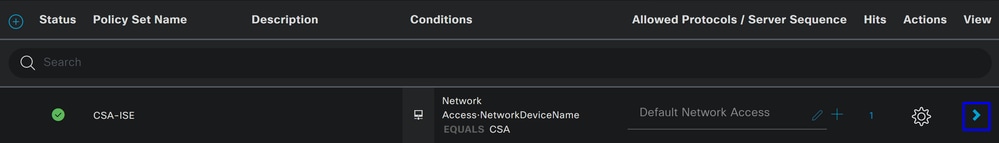

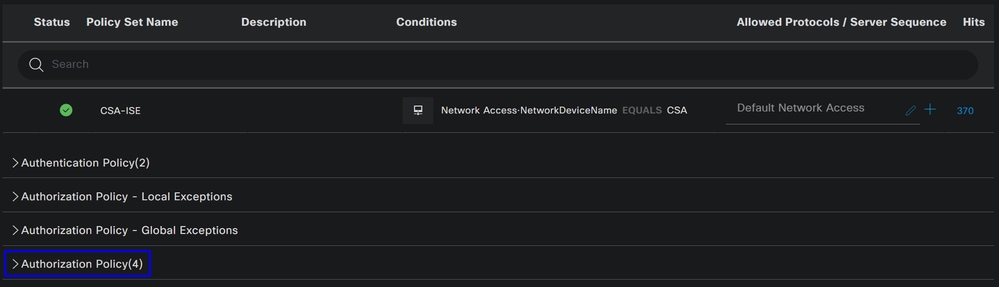

在策略集下,配置ISE在身份验证和授权期间执行的操作。此场景演示了配置简单策略以提供用户访问权限的使用案例。首先,ISE验证RADIUS身份验证的来源,并检查ISE用户数据库中是否存在提供访问权限的身份

要配置该策略,请导航到您的思科ISE控制面板:

- 点击

Policy > Policy Sets - 点击

+以添加新策略集

在这种情况下,请创建新策略集,而不是使用默认策略集。接下来,根据该策略集配置身份验证和授权。已配置的策略允许访问配置网络设备列表步骤中定义的网络设备,以验证这些身份验证是否来自CSA Network Device List,然后按原样进入策Conditions略。最后是允许的协议,如Default Network Access下。

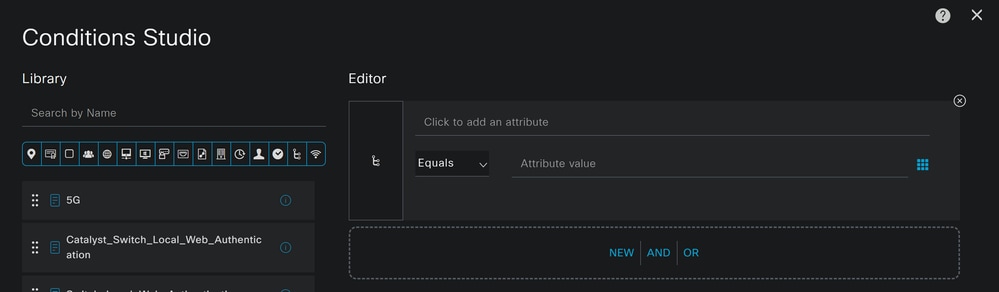

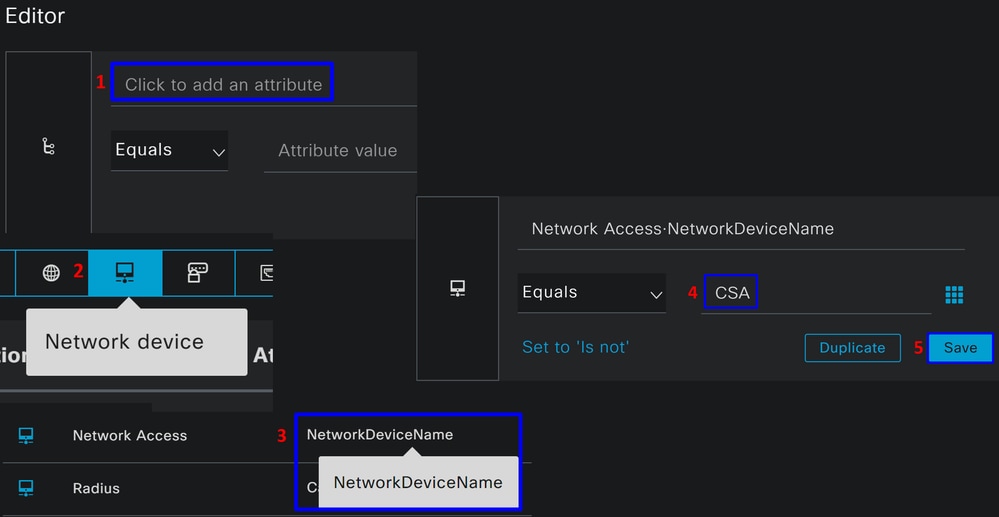

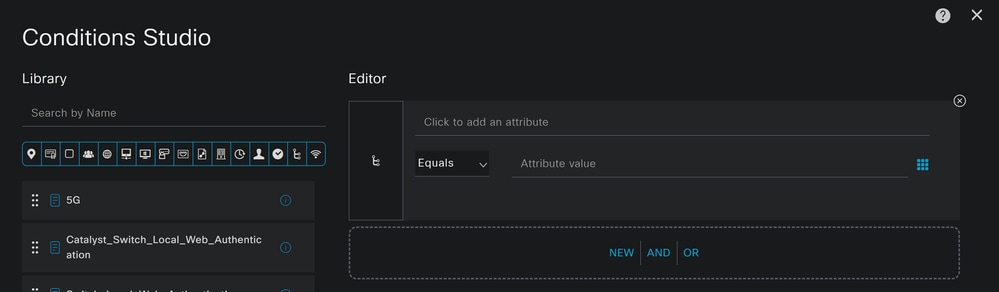

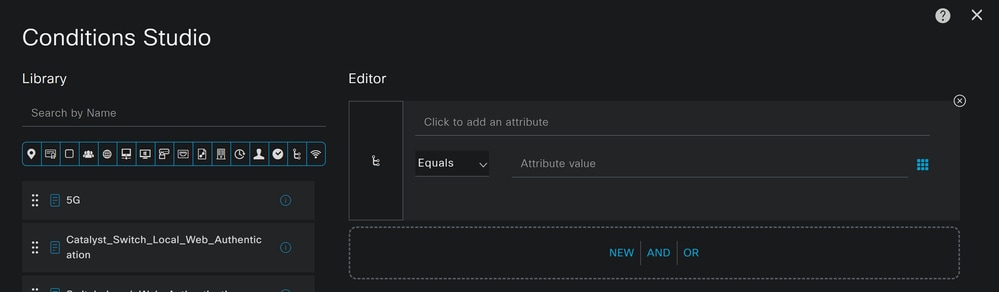

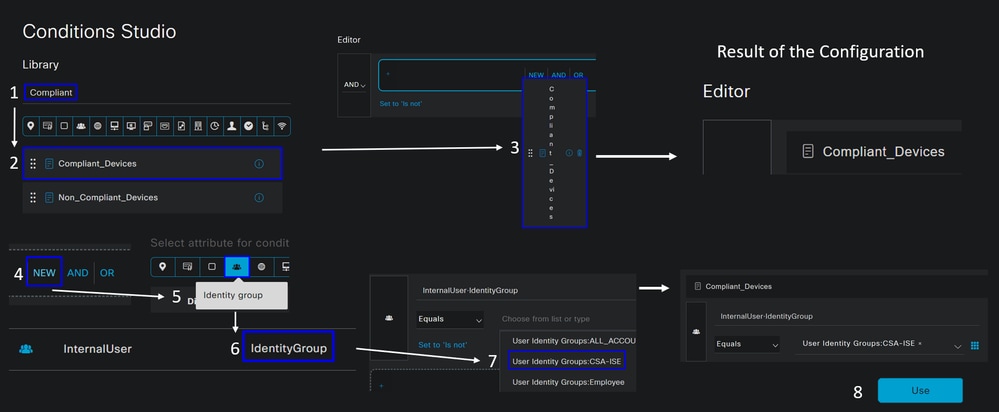

要创建与策condition略集匹配的,请继续执行以下说明:

- 点击

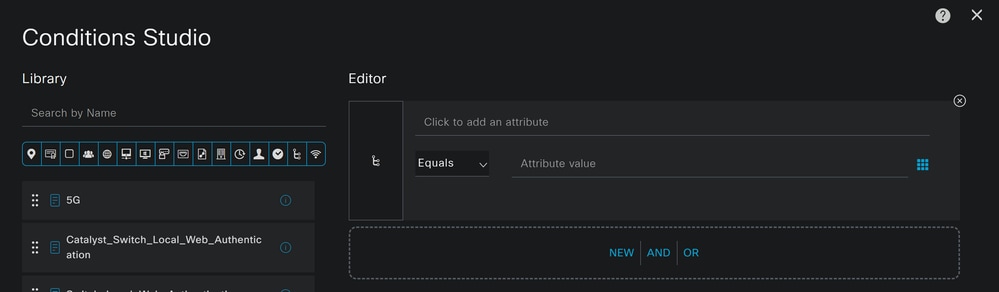

+ - 在下

Condition Studio面,可用的信息包括:

- 要创建条件,请点击

Click to add an attribute - 单击按

Network Device钮 - 在后面的选项下,点击 —

Network Access选Network Device Name项 - 在Equals选项下,在步骤Configure Network Devices List下

Network Device写的名称 - 点击

Save

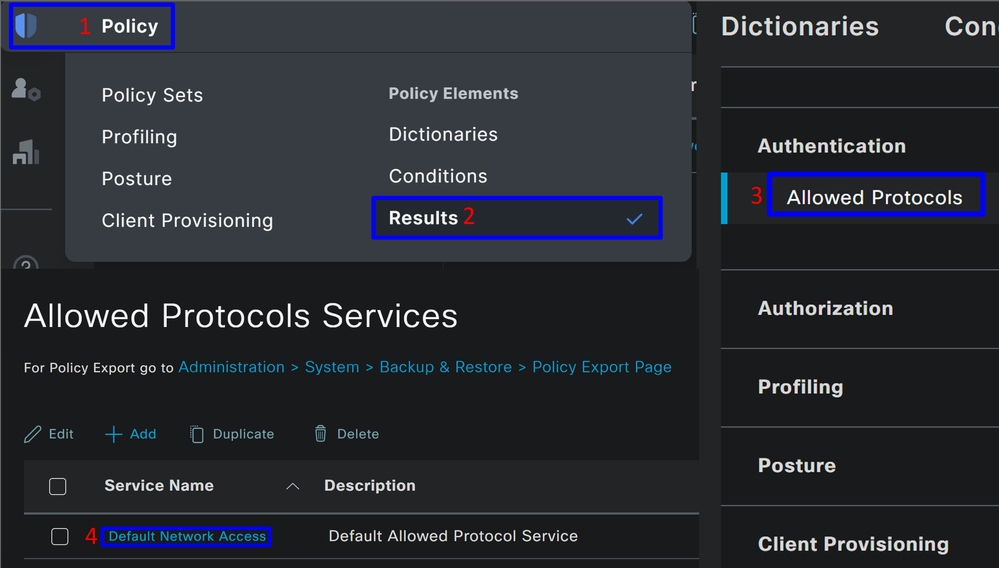

此策略仅批准源设备在策略集下继续安装和设置的请求CSAAuthenticationAuthorization CSA-ISE,还会根据允许协议的验证允许的协议 Default Network Access。

定义的策略的结果必须是:

- 要验证允许的

Default Network Access Protocols配置,请继续执行下面的说明:- 点击

Policy > Results - 点击

Allowed Protocols - 点击

Default Network Access

- 点击

- 然后,您会看到允许的所有协议

Default Network Access

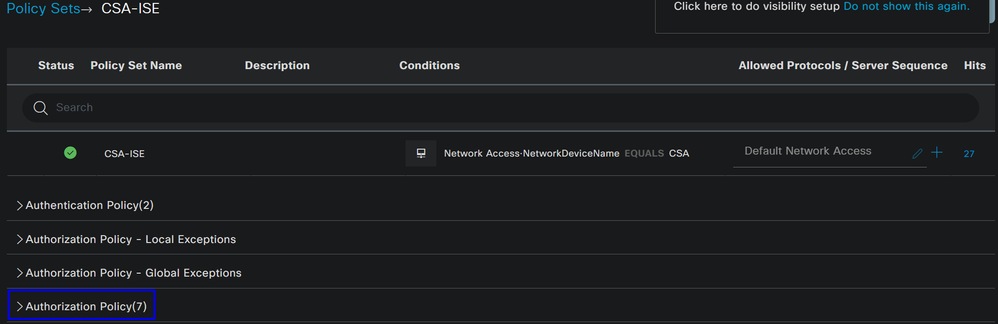

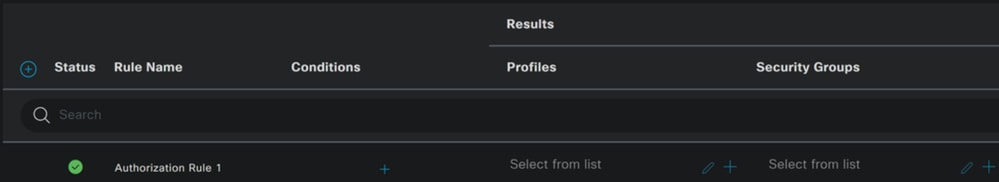

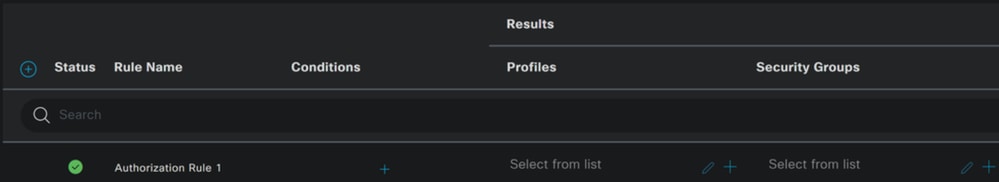

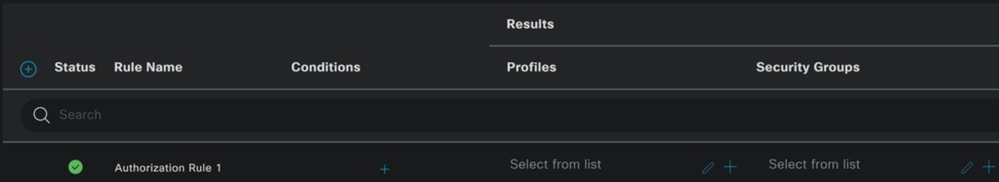

配置策略集授权

要在下创Authorization建策略,Policy Set请继续执行后续步骤:

- 点击

>

- 之后,您会看到显示的策略

Authorization:

策略与配置策略集步骤中定义的策略相同。

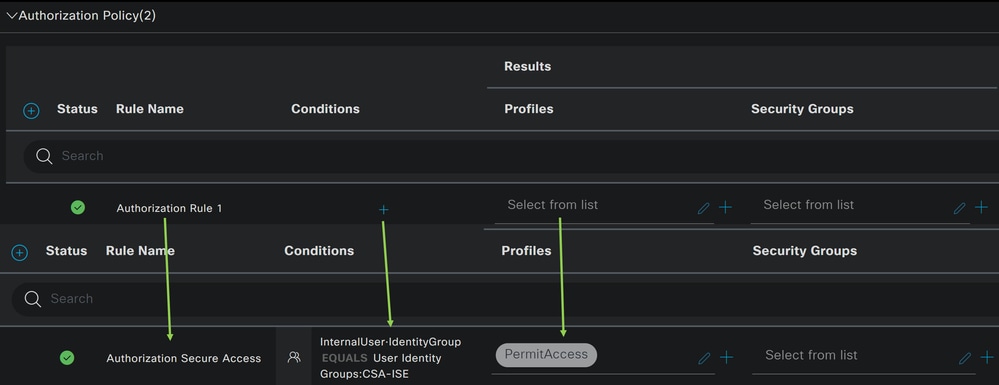

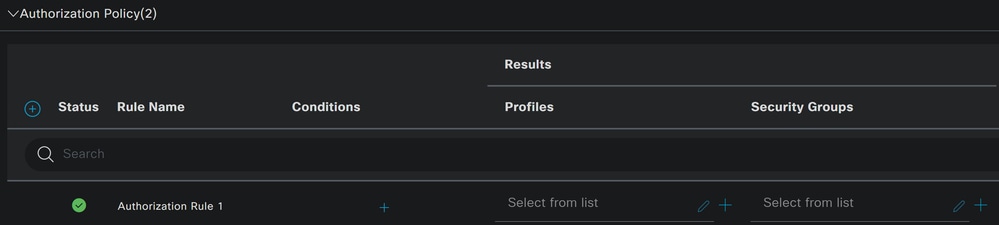

授权策略

您可以通过多种方式配置授权策略。在这种情况下,仅授权步骤配置组中定义的组中的用户。请参阅下一个配置授权策略的示例:

- 点击

Authorization Policy - 点击

+以定义授权策略,如下所示:

- 在下一步中,更改

Rule Name,Conditions和Profiles - 设置配置

Name名称以轻松识别授权策略时 - 要配置,

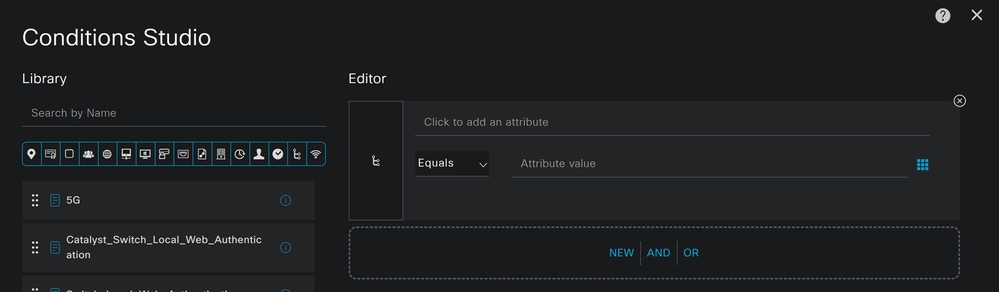

Condition请点击+ - 在下

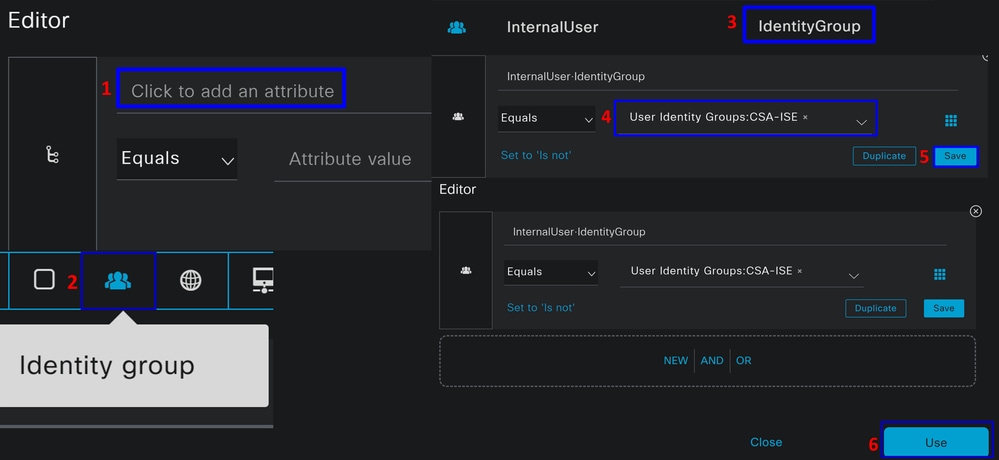

Condition Studio面,您可以找到以下信息:

- 要创建条件,请点击

Click to add an attribute - 单击按

Identity Group钮 - 在后面的选项下,单击Internal User -

IdentityGroup选项 - 在选项

Equals下,使用下拉列表查找步Group骤Configure a Group中批准进行身份验证的 - 点击

Save - 点击

Use

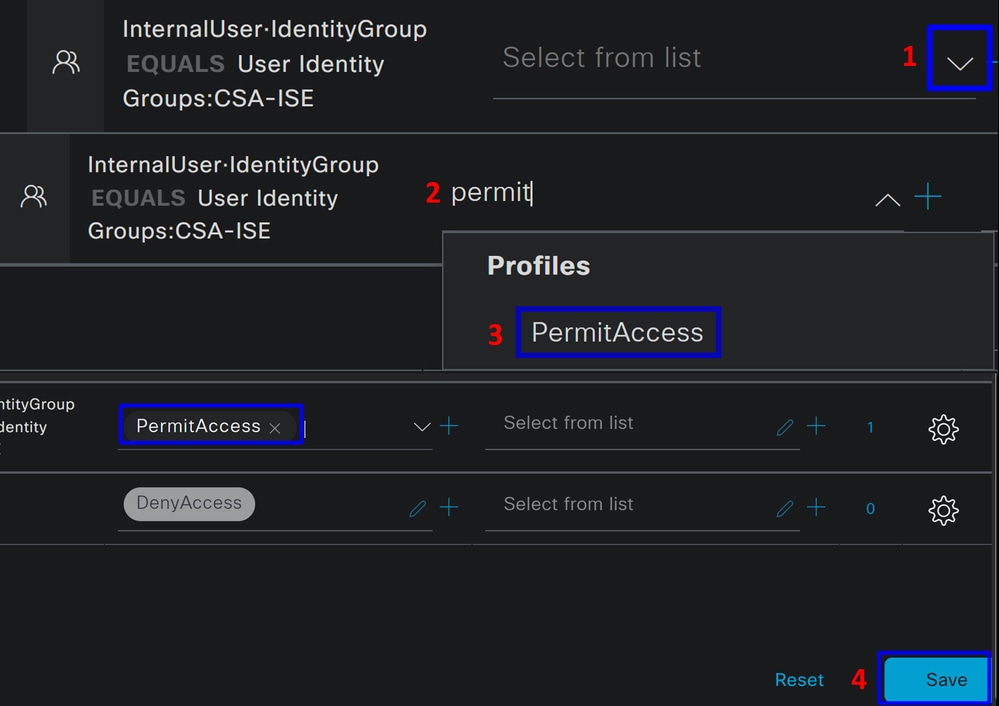

之后,您需要定义 Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- 在下

Authorization Policy面,点击下拉按钮Profiles - 搜索允许

- 选择

PermitAccess - 点击

Save

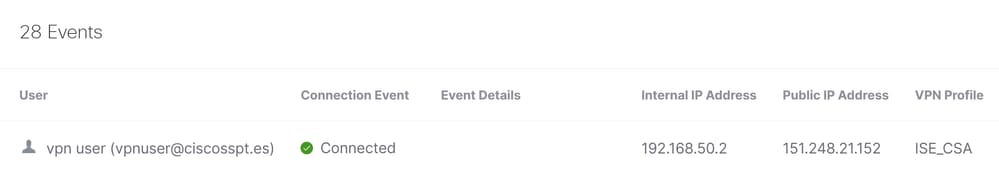

之后,您就定义了策Authorization略。进行身份验证,以验证用户是否连接正常,以及您是否能够看到安全访问和ISE上的日志。

要连接到VPN,可以使用在安全访问上创建的配置文件并通过ISE配置文件通过安全客户端进行连接。

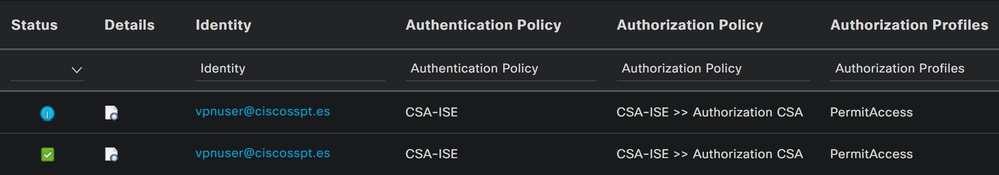

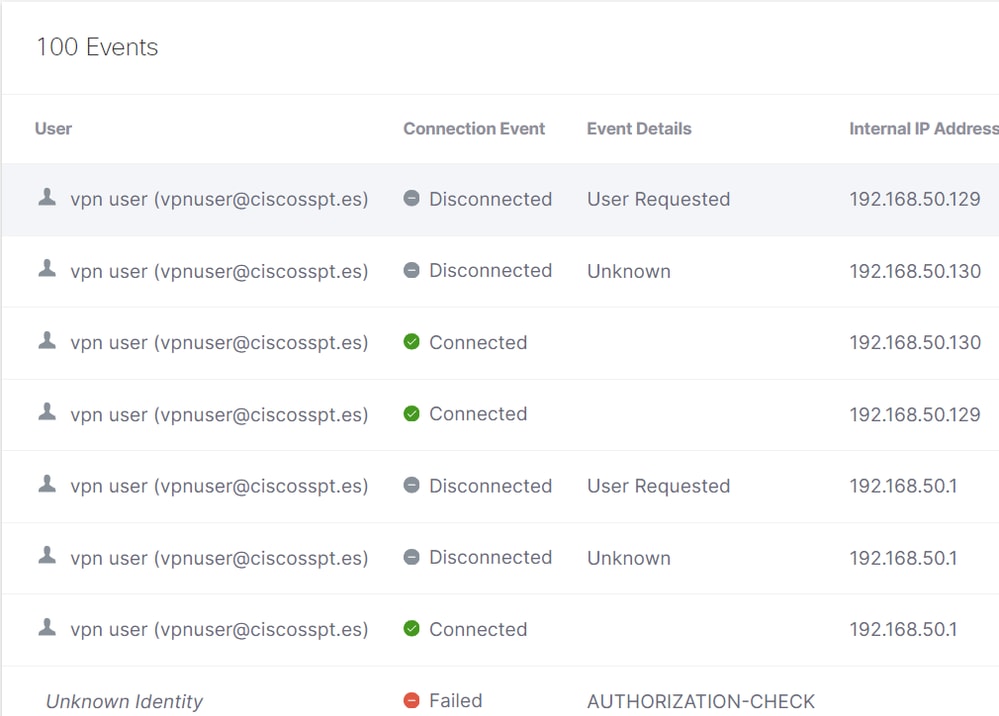

- 身份验证获得批准后,日志如何显示在安全访问中?

- 导航至Secure Access Dashboard

- 点击

Monitor > Remote Access Log

- 当身份验证获得批准时,日志在ISE中如何显示?

- 导航至

Cisco ISE Dashboard - 点击

Operations > Live Logs

- 导航至

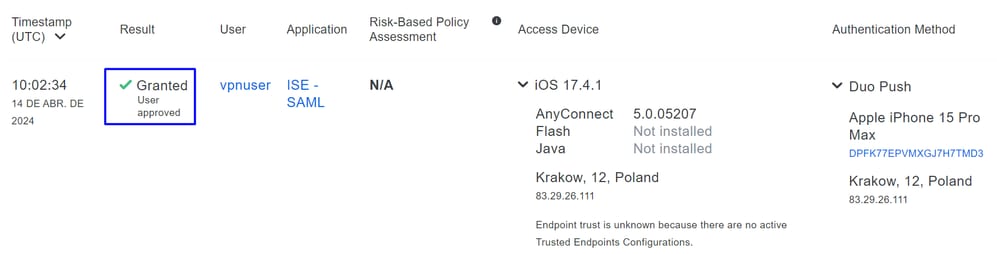

身份验证获批后,如何在Duo中显示日志?

- 导航到Duo Admin Panel

- 点击

Reports > Authentication Log

配置Radius本地或Active Directory用户

配置ISE安全评估

在此方案中,创建配置以在授予或拒绝对内部资源的访问权限之前验证终端合规性。

要配置它,请继续后续步骤:

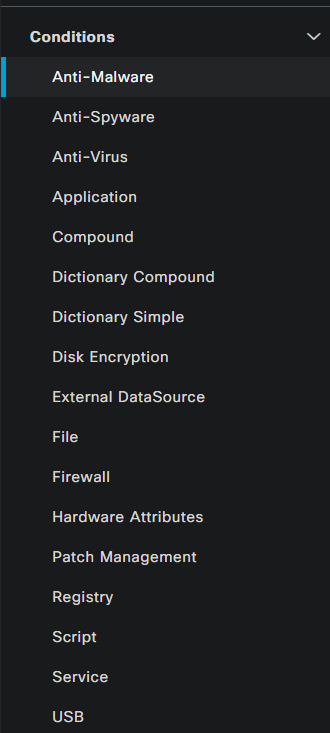

配置状况条件

- 导航到您的ISE控制面板

- 点击

Work Center > Policy Elements > Conditions - 点击

Anti-Malware

注意:在这里,您可以找到许多选项,以验证您的设备的状态,并根据您的内部策略做出正确的评估。

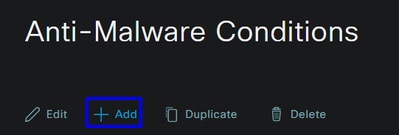

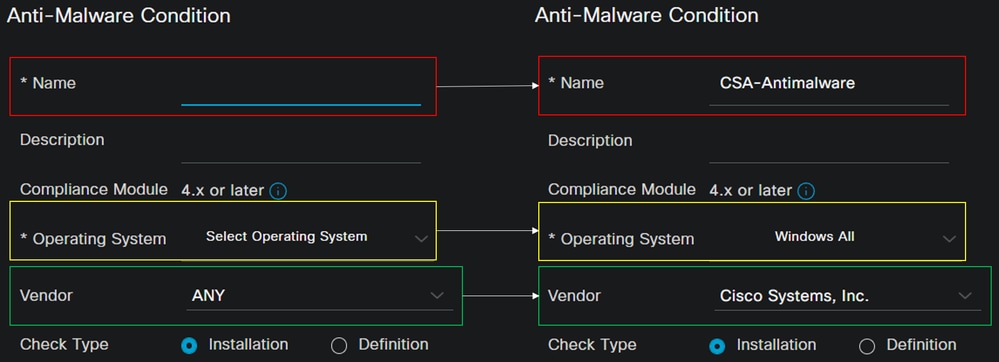

- 在

Anti-Malware Conditions下,单击+ Add

Name:使用名称识别防恶意软件情况Operating System:选择要置于该条件下的操作系统Vendor:选择供应商或任何供应商Check Type:您可以验证是否已安装代理或该选项的定义版本。

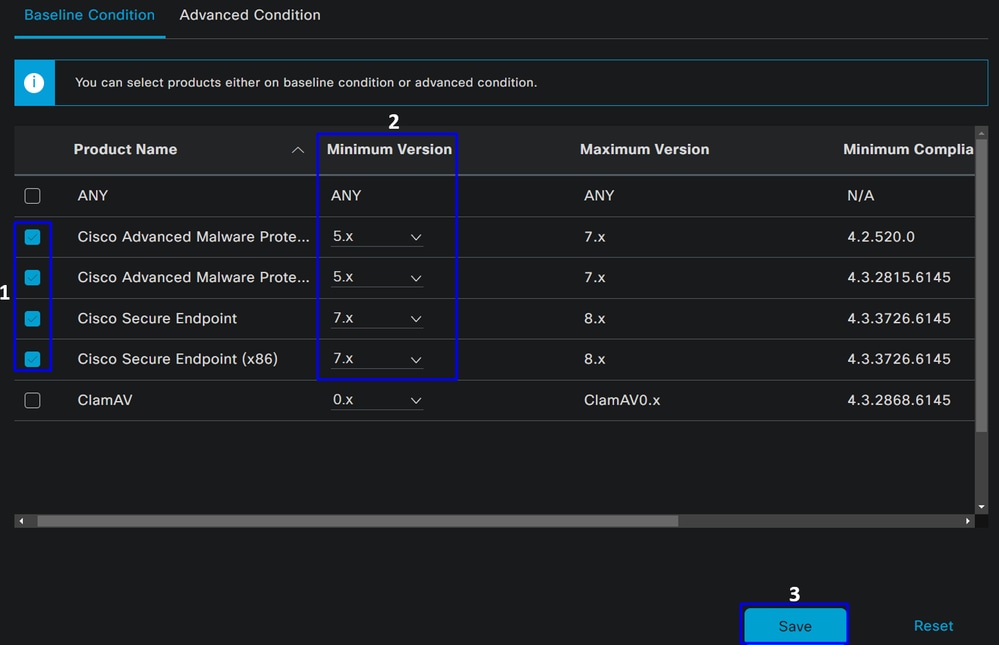

- 例

Products for Selected Vendor如,在设备上配置要验证的反恶意软件的内容。

- 选中要评估的条件的复选框

- 配置要验证的最低版本

- 点击Save继续下一步

配置后,您可以继续执行中的步骤Configure Posture Requirements。

配置状况要求

- 导航到您的ISE控制面板

- 点击

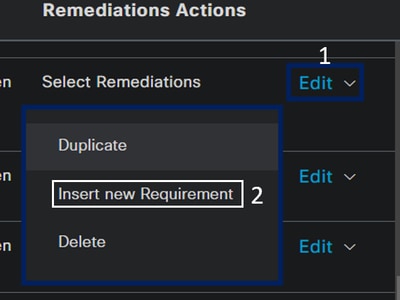

Work Center > Policy Elements > Requeriments - 点击任

Edit何一项要求,然后点击Insert new Requirement

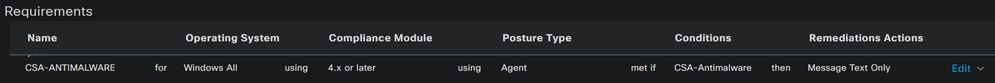

- 在新要求下,配置以下参数:

Name:配置名称以识别反恶意软件要求Operating System:在条件步骤Operating System(操作系统)下选择您选择的操作系统Compliance Module:您需要确保在条件步骤Anti-Malware Condition下选择相同的合规性模块Posture Type:选择座席Conditions:选择在步骤Configure Posture Conditions下创建的一个或多个条件Remediations Actions:选择Message Text Only此示例,或者,如果您有其他补救操作,请使用它- 点击

Save

配置后,您可以继续执行步骤, Configure Posture Policy

配置状况策略

- 导航到您的ISE控制面板

- 点击

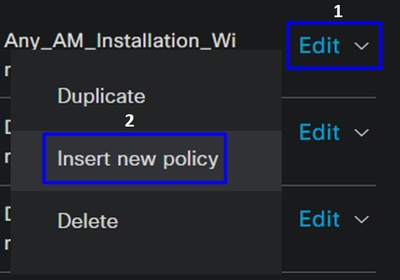

Work Center > Posture Policy - 点击任

Edit何一个策略,然后点击Insert new Policy

- 在新策略下,配置以下参数:

Status:选中复选框不启用策略Rule Name:配置名称以识别配置的策略Identity Groups:选择要评估的身份Operating Systems:根据之前配置的条件和要求选择操作系统Compliance Module:根据之前配置的条件和要求选择合规性模块Posture Type:选择座席Requeriments:选择在步骤Configure Posture Requirements- 点击

Save

配置客户端调配

要向用户提供ISE模块,请配置客户端调配为计算机配备ISE终端安全评估模块。这样,您可以在安装代理后验证计算机状态。要继续此过程,请执行以下步骤:

导航到您的ISE控制面板。

- 点击

Work Center > Client Provisioning - 选择

Resources

在客户端调配下,您需要配置以下三项:

|

要配置的资源 |

描述 |

|

1. |

安全客户端Web调配包。 |

|

2. |

思科ISE合规性模块 |

|

3. |

控制调配配置文件。 |

|

3. |

通过设置调配门户,利用代理配置文件和代理资源定义调配哪些模块。 |

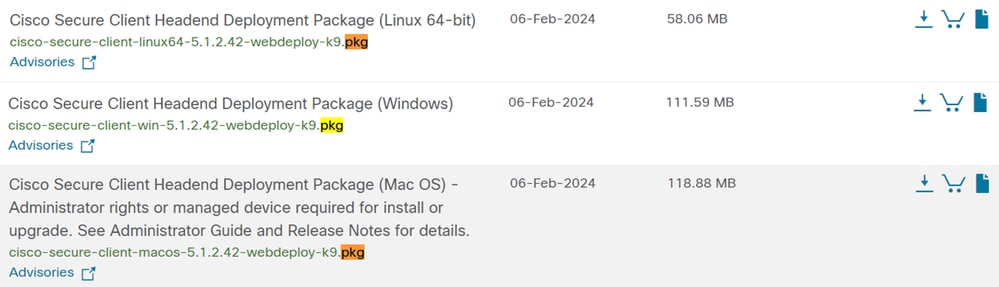

- 要添加新的代理资源,请导航到Cisco Download Portal并下载Web部署包;web部署文件必须是.pkg格式。

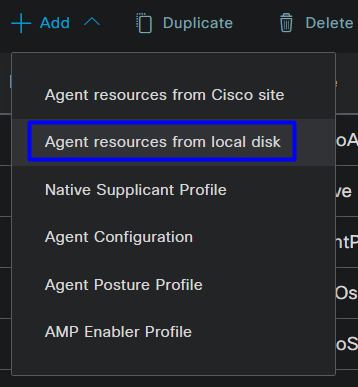

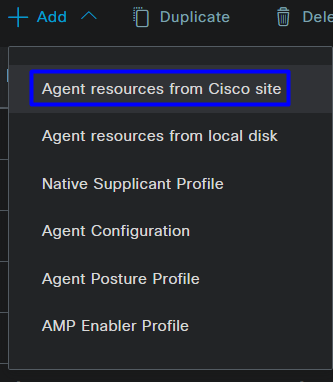

- 点击

+ Add > Agent resources from local disk并上传软件包

- 点击

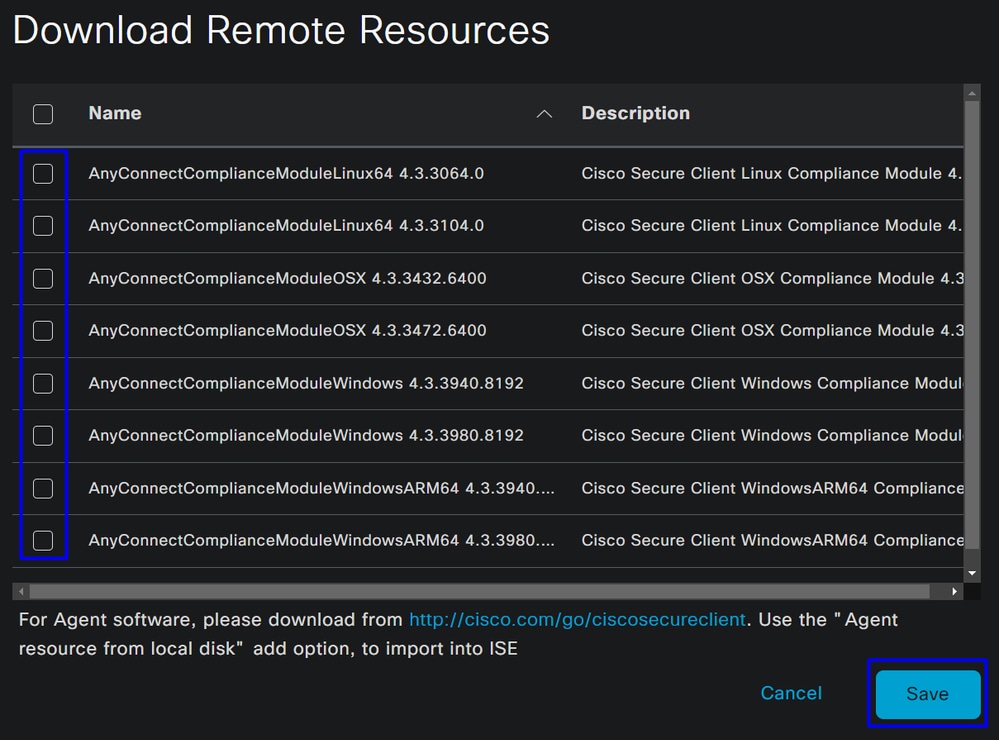

+ Add > Agent resources from Cisco Site

- 选中所需每个合规性模块的复选框,然后点击

Save

- 点击

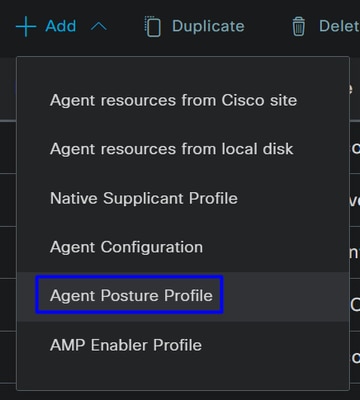

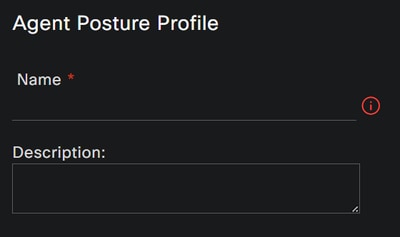

+ Add > Agent Posture Profile

- 为

Name创建Posture Profile

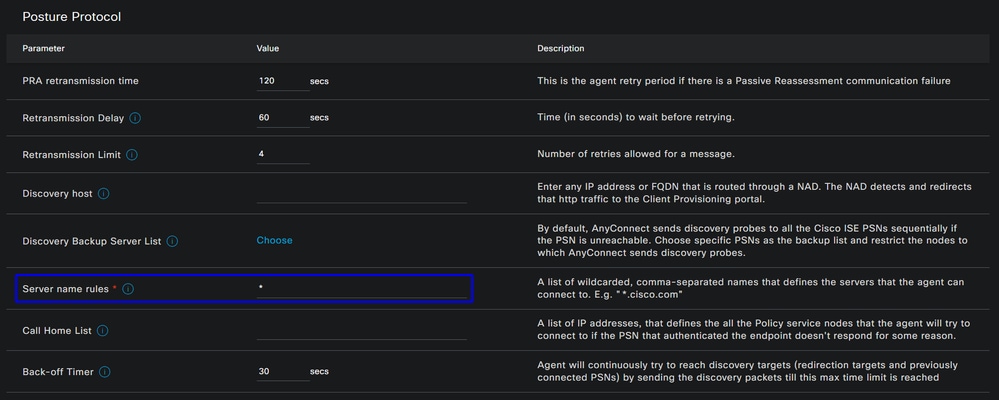

- 在Server name rules(服务器名称规则)下,在

*该规则后置Save入并单击

- 点击

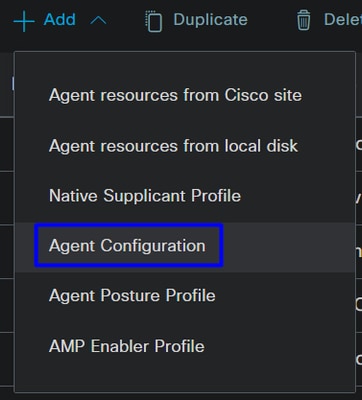

+ Add > Agent Configuration

- 之后,配置以下参数:

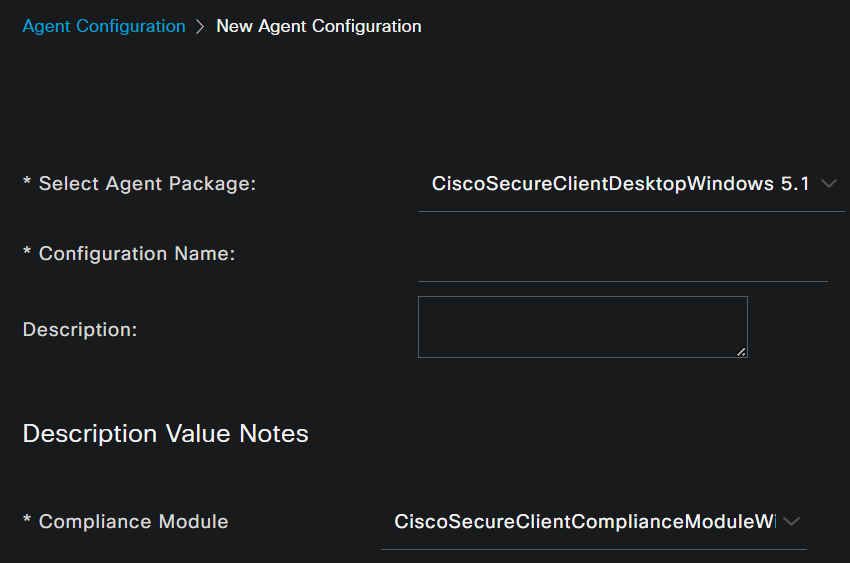

Select Agent Package:选择Step1 Download and Upload Agent Resources上传的软件包Configuration Name:选择一个名称以识别Agent ConfigurationCompliance Module:选择Step2 Download the compliance module上下载的Compliance ModuleCisco Secure Client Module Selection

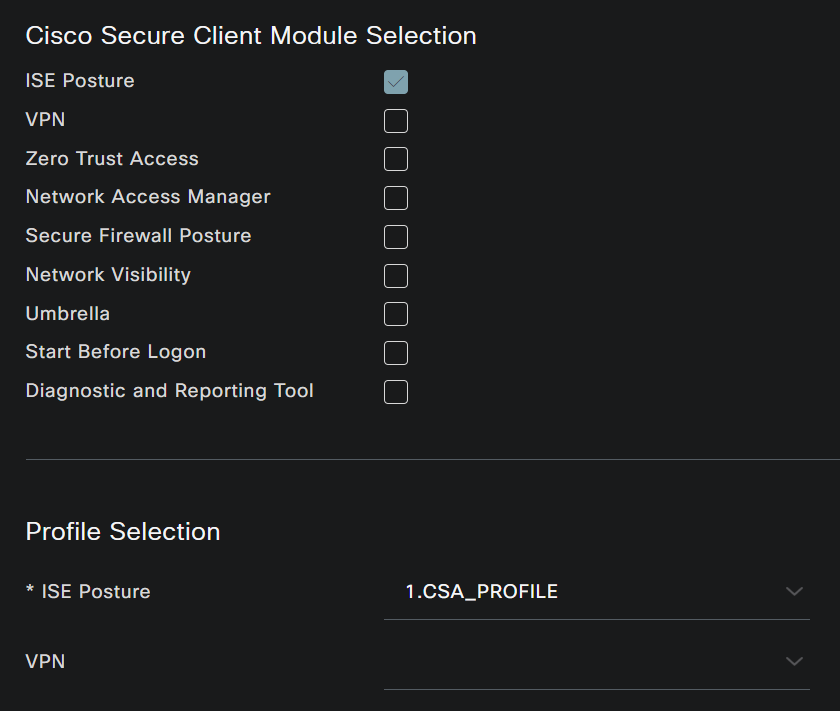

ISE Posture:选中复选框

Profile Selection

ISE Posture:选择第3步配置代理配置文件上配置的ISE配置文件

- 点击

Save

注意:建议每个操作系统(Windows、Mac OS或Linux)都有一个独立于客户端配置的客户端配置。

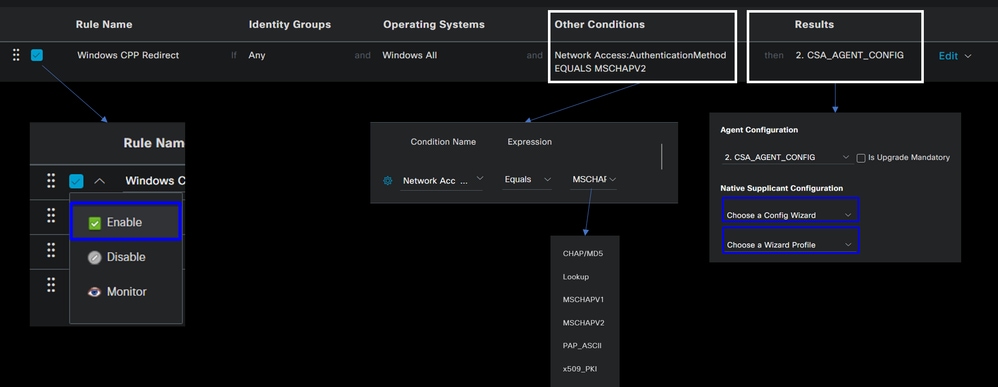

配置客户端调配策略

要启用在最后步骤中配置的ISE终端安全评估和模块的调配,您需要配置策略进行调配。

- 导航到您的ISE控制面板

- 点击

Work Center > Client Provisioning

注意:建议每个操作系统(Windows、Mac OS或Linux)都有一个客户端配置策略。

Rule Name:根据设备类型和身份组选择配置策略名称,以轻松识别每个策略Identity Groups:选择要对策略进行评估的标识Operating Systems:根据在步骤中选择的代理软件包选择操作系统,选择代理软件包Other Condition:根Network Access据步骤Authentication MethodEQUALS中配置的方法选择添加RADIUS组,或者您可以留空Result:在步骤4“配置代理配置”中选择已配置的代理配置Native Supplicant Configuration:选择Config Wizard和Wizard Profile

- 如果策略未列在复选框中,请将其标记为已启用。

创建授权配置文件

授权配置文件根据身份验证通过后的用户状态限制对资源的访问。必须验证授权才能根据状态确定用户可以访问哪些资源。

|

授权配置文件 |

描述 |

|

用户兼容 — 代理已安装 — 状态已验证 |

|

|

用户未知兼容 — 重定向以安装代理 — 状态待验证待验证 |

|

|

用户不兼容 — 拒绝访问 |

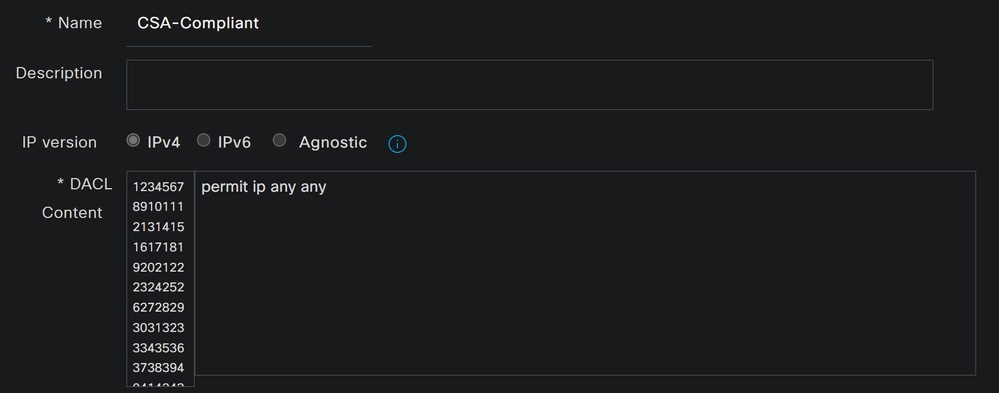

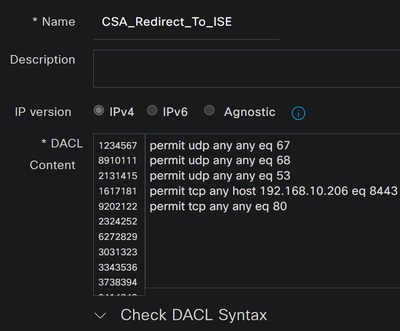

要配置DACL,请导航至ISE控制面板:

Name:添加引用符合DACL的名称IP version:选择IPv4DACL Content:

permit ip any any点击Save并创建未知合规性DACL

Name:添加引用DACL-Unknown-Compliant的名称IP version:选择IPv4DACL Content:创建一个DACL,允许通过端口8443对网络、DHCP、DNS、HTTP和调配门户进行有限访问

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

permit tcp any host 192.168.10.206 eq 8443

注意:在此方案中,IP地址192.168.10.206与思科身份服务引擎(ISE)服务器对应,端口8443被指定用于调配门户。这意味着允许通过端口8443发往IP地址192.168.10.206的TCP流量,从而便于访问调配门户。

此时,您拥有创建授权配置文件所需的DACL。

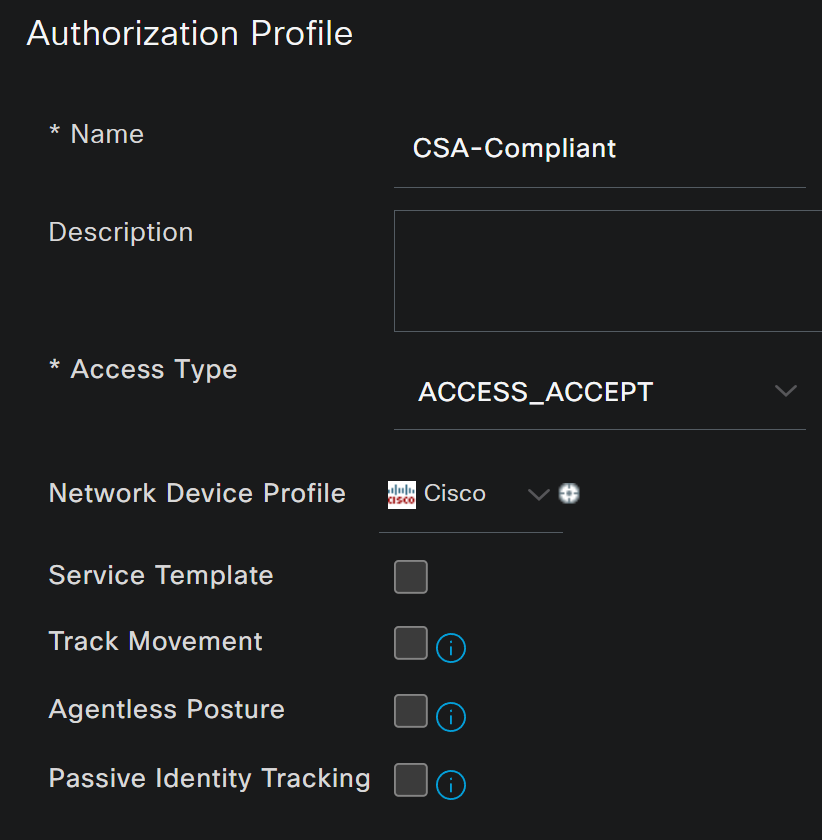

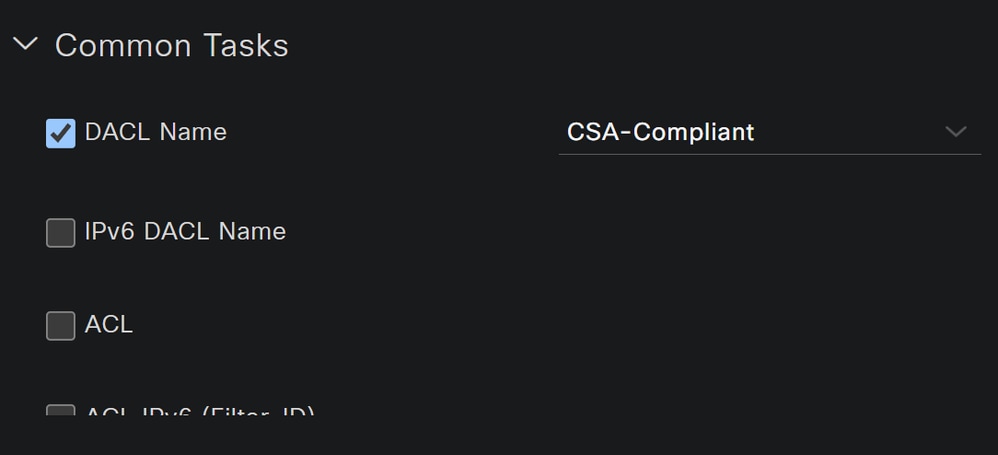

要配置授权配置文件,请导航至ISE控制面板:

- 点击

Work Centers > Policy Elements > Authorization Profiles - 点击

+Add - 创建

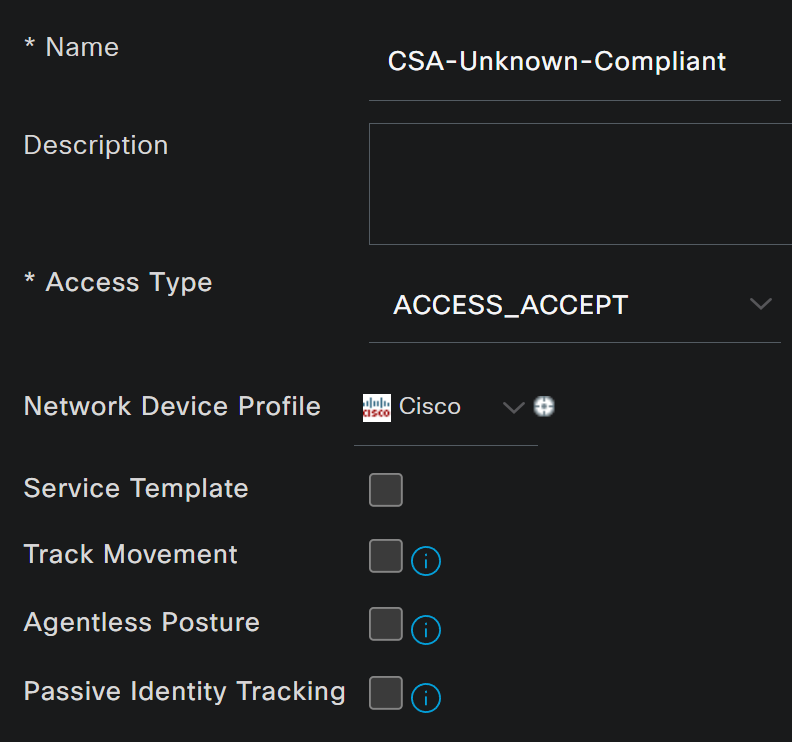

Compliant Authorization Profile

Name:创建引用合规授权配置文件的名称Access Type:选择ACCESS_ACCEPT

Common TasksDACL NAME:选择在步骤兼容DACL中配置的DACL

点击Save并创建 Unknown Authorization Profile

- 点击

Work Centers > Policy Elements > Authorization Profiles - 点击

+Add - 创建

Uknown Compliant Authorization Profile

Name:创建引用未知合规授权配置文件的名称Access Type:选择ACCESS_ACCEPT

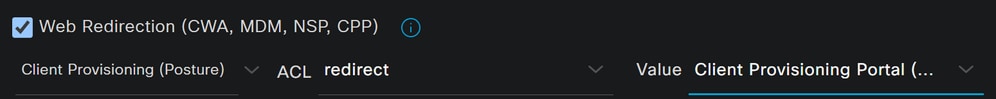

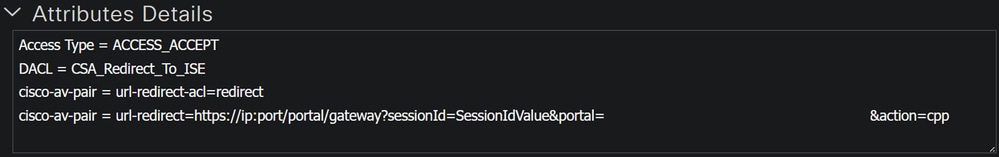

Common TasksDACL NAME:选择在步骤未知兼容DACL中配置的DACLWeb Redirection (CWA,MDM,NSP,CPP)- 选择

Client Provisioning (Posture) ACL:必须是redirectValue:选择默认调配门户,或者如果您定义了另一个门户,请选择它

- 选择

注意:所有部署的安全访问上的重定向ACL的名称为redirectACL。

定义完所有这些值后,必须在下具有类似内容Attributes Details。

单击Save结束配置并继续执行下一步。

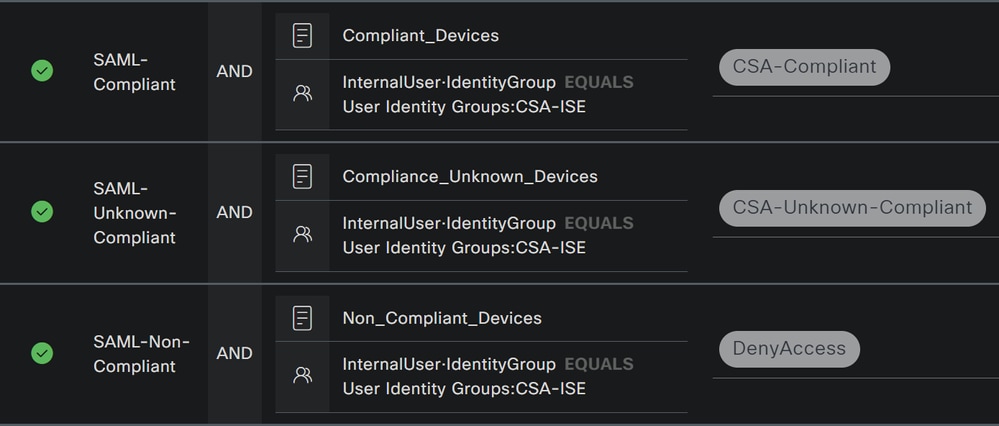

配置安全评估策略集

您创建的这三个策略基于您配置的授权配置文件;因DenyAccess此,您无需再创建一个。

|

策略集 — 授权 |

授权配置文件 |

|

合规 |

|

|

未知合规 |

|

|

不合规 |

导航到您的ISE控制面板

- 点击

Work Center > Policy Sets - 点击

>,访问已创建的策略

- 单击

Authorization Policy

- 按下一个顺序创建接下来的三个策略:

- 点击

+以定义策CSA-Compliance略:

- 在下一步中,更改

Rule Name,Conditions和Profiles - 将名称设

Name置为CSA-Compliance - 要配置,

Condition请点击+ - 在下

Condition Studio面,您可以找到以下信息:

- 要创建条件,请搜索

compliant - 您必须已经显示

Compliant_Devices - 拖放到

Editor - 点击中的

Editor下New - 单击图

Identity Group标 - 选择

Internal User Identity Group - 在

Equals下,选User Identity Group择要匹配的 - 点击

Use

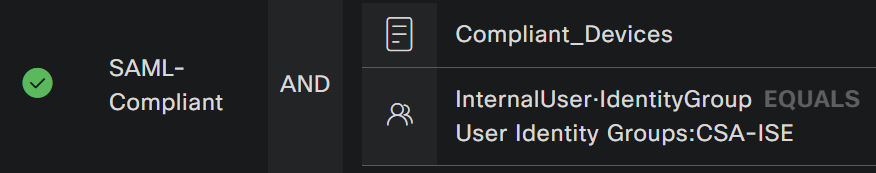

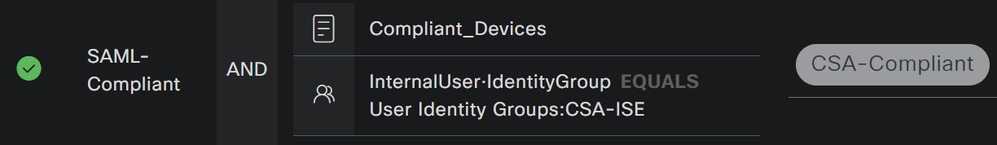

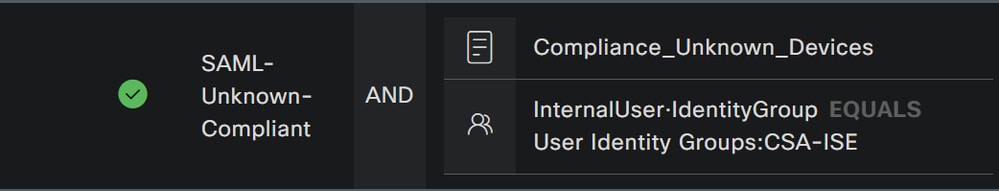

- 因此,您会看到下一张图片

- 在

Profile下拉按钮下点击并选择步骤中配置的投诉授权配置文件Compliant Authorization Profile

现在您已配Compliance Policy Set置。

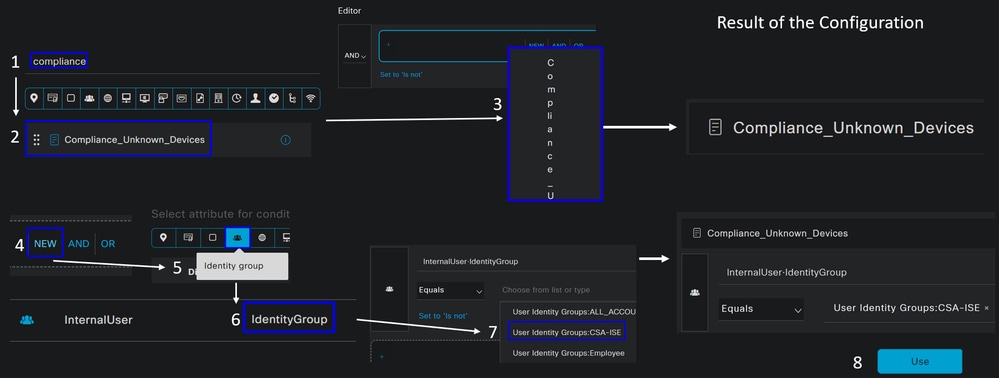

- 在下一步中,更改

Rule Name,Conditions和Profiles - 将名称设

Name置为CSA-Unknown-Compliance - 要配置,

Condition请点击+ - 在下

Condition Studio面,您可以找到以下信息:

- 要创建条件,请搜索

compliance - 您必须已经显示

Compliant_Unknown_Devices - 拖放到

Editor - 点击中的

Editor下New - 单击图

Identity Group标 - 选择

Internal User Identity Group - 在

Equals下,选User Identity Group择要匹配的 - 点击

Use

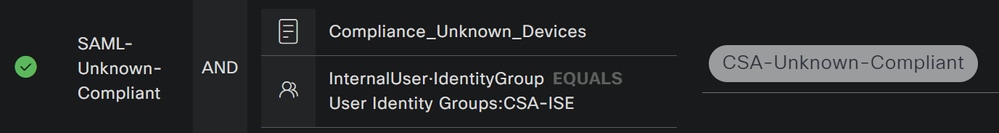

- 因此,您会看到下一张图片

- 在

Profile“点击”下拉按钮下方,选择在步骤中配置的投诉授权配置文件Unknown Compliant Authorization Profile

现在您已配Unknown Compliance Policy Set置。

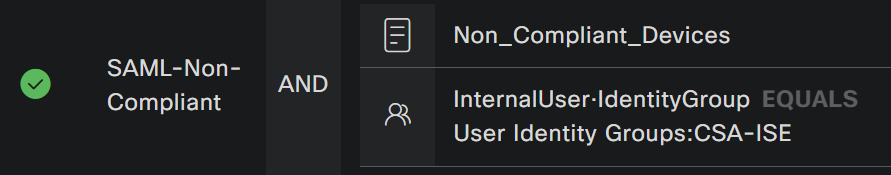

- 点击

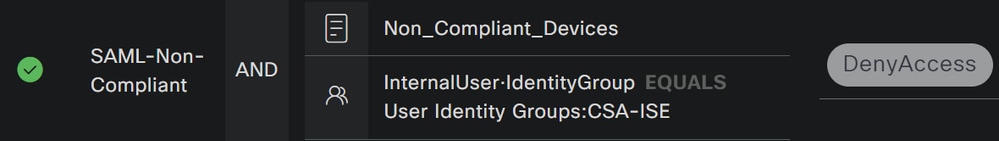

+以定义策CSA- Non-Compliant略:

- 在下一步中,更改

Rule Name,Conditions和Profiles - 将名称设

Name置为CSA-Non-Compliance - 要配置,

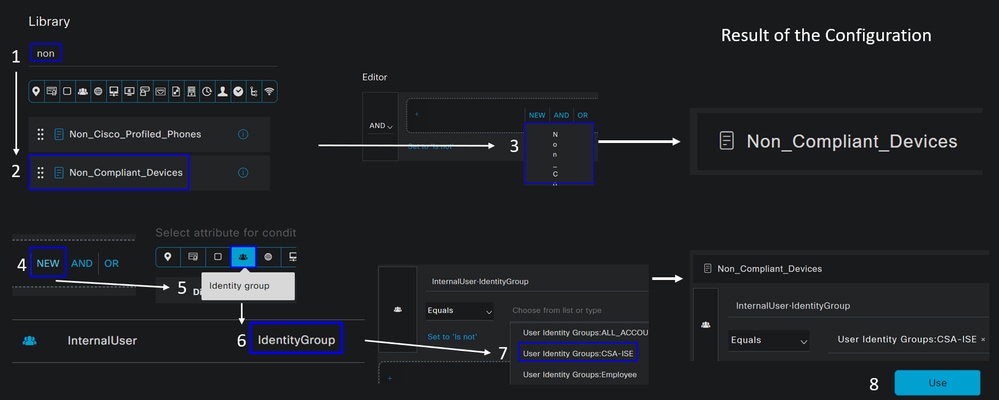

Condition请点击+ - 在下

Condition Studio面,您可以找到以下信息:

- 要创建条件,请搜索

non - 您必须已经显示

Non_Compliant_Devices - 拖放到

Editor - 点击中的

Editor下New - 单击图

Identity Group标 - 选择

Internal User Identity Group - 在

Equals下,选User Identity Group择要匹配的 - 点击

Use

- 因此,您会看到下一张图片

- 在

Profile下拉按钮下点击并选择投诉授权配置文件DenyAccess

一旦您结束三个配置文件的配置,您就可以测试与状态的集成了。

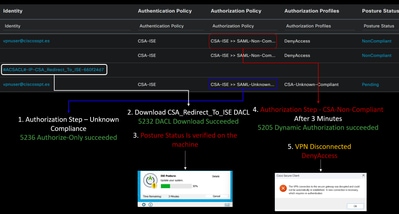

验证

状态验证

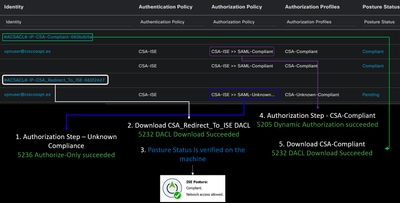

计算机上的连接

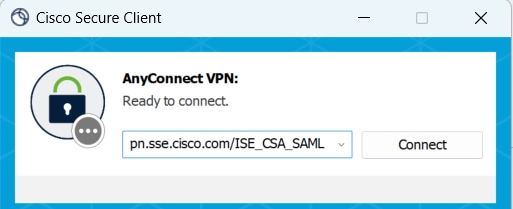

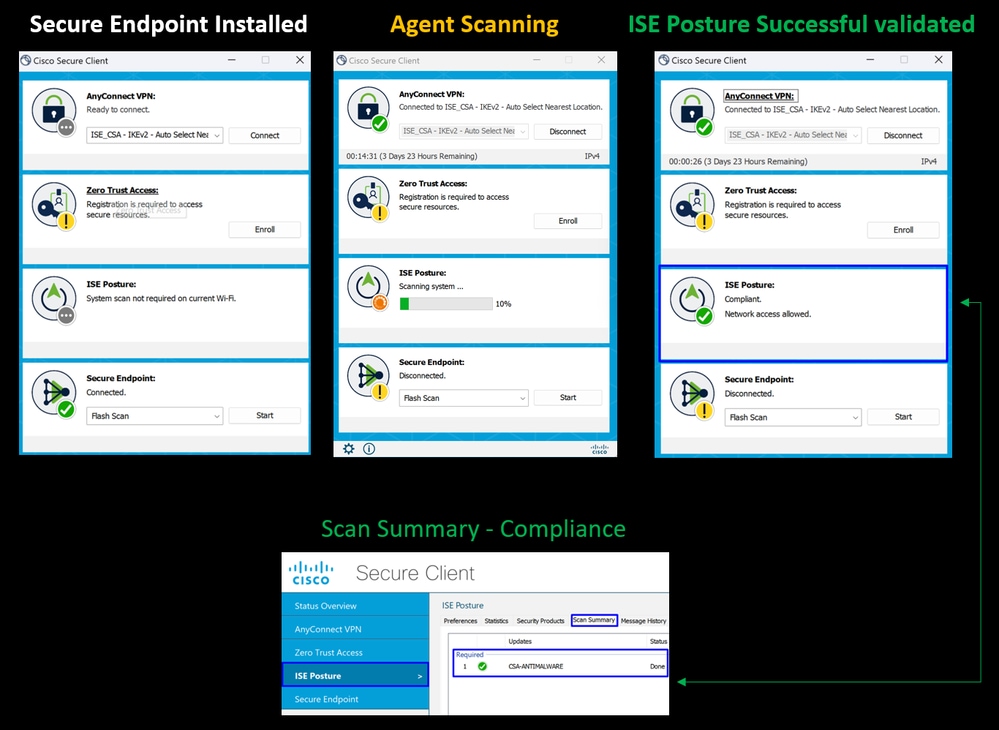

通过安全客户端连接到安全访问上提供的FQDN RA-VPN域。

注意:此步骤不需要安装ISE模块。

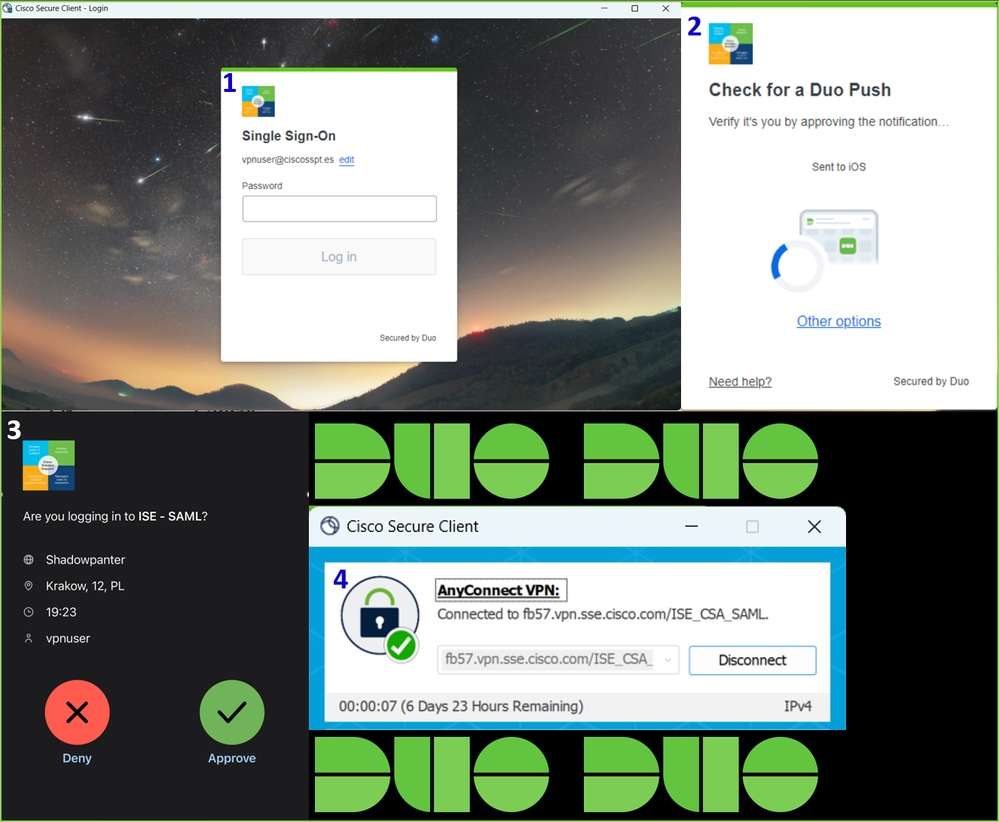

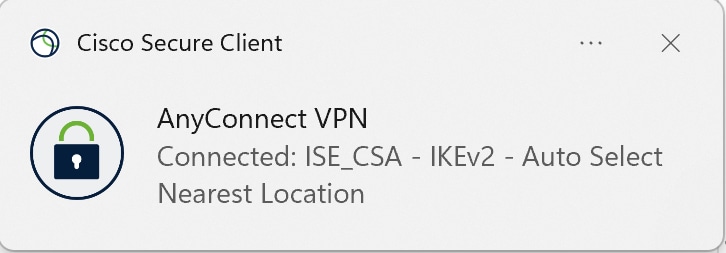

1.使用安全客户端进行连接。

2.提供凭证以通过Duo进行身份验证。

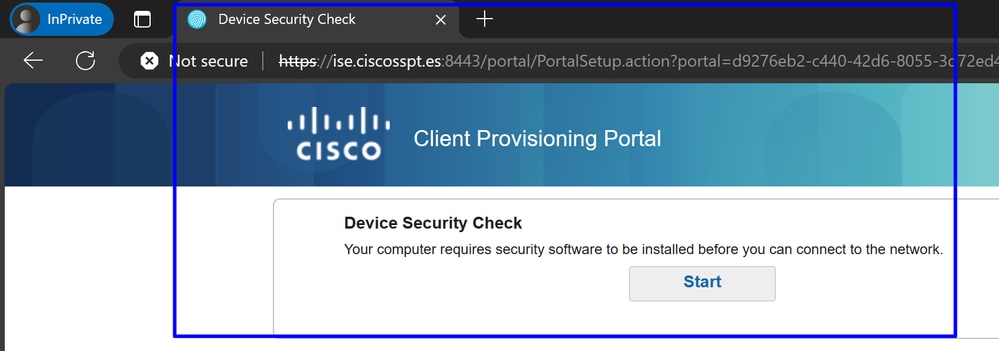

3.此时,您连接到VPN,并且很可能重定向到ISE;否则,您可以尝试导航到http:1.1.1.1中。

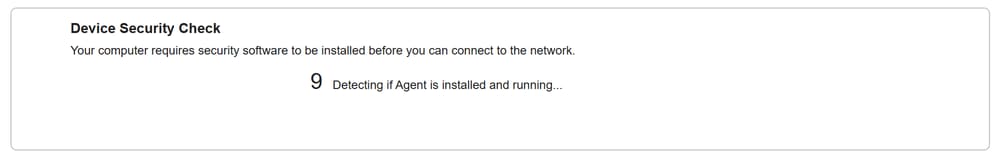

注意:此时,您处于授权 — 策略集CSA-Unknown-Compliance下,因为您未在计算机上安装ISE终端安全评估代理,并且您被重定向到ISE调配门户以安装代理。

4.单击“开始”继续代理程序调配。

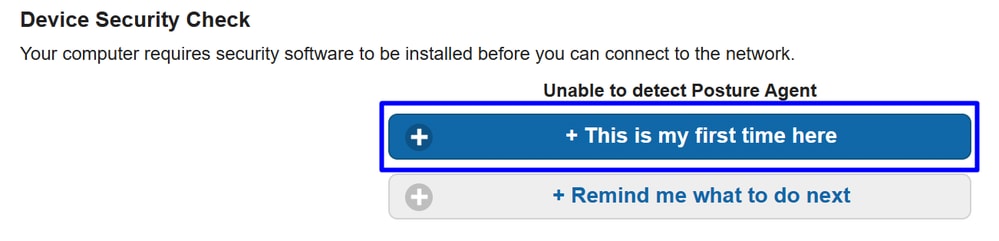

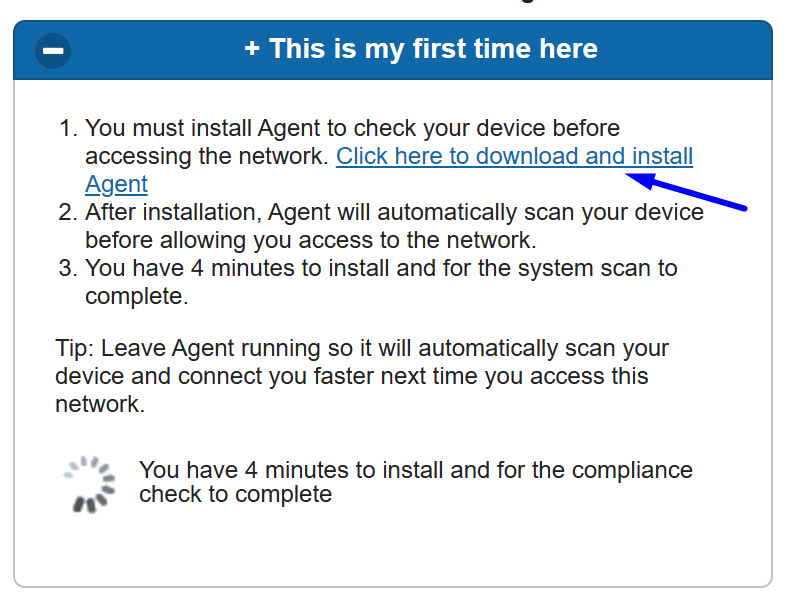

5.单击+ This is my first time here。

6.单击 Click here to download and install agent

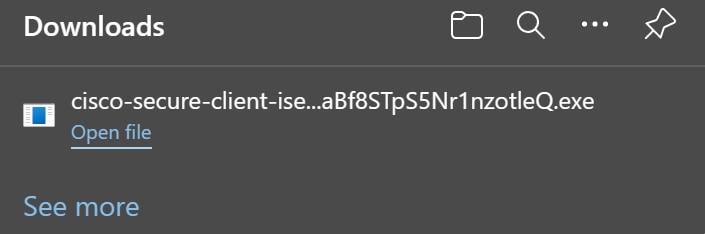

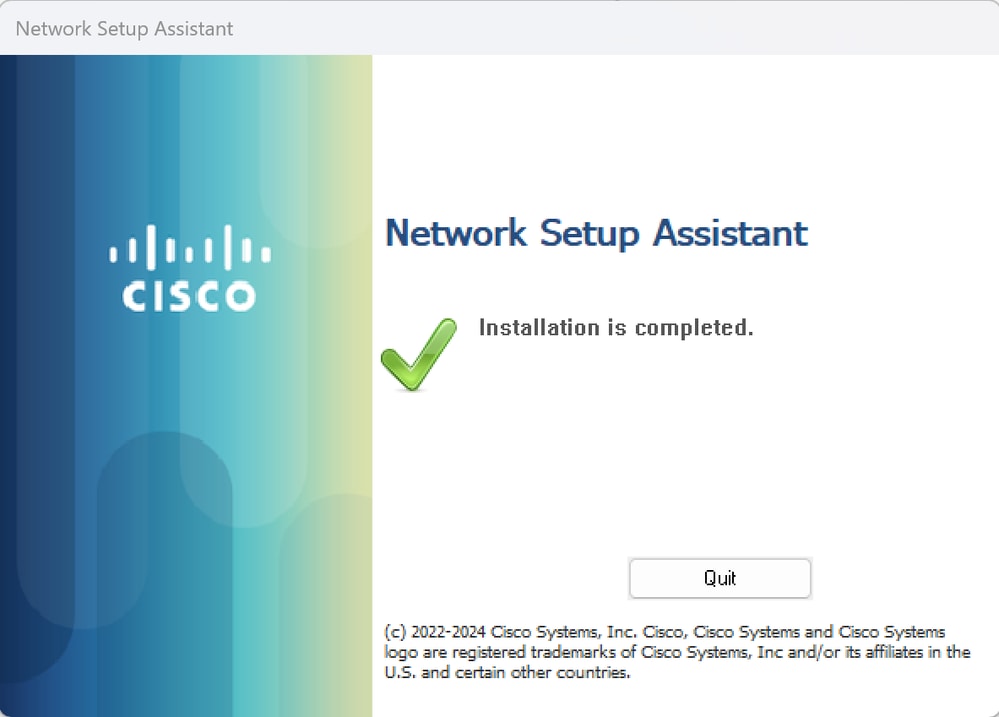

7.安装代理

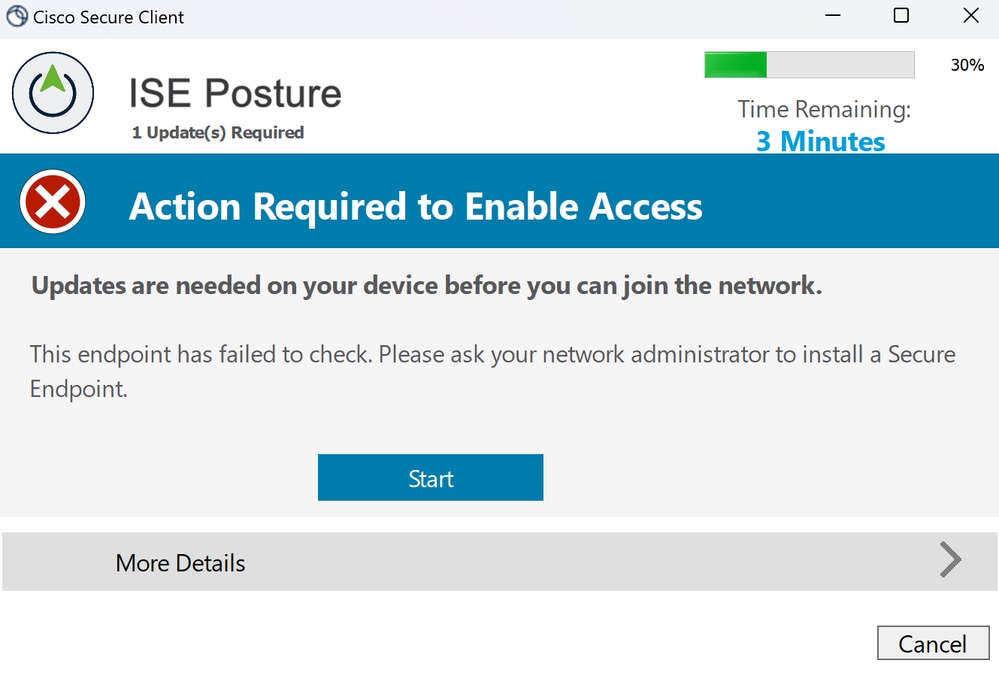

8.安装代理后,ISE终端安全评估开始验证计算机的当前终端安全评估。如果未满足策略要求,系统将显示一个弹出窗口,引导您实现合规性。

注意:如果您或Cancel,剩余时间结束,您将自动变为不合规状态,属于授权策略集CSA-Non-Compliance范围,并立即与VPN断开连接。

9.安装安全终端代理并重新连接到VPN。

10.在代理验证机器符合要求后,您的状态变为符合要求,并允许访问网络上的所有资源。

注意:在合规之后,您属于授权策略集CSA-Compliance,并且您可以立即访问所有网络资源。

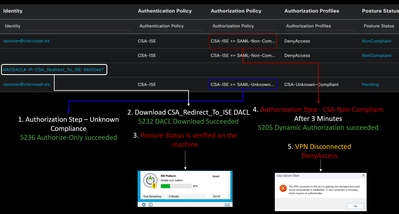

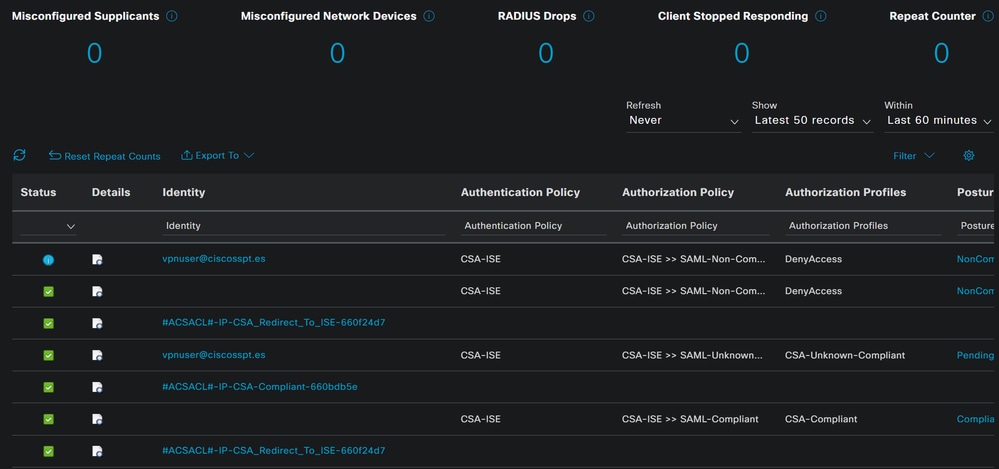

如何在ISE中验证日志

要验证用户的身份验证结果,您有两个合规性和不合规性示例。要在ISE中查看它,请遵循以下说明:

- 导航到您的ISE控制面板

- 点击

Operations > Live Logs

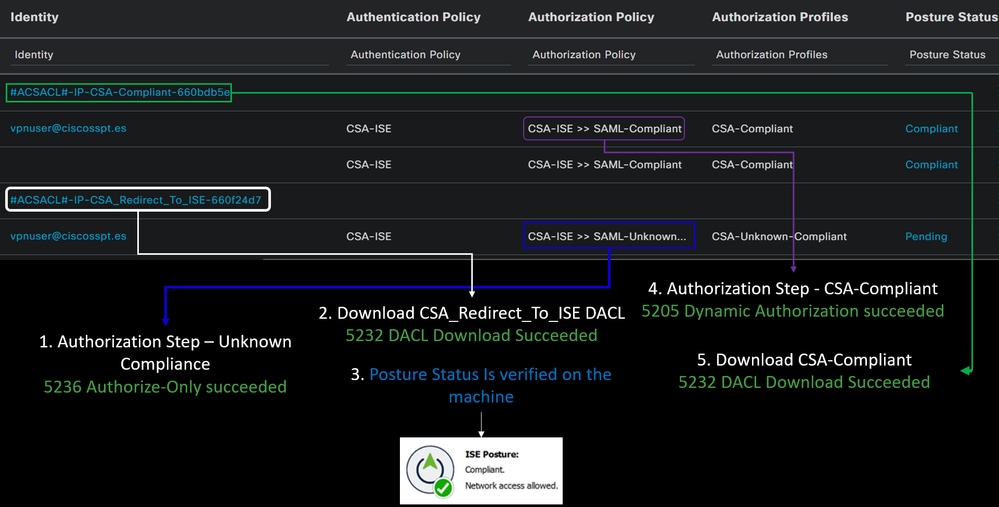

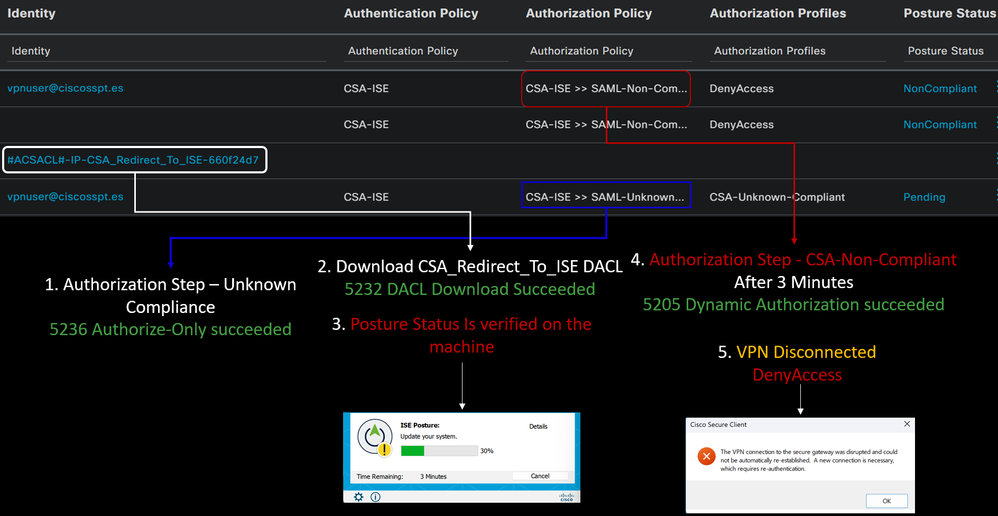

下一个tho场景演示了成功的合规性事件和不合规性事件的显示方Live Logs式:

合规性

不遵约情事

安全访问和ISE集成的第一步

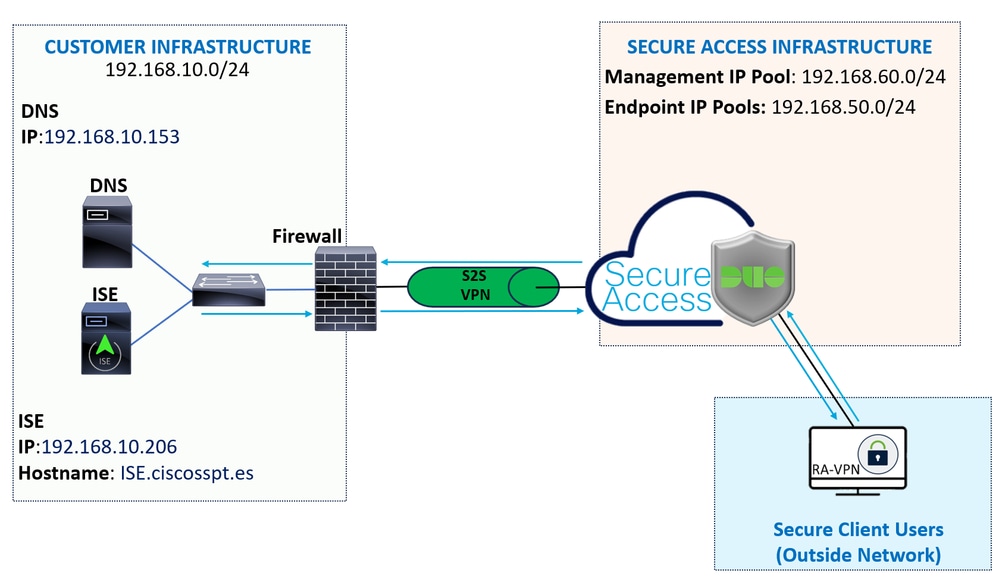

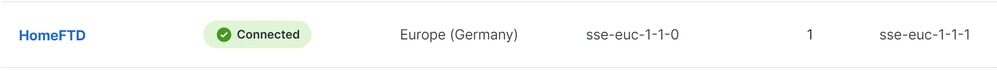

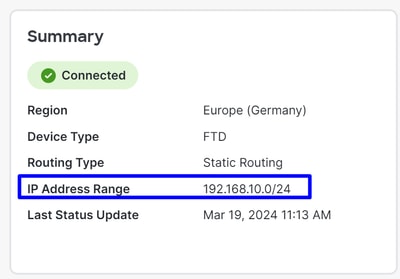

在下一个示例中,思科ISE位于网络192.168.10.0/24下,需要通过隧道配置下添加通过隧道可达网络的配置。

要进行验证,请导航到您的Secure Access Dashboard。

- 点击

Connect > Network Connections - 点击>

Network Tunnel Groups您的隧道

- 在summary下,验证隧道已配置您的思科ISE所在的地址空间:

Step 2:允许防火墙上的流量。

要允许安全访问使用您的ISE设备进行RADIUS身份验证,您需要配置从安全访问到您的网络的规则以及所需的RADIUS端口:

|

规则 |

来源 |

目的地 |

目标端口 |

|

ISE保护访问 管理池 |

ISE_Server |

管理IP池(RA-VPN) |

COA UDP 1700(默认端口) |

|

ISE的安全访问管理IP池 |

管理IP池 |

ISE_Server |

身份验证、授权 UDP 1812(默认端口) 记账 UDP 1813(默认端口) |

|

安全访问终端IP池到ISE |

终端IP池 |

ISE_Server |

调配门户 TCP 8443(默认端口) |

|

安全访问终端IP池到DNS服务器 |

终端IP池 |

DNS 服务器 |

DNS UDP和TCP 53 |

注意:如果您想了解更多与ISE相关的端口,请查看用户指南 — 端口参考。

注意:如果已配置要通过名称(例如ise.ciscosspt.es)发现的ISE,则需要DNS规则

管理池和终端IP池

要验证您的管理和终端IP池,请导航到安全访问控制面板:

- 点击

Connect > End User Connectivity - 点击

Virtual Private Network - 低于

Manage IP Pools 点击Manage

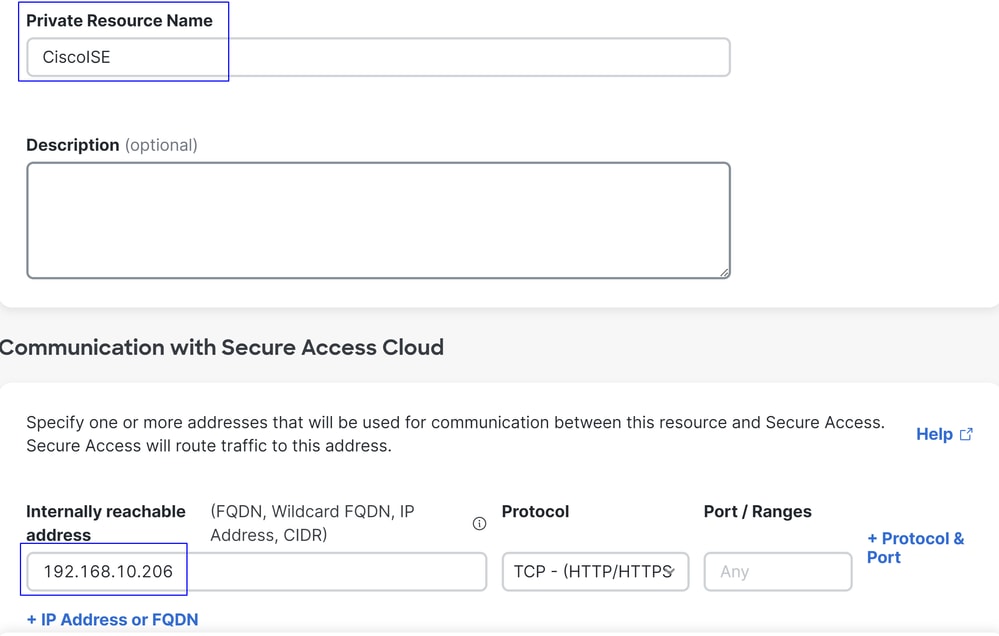

步骤3:验证您的ISE是否配置在专用资源下

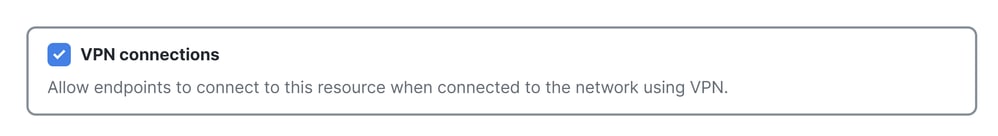

要允许通过VPN连接的用户导航到ISE Provisioning Portal,您需要确保已将设备配置为提供访问的专用资源,该资源用于允许通过VPN自动调配ISE Posture Module。

要验证是否正确配置了ISE,请导航至安全访问控制面板:

- 点击

Resources > Private Resources - 点击ISE资源

如果需要,您可以将规则限制为调配门户端口(8443)。

注意:确保已选中VPN连接复选框。

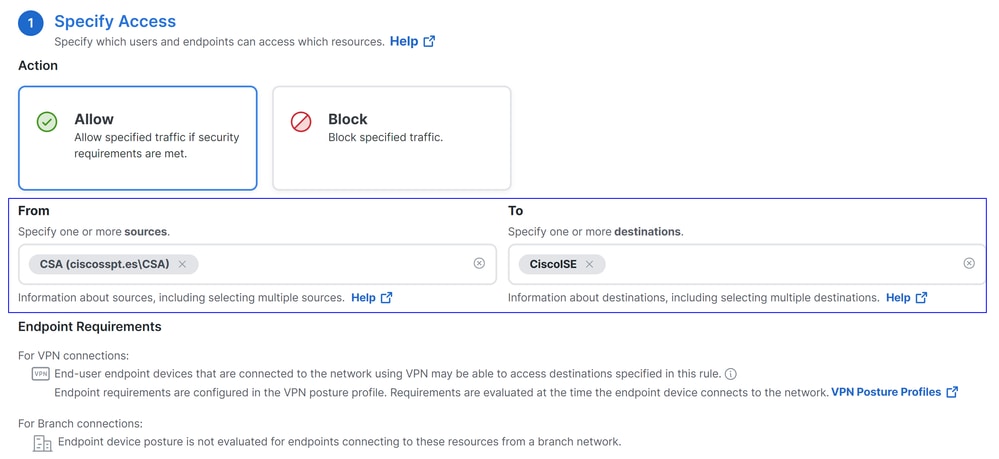

第4步:在访问策略下允许ISE访问

要允许通过VPN连接的用户导航到ISE Provisioning Portal,您需要确保已配置Access Policy,以允许在该规则下配置的用户访问在中配置的私有资源Step3。

要验证是否正确配置了ISE,请导航至安全访问控制面板:

- 点击

Secure > Access Policy - 点击配置为允许访问VPN用户到ISE的规则

故障排除

如何下载ISE终端安全评估调试日志

要下载ISE日志以验证与终端安全评估相关的问题,请继续执行后续步骤:

- 导航到您的ISE控制面板

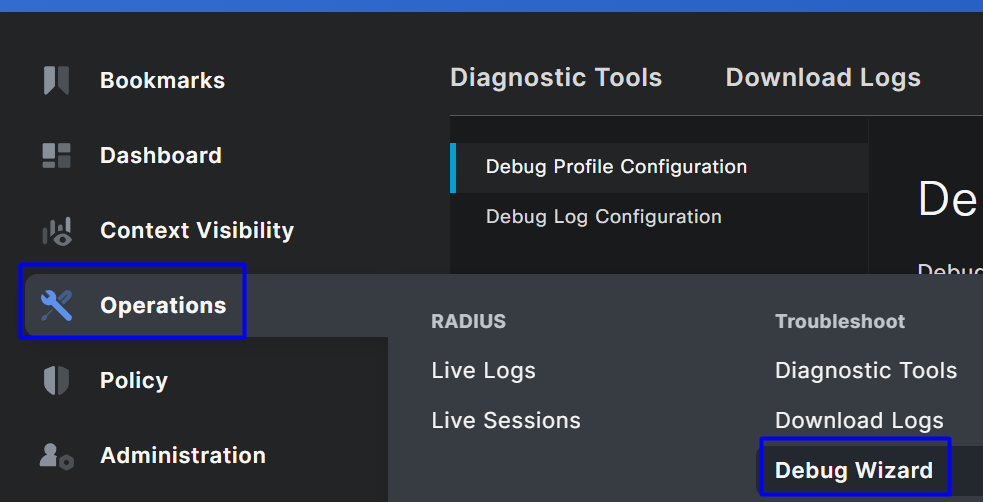

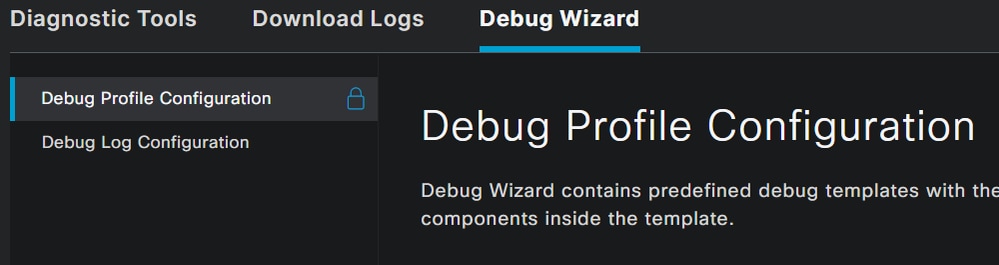

- 点击

Operations > Troubleshoot > Debug Wizard

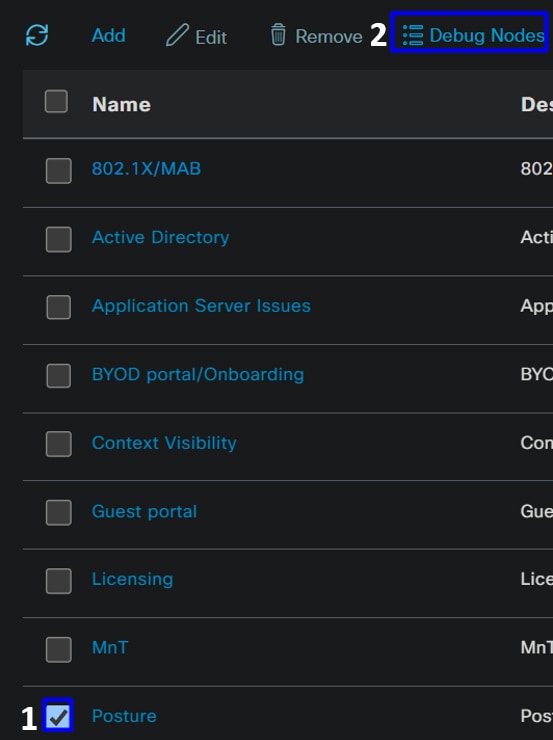

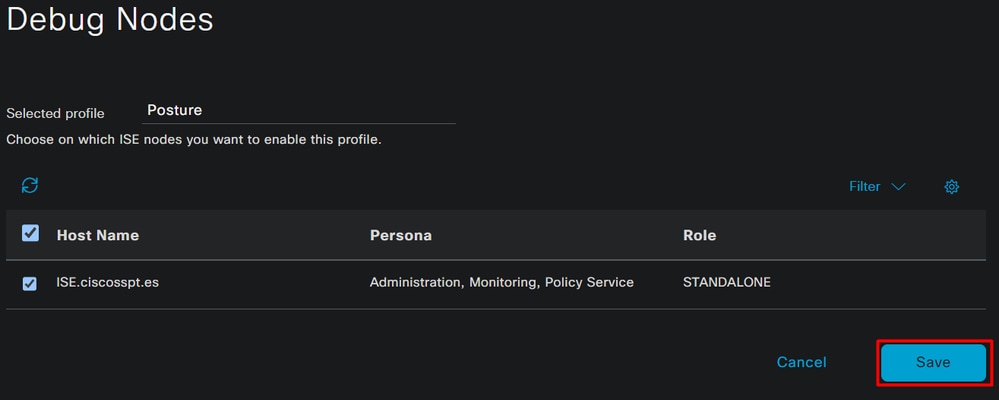

- 选中复选框

Posture > Debug Nodes

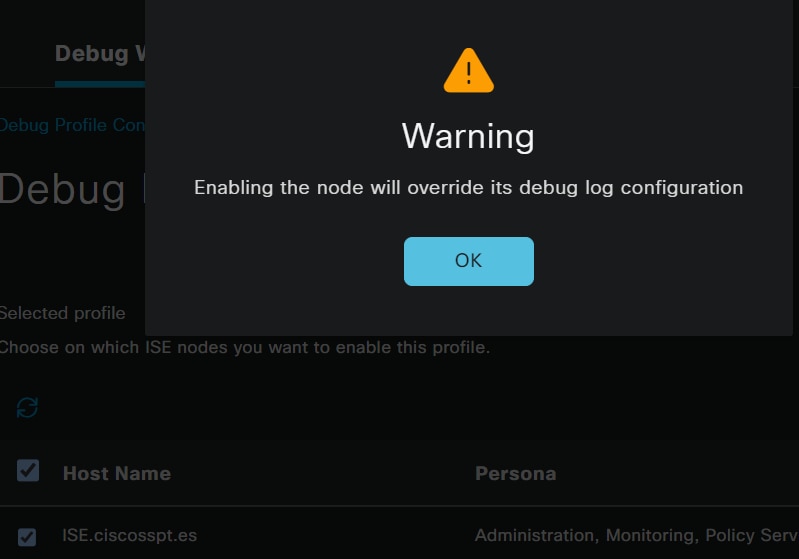

- 选中要在其上启用调试模式以对问题进行故障排除的ISE节点的复选框

- 点击

Save

警告:在此之后,您必须开始重现您的问题;the debug logs can affect the performance of your device.

重现问题后,请继续后续步骤:

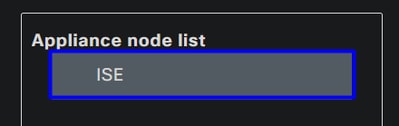

- 点击

Operations > Download Logs - 选择要从中获取日志的节点

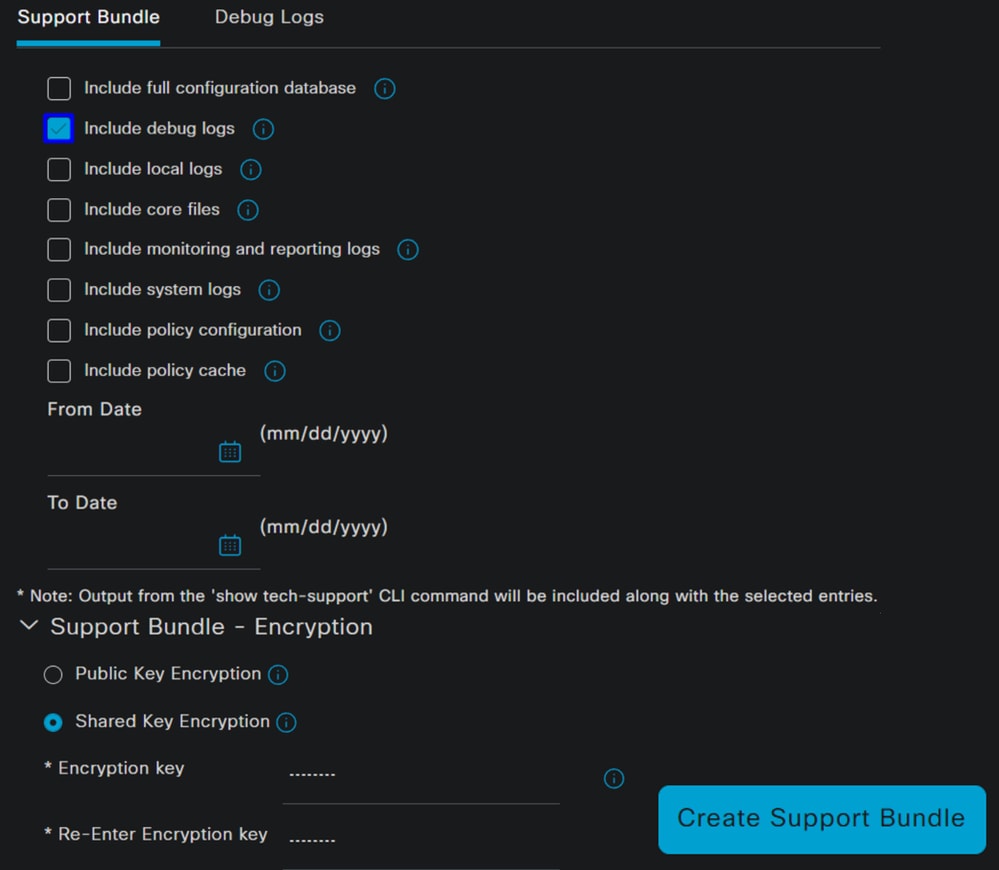

- 在

Support Bundle,选择以下选项:

Include debug logs- 低于

Support Bundle EncryptionShared Key Encryption- 填充和

Encryption key填充Re-Enter Encryption key

- 填充和

- 点击

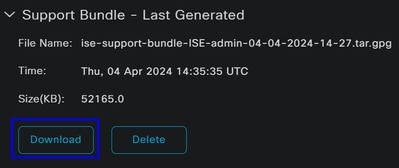

Create Support Bundle - 点击

Download

如何验证安全访问远程访问日志

导航到您的安全访问控制面板:

- 点击

Monitor > Remote Access Logs

在安全客户端上生成DART捆绑包

要在您的计算机上生成DART捆绑包,请验证下一文章:

注意:收集了故障排除部分中指出的日志后,请打开案例TAC,以继续分析信息。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

14-Apr-2024

|

初始版本 |

由思科工程师提供

- 杰罗·莫雷诺技术咨询工程师

反馈

反馈