简介

本文档介绍如何使用Palo Alto防火墙配置安全访问。

先决条件

要求

Cisco 建议您了解以下主题:

- Palo Alto 11.x版本防火墙

- 安全访问

- 思科安全客户端 — VPN

- 思科安全客户端 — ZTNA

- 无客户端ZTNA

使用的组件

本文档中的信息基于:

- Palo Alto 11.x版本防火墙

- 安全访问

- 思科安全客户端 — VPN

- 思科安全客户端 — ZTNA

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

安全访问 — Palo Alto

安全访问 — Palo Alto

思科设计了安全访问(Secure Access),用于保护和提供对内部和基于云的私有应用的访问。它还可以保护从网络到Internet的连接。这是通过实施多种安全方法和层来实现的,所有这些方法均旨在保护通过云访问信息时的安全。

配置

在安全访问中配置VPN

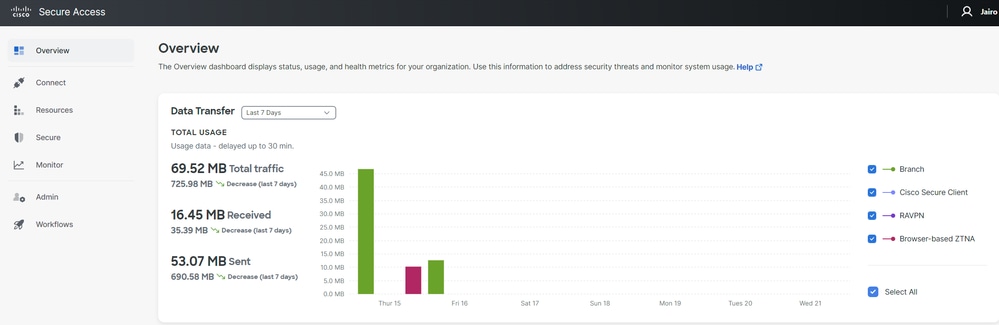

导航到Secure Access的管理面板。

安全访问 — 主页

安全访问 — 主页

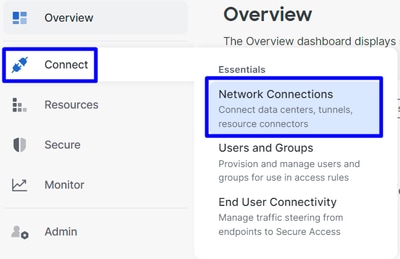

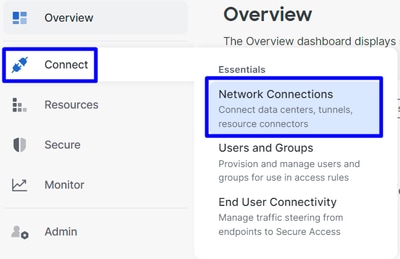

- 点击

Connect > Network Connections

安全访问 — 网络连接

安全访问 — 网络连接

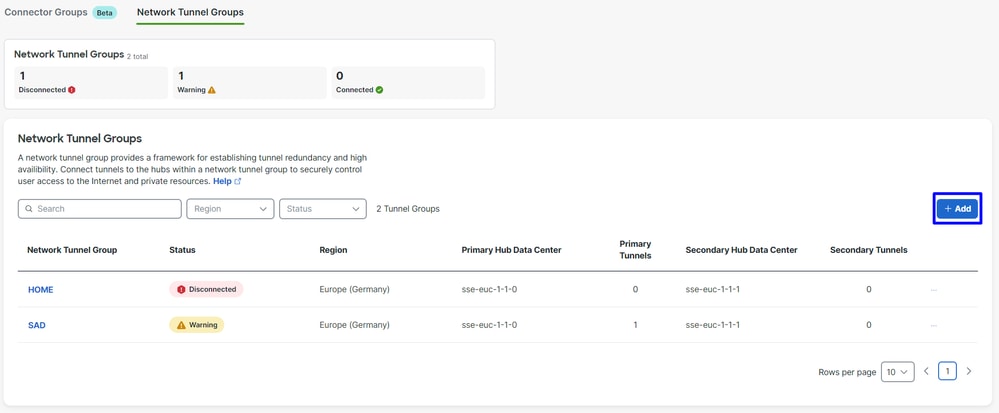

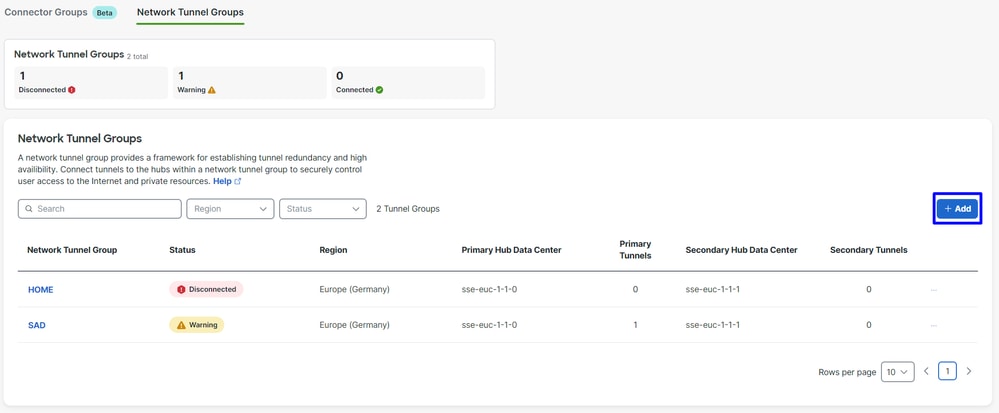

- 在

Network Tunnel Groups下,单击 + Add

安全访问 — 网络隧道组

安全访问 — 网络隧道组

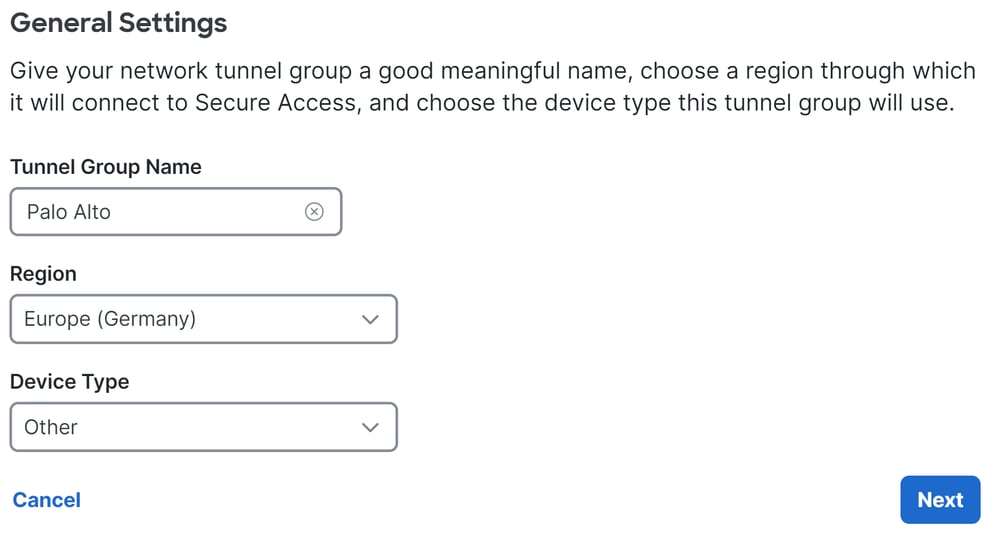

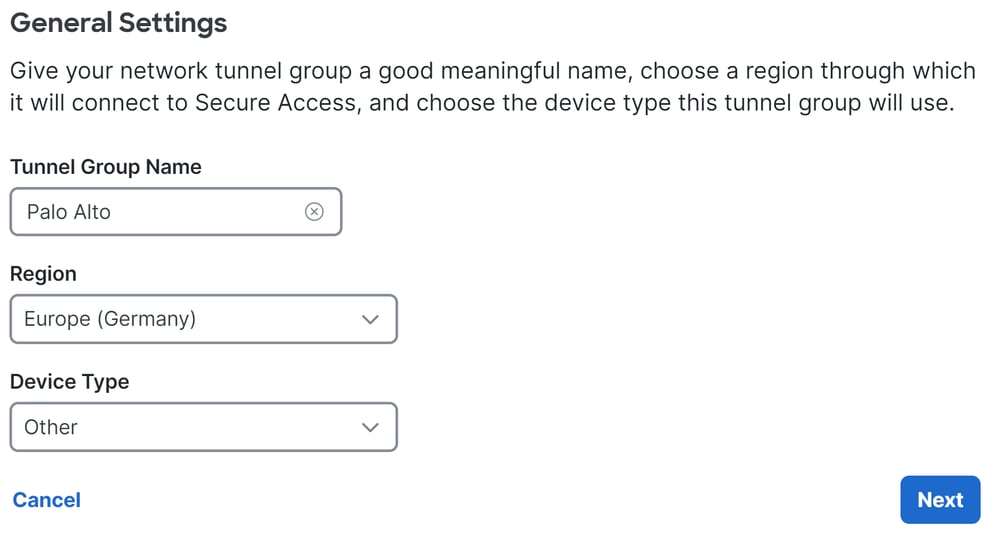

- 配置

Tunnel Group Name,Region和

- 点击

Next

- 配置

Tunnel ID Format和 Passphrase

- 点击

Next

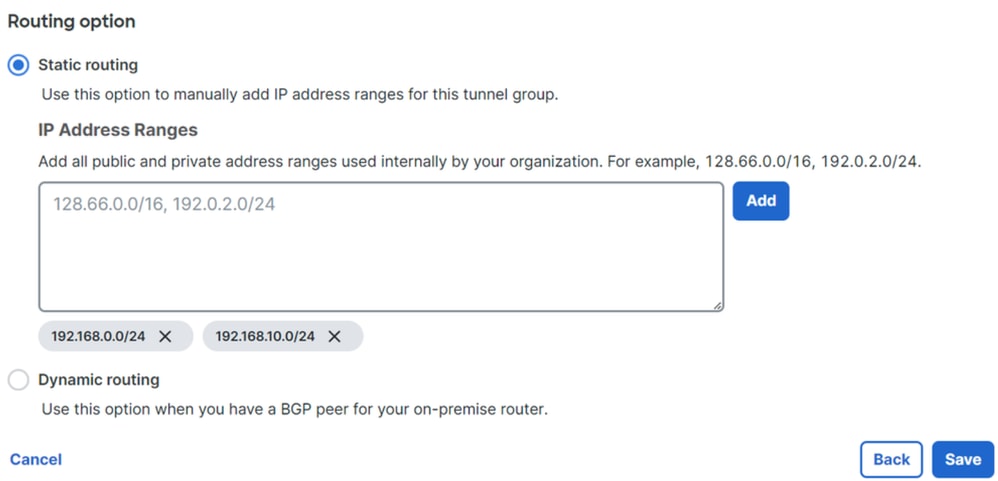

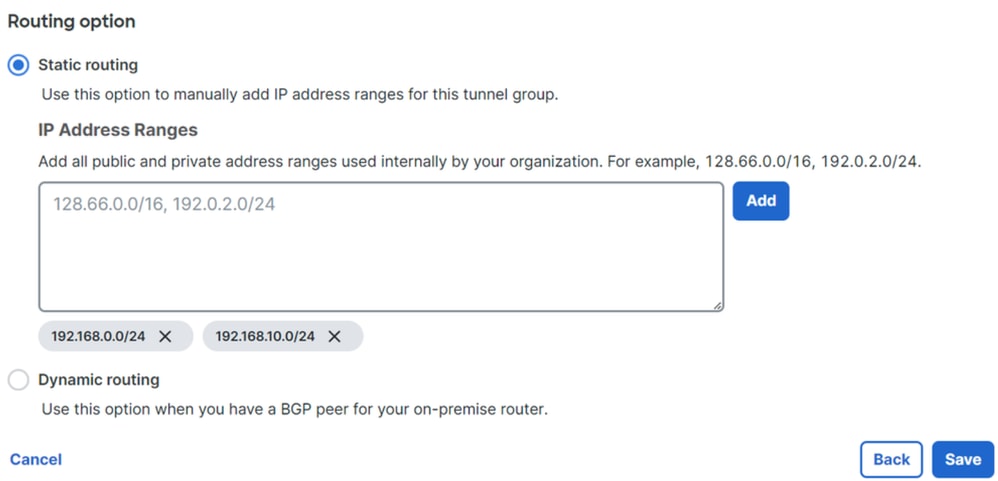

- 配置网络上已配置且希望通过安全访问传递流量的IP地址范围或主机

- 点击

Save

安全访问 — 隧道组 — 路由选项

安全访问 — 隧道组 — 路由选项

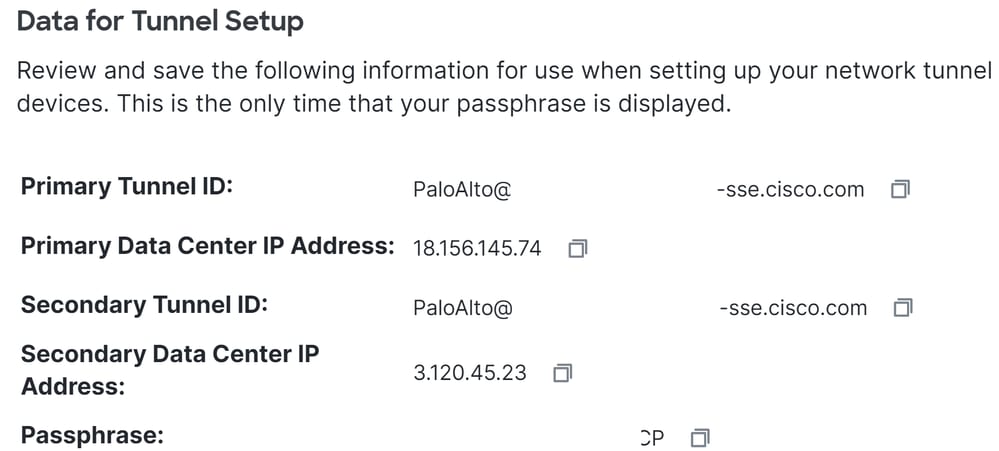

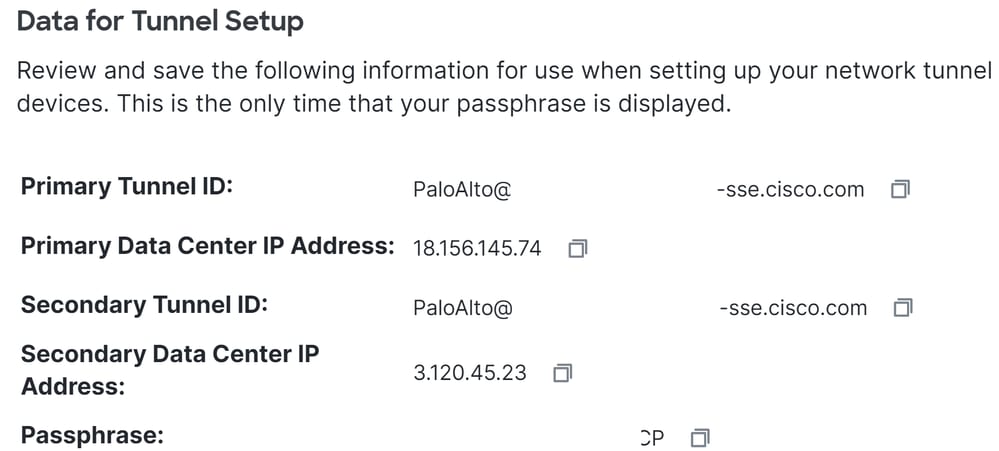

单击显示的Save隧道相关信息后,请保存该信息,以便执行下一步操Configure the tunnel on Palo Alto作。

隧道数据

在Palo Alto上配置隧道

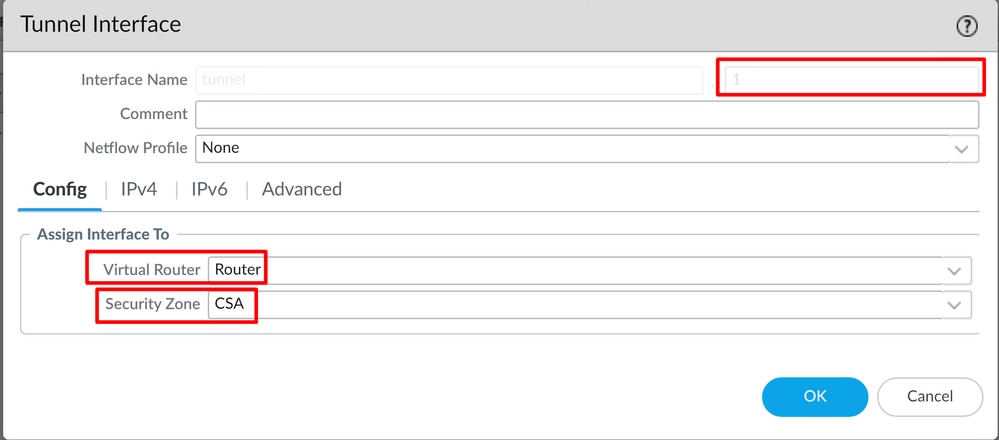

配置隧道接口

导航至Palo Alto Dashboard。

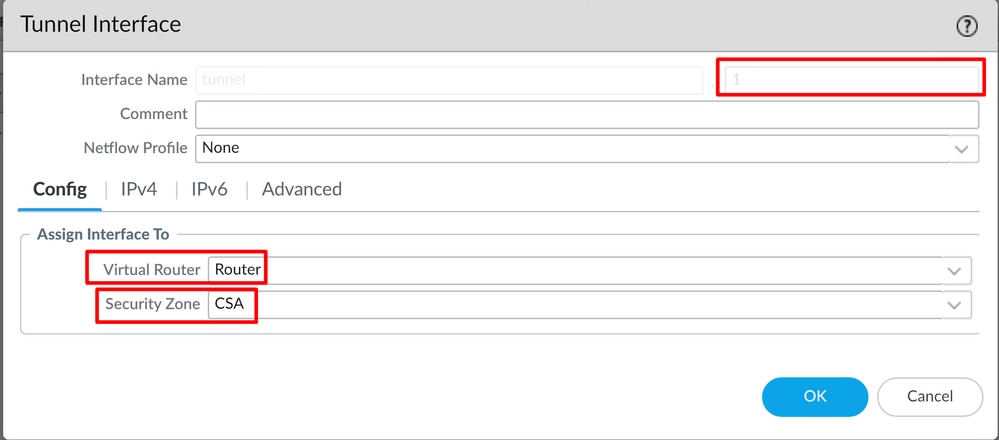

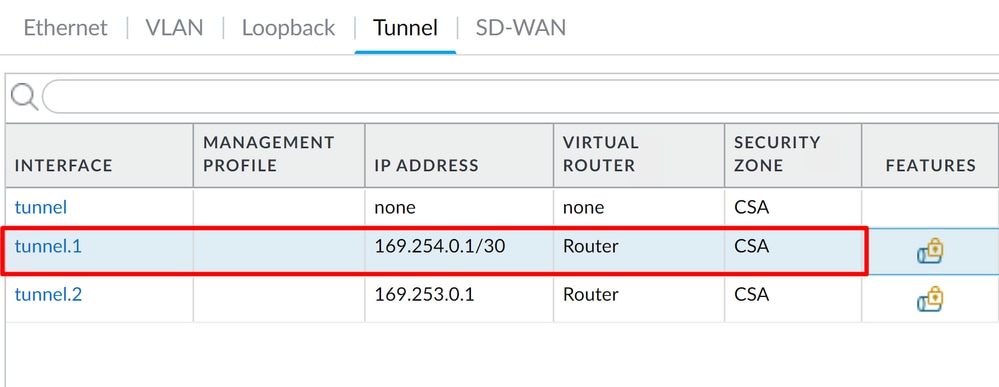

Network > Interfaces > TunnelClick Add

- 在

Config“菜单”下Virtual Router,Security Zone配置,并分配Suffix Number

- 在

IPv4下,配置不可路由的IP。例如,您可以使用 169.254.0.1/30

- 点击

OK

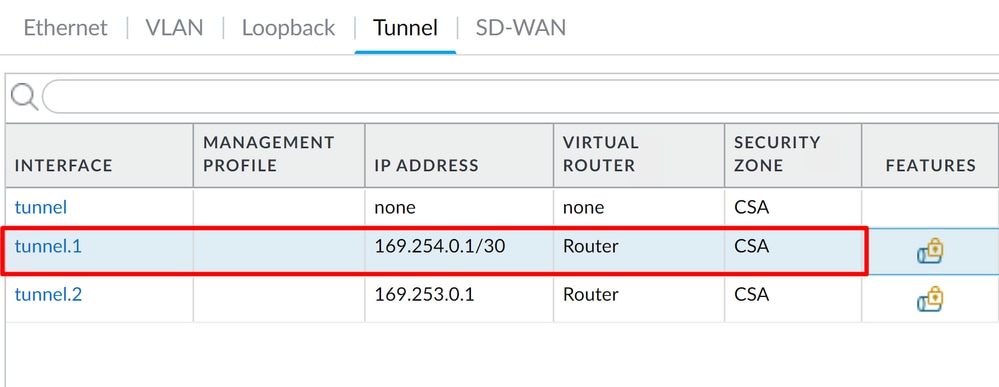

之后,您可以配置如下内容:

如果已按此方式配置,则可以点击Commit,保存配置并继续执行下一步Configure IKE Crypto Profile。

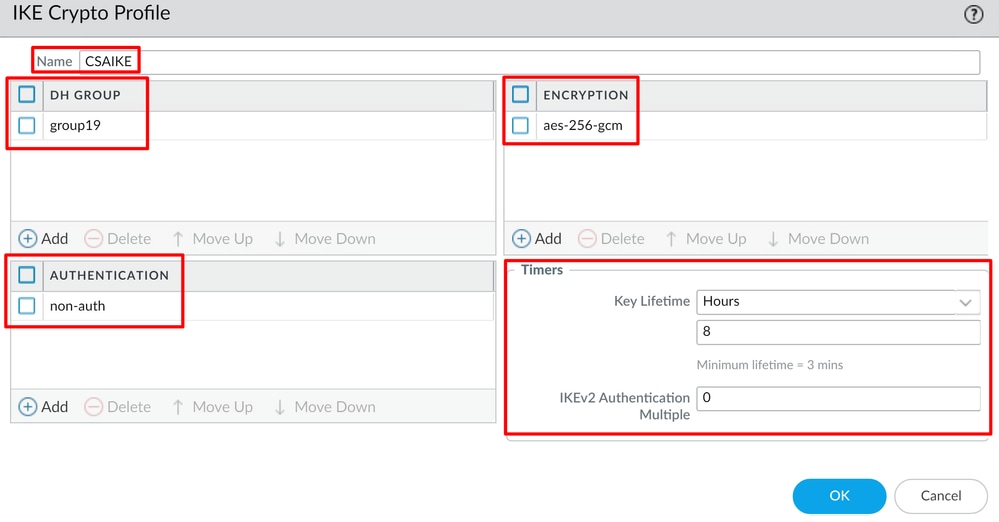

配置IKE加密配置文件

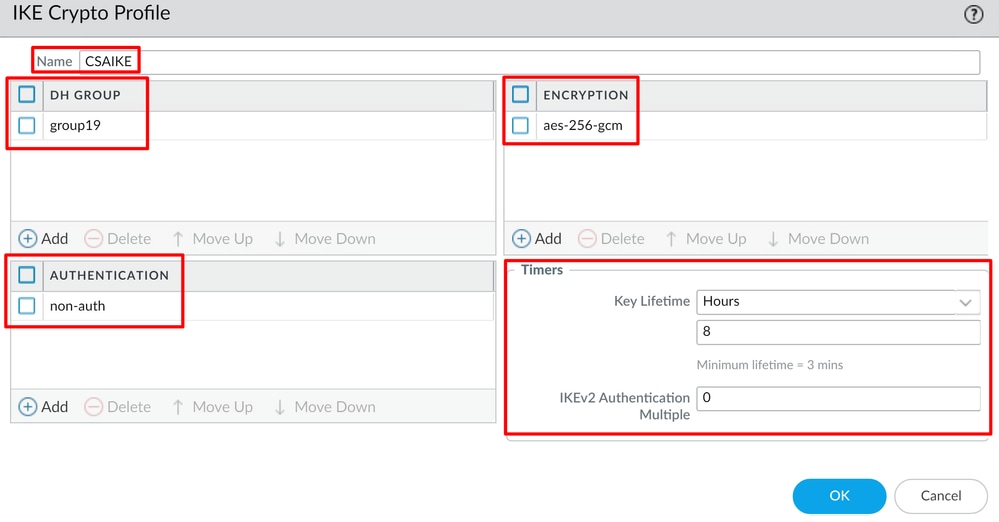

要配置加密配置文件,请导航至:

Network > Network Profile > IKE Crypto - 点击

Add

- 配置以下参数:

Name: 配置名称以标识配置文件。DH GROUP:组19AUTHENTICATION:非身份验证ENCRYPTION:aes-256-gcmTimers

Key Lifetime:8 小时IKEv2 Authentication:0

- 完成所有配置后,单击

OK

如果已按此方式配置,则可以点击以保存配置,然后继续下一步Commit, Configure IKE Gateways.

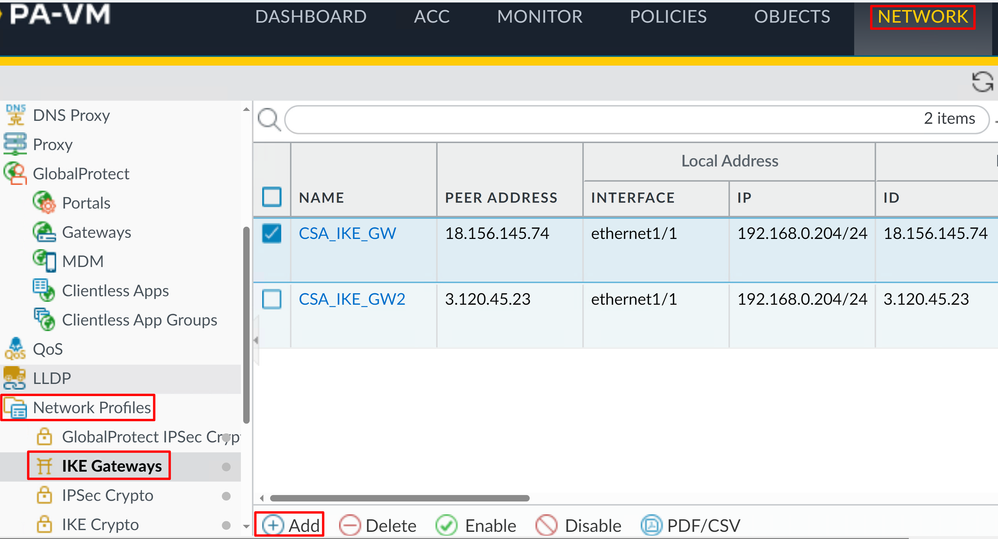

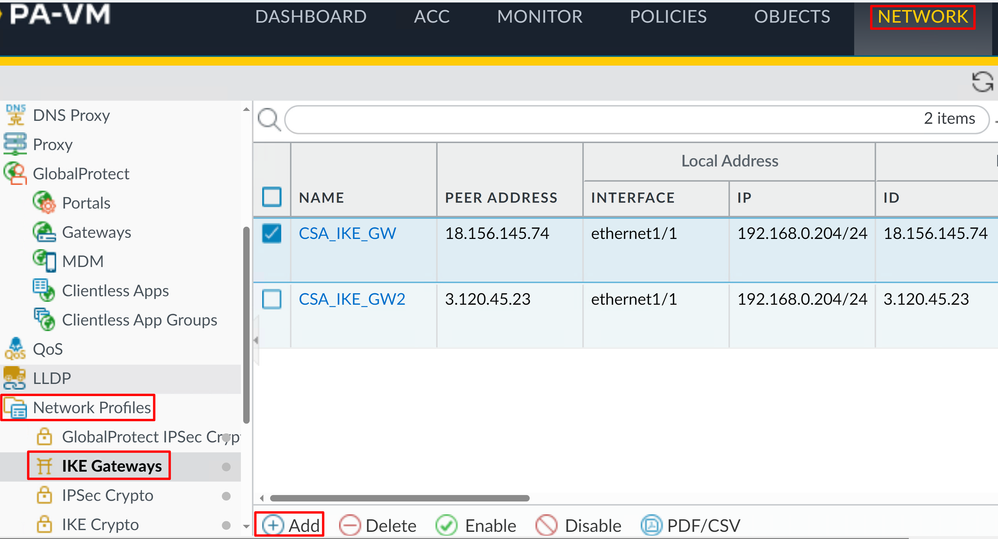

配置IKE网关

配置IKE网关

Network > Network Profile > IKE Gateways- 点击

Add

- 配置以下参数:

Name:配置用于标识Ike网关的名称。Version :仅IKEv2模式Address Type :IPv4Interface :选择您的Internet WAN接口。Local IP Address:选择您的Internet WAN接口的IP。Peer IP Address Type :IPPeer Address:使用Tunnel DataPrimary IP Datacenter IP Address步骤中给定的IP。Authentication:预共享密钥Pre-shared Key :使用步passphrase骤Tunnel Data中给出的。Confirm Pre-shared Key :使用步passphrase骤Tunnel Data中给出的。Local Identification :选择User FQDN (Email address)并使用步Primary Tunnel ID骤中给定的Tunnel Data。Peer Identification :IP Address选择并使用Primary IP Datacenter IP Address。

- 点击

Advanced Options

Enable NAT Traversal- 选择在步

IKE Crypto Profile骤上创建的配置IKE加密配置文件

- 选中复选框

Liveness Check

- 点击

OK

如果已按此方式配置,则可以点击以保存配置,然后继续下一步Commit, Configure IPSEC Crypto.

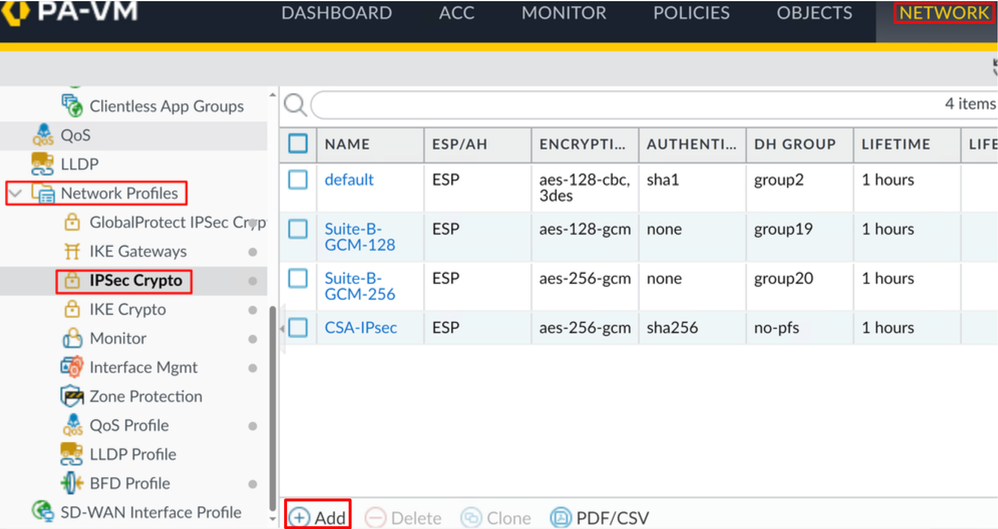

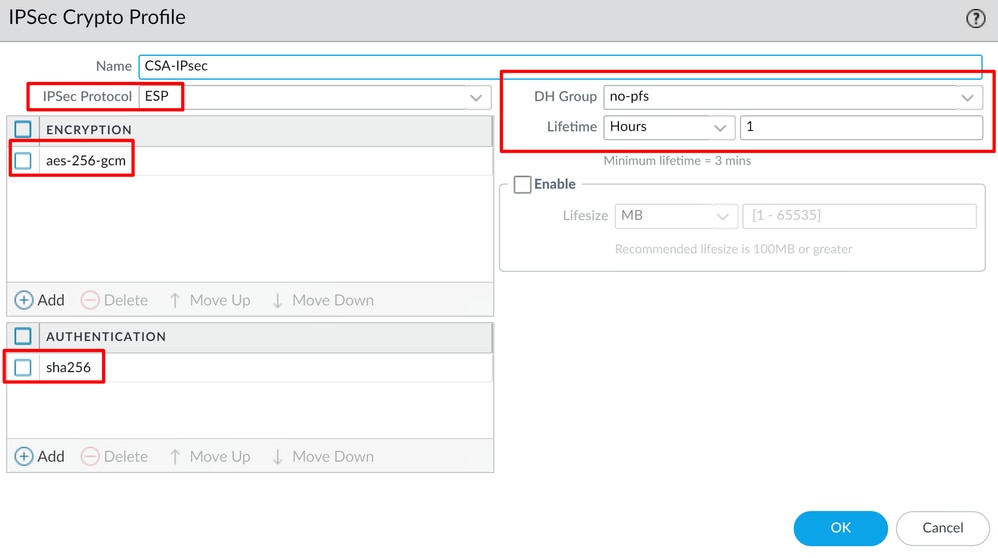

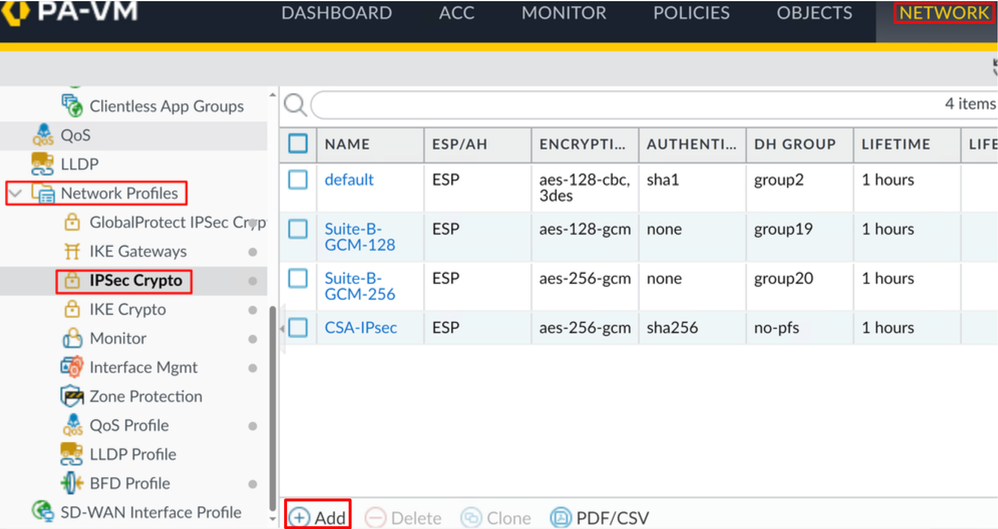

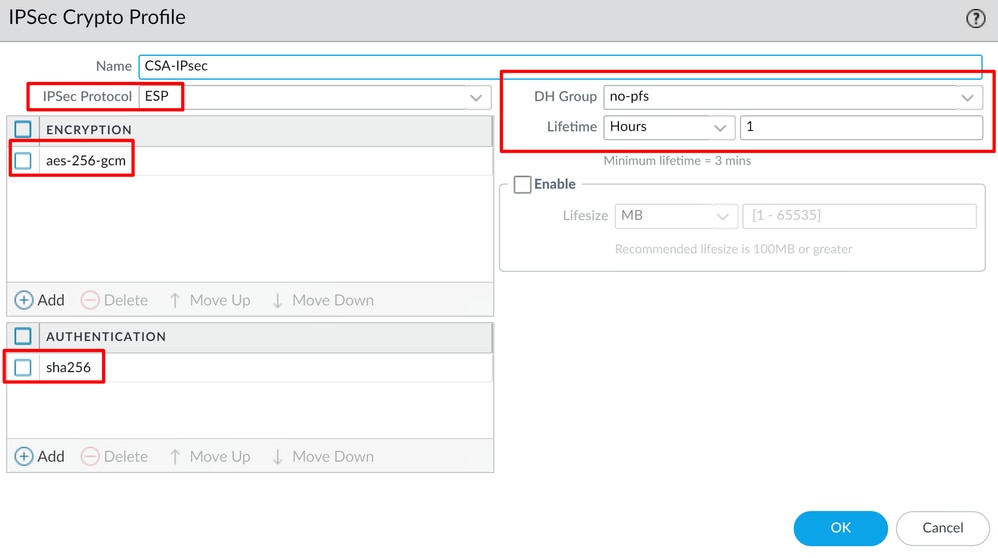

配置IPSEC加密配置文件

要配置IKE网关,请导航至 Network > Network Profile > IPSEC Crypto

- 配置以下参数:

Name:使用名称标识安全访问IPsec配置文件IPSec Protocol:ESPENCRYPTION:aes-256-gcmDH Group:no-pfs, 1小时

- 点击

OK

如果已按此方式配置,则可以点击以保存配置,然后继续下一步Commit, Configure IPSec Tunnels.

配置IPSec隧道

要配置,IPSec Tunnels请导航至Network > IPSec Tunnels。

- 配置以下参数:

Name:使用名称来标识安全访问隧道Tunnel Interface:选择在步骤配置隧道接口上配置的隧道接口Type:自动密钥Address Type:IPv4IKE Gateways:选择在步骤配置IKE网关上配置的IKE网关。IPsec Crypto Profile: 选择在步骤配置IPSEC加密配置文件上配置的IKE网关- 选中复选框

Advanced Options

IPSec Mode Tunnel:选择Tunnel。

- 点击

OK

警告:代理ID不受支持,请避免使用代理ID在Palo Alto IPSEC Tunnels with Secure Access中进行任何配置。

现在,VPN已成功创建,您可以继续执行中的步骤Configure Policy Based Forwarding。

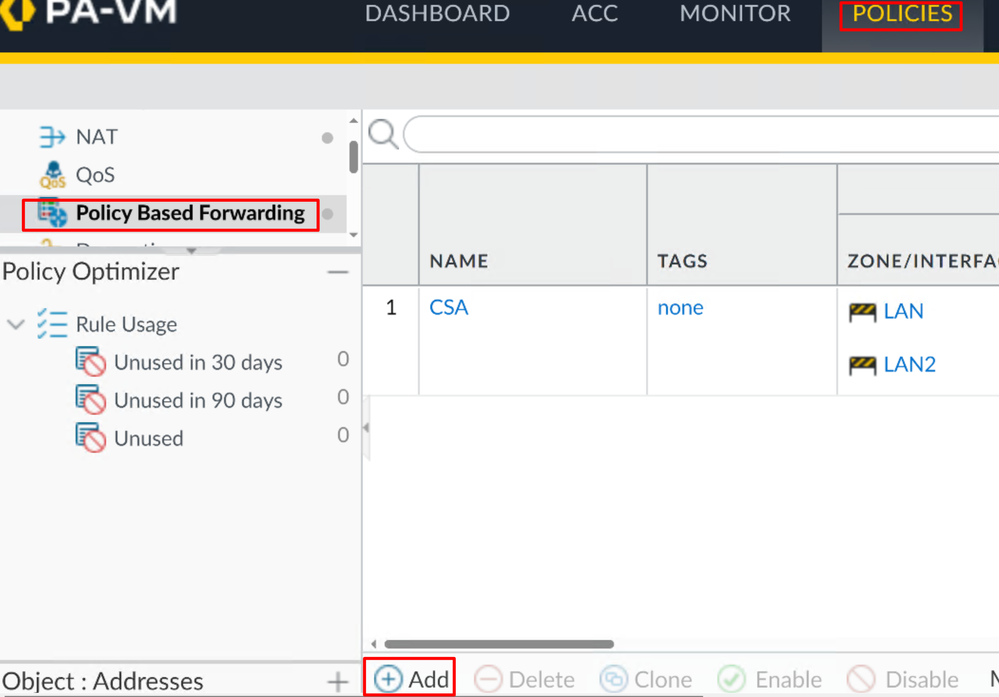

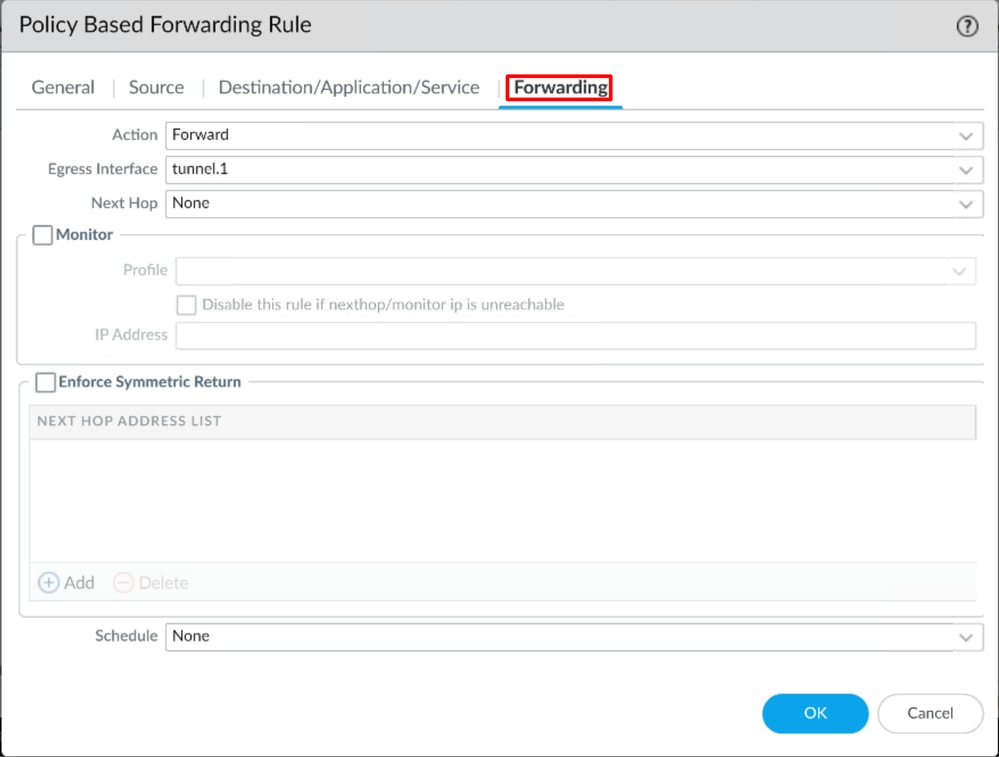

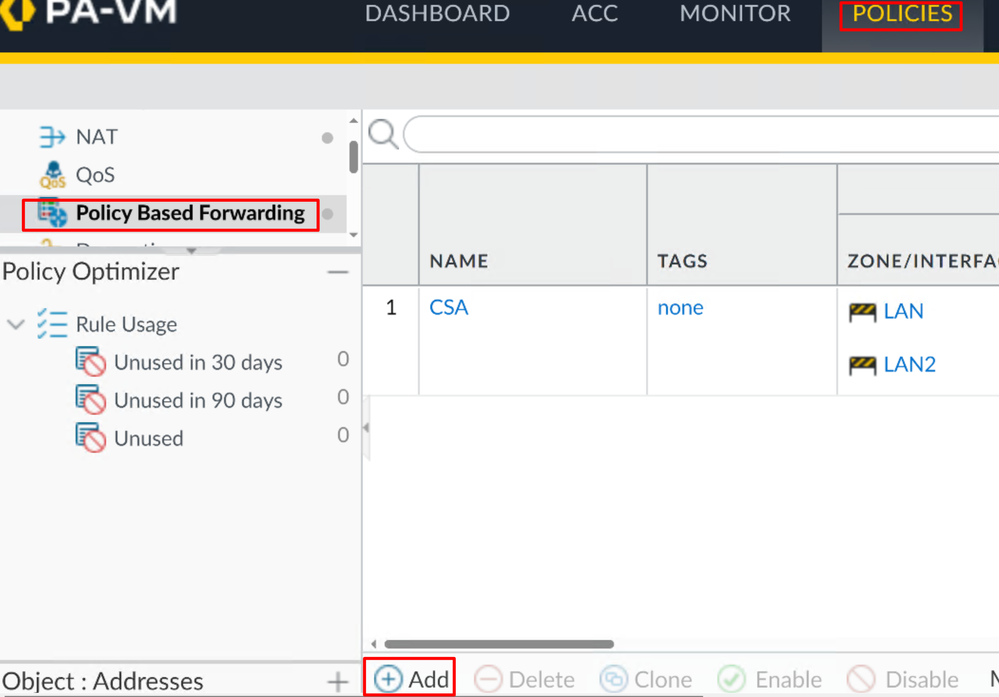

配置基于策略的转发

要配置,Policy Based Forwarding请导航至 Policies > Policy Based Forwarding.

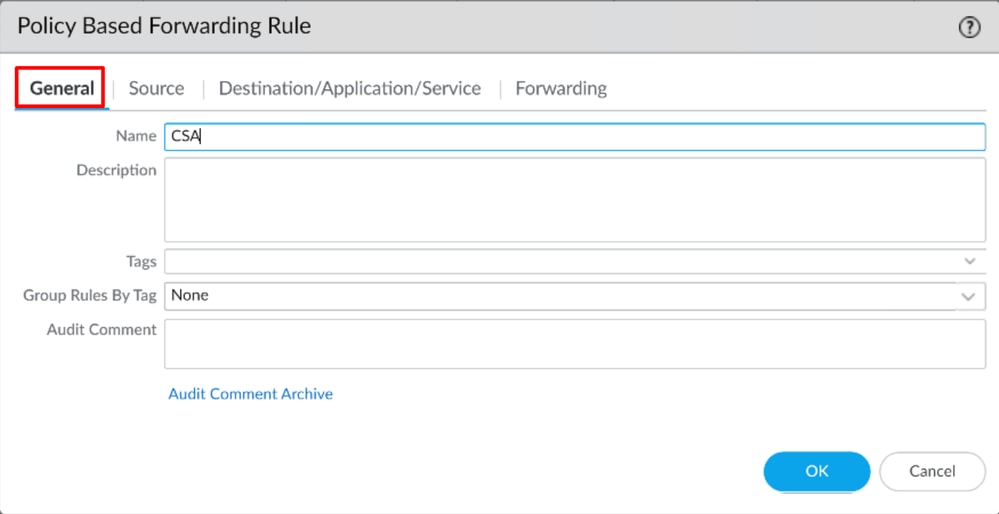

- 配置以下参数:

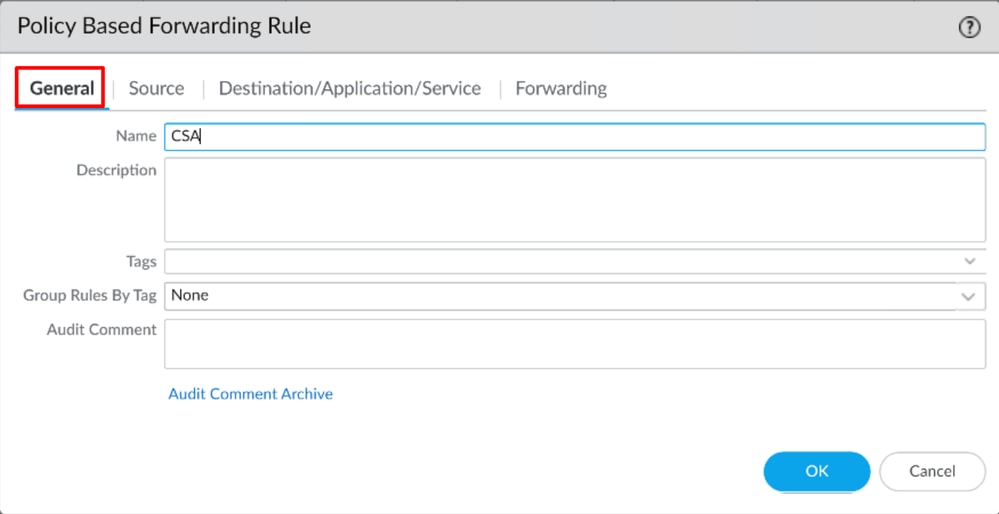

General

Name:使用名称标识安全访问、策略基本转发(按来源路由)

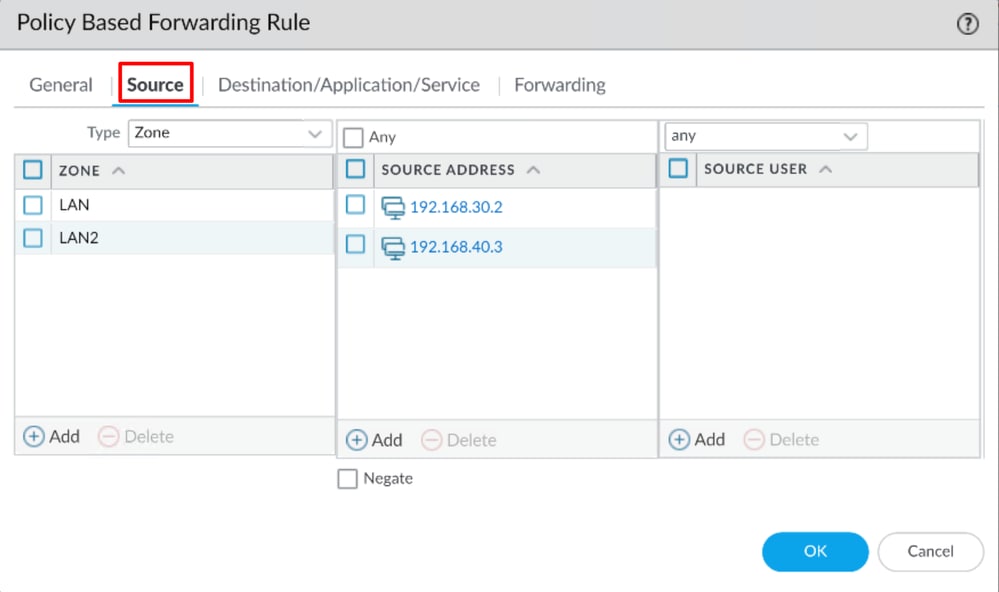

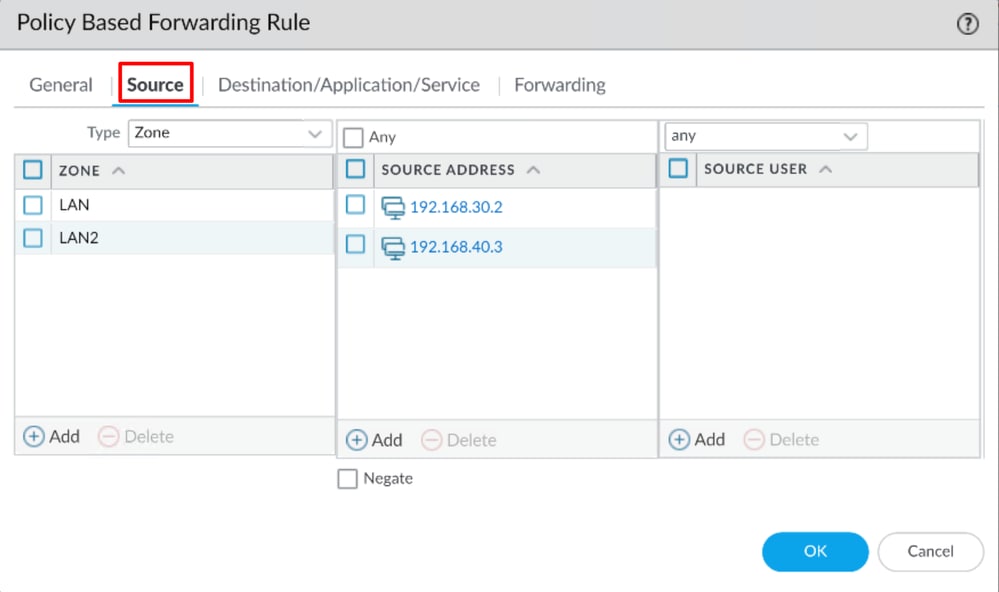

Source

Zone:选择您计划根据来源路由流量的区域Source Address:配置要用作源的主机或网络。Source Users:配置要路由流量的用户(仅在适用时)

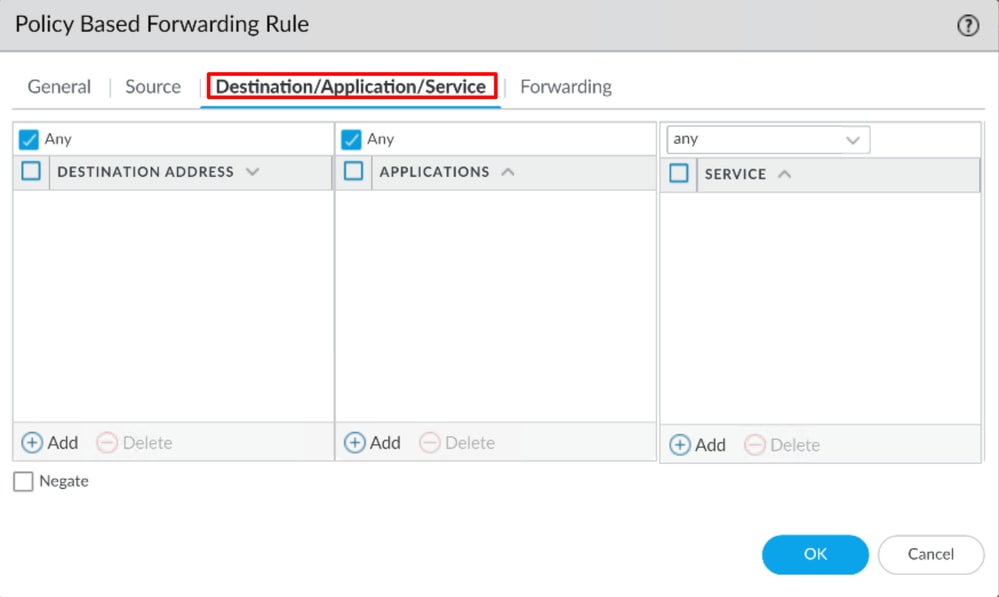

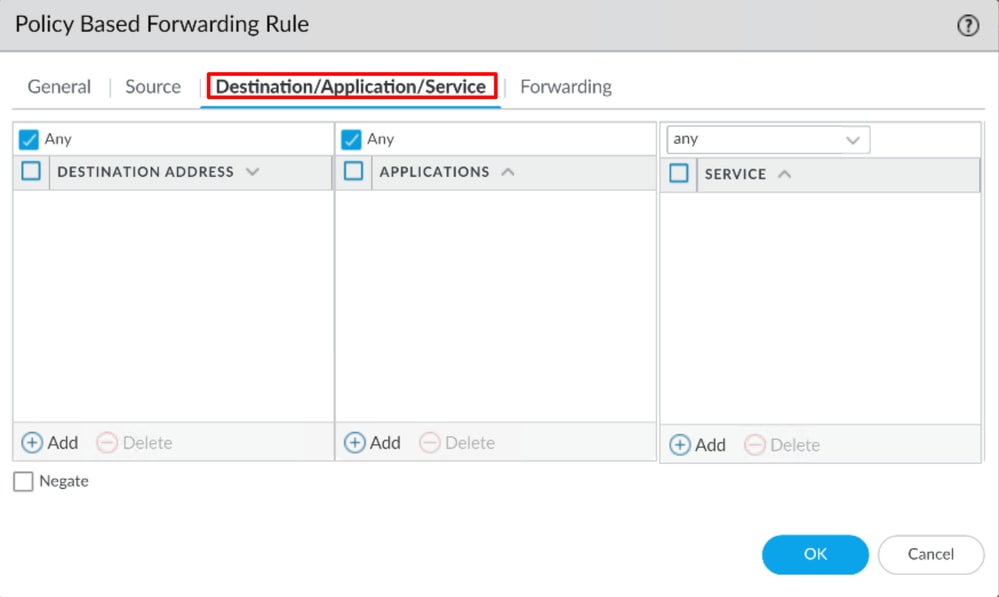

Destination/Application/Service

Destination Address:您可以将其保留为Any,也可以指定安全访问的地址范围(100.64.0.0/10)

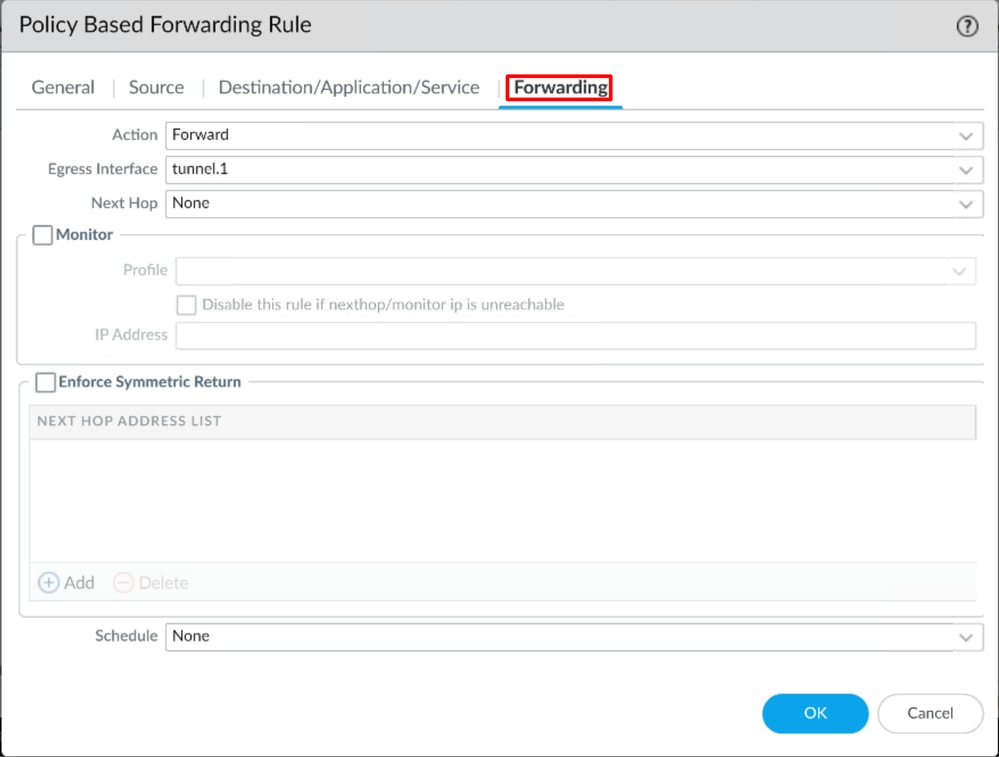

Forwarding

Action:转发Egress Interface:选择在步骤配置隧道接口上配置的隧道接口Next Hop:无

- 点击

OK,然后 Commit

现在,您已在Palo Alto上配置了所有内容;配置路由后,可以建立隧道,您需要继续在Secure Access Dashboard上配置RA-VPN、基于浏览器的ZTA或客户端基础ZTA。

反馈

反馈