简介

本文档介绍如何在FP9300中部署ASA透明。默认情况下,当ASA部署在FP9300中,防火墙模式为Router时,没有选择Transparent模式的选项,因为对于FTD模板,我们拥有此模式。

另一方面,透明防火墙是第2层防火墙,作用类似于“嵌入式防火墙”或“隐藏防火墙”,不会被视为连接设备的路由器跃点。但是,与任何其他防火墙一样,接口之间的访问控制受到控制,并且所有常规防火墙检查均已实施。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下软件和硬件版本:

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

部署ASA时,没有选择防火墙模式的选项,这与部署FTD时相同:

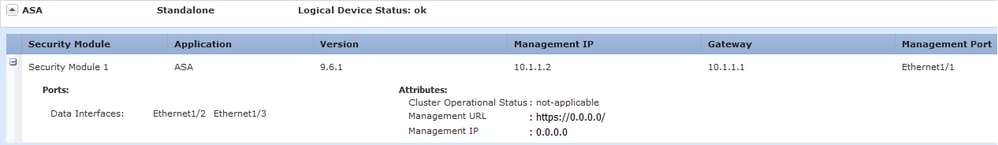

部署ASA后,即会在路由模式下预配置:

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

由于没有从机箱管理器配置防火墙模式的选项,需要从ASA CLI完成以下操作:

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

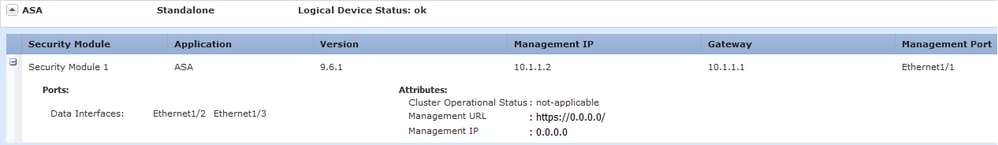

保存配置后,即使已在设备上设置透明模式,也需要在使用ASA设备时重新加载。设备启动后,设备已在透明模式下设置,并且所有配置均已按预期清除,但在机箱管理器中,仍然显示部署的原始配置:

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

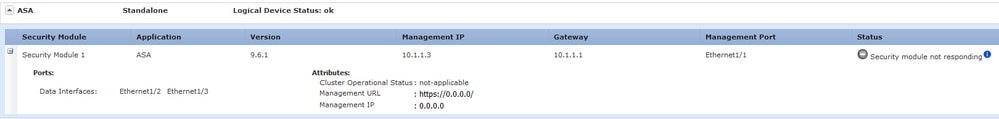

在机箱管理器上,可以验证管理端口配置是否已删除:

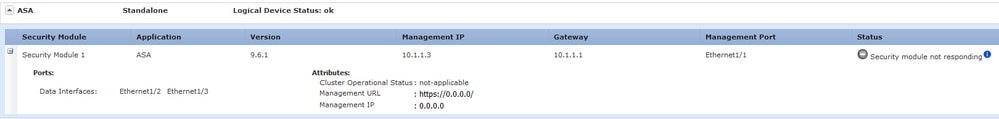

需要在管理接口配置和集群配置(如果适用)中执行从机箱管理器到设备的重新部署,就像我们在部署开始时所做的那样。机箱管理器重新发现设备;在前5分钟内,设备状态显示为“Security module not responding”,如图所示:

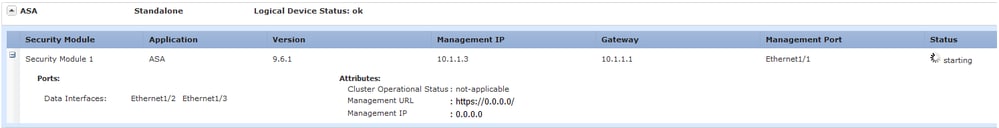

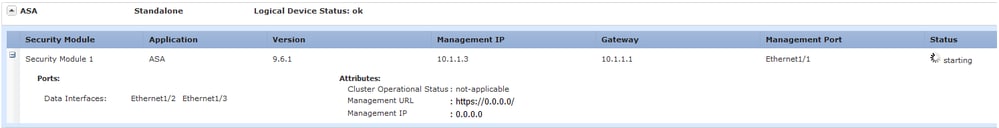

几分钟后,设备重新启动:

验证

一旦ASA重新联机,可以从CLI使用以下命令确认设备处于透明模式且具有管理IP地址:

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

由于CSCvc13164和CSCvd91791缺陷而请求具有在从机箱管理器部署ASA时选择防火墙模式的功能。

反馈

反馈