简介

本文档介绍如何在思科邮件安全设备(ESA)和思科云邮件安全(CES)分配上启用传输层安全1.0版(TLSv1.0)。

如何在Cisco ESA和CES上启用TLSv1.0?

注意:由于漏洞对TLSv1.0协议的影响,根据安全要求,思科CES调配的TLSv1.0默认处于禁用状态。其中包括用于删除SSLv3共享密码套件所有用法的密码字符串。

注意:SSL/TLS方法和密码是根据您公司的特定安全策略和首选项设置的。 有关第三方的密码信息,请参阅安全/服务器端TLS Mozilla文档,了解建议的服务器配置和详细信息。

要在思科ESA或CES上启用TLSv1.0,可以从图形用户界面(GUI)或命令行界面(CLI)执行此操作。

注意:为了在CLI上访问您的CES,请查看:访问您的云邮件安全(CES)解决方案的命令行界面(CLI)

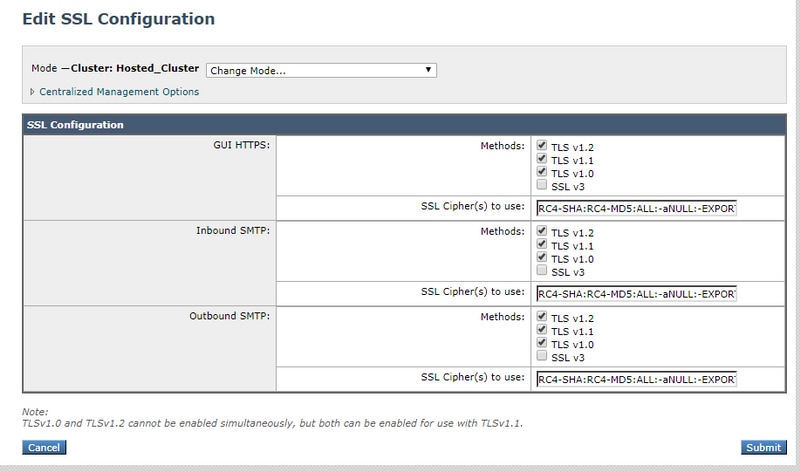

图形用户界面

- 登录GUI。

- 导航到系统管理> SSL配置。

- 选择Edit Settings。

- 选中TLSv1.0框。请务必注意,除非还启用了桥接协议TLSv1.1(如图所示),否则无法与TLSv1.0一起启用TLSv1.2:

命令行界面

- 运行sslconfig命令。

- 根据您要为哪一项启用TLSv1.0来运行命令GUI、INBOUND或OUTBOUND:

(Cluster Hosted_Cluster)> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1_2

GUI HTTPS ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Inbound SMTP method: tlsv1_2

Inbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Outbound SMTP method: tlsv1_2

Outbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

- CLUSTERSET - Set how ssl settings are configured in a cluster.

- CLUSTERSHOW - Display how ssl settings are configured in a cluster.

[]> INBOUND

Enter the inbound SMTP ssl method you want to use.

1. TLS v1.0

2. TLS v1.1

3. TLS v1.2

4. SSL v2

5. SSL v3

[3]> 1-3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL:-aNULL:-EXPORT]>

密码

ESA和CES分配可以使用严格的密码套件进行配置,当您启用TLSv1.0协议时,确保不会阻止SSLv3密码非常重要。不允许SSLv3密码套件会导致TLS协商失败或突发TLS连接关闭。

示例密码字符串:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

此密码字符串阻止ESA/CES允许对SSLv3密码进行协商,如!SSLv3:所示,这意味着当在握手过程中请求协议时,SSL握手将失败,因为不存在可供协商的共享密码。

为了确保TLSv1.0的示例密码字符串正常工作,需要修改它以删除被替换的密码字符串中的!SSLv3:!TLSv1::

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:-aNULL:-EXPORT:-IDEA

注意:您可以使用VERIFY命令在ESA/CES CLI上验证在SSL握手上共享的密码套件。

在mail_logs/邮件跟踪中记录的可能错误,但不限于:

Sun Feb 23 10:07:07 2020 Info: DCID 1407038 TLS failed: (336032784, 'error:14077410:SSL routines:SSL23_GET_SERVER_HELLO:sslv3 alert handshake failure')

Sun Feb 23 10:38:56 2020 Info: DCID 1407763 TLS failed: (336032002, 'error:14077102:SSL routines:SSL23_GET_SERVER_HELLO:unsupported protocol')

相关信息