使用安全邮件配置Microsoft 365

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

7.0 |

13-Dec-2024

|

已更新机器翻译和格式。 |

6.0 |

28-Nov-2023

|

机器翻译和格式设置。 |

5.0 |

01-Dec-2022

|

产品命名更新,屏幕截图更新 |

1.0 |

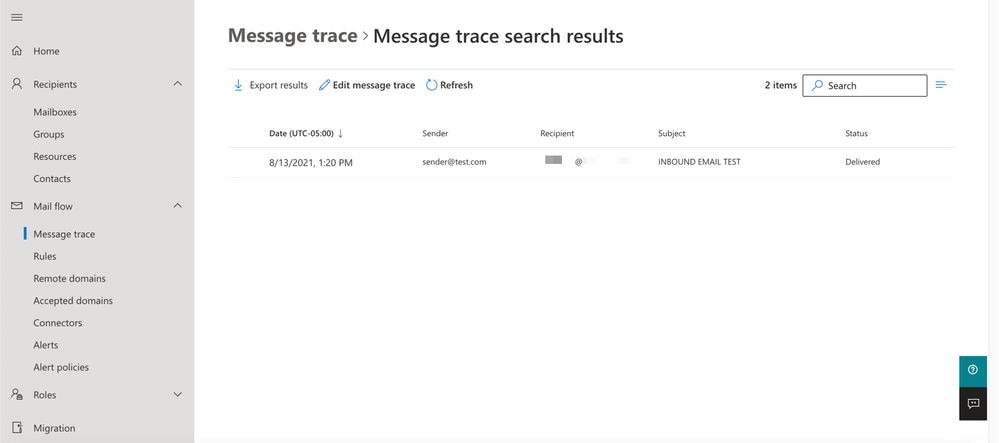

13-Aug-2021

|

初始版本 |

反馈

反馈