简介

本文档介绍如何使用命令行界面(CLI)在任何基于思科语音操作系统(VOS)的协作服务器上上传第三方证书颁发机构(CA)签名证书的配置步骤。

先决条件

要求

Cisco 建议您了解以下主题:

- 基本了解公钥基础设施(PKI)及其在Cisco VOS服务器和Microsoft CA上的实施

- 已预配置DNS基础设施

使用的组件

本文档中的信息基于以下软件和硬件版本:

- VOS服务器:思科统一通信管理器(CUCM)9.1.2版

- CA:Windows 2012服务器

- 客户端浏览器:Mozilla Firefox版本47.0.1

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息

在所有Cisco Unified Communications VOS产品中,至少有两种凭证类型:应用程序(ccmadmin、ccmservice、cuadmin、cfadmin、cuic)和VOS平台(cmplatform、drf、cli)。

在某些特定场景中,通过网页管理应用程序以及通过命令行执行与平台相关的活动非常方便。在下面您可以找到有关如何仅通过CLI导入第三方签名证书的过程。在本示例中,Tomcat证书已上传。对于CallManager或任何其他应用程序,它看起来是相同的。

生成CA签名证书

命令摘要

文章中所用命令的列表。

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

检查正确的证书信息

列出所有上传的受信任证书。

admin:show cert list own

tomcat/tomcat.pem: Self-signed certificate generated by system

ipsec/ipsec.pem: Self-signed certificate generated by system

CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA

CAPF/CAPF.pem: Self-signed certificate generated by system

TVS/TVS.pem: Self-signed certificate generated by system

检查谁颁发了Tomcat服务的证书。

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

这是自签名证书,因为颁发者匹配主题。

生成证书签名请求(CSR)

生成 CSR.

admin:set csr gen tomcat

Successfully Generated CSR for tomcat

验证已成功生成证书签名请求。

admin:show csr list own

tomcat/tomcat.csr

打开它并将内容复制到文本文件。将其另存为tac_tomcat.csr文件。

admin:show csr own tomcat

-----BEGIN CERTIFICATE REQUEST-----

MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp

ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD

MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk

NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1

MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh

lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf

l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU

7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ

W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR

84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s

/C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G

CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG

SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82

PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH

ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB

gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+

7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH

StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP

-----END CERTIFICATE REQUEST-----

生成Tomcat服务器证书

在CA上为Tomcat服务生成证书。

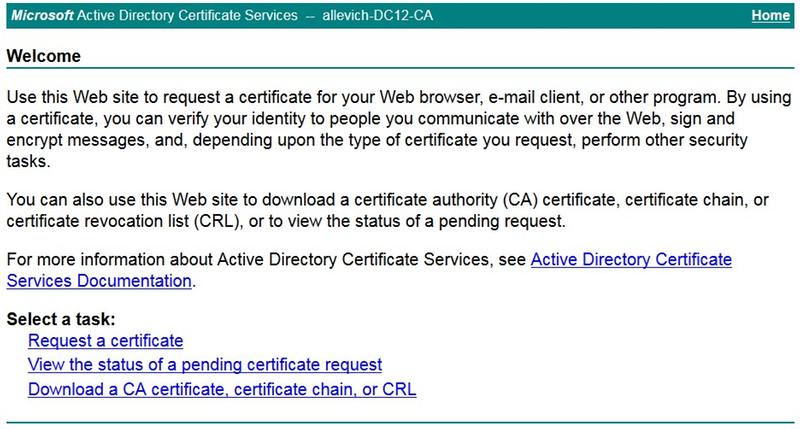

在浏览器中打开证书颁发机构的网页。在身份验证提示符后输入正确的凭证。

http://dc12.allevich.local/certsrv/

下载CA根证书。选择下载CA证书、证书链或CRL菜单。在下一个菜单中,从列表中选择适当的CA。编码方法应为Base 64。请下载CA证书并将其保存到名为ca.cer的操作系统。

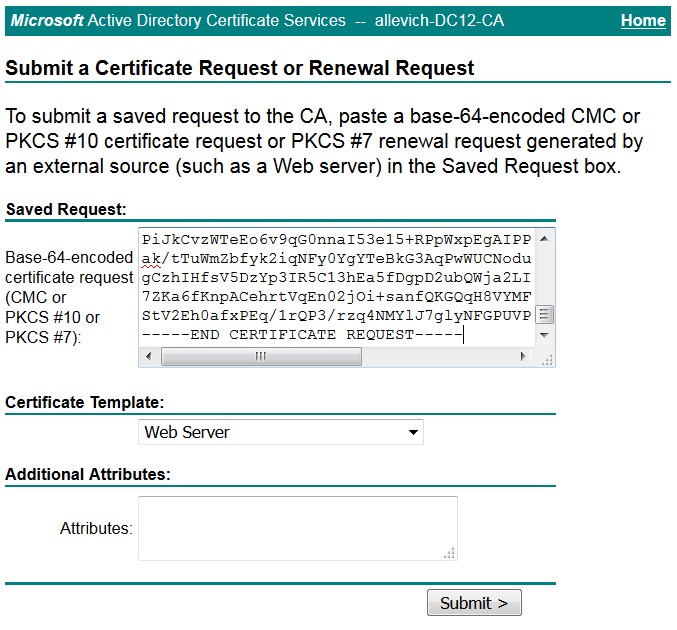

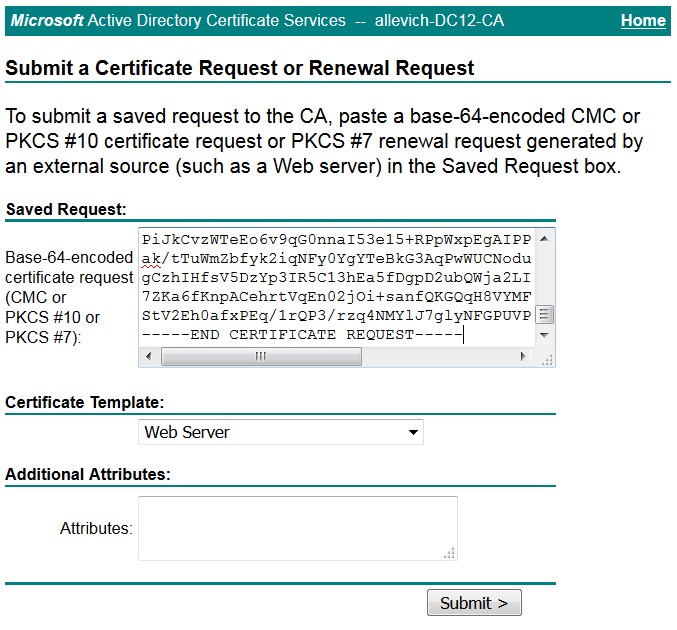

依次按Request a Certificate和Advanced Certificate Request。将Certificate Template设置为Web服务器并粘贴文本文件tac_tomcat.csr中的CSR内容,如下所示。

提示:如果操作在实验室中完成(或思科VOS服务器且CA位于同一管理域下),则节省时间从内存缓冲区复制并粘贴CSR。

按提交。选择Base 64 encoded选项并下载Tomcat服务的证书。

注意:如果批量执行证书生成,请确保将证书名称更改为有意义的名称。

将Tomcat证书导入到Cisco VOS服务器

导入 CA 证书

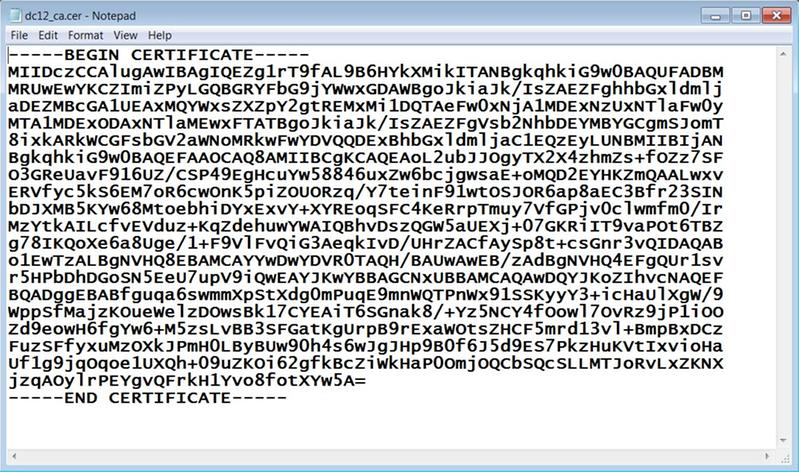

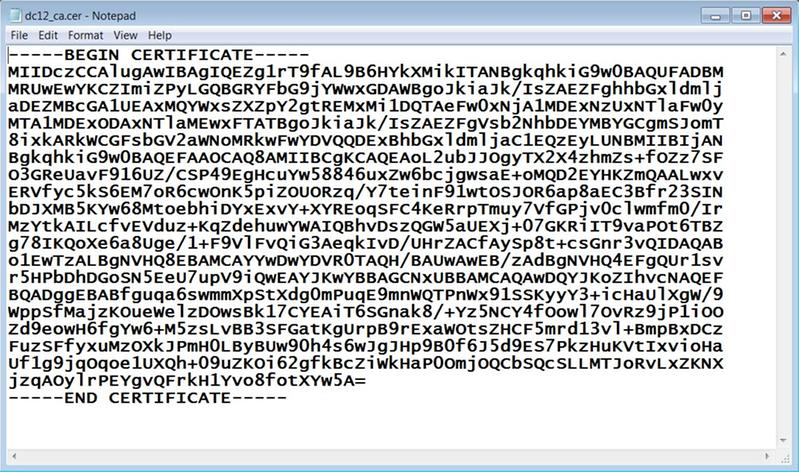

打开使用名称ca.cer存储的CA证书。必须先导入。

将其内容复制到缓冲区中,并在CUCM CLI中键入以下命令:

admin:set cert import trust tomcat

Paste the Certificate and Hit Enter

系统将显示粘贴CA证书的提示。粘贴如下图所示。

-----BEGIN CERTIFICATE-----

MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM

MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj

aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y

MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT

8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF

O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv

ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN

bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir

MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ

g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB

o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv

r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF

BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9

WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO

Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz

FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa

Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX

jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A=

-----END CERTIFICATE-----

如果信任证书上传成功,将显示此输出。

Import of trust certificate is successful

验证CA证书是否已成功导入为Tomcat-trust证书。

admin:show cert list trust

tomcat-trust/ucm1-1.pem: Trust Certificate

tomcat-trust/allevich-win-CA.pem: w2008r2 139

<output omited for brevity>

导入Tomcat证书

下一步是导入Tomcat CA签名证书。该操作与tomcat-trust cert的操作看起来相同,只是命令不同。

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

重新启动服务

最后重新启动Tomcat服务。

utils service restart Cisco Tomcat

警告:请记住,它会中断Web服务器相关服务(如分机移动、未接呼叫、公司目录等)的操作。

验证

验证生成的证书。

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

确保颁发者名称属于构建该证书的CA。

通过在浏览器中键入服务器的FQDN登录到网页,不会显示证书警告。

故障排除

本文的目的是给出一个包含命令语法的过程,说明如何通过CLI上传证书,而不是强调公钥基础设施(PKI)的逻辑。 它不包括SAN证书、从属CA、4096证书密钥长度以及许多其他场景。

在某些极少数情况下,通过CLI上传Web服务器证书时,操作会失败,并显示错误消息“无法读取CA证书”。解决方法是使用网页安装证书。

非标准证书颁发机构配置可能导致证书安装问题。尝试使用基本默认配置从另一个CA生成并安装证书。

退出计划

如果需要生成自签名证书,也可以在CLI中完成。

键入下面的命令,Tomcat证书将重新生成到自签名证书。

admin:set cert regen tomcat

WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat

Proceed with regeneration (yes|no)? yes

Successfully Regenerated Certificate for tomcat.

You must restart services related to tomcat for the regenerated certificates to become active.

要应用新证书,必须重新启动Tomcat服务。

admin:utils service restart Cisco Tomcat

Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again

Service Manager is running

Cisco Tomcat[STOPPING]

Cisco Tomcat[STOPPING]

Commanded Out of Service

Cisco Tomcat[NOTRUNNING]

Service Manager is running

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTED]

相关文章

通过网页上传证书

获取和上传Windows Server自签名或证书颁发机构(CA)的过程……

反馈

反馈