简介

本文档介绍如何识别并修复在Control Hub中为Webex用户启用Scheduling with Hybrid Calendar with Exchange时的错误。

先决条件

要求

Cisco 建议您了解以下主题:

- Webex组织。

- Webex混合日历。

- Microsoft Exchange管理控制台。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- Webex Control Hub版本20240919-84b27c9

- Microsoft Exchange 15.2(内部版本529.5)

- Chrome浏览器129.0.6668.58(正式版)(arm64)

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景

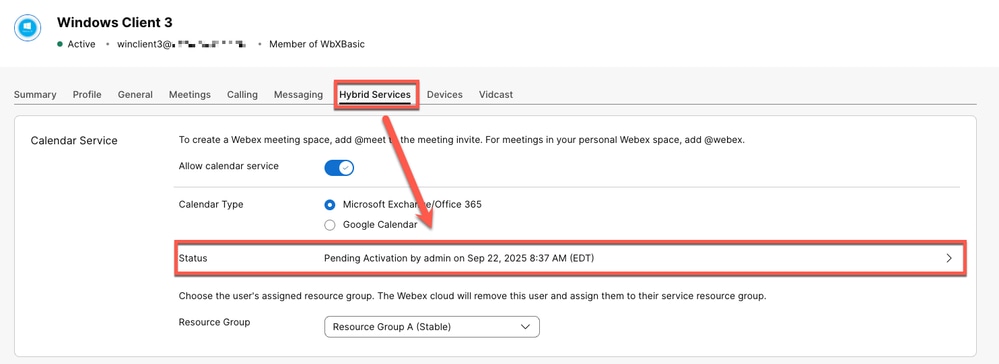

在Control Hub中启用Hybrid Calendar with Exchange for Webex用户时,状态不会更改为Activated,并且被卡在错误中:"等待管理员激活……"

控制中心错误

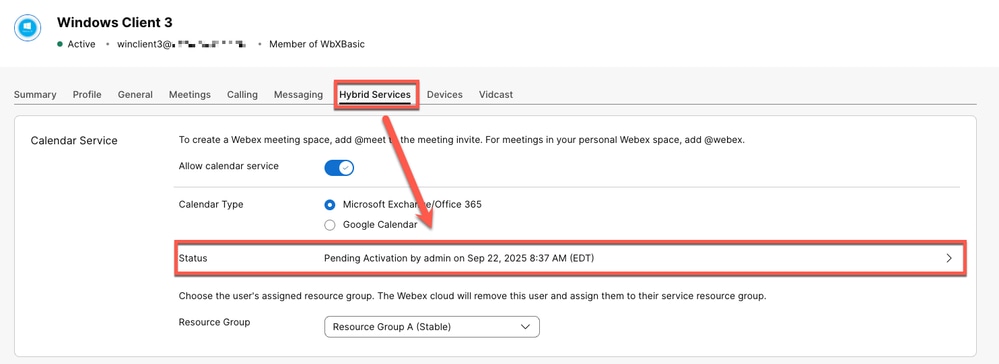

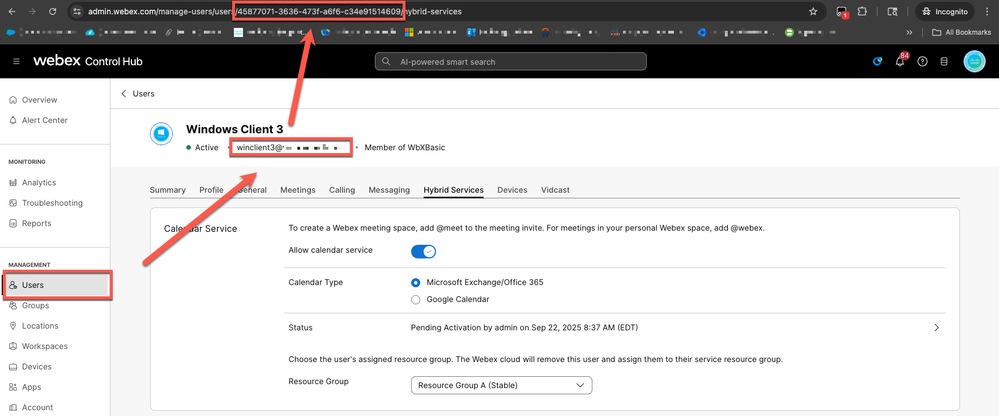

在Control Hub > Management > Users > User affected > Hybrid Services > Calendar Service中,状态滞留在“Pending Activation by admin ...”

控制中心错误

控制中心错误

正在收集日志

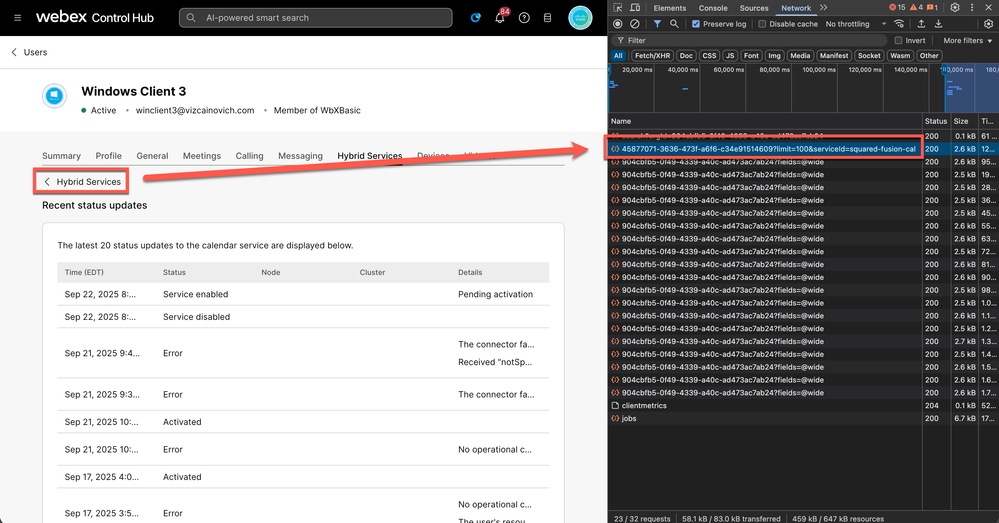

控制中心

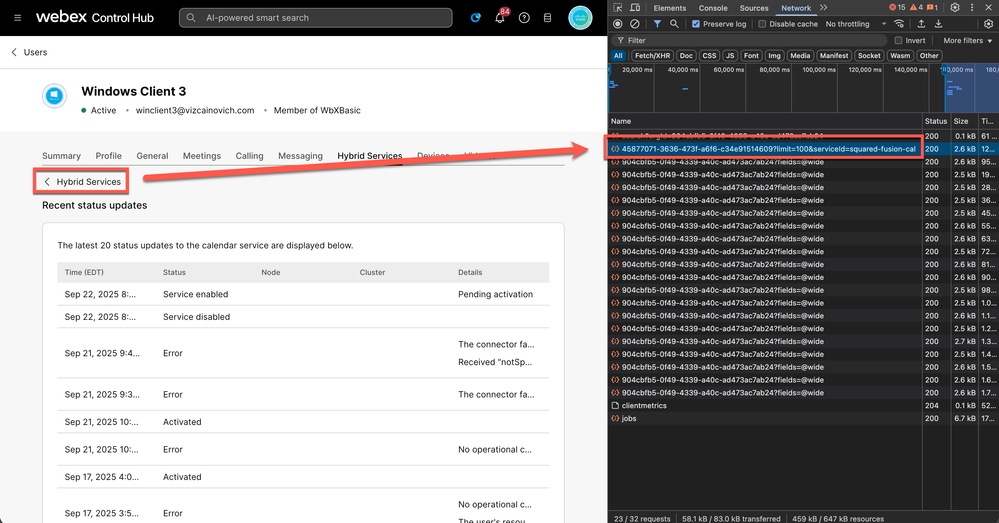

从您的浏览器(最好为隐性模式):

Chrome:打开DevTools > Network

FireFox:打开Web Developer Tools > Network。

避免访问admin.webex.com > Management > Users > User affected > Hybrid Services > Calendar Service。

单击Status并找到以&serviceId=squared-fusion-cal结尾的请求URL。

请求URL

请求URL

请求URL

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-cal

userId出现在/userJournal/和?limit参数之前。在Expressway日志内部查找需要此标识符。

45877071-3636-473f-a6f6-c34e91514609

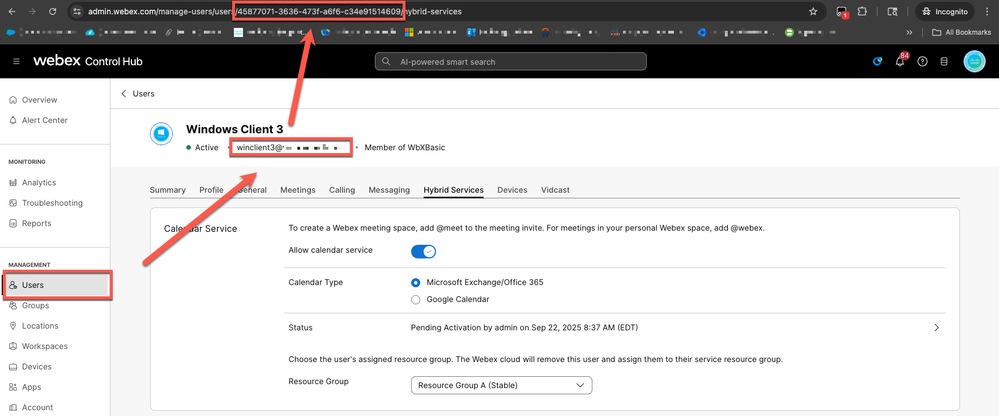

提示:查找用户ID的最快方法是检查地址栏中的URL。

地址栏

地址栏

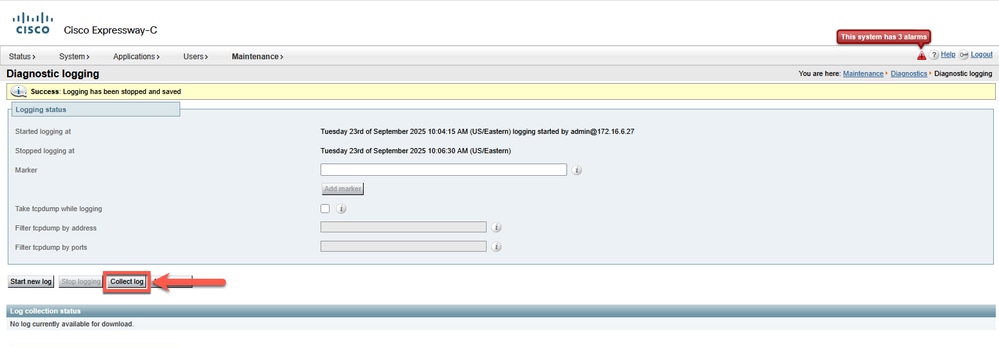

Expressway连接器

使用Control Hub中的userId,继续启用诊断日志记录,停用并重新激活用户,等待大约五(5)分钟,然后收集日志。

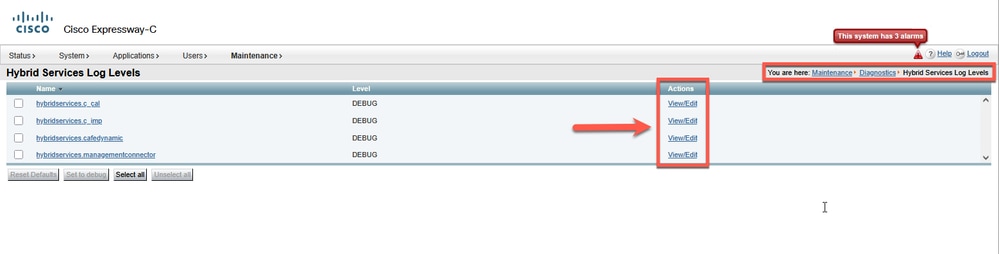

导航到 > > 。

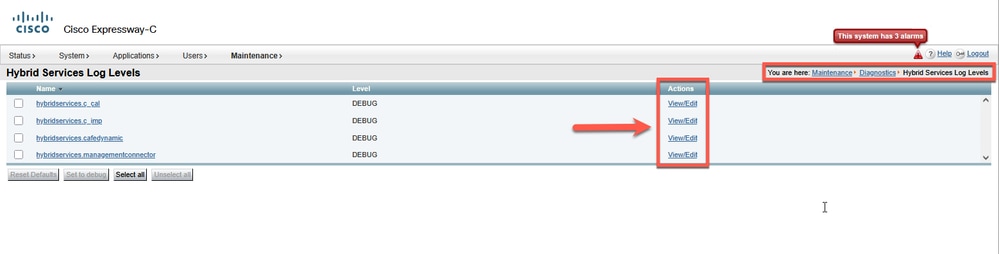

警告:确保将日志级别设置为DEBUG或WARNING以捕获所需的日志。转至维护>诊断>混合服务日志级别。

混合服务日志级别

混合服务日志级别

了解日志记录级别

| 调试 |

用于诊断问题的详细信息 |

| 信息 |

一般操作报文 |

| 警告 |

潜在有害的情况 |

| 错误 |

仍允许应用程序继续运行的错误事件 |

| 致命 |

导致应用程序终止的严重错误事件 |

| 跟踪 |

最详细级别,提供最详细的诊断信息,用于深入故障排除 |

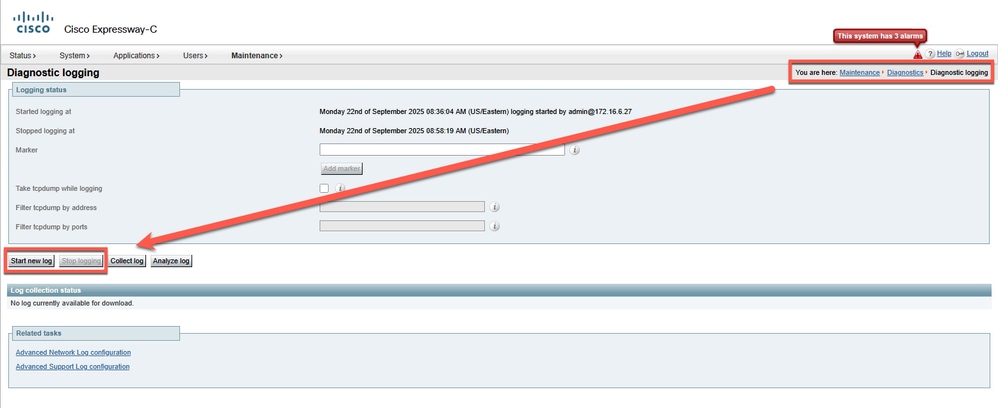

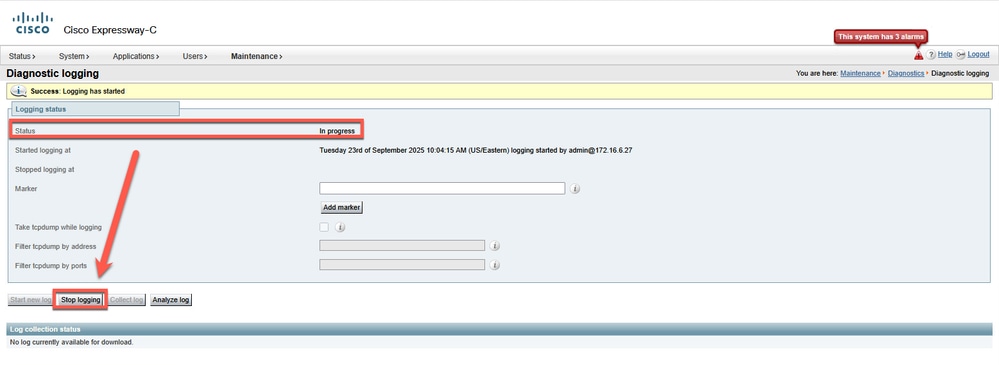

导航到 > > ,然后单击按钮以启动日志记录。

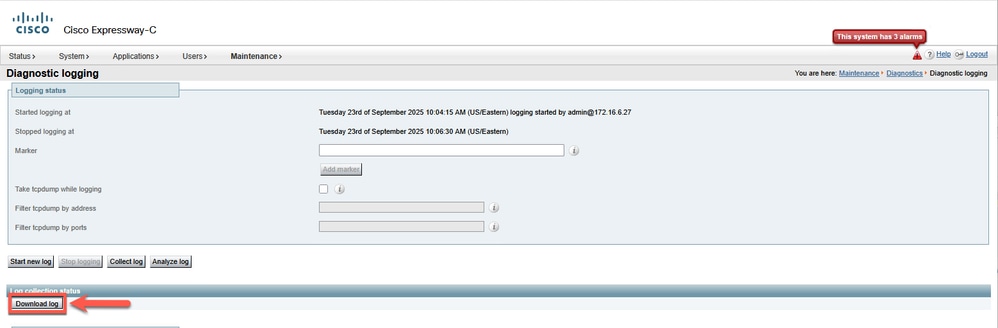

单击Collect log以启动将诊断信息收集和编译到可下载存档中的过程。

Expressway连接器日志分析

使用从控制中心收集的受影响用户的用户ID:

在本地提取Expressway日志,然后找到并打开loggingsnapshot_<Expressway-HostName>_<Date>.txt文件

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txt

筛选出userId并在包含userId的discover事件之后立即找到EWSServices.bindToCalendar请求。

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"

日志代码段显示多次尝试,包括usedId 45877071-3636-473f-a6f6-c34e91514609,指出用于在Expressway连接器和Exchange服务器之间通信的模拟帐户,显示以下错误:

The account does not have permission to impersonate the requested user.

验证

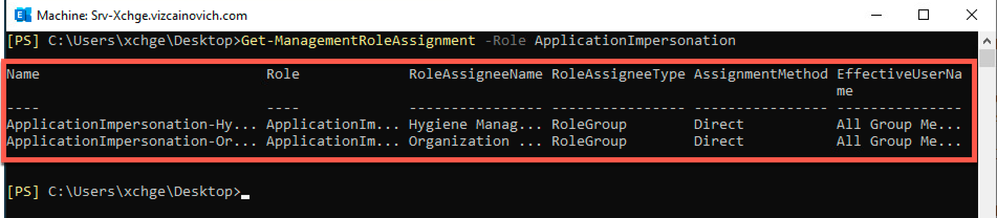

Exchange服务器

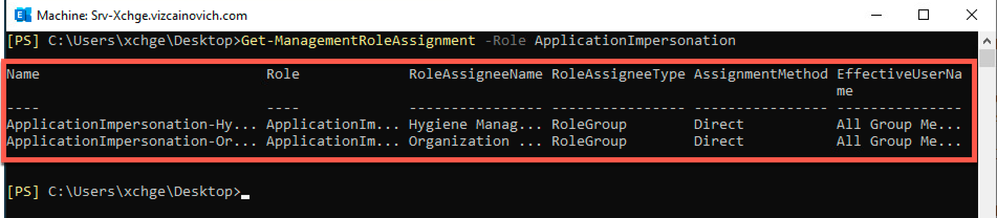

从运行此Exchange Server PowerShell命令的Exchange服务器验证模拟帐户,以列出所有ApplicationImpersonation角色分配:

Get -ManagementRoleAssignment -Role ApplicationImpersonation

管理角色分配

管理角色分配

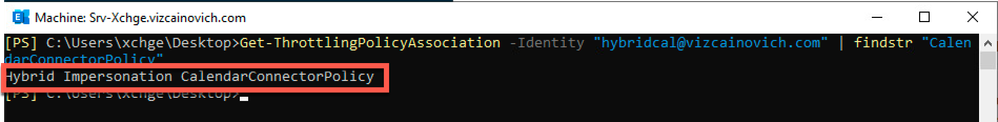

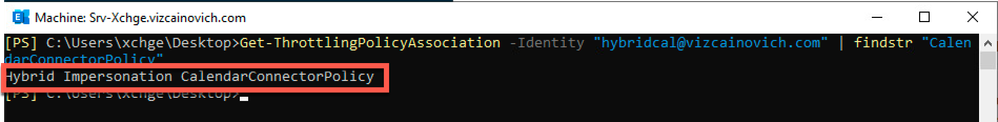

确认模拟邮箱正在使用来自运行此Exchange Server PowerShell命令的Exchange服务器的混合日历的限制策略:

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy"

限制策略关联

限制策略关联

在混合日历部署记录中查找,以标识在首次设置期间提供给模拟帐户的RoleAssignment。在此场景中,RoleAssignment为:

CalendarConnectorAcct

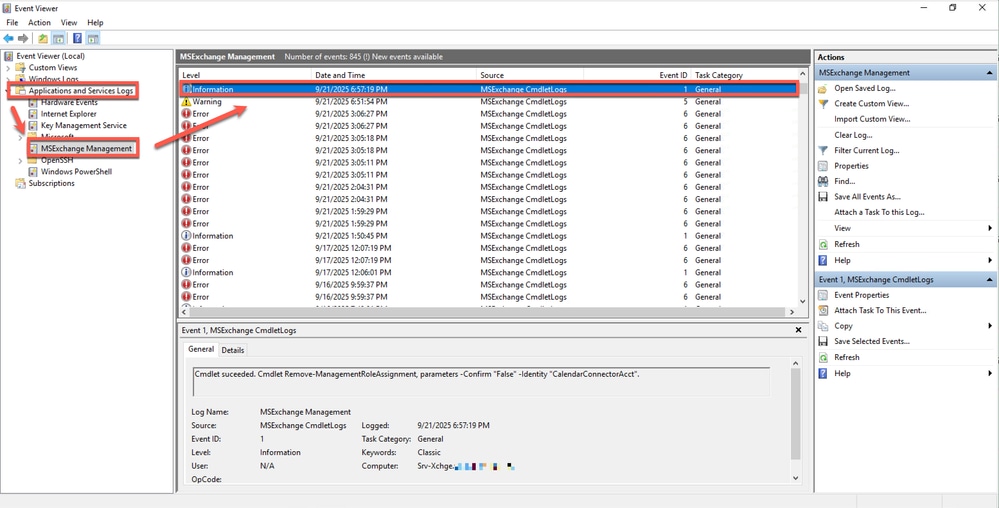

MSExchange事件查看器日志

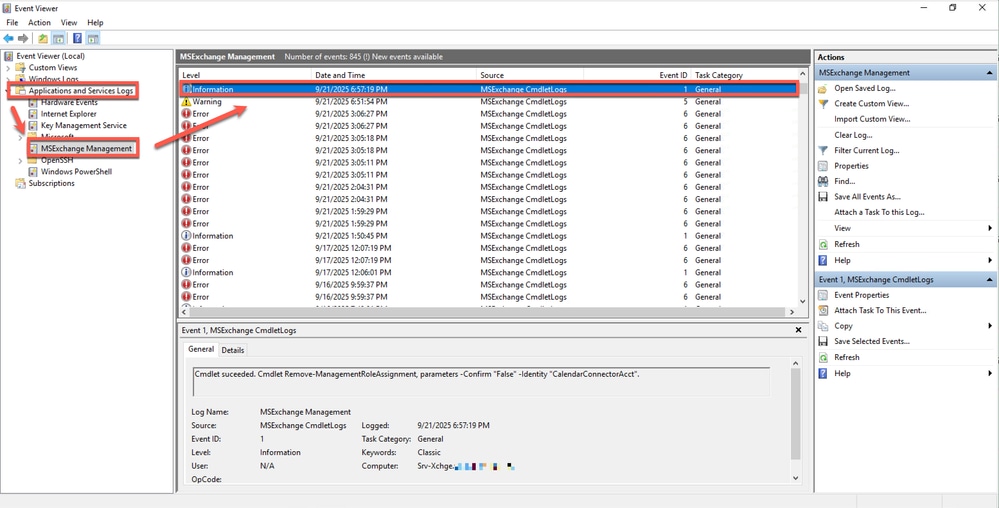

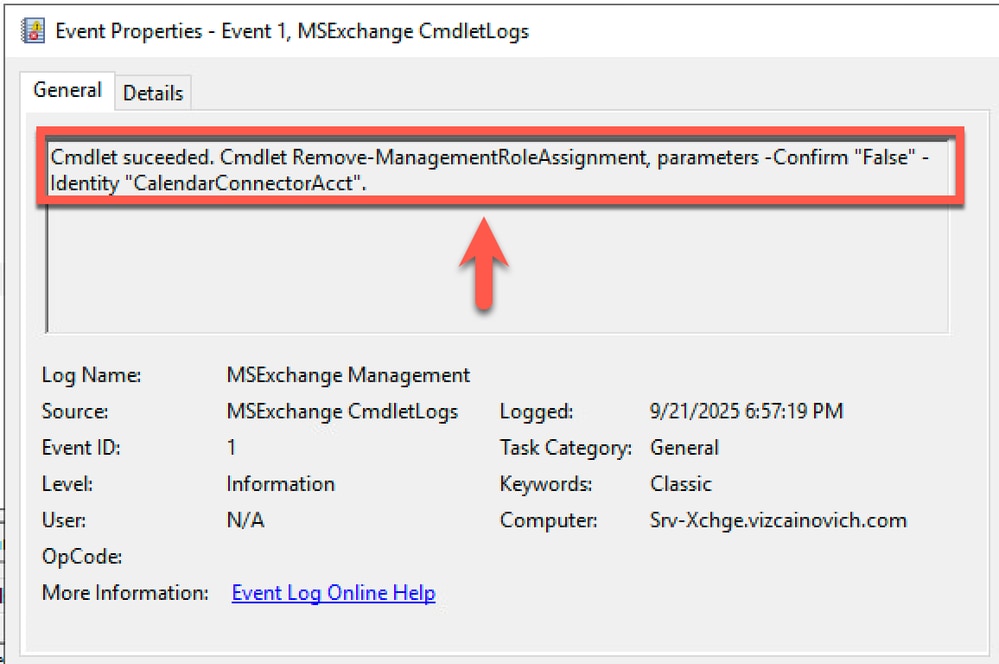

从Exchange服务器,转到事件查看器>应用程序和服务日志> MSExchange管理,并筛选出包含“CmdletLogs”和/或RoleAssignment“CalendarConnectorAcct(如果有)名称的信息级别事件。

事件查看器日志

事件查看器日志

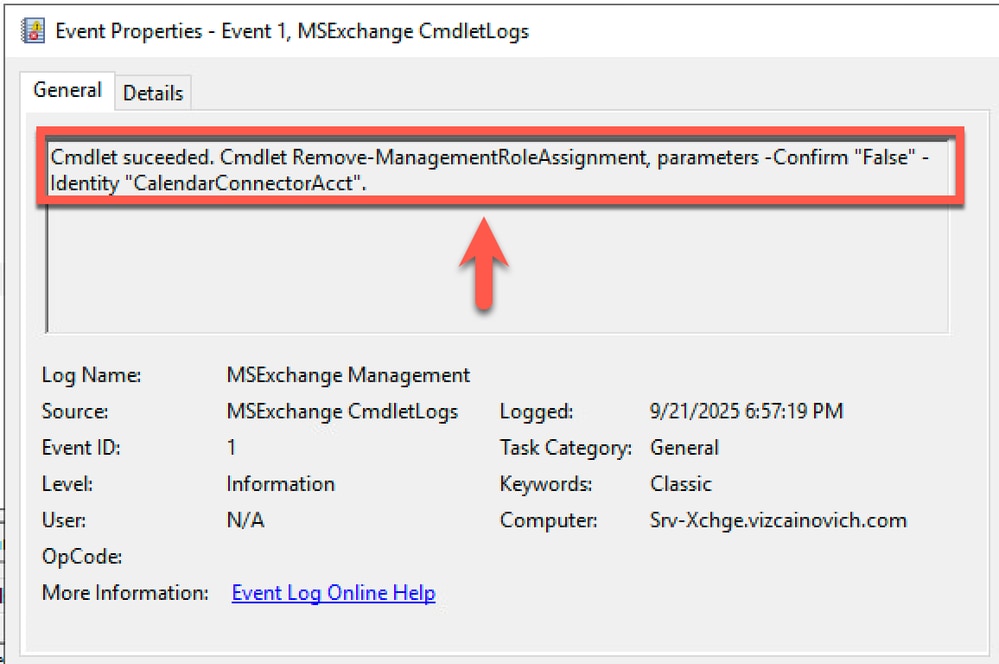

双击事件以打开其属性。

事件属性

事件属性

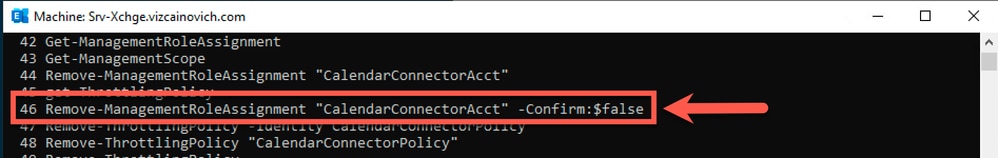

Exchange命令行管理程序

通过使用Exchange Server PowerShell的内置会话历史记录,可以跟踪当前会话中使用的命令。

历史记录不可用于其他会话,并且会在会话结束时删除。

使用PSReadLine历史记录可跟踪所有PowerShell会话中使用的命令。

历史记录会写入每台主机的中央文件。该历史记录文件可供所有会话使用,并包含所有过去的历史记录。会话结束时不会删除历史记录。

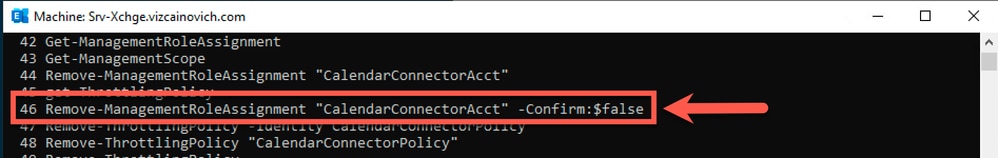

在此场景中,运行以下命令后,内置会话将显示以下输出:

Get-History

获取历史记录

获取历史记录

根本原因

Exchange管理员已使用此Exchange Server PowerShell命令删除模拟帐户的RoleAssignment:

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$false

此操作将中断无法订阅Exchange服务器中的用户的模拟帐户角色,并导致用户和工作区激活失败。

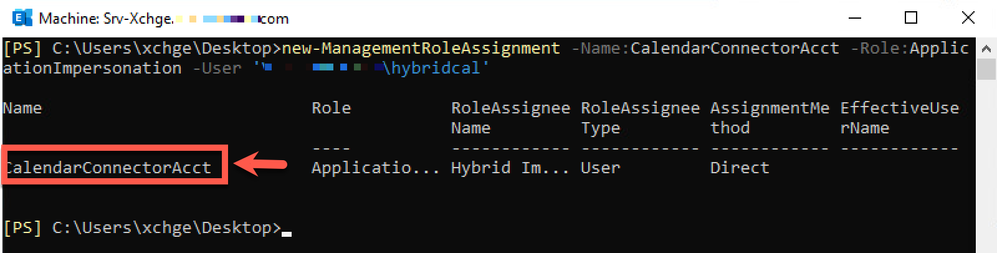

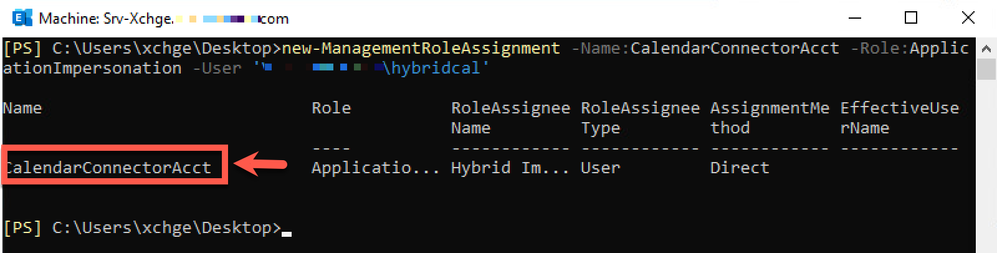

解决方案

在Exchange Server PowerShell中,运行此命令以创建名为“CalendarConnectorAcct”的新ManagementRomeAssignment,并将其分配给模拟帐户hybridcal。

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal'

new-ManagementRoleAssignment

new-ManagementRoleAssignment

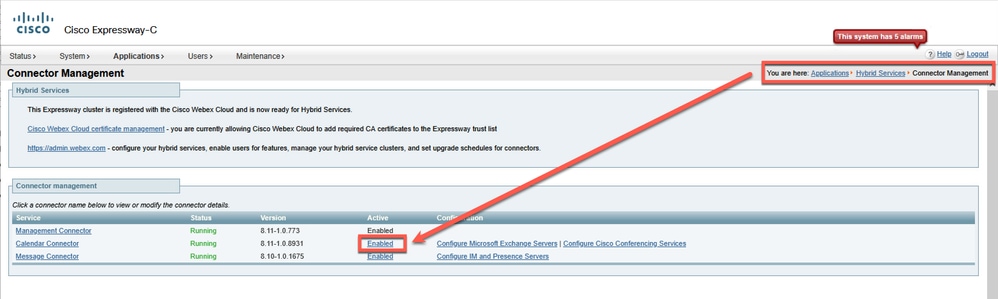

从Expressway服务器,重新启动日历连接器以加快受影响用户和/或工作空间的激活过程。

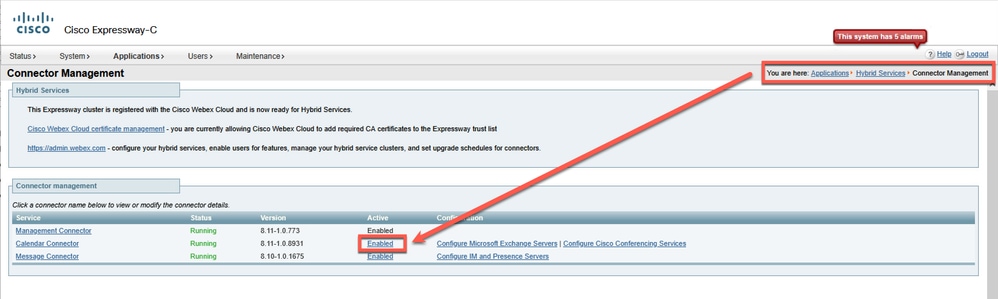

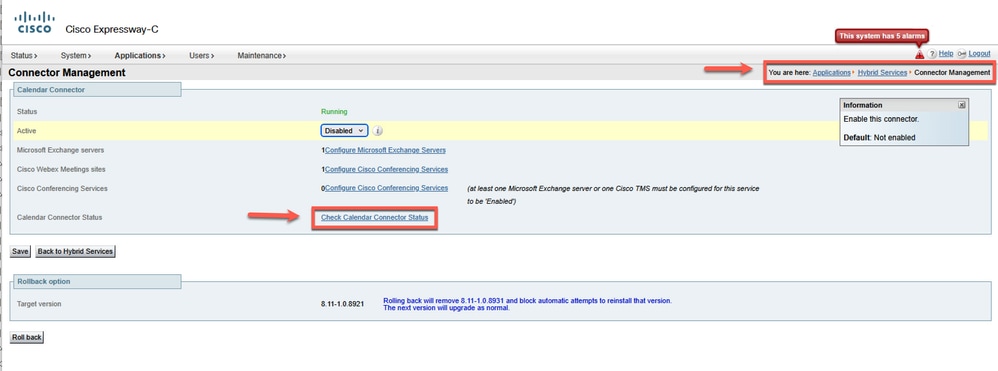

导航到Applications > Hybrid Services > Connector Management > Calendar Connector > Enabled超链接。

连接器管理

连接器管理

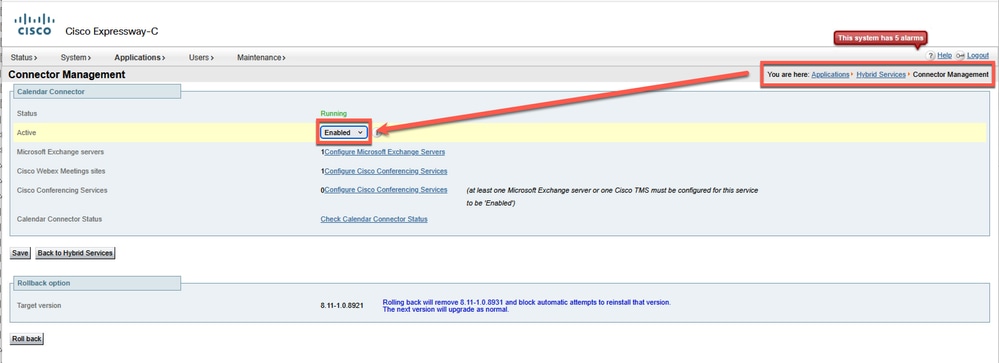

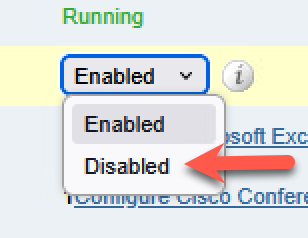

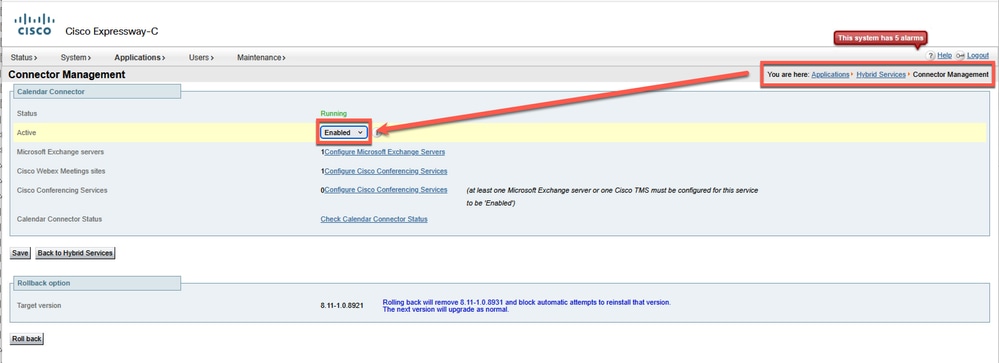

在Calendar Connector内,单击Enable打开下拉菜单。

Enabled按钮

Enabled按钮

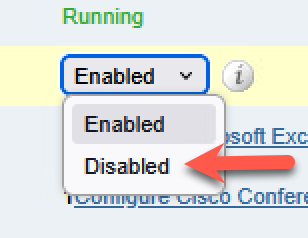

从下拉菜单中选择禁用。

下拉菜单

下拉菜单

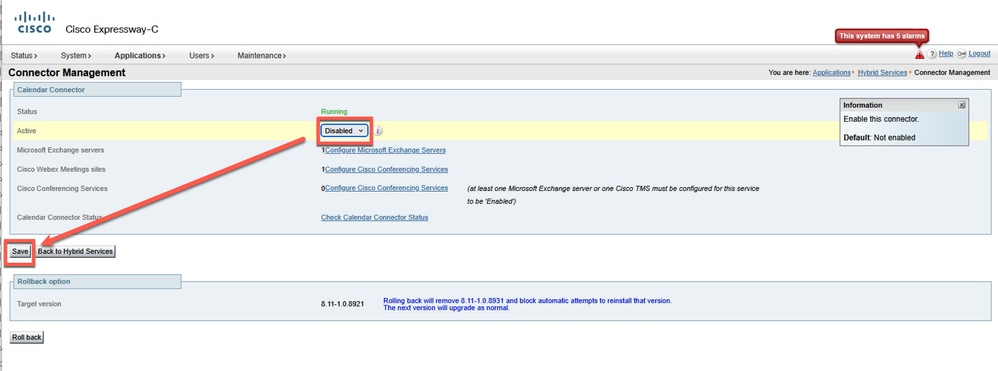

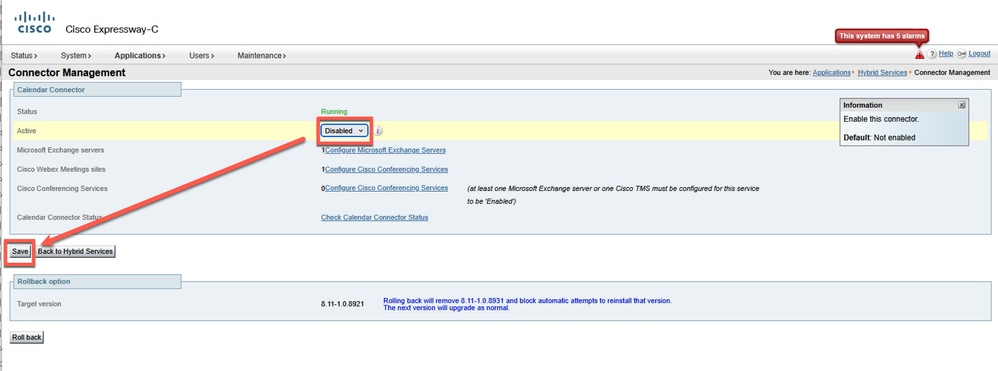

单击Save按钮以应用日历连接器中的更改。

保存

保存

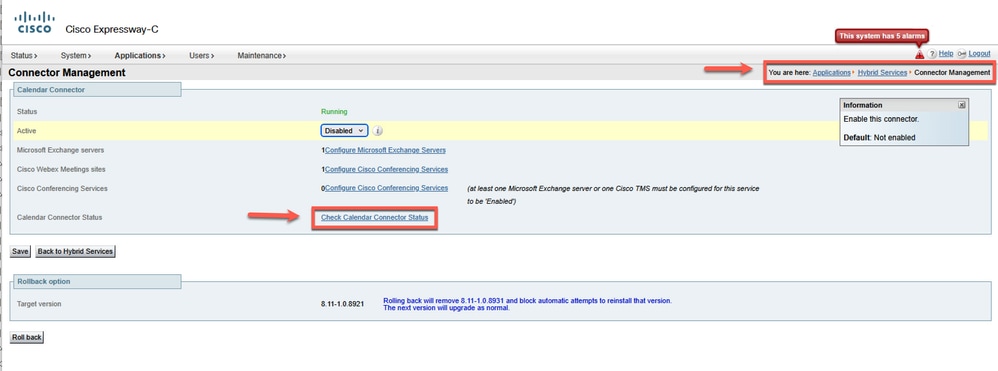

保存更改后,它将显示在“连接器管理”中。单击Calendar Connector服务底部的Check Calendar Connector Status。

日历连接器状态

日历连接器状态

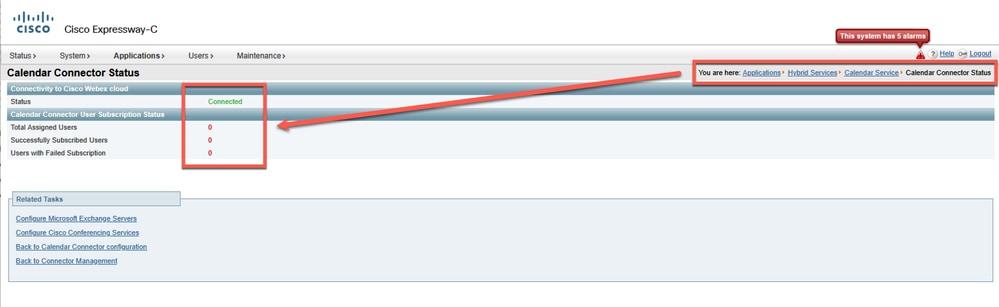

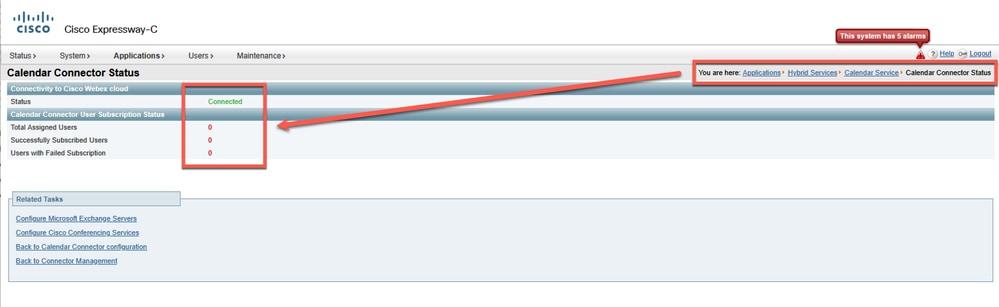

等待几分钟,直到日历连接器初始化。

已重新启动

已重新启动

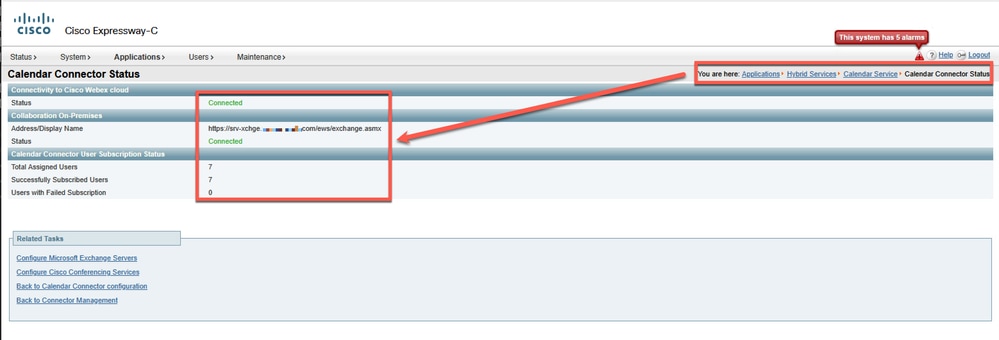

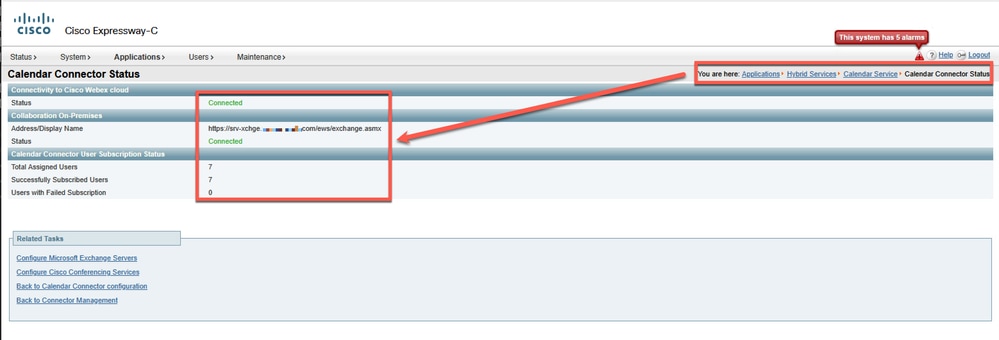

Calendar Connector初始化后,Expressway连接将显示Exchange地址和用户已成功订用。

已连接

已连接

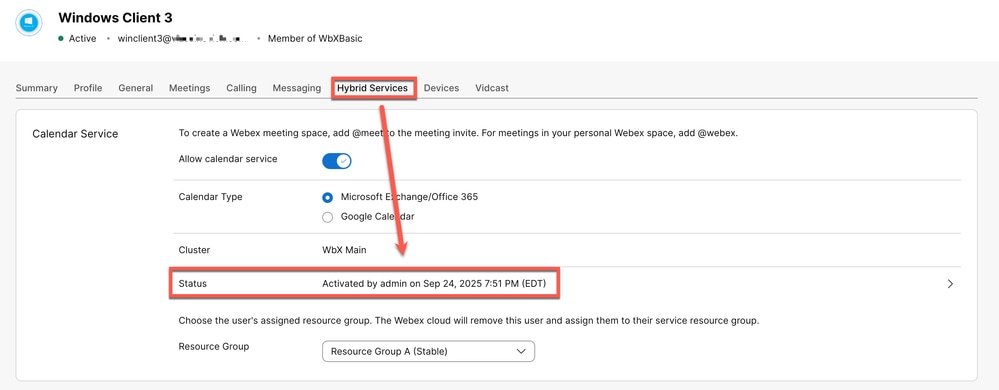

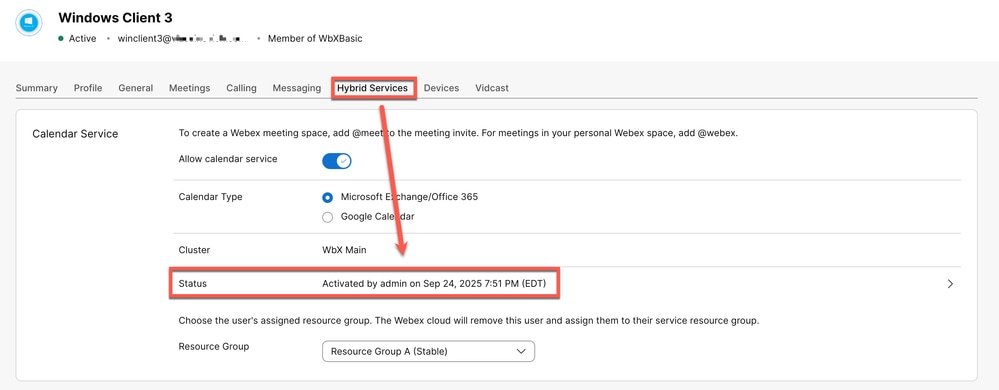

返回到Control Hub > Management > Users > Affected user显示Calendar服务已完全激活。

已激活

已激活

显示受影响用户Id 45877071-3636-473f-a6f6-c34e91514609的Expressway日志从Exchange服务器获取有效订阅:

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

注意:“帐户没有模拟所请求用户的权限”警报可能有多种原因;但是,所有这些都与模拟帐户配置或Exchange服务器相关。

相关信息

反馈

反馈