简介

本文档介绍将思科身份服务引擎与Catalyst Center集成以启用TACACS+身份验证所需的步骤。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下硬件和软件版本:

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

此集成允许外部用户登录Catalyst Center进行管理访问和管理。

配置

思科身份服务引擎(ISE)

许可并启用TACACS+服务

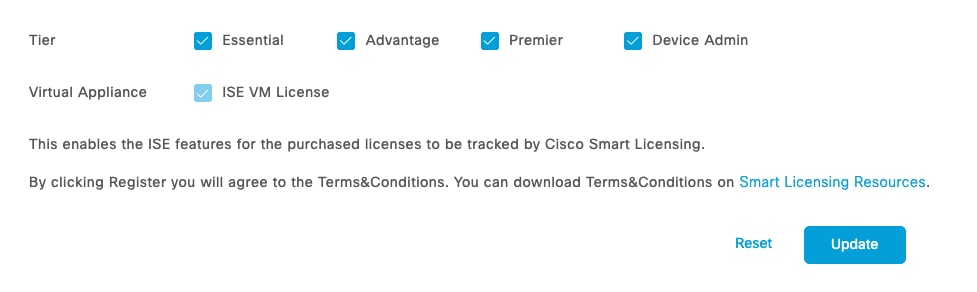

开始使用ISE中的TACACS+配置之前,必须确认安装了正确的许可证并启用了功能。

-

验证您在Cisco Smart Software Manage或Cisco License Central门户中有PID许可证L-ISE-TACACS-ND=。

在ISE许可门户中启用设备管理。

- Device Admin许可证(PID:L-ISE-TACACS-ND=)在策略服务节点(PSN)上启用TACACS+服务。

-

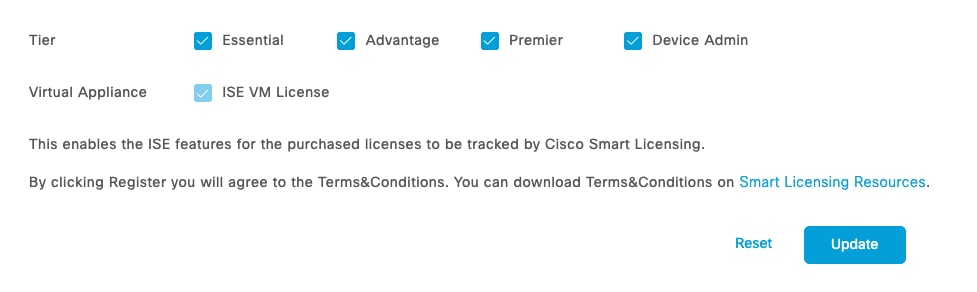

导航至:

管理>System >许可

- 选中Tier选项下的Device Admin复选框。

设备管理员

设备管理员

许可证设备管理

许可证设备管理

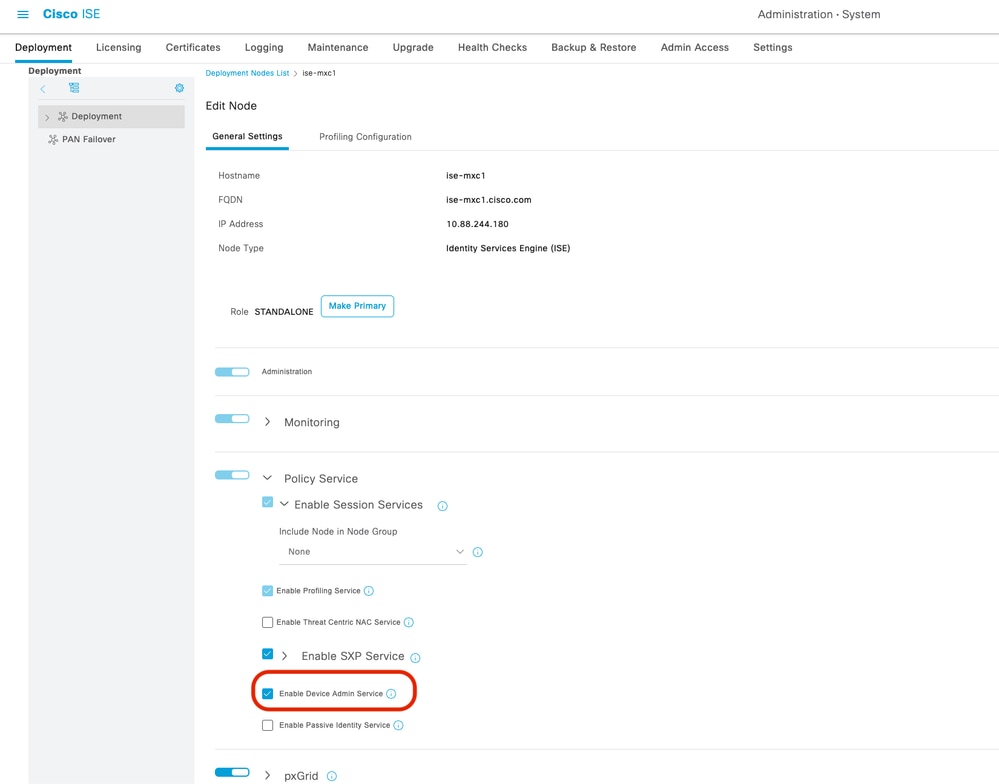

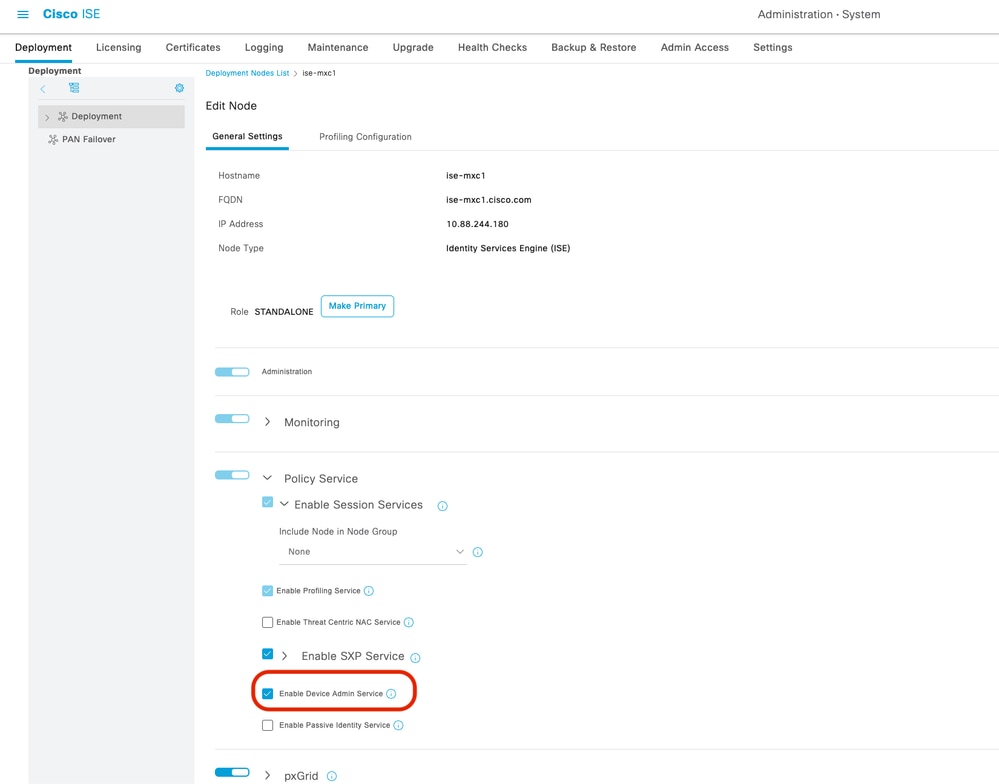

3.在运行TACACS+服务的ISE节点上启用设备管理服务。

管理>System >部署>选择节点

启用设备管理服务

启用设备管理服务

创建管理员用户并添加网络设备

1.创建管理员用户。

工作中心(Work Centers)>网络访问(Network Access)>身份(Identities)>网络访问用户(Network Access User)

-

添加新用户(例如catc-user)。

-

如果用户已存在,请继续执行下一步。

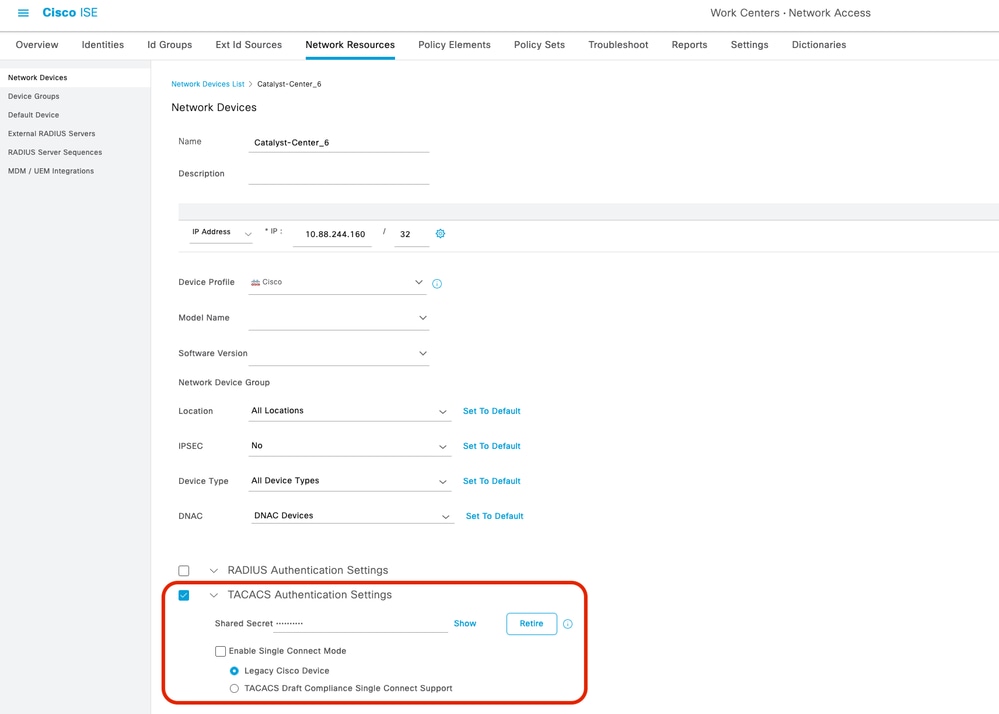

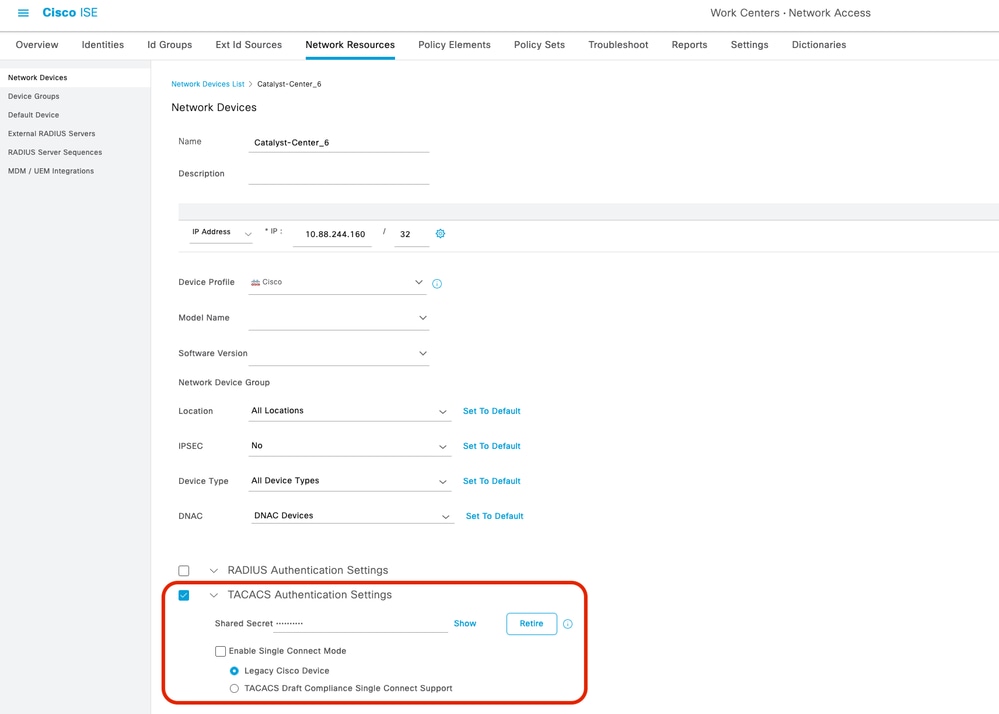

2.创建网络设备。

工作中心(Work Centers)>网络访问(Network Access)>身份(Identities)>网络资源(Network Resource)

TACACS身份验证设置

TACACS身份验证设置

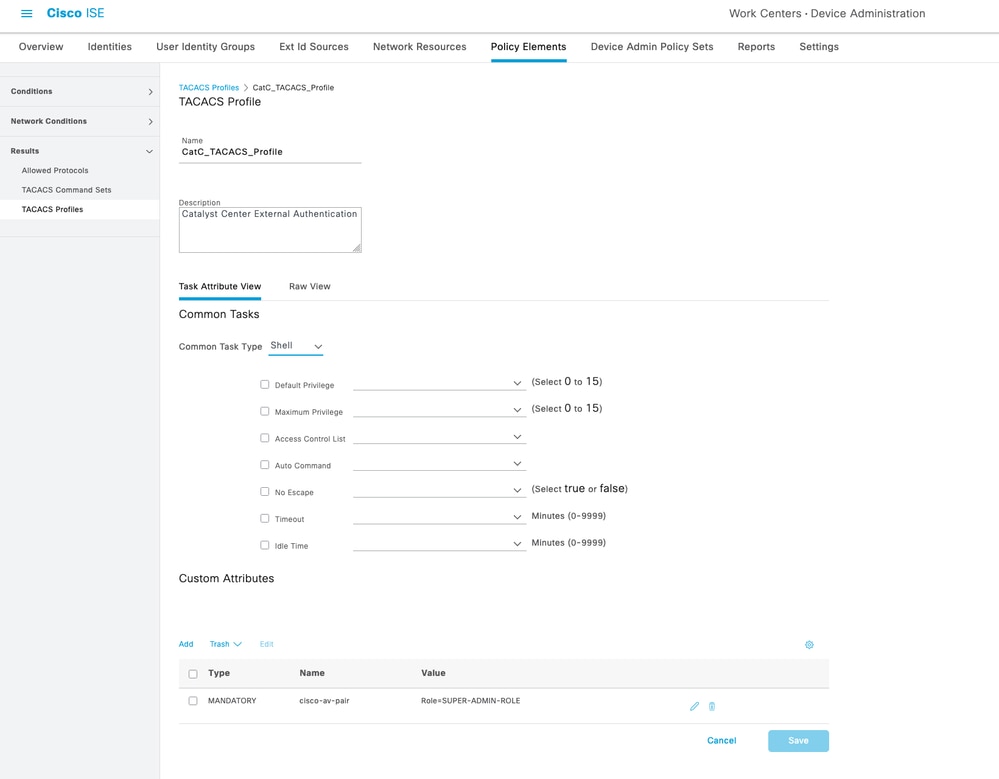

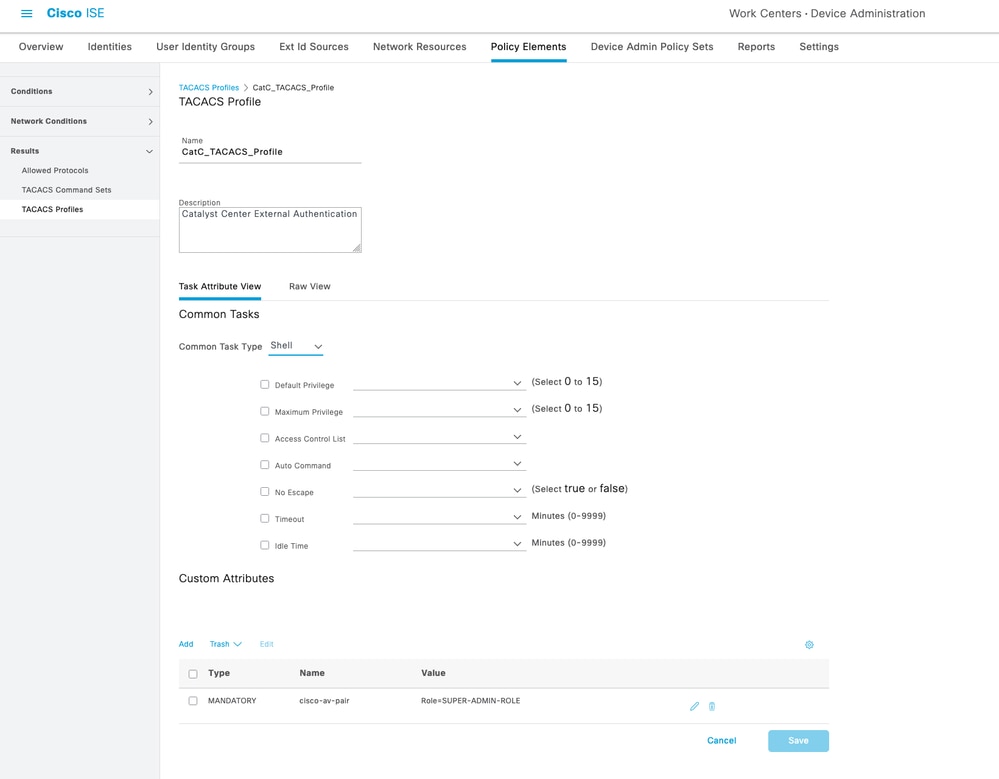

配置TACACS+配置文件

1.创建新的TACACS+配置文件。

工作中心(Work Centers)>设备管理(Device Administration)>策略元素(Policy Elements)>结果(Results)> TACACS配置文件(TACACS Profiles)

-

添加配置文件名称。

-

按如下方式添加自定义属性:

-

type:必需

-

名称:cisco-av-pair

-

值:Role=SUPER-ADMIN-ROLE

-

保存配置文件。

TACACS+配置文件

TACACS+配置文件

注意:Cisco Catalyst Center支持用于访问控制的外部身份验证、授权和记帐(AAA)服务器。如果您使用外部服务器对外部用户进行身份验证和授权,则可以在Cisco Catalyst Center中启用外部身份验证。默认AAA属性设置与默认用户配置文件属性匹配。

TACACS协议的默认AAA属性值为cisco-av-pair。

RADIUS协议的默认AAA属性值为Cisco-AVPair。

只有当AAA服务器在用户配置文件中具有自定义属性时,才需要进行更改。在AAA服务器上,AAA属性值的格式为Role=role1。在Cisco身份服务引擎(Cisco ISE)服务器上,在配置RADIUS或TACACS配置文件时,用户可以选择或输入cisco av-pair作为AAA属性。

例如,您可以手动选择和配置AAA属性为cisco-av-pair=Role=SUPER-ADMIN-ROLE或Cisco-AVPair=Role=SUPER-ADMIN-ROLE。

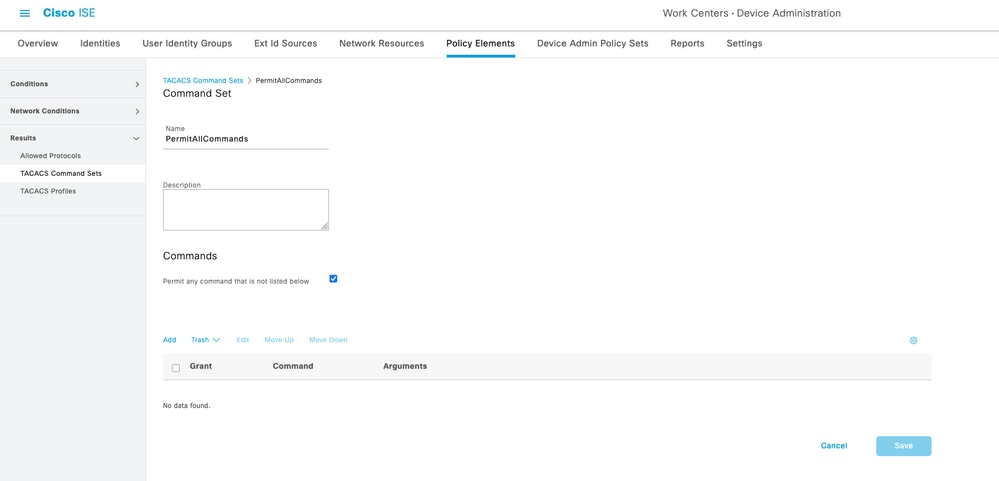

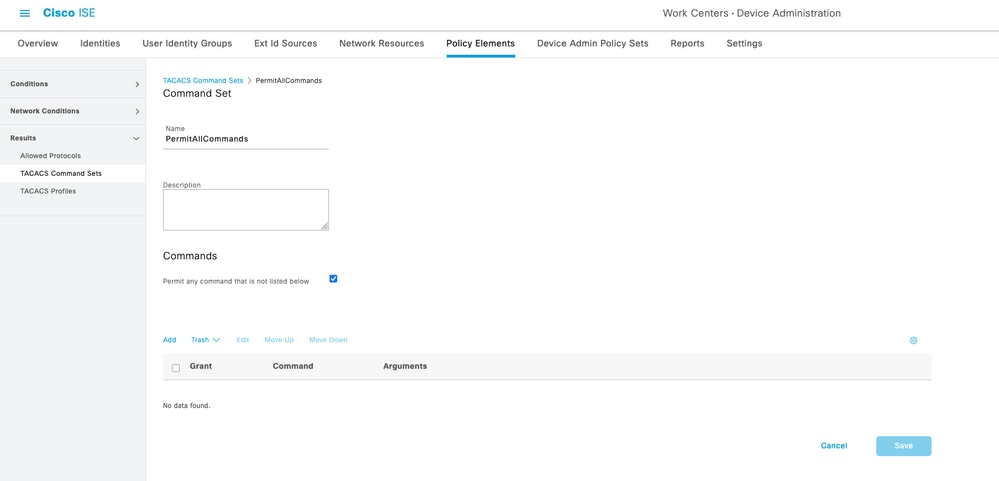

2.创建TACACS+命令集。

Work Centers > Device Administration > Policy Elements > Results > TACACS Command Sets

TACACS命令集

TACACS命令集

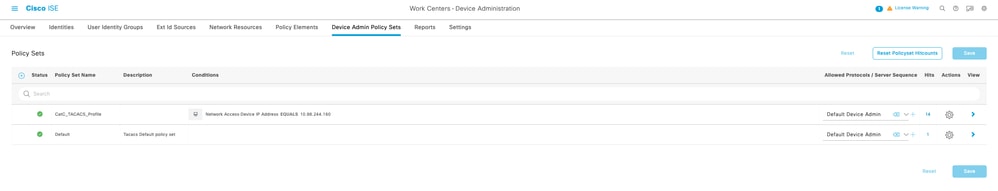

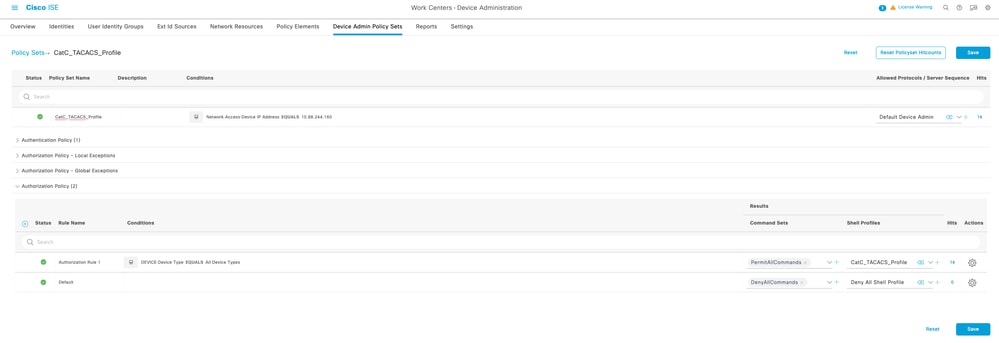

配置TACACS+策略

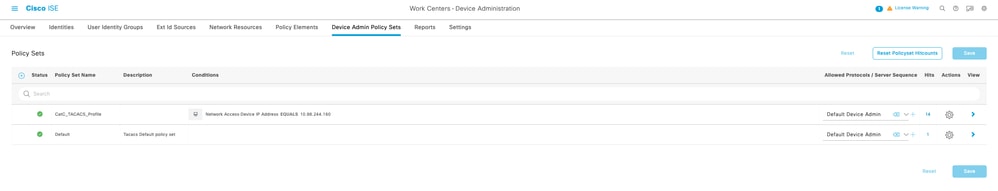

1.创建新的TACACS+策略集。

工作中心(Work Centers)>设备管理(Device Administration)>设备管理策略设置(Device Admin Policy Set)

Catalyst中心IP地址

Catalyst中心IP地址

1.3在Allowed Protocols / Server Sequence上,选择Default Device Admin。

选择Default Device Admin

选择Default Device Admin

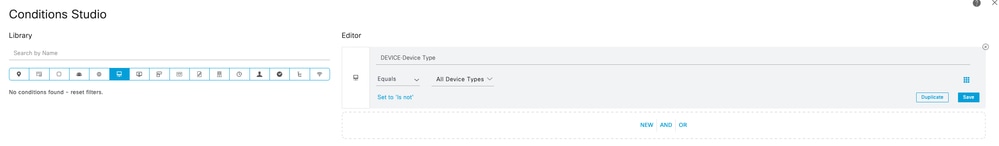

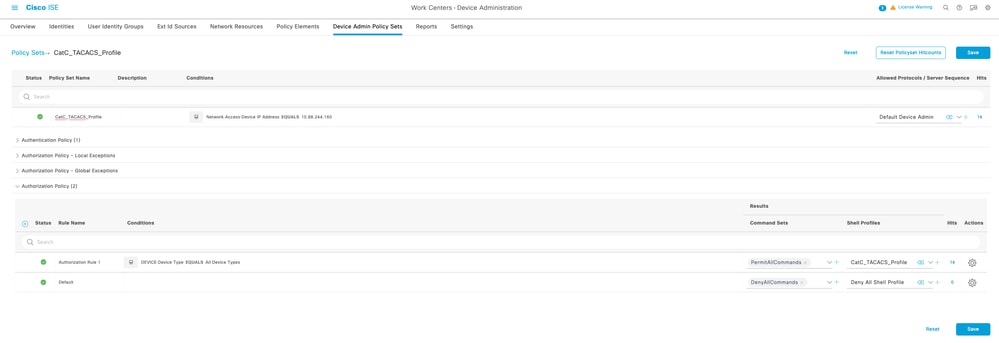

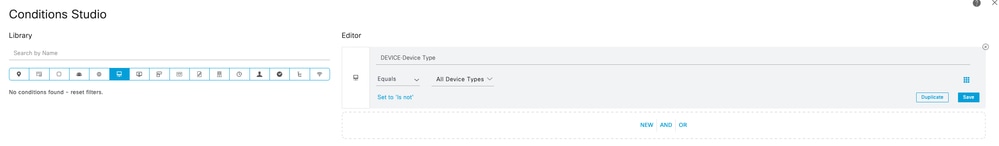

2.配置策略集。

所有设备类型

所有设备类型

TACACS+命令集

TACACS+命令集

思科Catalyst中心

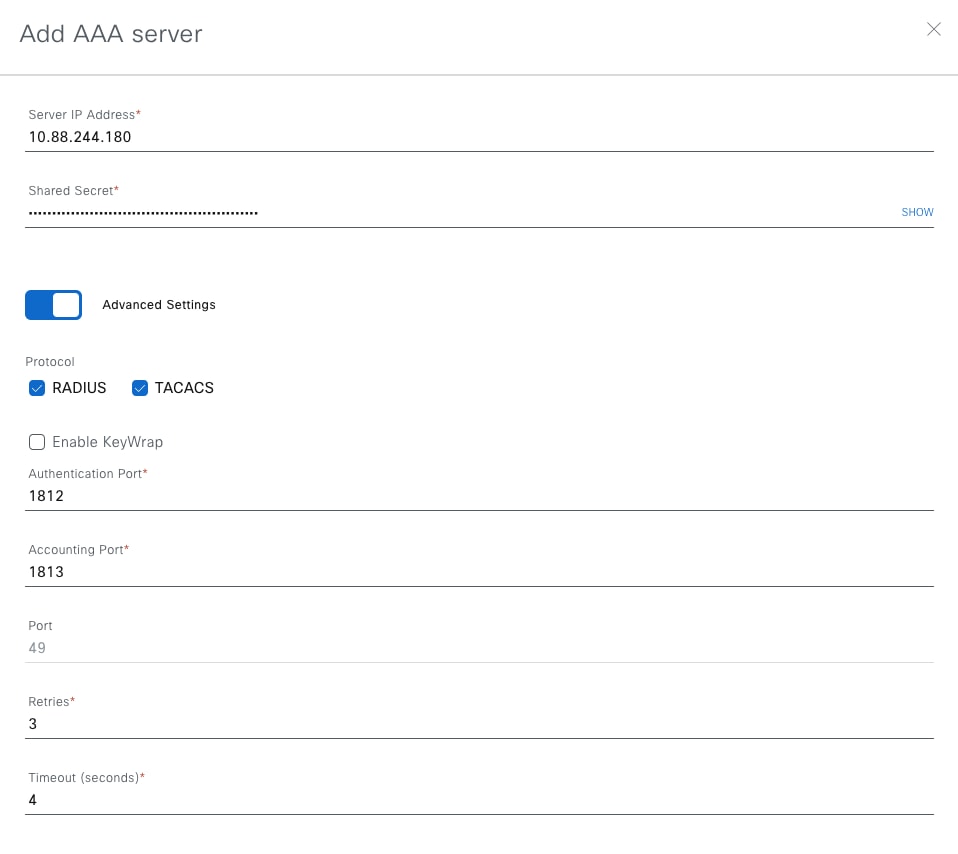

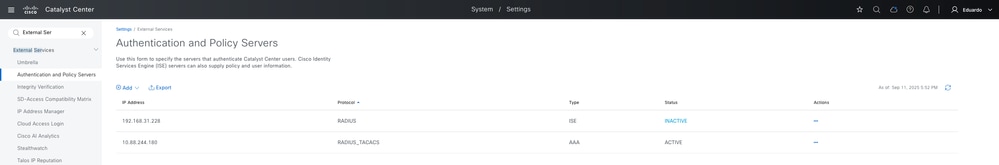

配置ISE/AAA服务器

1.登录到Catalyst Center Web界面。

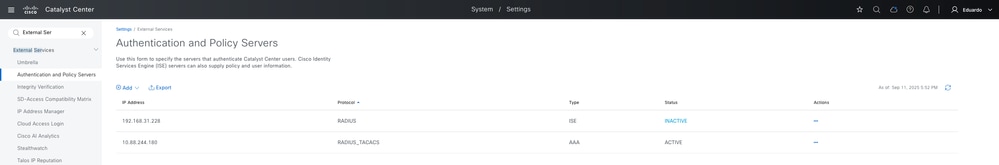

主菜单>System >设置>外部服务>身份验证和策略服务器

2.添加新服务器。您可以选择ISE或AAA。

注意:Catalyst Center集群只能配置一个ISE集群。

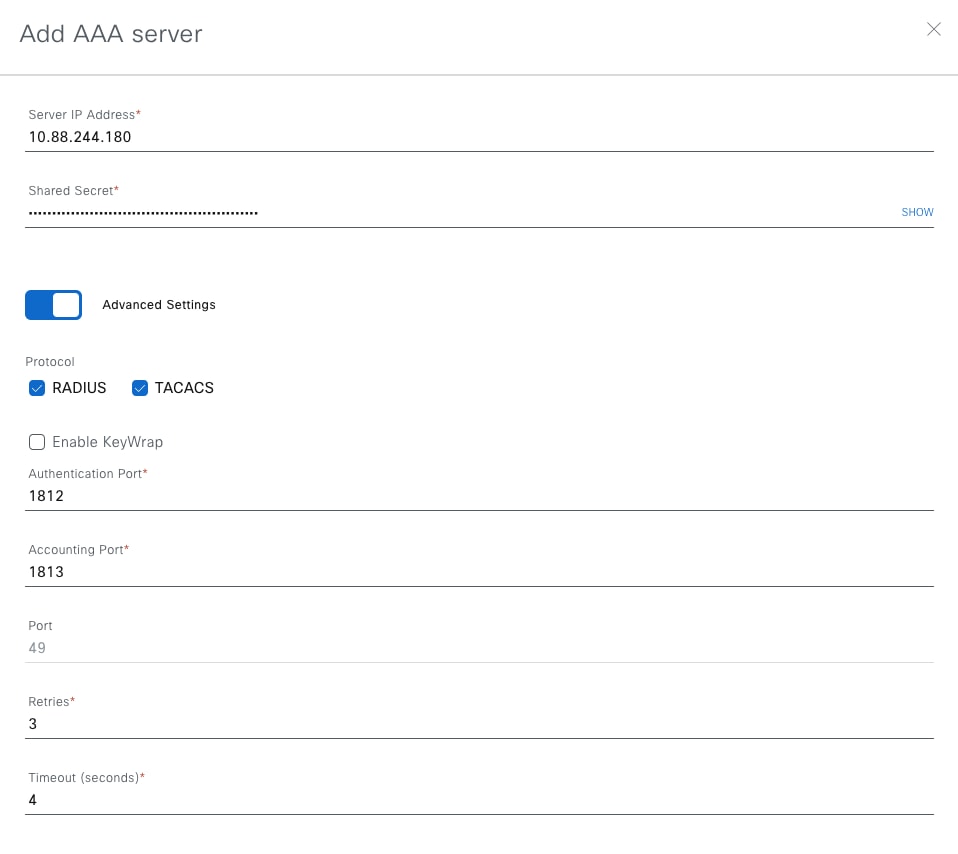

3.配置这些选项,然后保存:

身份验证和策略服务器

身份验证和策略服务器

高级设置

高级设置

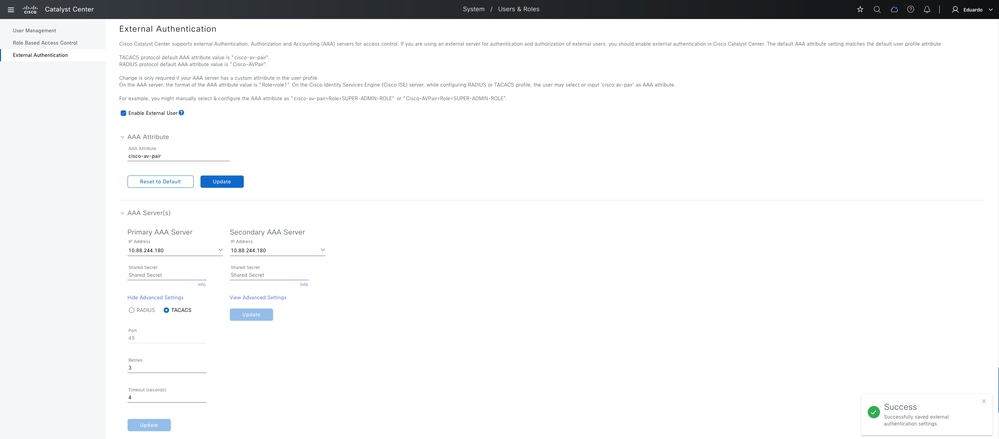

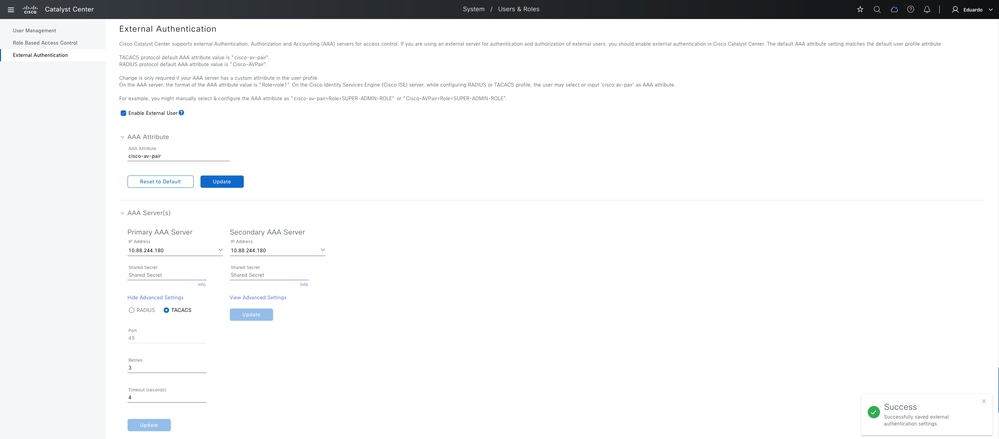

启用并配置外部身份验证。

1.定位至“外部验证”页:

主菜单>System >用户和角色>外部身份验证

2.添加AAA属性cisco-av-pair,然后单击Update以保存更改。

注意:由于TACACS+的默认属性已经是cisco-av-pair,因此此步骤不是强制性的,但此步骤被视为明确配置它的最佳实践。

3.在主AAA服务器下,选择之前配置的AAA服务器。

4.启用外部用户复选框。

外部身份验证

外部身份验证

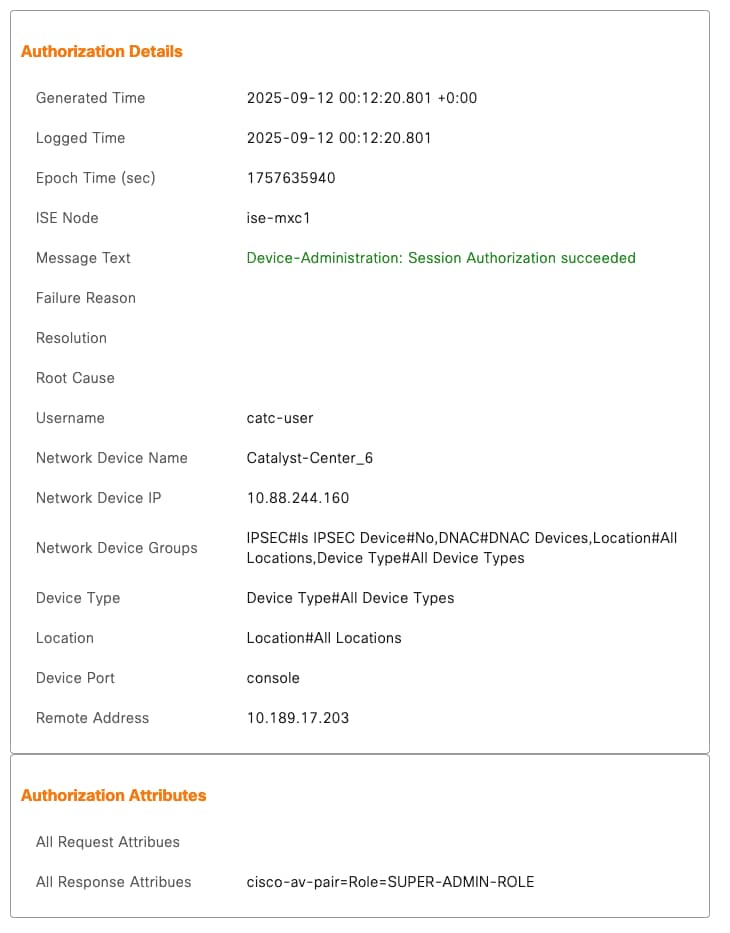

验证

-

打开新的浏览器会话或使用Incognito Mode,并使用在Cisco ISE中配置的用户帐户登录Catalyst Center网页。

-

从Catalyst Center,确认登录成功。

登录使用ISE配置Catalyst Center外部身份验证TACACS

登录使用ISE配置Catalyst Center外部身份验证TACACS

-

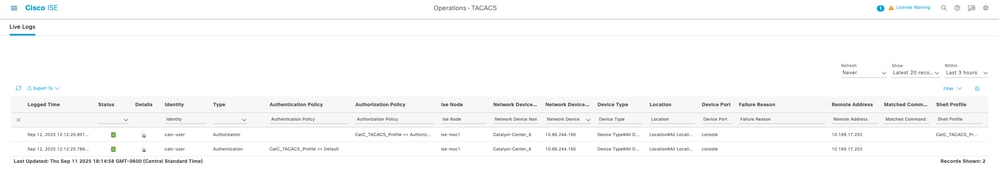

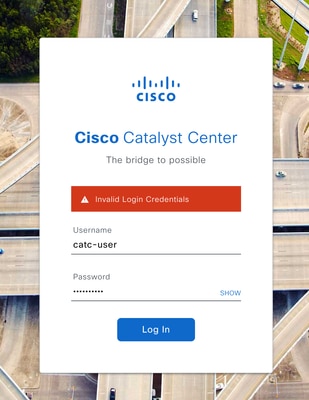

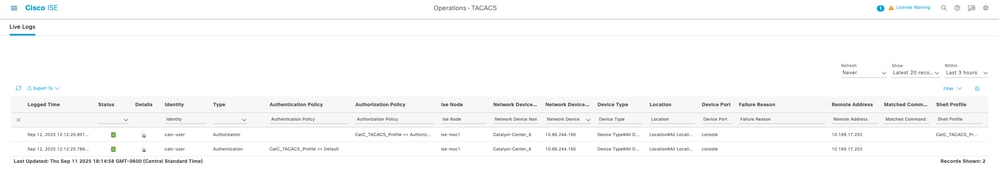

从Cisco ISE,验证日志:

Operations > TACACS > Live Logs

实时日志

实时日志

-

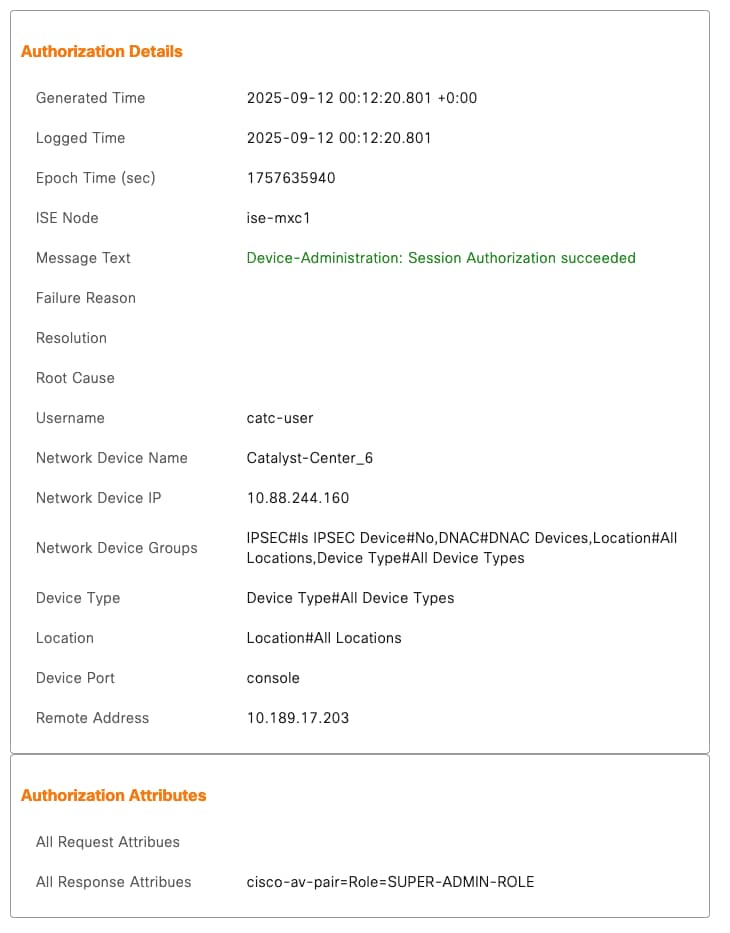

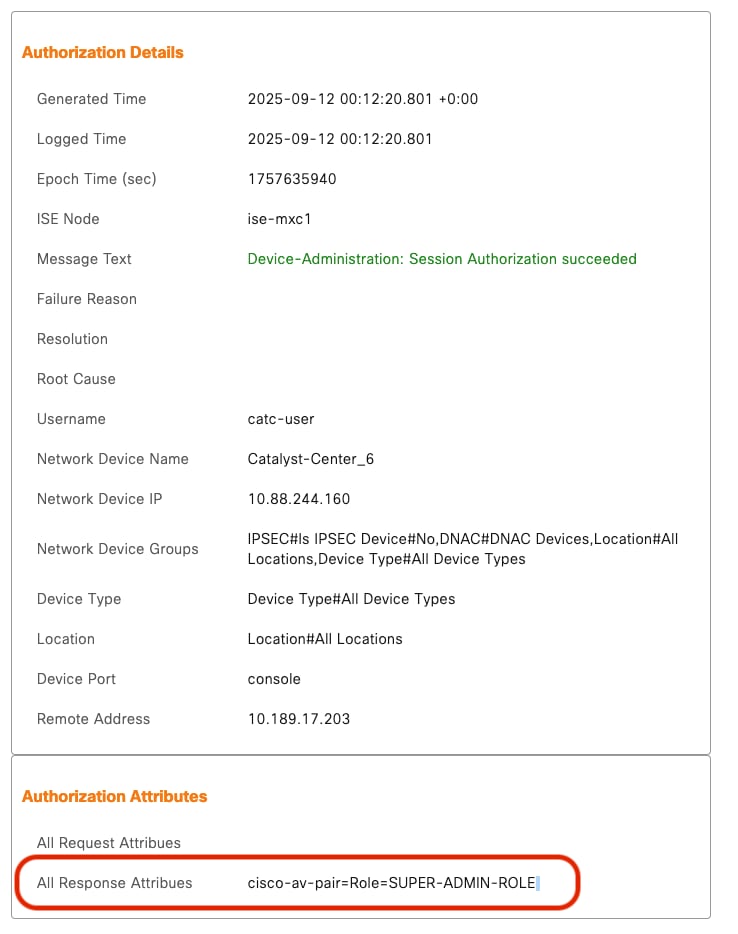

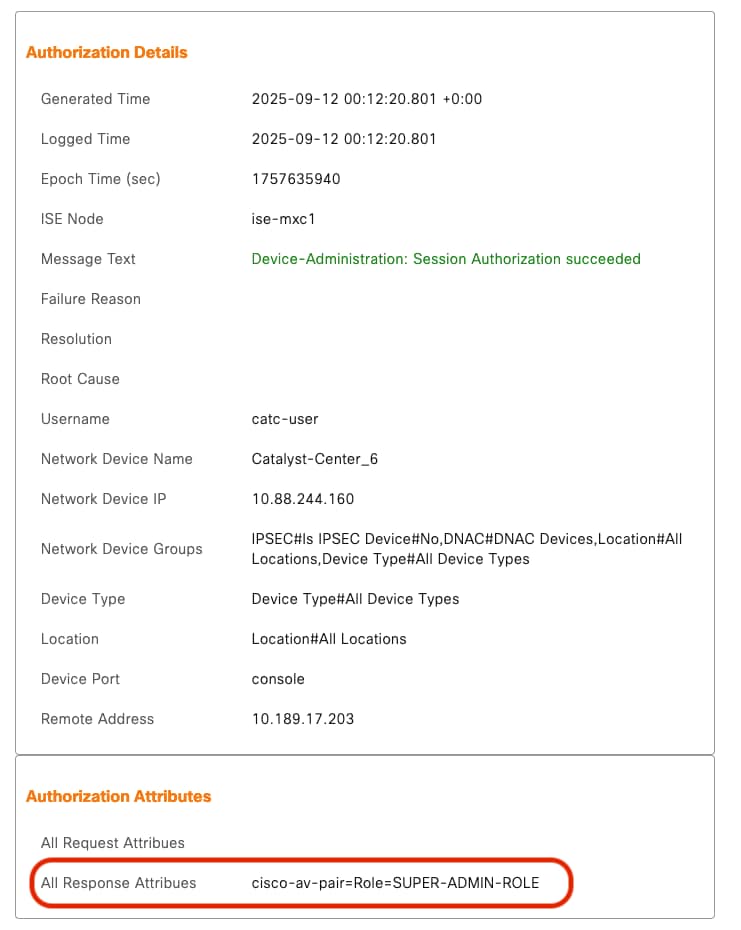

在Authorization Details中,与下一个输出进行比较:

cisco-av-pair=Role=SUPER-ADMIN-ROLE

cisco-av-pair=Role=SUPER-ADMIN-ROLE

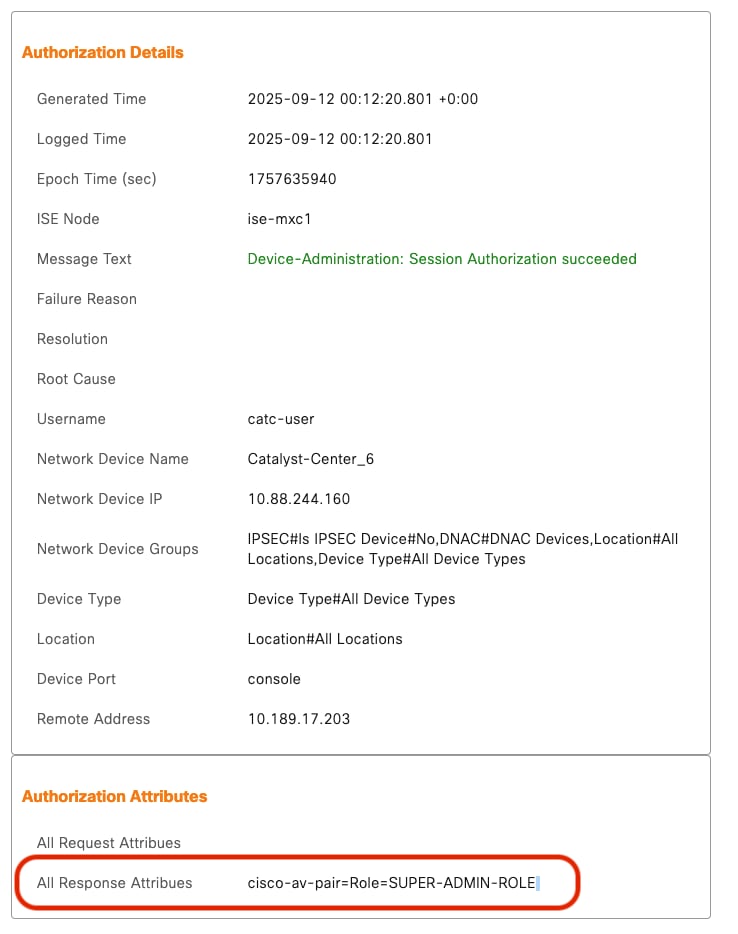

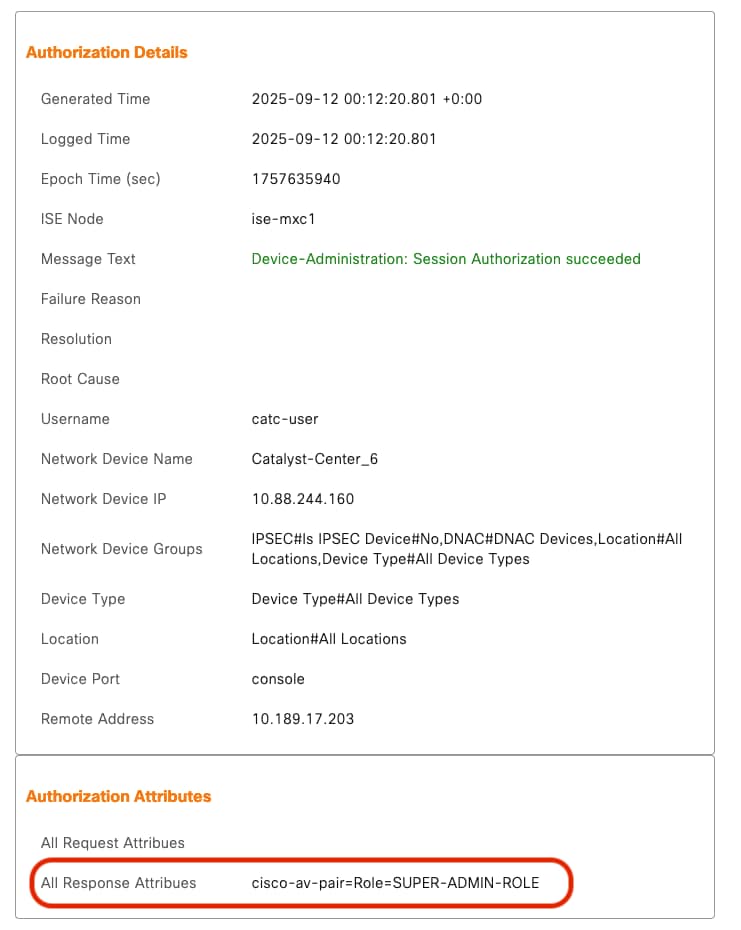

故障排除

以下是您在集成过程中可能会遇到的一些常见问题以及如何识别它们:

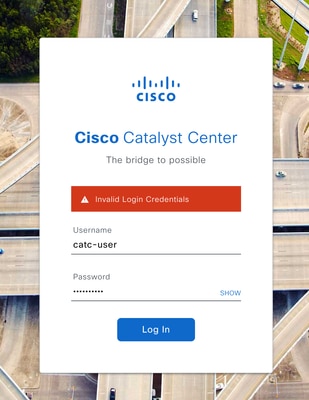

1.属性配置错误

Catalyst Center中的症状:登录凭据无效

属性配置错误

属性配置错误

属性配置错误

属性配置错误

示例:

属性配置错误

属性配置错误

属性配置错误

属性配置错误

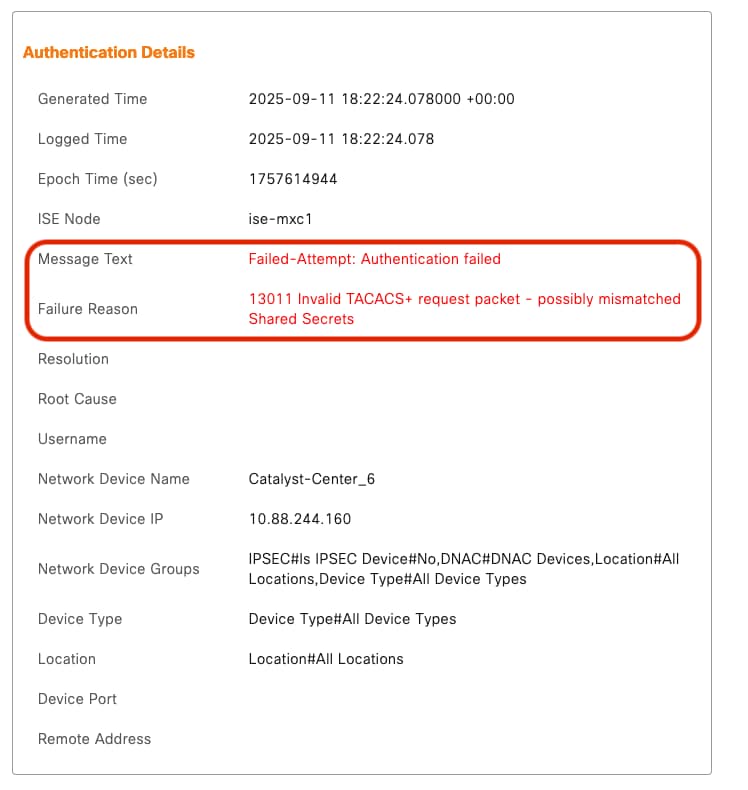

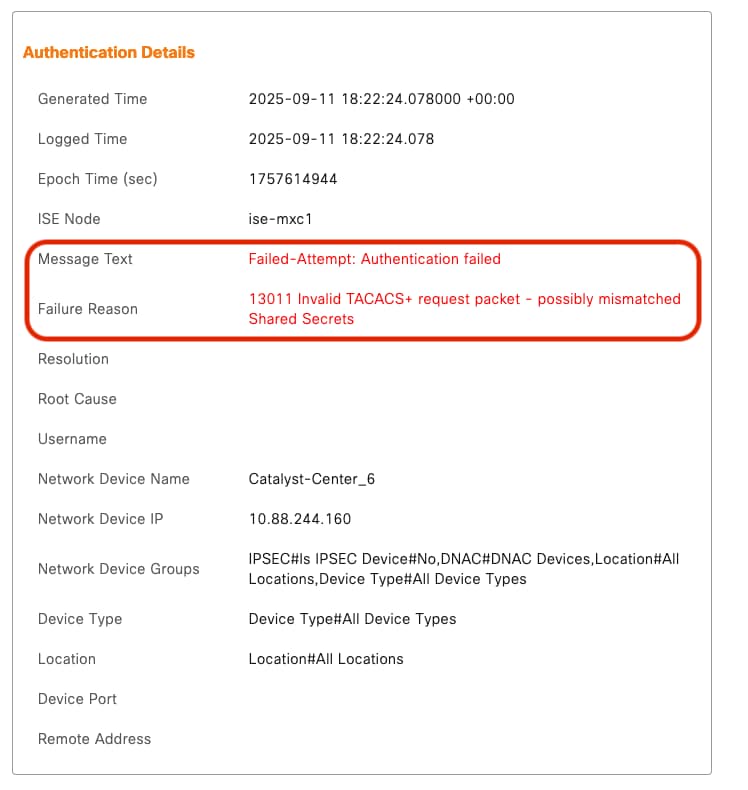

2.共享密钥不匹配

如何验证:

示例:

共享密钥不匹配

共享密钥不匹配

反馈

反馈