Melhores Práticas para os Catalyst 4500/4000, 5500/5000 e 6500/6000 Series Switches Executando Configuração e Gerenciamento CatOS

Contents

Introdução

Este documento discute a implementação de switches da série Cisco Catalyst em sua rede, especificamente as plataformas Catalyst 4500/4000, 5500/5000 e 6500/6000. As configurações e os comandos são discutidos sob a suposição de que você está executando o Software de Implementação Geral do Catalyst OS (CatOS) 6.4(3) ou o mais recente. Embora algumas considerações de projeto sejam apresentadas, este documento não cobre todo o projeto de campus.

Pré-requisitos

Requisitos

Este documento pressupõe familiaridade com a Referência de Comandos da Série Catalyst 6500, 7.6.

Embora referências a materiais públicos on-line para posterior leitura sejam fornecidas em todo o documento, estas são outras referências básicas e educacionais:

-

Cisco ISP Essentials — recursos essenciais do IOS que todo ISP deve considerar.

-

Diretrizes de monitoramento da rede Cisco e de correlação de evento

-

Projeto de rede de campus Gigabit - Princípios e arquitetura

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Essas soluções representam anos de experiência em campo de engenheiros da Cisco que trabalham com muitos de nossos maiores clientes e redes complexas. Consequentemente, este documento enfatiza as configurações reais que fazem com que as redes sejam bem-sucedidas. Este documento oferece as seguintes soluções:

-

Soluções que possuem estatisticamente a mais ampla exposição de campo e, portanto, o menor risco.

-

Soluções que são simples, trocando alguma flexibilidade por resultados determinísticos.

-

Soluções fáceis de gerenciar e configuradas pelas equipes de operações de rede.

-

Soluções que promovem alta disponibilidade e alta estabilidade.

Este documento está dividido nestas quatro seções:

-

Configuração Básica— recursos usados pela maioria das redes, como o Protocolo Spanning Tree (STP) e entroncamento.

-

Configuração de gerenciamento — considerações de projeto juntamente com o monitoramento de sistema e eventos usando o Simple Network Management Protocol (SNMP), o Remote Monitoring (RMON), o Syslog, o Cisco Discovery Protocol (CDP) e o Network Time Protocol (NTP).

-

Configuração de segurança— senhas, segurança de porta, segurança física e autenticação usando TACACS+.

-

Lista de verificação de configuração — resumo dos modelos de configuração sugeridos.

Configuração básica

Os recursos implantados com a maioria das redes Catalyst são discutidos nesta seção.

Protocolos do plano controle Catalyst

Esta seção apresenta os protocolos que são executados entre os Switches em operação normal. Uma compreensão básica desses protocolos é útil para lidar com cada seção.

Tráfego de Supervisor

A maioria dos recursos ativados em uma rede Catalyst exige a cooperação de dois ou mais Switches; portanto, deve haver uma troca controlada de mensagens de manutenção de atividade, parâmetros de configuração e alterações de gerenciamento. Quer esses protocolos sejam proprietários da Cisco, como o CDP, ou baseados em padrões, como o IEEE 802.1d (STP), todos têm certos elementos em comum quando implementados na série Catalyst.

No encaminhamento básico de quadros, os quadros de dados do usuário se originam de sistemas finais e seus endereços de origem e destino não são alterados em todos os domínios comutados da camada 2 (L2). As tabelas de pesquisa de CAM (Content Addressable Memory) em cada Supervisor Engine do switch são preenchidas por um processo de aprendizagem de endereço de origem e indicam qual porta de saída deve encaminhar cada quadro recebido. Se o processo de aprendizagem de endereço estiver incompleto (o destino é desconhecido ou o quadro é destinado a um endereço de broadcast ou multicast), ele será encaminhado (inundado) por todas as portas naquela VLAN.

O switch também deve reconhecer quais quadros devem ser comutados pelo sistema e quais devem ser direcionados à própria CPU do switch (também conhecida como Processador de Gerenciamento de Rede [NMP - Network Management Processor]).

O plano de controle do Catalyst é criado usando entradas especiais na tabela CAM chamadas entradas de sistema para receber e direcionar o tráfego para o NMP em uma porta de switch interno. Portanto, ao usar protocolos com endereços MAC de destino bem-conhecidos, é possível separar o tráfego de controle plano do tráfego de dados. Emita o comando show CAM system em um switch para confirmar isso, como mostrado:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

A Cisco tem uma faixa reservada de endereços MAC Ethernet e de protocolos, como mostrado. Cada um deles será abordado posteriormente neste documento. No entanto, um resumo é apresentado nesta tabela para conveniência.

| Recurso | Tipo de protocolo HDLC SNAP | MAC de transmissão múltipla de destino |

|---|---|---|

| Port Aggregation Protocol (PAgP) | 0x0104 | 01-00-0c-cc-cc-cc |

| Spanning Tree PVSTP+ | 0x010b | 01-00-0c-cc-cc-cd |

| Bridge VLAN | 0x010c | 01-00-0c-cd-cd-ce |

| Detecção de enlace unidirecional (UDLD) | 0x0111 | 01-00-0c-cc-cc-cc |

| Protocolo Cisco Discovery | 0x2000 | 01-00-0c-cc-cc-cc |

| DTP (Dynamic Trunking, entroncamento dinâmico) | 0x2004 | 01-00-0c-cc-cc-cc |

| STP Uplink Fast | 0x200a | 01-00-0c-cd-cd-cd |

| Árvore de abrangência IEEE 802.1d | N/D - DSAP 42 SSAP 42 | 01-80-c2-00-00-00 |

| Inter Switch Link (ISL) | N/A | 01-00-0c-00-00-00 |

| VLAN Trunking (VTP) | 0x2003 | 01-00-0c-cc-cc-cc |

| Pausa IEEE, 802.3x | N/D - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

A maioria dos protocolos de controle da Cisco usa um encapsulamento SNAP IEEE 802.3, incluindo LLC 0xAAAA03, OUI 0x00000C, que pode ser visto em um rastreamento de analisador de LAN. Outras propriedades comuns desses protocolos incluem:

-

Esses protocolos supõem conectividade ponto a ponto. Observe que o uso deliberado de endereços de destino multicast permite que dois Catalysts se comuniquem de forma transparente por switches que não sejam da Cisco, pois os dispositivos que não entendem e interceptam os quadros simplesmente os inundam. No entanto, as conexões ponto a multiponto por meio de ambientes de vários fornecedores podem resultar em comportamento inconsistente e devem ser geralmente evitadas.

-

Esses protocolos terminam nos roteadores de Camada 3 (L3); eles funcionam apenas dentro de um domínio de switch.

-

Esses protocolos recebem priorização sobre os dados do usuário pelo processamento e programação do circuito integrado específico de aplicação (ASIC) de entrada.

Após a introdução dos endereços de destino do protocolo de controle, o endereço de origem também deve ser descrito para ser completo. Protocolos de Switch usam um MAC Address retirado de um banco de endereços disponíveis fornecidos por um EPROM no chassi. Execute o comando show module para exibir os intervalos de endereços disponíveis para cada módulo quando ele origina tráfego, como unidades de dados de protocolo de ponte (BPDUs) STP ou quadros ISL.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 possui um significado especial em redes Catalyst.

O Catalyst Supervisor Engine sempre usa a VLAN padrão, VLAN 1, para marcar um número de protocolos de controle e gerenciamento ao fazer o entroncamento, como CDP, VTP e PAgP. Todas as portas, incluindo a interface sc0 interna, são configuradas por padrão para serem membros da VLAN 1. Todos os troncos transportam a VLAN 1 por padrão e, nas versões do software CatOS anteriores à 5.4, não foi possível bloquear os dados do usuário na VLAN 1.

Essas definições são necessárias para ajudar a esclarecer alguns termos bem utilizados na rede Catalyst:

-

A VLAN de gerenciamento é onde o sc0 reside; essa VLAN pode ser alterada.

-

A VLAN nativa é definida como a VLAN à qual uma porta retorna quando não está fazendo entroncamento e é a VLAN não marcada em um tronco 802.1Q. Por padrão, a VLAN 1 é a VLAN nativa.

-

Para alterar a VLAN nativa, execute o comando set vlan vlan-id mod/port.

Observação: crie a VLAN antes de defini-la como a VLAN nativa do tronco.

Estas são várias boas razões para ajustar uma rede e alterar o comportamento das portas na VLAN 1:

-

Quando o diâmetro da VLAN 1, como de qualquer outra VLAN, se torna grande o suficiente para representar um risco à estabilidade (particularmente de uma perspectiva de STP), ela precisa ser reduzida. Isso é discutido com mais detalhes na seção In-Band Management deste documento.

-

Os dados do plano de controle na VLAN 1 devem ser mantidos separados dos dados do usuário para simplificar a solução de problemas e maximizar os ciclos de CPU disponíveis.

-

Os loops de L2 na VLAN 1 devem ser evitados quando as redes de campus multicamada são projetadas sem STP e o entroncamento ainda é necessário para a camada de acesso se houver várias VLANs e sub-redes IP. Para fazê-lo, limpe a VLAN 1 manualmente das portas de tronco.

Em resumo, observe estas informações sobre troncos:

-

As atualizações de CDP, VTP e PAgP são sempre encaminhadas aos troncos com uma etiqueta VLAN 1. Esse é o caso mesmo se a VLAN 1 for removida dos troncos e não for a VLAN nativa. Se a VLAN 1 for limpa para dados do usuário, isso não afetará o tráfego do plano de controle que ainda é enviado usando a VLAN 1.

-

Em um tronco ISL, os pacotes DTP são enviados em VLAN1. Esse é o caso mesmo se a VLAN 1 for removida do tronco e não for mais a VLAN nativa. Em um tronco 802.1Q, os pacotes DTP são enviados na VLAN nativa. Esse é o caso mesmo se a VLAN nativa for removida do tronco.

-

No PVST+, os BPDUs IEEE 802.1Q são encaminhados sem marcação na VLAN 1 de árvore de abrangência comum para interoperabilidade com outros fornecedores, a menos que a VLAN 1 seja removida do tronco. Esse é o caso, independentemente da configuração da VLAN nativa. As BPDUs do Cisco PVST+ são enviadas e marcadas para todas as outras VLANs. Consulte a seção Spanning Tree Protocol neste documento para obter mais detalhes.

-

As BPDUs do MST (Multiple Spanning Tree) 802.1s são sempre enviadas na VLAN 1 em ambos os troncos ISL e 802.1Q. Isso se aplica mesmo quando a VLAN 1 é removida dos troncos.

-

Não limpe ou desative a VLAN 1 nos troncos entre as bridges MST e as bridges PVST+. Mas, no caso de que a VLAN 1 está desabilitada, a ponte MST deve se tornar raiz para que todas as VLANs evitem que a ponte MST coloque suas portas de limite no estado de raiz inconsistente. Consulte Entendendo o Protocolo de Árvore de Abrangência Múltipla (802.1s) para obter detalhes.

Recomendações

Para manter uma VLAN em um estado up/up sem clientes ou hosts conectados a essa VLAN , você precisa ter pelo menos um dispositivo físico conectado a essa VLAN. Caso contrário, a VLAN terá um estado up/down. Atualmente, não há nenhum comando para colocar uma interface VLAN up/up quando não há portas ativas no switch para essa VLAN.

Se você não quiser conectar um dispositivo, conecte um conector de loopback em qualquer porta para essa VLAN. Como alternativa, tente um cabo cruzado que conecte duas portas nessa VLAN no mesmo switch. Esse método força a porta a ficar ativa. Consulte a seção Loopback Plug de Testes de Loopback para Linhas T1/56K para obter mais informações.

Quando uma rede é multihomed para provedores de serviços, a rede atua como uma rede de trânsito entre dois provedores de serviços. Se o número de VLAN recebido em um pacote precisar ser convertido ou alterado quando passado de um provedor de serviços para outro, é aconselhável usar o recurso QinQ para converter o número de VLAN.

Protocolo de truncamento VLAN

Antes de criar VLANs, determine o modo de VTP a ser usado na rede. O VTP permite que alterações na configuração da VLAN sejam feitas centralmente em um ou mais Switches. Essas alterações são propagadas automaticamente para todos os Switches no domínio.

Visão geral operacional

O VTP é um protocolo de mensagens L2 que mantém a consistência da configuração da VLAN. O VTP gerencia a adição, exclusão e renomeação de VLANs em toda a rede. O VTP minimiza configurações incorretas e inconsistentes que podem causar alguns problemas, como nomes de VLAN duplicados, especificações de tipo de VLAN incorretos e violações de segurança. O banco de dados VLAN é um arquivo binário e está armazenado em NVRAM nos servidores VTP separadamente do arquivo de configuração.

O protocolo VTP se comunica entre os switches usando um endereço MAC multicast de destino Ethernet (01-00-0c-cc-cc-cc) e o tipo de protocolo SNAP HDLC Ox2003. Ele não funciona em portas não tronco (o VTP é um payload de ISL ou 802.1Q), portanto, as mensagens não podem ser enviadas até que o DTP coloque o tronco on-line.

Os tipos de mensagem incluem anúncios de resumo a cada cinco minutos, anúncios de subconjunto e anúncios de solicitação quando há alterações e junções quando a remoção de VTP está habilitada. O número de revisão da configuração do VTP é aumentado em um número a cada alteração realizada em um servidor, o qual propaga a nova tabela pelo domínio.

Se um VLAN for excluído, as portas que já fizeram parte desse VLAN são colocados em um estado de inatividade. Da mesma forma, se um switch no modo cliente não puder receber a tabela VLAN VTP na inicialização (de um servidor VTP ou de outro cliente VTP), todas as portas em VLANs diferentes da VLAN 1 padrão serão desativadas.

Esta tabela fornece um resumo de comparação de recursos para vários modos de VTP:

| Recurso | Servidor | Cliente | Transparente | Desativado1 |

|---|---|---|---|---|

| Mensagens de VTP de origem | Yes | Yes | No | No |

| Escutar as mensagens VTP | Yes | Yes | No | No |

| Encaminhar mensagens VTP | Yes | Yes | Yes | No |

| Criar VLANs | Yes | No | Sim (significativo apenas localmente) | Sim (significativo apenas localmente) |

| Lembrete de VLANs | Yes | No | Sim (significativo apenas localmente) | Sim (significativo apenas localmente) |

No modo transparente do VTP, as atualizações do VTP são ignoradas (o endereço MAC multicast do VTP é removido do CAM do sistema que é normalmente usado para capturar quadros de controle e direcioná-los para o mecanismo supervisor). Como o protocolo usa um endereço multicast, um switch no modo transparente (ou outro switch de fornecedor) simplesmente inunda o quadro para outros switches Cisco no domínio.

1 O CatOS Software Release 7.1 introduz a opção para desativar o VTP com o uso do modo desligado. No modo desligado do VTP, o switch se comporta de uma maneira muito semelhante ao modo transparente do VTP, exceto que o modo desligado também suprime o encaminhamento de atualizações do VTP.

Esta tabela fornece um resumo da configuração inicial:

| Recurso | Valor padrão |

|---|---|

| Nome do domínio VTP | Nulo |

| Modo VTP | Servidor |

| versão de VTP | A versão 1 está ativada |

| Senha de VTP | Nenhum |

| Poda de VTP | Desabilitado |

O VTP versão 2 (VTPv2) inclui essa flexibilidade funcional. No entanto, não é interoperável com o VTP versão 1 (VTPv1):

-

Suporte a Token Ring

-

Suporte de informação VTP não reconhecido; os switches agora propagam valores que não podem analisar.

-

Modo transparente dependente da versão; o modo transparente não verifica mais o nome de domínio. Isso permite o suporte de mais de um domínio em um domínio transparente.

-

Propagação do número de versão; se o VTPv2 for possível em todos os switches, todos poderão ser ativados através da configuração de um único switch.

Consulte Entendendo e Configurando o VLAN Trunk Protocol (VTP) para obter mais informações.

VTP Versão 3

O CatOS Software Release 8.1 introduz suporte para VTP Versão 3 (VTPv3). O VTPv3 fornece melhorias em relação às versões existentes. Esses aprimoramentos permitem:

-

Suporte para VLANs estendidas

-

Suporte para a criação e anúncio de VLANs privadas

-

Suporte para instâncias de VLAN e instâncias de propagação de mapeamento MST (que são suportados no CatOS versão 8.3)

-

Autenticação de servidor aprimorada

-

Proteção contra inserção acidental do banco de dados "errado" em um domínio VTP

-

Interação com VTPv1 e VTPv2

-

A capacidade de ser configurado por porta

Uma das principais diferenças entre a implementação do VTPv3 e a versão anterior é a introdução de um servidor primário VTP. Idealmente, deve haver apenas um servidor primário em um domínio VTPv3, se o domínio não estiver particionado. Quaisquer alterações feitas no domínio VTP devem ser executadas no servidor primário VTP para serem propagadas para o domínio VTP. Pode haver vários servidores dentro de um domínio VTPv3, que também são conhecidos como servidores secundários. Quando um switch é configurado para ser um servidor, o switch se torna um servidor secundário por padrão. O servidor secundário pode armazenar a configuração do domínio, mas não pode modificar a configuração. Um servidor secundário pode se tornar o servidor primário com uma transferência bem-sucedida do switch.

Os switches que executam o VTPv3 aceitam apenas um banco de dados VTP com um número de revisão maior que o servidor primário atual. Esse processo difere significativamente do VTPv1 e do VTPv2, nos quais um switch sempre aceita uma configuração superior de um vizinho no mesmo domínio. Essa alteração com o VTPv3 fornece proteção. Um novo switch que é introduzido na rede com um número de revisão de VTP maior não pode substituir a configuração de VLAN de todo o domínio.

O VTPv3 também introduz um aprimoramento no modo como o VTP trata as senhas. Se você usar a opção de configuração de senha oculta para configurar uma senha como "oculta", estes itens ocorrerão:

-

A senha não aparece em texto simples na configuração. O formato hexadecimal secreto da senha é salvo na configuração.

-

Se você tentar configurar o switch como um servidor primário, será solicitada a senha. Se a senha coincidir com a senha secreta, o switch se tornará um servidor primário, o que permitirá que você configure o domínio.

Observação: é importante observar que o servidor primário só é necessário quando você precisa modificar a configuração do VTP para qualquer instância. Um domínio VTP pode operar sem nenhum servidor primário ativo porque os servidores secundários garantem a persistência da configuração sobre as recargas. O estado do servidor primário é encerrado por estes motivos:

-

Uma recarga do switch

-

Um switchover de alta disponibilidade entre os mecanismos supervisores ativo e redundante

-

Uma transferência de outro servidor

-

Uma alteração na configuração do modo

-

Qualquer alteração na configuração do domínio VTP, como uma alteração em:

-

Versão

-

Nome de domínio

-

Senha de domínio

-

O VTPv3 também permite que os switches participem de várias instâncias do VTP. Nesse caso, o mesmo switch pode ser o servidor VTP para uma instância e um cliente para outra instância, pois os modos VTP são específicos para diferentes instâncias VTP. Por exemplo, um switch pode operar no modo transparente para uma instância do MST enquanto o switch está configurado no modo servidor para uma instância de VLAN.

Em termos de interação com VTPv1 e VTPv2, o comportamento padrão em todas as versões do VTP tem sido que as versões anteriores do VTP simplesmente descartam as novas atualizações de versão. A menos que os switches VTPv1 e VTPv2 estejam no modo transparente, todas as atualizações do VTPv3 são descartadas. Por outro lado, depois que os switches VTPv3 recebem um quadro VTPv1 ou VTPv2 legado em um tronco, os switches passam uma versão reduzida de sua atualização de banco de dados para os switches VTPv1 e VTPv2. No entanto, essa troca de informações é unidirecional, pois nenhuma atualização dos switches VTPv1 e VTPv2 é aceita pelos switches VTPv3. Em conexões de tronco, os switches VTPv3 continuam a enviar atualizações reduzidas, bem como atualizações VTPv3 completas, a fim de atender à existência de vizinhos VTPv2 e VTPv3 através das portas de tronco.

Para fornecer suporte a VTPv3 para VLANs estendidas, o formato do banco de dados de VLAN, no qual o VTP atribui 70 bytes por VLAN, é alterado. A alteração permite a codificação apenas de valores não padrão, em vez do transporte de campos não modificados para os protocolos herdados. Devido a essa alteração, o suporte a VLAN 4K é do tamanho do banco de dados de VLAN resultante.

Recomendação

Não há nenhuma especificação sobre o uso de modos cliente/servidor de VTP ou do modo transparente de VTP. Alguns clientes preferem a facilidade de gerenciamento do modo cliente/servidor do VTP, apesar de algumas considerações observadas posteriormente. A recomendação é ter dois switches de modo de servidor em cada domínio para redundância, normalmente os dois switches de camada de distribuição. O restante dos switches no domínio deve ser definido para o modo cliente. Ao implementar o modo cliente/servidor com o uso do VTPv2, tenha em mente que um número de revisão mais alto é sempre aceito no mesmo domínio VTP. Se um switch configurado no modo cliente ou servidor do VTP for introduzido no domínio do VTP e tiver um número de revisão mais alto do que os servidores VTP existentes, isso substituirá o banco de dados da VLAN dentro do domínio do VTP. Se a alteração na configuração não for intencional e as VLANs forem excluídas, a substituição poderá causar uma grande interrupção na rede. Para garantir que os switches cliente ou servidor sempre tenham um número de revisão de configuração inferior ao do servidor, altere o nome de domínio VTP do cliente para algo diferente do nome padrão. Em seguida, reverta para o padrão. Esta ação define a revisão de configuração no cliente como 0.

Há prós e contras na capacidade do VTP de fazer alterações facilmente em uma rede. Muitas empresas preferem a abordagem cautelosa do modo transparente de VTP por estes motivos:

-

Ele incentiva uma boa prática de controle de alterações, pois o requisito para modificar uma VLAN em um switch ou porta de tronco deve ser considerado um switch de cada vez.

-

Ele limita o risco de um erro de administrador que afeta todo o domínio, como a exclusão de uma VLAN acidentalmente.

-

Não há risco de que um novo switch introduzido na rede com um número de revisão de VTP maior possa substituir a configuração VLAN de todo o domínio.

-

Ele estimula as VLANs a serem removidas dos troncos em execução nos switches que não têm portas nessa VLAN. Isso torna a inundação de quadros mais eficiente em termos de largura de banda. A remoção manual também é benéfica porque reduz o diâmetro do spanning tree (consulte a seção DTP deste documento). Antes de remover as VLANs não utilizadas nos troncos do canal de porta, certifique-se de que todas as portas conectadas aos telefones IP estejam configuradas como portas de acesso com VLAN de voz.

-

O intervalo de VLAN estendido no CatOS 6.x e no CatOS 7.x, números de 1025 a 4094, só pode ser configurado dessa maneira. Para obter mais informações, consulte a seção VLAN estendida e redução de endereço MAC deste documento.

-

O modo transparente de VTP é suportado no Campus Manager 3.1, parte do Cisco Works 2000. A restrição antiga que exigia pelo menos um servidor em um domínio VTP foi removida.

| Exemplo de comandos VTP | Comentários |

|---|---|

| set vtp domain name password x | O CDP verifica os nomes para ajudar a verificar se há erros de cabeamento entre domínios. Uma única senha é uma precaução útil contra alterações involuntárias. Lembre-se de nomes ou espaços com distinção entre maiúsculas e minúsculas ao colar. |

| set vtp mode transparent | |

| set vlan vlan number name name | Por Switch que possui portas na VLAN. |

| set trunk mod/port vlan range | Permite que os troncos transportem VLANs onde necessário - o padrão são todas as VLANs. |

| clear trunk mod/port vlan range | Limita o diâmetro do STP por remoção manual, como em troncos da camada de distribuição para a camada de acesso, onde a VLAN não existe. |

Observação: especificar VLANs com o comando set apenas adiciona VLANs e não as limpa. Por exemplo, o comando set trunk x/y 1-10 não define a lista permitida apenas para as VLANs 1-10. Execute o comando clear trunk x/y 11-1005 para obter o resultado desejado.

Embora a comutação token ring esteja fora do escopo deste documento, observe que o modo transparente do VTP não é recomendado para redes TR-ISL. A base para a comutação token ring é que o domínio inteiro forma uma única bridge multiporta distribuída, de modo que cada switch deve ter as mesmas informações de VLAN.

Outras opções

O VTPv2 é um requisito em ambientes token ring, onde o modo cliente/servidor é altamente recomendado.

O VTPv3 oferece a capacidade de implementar autenticação mais rigorosa e controle de revisão de configuração. O VTPv3 fornece essencialmente o mesmo nível de funcionalidade, mas com segurança mais avançada, como o modo transparente VTPv1/VTPv2 oferece. Além disso, o VTPv3 é parcialmente compatível com as versões do VTP legado.

Os benefícios da remoção de VLANs para reduzir a inundação desnecessária de quadros são defendidos neste documento. O comando set vtp pruning enable remove VLANs automaticamente, o que interrompe a inundação ineficiente de quadros onde eles não são necessários. Diferentemente da remoção manual de VLAN, a remoção automática não limita o diâmetro do Spanning Tree.

A partir do CatOS 5.1, os switches Catalyst podem mapear números VLAN 802.1Q maiores que 1000 para números VLAN ISL. No CatOS 6.x, os switches Catalyst 6500/6000 suportam 4096 VLANs de acordo com o padrão IEEE 802.1Q. Essas VLANs são organizadas nesses três intervalos, apenas alguns dos quais são propagados para outros switches na rede com VTP:

-

VLANs de intervalo normal: 1–1001

-

VLANs de intervalo estendido: 1025-4094 (só pode ser propagado por VTPv3)

-

VLANs de intervalo reservado: 0, 1002—1024, 4095

O IEEE produziu uma arquitetura baseada em padrões para atingir resultados semelhantes aos do VTP. Como membro do 802.1Q Generic Attribute Registration Protocol (GARP), o Generic VLAN Registration Protocol (GVRP) permite interoperabilidade de gerenciamento de VLAN entre fornecedores, mas está fora do escopo deste documento.

Observação: o CatOS 7.x introduz a opção de configurar o VTP para o modo desligado, um modo muito similar ao transparente. No entanto, o switch não encaminha quadros VTP. Isso pode ser útil em alguns projetos quando o entroncamento para switches estiver fora do controle administrativo.

VLAN estendida e redução de endereço MAC

O recurso de redução de endereço MAC permite a identificação de VLAN de intervalo estendido. A habilitação da redução de endereço MAC desabilita o pool de endereços MAC que são usados para a árvore de abrangência de VLAN e deixa um único endereço MAC. Esse endereço MAC identifica o switch. A versão 6.1(1) do software CatOS introduz o suporte à redução de endereço MAC para os switches Catalyst 6500/6000 e Catalyst 4500/4000 para suportar 4096 VLANs em conformidade com o padrão IEEE 802.1Q.

Visão Geral da Operação

Os protocolos de switch usam um endereço MAC que é tirado de um banco de endereços disponíveis que uma EPROM no chassi fornece como parte dos identificadores de bridge para VLANs que são executadas no PVST+. Os switches Catalyst 6500/6000 e Catalyst 4500/4000 suportam 1024 ou 64 endereços MAC, o que depende do tipo de chassi.

Os switches Catalyst com endereços MAC 1024 não permitem a redução de endereços MAC por padrão. Os endereços MAC são alocados sequencialmente. O primeiro endereço MAC no intervalo é atribuído à VLAN 1. O segundo endereço MAC no intervalo é atribuído à VLAN 2 e assim por diante. Isso permite que os switches suportem 1024 VLANs com cada VLAN usando um identificador de bridge exclusivo.

| Tipo de chassi | Endereço do chassi |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E,WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-7609-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO7603, CISCO7606, CISCO7609, CISCO7613 | 641 |

1 A redução de endereço MAC é habilitada por padrão para switches que têm 64 endereços MAC, e o recurso não pode ser desabilitado.

Para os switches da série Catalyst com 1024 endereços MAC, uma habilitação de redução de endereço MAC permite o suporte de 4096 VLANs que são executadas em instâncias de PVST+ ou 16 instâncias de STP de Várias Instâncias (MISTP) para ter identificadores exclusivos sem um aumento no número de endereços MAC que são necessários no switch. A redução de endereços MAC reduz o número de endereços MAC exigidos pelo STP de um por VLAN ou instância MISTP para um por switch.

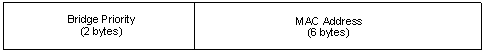

Esta figura mostra que a redução de endereço MAC do identificador de bridge não está habilitada. O identificador de bridge consiste em uma prioridade de bridge de 2 bytes e um endereço MAC de 6 bytes:

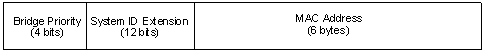

A redução de endereço MAC modifica a parte do identificador de ponte STP da BPDU. O campo de prioridade original de 2 bytes é dividido em dois campos. Essa divisão resulta em um campo de prioridade de bridge de 4 bits e uma extensão de ID de sistema de 12 bits que permite a numeração de VLAN de 0 a 4095.

Quando você tiver a redução de endereço MAC habilitada nos switches Catalyst para alavancar VLANs de intervalo estendido, habilite a redução de endereço MAC em todos os switches dentro do mesmo domínio STP. Esta etapa é necessária para manter os cálculos da raiz do STP em todos os switches consistentes. Depois de habilitar a redução de endereço MAC, a prioridade da bridge raiz se torna um múltiplo de 4096 mais o ID da VLAN. Os switches sem redução de endereço MAC podem reivindicar a raiz inadvertidamente porque esses switches têm uma granularidade maior na seleção do ID da bridge.

Diretrizes de configuração

Você deve seguir determinadas diretrizes ao configurar o intervalo de VLAN estendido. O switch pode alocar um bloco de VLANs do intervalo estendido para fins internos. Por exemplo, o switch pode alocar as VLANs para as portas roteadas ou os módulos Flex WAN. A alocação do bloco de VLANs sempre começa na VLAN 1006 e aumenta. Se você tiver qualquer VLAN dentro do intervalo exigido pelo módulo Flex WAN, todas as VLANs necessárias não serão alocadas porque as VLANs nunca são alocadas da área da VLAN do usuário. Execute o comando show vlan ou o comando show vlan summary em um switch para exibir as VLANs internas e atribuídas pelo usuário.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

Além disso, antes de usar as VLANs de intervalo estendido, você deve excluir todos os mapeamentos 802.1Q-to-ISL existentes. Além disso, em versões anteriores ao VTPv3, você deve configurar estaticamente a VLAN estendida em cada switch com o uso do modo transparente do VTP. Consulte a seção Diretrizes de Configuração de VLAN de Intervalo Estendido de Configurando VLANs para obter mais informações.

Observação: no software anterior à versão 8.1(1) do software, você não pode configurar o nome da VLAN para VLANs de intervalo estendido. Esse recurso é independente de qualquer versão ou modo do VTP.

Recomendação

Tente manter uma configuração consistente de redução de endereço MAC dentro do mesmo domínio STP. No entanto, a aplicação da redução de endereços MAC em todos os dispositivos de rede pode ser impraticável quando novos chassis com 64 endereços MAC são introduzidos no domínio STP. A redução de endereço MAC é habilitada por padrão para switches que têm 64 endereços MAC, e o recurso não pode ser desabilitado. Entenda que, quando dois sistemas são configurados com a mesma prioridade de spanning tree, o sistema sem redução de endereço MAC tem uma prioridade de spanning tree melhor. Execute este comando para habilitar ou desabilitar a redução de endereço MAC:

set spantree macreduction enable | disable

A alocação das VLANs internas está em ordem crescente e começa na VLAN 1006. Atribua as VLANs de usuário o mais próximo possível da VLAN 4094 para evitar conflitos entre as VLANs de usuário e as VLANs internas. Com os switches Catalyst 6500 que executam o software do sistema Cisco IOS®, você pode configurar a alocação de VLAN interna em ordem decrescente. O equivalente da Interface de Linha de Comando (CLI) para o software CatOS não é oficialmente suportado.

Negociação automática

Ethernet/Fast Ethernet

A autonegociação é uma função opcional do padrão IEEE Fast Ethernet (FE) (802.3u) que permite que os dispositivos troquem automaticamente informações sobre um link sobre capacidades de velocidade e duplex. A autonegociação opera na Camada 1 (L1) e destina-se às portas da camada de acesso onde usuários transitórios como PCs se conectam à rede.

Visão geral operacional

A causa mais comum de problemas de desempenho em links Ethernet de 10/100 Mbps ocorre quando uma porta no link opera em half-duplex enquanto a outra está em full-duplex. Isso acontece ocasionalmente quando uma ou ambas as portas em um link são redefinidas e o processo de negociação automática não faz com que ambos os parceiros de link tenham a mesma configuração. Também acontece quando os administradores reconfiguram um lado de um link e esquecem de reconfigurar o outro. Os sintomas típicos disso são aumento da sequência de verificação de quadro (FCS), verificação de redundância cíclica (CRC), alinhamento ou contadores runt no switch.

A negociação automática é discutida em detalhes nesses documentos. Esses documentos incluem explicações de como a negociação automática funciona e opções de configuração.

-

Configurando e Troubleshooting de Ethernet 10/100Mb Half/Full Duplex Auto-Negotiation

-

Troubleshooting de Compatibilidade entre Catalyst Switches e NIC Compatibility Issues

Uma concepção equivocada comum sobre a negociação automática é que é possível configurar manualmente um parceiro de link para 100 Mbps full-duplex e negociar automaticamente para full-duplex com o outro parceiro de link. Na verdade, uma tentativa de fazer isso resulta em uma incompatibilidade duplex. Essa é uma consequência da autonegociação de um parceiro de enlace, da não visualização de nenhum parâmetro de autonegociação do outro parceiro de enlace e do padrão half-duplex.

A maioria dos módulos Catalyst Ethernet suporta 10/100 Mbps e half/full-duplex, mas o comando show port capabilities mod/port confirma isso.

FEFI

A indicação de falha de extremidade oposta (FEFI) protege as interfaces 100BASE-FX (fibra) e Gigabit, enquanto a negociação automática protege a 100BASE-TX (cobre) contra falhas relacionadas à camada física/sinalização.

Uma falha de extremidade oposta no enlace que uma estação pode detectar enquanto a outra não pode, como um cabo TX desconectado. Neste exemplo, a estação emissora ainda poderia receber dados válidos e detectar que o link é bom através do link-integrity-monitor. Ele não detecta que sua transmissão não está sendo recebida pela outra estação. Uma estação 100BASE-FX que detecta tal falha remota pode modificar seu fluxo IDLE transmitido para enviar um padrão de bits especial (conhecido como padrão FEFI IDLE) para informar o vizinho da falha remota; o padrão FEFI-IDLE dispara em seguida um desligamento da porta remota (ErrDisable). Consulte a seção UDLD deste documento para obter mais informações sobre proteção contra falhas.

A FEFI é suportada por este hardware e estes módulos:

-

Catalyst 5500/5000: WS-X5201R, WS-X5305, WS-X5236, WS-X5237, WS-U5538 e WS-U5539

-

Catalyst 6500/6000 e 4500/4000: Todos os módulos 100BASE-FX e GE

Recomendação

Configurar a autonegociação em links 10/100 ou a velocidade e duplex do código rígido depende do tipo de parceiro de link ou dispositivo final que você conectou a uma porta do switch Catalyst. A autonegociação entre dispositivos finais e switches Catalyst geralmente funciona bem, e os switches Catalyst são compatíveis com a especificação IEEE 802.3u. No entanto, podem ocorrer problemas quando os switches da placa de rede ou do fornecedor não estão exatamente em conformidade. A incompatibilidade de hardware e outros problemas também podem existir como resultado de recursos avançados específicos do fornecedor, como polaridade automática ou integridade de cabeamento, que não são descritos na especificação IEEE 802.3u para negociação automática de 10/100 Mbps. Consulte Field Notice: Problema de desempenho com as placas de rede Intel Pro/1000T conectadas a CAT4K/6K para obter um exemplo disso.

Antecipe que haverá algumas situações que exigem que o host, a velocidade da porta e o duplex sejam definidos. Geralmente, execute as seguintes etapas básicas para o Troubleshooting:

-

Certifique-se de que a negociação automática esteja configurada em ambos os lados do link ou que a codificação forçada esteja configurada em ambos os lados.

-

Verifique as notas de versão do CatOS para advertências comuns.

-

Verifique a versão do driver da placa de rede ou do sistema operacional que você está executando, pois o driver ou patch mais recente é frequentemente necessário.

Como regra, tente usar a negociação automática primeiro para qualquer tipo de parceiro de link. Há benefícios óbvios na configuração da autonegociação para dispositivos transitórios, como laptops. Idealmente, a autonegociação também funciona bem com dispositivos não transitórios, como servidores e estações de trabalho fixas ou de switch para switch e de switch para roteador. Por algumas das razões mencionadas, podem surgir questões de negociação. Nesses casos, siga as etapas básicas de solução de problemas descritas nos links fornecidos para o TAC.

Se a velocidade da porta estiver definida como auto em uma porta Ethernet de 10/100 Mbps, a velocidade e o duplex serão negociados automaticamente. Execute este comando para definir a porta como automática:

set port speed port range auto

!--- This is the default.

Se estiver codificando a porta, emita estes comandos de configuração:

set port speed port range 10 | 100 set port duplex port range full | half

No CatOS 8.3 e posterior, a Cisco introduziu a palavra-chave opcional auto10-100. Use a palavra-chave auto10-100 em portas que suportam velocidades de 10/100/1000 Mbps, mas onde a autonegociação para 1000 Mbps é indesejável. O uso da palavra-chave auto10-100 faz com que a porta se comporte da mesma forma que uma porta de 10/100 Mbps que tem a velocidade definida como auto. A velocidade e o duplex são negociados somente para portas de 10/100 Mbps, e a velocidade de 1000 Mbps não participa da negociação.

set port speed port_range auto-10-100

Outras opções

Quando nenhuma negociação automática é usada entre switches, a indicação de falha de L1 também pode ser perdida para determinados problemas. É útil usar protocolos L2 para aumentar a detecção de falhas, como UDLD agressivo.

Gigabit Ethernet

Gigabit Ethernet (GE) tem um procedimento de negociação automática (IEEE 802.3z) que é mais extenso do que o da Ethernet 10/100 Mbps e é usado para trocar parâmetros de controle de fluxo, informações de falha remota e informações duplex (mesmo que as portas GE da série Catalyst suportem apenas o modo full-duplex).

Observação: o 802.3z foi substituído pelas especificações IEEE 802.3:2000. Consulte Padrões IEEE sobre Assinatura de Padrões LAN/MAN On-Line: Arquivos para obter mais informações.

Visão geral operacional

A negociação de porta GE é habilitada por padrão, e as portas em ambas as extremidades de um link GE devem ter a mesma configuração. Diferentemente do FE, o link GE não aparece se a configuração de negociação automática diferir nas portas em cada extremidade do link. No entanto, a única condição necessária para que uma porta desabilitada para negociação automática se conecte é um sinal Gigabit válido da extremidade oposta. Esse comportamento é independente da configuração de negociação automática da extremidade oposta. Por exemplo, suponha que haja dois dispositivos, A e B. Cada dispositivo pode ter a negociação automática habilitada ou desabilitada. Esta tabela é uma lista de configurações possíveis e respectivos estados de link:

| Negociação | B Habilitado | B Desativada |

|---|---|---|

| R. Habilitado. | para cima em ambos os lados | A para baixo, B para cima |

| A Disabled (A Desabilitado) | A cima, B baixo | para cima em ambos os lados |

Na GE, a sincronização e a negociação automática (se estiverem ativadas) são executadas na inicialização do link por meio do uso de uma sequência especial de palavras de código de link reservadas.

Observação: há um dicionário de palavras válidas e nem todas as palavras possíveis são válidas em GE.

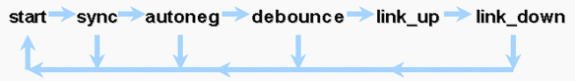

A vida útil de uma conexão GE pode ser caracterizada desta maneira:

Uma perda de sincronização significa que o MAC detecta um link inativo. A perda de sincronização se aplica se a negociação automática estiver habilitada ou desabilitada. A sincronização é perdida em determinadas condições de falha, como o recebimento de três palavras inválidas sucessivamente. Se essa condição persistir por 10 ms, uma condição "sync fail" é declarada e o link é alterado para o estado link_down. Após a perda da sincronização, outros três períodos ociosos válidos consecutivos são necessários para ressincronizar. Outros eventos catastróficos, como a perda do sinal de recepção (Rx), causam um evento de link inativo.

A negociação automática faz parte do processo de linkup. Quando o link estiver ativo, a negociação automática estará concluída. No entanto, o switch ainda monitora o status do link. Se a autonegociação estiver desativada em uma porta, a fase de "autonegociação" não será mais uma opção.

A especificação de cobre GE (1000BASE-T) não suporta negociação automática através de uma troca de próxima página. O Next Page Exchange permite a autonegociação para velocidades de 10/100/1000 Mbps em portas de cobre.

Observação: a especificação de fibra GE faz provisões apenas para a negociação de duplex, controle de fluxo e detecção remota de falhas. As portas de fibra GE não negociam a velocidade da porta. Consulte as seções 28 e 37 da especificação IEEE 802.3-2002 para obter mais informações sobre negociação automática.

O retardo de reinicialização da sincronização é um recurso de software que controla o tempo total de negociação automática. Se a negociação automática não for bem-sucedida nesse período, o firmware reiniciará a negociação automática caso haja um deadlock. O comando set port sync-restart-delay tem efeito somente quando a negociação automática está definida como enable.

Recomendação

A habilitação da negociação automática é muito mais importante em um ambiente GE do que em um ambiente 10/100. Na verdade, a autonegociação deve ser desabilitada apenas nas portas do switch que se conectam a dispositivos que não suportam negociação ou onde problemas de conectividade surgem de problemas de interoperabilidade. A Cisco recomenda que a negociação de Gigabit seja habilitada (padrão) em todos os enlaces Switch a Switch e em todos os dispositivos GE em geral. Execute este comando para habilitar a autonegociação:

set port negotiation port range enable

!--- This is the default.

Uma exceção conhecida é quando há uma conexão com um Gigabit Switch Router (GSR) executando o Cisco IOS Software anterior à versão 12.0(10)S, a versão que adicionou controle de fluxo e negociação automática. Nesse caso, desligue esses dois recursos ou a porta do switch reporta não conectada, e o GSR reporta erros. Este é um exemplo de sequência de comandos:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Switch-to-server connections must be looked at on a case-by-case basis. Os clientes da Cisco tiveram problemas com a negociação Gigabit em servidores Sun, HP e IBM.

Outras opções

O controle de fluxo é uma parte opcional da especificação 802.3x e deve ser negociado se usado. Os dispositivos podem ou não ser capazes de enviar e/ou responder a um quadro de PAUSA (MAC conhecido 01-80-C2-00-00-00 0F). Além disso, eles não podem concordar com a solicitação de controle de fluxo do vizinho da extremidade oposta. Uma porta com um buffer de entrada que está sendo preenchido envia um quadro PAUSE ao seu parceiro de link, que interrompe a transmissão e mantém todos os quadros adicionais nos buffers de saída do parceiro de link. Isso não resolve nenhum problema de sobreassinatura de estado estável, mas efetivamente torna o buffer de entrada maior em alguma fração do buffer de saída do parceiro durante os bursts.

Esse recurso é melhor usado em links entre portas de acesso e hosts finais, onde o buffer de saída do host é potencialmente tão grande quanto sua memória virtual. O uso Switch a Switch possui benefícios limitados.

Execute estes comandos para controlar isso nas portas do switch:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Observação: todos os módulos Catalyst respondem a um quadro PAUSE se negociado. Alguns módulos (por exemplo, WS-X5410, WS-X4306) nunca enviam quadros de PAUSA, mesmo que negociem para fazê-lo, já que não são de bloqueio.

Protocolo de truncamento dinâmico

Tipo de encapsulamento

Os troncos estendem as VLANs entre os dispositivos, identificando e marcando temporariamente (link local) os quadros Ethernet originais, permitindo assim que eles sejam multiplexados em um único link. This also ensures the separate VLAN broadcast and security domains are maintained between Switches. As tabelas CAM mantêm o mapeamento de quadro para VLAN dentro dos switches.

O entroncamento é suportado em vários tipos de meios L2, incluindo ATM LANE, FDDI 802.10 e Ethernet, embora apenas o último seja apresentado aqui.

Visão geral operacional do ISL

O esquema de identificação ou marcação proprietário da Cisco, ISL, é usado há muitos anos. O padrão IEEE 802.1Q também está disponível.

Ao encapsular totalmente o quadro original em um esquema de marcação de dois níveis, o ISL é efetivamente um protocolo de tunelamento e tem o benefício adicional de transportar quadros não Ethernet. Ele adiciona um cabeçalho de 26 bytes e um FCS de 4 bytes ao quadro Ethernet padrão - os quadros Ethernet maiores são esperados e tratados pelas portas configuradas para serem troncos. O ISL suporta 1.024 VLANs.

Formato de Quadro ISL

| 40 Bits | 4 Bits | 4 Bits | 48 Bits | 16 Bits | 24 Bits | 24 Bits | 15 Bits | Bit | 16 Bits | 16 Bits | Extensão variável | 32 Bits |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Destino Addr | Tipo | USUÁRIO | SA | LEN | SNAP LLC | HSA | VLAN | BPDU | ÍNDICE | Reserva | Estrutura encapsulada | FCS |

| 01-00-0c-00-00 | AAAA03 | 00000C |

Consulte InterSwitch Link e Formato de Quadro IEEE 802.1Q para obter mais informações.

Visão Geral Operacional do 802.1Q

O padrão IEEE 802.1Q especifica muito mais do que os tipos de encapsulamento, incluindo aprimoramentos de Spanning Tree, GARP (consulte a seção VTP deste documento) e marcação de Qualidade de Serviço (QoS) 802.1p.

O formato de quadro 802.1Q preserva o endereço origem e o endereço destino Ethernet originais, ainda que os switches devam esperar que os quadros baby-giant sejam recebidos, mesmo em portas de acesso onde hosts podem usar marcação para expressar prioridade de usuário 802.1p para sinalização de QoS. A marca é de 4 bytes, portanto os quadros Ethernet v2 802.1Q têm 1522 bytes, uma conquista do grupo de trabalho IEEE 802.3ac. O 802.1Q também suporta espaço de numeração para 4096 VLANs.

Todos os quadros de dados transmitidos e recebidos são marcados com 802.1Q, exceto aqueles na VLAN nativa (existe uma marca implícita baseada na configuração da porta do switch de ingresso). Os quadros na VLAN nativa são sempre transmitidos sem marcas e normalmente recebidos sem marcas. No entanto, eles também podem ser recebidos marcados.

Consulte Padronização de VLAN via IEEE 802.10 e Get IEEE 802 para obter mais detalhes.

Formato de Quadro 802.1Q/801.1p

| Cabeçalho do Caractere Especial | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 bits | 48 bits | 16 bits | 3 bits | 1 bit | 12 bits | 16 bits | Extensão variável | 32 bits |

| DA | SA | TPID | Prioridade | CFI | ID da VLAN | Comprimento/ Tipo | Dados com PAD | FCS |

| 0x8100 | 0 - 7 | 0-1 | 0-4095 | |||||

Recomendação

Como todos os hardwares mais novos suportam 802.1Q (e alguns suportam apenas 802.1Q, como o Catalyst 4500/4000 series e CSS 11000), a Cisco recomenda que todas as novas implementações sigam o padrão IEEE 802.1Q e as redes mais antigas migrem gradualmente do ISL.

O padrão IEEE permite a interoperabilidade entre fornecedores. Isso é vantajoso em todos os ambientes Cisco à medida que novas placas de rede e dispositivos compatíveis com 802.1p se tornam disponíveis. Embora as implementações ISL e 802.1Q sejam maduras, o padrão IEEE terá, em última análise, maior exposição de campo e maior suporte de terceiros, como o suporte de analisador de rede. A menor sobrecarga de encapsulamento de 802.1Q em comparação com ISL é um ponto menor a favor de 802.1Q também.

Como o tipo de encapsulamento é negociado entre os switches usando o DTP, com ISL escolhido como o vencedor por padrão se ambas as extremidades o suportarem, é necessário emitir este comando para especificar dot1q:

set trunk mod/port mode dot1q

Se a VLAN 1 for removida de um tronco, conforme discutido na seção In-Band Management deste documento, embora nenhum dado do usuário seja transmitido ou recebido, o NMP continua a passar protocolos de controle como CDP e VTP na VLAN 1.

Além disso, conforme discutido na seção VLAN 1 deste documento, os pacotes CDP, VTP e PAgP são sempre enviados na VLAN 1 durante o entroncamento. Ao usar o encapsulamento dot1q, esses quadros de controle são marcados com a VLAN 1 se a VLAN nativa do switch for alterada. Se o entroncamento dot1q para um roteador estiver habilitado e a VLAN nativa for alterada no switch, uma sub-interface na VLAN 1 será necessária para receber os quadros CDP marcados e fornecer visibilidade do vizinho CDP no roteador.

Observação: há uma consideração de segurança em potencial com dot1q causada pela marcação implícita da VLAN nativa, pois pode ser possível enviar quadros de uma VLAN para outra sem um roteador. Consulte Há vulnerabilidades nas implementações de VLAN? para obter mais detalhes. A solução é usar um ID de VLAN para a VLAN nativa do tronco que não é usado para o acesso do usuário final. A maioria dos clientes da Cisco deixa a VLAN 1 como a VLAN nativa em um tronco e atribui portas de acesso a VLANs diferentes da VLAN 1 para que isso seja feito de forma simples.

Modo de truncamento

O DTP é a segunda geração de ISL dinâmico (DISL) e existe para garantir que os diferentes parâmetros envolvidos no envio de quadros ISL ou 802.1Q, como o tipo de encapsulamento configurado, VLAN nativa e capacidade de hardware, sejam acordados pelos switches em cada extremidade de um tronco. Isso também ajuda a proteger contra estruturas rotuladas por inundação de portas no modo não truncamento, um possível risco de segurança sério, garantindo que as portas e seus vizinhos estejam em estados consistentes.

Visão geral operacional

O DTP é um protocolo L2 que negocia parâmetros de configuração entre uma porta de switch e seu vizinho. Ele usa outro endereço MAC multicast (01-00-0c-cc-cc-cc) e um tipo de protocolo SNAP de 0x2004. Esta tabela é um resumo dos modos de configuração:

| Modo | Função | Quadros de DTP transmitidos | Estado final (porta local) |

|---|---|---|---|

| Auto(padrão) | Torne a porta disposta a converter o link em um tronco. A porta se tornará uma porta de tronco se a porta vizinha estiver definada como On (Ativa) ou no modo desejado. | SIM, periódico. | Entroncamento |

| Ligado | Coloca a porta em modo de truncamento permanente e negocia para converter o link em um tronco. A porta torna-se uma porta de troncos, mesmo que a porta vizinha não concorde com a alteração. | SIM, periódico. | Entroncamento, incondicionalmente. |

| Sem negociação | Coloca a porta em modo de entroncamento permanente, mas impede que a porta gere quadros DTP. Configure a porta vizinha manualmente como uma porta de tronco para estabelecer um enlace de tronco. Isso é útil em dispositivos que não oferecem suporte a DTP. | No | Entroncamento, incondicionalmente. |

| Desejável | Faz a porta tentar, de forma ativa, converter o enlace em um enlace de tronco. A porta se tornará uma porta de tronco se a porta da vizinhança for definida com o modo Ativo, Desejável ou Auto. | SIM, periódico. | Ele termina no estado de entroncamento somente se o modo remoto for on, auto ou desirable. |

| Off | Coloca a porta no modo de não truncamento permanente e negocia para converter o enlace em um enlace de não tronco. A porta se torna uma porta sem troncos, mesmo que a porta vizinha não concorde com a alteração. | Não em estado steady, mas a transmissão informa para acelerar a detecção da extremidade remota após a mudança de on. | Não entroncamento |

Estes são alguns destaques do protocolo:

-

O DTP pressupõe uma conexão ponto a ponto, e os dispositivos Cisco suportam apenas portas de tronco 802.1Q que são ponto a ponto.

-

Durante a negociação de DTP, as portas não participam do STP. Somente depois que a porta se tornar um dos três tipos de DTP (acesso, ISL ou 802.1Q) a porta será adicionada ao STP. Caso contrário, o PAgP, se configurado, será o próximo processo a ser executado antes da porta participar do STP.

-

Se a porta estiver fazendo entroncamento no modo ISL, os pacotes DTP serão enviados na VLAN 1; caso contrário (para portas de entroncamento 802.1Q ou portas de não entroncamento), eles serão enviados na VLAN nativa.

-

No modo desirable, os pacotes de DTP transferem oNome do domínio de VTP (que deve coincidir para que um tronco negociado seja ativado), mais a configuração do tronco e o status admin.

-

As mensagens são enviadas a cada segundo durante a negociação e a cada 30 segundos depois disso.

-

Certifique-se de entender que os modos on, nonegotiate e off especificam explicitamente em qual estado a porta termina. Uma configuração inadequada pode levar a um estado perigoso/inconsistente em que um lado está truncado e o outro não.

-

Uma porta no modo on, auto ou desirable envia quadros de DTP periodicamente. Se uma porta no modo auto ou desirable não vir um pacote de DTP em cinco minutos, ela será definida como non-trunk.

Consulte Configurando o entroncamento de ISL nos Switches das famílias Catalyst 5500/5000 e 6500/6000 para obter mais detalhes de ISL. Consulte Entroncamento entre Catalyst 4500/4000, 5500/5000 e 6500/6000 Series Switches Usando Encapsulamento 802.1Q com o Cisco CatOS System Software para obter mais detalhes sobre 802.1Q.

Recomendação

A Cisco recomenda uma configuração explícita de tronco de desirable em ambas as extremidades. Nesse modo, os operadores de rede podem confiar nas mensagens de status do syslog e da linha de comando que uma porta está ativa e em entroncamento, ao contrário do modo ativo, que pode fazer com que uma porta apareça ativa mesmo que o vizinho esteja configurado incorretamente. Além disso, o tronco do modo desejável fornece estabilidade em situações em que um lado do link não pode se tornar um tronco ou deixa cair o estado do tronco. Execute este comando para definir o modo desirable:

set trunk mod/port desirable ISL | dot1q

Observação: defina o tronco como desativado em todas as portas não tronco. Essa ajuda elimina o tempo de negociação gasto quando as portas de host aparecem. Este comando também é executado quando o comando set port host é usado; consulte a seção STP para obter mais informações. Execute este comando para desabilitar um tronco em um intervalo de portas:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Outras opções

Outra configuração comum do cliente usa o modo desirable somente na camada de distribuição e a configuração padrão mais simples (auto) na camada de acesso.

Alguns switches, como um Catalyst 2900XL, roteadores Cisco IOS ou dispositivos de outros fornecedores, atualmente não suportam negociação de tronco através do DTP. Você pode usar o modo nonegotiate nos switches Catalyst 4500/4000, 5500/5000 e 6500/6000 para definir uma porta para tronco incondicionalmente com esses dispositivos, o que pode ajudar a padronizar em uma configuração comum no campus. Além disso, você pode implementar o modo nonegotiate para reduzir o tempo de inicialização do link "geral".

Observação: fatores como o modo de canal e a configuração do STP também podem afetar o tempo de inicialização.

Execute este comando para definir o modo de não negociação:

set trunk mod/port nonegotiate ISL | dot1q

A Cisco recomenda nonegotiate quando houver uma conexão a um roteador Cisco IOS porque quando o bridging for executado, alguns quadros DTP recebidos do modo on podem voltar para a porta de tronco. Na recepção do quadro DTP, a porta do switch tenta renegociar (ou trazer o tronco para baixo e para cima) desnecessariamente. Se nonegotiate estiver habilitado, o switch não enviará quadros DTP.

Spanning Tree Protocol

Considerações básicas

O Spanning Tree Protocol (STP) mantém um ambiente L2 sem loops em redes comutadas e com bridges redundantes. Sem o STP, os quadros entram em loop e/ou se multiplicam indefinidamente, o que causa um colapso da rede, pois todos os dispositivos no domínio de broadcast são interrompidos continuamente pelo alto tráfego.

Although in some respects STP is a mature protocol initially developed for slow Software-based bridge specifications (IEEE 802.1d), it can be complex to implement well in large Switched networks with many VLANs, many Switches in a domain, multi-vendor support, and newer IEEE enhancements.

Para referência futura, o CatOS 6.x continua a assumir o novo desenvolvimento de STP, como MISTP, protetor de loop, protetores de raiz e detecção de desvio de tempo de chegada de BPDU. Além disso, outros protocolos padronizados estão disponíveis no CatOS 7.x, como o Spanning Tree compartilhado IEEE 802.1s e o Spanning Tree de convergência rápida IEEE 802.1w.

Visão geral operacional

A escolha da bridge raiz por VLAN é ganha pelo switch com o identificador de bridge raiz (BID) mais baixo. O BID é a prioridade da bridge combinada com o endereço MAC do switch.

Inicialmente, os BPDUs são enviados de todos os switches, contendo o BID de cada switch e o custo do caminho para alcançar esse switch. Isso permite que a bridge raiz e o caminho de menor custo até a raiz sejam determinados. Outros parâmetros de configuração transportados da raiz em BPDUs anulam aqueles configurados localmente de maneira que toda a rede use cronômetros consistentes.

A topologia, então, converge através destas etapas:

-

Um único Root Bridge é eleita para todo o domínio do Spanning Tree.

-

Um Root Bridge (voltada para o Root Bridge) é selecionada em cada Non-Root Bridge.

-

Uma porta designada é escolhida para encaminhamento de BPDU em cada segmento.

-

As portas não designadas são bloqueadas.

Consulte Configuração do Spanning Tree para obter mais informações.

| Padrões básicos do temporizador (segundos) | Nome | Função |

|---|---|---|

| 2 | Saudação | Envio de controles de BPDUs. |

| 15 | Forward Delay (Fwddelay) | Controla quanto tempo uma porta passa no estado de escuta e aprendizagem e influencia o processo de alteração de topologia (consulte a próxima seção). |

| 20 | Maxage | Controla por quanto tempo o switch mantém a topologia atual antes de procurar um caminho alternativo. Após os segundos de Maxage, um BPDU é considerado obsoleto e o switch procura uma nova porta raiz do pool de portas de bloqueio. Se nenhuma porta bloqueada estiver disponível, ela reivindica ser a própria raiz nas portas designadas. |

| Estados da porta | Significado | Cronometragem padrão para o próximo estado |

|---|---|---|

| Desabilitado | Administrativamente fora do ar. | N/A |

| Obstrução | Recebendo BPDus e parando dados do usuário. | Monitore a recepção de BPDUs. Aguarde 20 segundos para a expiração do período máximo ou alteração imediata se for detectada uma falha de link local/direto. |

| Escuta | Enviar ou receber BPDUs para verificar se é necessário retornar ao bloqueio. | Cronômetro Fwddelay (espera de 15 segundos) |

| Aprendizado | Criando a tabela de topologia/CAM. | Cronômetro Fwddelay (espera de 15 segundos) |

| Transmissão | Enviando/recebendo dados. | |

| Alteração total de topologia básica: | 20 + 2 (15) = 50 segundos se estiver aguardando a expiração de Maxage, ou 30 segundos para falha direta de link |

Os dois tipos de BPDUs no STP são BPDUs de configuração e BPDUs de TCN (Topology Change Notification, notificação de alteração de topologia).

Fluxo de BPDU de configuração

Os BPDUs de configuração são originados a cada intervalo de Hello de cada porta na bridge raiz e, subsequentemente, fluem para todos os switches leaf para manter o estado do Spanning Tree. No estado steady, o fluxo da BPDU é unidirecional: portas de raiz e portas de bloqueio somente recebem BPDUs de configuração, enquanto portas designadas somente enviam BPDUs de configuração.

Para cada BPDU recebido por um switch da raiz, um novo é processado pelo NMP central do Catalyst e enviado contendo as informações da raiz. Em outras palavras, se a bridge raiz for perdida ou todos os caminhos para a bridge raiz forem perdidos, as BPDUs param de ser recebidas (até que o temporizador de maximização inicie a reeleição).

Fluxo de TCN BPDU

Os TCN BPDUs são originados de switches leaf e fluem em direção à bridge raiz quando uma alteração de topologia é detectada na spanning tree. As portas raiz somente enviam TCNs e as portas designadas somente recebem TCNs.

O BPDU do TCN viaja em direção ao sulco raiz e é reconhecido em cada etapa, portanto, esse é um mecanismo confiável. Quando chega à bridge raiz, a bridge raiz alerta o domínio inteiro de que ocorreu uma alteração originando BPDUs de configuração com o flag TCN definido para o tempo máximo + fwddelay (35 segundos por padrão). Isso faz com que todos os switches alterem seu tempo de envelhecimento de CAM normal de cinco minutos (por padrão) para o intervalo especificado por fwddelay (15 segundos por padrão). Consulte Entendendo as alterações de topologia do Spanning Tree Protocol para obter mais detalhes.

Modos de árvore de abrangência

Há três maneiras diferentes de correlacionar VLANs com Spanning Tree:

-

Um único Spanning Tree para todas as VLANs, ou Protocolo de Spanning Tree mono, como IEEE 802.1Q

-

Uma árvore de abrangência por VLAN ou árvore de abrangência compartilhada, como o Cisco PVST

-

Uma árvore de abrangência por conjunto de VLANs, ou várias árvores de abrangência, como Cisco MISTP e IEEE 802.1s

Uma árvore de abrangência mono para todas as VLANs permite apenas uma topologia ativa e, portanto, nenhum balanceamento de carga. Uma porta bloqueada do STP bloqueia todas as VLANs e não transporta dados.

Uma árvore de abrangência por VLAN permite o balanceamento de carga, mas exige mais processamento de CPU de BPDU à medida que o número de VLANs aumenta. As notas de versão do CatOS fornecem orientação sobre o número de portas lógicas recomendadas por Switch na Árvore de Abrangência. Por exemplo, a fórmula do Supervisor Engine 1 do Catalyst 6500/6000 é como tal:

número de portas + (número de troncos * número de VLANs em troncos) < 4000

O Cisco MISTP e o novo padrão 802.1s permitem a definição de apenas duas instâncias/topologias de STP ativas e o mapeamento de todas as VLANs para uma dessas duas árvores. Essa técnica permite que o STP escale para milhares de VLANs enquanto o balanceamento de carga estiver habilitado.

Formatos de BPDU

Para suportar o padrão IEEE 802.1Q, a implementação atual do Cisco STP foi estendida para se tornar PVST+, adicionando suporte para tunelamento através de uma região de árvore de abrangência mono IEEE 802.1Q. O PVST+ é, portanto, compatível com os protocolos IEEE 802.1Q MST e Cisco PVST e não requer comandos ou configuração adicionais. Além disso, o PVST+ adiciona mecanismos de verificação para garantir que não haja inconsistência de configuração de entroncamento de porta e IDs de VLAN nos switches.

Estes são alguns destaques operacionais do protocolo PVST+:

-

O PVST+ interopera com a árvore de abrangência mono 802.1Q através da chamada árvore de abrangência comum (CST - Common Spanning Tree) sobre um tronco 802.1Q. O CST sempre está ativado na VLAN 1 e portanto, a VLAN precisa estar habilitada no tronco para interoperar com outros fornecedores. Os CST BPDUs são transmitidos, sempre sem marcação, para o Grupo de Bridge Padrão IEEE (Endereço MAC 01-80-c2-00-00-00, DSAP 42, SSAP 42). Para que a descrição fique completa, um conjunto paralelo de BPDUs também é transmitido para o endereço MAC do Spanning Tree compartilhado da Cisco para VLAN 1.

-

O PVST+ envia BPDUs de PVST pelas regiões VLAN 802.1Q como dados multicast. Os BPDUs de Árvore de Abrangência compartilhados da Cisco são transmitidos para o endereço MAC 01-00-0c-cc-cc-cd (tipo de protocolo HDLC SNAP 0x010b) para cada VLAN em um tronco. Os BPDUs não estão rotulados na VLAN nativa e estão rotulados em todas as outras VLANs.

-

Verificações de porta de PVST+ e inconsistências de VLAN. O PVST+ bloqueia as portas que recebem BPDUs inconsistentes para impedir loops de encaminhamento. Ele também notifica os usuários através de mensagens de syslog sobre qualquer incompatibilidade de configuração.

-

O PVST+ é compatível com versões anteriores de switches Cisco existentes que executam o PVST em troncos ISL. BPDUs encapsulados por ISL continuam a ser transmitidos ou recebidos usando o endereço MAC IEEE. Em outras palavras, cada tipo de BPDU é link local; não há problemas de tradução.

Recomendação

Todos os switches Catalyst têm o STP habilitado por padrão. Isso é recomendado mesmo se for escolhido um design que não inclua loops de L2 para que o STP não seja habilitado, no sentido de que esteja mantendo ativamente uma porta bloqueada.

set spantree enable all !--- This is the default.

A Cisco recomenda que o STP seja deixado ativado pelos seguintes motivos:

-

Se houver um loop (induzido por erro de patch, cabo incorreto etc.), o STP evita efeitos prejudiciais à rede causados por dados multicast e de broadcast.

-

Proteção contra ruptura do EtherChannel.

-

A maioria das redes é configurada com STP, o que proporciona a ele a máxima exposição de campo. Mais exposição geralmente equivale a um código estável.

-

Proteção contra mau comportamento de NICs de acessório dual (ou Bridging habilitada em servidores).

-

O software para muitos protocolos (como PAgP, rastreamento de IGMP e entroncamento) está intimamente relacionado ao STP. A execução sem STP pode levar a resultados indesejáveis.

Não troque os temporizadores, pois isso pode afetar a estabilidade. A maioria das redes implantadas não está sintonizada. Os temporizadores STP simples acessíveis através da linha de comando, como o intervalo de Hello e o intervalo de Maxage, são eles mesmos compostos de um conjunto complexo de outros temporizadores assumidos e intrínsecos, portanto é difícil ajustar os temporizadores e considerar todas as ramificações. Além disso, há o risco de prejudicar a proteção UDLD.

O ideal é manter o tráfego de usuários fora do VLAN de gerenciamento. Especialmente com processadores de Switch Catalyst dos mais antigos, é melhor evitar problemas com STP mantendo a VLAN de gerenciamento separada dos dados do usuário. Uma estação final que se comporta mal poderia potencialmente manter o processador do mecanismo supervisor tão ocupado com pacotes de broadcast que ele pode perder um ou mais BPDUs. No entanto, switches mais novos com CPUs mais potentes e controles de aceleração aliviam essa consideração. Consulte a seção Gerenciamento In-Band deste documento para obter mais detalhes.

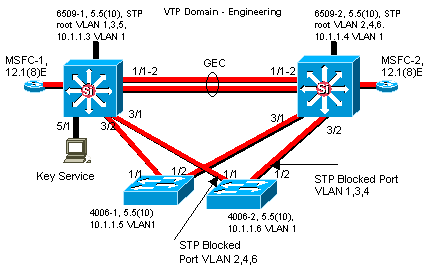

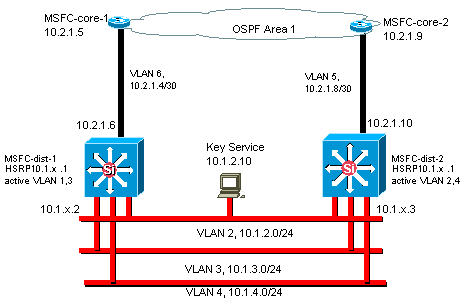

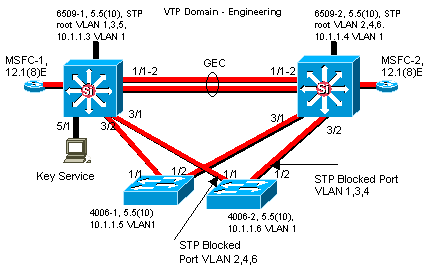

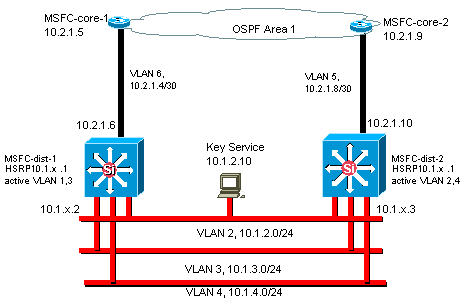

Não sobrecarregue a redundância. Isso pode levar a um pesadelo de solução de problemas - o excesso de portas de bloqueio afeta negativamente a estabilidade a longo prazo. Mantenha o diâmetro total do SPT em sete saltos. Tente projetar de acordo com o modelo multicamada da Cisco, com seus domínios comutados menores, triângulos STP e portas bloqueadas determinísticas (conforme explicado em Projeto de Rede de Campus Gigabit - Princípios e Arquitetura) sempre que possível.

Influencia e sabe onde a funcionalidade Root e as portas bloqueadas residem, além de documentá-las no diagrama de topologia. As portas bloqueadas estão onde começa o Troubleshooting do STP - o que os fez alterar de bloquear para enviar é freqüentemente uma peça chave na análise da causa. Escolha as camadas de distribuição e de núcleo como o local da raiz/raiz secundária, já que essas são consideradas as partes mais estáveis da rede. Verifique a sobreposição ideal de L3 e HSRP com caminhos de encaminhamento de dados de L2. Esse comando é uma macro que configura a prioridade da bridge; a raiz a define muito mais baixa que o padrão (32768), enquanto a raiz secundária a define razoavelmente mais baixa que o padrão:

set spantree root secondary vlan range

Observação: essa macro define a prioridade de raiz como 8192 (por padrão), a prioridade de raiz atual menos 1 (se outra bridge raiz for conhecida) ou a prioridade de raiz atual (se seu endereço MAC for menor que a raiz atual).

Remova as VLANs desnecessárias das portas de tronco (um exercício bidirecional). Isso limita o diâmetro da sobrecarga de processamento de STP e NMP em partes da rede onde determinadas VLANs não são necessárias. A remoção automática de VTP não remove o STP de um tronco. Consulte a seção VTP deste documento para obter mais informações. A VLAN 1 padrão também pode ser removida dos troncos usando o CatOS 5.4 e posterior.

Consulte Problemas do Spanning Tree Protocol e Considerações de Design Relacionadas para obter informações adicionais.

Outras opções

A Cisco tem outro STP conhecido como VLAN-bridge. Esse protocolo opera usando um endereço MAC destino de 01-00-0c-cd-cd-ce e tipo de protocolo de 0x010c.

Isso é mais útil se houver necessidade de ligar protocolos não roteáveis ou legados entre VLANs sem interferir nas instâncias de Árvore de Abrangência IEEE executadas nessas VLANs. Se as interfaces VLAN para tráfego não transposto ficarem bloqueadas para tráfego L2 (e isso poderia facilmente acontecer se elas participassem do mesmo STP que VLANs IP), o tráfego L3 de sobreposição também será removido inadvertidamente - um efeito colateral indesejado. A ponte VLAN é, portanto, uma instância separada do STP para protocolos transpostos, que fornece uma topologia separada que pode ser manipulada sem afetar o tráfego IP.

A recomendação da Cisco é executar VLAN-bridge, caso o Bridging for necessária entre VLANS em Cisco routers, tais como o MSFC.

PortFast

O PortFast é usado para ignorar a operação Spanning Tree normal nas portas de acesso para acelerar a conectividade entre estações finais e os serviços aos quais elas precisam se conectar após a inicialização do link. Em alguns protocolos, como IPX/SPX, é importante ver a porta de acesso no modo de encaminhamento imediatamente após o estado do link ficar ativo para evitar problemas de GNS.

Consulte Usando Portfast e Outros Comandos para Corrigir Atrasos de Conectividade de Inicialização da Estação de Trabalho para obter mais informações.

Visão geral operacional

O PortFast ignora os estados normais de escuta e reconhecimento do STP movendo uma porta diretamente do modo de bloqueio para o modo de encaminhamento depois de descobrir que o link está em execução. Se esse recurso não estiver habilitado, o STP descartará todos os dados do usuário até decidir que a porta está pronta para ser movida para o modo de encaminhamento. Isso poderia levar até o dobro do tempo de Forward/Delay (um total de 30 segundos como padrão).

O modo PortFast também impede que um TCN de STP seja gerado cada vez que um estado de porta muda de learning para forwarding. Os TCNs não são um problema por si só, mas se uma onda de TCNs atingir a bridge raiz (normalmente pela manhã, quando as pessoas ligam seus PCs), isso poderia estender o tempo de convergência desnecessariamente.

O STP PortFast é particularmente importante em redes CGMP multicast e Catalyst 5500/5000 MLS. Os TCNs nesses ambientes podem fazer com que as entradas estáticas da tabela CAM do CGMP sejam expiradas, o que resulta em perda de pacotes multicast até o próximo relatório IGMP e/ou liberar entradas de cache MLS que precisam ser reconstruídas e podem resultar em um pico de CPU do roteador, dependendo do tamanho do cache. (As implementações de MLS do Catalyst 6500/6000 e as entradas multicast aprendidas do snooping IGMP não são afetadas.)

Recomendação

A Cisco recomenda que o STP PortFast seja habilitado para todas as portas de host ativas e desabilitado para links switch-switch e portas que não estejam em uso.

O entroncamento e a canalização também devem ser desativados para todas as portas de host. Cada porta de acesso é habilitada por padrão para entroncamento e canalização, ainda que os vizinhos do Switch não sejam esperados por design nas portas de host. Se a negociação for deixada para esses protocolos, o retardo subseqüente na ativação das portas poderá gerar situações indesejáveis em que os pacotes iniciais das estações de trabalho, como requisições DHCP, não são encaminhados.

O CatOS 5.2 introduziu um comando macro, set port host port range , que implementa essa configuração para portas de acesso e ajuda significativamente a autonegociação e o desempenho da conexão:

set port host port range !--- Macro command for these commands: set spantree portfast port range enable set trunk port range off set port channel port range mode off

Observação: o PortFast não significa que o Spanning Tree não esteja sendo executado nessas portas. Os BPDUs ainda são enviados, recebidos e processados.

Outras opções

O PortFast BPDU-guard fornece uma maneira de evitar loops, movendo uma porta de não entroncamento para um estado errdisable quando um BPDU é recebido naquela porta.

Um pacote de BPDU nunca deve ser recebido em uma porta de acesso configurada para PortFast, já que as portas do host não devem ser conectadas aos switches. Se um BPDU for observado, isso significa que uma configuração inválida e talvez perigosa necessite de uma ação administrativa. Quando o recurso BPDU-guard está habilitado, o Spanning Tree desativa as interfaces configuradas com PortFast que recebem BPDUs em vez de colocá-las no estado de bloqueio do STP.

O comando funciona em uma base por switch, não por porta, como mostrado:

set spantree portfast bpdu-guard enable

O gerenciador de redes é notificado por um desvio de SNMP ou mensagem syslog, caso a porta se torne inativa. Também é possível configurar um tempo de recuperação automática para portas errdisabled. Consulte a seção UDLD deste documento para obter mais detalhes. Para obter mais informações, consulte Aprimoramento de Protetor de BPDU Portfast de Spanning Tree.

Observação: o PortFast para portas de tronco foi introduzido no CatOS 7.x e não tem efeito sobre portas de tronco em versões anteriores. O PortFast para portas de tronco foi projetado para aumentar os tempos de convergência para redes L3. Para complementar esse recurso, o CatOS 7.x também introduziu a possibilidade de configuração do PortFast BPDU-guard em uma base por porta.

UplinkFast