Introdução

Este documento descreve como configurar o Firewall Threat Defense (FTD), o roteamento baseado em políticas (PBR - Policy Based Routing) para o Umbrella SIG.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Acesso ao painel do Umbrella

- Acesso administrativo ao FMC que executa o 7.1.0+ para implantar a configuração no FTD versão 7.1.0+. O PBR baseado em aplicativos é suportado apenas na versão 7.1.0 e superior

- (Preferido) Conhecimentos sobre a configuração do CVP/DTF e do Umbrella SIG

- (Opcional, mas altamente recomendado): Certificado raiz de guarda-chuva instalado, usado pelo SIG quando o tráfego é encaminhado por proxy ou bloqueado. Para obter mais detalhes sobre a instalação do certificado raiz, leia mais na documentação do Umbrella.

Componentes Utilizados

As informações neste documento são baseadas no Cisco Umbrella Secure Internet Gateway (SIG).

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Overview

As informações neste documento destinam-se a cobrir as etapas de configuração sobre como implantar o PBR baseado em aplicativo no FTD ao estabelecer um Túnel VTI IPsec SIG para o Umbrella, para que você possa excluir ou incluir o tráfego em uma VPN baseada em aplicativos que usam o PBR.

O exemplo de configuração descrito neste artigo enfoca como excluir certos aplicativos da VPN IPsec enquanto envia tudo o resto pela VPN.

Informações completas sobre o PBR no FMC podem ser encontradas na documentação da Cisco.

Limitações

PBR baseado em aplicativo

1. Comece configurando o túnel IPsec no FMC e no Umbrella Dashboard. As instruções de como executar essa configuração podem ser encontradas na documentação do Umbrella.

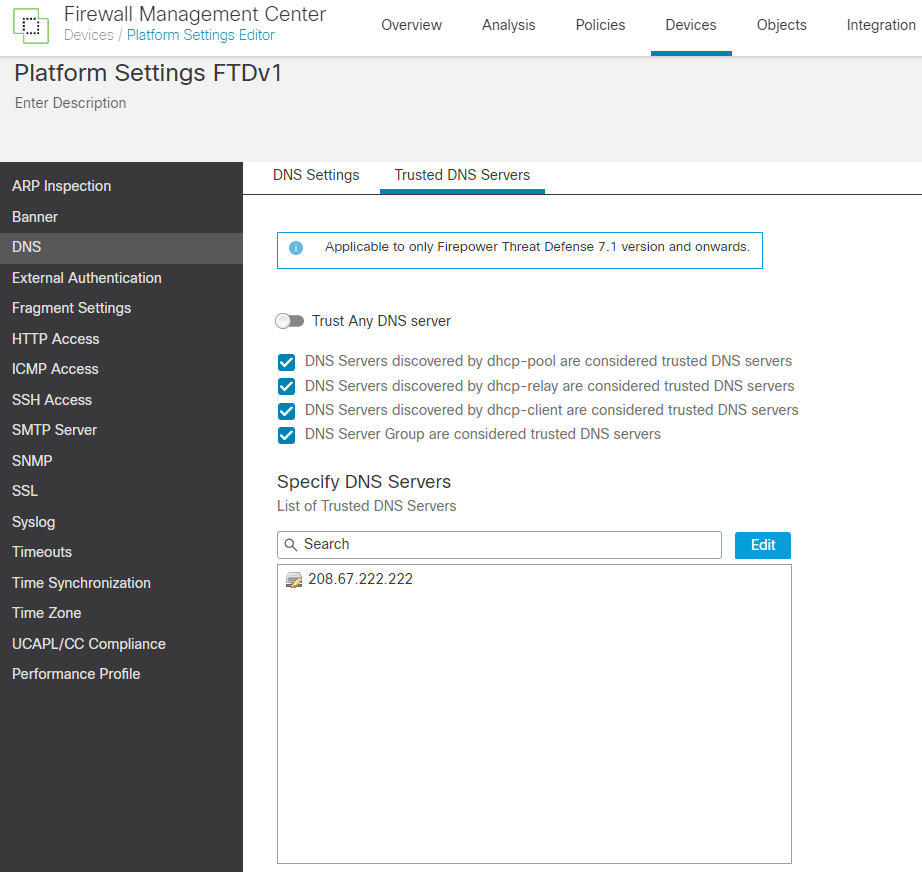

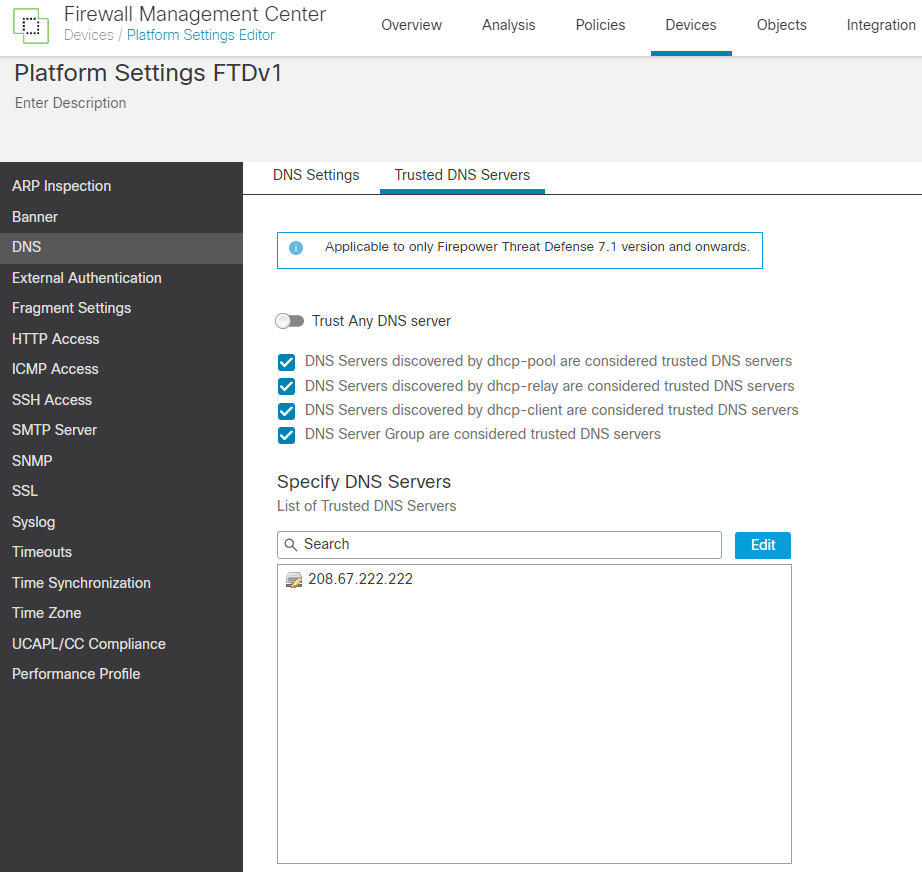

2. Verifique se o servidor DNS que o dispositivo do usuário final por trás do FTD está usando está listado como um servidor DNS confiável em Devices > Platform Settings > DNS > Trusted DNS Servers.

Se os dispositivos estiverem usando um servidor DNS que não esteja listado, o rastreamento de DNS poderá falhar e, portanto, o PBR baseado em aplicativos não funcionará. Opcionalmente (mas não recomendado por motivos de segurança), você pode ativar Confiar em qualquer servidor DNS para que seja necessário adicionar o(s) servidor(es) DNS.

Note: Se os VAs forem usados como resolvedores de DNS interno, eles deverão ser adicionados como Servidores DNS Confiáveis.

15669097907860

15669097907860

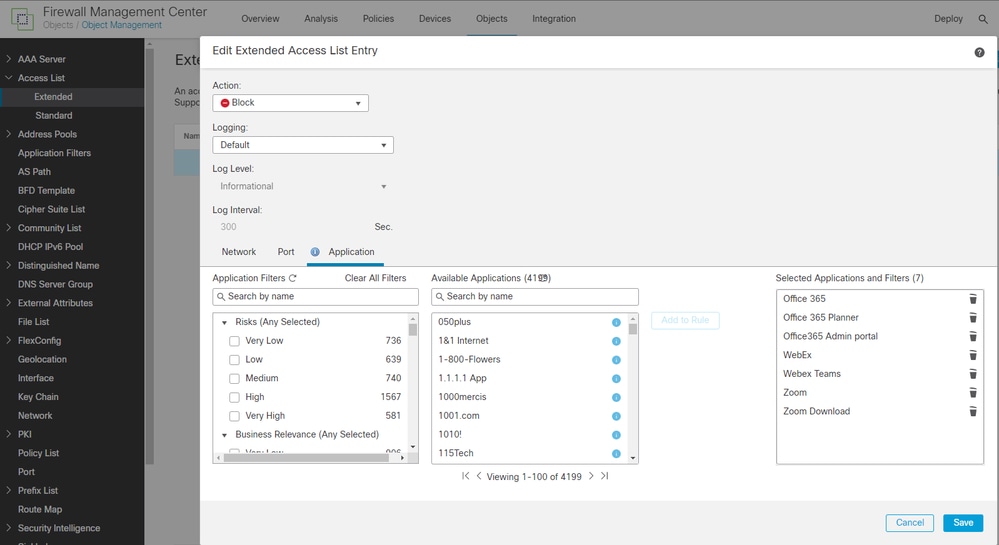

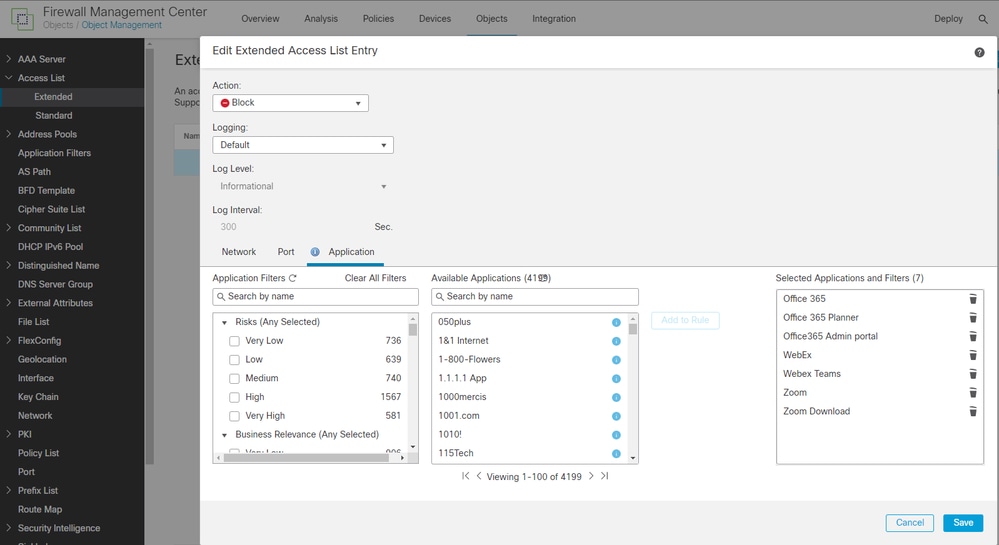

3. Crie uma ACL estendida que possa ser usada pelo FTD para o processo PBR para decidir se o tráfego é enviado para o Umbrella para SIG ou se é excluído do IPsec e não é enviado para o Umbrella.

- Uma ACE deny na ACL significa que o tráfego é excluído do SIG.

- Uma entrada permit na ACL significa que o tráfego é enviado pelo IPsec e pode aplicar uma política SIG (CDFW, SWG, etc).

Este exemplo exclui os aplicativos "Office365", "Zoom" e "Cisco Webex" com uma ACE deny. O restante do tráfego está sendo enviado para a Umbrella para inspeção adicional.

- Vá para Objeto > Gerenciamento de objetos > Lista de acesso > Estendido.

- Defina a rede e as portas de origem como faria normalmente e adicione os aplicativos para participar no PBR.

15669947000852

15669947000852

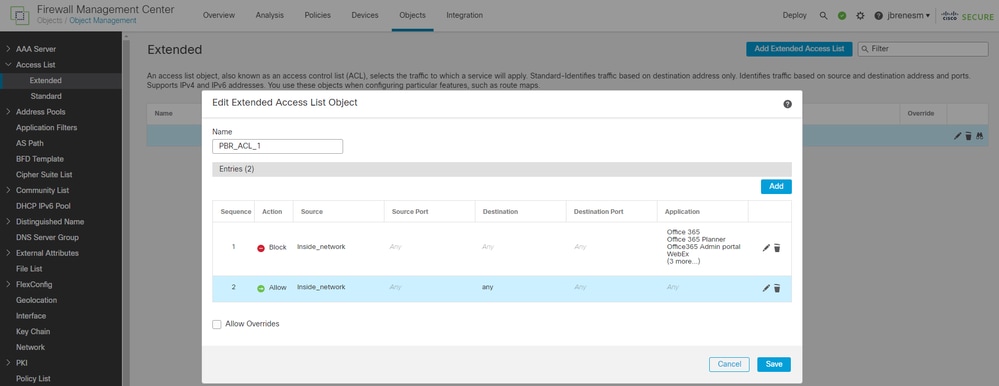

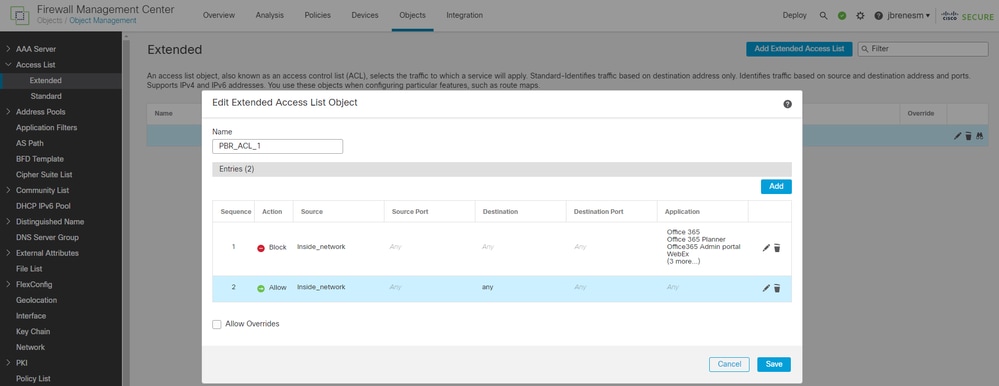

A primeira ACE pode "negar" para os aplicativos mencionados anteriormente, e a segunda ACE é uma permissão para enviar o restante do tráfego pelo IPsec.

15670006987156

15670006987156

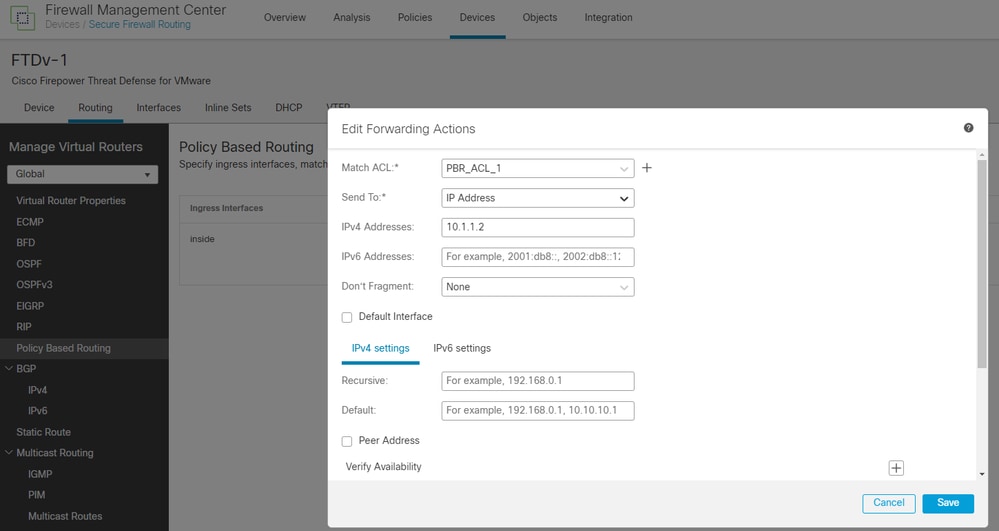

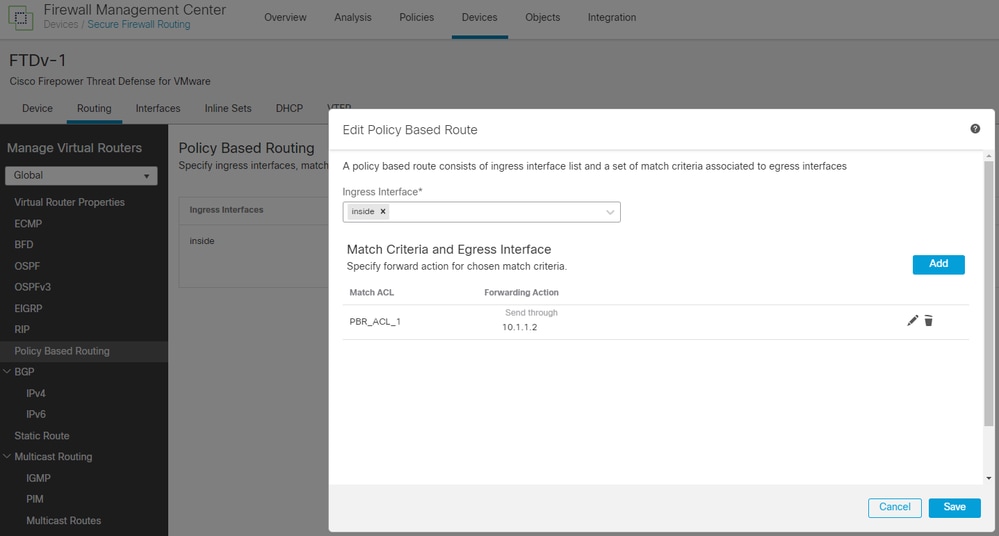

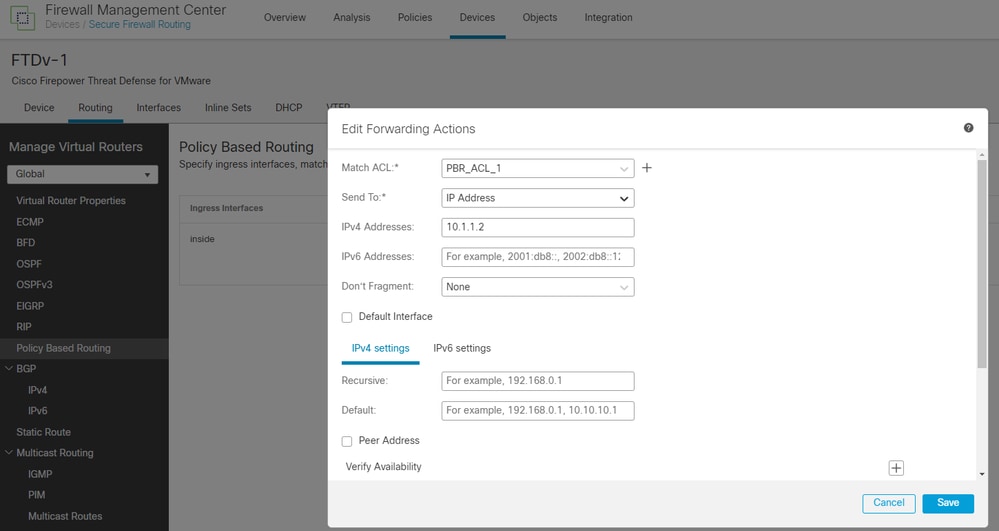

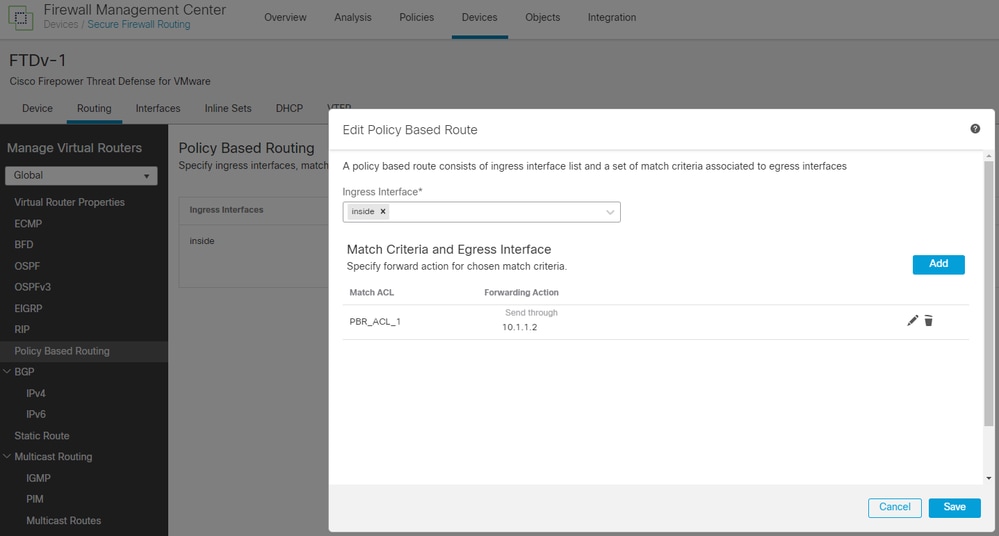

4. Crie o PBR em Devices > Device Management > [selecione o dispositivo FTD] > Routing > Policy Based Routing.

- Interface de entrada: A interface de onde vem o tráfego local.

- ACL correspondente: ACL estendida criada na etapa anterior, ACL "PBR_ACL_1".

- Enviar para: IP Address

- Endereços IPv4: Próximo salto quando o PBR encontrar uma instrução permit, de modo que o tráfego seja roteado para o IP que você adicionar aqui. Neste exemplo, este é o IPsec da Umbrella. Se o IP de sua VPN VTI for 10.1.1.1, o IPsec do Umbrella seria qualquer coisa dentro dessa mesma rede (10.1.1.2, por exemplo).

15670209158036

15670209158036

15670247521556

15670247521556

5. Implantar as alterações no CVP.

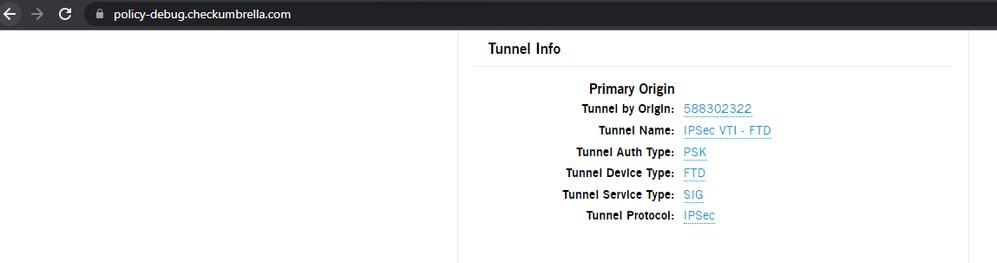

Verificação

No PC de teste localizado atrás do FTD, verifique:

- Na CLI do FTD, você pode executar alguns comandos para confirmar se a configuração foi enviada corretamente e está funcionando:

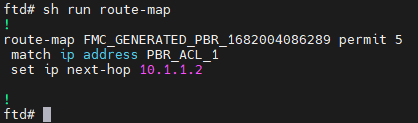

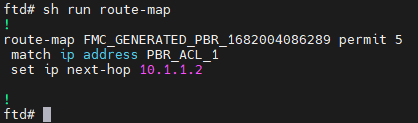

show run route-map (verifica a configuração do PBR):

15670322054036

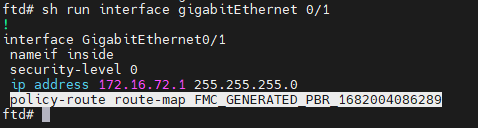

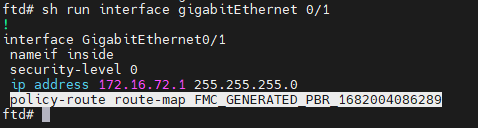

15670322054036show run interface gigabitEthernet 0/1 (verifica se o PBR está aplicado à interface apropriada)

15678344219540

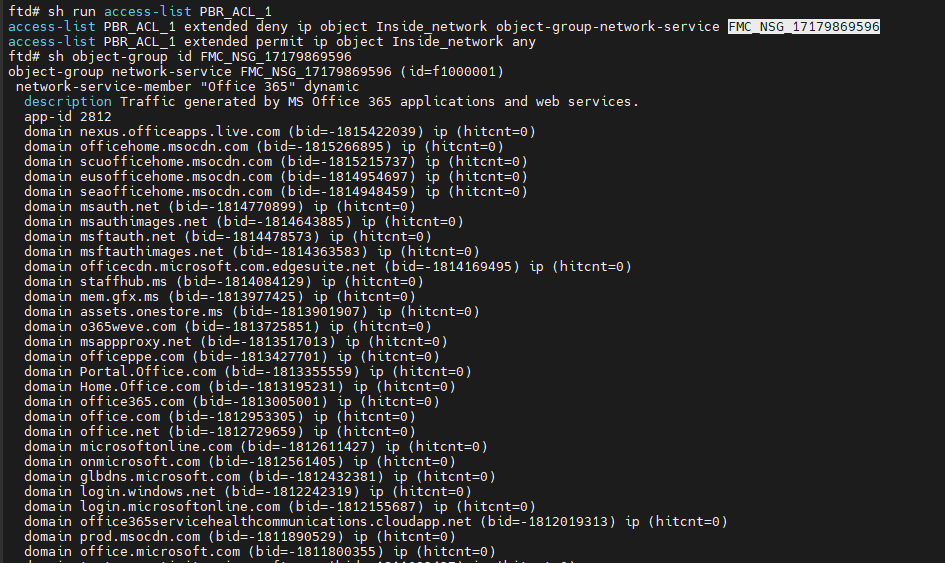

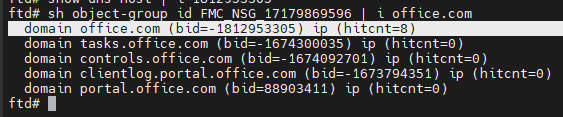

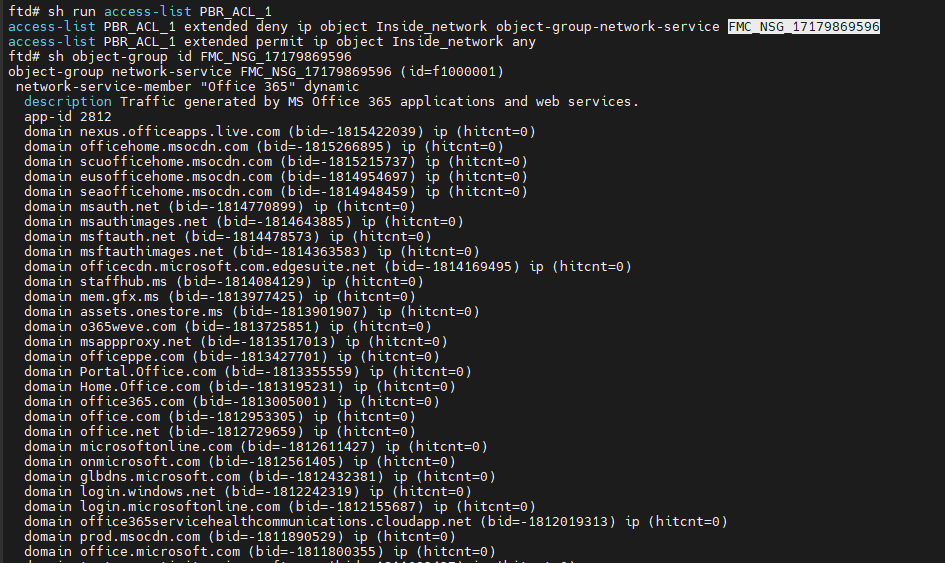

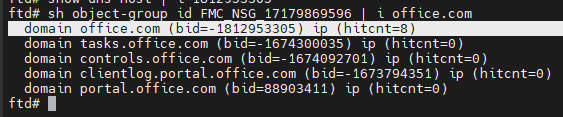

15678344219540show run access-list PBR_ACL_1, show object-group id FMC_NSG_17179869596 (confirma os domínios adicionados à ACL para exclusão)

15670420887316

15670420887316

15670635784852

15670635784852packet-tracer input inside tcp 172.16.72.10 1234 fqdn office.com 443 detailed (verifica se a interface externa é usada como saída e não como VTI)

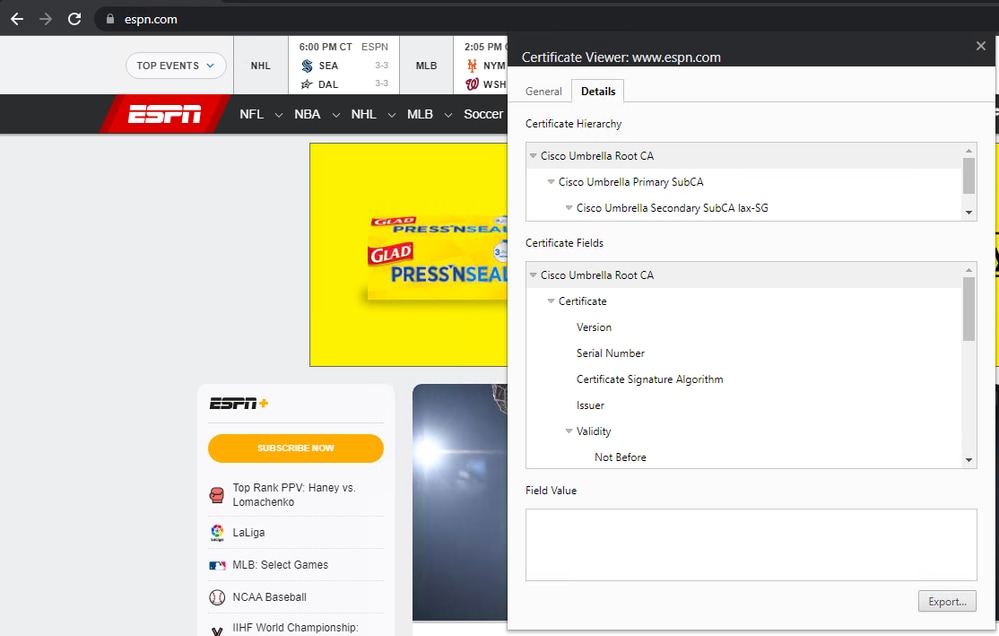

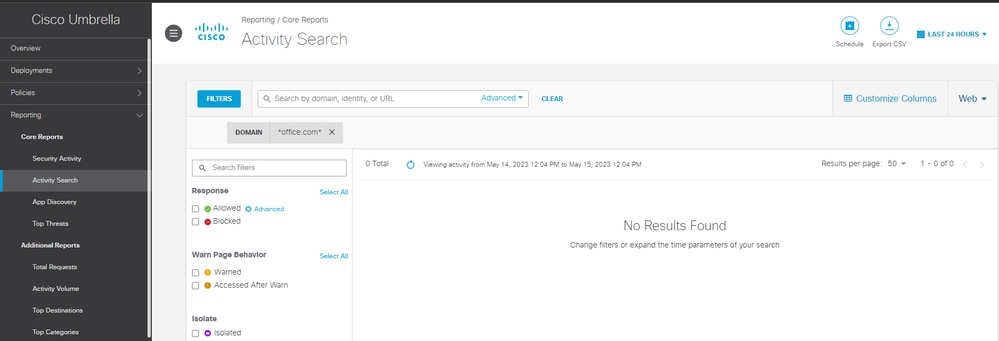

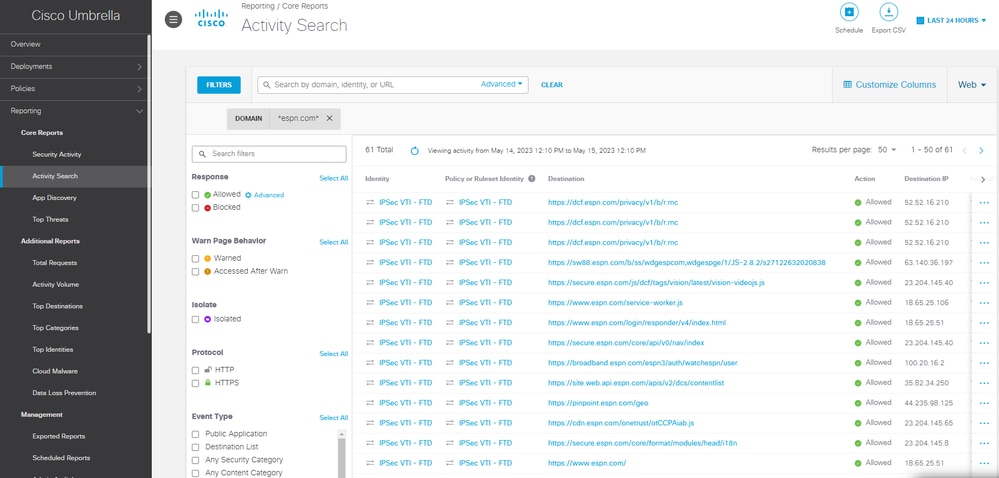

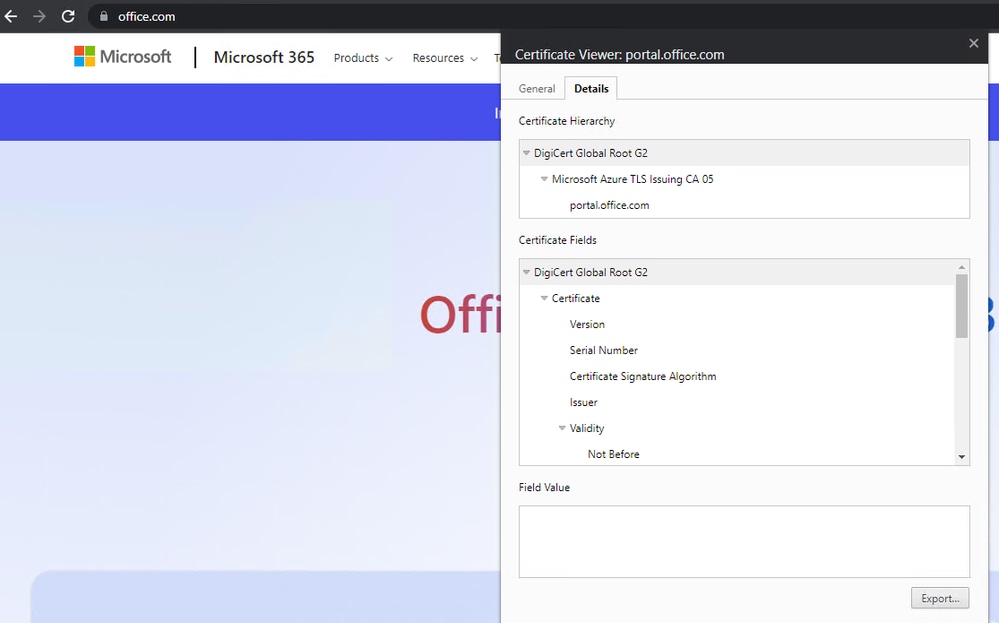

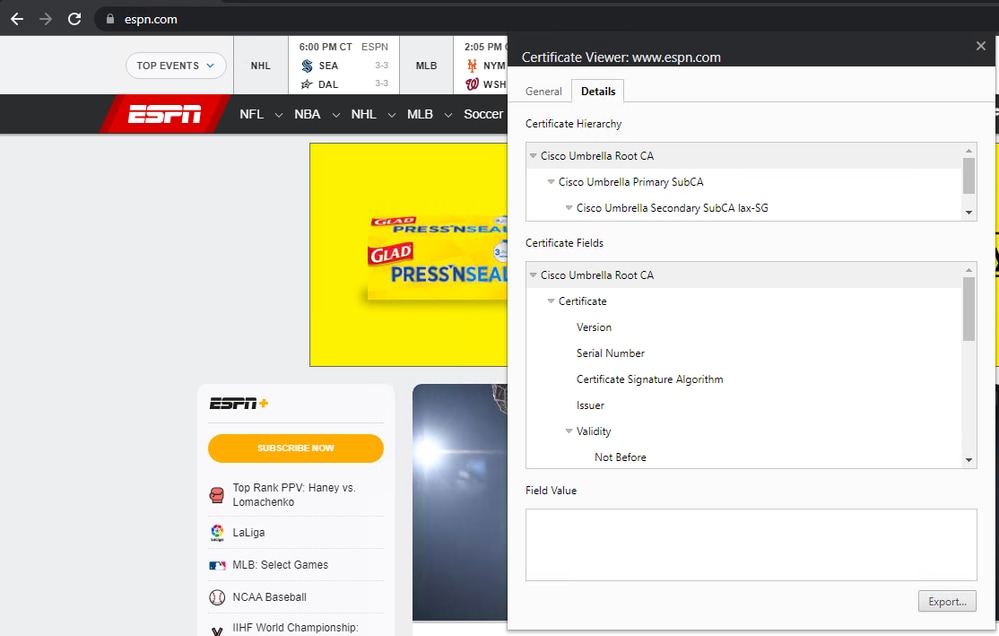

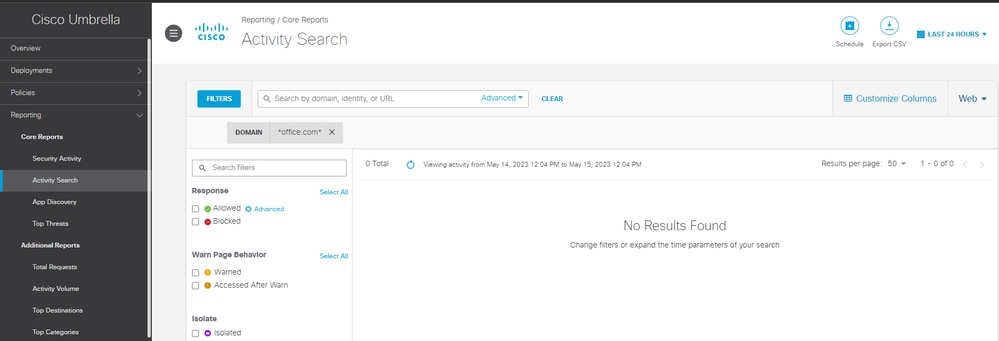

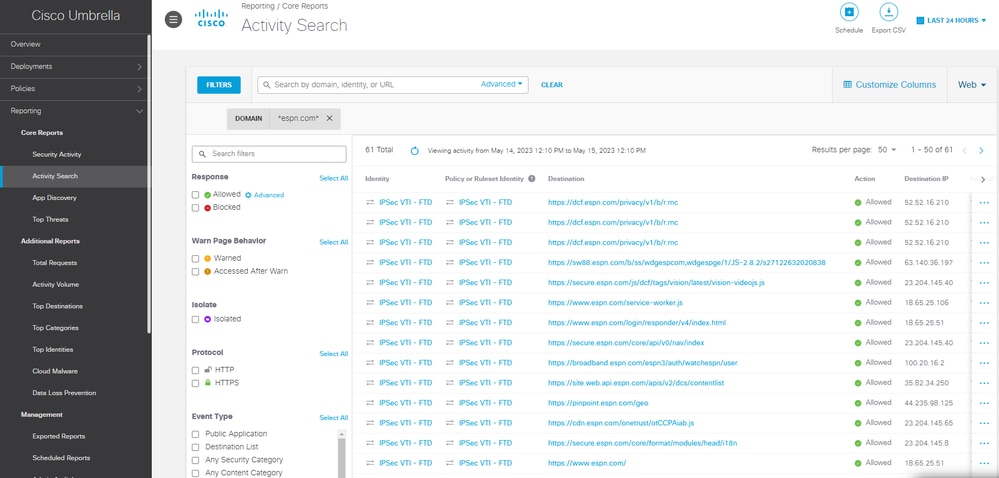

- No Painel do Umbrella, em pesquisa de atividade, você pode ver que o tráfego da Web que vai para office.com nunca foi enviado para o Umbrella, enquanto o tráfego que vai para espn.com foi enviado.

15671098042516

15671098042516

15671302832788

15671302832788

Feedback

Feedback