Introdução

Este documento descreve como configurar o Universal ZTNA com Secure Access e o FTD virtual gerenciado por um FMC virtual no local.

Pré-requisitos

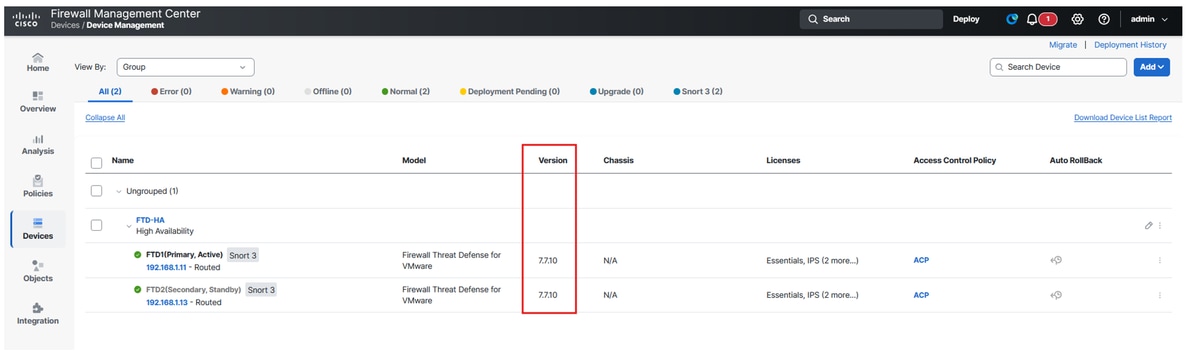

- O Firewall Management Center (FMC) e o Firewall Threat Defense (FTD) precisam ser implantados usando a versão de software 7.7.10 ou posterior.

- O Firewall Threat Defense (FTD) deve ser gerenciado pelo Firewall Management Center (FMC)

- O Firewall Threat Defense (FTD) deve ser licenciado com criptografia (a criptografia forte deve ser habilitada com o recurso de exportação habilitado), IPS e licenças de ameaças necessárias para controles de segurança

- A configuração básica do Firewall Threat Defense (FTD) deve ser executada no Firewall Management Center (FMC), como interface, roteamento, etc.

- A configuração DNS precisa ser aplicada no dispositivo do FMC para resolver o FQDN do aplicativo

- A versão do Cisco Secure Client precisa ser 5.1.10 ou superior

- O controle da nuvem de segurança é fornecido aos clientes com os sinalizadores de recursos Firewall e Secure Access Micro Apps e UZTNA habilitados

Requisitos

- Todos os dispositivos Secure Firewall Management Center (FMC), incluindo cdFMC e Firewall Threat Defense (FTD), devem executar a versão de software 7.7.10 ou posterior.

- O Firewall Threat Defense (FTD) deve ser gerenciado pelo Firewall Management Center; Gerenciador local O Firewall Defense Manager (FDM) não é suportado

- Todos os dispositivos de Firewall Threat Defense (FTD) devem ser configurados para o modo roteado; não há suporte para o modo transparente.

- Não há suporte para dispositivos em cluster.

- Dispositivos de alta disponibilidade (HA) são suportados; eles são exibidos como uma entidade.

- Secure Client versão 5.1.10 ou posterior

Componentes Utilizados

As informações neste documento são baseadas em

- Controle de nuvem de segurança (SCC)

- Secure Firewall Management Center (FMC) versão 7.7.10

- Secure Firewall Threat Defense (FTD) virtual -100 versão 7.7.10

- Secure Client para Windows versão 5.1.10

- Acesso seguro

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

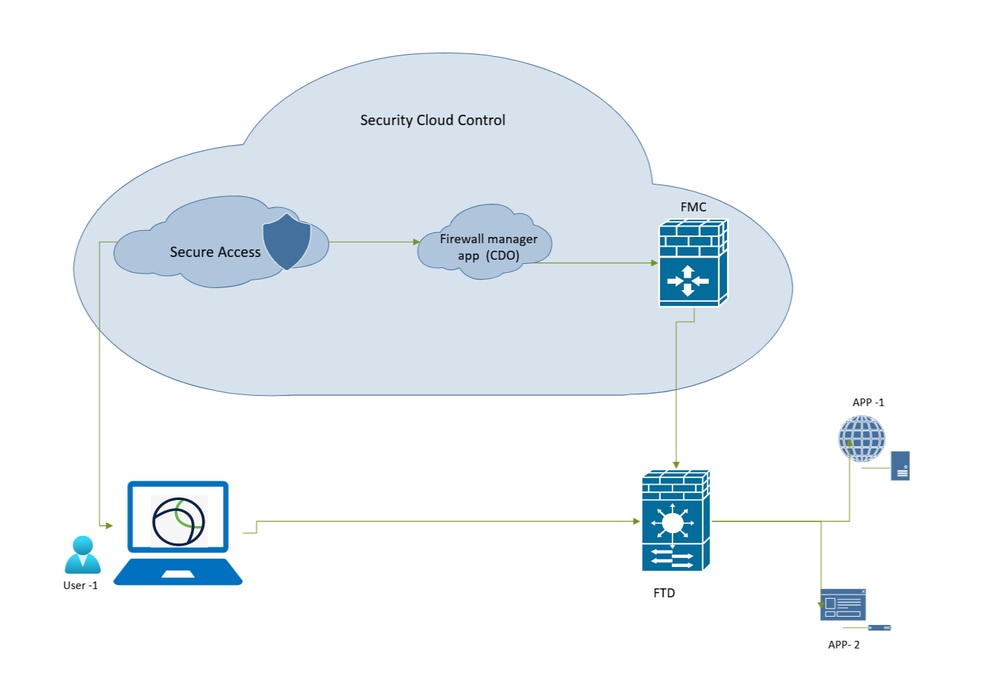

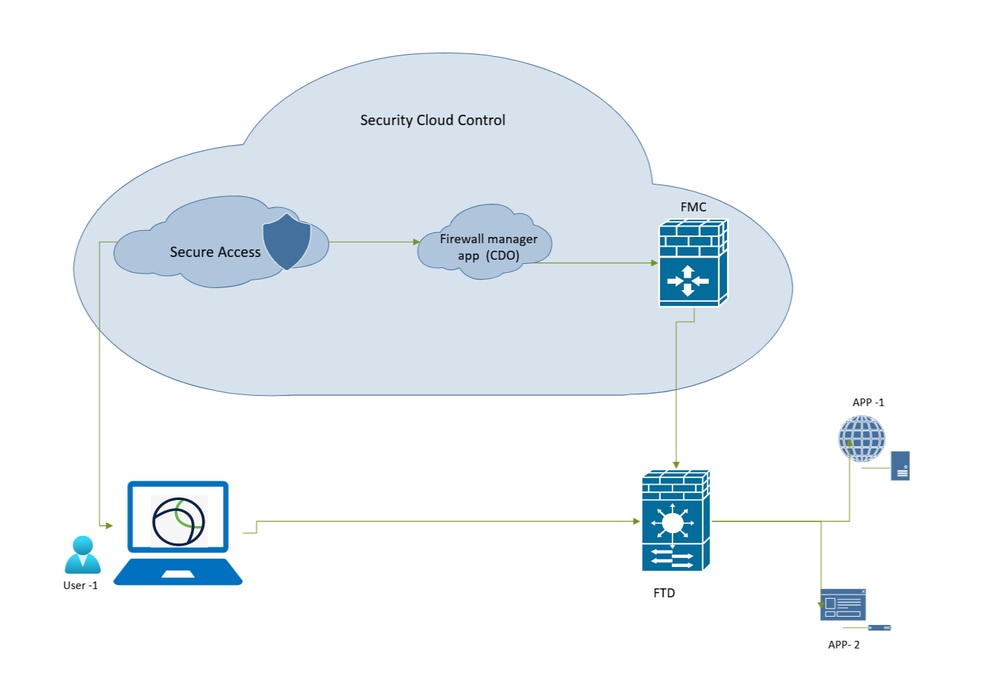

Diagrama de Rede

Acesso seguro - Topologia de rede

Informações de suporte

Dispositivos suportados

Modelos compatíveis com Secure Firewall Threat Defense:

- FPR 1150

- FPR 3105, 3110,3120,3130,3140

- FPR4115,4125,4145,4112

- FPR4215,4225,4245

- Firewall Threat Defense (FTD) virtual com no mínimo 16 núcleos de CPU

Limitações

- Compartilhamento de objetos

- IPv6 sem suporte.

- Somente o VRF global é compatível.

- As políticas ZTNA universais não são aplicadas no tráfego de túnel de site a site para um dispositivo .

- Não há suporte para dispositivos em cluster.

- FTDs implantados como contêineres nas séries 4K e 9K do firepower não são suportados

- As sessões ZTNA universais não suportam quadros jumbo

Configurar

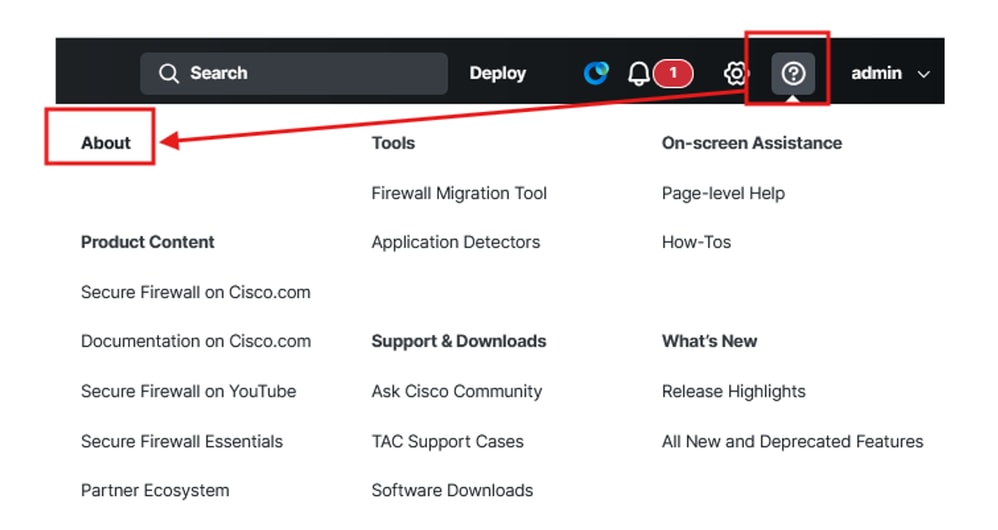

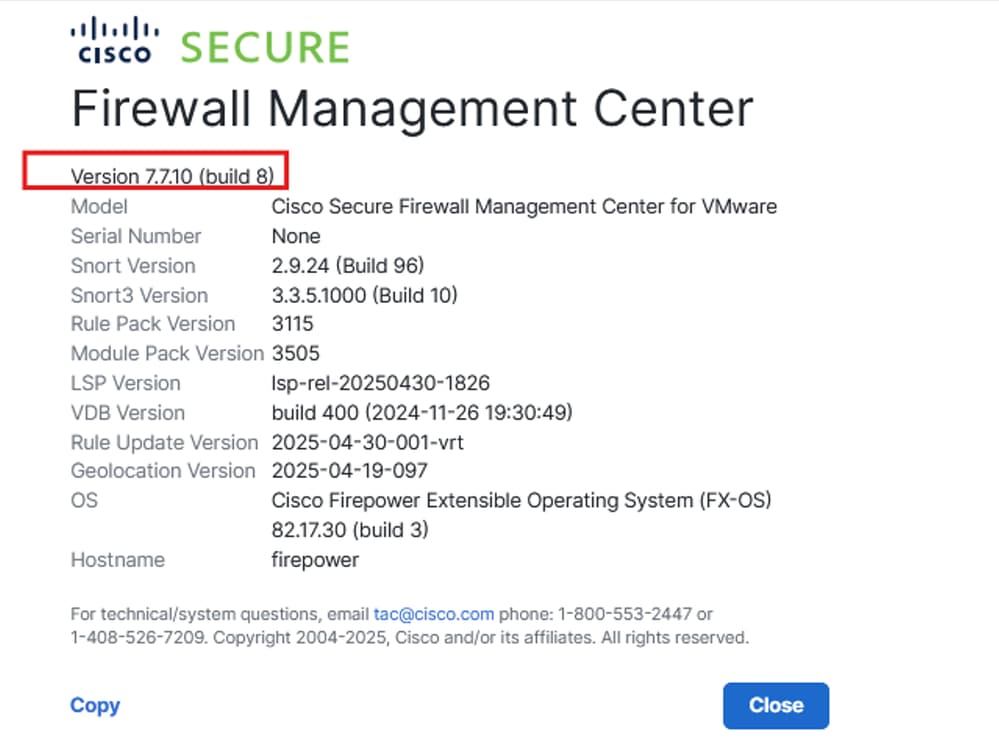

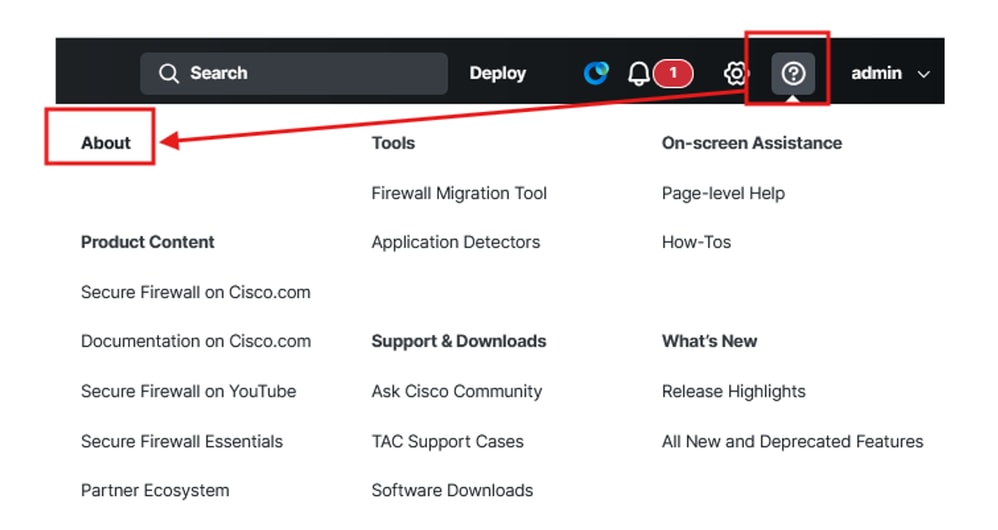

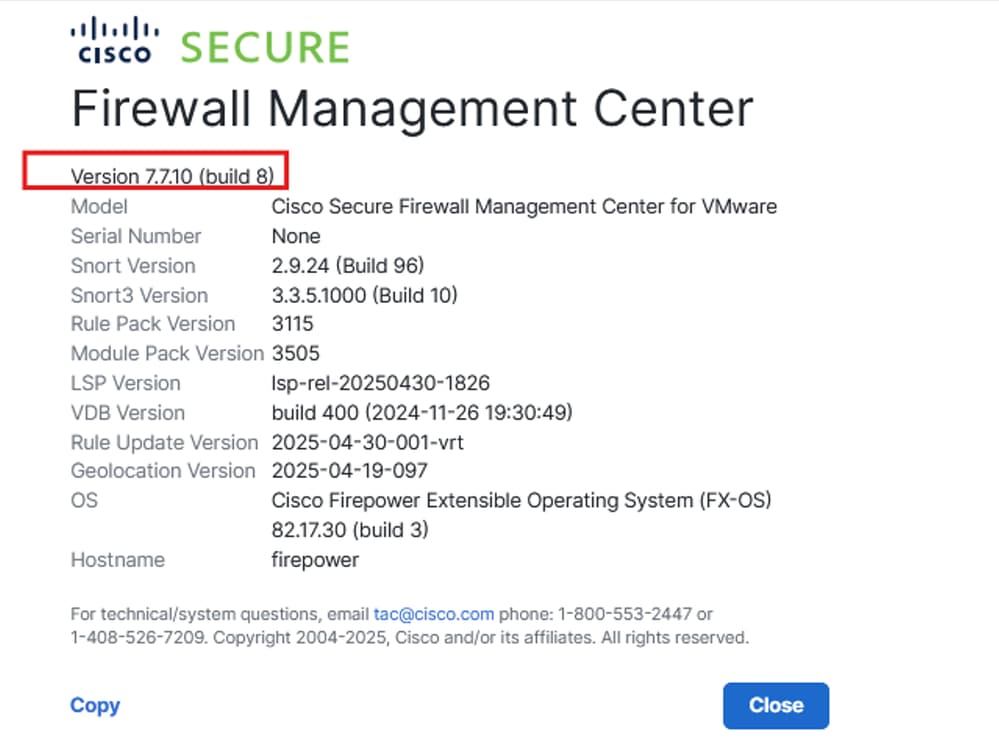

Verificar a versão do FMC

Verifique se o Firewall Management Center e o Firewall FTD estão sendo executados na versão de software suportada para ZTNA universal (pode ser 7.7.10 ou superior):

- Clique em

?( canto superior direito) e clique em About

Secure Firewall Management Center - Versão do software

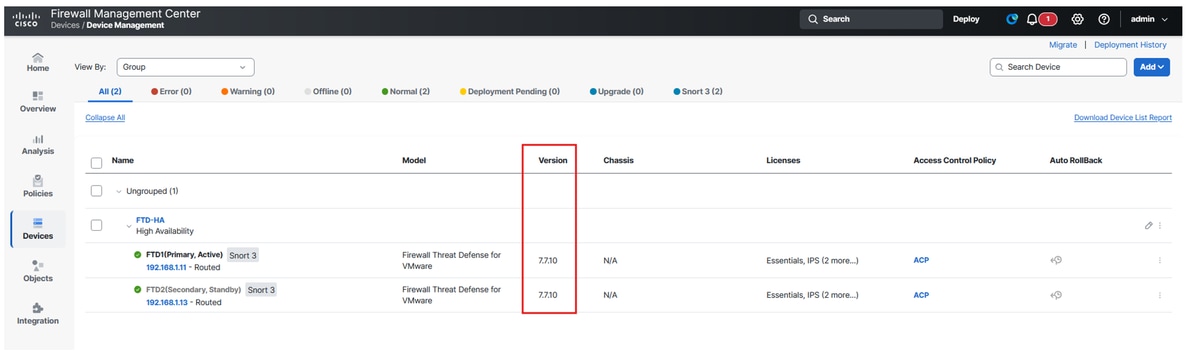

Verificar Versão do FTD

Navegue até a interface do usuário do FMC:

- Clique em

Devices> Device Management

Secure Firewall Threat Defense - Versão do software

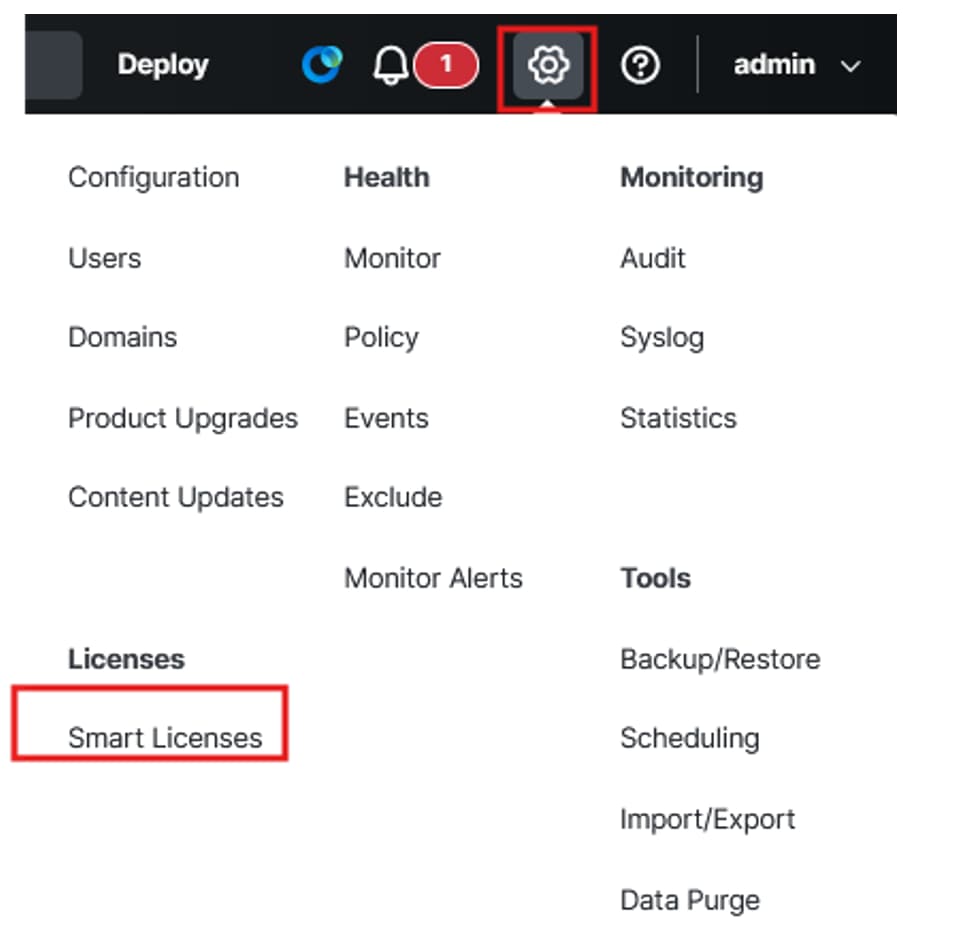

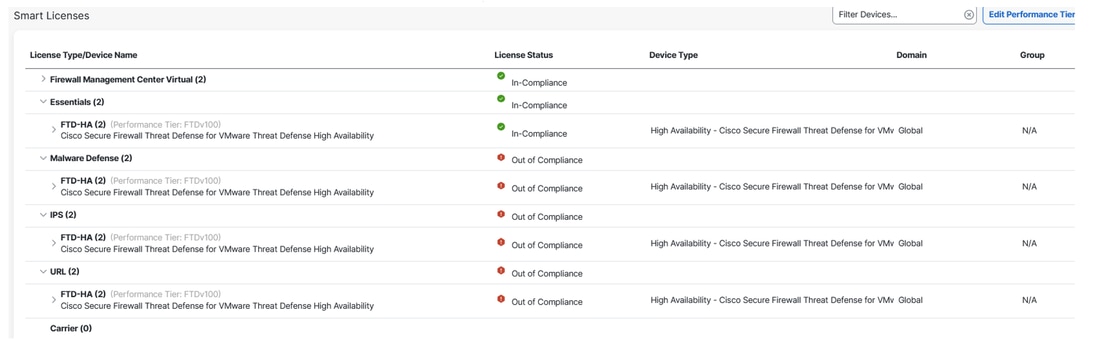

Verificar licenças de FTD

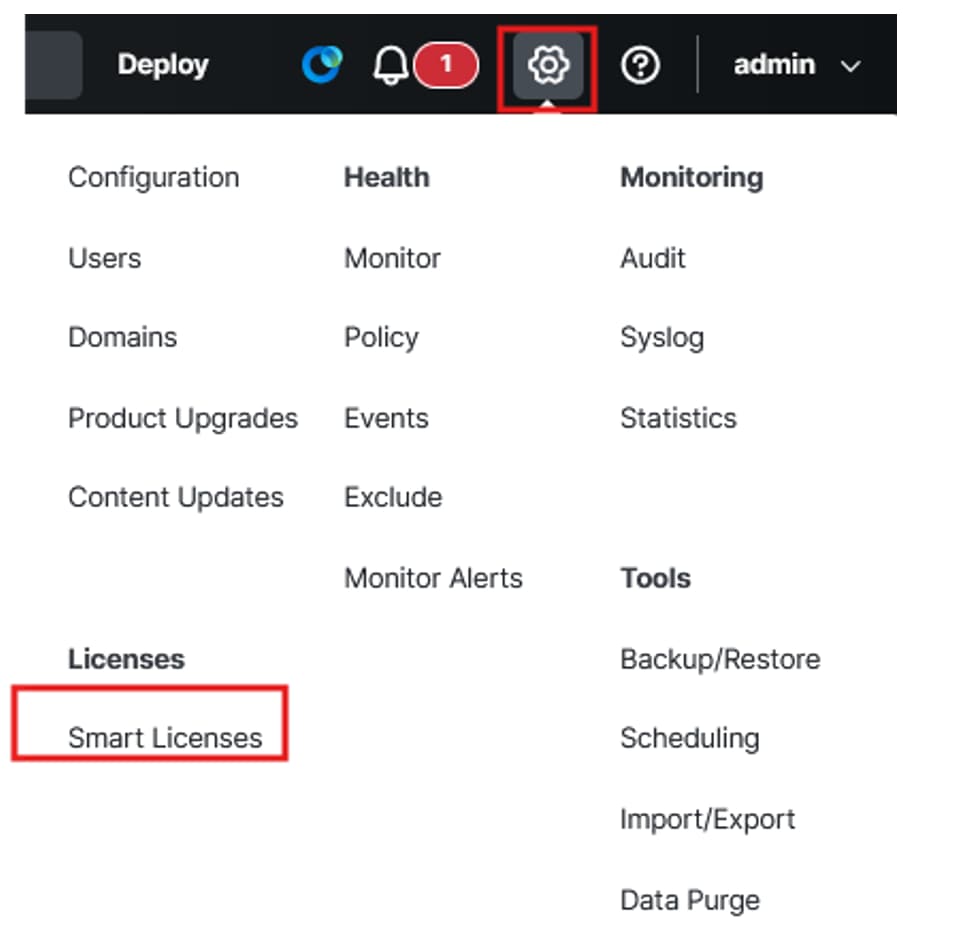

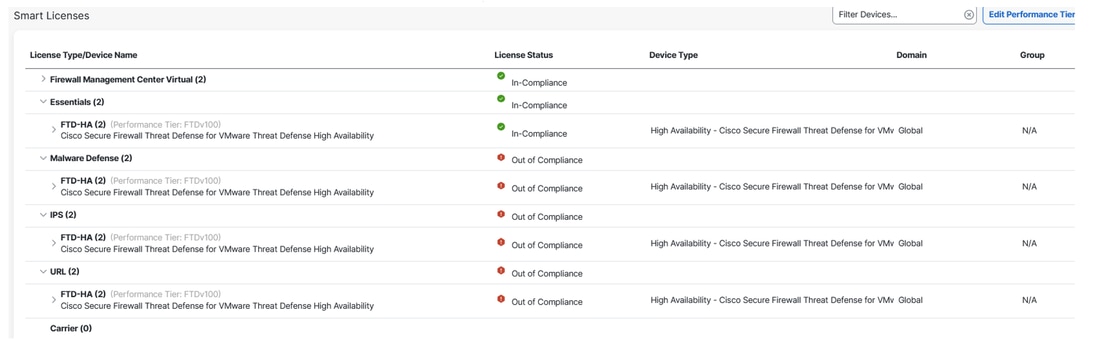

- Clique em

Setting Icon >Licenses> Smart Licenses

Secure Firewall Threat Defense - Smart Licenses

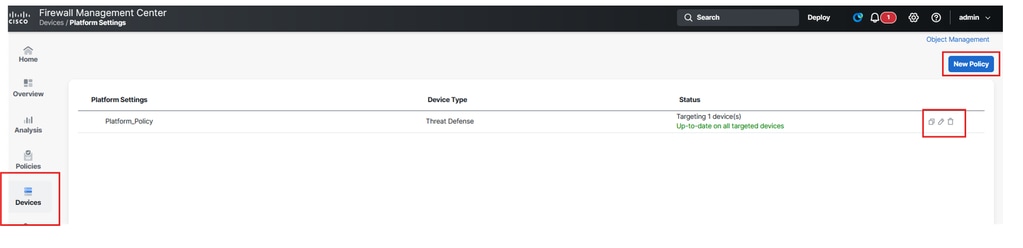

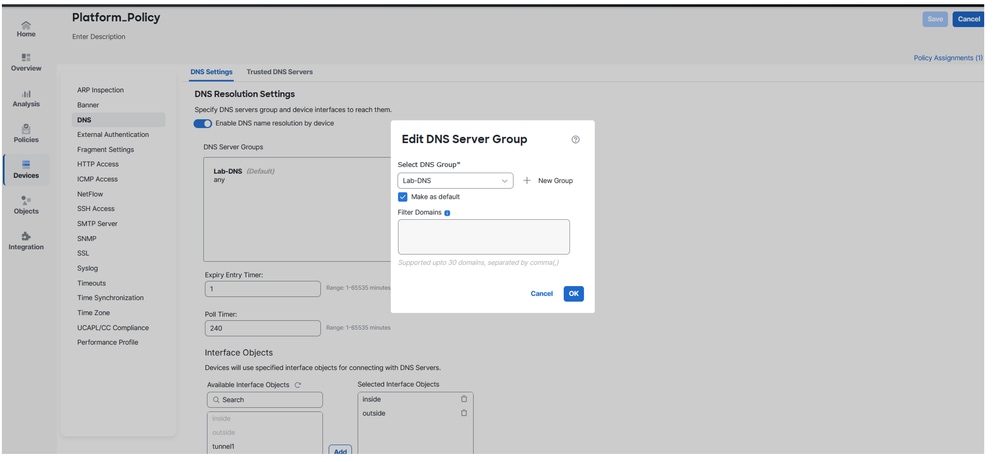

Verifique as configurações da plataforma e o DNS configurado corretamente

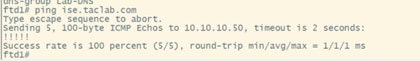

Fazendo login no FTD via CLI:

- Execute o comando para verificar se o DNS está configurado:

show run dns

No CVP:

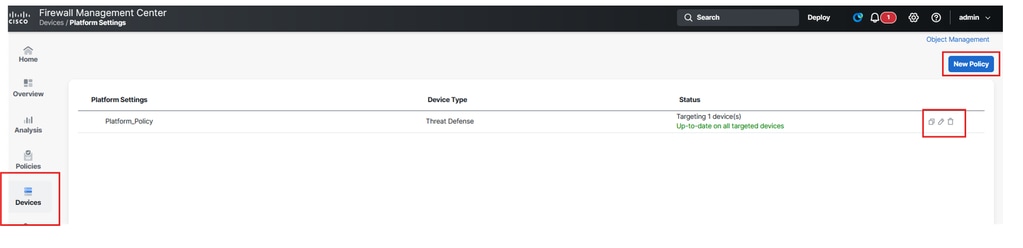

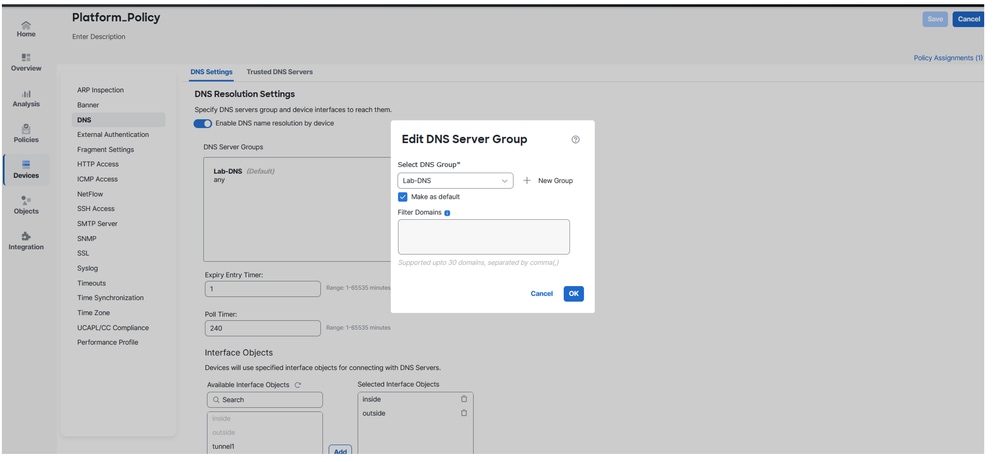

- Clique em

Devices> Platform Settings , edite ou crie uma nova política

Secure Firewall Threat Defense - Política de plataforma

Secure Firewall Threat Defense - Configuração do DNS

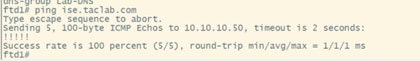

Verifique via FTD cli se você pode fazer ping no endereço IP e no FQDN dos recursos privados (se quiser acessar o PR usando seu FQDN).

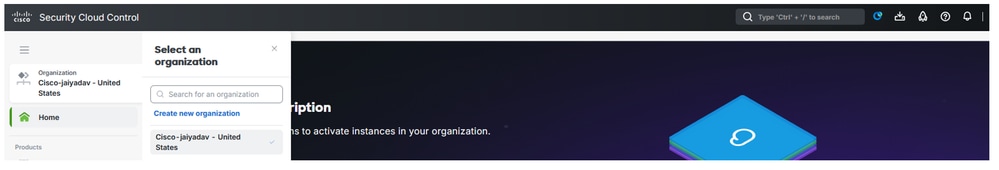

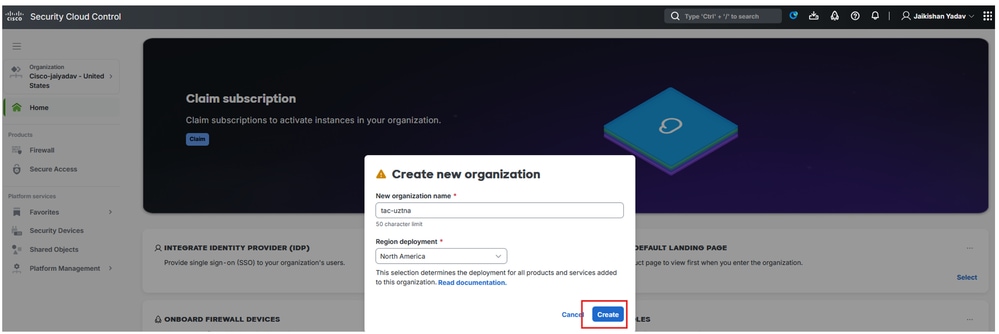

Criar um locatário do Security Cloud Control no CDO

Note: Se você já tiver um espaço SCC configurado, não será necessário criar um novo espaço.

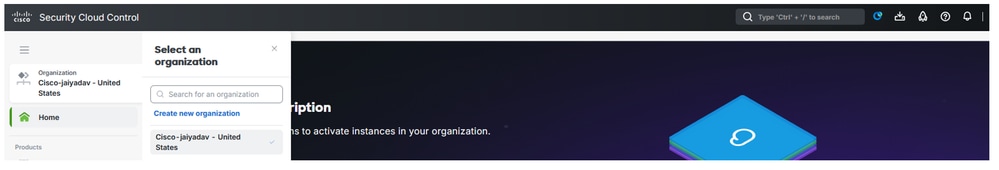

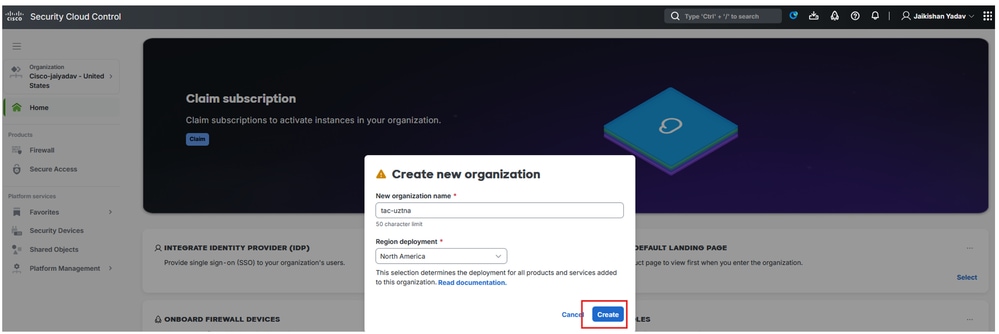

Navegue até Security Cloud Control:

- Clique em

Organization > Create new organization

Controle de nuvem seguro - Organização

Controle de nuvem seguro - Criação de organização

Depois que o espaço SCC for criado , reúna as informações do espaço para habilitar o firewall e o microaplicativo Secure Access e habilitar a ZTNA.

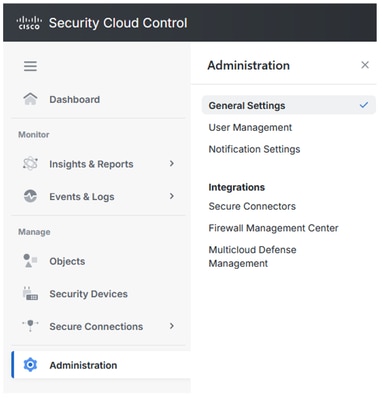

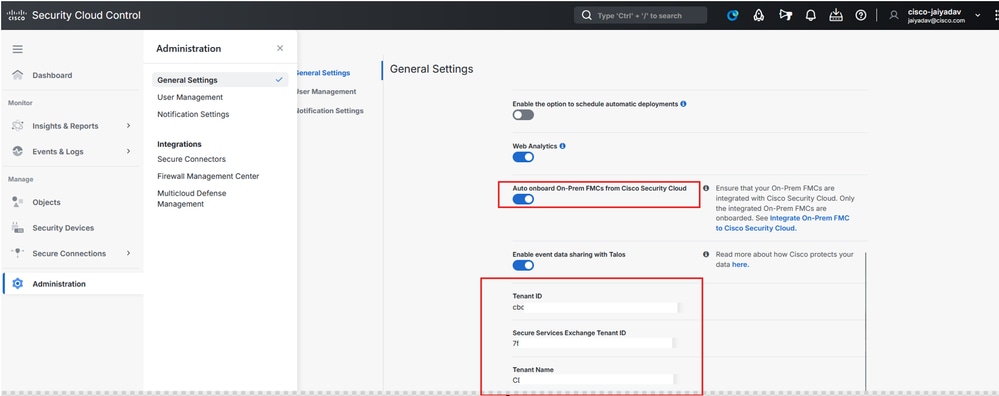

Verifique se as configurações gerais do firewall SCC estão definidas

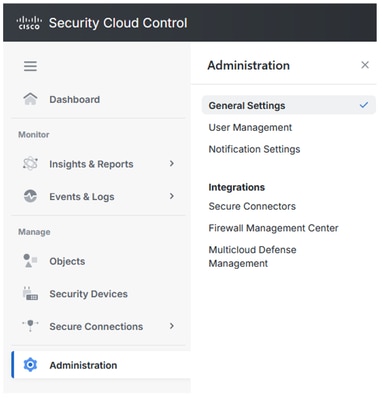

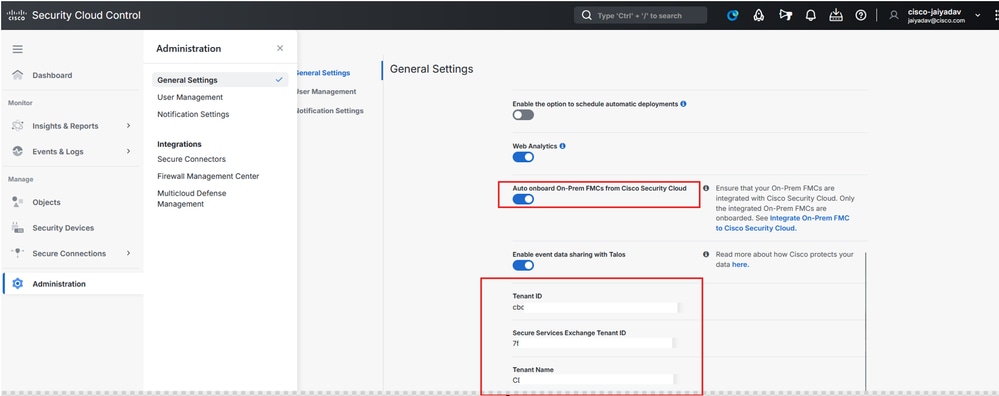

Navegue até CDO/SCC:

- Clique em

Administration> General Settings

- Verifique se

Auto onboard On-Prem FMCs from Cisco Security Cloud a opção está habilitada.

Note: O usuário que está tentando acessar o Secure Access MicroApp deve terSecure AccessSecurity Cloud Control

Controle de nuvem seguro - Detalhes da empresa

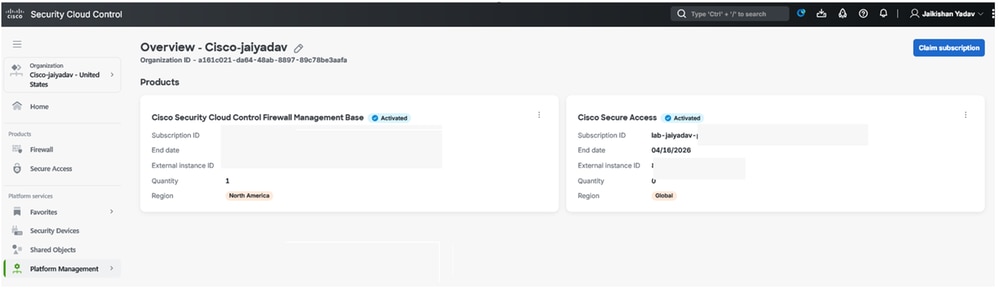

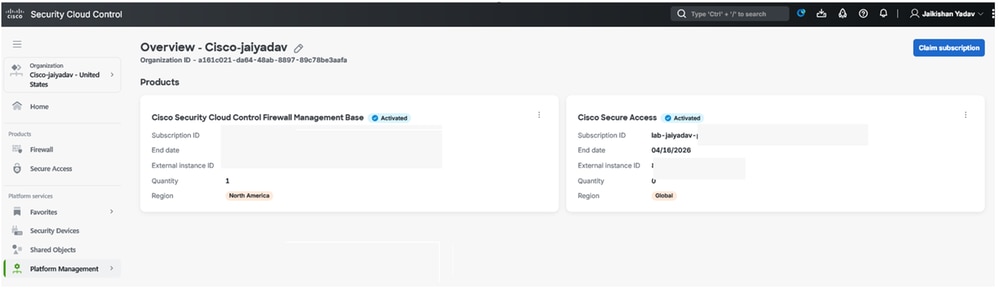

Verificar a integração da base de gerenciamento de firewall de controle de segurança e locatário de acesso seguro

Controle de nuvem seguro - Ativação de acesso seguro

Depois de concluir a etapa Criar um locatário do Security Cloud Control no CDO e Criar um locatário do Security Cloud Control no CDO, você poderá ver os microaplicativos Firewall e Secure Access no painel do SCC:

Controle de nuvem seguro - Microaplicativos

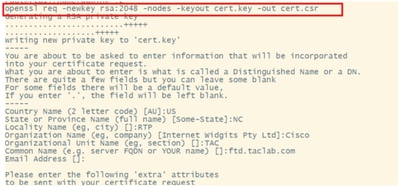

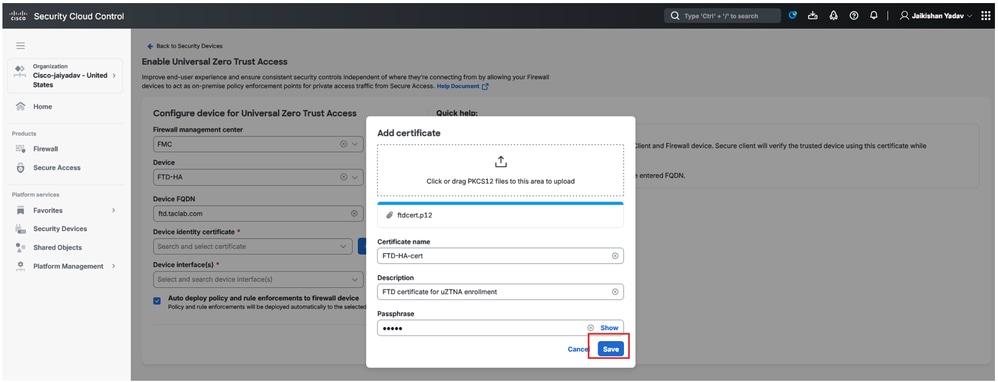

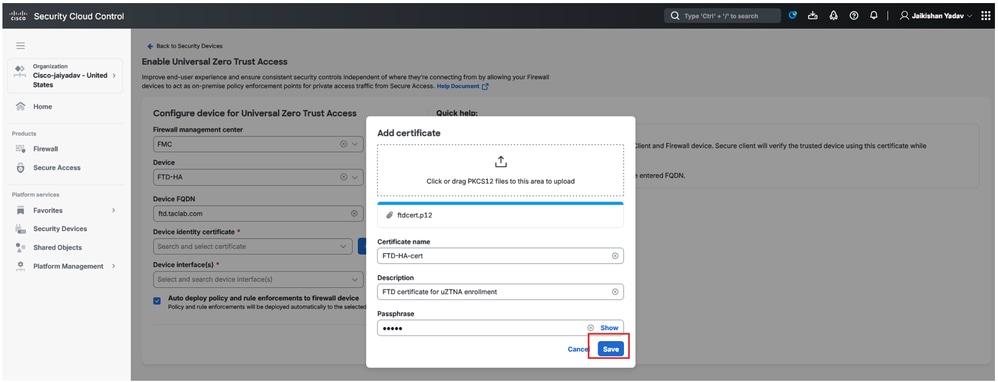

Gerar certificado assinado de CA de FTD (Firewall Threat Defense, Defesa contra Ameaças)

Note: Você também pode usar certificados FTD autoassinados Certificados FTD (consulte a seção Geração de Certificados CA Internos e Internos AutoAssinados). O certificado deve estar no formato PKCS12 e deve estar presente no armazenamento do computador do usuário sob a CA raiz confiável.

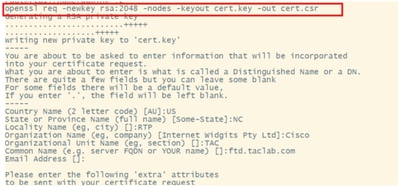

Para gerar um certificado assinado por CA usando FTD no recurso build openssl:

- Navegar para FTD

- Executar

expertcomando

- Gerar CSR e chave usando openssl

openssl req -newkey rsa:2048 -nodes -keyout cert.key -out cert.csr

Solicitação de assinatura de certificado

openssl pkcs12 -export -out ftdcert.p12 -in cert.crt -inkey cert.key

- Exporte o certificado usando SCP ou outra ferramenta.

Centro de gerenciamento de firewall local integrado para controle de segurança na nuvem

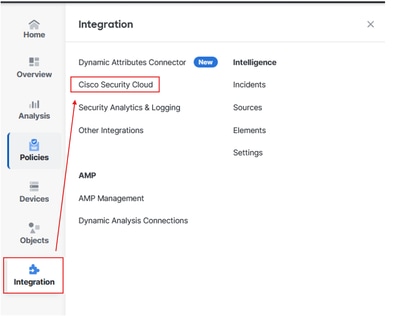

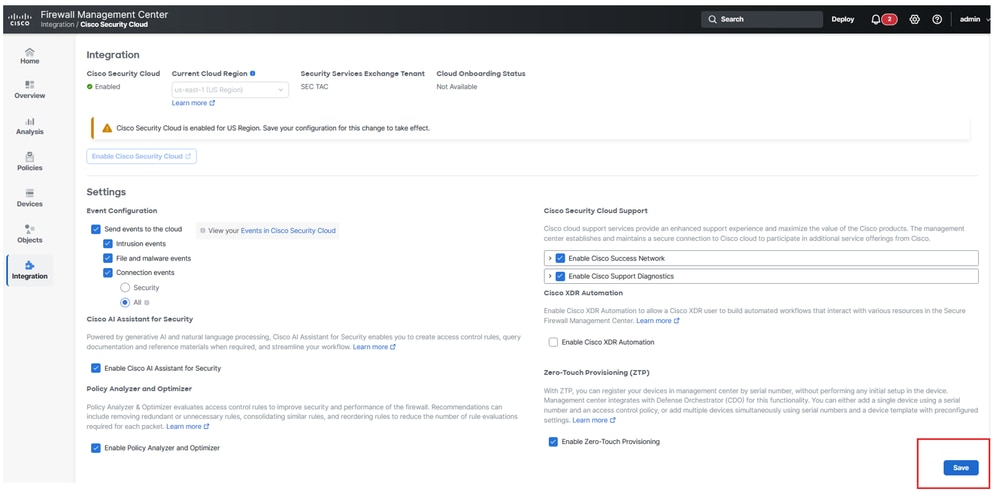

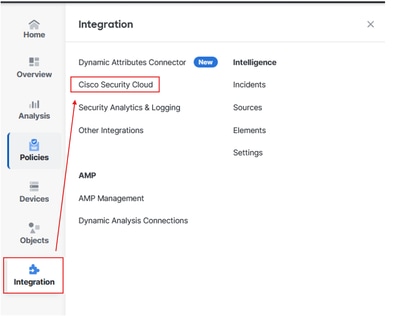

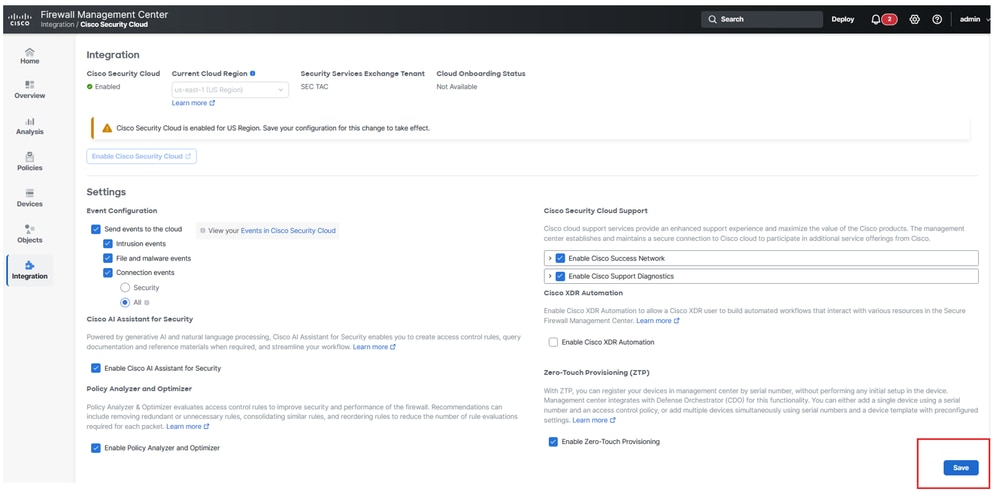

Navegue até o FMC:

- Clique em

Integration> Cisco Security Cloud

Centro de gerenciamento de firewall e integração SCC

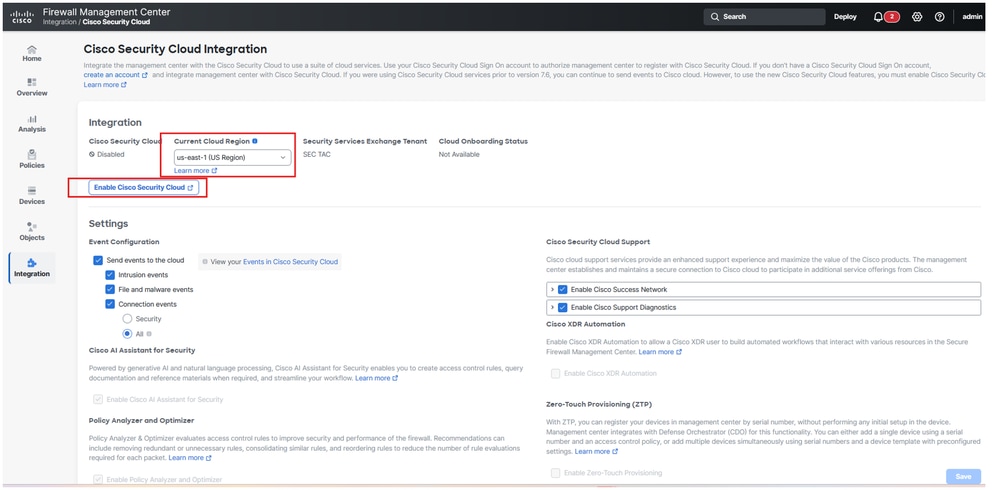

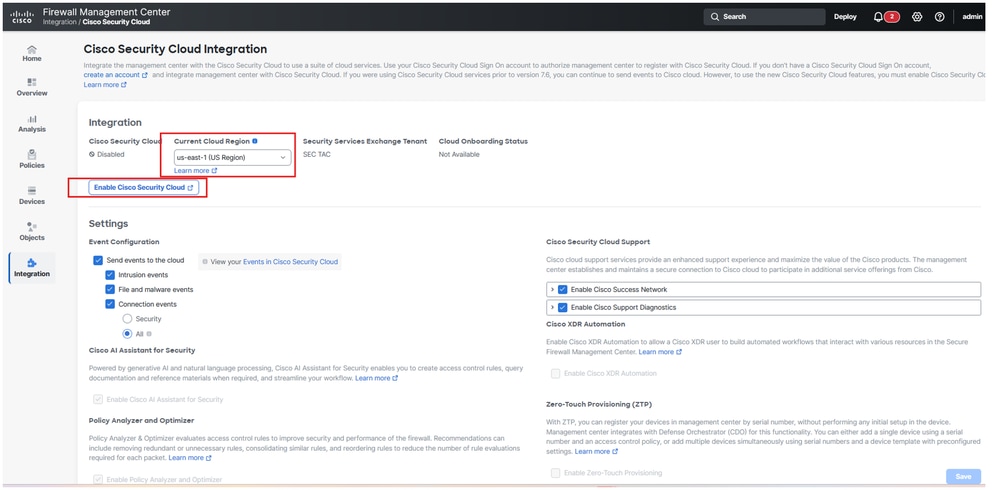

- Escolha a região da nuvem e clique em

Enable Cisco Security Cloud

Integração do Centro de gerenciamento de firewall ao SCC

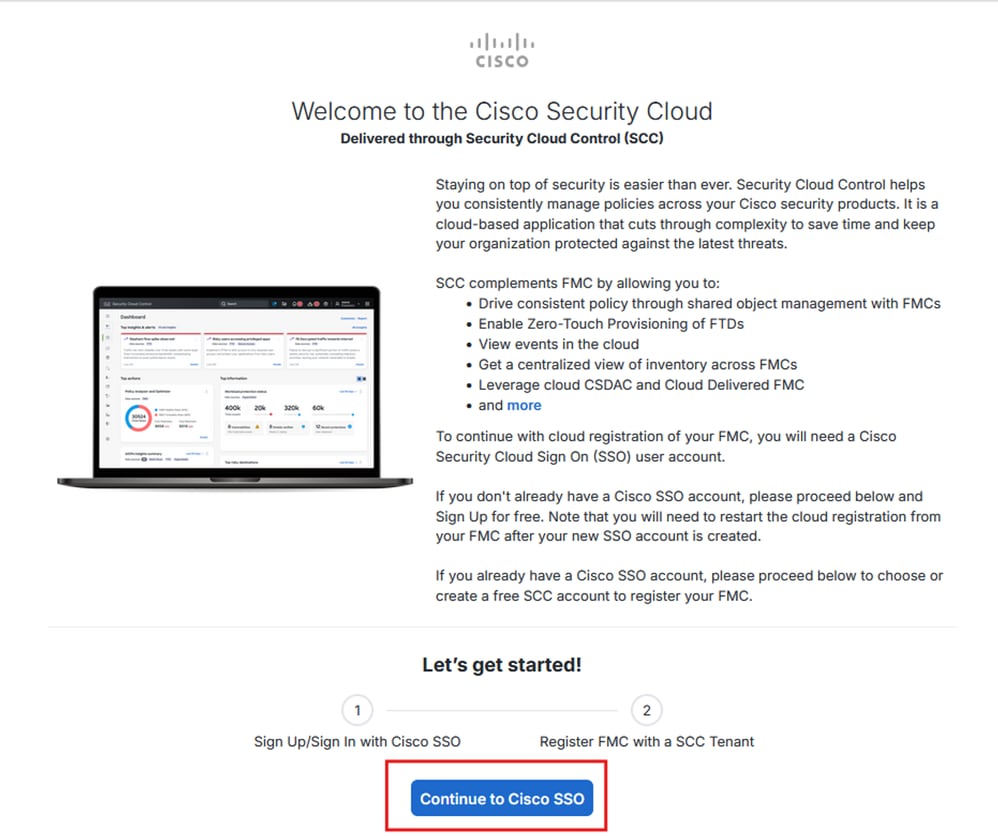

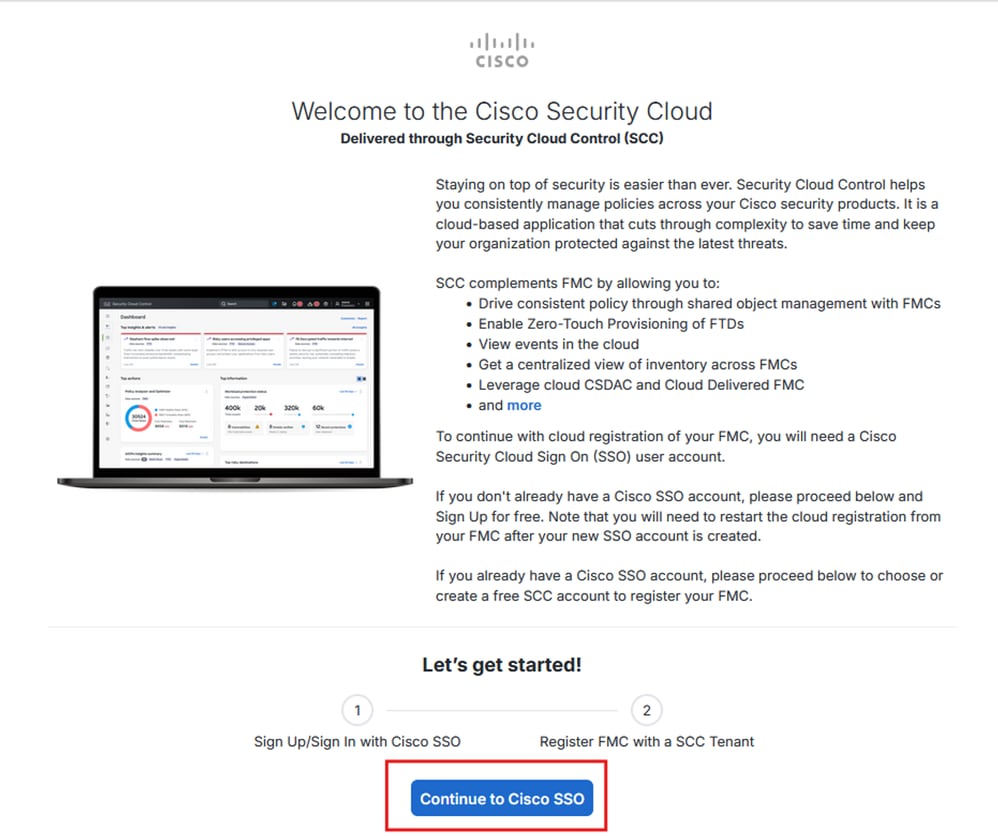

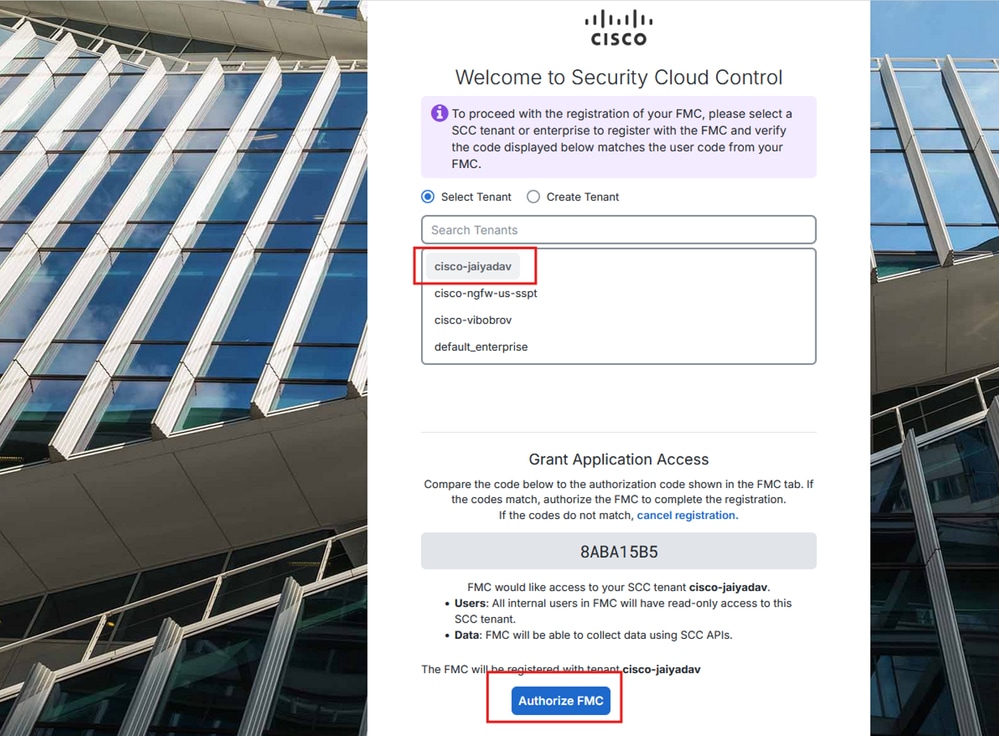

Ele abrirá uma nova guia do navegador, na nova guia:

- Clique em

Continue to Cisco SSO

Note: Certifique-se de que você está desconectado do SCC e não tem nenhuma outra guia aberta.

Integração do Centro de gerenciamento de firewall ao SCC

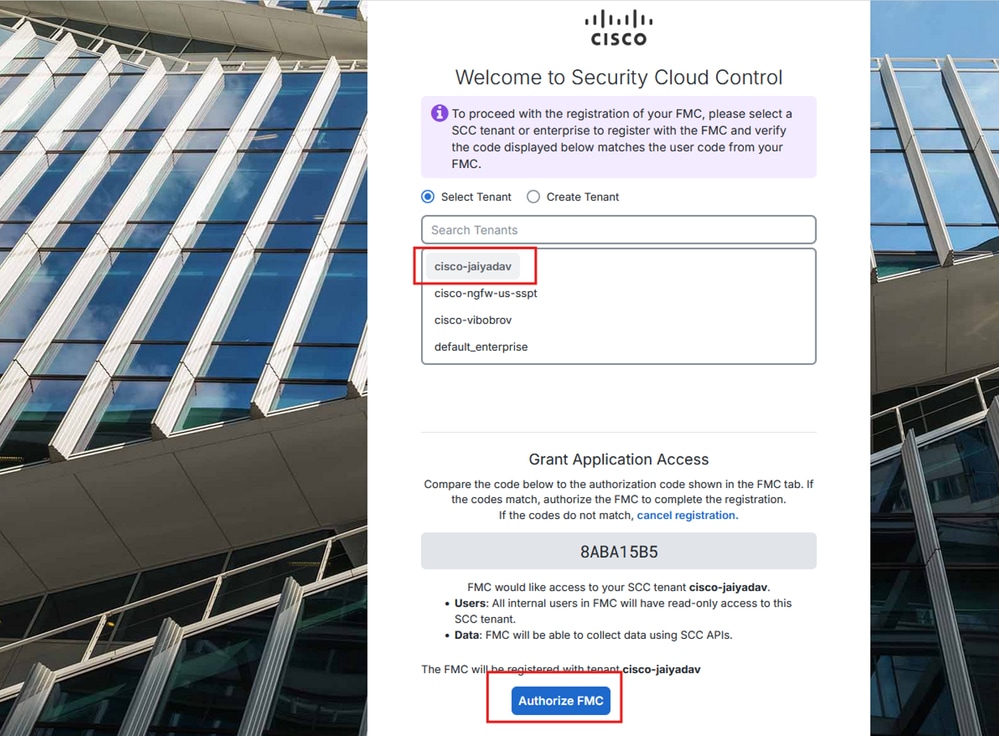

- Escolha seu locatário SCC e clique em

Authorize FMC

Integração do Centro de gerenciamento de firewall ao SCC

Integração do Centro de gerenciamento de firewall ao SCC

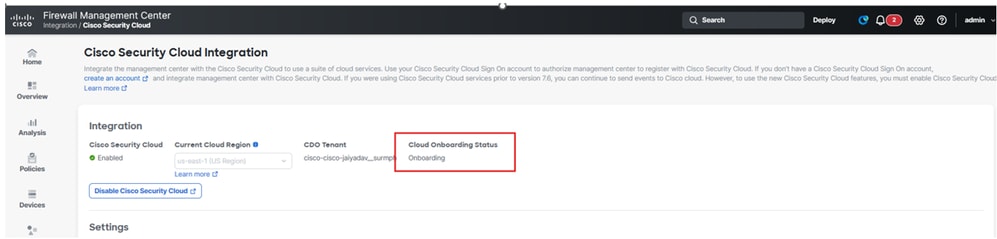

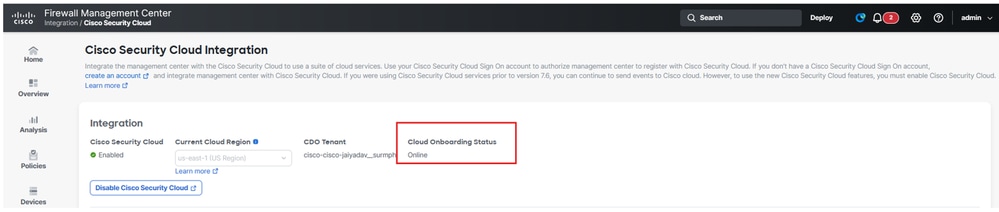

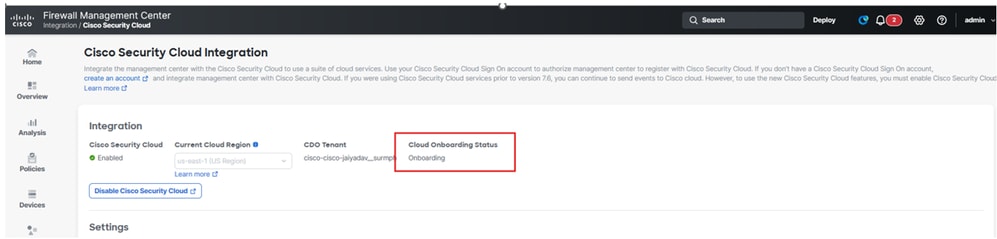

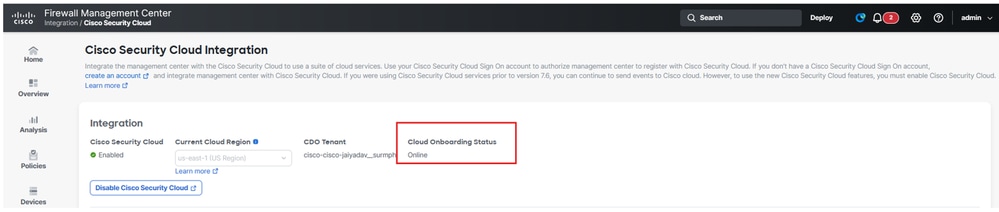

O status de Cloud Onboarding Status deve mudar de Not Available para Onboarding e, em seguida, Online.

Status de Integração do Centro de Gerenciamento de Firewall

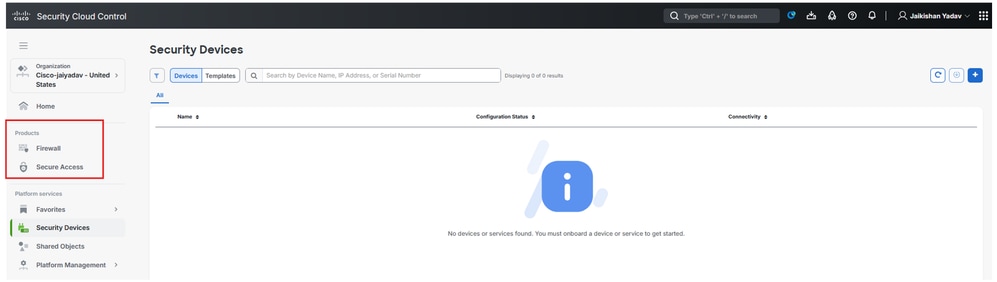

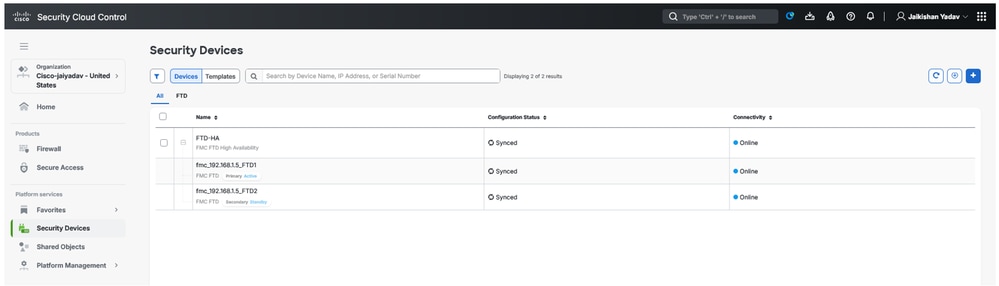

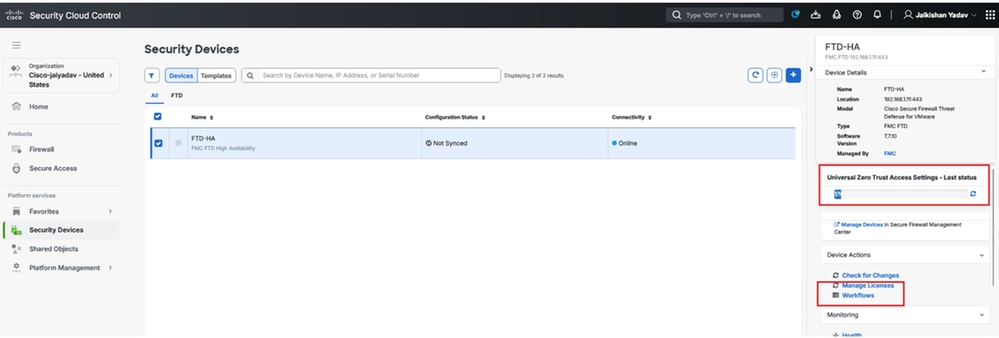

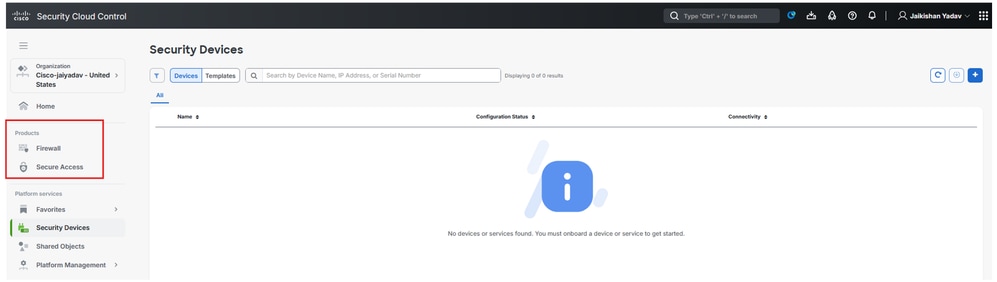

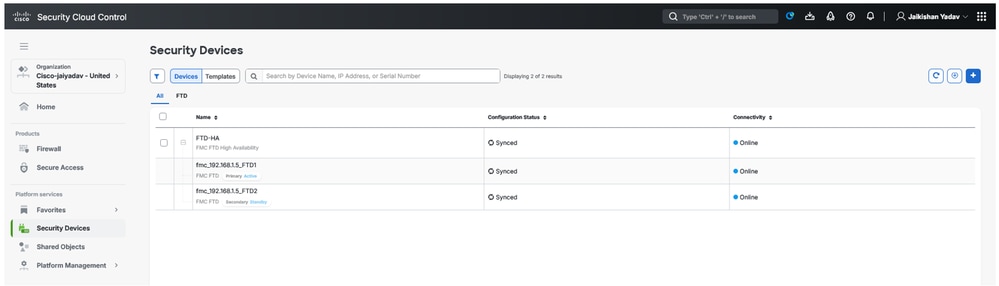

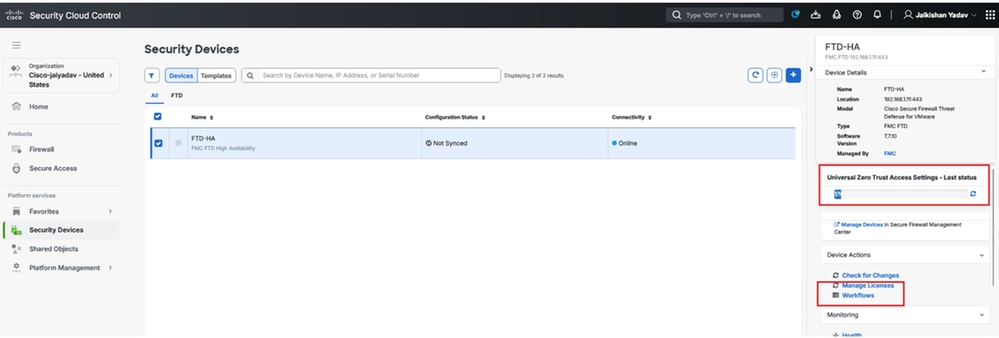

- Navegue até SCC e verifique o status do FTD em

Platform Services> Security Devices

Status da defesa contra ameaças do firewall seguro no SCC

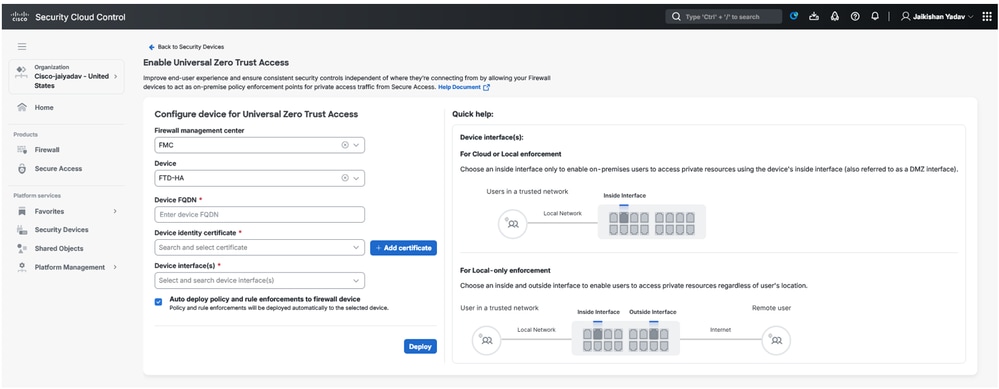

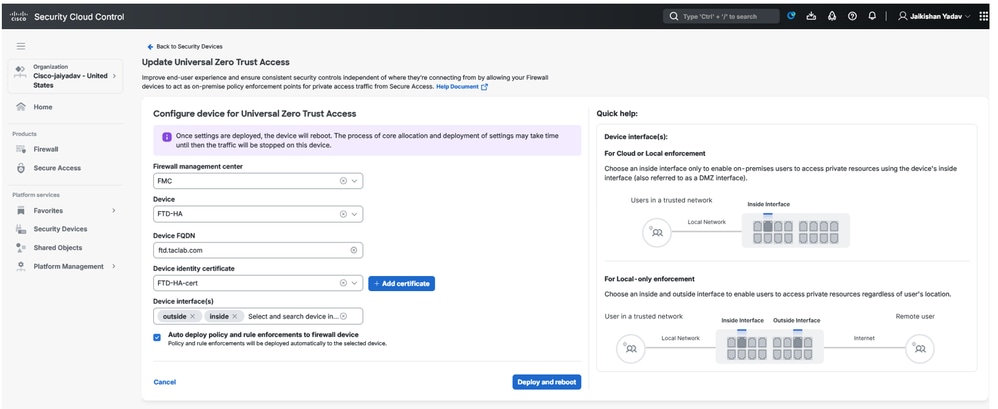

Registrar as configurações do Universal Zero Trust Network Access (ZTNA) no FTD

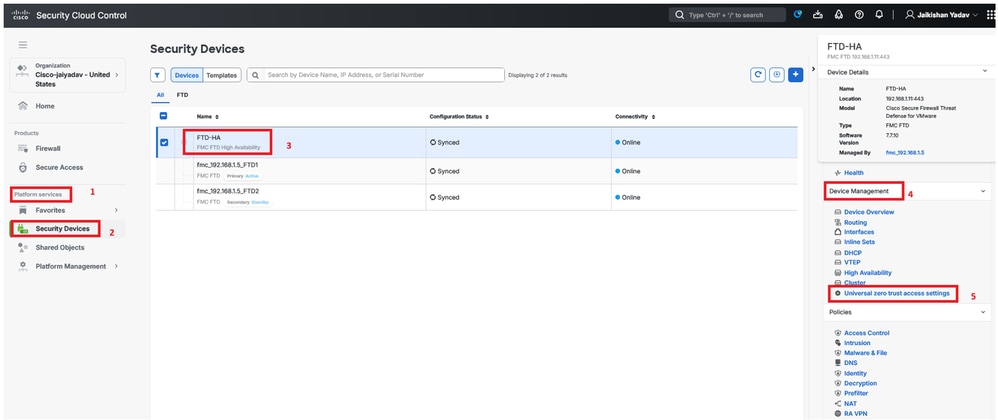

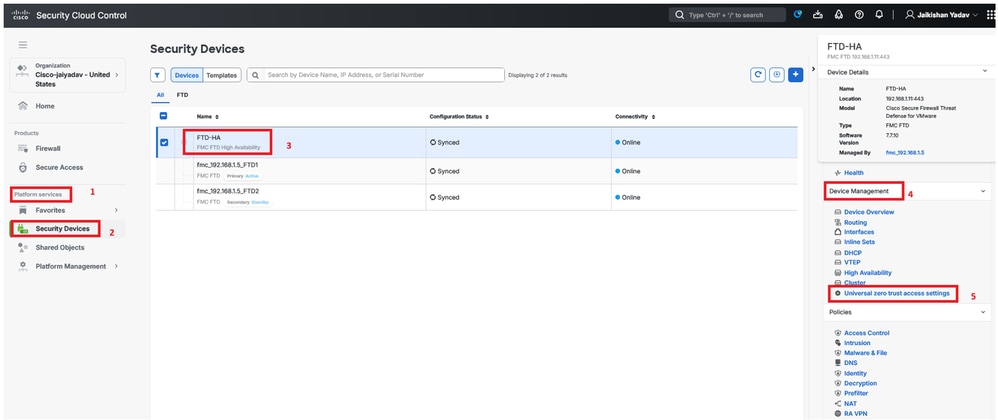

Navegue até SCC:

- Clique em

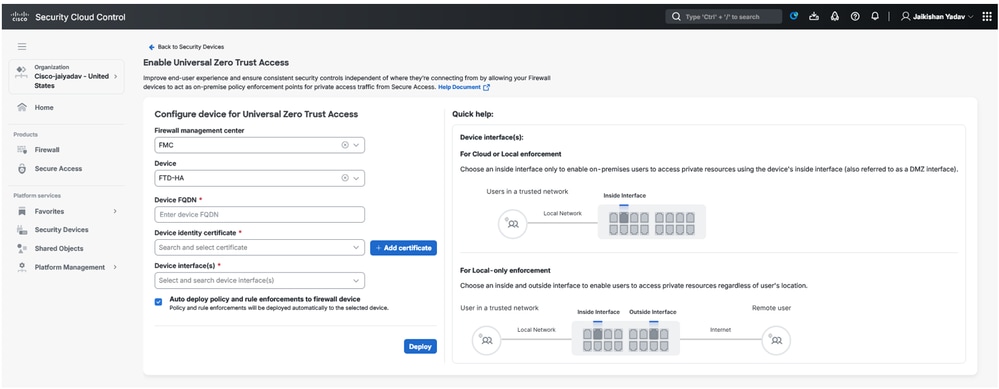

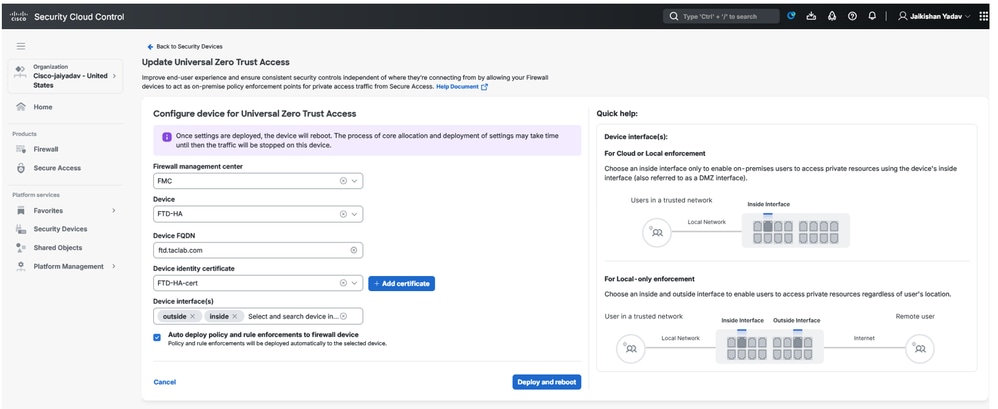

Platform Services > Security Devices > FTD > Device Management > Universal Zero Trust Network Access

Secure Firewall Threat Defense - Configuração universal do ZTNA

Secure Firewall Threat Defense - Configuração universal do ZTNA

Secure Firewall Threat Defense - Configuração universal do ZTNA

Secure Firewall Threat Defense - Configuração universal do ZTNA

Note: Quando você habilita o ZTNA no FTD HA , ele implementa as alterações e reinicializa as unidades de Firewall Threat Defense (FTD) ao mesmo tempo. Certifique-se de agendar uma janela de manutenção apropriada.

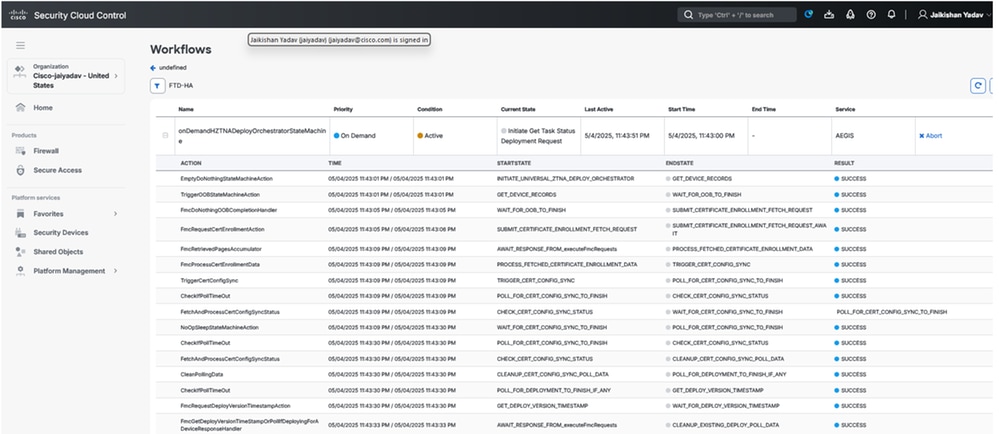

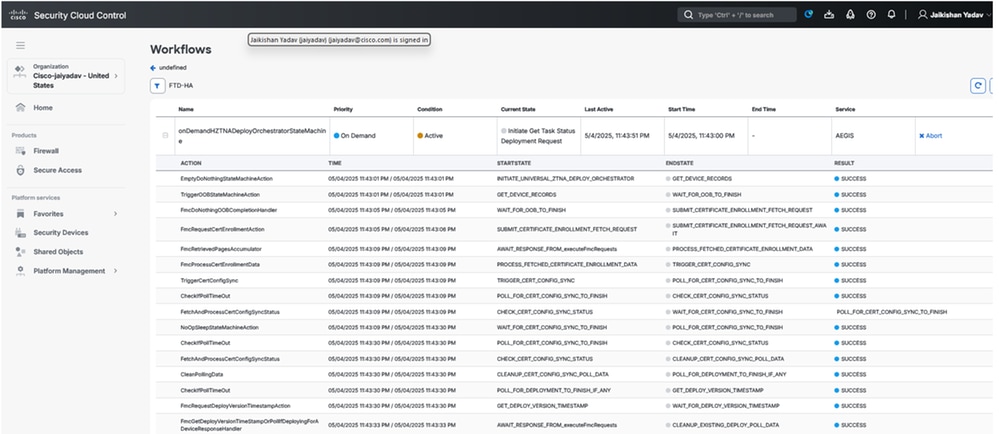

- Clique em

Workflow para verificar os logs

Secure Firewall Threat Defense - Status da configuração universal do ZTNA

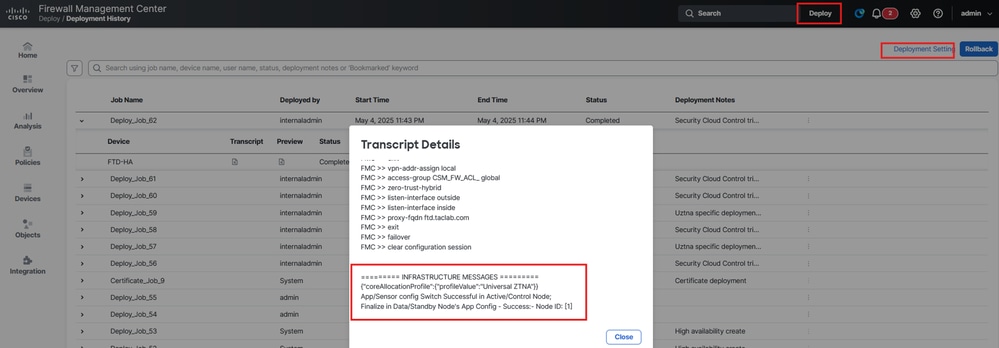

Fluxo de trabalho de controle de nuvem de segurança

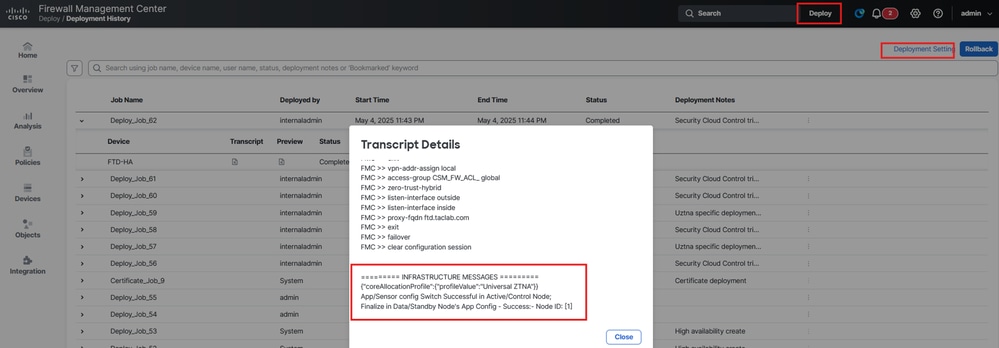

Em Detalhes da transcrição, você pode ver Policy Deployment Status e alterações em FMC.

Secure Firewall Management Center - Status de implantação da política

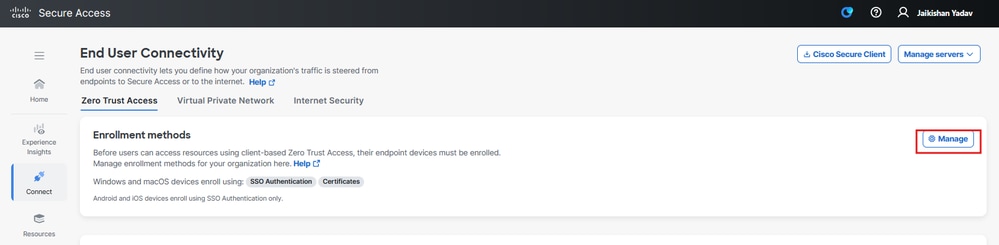

Inscreva o cliente na ZTNA

Configuração de acesso seguro

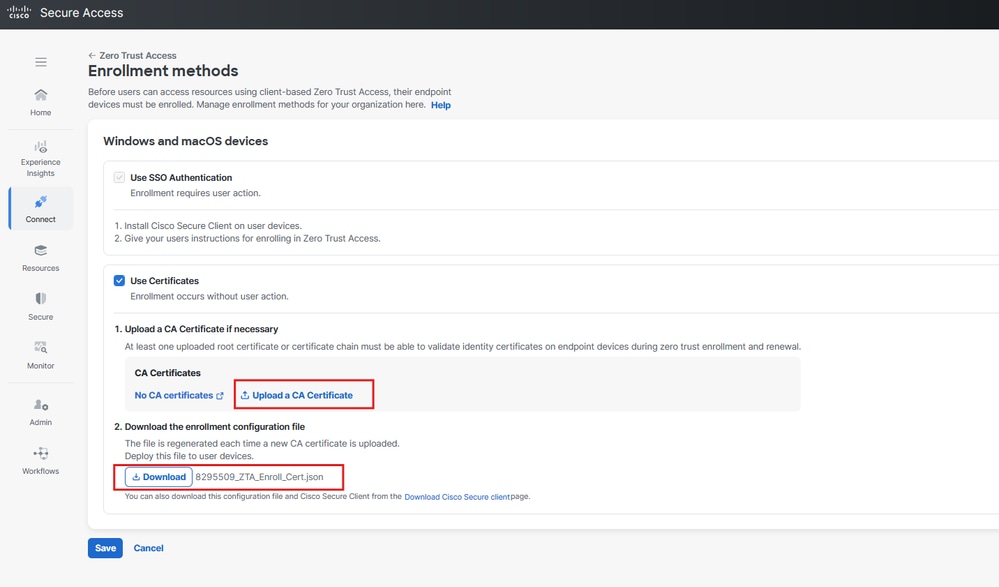

Note: Você pode usar o SSO ou um Certificado com base no registro ZTA. A seguir, estão as etapas para o registro ZTA baseado em certificado

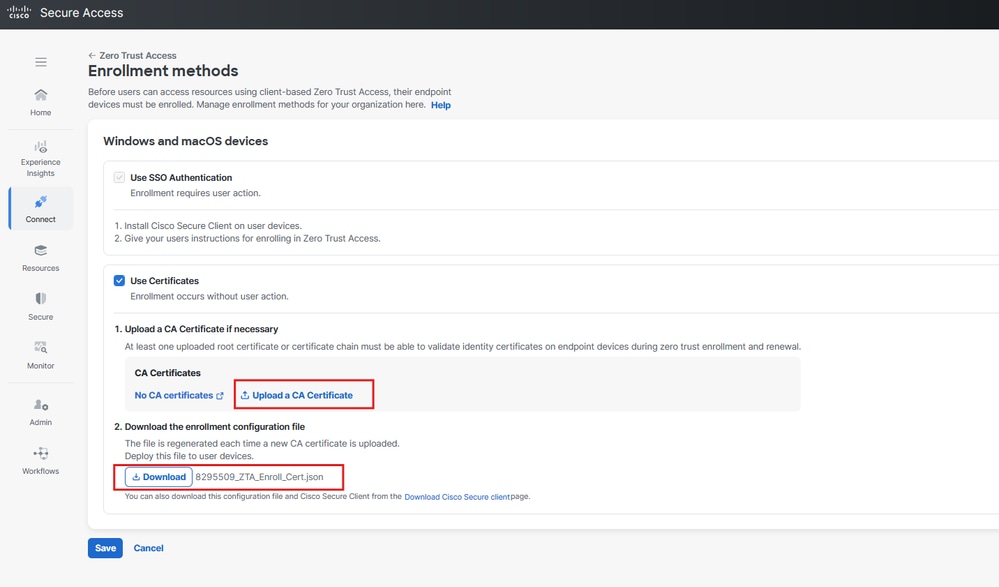

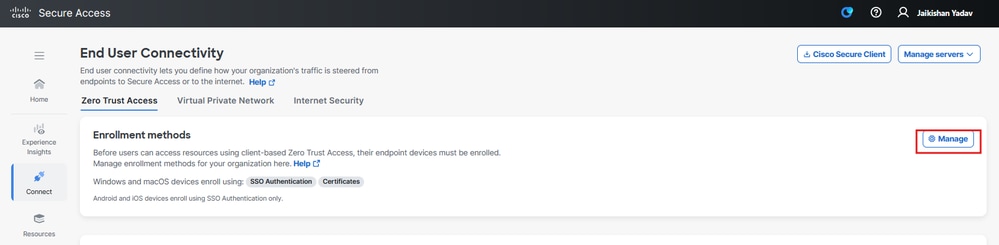

Navegue até Secure Access Dashboard:

- Clique em

Connect > End User Connectivity > Zero Trust Access

- Clique em

Manage

Acesso seguro - Inscrição de certificado ZTA

- Carregar o certificado da autoridade de certificação raiz e baixar o arquivo de configuração de registro

Acesso seguro - Inscrição de certificado ZTA

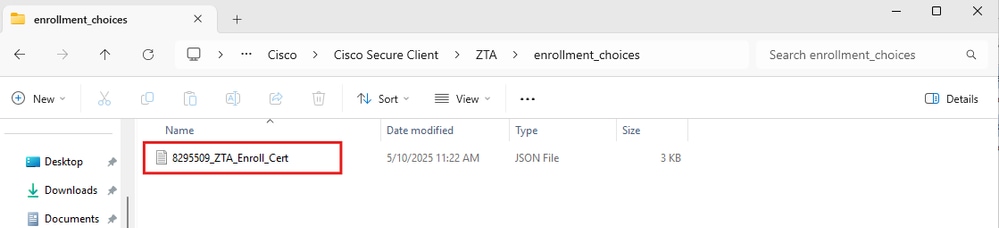

Configuração do Cliente

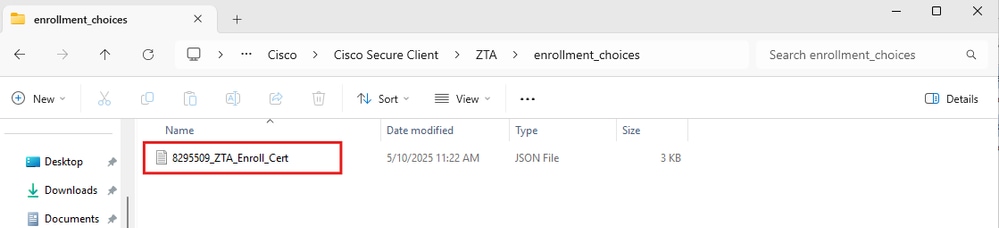

Copie o arquivo de configuração de registro para C:\ProgramData\Cisco\Cisco Secure Client\ZTA\enrollment_choices

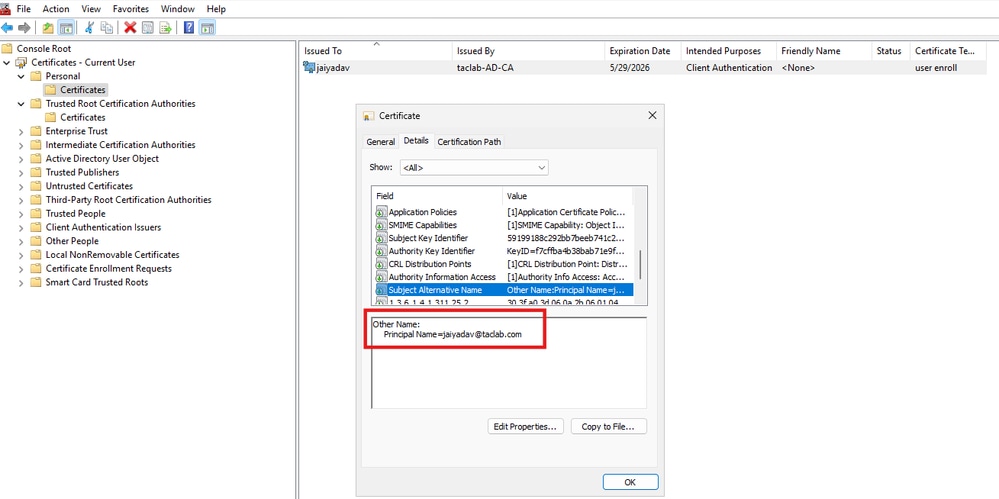

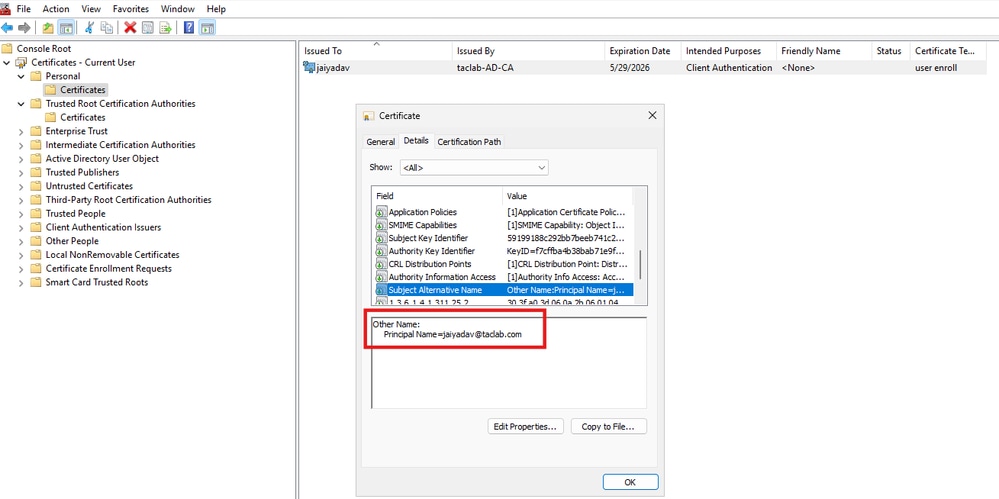

- Criar um certificado de cliente, que deve ter UPN no SAN arquivado

Instalação do certificado

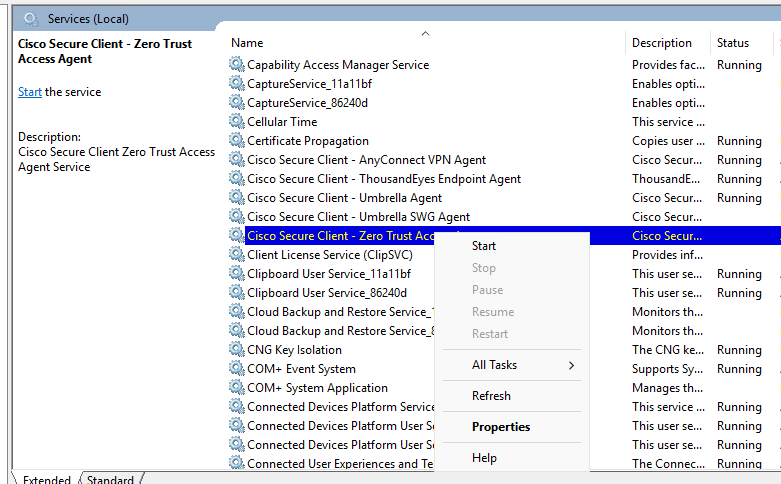

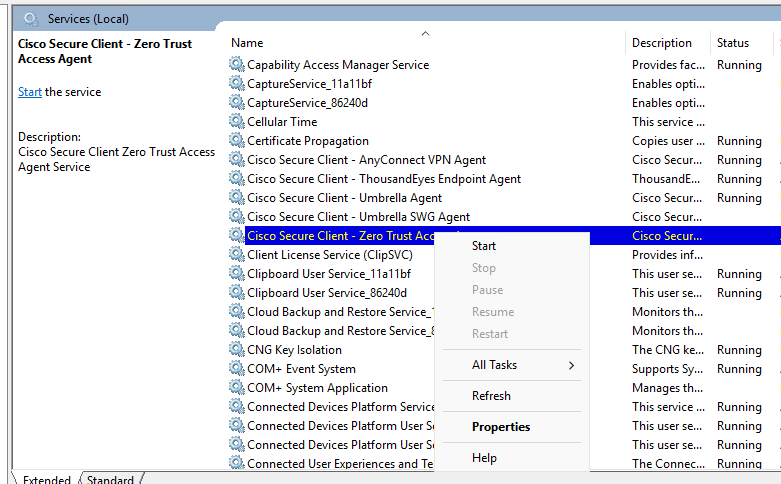

- Iniciar/ Reiniciar

Cisco Secure Client - Zero Trust Access Agent

Serviços do Windows

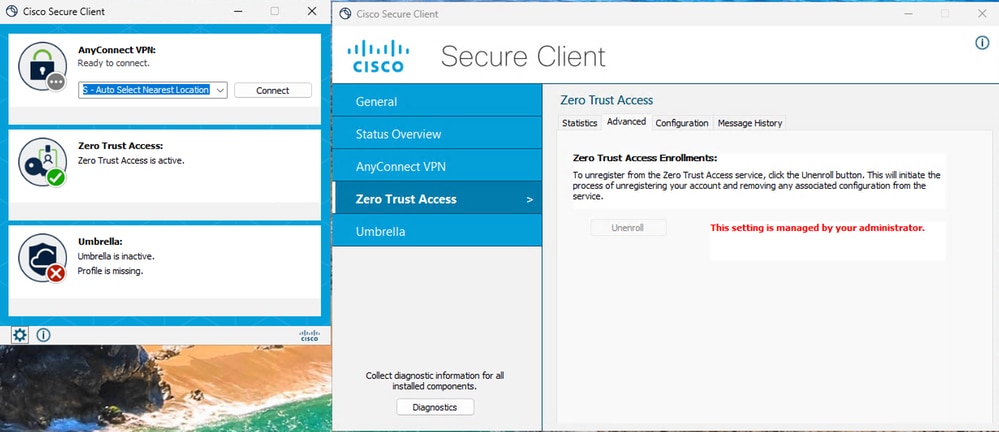

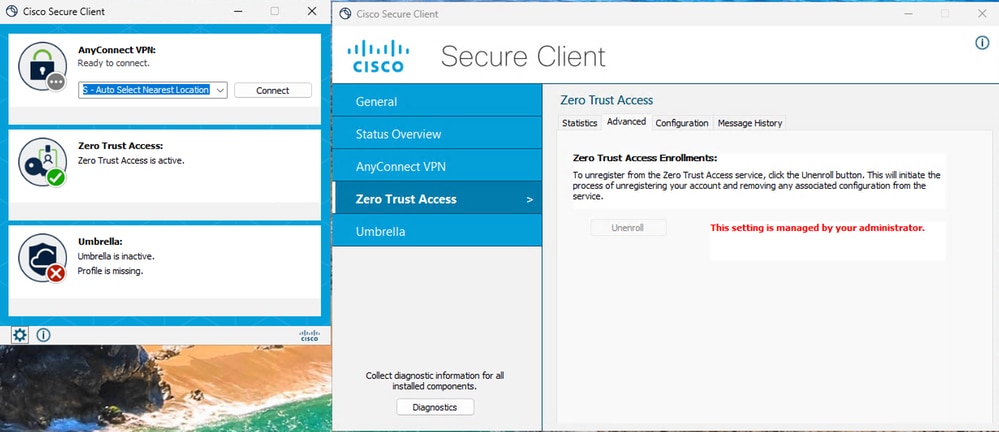

- Verifique o status do módulo ZTA

Acesso seguro - Status de inscrição de certificado ZTA

Verificar

Use o próximo comando para verificar a configuração da ZTNA no Firewall Threat Defense (FTD):

show allocate-core profile

show running-config universal-zero-trust

Informações Relacionadas

Feedback

Feedback