Entender os certificados ECDSA em uma solução UCCX

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar a solução Cisco Unified Contact Center Express (UCCX) para o uso de certificados ECDSA (Elliptical Curve Digital Signature Algorithm).

Pré-requisitos

Requisitos

Antes de prosseguir com as etapas de configuração descritas neste documento, certifique-se de que você tenha acesso à página de Administração do Sistema Operacional (SO) para estes aplicativos:

- UCCX

- SocialMiner

- Cisco Unified Communications Manager (CUCM)

- Configuração do certificado da solução UCCX - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Um administrador também deve ter acesso ao armazenamento de certificados nos computadores cliente do agente e do supervisor.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Como parte da certificação Common Criteria (CC), o Cisco Unified Communications Manager adicionou certificados ECDSA na versão 11.0. Isso afeta todos os produtos do Voice Operating System (VOS), como UCCX, SocialMiner, MediaSense, etc, da versão 11.5.

Mais detalhes sobre o algoritmo de assinatura digital de curva elíptica podem ser encontrados aqui: https://www.maximintegrated.com/en/app-notes/index.mvp/id/5767

Com relação à solução UCCX, quando você atualiza para a versão 11.5, você recebe um certificado adicional que não estava presente anteriormente. Este é o certificado Tomcat-ECDSA.

Isso também foi documentado no comunicado de pré-lançamento: https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200651-UCCX-Version-11-5-Prerelease-Field-Commu.html?cachemode=refresh

Experiência do agente

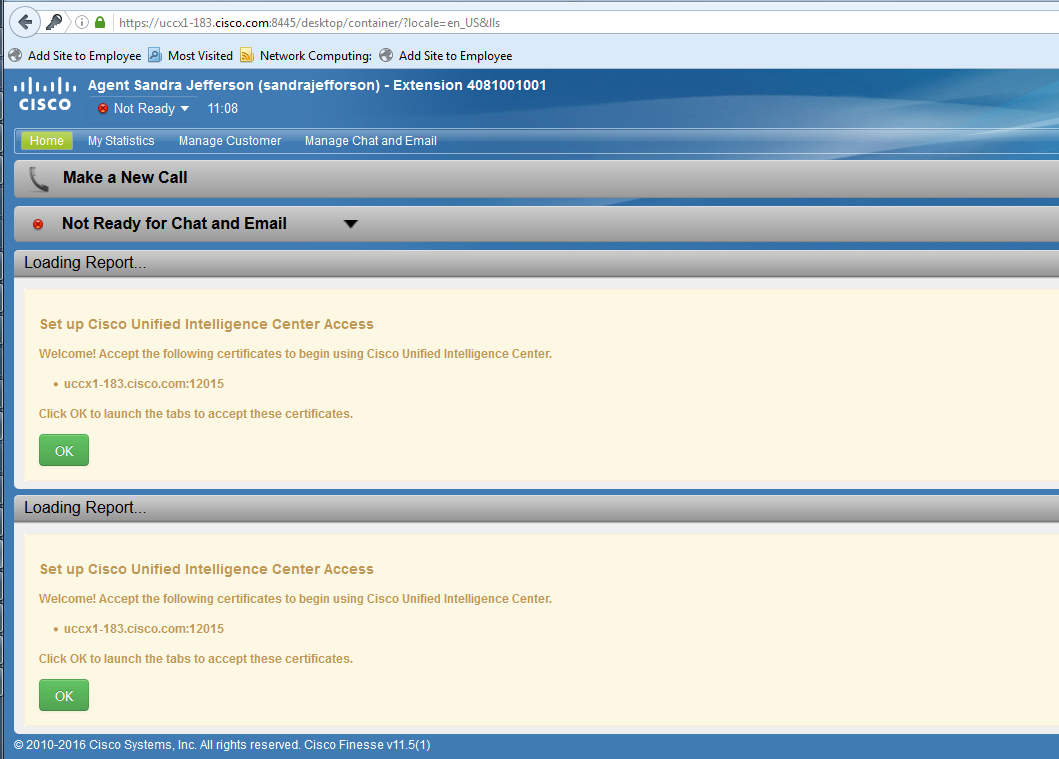

Após uma atualização para a versão 11.5, o agente poderá ser solicitado a aceitar certificados no desktop Finesse com base no fato de o certificado ser autoassinado ou assinado pela Autoridade de Certificação (CA).

Experiência do usuário após a atualização para 11.5

Isso ocorre porque o desktop Finesse agora recebe um certificado ECDSA que não foi oferecido anteriormente.

Procedimento

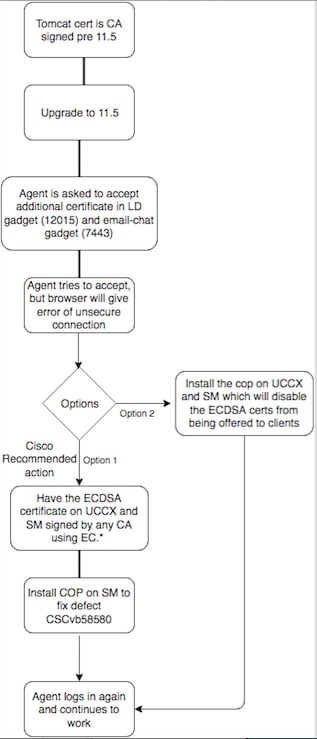

Pré-atualização de certificados assinados pela autoridade de certificação

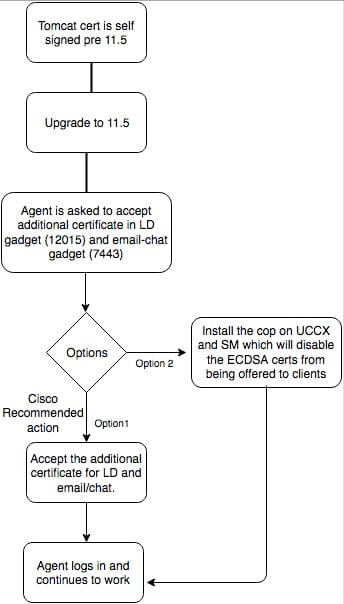

Pré-atualização de certificados autoassinados

Configurar

As melhores práticas recomendadas para este certificado

Certificados assinados para UCCX e SocialMiner

Se você usar certificados assinados por CA, este certificado ECDSA deverá ser assinado por uma Autoridade de Certificação (CA) juntamente com outros certificados

Note: Se a CA assinar este certificado ECDSA com RSA, este certificado não será apresentado ao cliente. Para maior segurança, os certificados ECDSA oferecidos ao cliente são a melhor prática recomendada.

Observação: se o certificado ECDSA no SocialMiner for assinado por uma CA com RSA, isso causará problemas com e-mail e bate-papo. Isso é documentado no defeito CSCvb58580 e um arquivo de cópia está disponível. Este COP garante que os certificados ECDSA não sejam oferecidos aos clientes. Se você tiver uma CA que seja capaz de assinar certificados ECDSA somente com RSA, não use este certificado.Use a cópia para que o certificado ECDSA não seja oferecido e você tenha um ambiente somente RSA.

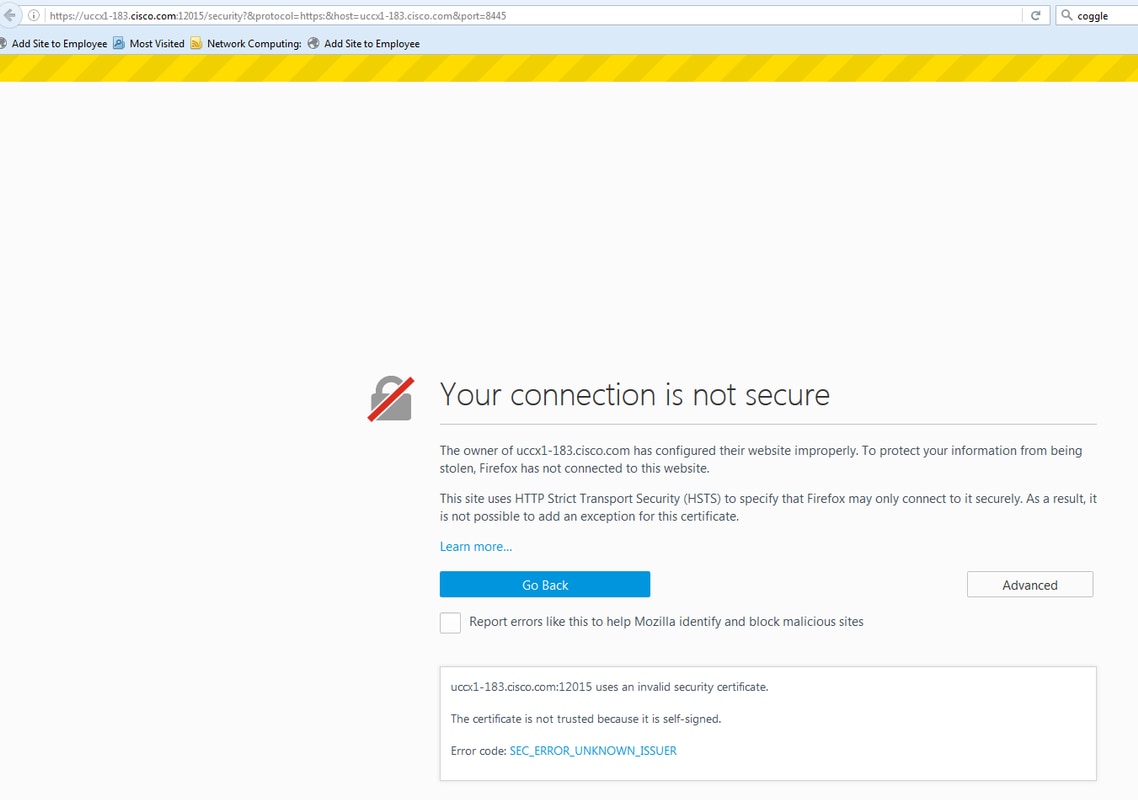

Se você usar certificados assinados pela CA e após a atualização você não tiver o certificado ECDSA assinado e carregado, os agentes recebem uma mensagem para aceitar o certificado adicional. Quando eles clicam em OK, eles são redirecionados para o site. No entanto, isso falha devido à aplicação de segurança no lado do navegador, já que o certificado ECDSA é autoassinado e seus outros certificados da Web são CA assinados. Essa comunicação é percebida como um risco de segurança.

Conclua estas etapas em cada nó do UCCX Publisher e Subscriber e SocialMiner, após uma atualização para UCCX e SocialMiner na versão 11.5:

- Navegue até a página OS Administration e escolha Security > Certificate Management.

- Clique em Gerar CSR.

- Na lista suspensa Certificate List, escolha tomcat-ECDSA como o nome do certificado e clique em Generate CSR.

- Navegue até Security > Certificate Management e escolha Download CSR.

- Na janela pop-up, escolha tomcat-ECDSA na lista suspensa e clique em Download CSR.

Envie o novo CSR à CA de terceiros ou assine-o com uma CA interna que assine certificados EC. Isso produziria os seguintes certificados assinados:

- Certificado raiz para a autoridade de certificação (se você usar a mesma autoridade de certificação para certificados de aplicativo e certificados CE, poderá ignorar esta etapa)

- Certificado assinado ECDSA do Editor do UCCX

- Certificado assinado ECDSA do assinante do UCCX

- Certificado assinado do SocialMiner ECDSA

Note: Se você carregar os certificados raiz e intermediários em um editor (UCCX), eles serão automaticamente replicados para o assinante. Não há necessidade de carregar certificados raiz ou intermediários em outros servidores não editores na configuração se todos os certificados de aplicativos forem assinados pela mesma cadeia de certificados. Além disso, você pode ignorar esse carregamento de certificado raiz se a mesma CA assinar o certificado EC e você já tiver feito isso quando configurou os certificados do aplicativo UCCX.

Conclua estas etapas em cada servidor de aplicativos para carregar o certificado raiz e o certificado EC nos nós:

- Navegue até a página OS Administration e escolha Security > Certificate Management.

- Clique em Carregar certificado.

- Carregue o certificado raiz e escolha tomcat-trust como o tipo de certificado.

- Clique em Upload File.

- Clique em Carregar certificado.

- Carregue o certificado do aplicativo e escolha tomcat-ECDSA como o tipo de certificado.

- Clique em Upload File.

Note: Se uma CA subordinada assinar o certificado, carregue o certificado raiz da CA subordinada como o certificado tomcat-trust em vez do certificado raiz. Se um certificado intermediário for emitido, carregue esse certificado no repositório tomcat-trust além do certificado do aplicativo. Além disso, você poderá ignorar esse carregamento de certificado raiz se a mesma CA assinar o certificado EC e você já tiver feito isso quando configurou os certificados do aplicativo UCCX.

- Após a conclusão, reinicie estes aplicativos:

- Cisco SocialMiner

- Editor e assinante do Cisco UCCX

Certificados autoassinados para UCCX e SocialMiner

Se o UCCX ou o SocialMiner usarem certificados autoassinados, os agentes precisarão ser aconselhados a aceitar o aviso de certificado que eles são oferecidos no gadget de email de bate-papo e gadgets de Dados ao Vivo.

Para instalar certificados autoassinados no computador cliente, use uma diretiva de grupo ou um gerenciador de pacotes, ou instale-os individualmente no navegador de cada PC do agente.

Para o Internet Explorer, instale os certificados autoassinados do lado do cliente no repositório Autoridades de Certificação Raiz Confiáveis.

Para o Mozilla Firefox, siga estes passos:

- Navegue até Ferramentas > Opções.

- Clique na guia Advanced.

- Clique em Exibir certificados.

- Navegue até a guia Servers.

- Clique em Add Exception.

-

Note: Você também pode adicionar a exceção de segurança para instalar o certificado que é equivalente ao processo acima. Esta é uma configuração única no cliente.

Perguntas frequentes

Temos certificados CA assinados e queremos usar o certificado ECDSA que precisa ser assinado por uma CA EC. Enquanto esperamos que o certificado assinado pela CA esteja disponível, precisamos ativar os Dados dinâmicos. O que eu posso fazer?

Não queremos assinar este certificado adicional ou os agentes não aceitam este certificado adicional. O que eu posso fazer?

Embora a recomendação seja que os certificados ECDSA sejam apresentados aos navegadores, há uma opção para desativá-los. Você pode instalar um arquivo de cópia no UCCX e no SocialMiner, o que garante que somente os certificados RSA sejam apresentados ao cliente. O certificado ECDSA ainda permanece no armazenamento de chaves, mas não seria oferecido aos clientes.

Se eu usar essa cópia para desativar os certificados ECDSA oferecidos aos clientes, posso ativá-la novamente?

Sim, há uma cópia de reversão fornecida. Uma vez aplicado, você pode obter este certificado assinado e carregado para o(s) servidor(es).

Todos os certificados seriam feitos ECDSA?

Atualmente não, mas atualizações de segurança adicionais na plataforma VOS no futuro.

Quando você instala o UCCX COP?

- Quando você usa certificados autoassinados e não deseja que os agentes aceitem certificados adicionais

- Quando não é possível obter certificado adicional assinado por CA

Quando você instala o SM COP?

- Quando você usa certificados autoassinados e não deseja que os agentes aceitem certificados adicionais

- Quando não é possível obter certificado adicional assinado por CA

- Quando você tiver uma CA que seja capaz de assinar certificados ECDSA somente com RSA

Quais são os certificados oferecidos por diferentes instâncias do servidor Web por padrão?

| Combinação de certificado/servidor Web | Experiência padrão do agente após a atualização para 11.5 (sem nenhuma cópia) | Tomcat UCCX | UCCX Openfire (Serviço de Notificação do Cisco Unified CCX) | UCCX SocketIO | Tomcat do SocialMiner | Abertura do SocialMiner | |

| Tomcat autoassinado, Tomcat-ECDSA autoassinado | Os agentes serão solicitados a aceitar o certificado no gadget Dados ao vivo e no gadget de email de bate-papo | Autoassinado | Autoassinado | Autoassinado | Autoassinado | Autoassinado | |

| RSA CA assinou Tomcat, RSA CA assinou Tomcat-ECDSA | Os agentes podem usar o Finesse e o Live Data, mas o gadget de bate-papo por email não é carregado e a página da Web do SocialMiner não é carregada.* | RSA | RSA | RSA | RSA | RSA (Necessário instalar cop - CSCvb58580) | |

| RSA CA assinou Tomcat, EC CA assinou Tomcat-ECDSA | Os agentes podem usar o Finesse com dados dinâmicos e e-mail de bate-papo* | RSA | RSA | ECDSA | RSA | ECDSA | |

| RSA CA assinou Tomcat, autoassinou Tomcat-ECDSA | Os agentes serão solicitados a aceitar certificados adicionais no Live Data e no gadget de bate-papo por email. Falha ao aceitar certificado do gadget de Dados ao Vivo. Aceitar certificado do gadget de email-bate-papo seria bem-sucedido.* |

RSA | RSA | Autoassinado (Os agentes não podem aceitar devido a uma medida de segurança imposta pelo navegador. Consulte a captura de tela acima. Você deve obter o certificado assinado por uma CA EC ou instalar a cópia no UCCX para desabilitar os certificados ECDSA oferecidos aos clientes.) |

RSA | Autoassinado |

Informações Relacionadas

- COP ECDSA UCCX - https://software.cisco.com/download/release.html?mdfid=286309734&softwareid=280840578&release=11.5(1)&flowid=80822

- COP do ECDSA do SocialMiner - https://software.cisco.com/download/release.html?mdfid=283613136&flowid=73189&release=11.5(1)&softwareid=283812550&sortparam=

- Informações sobre o certificado UCCX - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

04-Apr-2017

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Abhiram KramadhatiEngenharia da Cisco

- Arundeep NagarajEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback