Introdução

Este documento descreve as configurações de certificado que são necessárias para o UCCE SSO. A configuração desse recurso envolve vários certificados para HTTPS, assinatura digital e criptografia.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- UCCE versão 11.5

- Microsoft Ative Diretory (AD) - AD instalado no Windows Server

- Serviço de Federação do Ative Diretory (ADFS) Versão 2.0/3.0

Componentes Utilizados

UCCE 11.5

Windows 2012 R2

Parte A. Fluxo de mensagens SSO

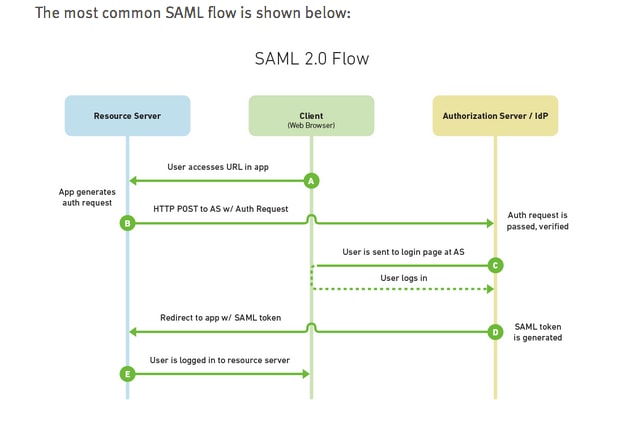

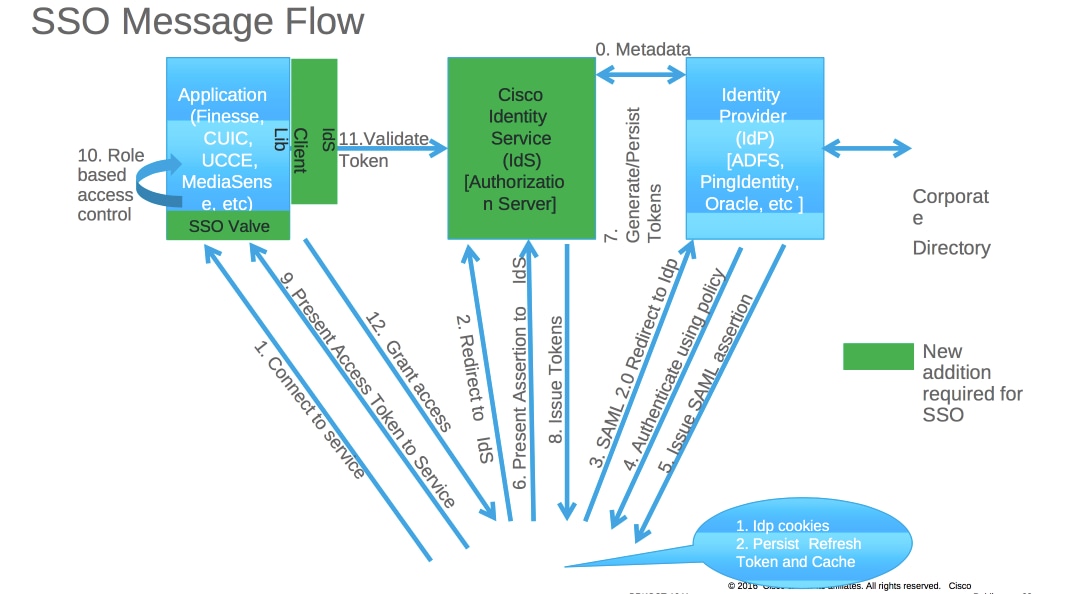

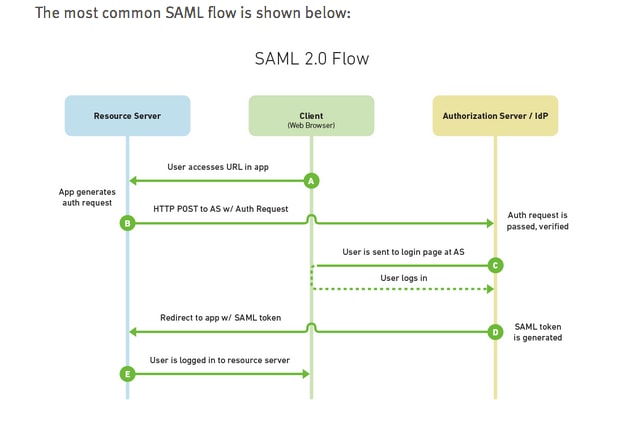

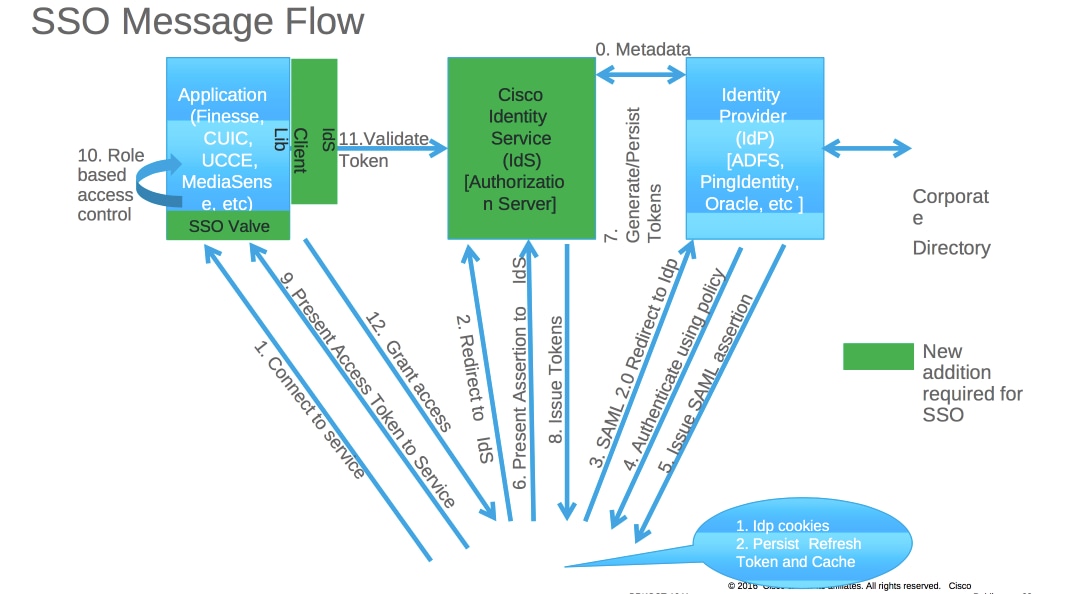

Quando o SSO está habilitado, quando o agente faz logon no desktop Finesse:

- O servidor Finesse redireciona o navegador do agente para se comunicar com o Identity Service (IDS)

- O IDS redireciona o navegador do agente para o Identity Provider (IDP) com solicitação SAML

- O IDP gera o token SAML e passa para o servidor IDS

- Quando o token é gerado, sempre que o agente navega até o aplicativo, ele usa esse token válido para fazer logon

Parte B. Certificados usados em IDP e IDS

Certificados IDP

- Certificado SSL (SSO)

- Certificado de Autenticação de Token

- Token - descriptografia

Certificados IDS

- Certificado SAML

- Chave de assinatura

- Chave de criptografia

Parte C. Certificação IDP em detalhes e configuração

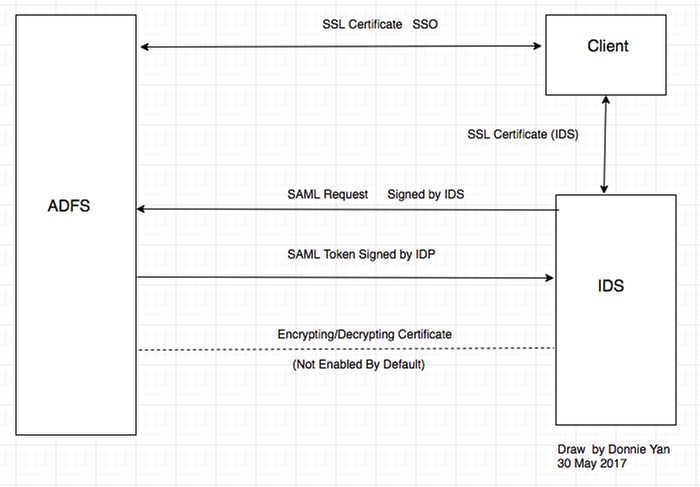

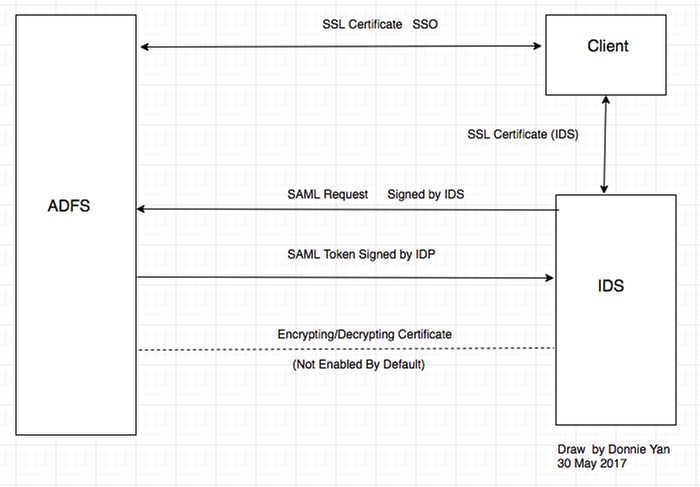

Certificado SSL (SSO)

- Este certificado é usado entre o IDP e o cliente. O cliente deve confiar no certificado SSO

- O certificado SSL é colocado para criptografar a sessão entre o cliente e o servidor IDP. Este certificado não é específico do ADFS, mas específico do IIS

- O assunto do certificado SSL deve corresponder ao nome usado na configuração do ADFS

Etapas para configurar o certificado SSL para o SSO (laboratório local com CA interna assinada)

Etapa 1. Crie o certificado SSL com a CSR (Certificate Signing Request) e assine pela CA interna para ADFS.

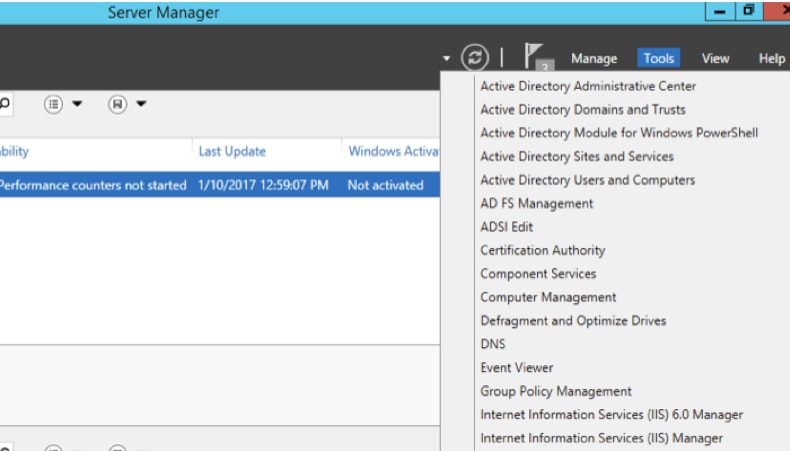

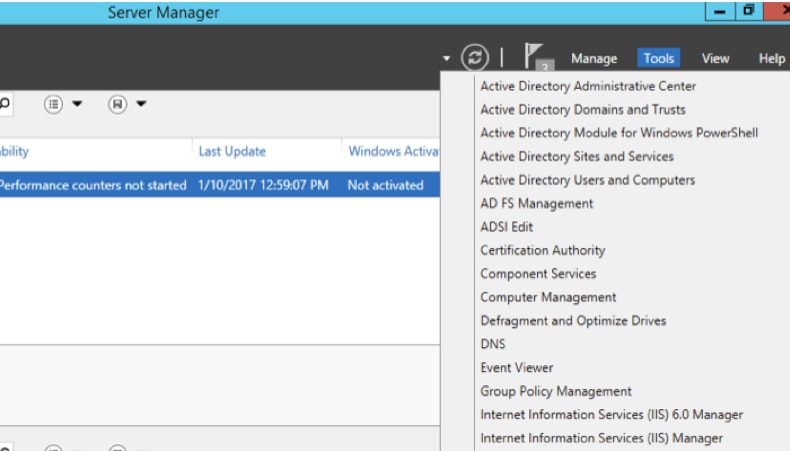

- Abra o Gerenciador do Servidor.

- Clique em Ferramentas.

- Clique em Gerenciador dos Serviços de Informações da Internet (IIS).

- Selecione o servidor local.

- Selecione Certificados do Servidor.

- Clique em Abrir recurso (painel de ação).

- Clique em criar solicitação de certificado.

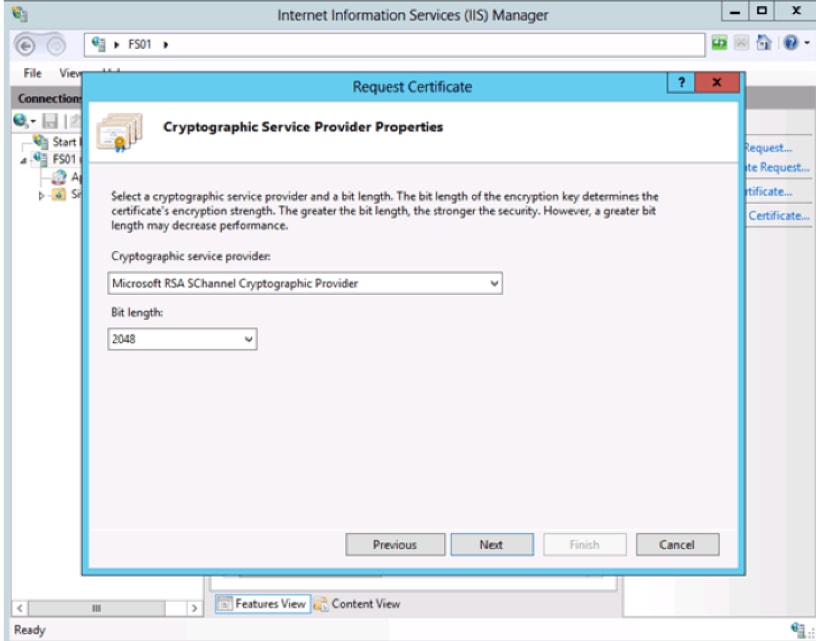

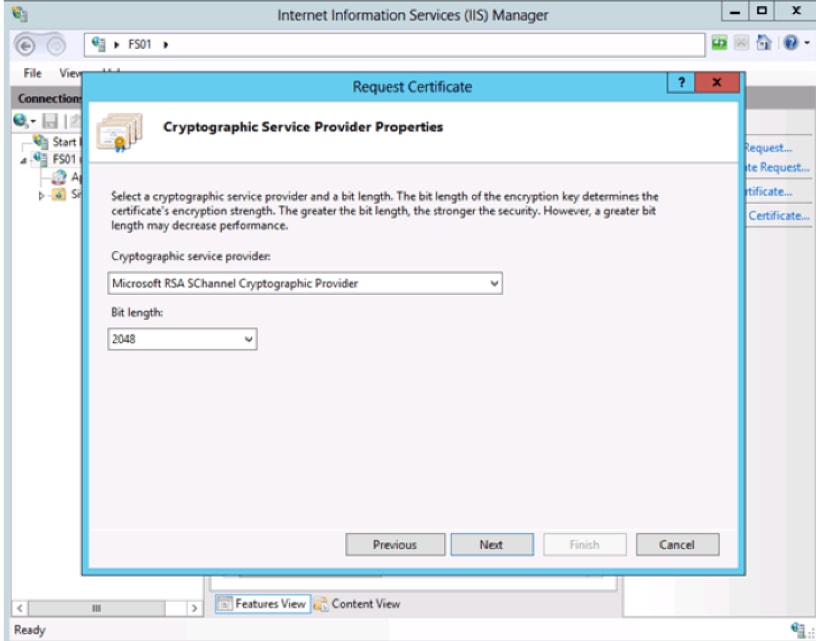

- Deixe o provedor de serviços de criptografia como padrão.

- Altere o Comprimento de bit para 2048.

- Clique em Next.

- Selecione um local para salvar o arquivo solicitado.

- Clique em Finish.

Etapa 2. A CA assina o CSR que foi gerado da etapa 1.

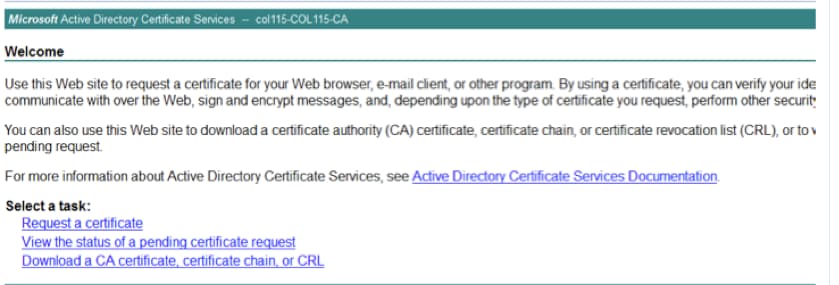

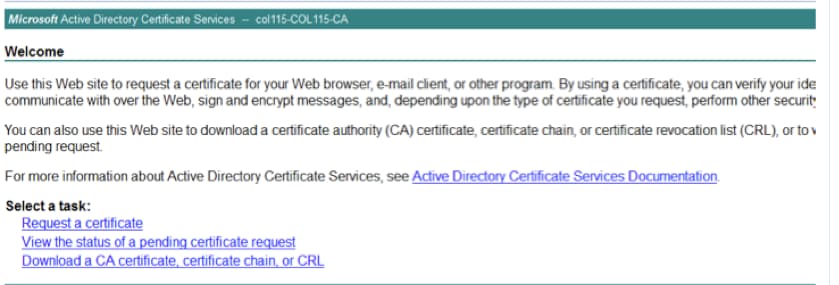

- Abra o servidor de autoridade de certificação para usar este http:<endereço IP do servidor de autoridade de certificação>/certsrv/.

-

Clique em Solicitar um certificado.

-

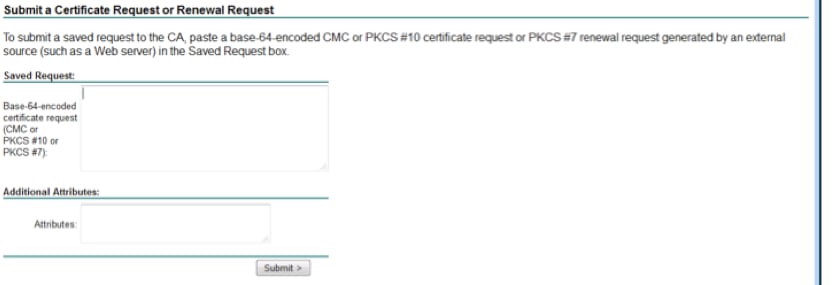

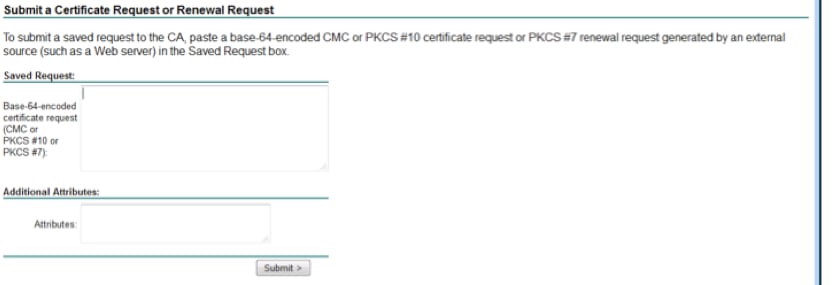

Clique em solicitação de certificado avançado.

-

Copie o CSR na solicitação de certificado codificado com base 64.

-

Enviar.

-

Baixe o certificado assinado.

Etapa 3. Instale o certificado assinado de volta no servidor ADFS e atribua ao recurso ADFS.

1. Instale o certificado assinado de volta no servidor ADFS. Para fazer isso, abra Gerenciador do servidor>Ferramentas>Clique em Gerenciador dos Serviços de Informações da Internet(IIS)>.

Servidor local>Certificado do servidor>Abrir recurso (Painel de ação).

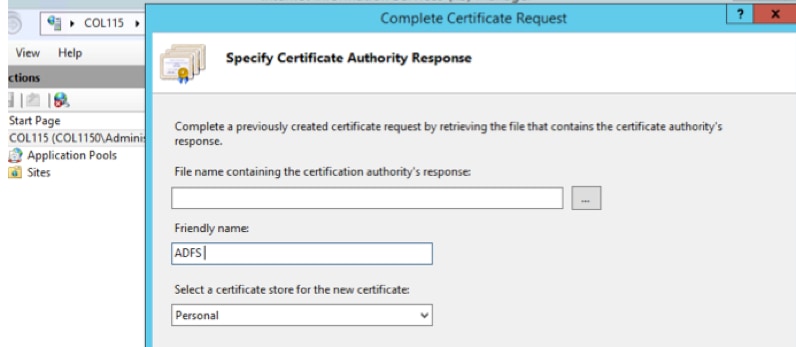

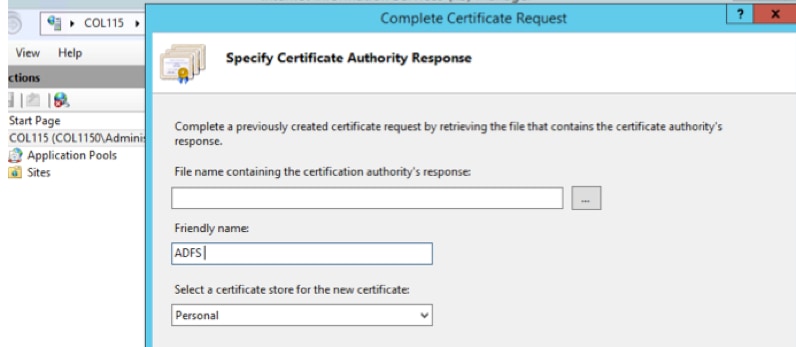

2. Clique em Concluir Solicitação de Certificado.

3. Selecione o caminho para o arquivo CSR completo que você concluiu e baixou do provedor de certificados de terceiros.

4. Informe o nome amigável do certificado.

5. Selecione Pessoal como o armazenamento de certificados.

6. Clique em OK.

7. Nesta fase, todos os certificados foram adicionados. Agora, a atribuição de certificado SSL é obrigatória.

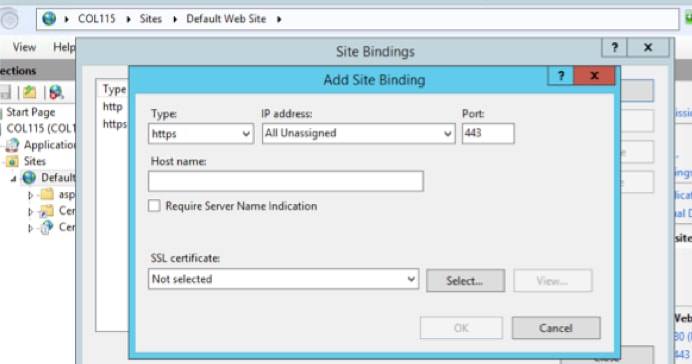

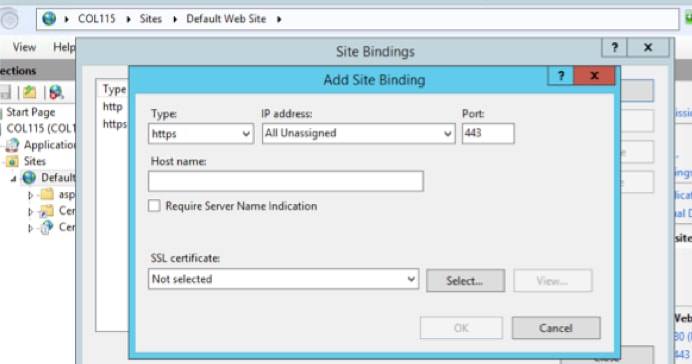

8. Expanda o servidor local>Expandir Sites>Selecionar Site Padrão >Clique em Associações (painel ações).

9.Clique em Adicionar.

10. Altere o tipo para HTTPS.

11. Selecione seu certificado no menu suspenso.

12. Clique em OK.

Agora, o certificado SSL do servidor ADFS foi atribuído.

Note: Durante a instalação do recurso ADFS, o certificado SSL anterior deve ser usado.

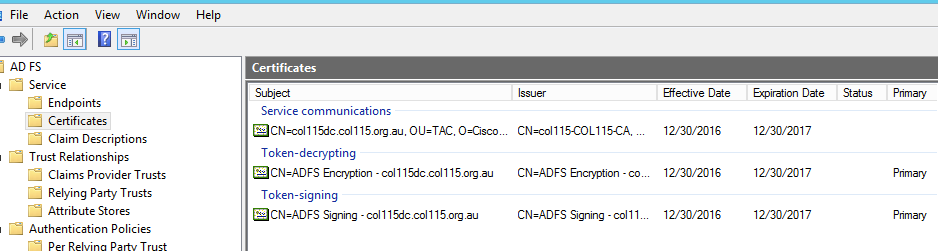

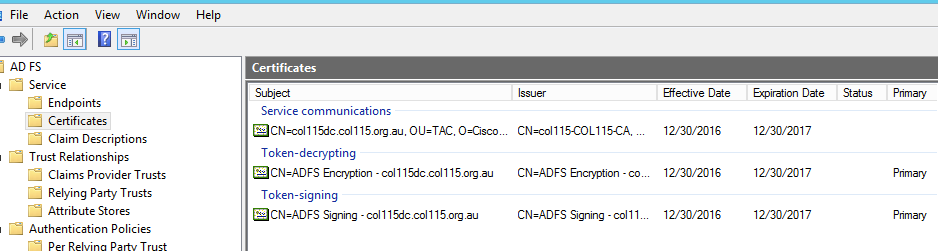

Certificado de Autenticação de Token

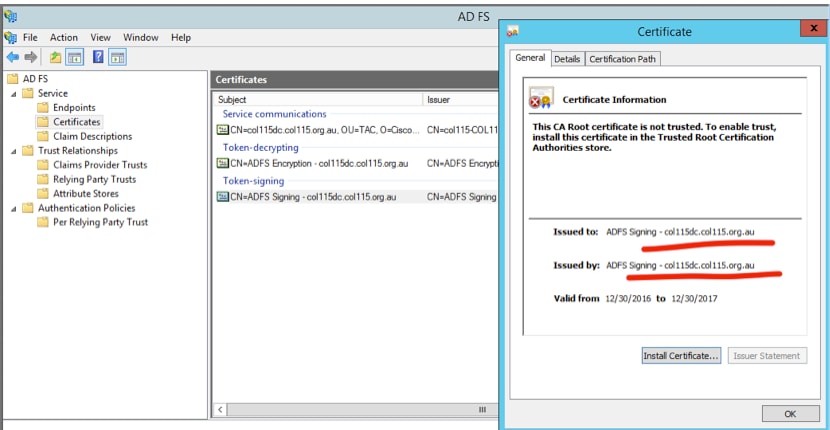

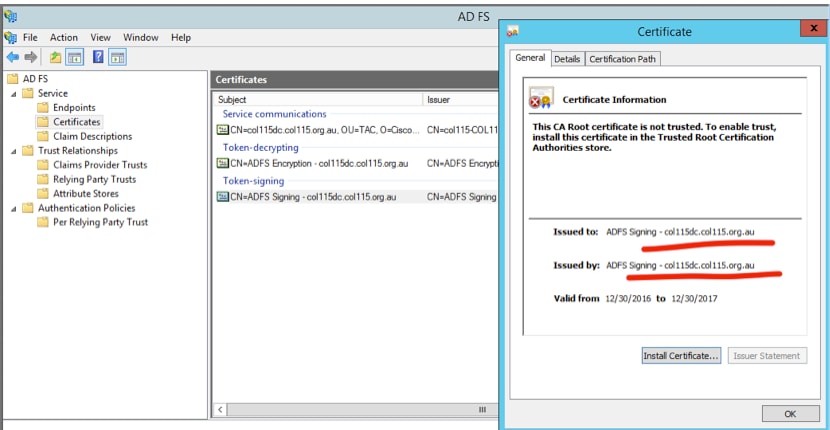

O ADFS gera um certificado autoassinado para o certificado de autenticação de token. Por padrão, é válido por um ano.

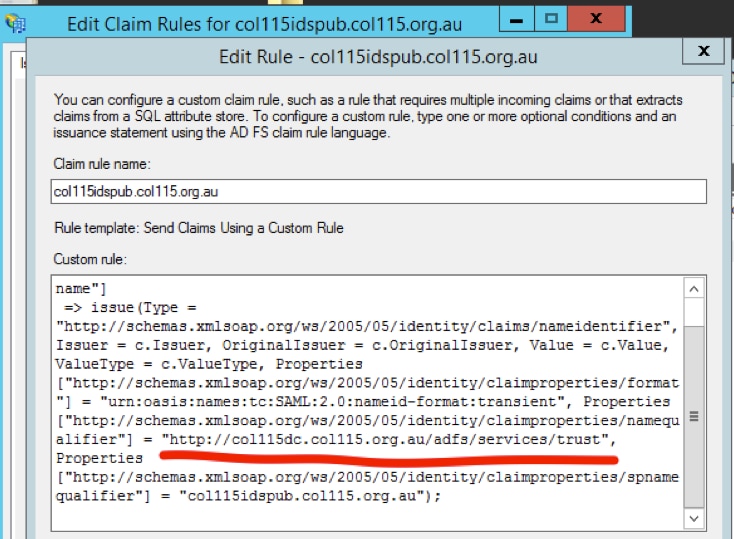

O token SAML gerado pelo IDP é assinado pela chave privada do ADFS (Parte Privada do Certificado de Autenticação de Token). Em seguida, o IDS usa a chave pública do ADFS para verificar. Isso garante que o token assinado não seja modificado.

O Certificado de Autenticação Token é usado toda vez que um usuário precisa obter acesso a um aplicativo de terceira parte confiável (Cisco IDS).

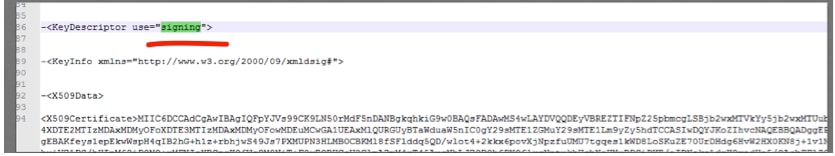

Como o servidor Cisco IDS obtém a chave pública do Certificado Token Singing?

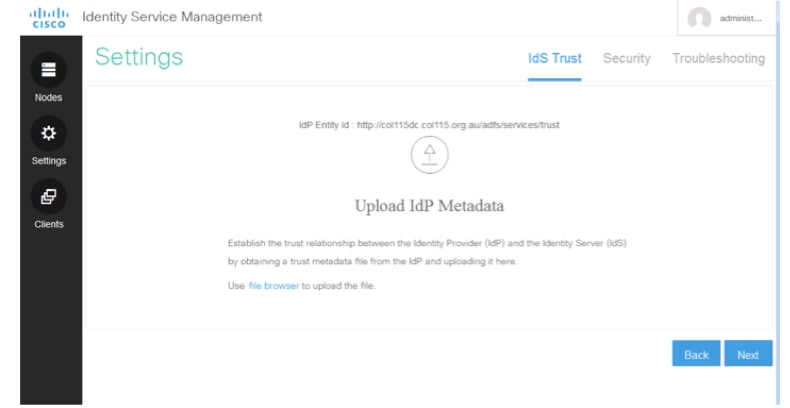

Isso é feito carregando metadados ADFS no servidor IDS e, em seguida, passando a chave pública do ADFS para o servidor IDS. Dessa forma, o IDS obtém a chave pública do servidor ADFS.

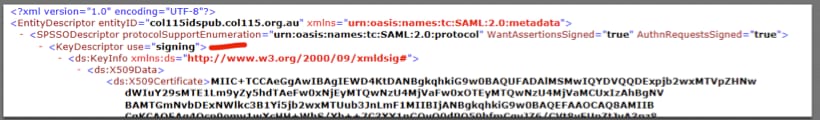

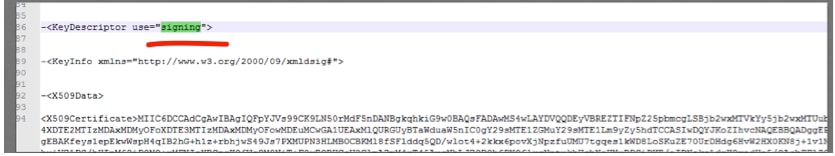

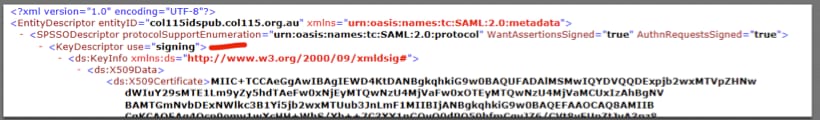

Você precisa baixar metadados de IDP do ADFS. Para baixar metadados de IDP, consulte o link https:// <FQDN do ADFS>/federationmetadata/2007-06/federationmetadata.xml.

De Metadados do ADFS

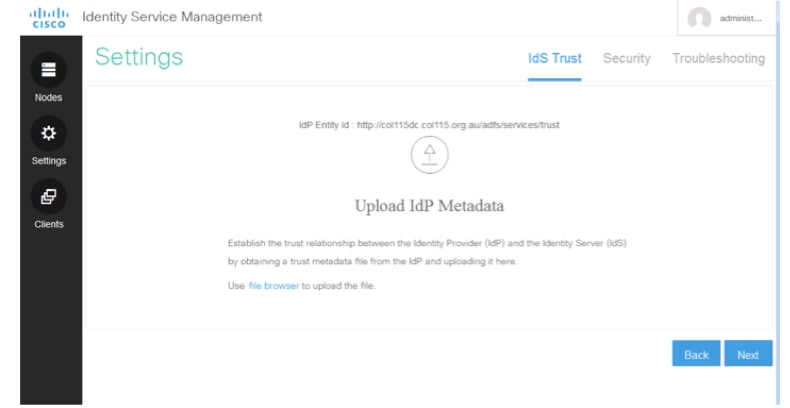

De Metadados do ADFS carregar Metadados do ADFS no IDS

carregar Metadados do ADFS no IDS

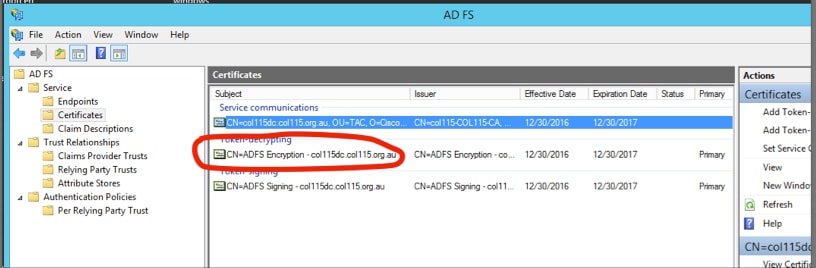

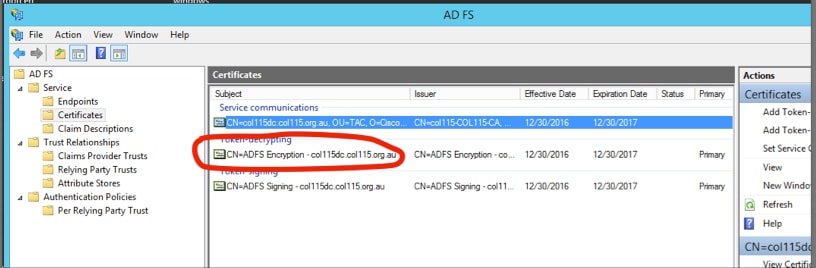

Descriptografia de token

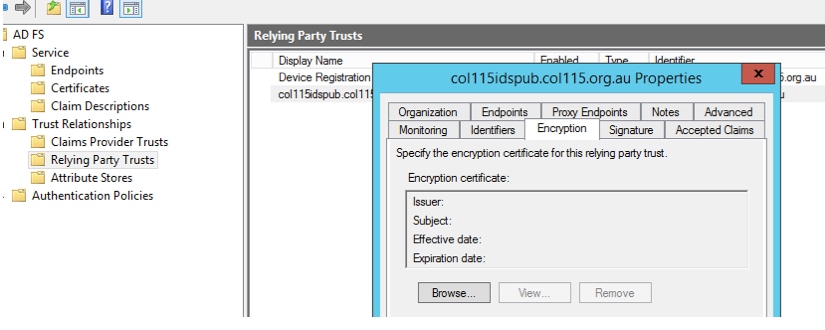

Este certificado é gerado automaticamente pelo servidor ADFS (autoassinado). Se o token precisar de criptografia, o ADFS usará a chave pública IDS para descriptografá-lo. Mas, quando você vê a criptografia de token do ADFS, isso NÃO significa que o token está criptografado.

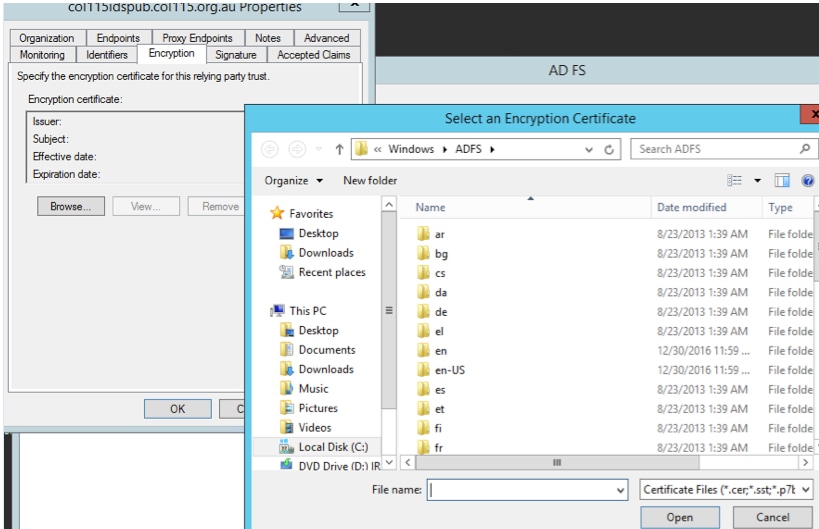

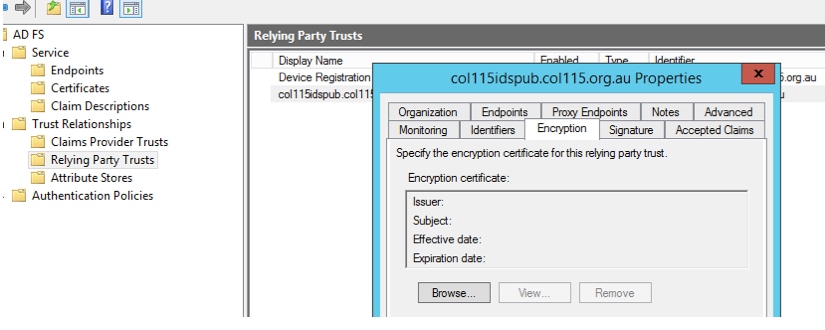

Se quiser ver se a criptografia de token foi habilitada para um aplicativo de terceira parte confiável específico, você precisará verificar a guia criptografia em um aplicativo de terceira parte confiável específico.

Esta imagem mostra que a criptografia de token NÃO foi habilitada.

A criptografia NÃO está habilitada

A criptografia NÃO está habilitada

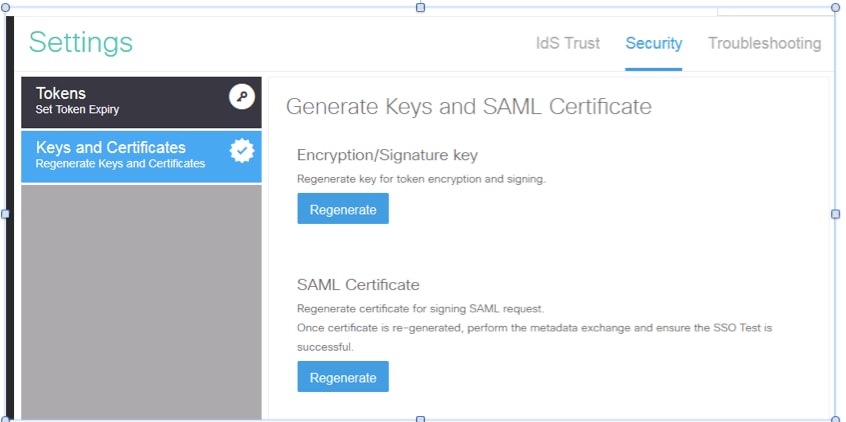

Parte D. Certificado lateral Cisco IDS

- certificado SAML

- Chave de criptografia

- Chave de assinatura

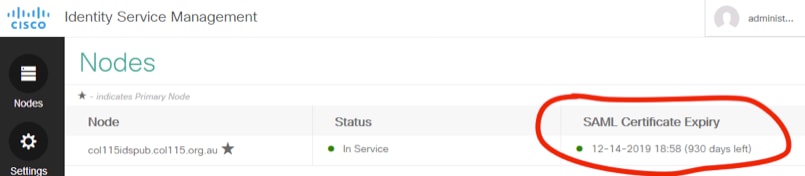

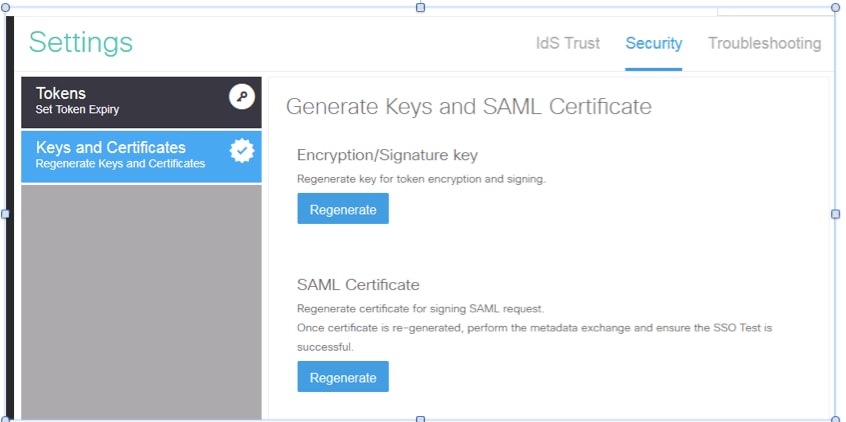

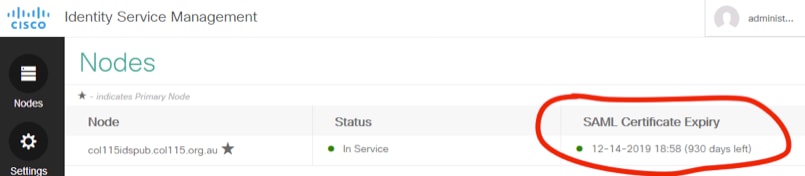

Certificado SAML

Este certificado é gerado pelo servidor IDS (autoassinado). Por padrão, é válido por 3 anos.

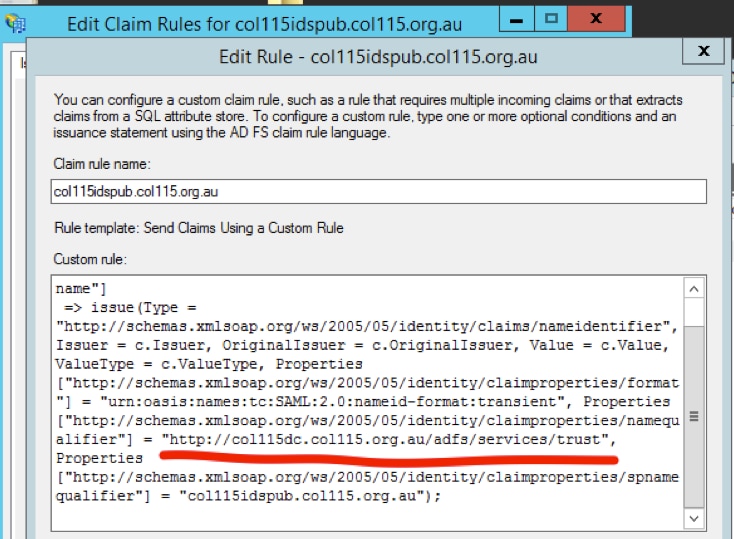

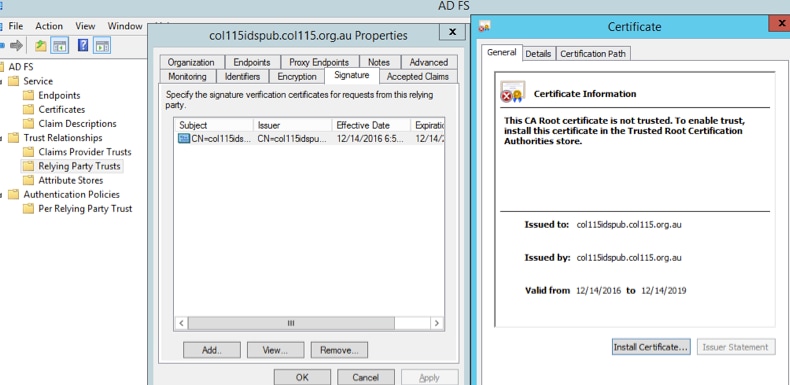

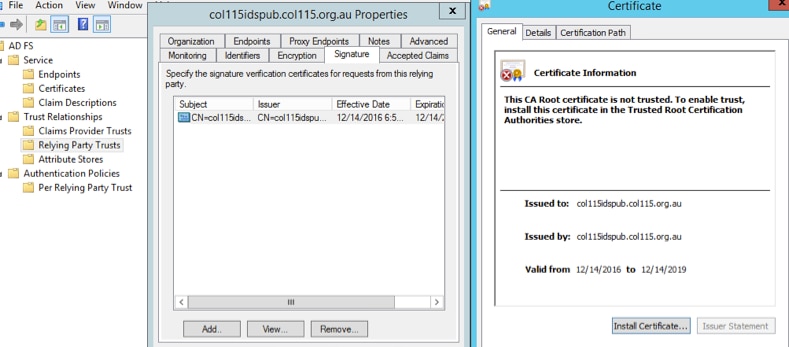

Este certificado é usado para assinar a solicitação SAML e enviar ao IDP (ADFS). Essa chave pública está nos metadados IDS e deve ser importada para o servidor ADFS.

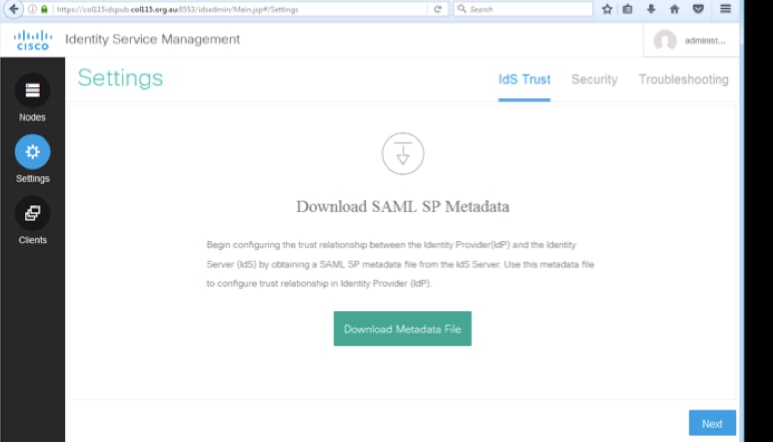

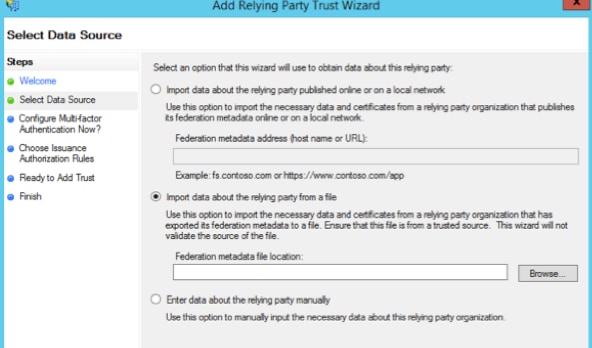

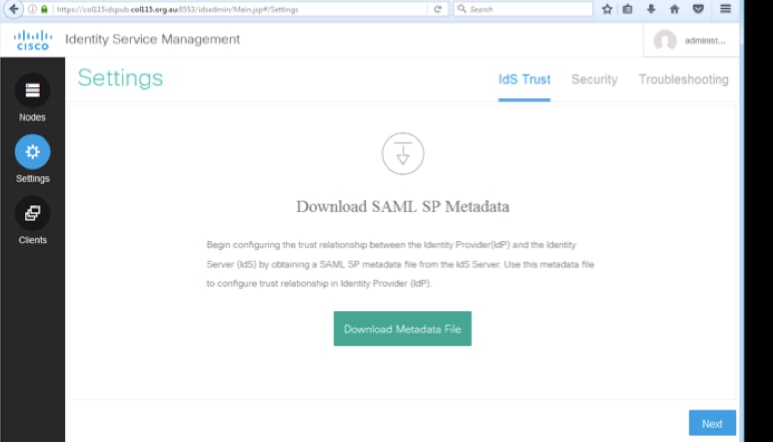

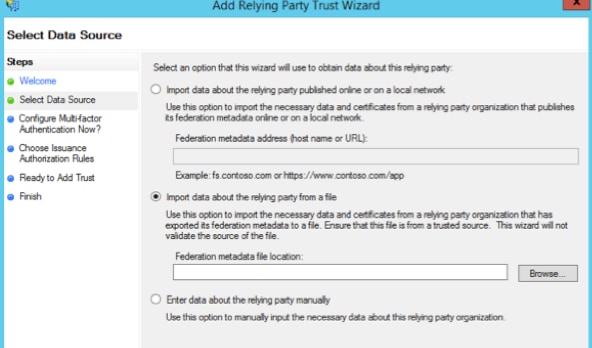

1.Faça download dos metadados SP SAML do servidor IDS.

2. Navegue até https://<ids server FQDN>:8553/idsadmin/.

3. Selecione as configurações e baixe os metadados do SP SAML e salve-os.

Metadados do servidor IDS

Metadados do servidor IDS

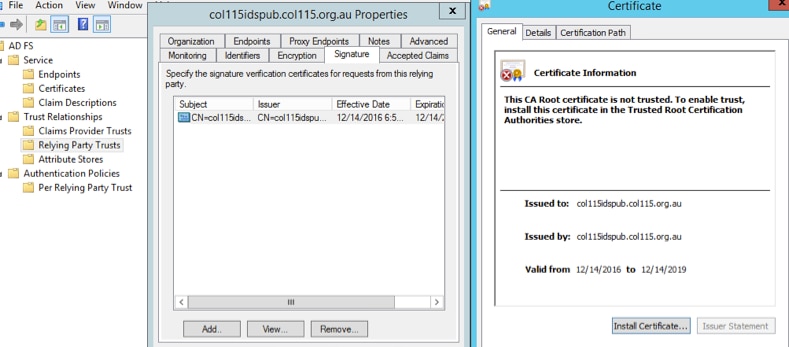

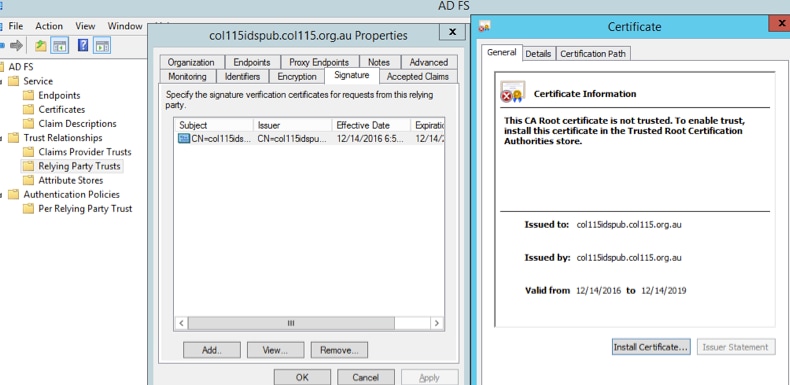

importar para o Servidor ADFS

importar para o Servidor ADFS Verificar do lado do ADFS

Verificar do lado do ADFS

Quando o IDS gera novamente o certificado SAML - aquele que é usado para assinar a solicitação SAML - ele executa a troca de metadados.

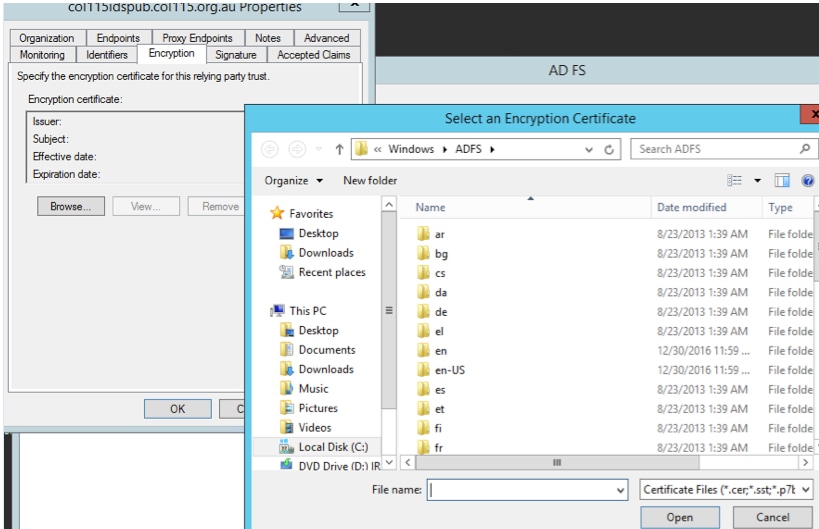

Chave de criptografia/assinatura

A criptografia não está habilitada por padrão. Se a criptografia estiver habilitada, ela precisará ser carregada no ADFS.

Referência:

http://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cust_contact/contact_center/icm_enterprise/icm_enterprise_11_5_1/Configuration/Guide/UCCE_BK_U882D859_00_ucce-features-guide/UCCE_BK_U882D859_00_ucce-features-guide_chapter_0110.pdf

Feedback

Feedback