Introdução

Este documento descreve como identificar e reparar erros ao habilitar o Agendamento com Calendário Híbrido com o Exchange para usuários do Webex no Control Hub.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Uma Empresa Webex.

- Calendário híbrido do Webex.

- Console de Administração do Microsoft Exchange.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Webex Control Hub build 20240919-84b27c9

- Microsoft Exchange 15.2 (compilação 529.5)

- Navegador Chrome 129.0.668.58 (compilação oficial) (arm64)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Background

Ao habilitar o Calendário Híbrido com o Exchange para usuários do Webex no Control Hub, o status não muda para Ativado e fica travado em erro: "Ativação pendente pelo administrador..."

Erro de Hub de Controle

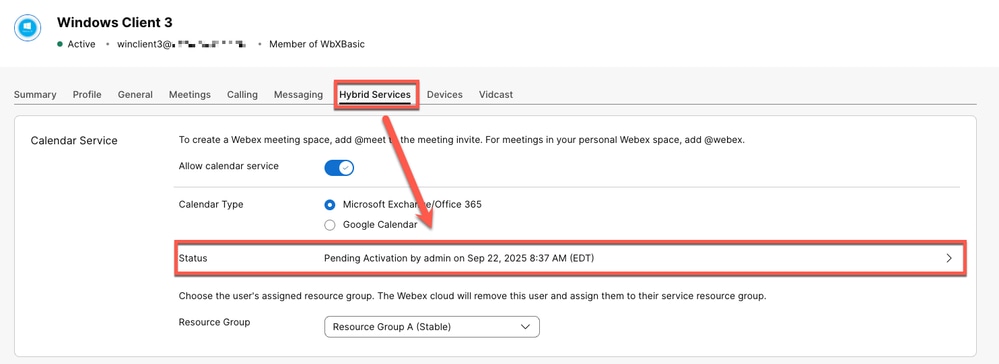

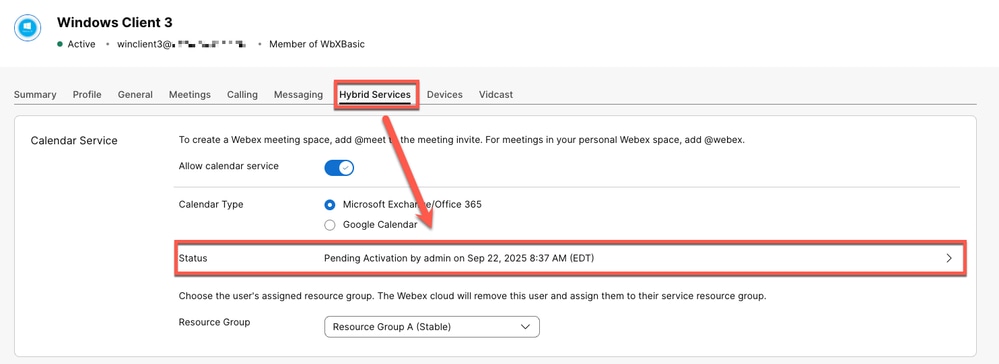

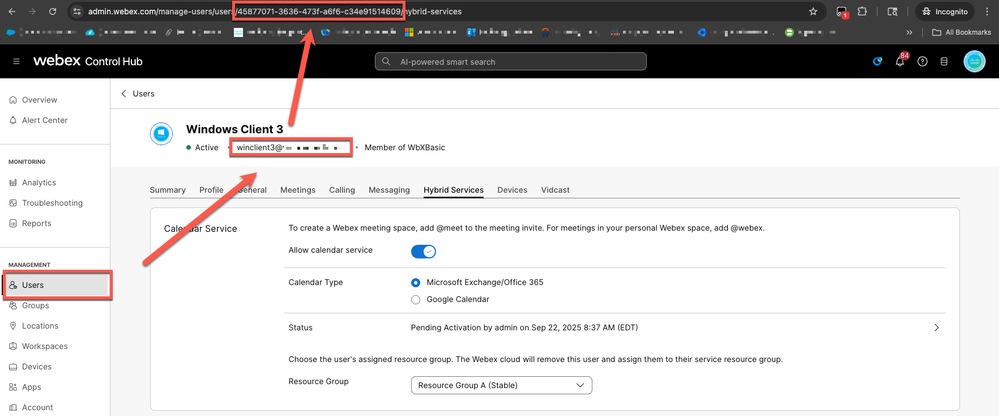

Em Control Hub > Management > Users > User affected > Hybrid Services > Calendar Service, o status fica travado em "Ativação Pendente por admin ..."

Erro de Hub de Controle

Erro de Hub de Controle

Coletando logs

Hub de controle

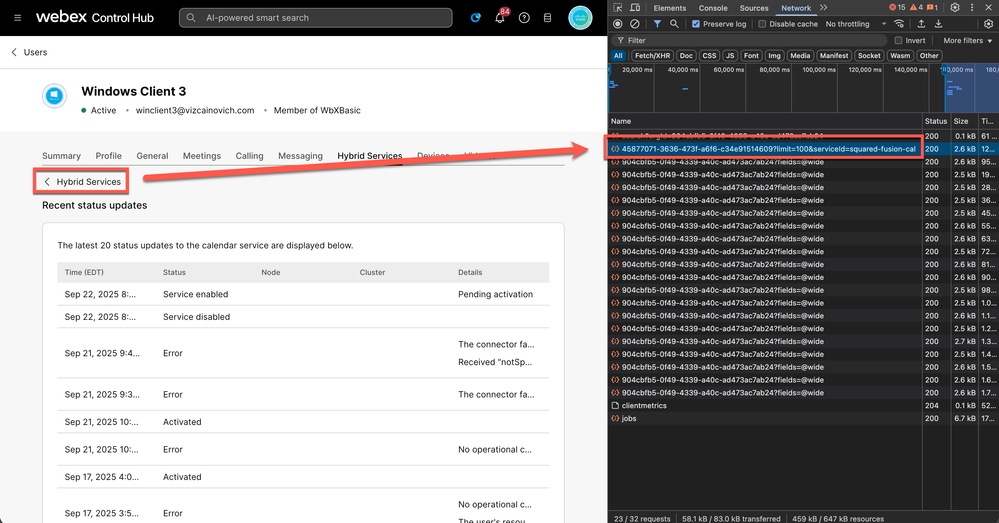

No navegador (preferencialmente no modo anônimo):

Cromo: Abra DevTools > Rede

FireFox: Abra Web Developer Tools > Network.

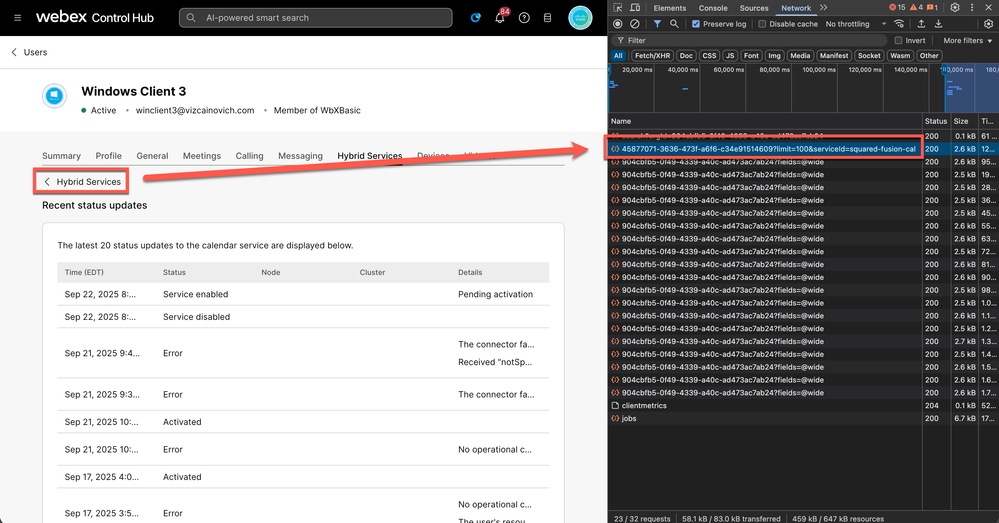

Navegue até admin.webex.com > Gerenciamento > Usuários > Usuário afetado > Serviços Híbridos > Serviço de Calendário.

Clique em Status e localize o URL de solicitação que termina com &serviceId=squared-fusion-cal.

URL da Solicitação

URL da Solicitação

URL da Solicitação

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-cal

A userId aparece depois de /userJournal/ e antes do parâmetro ?limit. Esse identificador é necessário para pesquisar dentro dos logs do Expressway.

45877071-3636-473f-a6f6-c34e91514609

Tip: A maneira mais rápida de encontrar o ID de usuário é verificando o URL na barra de endereços.

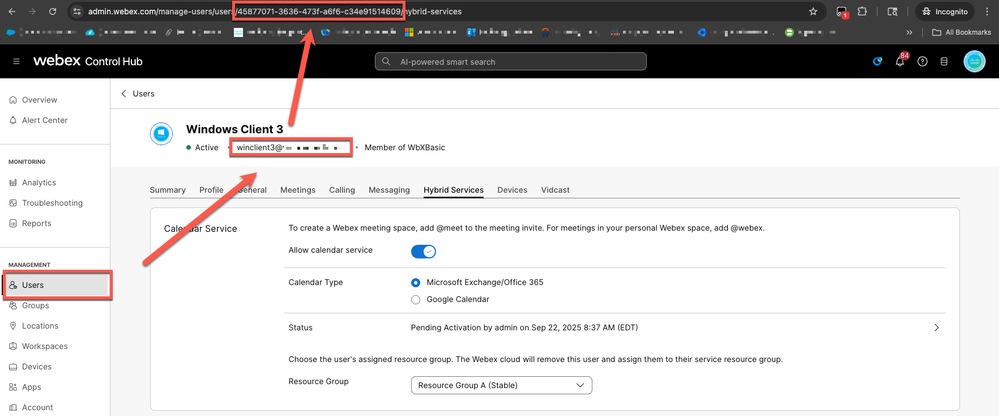

Barra de endereços

Barra de endereços

Conector Expressway

Com o userId do Control Hub, continue para ativar o Log de Diagnóstico, desative e reative o usuário, aguarde aproximadamente cinco (5) minutos e, em seguida, colete os logs.

Navegue até > > .

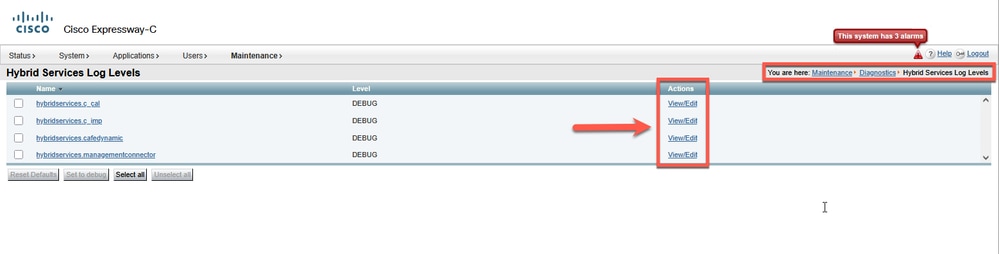

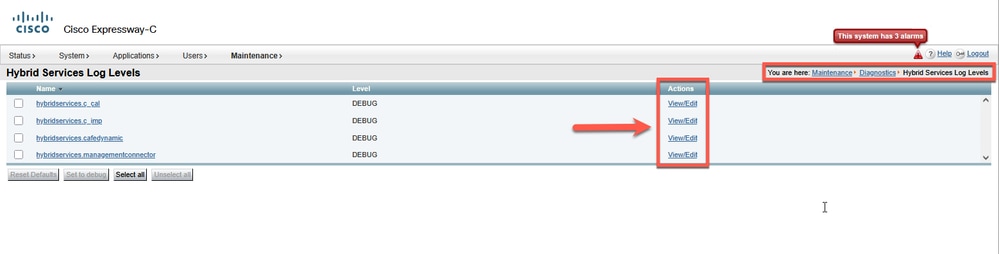

Caution: Certifique-se de definir Níveis de Log como DEBUG ou WARNING para interceptar os logs necessários. Vá para Manutenção > Diagnóstico > Níveis de Log de Serviços Híbridos.

Níveis de Log de Serviços Híbridos

Níveis de Log de Serviços Híbridos

Entendendo os níveis de registro

| DEBUG |

Informações detalhadas para diagnosticar problemas |

| INFORMAÇÕES |

Mensagens operacionais gerais |

| AVISAR |

Situações potencialmente perigosas |

| ERRO |

Eventos de erro que ainda permitem que o aplicativo continue em execução |

| FATAL |

Eventos de erro muito graves que levam ao encerramento do aplicativo |

| RASTREAR |

O nível mais detalhado, que oferece os diagnósticos mais detalhados para a solução detalhada de problemas |

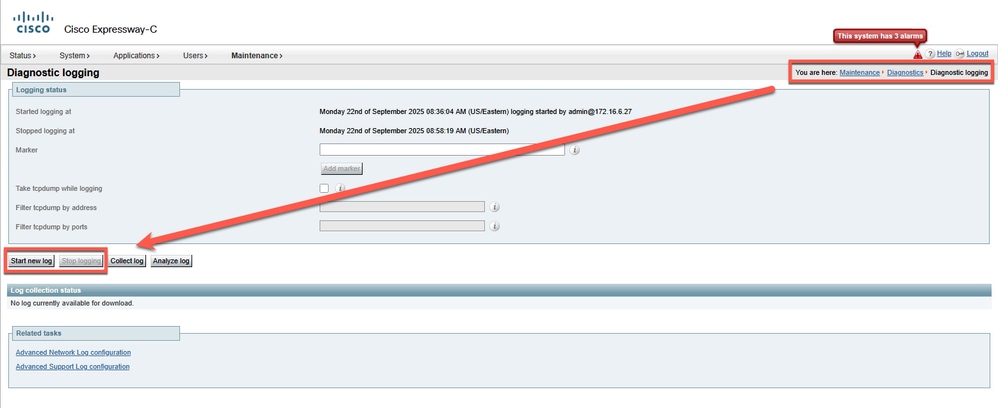

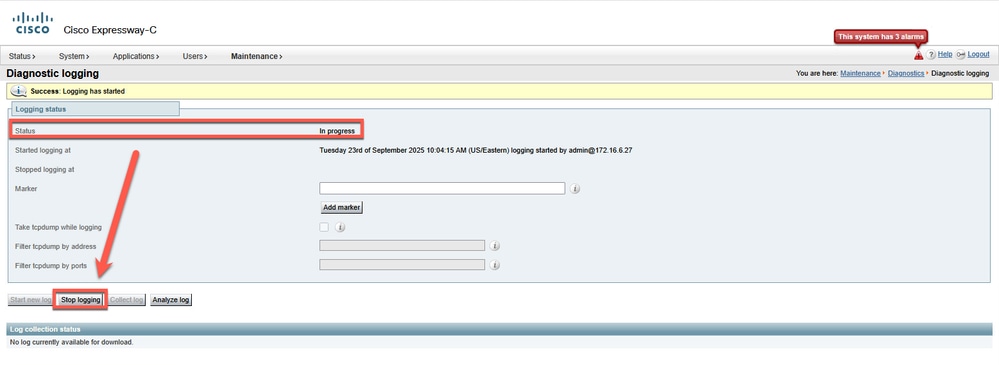

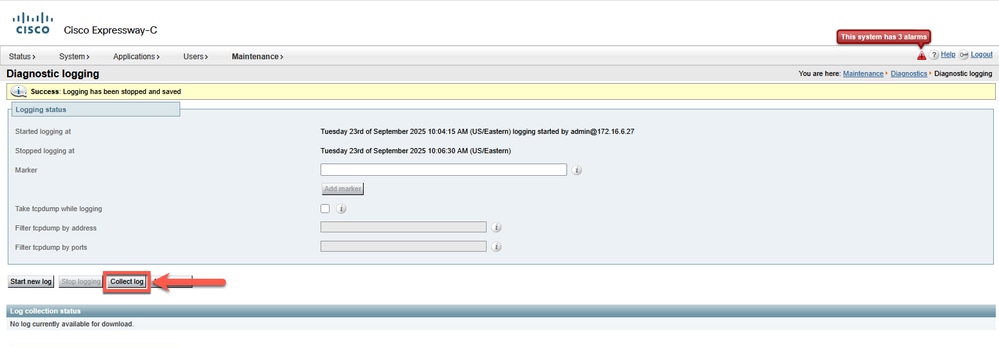

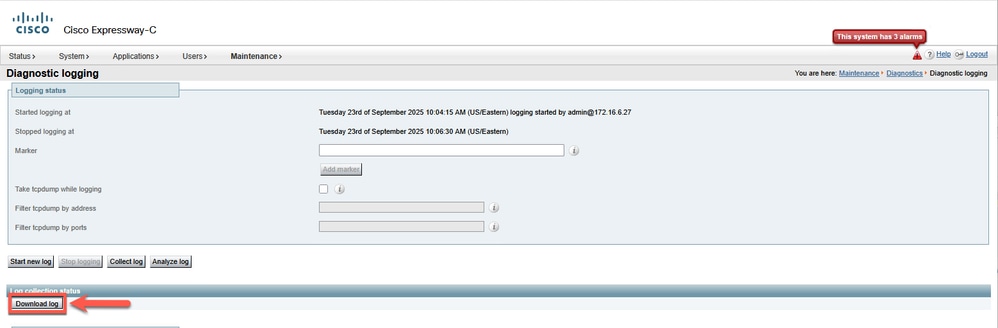

Navegue para > > e clique no botão para iniciar o log.

Clique em Collect log para iniciar o processo de coleta e compilação de informações de diagnóstico em um arquivo para download.

Análise de log do conector Expressway

Com o userId do usuário afetado coletado do Control Hub:

Extraia os logs do Expressway localmente e localize e abra o arquivo loggingsnapshot_<Expressway-HostName>_<Date>.txt

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txt

Filtre userId e localize a solicitação EWSServices.bindToCalendar logo após o evento de descoberta que contém userId.

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"

Os trechos de log mostram várias tentativas, incluindo usedId 45877071-3636-473f-a6f6-c34e91514609 apontando para a conta de representação usada para comunicação entre o Expressway Connector e o servidor Exchange mostrando este erro :

The account does not have permission to impersonate the requested user.

Validação

servidor Exchange

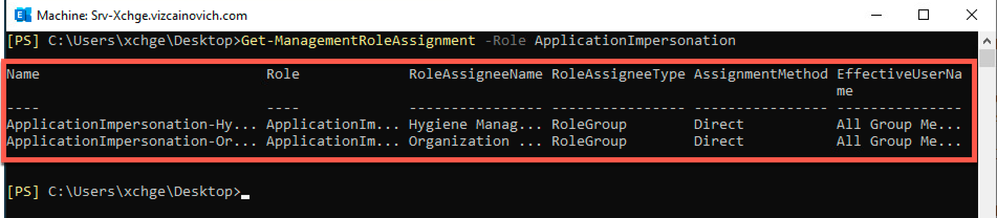

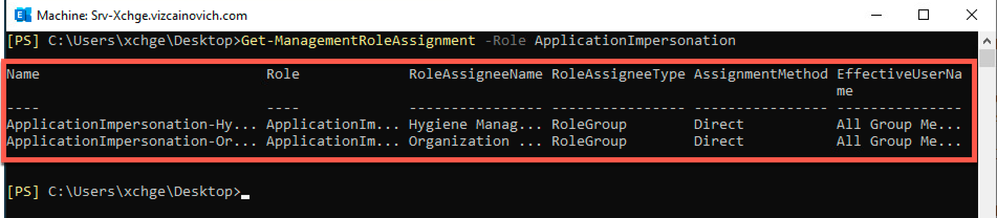

Valide a conta de representação do servidor Exchange que está executando este comando PowerShell do Exchange Server para listar todas as atribuições de função ApplicationImpersonation :

Get -ManagementRoleAssignment -Role ApplicationImpersonation

Atribuição de Função de Gerenciamento

Atribuição de Função de Gerenciamento

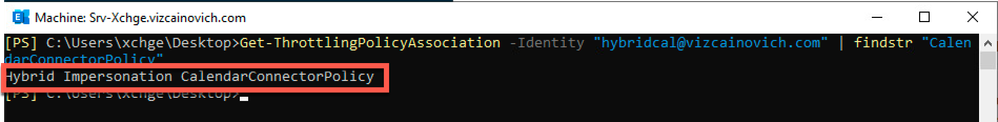

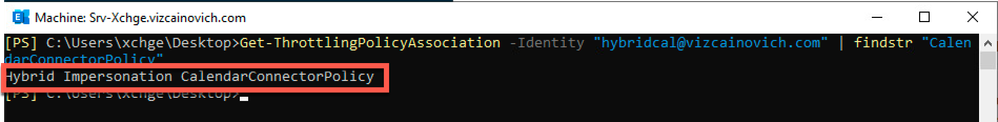

Confirme se a caixa de correio de representação está usando a Política de Limitação para Calendário Híbrido do servidor Exchange que executa este comando PowerShell do Exchange Server:

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy"

Associação da Política de Limitação

Associação da Política de Limitação

Procure os registros de implantação do Calendário Híbrido para identificar a Atribuição de Função fornecida à conta de representação durante a primeira configuração. Neste cenário, a Atribuição de Função é:

CalendarConnectorAcct

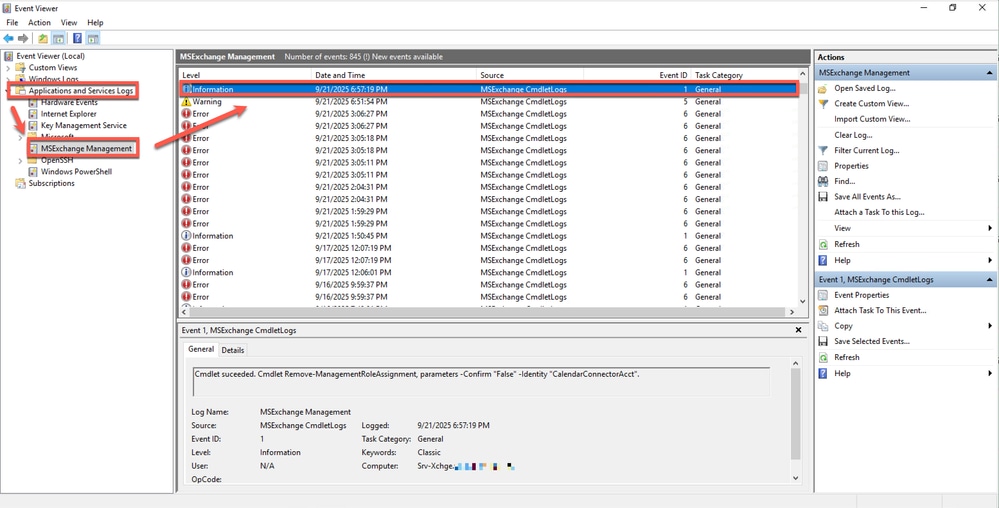

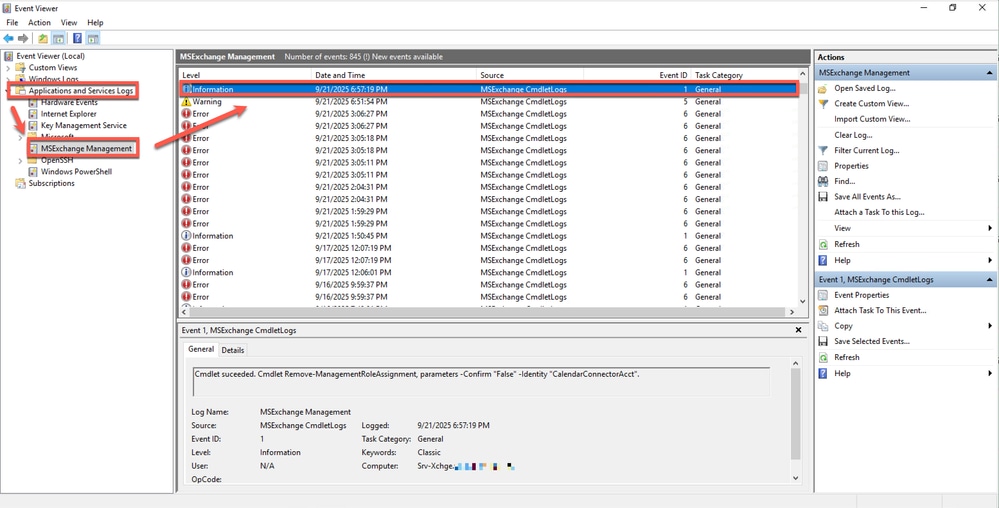

Logs do Visualizador de Eventos do MSExchange

No servidor Exchange, vá para Visualizador de Eventos > Logs de Aplicativos e Serviços > Gerenciamento do MSExchange e filtre os eventos de nível de Informações que contenham "CmdletLogs" e/ou o nome da Atribuição de Função "CalendarConnectorAcct", se houver.

Logs do Visualizador de Eventos

Logs do Visualizador de Eventos

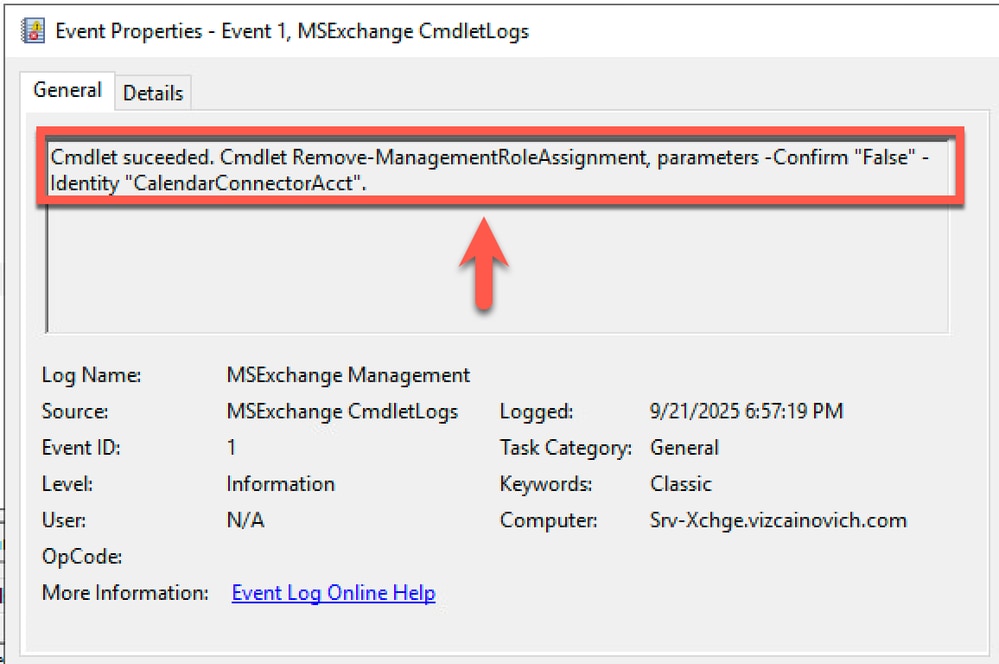

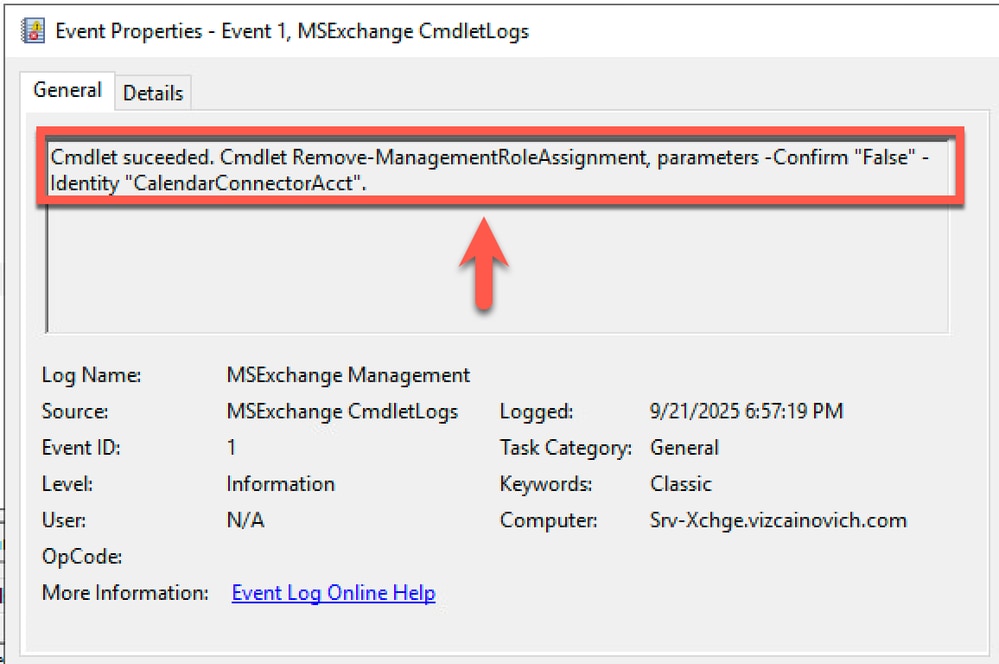

Clique duas vezes no evento para abrir suas propriedades.

Propriedades do Evento

Propriedades do Evento

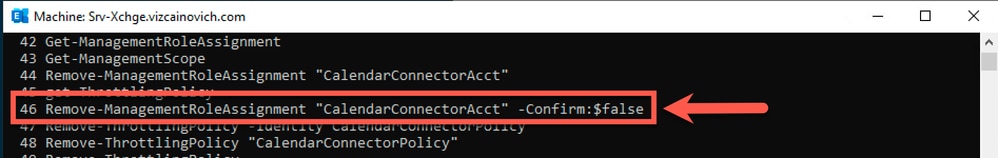

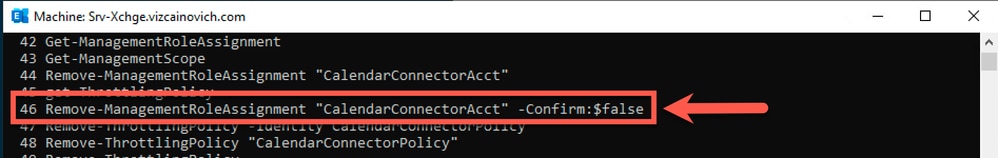

Shell de Gerenciamento do Exchange

Ao usar o histórico de sessões internas do Exchange Server PowerShell, os comandos usados na sessão atual podem ser rastreados.

O histórico não está disponível para outras sessões e é excluído quando a sessão termina.

O uso do histórico PSReadLine rastreia os comandos usados em todas as sessões do PowerShell.

O histórico é gravado em um arquivo central por host. Esse arquivo de histórico está disponível para todas as sessões e contém todo o histórico passado. O histórico não é excluído quando a sessão termina.

Neste cenário, a sessão interna mostra esta saída após a execução deste comando:

Get-History

Get-History

Get-History

Causa raiz

O administrador do Exchange excluiu a RoleAssignment para a conta de representação usando este comando do PowerShell do Exchange Server:

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$false

Esta ação interrompe a função de conta de representação, que não pode inscrever usuários no servidor Exchange, e faz com que a ativação de usuários e espaços de trabalho falhe.

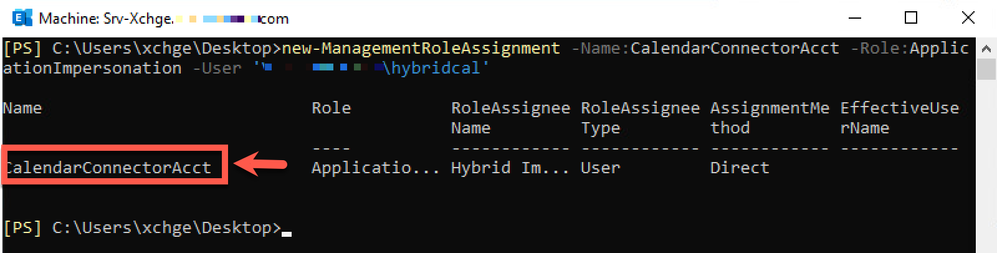

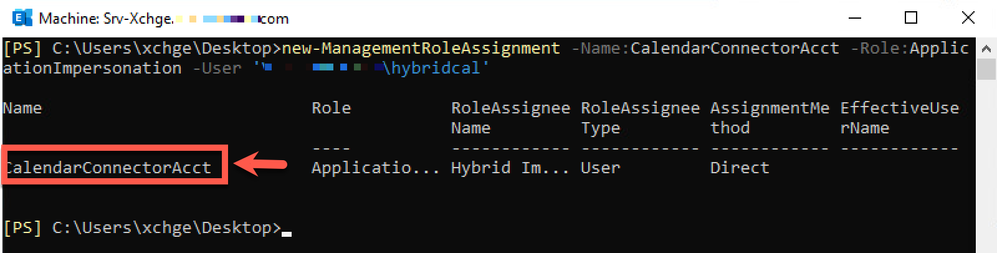

Solução

No Exchange Server PowerShell, execute este comando para criar um novo ManagementRomeAssignment com o nome "CalendarConnectorAcct" e atribua-o à conta de representação híbrida.

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal'

nova atribuição de função de gerenciamento

nova atribuição de função de gerenciamento

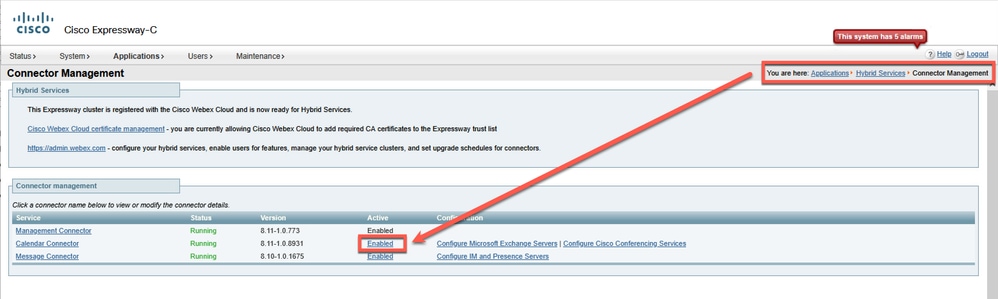

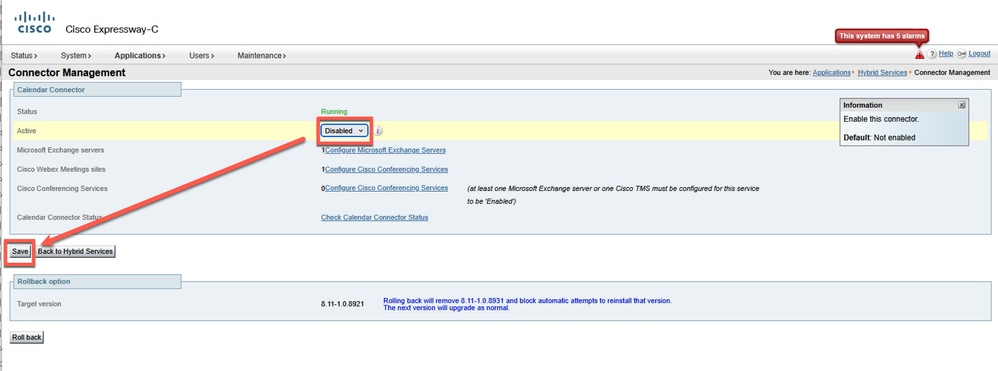

No servidor Expressway, reinicie o conector de Calendário para acelerar o processo de ativação para o(s) usuário(s) e/ou espaço(s) de trabalho afetado(s).

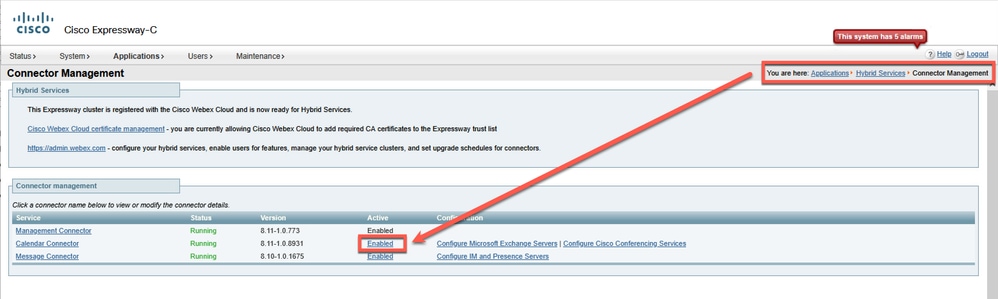

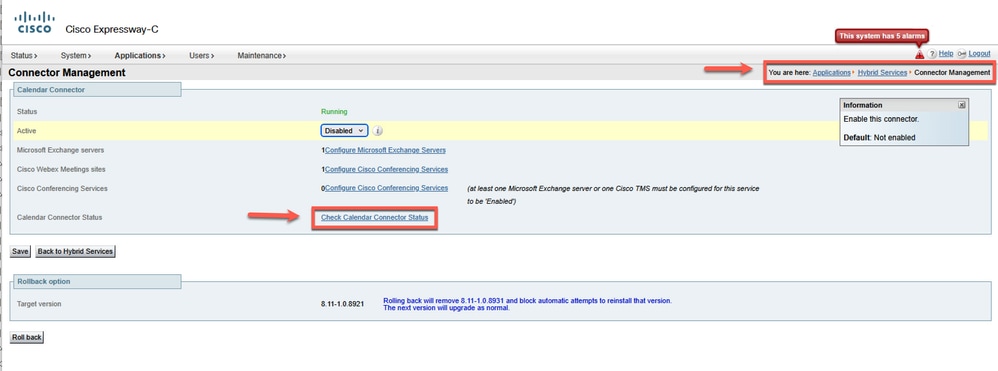

Navegue para Aplicativos > Serviços Híbridos > Gerenciamento de Conector > Conector de Calendário > Habilitado hiperlink.

Gerenciamento de conectores

Gerenciamento de conectores

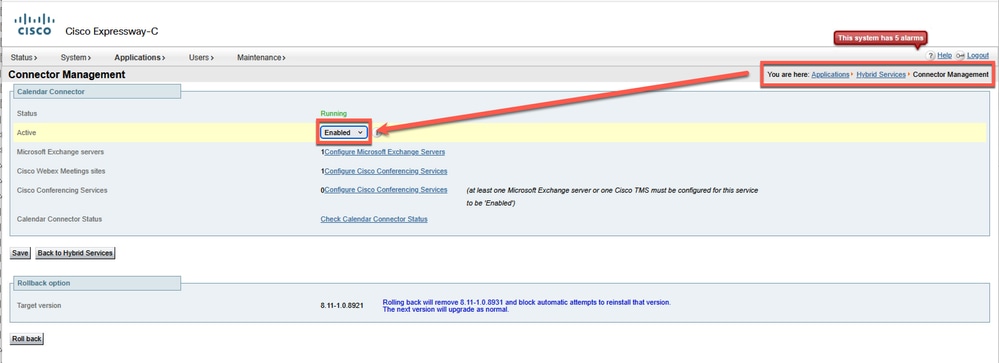

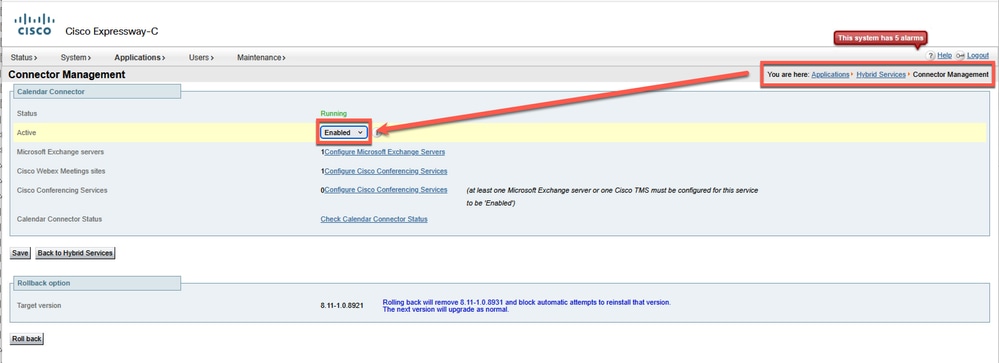

Dentro do Conector de Calendário, clique em Habilitar para abrir o menu suspenso.

Botão Habilitado

Botão Habilitado

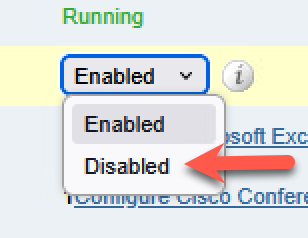

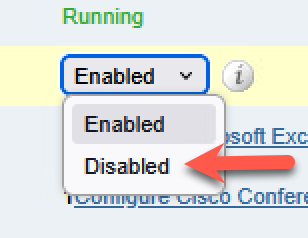

Selecione Disabled no menu suspenso.

menu suspenso

menu suspenso

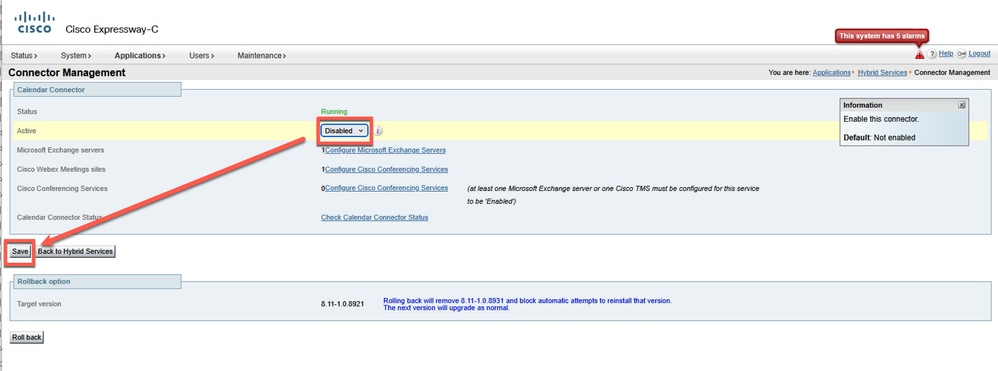

Clique no botão Salvar para aplicar as alterações no Conector de Calendário.

Save

Save

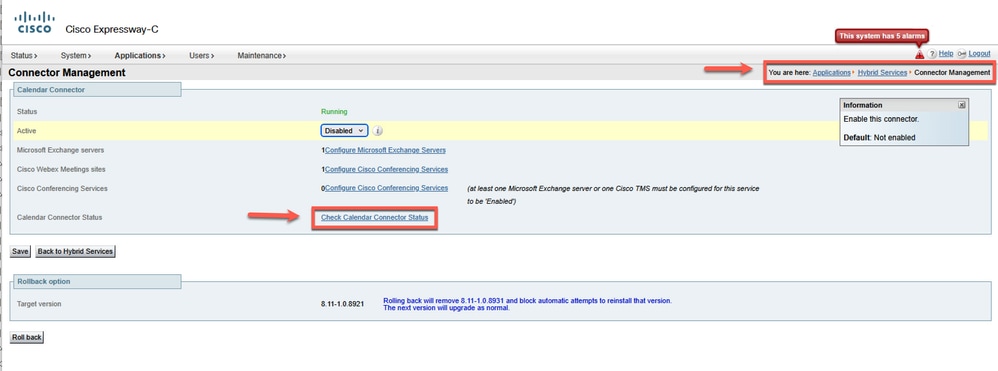

Depois que as alterações são salvas, ela é inserida no Gerenciamento de conectores. Clique em Verificar Status do Conector de Calendário na parte inferior do serviço do Conector de Calendário.

Status do Conector de Calendário

Status do Conector de Calendário

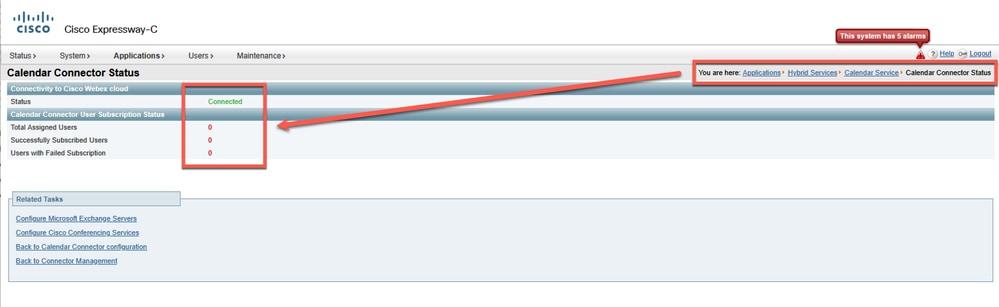

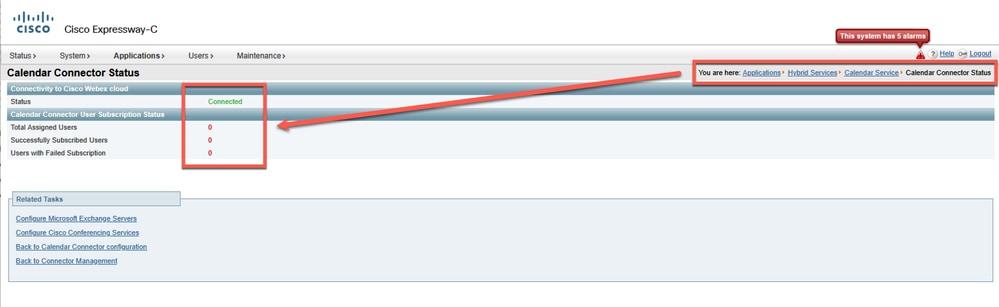

Aguarde alguns minutos até que o Conector de Calendário seja inicializado.

Reiniciado

Reiniciado

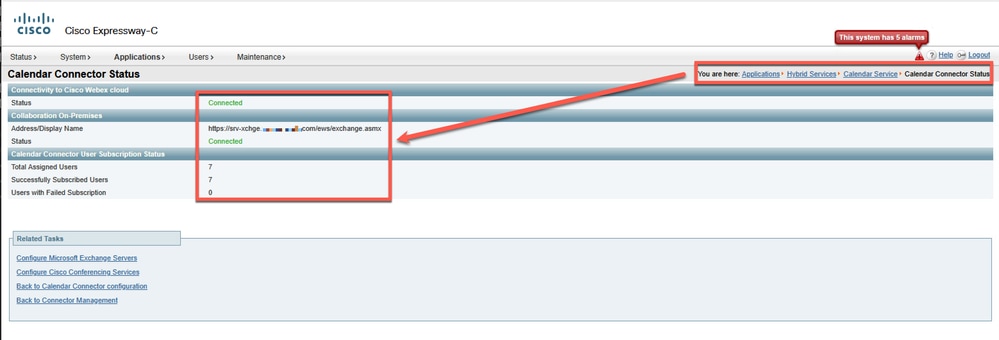

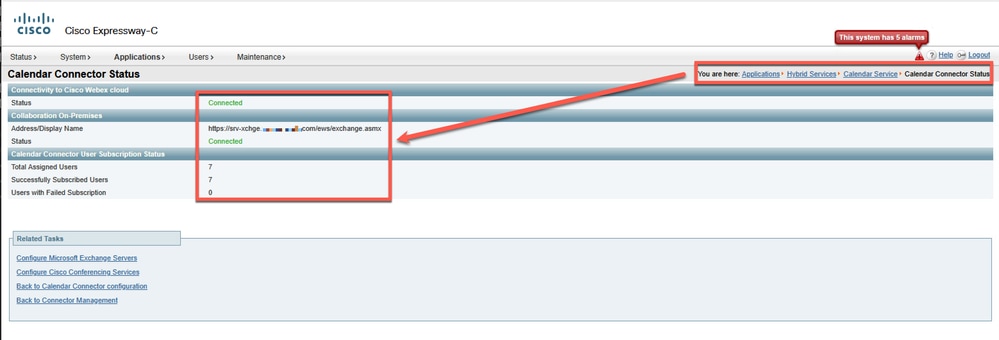

Quando o Conector de Calendário for inicializado, a conectividade do Expressway mostrará o endereço do Exchange e os usuários assinaram com êxito.

Conectado

Conectado

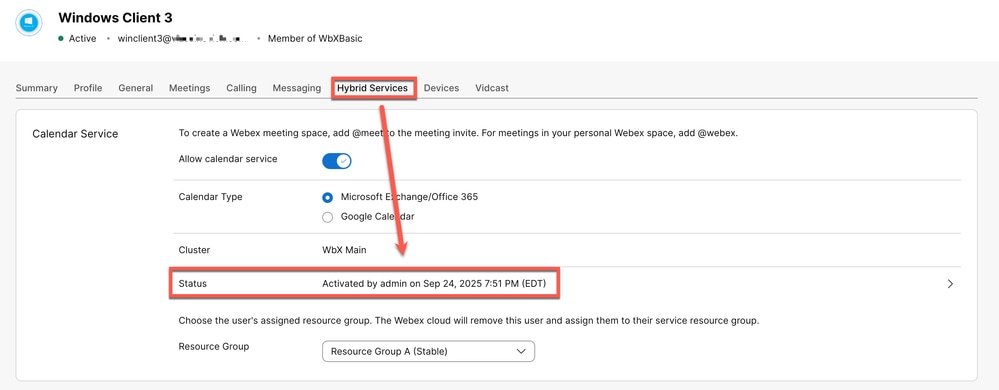

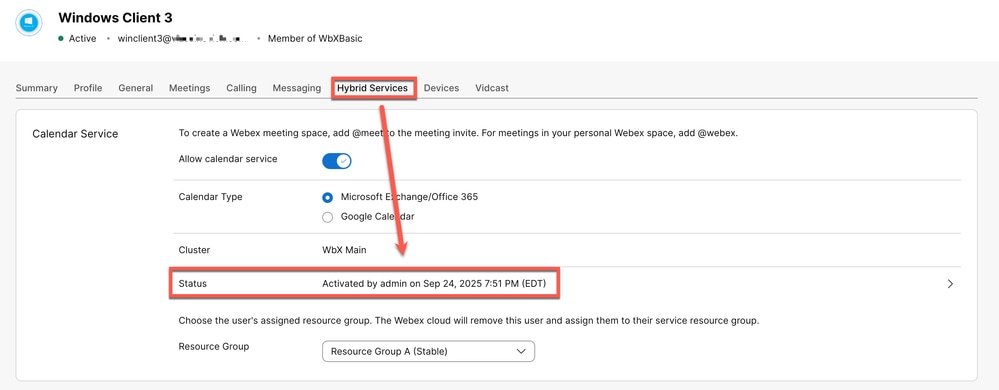

Retorne a Control Hub > Gerenciamento > Usuários > Usuário afetado e mostra o serviço Calendário totalmente ativado.

Ativado

Ativado

Logs do Expressway mostrando a ID de usuário afetada 45877071-3636-473f-a6f6-c34e91514609 obtendo uma assinatura válida do servidor Exchange:

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

Note: O alarme "A conta não tem permissão para representar o usuário solicitado" pode ter várias causas; no entanto, todos estão relacionados à configuração da conta de representação ou ao servidor Exchange.

Informações Relacionadas

Feedback

Feedback