EAP en LAN op Catalyst 9800 WLC configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt uitgelegd hoe u het Cisco Office Extension Access Point (APEE) en het Remote Local Area Network (RLAN) op de 9800 WLC kunt configureren.

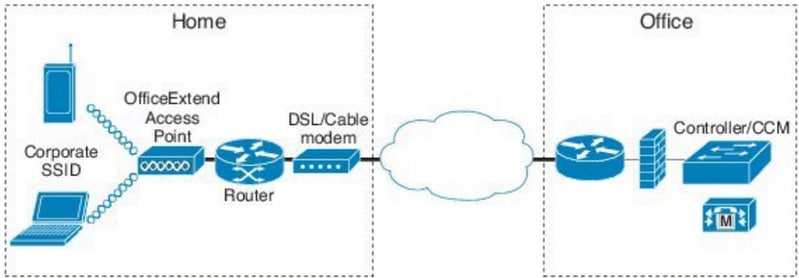

Een Cisco Office Extended Access Point (APEE) biedt beveiligde communicatie van een controller naar een Cisco AP op een externe locatie, waarbij het WLAN van het bedrijf naadloos wordt uitgebreid over het internet naar de woning van een werknemer. De ervaring van een gebruiker op het thuiskantoor is precies hetzelfde als op het hoofdkantoor. DTLS-codering (Datagram Transport Layer Security) tussen een toegangspunt en de controller zorgt ervoor dat alle communicatie het hoogste beveiligingsniveau heeft.

Een Remote LAN (RLAN) wordt gebruikt voor het verifiëren van bekabelde clients met de controller. Zodra de bekabelde client zich met succes bij de controller aansluit, switches de LAN-poorten het verkeer tussen de centrale of lokale switchingmodi. Het verkeer van de bekabelde clients wordt behandeld als draadloos clientverkeer. Het LAN in access point (AP) verstuurt de verificatieaanvraag om de bekabelde client te verifiëren. De verificatie van de bekabelde clients in RLAN is vergelijkbaar met de centrale geverifieerde draadloze client.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- 9800 WLC

- CLI-toegang (Command-Line Interface) tot de draadloze controllers en access points

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800 WLC versie 17.02.01

- 1815/1810 Series access point

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

AP Doe mee achter de NAT

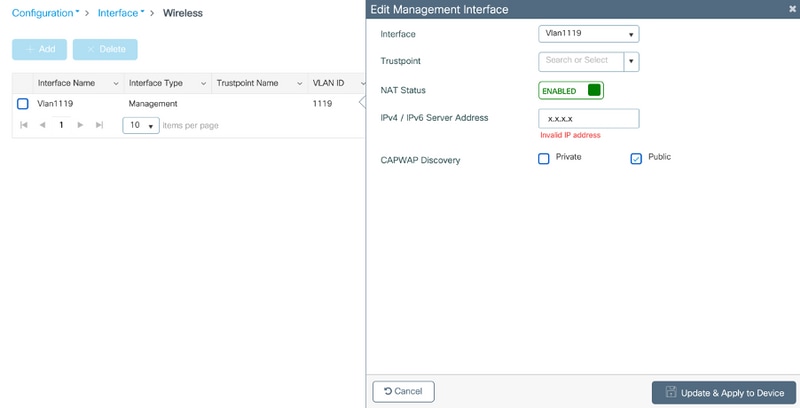

In 16.12.x-codes moet u NAT IP-adres vanuit de CLI configureren. Er is geen GUI-optie beschikbaar. U kunt ook CAPWAP-detectie selecteren via openbare of particuliere IP.

(config)#wireless management interface vlan 1114 nat public-ip x.x.x.x

(config-nat-interface)#capwap-discovery ?

private Include private IP in CAPWAP Discovery Response

public Include public IP in CAPWAP Discovery Response

In 17.x-codes navigeer je naar Configuration > Interface > Wireless en klik je vervolgens op Wireless Management Interface, om NAT IP en CAPWAP-discovery te configureren vanuit de GUI.

Configuratie

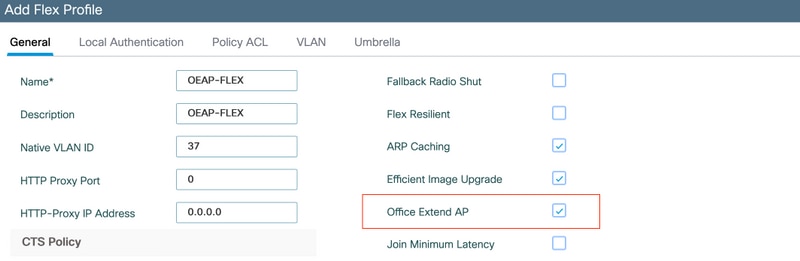

1. Om een Flex profiel te maken, schakelt u Office Extension AP in en navigeert u naar Configuration > Tags & profielen > Flex.

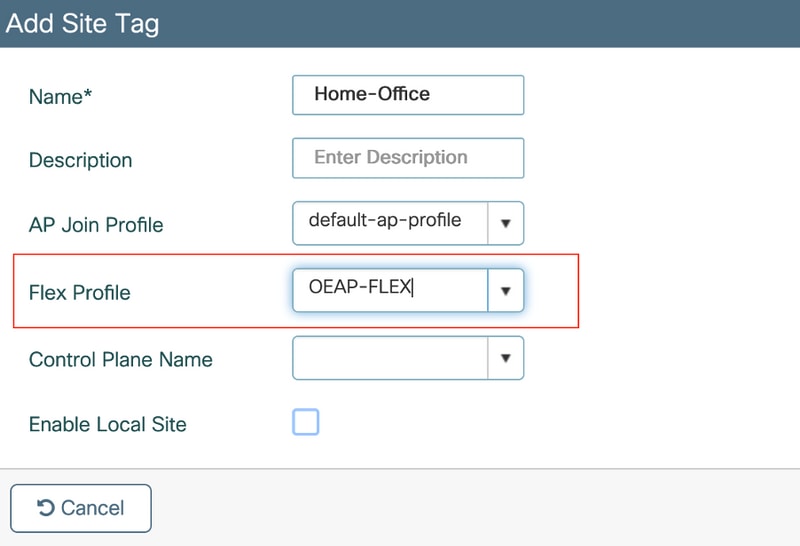

2. Om een Site Tag en map Flex Profile te maken, navigeer naar Configuration > Tags & profielen > Tags.

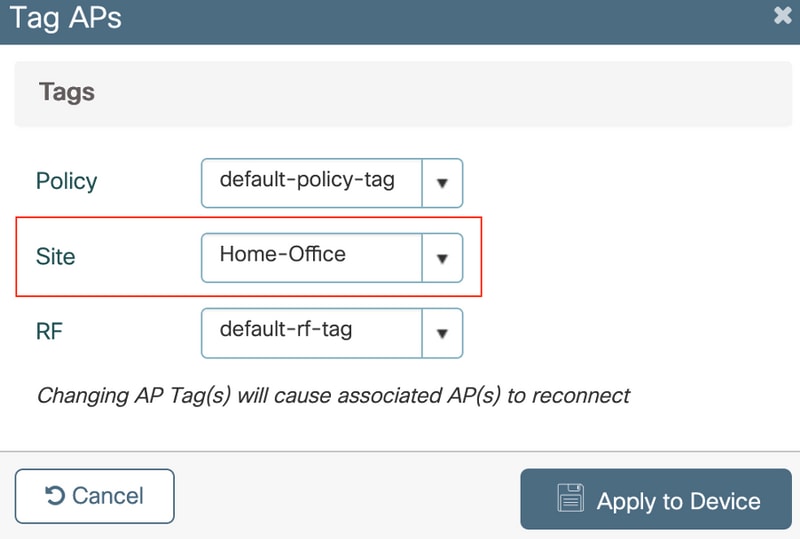

3. Navigeer om de 1815 AP te labelen met de Site Tag gemaakt door Configuration > Wireless Setup >Advanced > Tag AP's.

Verifiëren

Zodra de 1815 AP zich opnieuw bij de WLC aansluit, controleer deze uitvoer:

vk-9800-1#show ap name AP1815 config general

Cisco AP Name : AP1815

=================================================

Cisco AP Identifier : 002c.c8de.3460

Country Code : Multiple Countries : IN,US

Regulatory Domain Allowed by Country : 802.11bg:-A 802.11a:-ABDN

AP Country Code : US - United States

Site Tag Name : Home-Office

RF Tag Name : default-rf-tag

Policy Tag Name : default-policy-tag

AP join Profile : default-ap-profile

Flex Profile : OEAP-FLEX

Administrative State : Enabled

Operation State : Registered

AP Mode : FlexConnect

AP VLAN tagging state : Disabled

AP VLAN tag : 0

CAPWAP Preferred mode : IPv4

CAPWAP UDP-Lite : Not Configured

AP Submode : Not Configured

Office Extend Mode : Enabled

Dhcp Server : Disabled

Remote AP Debug : Disabled

vk-9800-1#show ap link-encryption

Encryption Dnstream Upstream Last

AP Name State Count Count Update

--------------------------------------------------------------------------

N2 Disabled 0 0 06/08/20 00:47:33

AP1815 Enabled 43 865 06/08/20 00:46:56

when you enable the OfficeExtend mode for an access point DTLS data encryption is enabled automatically.

AP1815#show capwap client config

AdminState : ADMIN_ENABLED(1)

Name : AP1815

Location : default location

Primary controller name : vk-9800-1

ssh status : Enabled

ApMode : FlexConnect

ApSubMode : Not Configured

Link-Encryption : Enabled

OfficeExtend AP : Enabled

Discovery Timer : 10

Heartbeat Timer : 30

Syslog server : 255.255.255.255

Syslog Facility : 0

Syslog level : informational

Opmerking: u kunt DTLS-gegevenscodering in- of uitschakelen voor een specifiek toegangspunt of voor alle toegangspunten met de opdracht AP-link-codering

vk-9800-1(config)#ap profile default-ap-profile

vk-9800-1(config-ap-profile)#no link-encryption

Disabling link-encryption globally will reboot the APs with link-encryption.

Are you sure you want to continue? (y/n)[y]:y

Meld u aan bij APEE en configureer de persoonlijke SSID

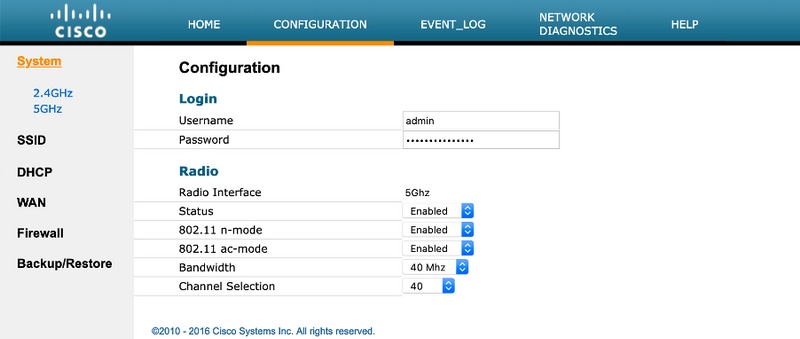

1. U hebt toegang tot de webinterface van het APEE met zijn IP-adres. De standaardreferenties voor inloggen zijn admin en admin.

2. Het wordt aanbevolen de standaardreferenties te wijzigen om veiligheidsredenen.

3. Navigeer naar Configuration> SSID> 2.4GHz/5GHz om de persoonlijke SSID te configureren.

4. Schakel de radio-interface in.

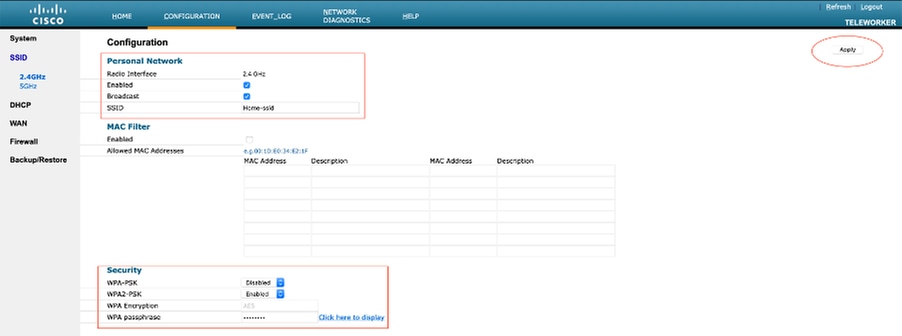

5. Voer de SSID in en schakel broadcast in

6. Kies voor codering WPA-PSK of WPA2-PSK en voer het wachtwoord voor het corresponderende beveiligingstype in.

7. Klik op Toepassen om de instellingen te laten ingaan.

8. Clients die verbinding maken met de persoonlijke SSID krijgt standaard het IP-adres van het 10.0.0.1/24-netwerk.

9. Thuisgebruikers kunnen dezelfde AP gebruiken om verbinding te maken voor hun thuisgebruik en er wordt geen verkeer doorgegeven via de DTLS-tunnel.

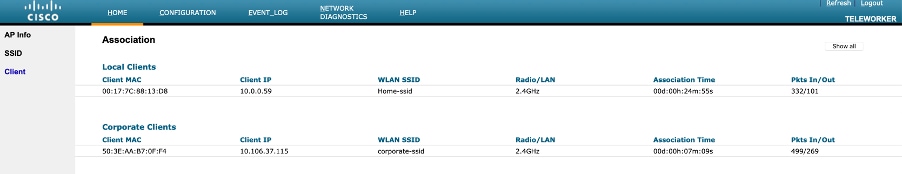

10. Ga naar Home > Client om de associaties van de client in het APEE te controleren. U kunt de lokale clients en bedrijfsclients zien die aan de APEE zijn gekoppeld.

To clear personal ssidfrom office-extend ap

ewlc#ap name cisco-ap clear-personalssid-config

clear-personalssid-config Clears the Personal SSID config on an OfficeExtend AP

RLAN op 9800 WLC configureren

Een Remote LAN (RLAN) wordt gebruikt voor het verifiëren van bekabelde clients met de controller. Zodra de bekabelde client zich met succes bij de controller aansluit, switches de LAN-poorten het verkeer tussen de centrale of lokale switchingmodi. Het verkeer van de bekabelde clients wordt behandeld als draadloos clientverkeer. Het LAN in access point (AP) verstuurt de verificatieaanvraag om de bekabelde client te verifiëren. Het

De verificatie van de bekabelde clients in RLAN is vergelijkbaar met de centrale geverifieerde draadloze client.

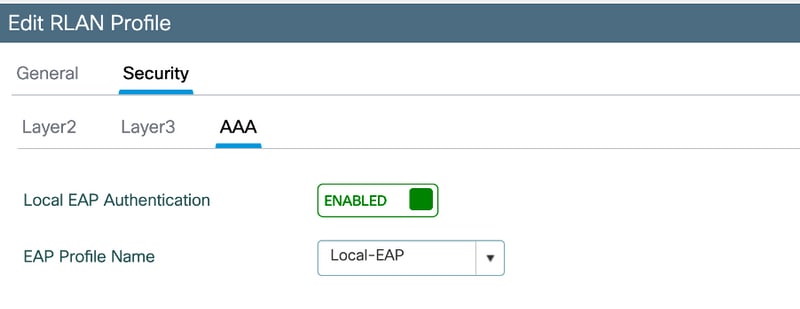

Opmerking: in dit voorbeeld wordt lokale EAP gebruikt voor de verificatie van LAN-clients. Lokale EAP-configuratie moet op de WLC aanwezig zijn om de onderstaande stappen te kunnen configureren. Het omvat aaa-verificatie- en autorisatiemethoden, een lokaal EAP-profiel en lokale referenties.

Lokale EAP-verificatie op Catalyst 9800 WLC-configuratievoorbeeld

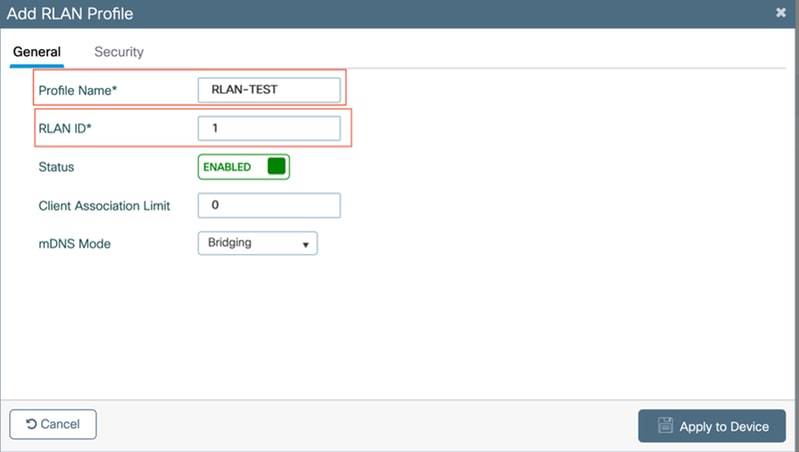

- Als u een LAN-profiel wilt maken, navigeert u naar Configuration > Wireless > Remote LAN en voert u een naam en LAN-id in voor het LAN-profiel, zoals in deze afbeelding.

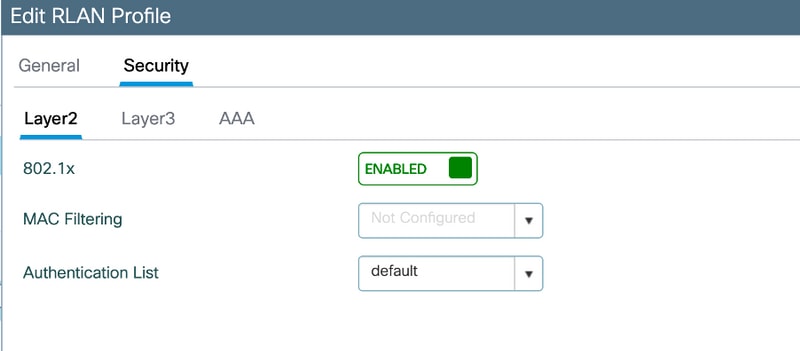

2. Navigeer naar Security > Layer 2 om 802.1x voor een LAN in te schakelen. Stel de 802.1x-status in zoals Ingeschakeld, zoals in deze afbeelding.

3. Navigeer naar Beveiliging > AAA, stel de lokale EAP-verificatie in op ingeschakeld en kies de gewenste EAP-profielnaam in de vervolgkeuzelijst, zoals in deze afbeelding.

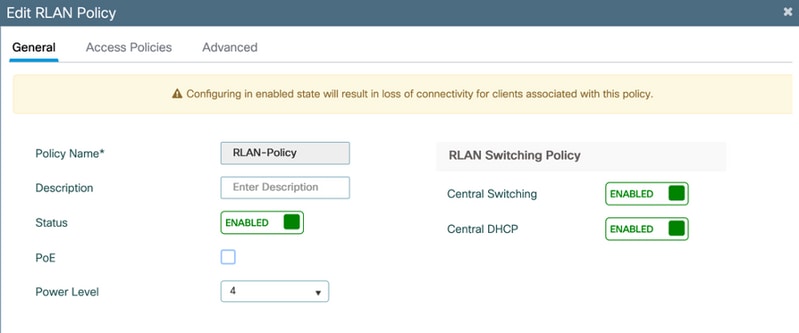

4. Als u LAN-beleid wilt maken, gaat u naar Configuration > Wireless > Remote LAN en klikt u op het tabblad LAN-beleid, zoals in deze afbeelding wordt weergegeven.

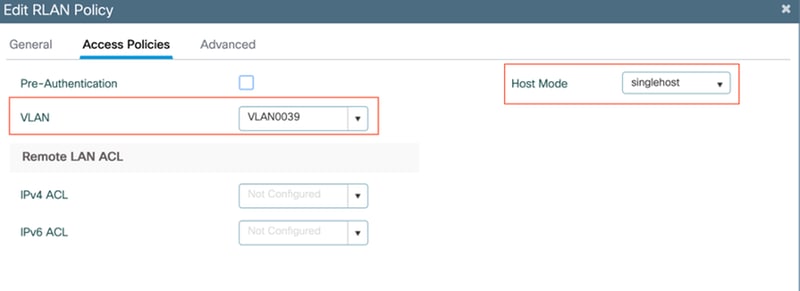

Navigeer naar Toegangsbeleid en configureer de VLAN- en hostmodus en pas de instellingen toe.

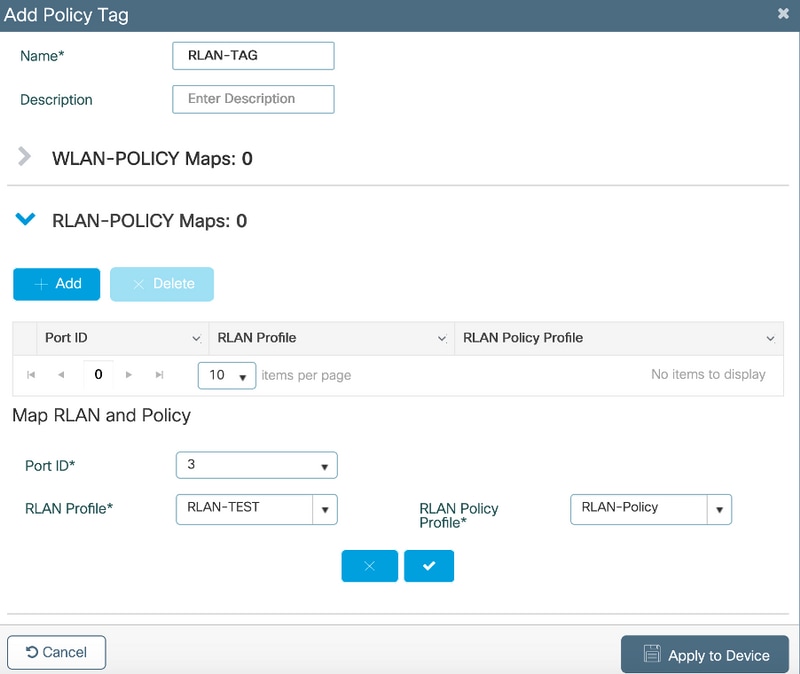

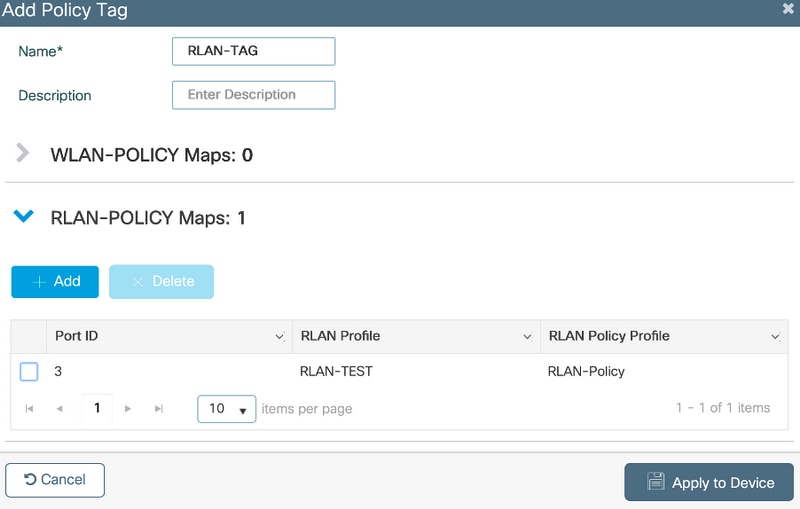

5. Ga naar Configuration > Tags & profielen > Tags om een Policy tag te maken en het RLAN-profiel te koppelen aan het RLAN-beleid.

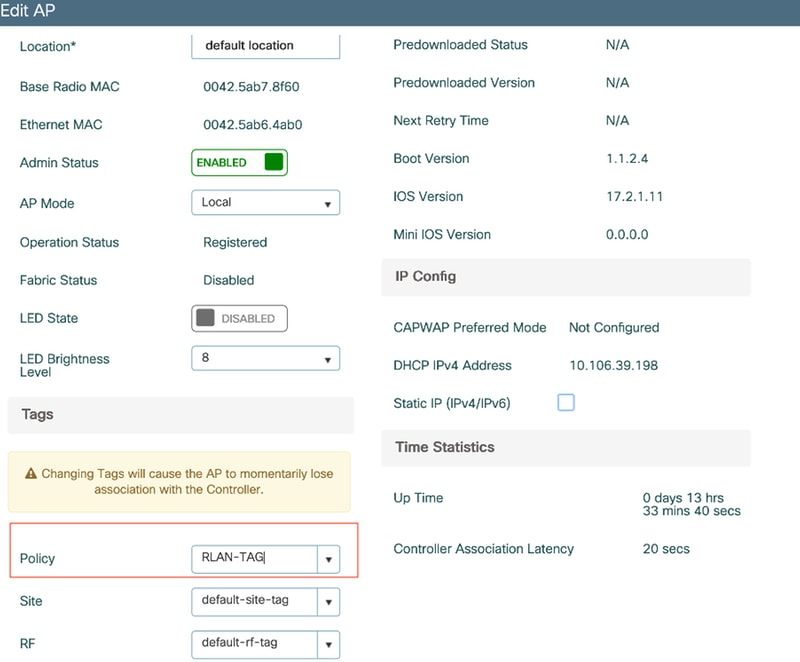

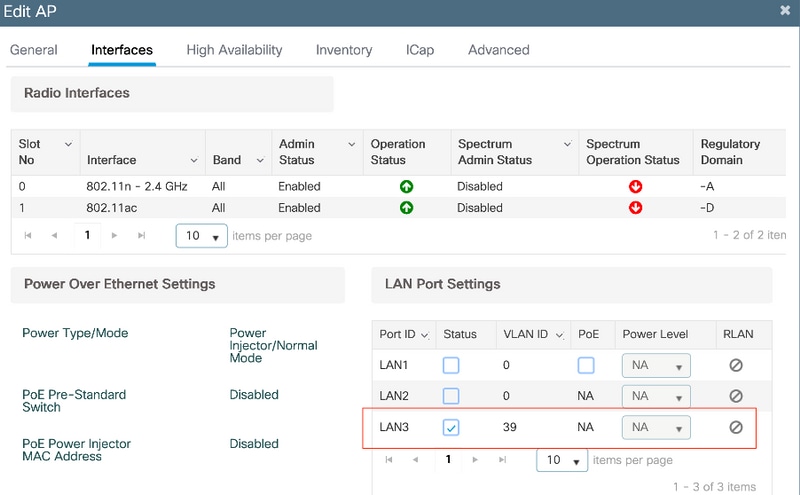

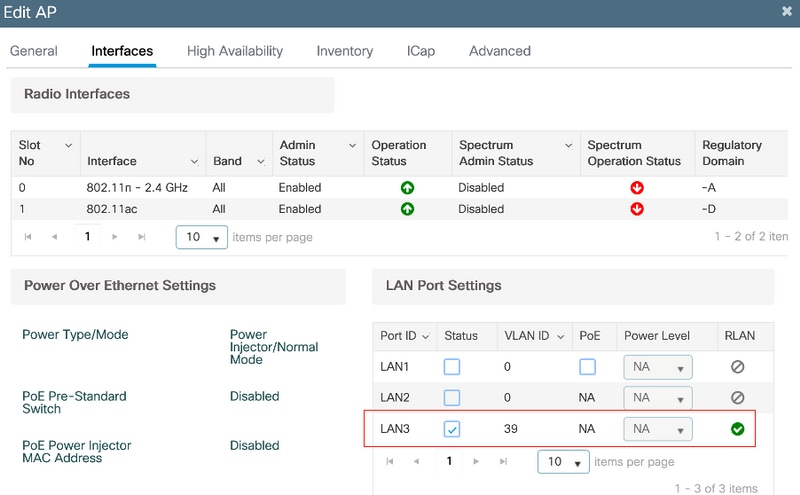

6. Schakel de LAN poort in en pas de Policy TAG toe op het toegangspunt. Navigeer naar Configuration > Wireless > Access points en klik op het toegangspunt.

Pas de instelling toe en de AP sluit zich opnieuw aan bij de WLC. Klik op het toegangspunt, selecteer vervolgens Interfaces en schakel de netwerkpoort in.

Pas de instellingen toe en controleer de status.

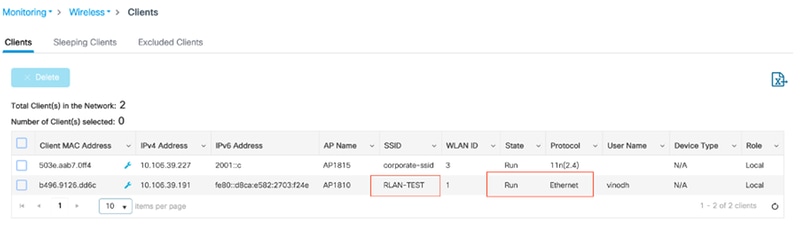

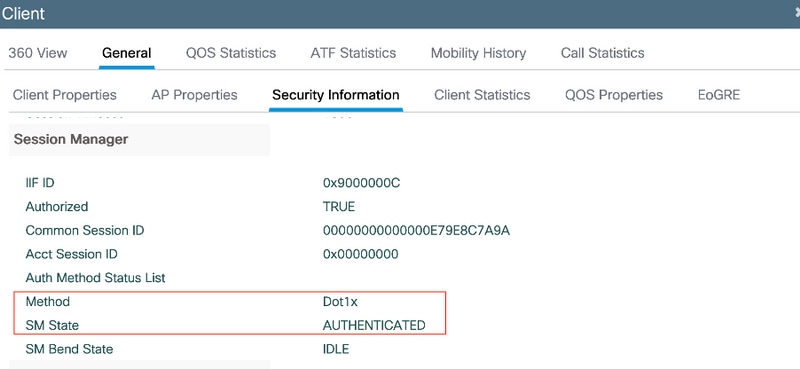

7. Sluit een PC aan op de LAN3-poort van het toegangspunt. PC zal worden geverifieerd via 802.1x en krijgt een IP-adres van het geconfigureerde VLAN.

Navigeer naar Monitoring >Wireless > Clients om de clientstatus te controleren.

vk-9800-1#show wireless client summary

Number of Clients: 2

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

503e.aab7.0ff4 AP1815 WLAN 3 Run 11n(2.4) None Local

b496.9126.dd6c AP1810 RLAN 1 Run Ethernet Dot1x Local

Number of Excluded Clients: 0

Problemen oplossen

Veelvoorkomende problemen:

- Alleen lokale SSID's werk, SSID's geconfigureerd op WLC niet worden uitgezonden: Controleer of AP zich correct heeft aangesloten bij de controller.

- Kan geen toegang verkrijgen tot de EAP GUI: controleer of de map IP-adres heeft en controleer de bereikbaarheid (firewall, ACL, enz. in-netwerk)

- Centraal switched draadloze of bekabelde clients die niet in staat zijn om het IP-adres te verifiëren of te krijgen: neem RA-sporen, altijd op sporen, enz.

Steekproef van altijd op sporen voor de getelegrafeerde cliënt 802.1x:

[client-orch-sm] [18950]: (note): MAC: <client-mac> Association received. BSSID 00b0.e187.cfc0, old BSSID 0000.0000.0000, WLAN test_rlan, Slot 2 AP 00b0.e187.cfc0, Ap_1810

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [18950]: (ERR): MAC: <client-mac> Failed to dot11 determine ms physical radio type. Invalid radio type :0 of the client.

[dot11] [18950]: (ERR): MAC: <client-mac> Failed to dot11 send association response. Encoding of assoc response failed for client reason code: 14.

[dot11] [18950]: (note): MAC: <client-mac> Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False AID list: 0x1| 0x0| 0x0| 0x0

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x71 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-auth] [18950]: (note): MAC: <client-mac> L2 Authentication initiated. method DOT1X, Policy VLAN 1119,AAA override = 0 , NAC = 0

[ewlc-infra-evq] [18950]: (note): Authentication Success. Resolved Policy bitmap:11 for client <client-mac>

[client-orch-sm] [18950]: (note): MAC: <client-mac> Mobility discovery triggered. Client mode: Local

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

[mm-client] [18950]: (note): MAC: <client-mac> Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Previous BSSID MAC: 0000.0000.0000 Client IFID: 0xa0000003, Client Role: Local PoA: 0x90000012 PoP: 0x0

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

[dot11] [18950]: (note): MAC: <client-mac> Client datapath entry params - ssid:test_rlan,slot_id:2 bssid ifid: 0x0, radio_ifid: 0x90000006, wlan_ifid: 0xf0404001

[dpath_svc] [18950]: (note): MAC: <client-mac> Client datapath entry created for ifid 0xa0000003

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [18950]: (note): MAC: <client-mac> Client IP learn successful. Method: DHCP IP: <Cliet-IP>

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Get ATF policy name from WLAN profile:: Failed to get wlan profile. Searched wlan profile test_rlan

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name

[apmgr-bssid] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name from WLAN profile name: No such file or directory

[client-orch-sm] [18950]: (ERR): Failed to get client ATF policy name: No such file or directory

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

30-Jun-2020

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Vinodh KokilaTAC

- Gurinderjit SindharTAC

- Shankar RamanathanTAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback