802.1X configureren op toegangspunten voor PEAP of EAP-TLS met LSC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe Cisco-toegangspunten op hun switchport kunnen worden geverifieerd met behulp van 802.1X PEAP- of EAP-TLS-methoden.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Draadloze controller

- Access point

- Switch

- ISE-server

- Certificaatautoriteit.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Draadloze controller: C9800-40-K9 actief 17.09.02

- Toegangspunt: C9117AXI-D

- Switch: C9200L-24P-4G loopt op 17.06.04

- AAA-server: ISE-VM-K9 met 3.1.0.518

- Certificaatautoriteit: Windows Server 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Als u wilt dat toegangspunten (AP's) zich met hun switchport verifiëren via 802.1X, gebruiken ze standaard het EAP-FAST-verificatieprotocol waarvoor geen certificaten nodig zijn. Als u wilt dat de toegangspunten de PEAP-mschapv2-methode gebruiken (die gebruikmaakt van referenties aan de AP-zijde maar een certificaat aan de RADIUS-zijde) of de EAP-TLS-methode (die gebruikmaakt van certificaten aan beide zijden), moet u eerst LSC configureren. Het is de enige manier om een vertrouwd / root-certificaat aan een toegangspunt te leveren (en ook een apparaatcertificaat in het geval van EAP-TLS). Het toegangspunt kan PEAP niet uitvoeren en de validatie aan de serverzijde negeren. Dit document behandelt eerst het configureren van LSC en vervolgens de 802.1X-configuratiezijde.

Gebruik een LSC als u wilt dat uw PKI betere beveiliging biedt, controle heeft over uw certificeringsinstantie (CA) en beleid, beperkingen en gebruik van de gegenereerde certificaten definieert.

Met LSC krijgt de controller een certificaat dat is uitgegeven door de CA. Een toegangspunt communiceert niet rechtstreeks met de CA-server, maar de WLC vraagt certificaten aan namens de deelnemende toegangspunten. De CA-servergegevens moeten op de controller worden geconfigureerd en moeten toegankelijk zijn.

De controller maakt gebruik van het Simple Certificate Enrollment Protocol (SCEP) om bepaalde Reqs die op de apparaten zijn gegenereerd, door te sturen naar de CA en maakt opnieuw gebruik van SCEP om de ondertekende certificaten van de CA te verkrijgen.

Het SCEP is een protocol voor certificaatbeheer dat de PKI-clients en CA-servers gebruiken om de registratie en intrekking van certificaten te ondersteunen. Het wordt veel gebruikt in Cisco en wordt ondersteund door veel CA-servers. In SCEP wordt HTTP gebruikt als het transportprotocol voor de PKI-berichten. Het primaire doel van SCEP is het veilig uitgeven van certificaten aan netwerkapparaten.

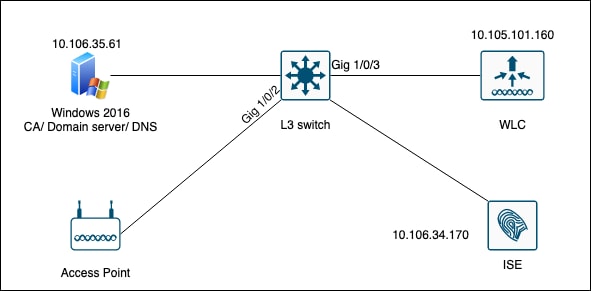

Netwerkdiagram

Configureren

Er zijn twee dingen om voornamelijk te configureren: de SCEP CA en de 9800 WLC.

Windows Server 2016 SCEP CA

Dit document behandelt een basisinstallatie van een Windows Server SCEP CA voor laboratoriumdoeleinden. Een Windows CA van werkelijke productiekwaliteit moet veilig en op de juiste manier worden geconfigureerd voor bedrijfsactiviteiten. Dit gedeelte is bedoeld om u te helpen het in het laboratorium te testen en inspiratie op te doen uit de vereiste instellingen om deze configuratie te laten werken. Hier zijn de stappen:

Stap 1. Installeer een nieuwe Windows Server 2016 Desktop Experience.

Stap 2. Zorg ervoor dat uw server is geconfigureerd met een statisch IP-adres.

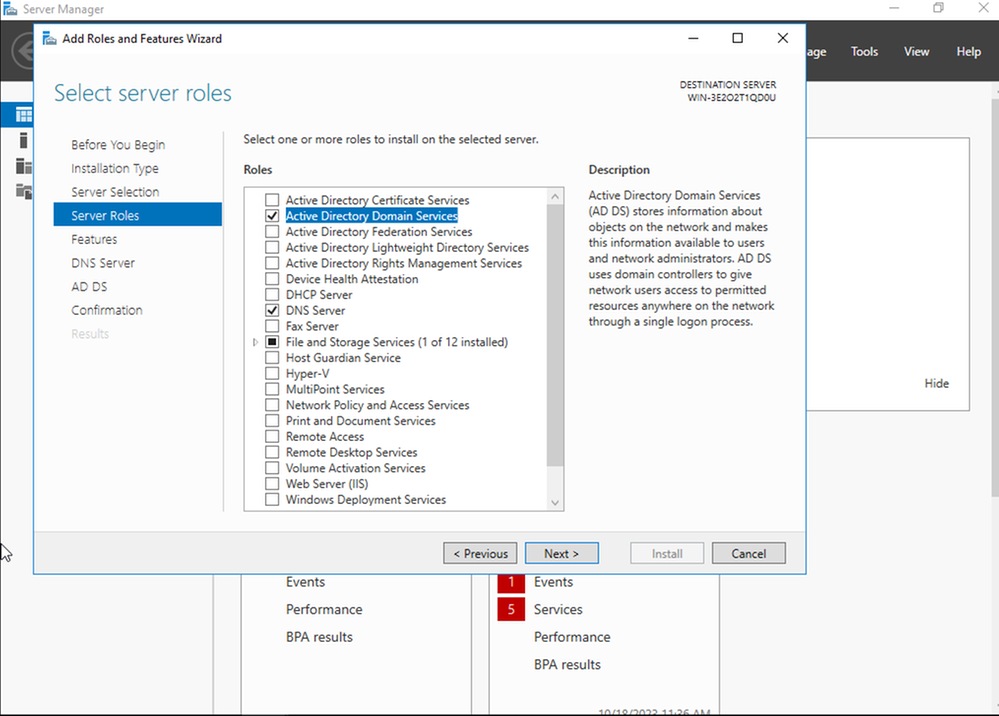

Stap 3. Installeer een nieuwe rol en service, begin met Active Directory Domain-services en DNS-server.

Active Directory-installatie

Active Directory-installatie

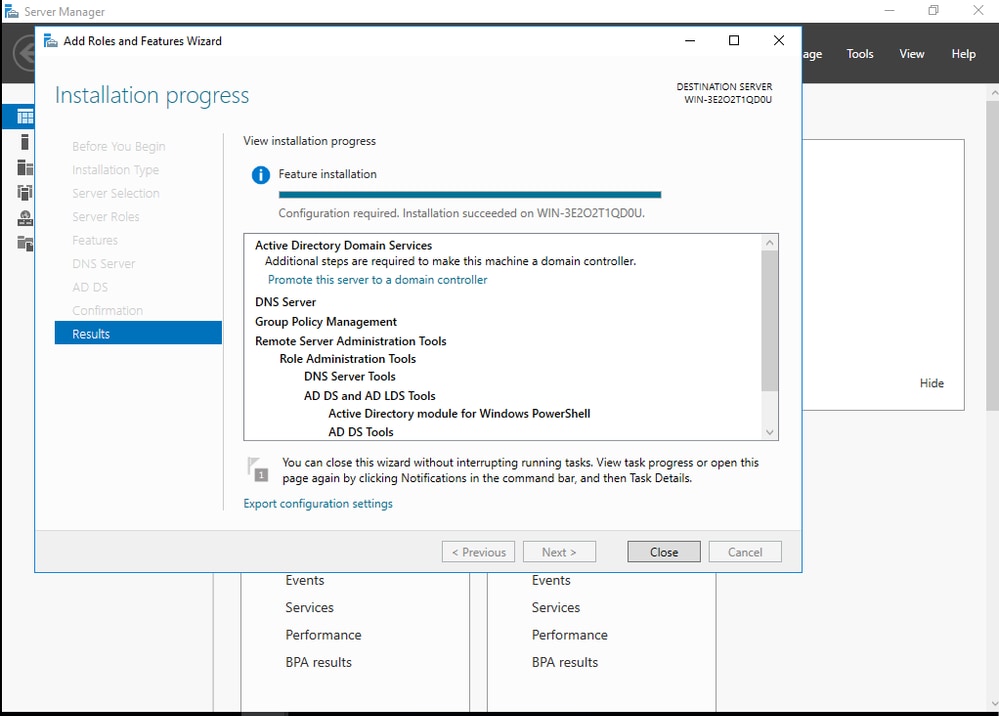

Einde van AD-installatie

Einde van AD-installatie

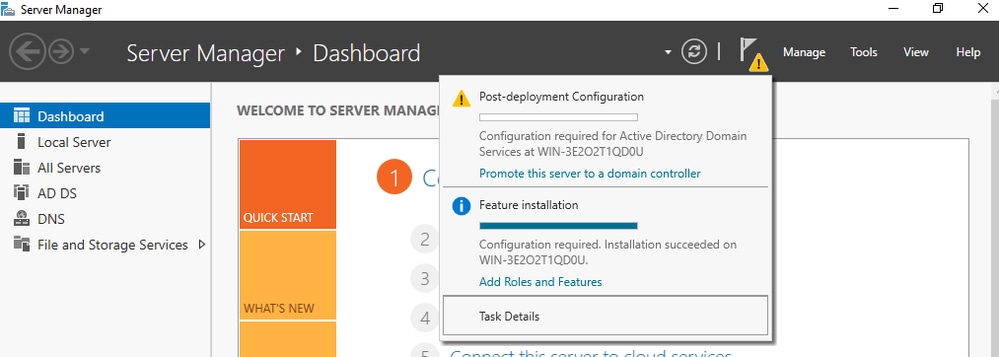

Stap 4.Als u klaar bent, klikt u in het dashboard op Deze server promoten naar een domeincontroller.

De AD-services configureren

De AD-services configureren

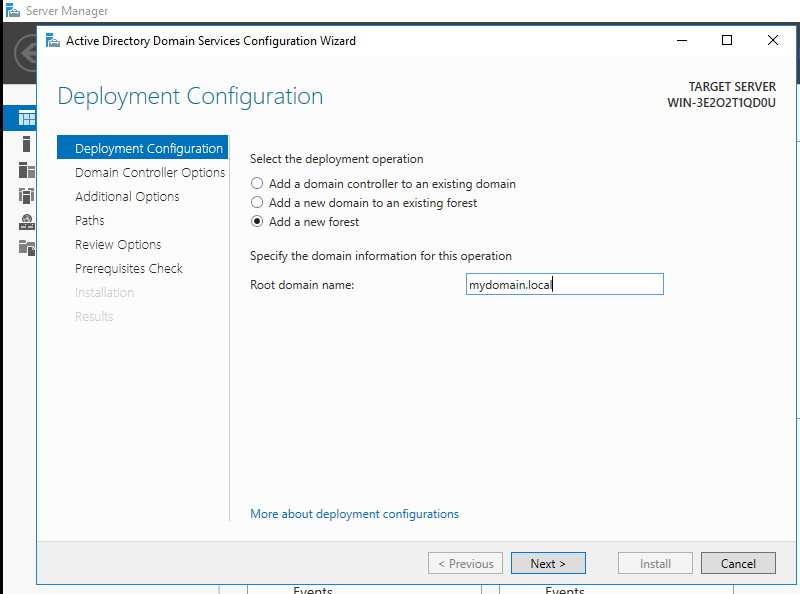

Stap 5. Maak een nieuw forest aan en kies een domeinnaam.

Kies een naam voor het bos

Kies een naam voor het bos

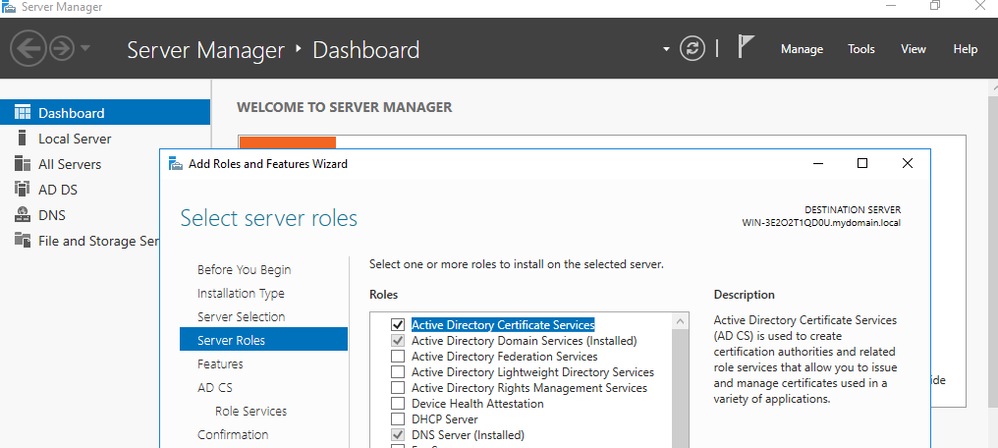

Stap 6. Voeg de rol Certificaatservices toe aan uw server:

Certificaatservices toevoegen

Certificaatservices toevoegen

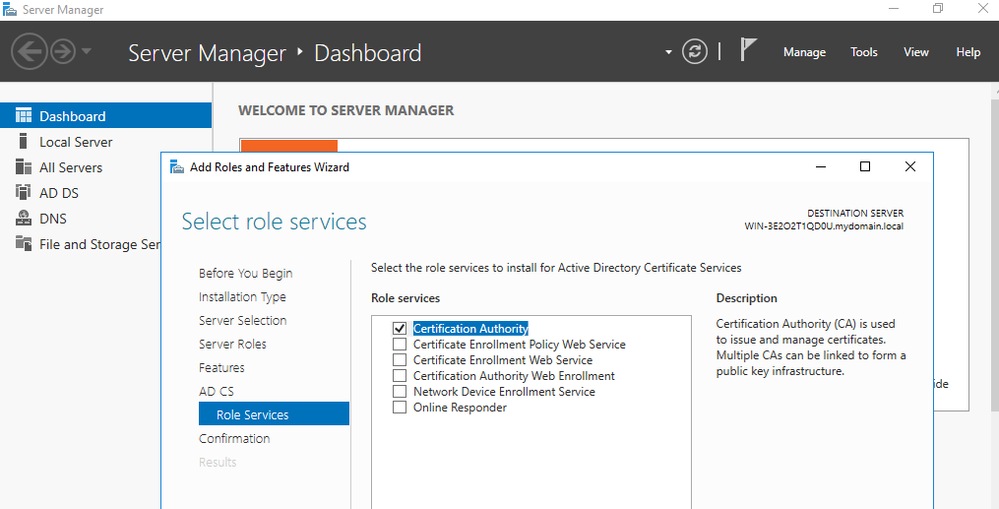

Voeg alleen de certificeringsinstantie toe

Voeg alleen de certificeringsinstantie toe

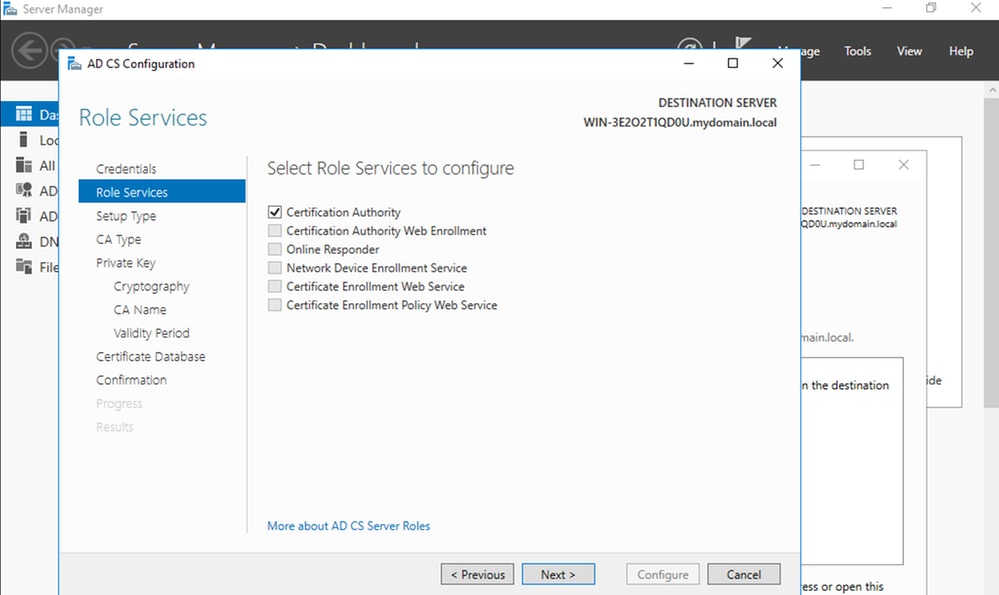

Stap 7.Als u klaar bent, configureert u uw certificeringsinstantie.

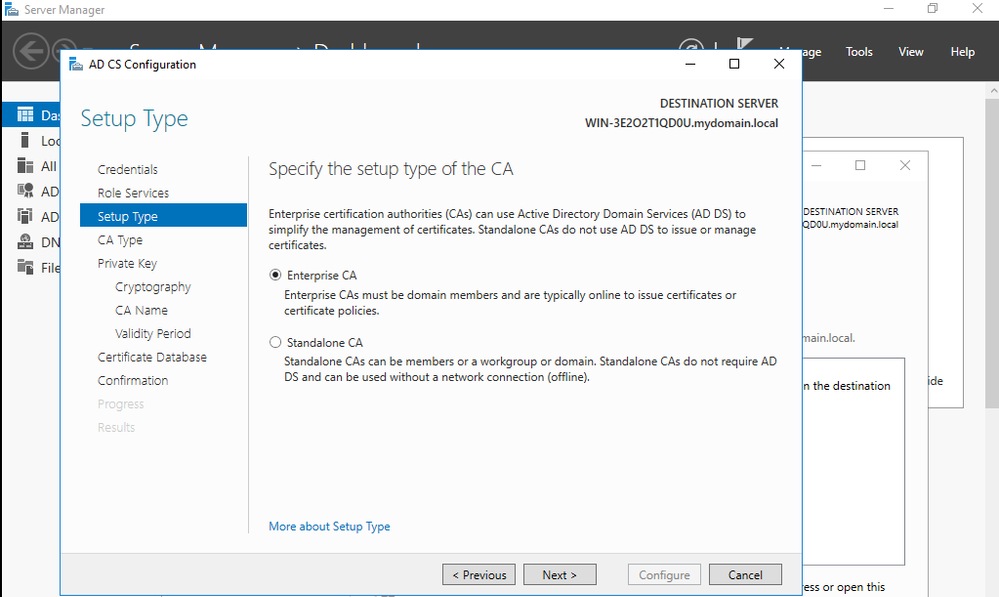

Stap 8. Kies Enterprise CA.

Enterprise-CA

Enterprise-CA

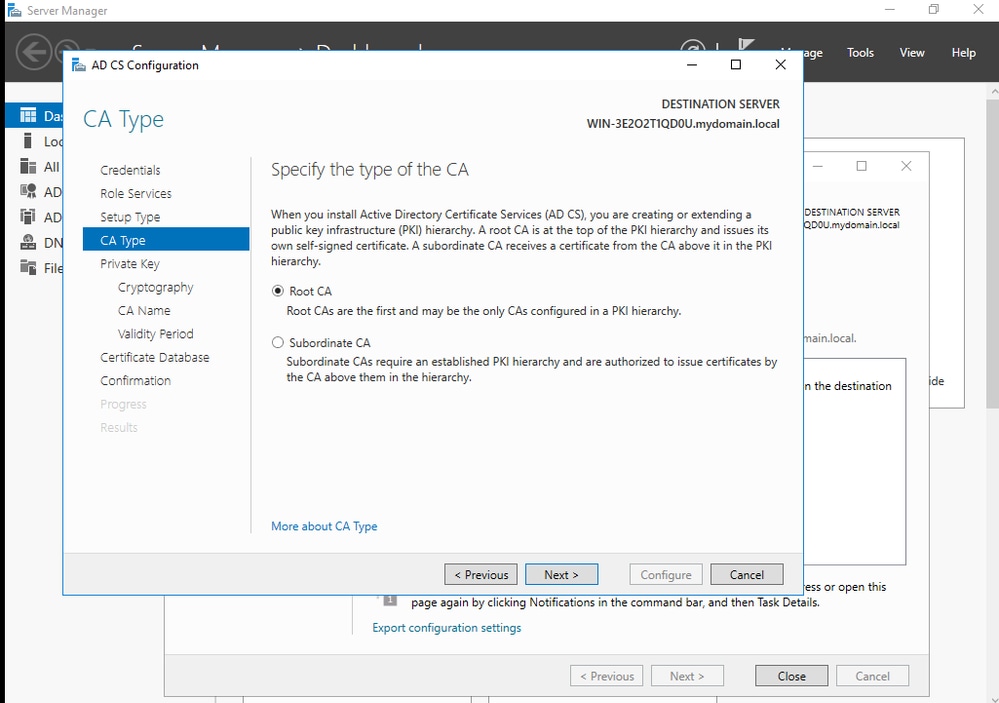

Stap 9. Maak er een Root CA van. Sinds Cisco IOS XE 17.6 worden ondergeschikte CA's ondersteund voor LSC.

Kies een root-CA

Kies een root-CA

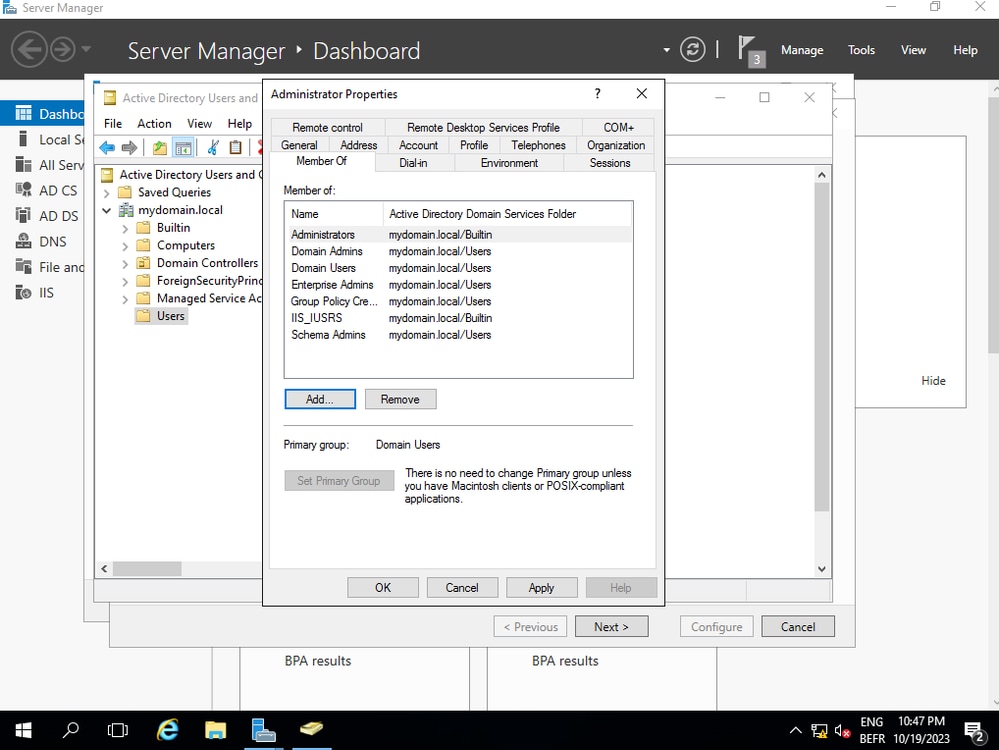

Het is belangrijk dat het account dat u gebruikt voor uw CA deel uitmaakt van de IIS_IUSRS-groep. In dit voorbeeld gebruikt u de Administrator-account en gaat u naar het menu Active Directory Users and Computers om de Administrator-gebruikers aan de IIS_IUSRS-groep toe te voegen.

Voeg uw beheerdersaccount toe aan de IIS_USER-groep

Voeg uw beheerdersaccount toe aan de IIS_USER-groep

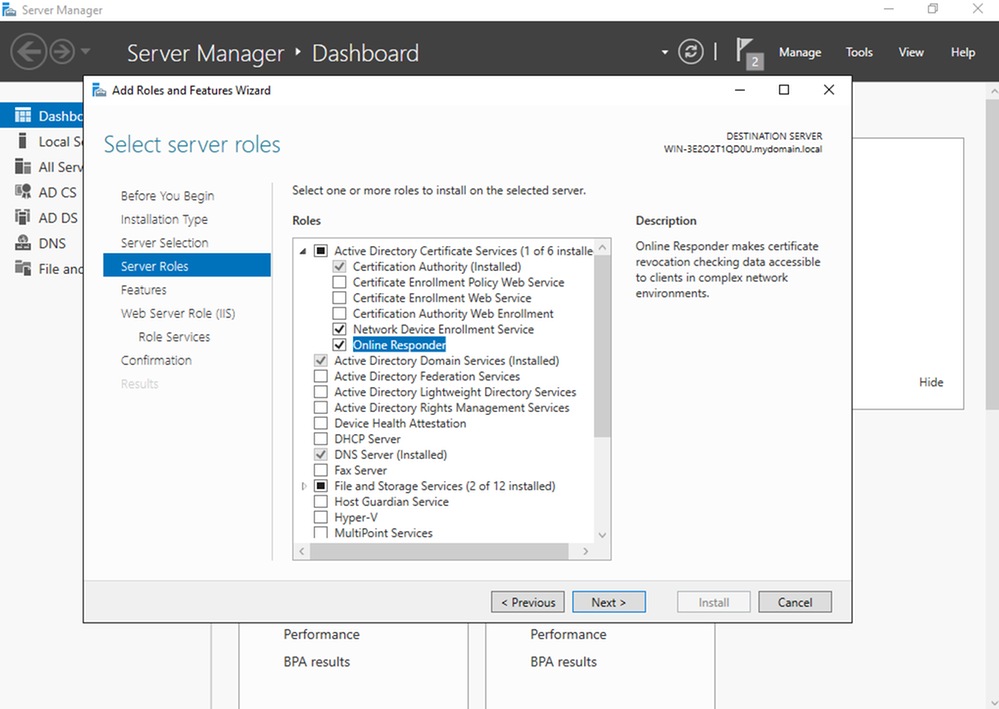

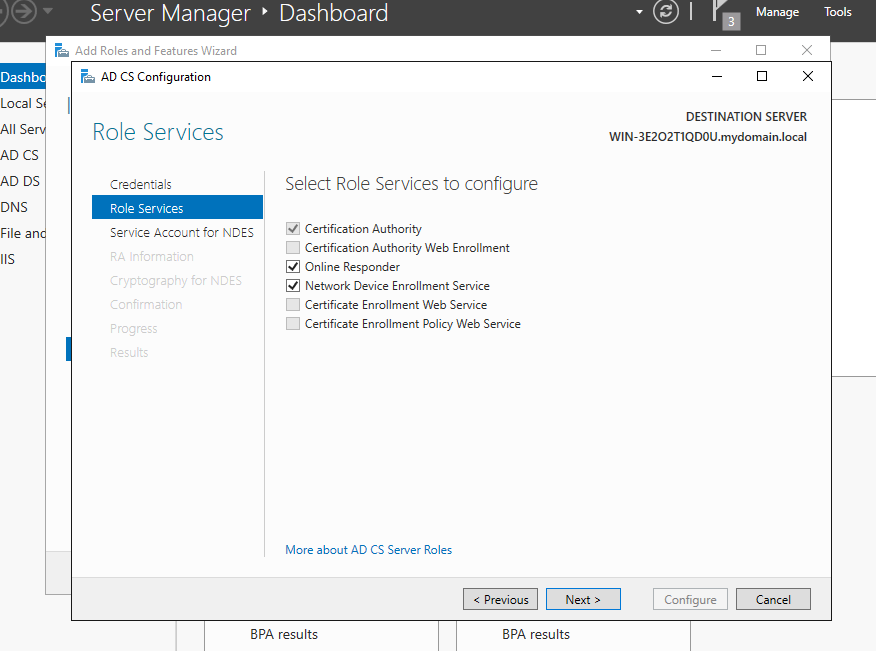

Stap 10.Zodra u een gebruiker in de juiste IIS-groep hebt, voegt u rollen en services toe. Voeg vervolgens de Online Responder- en NDES-services toe aan uw certificeringsinstantie.

De NDES- en Online Responder-services installeren

De NDES- en Online Responder-services installeren

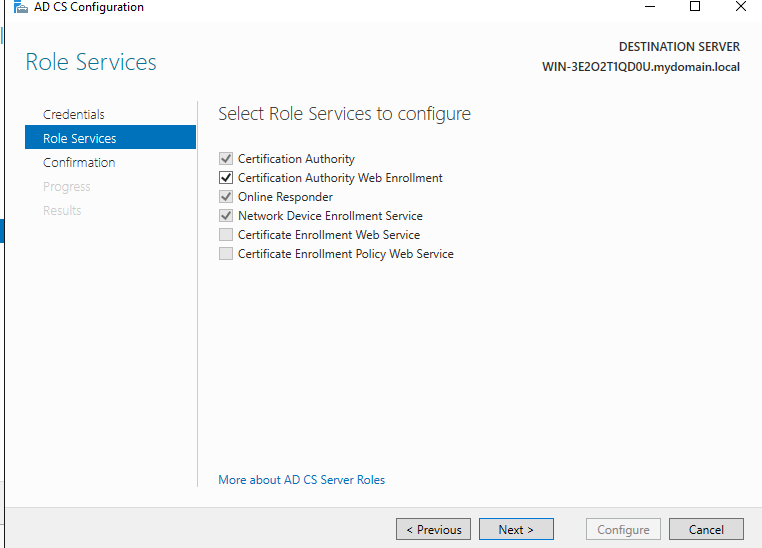

Stap 11.Als u klaar bent, configureert u deze services.

Installeer de online responder en NDES-service

Installeer de online responder en NDES-service

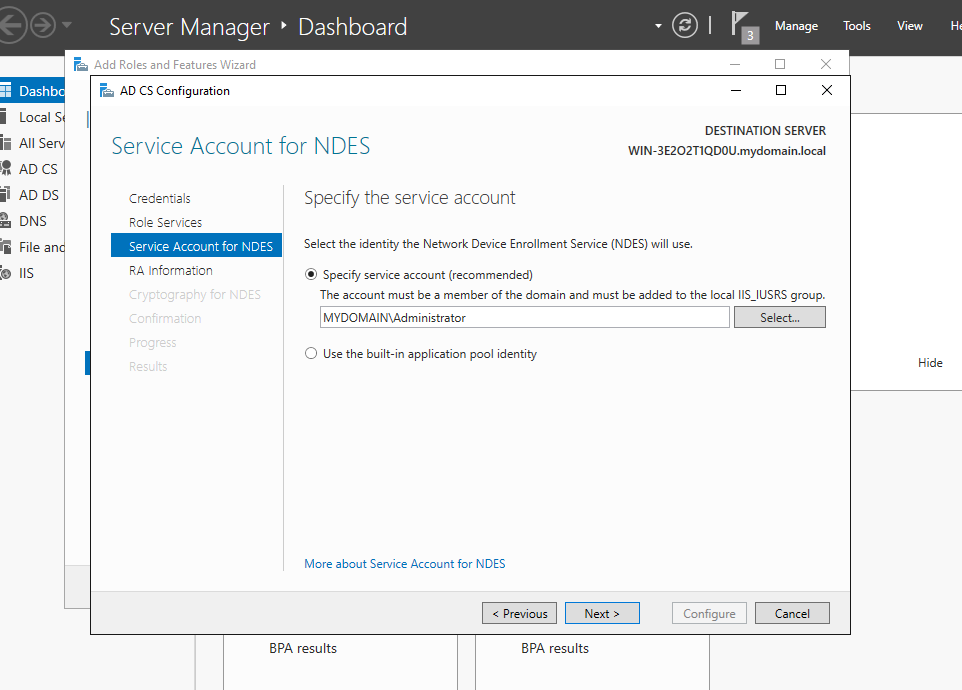

Stap 12.U wordt gevraagd een serviceaccount te kiezen. Dit is het account dat u eerder hebt toegevoegd aan de IIS_IUSRS-groep.

Kies de gebruiker die u hebt toegevoegd aan de IIS-groep

Kies de gebruiker die u hebt toegevoegd aan de IIS-groep

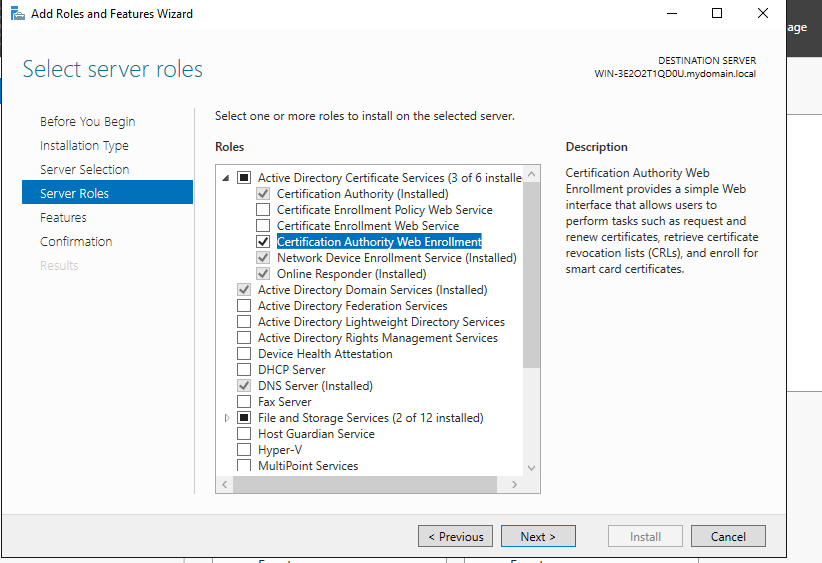

Stap 13.Dit is voldoende voor SCEP-bewerkingen, maar om 802.1X-verificatie te bereiken, moet u ook een certificaat installeren op de RADIUS-server. Installeer en configureer daarom de webinschrijvingsservice om het ISE-certificaatverzoek eenvoudig te kunnen kopiëren en plakken op onze Windows Server.

De webinschrijvingsservice installeren

De webinschrijvingsservice installeren De Web Enrollment Service configureren

De Web Enrollment Service configureren

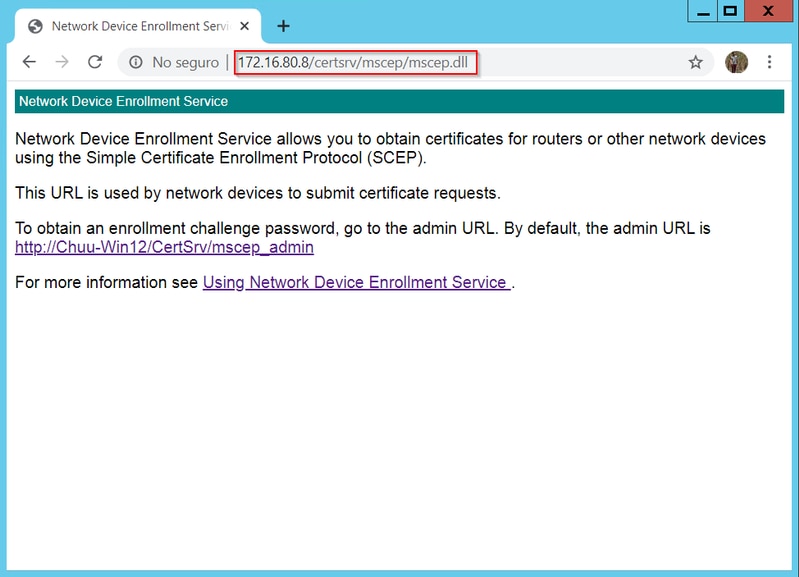

Stap 14. U kunt controleren of de SCEP-service goed werkt door naar http://<serverip>/certsrv/mscep/mscep.dll te gaan:

SCEP-portaalverificatie

SCEP-portaalverificatie

Stap 15.

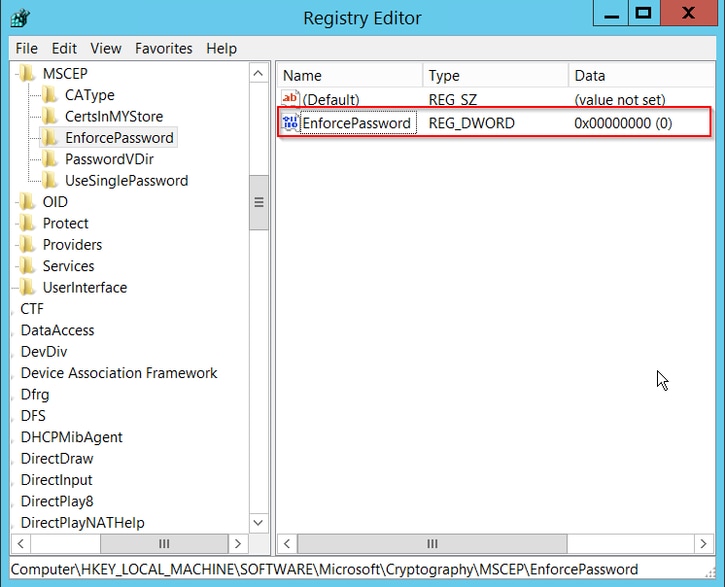

Standaard gebruikte de Windows Server een dynamisch uitdagingswachtwoord om client- en eindpuntverzoeken te verifiëren voordat deze werden geregistreerd in Microsoft SCEP (MSCEP). Dit vereist een beheerdersaccount om naar de web-GUI te bladeren om een on-demand wachtwoord voor elk verzoek te genereren (het wachtwoord moet in het verzoek worden opgenomen).De controller kan dit wachtwoord niet opnemen in de verzoeken die het naar de server verzendt. Om deze functie te verwijderen, moet de registersleutel op de NDES-server worden gewijzigd:

Open de Register-editor en zoek naar Regedit in het menu Start.

Navigeer naar Computer > HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Cryptografie > MSCEP > EnforcePassword

Wijzig de waarde EnforcePassword in 0. Als het al 0 is, laat het dan zoals het is.

Stel de waarde van het wachtwoord voor Enforce in

Stel de waarde van het wachtwoord voor Enforce in

Configureer de certificaatsjabloon en het register

Certificaten en de bijbehorende sleutels kunnen in meerdere scenario's worden gebruikt voor verschillende doeleinden die worden gedefinieerd door het toepassingsbeleid binnen de CA-server. Het toepassingsbeleid wordt opgeslagen in het veld Extended Key Usage (EKU) van het certificaat. Dit veld wordt door de verificator geparseerd om te controleren of het door de client wordt gebruikt voor het beoogde doel. Om ervoor te zorgen dat het juiste toepassingsbeleid is geïntegreerd in de WLC- en AP-certificaten, maakt u de juiste certificaatsjabloon en koppelt u deze aan het NDES-register:

Stap 1. Navigeer naar Start > Systeembeheer > Certificeringsinstantie.

Stap 2. Vouw de mappenstructuur van CA Server uit, klik met de rechtermuisknop op de mappen Certificaatsjablonen en selecteer Beheren.

Stap 3. Klik met de rechtermuisknop op de sjabloon voor gebruikerscertificaten en selecteer Sjabloon dupliceren in het contextmenu.

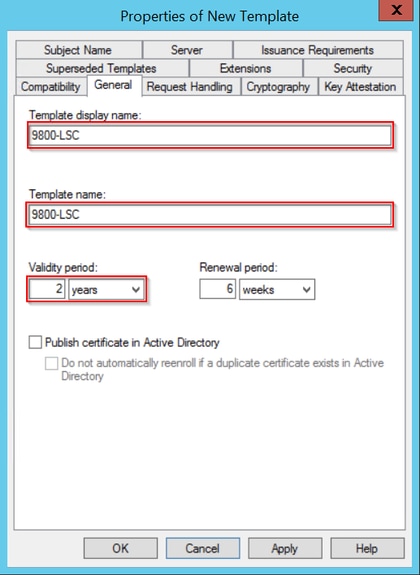

Stap 4. Navigeer naar het tabblad Algemeen, wijzig de naam van de sjabloon en de geldigheidsperiode naar wens, laat alle andere opties uitgeschakeld.

Let op: wanneer de geldigheidsperiode wordt gewijzigd, moet u ervoor zorgen dat deze niet groter is dan de geldigheid van het basiscertificaat van de certificeringsinstantie.

De certificaatsjabloon configureren

De certificaatsjabloon configureren

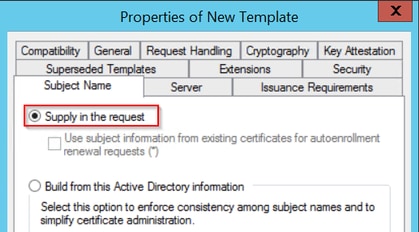

Stap 5. Navigeer naar het tabblad Onderwerpnaam en zorg ervoor dat Levering in de aanvraag is geselecteerd. Er verschijnt een pop-upvenster dat aangeeft dat gebruikers geen goedkeuring van de beheerder nodig hebben om hun certificaat te laten ondertekenen. Selecteer OK.

Levering in het verzoek

Levering in het verzoek

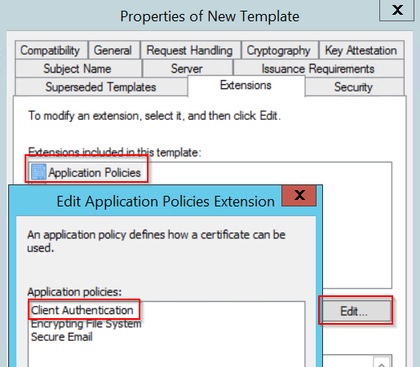

Stap 6. Navigeer naar het tabblad Extensies, selecteer vervolgens de optie Toepassingsbeleid en selecteer de knop Bewerken.... Zorg ervoor dat clientverificatie wordt weergegeven in het venster Toepassingsbeleid; anders selecteert u Toevoegen en voegt u deze toe.

Extensies verifiëren

Extensies verifiëren

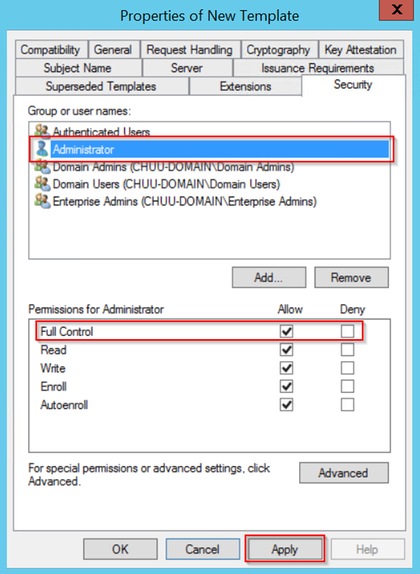

Stap 7. Navigeer naar het tabblad Beveiliging, zorg ervoor dat de serviceaccount die is gedefinieerd in stap 6 van de optie SCEP-services inschakelen in de Windows Server machtigingen voor volledige controle van de sjabloon heeft en selecteer Toepassen en OK.

Geef volledige controle

Geef volledige controle

Stap 8. Ga terug naar het venster Certificeringsinstantie, klik met de rechtermuisknop in de map Certificaatsjablonen en selecteer Nieuw > Te verstrekken certificaatsjabloon.

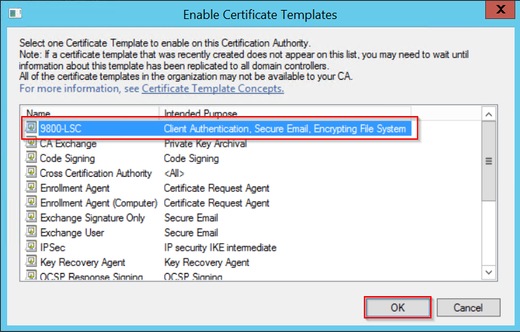

Stap 9. Selecteer de eerder gemaakte certificaatsjabloon, in dit voorbeeld is 9800-LSC en selecteer OK.

Opmerking: het kan langer duren voordat de nieuw gemaakte certificaatsjabloon in meerdere serverimplementaties wordt vermeld, omdat deze op alle servers moet worden gerepliceerd.

Kies de template

Kies de template

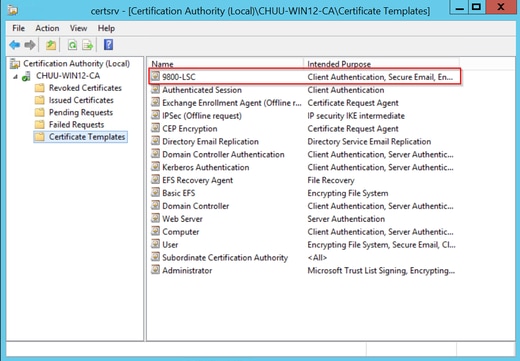

De nieuwe certificaatsjabloon wordt nu weergegeven in de inhoud van de map Certificaatsjablonen.

Selecteer de LSC

Selecteer de LSC

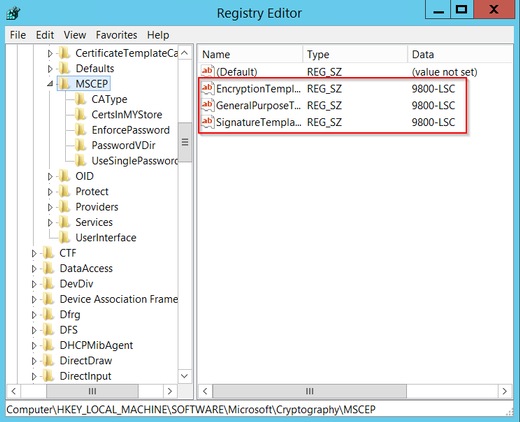

Stap 10. Ga terug naar het venster Register-editor en navigeer naar Computer > HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Cryptografie > MSCEP.

Stap 11. Bewerk de registers EncryptionTemplate, GeneralPurposeTemplate en SignatureTemplate zodat ze verwijzen naar de nieuw gemaakte certificaatsjabloon.

De template in het register wijzigen

De template in het register wijzigen

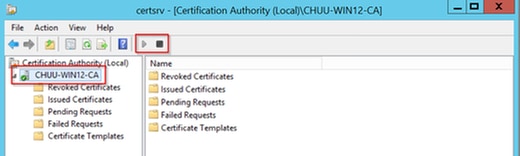

Stap 12. Start de NDES-server opnieuw op, dus keer terug naar het venster Certification Authority, selecteer de naam van de server en selecteer de knop Stop en Afspelen achtereenvolgens.

Configureer LSC op de 9800

Hier zijn de stappen in volgorde voor het configureren van LSC voor AP in WLC.

- RSA-sleutel maken. Deze sleutel wordt later gebruikt voor PKI trustpoint.

- Maak een vertrouwenspunt en breng de gemaakte RSA-sleutel in kaart.

- Schakel LSC-provisioning voor toegangspunten in en breng het vertrouwenspunt in kaart.

- Schakel LSC in voor alle aangesloten toegangspunten.

- Schakel LSC in voor geselecteerde toegangspunten via de lijst met voorzieningen.

- Wijzig het vertrouwenspunt voor draadloos beheer en wijs naar het LSC-vertrouwenspunt.

Configuratiestappen van de AP LSC GUI

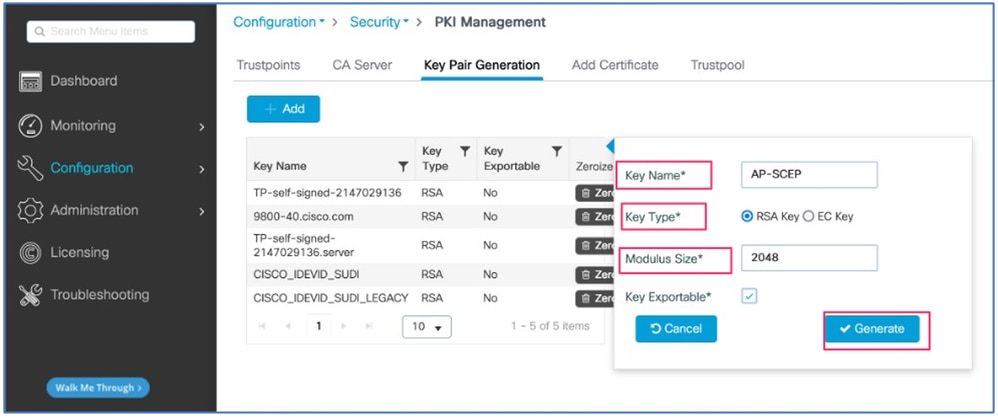

Stap 1.Navigeer naar Configuratie > Beveiliging > PKI-beheer > Generatie van sleutelparen.

- Klik op toevoegen en geef het een relevante naam.

- Voeg de grootte van de RSA-sleutel toe.

- De belangrijkste uitvoerbare optie is optioneel. Dit is alleen nodig als u de sleutel uit de doos wilt exporteren.

- Selecteer Genereren

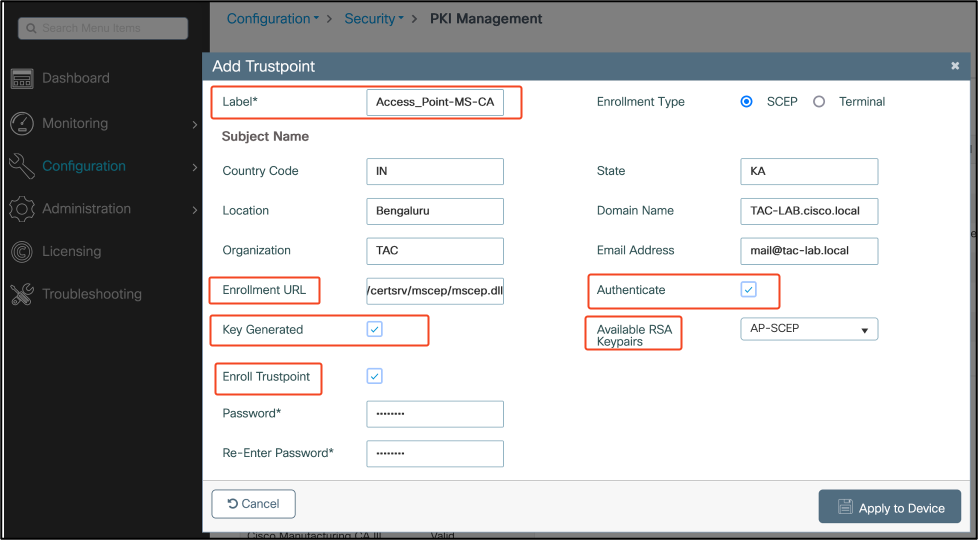

Stap 2. Navigeer naar Configuratie > Beveiliging > PKI-beheer > Trustpoints

- Klik op toevoegen en geef het een relevante naam.

- Voer de inschrijvings-URL in (hier is de URL http://10.106.35.61:80/certsrv/mscep/mscep.dll) en de rest van de gegevens.

- Selecteer RSA-sleutelparen die in stap 1 zijn gemaakt.

- Klik op Authenticate.

- Klik op TrustPoint registreren en voer een wachtwoord in.

- Klik op Toepassen op apparaat.

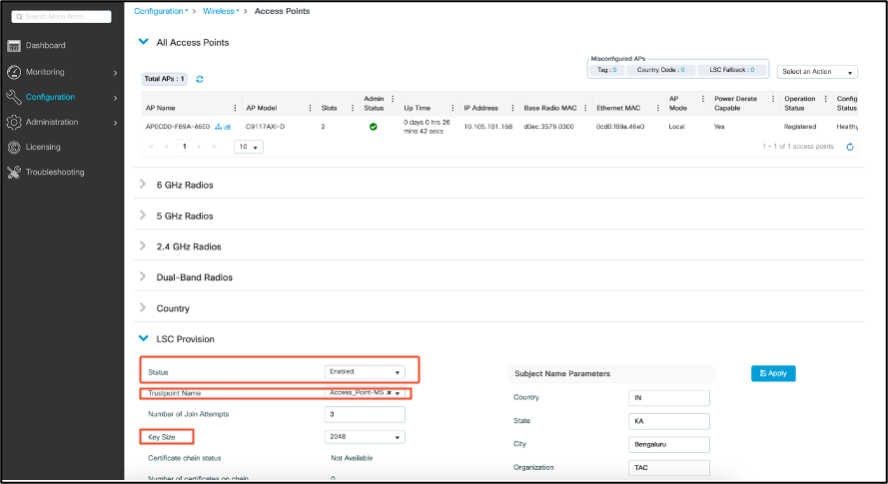

Stap 3.Navigeer naar Configuratie > Draadloos > Toegangspunten. Scroll naar beneden en selecteer LSC Provision.

- Selecteer Status als ingeschakeld. Dit maakt LSC mogelijk voor alle toegangspunten die op deze WLC zijn aangesloten.

- Selecteer de naam van het trustpoint die we in stap 2 hebben gemaakt.

Vul de rest van de gegevens in op basis van uw behoeften.

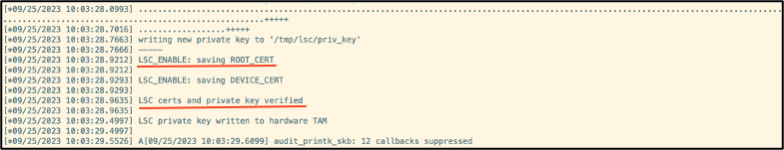

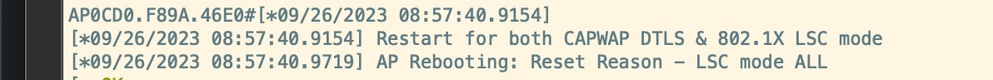

Nadat u LSC hebt ingeschakeld, downloaden toegangspunten het certificaat via WLC en starten ze opnieuw op. In de AP-consolesessie ziet u vervolgens zoiets als dit fragment.

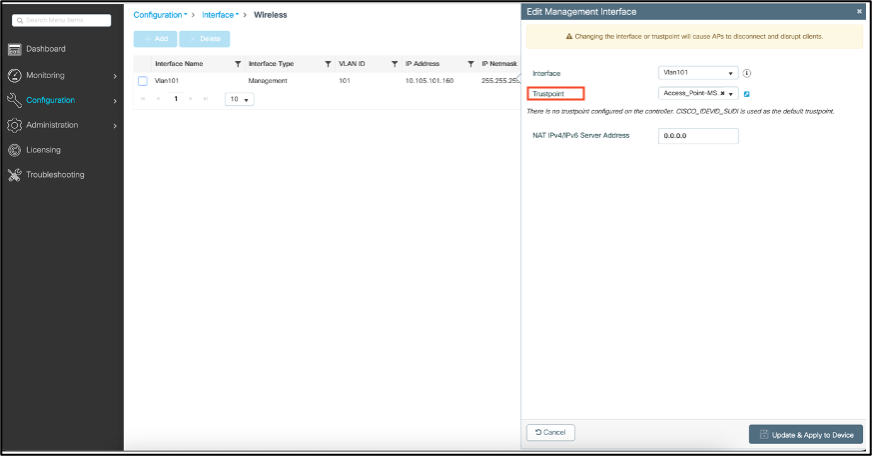

Stap 4.Zodra LSC is ingeschakeld, kunt u het certificaat voor draadloos beheer wijzigen zodat het overeenkomt met het LSC-trustpoint. Dit maakt dat AP's zich aansluiten bij hun LSC-certificaten en dat de WLC zijn LSC-certificaat gebruikt voor AP-deelname. Dit is een optionele stap als u alleen geïnteresseerd bent in 802.1X-verificatie van uw toegangspunten.

- Ga naar Configuratie > Interface > Draadloos en klik op Beheerinterface.

- Wijzig het Trustpoint om overeen te komen met het Trustpoint dat we in stap 2 hebben gemaakt.

Hiermee wordt het configuratiegedeelte van de LSC GUI afgesloten. AP's moeten nu met behulp van het LSC-cert kunnen deelnemen aan de WLC.

Configuratiestappen voor AP LSC CLI

1. Maak een RSA-sleutel met deze opdracht.

9800-40(config)#crypto key generate rsa general-keys modulus 2048 label AP-SCEP

% You already have RSA keys defined named AP-SCEP.

% They will be replaced

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 0 seconds)

Sep 27 05:08:13.144: %CRYPTO_ENGINE-5-KEY_DELETED: A key named AP-SCEP has been removed from key storage

Sep 27 05:08:13.753: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named AP-SCEP has been generated or imported by crypto-engine

2. Maak PKI-trustpoint en breng het RSA-sleutelpaar in kaart. Voer de inschrijvings-URL en de rest van de gegevens in.

9800-40(config)#crypto pki trustpoint Access_Point-MS-CA

9800-40(ca-trustpoint)#enrollment url http://10.106.35.61:80/certsrv/mscep/mscep.dll

9800-40(ca-trustpoint)#subject-name C=IN,L=Bengaluru,ST=KA,O=TAC,CN=TAC-LAB.cisco.local,E=mail@tac-lab.local

9800-40(ca-trustpoint)#rsakeypair AP-SCEP

9800-40(ca-trustpoint)#revocation none

9800-40(ca-trustpoint)#exit

3. Authenticeer en registreer het PKI-vertrouwenspunt bij de CA-server met de opdracht crypto pki authenticate <trustpoint>. Voer een wachtwoord in bij de wachtwoordprompt.

9800-40(config)#crypto pki authenticate Access_Point-MS-CA

Certificate has the following attributes:

Fingerprint MD5: C44D21AA 9B489622 4BF548E1 707F9B3B

Fingerprint SHA1: D2DE6E8C BA665DEB B202ED70 899FDB05 94996ED2

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

9800-40(config)#crypto pki enroll Access_Point-MS-CA

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:

Sep 26 01:25:00.880: %PKI-6-CERT_ENROLL_MANUAL: Manual enrollment for trustpoint Access_Point-MS-CA

Re-enter password:

% The subject name in the certificate will include: C=IN,L=Bengaluru,ST=KA,O=TAC,CN=TAC-LAB.cisco.local,E=mail@tac-lab.local

% The subject name in the certificate will include: 9800-40.cisco.com

% Include the router serial number in the subject name? [yes/no]: yes

% The serial number in the certificate will be: TTM244909MX

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose Access_Point-MS-CA' commandwill show the fingerprint.

Sep 26 01:25:15.062: %PKI-6-CSR_FINGERPRINT:

CSR Fingerprint MD5 : B3D551528B97DA5415052474E7880667

CSR Fingerprint SHA1: D426CE9B095E1B856848895DC14F997BA79F9005

CSR Fingerprint SHA2: B8CEE743549E3DD7C8FA816E97F2746AB48EE6311F38F0B8F4D01017D8081525

Sep 26 01:25:15.062: CRYPTO_PKI: Certificate Request Fingerprint MD5 :B3D55152 8B97DA54 15052474 E7880667

Sep 26 01:25:15.062: CRYPTO_PKI: Certificate Request Fingerprint SHA1 :D426CE9B 095E1B85 6848895D C14F997B A79F9005

Sep 26 01:25:15.063: CRYPTO_PKI: Certificate Request Fingerprint SHA2 :B8CEE743 549E3DD7 C8FA816E 97F2746A B48EE631 1F38F0B8 F4D01017 D8081525

Sep 26 01:25:30.239: %PKI-6-CERT_INSTALL: An ID certificate has been installed under

Trustpoint : Access_Point-MS-CA

Issuer-name : cn=sumans-lab-ca,dc=sumans,dc=tac-lab,dc=com

Subject-name : e=mail@tac-lab.local,cn=TAC-LAB.cisco.local,o=TAC,l=Bengaluru,st=KA,c=IN,hostname=9800-40.cisco.com,serialNumber=TTM244909MX

Serial-number: 5C0000001400DD405D77E6FE7F000000000014

End-date : 2024-09-25T06:45:15Z

9800-40(config)#

4. AP-join configureren met LSC-certificaat.

9800-40(config)#ap lsc-provision join-attempt 10

9800-40(config)#ap lsc-provision subject-name-parameter country IN state KA city Bengaluru domain TAC-LAB.cisco.local org TAC email-address mail@tac-lab.local

9800-40(config)#ap lsc-provision key-size 2048

9800-40(config)#ap lsc-provision trustpoint Access_Point-MS-CA

9800-40(config)#ap lsc-provision

In Non-WLANCC mode APs will be provisioning with RSA certificates with specified key-size configuration. In WLANCC mode APs will be provisioning with EC certificates with a 384 bit key.

Are you sure you want to continue? (y/n): y

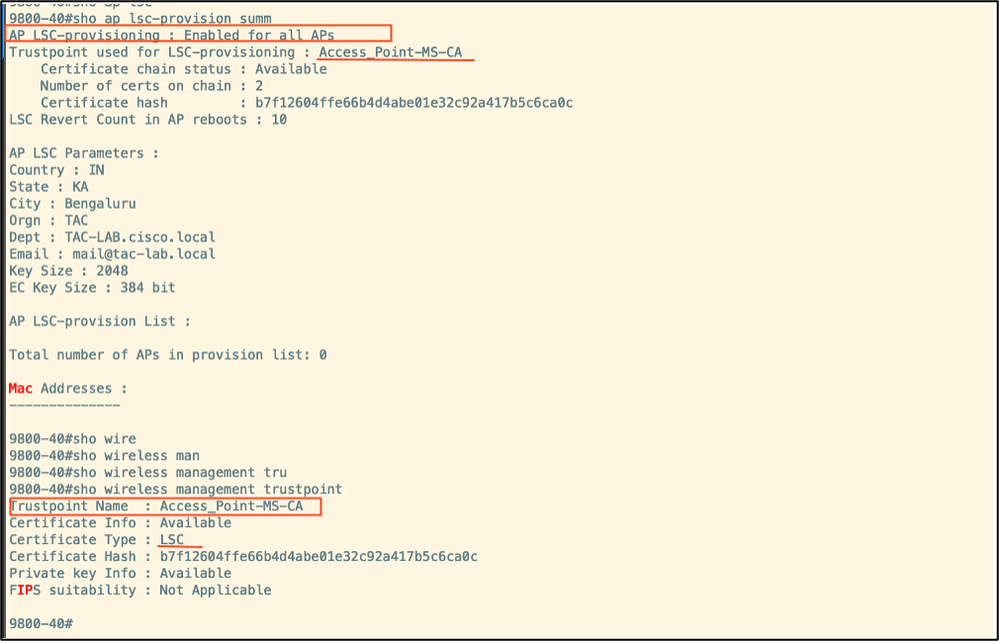

5. Wijzig het Trustpoint voor draadloos beheer zodat het overeenkomt met het hierboven gemaakte Trustpoint.

9800-40(config)#wireless management trustpoint Access_Point-MS-CA

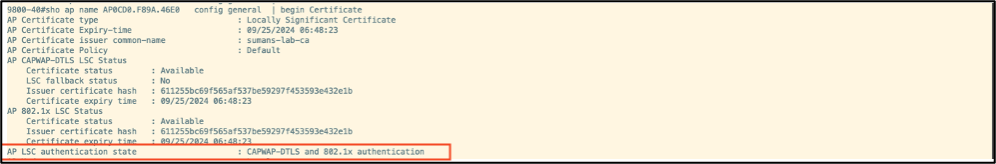

AP LSC-verificatie

Voer deze opdrachten uit op WLC om de LSC te verifiëren.

#show wireless management trustpoint

#show ap lsc-provision summary

#show ap name < AP NAME > config general | be Certificate

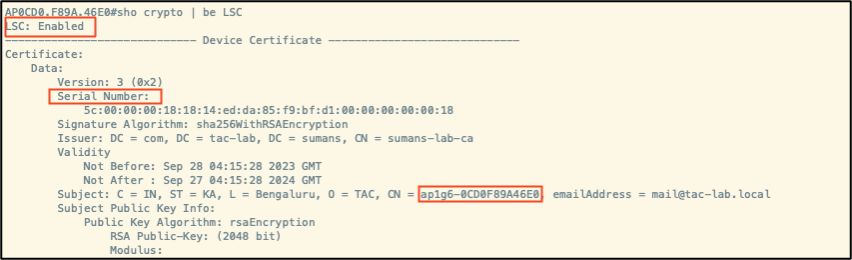

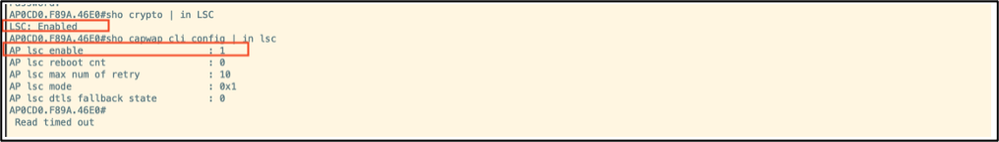

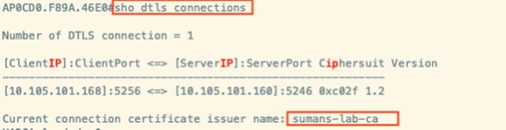

Meld u aan bij de AP CLI zodra de toegangspunten opnieuw zijn geladen en voer deze opdrachten uit om de LSC-configuratie te controleren.

#show crypto | be LSC

#show capwap cli config | in lsc

#show dtls connection

Problemen met de LSC-provisioning oplossen

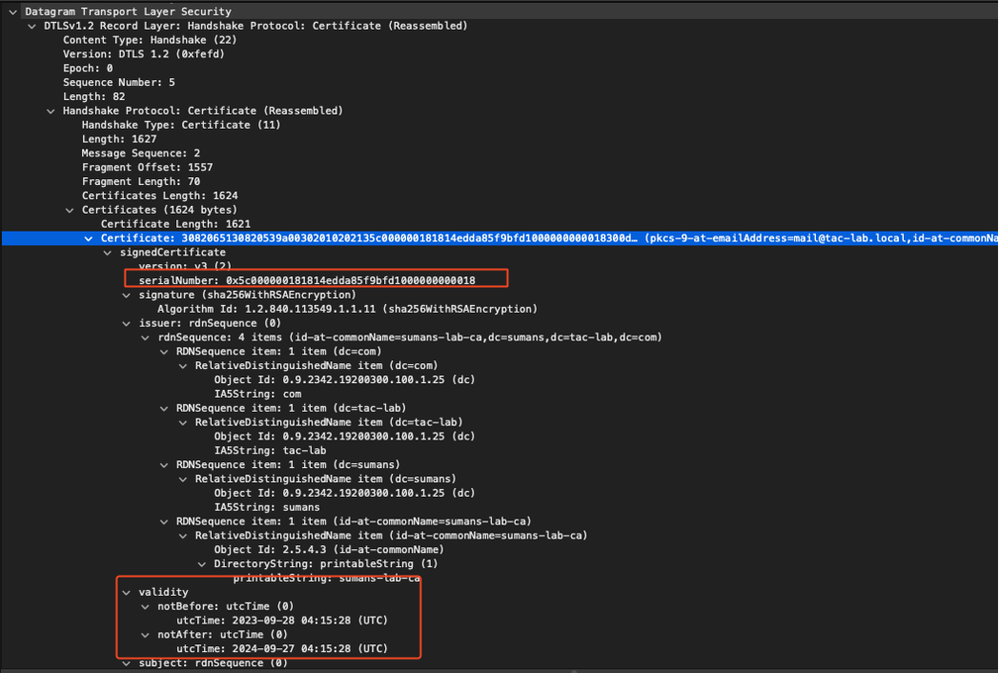

U kunt een EPC-opname maken vanuit de WLC- of AP-uplinktunnelpoort om het switch te verifiëren dat AP gebruikt om de CAPWAP-tunnel te vormen. Controleer aan de hand van de PCAP of de DTLS-tunnel met succes is gebouwd.

DTLS-debugs kunnen worden uitgevoerd op AP en WLC om het certificaatprobleem te begrijpen.

AP Bekabelde 802.1X-verificatie met LSC

AP is geconfigureerd om hetzelfde LSC-certificaat te gebruiken om zichzelf te verifiëren. AP fungeert als 802.1X-supplicant en wordt door de switch geverifieerd tegen de ISE-server. ISE-server praat met het AD in de backend.

Opmerking: zodra dot1x-verificatie is ingeschakeld op de poort van de AP uplink-switch, kan AP's geen verkeer doorsturen of ontvangen totdat de verificatie is doorgegeven. Als u toegangspunten wilt herstellen met een niet-geslaagde verificatie en toegang wilt krijgen tot het toegangspunt, schakelt u dot1x auth uit op de poort van de bekabelde switch van het toegangspunt.

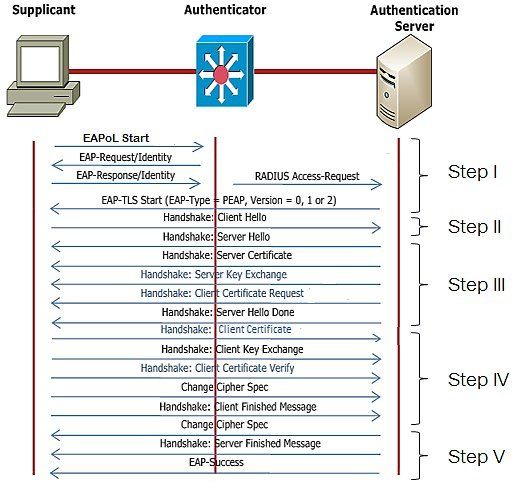

EAP-TLS-verificatieworkflow en berichtenuitwisseling

Configuratiestappen voor AP Wired 802.1x-verificatie

- Schakel dot1x-poortauteur in samen met CAPWAP DTLS en selecteer het EAP-type.

- Dot1x-referenties voor toegangspunten maken.

- Schakel dot1x in op de poort van de switch.

- Installeer een vertrouwd certificaat op de RADIUS-server.

Configuratie AP Wired 802.1x Authentication GUI

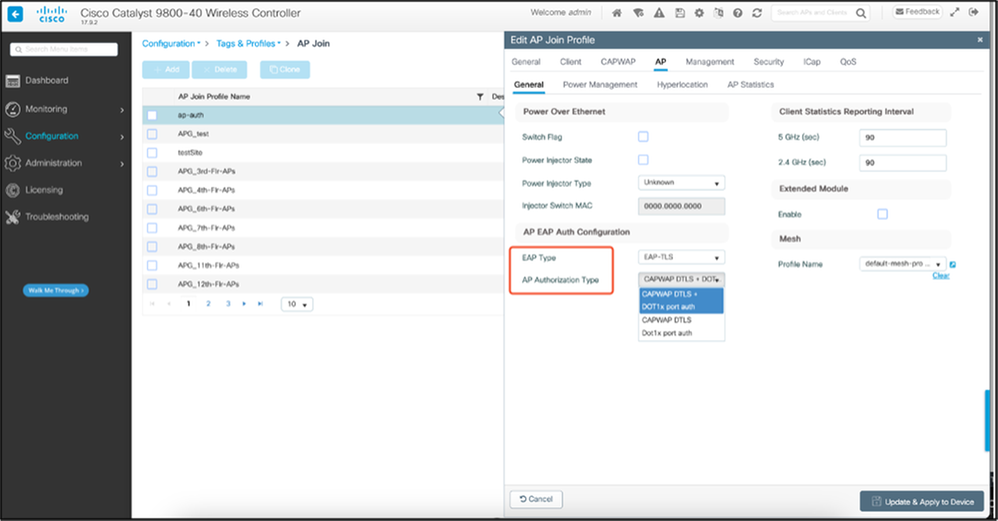

- Navigeer naar het profiel voor deelname aan het toegangspunt en klik op het profiel.

- Klik op AP > Algemeen. Selecteer EAP-type en AP-autorisatietype als "CAPWAP DTLS + dot1x-poortautoriteit".

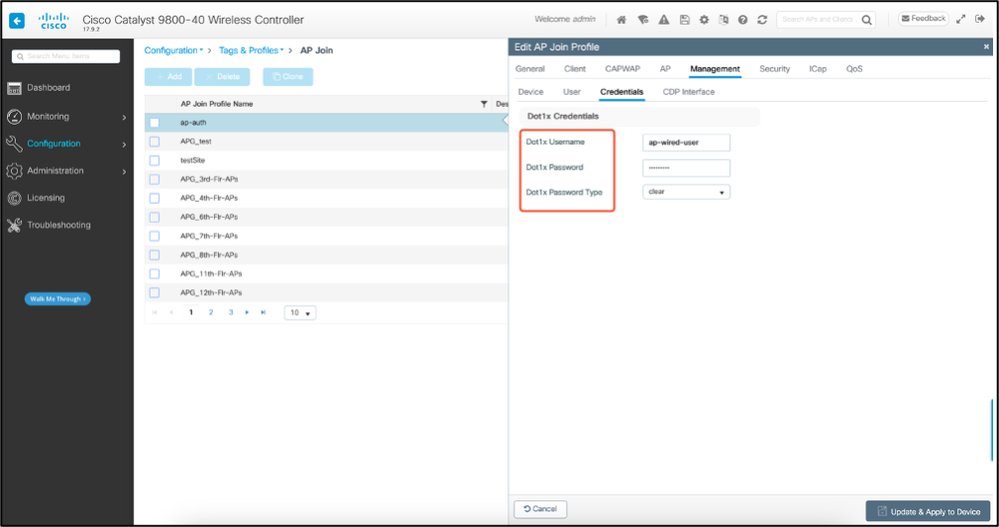

- Navigeer naar Beheer > Inloggegevens en maak een gebruikersnaam en wachtwoord voor AP dot1x auth.

Configuratie AP Wired 802.1x Authentication CLI

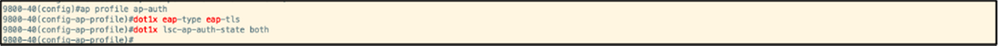

Gebruik deze opdrachten om punt1x voor toegangspunten in te schakelen vanuit de CLI. Dit maakt alleen bekabelde verificatie mogelijk voor toegangspunten die het specifieke join-profiel gebruiken.

#ap profile ap-auth

#dot1x eap-type eap-tls

#dot1x lsc-ap-auth-state both

#dot1x username ap-wired-user password 0 cisco!123

Configuratie AP Wired 802.1x Authentication Switch

Deze switch-configuraties worden in LAB gebruikt om de bekabelde verificatie van het toegangspunt in te schakelen. U kunt verschillende configuraties hebben op basis van ontwerp.

aaa new-model

dot1x system-auth-control

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius server ISE

address ipv4 10.106.34.170 auth-port 1812 acct-port 1813

key cisco!123

!

interface GigabitEthernet1/0/2

description "AP-UPLINK-PORT-AUTH-ENABLED"

switchport access vlan 101

switchport mode access

authentication host-mode multi-host

authentication order dot1x

authentication priority dot1x

authentication port-control auto

dot1x pae authenticator

end

RADIUS-servercertificaatinstallatie

De verificatie vindt plaats tussen het toegangspunt (dat optreedt als de aanvrager) en de RADIUS-server. Beiden moeten elkaar vertrouwen in het certificaat. De enige manier om het toegangspunt het RADIUS-servercertificaat te laten vertrouwen, is door de RADIUS-server een certificaat te laten gebruiken dat is afgegeven door de SCEP-certificeringsinstantie die het toegangscertificaat ook heeft afgegeven.

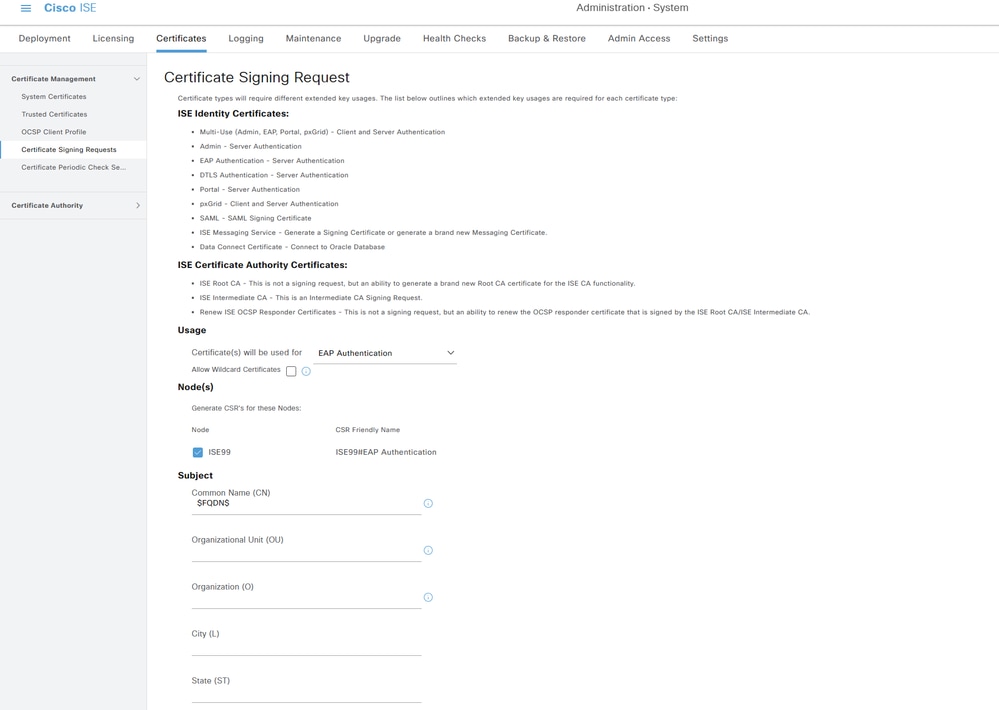

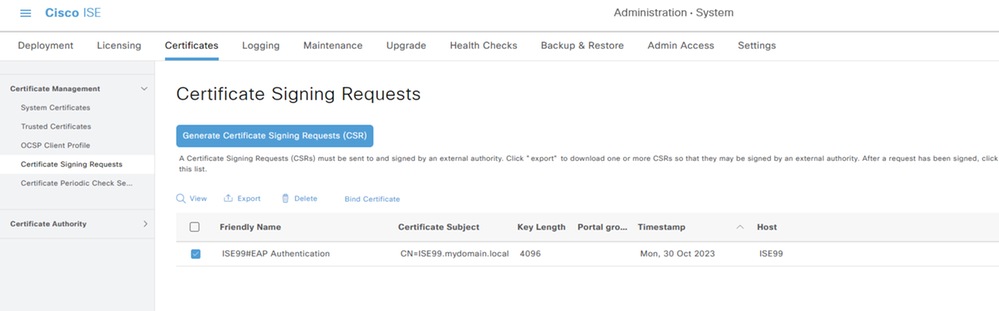

Ga in ISE naar Beheer > Certificaten > Certificaatondertekeningsverzoeken genereren

Genereer een CSR en vul de velden in met de informatie van uw ISE-node.

Eenmaal gegenereerd, kunt u het exporteren en kopiëren-plakken als tekst ook.

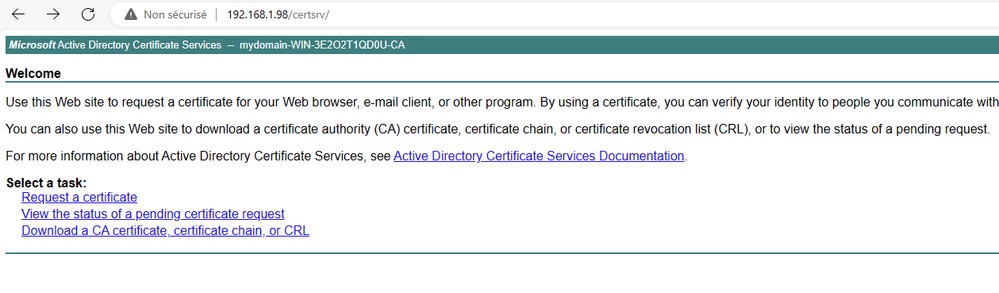

Navigeer naar uw Windows CA IP-adres en voeg / certsrv / toe aan de URL

Klik op Certificaat aanvragen

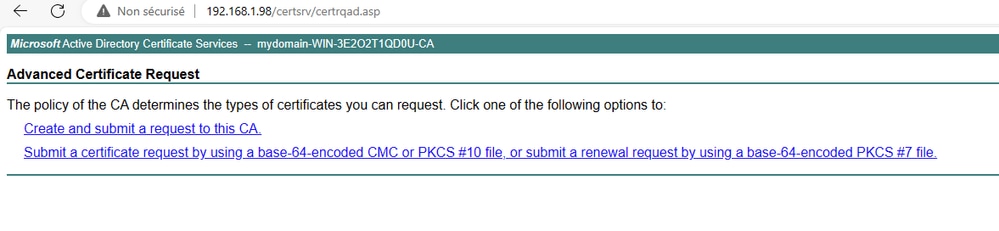

Klik op Een certificaataanvraag indienen met behulp van een base-64 ....

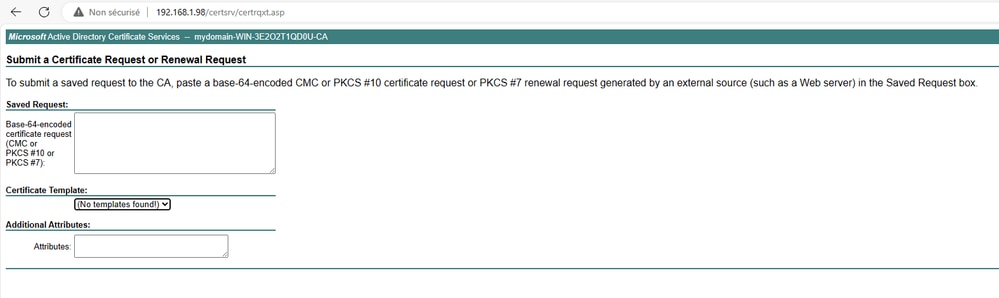

Plak de CSR-tekst in het tekstvak. Kies de sjabloon voor het webservercertificaat.

U kunt dit certificaat vervolgens installeren op ISE door terug te gaan naar het menu Certificaat ondertekenen en op Certificaat binden te klikken. U kunt vervolgens het certificaat uploaden dat u hebt verkregen van uw Windows C.

Verificatie van AP Wired 802.1x-verificatie

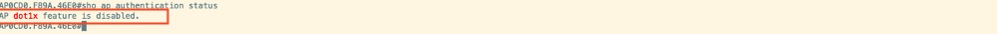

Consoletoegang nemen tot AP en de opdracht uitvoeren:

#show ap authentication status

Verificatie van toegangspunt is niet ingeschakeld:

Consolelogboeken van AP na inschakelen van AP-auth:

AP succesvol geverifieerd:

WLC-verificatie:

Status switchport-interface na succesvolle verificatie:

Dit is een voorbeeld van AP-consolelogs die wijzen op een geslaagde verificatie:

[*09/26/2023 07:33:57.5512] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5513] hostapd:EAP: Status notification: started (param=)

[*09/26/2023 07:33:57.5513] hostapd:EAP: EAP-Request Identity

[*09/26/2023 07:33:57.5633] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5634] hostapd:EAP: Status notification: accept proposed method (param=TLS)

[*09/26/2023 07:33:57.5673] hostapd:dot1x: CTRL-EVENT-EAP-METHOD EAP vendor 0 method 13 (TLS) selected

[*09/26/2023 07:33:57.5907] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5977] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6045] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6126] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6137] hostapd:dot1x: CTRL-EVENT-EAP-PEER-CERT depth=1 subject='/DC=com/DC=tac-lab/DC=sumans/CN=sumans-lab-ca' hash=50db86650becf451eae2c31219ea08df9eda102c79b3e62fb6edf6842ee86db6

[*09/26/2023 07:33:57.6145] hostapd:dot1x: CTRL-EVENT-EAP-PEER-CERT depth=0 subject='/C=IN/ST=KA/L=BLR/O=CISCO/OU=TAC/CN=HTTS-ISE.htts-lab.local' hash=12bec6b738741d79a218c098553ff097683fe1a9a76a7996c3f799d0c184ae5e

[*09/26/2023 07:33:57.6151] hostapd:EAP: Status notification: remote certificate verification (param=success)

[*09/26/2023 07:33:57.6539] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6601] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6773] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.7812] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.7812] hostapd:EAP: Status notification: completion (param=success)

[*09/26/2023 07:33:57.7812] hostapd:dot1x: CTRL-EVENT-EAP-SUCCESS EAP authentication completed successfully

[*09/26/2023 07:33:57.7813] hostapd:dot1x: State: ASSOCIATED -> COMPLETED

[*09/26/2023 07:33:57.7813] hostapd:dot1x: CTRL-EVENT-CONNECTED - Connection to 01:80:c2:00:00:03 completed [id=0 id_str=]

Problemen met 802.1x-verificatie oplossen

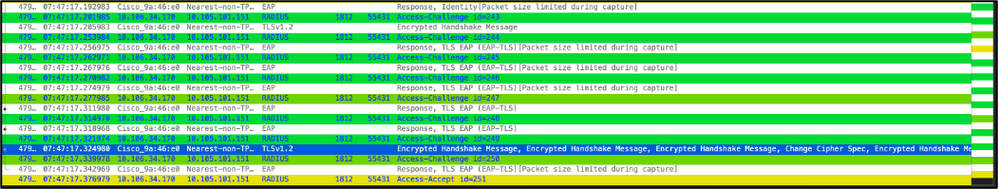

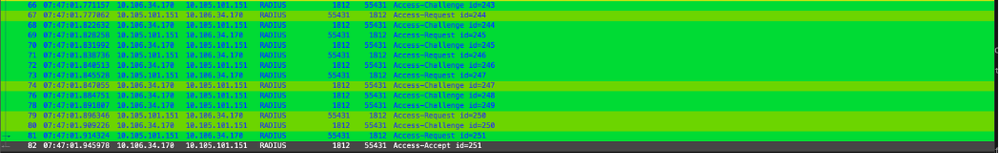

Neem PCAP op de AP-uplink en controleer de radiusverificatie. Hier is een fragment van succesvolle authenticatie.

TCPdump verzamelen van ISE vastleggen van de authenticatie.

Als er een probleem is waargenomen tijdens de verificatie, is gelijktijdige pakketregistratie van AP-bekabelde uplink en ISE-zijde nodig.

Foutopsporing, opdracht voor toegangspunt:

#debug ap authentication packet

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

30-Oct-2023

|

Secties toegevoegd over Windows CA-registerinstellingen en ISE-certificaat |

1.0 |

22-Oct-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Suman SinhaCisco TAC

- Nicolas DarchisCX technisch leiderschap

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback