MVO genereren en importeren voor certificaten van derden

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u certificaten kunt genereren en importeren op WLC's van AirOS.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- De WLC, het Lightweight Access Point (LAP) en de draadloze clientkaart configureren voor eenvoudige bediening.

- Hoe de OpenSSL applicatie te gebruiken.

- Openbare sleutelinfrastructuur en digitale certificaten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco 5508 WLC met firmwareversie 8.3.102

- OpenSSL-toepassing voor Microsoft Windows

- Inschrijvingstool die specifiek is voor de certificeringsinstantie van derden (CA)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

geketende certificaten

Een certificaatketen is een reeks certificaten waarbij elk certificaat in de keten wordt ondertekend door het daaropvolgende certificaat.

Het doel van een certificaatketen is om een vertrouwensketen te creëren van een peer-certificaat tot een vertrouwd CA-certificaat. De CA staat in voor de identiteit in het peer-certificaat wanneer het wordt ondertekend.

Als de CA een CA is die u vertrouwt (aangegeven door de aanwezigheid van een kopie van het CA-certificaat in uw hoofdcertificaatdirectory), betekent dit dat u ook het ondertekende peer-certificaat kunt vertrouwen.

Vaak accepteren de klanten de certificaten niet omdat ze niet zijn gemaakt door een bekende CA. De klant verklaart meestal dat de geldigheid van het certificaat niet kan worden geverifieerd.

Dit is het geval wanneer het certificaat is ondertekend door een tussenliggende CA, die niet bekend is bij de clientbrowser. In dergelijke gevallen is het noodzakelijk om een geketend SSL-certificaat of certificaatgroep te gebruiken.

Ondersteuning voor geketend certificaat

De controller maakt het mogelijk om het apparaatcertificaat te downloaden als een geketend certificaat voor webverificatie.

Certificaatniveaus

- Niveau 0 - Gebruik van alleen een servercertificaat op de WLC

- Niveau 1 - Gebruik van een servercertificaat op de WLC en een CA-hoofdcertificaat

- Niveau 2 - Gebruik van een servercertificaat op de WLC, één enkel CA-tussencertificaat en een CA-hoofdcertificaat

- Niveau 3 - Gebruik van een servercertificaat op de WLC, twee CA-tussencertificaten en een CA-hoofdcertificaat

De WLC ondersteunt geen geketende certificaten van meer dan 10KB groot op de WLC. Deze beperking is echter verwijderd in WLC versie 7.0.230.0 en hoger.

Opmerking: geketende certificaten worden ondersteund en zijn eigenlijk vereist voor webverificatie en webbeheer.

Opmerking: Wildcard-certificaten worden volledig ondersteund voor lokale EAP-, beheer- of webverificatie.

Webverificatiecertificaten kunnen elk van de volgende zijn:

- vastgeketend

- ongeketend

- automatisch gegenereerd

Opmerking: In WLC versie 7.6 en hoger worden alleen geketende certificaten ondersteund (en daarom vereist).

Om een ongeketend certificaat voor beheerdoeleinden te genereren, moet u dit document en de onderdelen waarin het certificaat wordt gecombineerd met het CA-certificaat negeren.

In dit document wordt besproken hoe u een SSL-certificaat (Secure Socket Layer) op de juiste manier aan een WLC kunt koppelen.

Stap 1. Genereer een CSR

Er zijn twee manieren om een MVO te genereren. Ofwel handmatig met OpenSSL (de enige manier mogelijk in pre-8.3 WLC software) of ga op de WLC zelf om de CSR te genereren (Beschikbaar na 8.3.102).

Optie A. CSR met OpenSSL

Opmerking: Chrome versie 58 en hoger vertrouwt de algemene naam van het certificaat niet alleen en vereist dat de alternatieve naam van het onderwerp ook aanwezig is. In het volgende gedeelte wordt uitgelegd hoe u SAN-velden kunt toevoegen aan de OpenSSL CSR, wat een nieuwe vereiste is voor deze browser.

Voer deze stappen uit om een CSR te genereren met OpenSSL:

- Installeer en open de OpenSSL.

In Microsoft Windows bevindt openssl.exe zich standaard op C:\ > openssl > bin.

Opmerking: OpenSSL versie 0.9.8 is de aanbevolen versie voor oude WLC-releases; vanaf versie 7.5 is echter ook ondersteuning voor OpenSSL versie 1.0 toegevoegd (zie Cisco bug ID CSCti65315 - Ondersteuning nodig voor certificaten die zijn gegenereerd met OpenSSL v1.0) en is de aanbevolen versie om te gebruiken. OpenSSL 1.1 werkt ook getest en werkt op 8.x en latere WLC releases.

- Zoek uw OpenSSL-configuratiebestand en maak er een kopie van om het voor deze CSR te bewerken. Bewerk de kopie om de volgende secties toe te voegen:

-

[req] req_extensions = v3_req [ v3_req ] # Extensions to add to a certificate request basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = server1.example.com DNS.2 = mail.example.com DNS.3 = www.example.com DNS.4 = www.sub.example.com DNS.5 = mx.example.com DNS.6 = support.example.com

De regels die beginnen met "DNS.1", "DNS.2" (enzovoort) moeten alle alternatieve namen van uw certificaten bevatten. Schrijf vervolgens elke mogelijke URL die voor de WLC wordt gebruikt. De vetgedrukte regels in het vorige voorbeeld waren niet aanwezig of werden becommentarieerd in onze openSSL-versie van het lab. Het kan sterk variëren met het besturingssysteem en de openSSL-versie. We slaan deze gewijzigde versie van de config op als openssl-san.cnf voor dit voorbeeld. - Voer deze opdracht in om een nieuwe CSR te genereren:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

Opmerking: WLC's ondersteunen een maximale sleutellengte van 4096 bits vanaf 8.5-softwareversie.

- Er is een prompt voor wat informatie: landnaam, staat, stad, enzovoort. Verstrek de vereiste informatie.

Opmerking: Het is belangrijk om de juiste algemene naam op te geven. Zorg ervoor dat de hostnaam die wordt gebruikt om het certificaat te maken (Common Name) overeenkomt met de hostnaam van het Domain Name System (DNS) voor het IP-adres van de virtuele interface op de WLC en dat de naam ook in de DNS voorkomt. Nadat u de wijziging in de Virtual IP (VIP)-interface hebt aangebracht, moet u het systeem opnieuw opstarten om deze wijziging van kracht te laten worden.

Hierna volgt een voorbeeld:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

Loading 'screen' into random state - done

Generate a 1024 bit RSA private key

................................................................++++++

...................................................++++++

writing new private key to 'mykey.pem'

-----

You are about to be asked to enter information that is incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there is a default value,

If you enter '.', the field is left blank.

-----

Country Name (2 letter code) [AU]:US

State or Province Name (full name) [Some-State]:CA

Locality Name (eg, city) []:San Jose

Organization Name (eg, company) [Internet Widgits Pty Ltd]:ABC

Organizational Unit Name (eg, section) []:CDE

Common Name (eg, YOUR name) []:XYZ.ABC

Email Address []:(email address)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:Test123

An optional company name []:OpenSSL> - U kunt de CSR (met name voor SAN-attributen presenceE) verifiëren met openssl req -text -noout -in csrfilename.

- Nadat u alle vereiste gegevens hebt opgegeven, worden twee bestanden gegenereerd:

- Een nieuwe privésleutel met de naam mykey.pem.

- Een CSR met de naam myreq.pem.

Optie B. MVO gegenereerd door de WLC

Als uw WLC Softwareversie 8.3.102 of hoger uitvoert, is de veiligere optie om de WLC te gebruiken om de CSR te genereren. Het voordeel is dat de sleutel wordt gegenereerd op de WLC en nooit de WLC verlaat; dus nooit wordt blootgesteld in de buitenwereld.

Met deze methode is het vanaf nu niet mogelijk om SAN in de CSR te configureren, omdat bekend is dat dit leidt tot problemen met bepaalde browsers waarvoor de aanwezigheid van een SAN-attribuut vereist is. Sommige CA's maken het mogelijk om SAN-velden in te voegen op het moment van ondertekening, dus het is een goed idee om contact op te nemen met uw CA.

MVO-generatie door de WLC zelf maakt gebruik van een 2048-bits sleutelgrootte en de ecdsa-sleutelgrootte is 256-bits.

Opmerking: Als u de opdracht CSR-generatie uitvoert en het volgende certificaat nog niet installeert, wordt uw WLC volledig onbereikbaar gemaakt op HTTPS bij de volgende herstart, omdat de WLC de nieuw gegenereerde CSR-sleutel gebruikt na het opnieuw opstarten, maar niet het certificaat heeft dat erbij hoort.

Voer deze opdracht in om een CSR voor webverificatie te genereren:

(WLC) >configuratiecertificaat genereren CSR-webauth BE BR Brussels Cisco TAC mywebauthportal.wireless.com tac@cisco.com

----BEGIN CERTIFICAATAANVRAAG-----

MIICqjCCAZICAQAwZTELMAkGA1UECAwCQlIxETAPBgNVBAcMCEJydXNzZWxzMQ4w

DAYDVQKDAVDaXNjbzEMMAoGA1UECwwDVEFDMSUwIwYDVQDDBxteXdlYmF1dGhw

b3J0YWwud2lyZWxlc3MuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC

AQEAnssc0BxlJ2ULa3xgJH5lAUtbd9CuQVqqf2nflh+V1tu82rzTvz38bjF3g+MX

JiaBbKMA27VJH1J2K2ycDMlhjyYpH9N59T4fXvZr3JNGVfmHIRuYDnCSdil0ookK

FU4sDwXyOxR6gfB6m+Uv5SCOuzfBsTz5bfQ1NlZqg1hNemnhqVgbXEd90sgJmaF2

0tsL0jUhbLosdwMLUbZ5LUa34mvufoI3VAKA0cmWZh2WzMJiaI2JpbO0afRO3kSg

x3XDkZiR7Z9a8rK6Xd8rwDlx0TcMFWdWVcKMDgh7Tw+Ba1cUjjIMzKT6OOjFGOGu

yNkgYefrrBN+WkDdc6c55bxErwIDAQABoAWDQYJKoZIhvcNAQELBQADggEBAB0K

ZvEpAafoovphlcXIEl2DSwVzjlbd9u7T5JRGgqri1l9/0wzxFjTymQofga427mj

5dNqlCWxRFmKhAmO0fGQkUoP1YhJRxidu+0T8O46s/stbhj9nuInmoTgPaA0s3YH

tDdWgjmV2ASnroUV9oBNu3wR6RQtKDX/CnTSRG5YufTWOVf9IRnL9LkU6pzA69Xd

YHPLnD2ygR1Q+3IS4+5Jw6ZQAaqlPWyVQccvGyFacscA7L+nZK3SSITzGt9B2HAa

PQ8DQOaCwnqt2efYmaezGiHOR8XHOaWcNoJQCFOnb4KK6/1aF/7eOS4LMA+jSzt4

Wkc/wH4DyYdH7x5jzHc=

----- EINDE CERTIFICAATAANVRAAG-----

Om een CSR voor de webadmin te genereren, verandert de opdracht in:

(WLC) >configuratiecertificaat genereren CSR-webadmin BE BR Brussels Cisco TAC mywebauthportal.wireless.com tac@cisco.com

Opmerking: De CSR wordt afgedrukt op de terminal nadat u de opdracht hebt ingevoerd. Er zijn geen andere manieren om het op te halen; het is niet mogelijk om het van de WLC te uploaden en het is ook niet mogelijk om het op te slaan. U moet het kopiëren / plakken naar een bestand op uw computer nadat u de opdracht hebt ingevoerd. De gegenereerde sleutel blijft op de WLC totdat de volgende CSR wordt gegenereerd (de sleutel wordt dus overschreven). Als u de WLC-hardware later moet wijzigen (RMA), kunt u niet hetzelfde certificaat opnieuw installeren als een nieuwe sleutel en wordt CSR gegenereerd op de nieuwe WLC.

Vervolgens moet u deze MVO overhandigen aan uw externe ondertekeningsautoriteit of uw onderneming Public Key Infrastructure (PKI).

Stap 2. Laat het certificaat ondertekenen

Optie A: Het bestand Final.pem verkrijgen van uw Enterprise CA

In dit voorbeeld wordt alleen een huidige CA voor het bedrijf weergegeven (in dit voorbeeld Windows Server 2012) en worden de stappen voor het helemaal opnieuw instellen van een CA voor Windows Server niet behandeld.

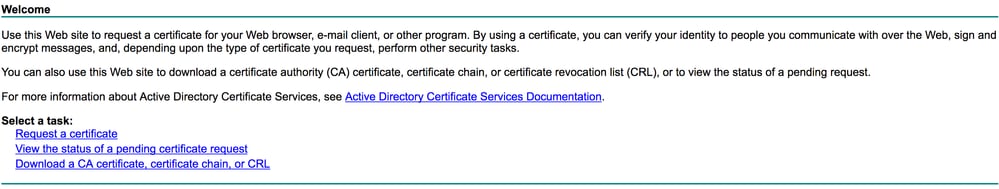

- Ga naar de CA-pagina van uw bedrijf in de browser (meestal https://<CA-ip>/certsrv) en klik op Certificaat aanvragen.

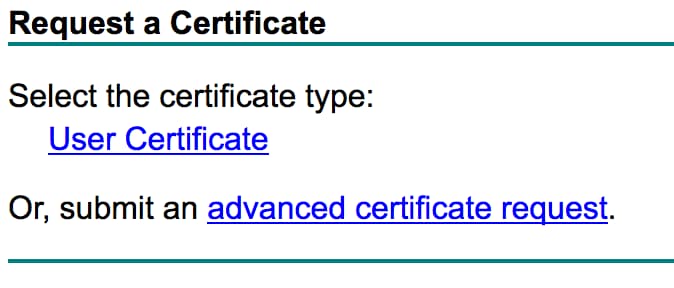

- Klik op geavanceerde certificaataanvraag.

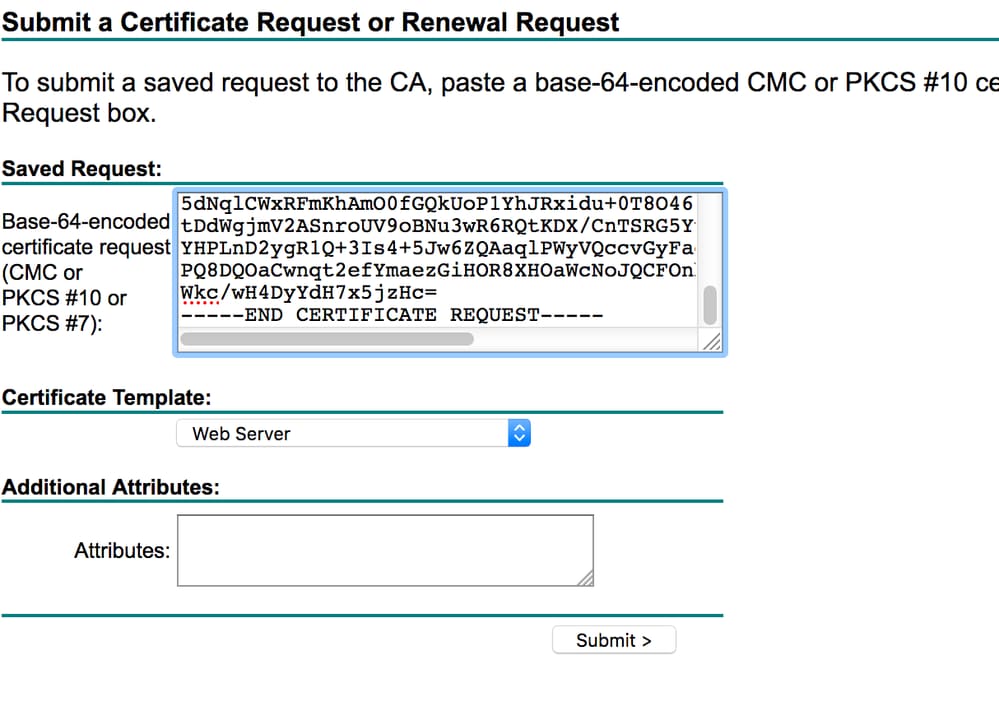

- Voer de CSR in die u hebt verkregen via de WLC of OpenSSL. Kies Webserver in de vervolgkeuzelijst Certificaatsjabloon.

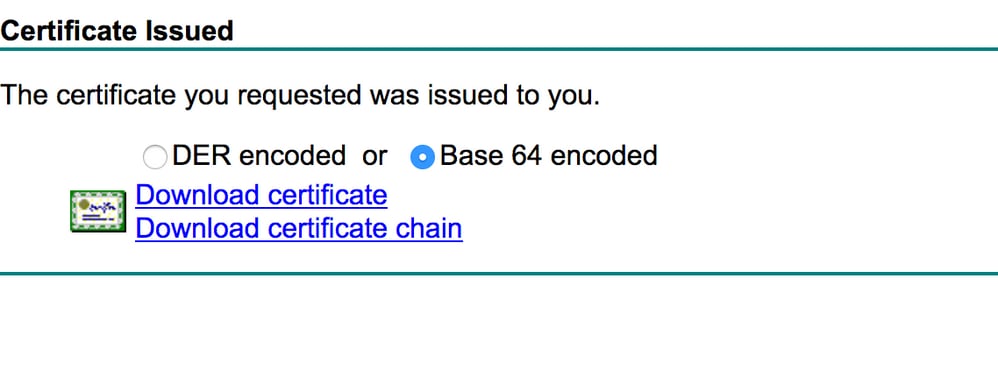

- Klik op de knop Base 64 encodedradio.

- Als het gedownloade certificaat van het type PKCS7 (.p7b) is, converteert u het naar PEM (in het volgende voorbeeld werd de certificaatketen gedownload als bestandsnaam "All-certs.p7b"):

openssl pkcs7 -print_certs -in Alle-certs.p7b -uit Alle-certs.pem

6. Combineer de certificaatketen (in dit voorbeeld wordt het "All-certs.pem" genoemd) certificaten met de privésleutel die is gegenereerd samen met de CSR (de privésleutel van het apparaatcertificaat, dat in dit voorbeeld mykey.pem is) als u met optie A (OpenSSL om de CSR te genereren) ging en sla het bestand op als final.pem. Als u de CSR rechtstreeks vanuit de WLC (optie B) hebt gegenereerd, slaat u deze stap over.

Voer deze opdrachten in de OpenSSL-toepassing in om de bestanden All-certs.pem en final.pem te maken:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

Opmerking: In deze opdracht moet u een wachtwoord invoeren voor de parameters -passin en -passout. Het wachtwoord dat is geconfigureerd voor de parameter passout moet overeenkomen met de parameter certpassword die is geconfigureerd op de WLC. In dit voorbeeld is het wachtwoord dat is geconfigureerd voor zowel de parameters passin en passout check123.

Final.pem is het bestand dat u naar de WLC kunt downloaden als u "Option A. CSR met OpenSSL" hebt gevolgd.

Als u "Option B. CSR gegenereerd door de WLC zelf" gevolgd, dan All-certs.pem is het bestand te downloaden naar de WLC. De volgende stap is om dit bestand te downloaden naar de WLC.

Opmerking: Als het uploaden van het certificaat naar de WLC mislukt, controleer dan of er de hele keten in het pem-bestand zit. Raadpleeg stap 2 van optie B (verkrijg de final.pem van een 3rd party CA) om te zien hoe het eruit moet zien. Als u slechts één certificaat in het bestand ziet, moet u handmatig alle intermediaire en root CA-certificaatbestanden downloaden en deze toevoegen (door eenvoudig te kopiëren en plakken) aan het bestand om de keten te maken.

Optie B: Verkrijg het Final.pem-bestand van een CA van derden

- Kopieer en plak de CSR-informatie in een CA-inschrijvingstool.

Nadat u de CSR hebt ingediend bij de CA van de derde partij, ondertekent de CA van de derde partij het certificaat digitaal en stuurt de ondertekende certificaatketen via e-mail terug. In het geval van geketende certificaten ontvangt u de gehele keten van certificaten van de CA. Als u slechts één tussencertificaat hebt zoals in dit voorbeeld, ontvangt u deze drie certificaten van de CA:

- Root certificate.pem

- Intermediair certificaat.pem

- Apparaatcertificaat.pem

Opmerking: zorg ervoor dat het certificaat compatibel is met Apache-codering met Secure Hash Algorithm 1 (SHA1).

- Zodra u alle drie de certificaten hebt, kopieert en plakt u de inhoud van elk .pem-bestand in een ander bestand in deze volgorde:

------BEGIN CERTIFICATE------

*Device cert*

------END CERTIFICATE------

------BEGIN CERTIFICATE------

*Intermediate CA cert *

------END CERTIFICATE--------

------BEGIN CERTIFICATE------

*Root CA cert *

------END CERTIFICATE------ - Sla het bestand op als All-certs.pem.

- Combineer het All-certs.pem-certificaat met de privésleutel die samen met de CSR is gegenereerd (de privésleutel van het apparaatcertificaat, dat in dit voorbeeld mykey.pem is) als u optie A (OpenSSL om de CSR te genereren) hebt gebruikt en sla het bestand op als final.pem. Als u de CSR rechtstreeks vanuit de WLC (optie B) hebt gegenereerd, slaat u deze stap over.

Voer deze opdrachten in de OpenSSL-toepassing in om de bestanden All-certs.pem en final.pem te maken:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

Opmerking: In deze opdracht moet u een wachtwoord invoeren voor de parameters -passin en -passout. Het wachtwoord dat is geconfigureerd voor de parameter -passout moet overeenkomen met de parameter certpassword die is geconfigureerd op de WLC. In dit voorbeeld is het wachtwoord dat is geconfigureerd voor zowel de parameters -passin en -passout check123.

Final.pem is het bestand dat u naar de WLC kunt downloaden als u "Option A. CSR met OpenSSL" hebt gevolgd. Als u "Optie B. CSR gegenereerd door de WLC zelf" gevolgd, dan All-certs.pem is het bestand dat u moet downloaden naar de WLC. De volgende stap is om dit bestand te downloaden naar de WLC.

Opmerking: SHA2 wordt ook ondersteund. Cisco bug ID CSCuf20725 is een aanvraag voor SHA512-ondersteuning.

Stap 3 CLI. Download het certificaat van derden naar de WLC met de CLI

Voer deze stappen uit om het geketende certificaat te downloaden naar de WLC met de CLI:

- Verplaats het bestand final.pem naar de standaarddirectory op uw TFTP-server.

- Voer in de CLI de volgende opdrachten in om de downloadinstellingen te wijzigen:

>transfer download mode tftp

>transfer download datatype webauthcert

>transfer download serverip <TFTP server IP address>

>transfer download path <absolute TFTP server path to the update file>

>transfer download filename final.pem - Voer het wachtwoord voor het .pem-bestand in, zodat het besturingssysteem de SSL-sleutel en het SSL-certificaat kan decoderen.

>transfer download certpassword password

Opmerking: Zorg ervoor dat de waarde voor bepaalde wachtwoorden hetzelfde is als het -passout-parameterwachtwoord dat is ingesteld in stap 4 (of 5) van de sectie Een CSR genereren. In dit voorbeeld moet het bepaalde wachtwoord check123 zijn. Als u optie B hebt gekozen (dat wil zeggen, gebruik de WLC zelf om de CSR te genereren), laat u het veld met een bepaald wachtwoord leeg.

- Voer de opdracht

transfer download startin om de bijgewerkte instellingen te bekijken. Voer vervolgens y in bij de prompt om de huidige downloadinstellingen te bevestigen en het certificaat en de downloadsleutel te starten. Hierna volgt een voorbeeld:

(Cisco Controller) >transfer download start

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... 10.77.244.196

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pem

This might take some time.

Are you sure you want to start? (y/N) y

TFTP EAP Dev cert transfer start.

Certificate installed.

Reboot the switch to use new certificate. - Start de WLC opnieuw op zodat de wijzigingen van kracht worden.

Stap 3 GUI. Download het certificaat van derden naar de WLC met de GUI

Voer deze stappen uit om het geketende certificaat te downloaden naar de WLC met de GUI:

- Kopieer het apparaatcertificaat final.pem naar de standaarddirectory op uw TFTP-server.

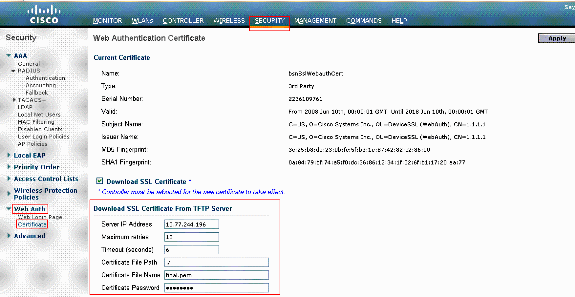

- Kies Beveiliging > Webverificatie > Certificaat om de pagina Webverificatie certificaat te openen.

- Schakel het selectievakje SSL-certificaat downloaden in om de parameters SSL-certificaat downloaden van TFTP-server te bekijken.

- Voer in het veld IP-adres het IP-adres van de TFTP-server in.

- Voer in het veld Bestandspad het directorypad van het certificaat in.

- Voer in het veld Bestandsnaam de naam van het certificaat in.

- Voer in het veld Certificaatwachtwoord het wachtwoord in dat is gebruikt om het certificaat te beveiligen.

- Klik op Apply (Toepassen).

- Nadat het downloaden is voltooid, kiest u Opdrachten > Opnieuw opstarten > Opnieuw opstarten.

- Als u wordt gevraagd uw wijzigingen op te slaan, klikt u op Opslaan en Opnieuw opstarten.

- Klik op OK om uw beslissing om de controller opnieuw op te starten te bevestigen.

Problemen oplossen

Om problemen met de installatie van het certificaat op de WLC op te lossen, opent u een opdrachtregel op de WLC en voert debug transfer all enable debug pm pki enable u de procedure voor het downloadcertificaat in en voltooit u deze.

In some cases, the logs only say that the certificate installation failed:

*TransferTask: Sep 09 08:37:17.415: RESULT_STRING: TFTP receive complete... Installing

Certificate.

*TransferTask: Sep 09 08:37:17.415: RESULT_CODE:13

TFTP receive complete... Installing Certificate.

*TransferTask: Sep 09 08:37:21.418: Adding cert (1935 bytes) with certificate key password.

*TransferTask: Sep 09 08:37:21.421: RESULT_STRING: Error installing certificate.

Controleer het certificaatformaat en de keten. Vergeet niet dat WLC's later dan versie 7.6 vereisen dat de hele keten aanwezig is, dus u kunt uw WLC-certificaat niet alleen uploaden. De keten tot de root-CA moet aanwezig zijn in het bestand.

Hier is een voorbeeld van debugs wanneer de tussenliggende CA onjuist is:

*TransferTask: Jan 04 19:08:13.338: Add WebAuth Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add ID Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES) *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length 7148 & VERIFY *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification return code: 0 *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.343: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate *TransferTask: Jan 04 19:08:13.343: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE) *TransferTask: Jan 04 19:08:13.343: Add WebAuth Cert: Error adding ID cert

Overwegingen met betrekking tot hoge beschikbaarheid (HSSO)

Zoals uitgelegd in de implementatiegids voor WLC HA SSO, worden certificaten niet gerepliceerd van primaire naar secundaire controller in een scenario voor HSSO.

Dit betekent dat u alle certificaten naar de secundaire moet importeren voordat u het HA-paar vormt.

Een ander voorbehoud is dat dit niet werkt als u de CSR (en dus de sleutel lokaal hebt gemaakt) op de primaire WLC hebt gegenereerd, omdat die sleutel niet kan worden geëxporteerd.

De enige manier is om de CSR voor de primaire WLC met OpenSSL te genereren (en dus de sleutel aan het certificaat te koppelen) en die certificaat / sleutelcombinatie op beide WLC's te importeren.

Gerelateerde informatie

- Certificaatondertekeningsverzoek (CSR) Generatie voor een certificaat van derden op een draadloos besturingssysteem (WCS)

- Wireless Control System (WCS) Certificate Signing Request (CSR) Geïnstalleerd op een Linux-serverconfiguratie Voorbeeld

- Technische ondersteuning en documentatie – Cisco Systems

- WLC HA SSO-gids

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

05-Sep-2024

|

Verkorte titel die om de een of andere reden CCW was niet vlaggen.

Corrigeerde gebroken URL's en zorgde ervoor dat ze op een nieuwe pagina werden geopend.

Lege notitiecontainer verwijderd. |

3.0 |

01-Aug-2023

|

hercertificering |

1.0 |

07-Feb-2014

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Nicolas DarchisTechnisch leider op het gebied van Customer Delivery Engineering

- Maithri BCisco TAC Engineer

- Surendra BGCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback