MAC-filters configureren met AireOS draadloze LAN-controllers (WLC’s)

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u MAC-filters met wireless LAN-controllers (WLC’s) configureert.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

Configuratie van LAP’s en Cisco WLC’s

-

Cisco Unified draadloze security oplossingen

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 4400 WLC die softwareversie 5.2.178.0 uitvoert

-

Cisco 1230AG Series LAN’s

-

802.11 a/b/g draadloze clientadapter met firmware 4.4

-

Aironet Desktop Utility (ADU) versie 4.4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

In dit document wordt beschreven hoe u MAC-filters met draadloze LAN-controllers (WLC’s) kunt configureren aan de hand van een configuratievoorbeeld. In dit document wordt ook beschreven hoe u Lightweight Access Points (LAP’s) kunt verifiëren met een AAA-server.

MAC-adresfilter (MAC-verificatie) op WLC’s

Wanneer u een MAC-adresfilter op WLC’s maakt, krijgen gebruikers toegang tot het WLAN-netwerk of worden ze toegang geweigerd op basis van het MAC-adres van de client die ze gebruiken.

Er zijn twee typen MAC-verificatie die worden ondersteund op WLC's:

-

Lokale MAC-verificatie

-

MAC-verificatie gebruikt met een RADIUS-server

Met lokale MAC-verificatie worden de MAC-adressen van gebruikers opgeslagen in een database op de WLC. Wanneer een gebruiker probeert toegang te krijgen tot het WLAN dat is geconfigureerd voor MAC-filtering, wordt het MAC-adres van de client gevalideerd tegen de lokale database op de WLC en krijgt de client toegang tot het WLAN als de verificatie succesvol is.

Standaard ondersteunt de WLC lokale database maximaal 512 gebruikersvermeldingen.

De lokale gebruikersdatabase is beperkt tot maximaal 2048 vermeldingen. In de lokale database worden de gegevens voor deze items opgeslagen:

-

Lokale managementgebruikers, waaronder lobbyambassadeurs

-

Lokale netwerkgebruikers, waaronder gastgebruikers

-

MAC-filtervermeldingen

-

Vermeldingen in de uitsluitingslijst

-

Vermeldingen in de autorisatielijst van access points

Al deze typen gebruikers kunnen de ingestelde databasegrootte niet overschrijden.

Om de lokale database te vergroten, gebruikt u deze opdracht van de CLI:

<Cisco Controller>config database size ? <count> Enter the maximum number of entries (512-2048)

U kunt ook MAC-adresverificatie uitvoeren met een RADIUS-server. Het enige verschil is dat de gebruikers-MAC-adresdatabase wordt opgeslagen in de RADIUS-server in plaats van de WLC.

Wanneer een gebruikersdatabase op een RADIUS-server is opgeslagen, stuurt de WLC het MAC-adres van de client naar de RADIUS-server voor clientvalidatie.

Vervolgens valideert de RADIUS-server het MAC-adres op basis van de database die de server heeft. Als de clientverificatie succesvol is, krijgt de client toegang tot het WLAN. Elke RADIUS-server die MAC-adresverificatie ondersteunt, kan worden gebruikt.

Lokale MAC-verificatie op WLC’s configureren

Zo configureert u lokale MAC-verificatie op de WLC’s:

-

Configureer de lokale database op de WLC met client-MAC-adressen.

Opmerking: Alvorens u de authentificatie van MAC vormt, moet u WLC voor basisverrichting vormen en de LAPs registreren aan WLC. Dit document veronderstelt dat WLC reeds voor basisverrichting wordt gevormd en dat de LAPs aan WLC worden geregistreerd. Als u een nieuwe gebruiker bent en u wilt proberen om de WLC in te stellen voor basisbediening met LAP's, raadpleegt u Probleemoplossing voor een lichtgewicht AP die zich niet bij een WLC kan aanmelden.

Opmerking: Er is geen speciale configuratie nodig op de draadloze client om MAC-verificatie te ondersteunen.

WLAN configureren en MAC-filtering inschakelen

U kunt als volgt een WLAN configureren met MAC-filtering:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

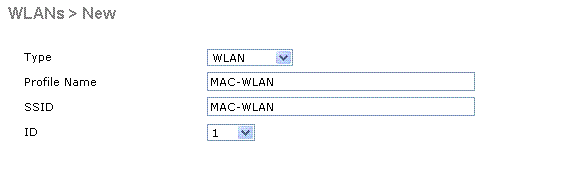

Klik op Nieuw om een nieuw WLAN te configureren.

In dit voorbeeld wordt het WLAN MAC-WLAN genoemd en is de WLAN-id 1.

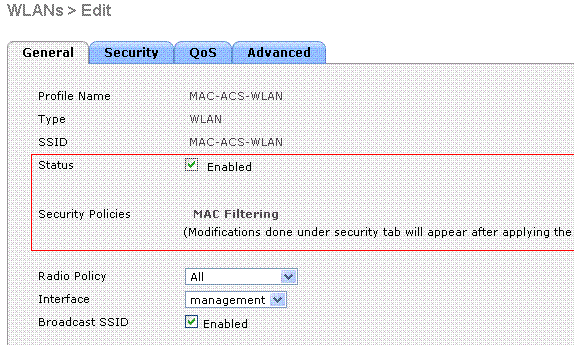

WLAN configureren voor MAC-filtering inschakelen

WLAN configureren voor MAC-filtering inschakelen -

Klik op Apply (Toepassen).

-

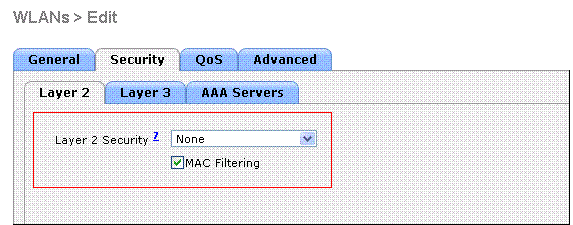

Definieer in het venster WLAN’s > Bewerken de parameters die specifiek zijn voor het WLAN.

Parameters definiëren

Parameters definiëren

-

Onder Security > Layer 2 > Layer 2 Security Policies schakelt u het aanvinkvakje MAC Filtering in.

Dit maakt MAC-verificatie voor het WLAN mogelijk.

-

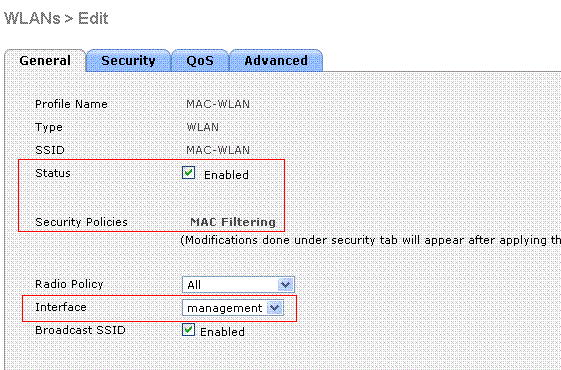

Selecteer onder Algemeen > Interfacenaam de interface waaraan het WLAN is toegewezen.

In dit voorbeeld wordt het WLAN toegewezen aan de beheerinterface.

-

Selecteer de andere parameters die afhangen van de ontwerpvereisten van het WLAN.

-

Klik op Apply (Toepassen).

WLAN’s toegewezen aan interface

WLAN’s toegewezen aan interface

-

De volgende stap is het configureren van de lokale database op de WLC met de client-MAC-adressen.

Raadpleeg Configuratie-voorbeeld van VLAN’s op draadloze LAN-controllers voor informatie over het configureren van dynamische interfaces (VLAN’s) op WLC’s.

Configureer de lokale database op de WLC met client-MAC-adressen

Om de lokale database te configureren met een client-MAC-adres op de WLC:

-

Klik op Beveiliging vanuit de controller-GUI en klik vervolgens op MAC-filtering in het linkermenu.

Het venster MAC Filtering verschijnt.

MAC-filteringvenster

MAC-filteringvenster

-

Klik op Nieuw om een lokale database MAC-adresvermelding op de WLC te maken.

-

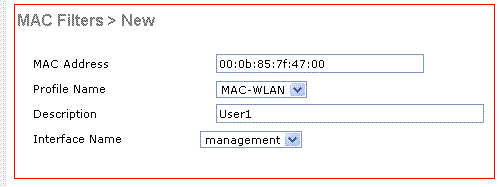

Voer in het venster MAC Filters > Nieuw het MAC-adres, de profielnaam, de beschrijving en de interfacenaam voor de client in.

Hierna volgt een voorbeeld:

Een lokale database voor MAC-adres maken

Een lokale database voor MAC-adres maken

-

Klik op Apply (Toepassen).

-

Herhaal stap 2-4 om meer clients aan de lokale database toe te voegen.

Nu, wanneer de cliënten met dit WLAN verbinden, bevestigt WLC het adres van cliëntenMAC tegen het lokale gegevensbestand en als de bevestiging succesvol is, wordt de cliënt verleend toegang tot het netwerk.

Opmerking: In dit voorbeeld werd alleen een MAC-adresfilter zonder een ander Layer 2-beveiligingsmechanisme gebruikt. Cisco raadt aan om MAC-adresverificatie te gebruiken in combinatie met andere Layer 2- of Layer 3-beveiligingsmethoden. Het is niet raadzaam om alleen MAC-adresverificatie te gebruiken om uw WLAN-netwerk te beveiligen omdat het geen sterk beveiligingsmechanisme biedt.

MAC-verificatie configureren met een RADIUS-server

Om MAC-verificatie te configureren met een RADIUS-server, gebruikt u deze koppelingen. In dit voorbeeld wordt de Cisco Secure ACS-server gebruikt als de RADIUS-server.

WLAN configureren en MAC-filtering inschakelen

U kunt als volgt een WLAN configureren met MAC-filtering:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

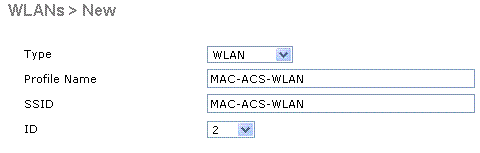

Klik op Nieuw om een nieuw WLAN te configureren.

In dit voorbeeld wordt het WLAN MAC-ACS-WLAN genoemd en is de WLAN-id 2.

Een nieuw WLAN configureren voor MAC-filtering inschakelen

Een nieuw WLAN configureren voor MAC-filtering inschakelen

-

Klik op Apply (Toepassen).

-

Definieer in het venster WLAN’s > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Onder Security > Layer 2 > Layer 2 Security Policies schakelt u het aanvinkvakje MAC Filtering in.

Dit maakt MAC-verificatie voor het WLAN mogelijk.

-

Selecteer onder Algemeen > Interfacenaam de interface waaraan het WLAN is toegewezen.

-

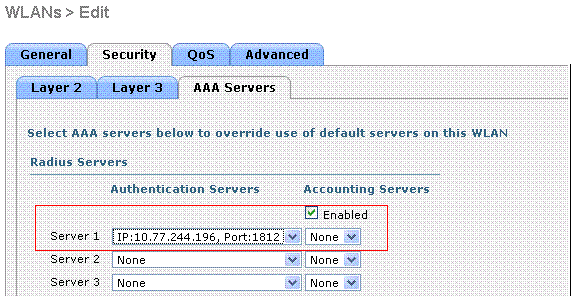

Selecteer onder Beveiliging > AAA-servers > RADIUS-servers de RADIUS-server die kan worden gebruikt voor MAC-verificatie.

Selecteer de RADIUS-server die u wilt gebruiken voor MAC-verificatie.

Selecteer de RADIUS-server die u wilt gebruiken voor MAC-verificatie.

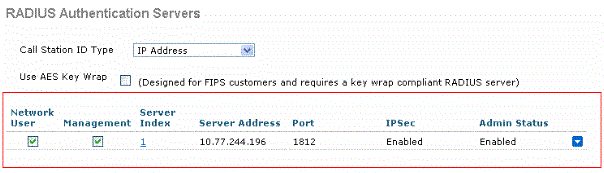

Opmerking: Voordat u de RADIUS-server kunt selecteren in het venster WLAN > Bewerken, moet u de RADIUS-server definiëren in het venster Beveiliging > Radius-verificatie en de RADIUS-server inschakelen.

Radius-verificatieservers

Radius-verificatieservers -

Selecteer de andere parameters die afhangen van de ontwerpvereisten van het WLAN.

-

Klik op Apply (Toepassen).

Parameters voor ontwerpvereisten

Parameters voor ontwerpvereisten

-

-

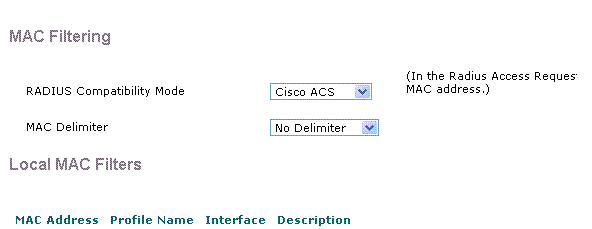

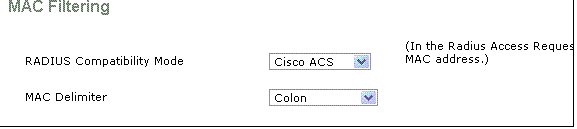

Klik op Beveiliging > MAC-filtering.

-

Kies in het venster MAC Filtering het type RADIUS-server onder RADIUS Compatibility Mode.

In dit voorbeeld wordt Cisco ACS gebruikt.

-

Kies de MAC-scheidingsteken in het keuzemenu MAC-scheidingsteken.

Dit voorbeeld gebruikt Colon.

-

Klik op Apply (Toepassen).

Kies het RADIUS-servertype

Kies het RADIUS-servertype

De volgende stap is de ACS-server te configureren met de client-MAC-adressen.

De RADIUS-server configureren met client-MAC-adressen

Zo voegt u een MAC-adres toe aan de ACS:

-

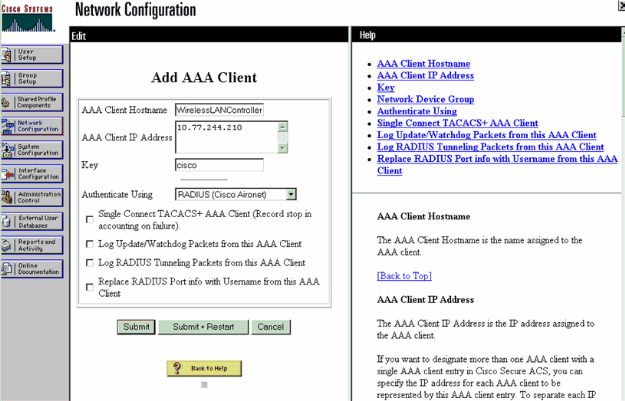

Definieer de WLC als een AAA-client op de ACS-server. Klik op Netwerkconfiguratie vanuit de ACS GUI.

-

Wanneer het venster Network Configuration verschijnt, definieert u de naam van de WLC, het IP-adres, het gedeelde geheim en de verificatiemethode (RADIUS, Cisco Aironet of RADIUS Aironet).

Raadpleeg de documentatie van de fabrikant voor andere niet-ACS-verificatieservers.

Een AAA-client toevoegen

Een AAA-client toevoegen

Opmerking: De gedeelde geheime sleutel die u op WLC vormt, en de ACS-server moeten aanpassen. Het gedeelde geheim is hoofdlettergevoelig.

-

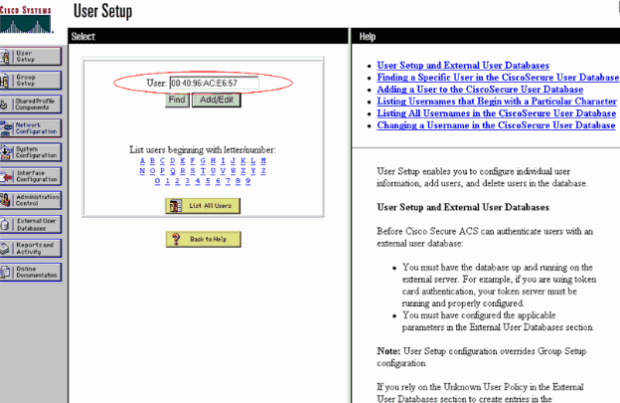

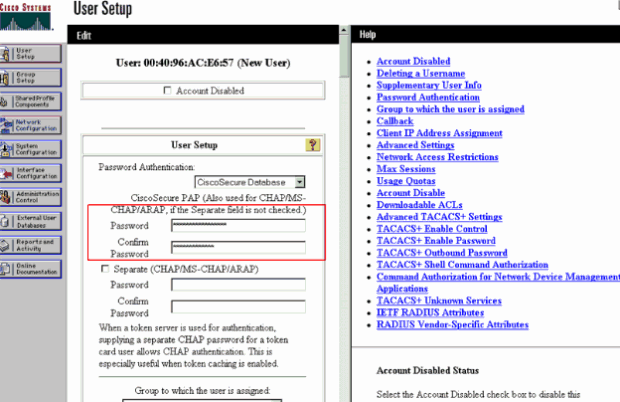

Klik in het hoofdmenu van de ACS op Gebruikersinstelling .

-

Voer in het tekstvak Gebruiker het MAC-adres in om toe te voegen aan de gebruikersdatabase.

Voer het MAC-adres in

Voer het MAC-adres in

Opmerking: Het MAC-adres moet precies zijn zoals het door de WLC wordt verzonden voor zowel de gebruikersnaam als het wachtwoord. Als de verificatie mislukt, controleer dan het logbestand met mislukte pogingen om te zien hoe de MAC wordt gerapporteerd door de WLC. Knip en plak het MAC-adres niet, omdat dit fantoomtekens kan introduceren.

-

Voer in het venster Gebruikersinstelling het MAC-adres in het tekstvak Beveiligde PAP-wachtwoord in.

Voer MAC-adres in het veld Secure-API-wachtwoord in

Voer MAC-adres in het veld Secure-API-wachtwoord in

Opmerking: Het MAC-adres moet precies zijn zoals het door de WLC wordt verzonden voor zowel de gebruikersnaam als het wachtwoord. Als de verificatie mislukt, controleer dan het logbestand met de mislukte pogingen om te zien hoe de MAC wordt gerapporteerd door het toegangspunt. Knip en plak het MAC-adres niet, omdat dit fantoomtekens kan introduceren.

-

Klik op Verzenden.

-

Herhaal stap 2-5 om meer gebruikers toe te voegen aan de ACS-database.

Nu, wanneer de cliënten met dit WLAN verbinden, gaat WLC de geloofsbrieven tot de ACS-server over. De ACS-server valideert de referenties aan de ACS-database. Als het MAC-adres van de client in de database aanwezig is, geeft de ACS RADIUS-server een verificatieresultaat naar de WLC terug en kan de client toegang tot het WLAN worden verleend.

Gebruik de CLI om het MAC-filter in WLC te configureren

Dit document besprak eerder hoe de WLC GUI moet worden gebruikt om MAC-filters te configureren. U kunt ook de CLI gebruiken om MAC-filters op de WLC te configureren. Zo configureert u het MAC-filter op WLC:

-

Geef het configuratieWLAN mac-filtering uit om wlan_id opdracht in te schakelen om MAC filtering in te schakelen. Voer de opdracht show WLAN in om te controleren of MAC-filtering is ingeschakeld voor het WLAN.

-

Config macfilter add opdracht:

De configuratie macfilter add opdracht laat u een macfilter, interface, beschrijving, etc. toevoegen.

Gebruik de configuratiemacfilter add-opdracht om een MAC-filtervermelding op de Cisco draadloze LAN-controller te maken. Gebruik deze opdracht om een client lokaal toe te voegen aan een draadloos LAN op de Cisco draadloze LAN-controller. Dit filter passeert het RADIUS-verificatieproces.

config macfilter add <MAC_address> <WLAN_id> <Interface_name> <description> <IP_address>

Voorbeeld

Voer een statische MAC-to-IP-adresomzetting in. Dit kan worden gedaan om een passieve client te ondersteunen, dat wil zeggen, een client die geen DHCP gebruikt en geen ongevraagde IP-pakketten verzendt.

(Cisco Controller) >config macfilter add 00:E0:77:31:A3:55 1 lab02 "labconnect" 10.92.125.51

-

configureren macfilter ip-adres opdracht

De configuratie macfilter ip-adres opdracht laat u een MAC-filter aan een IP adres in kaart brengen. Gebruik deze opdracht om een IP-adres te configureren in de lokale MAC-filterdatabase:

config macfilter ip-address <MAC_address> <IP_address>

Voorbeeld

(Cisco Controller) >config macfilter ip-address 00:E0:77:31:A3:55 10.92.125.51

Een time-out configureren voor uitgeschakelde clients

U kunt een time-out configureren voor uitgeschakelde clients. Clients die niet drie keer authenticeren tijdens pogingen tot associatie worden automatisch uitgeschakeld van verdere associatiepogingen.

Nadat de timeout periode is verlopen, mag de client opnieuw authenticatie proberen totdat deze gekoppeld is aan authenticatie of de authenticatie mislukt en wordt deze opnieuw uitgesloten.

Voer de opdracht wlan_id timeout voor configuratie van de uitsluitingslijst van het WLAN in om de time-out voor uitgeschakelde clients te configureren.

De waarde van de timeout kan van 1 tot 65535 seconden zijn, of u kunt 0 invoeren om de client permanent uit te schakelen.

Verifiëren

Om te verifiëren of het MAC-filter correct is geconfigureerd:

-

tonen macfilter overzicht—Hier wordt een overzicht van alle MAC-filtervermeldingen weergegeven.

-

toon macfilterdetail < client-MAC-adres >—Gedetailleerde weergave van een MAC-filtervermelding.

Hier is een voorbeeld van de opdracht show macfilter summier:

(Cisco Controller) >show macfilter summary MAC Filter RADIUS Compatibility mode............. Cisco ACS MAC Filter Delimiter............................. None Local Mac Filter Table MAC Address WLAN Id Description ----------------------- -------------- -------------------------------- 00:40:96:ac:e6:57 1 Guest (Cisco Controller) >

Hier is een voorbeeld van hoe macfilter detailcommando:

(Cisco Controller) >show macfilter detail 00:40:96:ac:e6:57 MAC Address...................................... 00:40:96:ac:e6:57 WLAN Identifier.................................. 1 Interface Name................................... mac-client Description...................................... Guest

Problemen oplossen

U kunt deze opdrachten gebruiken om problemen met uw configuratie op te lossen:

Opmerking: Raadpleeg Important Information on Debug Commands (Belangrijke informatie over opdrachten met debug) voordat u opdrachten met debug opgeeft.

-

debug aaa all enable-Biedt het zuiveren van alle AAA-berichten.

-

debug mac addr <client-MAC-adres xx:xx:xx:xx:xx:xx>—gebruik de opdracht debug macoporder om MAC-debugging te configureren.

Hier is een voorbeeld van debug aaa allen toelaten bevel:

Wed May 23 11:13:55 2007: Looking up local blacklist 004096ace657

Wed May 23 11:13:55 2007: Looking up local blacklist 004096ace657

Wed May 23 11:13:55 2007: User 004096ace657 authenticated

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Returning AAA Error 'Success' (0)

for mobile 00:40:96:ac:e6:57

Wed May 23 11:13:55 2007: AuthorizationResponse: 0xbadff97c

Wed May 23 11:13:55 2007: structureSize................................76

Wed May 23 11:13:55 2007: resultCode...................................0

Wed May 23 11:13:55 2007: protocolUsed.................................0x00000008

Wed May 23 11:13:55 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:13:55 2007: Packet contains 2 AVPs:

Wed May 23 11:13:55 2007: AVP[01] Service-Type.............................

0x0000000a (10) (4 bytes)

Wed May 23 11:13:55 2007: AVP[02] Airespace / Interface-Name...............

staff-vlan (10 bytes)

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 processing avps[0]: attribute 6

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 processing avps[1]: attribute 5

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Applying new AAA override for

station 00:40:96:ac:e6:57

Wed May 23 11:13:55 2007: 00:40:96:ac:e6:57 Override values for station 00:40:96:ac:e6:57

source: 2, valid bits: 0x200 qosLevel: -1, dscp: 0xffffffff, dot1pTag: 0xffffffff,

sessionTimeout: -1 dataAvgC: -1, rTAvgC: -1, dataBurstC:

-1, rTimeBurstC: -1 vlanIfName: 'mac-client'

Wanneer een draadloze client niet aanwezig is in de MAC-adresdatabase op de WLC (lokale database) of op de RADIUS-server probeert te koppelen aan het WLAN, kan die client worden uitgesloten. Hier is een voorbeeld van het debug aaa allen toelaten bevel voor een niet succesvolle authentificatie van MAC:

Wed May 23 11:05:06 2007: Unable to find requested user entry for 004096ace657

Wed May 23 11:05:06 2007: AuthenticationRequest: 0xa620e50

Wed May 23 11:05:06 2007: Callback.....................................0x807e724

Wed May 23 11:05:06 2007: protocolType.................................0x00000001

Wed May 23 11:05:06 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:05:06 2007: Packet contains 14 AVPs (not shown)

Wed May 23 11:05:06 2007: 00:40:96:ac:e6:57 Returning AAA Error 'No Server' (-7)

for mobile 00:40:96:ac:e6:57

Wed May 23 11:05:06 2007: AuthorizationResponse: 0xbadff7e4

Wed May 23 11:05:06 2007: structureSize................................28

Wed May 23 11:05:06 2007: resultCode...................................-7

Wed May 23 11:05:06 2007: protocolUsed.................................0xffffffff

Wed May 23 11:05:06 2007: proxyState...................................

00:40:96:AC:E6:57-00:00

Wed May 23 11:05:06 2007: Packet contains 0 AVPs:

Fout: Draadloze clients die proberen te verifiëren via MAC-adres worden geweigerd; Mislukte verificatierapport toont interne fouten

Wanneer u ACS 4.1 op een Microsoft Windows 2003 Enterprise-server gebruikt, worden clients die proberen te verifiëren op basis van het MAC-adres, afgewezen.

Dit gebeurt wanneer een AAA-client de Service-Type=10 attribuutwaarde naar de AAA-server verstuurt. Dit komt door Cisco bug-id CSC62641.

AAA-clients die door deze bug worden beïnvloed, zijn onder andere WLC's en switches die MAC-verificatie-omzeilen gebruiken.

Dit kan als volgt worden uitgelegd:

-

Uitbreiding naar ACS 4.0.

of

-

Voeg de MAC-adressen toe die moeten worden geverifieerd aan een Network Access Protection (NAP) onder de interne ACS DB MAC-adrestabel.

Fout: Kan geen MAC-filter toevoegen met de WLC GUI

Dit kan gebeuren vanwege de Cisco bug-id CSCsj98722. De bug is vastgelegd in 4.2 release van code.

Als u versies eerder uitvoert dan 4.2, kunt u de firmware upgraden naar 4.2 of deze twee omzeilingen voor dit probleem gebruiken.

-

Gebruik de CLI om de MAC Filter met deze opdracht te configureren:

config macfilter add <MAC_address> <WLAN_id> <Interface_name>

-

Kies in de Web GUI van de controller Any WLAN onder het tabblad Security en voer het te filteren MAC-adres in.

Fout: Stille client niet in uitvoerstatus geplaatst

Als de vereiste DHCP niet op het controlemechanisme wordt gevormd, leren APs het IP adres van draadloze cliënten wanneer de draadloze cliënten het eerste IP pakket of ARP verzenden.

Als de draadloze clients passieve apparaten zijn, bijvoorbeeld apparaten die geen communicatie starten, dan leert het toegangspunt het IP-adres van de draadloze apparaten niet.

Hierdoor wacht de controller tien seconden op de client om een IP-pakket te verzenden.

Als er geen reactie van het pakket van de cliënt is, dan laat vallen de controller om het even welke pakketten aan de passieve draadloze cliënten.

Dit probleem is gedocumenteerd in Cisco bug-id CSC46427.

Opmerking: Alleen geregistreerde Cisco-gebruikers kunnen toegang krijgen tot interne tools en informatie.

Als aanbevolen tijdelijke oplossing voor passieve apparaten zoals printers, draadloze PLC-pompen enzovoort, stelt u het WLAN in voor MAC-filtering en laat u AAA-overschrijving controleren om deze apparaten te kunnen aansluiten.

Een MAC-adresfilter kan worden gemaakt op de controller die het MAC-adres van het draadloze apparaat aan een IP-adres toewijst.

Opmerking: Dit vereist dat MAC-adresfiltering op de WLAN-configuratie voor Layer 2 Security is ingeschakeld. Tevens is vereist dat AAA-opheffing toestaan is ingeschakeld in de geavanceerde instellingen van de WLAN-configuratie.

Voer deze opdracht in vanuit de CLI om het MAC-adresfilter te maken:

config macfilter add <STA MAC addr> <WLAN_id> <Interface_name> <description> <STA IP address>

Hierna volgt een voorbeeld:

(Cisco Controller) > config macfilter add 00:01:02:03:04:05 1 my_interface "Zebra Printer" 192.168.1.1

Gerelateerde informatie

- Configuratievoorbeeld van ACL’s op wireless LAN-controllers

- Configuratievoorbeelden van verificatie van draadloze LAN-controllers

- Configuratievoorbeeld van VLAN’s op wireless LAN-controllers

- Configuratiehandleiding voor Cisco draadloze LAN-controllers, melding van beëindiging van release 4.1

- Pagina voor draadloze technologie-ondersteuning

- Cisco Technical Support en downloads

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

09-Feb-2024

|

Hercertificering |

2.0 |

19-Oct-2022

|

Revisie - Bijgewerkt standaardformaat |

1.0 |

23-May-2007

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Julio JimenezCisco TAC Project Manager

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback