Herstel CUCM IM/P Service zelfondertekende certificaten

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft een aanbevolen stapsgewijze procedure voor het regenereren van certificaten in CUCM IM/P 8.x en hoger.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van de IM & Presence (IM/P) servicecertificaten.

Gebruikte componenten

De informatie in dit document is gebaseerd op IM/P release 8.x en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Gebruik van certificaatarchief

Cisco Unified Presence (CUP)-certificaat

Gebruikt voor beveiligde SIP-verbindingen voor SIP Federation, Microsoft Remote Call Control voor Lync/OCS/LCS, beveiligde verbinding tussen Cisco Unified Certificate Manager (CUCM) en IM/P, enzovoort.

Uitbreidbaar certificaat voor Messaging and Presence Protocol (CUP-XMPP)

De Cisco Unified Presence (CUP) wordt gebruikt om beveiligde verbindingen voor XMPP-clients te valideren wanneer een XMPP-sessie wordt gemaakt.

Uitbreidbaar certificaat voor Messaging and Presence Protocol Server to Server (CUP-XMPP-S2S)

De Cisco Unified Presence wordt gebruikt voor de validatie van beveiligde verbindingen voor XMPP-interdomeinfederaties met een extern gefedereerd XMPP-systeem.

IP-beveiligingscertificaat (IPSec)

Gebruikt voor:

· Valideren van beveiligde verbinding voor het Disaster Recovery System (DRS)/Disaster Recovery Framework (DRF).

· Valideer beveiligde verbinding voor IPsec-tunnels naar Cisco Unified Communications Manager (CUCM) en IM/P-knooppunten in het cluster.

Tomcat Certificate

Gebruikt voor:

· Valideren van verschillende webtoegang, zoals toegang tot servicepagina's van andere knooppunten in het cluster en Jabber Access.

· Valideren van beveiligde verbinding voor SAML Single Sign-On (SSO).

· Valideren van beveiligde verbinding voor Intercluster Peer.

Voorzichtig: Als u de functie SSO op uw Unified Communications-servers gebruikt en de Cisco Tomcat-certificaten worden geregenereerd, moet de SSO met de nieuwe certificaten worden geconfigureerd. De link om SSO op CUCM en ADFS 2.0 te configureren is: https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/211302-Configure-Single-Sign-On-using-CUCM-and.html.

Opmerking: De link naar het CUCM-proces voor certificaatregeneratie/vernieuwing is: https://www.cisco.com/c/en/us/support/unified-communications/unified-communications-manager-callmanager/products-tech-notes-list.html.

Certificaatregeneratieproces

CUP-certificaat

Stap 1. Open een grafische gebruikersinterface (GUI) voor elke server in uw cluster. Start met de IM/P-uitgever, open vervolgens een GUI voor elke IM/P-abonneeserver en navigeer naar Cisco Unified OS Administration > Security > Certificate Management.

Stap 2. Begin met de uitgever GUI en kies om alle certificaten teFindtonen. Kies hetcup.pemcertificaat. Eenmaal geopend, kiesRegenerateen wacht tot u succes ziet voordat de pop-up wordt gesloten.

Stap 3. Ga verder met volgende abonnees, raadpleeg dezelfde procedure als in stap 2. en vul alle abonnees in uw cluster in.

Stap 4. Nadat het CUP-certificaat op alle knooppunten is geregenereerd, moeten de services opnieuw worden gestart.

Opmerking: Als de configuratie van de Presence Redundancy Group de optie Hoge beschikbaarheid inschakelen heeft ingeschakeld, voertnchecku deze uit voordat de services opnieuw worden gestart. U hebt toegang tot de configuratie van de Presence Redundancy Group opCUCM Pub Administration > System > Presence Redundancy Group. Een herstart van de diensten veroorzaakt een tijdelijke stroomonderbreking van IM/P en moet buiten de productieuren worden gedaan.

Start de services in deze volgorde opnieuw:

1. Log in op Cisco Unified Servicability van de uitgever:

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b.RestartCisco SIP-proxyservice.

Restartc. Nadat de service is opgestart, gaat u verder met de abonnees en de Cisco SIP Proxy-service.

d. Begin met de uitgever en ga vervolgens door met de abonnees.RestartCisco SIP Proxy-service (ook vanCisco Unified Serviceability > Tools > Control Center - Feature Services).

2. Log in op Cisco Unified Servicability van de uitgever:

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b.RestartCisco Presence Engine-service

c. Nadat de service is opgestart, gaat u verder metRestartde implementatie van Cisco Presence Engine Service op de abonnees.

Opmerking: Indien geconfigureerd voor SIP Federation,RestartCisco XCP SIP Federation Connection Manager service (bevindt zich opCisco Unified Serviceability > Tools > Control Center - Feature Services). Begin met de uitgever en ga dan door met de abonnees.

CUP-XMPP certificaat

Opmerking: Aangezien Jabber gebruik maakt van de CUCM en IM/P Tomcat en de CUP-XMPP servercertificaten om de verbindingen voor Tomcat en de CUP-XMPP services te valideren, zijn deze CUCM en IM/P certificaten in de meeste gevallen CA-ondertekend. Stel dat het Jabber-apparaat niet beschikt over de hoofdmap en een tussenliggend certificaat dat deel uitmaakt van het CUP-XMPP-certificaat dat is geïnstalleerd in het vertrouwensarchief van het certificaat. In dat geval geeft de Jabber-client een veiligheidswaarschuwing weer die verschijnt voor het onbetrouwbare certificaat. Als nog niet geïnstalleerd in het certificaat van het Jabber-apparaatvertrouwensarchief, moeten de wortel en elk tussenliggend certificaat naar het Jabber-apparaat worden geduwd door middel van groepsbeleid, MDM, e-mail enzovoort, dat afhankelijk is van de Jabber-client.

Opmerking: Als het CUP-XMMP-certificaat zelf is ondertekend, verschijnt op de Jabber-client een beveiligingswaarschuwing voor het onbetrouwbare certificaat als het CUP-XMPP-certificaat niet is geïnstalleerd in de vertrouwensopslag van het Jabber-apparaatcertificaat. Als het nog niet is geïnstalleerd, moet het zelf-ondertekende CUP-XMPP certificaat naar het Jabber apparaat worden geduwd door middel van groepsbeleid, MDM, e-mail, enzovoort, dat afhankelijk is van de Jabber-client.

Stap 1. Open een GUI voor elke server in uw cluster. Begin met de IM/P-uitgever, open vervolgens een GUI voor elke IM/P-abonneeserver en navigeer naar Cisco Unified OS Administration > Security > Certificate Management.

Stap 2. Begin met de uitgever GUI en kiesFindom alle certificaten te tonen. Bepaal vanuit de typekolm voor het cup-xmpp.pem certificaat of het zelfondertekend of CA-ondertekend is. Als het cup-xmpp.pem certificaat een door derden ondertekend (type CA-ondertekend) distributie multi-SAN is, bekijk deze link wanneer u een multi-SAN CUP-XMPP CSR genereert en bij CA indient voor CA-ondertekend CUP-XMPP certificaat; Unified Communications Cluster Setup met CA-Onderwerp Alternate Name Configuration Voorbeeld.

Als het cup-xmpp.pem certificaat een door een derde ondertekend (door CA ondertekend type) distributieknooppunt is (distributienaam is gelijk aan de algemene naam voor het certificaat), bekijk dan deze link wanneer u een single-node CUP-XMPP CSR genereert en bij CA een CA-ondertekend CUP-XMPP certificaat indient; Jabber Complete How-To Guide voor certificaatvalidatie. Als het cup-xmpp.pem certificaat zelf is ondertekend, gaat u verder met Stap 3.

Stap 3. KiesFindom alle certificaten te tonen en kies vervolgens hetcup-xmpp.pemcertificaat. Kies Regenerate eenmaal open en wacht tot u succes ziet voordat de pop-up wordt gesloten.

Stap 4. Ga verder met volgende abonnees; raadpleeg dezelfde procedure in stap 2 en vul deze in voor alle abonnees in uw cluster.

Stap 5. Nadat het CUP-XMPP-certificaat op alle knooppunten is geregenereerd, moet de Cisco XCP-routerservice op de IM/P-knooppunten worden herstart.

Opmerking: Als de Configuratie van de Groep van de Redundantie van de Aanwezigheid Hoge Beschikbaarheid heeft gecontroleerd,Uncheckdit alvorens de dienst opnieuw is begonnen. De configuratie van de Presence Redundancy Group kan worden benaderd bijCUCM Pub Administration > System > Presence Redundancy Group. Een opnieuw opstarten van de service veroorzaakt een tijdelijke storing van IM/P en moet buiten de productieuren plaatsvinden.

3. Log in op Cisco Unified Servicability van de uitgever:

a. Cisco Unified Serviceability > Tools > Control Center - Network Services.

b.Restartde Cisco XCP routerservice.

c. Zodra het opnieuw opstarten van de service is voltooid, gaat u verder metRestartCisco XCP routerservice op de abonnees.

CUP-XMPP-S2S-certificaat

Stap 1. Open een GUI voor elke server in uw cluster. Begin met de IM/P-uitgever, open vervolgens een GUI voor elke IM/P-abonneeserver en navigeer naarCisco Unified OS Administration > Security > Certificate Management.

Stap 2. Begin met de uitgever GUI, kiesFindom alle certificaten te tonen, en kies hetcup-xmpp-s2s.pemcertificaat. Eenmaal geopend, kiesRegenerateen wacht tot u succes ziet voordat de pop-up wordt gesloten.

Stap 3. Ga verder met volgende abonnees en raadpleeg dezelfde procedure in stap 2, en voltooi deze voor alle abonnees in uw cluster.

Stap 4. Nadat het CUP-XMPP-S2S-certificaat op alle knooppunten is geregenereerd, moeten de services in de vermelde volgorde opnieuw worden gestart.

Opmerking: Als de Configuratie van de Groep van de Redundantie van de Aanwezigheid Hoge Beschikbaarheid heeft gecontroleerd,Uncheckdit alvorens deze diensten zijn opnieuw begonnen toelaat. De configuratie van de Presence Redundancy Group kan worden geopend opCUCM Pub Administration > System > Presence Redundancy Group. Een herstart van de diensten veroorzaakt een tijdelijke stroomonderbreking van IM/P en moet buiten de productieuren worden gedaan.

4. Log in op Cisco Unified Servicability van de uitgever:

a. Cisco Unified Serviceability > Tools > Control Center - Network Services.

b.Restartde Cisco XCP routerservice.

c. Nadat het opnieuw opstarten van de service is voltooid, gaat u verder metRestartde ondersteuning van Cisco XCP Router op de abonnees.

5. Log in op Cisco Unified Servicability van de uitgever:

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b. Restartde Cisco XCP XMPP Federation Connection Manager-service

Restartc. Nadat het opnieuw opstarten van de service is voltooid, gaat u verder met de service van Cisco XCP XMPP Federation Connection Manager op de abonnees.

IPsec-certificaat

Opmerking: Het ipsec.pem certificaat in de CUCM-uitgever moet geldig en aanwezig zijn in alle abonnees (CUCM- en IM/P-knooppunten) in het IPSec-vertrouwensarchief. Het ipsec.pem certificaat van de abonnee is niet aanwezig in de uitgever als IPSec vertrouwensopslag in een standaardplaatsing. Om de geldigheid te verifiëren, vergelijk de serienummers in het ipsec.pem certificaat van de CUCM-PUB met het IPSec-vertrouwen in de abonnees. Ze moeten overeenkomen.

Opmerking: DRS maakt gebruik van een SSL-gebaseerde communicatie (Secure Socket Layer) tussen de Source Agent en de Local Agent voor verificatie en codering van gegevens tussen de CUCM-clusterknooppunten (CUCM- en IM/P-knooppunten). DRS maakt gebruik van de IPSec-certificaten voor de Public/Private Key-codering. Houd er rekening mee dat als u het IPSEC-bestand (hostname.pem ) uit de pagina Certificaatbeheer verwijdert, DRS niet werkt zoals verwacht. Als u het IPSEC-vertrouwensbestand handmatig verwijdert, moet u ervoor zorgen dat u het IPSEC-certificaat uploadt naar de IPSEC-vertrouwensopslag. Raadpleeg voor meer informatie de Help-pagina voor certificaatbeheer in de CUCM-beveiligingshandleidingen.

Stap 1. Open een GUI voor elke server in uw cluster. Begin met de IM/P-uitgever, open vervolgens een GUI voor elke IM/P-abonneeserver en navigeer naarCisco Unified OS Administration > Security > Certificate Management.

Stap 2. Begin met de uitgever GUI en kiesFindom alle certificaten te tonen.Choosehetipsec.pemcertificaat. Eenmaal geopend, kiesRegenerateen wacht tot u succes ziet voordat de pop-up wordt gesloten.

Stap 3. Ga verder met volgende abonnees en raadpleeg dezelfde procedure in stap 2, en voltooi deze voor alle abonnees in uw cluster.

Stap 4. Nadat alle knooppunten het IPSEC-certificaat opnieuw hebben gegenereerd,Restartdan deze services. Navigeer naar de Cisco Unified Servicability van de uitgever;Cisco Unified Serviceability > Tools > Control Center - Network Services.

a. KiesRestartvoor de primaire service van Cisco DRF.

b. Nadat het opnieuw opstarten van de service is voltooid, kiest uRestarteen lokale service van Cisco DRF op de uitgever en gaat u vervolgens op elke abonnee verder metRestartde lokale service van Cisco DRF.

Tomcat Certificate

Opmerking: Aangezien Jabber de CUCM Tomcat- en IM/P Tomcat- en CUP-XMPP-servercertificaten gebruikt om de verbindingen voor Tomcat- en CUP-XMPP-diensten te valideren, zijn deze CUCM- en IM/P-certificaten in de meeste gevallen CA-ondertekend. Veronderstel het apparaat Jabber niet de wortel en om het even welk tussentijds certificaat heeft dat deel van het certificaat Tomcat in zijn certificaatvertrouwensopslag wordt geïnstalleerd is. In dat geval geeft de Jabber-client een pop-up met een veiligheidswaarschuwing weer voor het onbetrouwbare certificaat. Als nog niet geïnstalleerd in het certificaatvertrouwensarchief van het Jabber-apparaat, moeten de wortel en elk tussenliggend certificaat naar het Jabber-apparaat worden geduwd via groepsbeleid, MDM, e-mail enzovoort, dat afhankelijk is van de Jabber-client.

Opmerking: Als het Tomcat-certificaat zelf is ondertekend, geeft de Jabber-client een veiligheidswaarschuwing voor het onbetrouwbare certificaat weer als het Tomcat-certificaat niet is geïnstalleerd in het certificaatvertrouwensarchief van het Jabber-apparaat. Als het Jabber-apparaat nog niet is geïnstalleerd in het certificaatvertrouwensarchief, moet het zelfondertekende CUP-XMPP-certificaat naar het Jabber-apparaat worden gedrukt via groepsbeleid, MDM, e-mail enzovoort, dat afhankelijk is van de Jabber-client.

Stap 1. Open een GUI voor elke server in uw cluster. Begin met de IM/P-uitgever, open vervolgens een GUI voor elke IM/P-abonneeserver en navigeer naarCisco Unified OS Administration > Security > Certificate Management.

Stap 2. Begin met de uitgever GUI en kies om alle certificaten teFindtonen.

· Bepaal vanuit de kolom Type voor hettomcat.pemcertificaat of het zelfondertekend of CA-ondertekend is.

· Als hettomcat.pemcertificaat een door derden ondertekend (type CA-ondertekend) distributiemeer multi-SAN is, bekijk dan deze link over hoe u een multi-SAN Tomcat CSR kunt genereren en stuur naar CA voor een CA-ondertekend Tomcat-certificaat, Unified Communications Cluster Setup met CA-ondertekend multi-server Onderwerp Alternate Name Configuration Voorbeeld

Opmerking: De multi-SAN Tomcat CSR wordt gegenereerd op de CUCM-uitgever en wordt gedistribueerd naar alle CUCM- en IM/P-knooppunten in het cluster.

· Als het tomcat.pem certificaat een door een derde ondertekende (door CA ondertekende) distributienaam is (distributienaam is gelijk aan de algemene naam voor het certificaat), bekijk dan deze link om een single-node CUP-XMPP CSR te genereren, en dien het in bij CA voor CA-ondertekend CUP-XMPP certificaat, Jabber Complete How-To Guide voor certificaatvalidatie

· Als het tomcat.pem certificaat zelf is ondertekend, gaat u verder met Stap 3

Stap 3. KiesFindom alle certificaten weer te geven:

· Kies hettomcat.pemcertificaat.

· Eenmaal geopend, kiesRegenerateen wacht tot u de succes pop-up ziet voordat de pop-up wordt gesloten.

Stap 4. Ga verder met elke volgende abonnee, raadpleeg de procedure in stap 2 en vul alle abonnees in uw cluster in.

Stap 5. Nadat alle knooppunten het Tomcat-certificaat opnieuw hebben gegenereerd,Restartde Tomcat-service op alle knooppunten. Begin met de uitgever, gevolgd door de abonnees.

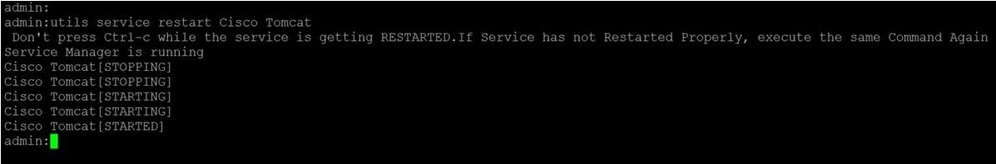

· Om de Tomcat-service te kunnenRestartgebruiken, moet u een CLI-sessie voor elke knooppunt openen en de opdracht uitvoeren totdat de service Cisco Tomcat opnieuw start, zoals in de afbeelding:

Verlopen vertrouwenscertificaten verwijderen

Opmerking: Trustcertificaten (die eindigen in -trust) kunnen worden verwijderd wanneer nodig. Vertrouwelijke certificaten die kunnen worden verwijderd zijn certificaten die niet langer nodig zijn, zijn verlopen of verouderd zijn. De vijf identiteitsbewijzen niet wissen: de cup.pem , cup-xmpp.pem , cup-xmpp-s2s.pem , ipsec.pem , en tomcat.pem certificaten. De service herstart, zoals getoond, is ontworpen om alle in-memory informatie van deze legacy certificaten binnen die services te wissen.

Opmerking: Als de Configuratie van de Groep van de Redundantie van de Aanwezigheid Hoge gecontroleerde Beschikbaarheid heeft toegelaten,Uncheckdit alvorens de dienstStopped/Started of isRestarted. De configuratie van de Presence Redundancy Group is toegankelijk viaCUCM Pub Administration > System > Presence Redundancy Group. Een herstart van sommige van de diensten, zoals getoond, veroorzaakt een tijdelijke stroomonderbreking van IM/P en moet buiten de productieuren worden gedaan.

Stap 1. Navigeer naarCisco Unified Serviceability > Tools > Control Center - Network Services:

· Kies in het vervolgkeuzemenu uw IM/P-uitgever, kiesStopuit Cisco Certificate Expiry Monitor, gevolgd doorStopin Cisco Intercluster Sync Agent.

· HerhaalStopdeze services voor elke IM/P-knooppunt in uw cluster.

Opmerking: Als het Tomcat-trust certificaat moet worden verwijderd, navigeer dan naarCisco Unified Serviceability > Tools > Control Center - Network Servicesde uitgever van de CUCM.

· Kies in de vervolgkeuzelijst de CUCM-uitgever.

· KiesStopuit de Cisco-monitor voor het verlopen van het certificaat, gevolgd doorStopeen melding van de wijziging van het Cisco-certificaat.

· Herhaal dit voor elke CUCM-knooppunt in uw cluster.

Stap 2. Navigeer naarCisco Unified OS Administration > Security > Certificate Management > Find.

· Vind de verlopen vertrouwenscertificaten (voor versies 10.x en hoger, kunt u filteren op Vervaldatum. Van versies eerder dan 10.0 moet u de specifieke certificaten handmatig of via de RTMT-waarschuwingen (indien ontvangen) identificeren.

· Hetzelfde vertrouwenscertificaat kan in meerdere knooppunten verschijnen, het moet afzonderlijk van elke knooppunt worden verwijderd.

· Kies het vertrouwenscertificaat dat moet worden verwijderd (op basis van de versie, krijgt u een pop-up of u wordt naar het certificaat op dezelfde pagina navigeren).

· KiesDelete(u krijgt een pop-up die begint met "u staat op het punt dit certificaat permanent te verwijderen...").

•Klik op de knop OK.

Stap 3. Herhaal het proces voor elk te verwijderen vertrouwenscertificaat.

Stap 4. Na voltooiing moeten diensten die rechtstreeks verband houden met de geschrapte certificaten, opnieuw worden gestart.

· CUP-trust: Cisco SIP proxy, Cisco Presence Engine en indien geconfigureerd voor SIP Federation, Cisco XCP SIP Federation Connection Manager (zie sectie CUP-certificaat)

· CUP-XMPP-trust: Cisco XCP router (zie sectie CUP-XMPP certificaat)

· CUP-XMPP-S2S-trust: Cisco XCP router en Cisco XCP XMPP Federation Connection Manager

· IPsec-vertrouwen: Lokale DRF-bron/DRF (zie sectie IPSec-certificaat)

Tomcat-trust: Start de Tomcat Service opnieuw via de opdrachtregel (zie het gedeelte Tomcat-certificaat)

Stap 5. De herstartservices zijn gestopt in stap 1.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

04-Feb-2025

|

Bijgewerkt opmaak SEO. |

2.0 |

08-Dec-2023

|

Bijgewerkte Inleiding, SEO, Stijl Vereisten en het Formatteren. |

1.0 |

17-Mar-2020

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Adrian EsquilloCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback