Inleiding

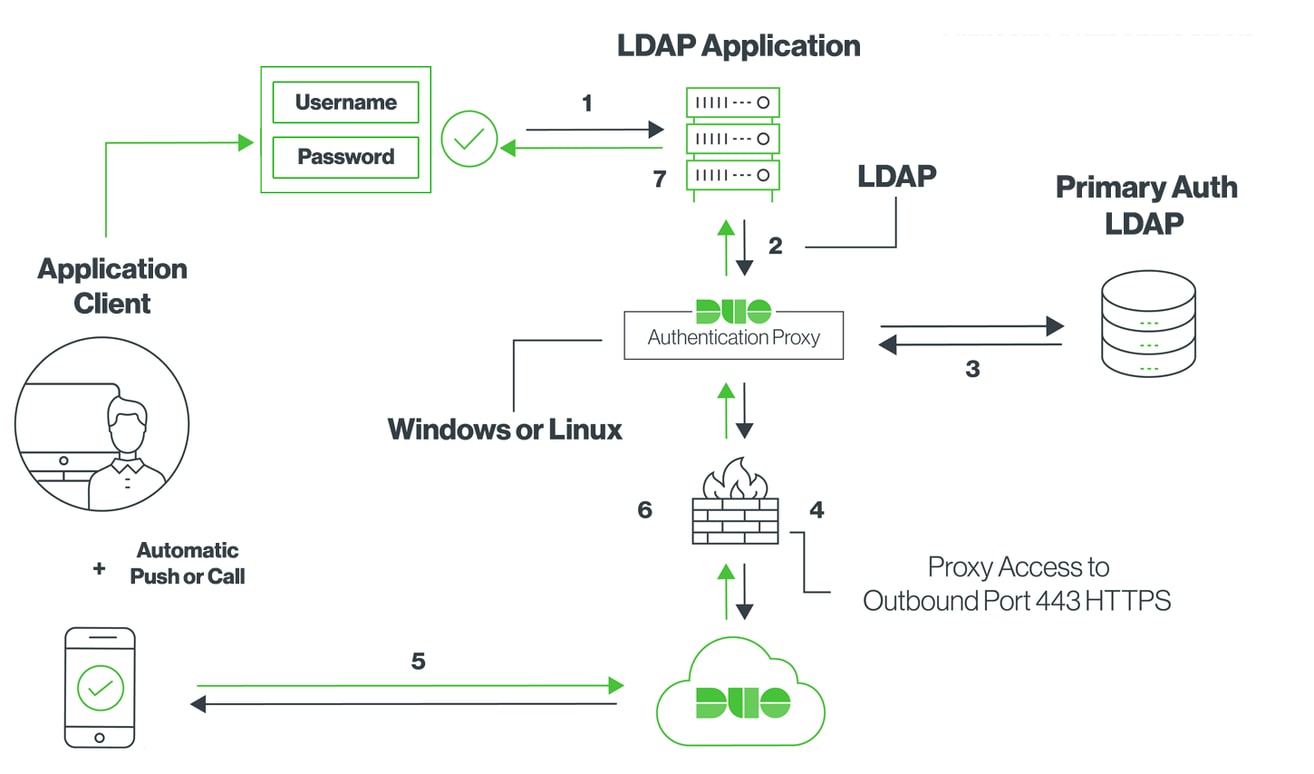

In dit document wordt beschreven hoe u multifactorverificatie kunt configureren op de IMM-apparaatconsole met behulp van LDAP en de Duo-verificatieproxy.

Voorwaarden

Vereisten

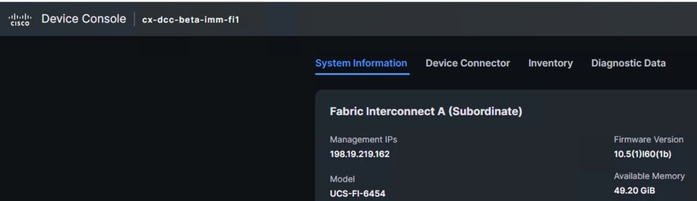

UCS Fabric Interconnects in Intersight Managed Mode (IMM).

Duo-abonnement met een geregistreerde gebruiker.

Configureren

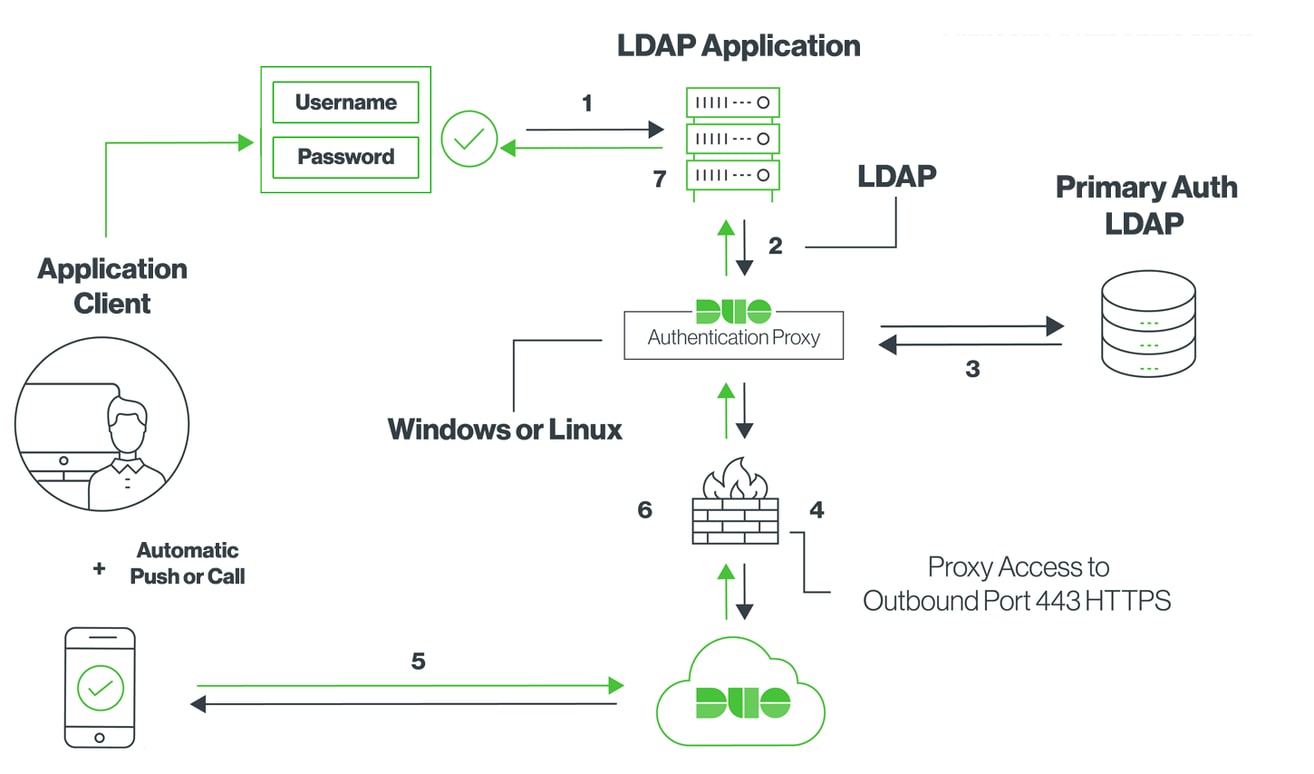

Netwerkdiagram

Stap 1.

Installeer de Duo Authentication Proxy op een Windows-server die toegankelijk is voor zowel de Active Directory als de IMM-apparaatconsole.

De Duo-verificatieproxy vindt u hier.

Stap 2.

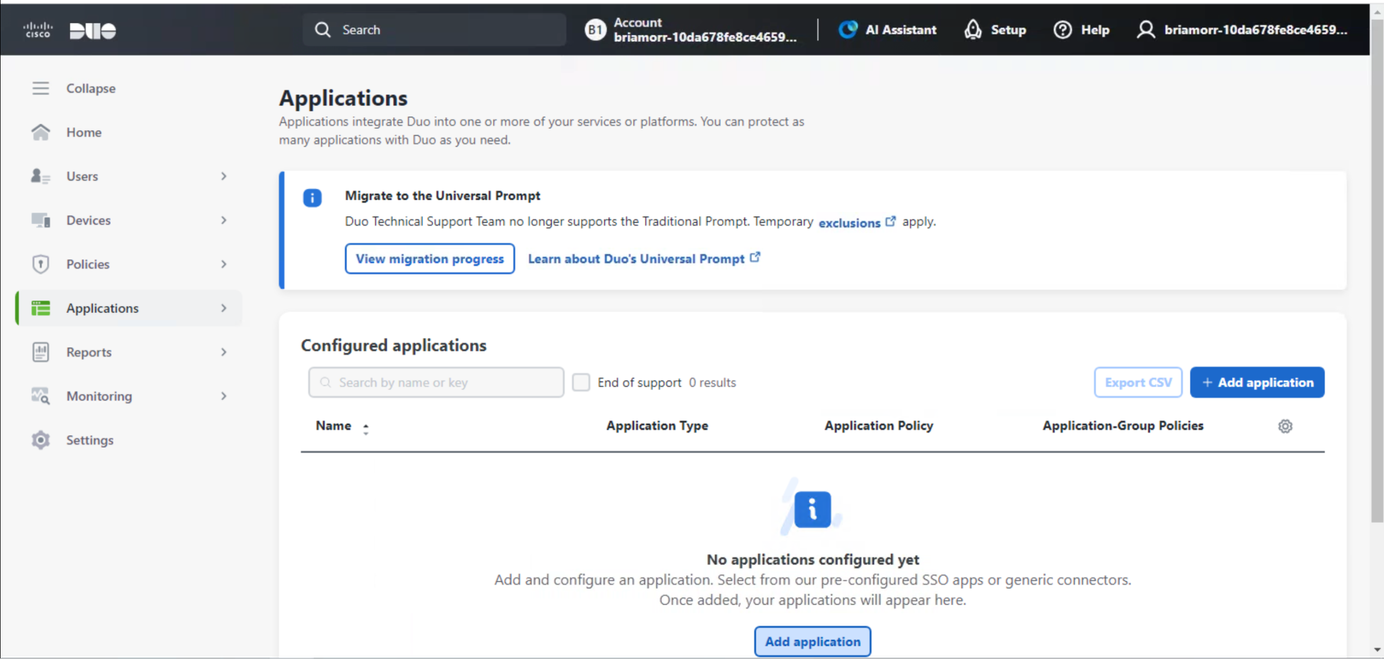

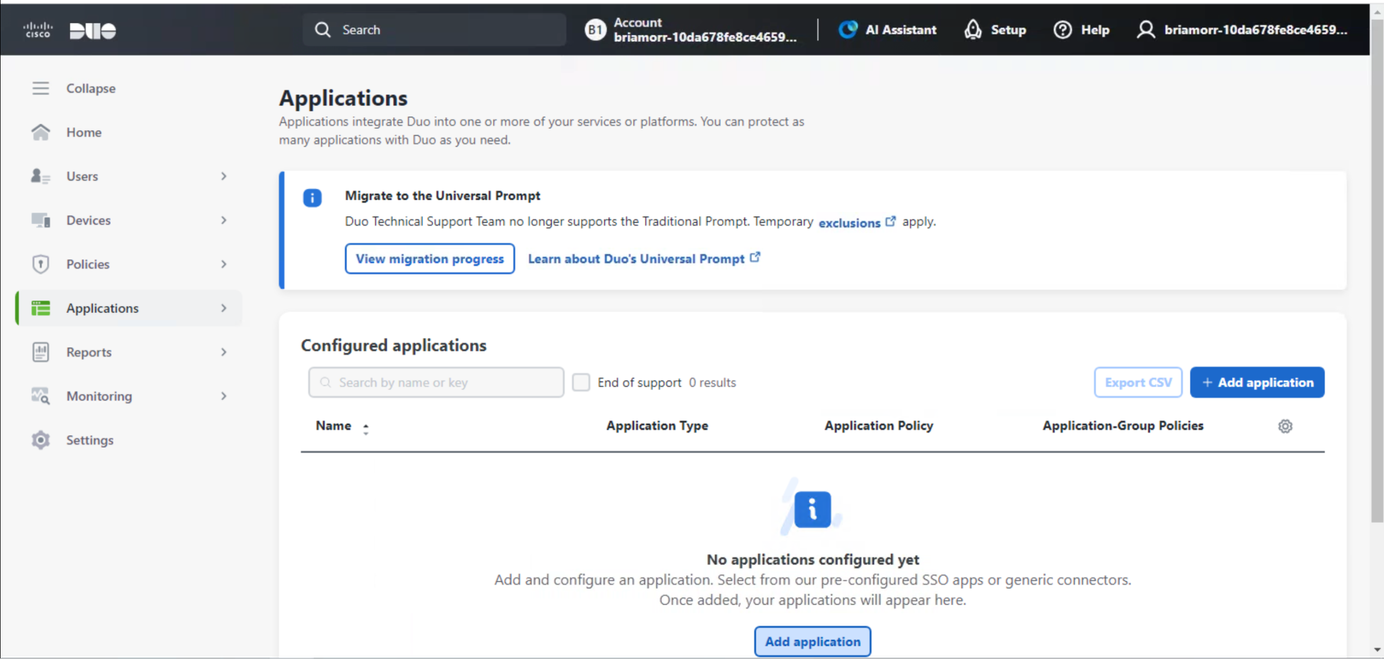

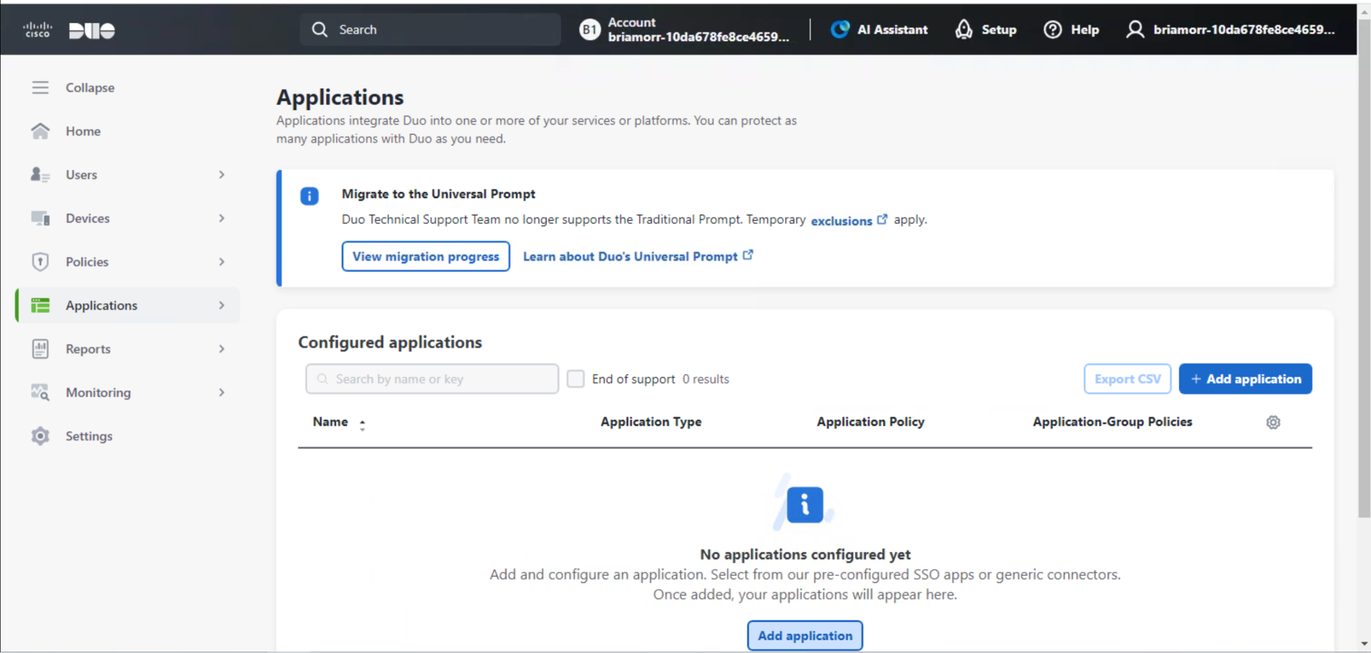

In ons Duo-exemplaar kunt u een nieuwe toepassing toevoegen.

Zoek naar ldap en voeg de Ldap-proxy toe om door te gaan.

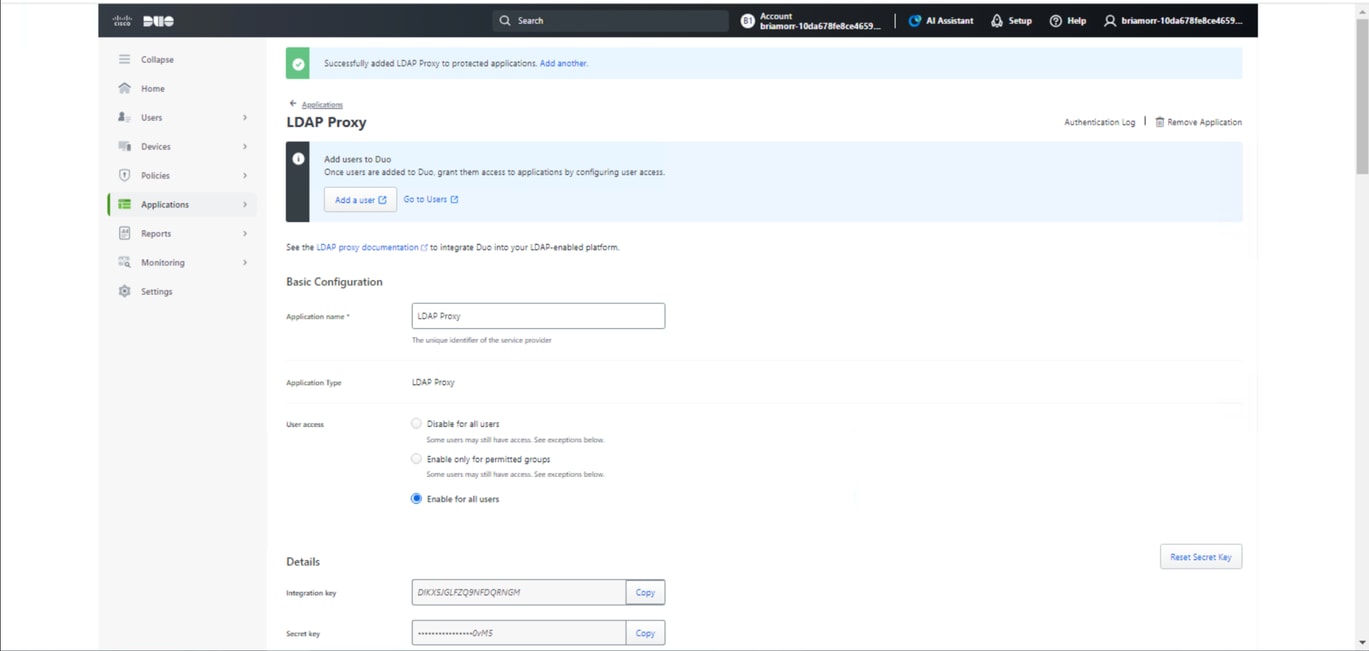

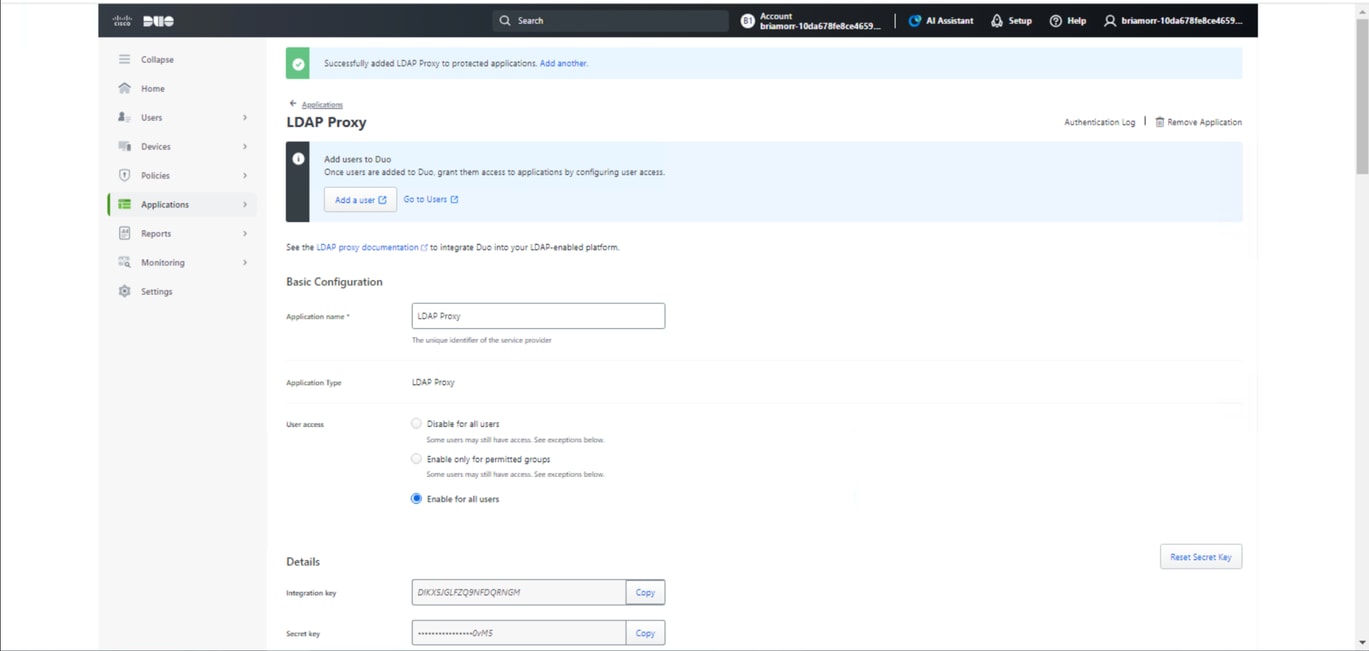

Onder de LDAP Proxy-toepassing kunt u een toepassingsnaam configureren, inschakelen voor alle gebruikers en de integratiesleutel, geheime sleutel en API-hostnaam kopiëren voor later gebruik.

Stap 3.

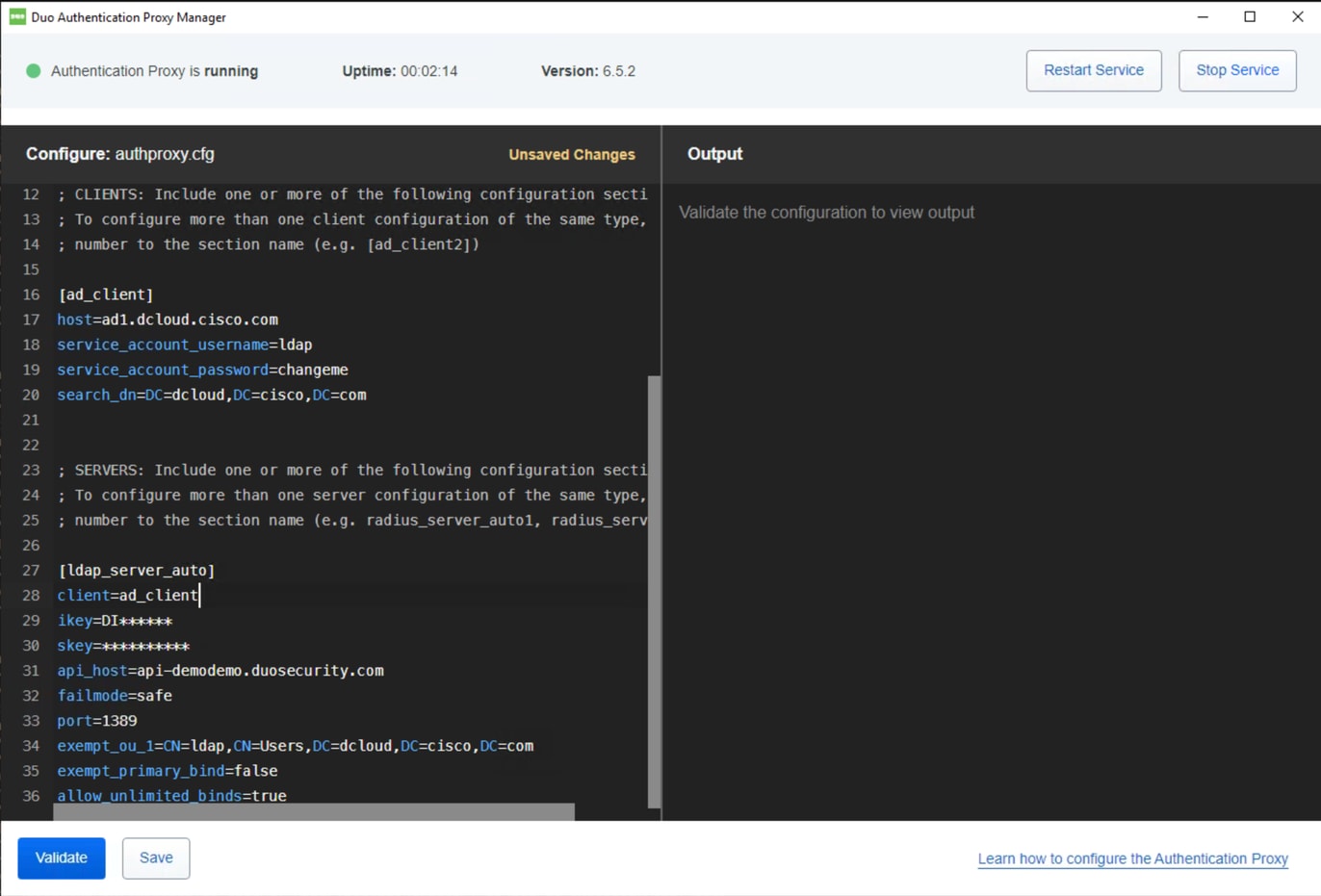

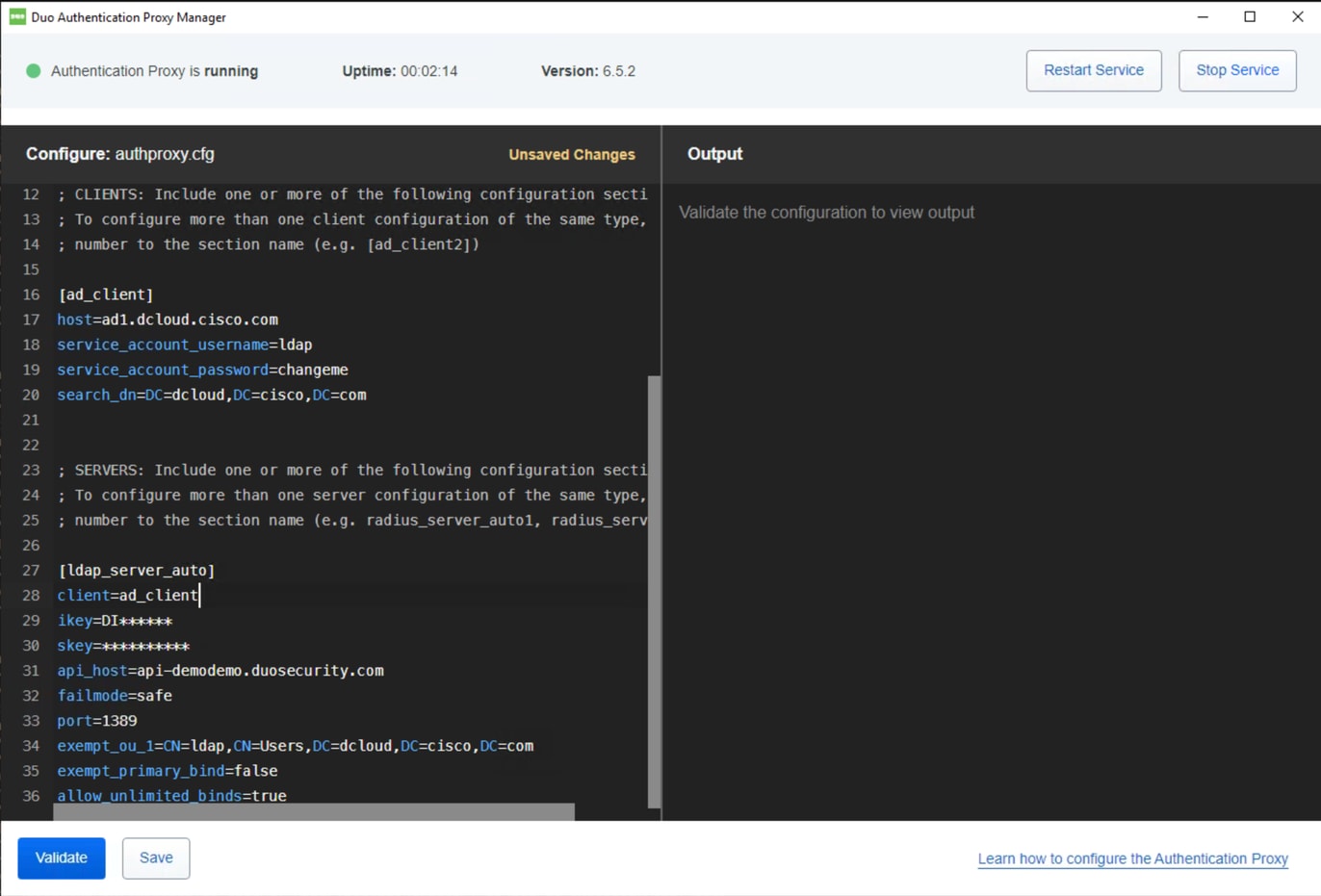

Terug op de server waarop we de Duo Authentication Proxy hebben geïnstalleerd, kunt u de Duo Authentication Proxy Manager configureren.

Proxyvoorbeeldconfiguratie voor Duo-verificatie:

Opmerking: # opmerkingen toegevoegd voor leesbaarheid.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

Stap 4.

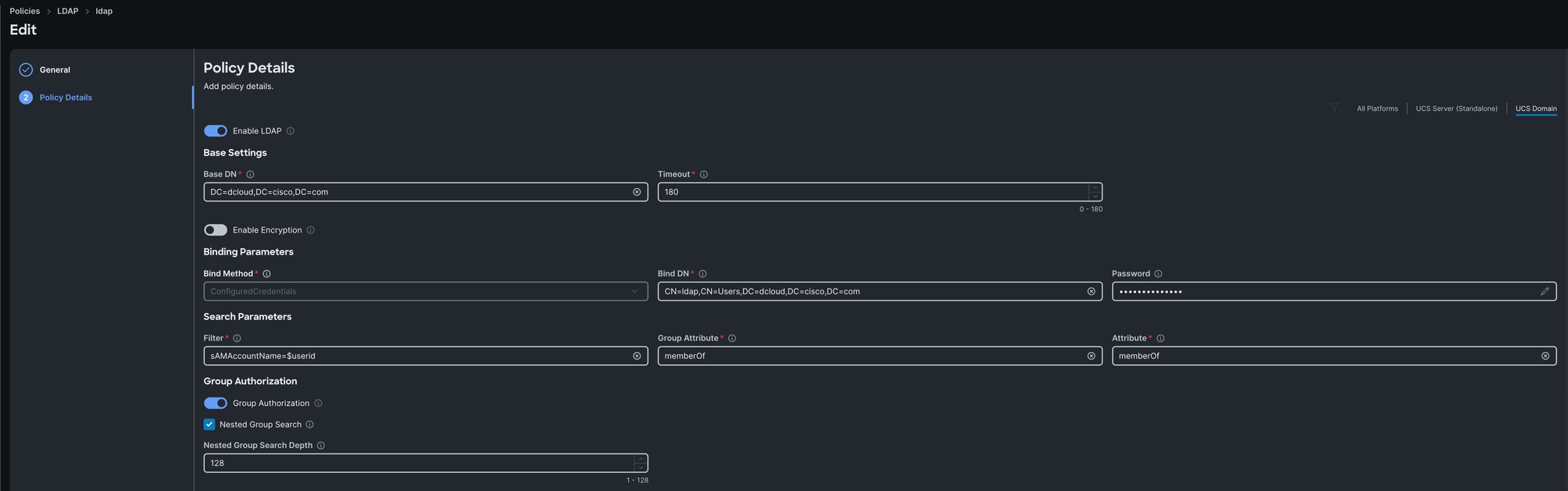

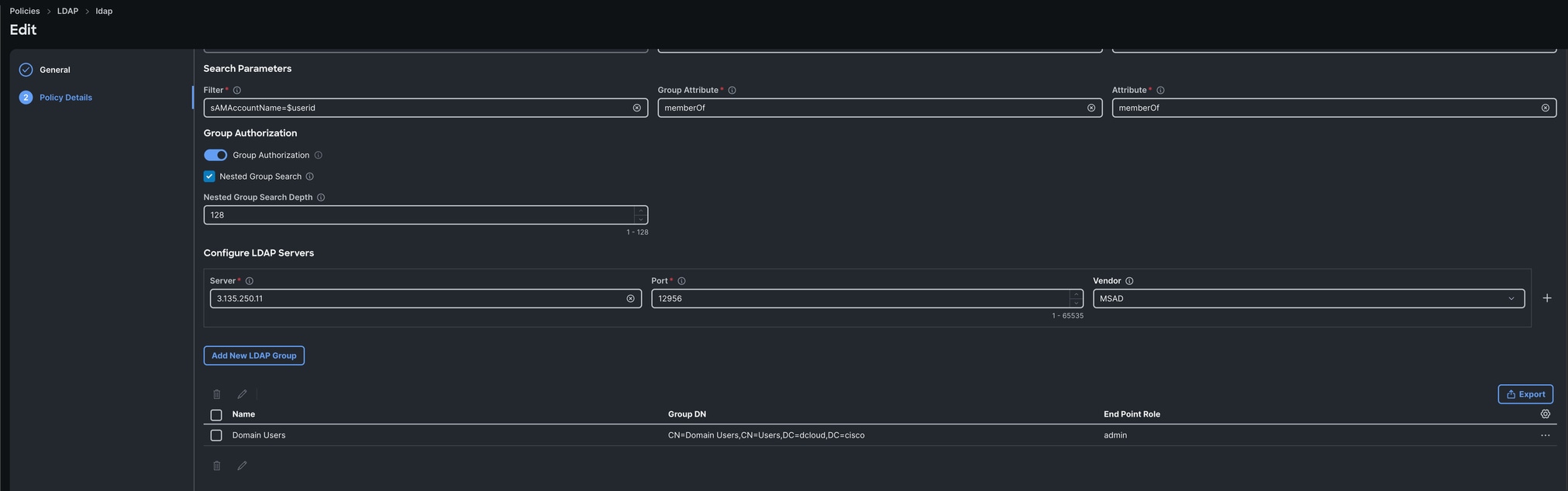

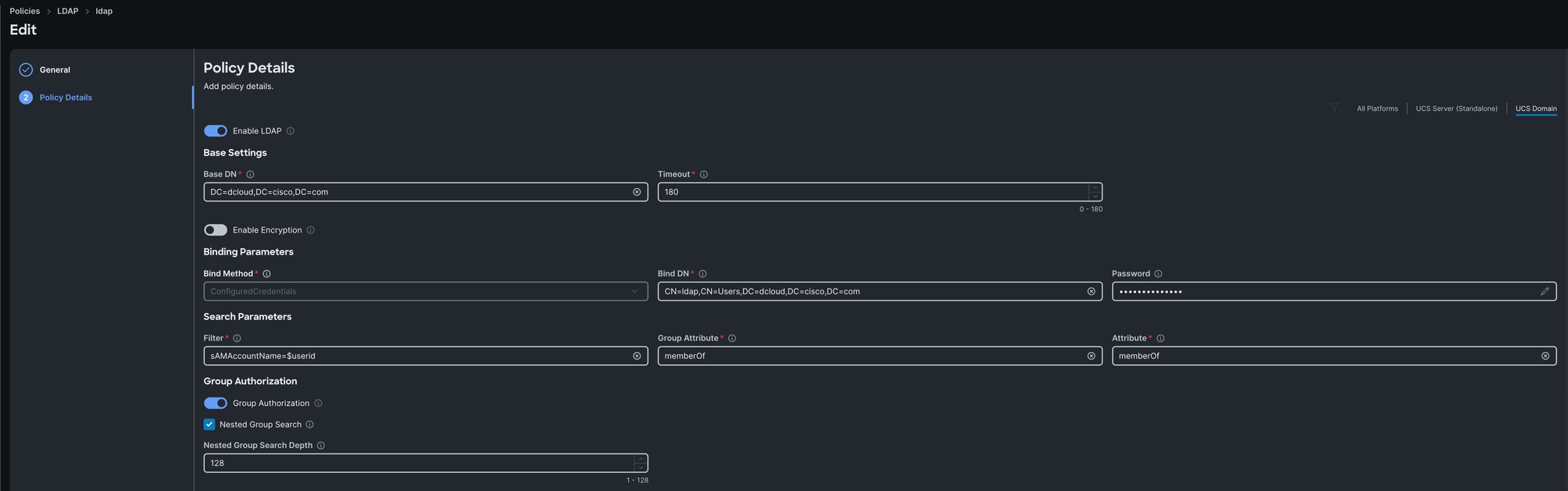

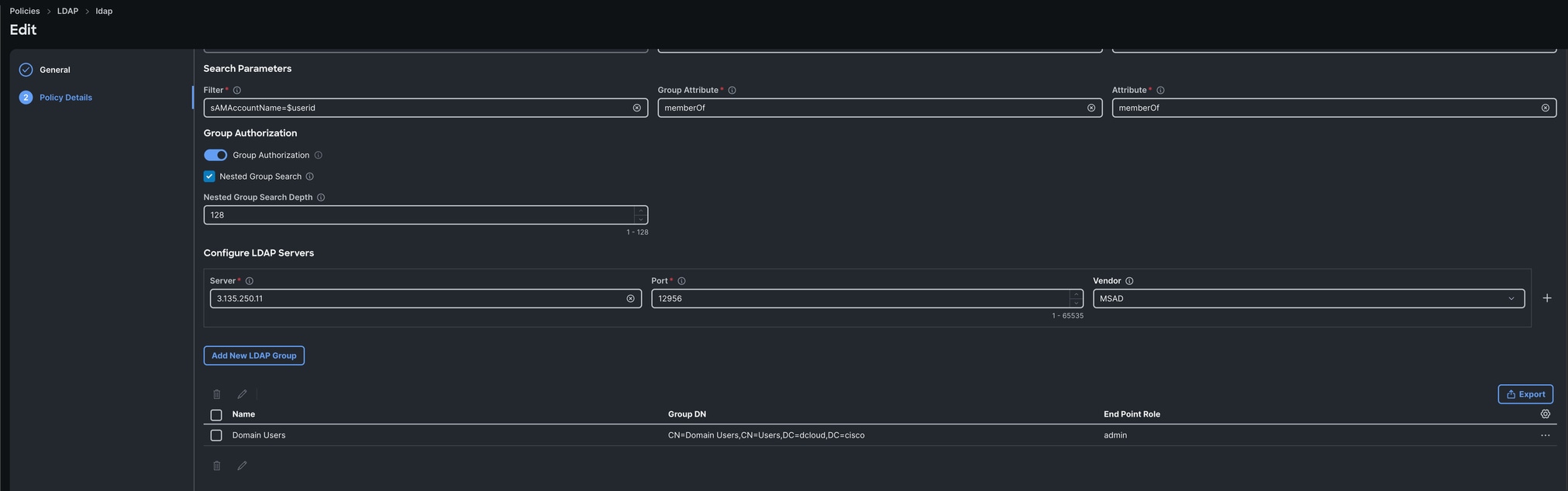

In Intersight kunt u vervolgens een LDAP-beleid maken dat verwijst naar onze Duo LDAP-proxy met de benodigde Active Directory-instellingen zoals base dn, bind dn, LDAP-server ip, wachtwoord enzovoort. De aanbeveling is om eerst rechtstreeks naar Active Directory te wijzen en ervoor te zorgen dat de LDAP-server correct werkt voordat u de Duo LDAP-proxy wijzigt om het oplossen van problemen gemakkelijker te maken.

Verifiëren

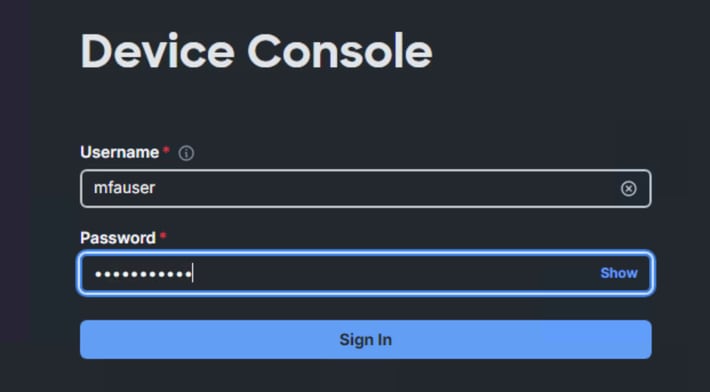

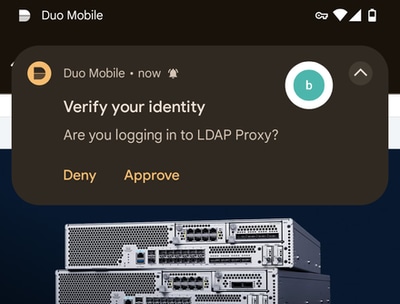

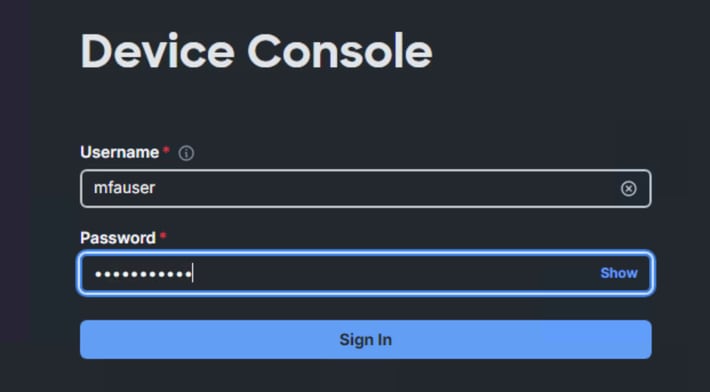

Meld u op de apparaatconsole aan als de LDAP-gebruiker die eerder was ingeschreven voor Duo.

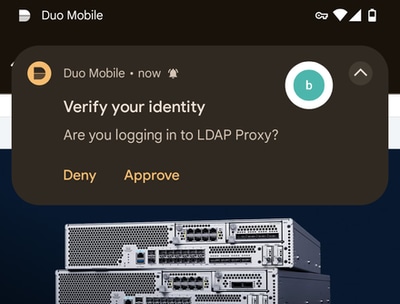

De geregistreerde gebruiker kan vervolgens een prompt op zijn apparaat krijgen om in te loggen:

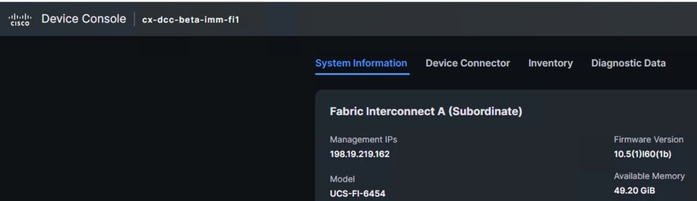

Zodra het verzoek is geverifieerd, kunt u zich met succes aanmelden bij de apparaatconsole met behulp van 2-factor-verificatie en LDAP.

Problemen oplossen

Duo LDAP-proxylogboeken bevinden zich op:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

Op Intersight Managed Mode Fabric Interconnect:

connect nxos

debug ldap

Gerelateerde informatie

Feedback

Feedback