Inleiding

In dit document wordt beschreven hoe u Universal ZTNA configureert met Secure Access en virtuele FTD die worden beheerd door een virtuele FMC op locatie.

Voorwaarden

- Firewall Management Center (FMC) en Firewall Threat Defense (FTD) moeten worden geïmplementeerd met behulp van 7.7.10 of een hogere softwareversie.

- Firewall Threat Defense (FTD) moet worden beheerd door het Firewall Management Center (FMC)

- Firewall Threat Defense (FTD) moet een licentie hebben met crypto (sterke codering moet zijn ingeschakeld met exportfunctie ingeschakeld), IPS- en Threat-licenties die vereist zijn voor beveiligingscontroles

- Basisconfiguratie voor Firewall Threat Defense (FTD) moet worden uitgevoerd vanuit Firewall Management Center (FMC), zoals interface, routering enzovoort.

- DNS-configuratie moet worden toegepast op het apparaat van FMC's om de FQDN van de app op te lossen

- Cisco Secure Client-versie moet 5.1.10 of hoger zijn

- Beveiligingscloudcontrole wordt aan klanten geleverd met Firewall en Secure Access Micro Apps en UZTNA-functievlaggen ingeschakeld

Vereisten

- Op alle Secure Firewall Management Center (FMC)-apparaten, inclusief cdFMC en Firewall Threat Defense (FTD), moet softwareversie 7.7.10 of hoger worden uitgevoerd.

- Firewall Threat Defense (FTD) moet worden beheerd door Firewall Management Center; lokale Firewall Defense Manager (FDM) wordt niet ondersteund

- Alle Firewall Threat Defense (FTD)-apparaten moeten worden geconfigureerd voor de routemodus; de transparante modus wordt niet ondersteund.

- Geclusterde apparaten worden niet ondersteund.

- High Availability (HA)-apparaten worden ondersteund; ze worden weergegeven als één entiteit.

- Beveiligde client versie 5.1.10 of later

Gebruikte componenten

De informatie in dit document is gebaseerd op

- Security Cloud Control (SCC)

- Secure Firewall Management Center (FMC) versie 7.7.10

- Secure Firewall Threat Defense (FTD) virtual -100 versie 7.7.10

- Beveiligde client voor Windows versie 5.1.10

- beveiligde toegang

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

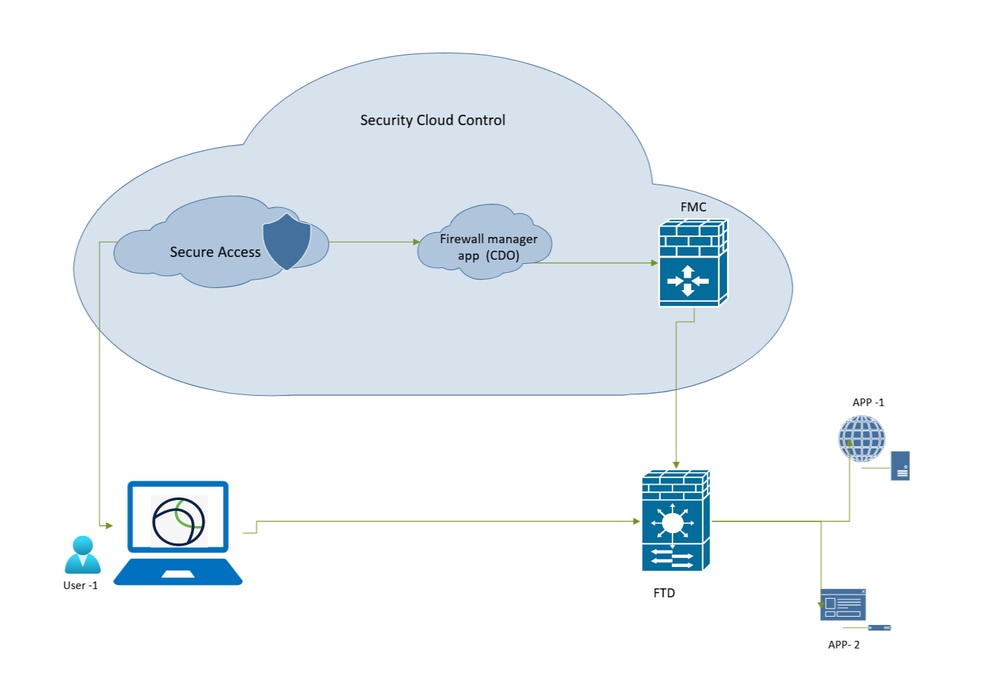

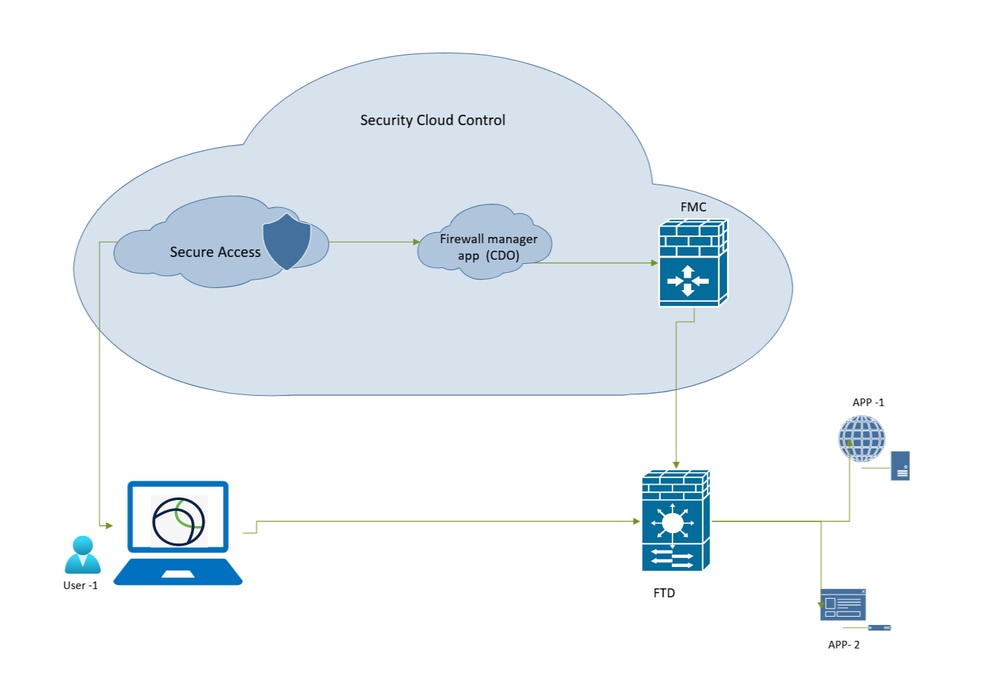

Netwerkdiagram

Veilige toegang - Netwerktopologie

achtergrondinformatie

Ondersteunde apparaten

Ondersteunde Secure Firewall Threat Defense-modellen:

- FPR 1150

- 3105,3110,3120,3130,3140 FPR

- FPR4115,4125,4145,4112

- FPR4215,4225,4245

- Firewall Threat Defense (FTD) virtueel met minimaal 16 CPU-kernen

Beperkingen

- Objecten delen

- IPv6 wordt niet ondersteund.

- Alleen globale VRF wordt ondersteund.

- Het universele ZTNA-beleid wordt niet gehandhaafd op het tunnelverkeer van site naar site naar een apparaat.

- Geclusterde apparaten worden niet ondersteund.

- FTD's die worden ingezet als containers op 4K- en 9K-vuurkrachtreeksen worden niet ondersteund

- Universele ZTNA-sessies ondersteunen geen jumboframes

Configureren

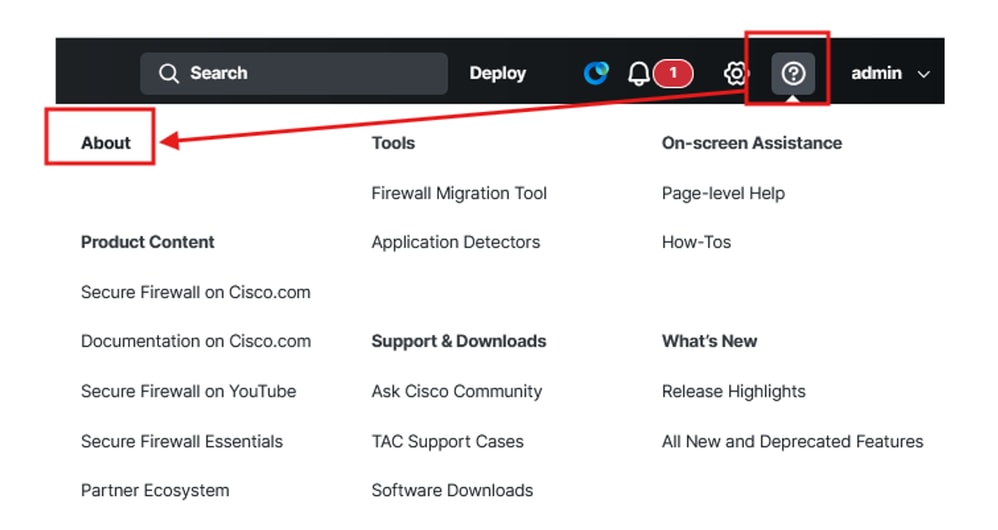

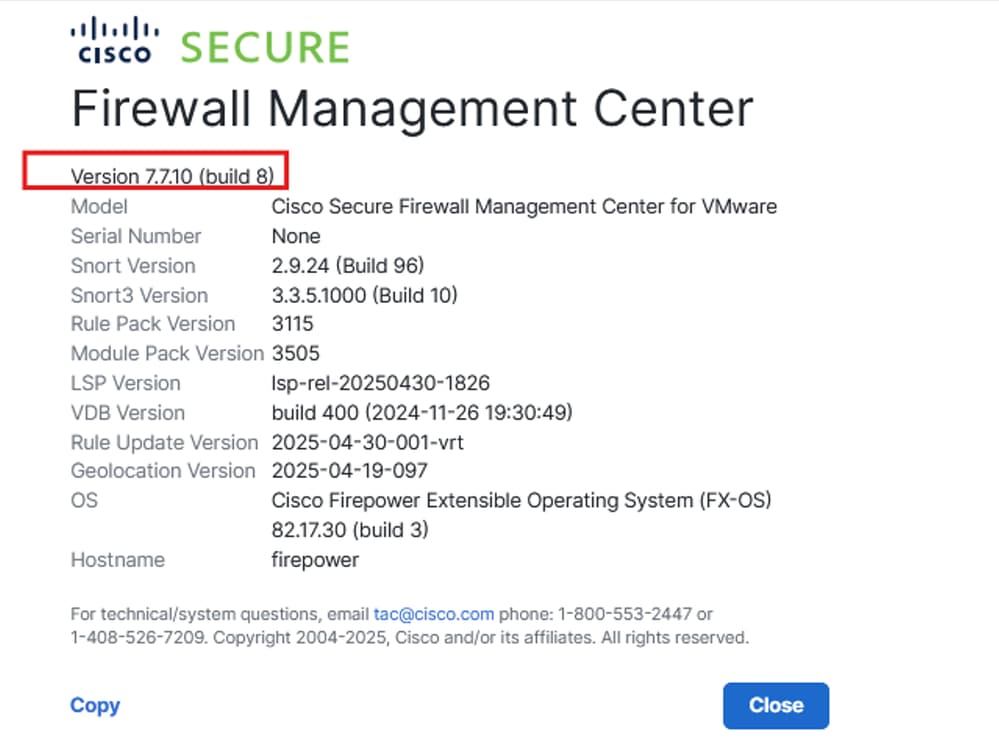

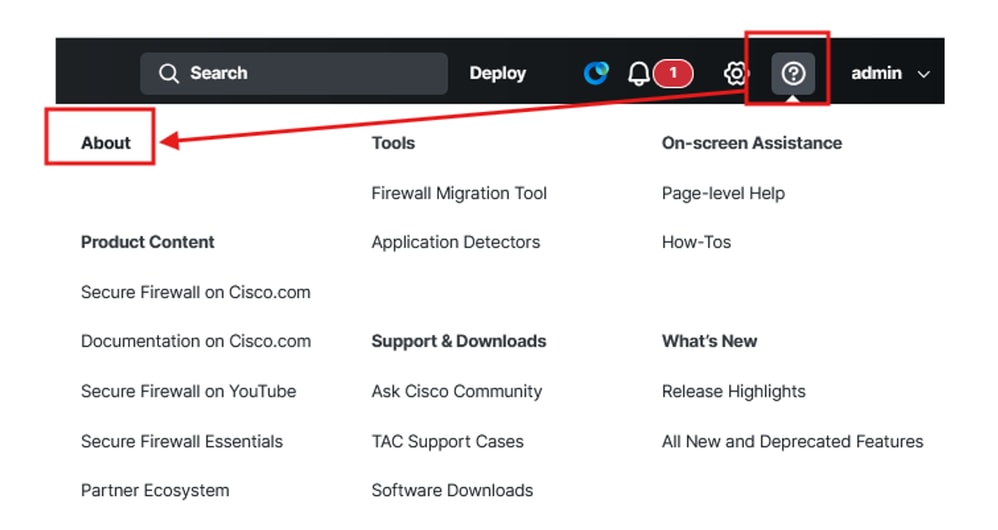

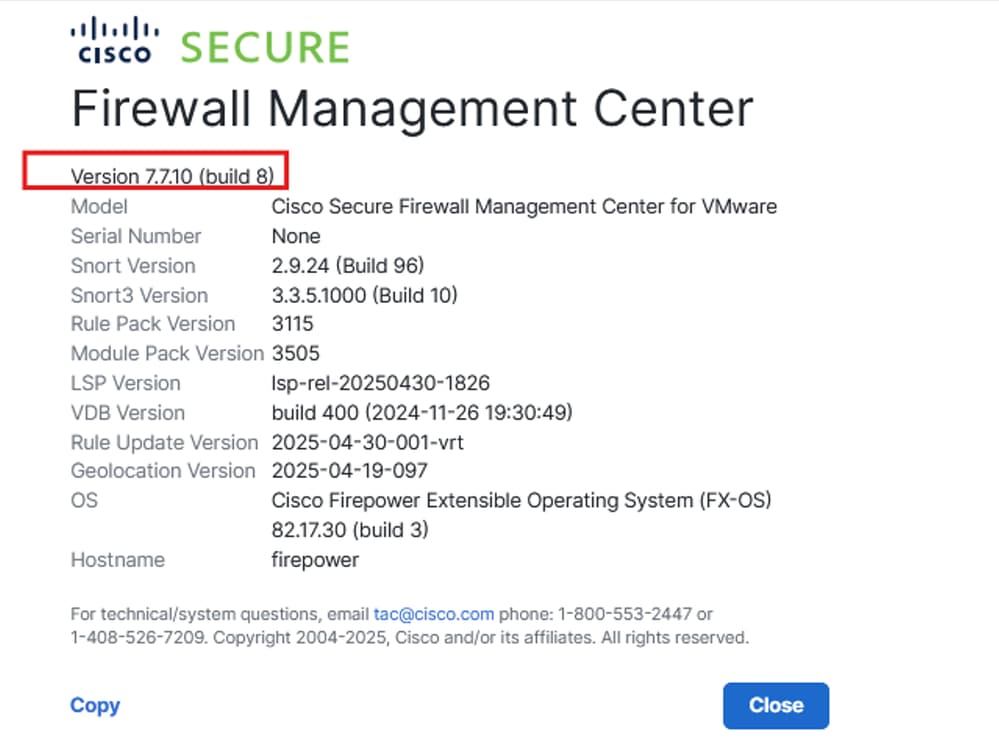

FMC-versie controleren

Controleer het Firewall Management Center en Firewall FTD die op de ondersteunde softwareversie voor universele ZTNA (kan 7.7.10 of hoger zijn) worden uitgevoerd:

- Klik op

?( rechtsboven) en klik op About

Secure Firewall Management Center - Softwareversie

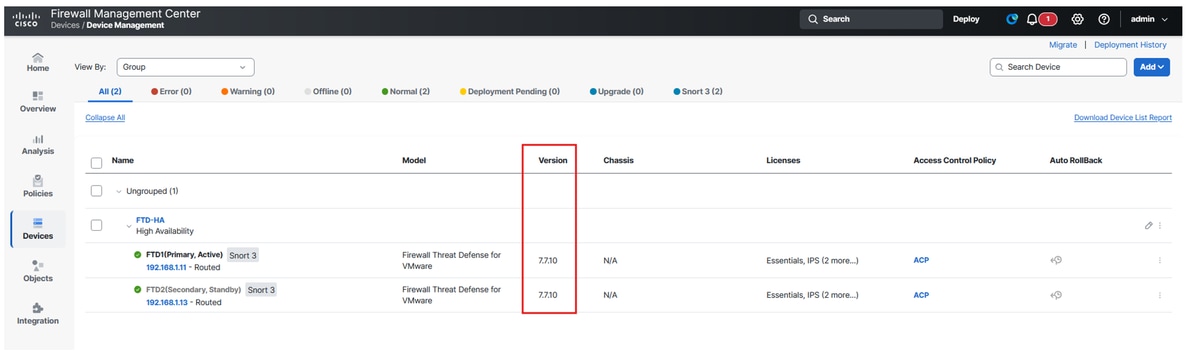

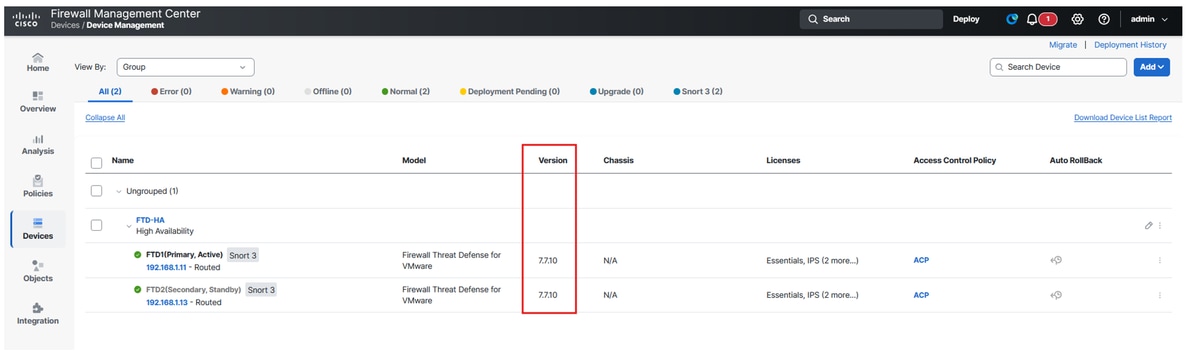

FTD-versie controleren

Navigeer naar FMC UI:

- Klik op

Devices> Device Management

Secure Firewall Threat Defense - Softwareversie

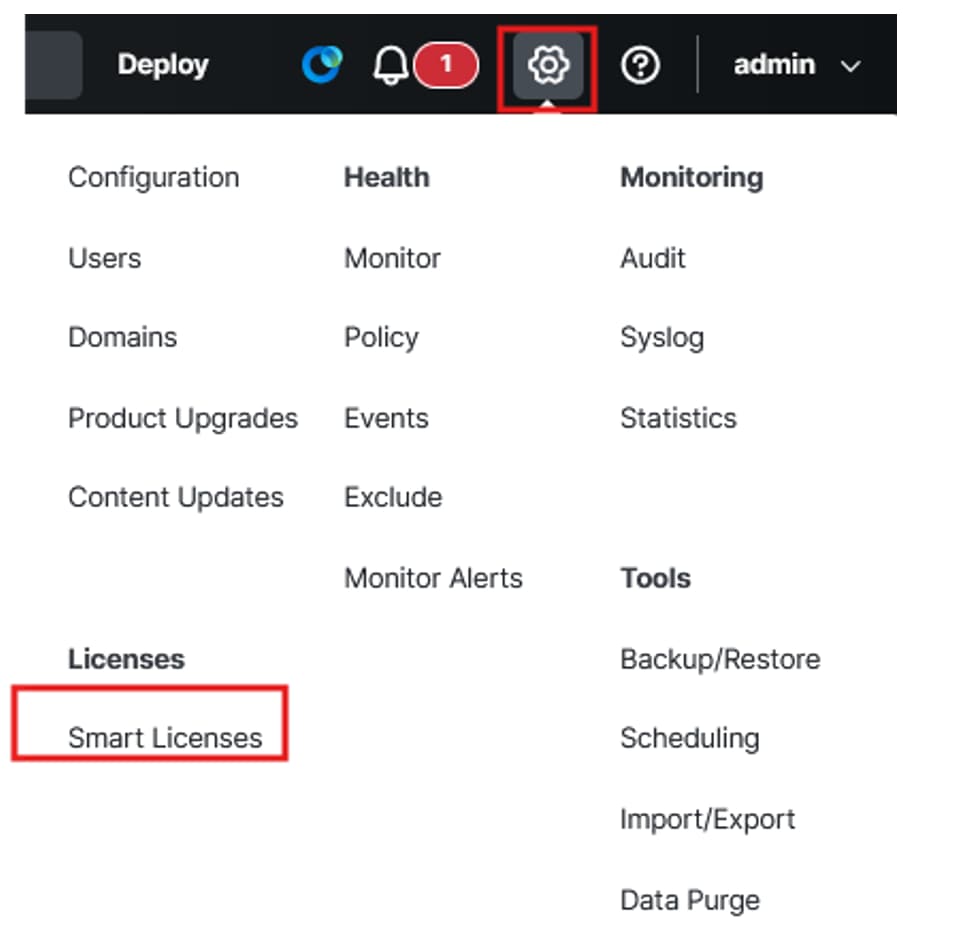

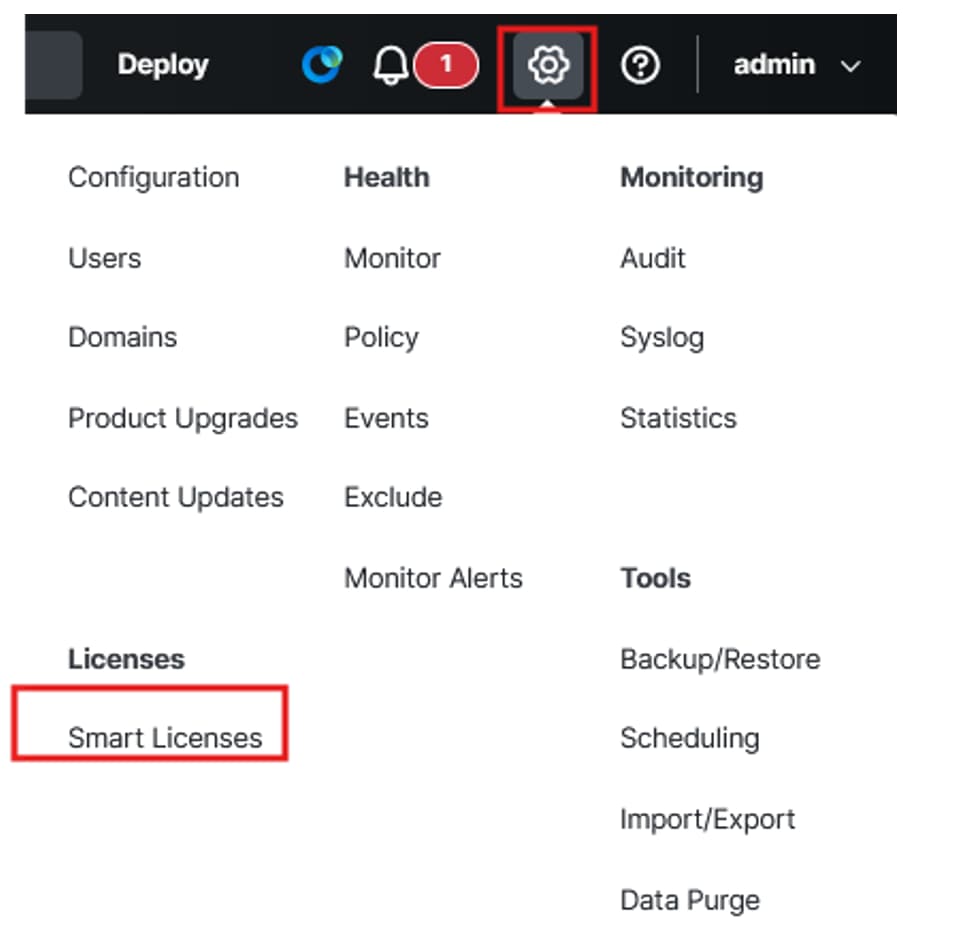

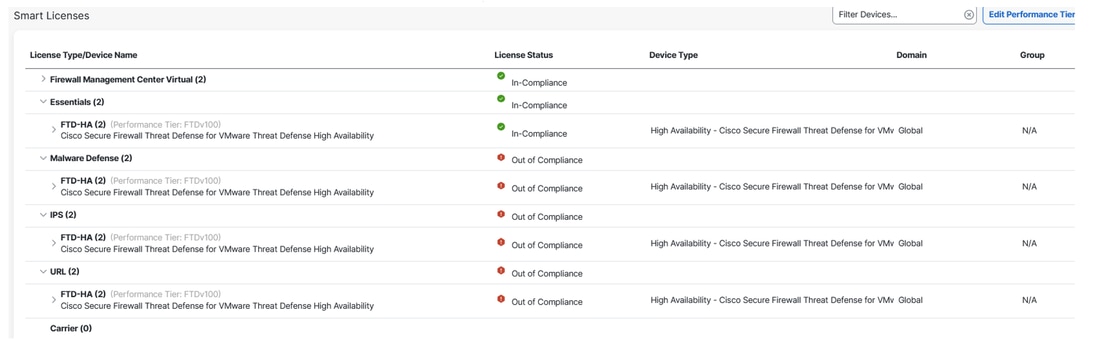

FTD-licenties controleren

- Klik op

Setting Icon > Licenses> Smart Licenses

Beveiligde firewall-bescherming tegen bedreigingen - Slimme licenties

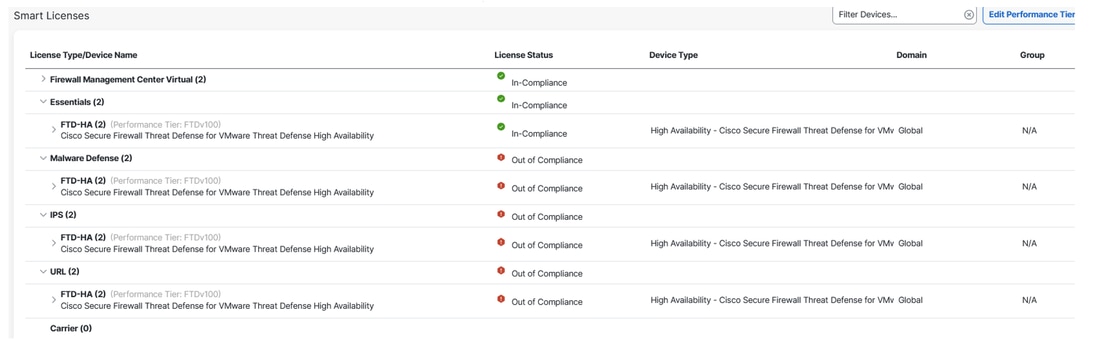

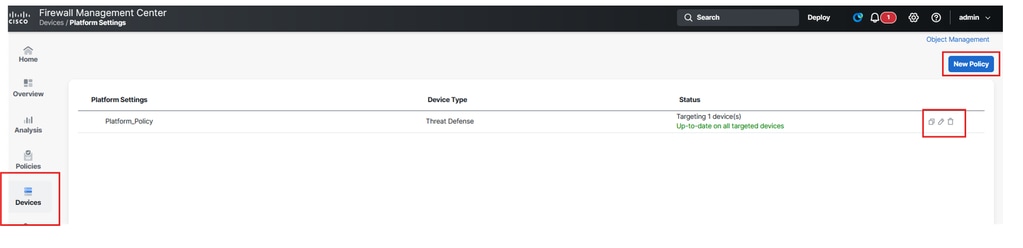

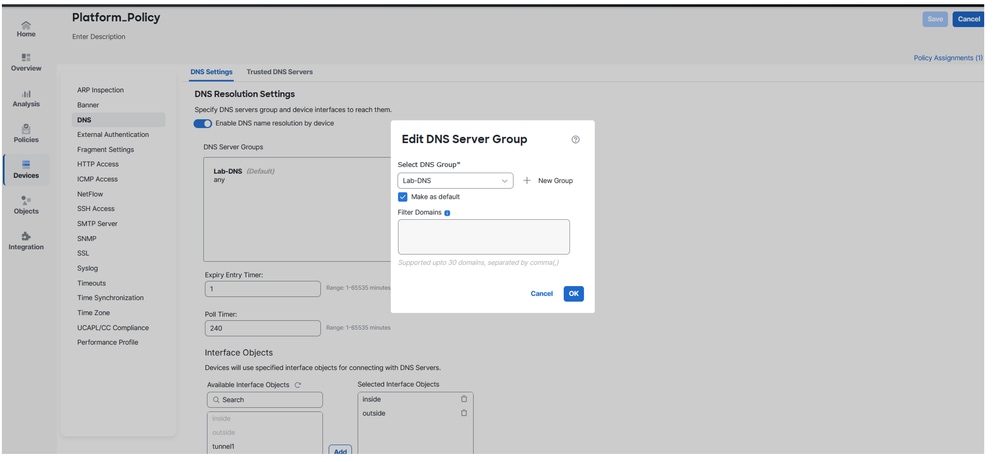

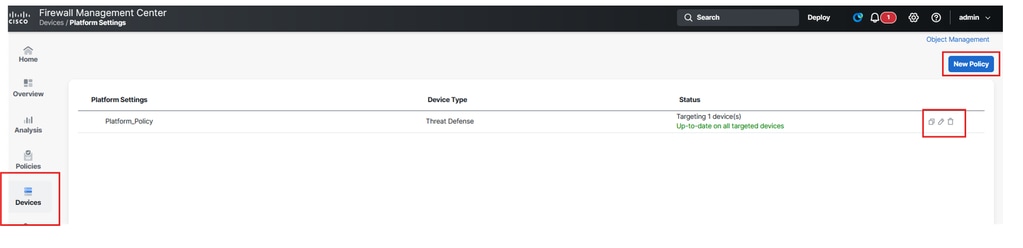

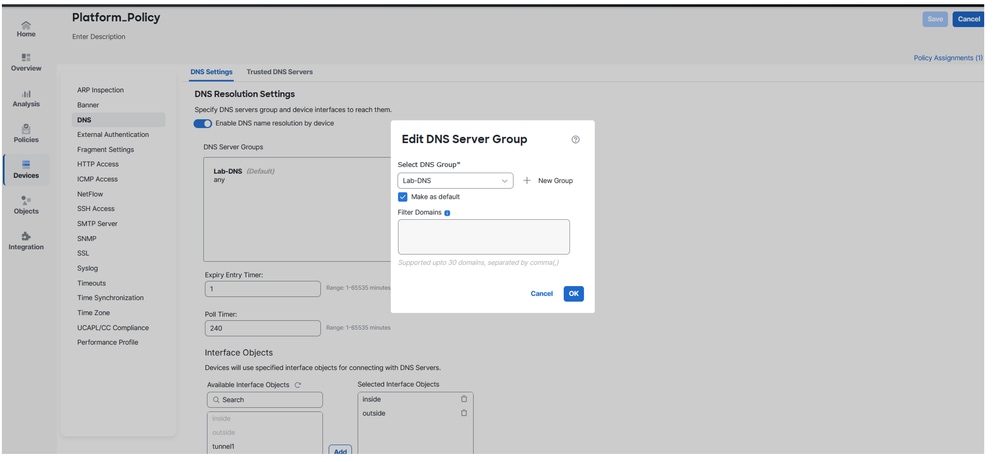

Platform-instellingen controleren en DNS correct configureren

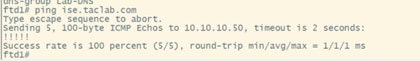

Aanmelden bij de FTD via CLI:

- Voer de opdracht uit om te controleren of DNS is geconfigureerd:

show run dns

In het FMC:

- Klik op

Devices> Platform Settings , bewerk of maak een nieuw beleid

Beveiligde firewall - beleid voor platforms

Beveiligde firewallbeveiliging tegen bedreigingen - DNS-configuratie

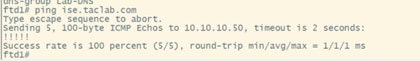

Verifieer via FTD cli dat u het IP-adres van de privébronnen en FQDN kunt pingen (als u toegang wilt krijgen tot PR met behulp van de FQDN).

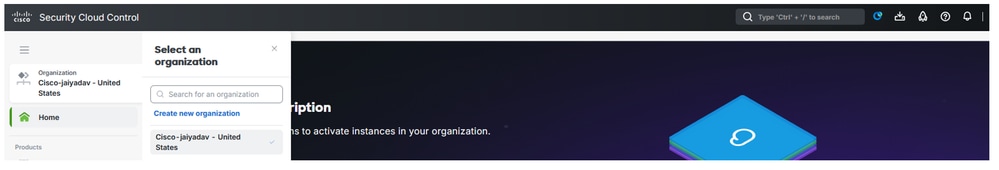

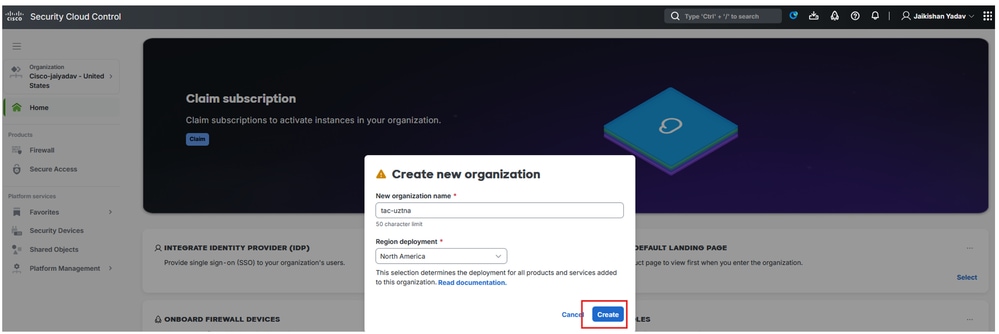

Een Security Cloud Control-huurder maken op CDO

Opmerking: als u al een SCC-tenant hebt geconfigureerd, hoeft u geen nieuwe tenant te maken.

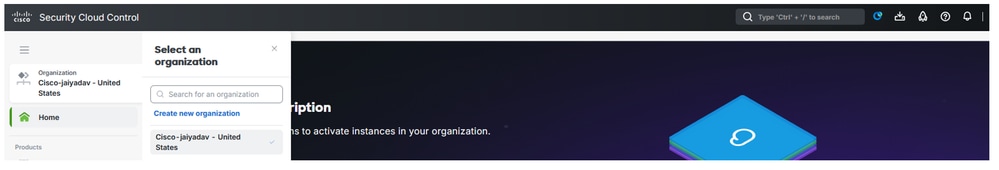

Navigeer naar Cloud Security Control:

- Klik op

Organization > Create new organization

Secure Cloud Control - Organisatie

Beveiligde cloudbesturing - Organisatie maken

Nadat de SCC-tenant is gemaakt, verzamelt u de informatie over de tenant om Firewall en Secure Access-microapp in te schakelen en uZTNA in te schakelen.

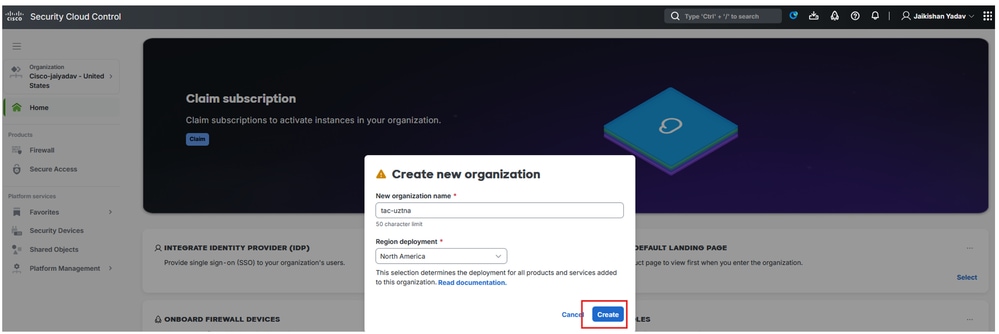

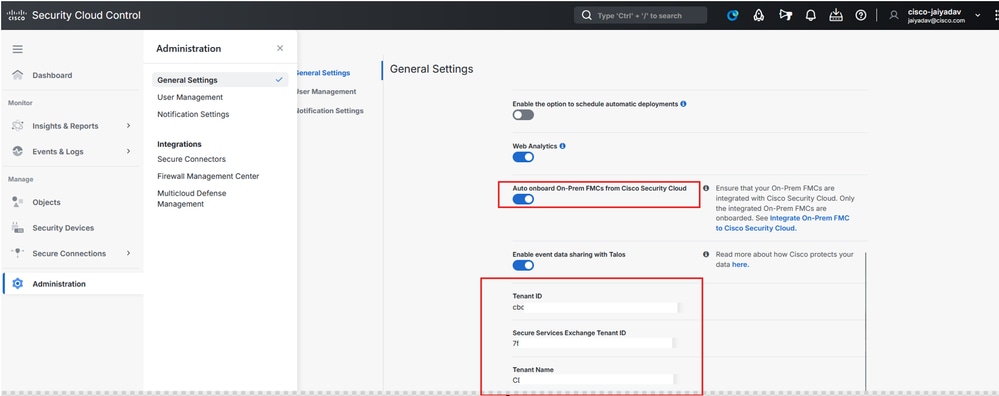

Controleer of de algemene instellingen van de SCC-firewall zijn geconfigureerd

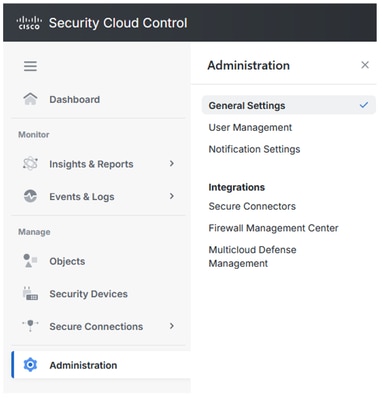

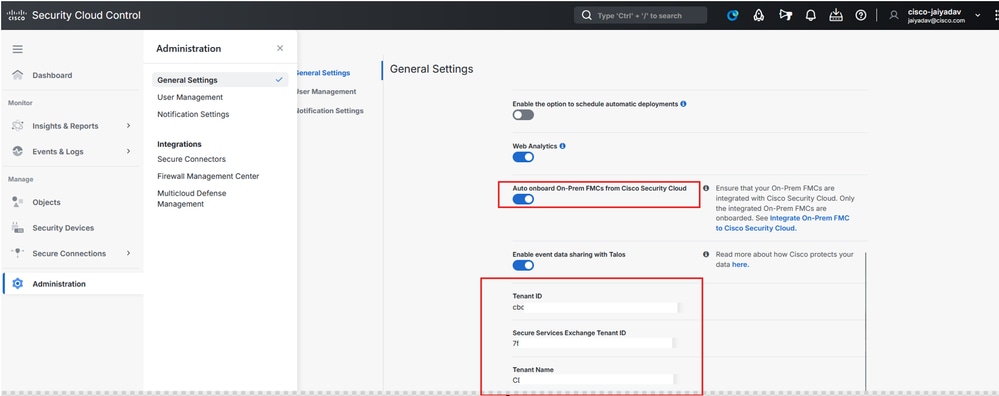

Navigeer naar CDO/SCC:

- Klik op

Administration> General Settings

- Controleer of de optie

Auto onboard On-Prem FMCs from Cisco Security Cloud is ingeschakeld.

Opmerking: de gebruiker die toegang probeert te krijgen tot de Secure Access MicroApp moet rollen hebbenSecure AccessSecurity Cloud Control

Beveiligde cloudbesturing - Organisatiegegevens

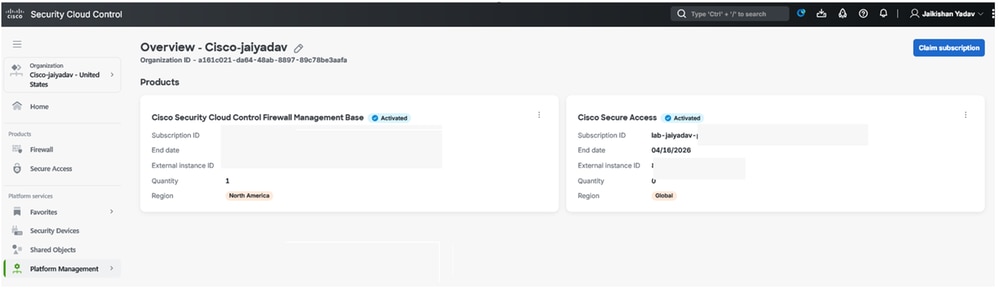

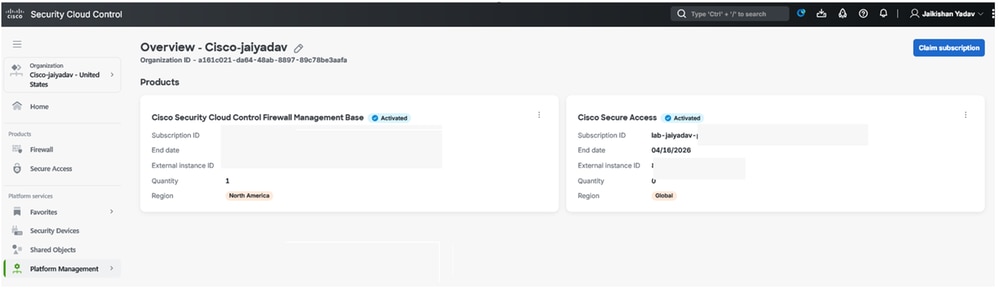

Verifieer de integratie van de Secure Access Tenant en Security Control Firewall Management Base

Beveiligde cloudbesturing - Beveiligde toegangsactivering

Zodra u de stap Maak een Security Cloud Control Tenant op CDO en Maak een Security Cloud Control Tenant op CDO dan kunt u in staat zijn om Firewall en Secure Access micro-apps te zien op SCC dashboard:

Beveiligde cloudbesturing - Micro Apps

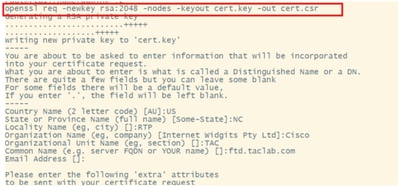

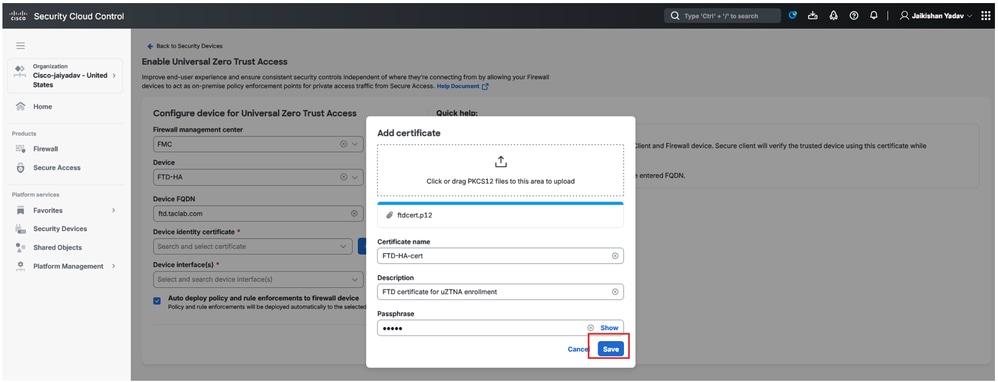

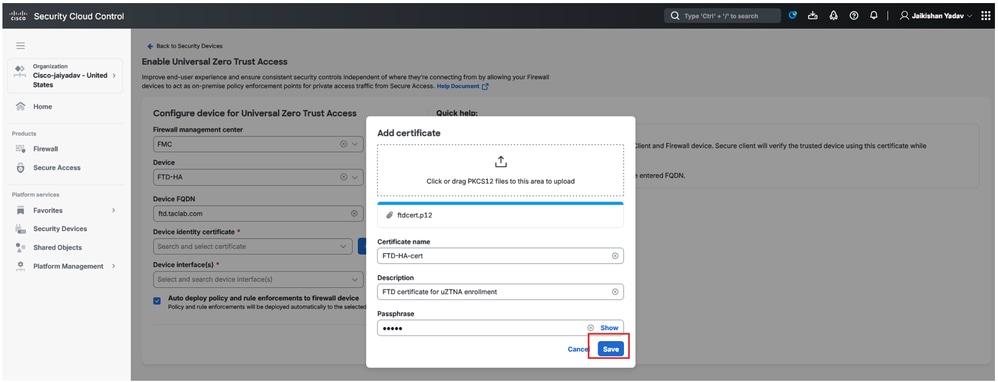

Firewall Threat Defense (FTD) CA-ondertekend certificaat genereren

Opmerking: U kunt ook zelf ondertekende FTD-certificaten gebruiken FTD-certificaten (raadpleeg de sectie Zelf ondertekende interne en interne CA-certificaten genereren). Certificaat moet in PKCS12-indeling zijn en moet aanwezig zijn in de gebruikersmachineopslag onder vertrouwde root-CA.

Om een CA-ondertekend certificaat te genereren met behulp van FTD in de functie build openssl:

- Navigeer naar FTD

- Uitvoeren,

expertopdracht

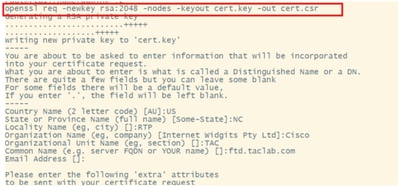

- MVO en sleutel genereren met behulp van openssl

openssl req -newkey rsa:2048 -nodes -keyout cert.key -out cert.csr

certificaatondertekeningsverzoek

openssl pkcs12 -export -out ftdcert.p12 -in cert.crt -inkey cert.key

- Exporteer het certificaat met behulp van SCP of een ander hulpmiddel.

Onboard On-Prem Firewall Management Center naar Cloud Security Control

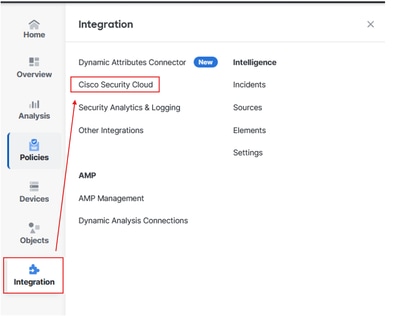

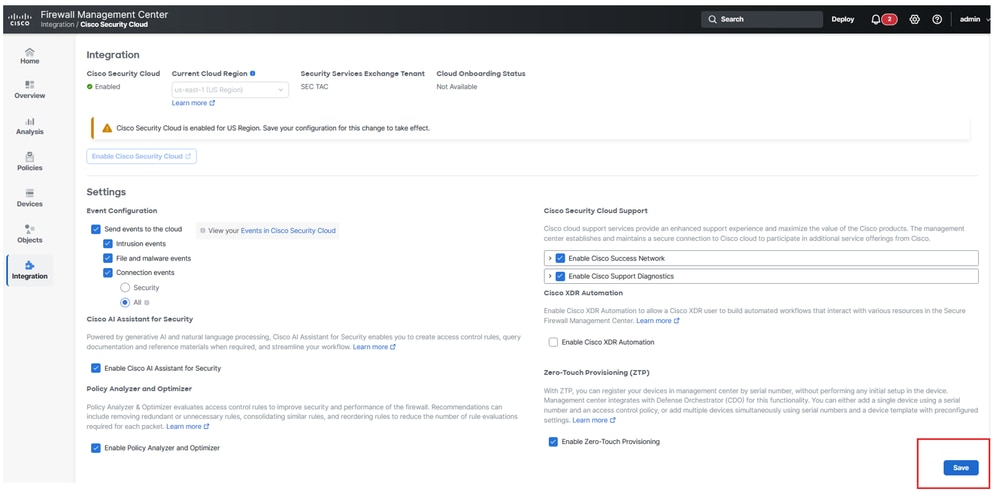

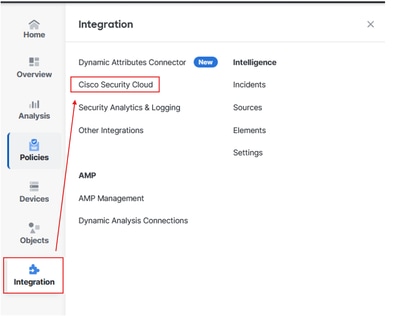

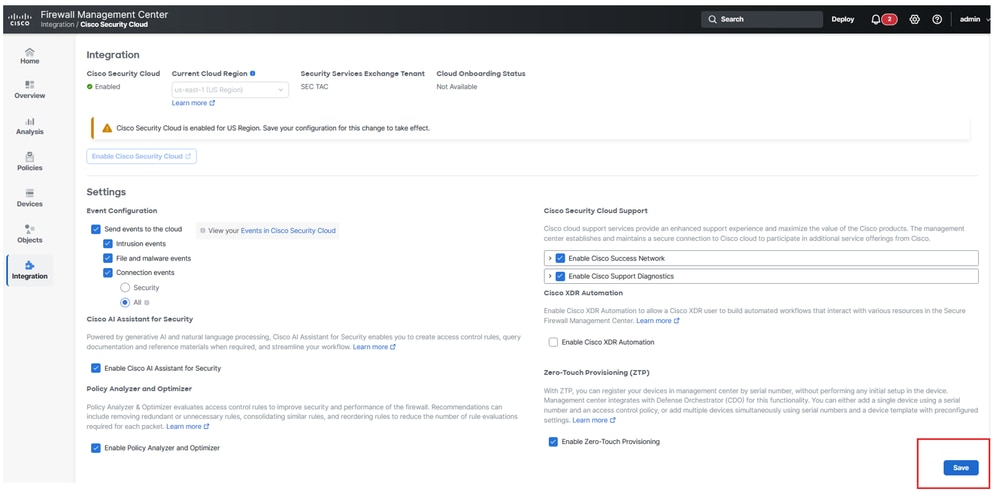

Navigeer naar de FMC:

- Klik op

Integration> Cisco Security Cloud

Firewall Management Center en SCC-integratie

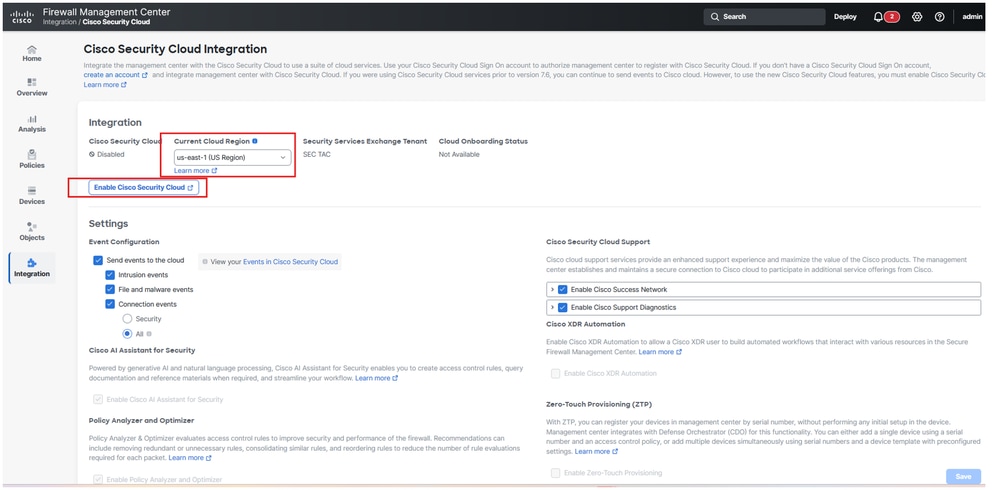

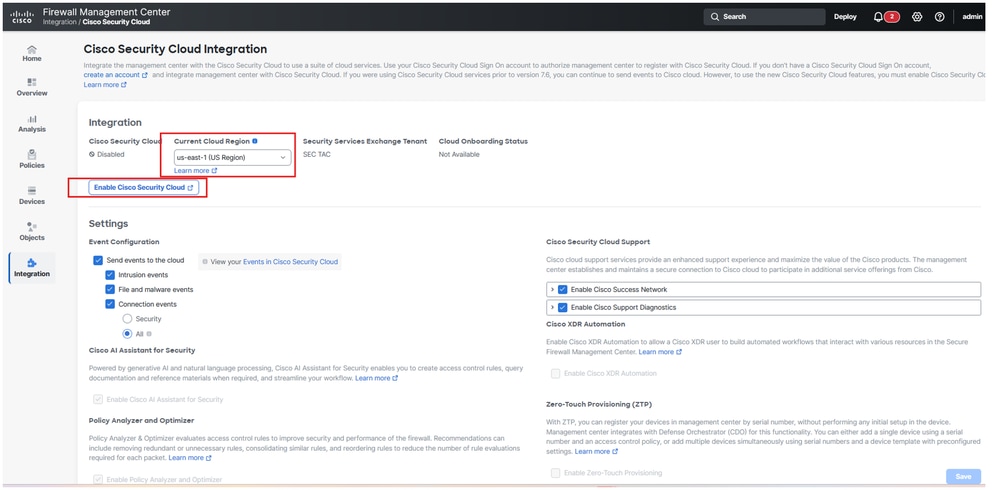

- Kies de Cloud regio en klik vervolgens op

Enable Cisco Security Cloud

Firewall Management Center Onboarding naar SCC

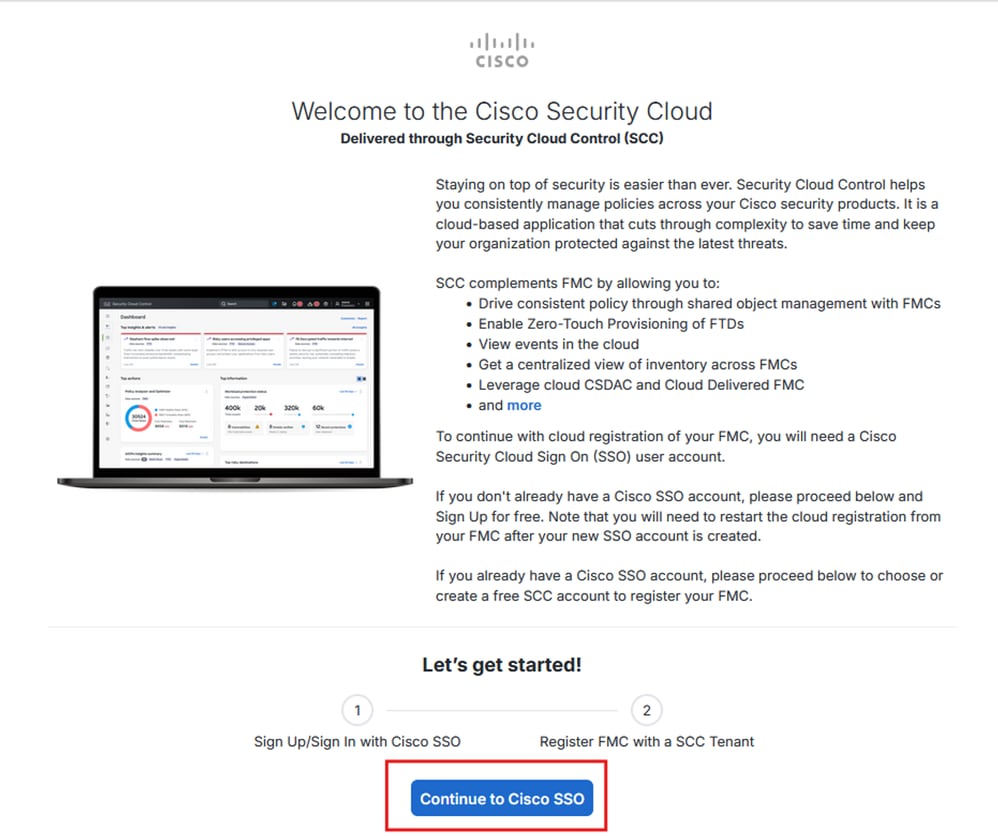

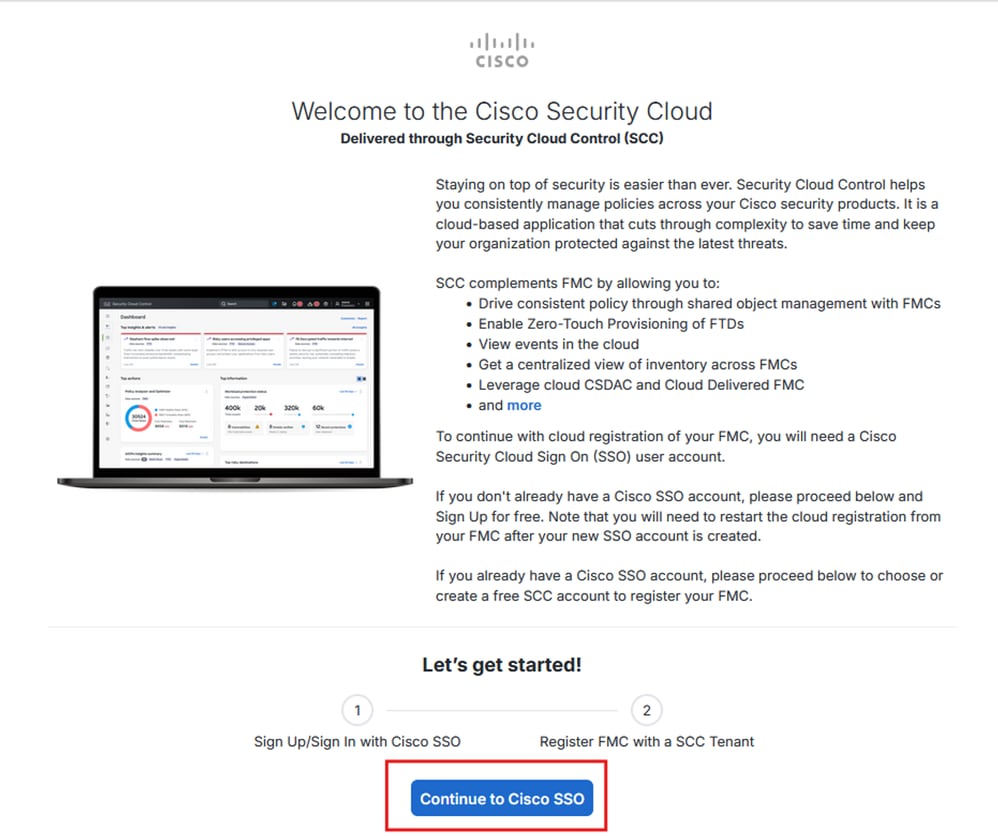

Er wordt een nieuw browsertabblad geopend op het nieuwe tabblad:

- Klik op

Continue to Cisco SSO

Opmerking: zorg ervoor dat u zich afmeldt bij SCC en dat er geen andere tabbladen geopend zijn.

Firewall Management Center Onboarding naar SCC

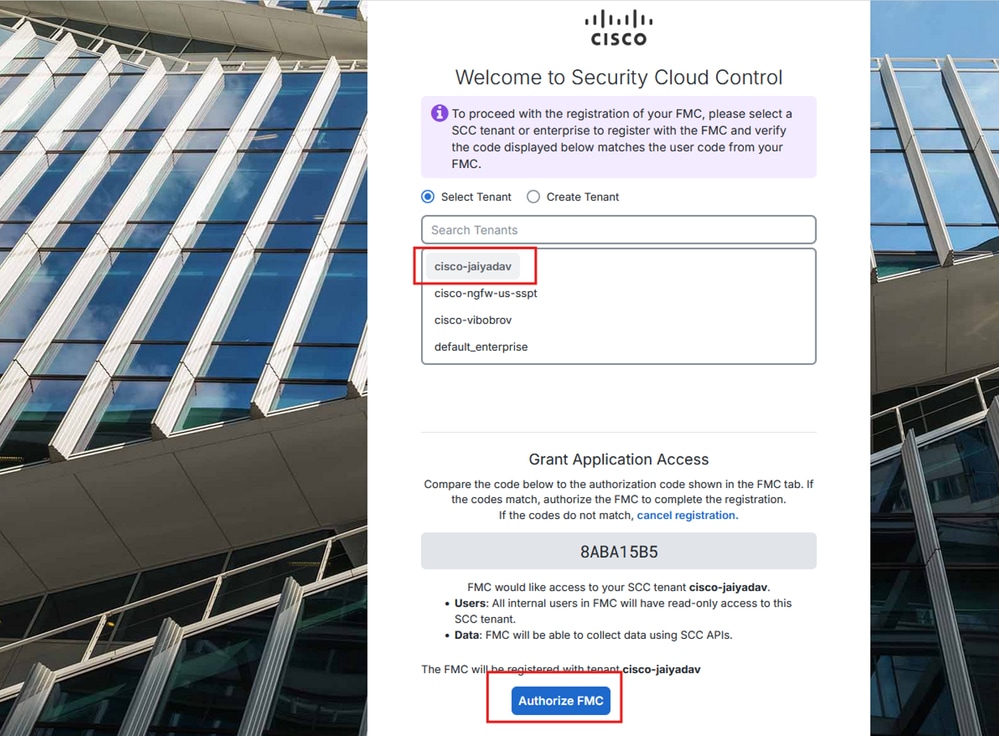

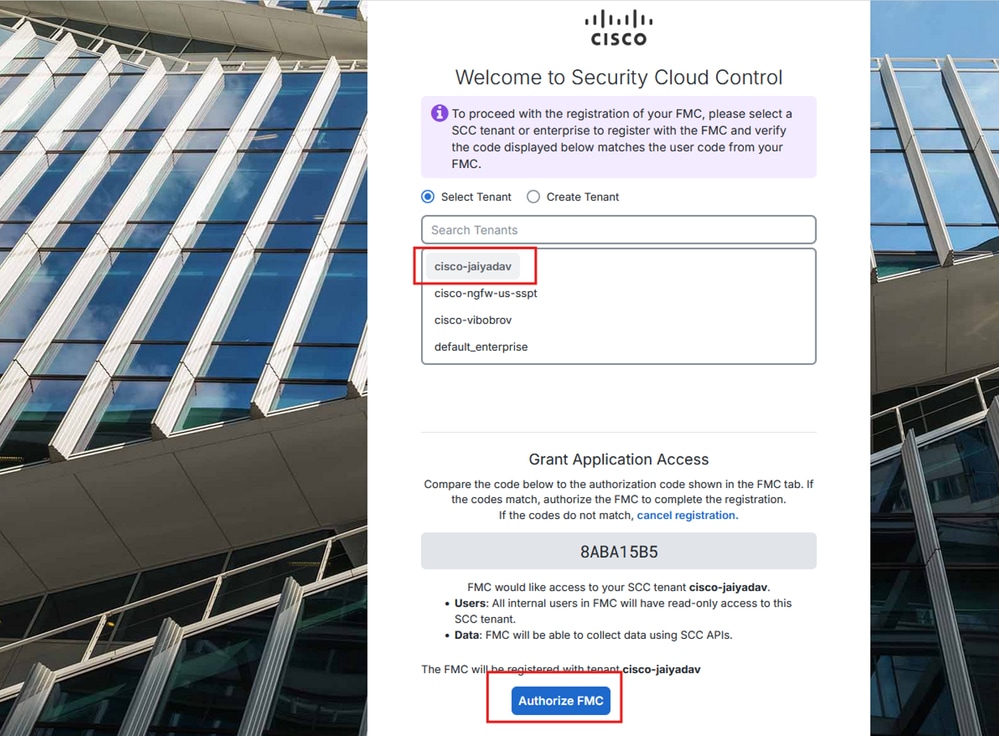

- Kies uw SCC-tenant en klik op

Authorize FMC

Firewall Management Center Onboarding naar SCC

Firewall Management Center Onboarding naar SCC

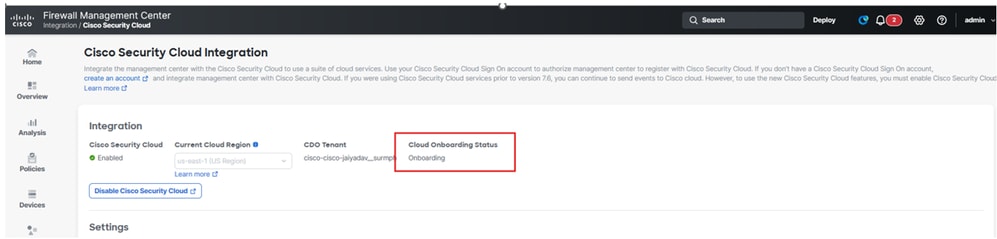

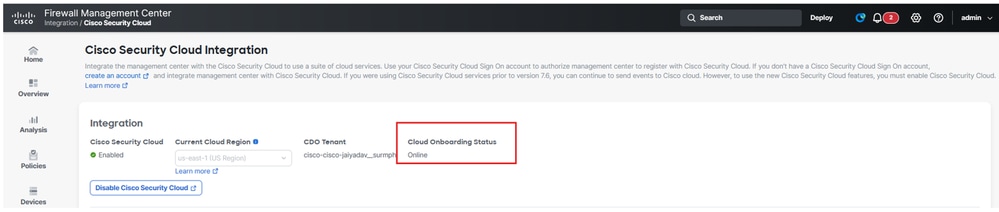

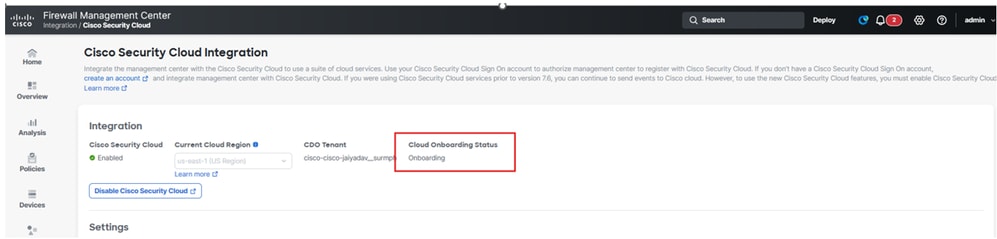

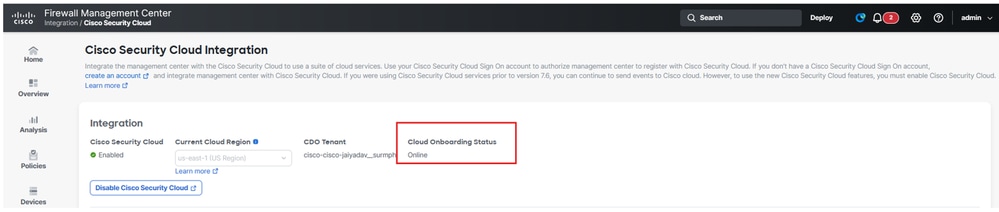

De status van Cloud Onboarding Status moet veranderen van Not Available naar Onboarding dan Onlinetoe.

Status Firewall Management Center Onboarding

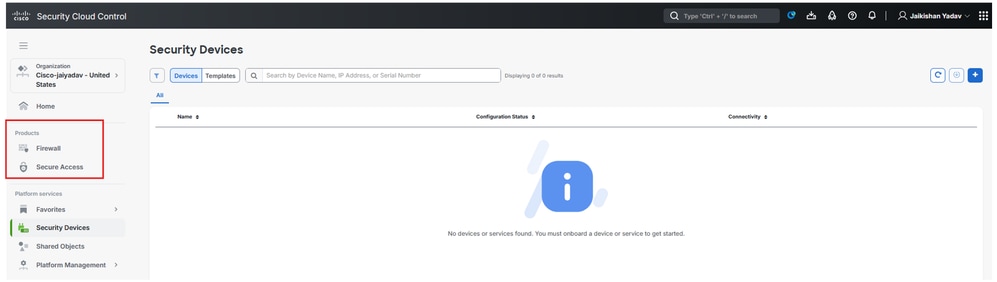

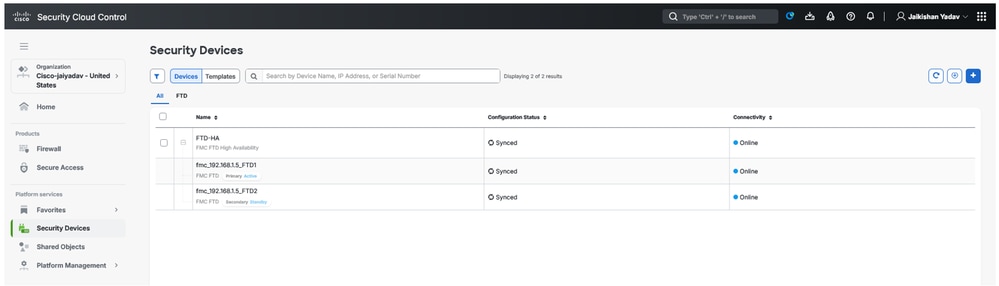

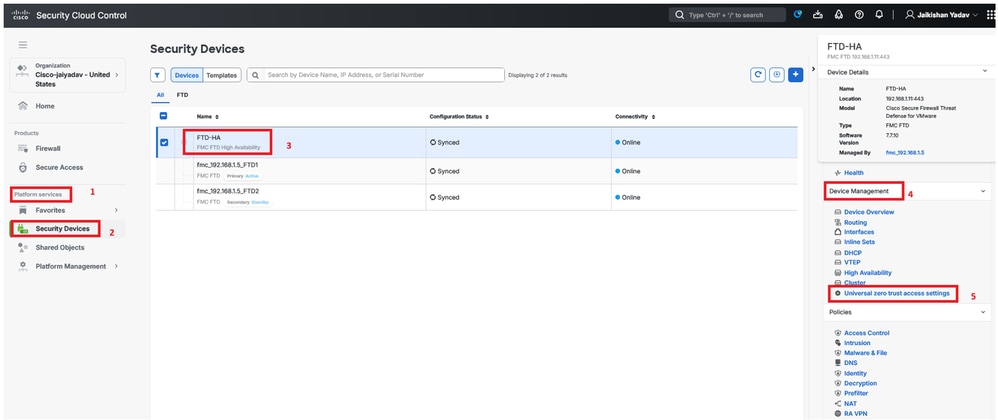

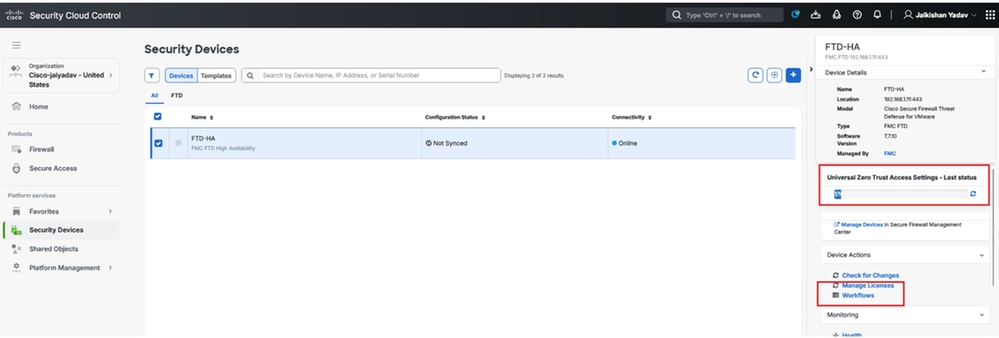

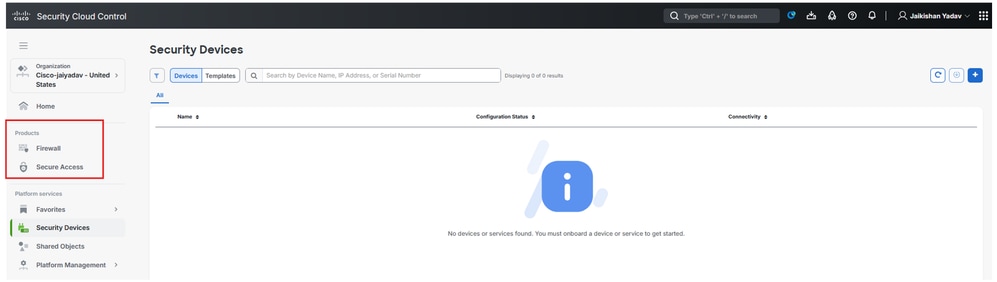

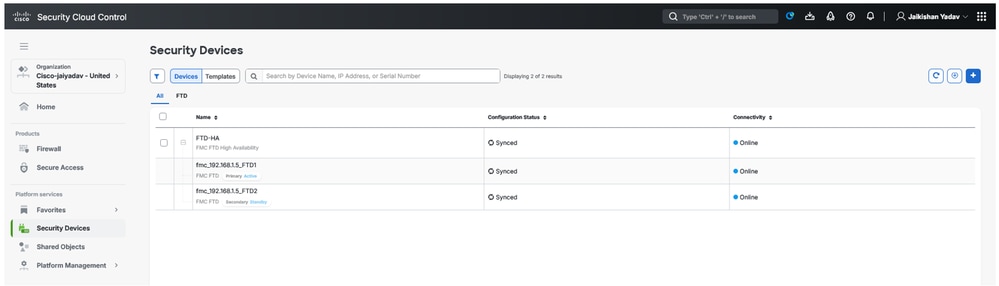

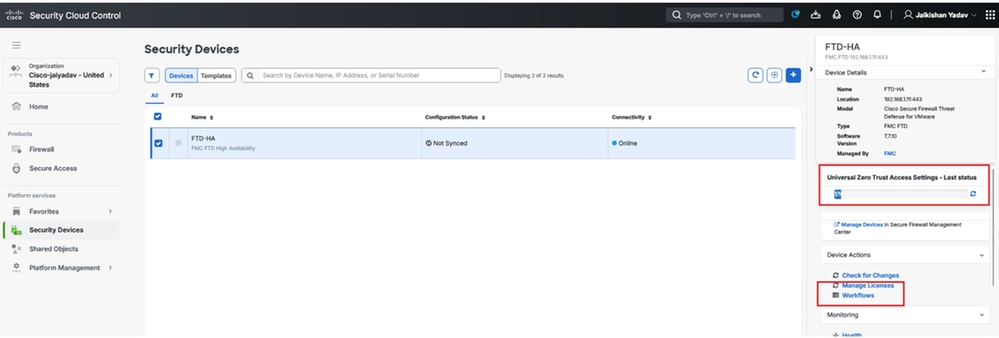

- Navigeer naar SCC en controleer de FTD-status onder

Platform Services> Security Devices

Veilige firewall Threat Defense Status op SCC

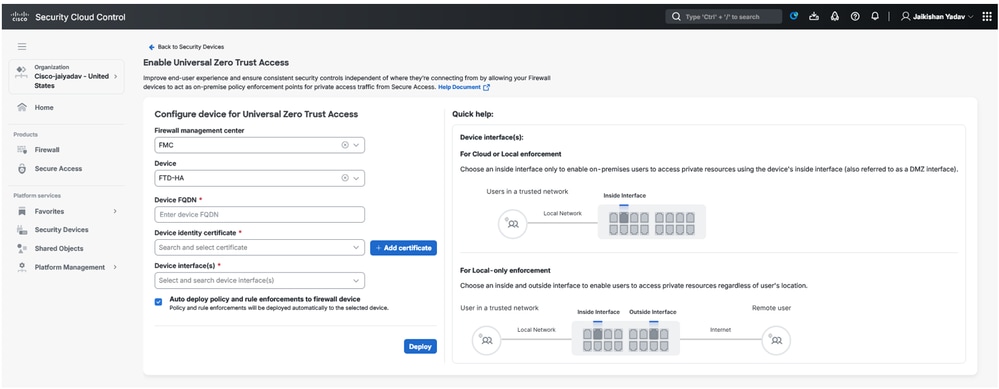

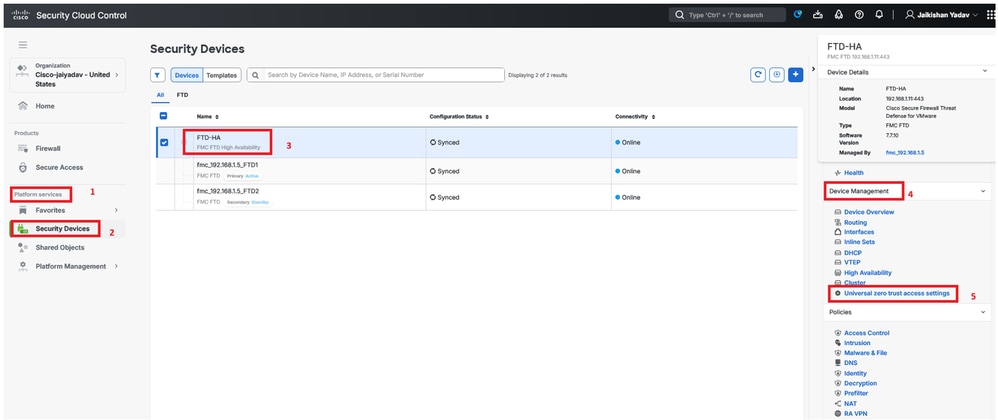

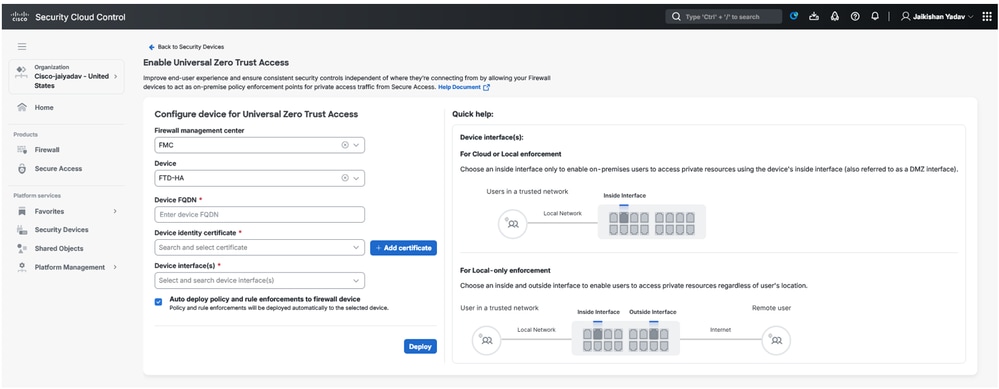

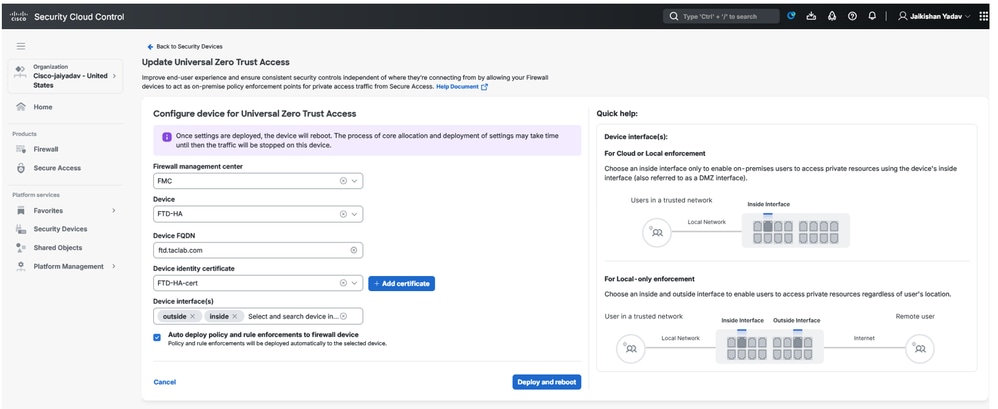

Inschrijven Universal Zero Trust Network Access (uZTNA) instellingen op FTD

Navigeer naar SCC:

- Klik op

Platform Services > Security Devices > FTD > Device Management > Universal Zero Trust Network Access

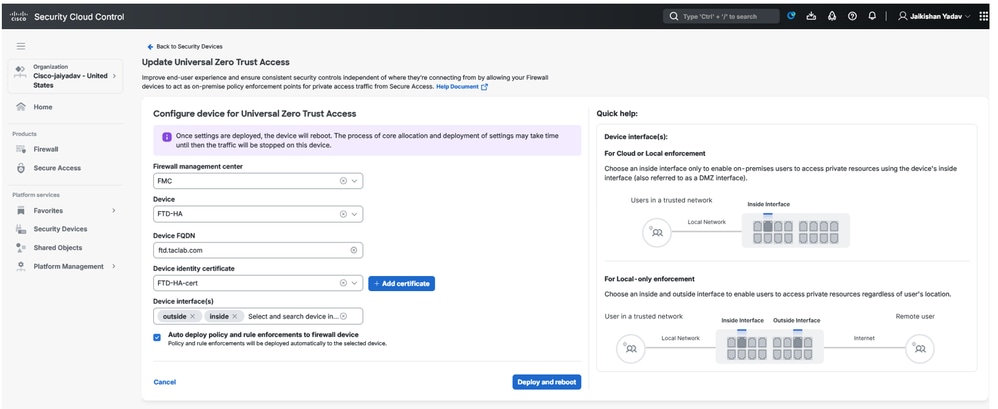

Beveiligde firewallbeveiliging tegen bedreigingen - Universele ZTNA-configuratie

Beveiligde firewallbeveiliging tegen bedreigingen - Universele ZTNA-configuratie

Beveiligde firewallbeveiliging tegen bedreigingen - Universele ZTNA-configuratie

Beveiligde firewallbeveiliging tegen bedreigingen - Universele ZTNA-configuratie

Opmerking: Wanneer u uZTNA inschakelt op FTD HA, worden de wijzigingen geïmplementeerd en worden beide Firewall Threat Defense (FTD)-eenheden tegelijkertijd opnieuw opgestart. Zorg ervoor dat u een goed onderhoudsvenster plant.

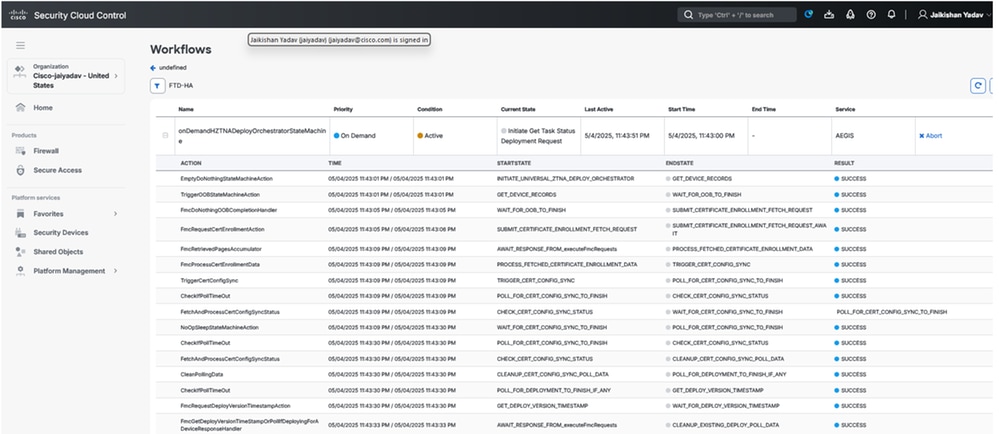

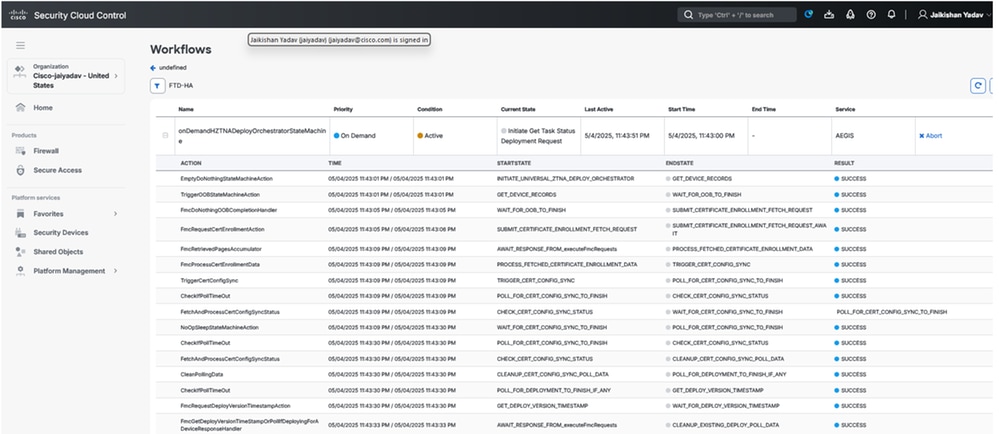

- Klik op

Workflow om de logs te controleren

Beveiligde firewallbeveiliging tegen bedreigingen - Universele ZTNA-configuratiestatus

Workflow voor cloudbeveiligingscontrole

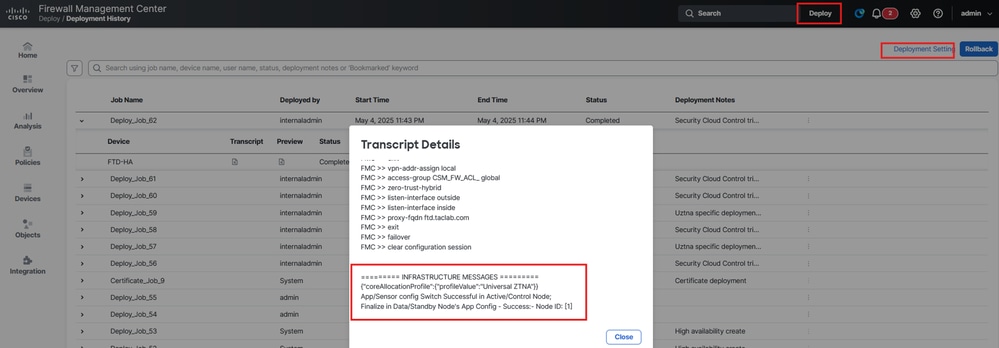

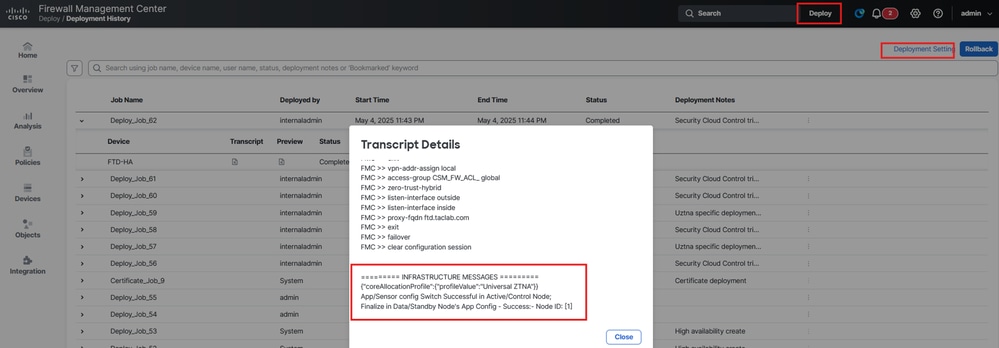

Onder Transcript Details kunt u zien Policy Deployment Status en wijzigingen op FMC.

Secure Firewall Management Center - Status beleidsimplementatie

Meld de klant aan bij uZTNA

Beveiligde toegangsconfiguratie

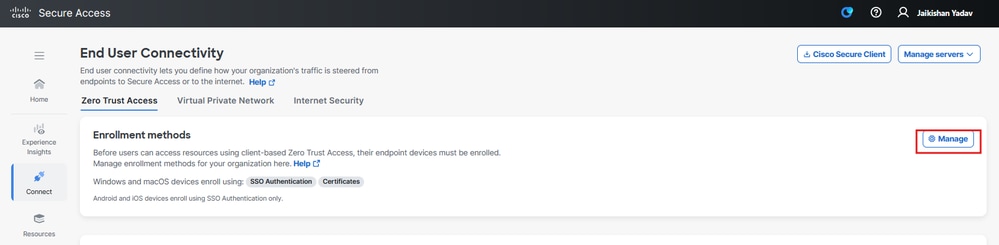

Opmerking: U kunt SSO of een op certificaten gebaseerde ZTA-inschrijving gebruiken. De volgende zijn de stappen voor op certificaten gebaseerde ZTA-inschrijving

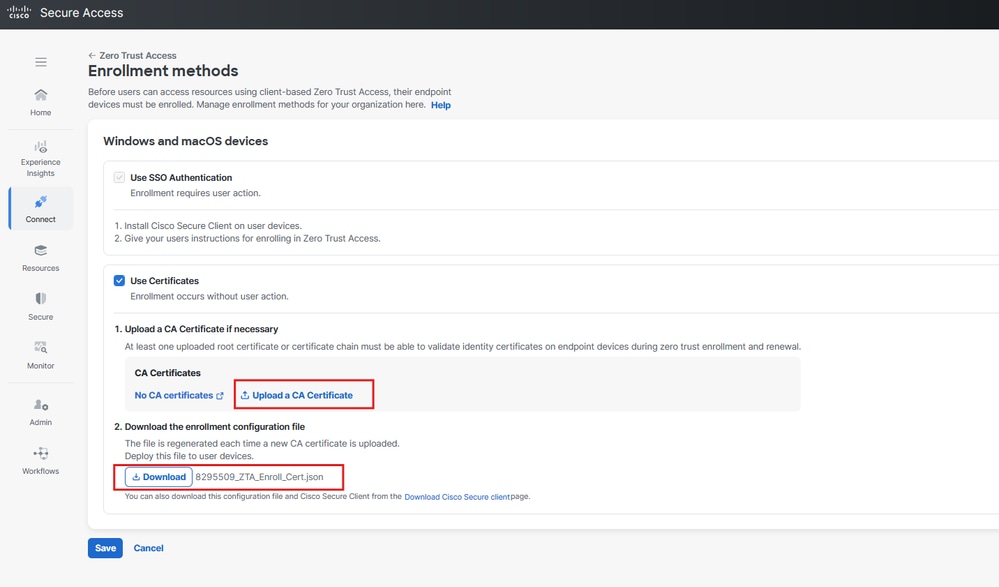

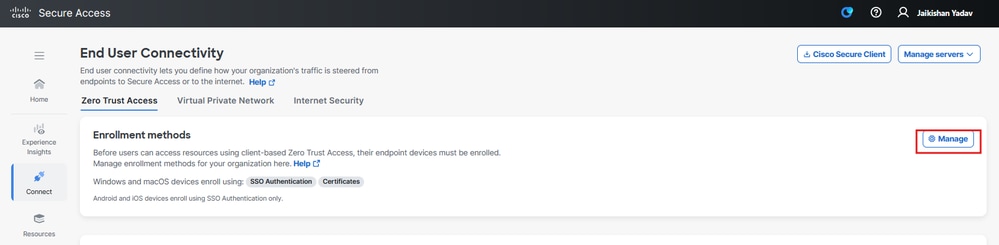

Navigeer naar Secure Access Dashboard:

- Klik op

Connect > End User Connectivity > Zero Trust Access

- Klik op

Manage

Veilige toegang - inschrijven voor ZTA-certificaten

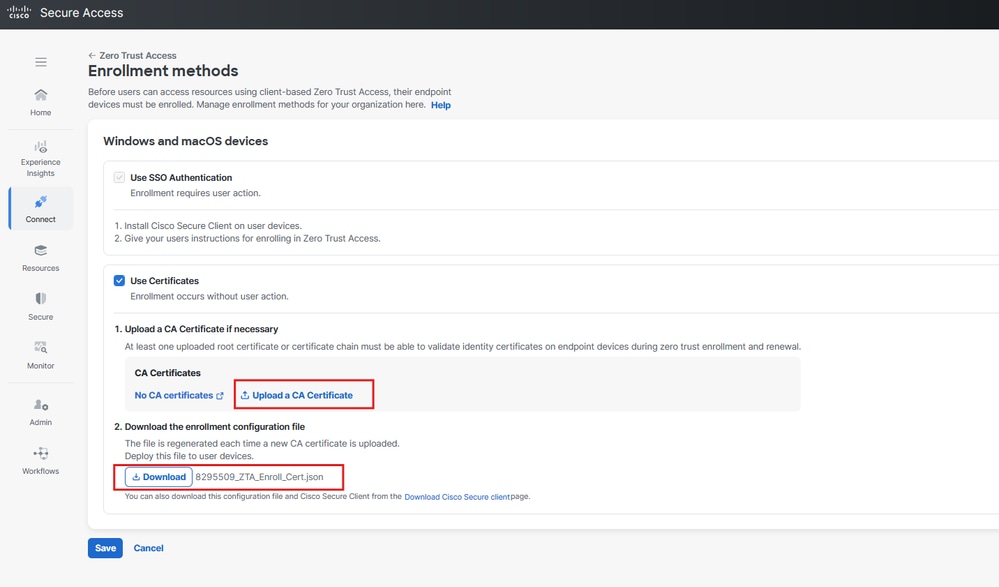

- Upload het Root CA-certificaat en download het inschrijvingsconfiguratiebestand

Veilige toegang - inschrijven voor ZTA-certificaten

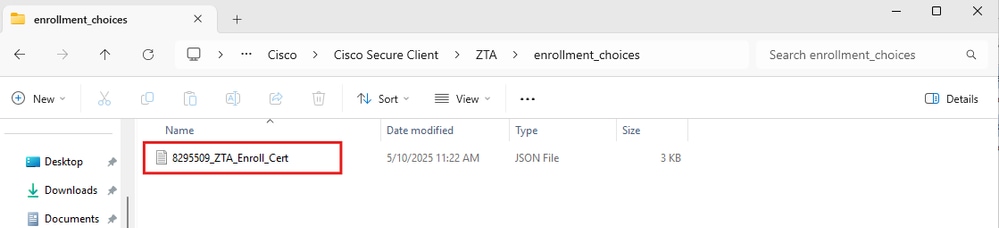

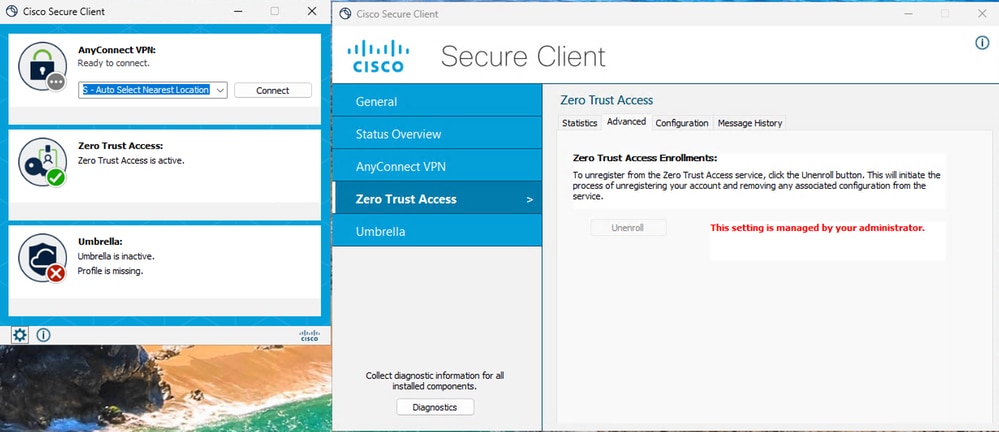

Clientconfiguratie

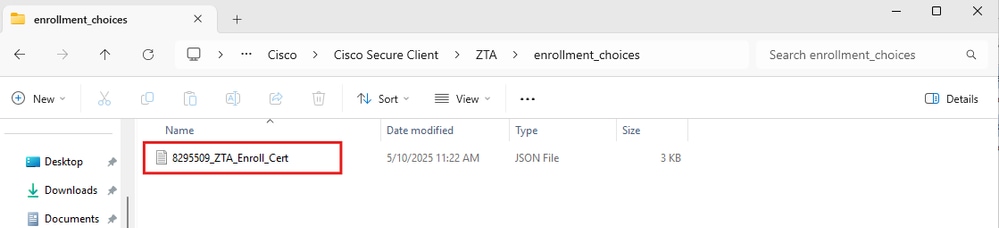

Kopieer het inschrijvingsconfiguratiebestand naar C:\ProgramData\Cisco\Cisco Secure Client\ZTA\enrollment_choices

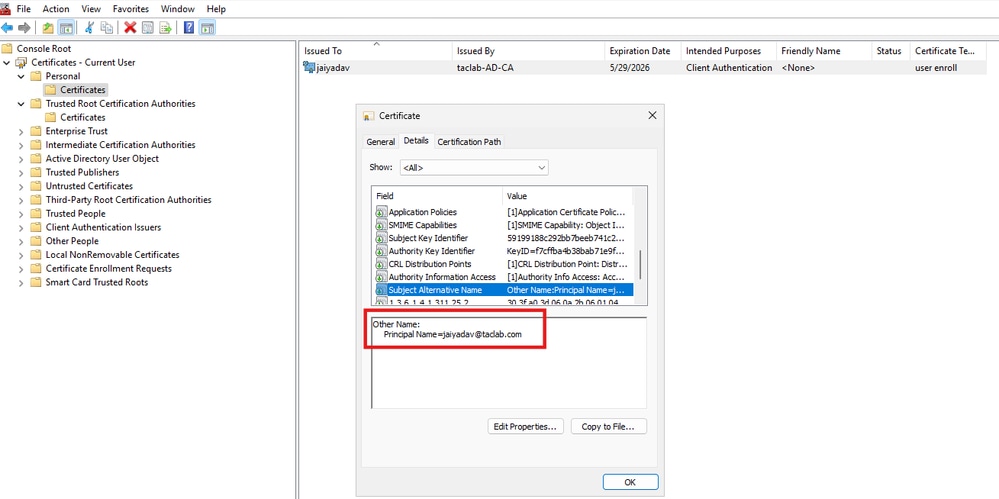

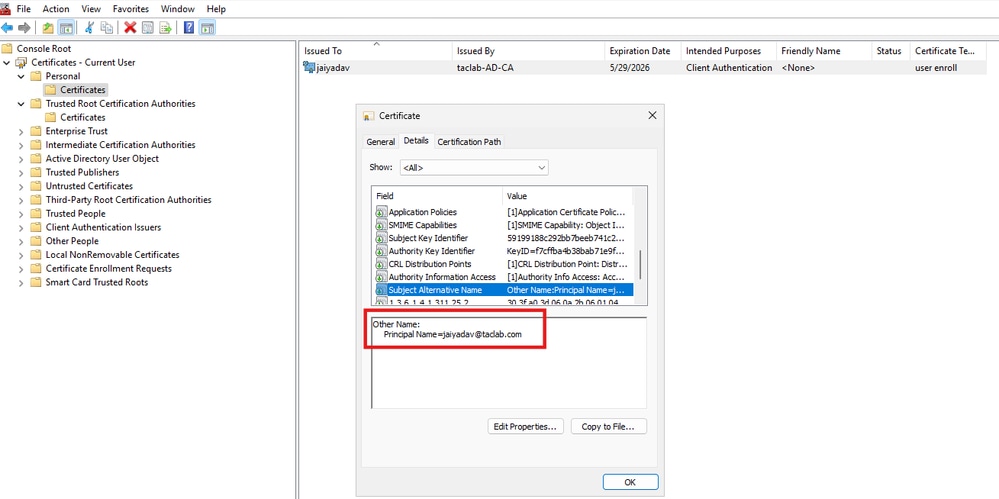

- Een clientcertificaat maken, waarvoor UPN in SAN moet zijn ingediend

Certificaatinstallatie

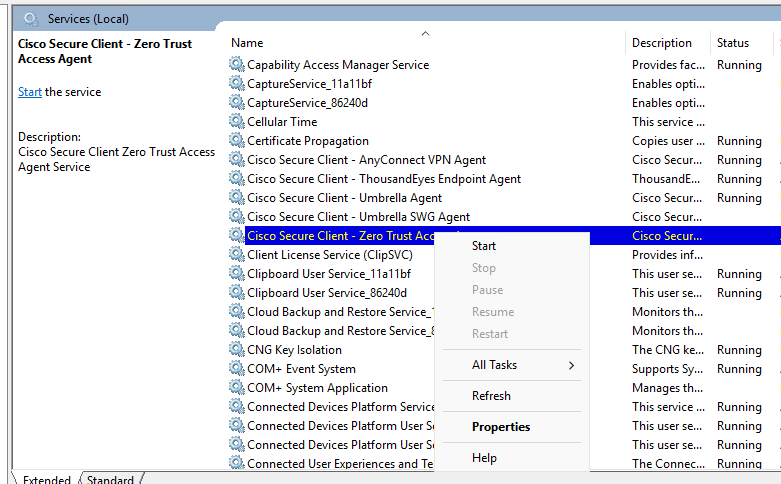

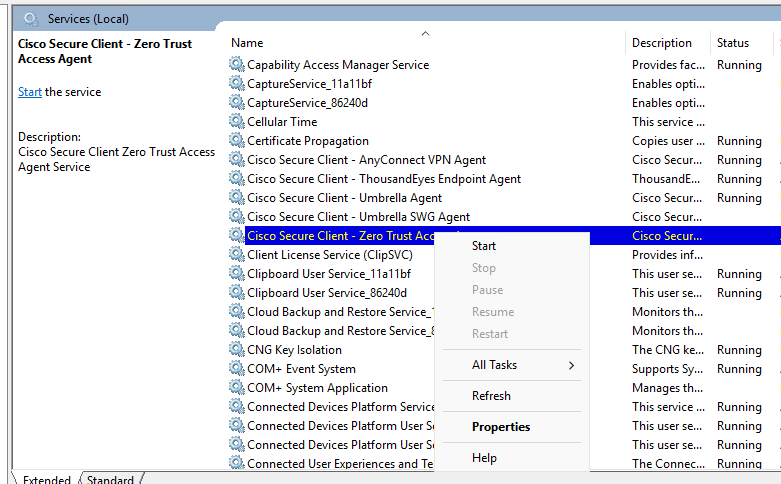

- Starten/opnieuw starten

Cisco Secure Client - Zero Trust Access Agent

Windows Services

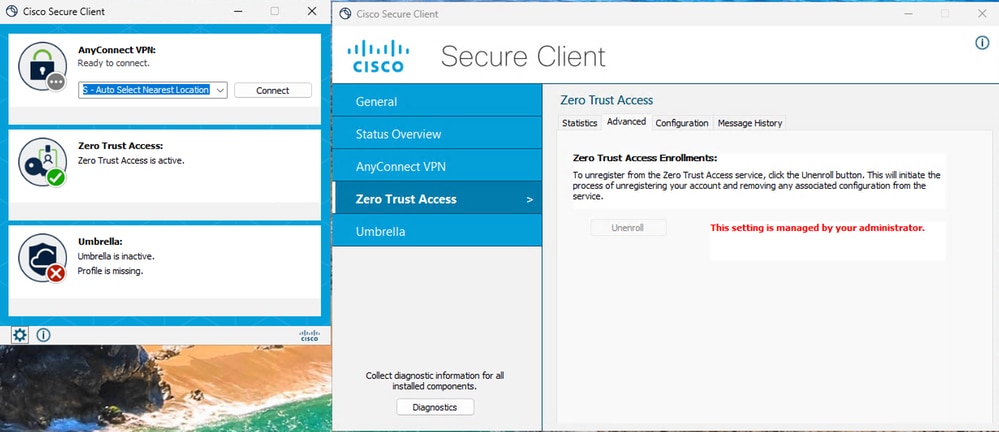

- De status van de ZTA-module controleren

Veilige toegang - Status van inschrijving voor ZTA-certificaat

Verifiëren

Gebruik de volgende opdracht om de uZTNA-configuratie op Firewall Threat Defense (FTD) te controleren:

show allocate-core profile

show running-config universal-zero-trust

Gerelateerde informatie

Feedback

Feedback