Inleiding

In dit document worden de installatie, vernieuwing en oplossingen van het SSL-certificaat beschreven voor de meest voorkomende problemen die op een Identity Services Engine worden waargenomen.

Voorwaarden

Vereisten

Cisco raadt u aan de Identity Service Engine GUI te kennen.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Identity Service Engine 3.x.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document bevat de aanbevolen stappen en een checklist met veelvoorkomende problemen die moeten worden geverifieerd en aangepakt voordat u problemen begint op te lossen en Cisco Technical Support belt.

Een certificaat is een elektronisch document dat een persoon, een server, een bedrijf of een andere entiteit identificeert en die entiteit associeert met een openbare sleutel.

Een zelf ondertekend certificaat wordt ondertekend door de eigen maker. Certificaten kunnen zelf ondertekend of digitaal ondertekend worden door een externe Certificaat Autoriteit (CA).

Een door CA ondertekend digitaal certificaat wordt beschouwd als een industriestandaard en veiliger.

Certificaten worden gebruikt in een netwerk om veilige toegang te bieden.

Cisco ISE gebruikt certificaten voor communicatie tussen knooppunten en voor communicatie met externe servers zoals de Syslog-server, de feed-server en alle portals voor eindgebruikers (gast-, sponsor- en persoonlijke apparaten).

Certificaten identificeren een Cisco ISE-node naar een eindpunt en beveiligen de communicatie tussen dat eindpunt en de Cisco ISE-node.

Certificaten worden gebruikt voor alle HTTPS-communicatie en de EAP-communicatie (Extensible Authentication Protocol).

Dit document bevat de aanbevolen stappen en een checklist met veelvoorkomende problemen die moeten worden geverifieerd en aangepakt voordat u problemen begint op te lossen en Cisco Technical Support belt.

Deze oplossingen komen rechtstreeks voort uit serviceaanvragen die de technische ondersteuning van Cisco heeft opgelost. Als uw netwerk live is, zorg er dan voor dat u de potentiële impact begrijpt van de stappen die u neemt om de problemen aan te pakken.

Configureren

In deze handleidingen wordt uitgelegd hoe u certificaten kunt importeren en vervangen:

Een systeemcertificaat importeren

https://www.cisco.com/c/en/us/td/docs/security/ise/3-4/admin_guide/b_ise_admin_3_4/b_ISE_admin_basic_setup.html?bookSearch=true#ID547

Een verlopen certificaat vervangen

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217191-configuration-guide-to-certificate-renew.html#anc5

Veelvoorkomende problemen

Scenario 1: Kan een aflopend Portal-certificaat op een ISE-node niet vervangen

Fout

Tijdens het koppelen van het nieuwe portaalcertificaat aan de CSR, mislukt het proces voor het binden van certificaten met de fout die hier wordt weergegeven:

Interne fout. Vraag uw ISE-beheerder om de logs te controleren voor meer informatie

De meest voorkomende oorzaken van deze fout zijn:

- Het nieuwe certificaat heeft dezelfde onderwerpnaam als het bestaande certificaat

- Een hernieuwd certificaat invoeren waarbij dezelfde privésleutel van een bestaand certificaat wordt gebruikt

Oplossing

- Het portaalgebruik tijdelijk toewijzen aan een ander certificaat op dezelfde node

- Verwijder het aflopende Portalcertificaat

- Installeer het nieuwe Portaalcertificaat en wijs vervolgens het portaalgebruik toe

Als u bijvoorbeeld het portaalgebruik tijdelijk wilt toewijzen aan een bestaand certificaat met EAP-verificatiegebruik, voert u de volgende stappen uit:

Stap 1. Selecteer en bewerk het certificaat met EAP-verificatiegebruik, voeg de rol Portal toe onder Gebruik en sla op

Stap 2. Het verlopen portaalcertificaat verwijderen

Stap 3. Upload het nieuwe Portaalcertificaat zonder een rol te selecteren (onder Gebruik) en Verzend

Stap 4. Selecteer en bewerk het nieuwe Portaalcertificaat, wijs Portaalrol toe onder Gebruik en Sla op

Scenario 2: Kan geen twee CSR's genereren voor dezelfde ISE-node met multigebruik

Fout

Nieuwe CSR-creatie voor hetzelfde knooppunt met Multi-Use-gebruik mislukt met de fout:

Een ander certificaat met dezelfde vriendelijke naam bestaat al. Vriendelijke namen moeten uniek zijn.

Oplossing

MVO-vriendelijke namen zijn hardcoded voor elke ISE-node, dus het is niet mogelijk om 2 CSR's te maken voor dezelfde node met Multi-Use-gebruik. De use case bevindt zich op een specifieke node, er is één CA-ondertekend certificaat dat wordt gebruikt voor Admin- en EAP-verificatiegebruik en een ander CA-ondertekend certificaat dat wordt gebruikt voor SAML- en Portal-gebruik en beide certificaten vervallen.

In dit scenario:

Stap 1. Eerste CSR genereren met Multi-Use

Stap 2. Koppel het certificaat met CA-handtekening aan de eerste CSR en wijs de rol Beheerder en EAP-verificatie toe

Stap 3. Genereer een tweede CSR met Multi-Use

Stap 4. Bindt het CA-ondertekende certificaat aan de tweede CSR en wijs SAML- en Portalrol toe

Scenario 3: Kan het CA-ondertekende certificaat niet binden voor portaalgebruik of kan de portaaltag niet aan het certificaat toewijzen en krijgt een fout

Fout

Het binden van een CA-ondertekend certificaat voor portaalgebruik veroorzaakt de fout:

Er is een of meer vertrouwde certificaten die deel uitmaken van de certificaatketen van het portaalsysteem of zijn geselecteerd met een op cert gebaseerde admin-autorol met dezelfde onderwerpnaam maar met een ander serienummer. Importeren/bijwerken is afgebroken. Voor een succesvolle import/update moet u de op het winkelwagentje gebaseerde beheerdersrol uitschakelen van een duplicaat van een vertrouwd certificaat of de portaalrol wijzigen van het systeemcertificaat dat het duplicaat van het vertrouwde certificaat in de keten bevat.

Oplossing

Stap 1. Controleer de certificaatketen van het CA-ondertekende certificaat (voor portaalgebruik) en controleer in het archief voor vertrouwde certificaten of u dubbele certificaten uit de certificaatketen hebt.

Stap 2. Verwijder het dubbele certificaat of schakel het selectievakje Trust for certificate-based admin authentication uit het dubbele certificaat uit.

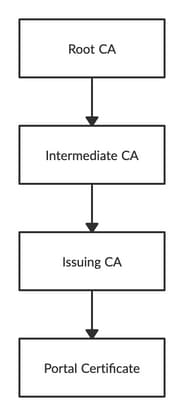

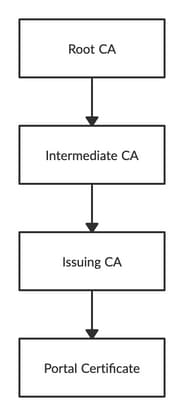

Het door CA ondertekende portaalcertificaat heeft bijvoorbeeld deze certificaatketen:

Controleer of u een duplicaat van een certificaat hebt voor een van de 3 CA-certificaten in de certificaatketen (dit kan een verlopen certificaat zijn) en verwijder het duplicaat van het certificaat uit het archief voor vertrouwde certificaten.

Scenario 4: Kan het verlopen standaard zelf ondertekende certificaat niet verwijderen uit het vertrouwde certificaatarchief

Fout

Het verwijderen van het verlopen standaard zelf ondertekende certificaat uit het archief van Trusted Certificate resulteert in de volgende fout:

Uitschakelen of verwijderen of vertrouwenscertificaat is niet toegestaan omdat hiernaar wordt verwezen in Systeemcertificaten EN/OF Secure Syslog Target onder Remote Logging Targets.

Oplossing

- Controleer of het verlopen standaard zelf ondertekende certificaat niet is gekoppeld aan een bestaand doel voor externe logboekregistratie. Dit kan worden geverifieerd onder Beheer > Systeem > Logboekregistratie > Doelstellingen voor externe logboekregistratie > SecureSyslogCollector(s) selecteren en bewerken

- Controleer of het verlopen, zelf ondertekende standaardcertificaat niet is gekoppeld aan een specifieke rol (gebruik). Dit kan worden geverifieerd onder Beheer > Systeem > Certificaten > Systeemcertificaten.

Als het probleem zich blijft voordoen, neemt u contact op met TAC.

Scenario 5: Kan CA-ondertekend pxGrid-certificaat niet binden met de CSR op een ISE-node

Fout

Terwijl het nieuwe pxGrid-certificaat wordt gekoppeld aan de CSR, mislukt het proces voor het binden van certificaten met de fout:

Certificaat voor pxGrid moet zowel client- als serververificatie bevatten in de extensie Extended Key Usage (EKU).

Oplossing

Zorg ervoor dat het CA-ondertekende pxGrid-certificaat zowel TLS Web Server Authentication (1.3.6.1.5.5.7.3.1) als TLS Web Client Authentication (1.3.6.1.5.5.7.3.2) uitgebreid sleutelgebruik moet hebben omdat het wordt gebruikt voor zowel client- als serververificatie (om de communicatie tussen de pxGrid-client en -server te beveiligen)

Referentielink: https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_011010.html

Scenario 6: Kan het verlopen standaard zelf ondertekende certificaat niet verwijderen uit de Trusted Certificate Store vanwege de bestaande LDAP- of SCEPRA-profielconfiguratie

Fout

Het verwijderen van het verlopen standaard zelf ondertekende certificaat uit het archief van Trusted Certificate resulteert in de volgende fout:

Het vertrouwenscertificaat kan niet worden verwijderd omdat er elders naar wordt verwezen, mogelijk vanuit een SCEPRA-profiel of een LDAP-identiteitsbron

* Standaard zelf ondertekend servercertificaat

Als u het/de certificaat(en) wilt verwijderen, verwijdert u het SCEPRA-profiel of bewerkt u de LDAP-identiteitsbron om dit certificaat niet te gebruiken.

Oplossing

- Navigeer naar Beheer > Identiteitsbeheer > Externe identiteitsbronnen > LDAP > Servernaam > Verbinding

- Zorg ervoor dat LDAP Server Root CA niet het "Standaard zelf ondertekende servercertificaat" gebruikt

- Als de LDAP-server het vereiste certificaat voor een beveiligde verbinding niet gebruikt, gaat u naar Beheer > Systeem > Certificaten > Certificaatautoriteit > Externe CA-instellingen > SCEPRA-profielen

- Zorg ervoor dat de SCEPRA-profielen geen standaard zelf ondertekend certificaat gebruiken

Aanvullende bronnen

Hoe een wildcard certificaat te installeren

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

ISE-certificaten beheren

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Een CA-certificaat van derden installeren op ISE

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-software/200295-Install-a-3rd-party-CA-certificate-in-IS.html

Feedback

Feedback