Inleiding

In dit document wordt beschreven hoe Identity Services Engine (ISE) 3.3 patch 1 kan worden geïntegreerd met Duo voor meerfactorenverificatie. Vanaf versie 3.3 kan patch 1 ISE worden geconfigureerd voor native integratie met Duo-services, waardoor de noodzaak voor verificatie-proxy wordt geëlimineerd.

Voorwaarden

Vereisten

Cisco raadt u aan om basiskennis te hebben van deze onderwerpen:

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Cisco ISE versie 3.3 patch 1

- Duo

- Cisco ASA versie 9.16(4)

- Cisco Secure Client versie 5.0.04032

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

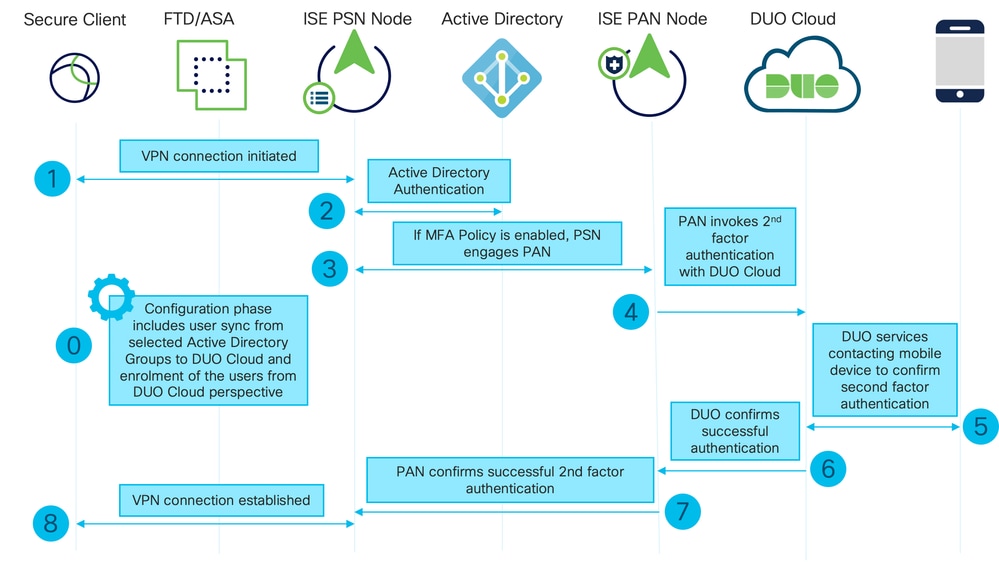

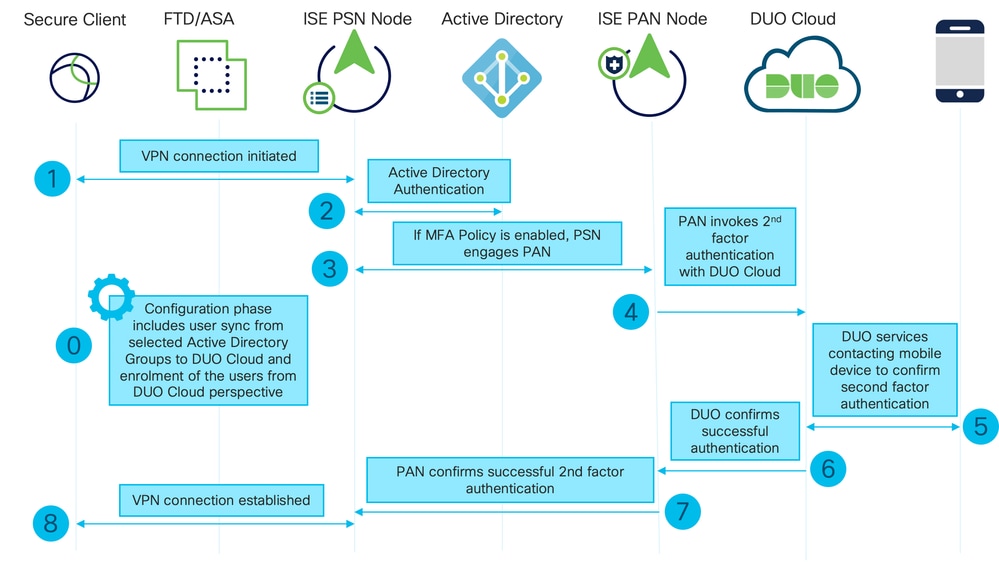

stroomschema

Stappen

0. De configuratiefase omvat de selectie van de Active Directory-groepen waaruit gebruikers worden gesynchroniseerd. De synchronisatie vindt plaats zodra de MFA-wizard is voltooid. Het bestaat uit twee stappen. Opzoeken naar Active Directory om de lijst met gebruikers en bepaalde kenmerken te krijgen. Een oproep aan Duo Cloud met Cisco ISE Admin API is gemaakt om gebruikers daar te duwen. Beheerders zijn verplicht om gebruikers in te schrijven. Inschrijven kan de optionele stap omvatten om de gebruiker voor Duo Mobile te activeren, waarmee uw gebruikers authenticatie met één tik kunnen gebruiken met Duo Push

1. De VPN-verbinding wordt gestart, de gebruiker voert de gebruikersnaam en het wachtwoord in en klikt op OK. Netwerkapparaat verzendt RADIUS-toegangsverzoek wordt naar PSN verzonden

2. PSN-node verifieert de gebruiker via Active Directory

3. Wanneer de verificatie succesvol is en het MFA-beleid is geconfigureerd, neemt PSN contact op met Duo Cloud. Een oproep aan Duo Cloud met Cisco ISE Auth API wordt gedaan om een tweede-factor-authenticatie met Duo aan te roepen. ISE communiceert met de service van Duo op SSL TCP-poort 443.

4. Er vindt tweefactorauthenticatie plaats. Gebruiker voltooit het tweede-factor-authenticatieproces

5. Duo reageert op PSN met het resultaat van de tweefactorauthenticatie

6. Access-Accept wordt naar het netwerkapparaat verzonden, VPN-verbinding wordt tot stand gebracht

Configuraties

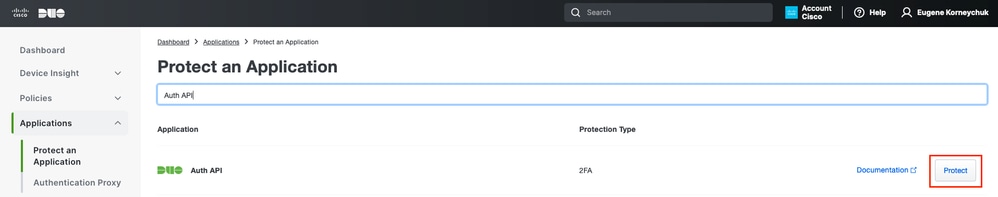

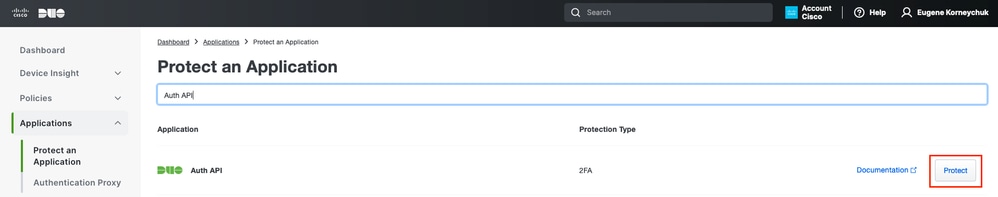

Toepassingen selecteren om te beschermen

Navigeer naar het Duo Admin Dashboard https://admin.duosecurity.com/login. Login met beheerdersreferenties.

Navigeer naar Dashboard > Toepassingen > Een toepassing beveiligen. Zoek naar Cisco ISE Auth API en selecteer Protect.

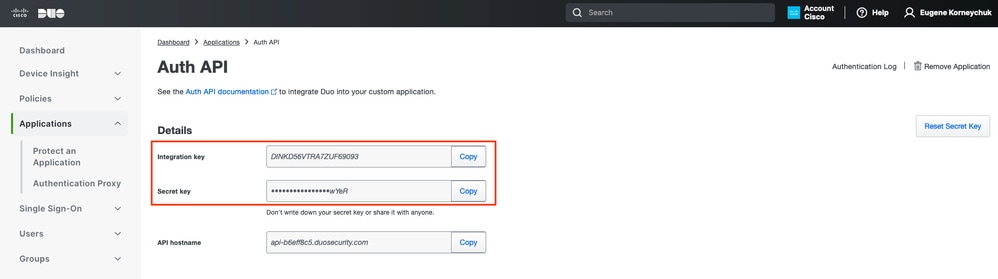

Auth API 1

Auth API 1

Noteer de sleutel van de integratie en de geheime sleutel.

Auth API 2

Auth API 2

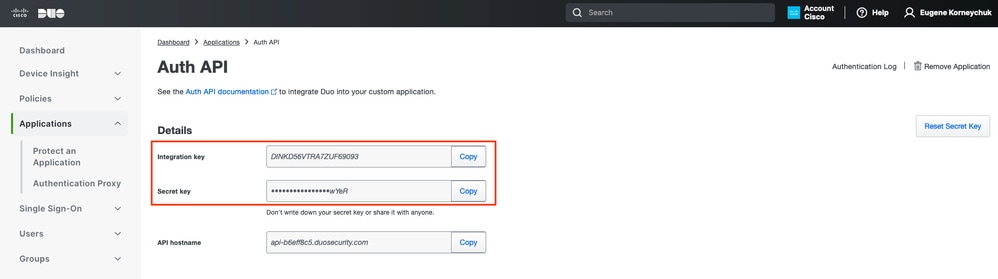

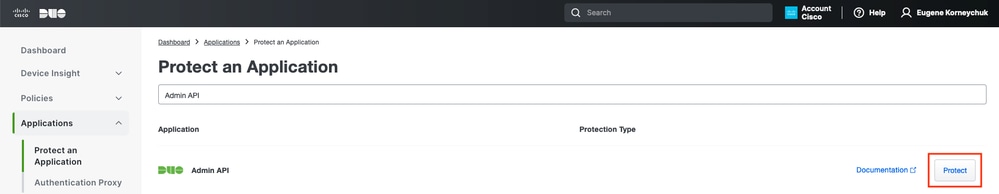

Navigeer naar Dashboard > Toepassingen > Een toepassing beveiligen. Zoek naar Cisco ISE Admin API en selecteer Protect.

Opmerking: Alleen beheerders met de rol Eigenaar kunnen de Cisco ISE Admin API-toepassing maken of wijzigen in het Duo Admin Panel.

Auth API 1

Auth API 1

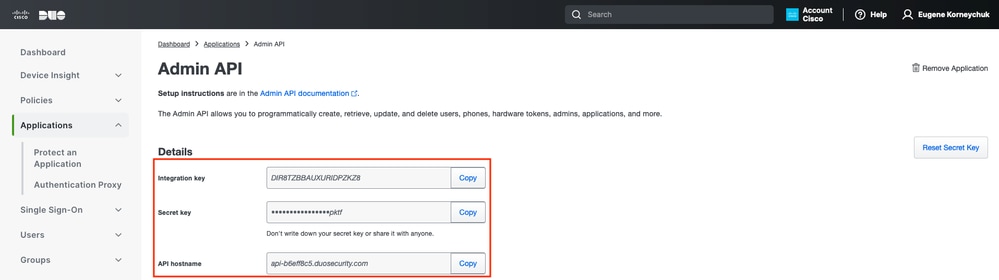

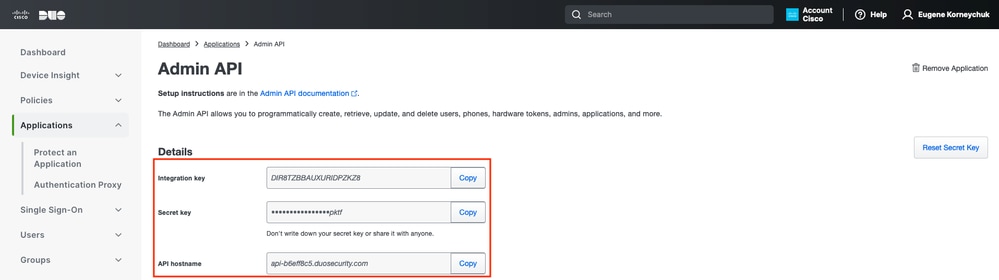

Noteer de sleutel van de integratie en de geheime sleutel en de API-hostnaam.

Admin API 2

Admin API 2

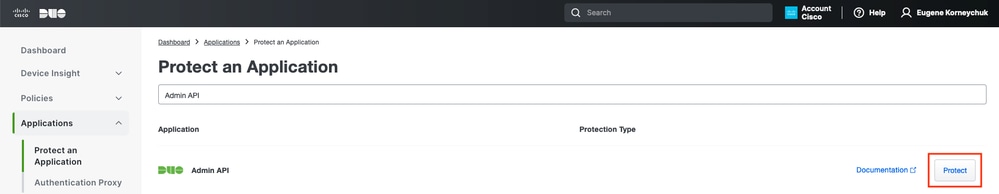

API-machtigingen configureren

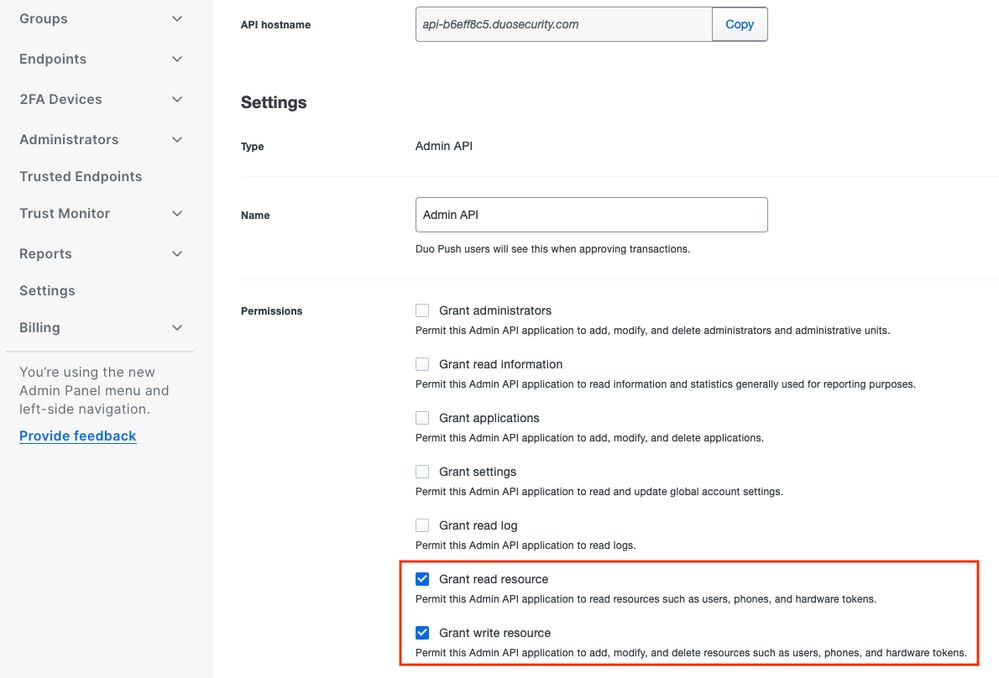

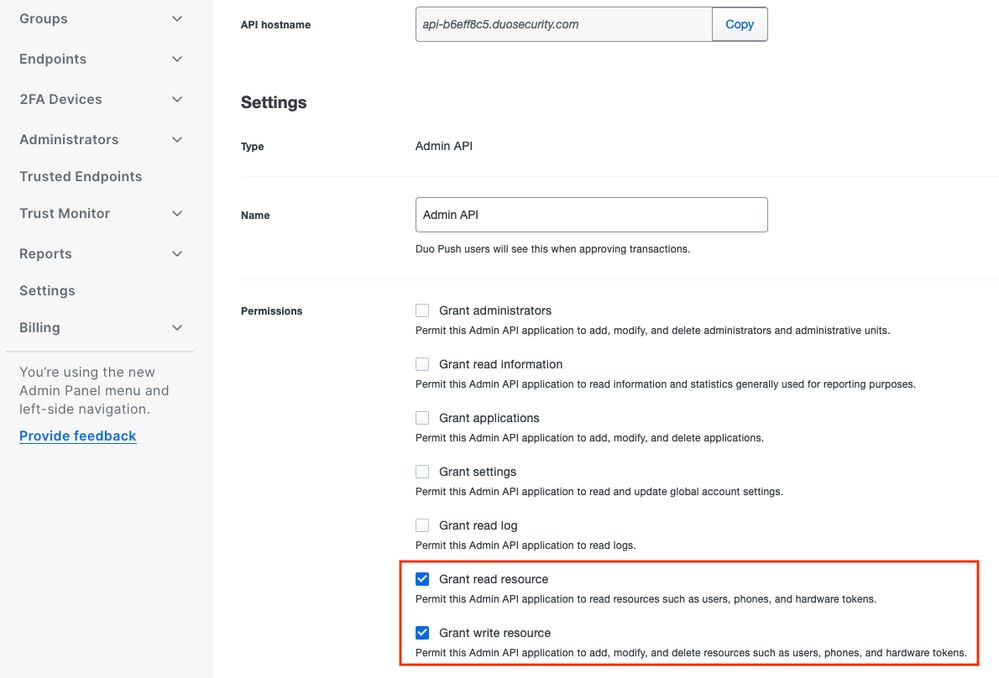

Navigeer naar Dashboard > Toepassingen > Toepassing. Selecteer Cisco ISE Admin API.

Controleer Grant Read Resource en Grant Write Resource-machtigingen. Klik op Wijzigingen opslaan.

Admin API 3

Admin API 3

ISE integreren met Active Directory

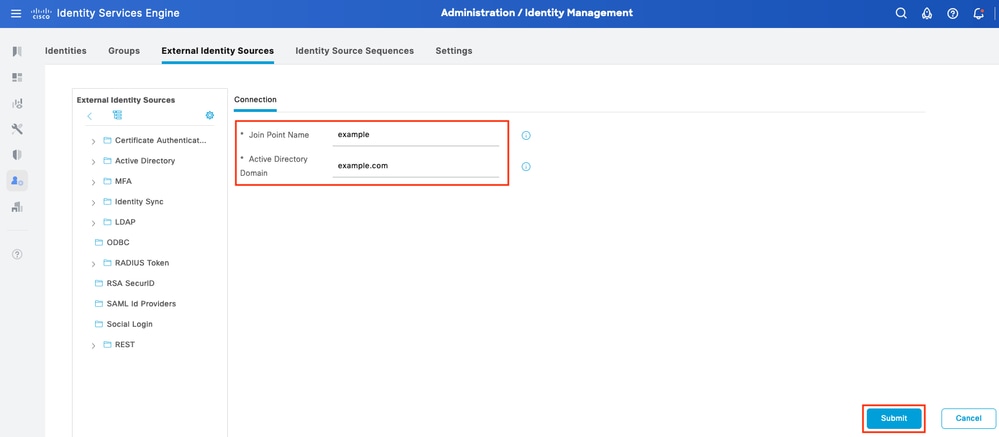

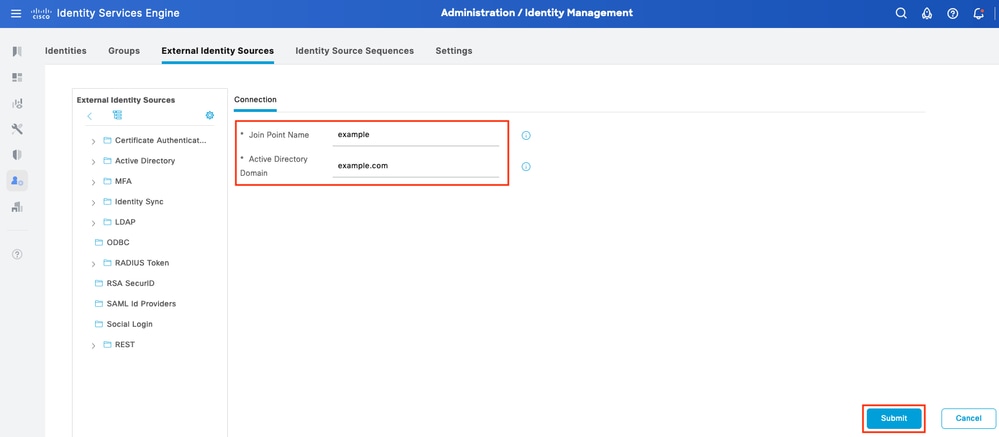

1. Navigeer naar Beheer > Identiteitsbeheer > Externe identiteitswinkels > Active Directory > Toevoegen. Geef de naam van het aanmeldpunt op, Active Directory-domein en klik op Indienen.

Active Directory 1

Active Directory 1

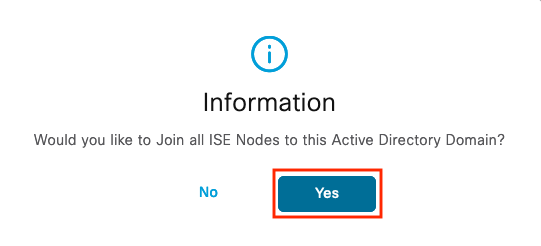

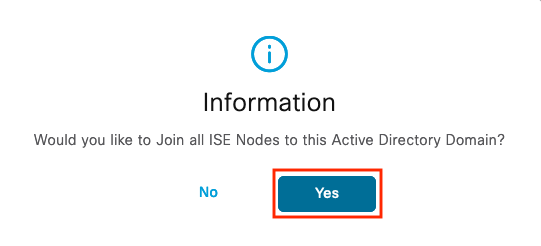

2. Klik op Ja wanneer u wordt gevraagd om alle ISE-knooppunten aan dit Active Directory-domein toe te voegen.

Active Directory 2

Active Directory 2

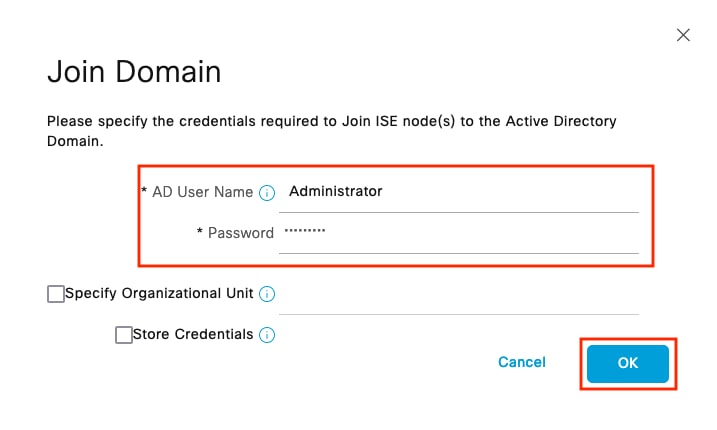

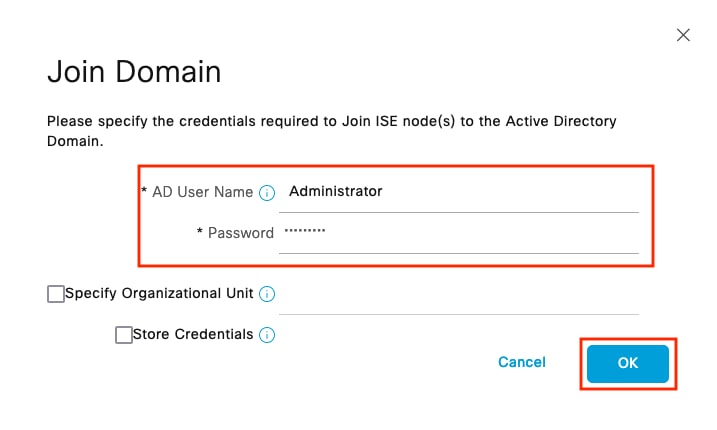

3. Geef de gebruikersnaam en het wachtwoord voor AD op en klik op OK.

Active Directory 3

Active Directory 3

Een AD-account dat vereist is voor domeintoegang in ISE kan een van de volgende opties hebben:

- Werkstations toevoegen aan domeingebruikersrecht in het betreffende domein

- Computer Objects maken of Computer Objects verwijderen rechten op de respectievelijke computers container waar de ISE machine account wordt gemaakt voordat het ISE machine aansluit op het domein

Opmerking: Cisco raadt aan het uitsluitingsbeleid voor de ISE-account uit te schakelen en de AD-infrastructuur te configureren om waarschuwingen naar de beheerder te sturen als een verkeerd wachtwoord voor die account wordt gebruikt. Wanneer het verkeerde wachtwoord wordt ingevoerd, maakt ISE zijn machineaccount niet aan of wijzigt deze niet wanneer dit nodig is en daarom worden mogelijk alle authenticaties geweigerd.

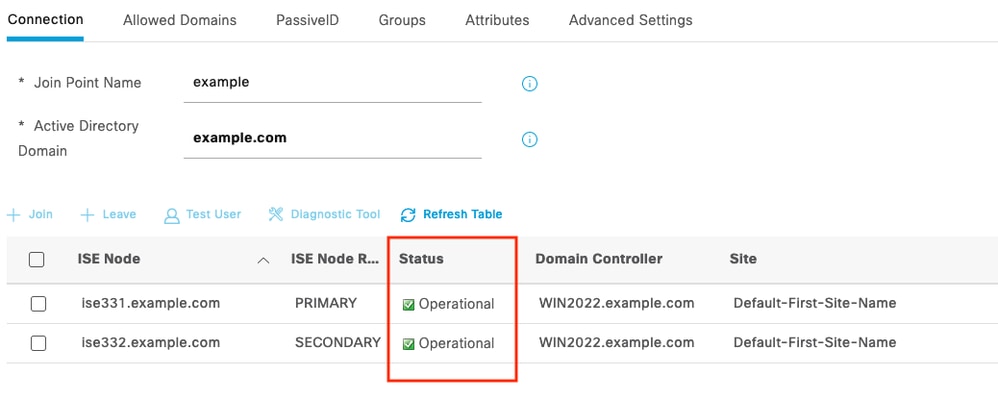

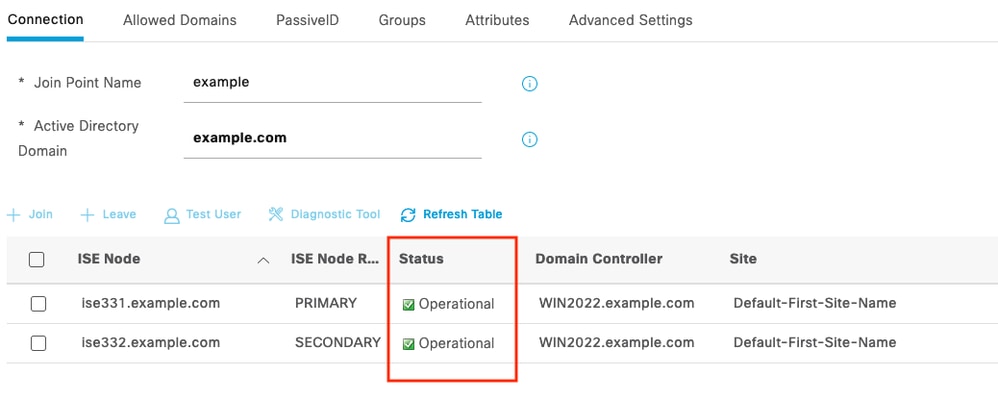

4. De AD-status is operationeel.

Active Directory 4

Active Directory 4

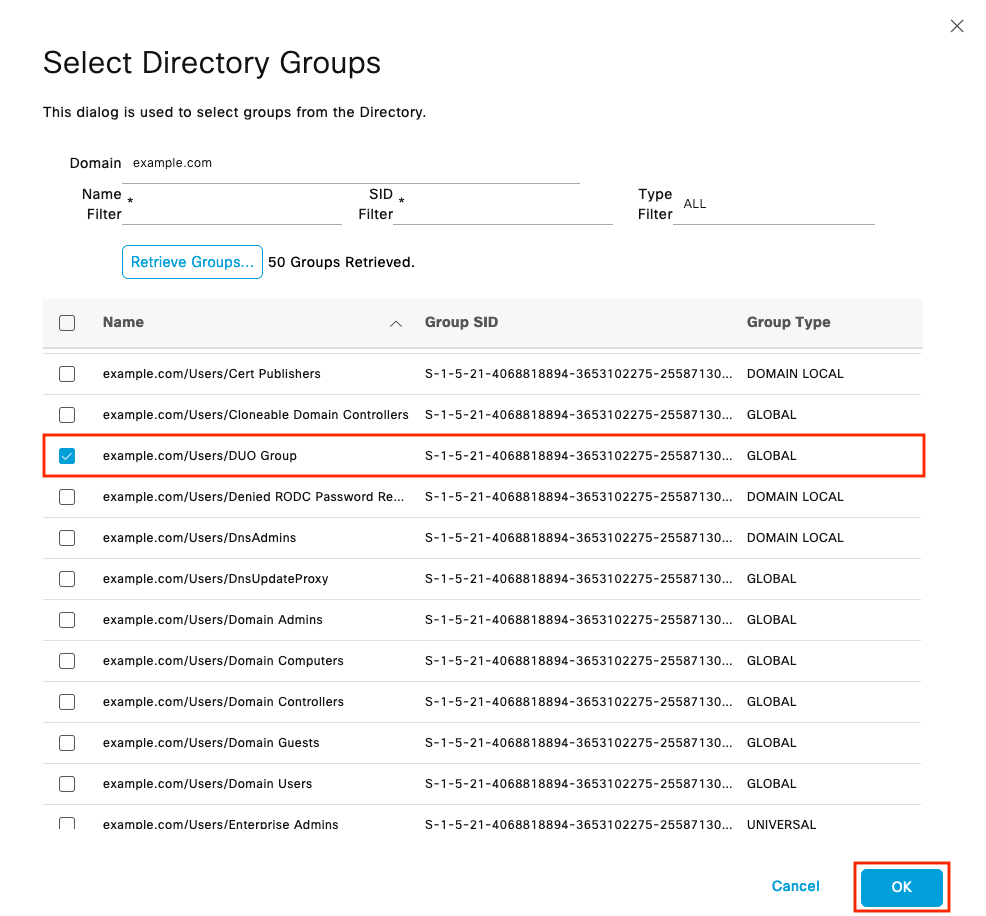

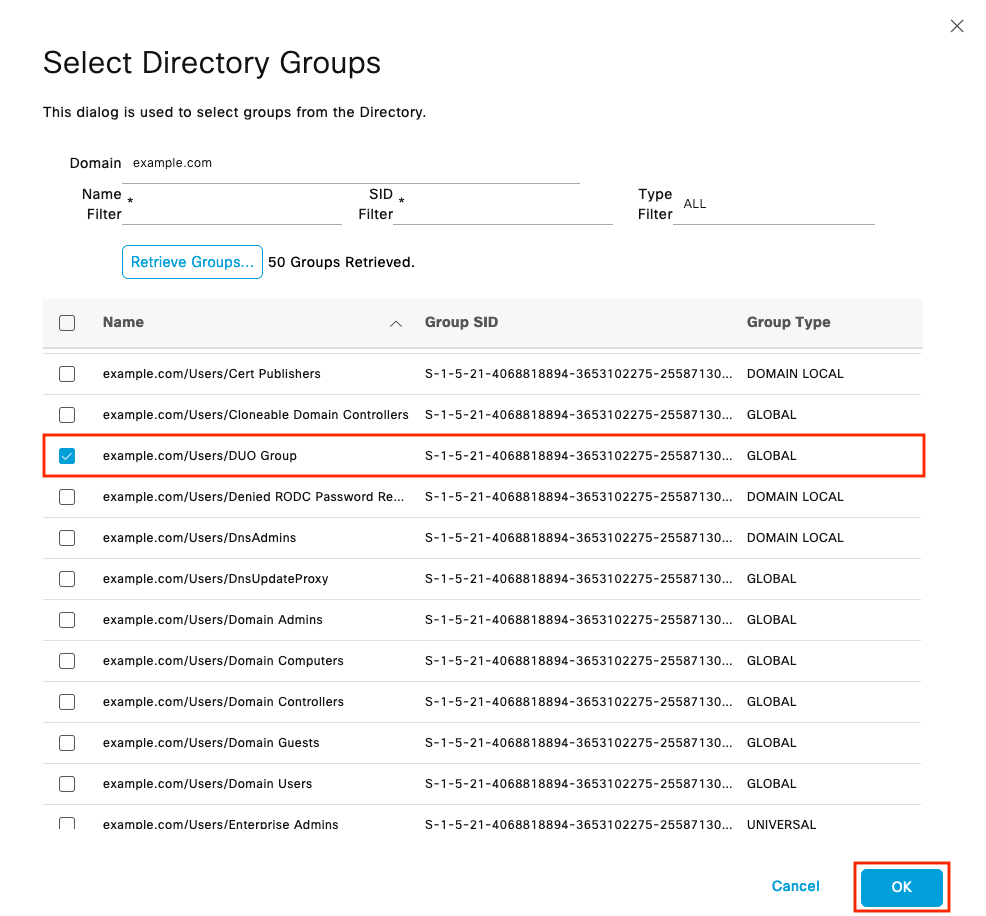

5. Navigeer naar Groepen > Toevoegen > Groepen selecteren uit directory > Groepen ophalen. Schakel selectievakjes in voor advertentiegroepen van uw keuze (die worden gebruikt om gebruikers te synchroniseren en voor het machtigingsbeleid), zoals in deze afbeelding wordt weergegeven.

Active Directory 5

Active Directory 5

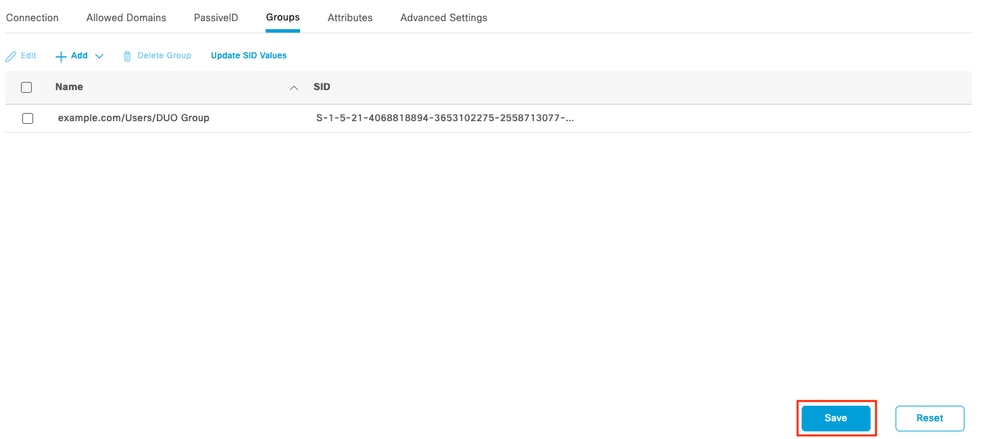

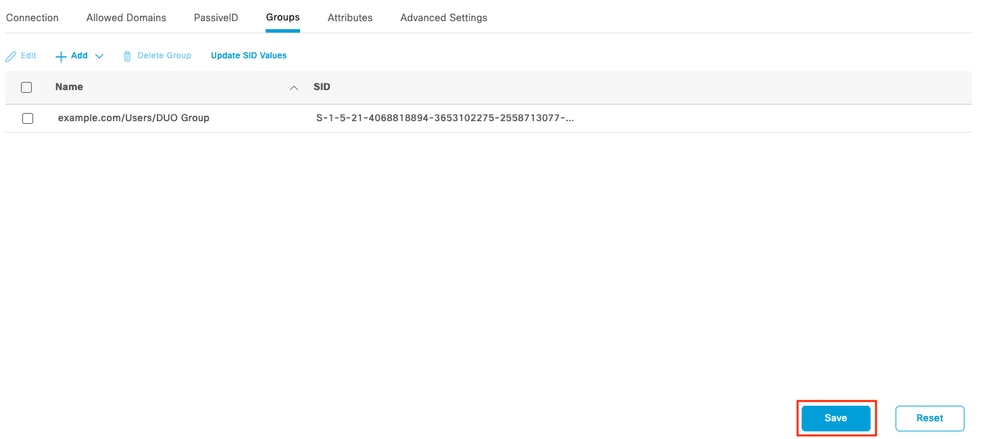

6. Klik op Opslaan om opgehaalde advertentiegroepen op te slaan.

Active Directory 6

Active Directory 6

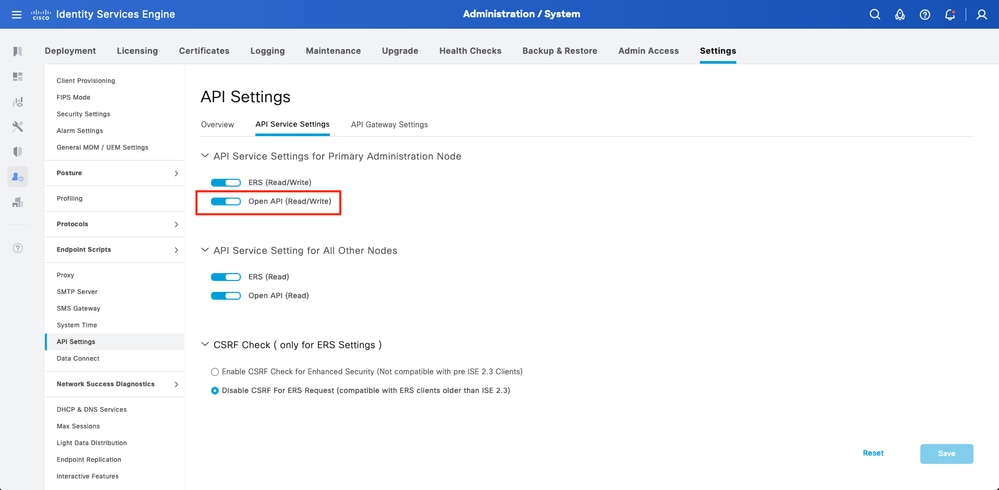

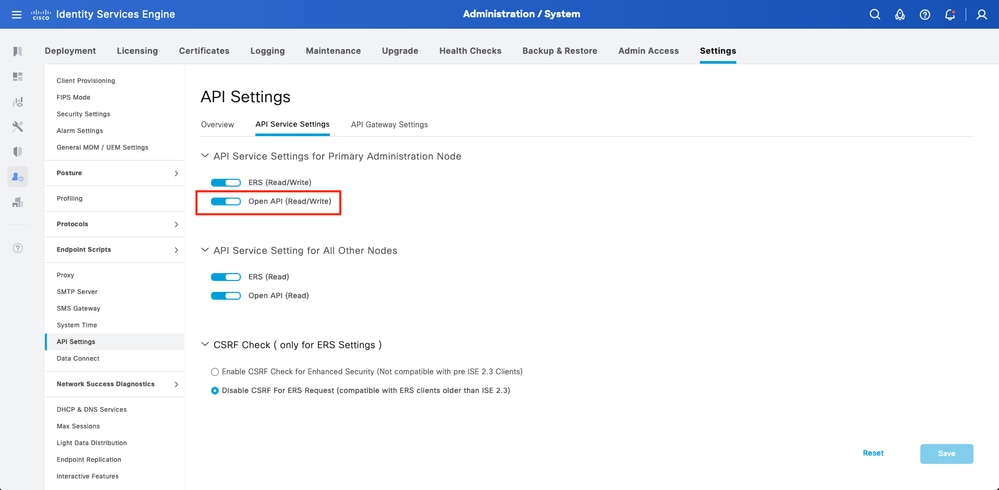

Open API inschakelen

Navigeer naar Beheer > Systeem > Instellingen > API-instellingen > API-serviceinstellingen. Schakel Open API in en klik op Opslaan.

Open API

Open API

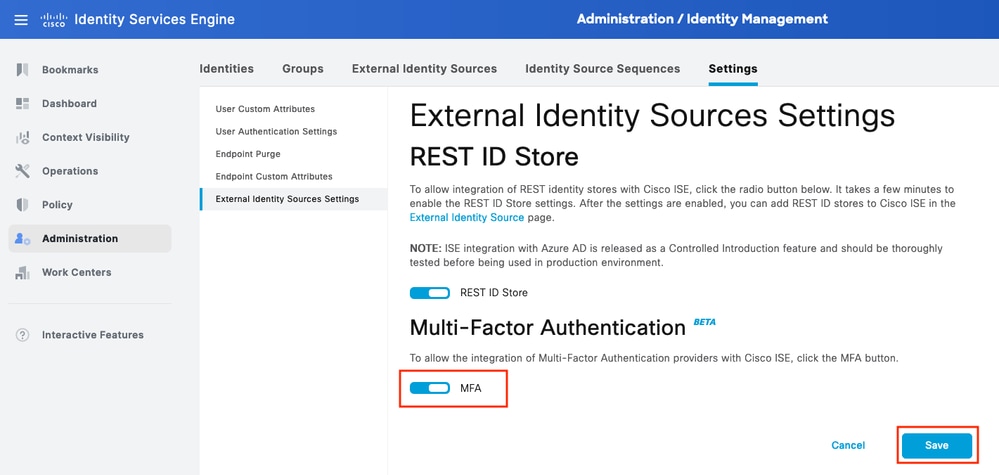

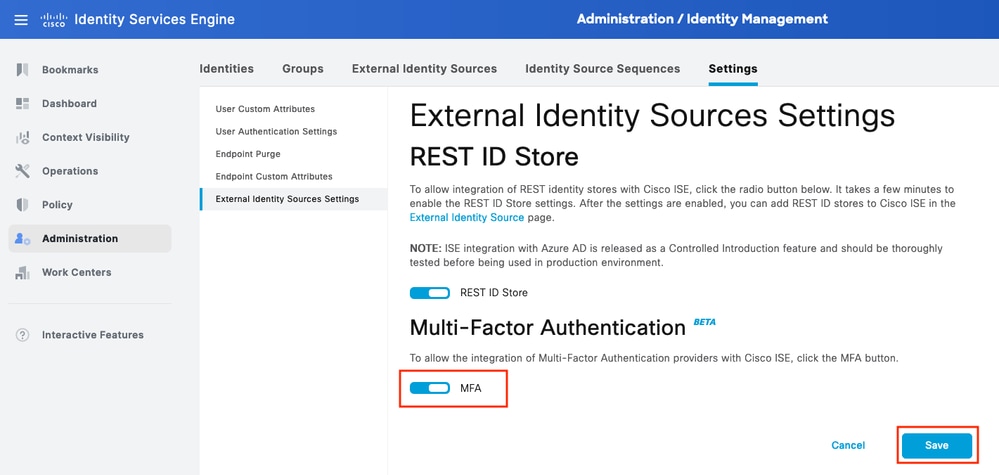

MFA Identity Source inschakelen

Navigeer naar Beheer > Identiteitsbeheer > Instellingen > Instellingen voor externe identiteitsbronnen. Schakel MFA in en klik op Opslaan.

ISE MFA 1

ISE MFA 1

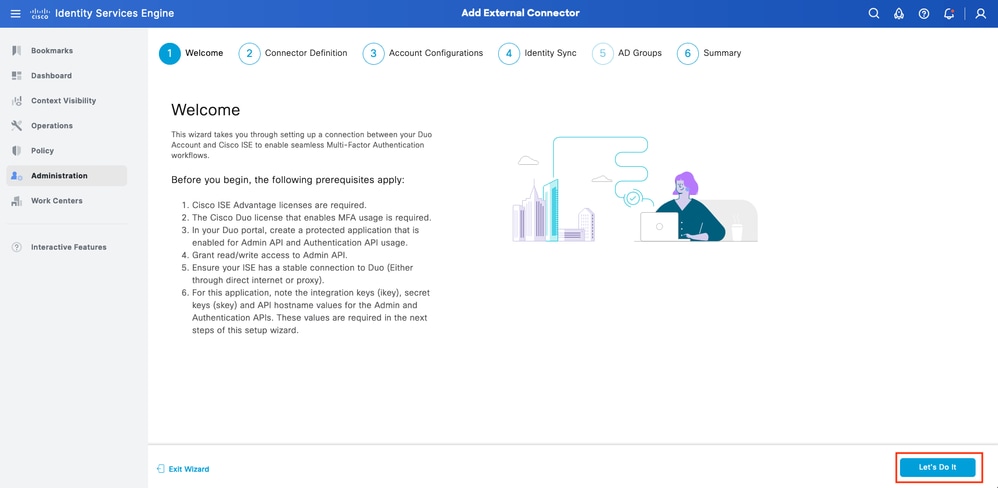

Externe MFA-identiteitsbron configureren

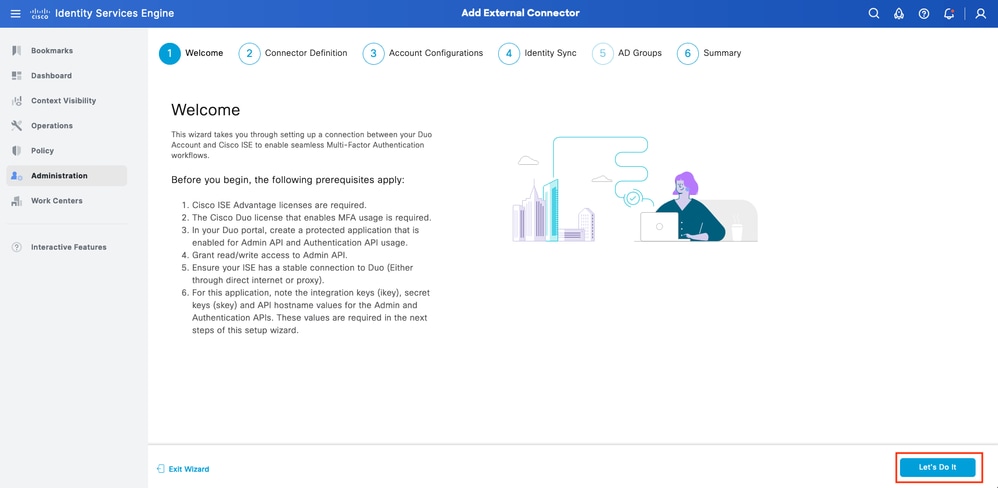

Ga naar Beheer > Identiteitsbeheer > Externe identiteitsbronnen. Klik op Toevoegen. Klik op het welkomstscherm op Let's do it.

ISE Duo-wizard 1

ISE Duo-wizard 1

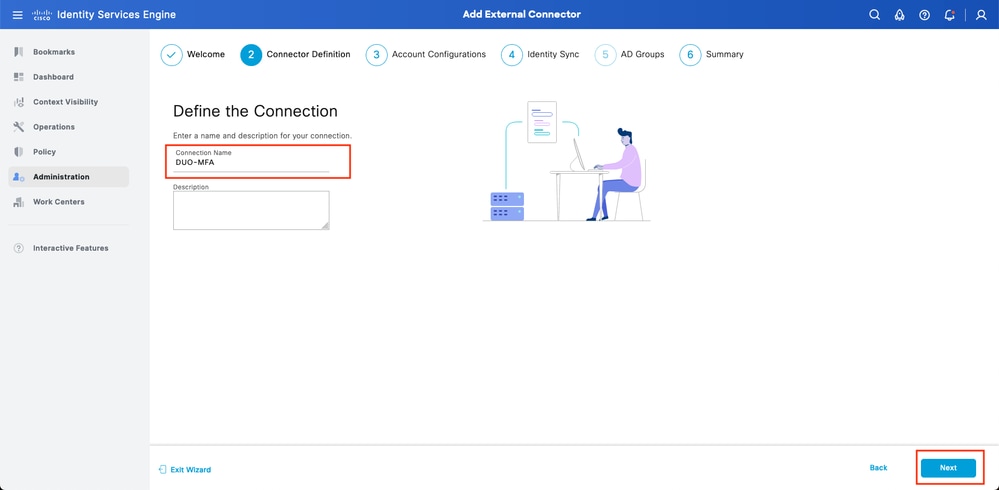

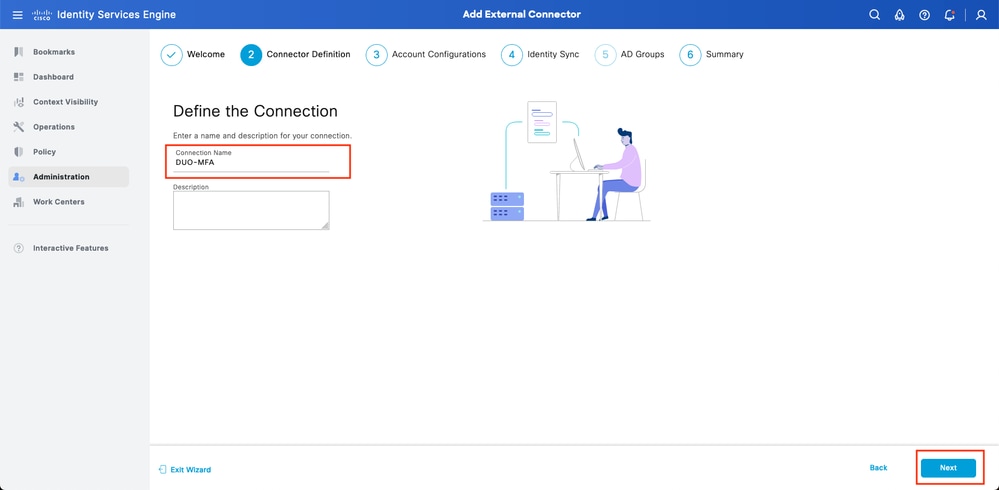

Configureer op het volgende scherm de naam van de verbinding en klik op Volgende.

ISE Duo-wizard 2

ISE Duo-wizard 2

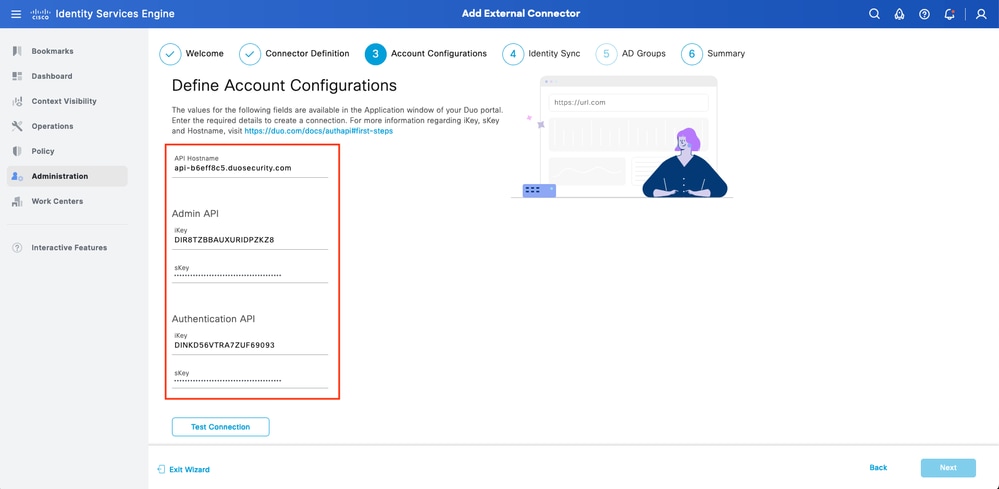

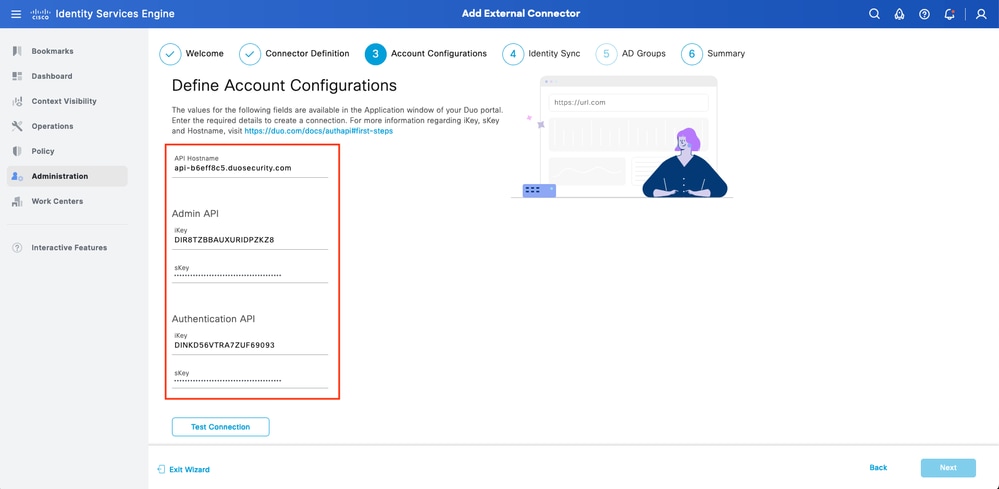

Configureer de waarden van API Hostname, Cisco ISE Admin API Integration en Secret Keys, Cisco ISE Auth API Integration en Secret Keys van Select Applications to Protect stap.

ISE Duo-wizard 3

ISE Duo-wizard 3

Klik op Verbinding testen. Zodra de testverbinding succesvol is, kunt u op Volgende klikken.

ISE Duo-wizard 4

ISE Duo-wizard 4

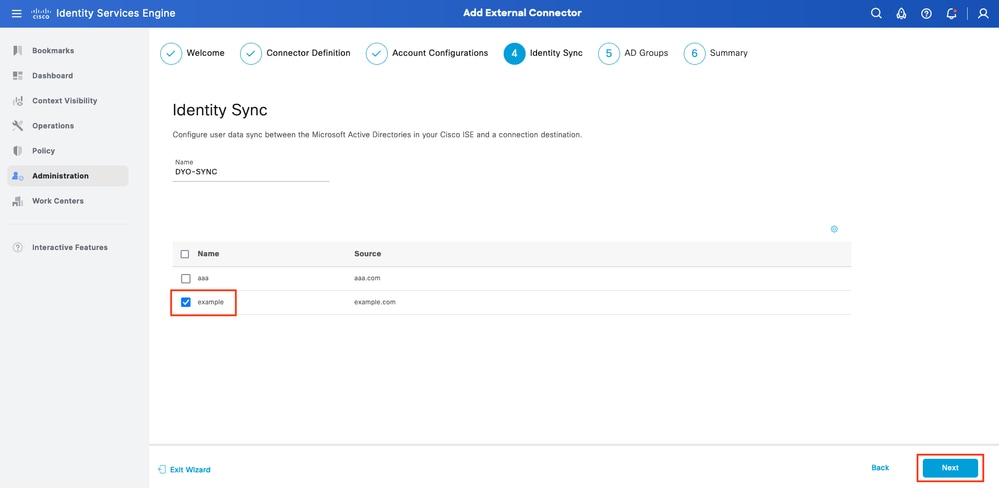

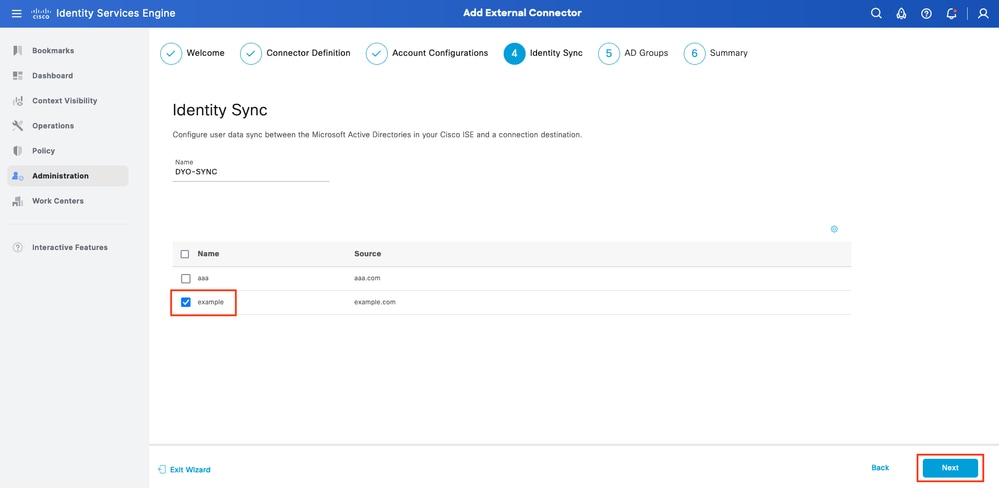

Identiteitssynchronisatie configureren. Dit proces synchroniseert gebruikers van de Active Directory-groepen die u in Duo-account hebt geselecteerd met behulp van eerder verstrekte API-referenties. Selecteer Active Directory-aanmeldpunt. Klik op Volgende.

Opmerking: Active Directory-configuratie valt buiten het bereik van het document. Volg dit document om ISE met Active Directory te integreren.

ISE Duo-wizard 5

ISE Duo-wizard 5

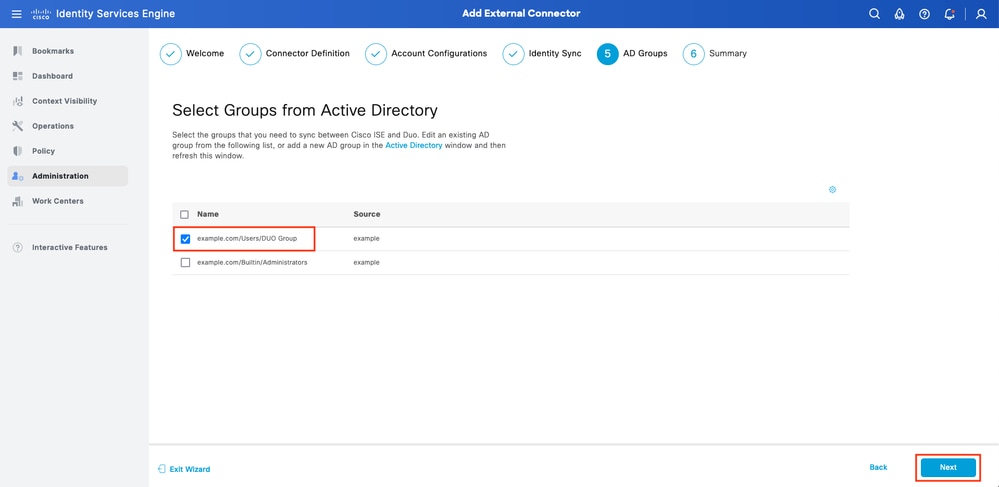

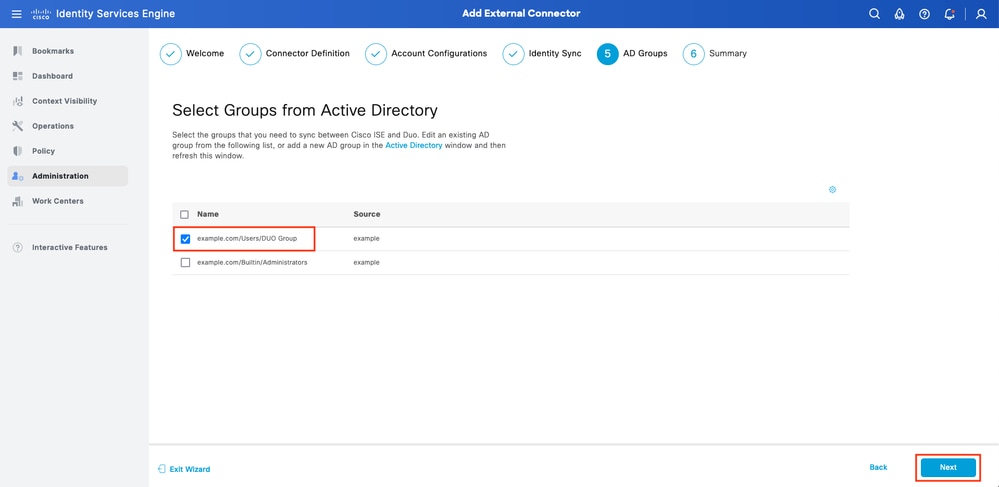

Selecteer Active Directory-groepen waarvan u wilt dat gebruikers worden gesynchroniseerd met Duo. Klik op Volgende.

ISE Duo-wizard 6

ISE Duo-wizard 6

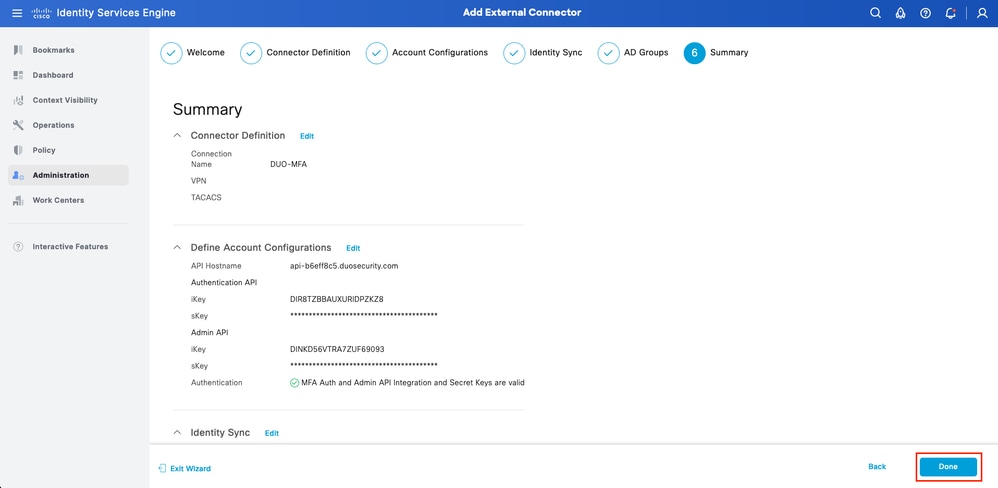

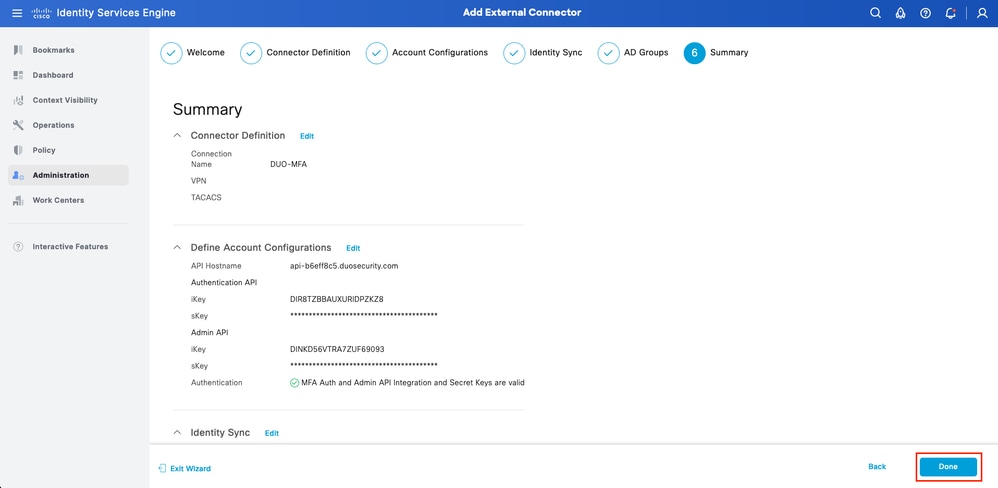

Controleer of de instellingen correct zijn en klik op Gereed.

ISE Duo-wizard 7

ISE Duo-wizard 7

Gebruiker inschrijven bij Duo

Opmerking: Inschrijving voor Duo-gebruikers valt buiten het bereik van het document. Overweeg dit document voor meer informatie over het inschrijven van de gebruikers. Voor de toepassing van dit document wordt gebruikgemaakt van handmatige gebruikersregistratie.

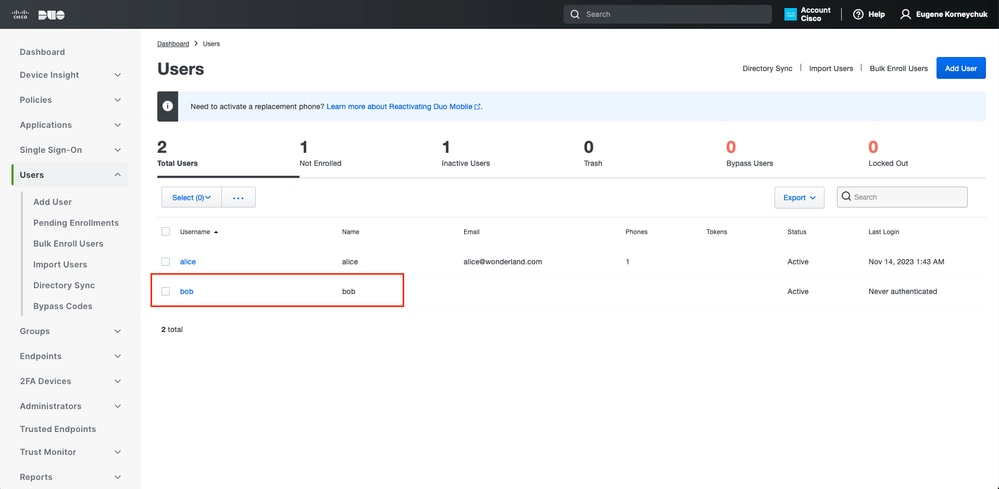

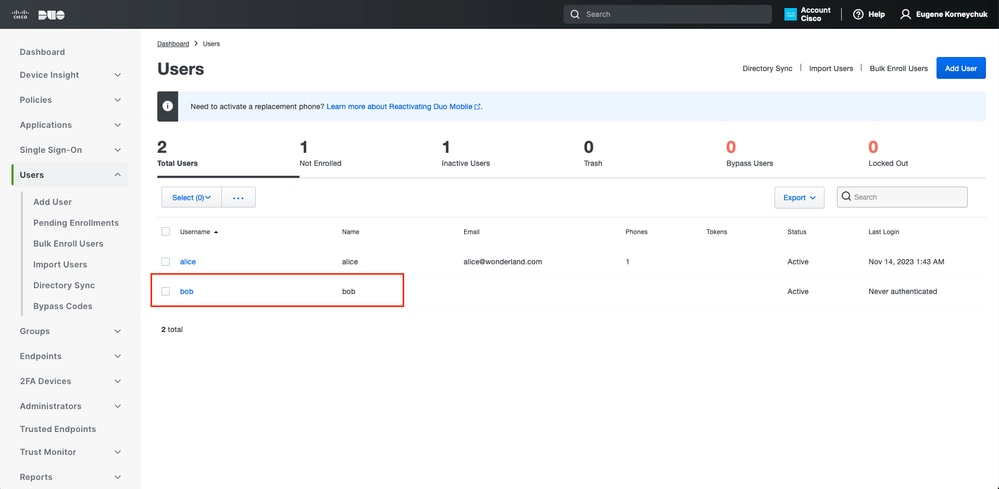

Open het Duo Admin Dashboard. Ga naar Dashboard > Gebruikers. Klik op de gebruiker gesynchroniseerd van ISE.

Duo-inschrijving 1

Duo-inschrijving 1

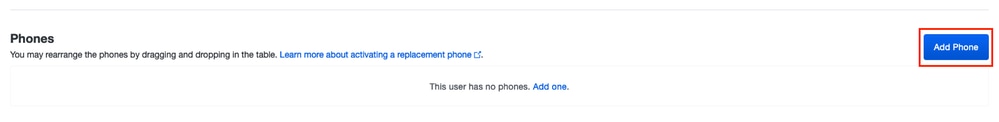

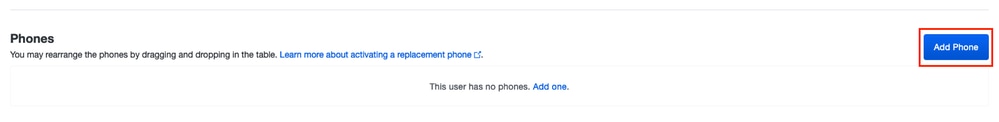

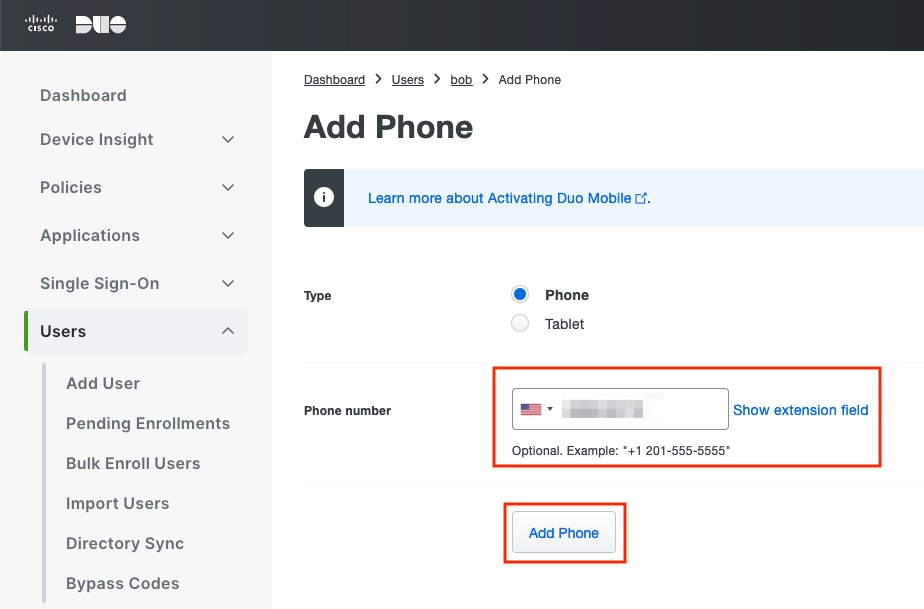

Scroll naar beneden naar de telefoons. Klik op Telefoon toevoegen.

Duo-inschrijving 2

Duo-inschrijving 2

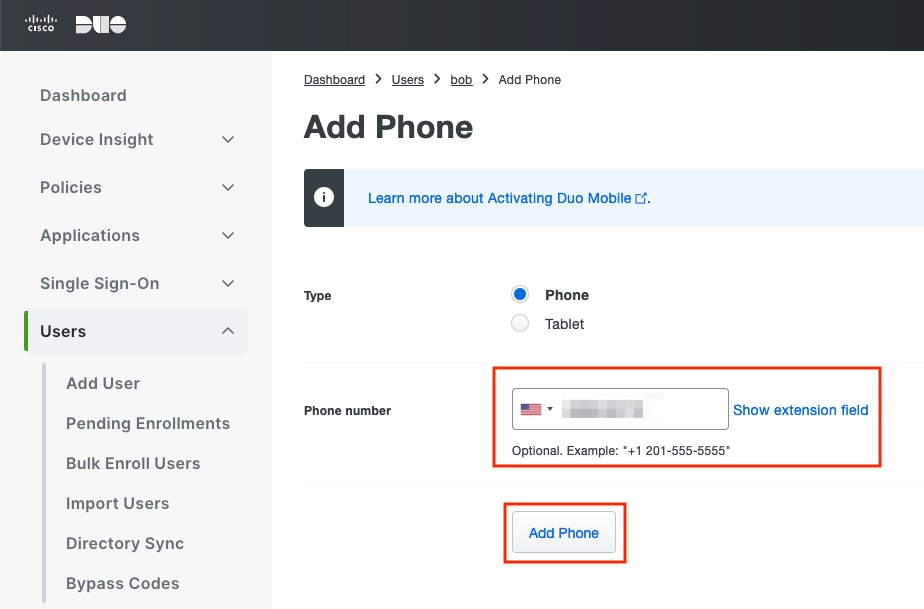

Voer het telefoonnummer in en klik op Telefoon toevoegen.

Duo Enroll 3

Duo Enroll 3

Beleidssets configureren

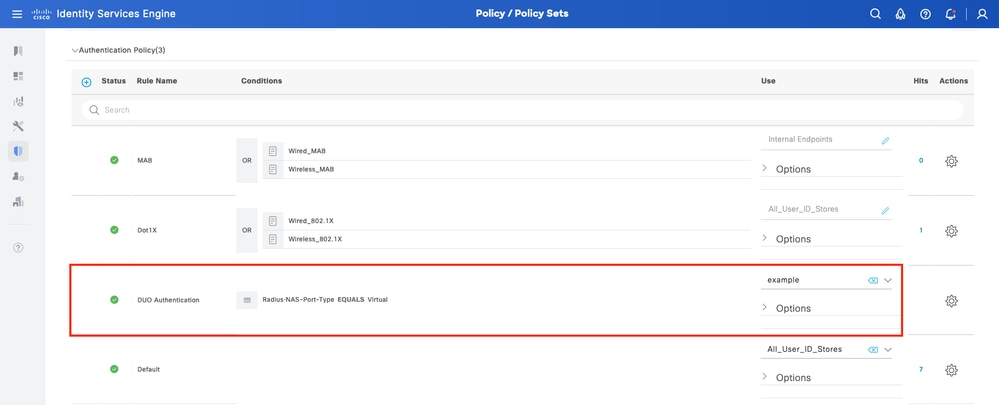

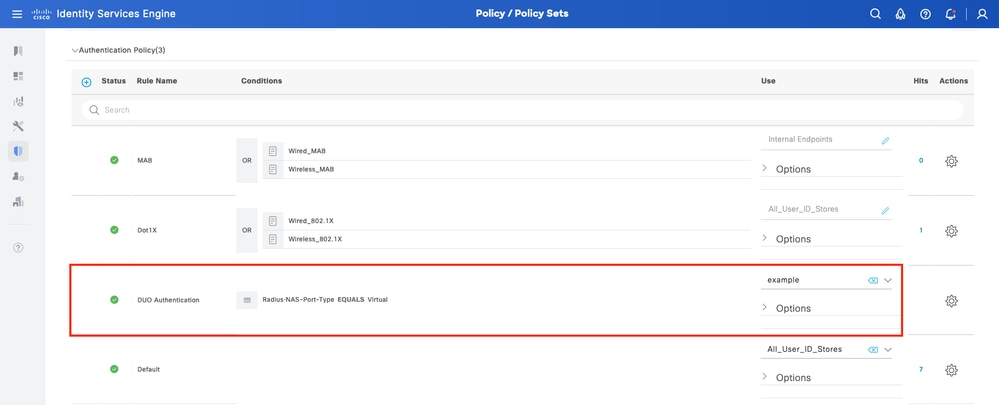

1. Verificatiebeleid configureren

Navigeer naar Beleid > Beleidsset. Selecteer de beleidsset waarvoor u MFB wilt inschakelen. Configureer het verificatiebeleid met de primaire identiteitsverificatie-opslag als Active Directory.

Beleidsset 1

Beleidsset 1

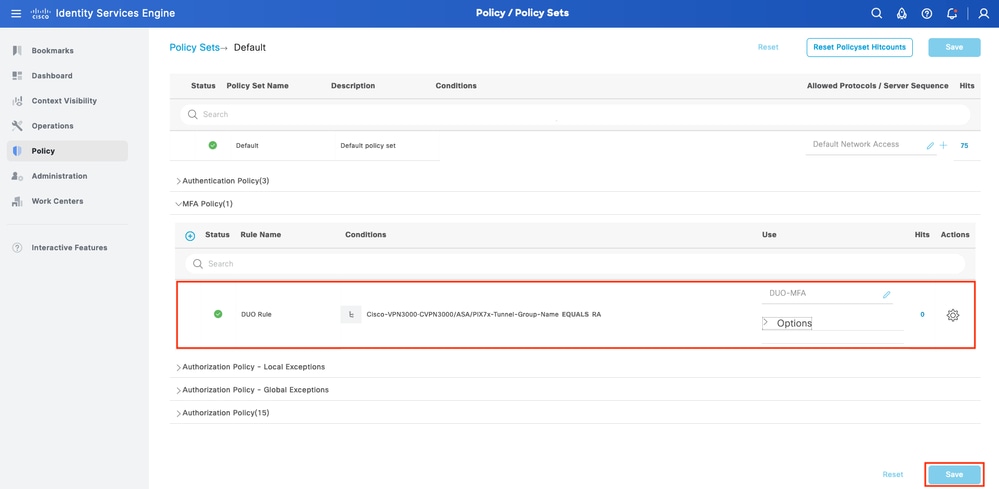

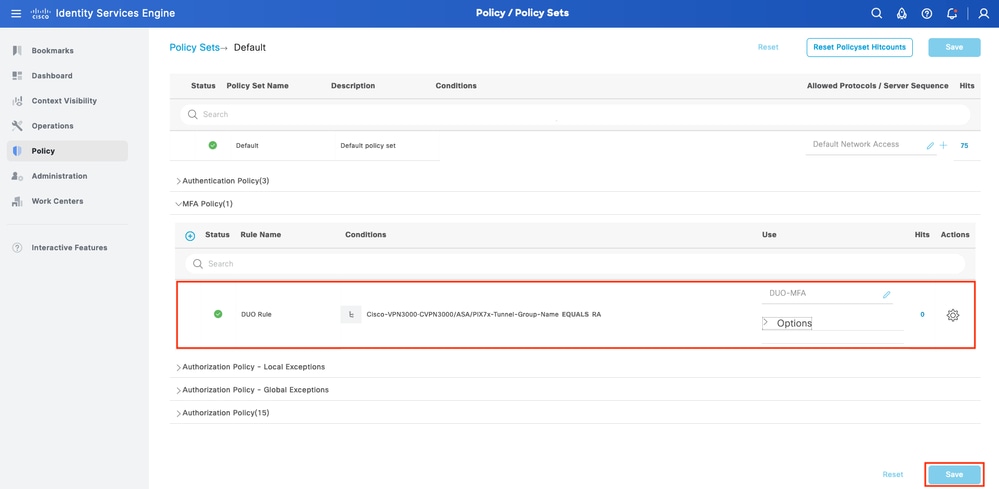

2. MFB-beleid configureren

Zodra MFB is ingeschakeld op ISE, is een nieuwe sectie in ISE-beleidssets beschikbaar. Vouw het MFB-beleid uit en klik op + om het MFB-beleid toe te voegen. Configureer de MFA-voorwaarden van uw keuze en selecteer DUO-MFA die eerder zijn geconfigureerd in het gedeelte Gebruik. Klik op Opslaan.

ISE-beleid

ISE-beleid

Opmerking: Beleid dat hierboven is geconfigureerd, is gebaseerd op de tunnelgroep met de naam RA. Gebruikers die verbonden zijn met de RA-tunnelgroep worden gedwongen om MFA uit te voeren. ASA/FTD-configuratie valt buiten het toepassingsgebied van dit document. Gebruik dit document om ASA/FTD te configureren

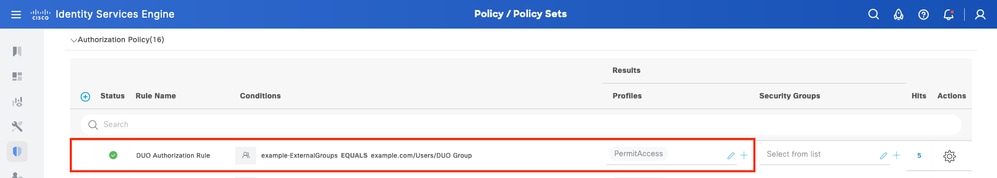

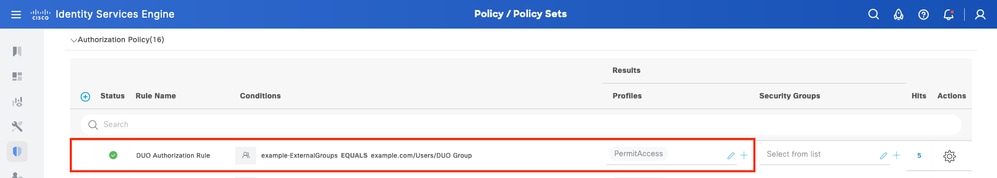

3. Autorisatiebeleid configureren

Configureer het autorisatiebeleid met de Active Directory Group-voorwaarden en -machtigingen van uw keuze.

Beleidsset 3

Beleidsset 3

Beperkingen

Op het moment van schrijven van dit document:

1. Alleen Duo push en telefoon worden ondersteund als een tweede-factor authenticatiemethode

2. Er worden geen groepen naar Duo Cloud gepusht, alleen gebruikerssynchronisatie wordt ondersteund

3. Alleen de volgende gebruiksscenario's voor multifactor-verificatie worden ondersteund:

- VPN-gebruikersverificatie

- TACACS+ admin access authenticatie

Verifiëren

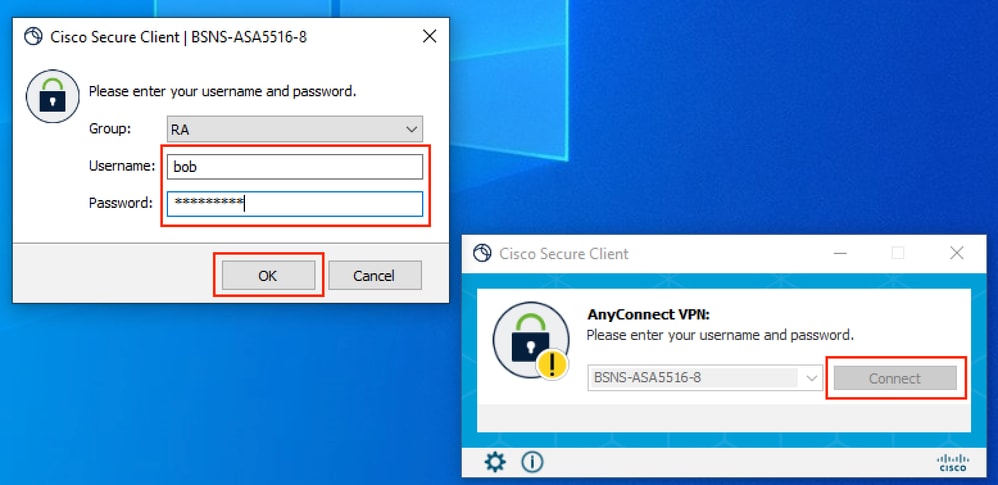

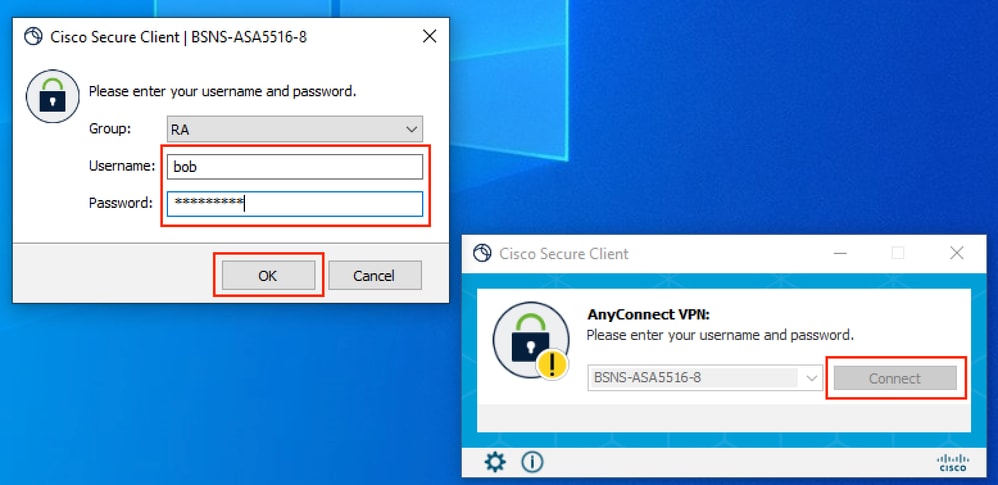

Open Cisco Secure Client, klik op Verbinden. Geef gebruikersnaam en wachtwoord op en klik op OK.

VPN-client

VPN-client

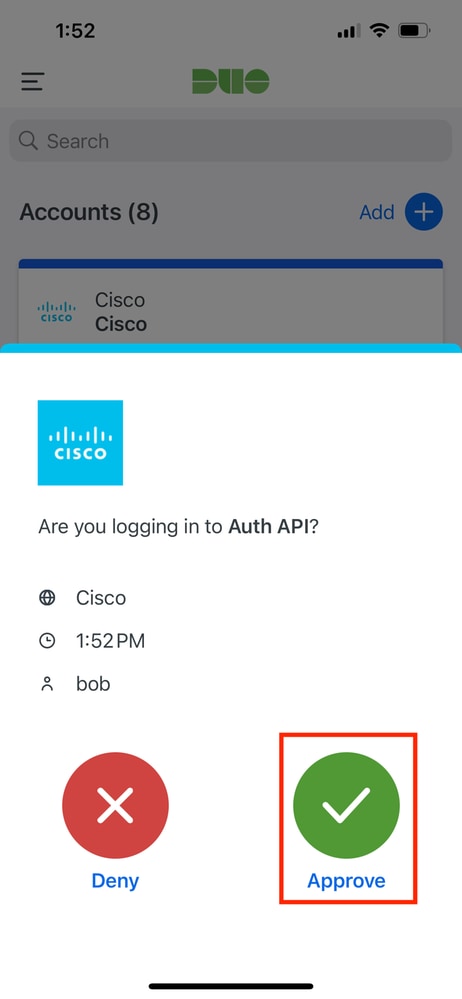

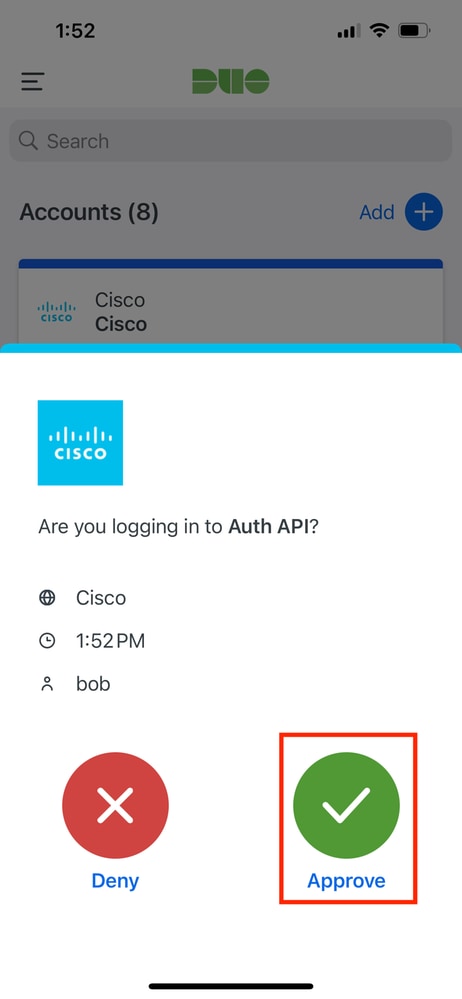

Gebruikers van een mobiel apparaat moeten een duwbericht ontvangen. Goedkeuren. VPN-verbinding tot stand gebracht.

Duo Push

Duo Push

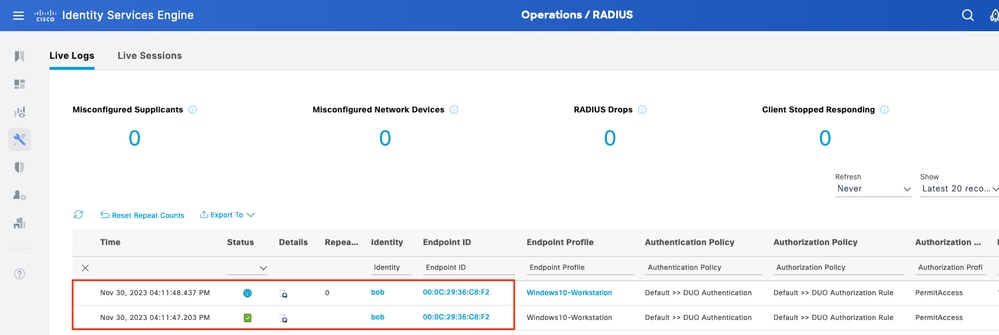

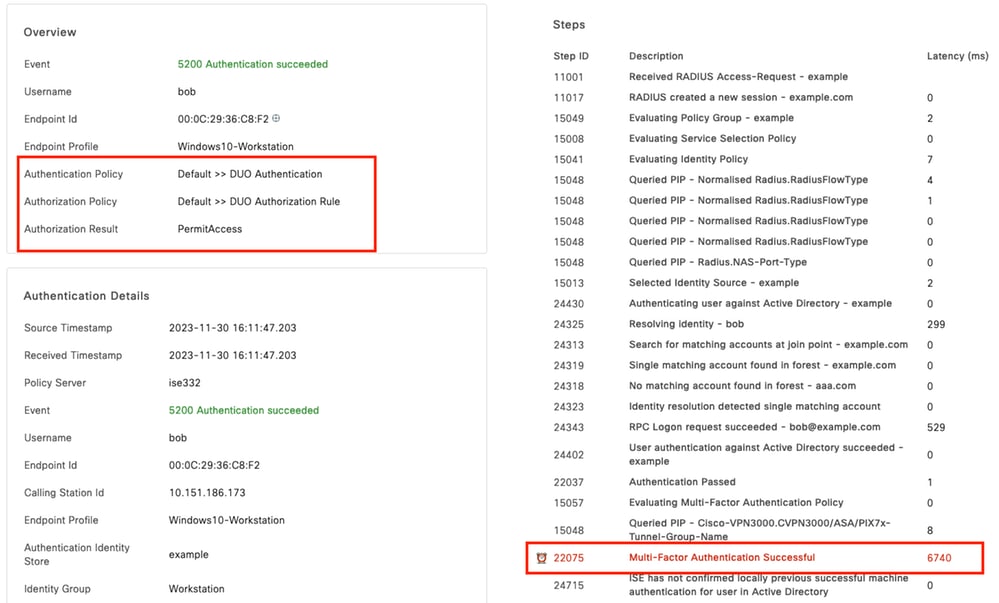

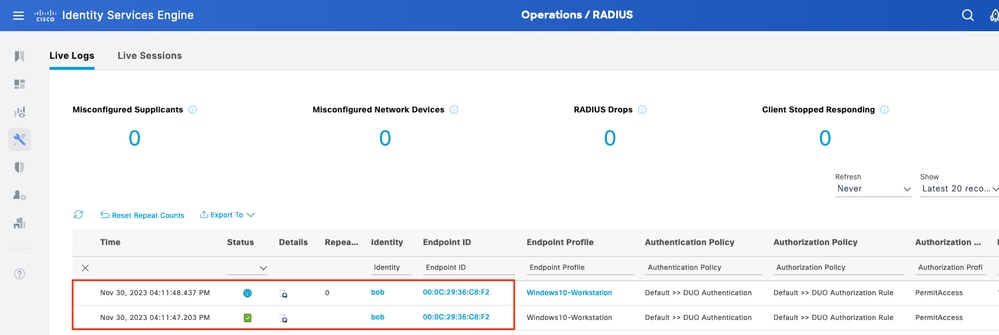

Navigeer naar ISE Operations > Live Logs om de gebruikersverificatie te bevestigen.

Live-logs 1

Live-logs 1

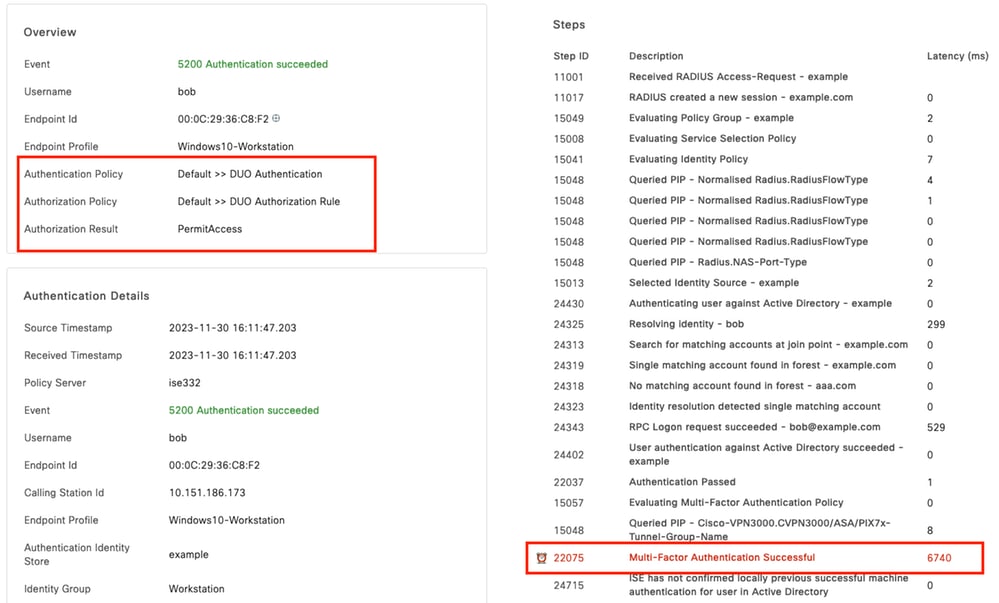

Klik op het Details Authentication Report (Detailverificatierapport), controleer het verificatiebeleid, het autorisatiebeleid en het autorisatieresultaat. Scroll door de stappen aan de rechterkant. Om te bevestigen dat de MFB succesvol was, moet de volgende regel worden aangehouden:

Multi-factor authenticatie is succesvol

Live Logs 2

Live Logs 2

Problemen oplossen

Debugs inschakelen op ISE.

| Use case |

logboekcomponent |

logbestand |

Belangrijke logboekberichten |

| MFA-gerelateerde logs |

beleidsmotor |

ISE-PSC.log |

DuoMfaAuthApiUtils -:::- Aanvraag ingediend bij Duo Client Manager

DuoMfaAuthApiUtils --> Duo-respons |

| Beleidsgerelateerde logs |

prrt-JNI |

prrt-management.log |

RadiusMFApolicyRequestProcessor

TacacsMFApolicyRequestProcessor |

| Logboeken met betrekking tot verificatie |

runtime-AAA |

prrt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MFAauthenticator::onResponseEvaluatePolicyEvent |

| Duo-verificatie, logboeken met ID-synchronisatie |

|

duo-sync-service.log |

|

Feedback

Feedback