Vergelijken ISE Houding Redirection Flow naar ISE Houding Redirectionless Flow

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de omleidingsloze stroming van de houding beschreven (vanaf ISE v2.2) in vergelijking met de omleidingsstroom van de houding die wordt ondersteund door eerdere ISE-versies.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Houding flow op ISE

- Configuratie van houdingscomponenten op ISE

- Adaptive Security Appliance (ASA)-configuratie voor houding over Virtual Private Networks (VPN)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 2.2

- Cisco ASAv met software 9.6 (2)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document beschrijft een nieuwe functionaliteit die is geïntroduceerd in Identity Service Engine (ISE) 2.2 waarmee ISE een houdingsstroom kan ondersteunen zonder enige vorm van omleidingsondersteuning op een netwerktoegangsapparaat (NAD) of ISE.

Posture is een kerncomponent van Cisco ISE. Houding als een component kan worden vertegenwoordigd door drie hoofdelementen:

- ISE als beleidsconfiguratie-, distributie- en beslissingspunt.

Vanuit het beheerdersperspectief op ISE configureert u posture policies (aan welke exacte voorwaarden moet worden voldaan om een apparaat te markeren als compatibel met het bedrijf), clientprovisioningpolicies (welke agentsoftware moet worden geïnstalleerd op welk type apparaten) en autorisatiebeleid (aan welk type machtigingen moet worden toegewezen, hangt af van hun posture-status). - Een netwerktoegangsapparaat als een beleidshandhavingspunt.

Aan de NAD-zijde worden daadwerkelijke autorisatiebeperkingen toegepast op het moment van gebruikersauthenticatie. ISE als beleidspunt biedt autorisatieparameters zoals gedownloade ACL (dACL)/VLAN/Redirect-URL/Redirect Access Control List (ACL). Traditioneel zijn NAD's vereist om omleiding te ondersteunen (om gebruikers- of agentsoftware te instrueren met welke ISE-node contact moet worden opgenomen) en verandering van autorisatie (CoA) om de gebruiker opnieuw te authenticeren nadat de houdingsstatus van het eindpunt is bepaald. - Agent-software als een punt van gegevensverzameling en interactie met de eindgebruiker.

Cisco ISE maakt gebruik van drie soorten agentsoftware: AnyConnect ISE Posture Module, NAC Agent en Web Agent. Agent ontvangt informatie over de houding eisen van de ISE en biedt een rapport aan de ISE over de status van de eisen.

Opmerking: Dit document is gebaseerd op de Anyconnect ISE Posture Module, de enige die de houding volledig ondersteunt zonder omleiding.

In de pre-ISE 2.2-flowhouding worden NAD's niet alleen gebruikt om gebruikers te verifiëren en toegang te beperken, maar ook om informatie te verstrekken aan agentsoftware over een specifieke ISE-node waarmee contact moet worden opgenomen. Als onderdeel van het omleidingsproces wordt de informatie over de ISE-node teruggestuurd naar de agentsoftware.

Historisch gezien was omleidingsondersteuning (ofwel aan de NAD- of ISE-kant) een essentiële vereiste voor de uitvoering van de houding. In ISE 2.2 wordt de vereiste om omleiding te ondersteunen geëlimineerd voor zowel het initiële provisioning- als het houdingsproces van de client.

Clientprovisioning zonder omleiding - In ISE 2.2 hebt u rechtstreeks toegang tot het Client Provisioning Portal (CPP) via het portal Fully Qualified Domain Name (FQDN). Dit is vergelijkbaar met de manier waarop u toegang krijgt tot het Sponsor Portal of het MyDevice Portal.

Houdingsproces zonder omleiding - Tijdens de installatie van de agent vanaf het CPP-portaal wordt informatie over ISE-servers opgeslagen aan de clientzijde, waardoor directe communicatie mogelijk is.

Posture Flow Preise 2.2

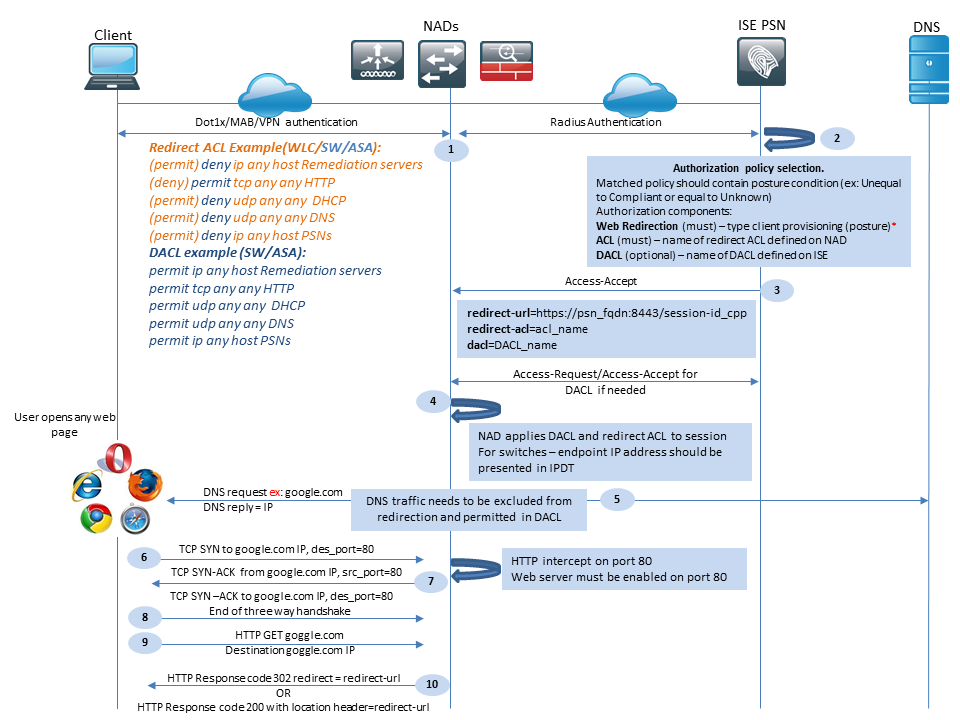

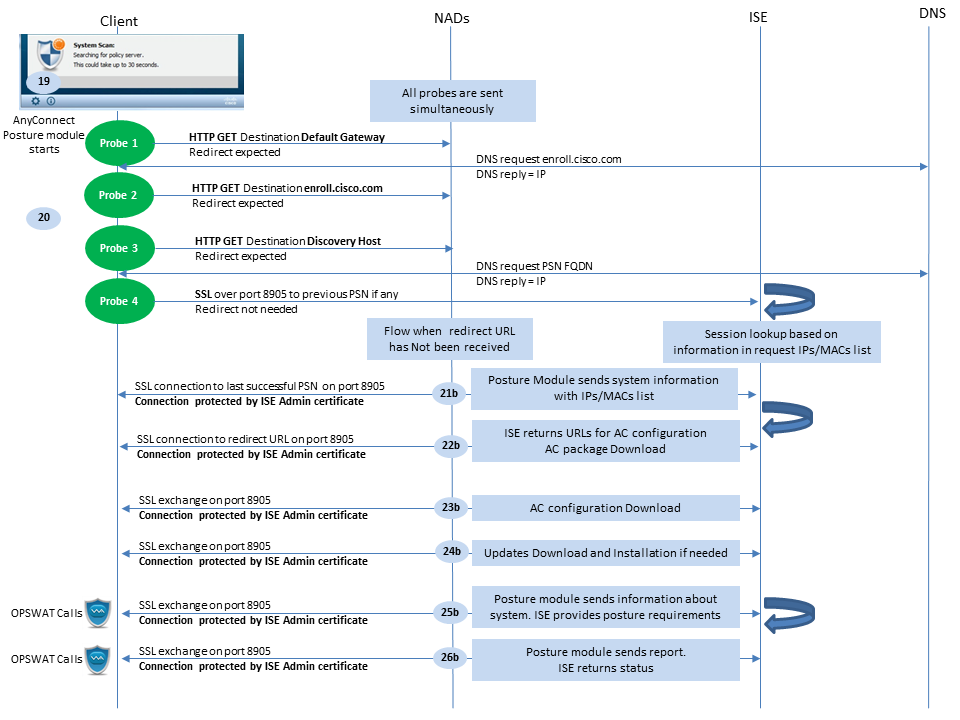

Deze afbeelding toont een stapsgewijze uitleg van de Anyconnect ISE Posture Module flow voorafgaand aan ISE 2.2:

Afbeelding 1-1

Stap 1. Authenticatie is de eerste stap van de flow, het kan dot1x, MAB of VPN zijn.

Stap 2. ISE moet een authenticatie- en autorisatiebeleid voor de gebruiker kiezen. In het houdingsscenario moet het gekozen autorisatiebeleid een verwijzing bevatten naar de houdingsstatus, die in eerste instantie onbekend of niet van toepassing moet zijn. Om beide gevallen te dekken, kunnen voorwaarden met een postuur status ongelijke naleving worden gebruikt.

Het gekozen autorisatieprofiel moet informatie bevatten over omleiding:

- Web Redirection - Voor de houdingscase moet het type webomleiding worden opgegeven als client provisioning (houding).

- ACL- Deze sectie moet de ACL-naam bevatten die is geconfigureerd aan de NAD-zijde. Deze ACL wordt gebruikt om NAD te instrueren welk verkeer de omleiding moet omzeilen en welke daadwerkelijk moet worden omgeleid.

- DACL- Het kan worden gebruikt in combinatie met de omleidingstoegangslijst, maar houd er rekening mee dat verschillende platforms DACL's en omleidingsACL's in een andere volgorde verwerken.

ASA verwerkt bijvoorbeeld altijd DACL voordat het ACL omleidt. Tegelijkertijd verwerken sommige interfaceplatforms het op dezelfde manier als ASA, en andere interfaceplatforms verwerken eerst Redirect ACL en controleren vervolgens DACL / switch ACL als het verkeer moet worden weggelaten of toegestaan.

Opmerking: Nadat u de optie voor webomleiding in het machtigingsprofiel hebt ingeschakeld, moet het doelportaal voor omleiding worden gekozen.

Stap 3. ISE retourneert Access-Accept met autorisatieattributen. Redirect URL in autorisatie attributen wordt automatisch gegenereerd door ISE. Het bevat deze componenten:

- FQDN van ISE-node waarop verificatie is uitgevoerd. In sommige gevallen kan dynamische FQDN worden overschreven door de configuratie van het autorisatieprofiel (statische IP/hostnaam/FQDN) in het gedeelte Webomleiding.

Als de statische waarde wordt gebruikt, moet deze verwijzen naar dezelfde ISE-node waar de verificatie is verwerkt.

In het geval van Load Balancer (LB) kan deze FQDN verwijzen naar LB VIP, maar alleen in het geval dat LB is geconfigureerd om Radius- en SSL-verbindingen met elkaar te verbinden.

- Poort - De poortwaarde wordt verkregen uit de doelportalconfiguratie.

- Sessie-ID - Deze waarde wordt door ISE overgenomen uit de audit-sessie-ID van het Cisco AV-paar die wordt weergegeven in Access-Request. De waarde zelf wordt dynamisch gegenereerd door NAD.

- Portal ID - Identificatie van een doelportaal aan de ISE-zijde.

Stap 4. NAD past een autorisatiebeleid toe op de sessie. Als DACL is geconfigureerd, wordt de inhoud ervan bovendien gevraagd voordat het autorisatiebeleid wordt toegepast.

Belangrijke overwegingen:

- Alle NAD's- Apparaat moet lokaal geconfigureerde ACL hebben met dezelfde naam als degene die is ontvangen in Access-Accept als redirect-acl.

- Switches - Het IP-adres van de client moet worden weergegeven in de uitvoer van de opdracht

show authentication session interface detailsom omleiding en ACL's met succes toe te passen. Het IP-adres van de client wordt geleerd door de IP Device Tracking Feature (IPDT).

Stap 5. De client stuurt een DNS-verzoek voor de FQDN die wordt ingevoerd in de webbrowser. In dit stadium moet het DNS-verkeer omleiden en moet het juiste IP-adres door de DNS-server worden geretourneerd.

Stap 6. De client verzendt TCP SYN naar het IP-adres dat wordt ontvangen in het DNS-antwoord. Het IP-adres van de bron in het pakket is het IP-adres van de client en het IP-adres van de bestemming is het IP-adres van de gevraagde bron. De bestemmingspoort is gelijk aan 80, behalve in gevallen waarin een directe HTTP-proxy is geconfigureerd in de webbrowser van de client.

Stap 7.NAD onderschept clientverzoeken en bereidt SYN-ACK-pakketten voor met een bron-IP gelijk aan de gevraagde bron-IP, een bestemming-IP gelijk aan het client-IP en een bronpoort gelijk aan 80.

Belangrijke overwegingen:

- NAD's moeten een HTTP-server hebben die draait op de poort waarop de client verzoeken verzendt. Standaard is dit poort 80.

- Als de client een directe HTTP-proxywebserver gebruikt, moet de HTTP-server worden uitgevoerd op de proxypoort op de NAS. Dit scenario valt buiten de reikwijdte van dit document.

- In gevallen waarin NAD geen lokaal IP-adres in de client heeft, wordt subnet SYN-ACK verzonden met NAD-routeringstabel (meestal via de beheerinterface).

In dit scenario wordt het pakket via de L3-infrastructuur gerouteerd en moet het via een L3 upstream-apparaat naar de client worden gerouteerd.

Als het L3-apparaat een stateful firewall is, moet een extra uitzondering worden gegeven voor een dergelijke asymmetrische routering.

Stap 8. Client voltooit TCP drieweg handshake door ACK.

Stap 9. HTTP GET voor de doelbron wordt verzonden door een client.

Stap 10. NAD retourneert een redirect-URL naar de client met HTTP-code 302 (pagina verplaatst), op sommige NAD's kan redirect worden geretourneerd in het HTTP 200 OK-bericht in de locatieheader.

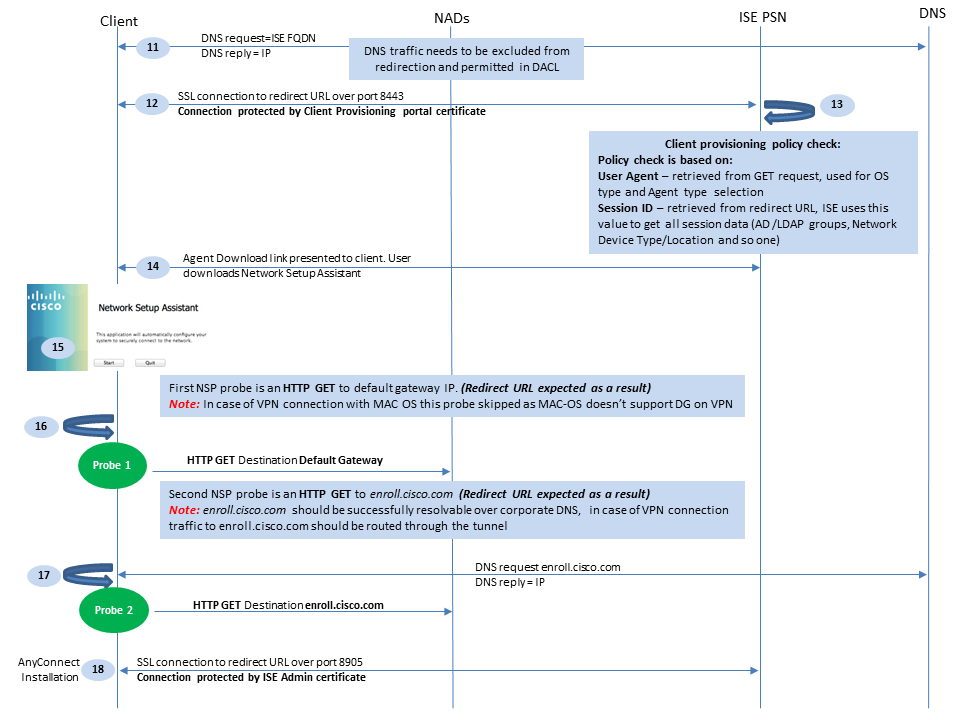

Figuur 1-2

Stap 11. De client verzendt een DNS-verzoek voor de FQDN vanuit de redirect-URL. FQDN moet aan de DNS-serverzijde oplosbaar zijn.

Stap 12. SSL-verbinding via poort ontvangen in redirect-URL is ingesteld (standaard 8443). Deze verbinding wordt beschermd door een portaalcertificaat van de ISE-kant. Het Client Provisioning Portal (CPP) wordt aan de gebruiker aangeboden.

Stap 13.Voordat u de client een downloadoptie biedt, moet ISE het beleid voor de levering van de doelclient (CP) kiezen. Het besturingssysteem (OS) van de client die wordt gedetecteerd in de browseruser-agent en andere informatie die nodig is voor de selectie van het CPP-beleid, wordt opgehaald uit de verificatiesessie (zoals AD/LDAP-groepen enzovoort). ISE kent de doelsessie van de sessie-id die in de redirect-URL wordt weergegeven.

Stap 14. De downloadlink voor de Network Setup Assistant (NSA) wordt teruggestuurd naar de client. De client downloadt de applicatie.

Opmerking: Normaal gesproken kunt u NSA zien als onderdeel van BYOD-stroom voor Windows en Android, maar deze toepassing kan ook worden gebruikt om Anyconnect of de componenten ervan te installeren van ISE.

Stap 15.De gebruiker voert de NSA-toepassing uit.

Stap 16. NSA stuurt de eerste detectieprobe - HTTP /auth/discovery naar de standaardgateway. NSA verwacht een redirect-url als gevolg hiervan.

Opmerking: voor verbindingen via VPN op MAC OS-apparaten wordt deze probe genegeerd omdat MAC OS geen standaardgateway op de VPN-adapter heeft.

Stap 17.NSA stuurt een tweede sonde als de eerste faalt. De tweede sonde is een HTTP GET /auth/discovery om te enroll.cisco.comtesten. Deze FQDN moet met succes kunnen worden opgelost door de DNS-server. In een VPN-scenario met een gesplitste tunnel moet verkeer naar enroll.cisco.com de tunnel worden geleid.

Stap 18. Als een van de sondes slaagt, NSA vestigt een SSL-verbinding over poort 8905 met informatie verkregen uit redirect-url. Deze verbinding wordt beschermd door het ISE-beheerderscertificaat. Binnen deze verbinding downloadt NSA Anyconnect.

Belangrijke overwegingen:

- Voorafgaand aan de ISE 2.2-release is SSL-communicatie over poort 8905 een vereiste voor houding.

- Om certificaatwaarschuwingen te voorkomen, moeten zowel portal- als beheercertificaten aan de clientzijde worden vertrouwd.

- In multi-interface ISE implementaties kunnen andere interfaces dan G0 anders aan FQDN gebonden zijn dan systeem FQDN (met het gebruik van

ip hostCLI commando). Dit kan problemen veroorzaken met de validatie van de onderwerpnaam (SN)/alternatieve onderwerpnaam (SAN). Als de client wordt omgeleid naar FQDN van interface G1, bijvoorbeeld, kan het systeem FQDN verschillen van de FQDN in de redirect-URL voor het 8905-communicatiecertificaat. Als oplossing voor dit scenario kunt u FQDN's van extra interfaces toevoegen in SAN-velden voor beheerderscertificaten of kunt u een jokerteken gebruiken in het beheerderscertificaat.

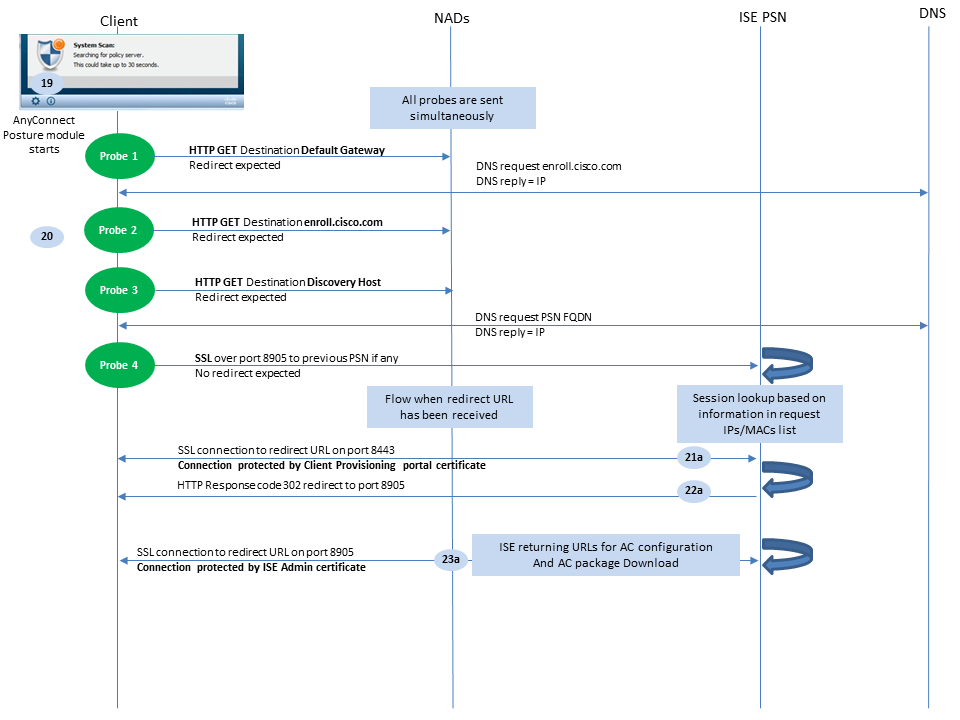

Figuur 1-3

Stap 19.Anyconnect ISE-houdingsproces wordt gestart.

Anyconnect ISE Posture module start in elk van deze situaties:

- Na installatie

- Nadat de standaardgatewaywaarde is gewijzigd

- Na de aanmeldingsgebeurtenis voor de systeemgebruiker

- Na de gebeurtenis voor de systeemvoeding

Stap 20. In deze fase start Anyconnect ISE Posture Module de detectie van de beleidsserver. Dit wordt bereikt met een reeks sondes die tegelijkertijd worden verzonden door de Anyconnect ISE Posture-module.

- Probe 1 - HTTP krijgt /auth/discovery naar standaard gateway IP. Bedenk dat MAC OS-apparaten geen standaard gateway op de VPN-adapter hebben. Het verwachte resultaat voor de sonde is redirect-url.

- Sonde 2 - HTTP GET /auth/discovery naar

enroll.cisco.com. Dit FQDN moet met succes kunnen worden opgelost door de DNS-server. In een VPN-scenario met een gesplitste tunnel moet verkeer naarenroll.cisco.comde tunnel worden geleid. Het verwachte resultaat voor de sonde is redirect-url. - Probe 3 - HTTP krijgt /auth/discovery naar discovery-host. De waarde van de Discovery-host wordt teruggegeven van ISE tijdens de installatie in het profiel van de wisselstroomhouding. Het verwachte resultaat voor de sonde is redirect-url.

- Probe 4 - HTTP GET /auth/status over SSL op poort 8905 naar eerder verbonden PSN. Dit verzoek bevat informatie over client-IP's en de lijst met MAC's voor het opzoeken van sessies aan de ISE-zijde. Dit probleem wordt niet gepresenteerd tijdens de eerste poging tot postuur. De verbinding wordt beveiligd door een ISE-beheerderscertificaat. Als gevolg van deze test kan ISE de sessie-ID teruggeven aan de client als de node waar de sonde is geland dezelfde node is waar de gebruiker is geverifieerd.

Opmerking: Als gevolg van deze sonde kan de houding succesvol worden uitgevoerd, zelfs zonder omleiding onder bepaalde omstandigheden. Succesvolle houding zonder omleiding vereist dat de huidige PSN die de sessie heeft geverifieerd hetzelfde moet zijn als de eerder met succes verbonden PSN. Houd er rekening mee dat vóór ISE 2.2 een succesvolle houding zonder omleiding eerder een uitzondering dan een regel is.

De volgende stappen beschrijven het postuur proces in het geval dat de redirect URL wordt ontvangen (stroom gemarkeerd met een letter a) als gevolg van een van de sondes.

Stap 21. Anyconnect ISE Posture module maakt een verbinding met het client provisioning portal met behulp van een URL die tijdens de detectiefase is opgehaald. In deze fase maakt ISE opnieuw de validatie van het clientprovisioningbeleid met behulp van de informatie uit de geauthenticeerde sessies.

Stap 22.Als het clientprovisioningbeleid wordt gedetecteerd, retourneert ISE omleiden naar poort 8905.

Stap 23. Agent maakt verbinding met ISE via poort 8905. Tijdens deze verbinding retourneert ISE URL's voor het houdingsprofiel, de nalevingsmodule en eventuele verbindingsupdates.

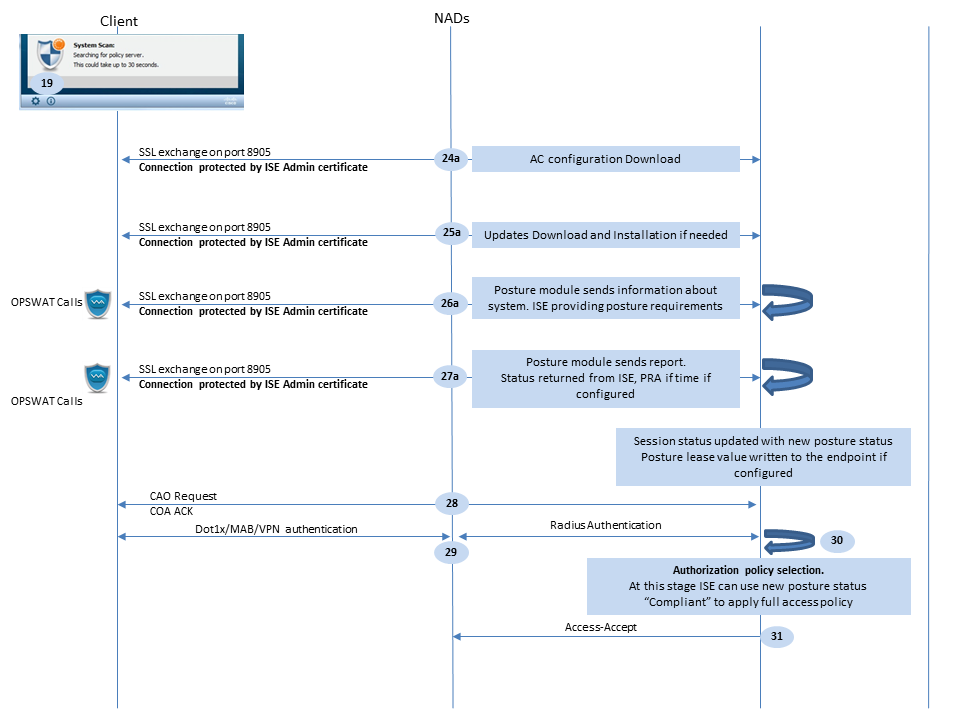

Figuur 1-4

Stap 24.AC ISE Posture module configuratie downloaden van ISE.

Stap 25. Updates downloaden en installeren indien nodig.

Stap 26. De module ACISE Posture verzamelt initiële informatie over het systeem (zoals de versie van het besturingssysteem, geïnstalleerde beveiligingsproducten en de definitieversie ervan). In dit stadium omvat de ACISE-houdingsmodule OPSWAT API om informatie over beveiligingsproducten te verzamelen. De verzamelde gegevens worden naar ISE verzonden. Als antwoord op dit verzoek verstrekt ISE een lijst met houdingsvereisten. De lijst met vereisten wordt geselecteerd als gevolg van de verwerking van het houdingsbeleid. Om aan het juiste beleid te voldoen, gebruikt ISE de versie van het besturingssysteem van het apparaat (die in het verzoek aanwezig is) en de waarde van de sessie-id om andere vereiste kenmerken (AD/LDAP-groepen) te kiezen. De waarde van de sessie-ID wordt ook door de client verzonden.

Stap 27. In deze stap betrekt de klant OPSWAT-oproepen en andere mechanismen om de postuur-eisen te controleren. Het eindrapport met de eisenlijst en hun status wordt naar ISE gestuurd. ISE moet de uiteindelijke beslissing nemen over de nalevingsstatus van het eindpunt. Als het eindpunt in deze stap is gemarkeerd als niet-conform, wordt een reeks herstelacties geretourneerd. Voor het compatibele eindpunt schrijft ISE de nalevingsstatus in de sessie en plaatst ook de laatste posture-tijdstempel naar de eindpuntkenmerken als Posture Lease is geconfigureerd. Het resultaat van de houding wordt teruggestuurd naar het eindpunt. In het geval van Posture Reassessment (PRA) wordt de tijd voor PRA ook door ISE in dit pakket gestopt.

Houd in een niet-conform scenario rekening met deze punten:

- Sommige herstelacties (zoals het weergeven van tekstberichten, linkherstel, bestandsherstel en andere) worden uitgevoerd door de houdingsagent zelf.

- Andere soorten sanering (zoals AV. AS, WSUS en SCCM) vereisen OPSWAT API-communicatie tussen de houdingsagent en het doelproduct. In dit scenario stuurt posture agent gewoon een saneringsverzoek naar het product. De sanering zelf gebeurt rechtstreeks door de beveiligingsproducten.

Opmerking: Als een beveiligingsproduct moet communiceren met externe bronnen (interne/externe updateservers), moet u ervoor zorgen dat deze communicatie is toegestaan in Redirect-ACL/DACL.

Stap 28.ISE stuurt een COA-verzoek naar het NAD dat een nieuwe authenticatie voor de gebruiker moet activeren. NAD moet dit verzoek van COA ACK bevestigen. Houd er rekening mee dat voor de VPN-gevallen COA push wordt gebruikt, dus er wordt geen nieuw authenticatieverzoek verzonden. In plaats daarvan verwijdert ASA eerdere autorisatieparameters (redirect URL, redirect ACL en DACL) uit de sessie en past nieuwe parameters toe uit het COA-verzoek.

Stap 29.Nieuw authenticatieverzoek voor de gebruiker.

Belangrijke overwegingen:

- Meestal voor Cisco NAD COA wordt reauth gebruikt door ISE, en dit instrueert NAD om een nieuw verificatieverzoek te starten met de vorige sessie-ID.

- Aan de ISE-kant is dezelfde sessie-ID-waarde een indicatie dat eerder verzamelde sessie-attributen opnieuw moeten worden gebruikt (in ons geval de klachtenstatus) en een nieuw autorisatieprofiel op basis van die attributen moet worden toegewezen.

- In het geval van een sessie-ID-wijziging wordt deze verbinding als nieuw behandeld en wordt het volledige houdingsproces opnieuw gestart.

- Om herpositionering bij elke sessie-id-wijziging te voorkomen, kan een houdingslease worden gebruikt. In dit scenario wordt informatie over de status van de houding opgeslagen in de eindpuntkenmerken die op de ISE blijven staan, zelfs als de sessie-ID wordt gewijzigd.

Stap 30. Aan de ISE-zijde wordt een nieuw autorisatiebeleid geselecteerd op basis van de status van de houding.

Stap 31. Access-Accept met nieuwe autorisatieattributen wordt naar het NAD verzonden.

De volgende stroom beschrijft het scenario wanneer de redirect-URL niet wordt opgehaald (gemarkeerd met letter b) door een houdingsonderzoek en de eerder verbonden PSN is opgevraagd door de laatste sonde. Alle stappen hier zijn precies hetzelfde als in het geval met redirect URL, behalve de replay die wordt geretourneerd door PSN als gevolg van Probe 4. Als deze probe op dezelfde PSN is geland die eigenaar is van de huidige verificatiesessie, bevat de replay de sessie-id-waarde die later door de postuuregent wordt gebruikt om het proces te voltooien. In het geval dat de eerder verbonden kop niet dezelfde is als de huidige eigenaar van de sessie, mislukt het opzoeken van de sessie en wordt een leeg antwoord teruggestuurd naar de module voor de houding van de wisselstroom. Als gevolg hiervan wordt het No Policy Server Detected bericht teruggestuurd naar de eindgebruiker.

Figuur 1-5

Posture flow na ISE 2.2

ISE 2.2 en nieuwere versies ondersteunen zowel omleidings- als omleidingsloze stromen tegelijkertijd. Dit is de gedetailleerde uitleg voor omleidingsloze houding flow:

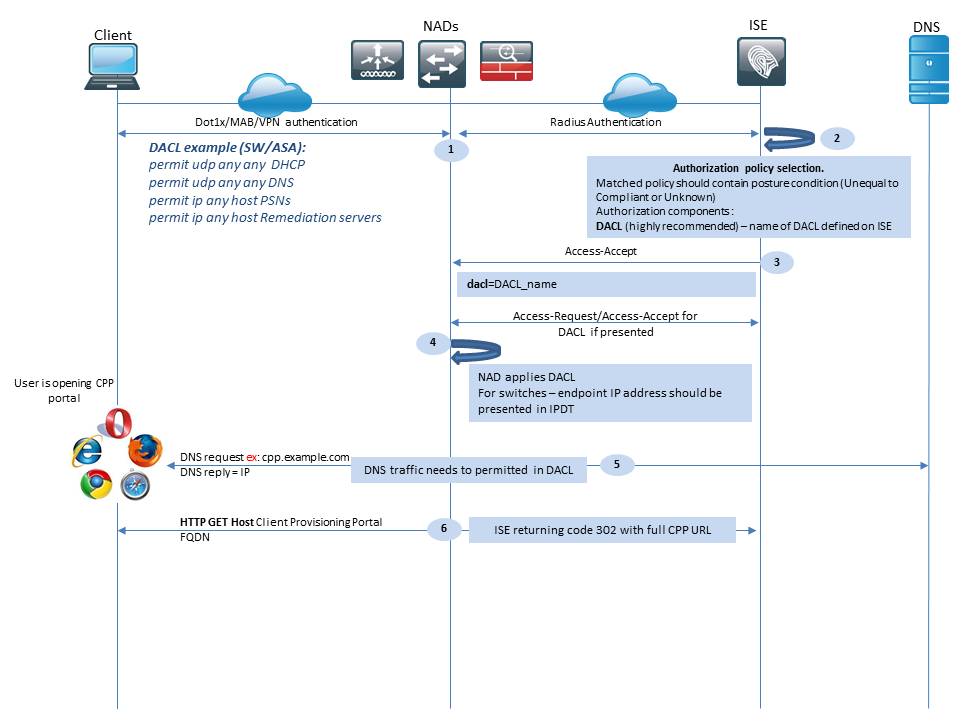

Figuur 2-1

Stap 1.Authenticatie is de eerste stap van de flow. Het kan dot1x, MAB of VPN zijn.

Stap 2.ISE moet het authenticatie- en autorisatiebeleid voor de gebruiker kiezen. In de houding moet het gekozen autorisatiebeleid in het scenario een verwijzing bevatten naar de houdingsstatus, die in eerste instantie onbekend of niet van toepassing moet zijn. Om beide gevallen te dekken, kunnen voorwaarden met een postuur status ongelijke naleving worden gebruikt. Voor een houding zonder omleiding is het niet nodig om een Web Redirection-configuratie in het autorisatieprofiel te gebruiken. U kunt nog steeds overwegen om een DACL of ACL voor het luchtruim te gebruiken om de toegang van de gebruiker te beperken in de fase waarin de houdingsstatus niet beschikbaar is.

Stap 3.ISE retourneert Access-Accept met autorisatieattributen.

Stap 4. Als de DACL-naam wordt geretourneerd in Access-Accept, start NAD het downloaden van DACL-inhoud en past het autorisatieprofiel toe op de sessie nadat deze is verkregen.

Stap 5. De nieuwe aanpak gaat ervan uit dat omleiding niet mogelijk is, dus de gebruiker moet de client provisioning portal FQDN handmatig invoeren. FQDN van het CPP-portaal moet worden gedefinieerd in de portalconfiguratie aan de ISE-zijde. Vanuit het perspectief van de DNS-server moet A-record verwijzen naar de ISE-server met de PSN-rol ingeschakeld.

Stap 6. De client verzendt HTTP naar het client provisioning portal FQDN, dit verzoek wordt geparseerd aan de ISE-kant en de volledige portal-URL wordt teruggestuurd naar de client.

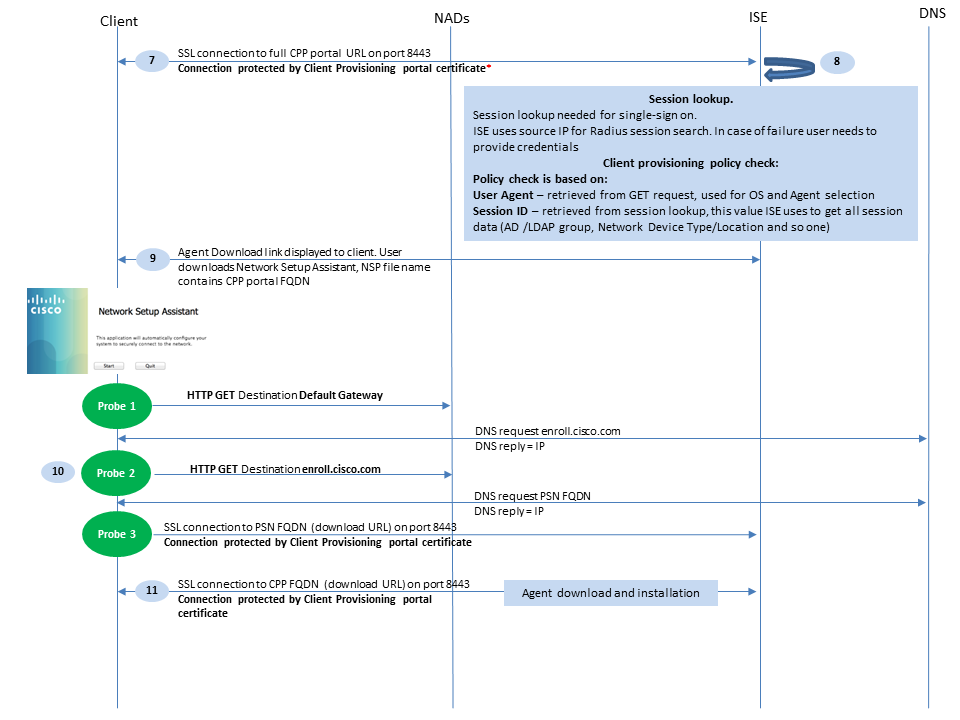

Figuur 2-2

Stap 7.SSL-verbinding via poort ontvangen in redirect URL is vastgesteld (standaard 8443). Deze verbinding wordt beschermd door een portaalcertificaat van de ISE-kant. Het Client Provisioning Portal (CPP) wordt aan de gebruiker gepresenteerd.

Stap 8. In deze stap vinden twee gebeurtenissen plaats op ISE:

- Single Sign On (SSO) - ISE probeert eerdere succesvolle verificatie op te zoeken. ISE gebruikt het bron-IP-adres van het pakket als zoekfilter voor live radiusessies.

Opmerking: de sessie wordt opgehaald op basis van een overeenkomst tussen het bron-IP-adres in het pakket en het IP-adres in de sessie. Het ingelijste IP-adres wordt normaal opgehaald door ISE uit de tussentijdse boekhoudkundige updates, dus het is vereist dat de boekhouding aan de NAD-kant is ingeschakeld. U moet ook onthouden dat SSO alleen mogelijk is op de node die eigenaar is van de sessie. Als de sessie bijvoorbeeld is geverifieerd op PSN 1, maar de FQDN zelf naar PSN2 wijst, mislukt het SSO-mechanisme.

- Opzoeken van beleid voor clientprovisioning - in het geval van een succesvolle SSO kan ISE gegevens gebruiken van geverifieerde sessies en User-agent van de clientbrowser. In het geval van een mislukte SSO moet de gebruiker referenties opgeven en nadat gebruikersverificatiegegevens zijn opgehaald uit interne en externe identiteitsarchieven (AD/LDAP/interne groepen), kan deze worden gebruikt voor de controle van het beleid voor clientprovisioning.

Opmerking: als gevolg van de Cisco-bug-ID CSCvd11574, kunt u een fout zien op het moment van de selectie van het clientprovisioningbeleid voor de niet-SSO-gevallen wanneer de externe gebruiker lid is van meerdere AD/LDAP-groepen die zijn toegevoegd in de configuratie van de externe identiteitsopslag. Het genoemde defect is verholpen dat begint vanaf ISE 2.3 FCS en de oplossing vereist het gebruik van BEVAT in conditie met AD-groep in plaats van EQUAL.

Stap 9. Nadat het beleid voor clientprovisioning is geselecteerd, geeft ISE de downloadURL van de agent weer aan de gebruiker. Nadat u op NSA downloaden hebt geklikt, wordt de toepassing naar de gebruiker gepusht. NSA-bestandsnaam bevat de FQDN van het CPP-portaal.

Stap 10.Bij deze stap voert NSA sondes uit om een verbinding met de ISE tot stand te brengen. Twee probes zijn klassiek en de derde is ontworpen om ISE-ontdekking mogelijk te maken in omgevingen zonder URL-omleiding.

- NSA stuurt de eerste detectieprobe - HTTP /auth/discovery naar de standaardgateway. NSA verwacht een redirect-url als gevolg hiervan.

- NSA stuurt een tweede sonde als de eerste faalt. De tweede sonde is een HTTP GET /auth/discovery om te

enroll.cisco.comtesten. Deze FQDN moet met succes kunnen worden opgelost door de DNS-server. In een VPN-scenario met een gesplitste tunnel moet verkeer naarenroll.cisco.comde tunnel worden geleid. - NSA stuurt de derde sonde over de CPP-portaalpoort naar het clientprovisioningportaal FQDN. Dit verzoek bevat informatie over de sessie-id van het portaal waarmee ISE kan bepalen welke bronnen moeten worden verstrekt.

Stap 11. NSA downloadt Anyconnect en/of specifieke modules. Het downloadproces vindt plaats via de poort van het client provisioning portal.

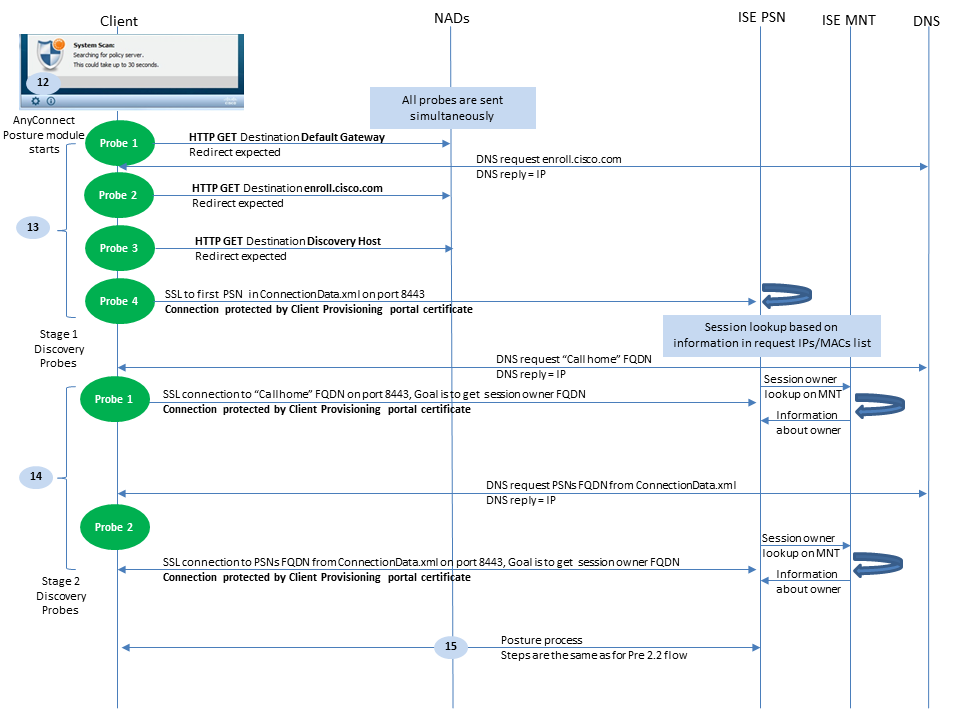

Figuur 2-3

Stap 12. In ISE 2.2 is het postuur proces opgedeeld in twee fasen. De eerste fase bevat een reeks traditionele houdingsdetectie-sondes om achterwaartse compatibiliteit te ondersteunen met implementaties die afhankelijk zijn van de URL-redirect.

Stap 13. De eerste fase bevat alle traditionele houdingsdetectie sondes. Om meer details over de sondes te krijgen, bekijk stap 20. in de pre-ISE 2.2 houdingsstroom.

Stap 14.Fase twee bevat twee detectieprobes waarmee de module voor de houding van de wisselstroom een verbinding tot stand kan brengen met de PSN waar de sessie is geverifieerd in omgevingen waar omleiding niet wordt ondersteund. Tijdens fase twee zijn alle sondes sequentieel.

- Probe 1 - Tijdens de eerste sonde probeert de AC ISE-houdingsmodule IP / FQDN's te identificeren uit de 'Call Home List'. Een lijst van de doelen voor de sonde moet worden geconfigureerd in het AC-houdingsprofiel aan de ISE-kant. U kunt IP's/FQDN's definiëren, gescheiden door komma's, met een dubbele punt kunt u het poortnummer voor elke Call Home-bestemming definiëren. Deze poort moet gelijk zijn aan de poort waarop het clientprovisioningportaal wordt uitgevoerd. Aan de clientzijde bevindt zich informatie over call home servers in

ISEPostureCFG.xml, dit bestand is te vinden in de map -C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\ISE Posture\.

In het geval dat het doel van de call home de sessie niet bezit, is in dit stadium een opzoek naar de eigenaar nodig. De module ACISE Posture instrueert ISE om de eigenaar op te zoeken met behulp van een speciale doel-URL -/auth/ng-discoveryaanvraag. Het bevat ook de lijst met client-IP's en MAC's. Nadat dit bericht door de PSN-sessie is ontvangen, wordt eerst lokaal opgezocht (deze opzoeking maakt gebruik van zowel IP's als MAC's van het verzoek dat door de ACISE-houdingsmodule is verzonden). Als de sessie niet wordt gevonden, start PSN een MNT-nodequery. Dit verzoek bevat alleen de MAC-lijst, waardoor het FQDN van de eigenaar moet worden verkregen bij de MNT. Hierna geeft PSN eigenaars FQDN terug aan de klant. Het volgende verzoek van de client wordt verzonden naar de eigenaar van de sessie, FQDN, met een authenticiteit/status in URL en een lijst met IP's en MAC's.

- Probe 2 - In dit stadium probeert de AC ISE-houdingsmodule PSN FQDN's die zich in

ConnectionData.xmlEuropa bevinden. U kunt dit bestand vinden inC:\Users\. De module ACISE Posture maakt dit bestand aan na de eerste poging tot het uitvoeren van de houding. Het bestand bevat een lijst met ISE PSN's en FQDN's. De inhoud van de lijst kan tijdens de volgende verbindingspogingen dynamisch worden bijgewerkt. Het einddoel van deze test is om de FQDN van de huidige eigenaar van de sessie te krijgen. Implementatie is identiek aan Probe 1. met het enige verschil in de selectie van de bestemming van de sonde.\AppData\Local\Cisco\Cisco AnyConnect Secure Mobility Client\

Het bestand zelf bevindt zich in de map van de huidige gebruiker voor het geval het apparaat door meerdere gebruikers wordt gebruikt. Een andere gebruiker kan geen informatie uit dit bestand gebruiken. Dit kan leiden gebruikers om de kip en ei probleem in omgevingen zonder omleiding wanneer Call home doelen niet zijn gespecificeerd.

Stap 15. Nadat informatie over de eigenaar van de sessie is verkregen, zijn alle volgende stappen identiek aan de pre-ISE 2.2-stroom.

Configureren

Voor dit document wordt ASAv gebruikt als een netwerktoegangsapparaat. Alle tests worden uitgevoerd met een houding via VPN. ASA-configuratie voor houding over VPN-ondersteuning valt buiten het bereik van het document. Raadpleeg voor meer informatie ASA Version 9.2.1 VPN Posture met ISE Configuration Voorbeeld.

Opmerking: voor implementatie met VPN-gebruikers is de aanbevolen instelling op omleiding gebaseerde houding. Configuratie van callhomelist wordt niet aanbevolen. Zorg ervoor dat voor alle niet-VPN-gebruikers DACL zodanig wordt toegepast dat ze niet met PSN praten wanneer de houding is geconfigureerd.

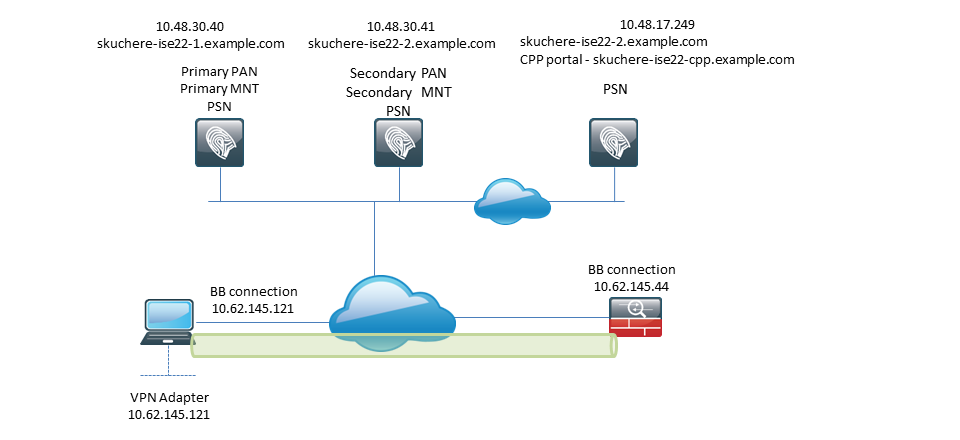

Netwerkdiagram

Figuur 3-1

Deze topologie wordt gebruikt in tests. Met ASA is het mogelijk om het scenario eenvoudig te simuleren wanneer het SSO-mechanisme voor het Client Provisioning Portal faalt aan de PSN-kant, vanwege de NAT-functie. In het geval van een regelmatige posture flow over VPN, moet SSO goed werken, omdat NAT normaal niet wordt afgedwongen voor VPN-IP's wanneer gebruikers het bedrijfsnetwerk betreden.

Configuraties

Configuratie clientprovisioning

Dit zijn de stappen om de Anyconnect-configuratie voor te bereiden.

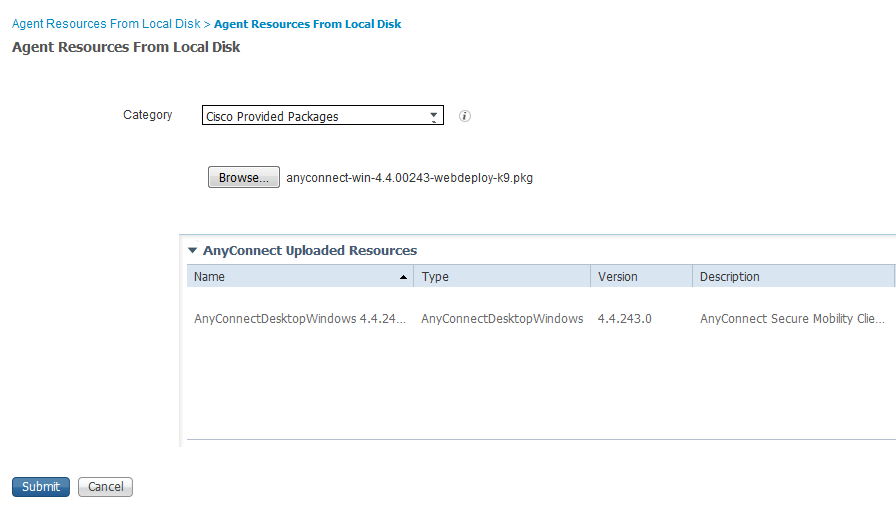

Stap 1. Anyconnect pakket downloaden. AnyConnect-pakket zelf is niet beschikbaar voor directe download van ISE, dus zorg ervoor dat AC beschikbaar is op uw pc voordat u begint. Deze link kan worden gebruikt voor AC download - https://www.cisco.com/site/us/en/products/security/secure-client/index.html. In dit document wordt het anyconnect-win-4.4.00243-webdeploy-k9.pkg pakket gebruikt.

Stap 2. Om het AC-pakket naar ISE te uploaden, navigeert u naar Policy > Policy Elements > Results > Client Provisioning > Resourcesen klikt u op Add. Kies Agentbronnen op de lokale schijf. Kies in het nieuwe venster de optie Cisco Provided Packages, klik browse en kies het AC-pakket op uw pc.

Figuur 3-2

Klik Submit om het importeren te voltooien.

Stap 3. De nalevingsmodule moet naar ISE worden geüpload. Klik op dezelfde pagina en kies Add de Agent resources from Cisco siteoptie. In de lijst met bronnen moet u een nalevingsmodule controleren. Voor dit document is de AnyConnectComplianceModuleWindows 4.2.508.0 Er wordt gebruik gemaakt van de compliance module.

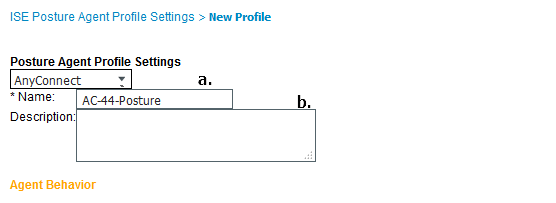

Stap 4. Nu moet een AC-postuur profiel worden gemaakt. Klik Add en kies de NAC agent or Anyconnect posture profileoptie.

Figuur 3-3

- Kies het type profiel. AnyConnect moet voor dit scenario worden gebruikt.

- Geef de profielnaam op. Navigeer naar het

Posture Protocolgedeelte van het profiel.

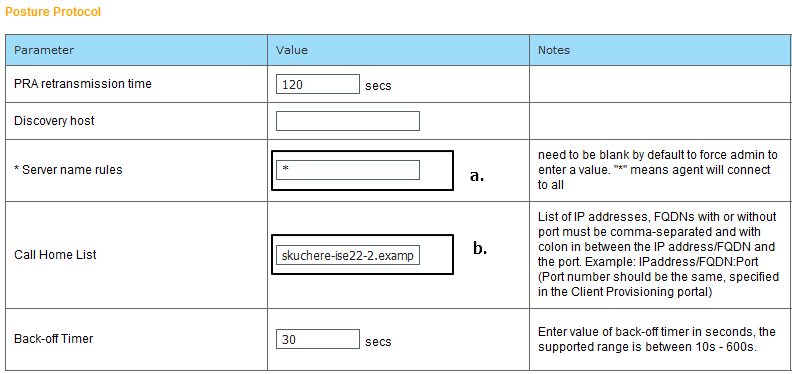

Figuur 3-4

- Geef het

Server Name Rulesveld op. Dit veld mag niet leeg zijn. Het veld kan FQDN met jokertekens bevatten, waardoor de verbinding van de wisselstroommodule met PSN's vanuit de juiste naamruimte wordt beperkt. Zet een ster als een FQDN moet worden toegestaan. - Namen en IP's die hier zijn opgegeven, worden gebruikt tijdens fase 2 van de posture discovery. U kunt namen scheiden door coma en poortnummers kunnen worden toegevoegd na FQDN / IP met behulp van de dubbele punt. In het geval dat de AC out-of-band (niet van het ISE-portaal voor clientprovisioning) wordt ingezet met het gebruik van de GPO of een ander systeem voor softwarelevering, wordt de aanwezigheid van Call Home-adressen essentieel, omdat dit slechts één sonde is die ISE PSN met succes kan bereiken. Dit betekent dat in het geval van Out-Of-Band AC-provisioning, de beheerder een AC ISE-houdingsprofiel moet maken met behulp van de AC-profieleditor en dit bestand samen met de AC-installatie moet leveren.

Opmerking: Houd er rekening mee dat de aanwezigheid van Call-thuisadressen van cruciaal belang is voor pc's met meerdere gebruikers. Beoordeel stap 14. in de posturestroom na ISE 2.2.

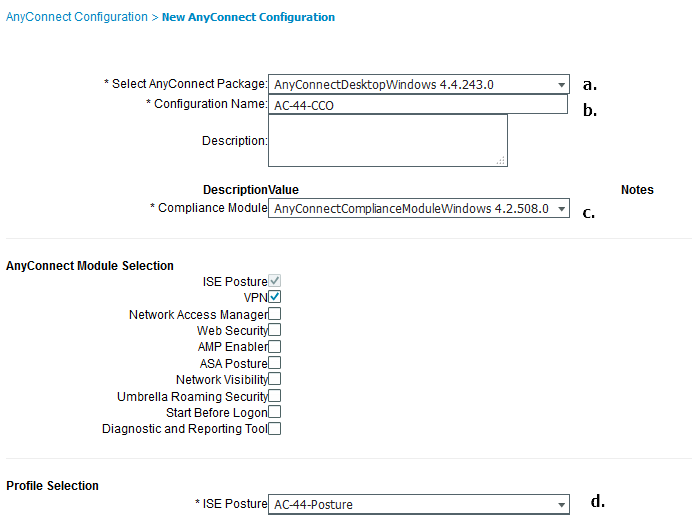

Stap 5.AC configuratie maken. Navigeer naar Policy > Policy Elements > Results > Client Provisioning > Resources, klik Adden kies AnyConnect Configuration.

Figuur 3-5

- Kies het AC-pakket.

- Geef de naam van de wisselstroomconfiguratie op.

- Kies de versie van de nalevingsmodule.

- Kies het configuratieprofiel voor de wisselstroomhouding in de vervolgkeuzelijst.

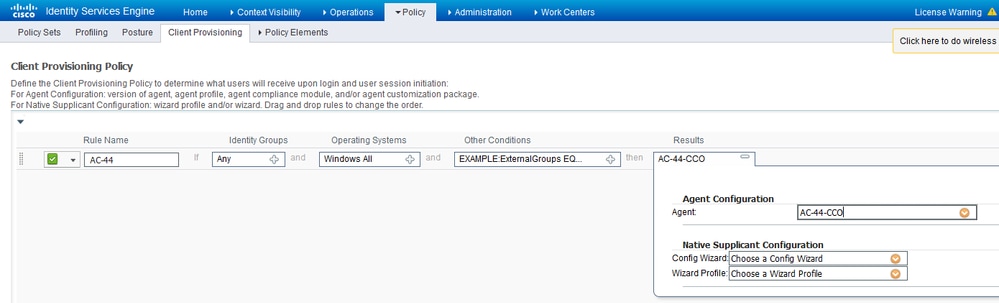

Stap 6. Beleid voor clientprovisioning configureren. Navigeer naar Policy > Client ProvisioningEuropa. In het geval van de eerste configuratie kunt u lege waarden invullen in het beleid dat standaard wordt weergegeven. Als u een beleid wilt toevoegen aan de bestaande houdingsconfiguratie, navigeert u naar het beleid dat opnieuw kan worden gebruikt en kiest u Duplicate Above of Duplicate Below. Er kan ook een nieuw beleid worden ontwikkeld.

Dit is een voorbeeld van het beleid dat in het document wordt gebruikt.

Figuur 3-6

Kies uw wisselstroomconfiguratie in het resultatengedeelte. Houd er rekening mee dat in het geval van SSO-falen ISE alleen attributen kan hebben van login tot portal. Deze attributen zijn beperkt tot informatie die over gebruikers kan worden opgehaald uit interne en externe identiteitsarchieven. In dit document wordt de AD-groep gebruikt als voorwaarde in het beleid voor clientprovisioning.

Houding Beleid en voorwaarden

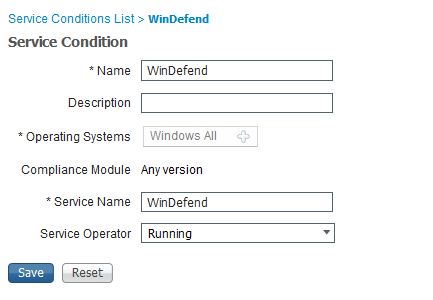

Er wordt gebruik gemaakt van een eenvoudige posture check. ISE is geconfigureerd om de status van de Windows Defender-service aan de kant van het eindapparaat te controleren. Real-life scenario's kunnen veel ingewikkelder zijn, maar de algemene configuratiestappen zijn hetzelfde.

Stap 1. Houdingsconditie creëren. Houdingsomstandigheden bevinden zich in Policy > Policy Elements > Conditions > PostureEuropa. Kies het soort houding. Hier is een voorbeeld van een servicevoorwaarde die moet controleren of de Windows Defender-service wordt uitgevoerd.

Figuur 3-7

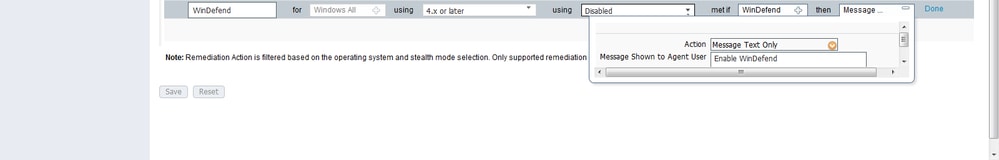

Stap 2. Configuratie van de houdingsvereisten. Navigeer naar Policy > Policy Elements > Results > Posture > RequirementsEuropa. Dit is een voorbeeld van een Windows Defender-controle:

Figuur 3-8

Kies uw postuur conditie in de nieuwe eis en geef remediërende actie op.

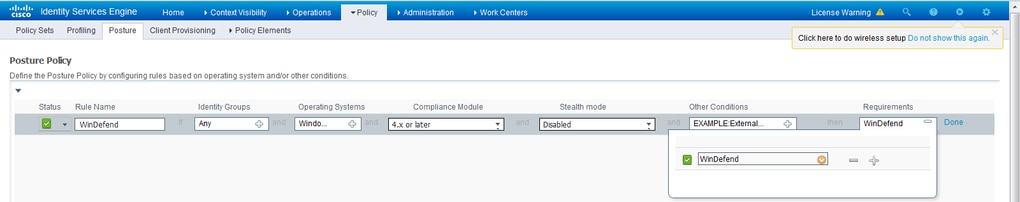

Stap 3. Configuratie van het houdingsbeleid. Navigeer naar Policy > PostureEuropa. Hier vindt u een voorbeeld van het beleid dat voor dit document wordt gebruikt. Het beleid heeft Windows Defender-vereiste toegewezen als verplicht en bevat alleen externe AD-groepsnaam als voorwaarde.

Figuur 3-9

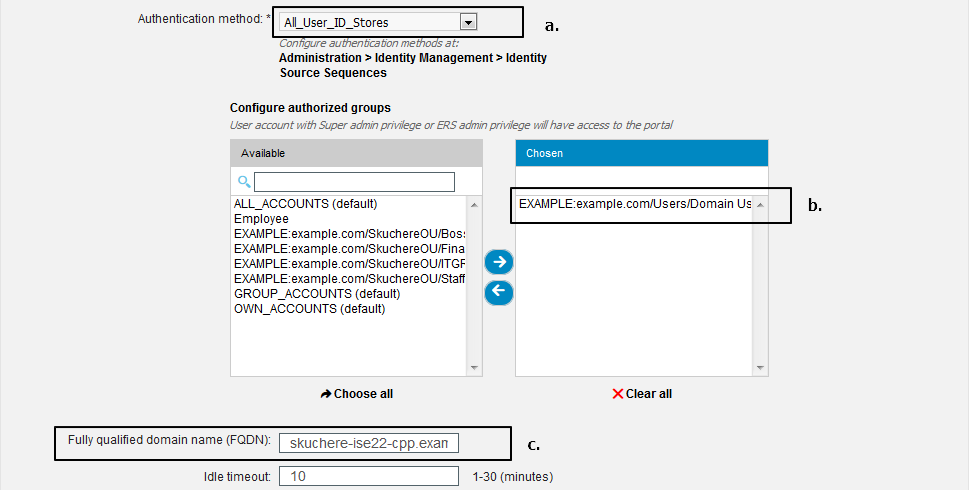

Het Client Provisioning Portal configureren

Voor een houding zonder omleiding moet de configuratie van het clientprovisioningportaal worden bewerkt. Navigeer naar Administration > Device Portal Management > Client Provisioning.U kunt het standaardportaal gebruiken of uw eigen portaal maken. Hetzelfde portaal kan worden gebruikt voor beide houdingen met en zonder omleiding.

Figuur 3-10

Deze instellingen moeten worden bewerkt in de portaalconfiguratie voor het scenario zonder omleiding:

- Geef in Authenticatie de Identity Source Sequence op die moet worden gebruikt als SSO geen sessie voor de gebruiker kan vinden.

- Volgens de geselecteerde lijst met beschikbare groepen van de Identity Source Sequence wordt deze ingevuld. Op dit punt moet u groepen selecteren die zijn geautoriseerd voor het aanmelden bij het portaal.

- FQDN van het clientprovisioningportaal moet worden opgegeven voor scenario's waarin AC moet worden geïmplementeerd vanuit het clientprovisioningportaal. Deze FQDN moet oplosbaar zijn voor ISSE PSN's IP's. Gebruikers moeten worden geïnstrueerd om de FQDN in de webbrowser op te geven tijdens de eerste verbindingspoging.

Autorisatieprofielen en -beleid configureren

Initiële toegang voor klanten wanneer de status van de houding niet beschikbaar is, moet worden beperkt. Dit kan op meerdere manieren worden bereikt:

- DACL-toewijzing - Tijdens de beperkte toegangsfase kan DACL aan de gebruiker worden toegewezen om de toegang te beperken. Deze methode kan worden gebruikt voor Cisco Network Access Devices.

- VLAN-toewijzing - Voordat succesvolle posture-gebruikers in beperkt VLAN kunnen worden geplaatst, moet deze aanpak goed werken voor bijna elke NAD-leverancier.

- Radius Filter-Id - Met dit attribuut kan ACL, lokaal gedefinieerd op NAD, worden toegewezen aan de gebruiker met een onbekende houdingsstatus. Aangezien dit een standaard RFC-kenmerk is, moet deze aanpak goed werken voor alle NAD-leveranciers.

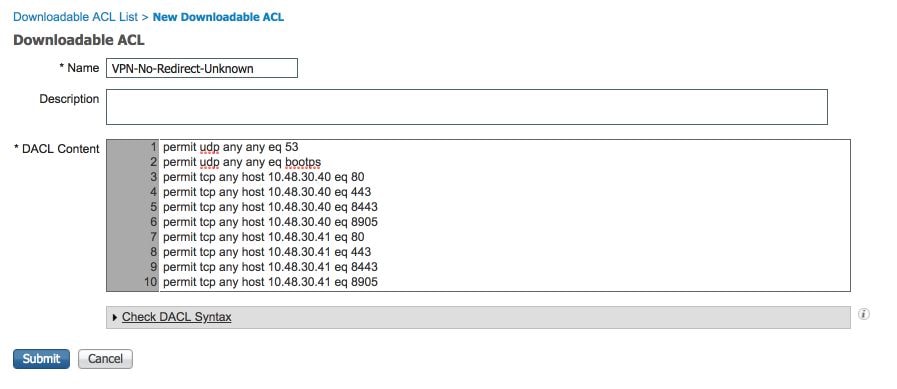

Stap 1. DACL configureren. Aangezien dit voorbeeld is gebaseerd op ASA, kan een NAD DACL worden gebruikt. Voor realistische scenario's moet u VLAN of Filter-ID als mogelijke opties overwegen.

Als u DACL wilt maken, navigeert u naar Policy > Policy Elements > Results > Authorization > Downloadable ACLsen klikt u op Add.

Tijdens de onbekende houding staat, ten minste deze machtigingen moeten worden verstrekt:

- DNS-verkeer

- DHCP-verkeer

- Verkeer naar ISE PSN's (poorten 80 en 443) voor een mogelijkheid om vriendelijke FQDN van portal te openen. De poort waarop het CP-portaal wordt uitgevoerd, is standaard 8443 en poort 8905 voor compatibiliteit met de achterzijde)

- Verkeer naar herstelservers indien nodig

Dit is een voorbeeld van DACL zonder herstelservers:

Figuur 3-11

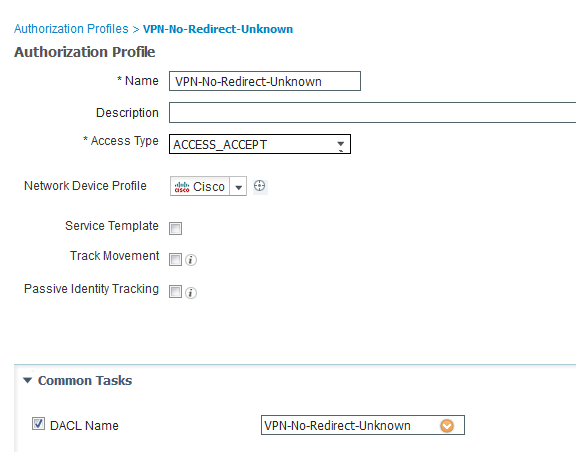

Stap 2. Autorisatieprofiel configureren.

Zoals gebruikelijk zijn voor de houding twee autorisatieprofielen vereist. De eerste moet elke vorm van netwerktoegangsbeperkingen bevatten (profiel met DACL gebruikt in dit voorbeeld). Dit profiel kan worden toegepast op de verificaties waarvoor de houdingsstatus niet gelijk is aan die van de compatibele verificatie. Het tweede autorisatieprofiel kan alleen toegang tot de vergunning bevatten en kan worden toegepast voor sessies met een houdingsstatus die gelijk is aan naleving.

Om een autorisatieprofiel aan te maken, navigeert u naar Policy > Policy Elements > Results > Authorization > Authorization Profiles.

Voorbeeld van het profiel voor beperkte toegang:

Figuur 3-12

In dit voorbeeld wordt het standaard ISE-profiel PermitAccess gebruikt voor de sessie na een geslaagde statuscontrole van de houding.

Stap 3. Autorisatiebeleid configureren. Tijdens deze stap moeten twee machtigingsbeleidslijnen worden gemaakt. Een daarvan is om het initiële authenticatieverzoek te matchen met een onbekende houdingsstatus en de tweede is om volledige toegang toe te wijzen na een succesvol houdingsproces.

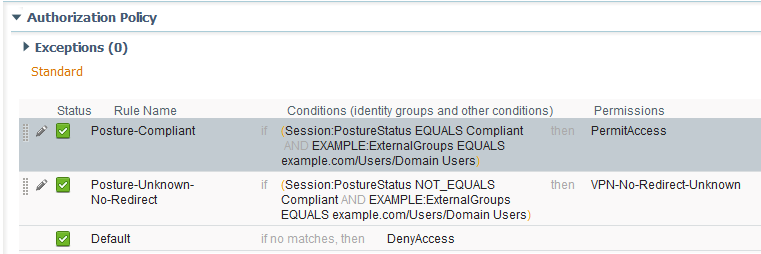

Dit is een voorbeeld van een eenvoudig toelatingsbeleid voor deze zaak:

Figuur 3-13

Configuratie van het verificatiebeleid maakt geen deel uit van dit document, maar u moet er rekening mee houden dat voor de verwerking van het autorisatiebeleid succesvolle authenticatie moet plaatsvinden.

Verifiëren

Basisverificatie van de stroom kan bestaan uit drie hoofdstappen:

Stap 1. Verificatie van de verificatiestroom.

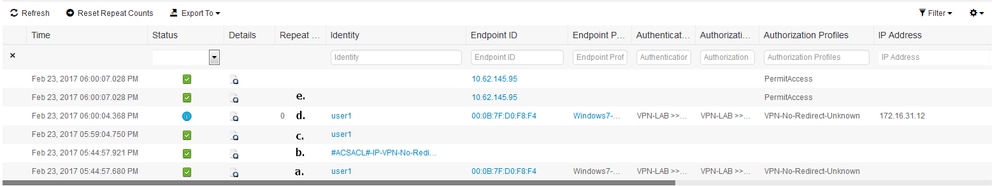

Figuur 4-1

- Eerste verificatie. Voor deze stap kunt u geïnteresseerd zijn in de validatie waarvan het autorisatieprofiel is toegepast. Als een onverwacht autorisatieprofiel is toegepast, onderzoekt u een gedetailleerd verificatierapport. U kunt dit rapport openen met een klik op het vergrootglas in de kolom Details. U kunt attributen in gedetailleerde authenticatierapporten vergelijken met voorwaarden in het autorisatiebeleid die u verwacht te matchen.

- DACL-downloadgebeurtenis. Deze tekenreeks wordt alleen weergegeven als het autorisatieprofiel dat is geselecteerd voor de eerste verificatie een DACL-naam bevat.

- Portal-verificatie - Deze stap in de stroom geeft aan dat het SSO-mechanisme de gebruikerssessie niet heeft gevonden. Dit kan gebeuren om meerdere redenen:

- NAD is niet geconfigureerd voor het verzenden van boekhoudkundige berichten of het IP-adres Framed is er niet in aanwezig

- CPP-portal FQDN is opgelost naar het IP van de ISE-node, anders dan de node waar de eerste verificatie is verwerkt

- De klant bevindt zich achter de NAT

- Sessiegegevens wijzigen. In dit specifieke voorbeeld is de sessiestatus gewijzigd van Onbekend in Compliant.

- COA naar het netwerktoegangsapparaat. Dit COA moet succesvol zijn om nieuwe authenticatie van de NAD-kant en nieuwe autorisatiebeleidstoewijzingen aan de ISE-kant te pushen. Als COA heeft gefaald, kunt u een gedetailleerd rapport openen om de reden te onderzoeken. De meest voorkomende problemen met COA kunnen zijn:

- COA time-out - In een dergelijk geval is de PSN die het verzoek heeft verzonden niet geconfigureerd als een COA-client aan de NAD-kant, of is het COA-verzoek ergens onderweg weggevallen.

- COA negatief ACK - Geef aan dat COA is ontvangen door NAD, maar om de een of andere reden COA operatie niet kan worden bevestigd. Voor dit scenario moet een gedetailleerd rapport een meer gedetailleerde uitleg bevatten.

Aangezien ASA voor dit voorbeeld als NAD wordt gebruikt, kunt u geen volgend authenticatieverzoek voor de gebruiker zien. Dit gebeurt vanwege het feit dat ISE COA-push gebruikt voor ASA, waardoor VPN-serviceonderbreking wordt vermeden. In een dergelijk scenario bevat COA zelf nieuwe autorisatieparameters, waardoor herauthenticatie niet nodig is.

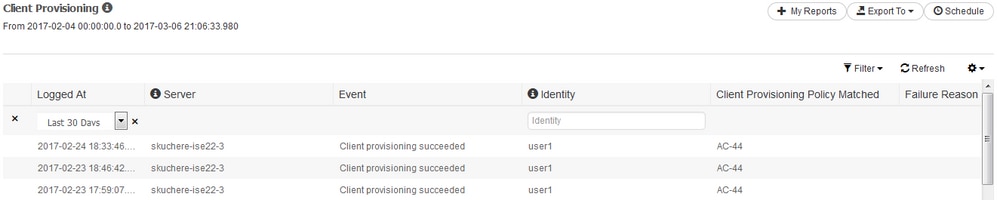

Stap 2. Verificatie van de selectie van het beleid voor clientprovisioning - Hiervoor kunt u een rapport uitvoeren op ISE, waarmee u kunt begrijpen welk beleid voor clientprovisioning voor de gebruiker is toegepast.

Navigeer naar Operations > Reports Endpoint and Users > Client Provisioning en voer het rapport uit voor de datum die u nodig hebt.

Figuur 4-2

Met dit rapport kunt u controleren welk beleid voor clientprovisioning is geselecteerd. Ook in geval van mislukking moeten de redenen in de kolom worden Failure Reason weergegeven.

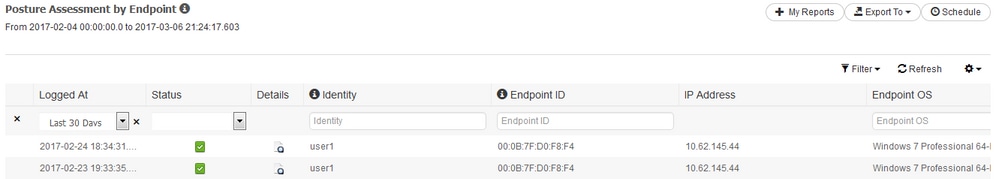

Stap 3.Verificatie van het houdingsrapport - Navigeer naar Operations > Reports Endpoint and Users > Posture Assessment by Endpoint.

Figuur 4-3

U kunt vanaf hier een gedetailleerd rapport openen voor elke specifieke gebeurtenis om bijvoorbeeld te controleren tot welke sessie-ID dit rapport behoort, welke exacte houdingsvereisten door ISE zijn geselecteerd voor het eindpunt en de status voor elke vereiste.

Problemen oplossen

Algemene informatie

Voor het oplossen van problemen met het houdingsproces moeten deze ISE-componenten in staat zijn om fouten op te sporen op de ISE-knooppunten waar het houdingsproces kan plaatsvinden:

client-webapp- De component die verantwoordelijk is voor de levering van de agent. Doel logbestandenguest.logenise-psc.loggegevens.guestacess- De component die verantwoordelijk is voor het opzoeken van de component van de clientprovisioningportal en de eigenaar van de sessie (wanneer het verzoek bij de verkeerde PSN terechtkomt). Doellogbestand -guest.log.provisioning- De component die verantwoordelijk is voor de verwerking van het beleid voor de levering van de klant. Doellogbestand -guest.log.posture- Alle houdingsgerelateerde gebeurtenissen. Doellogbestand -ise-psc.log.

Voor het oplossen van problemen aan de clientzijde kunt u de volgende methoden gebruiken:

acisensa.log-In het geval van een storing in de clientvoorziening aan de clientzijde, wordt dit bestand gemaakt in dezelfde map waarnaar NSA is gedownload (downloadmap voor Windows normaal).AnyConnect_ISEPosture.txt- Dit bestand is te vinden in de DART-bundel in de directoryCisco AnyConnect ISE Posture Module. Alle informatie over ISE PSN-detectie en algemene stappen van de houding stroom is aangemeld in dit bestand.

Problemen oplossen Veelvoorkomende problemen

SSO-gerelateerde kwesties

In het geval van een succesvolle SSO, kunt u deze berichten zien in de ise-psc.logDeze reeks berichten geeft echter aan dat het opzoeken van sessies met succes is voltooid en dat de verificatie op de portal kan worden overgeslagen.

2016-11-09 15:07:35,951 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for Radius session with input values : sessionId: null, MacAddr: null, ipAddr: 10.62.145.121

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using session ID: null, IP addrs: [10.62.145.121], mac Addrs [null]

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using IP 10.62.145.121

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType = 5

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType equal to 5 ( 5 is virtual NAS_PORT_TYPE for VPN ). Found a VPN session null using ip address 10.62.145.121

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- Found session c0a801010002600058232bb8 using ipAddr 10.62.145.121Tekstvenster 5-1

U kunt het IP-adres van het eindpunt gebruiken als zoeksleutel om deze informatie te vinden.

Even later in het gastlogboek moet u zien dat de verificatie is overgeslagen:

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] guestaccess.flowmanager.step.cp.CPInitStepExecutor -::- SessionInfo is not null and session AUTH_STATUS = 1

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] com.cisco.ise.portalSessionManager.PortalSession -::- Putting data in PortalSession with key and value: Radius.Session c0a801010002600058232bb8

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] com.cisco.ise.portalSessionManager.PortalSession -::- Putting data in PortalSession with key : Radius.Session

2016-11-09 15:07:35,989 DEBUG [http-bio-10.48.30.40-8443-exec-12][] guestaccess.flowmanager.step.cp.CPInitStepExecutor -::- Login step will be skipped, as the session =c0a801010002600058232bb8 already established for mac address null , clientIPAddress 10.62.145.121

2016-11-09 15:07:36,066 DEBUG [http-bio-10.48.30.40-8443-exec-12][] cpm.guestaccess.flowmanager.processor.PortalFlowProcessor -::- After executeStepAction(INIT), returned Enum: SKIP_LOGIN_PROCEED

Tekstvenster 5-2

Als de SSO niet werkt, bevat het ise-psc log bestand informatie over het mislukken van het opzoeken van sessies:

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for Radius session with input values : sessionId: null, MacAddr: null, ipAddr: 10.62.145.44

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using session ID: null, IP addrs: [10.62.145.44], mac Addrs [null]

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using IP 10.62.145.44

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType = null

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType == null or is not a virtual NAS_PORT_TYPE ( 5 ).

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- No Radius session found

Tekstvenster 5-3

In dat guest.log geval moet u volledige gebruikersverificatie zien op het portaal:

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Find Next Step=LOGIN

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Step : LOGIN will be visible!

2017-02-23 17:59:00,779 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Returning next step =LOGIN

2017-02-23 17:59:00,780 INFO [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.flowmanager.step.StepExecutor -::- Radius Session ID is not set, assuming in dry-run mode

Tekstvenster 5-4

In het geval van authenticatiefouten op het portaal moet u zich richten op de verificatie van de portalconfiguratie - Welke identiteitsopslag wordt gebruikt? Welke groepen zijn bevoegd om in te loggen?

Problemen oplossen bij het selecteren van beleid voor clientprovisioning

In het geval van fouten in het clientprovisioningbeleid of onjuiste beleidsverwerking, kunt u het guest.log bestand controleren voor meer informatie:

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- In Client Prov : userAgent =Mozilla/5.0 (Windows NT 6.1; WOW64; rv:51.0) Gecko/20100101 Firefox/51.0, radiusSessionID=null, idGroupName=S-1-5-21-70538695-790656579-4293929702-513, userName=user1, isInUnitTestMode=false

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.common.utils.OSMapper -:user1:- UserAgent : Mozilla/5.0 (Windows NT 6.1; WOW64; rv:51.0) Gecko/20100101 Firefox/51.0

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] cpm.guestaccess.common.utils.OSMapper -:user1:- Client OS: Windows 7 (All)

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- Retrieved OS=Windows 7 (All)

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- Updating the idGroupName to NAC Group:NAC:IdentityGroups:S-1-5-21-70538695-790656579-4293929702-513

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- User Agent/Radius Session is empty or in UnitTestMode

2017-02-23 17:59:07,080 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- Calling getMatchedPolicyWithNoRedirection for user=user1

2017-02-23 17:59:07,505 DEBUG [http-bio-10.48.17.249-8443-exec-2][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:user1:- CP Policy Status =SUCCESS, needToDoVlan=false, CoaAction=NO_COA

Tekstvenster 5-5

In de eerste tekenreeks kunt u zien hoe informatie over de sessie wordt geïnjecteerd in de engine voor beleidsselectie. Als er geen beleidsovereenkomst of onjuiste beleidsovereenkomst is, kunt u vanaf hier kenmerken vergelijken met de configuratie van het clientprovisioningbeleid. De laatste tekenreeks geeft de status van de beleidsselectie aan.

Problemen oplossen met het houdingsproces

Aan de kant van de klant moet u geïnteresseerd zijn in het onderzoek van de sondes en hun resultaten. Dit is een voorbeeld van een succesvolle fase 1-test:

******************************************

Date : 02/23/2017

Time : 17:59:57

Type : Unknown

Source : acise

Description : Function: Target::Probe

Thread Id: 0x4F8

File: SwiftHttpRunner.cpp

Line: 1415

Level: debug

PSN probe skuchere-ise22-cpp.example.com with path /auth/status, status is -1..

******************************************

Tekstvenster 5-6

In dit stadium keert PSN terug naar de wisselstroomgegevens van de eigenaar van de sessie. Je kunt deze berichten later bekijken:

******************************************

Date : 02/23/2017

Time : 17:59:58

Type : Unknown

Source : acise

Description : Function: Target::probeRecentConnectedHeadEnd

Thread Id: 0xBE4

File: SwiftHttpRunner.cpp

Line: 1674

Level: debug

Target skuchere-ise22-2.example.com, posture status is Unknown..

******************************************

Tekstvenster 5-7

Eigenaren van sessies geven alle vereiste informatie terug aan de agent:

******************************************

Date : 02/23/2017

Time : 17:59:58

Type : Unknown

Source : acise

Description : Function: SwiftHttpRunner::invokePosture

Thread Id: 0xFCC

File: SwiftHttpRunner.cpp

Line: 1339

Level: debug

MSG_NS_SWISS_NEW_SESSION, <?xml version="1.0" ?>

<root>

<IP></IP>

<FQDN>skuchere-ise22-2.example.com</FQDN>

<PostureDomain>posture_domain</PostureDomain>

<sessionId>c0a801010009e00058af0f7b</sessionId>

<configUri>/auth/anyconnect?uuid=106a93c0-9f71-471c-ac6c-a2f935d51a36</configUri>

<AcPackUri>/auth/provisioning/download/81d12d4b-ff58-41a3-84db-5d7c73d08304</AcPackUri>

<AcPackPort>8443</AcPackPort>

<AcPackVer>4.4.243.0</AcPackVer>

<PostureStatus>Unknown</PostureStatus>

<PosturePort>8443</PosturePort>

<PosturePath>/auth/perfigo_validate.jsp</PosturePath>

<PRAConfig>0</PRAConfig>

<StatusPath>/auth/status</StatusPath>

<BackupServers>skuchere-ise22-1.example.com,skuchere-ise22-3.example.com</BackupServers>

</root>

.

******************************************

Tekstvenster 5-8

Van de PSN-kant kunt u zich concentreren op deze berichten in het guest.log veld wanneer u verwacht dat het eerste verzoek dat naar de node komt, geen eigenaar is van de sessie:

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Got http request from 10.62.145.44 user agent is: Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.48; AnyConnect Posture Agent v.4.4.00243)

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- mac_list from http request ==> 00:0B:7F:D0:F8:F4,00:0B:7F:D0:F8:F4

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- iplist from http request ==> 172.16.31.12,10.62.145.95

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Session id from http request - req.getParameter(sessionId) ==> null

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- the input ipAddress from the list currently being processed in the for loop ==> 172.16.31.12

2017-02-23 17:59:56,345 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- the input ipAddress from the list currently being processed in the for loop ==> 10.62.145.95

2017-02-23 17:59:56,368 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Found Client IP null and corresponding mac address null

2017-02-23 17:59:56,369 ERROR [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- Session Info is null

2017-02-23 17:59:56,369 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Not able to find a session for input values - sessionId : null, Mac addresses : [00:0B:7F:D0:F8:F4, 00:0B:7F:D0:F8:F4], client Ip : [172.16.31.12, 10.62.145.95]

2017-02-23 17:59:56,369 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- clientMac is null/ empty, will go over the mac list to query MNT for active session

2017-02-23 17:59:56,369 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Performing MNT look up for macAddress ==> 00-0B-7F-D0-F8-F4

2017-02-23 17:59:56,539 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Performed MNT lookup, found session 0 with session id c0a801010009e00058af0f7b

2017-02-23 17:59:56,539 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- getting NIC name for skuchere-ise22-cpp.example.com

2017-02-23 17:59:56,541 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- local interface 0 addr 10.48.17.249 name eth0

2017-02-23 17:59:56,541 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- Nic name for local host: skuchere-ise22-cpp.example.com is: eth0

2017-02-23 17:59:56,541 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- getting host FQDN or IP for host skuchere-ise22-2 NIC name eth0

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- hostFQDNOrIP for host skuchere-ise22-2 nic eth0 is skuchere-ise22-2.example.com

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- PDP with session of 00-0B-7F-D0-F8-F4 is skuchere-ise22-2, FQDN/IP is: skuchere-ise22-2.example.com

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Redirecting the request to new URL: https://skuchere-ise22-2.example.com:8443/auth/status

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cisco.cpm.client.posture.NextGenDiscoveryServlet -::- Session info is null. Sent an http response to 10.62.145.44.

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- header X-ISE-PDP-WITH-SESSION value is skuchere-ise22-2.example.com

2017-02-23 17:59:56,545 DEBUG [http-bio-10.48.17.249-8443-exec-10][] cpm.client.provisioning.utils.ProvisioningUtil -::- header Location value is https://skuchere-ise22-2.example.com:8443/auth/status

Tekstvenster 5-9

Hier kunt u zien dat PSN eerst probeert om een sessie lokaal te vinden, en na het mislukken initieert een verzoek aan MNT met het gebruik van de lijst IP's en MAC's om de eigenaar van de sessie te vinden.

Even later moet je een verzoek van de klant op de juiste PSN zien:

2017-02-23 17:59:56,790 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using session ID: null, IP addrs: [172.16.31.12, 10.62.145.95], mac Addrs [00:0B:7F:D0:F8:F4, 00:0B:7F:D0:F8:F4]

2017-02-23 17:59:56,790 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using IP 172.16.31.12

2017-02-23 17:59:56,791 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType = 5

2017-02-23 17:59:56,792 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- nasPortType equal to 5 ( 5 is virtual NAS_PORT_TYPE for VPN ). Found a VPN session null using ip address 172.16.31.12

2017-02-23 17:59:56,792 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- Found session c0a801010009e00058af0f7b using ipAddr 172.16.31.12

Tekstvenster 5-10

Als volgende stap voert PSN het clientprovisioningbeleid voor deze sessie uit:

2017-02-23 17:59:56,793 DEBUG [http-bio-10.48.30.41-8443-exec-8][] com.cisco.cpm.swiss.SwissServer -::::- null or empty value for hostport obtained from SwissServer : getHostNameBySession()

2017-02-23 17:59:56,793 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for Radius session with input values : sessionId: c0a801010009e00058af0f7b, MacAddr: 00-0b-7f-d0-f8-f4, ipAddr: 172.16.31.12

2017-02-23 17:59:56,793 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- looking for session using session ID: c0a801010009e00058af0f7b, IP addrs: [172.16.31.12], mac Addrs [00-0b-7f-d0-f8-f4]

2017-02-23 17:59:56,793 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureRuntimeFactory -::::- Found session using sessionId c0a801010009e00058af0f7b

2017-02-23 17:59:56,795 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -::::- User user1 belongs to groups NAC Group:NAC:IdentityGroups:Endpoint Identity Groups:Profiled:Workstation,NAC Group:NAC:IdentityGroups:Any

2017-02-23 17:59:58,203 DEBUG [http-bio-10.48.30.41-8443-exec-8][] com.cisco.cpm.swiss.SwissServer -::::- null or empty value for hostport obtained from SwissServer : getHPortNumberBySession()

2017-02-23 17:59:58,907 DEBUG [http-bio-10.48.30.41-8443-exec-10][] cisco.cpm.posture.util.AgentUtil -::::- Increase MnT counter at CP:ClientProvisioning.ProvisionedResource.AC-44-Posture

Tekstvenster 5-11

In de volgende stap ziet u het proces van de selectie van de houdingsvereisten. Aan het einde van de stap wordt een lijst met vereisten opgesteld en aan de agent geretourneerd:

2017-02-23 18:00:00,372 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureHandlerImpl -:user1:::- About to query posture policy for user user1 with endpoint mac 00-0b-7f-d0-f8-f4

2017-02-23 18:00:00,423 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureManager -:user1:::- agentCMVersion=4.2.508.0, agentType=AnyConnect Posture Agent, groupName=OESIS_V4_Agents -> found agent group with displayName=4.x or later

2017-02-23 18:00:00,423 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- User user1 belongs to groups NAC Group:NAC:IdentityGroups:Endpoint Identity Groups:Profiled:Workstation,NAC Group:NAC:IdentityGroups:Any

2017-02-23 18:00:00,423 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- About to retrieve posture policy resources for os 7 Professional, agent group 4.x or later and identity groups [NAC Group:NAC:IdentityGroups:Endpoint Identity Groups:Profiled:Workstation, NAC Group:NAC:IdentityGroups:Any]

2017-02-23 18:00:00,432 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Evaluate resourceId NAC Group:NAC:Posture:PosturePolicies:WinDefend by agent group with FQN NAC Group:NAC:AgentGroupRoot:ALL:OESIS_V4_Agents

2017-02-23 18:00:00,433 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- The evaluation result by agent group for resourceId NAC Group:NAC:Posture:PosturePolicies:WinDefend is Permit

2017-02-23 18:00:00,433 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Evaluate resourceId NAC Group:NAC:Posture:PosturePolicies:WinDefend by OS group with FQN NAC Group:NAC:OsGroupRoot:ALL:WINDOWS_ALL:WINDOWS_7_ALL:WINDOWS_7_PROFESSIONAL_ALL

2017-02-23 18:00:00,438 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- stealth mode is 0

2017-02-23 18:00:00,438 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- The evaluation result by os group for resourceId NAC Group:NAC:Posture:PosturePolicies:WinDefend is Permit

2017-02-23 18:00:00,438 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Evaluate resourceId NAC Group:NAC:Posture:PosturePolicies:WinDefend by Stealth mode NSF group with FQN NAC Group:NAC:StealthModeStandard

2017-02-23 18:00:00,439 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Procesing obligation with posture policy resource with id NAC Group:NAC:Posture:PosturePolicies:WinDefend

2017-02-23 18:00:00,439 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Found obligation id urn:cisco:cepm:3.3:xacml:response-qualifier for posture policy resource with id NAC Group:NAC:Posture:PosturePolicies:WinDefend

2017-02-23 18:00:00,439 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Found obligation id PostureReqs for posture policy resource with id NAC Group:NAC:Posture:PosturePolicies:WinDefend

2017-02-23 18:00:00,439 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PosturePolicyUtil -:user1:::- Posture policy resource id WinDefend has following associated requirements []

2017-02-23 18:00:03,884 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cpm.posture.runtime.agent.AgentXmlGenerator -:user1:::- policy enforcemnt is 0

2017-02-23 18:00:03,904 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cpm.posture.runtime.agent.AgentXmlGenerator -:user1:::- simple condition: [Name=WinDefend, Descriptionnull, Service Name=WinDefend, Service Operator=Running, Operating Systems=[Windows All], Service Type=Daemon, Exit code=0]

2017-02-23 18:00:03,904 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cpm.posture.runtime.agent.AgentXmlGenerator -:user1:::- check type is Service

2017-02-23 18:00:04,069 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureHandlerImpl -:user1:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>ISE: 2.2.0.470</version>

<encryption>0</encryption>

<package>

<id>10</id>

WinDefend

Enable WinDefend

3

0

3

WinDefend

3

301

WinDefend

running

(WinDefend)

</package>

</cleanmachines>

Tekstvenster 5-12

Later kunt u zien dat het houdingsrapport door PSN is ontvangen:

2017-02-23 18:00:04,231 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureHandlerImpl -::::- UDID is 8afb76ad11e60531de1d3e7d2345dbba5f11a96d for end point 00-0b-7f-d0-f8-f4

2017-02-23 18:00:04,231 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureHandlerImpl -::::- Received posture request [parameters: reqtype=report, userip=10.62.145.44, clientmac=00-0b-7f-d0-f8-f4, os=WINDOWS, osVerison=1.2.1.6.1.48, architecture=9, provider=Device Filter, state=, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.48; AnyConnect Posture Agent v.4.4.00243), session_id=c0a801010009e00058af0f7b

Tekstvenster 5-13

Aan het einde van de stroom markeert ISE het eindpunt als compliant en initieert COA:

2017-02-23 18:00:04,272 INFO [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureManager -:user1:::- Posture state is compliant for endpoint with mac 00-0b-7f-d0-f8-f4

2017-02-23 18:00:04,272 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureCoA -:user1:::- entering triggerPostureCoA for session c0a801010009e00058af0f7b

2017-02-23 18:00:04,272 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureCoA -:user1:::- Posture CoA is scheduled for session id [c0a801010009e00058af0f7b]

2017-02-23 18:00:04,272 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureCoA -:user1:::- Posture status for session id c0a801010009e00058af0f7b is Compliant

2017-02-23 18:00:04,273 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureCoA -:user1:::- Issue CoA on active session with sessionID c0a801010009e00058af0f7b

2017-02-23 18:00:04,273 DEBUG [http-bio-10.48.30.41-8443-exec-8][] cisco.cpm.posture.runtime.PostureCoA -:user1:::- Posture CoA is scheduled for session id [c0a801010009e00058af0f7b]

Tekstvenster 5-14

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

24-Aug-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Serhii KucherenkoCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback