ASA VPN Positie met ISE configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de ASA kunt configureren om VPN-gebruikers tegen de ISE te positioneren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van ASA CLI-configuratie en Secure Socket Layer (SSL) VPN-configuratie

- Basiskennis van de configuratie van VPN voor externe toegang op de ASA

- Basiskennis van ISE en posterijen

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco ASA-softwareversies 9.16 en hoger

- Microsoft Windows versie 7 met Cisco AnyConnect Secure Mobility Client versie 4.10

- Cisco ISE versie 3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco ASA versie 9.16 ondersteunt RADIUS-wijziging van autorisatie (CoA) (RFC 5176). Dit maakt het mogelijk VPN-gebruikers tegen Cisco ISE te positioneren. Nadat een VPN-gebruiker zich heeft aangemeld, leidt de ASA het webverkeer naar de ISE om, waar de gebruiker is voorzien van een Network Admission Control (NAC) Agent of Web Agent. De agent voert specifieke controles uit op de gebruikersmachine om de naleving te bepalen aan de hand van een geconfigureerde reeks posteringregels, zoals het besturingssysteem, patches, AntiVirus, Service, Application of Registry-regels.

De resultaten van de posterisatievalidering worden vervolgens naar de ISE gestuurd. Als de machine als klacht wordt beschouwd, dan kan de ISE een RADIUS CoA naar de ASA sturen met de nieuwe reeks vergunningsbeleid. Na een succesvolle posterievalidatie en CoA krijgt de gebruiker toegang tot de interne bronnen.

Configureren

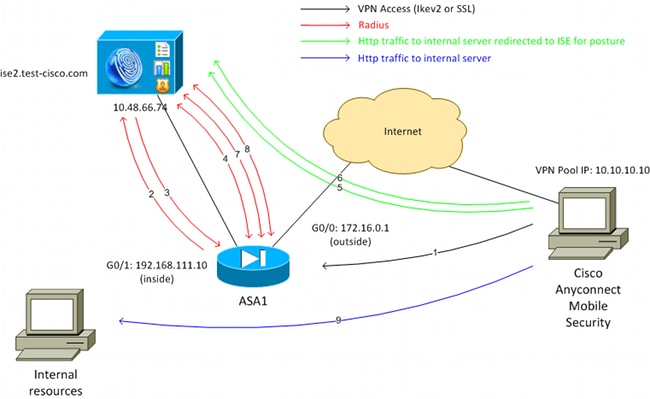

Netwerkdiagram en verkeersstroom

Hier is de verkeersstroom, zoals wordt geïllustreerd in het netwerkdiagram:

- De externe gebruiker gebruikt Cisco AnyConnect voor VPN-toegang tot de ASA.

- ASA stuurt een RADIUS-toegangsaanvraag voor die gebruiker naar de ISE.

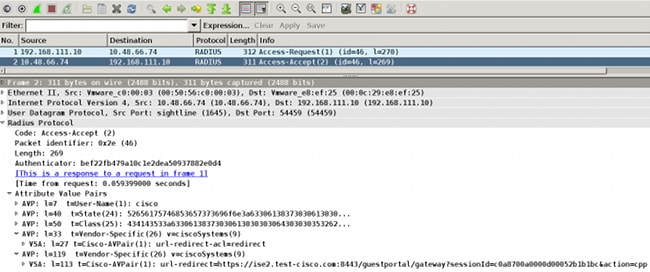

- Dat verzoek raakt het beleid genaamd ASA916-postuur op de ISE. Als gevolg hiervan wordt het ASA916-postuur autorisatieprofiel geretourneerd. De ISE stuurt een RADIUS access-acceptatie met twee Cisco Attribute-Value-paren:

- url-redirect-acl=redirect - dit is de naam van de toegangscontrolelijst (ACL) die lokaal is gedefinieerd op de ASA, die beslist welk verkeer moet worden omgeleid.

- url-redirect - dit is de URL waarnaar de externe gebruiker moet worden doorgestuurd.

Tip: de Domain Name System (DNS)-servers die aan de VPN-clients zijn toegewezen, moeten de FQDN-naam (FFully Qualified Domain Name) kunnen oplossen die in de doorverwijzing-URL wordt teruggestuurd. Als de VPN-filters zijn geconfigureerd om de toegang op tunnelgroepsniveau te beperken, zorg er dan voor dat de clientpool toegang heeft tot de ISE-server op de geconfigureerde poort (TCP 8443 in dit voorbeeld).

- url-redirect-acl=redirect - dit is de naam van de toegangscontrolelijst (ACL) die lokaal is gedefinieerd op de ASA, die beslist welk verkeer moet worden omgeleid.

- ASA verzendt een RADIUS-accounting-aanvangspakket en ontvangt een antwoord. Dit is nodig om alle details met betrekking tot de sessie naar de ISE te kunnen sturen. Deze details omvatten Session_id, extern IP-adres van de VPN-client en het IP-adres van de ASA. De ISE gebruikt de sessie_id om die sessie te identificeren. ASA stuurt ook periodieke tussentijdse accountinformatie, waarbij het belangrijkste kenmerk het framed-IP-adres met het IP is dat door de ASA aan de client is toegewezen (10.10.10.10 in dit voorbeeld).

- Wanneer het verkeer van de VPN-gebruiker overeenkomt met de lokaal gedefinieerde ACL (omleiden). Afhankelijk van de configuratie, de ISE-bepalingen van de NAC Agent of de Web Agent.

- Nadat de agent op de clientmachine is geïnstalleerd, worden automatisch specifieke controles uitgevoerd. In dit voorbeeld wordt gezocht naar het bestand c:\test.txt. Het stuurt ook een posterieverslag naar de ISE, die meerdere uitwisselingen kan omvatten met het gebruik van SWISS protocol en poorten TCP/UDP 8905 om toegang te krijgen tot de ISE.

- Wanneer de ISE het posteringsrapport van de agent ontvangt, verwerkt zij de autorisatieregels opnieuw. Ditmaal is het resultaat van de postuur bekend en er wordt een andere regel geraakt. Er wordt een RADIUS CoA-pakket verzonden:

- Als de gebruiker compatibel is, wordt een DACL-naam (Downloadbare ACL) die volledige toegang toestaat verzonden (AuthZ-regel ASA916-conform).

- Als de gebruiker niet-compatibel is, wordt een DACL-naam die beperkte toegang toestaat verzonden (AuthZ-regel ASA916-niet-compatibel).

Opmerking: de RADIUS CoA wordt altijd bevestigd; dat wil zeggen, de ASA stuurt een antwoord naar de ISE om te bevestigen.

- Als de gebruiker compatibel is, wordt een DACL-naam (Downloadbare ACL) die volledige toegang toestaat verzonden (AuthZ-regel ASA916-conform).

- ASA verwijdert de omleiding. Als de DACL’s niet zijn gecacheed, moet het een Access-request verzenden om ze van de ISE te downloaden. De specifieke DACL is gekoppeld aan de VPN-sessie.

- De volgende keer dat de VPN-gebruiker probeert toegang te krijgen tot de webpagina, heeft deze toegang tot alle bronnen die zijn toegestaan door de DACL die op de ASA is geïnstalleerd.

Indien de gebruiker niet voldoet, wordt slechts beperkte toegang verleend.

Opmerking: dit stroommodel verschilt van de meeste scenario's die RADIUS CoA gebruiken. Voor bekabelde/draadloze 802.1x-verificaties bevat RADIUS CoA geen kenmerken. Het activeert alleen de tweede verificatie waarbij alle eigenschappen, zoals DACL, zijn gekoppeld. Voor de ASA VPN-houding is er geen tweede verificatie. Alle eigenschappen worden teruggegeven in de RADIUS CoA. De VPN-sessie is actief en het is niet mogelijk om de meeste VPN-gebruikersinstellingen te wijzigen.

Configuraties

Gebruik deze sectie om de ASA en de ISE te configureren.

ASA

Hier is de basis-ASA configuratie voor Cisco AnyConnect-toegang:

ip local pool POOL 10.10.10.10-10.10.10.100 mask 255.255.255.0

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address xxxx 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 162.168.111.10 255.255.255.0

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.48.66.74

key cisco

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-arm64-4.10.06079-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy GP-SSL internal

group-policy GP-SSL attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

Zorg voor ASA-integratie met de ISE-houding ervoor dat u:

- Configureer de AAA-server (Verificatie, autorisatie en accounting) voor dynamische autorisatie om CoA te accepteren.

- Configureer de accounting als een tunnelgroep om VPN-sessiedetails naar de ISE te sturen.

- Configureer de tussentijdse accounting die het aan de gebruiker toegewezen IP-adres verstuurt en update periodiek de sessiestatus van ISE

- Configureer de omleiding van ACL, die bepaalt of DNS en ISE-verkeer zijn toegestaan. Al het andere HTTP-verkeer wordt naar de ISE omgeleid voor postuur.

Opmerking: alleen geregistreerde Cisco-gebruikers kunnen toegang krijgen tot interne Cisco-tools en -informatie.

Hier is het configuratievoorbeeld:

access-list redirect extended deny udp any any eq domain

access-list redirect extended deny ip any host 10.48.66.74

access-list redirect extended deny icmp any any

access-list redirect extended permit tcp any any eq www

aaa-server ISE protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 10.48.66.74

key cisco

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

accounting-server-group ISE

default-group-policy GP-SSL

ASA-boekhoudmodus:

De boekhoudmodus bij ASA moet enkelvoudig zijn (standaard) anders kan ASA ISE-sessies niet correct verwerken. ASA verwerpt het CoA-verzoek met "Actie niet ondersteund".

ISE

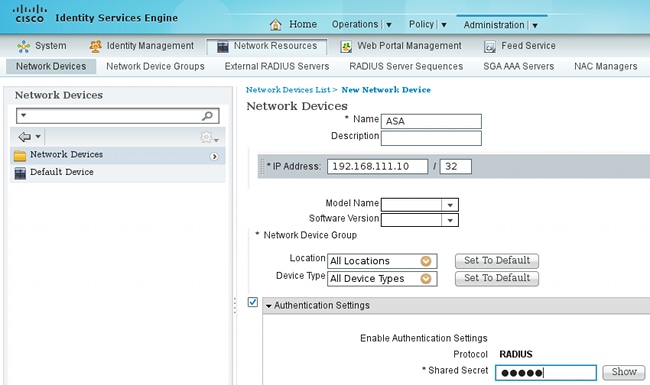

Voltooi de volgende stappen om de ISE te configureren:

- Navigeren naar Beheer > Netwerkbronnen > Netwerkapparaten en de ASA als netwerkapparaat toevoegen:

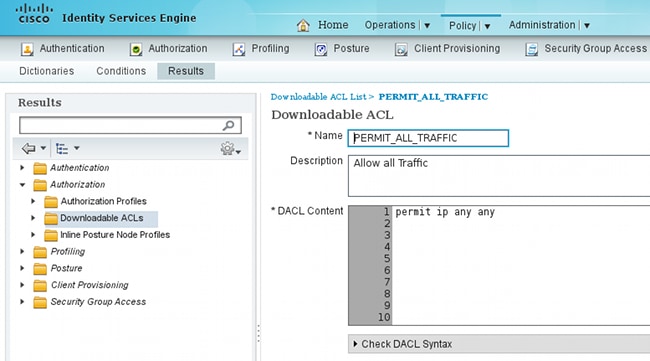

- Navigeer naar Beleid > Resultaten > Autorisatie > Downloadbare ACL en configureer de DACL zodat deze volledige toegang mogelijk maakt. De standaard ACL-configuratie maakt al het IP-verkeer op de ISE mogelijk:

- Configureer een soortgelijke ACL die beperkte toegang biedt (voor niet-conforme gebruikers).

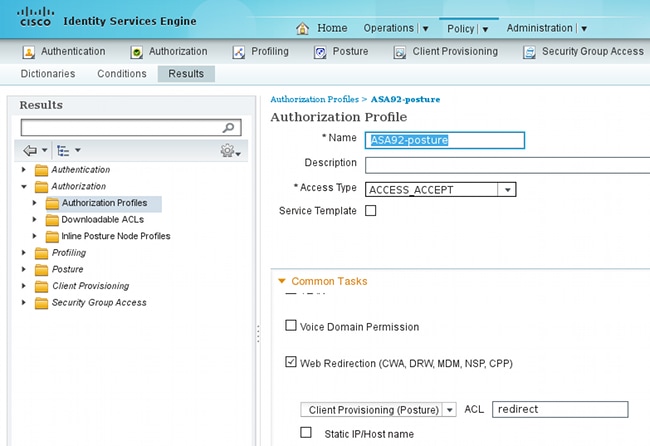

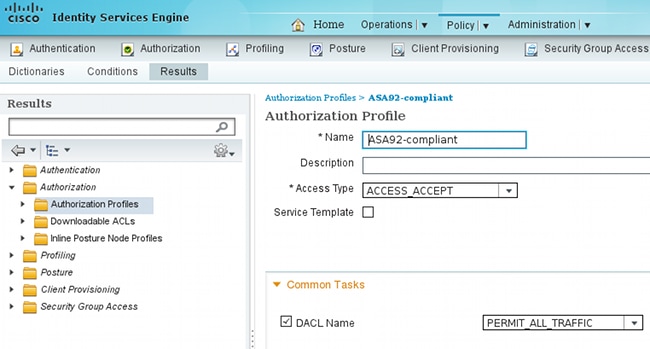

- Navigeer naar Beleid > Resultaten > Autorisatie > Autorisatieprofielen en configureer het autorisatieprofiel ASA92-postuur, dat gebruikers omleidt naar postuur. Controleer het aanvinkvakje Web Redirection, selecteer Client Provisioning in de vervolgkeuzelijst en zorg ervoor dat redirect wordt weergegeven in het ACL-veld (dat ACL lokaal is gedefinieerd op de ASA):

- Configureer het autorisatieprofiel met de naam ASA92-conform, dat alleen DACL met de naam PERMIT_ALL_TRAFFIC moet retourneren die volledige toegang biedt voor de compatibele gebruikers:

- Configureer een soortgelijk autorisatieprofiel met de naam ASA916-nonconforme toegangsrechten, die de DACL moeten retourneren met beperkte toegang (voor niet-conforme gebruikers).

- Navigeer naar Beleid > autorisatie en configureer de autorisatieregels:

- Maak een regel die volledige toegang verleent als de positieresultaten compatibel zijn. Het resultaat is het autorisatiebeleid ASA916-conform.

- Maak een regel die beperkte toegang verleent als de positieresultaten niet conform zijn. Het resultaat is het autorisatiebeleid ASA916-niet-conform.

- Zorg ervoor dat als geen van de twee voorgaande regels wordt geraakt, de standaardregel de ASA916-houding retourneert, wat een omleiding op de ASA dwingt.

- Maak een regel die volledige toegang verleent als de positieresultaten compatibel zijn. Het resultaat is het autorisatiebeleid ASA916-conform.

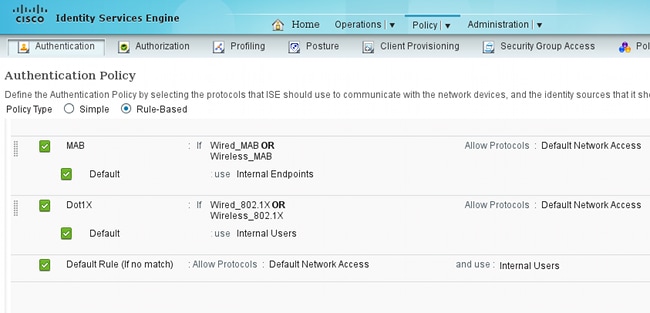

- De standaardverificatieregels controleren de gebruikersnaam in het interne identiteitsarchief. Als dit moet worden gewijzigd (controle in de Active Directory (AD), bijvoorbeeld), navigeer dan naar Beleid > Verificatie en breng de wijziging aan:

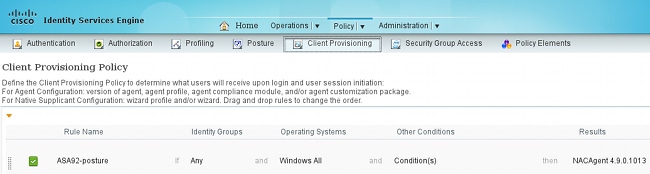

- Navigeer naar Policy > Client Provisioning en configureer de provisioningregels. Dit zijn de regels die bepalen welk type agent moet worden geleverd. In dit voorbeeld, bestaat slechts één eenvoudige regel, en de ISE selecteert de NAC Agent voor alle Microsoft Windows-systemen:

Wanneer de agenten niet op de ISE zijn, is het mogelijk om ze te downloaden:

- Indien nodig kunt u naar Beheer > Systeem > Instellingen > Proxy navigeren en de proxy voor de ISE configureren (voor toegang tot internet).

- Configureer de houdingsregels, die de clientconfiguratie verifiëren. U kunt regels configureren die het volgende controleren:

- bestanden - existentie, versie, datum

- register - sleutel, waarde, bestaan

- toepassing - procesnaam, actief, niet actief

- service - servicenaam, actief, niet actief

- antivirus - meer dan 100 leveranciers ondersteund, versie, wanneer definities worden bijgewerkt

- antispyware - meer dan 100 leveranciers ondersteund, versie, wanneer definities worden bijgewerkt

- samengestelde voorwaarde - mengsel van alle

- aangepaste woordenboekvoorwaarden - gebruik van de meeste ISE-woordenboeken

- bestanden - existentie, versie, datum

- In dit voorbeeld wordt alleen een eenvoudige bestaanscontrole van bestanden uitgevoerd. Als het bestand c:\test.txt op de clientmachine staat, is het compatibel en krijgt u volledige toegang. Navigeer naar Beleid > Voorwaarden > Bestandsvoorwaarden en configureer de bestandsvoorwaarde:

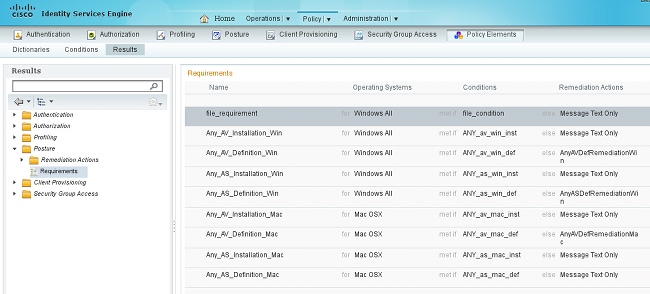

- Navigeren naar Beleid > Resultaten > Houding > Vereisten en een vereiste creëren. Aan deze eis moet worden voldaan wanneer aan de vorige voorwaarde is voldaan. Als dit niet het geval is, worden herstelmaatregelen uitgevoerd. Er zijn vele soorten remediërende acties beschikbaar, maar in dit voorbeeld wordt de eenvoudigste gebruikt: er wordt een specifiek bericht weergegeven.

Opmerking: in een normaal scenario kan de actie Bestandsherstel worden gebruikt (de ISE biedt het downloadbare bestand).

- Navigeer naar Beleid > Houding en gebruik de vereiste die u gecreëerd hebt in de vorige stap (genaamd file_requirements) in de postuur regels. De enige posture regel vereist dat alle Microsoft Windows systemen voldoen aan de file_requirements. Als aan deze eis wordt voldaan, is het station conform; als er niet aan wordt voldaan, is het station niet conform.

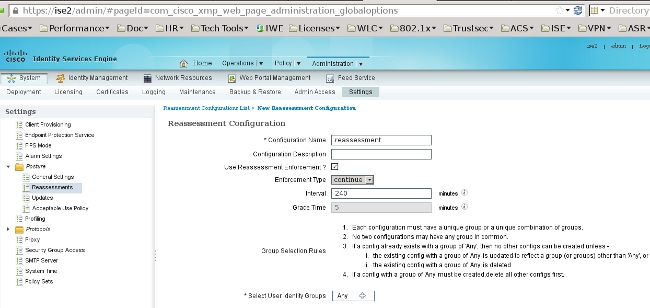

Periodieke herbeoordeling

Standaard is postuur een eenmalige gebeurtenis. Soms is het echter nodig om periodiek de gebruikersnaleving te controleren en de toegang tot de bronnen aan te passen op basis van de resultaten. Deze informatie wordt via het SWISS-protocol (NAC Agent) of gecodeerd binnen de toepassing (Web Agent).

Voltooi de volgende stappen om te controleren of de gebruiker voldoet aan de eisen:

- Navigeren naar Beheer > Instellingen > Houding > Herbeoordelingen en globaal opnieuw beoordelen (per configuratie van identiteitsgroep):

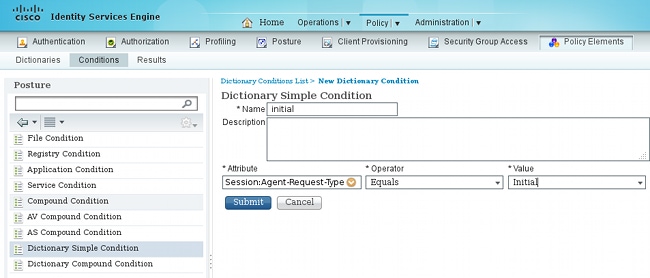

- Maak een postuur voorwaarde die aansluit bij alle herbeoordelingen:

- Maak een soortgelijke voorwaarde die alleen overeenkomt met de eerste beoordelingen:

Deze beide condities kunnen worden gebruikt in de postuur regels. De eerste regel komt alleen overeen met de eerste beoordelingen en de tweede met alle volgende beoordelingen:

Verifiëren

Zorg ervoor dat deze stappen zoals beschreven zijn voltooid om te bevestigen dat uw configuratie correct werkt:

- De VPN-gebruiker maakt verbinding met de ASA.

- De ASA verzendt een RADIUS-Verzoek en ontvangt een antwoord met de eigenschappen url-redirect en url-redirect-acl:

- De ISE-logboeken geven aan dat de autorisatie overeenkomt met het postuur-profiel (de eerste logvermelding):

- De ASA voegt een doorverwijzing toe aan de VPN-sessie:

aaa_url_redirect: Added url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

acl:redirect for 10.10.10.10 - De status van de VPN-sessie op de ASA toont aan dat de houding vereist is en omleidt het HTTP-verkeer:

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 16077 Bytes Rx : 16497

Pkts Tx : 43 Pkts Rx : 225

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:01m:34s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5669 Bytes Rx : 18546

Pkts Tx : 35 Pkts Rx : 222

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ise2.test-cisco.com:8443/guestportal/gateway?

sessionId=c0a8700a0000900052b840e6&action=cpp

Redirect ACL : redirect - De client die het HTTP-verkeer initieert dat overeenkomt met de omgeleide ACL, wordt omgeleid naar de ISE:

aaa_url_redirect: Created proxy for 10.10.10.10

aaa_url_redirect: Sending url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

for 10.10.10.10 - De client wordt omgeleid naar de ISE voor postuur:

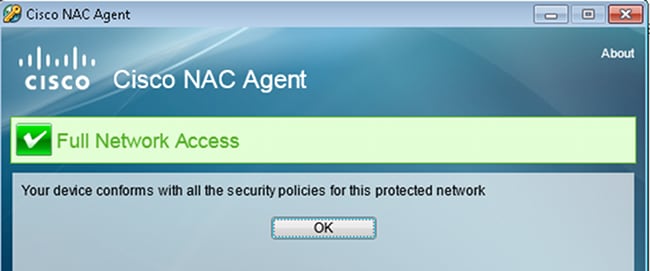

- De NAC Agent is geïnstalleerd. Nadat de NAC Agent is geïnstalleerd, downloadt het de postuur regels via SWISS protocol en voert controles uit om naleving te bepalen. Het verslag van de standplaats wordt vervolgens naar de ISE gestuurd.

- De ISE ontvangt het positierapport, herevalueert de autorisatieregels en (indien nodig) wijzigt de autorisatiestatus en stuurt een CvA. Dit kan worden geverifieerd in de ise-psc.log:

cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a8700a0000900052b840e6

:::- Decrypting report

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- User cisco belongs to groups NAC Group:NAC:IdentityGroups:User Identity

Groups:Employee,NAC Group:NAC:IdentityGroups:An

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture report token for endpoint mac 08-00-27-CD-E8-A2 is Healthy

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture state is compliant for endpoint with mac 08-00-27-CD-E8-A2

cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a8700a0000900052b840e6

:::- Posture CoA is triggered for endpoint [null] with session

[c0a8700a0000900052b840e6] - De ISE verstuurt een RADIUS CoA die de sessie_id en de DACL-naam bevat die volledige toegang mogelijk maakt:

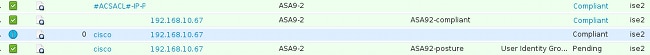

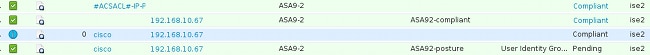

Dit wordt weerspiegeld in de ISE-logboeken:

- De eerste logboekingang is voor de aanvankelijke authentificatie die het houdingsprofiel (met omleiding) terugkeert.

- De tweede logboekvermelding wordt ingevuld nadat het conforme SWISS-rapport is ontvangen.

- Het derde logbestand wordt ingevuld wanneer de CoA wordt verzonden, samen met de bevestiging (beschreven als Dynamic Authorisation Succeeded).

- De laatste logingang wordt gemaakt wanneer de ASA DACL downloadt.

- De eerste logboekingang is voor de aanvankelijke authentificatie die het houdingsprofiel (met omleiding) terugkeert.

- Debugs op de ASA tonen aan dat de CoA wordt ontvangen en de redirect wordt verwijderd. ASA downloadt indien nodig DACL’s:

ASA# Received RAD_COA_REQUEST

RADIUS packet decode (CoA-Request)

Radius: Value (String) =

41 43 53 3a 43 69 73 63 6f 53 65 63 75 72 65 2d | ACS:CiscoSecure-

44 65 66 69 6e 65 64 2d 41 43 4c 3d 23 41 43 53 | Defined-ACL=#ACS

41 43 4c 23 2d 49 50 2d 50 45 52 4d 49 54 5f 41 | ACL#-IP-PERMIT_A

4c 4c 5f 54 52 41 46 46 49 43 2d 35 31 65 66 37 | LL_TRAFFIC-51ef7

64 62 31 | db1

Got AV-Pair with value audit-session-id=c0a8700a0000900052b840e6

Got AV-Pair with value ACS:CiscoSecure-Defined-ACL=

#ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

aaa_url_redirect: Deleted url redirect for 10.10.10.10 - Na de VPN-sessie heeft Cisco de DACL (volledige toegang) toegepast voor de gebruiker:

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 94042 Bytes Rx : 37079

Pkts Tx : 169 Pkts Rx : 382

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:05m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 83634 Bytes Rx : 36128

Pkts Tx : 161 Pkts Rx : 379

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Opmerking: de ASA verwijdert altijd de omleidingsregels, zelfs wanneer de CoA geen DACL heeft aangesloten.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Debugs op de ISE

Blader naar Beheer > Vastlegging > Configuratie debug log om debugs in te schakelen. Cisco raadt u aan tijdelijke debugs in te schakelen voor:

- ZWITSERSE

- Non-stop doorsturen (NSF)

- NSF-sessie

- Voorziening

- houding

Voer deze opdracht in de CLI in om de debugs-bestanden te bekijken:

ise2/admin# show logging application ise-psc.log tail count 100

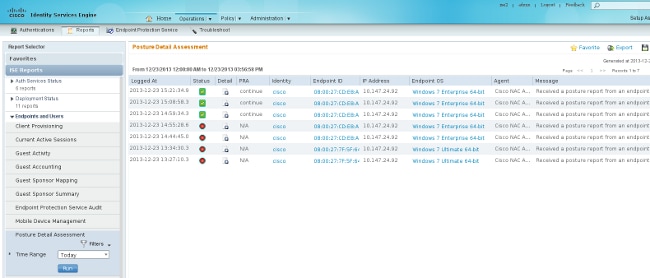

Ga naar Operations > Rapporten > ISE-rapporten > Endpoints en gebruikers > Posture Details Assessment om de posture rapporten te bekijken:

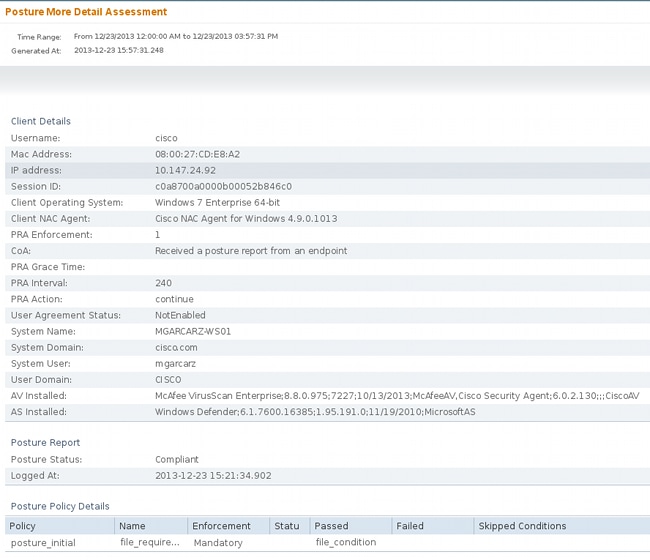

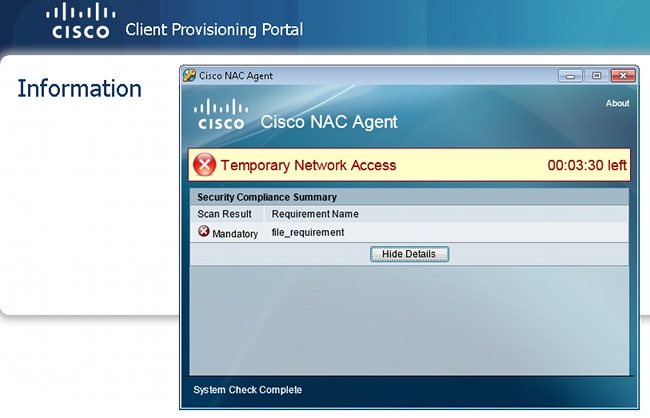

Op de pagina Posture More Detail Assessment is er een beleidsnaam met een vereiste naam die wordt weergegeven, samen met de resultaten:

Debug-informatie op de ASA

U kunt deze debugs op de ASA inschakelen:

- debug aaa url-redirect

- debug aaa-autorisatie

- debug radius dynamisch-autorisatie

- debug radius decode

- debug radius gebruiker cisco

Debugs voor de Agent

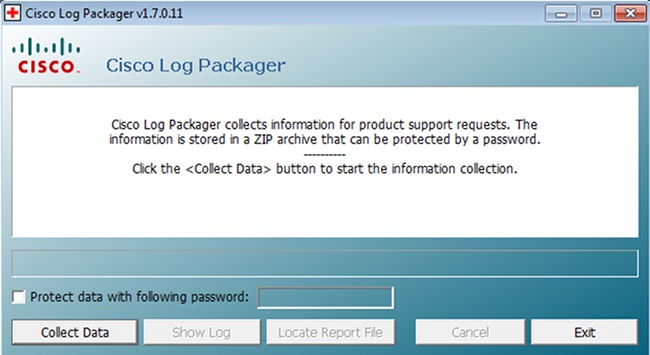

Voor de NAC Agent is het mogelijk de debugs te verzamelen met de Cisco Log Packager, die gestart is vanuit de GUI of met de CLI; gebruikCCAAgentLogPackager.app.

Tip: u kunt de resultaten decoderen met de TAC-tool (Technical Assistance Center).

Om de logbestanden voor de Web Agent op te halen, navigeer naar deze locaties:

- C: > Document en instellingen > <user> > Lokale instellingen > Temperatuur > webagent.log (gedecodeerd met het TAC-gereedschap)

- C: > Document en instellingen > <user> > Lokale instellingen > Temperatuur > webagentsetup.log

Opmerking: Als de logbestanden niet op deze locaties staan, moet u de variabele TEMP Environment controleren.

NAC Agent-poortfout

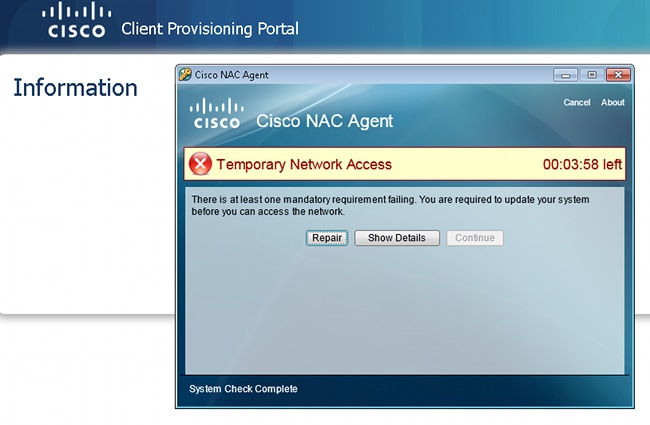

Als de houding mislukt, krijgt de gebruiker de reden:

De gebruiker kan dan herstelacties uitvoeren als deze zijn geconfigureerd:

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

09-May-2014

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- TAC-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback