Versies van Firepower-software controleren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de verificatie van Firepower-softwareversies beschreven.

Voorwaarden

Vereisten

Basisproductkennis, REST-API, SNMP.

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Firepower 1000, 2100, Firepower 4100/9300

- Beveiligde firewall 3100/4200

- Firepower Management Center (FMC) versie 7.1.x

- Firepower Extensible Operating System (FXOS) 2.11.1.x, 2.16.x

- Firepower Device Manager (FDM) 7.1.x

- Firepower Threat Defense 7.1.x, 7.6.x

- ASA 9.17.x

Softwareversies controleren

FMC-softwareversie

De FMC-softwareversie kan worden geverifieerd met behulp van deze opties:

- FMC-GEBRUIKERSINTERFACE

- FMC-CLI

- REST API-verzoek

- FMC-probleemoplossingsbestand

- FTD- of Firepower-module CLI

- FTD- of Firepower-moduleprobleemoplossingsbestand

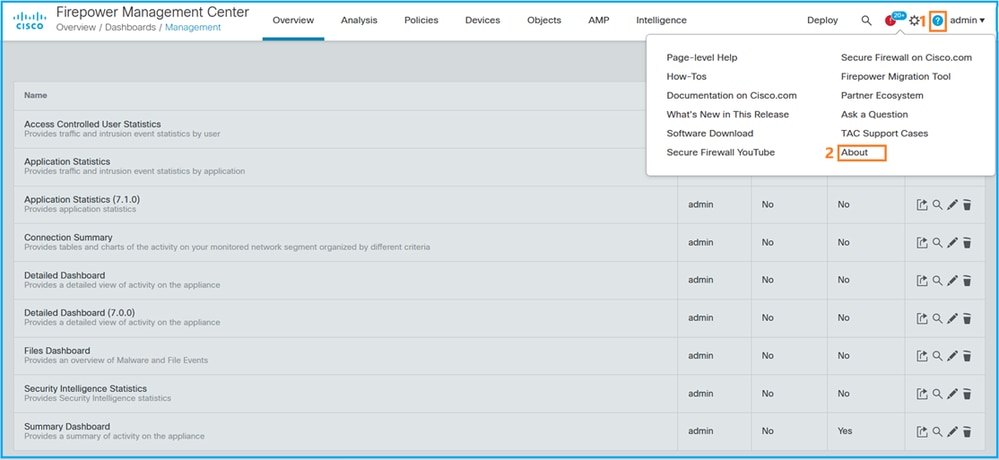

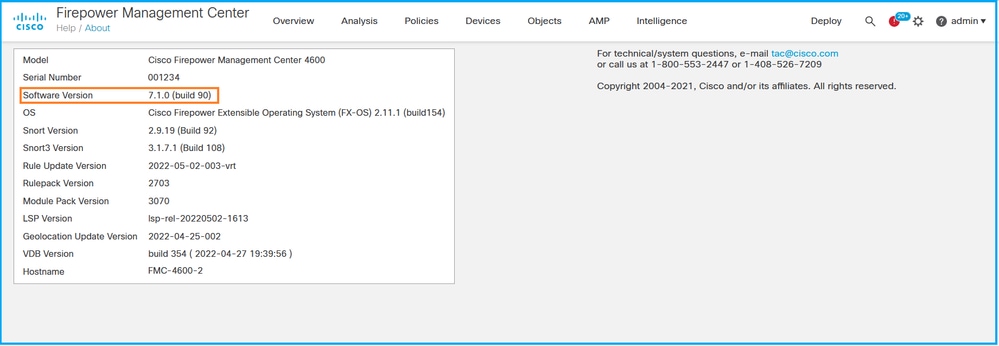

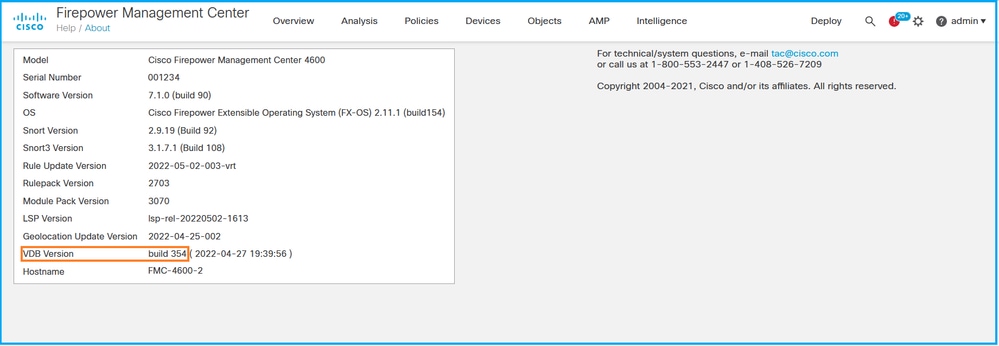

FMC-GEBRUIKERSINTERFACE

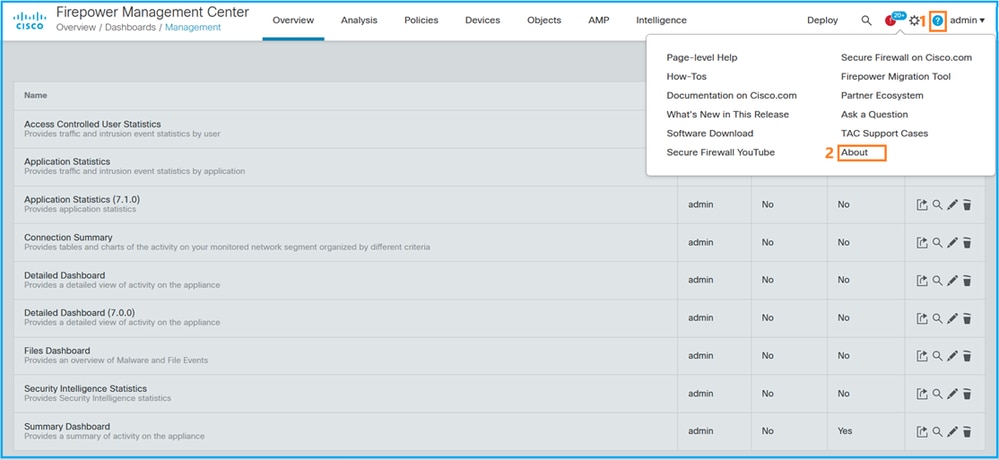

Voer de volgende stappen uit om de FMC-softwareversie op de FMC-gebruikersinterface te controleren:

- Kies Help > Over:

2. Controleer de softwareversie:

FMC-CLI

Voer deze stappen uit om de FMC-softwareversie op de FMC CLI te controleren.

- Toegang tot FMC via SSH- of consoleverbinding. Op de banner wordt de softwareversie weergegeven:

Cisco Firepower Extensible Operating System (FX-OS) v2.11.0 (build 154)

Cisco Secure Firewall Management Center 4600 v7.1.0 (build 90)

2. Voer de opdracht versie weergeven uit op CLI:

> show version

-----------[ FMC-4600-2.cisco.com ]------------

Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90)

UUID : a10ed34e-d127-11e8-b440-728439d95305

Rules update version : 2022-05-02-003-vrt

LSP version : lsp-rel-20220502-1613

VDB version : 354

----------------------------------------------------

FMC REST-API

Voer deze stappen uit om de FMC-softwareversie te verifiëren via een FMC REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d

- Gebruik de X-auth-access-token in deze query:

# curl -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d' | python -m json.tool

{

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"items": [

{

"serverVersion": "7.1.0 (build 90)",

"geoVersion": "2022-04-25-002",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )",

"sruVersion": "2022-05-04-001-vrt",

"lspVersion": "lsp-rel-20220504-1121",

"type": "ServerVersion"

}

],

"paging": {

"offset": 0,

"limit": 25,

"count": 1,

"pages": 1

}

Opmerking: Het deel "| python -m json.tool" van de opdrachtreeks wordt gebruikt om uitvoer in JSON-stijl te formatteren en is optioneel.

FMC-bestand voor probleemoplossing

Voer de volgende stappen uit om de versie van de FMC-software in het probleemoplossingsbestand te controleren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>.tar/resultaten-<date>--xxxxx/dir-archves/etc/sf/

- Open het bestand ims.conf en zoek de regels met de sleutels SWVERSION en SWBUILD:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat ims.conf | grep -E "SWVERSION|SWBUILD"

SWVERSION=7.1.0

SWBUILD=90

FTD- of Firepower Module-CLI

Voer de volgende stappen uit om de FMC-softwareversie op de FTD CLI of de Firepower-module CLI te controleren:

- Toegang tot FTD via SSH- of consoleverbinding. In het geval van de Firepower module, toegang tot de module via SSH, of vanuit de ASA CLI via de sessie sfr opdracht.

- Voer de opdracht Expert uit.

> expert admin@fpr2k-1:~$

3. Voer de opdracht less /ngfw/var/sf/detection_engines/<UUID>/ngfw.rules uit op FTD of less /var/sf/detection_engines/<UUID>/ngfw.rules op de Firepower-module en controleer rij DC-versie:

admin@fpr2k-1:~$ less /ngfw/var/sf/detection_engines/65455e3a-c879-11ec-869a-900514578f9f/ngfw.rules

#### ngfw.rules ############################################################################## # # AC Name : FTD-ACP-1652807562 # Policy Exported : Tue May 17 17:29:43 2022 (UTC) # File Written : Tue May 17 17:31:10 2022 (UTC) # # DC Version : 7.1.0-90 OS: 90 # SRU : 2022-05-11-001-vrt # VDB : 354 # ##############################################################################

...

FTD- of Firepower Module-probleemoplossingsbestand

Voer de volgende stappen uit om de FMC-softwareversie te controleren in het FTD-bestand of het probleemoplossingsbestand voor de Firepower-module:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-probleemoplossing .tar/resultaten-<datum>-xxxxxx/bestandsinhoud/ngfw/var/sf/detectie-engines/<UUID>/ als het bestand op FTD is gegenereerd. Navigeer voor de Firepower-module naar de map <bestandsnaam>-troubleshoot .tar/results-<date>-xxxxxx/file-contents/var/sf/detection-engines/<UUID>/

- Open het bestand ngfw.rules en controleer rij DC Version:

# pwd

/var/tmp/results-05-06-2022--163203/file-contents/ngfw/var/sf/detection_engines/5e9fa23a-5429-11ec-891e-b19e407404d5

# cat ngfw.rules

#### ngfw.rules ############################################################################## # # AC Name : FTD-ACP-1652807562 # Policy Exported : Tue May 17 17:29:43 2022 (UTC) # File Written : Tue May 17 17:31:10 2022 (UTC) # # DC Version : 7.1.0-90 OS: 90 # SRU : 2022-05-11-001-vrt # VDB : 354 # ##############################################################################

...

FDM-softwareversie

De FDM-softwareversie kan worden geverifieerd met behulp van deze opties:

- FDM UI

- FTD CLI

- FTD SNMP-poll

- FTD-probleemoplossingsbestand

- FDM REST API

- Firepower Chassis Manager (FCM)-gebruikersinterface

- FXOS CLI

- FXOS REST API

- FXOS-chassis toont technisch bestand

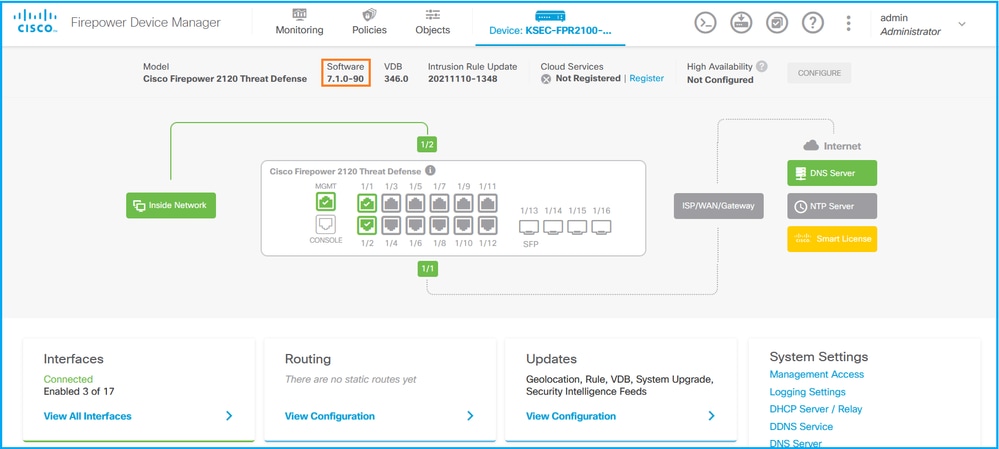

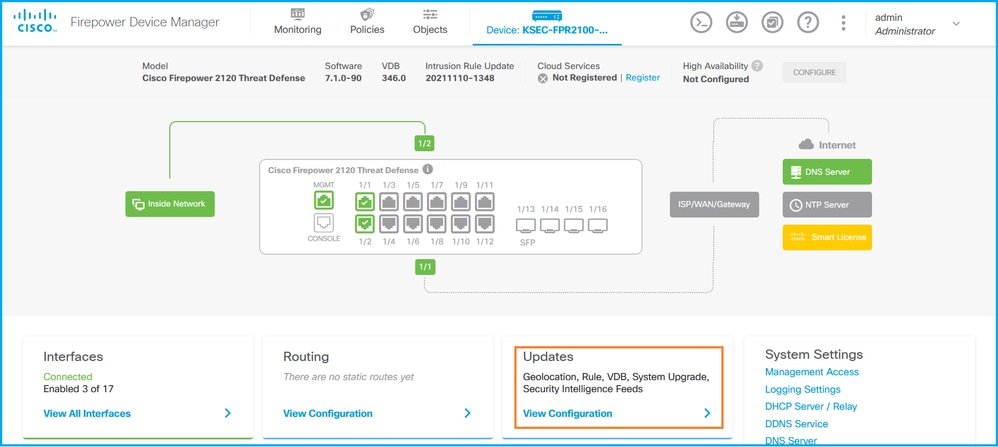

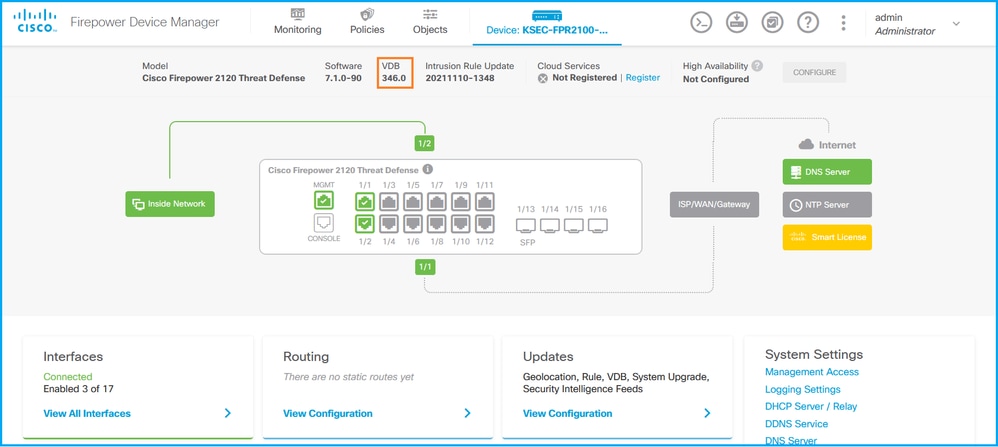

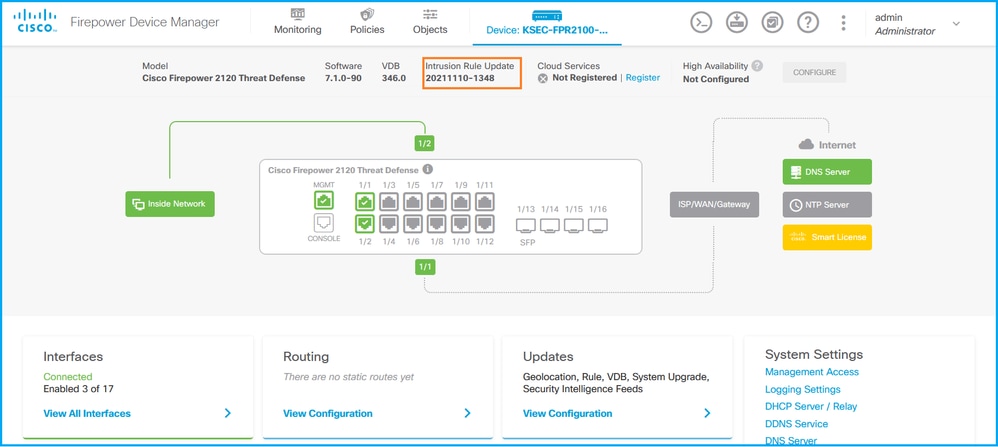

FDM UI

Om de softwareversie op de FDM UI te controleren, controleert u Software op de hoofdpagina:

FDM REST API

Voer deze stappen uit om de FDM-softwareversie te verifiëren via een FDM REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}2. Gebruik de waarde access token in deze query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI' 'https://192.0.2.2/api/fdm/v6/operational/systeminfo/default' | grep -i software

"softwareVersion" : "7.1.0-90",

"softwareVersion" : "7.1.0-90",FTD CLI

Voltooi de stappen in de sectie.

FTD SNMP

Voltooi de stappen in de sectie.

FTD-probleemoplossingsbestand

Voltooi de stappen in de sectie.

FCM UI

FCM is beschikbaar op Firepower 4100 en Firepower 9300 Series. Voltooi de stappen in de sectie.

FXOS CLI

Voltooi de stappen in de sectie.

FXOS REST-API

Voltooi de stappen in de sectie.

Chassisshow-technisch bestand

Voltooi de stappen in de sectie.

FXOS-softwareversie

De FXOS-softwareversie kan worden geverifieerd met behulp van deze opties:

- FCM UI (alleen Firepower 4100/9300)

- FXOS CLI

- FXOS REST API

- FXOS SNMP-poll

- Chassisshow-tech bestand.

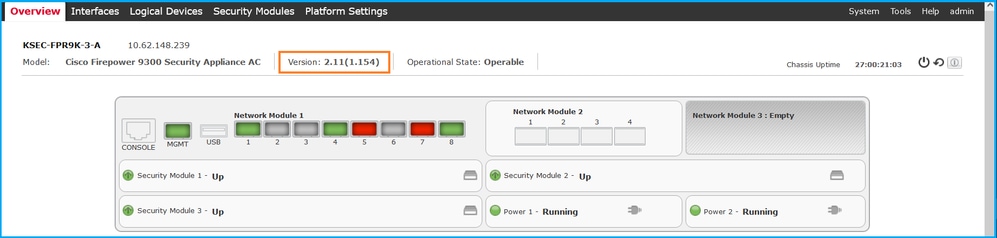

FCM UI

Om de FXOS-softwareversie op de FCM UI te controleren, controleert u Versie op de hoofdpagina:

FXOS CLI

Vuurkracht 4100/9300

Voer deze stappen uit om de FXOS-softwareversie op de FXOS CLI te verifiëren:

- Maak een console- of SSH-verbinding met het chassis.

- Switch om het systeem te beoordelen en de opdracht Firmware-monitor tonen uit te voeren:

firepower # scope system

firepower /system # show firmware monitor

FPRM:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Fabric Interconnect A:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Chassis 1:

Server 1:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 2:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 3:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Vuurkracht 1000/2100/3100/4200 met FTD

Voer deze stappen uit om de FXOS-softwareversie op de FXOS CLI te verifiëren:

- Consoleverbinding tot stand brengen met het chassis of SSH-verbinding met FTD.

In het geval van de SSH-verbinding met de FTD voert u de opdracht connect fxos uit op FTD CLISH:

> connect fxos

2. Switch naar het bereiksysteem en voer de opdracht Firmwaredetails tonen uit:

firepower # scope system

firepower /system # show firmware detail

Version: 7.1.0-90

Startup-Vers: 7.1.0-90

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

Firepower 1000/3100/4200 met ASA, Firepower 2100 met ASA in toestelmodus

Voer deze stappen uit om de FXOS-softwareversie op de FXOS CLI te verifiëren:

- Consoleverbinding tot stand brengen met het chassis of telnet/SSH-verbinding met ASA.

In het geval van de telnet/SSH verbinding met ASA, voer de connect fxos opdracht op ASA CLI.

asa# connect fxos

- Switch naar het bereiksysteem en voer de opdracht Firmwaredetails tonen uit:

firepower # scope system

firepower /system # show firmware detail

Version: 9.17.1

Startup-Vers: 9.17.1

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Firepower 2100 met ASA in platformmodus

Voer deze stappen uit om de FXOS-softwareversie op de FXOS CLI te verifiëren:

- Maak een SSH- of consoleverbinding met het chassis of telnet/SSH-verbinding met ASA.

In het geval van de telnet/SSH verbinding met ASA, voer de connect fxos opdracht op ASA CLI.

asa# connect fxos

- Switch naar het bereiksysteem en voer de opdracht Firmwaredetails tonen uit:

firepower # scope system

firepower /system # show firmware detail

Version: 9.17.1

Startup-Vers: 9.17.1

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

FXOS REST-API

FXOS REST-API wordt ondersteund op de Firepower 4100/9300-reeks.

Vuurkracht 4100/9300

Voer deze stappen uit om de FXOS-softwareversie te verifiëren via een FXOS REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "1206f6a3032e7bdbeac07cfdd9d5add5cdd948e4e5f4511535a959aed7e1e2f5"

}

2. Gebruik de token in deze query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 1206f6a3032e7bdbeac07cfdd9d5add5cdd948e4e5f4511535a959aed7e1e2f5' 'https://192.0.2.100/api/sys/firmware/install-platform-fw' | grep -i platformBundle

"platformBundleName": "fxos-k9.2.11.1.154.SPA",

"platformBundleVersion": "2.11(1.154)",

FXOS SNMP

SNMP-configuratie op FXOS wordt ondersteund op Firepower 2100 met ASA in platformmodus en Firepower 4100/9300.

Vuurkracht 4100/9300

Voer deze stappen uit om de FXOS-softwareversie via SNMP te verifiëren:

- Controleer of SNMP is geconfigureerd op FXOS. Raadpleeg SNMP configureren op Firepower NGFW-apparaten voor configuratiestappen.

- Poll.1.3.6.1.4.1.9.9.826.1.30.47.1.6 of CISCO-FIREPOWER-FIRMWARE-MIB: cfprFirmwareRunningPackageVersion:

# snmpwalk -On -v2c -c cisco 192.0.2.100 .1.3.6.1.4.1.9.9.826.1.30.47.1.6

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.20823 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.25326 = ""

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.25331 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30266 = STRING: "1.0.18"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30269 = STRING: "1.0.18"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30779 = ""

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30780 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30781 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.32615 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.48820 = STRING: "0.0"

Firepower 2100 met ASA in platformmodus

Voer deze stappen uit om de FXOS-softwareversie via SNMP te verifiëren:

- Controleer of SNMP is geconfigureerd op FXOS. Raadpleeg SNMP configureren op Firepower NGFW-apparaten voor configuratiestappen.

- Poll.1.3.6.1.2.1.1.1.0 of SNMPv2-MIB::sysDescr.0:

# snmpwalk -On -v2c -c cisco 192.0.2.101 SNMPv2-MIB::sysDescr.0

.1.3.6.1.2.1.1.1.0 = STRING: Cisco FirePOWER FPR-2140 Security Appliance, System Version 2.11(1.146)

# snmpwalk -On -v2c -c cisco 192.0.2.101 .1.3.6.1.2.1.1.1.0

.1.3.6.1.2.1.1.1.0 = STRING: Cisco FirePOWER FPR-2140 Security Appliance, System Version 2.11(1.146)

Chassisshow-technisch bestand

Vuurkracht 4100/9300

Voer deze stappen uit om de FXOS-softwareversie in het FXOS-showtechbestand voor het chassis te controleren:

- Open voor FXOS-versies 2.7 en hoger het bestand sam_techsupportinfo in <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Open voor eerdere versies het bestand sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- Controleer de uitvoer van de `show firmware monitor` opdracht:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show firmware monitor`

FPRM:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Fabric Interconnect A:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Chassis 1:

Server 1:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 2:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 3:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

...

Vuurkracht 1000/2100/3100/4200

- Open bestand tech_support_brief in <name>_FPRM.tar.gz/<name>_FPRM.tar

- Controleer de uitvoer van de opdracht `Toon firmwaredetails` :

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show firmware detail` Version: 7.1.0-90 Startup-Vers: 7.1.0-90 MANAGER: Boot Loader: Firmware-Vers: 1012.0200.0213 Rommon-Vers: 1.0.12 Fpga-Vers: 2.0.00 Fpga-Golden-Vers: Power-Sequencer-Vers: 2.13 Firmware-Status: OK SSD-Fw-Vers: 0147 System: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154) NPU: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154) Service Manager: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154)

...

FTD-softwareversie

De FTD-softwareversie kan worden geverifieerd met behulp van deze opties:

- FTD CLI

- FTD SNMP-poll

- FTD-probleemoplossingsbestand

- FMC-GEBRUIKERSINTERFACE

- FMC REST API

- FDM UI

- FDM REST API

- FCM UI

- FXOS CLI

- FXOS REST API

- FXOS-chassis toont technisch bestand

FTD CLI

Voer deze stappen uit om de FTD-softwareversie op FTD CLI te verifiëren:

- Gebruik deze opties om toegang te krijgen tot de FTD CLI in overeenstemming met het platform en de implementatiemodus:

- Directe toegang tot FTD via SSH - alle platforms

- Toegang vanaf de CLI van de FXOS-console (Firepower 1000/2100/3100/4200) via opdracht connect ftd

- Toegang vanaf de FXOS CLI via opdrachten (Firepower 4100/9300):

verbind module <x> [console|telnet], waarbij x de sleuf-ID is, en vervolgens

Verbind FTD [instance], waarbij de instantie alleen relevant is voor implementatie in meerdere instanties.

- Voor virtuele FTD's, directe SSH-toegang tot FTD of consoletoegang vanaf de hypervisor of cloud-gebruikersinterface

2. Voer de opdracht versie weergeven uit op CLI:

> show version -------------------[ firepower ]-------------------- Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1b324aaa-670e-11ec-ac2b-e000f0bd3ca1 LSP version : lsp-rel-20220328-1342 VDB version : 353 ----------------------------------------------------

FTD SNMP

Voer deze stappen uit om de FTD-softwareversie via SNMP te verifiëren:

- Controleer of SNMP is geconfigureerd en ingeschakeld. Raadpleeg voor FDM-beheerde FTD SNMP configureren en problemen oplossen op Firepower FDM voor configuratiestappen. Raadpleeg voor FMC-beheerde FTD SNMP configureren op Firepower NGFW-apparaten voor configuratiestappen.

- Poll OID SNMPv2-MIB::sysDescr.0 of OID .1.3.6.1.2.1.1.1.0.:

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.1.0 (Build 90), ASA Version 9.17(1)

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 .1.3.6.1.2.1.1.1.0

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.1.0 (Build 90), ASA Version 9.17(1)FMC-GEBRUIKERSINTERFACE

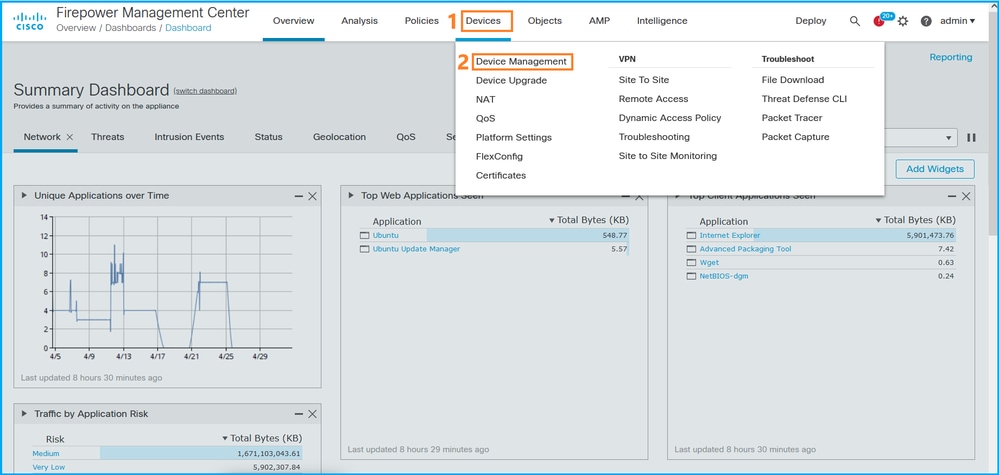

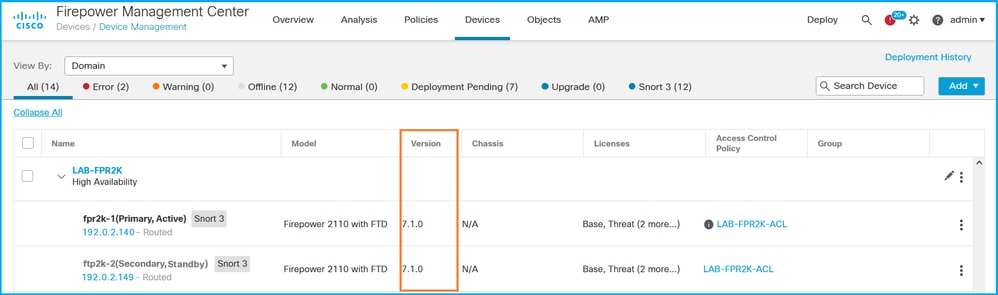

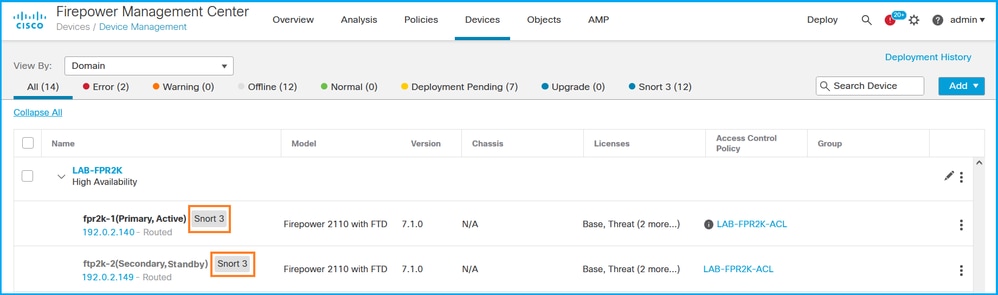

Voer de volgende stappen uit om de FTD-softwareversie op de FMC UI te controleren:

- Kies Apparaten > Apparaatbeheer:

2. Controleer de kolom Versie:

FMC REST API

Voer deze stappen uit om de FTD-softwareversie te verifiëren via FMC REST-API. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API queries is de domein parameter verplicht. Gebruik de X-auth-access-token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/domain1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/domain2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 3,

"limit": 25,

"offset": 0,

"pages": 1

}

}

3. Gebruik de domein-UUID om te zoeken naar de apparaatrecords:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "a4752f3c-86cc-11e9-8c9a-a3c958bed664",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/a4752f3c-86cc-11e9-8c9a-a3c958bed664"

},

"name": "fw1.lab.local",

"type": "Device"

},

{

"id": "05e9799c-94fc-11ea-ad33-a0032ddb0251",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/05e9799c-94fc-11ea-ad33-a0032ddb0251"

},

"name": "fw2.lab.local",

"type": "Device"

},

{

"id": "c8bef462-49f7-11e8-b2fb-ad9838c6ed90",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/c8bef462-49f7-11e8-b2fb-ad9838c6ed90"

},

"name": "fw3.lab.local",

"type": "Device"

},

{

"id": "3c41913a-b27b-11eb-b131-d2e2ce2a368d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/3c41913a-b27b-11eb-b131-d2e2ce2a368d"

},

"name": "fw4.lab.local",

"type": "Device"

},

{

"id": "48f7f37c-8cf0-11e9-bf41-fb2d7b740db7",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/48f7f37c-8cf0-11e9-bf41-fb2d7b740db7"

},

"name": "fw5.lab.local",

"type": "Device"

},

{

"id": "0b1a9c94-8ba8-11ec-b2fd-93263934908d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d"

},

"name": "fpr2k-1",

"type": "Device"

},

4. Gebruik de UUID van het domein en de UUID van het apparaat/de container:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d/operational/commands?offset=0&limit=25&command=show%20version' -H 'X-auth-access-token: f3233164-6ab8-4e33-90cc-2612c19571be' | python -m json.tool

{

"items": [

{

"commandInput": "show version",

"commandOutput": "--------------------[ fpr2k-1 ]---------------------\nModel : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90)\nUUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d\nLSP version : lsp-rel-20220502-1613\nVDB version : 353\n----------------------------------------------------\n\nCisco Adaptive Security Appliance Software Version 9.17(1) \nSSP Operating System Version 2.11(1.154)\n\nCompiled on Tue 30-Nov-21 19:37 GMT by builders\nSystem image file is \"disk0:/mnt/boot/installables/switch/fxos-k8-fp2k-npu.2.11.1.154.SPA\"\nConfig file at boot was \"startup-config\"\n\nfpr2k-1 up 10 days 4 hours\nfailover cluster up 57 days 17 hours\nStart-up time 37 secs\n\nHardware: FPR-2110, 6588 MB RAM, CPU MIPS 1200 MHz, 1 CPU (6 cores)\n\n\n 1: Int: Internal-Data0/1 : address is 000f.b748.4801, irq 0\n 3: Ext: Management1/1 : address is 707d.b9e2.836d, irq 0\n 4: Int: Internal-Data1/1 : address is 0000.0100.0001, irq 0\n 5: Int: Internal-Data1/2 : address is 0000.0300.0001, irq 0\n 6: Int: Internal-Control1/1 : address is 0000.0001.0001, irq 0\n\nSerial Number: JAD213508B6\nConfiguration last modified by enable_1 at 04:12:18.743 UTC Wed May 4 2022\n",

"type": "command"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d/operational/commands?offset=0&limit=25&command=show version"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

FDM UI

Voltooi de stappen in de sectie.

FDM REST-API

Voltooi de stappen in de sectie.

FTD-bestand voor probleemoplossing

Voer de volgende stappen uit om de FTD-softwareversie in het FTD-probleemoplossingsbestand te verifiëren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-troubleshoot.tar/results-<date>--xxxxx/command-outputs/

- Open het bestand usr-local-sf-bin-sfcli.pl show version.output en zoek de regel met Model:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat "usr-local-sf-bin-sfcli.pl show version.output"

--------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

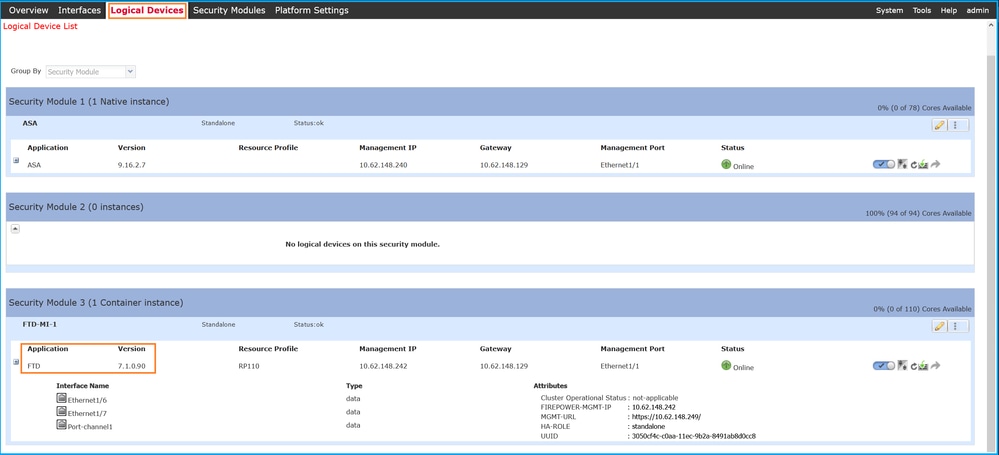

FCM UI

Gebruik voor FTD op Firepower 4100/9300 de FCM en controleer de versie op het tabblad Logische apparaten:

FXOS CLI

FTD inzake vuurkracht 4100/9300

Voer deze stappen uit om de FTD-softwareversie op FXOS CLI te verifiëren:

- Maak een console- of SSH-verbinding met het chassis.

- Switch naar het SSA-bereik en voer de opdracht App-instantie tonen uit:

firepower# scope ssa firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ asa ASA 1 Enabled Online 9.16.2.7 9.16.2.7 Native No Not Applicable None ftd FTD-MI-1 3 Enabled Online 7.1.0.90 7.1.0.90 Container No RP110 Not Applicable None

FTD inzake vuurkracht 1000/2100/3100

Voer deze stappen uit om de FTD-softwareversie op FXOS CLI te verifiëren:

- Een consoleverbinding met het chassis of een SSH-verbinding met de FTD tot stand brengen

In het geval van de SSH-verbinding met de FTD voert u de opdracht connect fxos uit op FTD CLISH:

> connect fxos

2. Switch naar het SSA-bereik en voer de opdracht App-instantie tonen uit:

firepower# scope ssa firepower /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Deploy Type Profile Name Cluster Oper State Cluster Role -------------------- ---------- --------------- -------------------- --------------- --------------- ----------- ------------ -------------------- ------------ ftd 1 Enabled Online 7.1.0.90 7.1.0.90 Native Not Applicable None

FXOS REST-API

Voer deze stappen uit om de FTD-softwareversie te verifiëren via een FXOS REST-API:

1. Vraag een authenticatietoken aan:

# curl -s -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: cisco' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "28821660bc74e418f3fadc443619df0387d69e7b150e035f688bed9d347b4838"

}

2. Gebruik de token in deze query en zorg ervoor dat u de sleuf-ID opgeeft waarop de FTD is geïnstalleerd:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 28821660bc74e418f3fadc443619df0387d69e7b150e035f688bed9d347b4838' 'https://192.0.2.100/api/slot/3/app-inst' | grep -Ei "identifier|version"

"identifier": "FTD-MI-1",

"runningVersion": "7.1.0.90",

"hwCryptoVersion": "2",

"startupVersion": "7.0.1.84",

"versionIncompatibleErrorMgr": ""

Chassisshow-technisch bestand

Voer de volgende stappen uit om de FTD-softwareversie in het showtechbestand van het chassis te controleren:

FTD inzake vuurkracht 4100/9300

1. Open voor FXOS-versies 2.7 en hoger het bestand sam_techsupportinfo in <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Open voor eerdere versies het bestand sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

2. Controleer het gedeelte voor elke sleuf onder de "Toon de details van de uitvouwbare sleuf":

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail`

Slot: Slot ID: 3 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: FTD-MI-1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

...

FTD inzake vuurkracht 1000/2100/3100/4200

- Open bestand tech_support_brief in <name>_FPRM.tar.gz/<name>_FPRM.tar

- Controleer de secties `scope ssa` en `show slot`:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`scope ssa` `show slot` Slot: Slot ID Log Level Admin State Operational State ---------- --------- ------------ ----------------- 1 Info Ok Online `show app` Application: Name Version Description Author Deploy Type CSP Type Is Default App ---------- ---------- ----------- ---------- ----------- ----------- -------------- ftd 7.1.0.90 N/A cisco Native Application Yes `show app-instance detail` Application Name: ftd Slot ID: 1 Admin State: Enabled Operational State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90

...

ASA-softwareversie

De ASA-softwareversie kan worden geverifieerd met behulp van deze opties:

- ASA CLI

- ASA SNMP poll

- ASA show-tech bestand

- FCM UI

- FXOS CLI

- FXOS REST API

- Chassisshow-technisch bestand

ASA CLI

Voer deze stappen uit om de ASA-softwareversie op ASA CLI te verifiëren:

1. Gebruik deze opties om toegang te krijgen tot de ASA CLI in overeenstemming met het platform en de implementatiemodus:

- Directe telnet/SSH-toegang tot ASA op Firepower 1000/3100/4200 en Firepower 2100 in toestelmodus

- Toegang vanaf FXOS-console CLI op Firepower 2100 in platformmodus en verbinding maken met ASA via de connect as-opdracht

- Toegang vanaf FXOS CLI via opdrachten (Firepower 4100/9300):

verbind module <x> [console|telnet], waarbij x de sleuf-ID is, en verbind vervolgens als

- Voor virtuele ASA, directe SSH-toegang tot ASA of consoletoegang vanaf de hypervisor of cloud-gebruikersinterface

2. Voer de opdracht versie weergeven uit:

ciscoasa# show version Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Device Manager Version 7.17(1) Compiled on Tue 30-Nov-21 19:37 GMT by builders System image file is "disk0:/mnt/boot/installables/switch/fxos-k8-fp2k-npu.2.11.1.154.SPA" Config file at boot was "startup-config" ciscoasa up 4 hours 40 mins Start-up time 1 sec

ASA SNMP

Voer deze stappen uit om de ASA-softwareversie via SNMP te verifiëren:

- Controleer of SNMP is geconfigureerd en ingeschakeld.

- Gebruik SNMP-client om OID SNMPv2-MIB te pollen::sysDescr.0 of OID .1.3.6.1.2.1.1.1.0:

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Adaptive Security Appliance Version 9.17(1) # snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 .1.3.6.1.2.1.1.1.0 SNMPv2-MIB::sysDescr.0 = Cisco Adaptive Security Appliance Version 9.17(1)

ASA show-tech bestand

Zoek naar de regel met de tekenreeks Cisco Adaptive Security Appliance Software Version:

Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Device Manager Version 7.17(1)

...

FCM UI

Voltooi de stappen in de sectie.

FXOS CLI

Voltooi de stappen in de sectie.

FXOS REST-API

Voltooi de stappen in de sectie.

Chassisshow-technisch bestand

Voltooi de stappen in de sectie.

Versie Firepower Module-software

De Firepower module op ASA is de nieuwe naam voor de oudere Sourcefire modules of SFR.

De softwareversie kan worden geverifieerd met behulp van deze opties:

- FMC-GEBRUIKERSINTERFACE

- FMC REST-API

- Firepower module CLI

- Probleemoplossingsbestand voor de Firepower-module

- ASA CLI

- ASA show-tech bestand

FMC-GEBRUIKERSINTERFACE

Voltooi de stappen in de sectie.

FMC REST-API

Voltooi de stappen in de sectie.

Firepower Module CLI

Voer de volgende stappen uit om de versie van de Firepower-modulesoftware op de CLI van de module te controleren:

1. Maak verbinding met de module via SSH of vanuit de ASA CLI via de sfr-opdracht voor sessies.

2. Voer de opdracht versie weergeven uit:

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Probleemoplossingsbestand voor Firepower Module

Voer de volgende stappen uit om de versie van de Firepower-modulesoftware in het bestand voor probleemoplossing van de module te controleren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-troubleshoot.tar/results-<date>--xxxxx/command-outputs/

- Open het bestand usr-local-sf-bin-sfcli.pl show version.output en zoek de regel met Model:

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e LSP version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

ASA CLI

Voer de opdracht show module sfr details uit op de ASA CLI en controleer de Softwareversie:

asa# show module sfr details Getting details from the Service Module, please wait... Card Type: FirePOWER Services Software Module Model: ASA5516 Hardware version: N/A Serial Number: JAD222103XA Firmware version: N/A Software version: 7.1.0-90 MAC Address Range: 7872.5dce.b3b2 to 7872.5dce.b3b2 App. name: ASA FirePOWER App. Status: Up App. Status Desc: Normal Operation App. version: 7.1.0-90 Data Plane Status: Up Console session: Ready Status: Up DC addr: No DC Configured Mgmt IP addr: 192.168.45.45 Mgmt Network mask: 255.255.255.0 Mgmt Gateway: 0.0.0.0 Mgmt web ports: 443 Mgmt TLS enabled: true

ASA show-tech bestand

Zoeken naar de regel met de show module sfr detail string:

------------------ show module sfr detail ------------------ Getting details from the Service Module, please wait... Card Type: FirePOWER Services Software Module Model: ASA5516 Hardware version: N/A Serial Number: JAD222103XA Firmware version: N/A Software version: 7.1.0-90 MAC Address Range: 7872.5dce.b3b2 to 7872.5dce.b3b2 App. name: ASA FirePOWER App. Status: Up App. Status Desc: Normal Operation App. version: 7.1.0-90 Data Plane Status: Up Console session: Ready Status: Up DC addr: No DC Configured Mgmt IP addr: 192.168.45.45 Mgmt Network mask: 255.255.255.0 Mgmt Gateway: 0.0.0.0 Mgmt web ports: 443 Mgmt TLS enabled: true

Versies van Snort, VDB en SRU controleren

Versie Deep Packet Inspection Engine (SNORT)

De Snort-versie kan worden geverifieerd met behulp van deze opties:

- FMC-GEBRUIKERSINTERFACE

- FMC REST-API

- FDM UI

- FDM REST API

- FTD- of Firepower-module CLI

- FTD- of Firepower-moduleprobleemoplossingsbestand

FMC-GEBRUIKERSINTERFACE

Voer de volgende stappen uit om de FTD Snort-versie op de FMC UI te controleren:

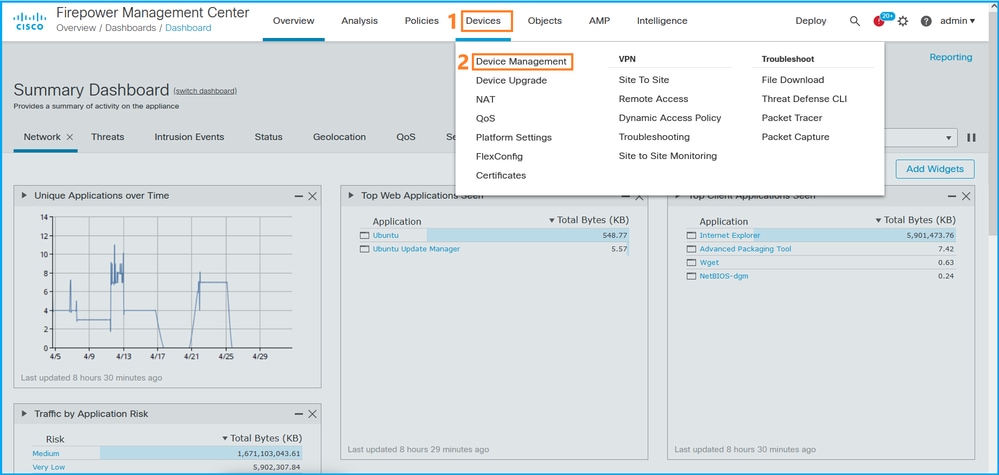

- Kies Apparaten > Apparaatbeheer:

2. Controleer het label Snort:

FMC REST-API

Voer deze stappen uit om de FTD Snort-versie te verifiëren via FMC REST-API. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API queries is de domein parameter verplicht. Gebruik de X-auth-access-token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/domain1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/domain2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 3,

"limit": 25,

"offset": 0,

"pages": 1

}

}

3. Gebruik de domein-UUID om te zoeken naar de apparaatrecords:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "a4752f3c-86cc-11e9-8c9a-a3c958bed664",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/a4752f3c-86cc-11e9-8c9a-a3c958bed664"

},

"name": "fw1.lab.local",

"type": "Device"

},

{

"id": "05e9799c-94fc-11ea-ad33-a0032ddb0251",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/05e9799c-94fc-11ea-ad33-a0032ddb0251"

},

"name": "fw2.lab.local",

"type": "Device"

},

{

"id": "c8bef462-49f7-11e8-b2fb-ad9838c6ed90",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/c8bef462-49f7-11e8-b2fb-ad9838c6ed90"

},

"name": "fw3.lab.local",

"type": "Device"

},

{

"id": "3c41913a-b27b-11eb-b131-d2e2ce2a368d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/3c41913a-b27b-11eb-b131-d2e2ce2a368d"

},

"name": "fw4.lab.local",

"type": "Device"

},

{

"id": "48f7f37c-8cf0-11e9-bf41-fb2d7b740db7",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/48f7f37c-8cf0-11e9-bf41-fb2d7b740db7"

},

"name": "fw5.lab.local",

"type": "Device"

},

{

"id": "0b1a9c94-8ba8-11ec-b2fd-93263934908d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d"

},

"name": "fpr2k-1",

"type": "Device"

},

4. Gebruik de UUID van het domein en de UUID van het apparaat/de container in dit verzoek:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb ' | python -m json.tool | grep -i snort

"snortVersion": "3.1.7.1-108",

"snortEngine": "SNORT3",

FDM UI

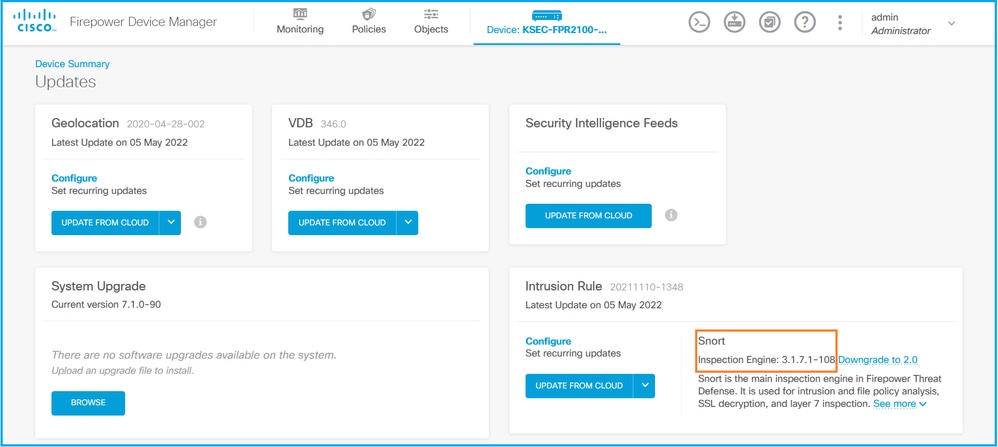

Voer deze stappen uit om de FTD Snort-versie op FDM UI te verifiëren:

- Ga naar de pagina Updates:

2. Controleer de snurkmotor:

FDM REST API

Voer deze stappen uit om de Snort-versie te verifiëren via een FDM REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}2. Gebruik de waarde access_token in deze query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -i snort

"snortVersion" : { "snortVersion" : "3.1.7.1-108", "snortPackage" : "/ngfw/var/sf/snort-3.1.7.1-108/snort-75-3.1.7.1-108-daq14.tar.bz2", "type" : "snortversion

FTD of Firepower CLI

Voer op FTD CLI de opdracht snort3-status tonen uit:

> show snort3 status Currently running Snort 3

De Firepower-module ondersteunt alleen Snort 2.

FTD- of Firepower Module-probleemoplossingsbestand

Voer de volgende stappen uit om de Snort-versie in het FTD-probleemoplossingsbestand te verifiëren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-troubleshoot.tar/results-<date>--xxxxx/command-outputs

- Open het bestand usr-local-sf-bin-sfcli.pl show snort3.output:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show snort3.output" Output of /ngfw/usr/local/sf/bin/sfcli.pl show snort3: Currently running Snort 3

De Firepower-module ondersteunt alleen Snort 2.

VDB-versie (Vulnerability Database)

De VDB-versie kan worden geverifieerd met behulp van deze opties:

- FMC-GEBRUIKERSINTERFACE

- FMC REST-API

- FMC-probleemoplossingsbestand

- FDM UI

- FDM REST API

- FTD CLI

- FTD- of Firepower-moduleprobleemoplossingsbestand

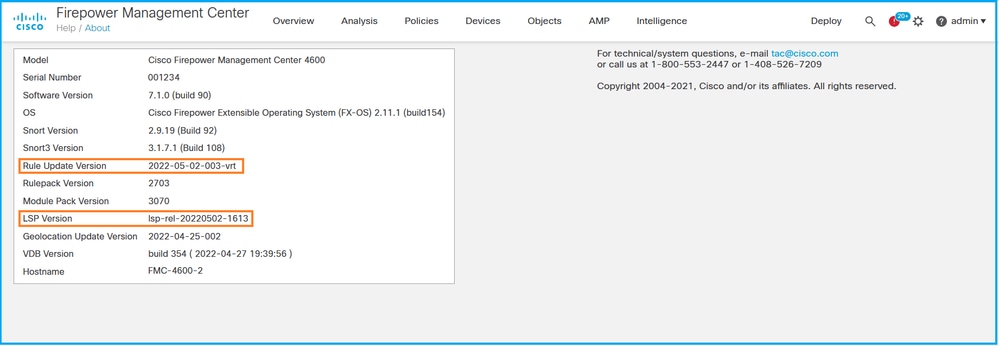

FMC-GEBRUIKERSINTERFACE

Voer de volgende stappen uit om de VDB-versie op de FMC UI te controleren:

- Kies Help > Over:

2. Controleer de VDB-versie:

FMC-CLI

Voer de volgende stappen uit om de VDB-versie op de FMC CLI te controleren:

- Toegang tot FMC via SSH- of consoleverbinding.

- Voer de opdracht versie weergeven uit:

> show version -----------[ FMC-4600-2.cisco.com ]------------ Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90) UUID : a10ed34e-d127-11e8-b440-728439d95305 Rules update version : 2022-05-02-003-vrt LSP version : lsp-rel-20220502-1613 VDB version : 354 ---------------------------------------------

FMC REST-API

Voer deze stappen uit om de VDB-versie te verifiëren via een FMC REST-API. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API queries is de domein parameter verplicht. Gebruik de X-auth-access-token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da' | python -m json.tool

{

"items": [

{

"geoVersion": "2022-05-09-001",

"lspVersion": "lsp-rel-20220510-1044",

"serverVersion": "7.1.0 (build 90)",

"sruVersion": "2022-05-10-001-vrt",

"type": "ServerVersion",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )"

}

],

"links": {

"self": "https://10.62.184.21/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

FMC-bestand voor probleemoplossing

Voer de volgende stappen uit om de VDB-versie in het FMC-probleemoplossingsbestand te verifiëren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-probleemoplossing .tar/results-<date>--xxxxx/dir-archves/etc/sf/.versiondb

- Open het bestand vdb.conf en zoek de regel met de sleutel CURRENT_BUILD:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/.versiondb

# cat vdb.conf CURRENT_VERSION=4.5.0 CURRENT_BUILD=344 CURRENT_APPID_VER=82 CURRENT_NAVL_VER=106

FDM UI

Controleer op de hoofdpagina VDB:

FDM REST API

Voer deze stappen uit om de VDB-versie te verifiëren via een FDM REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}2. Gebruik de waarde access_token in deze query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -i vdb

"vdbVersion" : {

"lastSuccessVDBDate" : "2022-05-05 12:44:09Z",

"vdbCurrentVersion" : "346",

"vdbCurrentBuild" : "0",

"vdbReleaseDate" : "2021-08-24 21:48:15",

"type" : "vdbversion"

FTD- of Firepower Module-CLI

Voer deze stappen uit om de VDB-versie op de FTD CLI of op de Firepower-module (SFR) CLI te controleren:

- Toegang tot FTD via SSH- of consoleverbinding. In het geval van de Firepower module, toegang tot de module via SSH, of vanuit de ASA CLI via de sessie sfr opdracht.

- Voer de opdracht versie weergeven uit op CLI:

> show version --------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

FTD- of Firepower Module-probleemoplossingsbestand

Voer de volgende stappen uit om de VDB-versie in het FTD- of Firepower-moduleprobleemoplossingsbestand te controleren:

- Open het bestand voor probleemoplossing en navigeer naar de map <bestandsnaam>-troubleshoot.tar/results-<date>--xxxxx/command-outputs/

- Open het bestand usr-local-sf-bin-sfcli.pl show version.output en zoek de regel met de VDB-versie:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" --------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Versies bijwerken inbraakregel

De updates van de inbraakregel bieden nieuwe en bijgewerkte inbraakregels en preprocessorregels, gewijzigde toestanden voor geïnstalleerde regels en aangepaste standaardinstellingen voor inbraakbeleid.

De beveiligingsupdates (SRU) zijn van toepassing op Snort versie 2 en de updates van het Lightweight Security Package (LSP) zijn van toepassing op Snort versie 3.

De SRU/LSP-softwareversie kan worden geverifieerd met behulp van de volgende opties:

- FMC-GEBRUIKERSINTERFACE

- FMC REST-API

- FMC-probleemoplossingsbestand

- FDM UI

- FDM REST API

- FTD- of Firepower-module CLI

- FTD- of Firepower-moduleprobleemoplossingsbestand

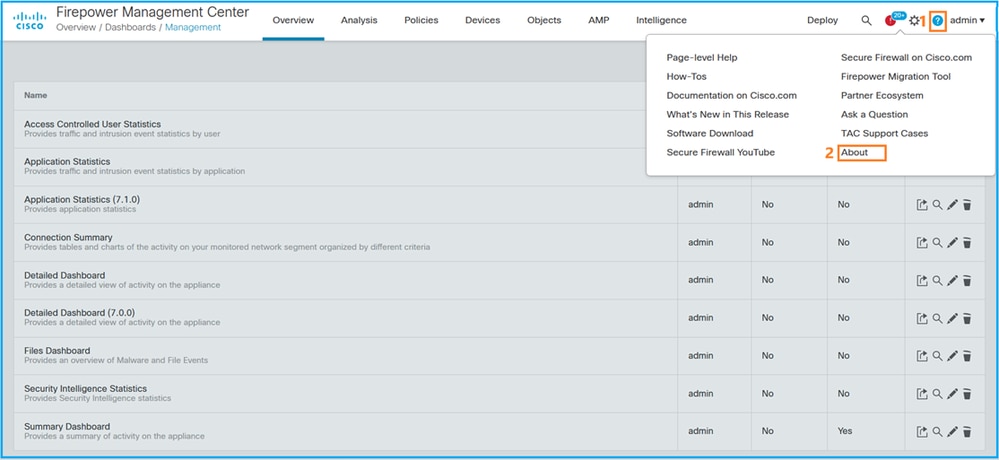

FMC-GEBRUIKERSINTERFACE

Voer de volgende stappen uit om SRU/LSP-versies op de FMC-gebruikersinterface te controleren:

- Kies Help > Over:

2. Controleer de versie voor het bijwerken van regels en de LSP-versie:

FMC-CLI

Voer de volgende stappen uit om SRU/LSP-versies op de FMC CLI te controleren:

- Toegang tot FMC via SSH- of consoleverbinding.

- Voer de opdracht versie weergeven uit op CLI:

> show version -----------[ FMC-4600-2.cisco.com ]------------ Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90) UUID : a10ed34e-d127-11e8-b440-728439d95305 Rules update version : 2022-05-02-003-vrt LSP version : lsp-rel-20220502-1613 VDB version : 354 ---------------------------------------------

FMC REST-API

Voer deze stappen uit om de softwareversie te verifiëren via een REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token < X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d

2. Gebruik het X-auth-access-token in deze query:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da' | python -m json.tool

{

"items": [

{

"geoVersion": "2022-05-09-001",

"lspVersion": "lsp-rel-20220510-1044",

"serverVersion": "7.1.0 (build 90)",

"sruVersion": "2022-05-10-001-vrt",

"type": "ServerVersion",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )"

}

],

"links": {

"self": "https://10.62.184.21/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

FMC-bestand voor probleemoplossing

Voer de volgende stappen uit om de SRU-versie in het FMC-probleemoplossingsbestand te verifiëren:

- Open het bestand voor probleemoplossing en ga naar map <bestandsnaam>.tar/resultaten-<datum>--xxxxxx/dir-archieven/etc/sf/

- Open het bestand sru_versions.conf en zoek de regels met de sleutels Intrusion_Rules_Update:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat sru_versions.conf Intrusion_Rules_Update=2022-04-25-003-vrt Rule_Pack=2699 Sourcefire_Decoder_Rule_Pack=2088 Sourcefire_Policy_Pack=2763 Module_Pack=3066 snort=2.9.16-4022

Voer de volgende stappen uit om de LSP-versie te controleren in het FMC-probleemoplossingsbestand:

- Open het bestand voor probleemoplossing en ga naar map <bestandsnaam>.tar/resultaten-<datum>--xxxxxx/command-outputs

- Open het bestand find var-sf-lsp -maxdepth 2 -ls.output en controleer de regel met /var/sf/lsp/active-lsp

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "find var-sf-lsp -maxdepth 2 -ls.output" ... Output of find /var/sf/lsp -maxdepth 2 -ls: 19138123 4 drwxrwxr-x 3 www root 4096 May 11 04:01 /var/sf/lsp 19142268 0 lrwxrwxrwx 1 root root 33 May 11 04:00 /var/sf/lsp/installed-lsp -> /var/sf/lsp/lsp-rel-20220510-1044 19138299 4 drwxrwxr-x 5 www root 4096 May 11 04:01 /var/sf/lsp/lsp-rel-20220510-1044 19142266 600 -rwxrwxr-x 1 www root 614400 May 10 14:55 /var/sf/lsp/lsp-rel-20220510-1044/lsp.icdb.RELEASE.tar 19142234 4 drwxrwxr-x 5 www root 4096 May 11 04:00 /var/sf/lsp/lsp-rel-20220510-1044/ntd_metadata 19268898 4 drwxrwxr-x 2 www root 4096 May 10 14:55 /var/sf/lsp/lsp-rel-20220510-1044/icdb 19138303 4 drwxrwxr-x 6 www root 4096 May 10 14:51 /var/sf/lsp/lsp-rel-20220510-1044/talos_content 19142269 46640 -rw-r--r-- 1 root root 47759360 May 11 04:01 /var/sf/lsp/lsp-rel-20220510-1044/lsp-rel-20220510-1044.tar.xz.REL.tar 19142267 4 -rwxrwxr-x 1 www root 238 May 11 04:00 /var/sf/lsp/lsp-rel-20220510-1044/.snort-versions 19142265 4 -rwxrwxr-x 1 www root 26 May 10 14:51 /var/sf/lsp/lsp-rel-20220510-1044/lspd_ver.properties 19139198 260 -rw-r--r-- 1 root root 264403 Feb 12 03:32 /var/sf/lsp/pigtail-all-1644636642.log 19142270 0 lrwxrwxrwx 1 root root 33 May 11 04:01 /var/sf/lsp/active-lsp -> /var/sf/lsp/lsp-rel-20220510-1044

FDM UI

Controleer op de hoofdpagina Intrusion Rule Update:

FDM REST API

Voer deze stappen uit om de VDB-versie te verifiëren via een FDM REST-API-verzoek. Gebruik een REST-API-client om de softwareversie te verifiëren. In dit voorbeeld wordt curl gebruikt:

- Een verificatietoken aanvragen:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}2. Gebruik de waarde access_token in deze query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -Ei "sru|lsp"

"sruVersion" : {

"sruVersion" : "20211110-1348",

"lastSuccessSRUDate" : "2022-05-12 18:29:00Z",

"lspVersions" : [ "20211110-1348" ],

"type" : "sruversion"

FTD- of Firepower Module-CLI

Voer de volgende stappen uit om de SRU/LSP-versie op de FTD CLI of de Firepower-module CLI te controleren:

- Toegang tot FTD via SSH- of consoleverbinding. In het geval van de Firepower module, toegang tot de module via SSH, of vanuit de ASA CLI via de sessie sfr opdracht.

- Voer de opdracht versie weergeven uit op CLI:

> show version ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 LSP version : lsp-rel-20211110-1348 VDB version : 346 ----------------------------------------------------

or

> show version ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 Rules update version : 2022-05-11-001-vrt VDB version : 346 ----------------------------------------------------

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Opmerking: de opdracht "versie weergeven" toont de SRU-updateversie als Snort 2 wordt gebruikt. Voor Snort 3 wordt de LSP-versie weergegeven.

FTD- of Firepower Module-probleemoplossingsbestand

Voer de volgende stappen uit om de SRU/LSP-versies te controleren in het probleemoplossingsbestand van de FTD- of Firepower-module:

- Open het bestand voor probleemoplossing en ga naar map <bestandsnaam>-troubleshoot.tar/results-<date>-xxxxxx/command-outputs/

- Open het bestand usr-local-sf-bin-sfcli.pl show version.output en zoek de regel met SRU/LSP-versie:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 LSP version : lsp-rel-20211110-1348 VDB version : 346 ----------------------------------------------------

or

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 70727d06-8ba7-11ec-bfcc-999f61f27102 Rules update version : 2022-05-11-001-vrt VDB version : 346 ----------------------------------------------------

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Bekende problemen

Cisco bug ID CSCwb34098  ENH: FMC-versie weergeven in opdrachtuitvoer 'showmanagers'

ENH: FMC-versie weergeven in opdrachtuitvoer 'showmanagers'

Cisco bug ID CSCve13470  ENH: Software-gerelateerde OID's inschakelen op FirePOWER 6.x

ENH: Software-gerelateerde OID's inschakelen op FirePOWER 6.x

Cisco bug ID CSCwb85969  ENH: Neem uitvoer van de opdracht "show version" FMC CLISH op in het probleemoplossingsbestand

ENH: Neem uitvoer van de opdracht "show version" FMC CLISH op in het probleemoplossingsbestand

Cisco bug ID CSCvu15709  ENH: Ondersteuning voor SNMP OID's om SRU/VDB/GEO-locatieversies op Firepower-platforms te peilen

ENH: Ondersteuning voor SNMP OID's om SRU/VDB/GEO-locatieversies op Firepower-platforms te peilen

Gerelateerde informatie

- Secure Firewall Management Center REST API Quick Start Guide, versie 7.1

- SNMP configureren op Firepower NGFW-toestellen

- Cisco Firepower Threat Defense REST API-gids

- Cisco FXOS REST API-referentie

- Cisco ASA-compatibiliteit

- Firepower 1000/2100 en Secure Firewall 3100 ASA- en FXOS-bundelversies

- gebundelde onderdelen

- Firepower Problemen oplossen bij het genereren van bestanden

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

04-Aug-2025

|

Verificatiestappen toegevoegd voor Secure Firewall 3100/4200. |

2.0 |

17-Aug-2024

|

Verwijderde gevallen van 'volgen'. Alt-tekst toegevoegd. |

1.0 |

18-May-2022

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ilkin GasimovCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback