Inleiding

In dit document wordt beschreven hoe u Simple Network Management Protocol (SNMP) inschakelt op Firepower Device Management versie 6.7 met REST API.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Threat Defense (FTD) beheerd door Firepower Device Management (FDM) versie 6.7

- Kennis van REST API

- Kennis van SNMP

Gebruikte componenten

Firepower Threat Defense wordt beheerd door Firepower Device Management versie 6.7.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Wat is nieuw op 6.7

De FTD Device REST API ondersteunt de configuratie en het beheer van SNMP-servers, gebruikers, host- en hostgroepen. Met ondersteuning voor SNMP FTD Device REST API in FP 6.7:

- Een gebruiker kan SNMP configureren via de FTD Device REST API om het netwerk te beheren.

- SNMP-server, gebruikers en host / host-groepen kunnen worden toegevoegd / bijgewerkt of beheerd via FTD Device REST API.

De voorbeelden in het document beschrijven de configuratiestappen die door FDM API Explorer zijn uitgevoerd.

Opmerking: SNMP kan alleen worden geconfigureerd via REST API wanneer FTD versie 6.7 uitvoert en wordt beheerd door FDM.

Overzicht van functies – Ondersteuning voor SNMP FTD Device REST API

- Deze functie voegt nieuwe FDM URL-eindpunten toe die specifiek zijn voor SNMP.

- Deze nieuwe API's kunnen worden gebruikt om SNMP te configureren voor polls en traps om systemen te bewaken.

- Post SNMP-configuratie via API's, de Management Information Bases (MIB's) op de Firepower-apparaten, zijn beschikbaar voor polls of voor trapmeldingen op NMS / SNMP-client.

SNMP API/URL-eindpunten

|

URL

|

Methoden

|

Modellen

|

|

/devicesettings/default/snmpservers

|

KRIJGEN

|

SNMPS-server

|

|

/deviceSettings/default/snmpservers/{objId}

|

ZET, KRIJG

|

SNMPS-server

|

|

/object/snmphosts

|

POST, KRIJGEN

|

SNMPHost

|

|

/object/snmphosts/{objId}

|

ZETTEN, VERWIJDEREN, KRIJGEN

|

SNMPHost

|

|

/object/snmpusergroups

|

POST, KRIJGEN

|

SNMPUserGroup

|

|

/object/snmpusergroups/{objId}

|

ZETTEN, VERWIJDEREN, KRIJGEN

|

SNMPUserGroup

|

|

/object/snmpusers

|

POST, KRIJGEN

|

SNMPU-gebruiker

|

|

/object/snmpusers/{objId}

|

ZETTEN, VERWIJDEREN, KRIJGEN

|

SNMPU-gebruiker

|

Configureren

De SNMP-host heeft 3 primaire versies:

- SNMP V1

- SNMP V2C

- SNMP V3

Elk van deze heeft een specifiek formaat voor beveiligingsconfiguratie. Voor V1 en V2C: Het bevat een Community String en een type veld dat de config identificeert als V1 of V2C.

Voor SNMP V3: deze bevat een geldige SNMP V3-gebruiker en een typeveld waarmee de configuratie als V3 wordt geïdentificeerd.

SNMP v3

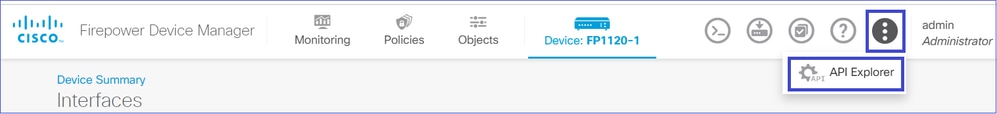

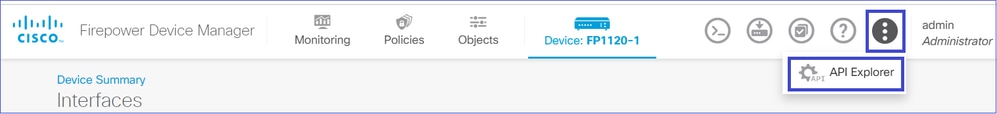

1. Toegang tot de FDM API Explorer.

Om toegang te krijgen tot de FDM REST API Explorer vanuit de FDM GUI, selecteert u de 3 punten en vervolgens API Explorer. U kunt ook naar URL API Explorer navigeren.

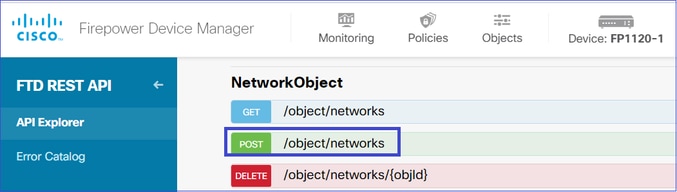

2. Netwerkobjectconfiguratie.

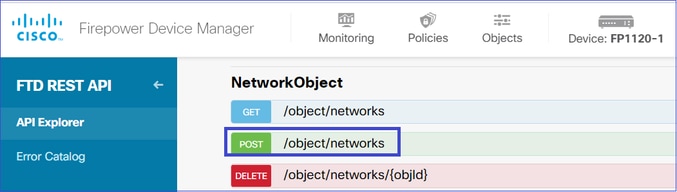

Maak een nieuw netwerkobject voor de SNMP-host. Selecteer in FDM API Explorer NetworkObject en vervolgens POST / object/netwerken:

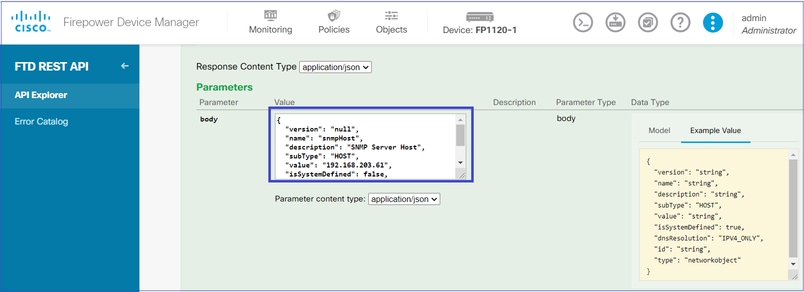

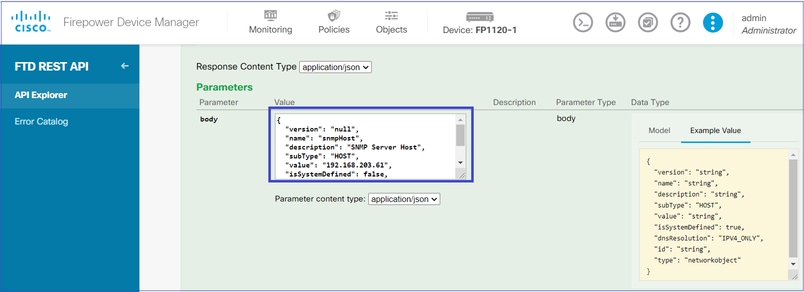

Het SNMP Host JSON-formaat is dit. Plak deze JSON in het hoofdgedeelte en wijzig het IP-adres op de waarde om overeen te komen met het IP-adres van de SNMP-host:

{

"version": "null",

"name": "snmpHost",

"description": "SNMP Server Host",

"subType": "HOST",

"value": "192.168.203.61",

"isSystemDefined": false,

"dnsResolution": "IPV4_ONLY",

"type": "networkobject"

}

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200.

Kopieer de JSON-gegevens van de antwoordbody naar een notitieblok. Later moet u de informatie over de SNMP-host invullen.

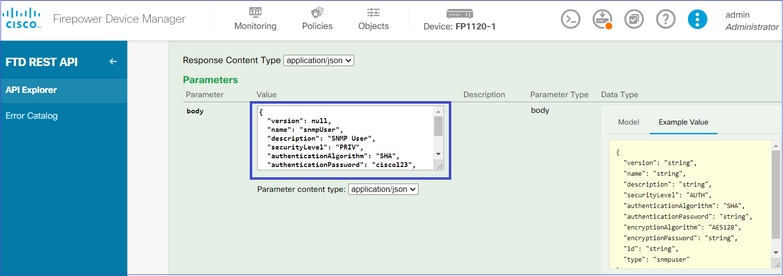

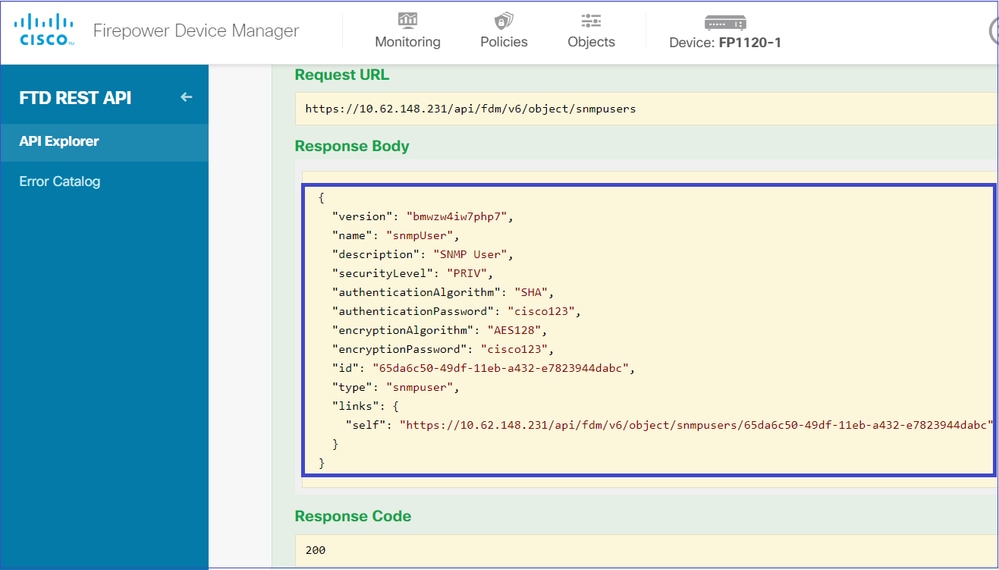

3. Maak een nieuwe SNMPv3-gebruiker.

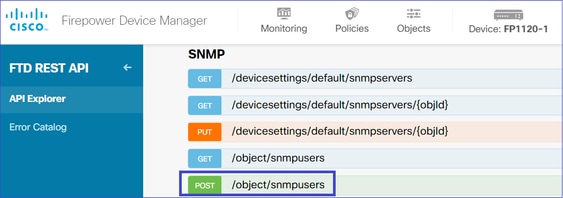

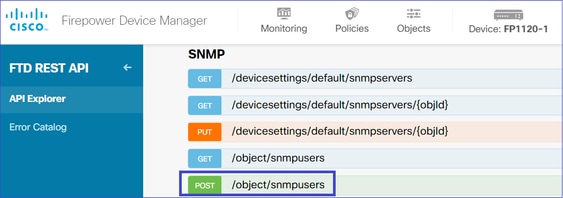

Selecteer in FDM API Explorer SNMP en vervolgens POST/object/snmpusers.

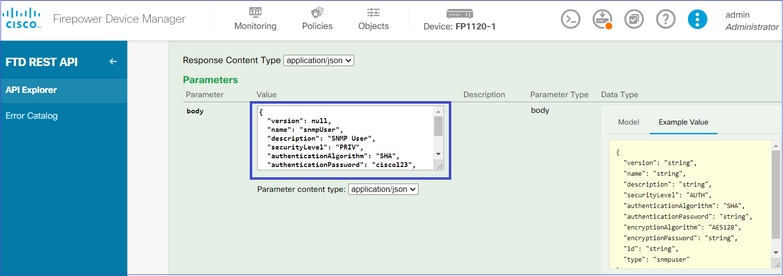

Kopieer deze JSON-gegevens naar een notitieblok en wijzig de secties die u interesseren (bijvoorbeeld AuthenticationPassword, EncryptionPassword of de algoritmen):

{

"version": null,

"name": "snmpUser",

"description": "SNMP User",

"securityLevel": "PRIV",

"authenticationAlgorithm": "SHA",

"authenticationPassword": "cisco123",

"encryptionAlgorithm": "AES128",

"encryptionPassword": "cisco123",

"id": null,

"type": "snmpuser"

}Let op: de wachtwoorden die in de voorbeelden worden gebruikt, zijn alleen voor demonstratiedoeleinden. Zorg er in een productieomgeving voor dat u sterke wachtwoorden gebruikt

Kopieer de gewijzigde JSON-gegevens naar de hoofdsectie:

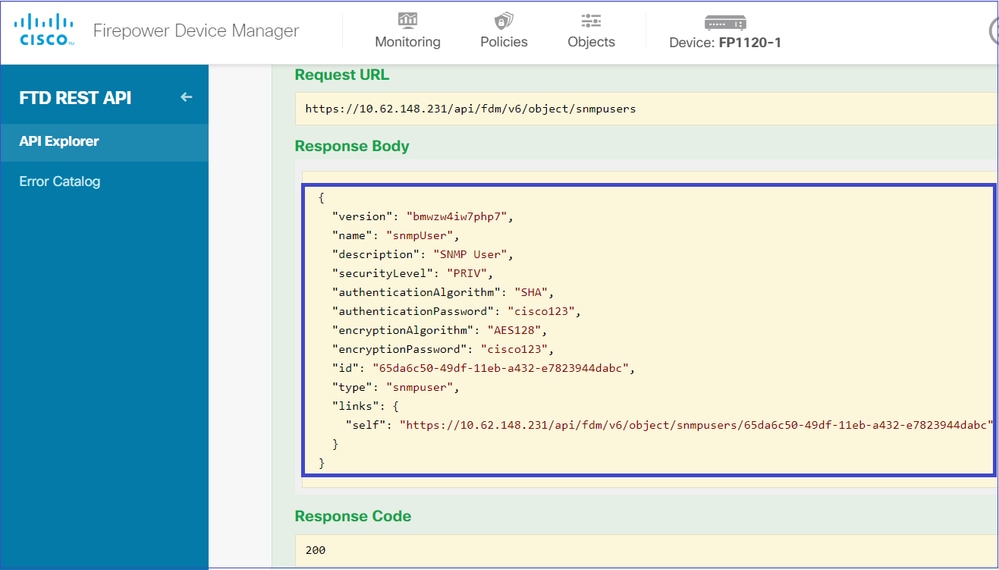

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200. Kopieer de JSON-gegevens van het antwoordgedeelte naar een notitieblok. Vervolgens moet u de informatie over de SNMP-gebruiker invullen.

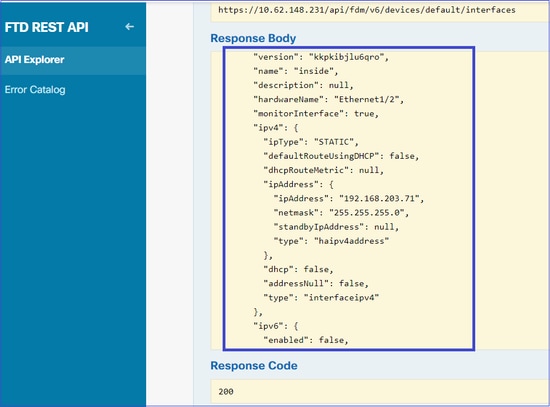

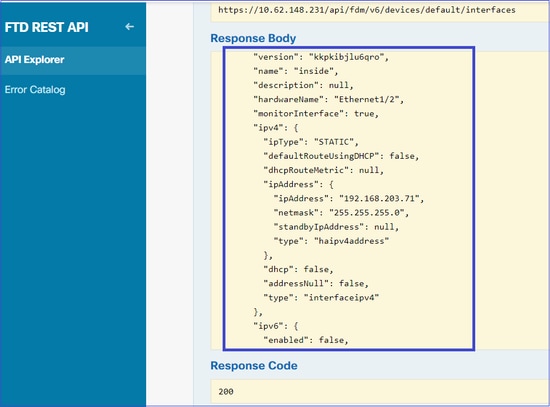

4. Ontvang interface-informatie.

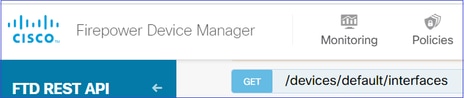

Selecteer in FDM API Explorer de optie Interface en vervolgens GET /devices/default/interfaces. U moet informatie verzamelen via de interface die verbinding maakt met de SNMP-server.

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200. Kopieer de JSON-gegevens van het antwoordgedeelte naar een notitieblok. Vervolgens moet je informatie over de interface invullen.

Onthoud de interfaceversie, naam, id en type van de JSON-gegevens. Voorbeeld van een JSON-gegevensinterface van binnen:

{

"version": "kkpkibjlu6qro",

"name": "inside",

"description": null,

"hardwareName": "Ethernet1/2",

"monitorInterface": true,

"ipv4": {

"ipType": "STATIC",

"defaultRouteUsingDHCP": false,

"dhcpRouteMetric": null,

"ipAddress": {

"ipAddress": "192.168.203.71",

"netmask": "255.255.255.0",

"standbyIpAddress": null,

"type": "haipv4address"

},

"dhcp": false,

"addressNull": false,

"type": "interfaceipv4"

},

"ipv6": {

"enabled": false,

"autoConfig": false,

"dhcpForManagedConfig": false,

"dhcpForOtherConfig": false,

"enableRA": false,

"dadAttempts": 1,

"linkLocalAddress": {

"ipAddress": "",

"standbyIpAddress": "",

"type": "haipv6address"

},

"ipAddresses": [

{

"ipAddress": "",

"standbyIpAddress": "",

"type": "haipv6address"

}

],

"prefixes": null,

"type": "interfaceipv6"

},

"managementOnly": false,

"managementInterface": false,

"mode": "ROUTED",

"linkState": "UP",

"mtu": 1500,

"enabled": true,

"macAddress": null,

"standbyMacAddress": null,

"pppoe": null,

"speedType": "AUTO",

"duplexType": "AUTO",

"present": true,

"tenGigabitInterface": false,

"gigabitInterface": false,

"id": "fc3d07d4-49d2-11eb-85a8-65aec636a0fc",

"type": "physicalinterface",

"links": {

"self": "https://10.62.148.231/api/fdm/v6/devices/default/interfaces/fc3d07d4-49d2-11eb-85a8-65aec636a0fc"

}

},Vanuit de JSON-gegevens kunt u zien dat de interface deze gegevens bevat die moeten worden gekoppeld aan de SNMP-server:

- Versie: KKPKIBJLU6QRO

- Naam: Binnen, IID: FC3D07D4-49D2-11EB-85A8-65AEC636A0FC,

- type: fysieke interface,

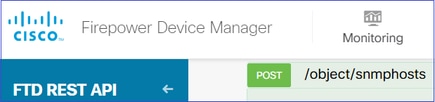

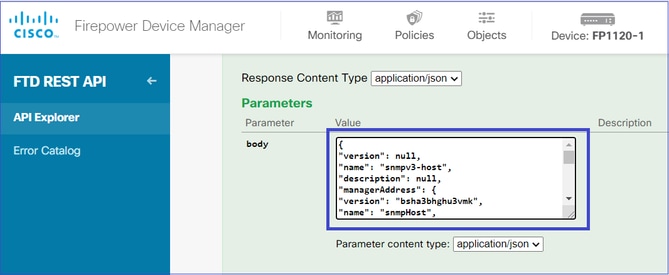

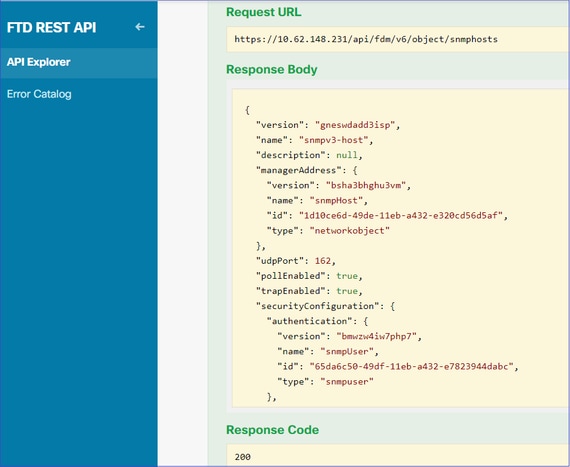

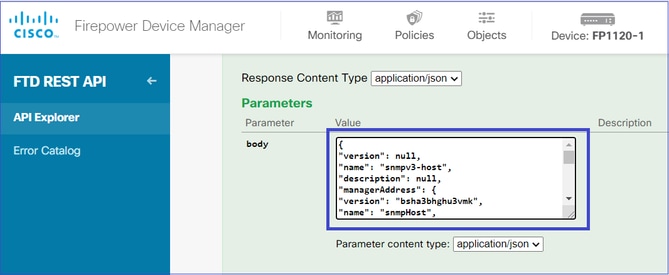

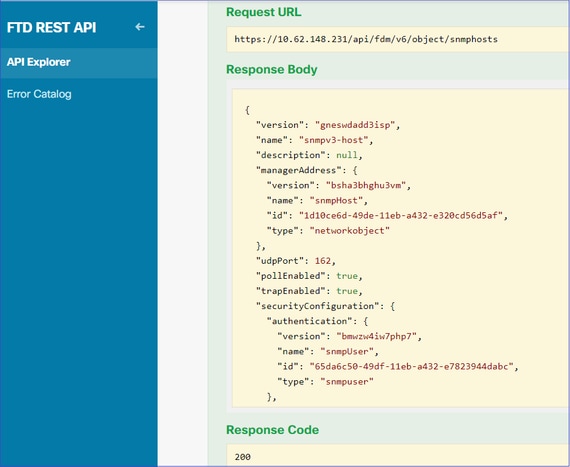

5. Maak een nieuwe SNMPv3-host.

Selecteer in FDM API Explorer SNMP en vervolgens POST / object/snmphosts/ onder SNMP.

Gebruik deze JSON als sjabloon. Kopieer en plak gegevens uit eerdere stappen dienovereenkomstig naar de sjabloon:

{

"version": null,

"name": "snmpv3-host",

"description": null,

"managerAddress": {

"version": "bsha3bhghu3vmk",

"name": "snmpHost",

"id": "1d10ce6d-49de-11eb-a432-e320cd56d5af",

"type": "networkobject"

},

"pollEnabled": true,

"trapEnabled": true,

"securityConfiguration": {

"authentication": {

"version": "bmwzw4iw7php7",

"name": "snmpUser",

"id": "65da6c50-49df-11eb-a432-e7823944dabc",

"type": "snmpuser"

},

"type": "snmpv3securityconfiguration"

},

"interface": {

"version": "kkpkibjlu6qro",

"name": "inside",

"id": "fc3d07d4-49d2-11eb-85a8-65aec636a0fc",

"type": "physicalinterface"

},

"id": null,

"type": "snmphost"

}

Opmerking:

- Vervang de waarde in de ID van het beheeradres, het type, de versie en de naam door de informatie die u van stap 1 hebt ontvangen.

- Vervang de waarde bij verificatie door de informatie die u van stap 2 hebt ontvangen.

- Vervang de waarde in de interface door de gegevens die u van stap 3 hebt ontvangen. Voor SNMP2 is er geen verificatie en het type is snmpv2security configuratie in plaats van snmpv3security configuratie.

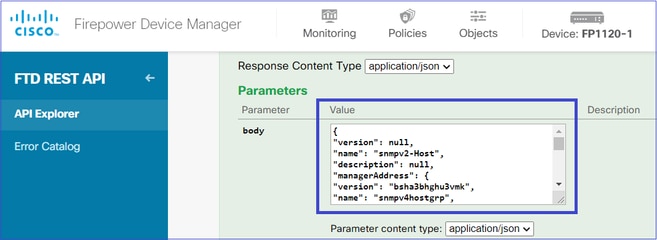

Kopieer de gewijzigde JSON-gegevens naar de hoofdsectie.

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200.

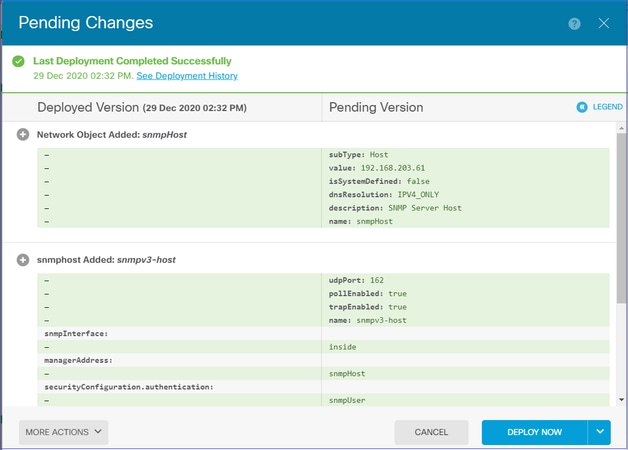

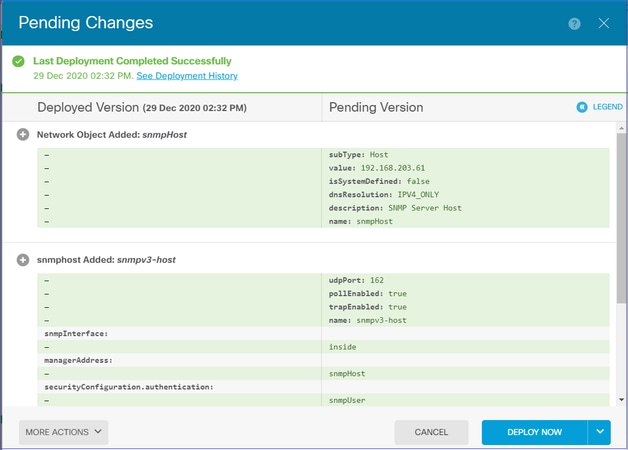

Navigeer naar FDM GUI en implementeer de wijzigingen. U ziet de meeste SNMP-configuraties:

SNMP v2c

Voor v2c hoeft u geen gebruiker aan te maken, maar u moet wel:

- Maak een netwerkobjectconfiguratie (zoals beschreven in de sectie SNMPv3).

- Interfacegegevens opvragen (zoals beschreven in de sectie SNMPv3).

- Maak een nieuw SNMPv2c-hostobject.

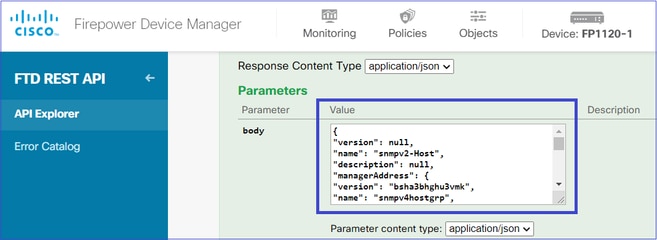

Dit is een voorbeeld van een JSON-payload waarmee een SNMPv2c-object wordt gemaakt:

{

"version": null,

"name": "snmpv2-Host",

"description": null,

"managerAddress": {

"version": "bsha3bhghu3vmk",

"name": "snmpv4hostgrp",

"id": "1d10ce6d-49de-11eb-a432-e320cd56d5af",

"type": "networkobject"

},

"pollEnabled": true,

"trapEnabled": true,

"securityConfiguration": {

"community": "cisco123",

"type": "snmpv2csecurityconfiguration"

},

"interface": {

"version": "kkpkibjlu6qro",

"name": "inside",

"id": "fc3d07d4-49d2-11eb-85a8-65aec636a0fc",

"type": "physicalinterface"

},

"id": null,

"type": "snmphost"

}Gebruik de POST-methode om de JSON-payload te implementeren:

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200.

SNMP-configuratie verwijderen

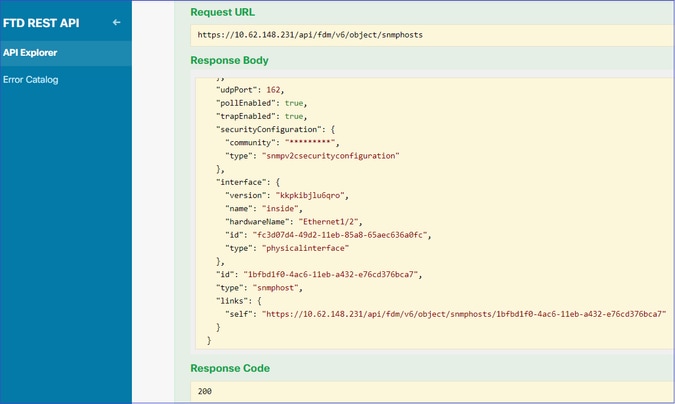

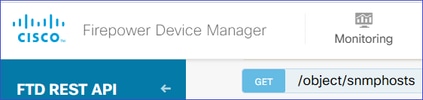

Stap 1.

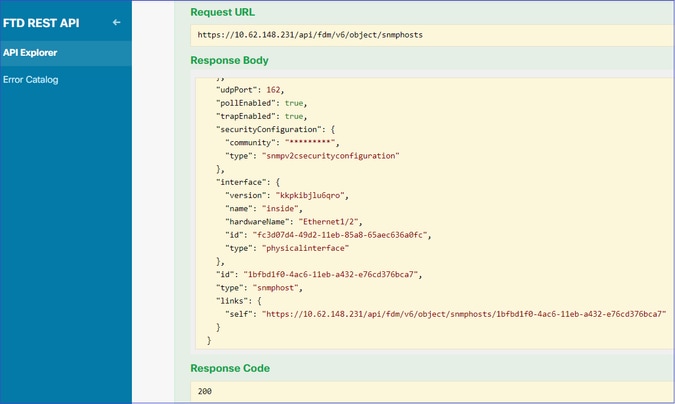

De SNMP-hostgegevens ophalen (SNMP > /object/snmphosts):

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. Een geslaagde oproep retourneert Response code 200.

Je krijgt een lijst met objecten. Noteer de id van het object snmphost dat u wilt verwijderen:

{

"items": [

{

"version": "ofaasthu26ulx",

"name": "snmpv2-Host",

"description": null,

"managerAddress": {

"version": "bsha3bhghu3vm",

"name": "snmpHost",

"id": "1d10ce6d-49de-11eb-a432-e320cd56d5af",

"type": "networkobject"

},

"udpPort": 162,

"pollEnabled": true,

"trapEnabled": true,

"securityConfiguration": {

"community": "*********",

"type": "snmpv2csecurityconfiguration"

},

"interface": {

"version": "kkpkibjlu6qro",¬

"name": "inside",

"hardwareName": "Ethernet1/2",

"id": "fc3d07d4-49d2-11eb-85a8-65aec636a0fc",

"type": "physicalinterface"

},

"id": "1bfbd1f0-4ac6-11eb-a432-e76cd376bca7",

"type": "snmphost",

"links": {

"self": "https://10.62.148.231/api/fdm/v6/object/snmphosts/1bfbd1f0-4ac6-11eb-a432-e76cd376bca7"

}

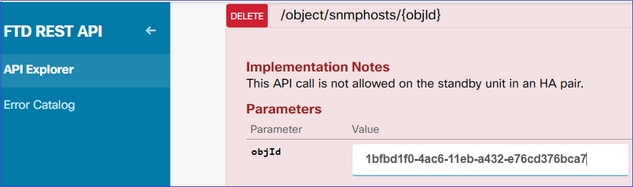

},Stap 2.

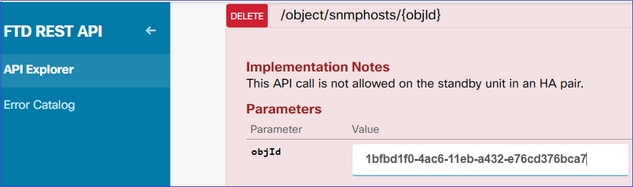

Kies de optie VERWIJDEREN in SNMP > /object/snmphosts{objId}. Plak de verzamelde id in stap 1:

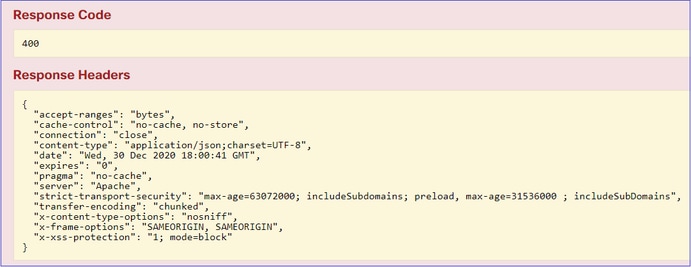

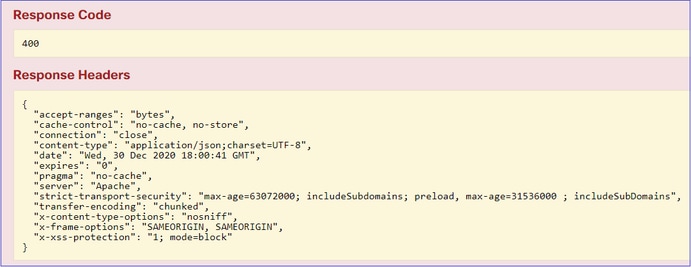

Scroll naar beneden en selecteer de knop TRY IT OUT! om de API-aanroep uit te voeren. De oproep retourneert antwoordcode 400.

Stap 3.

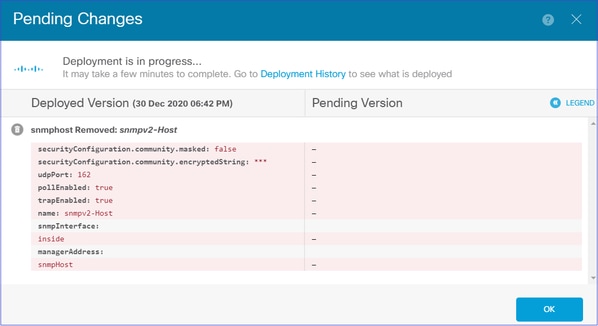

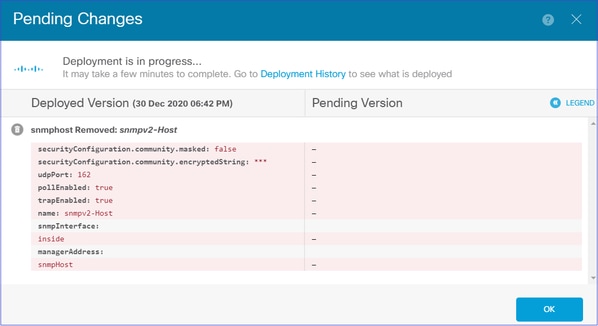

Implementeer de verandering:

De implementatie verwijdert de hostinformatie:

FP1120-1# show run snmp-server

snmp-server group AUTH v3 auth

snmp-server group PRIV v3 priv

snmp-server group NOAUTH v3 noauth

snmp-server location null

snmp-server contact null

snmp-server community *****

Snapwalk voor V2C mislukt:

root@kali2:~# snmpwalk -v2c -c cisco123 -OS 192.168.203.71

Timeout: No Response from 192.168.203.71

Voor v3 moet u de objecten in deze volgorde verwijderen.

- SNMP-host (de succesvolle retourcode is 204)

- SNMP-gebruiker (de succesvolle retourcode is 204)

Als u de objecten in de verkeerde volgorde probeert te verwijderen, krijgt u deze fout:

{

"error": {

"severity": "ERROR",

"key": "Validation",

"messages": [

{

"description": "You cannot delete the object because it contains SNMPHost: snmpv3-host2, SNMPHost: snmpv3-host.

You must remove the object from all parts of the configuration before you can delete it.",

"code": "deleteObjWithRel",

"location": ""

}

]

}

}Verifiëren

Verificatie SNMP v3

Navigeer na de implementatie naar FTD CLI om de SNMP-configuratie te controleren. Merk op dat de engineID-waarde automatisch wordt gegenereerd.

FP1120-1# connect ftd

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

FP1120-1> enable

Password:

FP1120-1# show run all snmp-server

snmp-server group AUTH v3 auth

snmp-server group PRIV v3 priv

snmp-server group NOAUTH v3 noauth

snmp-server user snmpUser PRIV v3 engineID 80000009febdf0129a799ef469aba2d5fcf1bfd7e86135a1f8 encrypted auth sha ca:1b:18:f3:62:b1:63:7e:92:34:92:b3:cf:54:86:f9:8e:2a:4c:fd priv aes 128 ca:1b:18:f3:62:b1:63:7e:92:34:92:b3:cf:54:86:f9

snmp-server listen-port 161

snmp-server host inside 192.168.203.61 version 3 snmpUser udp-port 162

snmp-server location null

snmp-server contact null

snmp-server community *****

snmp-server enable traps snmp authentication linkup linkdown coldstart warmstart

no snmp-server enable traps syslog

no snmp-server enable traps ipsec start stop

no snmp-server enable traps entity config-change fru-insert fru-remove fan-failure power-supply power-supply-presence cpu-temperature chassis-temperature power-supply-temperature chassis-fan-failure accelerator-temperature l1-bypass-status

no snmp-server enable traps memory-threshold

no snmp-server enable traps interface-threshold

no snmp-server enable traps remote-access session-threshold-exceeded

no snmp-server enable traps connection-limit-reached

no snmp-server enable traps cpu threshold rising

no snmp-server enable traps ikev2 start stop

no snmp-server enable traps nat packet-discard

no snmp-server enable traps config

no snmp-server enable traps failover-state

no snmp-server enable traps cluster-state

snmp-server enable oid mempool

snmp-server enable

snelwandelproef

root@kali2:~# snmpwalk -v3 -l authPriv -u snmpUser -a SHA -A cisco123 -x AES -X cisco123 192.168.203.71

iso.3.6.1.2.1.1.1.0 = STRING: "Cisco Firepower Threat Defense, Version 6.7.0 (Build 65), ASA Version 9.15(1)"

iso.3.6.1.2.1.1.2.0 = OID: iso.3.6.1.4.1.9.1.2663

iso.3.6.1.2.1.1.3.0 = Timeticks: (1616700) 4:29:27.00

iso.3.6.1.2.1.1.4.0 = STRING: "null"

iso.3.6.1.2.1.1.5.0 = STRING: "FP1120-1"

iso.3.6.1.2.1.1.6.0 = STRING: "null"

iso.3.6.1.2.1.1.7.0 = INTEGER: 4

...

SNMP v2c-verificatie

FP1120-1# show run snmp-server

snmp-server host inside 192.168.203.61 community ***** version 2c

snmp-server location null

snmp-server contact null

snmp-server community *****

Snapwalk voor V2C:

root@kali2:~# snmpwalk -v2c -c cisco123 -OS 192.168.203.71

iso.3.6.1.2.1.1.1.0 = STRING: "Cisco Firepower Threat Defense, Version 6.7.0 (Build 65), ASA Version 9.15(1)"

iso.3.6.1.2.1.1.2.0 = OID: iso.3.6.1.4.1.9.1.2663

iso.3.6.1.2.1.1.3.0 = Timeticks: (10482200) 1 day, 5:07:02.00

iso.3.6.1.2.1.1.4.0 = STRING: "null"

iso.3.6.1.2.1.1.5.0 = STRING: "FP1120-1"

iso.3.6.1.2.1.1.6.0 = STRING: "null"

iso.3.6.1.2.1.1.7.0 = INTEGER: 4

Problemen oplossen

Opname met trace inschakelen in de firewall:

FP1120-1# capture CAPI trace interface inside match udp any any eq snmp

Gebruik de snmpwalk-tool en controleer of u de pakketten kunt zien:

FP1120-1# show capture

capture CAPI type raw-data trace interface inside [Capturing - 3137 bytes]

match udp any any eq snmp

De inhoud van de opname:

FP1120-1# show capture CAPI

154 packets captured

1: 17:04:16.720131 192.168.203.61.51308 > 192.168.203.71.161: udp 39

2: 17:04:16.722252 192.168.203.71.161 > 192.168.203.61.51308: udp 119

3: 17:04:16.722679 192.168.203.61.51308 > 192.168.203.71.161: udp 42

4: 17:04:16.756400 192.168.203.71.161 > 192.168.203.61.51308: udp 51

5: 17:04:16.756918 192.168.203.61.51308 > 192.168.203.71.161: udp 42

Controleer of de SNMP-serverstatistiekentellers SNMP Get of Get-next-verzoeken en -antwoorden weergeven:

FP1120-1# show snmp-server statistics

62 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

58 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

58 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

58 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

58 Response PDUs

0 Trap PDUs

Traceer een inkompakket. Het pakket is UN-NAT voor de interne NLP-interface:

FP1120-1# show capture CAPI packet-number 1 trace

30 packets captured

1: 17:04:16.720131 192.168.203.61.51308 > 192.168.203.71.161: udp 39

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 3

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

Additional Information:

NAT divert to egress interface nlp_int_tap(vrfid:0)

Untranslate 192.168.203.71/161 to 169.254.1.3/4161

Phase: 4

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

Phase: 5

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 9

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 1078, packet dispatched to next module

Phase: 10

Type: INPUT-ROUTE-LOOKUP-FROM-OUTPUT-ROUTE-LOOKUP

Subtype: Resolve Preferred Egress interface

Result: ALLOW

Config:

Additional Information:

Found next-hop 169.254.1.3 using egress ifc nlp_int_tap(vrfid:0)

Phase: 11

Type: ADJACENCY-LOOKUP

Subtype: Resolve Nexthop IP address to MAC

Result: ALLOW

Config:

Additional Information:

Found adjacency entry for Next-hop 169.254.1.3 on interface nlp_int_tap

Adjacency :Active

MAC address 3208.e2f2.b5f9 hits 0 reference 1

Result:

input-interface: inside(vrfid:0)

input-status: up

input-line-status: up

output-interface: nlp_int_tap(vrfid:0)

output-status: up

output-line-status: up

Action: allow

De NAT-regel wordt automatisch geïmplementeerd als onderdeel van de SNMP-configuratie:

FP1120-1# show nat

Manual NAT Policies (Section 1)

1 (nlp_int_tap) to (inside) source dynamic nlp_client_0_192.168.203.61_intf4 interface destination static nlp_client_0_ipv4_40 nlp_client_0_ipv4_40 service nlp_client_0_17svc162_39 nlp_client_0_17svc162_39

translate_hits = 0, untranslate_hits = 0

Auto NAT Policies (Section 2)

…

2 (nlp_int_tap) to (inside) source static nlp_server_0_snmp_intf4 interface service udp 4161 snmp

translate_hits = 0, untranslate_hits = 2

In de backend-poort luistert UDP 4161 naar SNMP-verkeer:

> expert

admin@FP1120-1:~$ sudo netstat -an | grep 4161

Password:

udp 0 0 169.254.1.3:4161 0.0.0.0:*

udp6 0 0 fd00:0:0:1::3:4161 :::*

In het geval van een onjuiste/onvolledige configuratie wordt het SNMP-toegangspakket verwijderd omdat er geen UN-NAT-fase is:

FP1120-1# show cap CAPI packet-number 1 trace

6 packets captured

1: 18:36:35.868485 192.168.203.61.50105 > 192.168.203.71.161: udp 42

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 3

Type: ROUTE-LOOKUP

Subtype: No ECMP load balancing

Result: ALLOW

Config:

Additional Information:

Destination is locally connected. No ECMP load balancing.

Found next-hop 192.168.203.71 using egress ifc identity(vrfid:0)

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: ACCESS-LIST

Subtype:

Result: DROP

Config:

Implicit Rule

Additional Information:

Result:

input-interface: inside(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x0000557415b6347d flow (NA)/NA

FTD LINA-syslogs tonen aan dat het inkompakket wordt weggegooid:

FP1120-1# show log | include 161

Dec 30 2020 18:36:38: %FTD-7-710005: UDP request discarded from 192.168.203.61/50105 to inside:192.168.203.71/161

Dec 30 2020 18:36:39: %FTD-7-710005: UDP request discarded from 192.168.203.61/50105 to inside:192.168.203.71/161

V&A

V. Kan ik de FTD-beheerinterface gebruiken om SNMP-berichten te verzenden?

Nee, dit wordt momenteel niet ondersteund.

Gerelateerd verbeteringsdefect: 6.7 SNMP Rest API-ondersteuning voor ngfw-mgmt-interface

Gerelateerde informatie

Feedback

Feedback