Inleiding

In dit document worden de configuratiestappen beschreven voor de integratie van Microsoft 365 met Cisco Secure Email voor inkomende en uitgaande e-mail.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document kan worden gebruikt voor on-premises Gateways of Cisco Cloud Gateways.

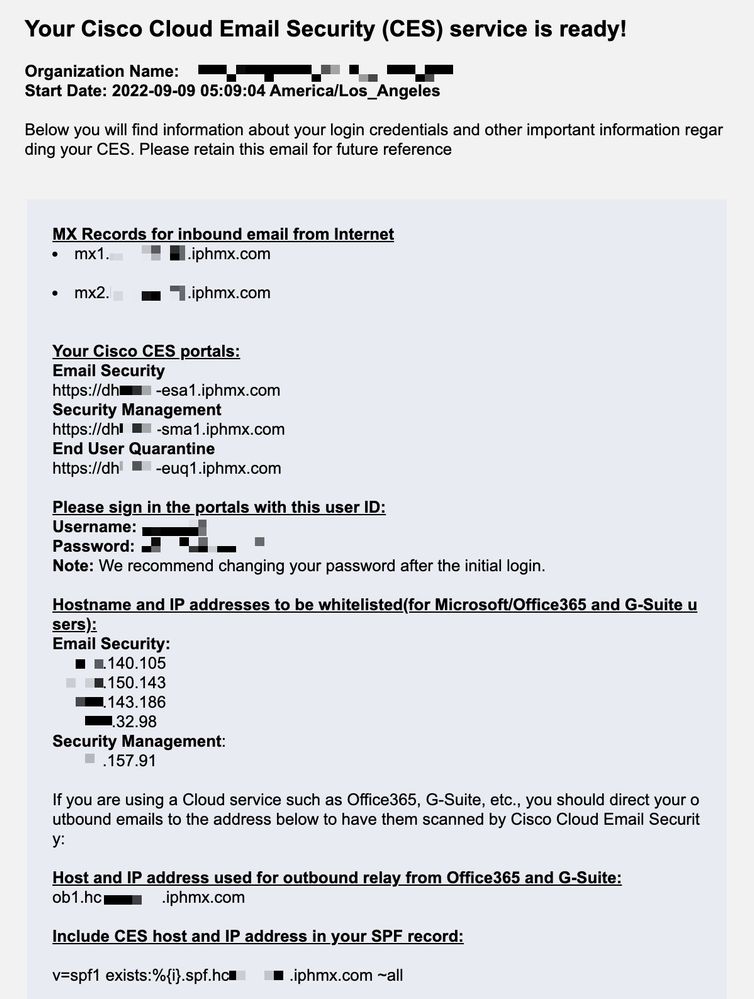

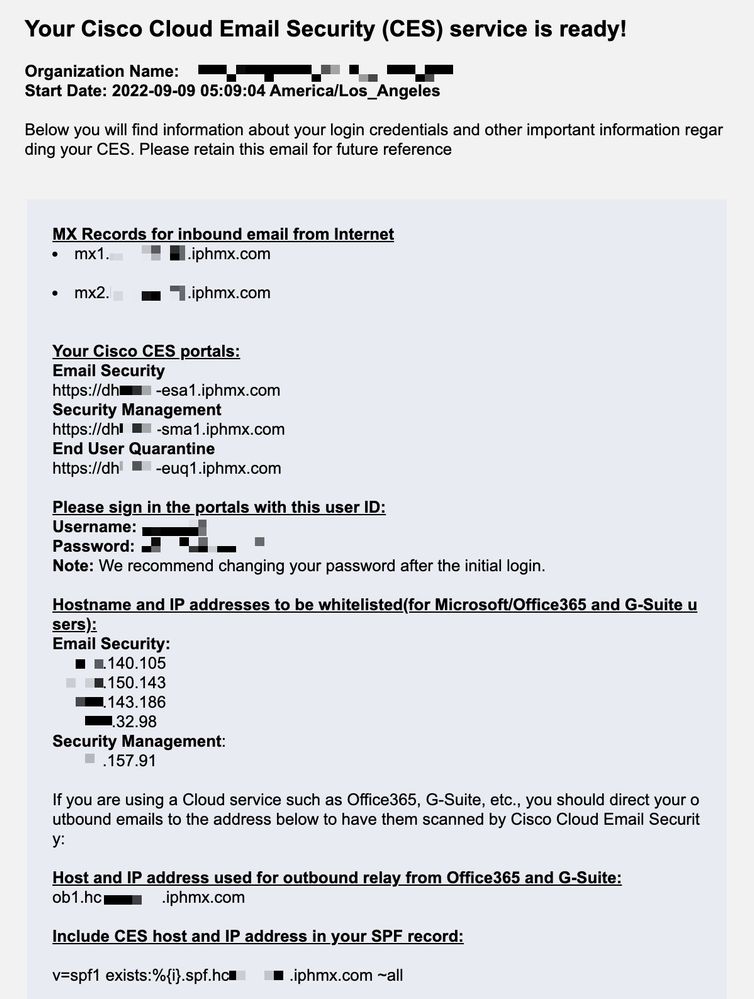

Als u een Cisco Secure Email-beheerder bent, bevat uw welkomstbrief uw IP-adressen van de Cloud Gateway en andere relevante informatie. Naast de brief die u hier ziet, wordt een gecodeerde e-mail naar u verzonden die u aanvullende informatie biedt over het aantal Cloud Gateway (ook bekend als ESA) en Cloud Email and Web Manager (ook bekend als SMA) dat is geleverd voor uw toewijzing. Als u geen kopie van de brief hebt ontvangen of niet hebt, neem dan contact op ces-activations@cisco.com met uw contactgegevens en domeinnaam onder service.

Elke client heeft een eigen IP. U kunt de toegewezen IP-adressen of hostnamen gebruiken in de Microsoft 365-configuratie.

Opmerking: het wordt sterk aanbevolen om te testen voordat een geplande productie-mailcutover wordt uitgevoerd, omdat configuraties tijd kosten om te repliceren in de Microsoft 365 Exchange-console. Laat minimaal een uur voor alle wijzigingen van kracht worden.

Opmerking: de IP-adressen in de schermafbeelding zijn evenredig met het aantal Cloud Gateways dat is toegewezen aan uw toewijzing. Dit is bijvoorbeeld xxx.yy.140.105 het IP-adres van de Data 1-interface voor Gateway 1 en het IP-adres van de Data 1-interface voor Gateway 2. Dit adres xxx.yy.150.143 is het IP-adres van de Data 1-interface voor Gateway 2. Het IP-adres van de Data 2-interface voor Gateway 1 is xxx.yy.143.186 , en het IP-adres van de Data 2-interface voor Gateway 2 is xxx.yy.32.98hetzelfde. Als uw welkomstbrief geen informatie bevat voor Data 2 (uitgaande interface-IP's), neemt u contact op met Cisco TAC om de Data 2-interface aan uw toewijzing toe te voegen.

Microsoft 365 configureren met beveiligde e-mail

Inkomende e-mail vanuit Cisco Secure Email configureren in Microsoft 365

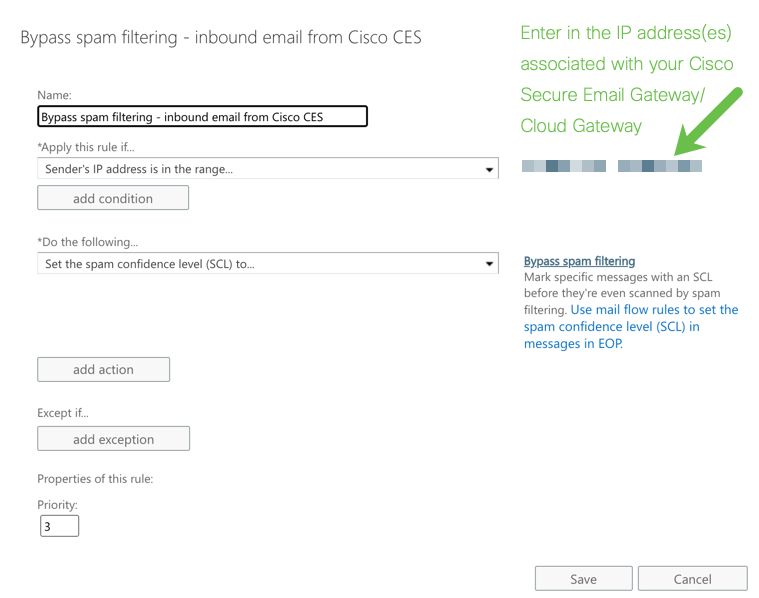

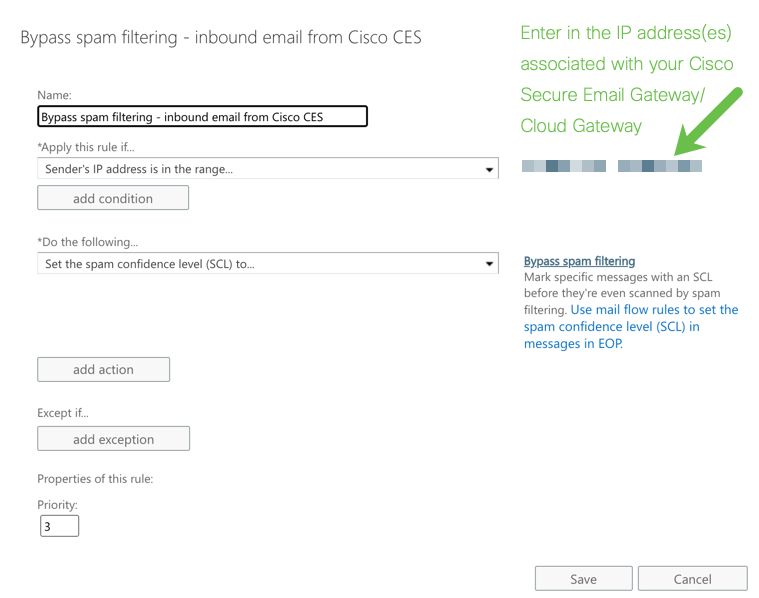

Spamfilterregel omzeilen

- Meld u aan bij het Microsoft Exchange Admin Center

- Navigeer in het menu aan de linkerkant naar

Mail flow > Rules.

- Klik op

Add a rule om een nieuwe regel aan te maken.

- Voer een naam in voor de nieuwe regel:

Bypass spam filtering - inbound email from Cisco CES.

- Voor *Pas deze regel toe als..., kies

The sender - IP address is in any of these ranges or exactly matches.

- Voeg voor het pop-upvenster IP-adresbereiken opgeven de IP-adressen toe die zijn opgegeven in de welkomstbrief voor Cisco Secure Email.

- Klik op de knop

OK.

- Voor *Doe het volgende..., selecteer

Modify the message properties en kies set the spam confidence level (SCL)gebruiken Bypass spam filtering.

- Klik op de knop

Next

- Selecteer

Enforce en klik op Next

- en

Finish

Een voorbeeld van hoe je regel eruit ziet:

bypassregel

bypassregel

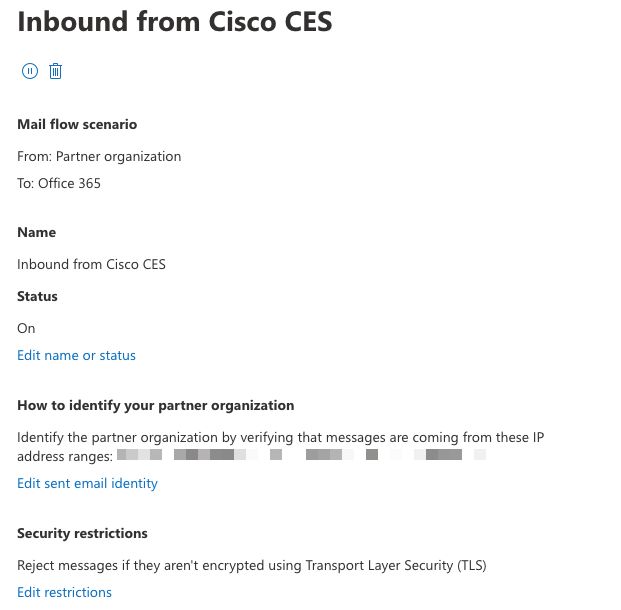

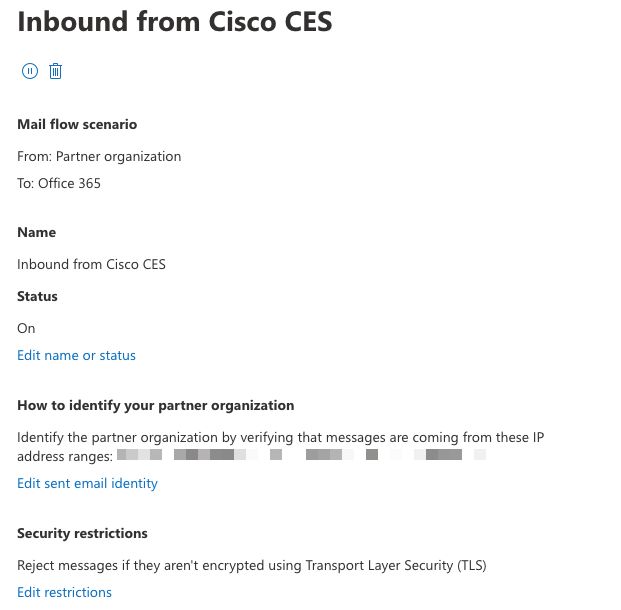

Ontvangende connector

- Blijf in het Exchange-beheercentrum.

- Navigeer in het menu aan de linkerkant naar

Mail flow > Connectors.

- Klik

[+ Add a connector] om een nieuwe connector te maken.

- Kies in het pop-upvenster Select your mail flow scenario (Selecteer uw e-mailstroomscenario):

- Van:

Partner organization

- in:

Office365

- Klik op de knop

Next.

- Voer een naam in voor de nieuwe connector:

Inbound from Cisco CES.

- Voer desgewenst een beschrijving in.

- Klik op de knop

Next.

- selecteren

By verifying that the IP address of the sending...

- Klik

[+] en voeg de IP-adressen toe die zijn opgegeven in de welkomstbrief en die worden gebruikt in de regel voor het omzeilen van spam.

- Klik op de knop

Next.

- kiezen

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- Klik op de knop

Next.

- Klik op de knop

Save.

Een voorbeeld van hoe uw connectorconfiguratie eruit ziet:

Connector inbound

Connector inbound

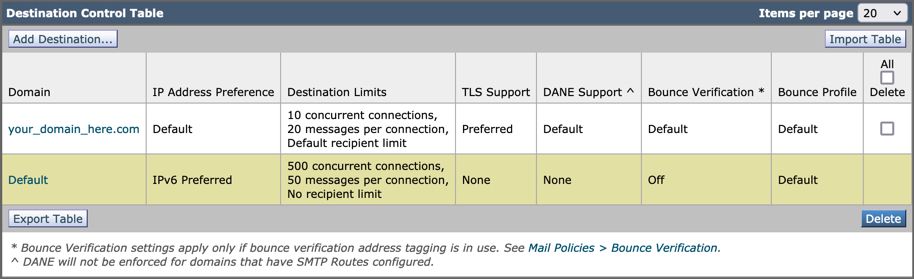

E-mail van Cisco Secure Email naar Microsoft 365 configureren

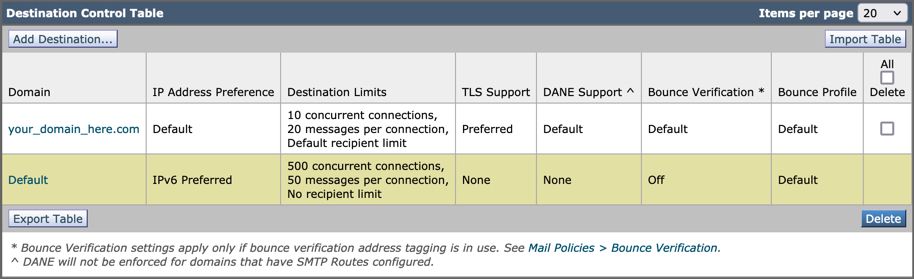

Besturingselementen voor bestemming

Stel een zelfgaspedaal in voor een bezorgdomein in uw bestemmingscontroles. Natuurlijk kunt u de gashendel later verwijderen, maar dit zijn nieuwe IP's voor Microsoft 365 en u wilt geen beperking door Microsoft vanwege de onbekende reputatie.

- Log in op uw Gateway.

- Navigeer naar

Mail Policies > Destination Controls.

- Klik op de knop

Add Destination.

- Gebruik:

- Bestemming: voer uw domeinnaam in

- Gelijktijdige verbindingen:

10

- Maximum aantal berichten per verbinding:

20

- TLS-ondersteuning:

Preferred

- Klik op de knop

Submit.

- Klik

Commit Changes in de rechterbovenhoek van de gebruikersinterface (UI) om uw configuratiewijzigingen op te slaan.

Een voorbeeld van hoe uw Bestemmingstafel eruitziet:

Toegangstabel voor ontvangers

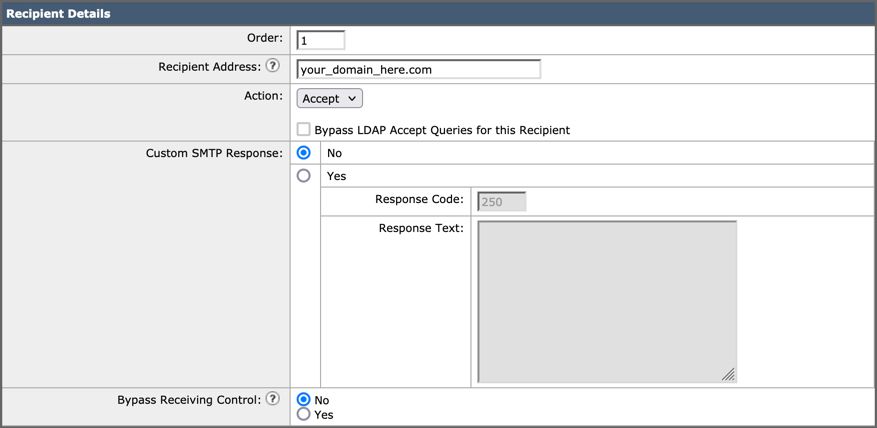

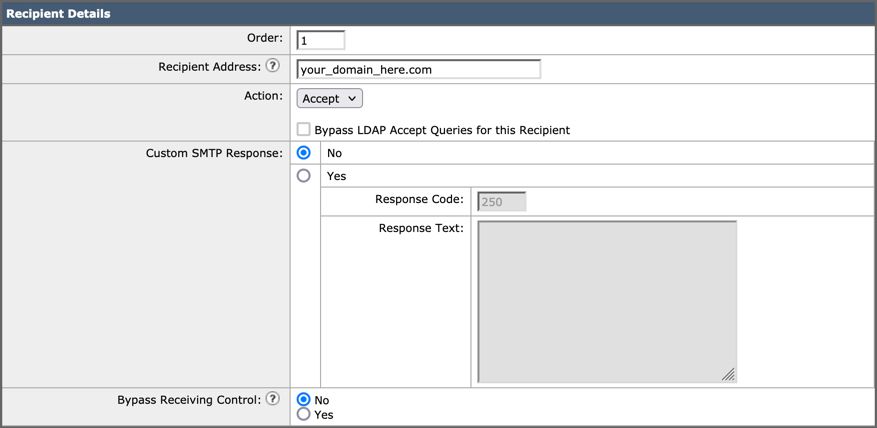

Stel vervolgens de Recipient Access Table (RAT ofwel Toegangstabel voor ontvangers) in om e-mail voor uw domeinen te accepteren:

- Navigeer naar

Mail Policies > Recipient Access Table (RAT).

Opmerking: zorg ervoor dat de Listener is voor Incoming Listener, IncomingMail of MailFlow, op basis van de werkelijke naam van uw Listener voor uw primaire e-mailstroom.

- Klik op de knop

Add Recipient.

- Voeg uw domeinen toe in het veld Adres ontvanger.

- Kies de standaardactie van

Accept.

- Klik op de knop

Submit.

- Klik

Commit Changes in de rechterbovenhoek van de gebruikersinterface om uw configuratiewijzigingen op te slaan.

Een voorbeeld van hoe uw RAT-vermelding eruit ziet:

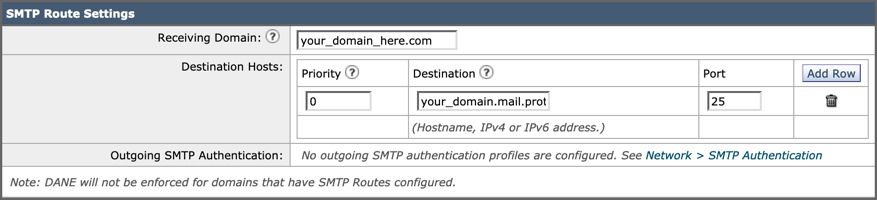

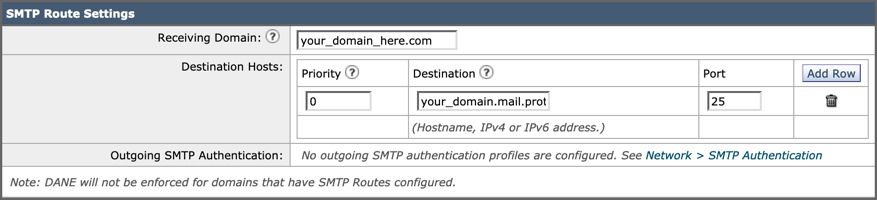

SMTP-routes

Stel de SMTP-route in om e-mail van Cisco Secure Email naar uw Microsoft 365-domein te verzenden:

- Navigeer naar

Network > SMTP Routes.

- Klik op de knop

Add Route...

- Ontvangend domein: voer uw domeinnaam in.

- Bestemmingshosts: voeg uw originele Microsoft 365 MX-record toe.

- Klik op de knop

Submit.

- Klik

Commit Changes in de rechterbovenhoek van de gebruikersinterface om uw configuratiewijzigingen op te slaan.

Een voorbeeld van hoe uw SMTP-routeinstellingen eruit zien:

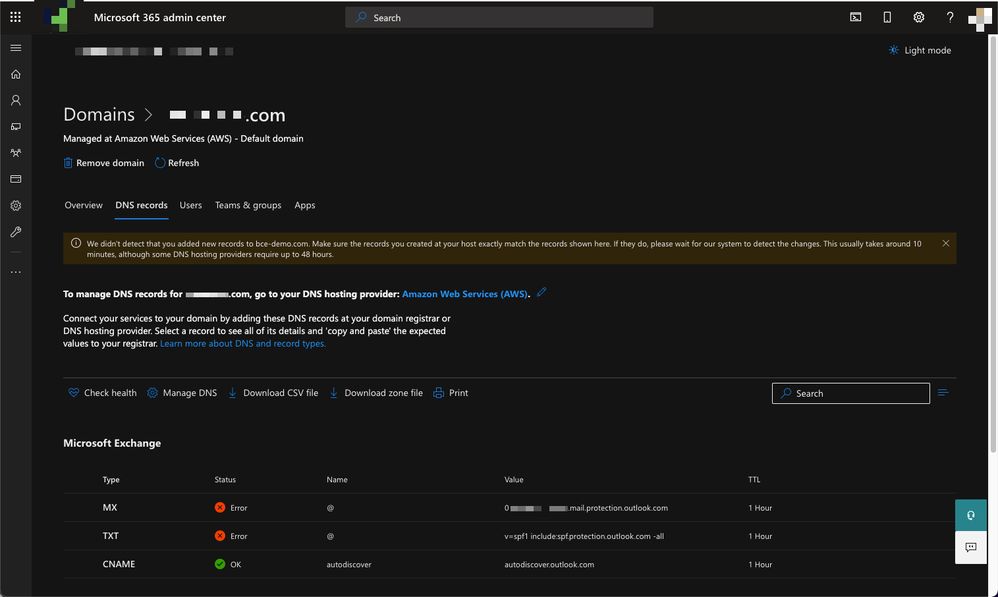

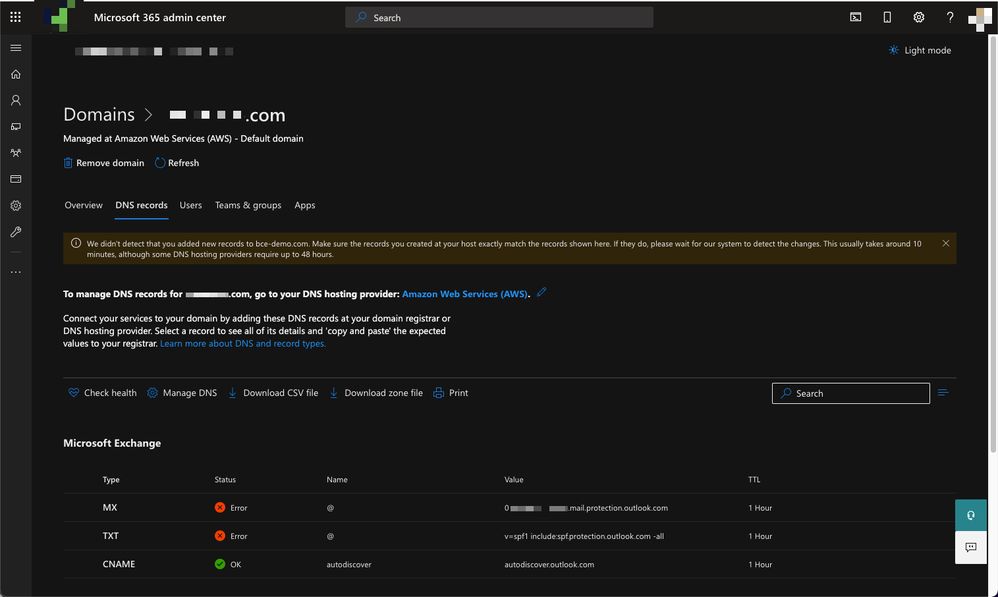

Configuratie van DNS (MX-record)

U bent klaar om over het domein te snijden door een recordwijziging in Mail Exchange (MX). Werk samen met uw DNS-beheerder om uw MX-records op te lossen naar de IP-adressen voor uw Cisco Secure Email Cloud-exemplaar, zoals aangegeven in uw welkomstbrief voor Cisco Secure Email.

Controleer ook de wijziging in de MX-record vanaf uw Microsoft 365-console:

- Meld u aan bij de Microsoft O365-beheerconsole.

- Navigeer naar

Home > Settings > Domains.

- Kies uw standaard domeinnaam.

- Klik op de knop

Check Health.

Dit geeft de huidige MX-records weer van hoe Microsoft 365 uw DNS- en MX-records opzoekt die aan uw domein zijn gekoppeld:

Opmerking: In dit voorbeeld wordt de DNS gehost en beheerd door Amazon Web Services (AWS). Verwacht als beheerder een waarschuwing als uw DNS ergens buiten de Microsoft 365-account wordt gehost. Je kunt waarschuwingen negeren zoals: "We hebben niet gedetecteerd dat je nieuwe records hebt toegevoegd aan your_domain_here.com. Zorg ervoor dat de records die u op uw host hebt gemaakt, overeenkomen met de records die hier worden weergegeven..." De stapsgewijze instructies herstellen de MX-records naar wat oorspronkelijk was geconfigureerd om naar uw Microsoft 365-account te leiden. Hiermee wordt de Cisco Secure Email Gateway verwijderd uit de inkomende verkeersstroom.

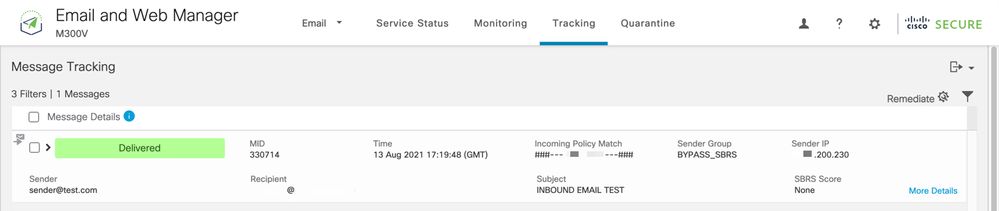

Inkomende e-mail testen

Test inkomende e-mail naar uw Microsoft 365-e-mailadres. Controleer vervolgens of het in uw Microsoft 365-e-mailinbox aankomt.

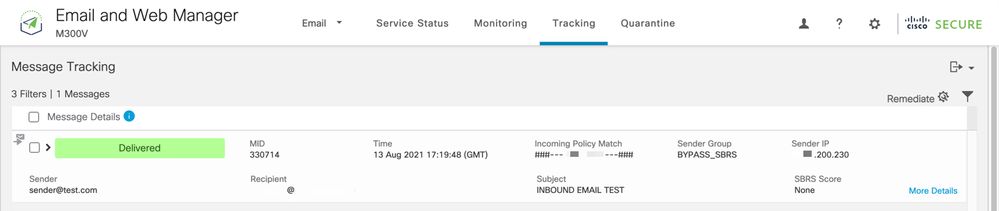

Valideer de e-maillogboeken in Berichtentracering op uw Cisco Secure Email and Web Manager (ook bekend als SMA) die bij uw exemplaar wordt geleverd.

U kunt e‑maillogboeken als volgt bekijken in uw SMA:

- Log in op je SMA.

- Klik op de knop

Tracking.

- Voer de benodigde zoekcriteria in en klik

Search;en verwacht dergelijke resultaten:

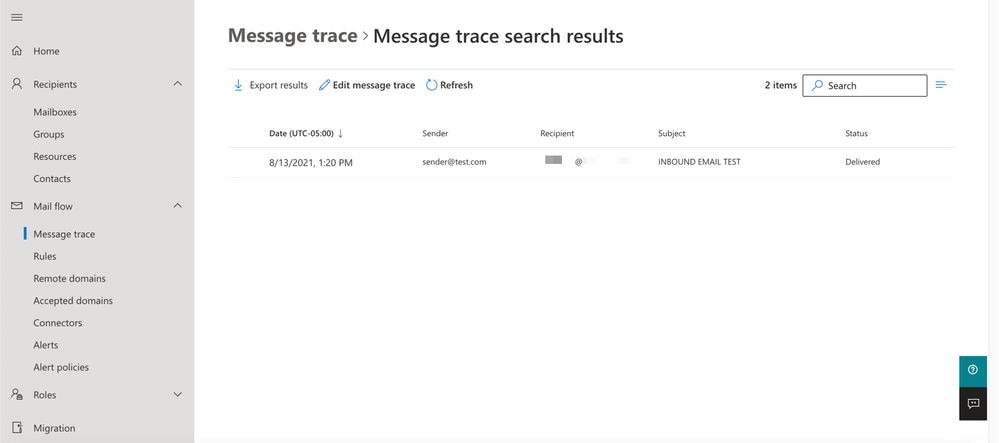

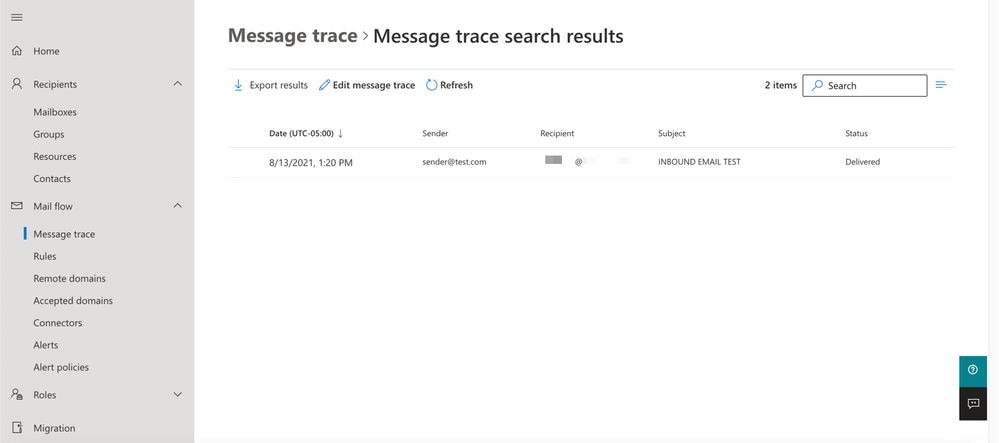

U kunt e‑maillogboeken als volgt bekijken in Microsoft 365:

- Meld u aan bij het Microsoft Exchange Admin Center.

- Navigeer naar

Mail flow > Message trace.

- Microsoft biedt standaardcriteria om mee te zoeken. Kies er bijvoorbeeld voor

Messages received by my primary domain in the last day om uw zoekopdracht te starten.

- Voer de benodigde zoekcriteria voor ontvangers in en klik op

Search en verwacht resultaten die vergelijkbaar zijn met:

Uitgaande e-mail van Microsoft 365 configureren in Cisco Secure Email

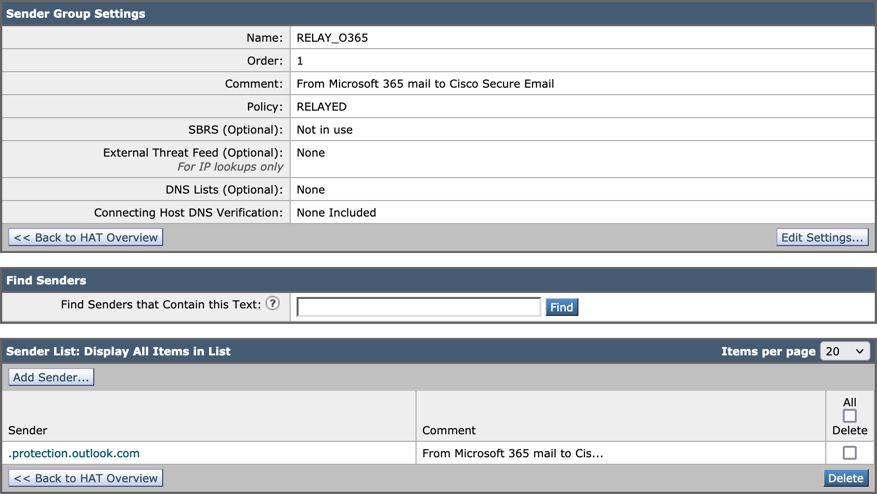

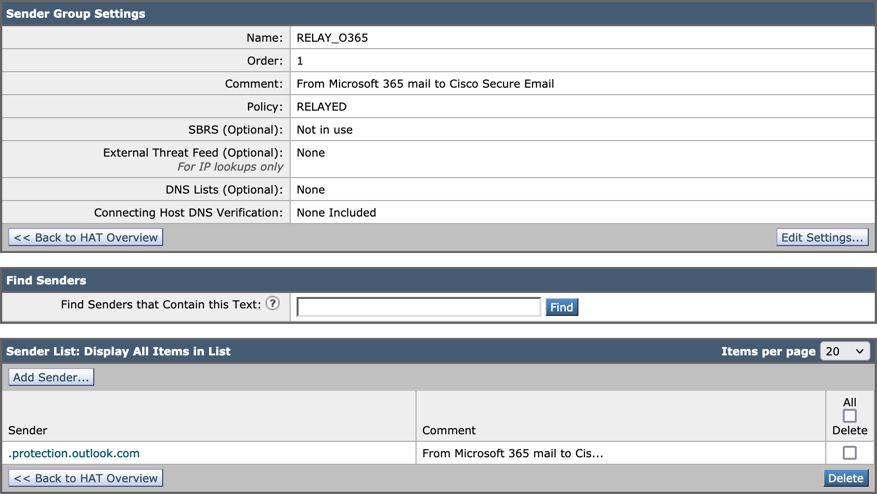

RELAYLIST configureren op Cisco Secure Email Gateway

Raadpleeg uw welkomstbrief voor Cisco Secure Email. Daarnaast wordt een secundaire interface opgegeven voor uitgaande berichten via uw Gateway.

- Log in op uw Gateway.

- Navigeer naar

Mail Policies > HAT Overview.

Opmerking: zorg ervoor dat de Listener is voor uitgaande luisteraar, uitgaande e-mail of MailFlow-Ext, op basis van de werkelijke naam van uw Listener voor uw externe / uitgaande e-mailstroom.

- Klik op de knop

Add Sender Group...

- Configureer de afzendersgroep als volgt:

- Naam: RELAY_O365

- Commentaar: <<Geef een opmerking op als u uw afzendergroep wilt noteren>>

- Beleid: GERELATEERD

- Klik op de knop

Submit and Add Senders.

- Afzender:

.protection.outlook.com

Opmerking: de . (punt) aan het begin van de naam van het afzenderdomein is vereist.

- Klik op de knop

Submit.

- Klik

Commit Changes in de rechterbovenhoek van de gebruikersinterface om uw configuratiewijzigingen op te slaan.

Een voorbeeld van hoe de instellingen van de afzendergroep eruit zien:

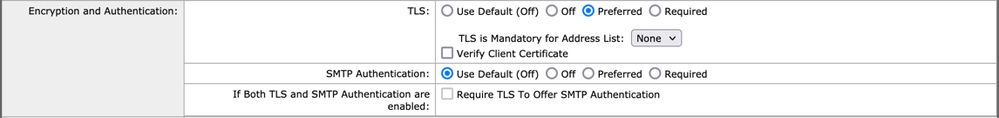

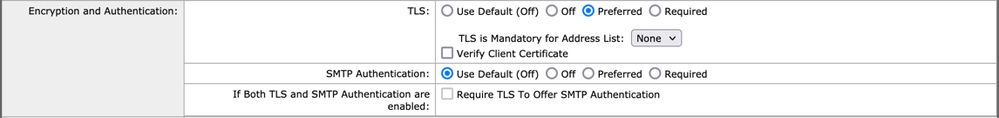

TLS inschakelen

- Klik op de knop

<.

- Klik op het E-mailstroombeleid met de naam:

RELAYED.

- Scroll naar beneden en kijk in het

Security Features gedeelte voor Encryption and Authentication.

- Kies het volgende voor TLS:

Preferred.

- Klik op de knop

Submit.

- Klik

Commit Changes in de rechterbovenhoek van de gebruikersinterface om uw configuratiewijzigingen op te slaan.

Een voorbeeld van hoe de configuratie van het e-mailstroombeleid eruit ziet:

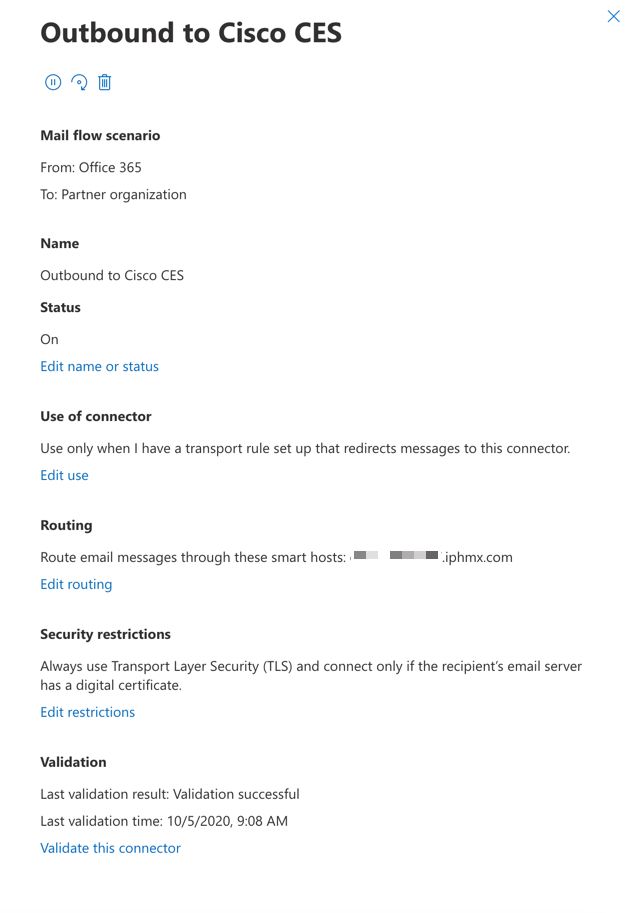

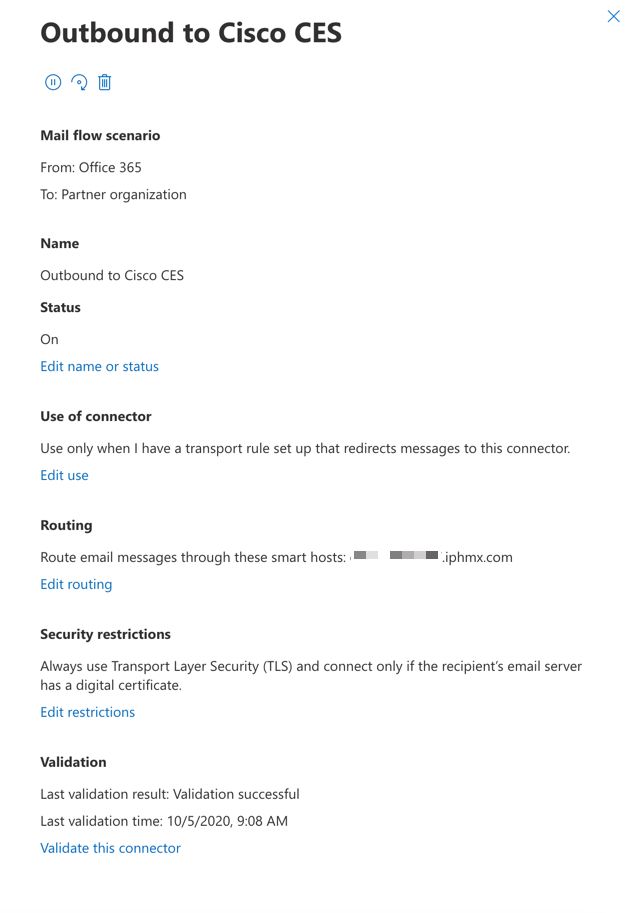

E-mail configureren van Microsoft 365 naar CES

- Meld u aan bij het Microsoft Exchange Admin Center.

- Navigeer naar

Mail flow > Connectorsde.

- Klik

[+ Add a connetor]om een nieuwe connector te maken.

- Kies in het pop-upvenster Select your mail flow scenario (Selecteer uw e-mailstroomscenario):

- Van:

Office365

- in:

Partner organization

- Klik op de knop

Next.

- Voer een naam in voor de nieuwe connector:

Outbound to Cisco CES.

- Voer desgewenst een beschrijving in.

- Klik op de knop

Next.

- Wanneer wilt u deze connector gebruiken?:

- Kies:

Only when I have a transport rule set up that redirects messages to this connector.

- Klik op de knop

Next.

- Klik op de knop

Route email through these smart hosts.

- Klik

[+] en voer de uitgaande IP-adressen of hostnamen in die in uw CES-welkomstbrief worden vermeld.

- Klik op de knop

Save.

- Klik op de knop

Next.

- Hoe kan Office 365 verbinding maken met de e-mailserver van uw partnerorganisatie?

- Kies:

Always use TLS to secure the connection (recommended).

- kiezen

Any digital certificate, including self-signed certificates.

- Klik op de knop

Next.

- U krijgt het bevestigingsscherm te zien.

- Klik op de knop

Next.

- Gebruik

[+] dit om een geldig e-mailadres in te voeren en klik op OK.

- Klik

Validate en laat de validatie uitvoeren.

- Als u klaar bent, klikt u op

- Klik op de knop

Save.

Een voorbeeld van hoe uw uitgaande connector eruit ziet:

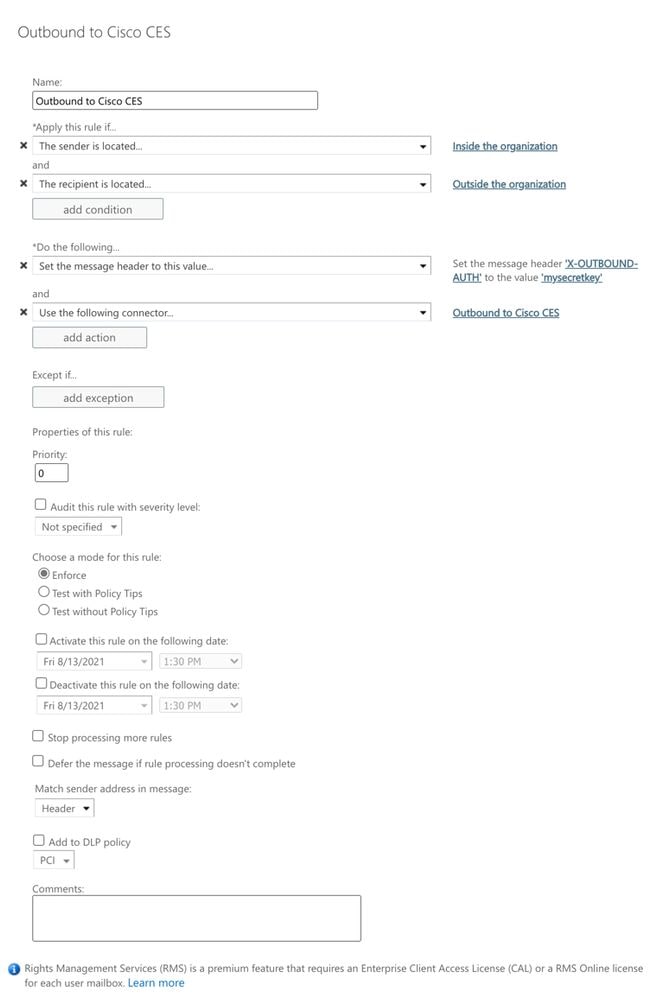

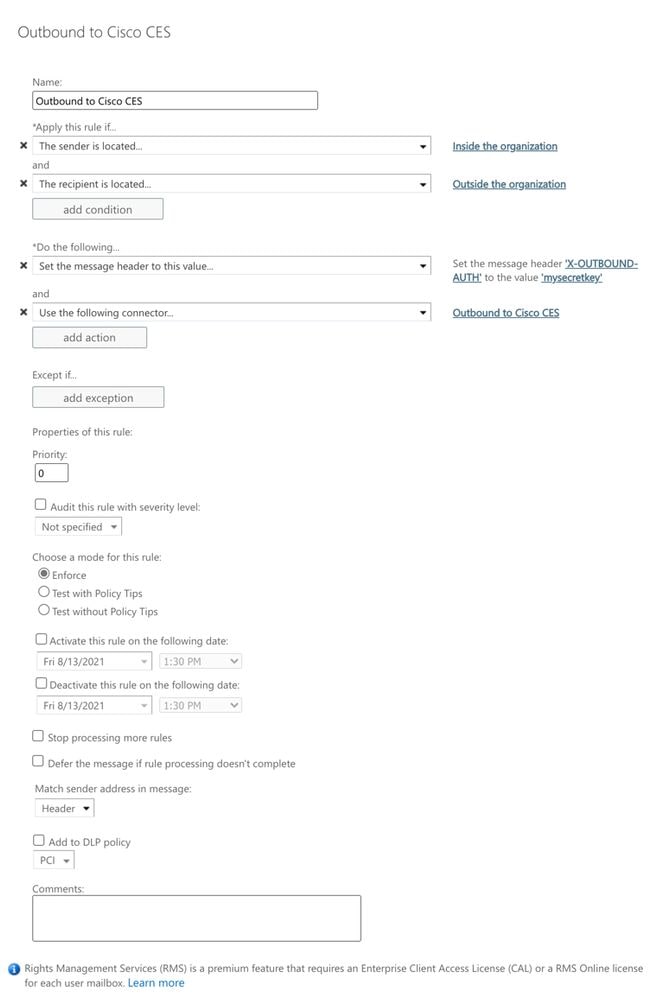

Een e-mailstroomregel maken

- Meld u aan bij uw Exchange-beheercentrum.

- Klik erop

mail flow;dat u op het tabblad Regels bent.

- Klik

[+] om een nieuwe regel toe te voegen.

- kiezen

Create a new rule.

- Voer een naam in voor de nieuwe regel:

Outbound to Cisco CES.

- Voor *Pas deze regel toe als..., kies:

The sender is located...

- Kies voor het pop-upvenster Locatie van geselecteerde afzender:

Inside the organization.

- Klik op de knop

OK.

- Klik op de knop

More options...

- Klik op de

add condition knop en voeg een tweede voorwaarde in:

- kiezen

The recipient...

- Kies:

Is external/internal.

- Kies voor het pop-upvenster Locatie van geselecteerde afzender:

Outside the organization .

- Klik op de knop

OK.

- Voor *Doe het volgende..., kies:

Redirect the message to...

- Selecteer: de volgende connector.

- En selecteer uw Outbound to Cisco CES-connector.

- Klik op OK.

- Ga terug naar "*Doe het volgende..." en plaats een tweede actie:

- Kies:

Modify the message properties...

- Kies:

set the message header

- Stel de berichtkop in:

X-OUTBOUND-AUTH.

- Klik op de knop

OK.

- Stel de waarde in:

mysecretkey.

mysecretkey is simply a placeholder. Please customize this so that it is specific to your environment.

- Klik op de knop

OK.

- Klik op de knop

Save.

Opmerking: om ongeautoriseerde berichten van Microsoft te voorkomen, kan een geheime x-header worden gestempeld wanneer berichten uw Microsoft 365-domein verlaten; deze header wordt geëvalueerd en verwijderd voordat deze op internet wordt geleverd.

Een voorbeeld van hoe uw Microsoft 365 Routing-configuratie eruit ziet:

Open relais voorkomen

Waarschuwing: dit is een cruciale stap. Het beveiligen van de uitgaande luisteraar is essentieel om te voorkomen dat onbevoegde gebruikers e-mail via het apparaat doorsturen

Er zijn twee opties die hieronder worden vermeld. Hoewel we het berichtenfilter (CLI) bij voorkeur aanbevelen, is het inhoudsfilter (GUI) een andere geweldige optie voor degenen die minder bekend zijn met de CLI.

(Optie 1) Open relais via GUI voorkomen

We maken twee inhoudsfilters in de GUI (schermafbeeldingen hieronder gedeeld):

- Het eerste filter zal actie ondernemen op e-mails die niet de X-OUTBOUND-AUTH header hebben of niet de waarde bevatten die we eerder hebben geconfigureerd in O365.

- Het tweede filter is van toepassing op legitieme e-mails die worden verzonden door de O365-huurder. Dit filter verwijdert de X-OUTBOUND-AUTH header, zodat deze in de toekomst niet kan worden misbruikt.

- Navigeer vanuit de GUI naar Mail Policies >> Outgoing Content Filters >> selecteer Stop_O365_OpenRelay (selecteer Add Filter... als dit niet beschikbaar is)

- Zorg ervoor dat het eerste inhoudsfilter als volgt is geconfigureerd:

- Naam: <dit kan van alles zijn>

- Omschrijving: <dit kan van alles zijn>

- Regel toepassen: Alleen als alle voorwaarden overeenkomen

- Voorwaarden

- Andere koptekst:

- Naam koptekst: <Geef de naam van de koptekst van bovenaf op tijdens het maken van de regel voor de e-mailstroom op O365), bijvoorbeeld.

X-OUTBOUND-AUTH

- Sommige klanten hebben deze configuratie mogelijk vooraf gedefinieerd met behulp van een kopwaarde van X-IronPort-Tenant. Hoewel dit ook kan worden gebruikt, is het cruciale onderdeel eenvoudig om ervoor te zorgen dat de header-waarde die is ingevoerd in de voorwaarde Inhoudsfilter, overeenkomt met de header-waarde die is geconfigureerd in de Mail Flow Rule op O365.

- Headerwaarde (niet gelijk aan): <Voer de waarde van de header van bovenaf in tijdens het maken van de regel voor de e-mailstroom op O365), bijvoorbeeld mysecretkey

- ontvangende luisteraar (IS): uitgaande

- Acties

- Logboekvermelding toevoegen: $header["X-OUTBOUND-AUTH"]

- Sommige klanten hebben deze configuratie mogelijk vooraf gedefinieerd met behulp van een kopwaarde van X-IronPort-Tenant. Hoewel dit ook kan worden gebruikt, is het cruciale onderdeel eenvoudig om ervoor te zorgen dat de header-waarde die is ingevoerd in de voorwaarde Inhoudsfilter, overeenkomt met de header-waarde die is geconfigureerd in de Mail Flow Rule op O365.

- Quarantaine: <selecteer respectieve quarantaine>

- Gebruik geen andere speciale tekens dan de hierboven vermelde (zoals *, (, |, enz.), omdat deze vals-positieve overeenkomsten kunnen veroorzaken en kunnen leiden tot het in quarantaine plaatsen van legitieme e-mails.

- Klik op Submit (Verzenden)

- Selecteer voor de volgende stap het inhoudsfilter Strip_Secret_Header en configureer als volgt (selecteer Filter toevoegen... indien niet beschikbaar):

- Naam: <dit kan van alles zijn>

- Omschrijving: <dit kan van alles zijn>

- Voorwaarden

- Andere koptekst:

- Naam koptekst: <Geef de naam van de koptekst van bovenaf op tijdens het maken van de regel voor de e-mailstroom op O365), bijvoorbeeld.

X-OUTBOUND-AUTH

- Sommige klanten hebben deze configuratie mogelijk vooraf gedefinieerd met behulp van een kopwaarde van X-IronPort-Tenant. Hoewel dit ook kan worden gebruikt, is het cruciale onderdeel eenvoudig om ervoor te zorgen dat de header-waarde die is ingevoerd in de voorwaarde Inhoudsfilter, overeenkomt met de header-waarde die is geconfigureerd in de Mail Flow Rule op O365.

- Headerwaarde (is gelijk aan): <Geef de waarde van de header van bovenaf op tijdens het maken van de regel voor de e-mailstroom op O365), bijvoorbeeld mysecretkey

- Acties

- stripkoptekst

- Naam koptekst: <Geef de naam van de koptekst van bovenaf op tijdens het maken van de regel voor de e-mailstroom op O365), bijvoorbeeld.

X-OUTBOUND-AUTH

- Sommige klanten hebben deze configuratie mogelijk vooraf gedefinieerd met behulp van een kopwaarde van X-IronPort-Tenant. Hoewel dit ook kan worden gebruikt, is het cruciale onderdeel eenvoudig om ervoor te zorgen dat de header-waarde die is ingevoerd in de voorwaarde Inhoudsfilter, overeenkomt met de header-waarde die is geconfigureerd in de Mail Flow Rule op O365.

- Klik op Indienen en navigeer vervolgens naar E-mailbeleid >> Beleid voor uitgaande e-mail

- Zorg ervoor dat de nieuw gemaakte inhoudsfilters nu zijn ingeschakeld onder het standaardbeleid en eventuele andere vereiste beleidsregels

- Zorg ervoor dat het inhoudsfilter voor Strip_Secret_Header in de juiste volgorde staat in het/de e-mailbeleid(en). Het moet worden geplaatst na het Stop_O365_OpenRelay Content Filter, anders kunt u de e-mailstroom beïnvloeden en / of de inhoudsfilters werken mogelijk niet zoals bedoeld.

- Verzenden >> Wijzigingen vastleggen

- Ga verder met het testen van uw uitgaande e-mailverkeer

Tip: Nadat uw tests met succes zijn voltooid en de postbezorging werkt zoals verwacht, wordt aanbevolen om de actie in het inhoudsfilter te wijzigen van "quarantaine" naar "laten vallen".

Stop_O365_OpenRelay-inhoudsfilter

Stop_O365_OpenRelay-inhoudsfilter

inhoudsfilter strip_secret_header

inhoudsfilter strip_secret_header

(Optie 2) Open relais via CLI voorkomen

Toegang tot de CLI voor uw Cisco Secure Email Gateway.

Opmerking: Cisco Secure Email Cloud Gateway > CLI-toegang (Command Line Interface).

Maak een berichtenfilter om de aanwezigheid en waarde van de x-header te inspecteren en de header te verwijderen als deze bestaat. Als er geen header is, wijs het bericht dan af.

- Meld u aan bij uw Gateway via de CLI.

- Voer het

filters commando uit.

- Als uw Gateway is geclusterd, drukt u op Return om de filters in de clustermodus te bewerken.

- Gebruik de

New opdracht om een berichtenfilter te maken, te kopiëren en te plakken:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

}

- Druk één keer op Enter om een nieuwe lege regel te maken.

- Voer

[.] op de nieuwe regel in om uw nieuwe berichtenfilter te beëindigen.

- Klik

return één keer om het menu Filters af te sluiten.

- Voer het

commit commando uit om de wijzigingen in uw configuratie op te slaan.

Opmerking: Vermijd speciale tekens voor de geheime sleutel. De ^ en $ die in het berichtenfilter worden weergegeven, zijn regex-tekens en worden gebruikt zoals in het voorbeeld.

Opmerking: Controleer de naam van de configuratie van uw REALYLIST. Het kan worden geconfigureerd met een alternatieve naam, of u kunt een specifieke naam hebben op basis van uw relaybeleid of e-mailprovider.

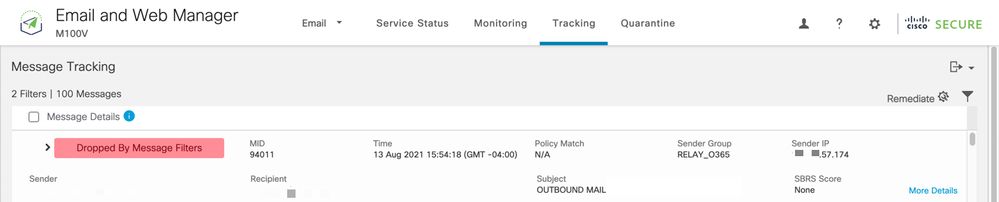

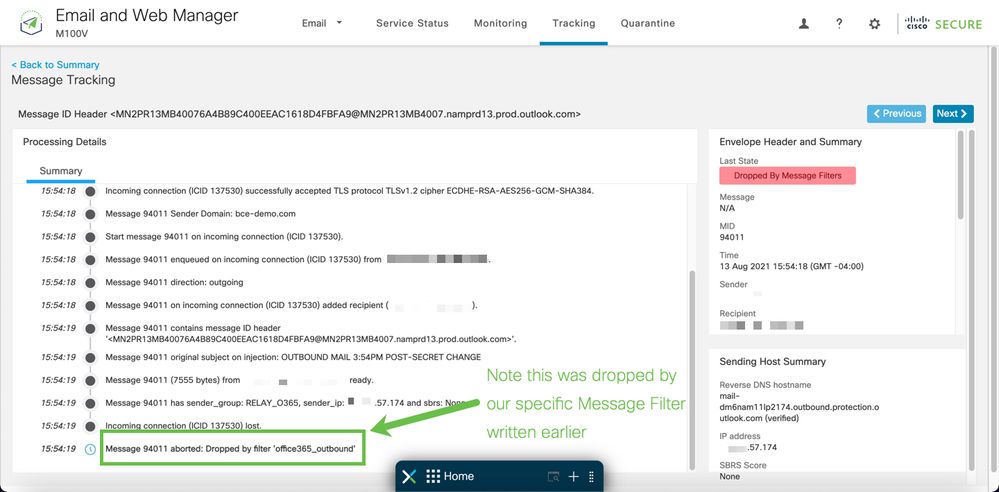

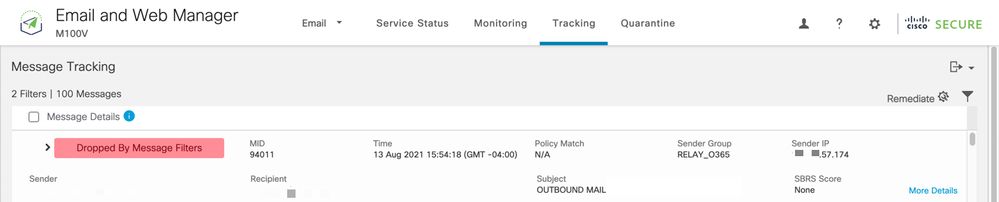

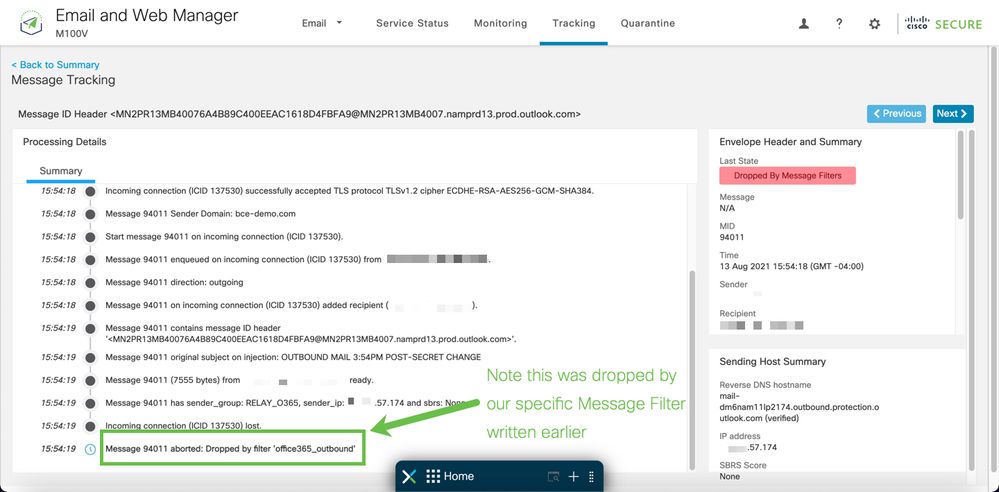

Uitgaande e-mail testen

Test uitgaande e-mail van uw Microsoft 365-e-mailadres naar een externe domeinontvanger. U kunt Berichtentracering bekijken vanuit uw Cisco Secure Email and Web Manager om ervoor te zorgen dat deze correct naar buiten wordt gerouteerd.

Opmerking: controleer uw TLS-configuratie (Systeembeheer > SSL-configuratie) op de Gateway en de cijfers die worden gebruikt voor uitgaande SMTP. Cisco Best Practices beveelt aan:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

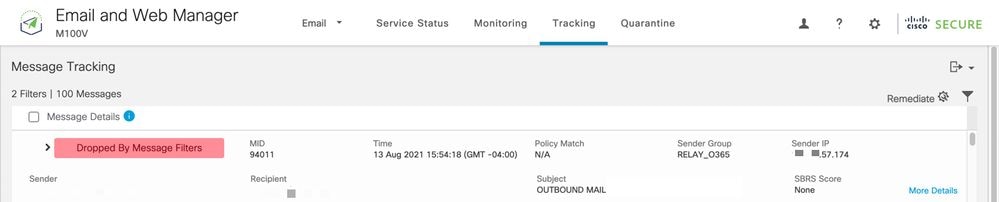

Een voorbeeld van Tracking (Tracering) met succesvolle levering:

Klik hier More Details om de volledige berichtdetails te zien:

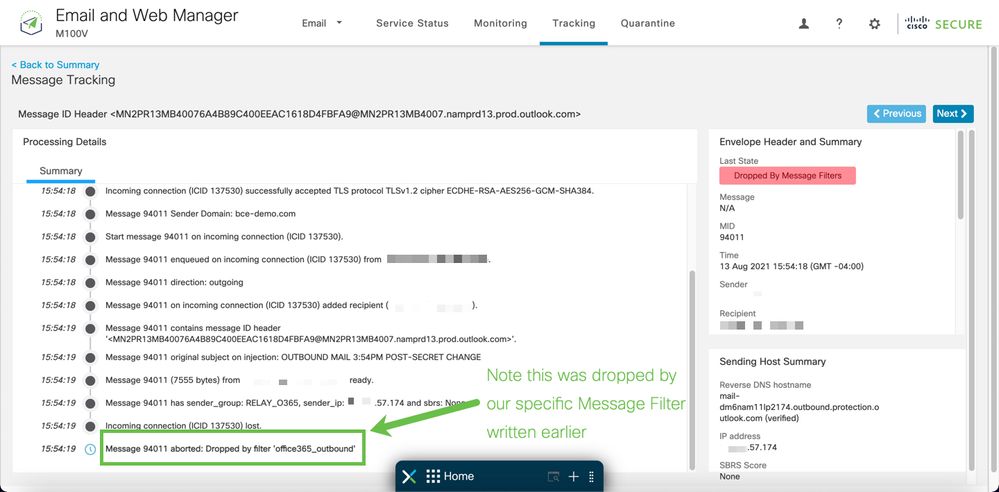

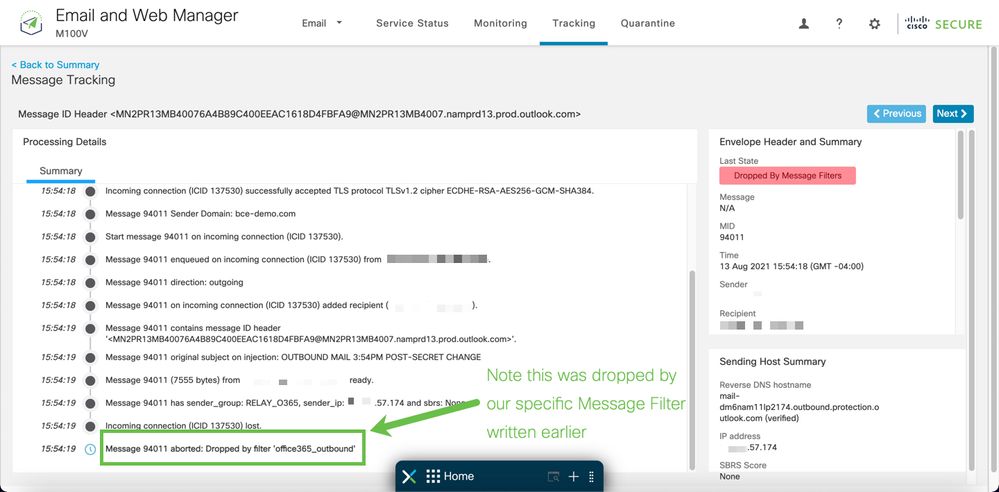

Een voorbeeld van berichttracering waarbij de x-header niet overeenkomt:

Gerelateerde informatie

Cisco Secure Email Gateway-documentatie

Beveiligde documentatie voor de cloudgateway van e-mail

Documentatie van Cisco Secure Email en Web Manager

Cisco Secure-productdocumentatie

Feedback

Feedback