Inleiding

Dit document beschrijft configuratie stappen hoe te om 3rd party Certificate Authority (CA) ondertekende certificaat op een Cisco Voice Operating System (VOS) gebaseerde samenwerkingsserver te uploaden met behulp van de opdrachtregel interface (CLI).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Public Key Infrastructure (PKI) en de implementatie ervan op Cisco VOS-servers en Microsoft CA

- DNS-infrastructuur is vooraf geconfigureerd

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- VOS-server: Cisco Unified Communications Manager (CUCM) versie 9.1.2

- CA: Windows 2012-server

- Clientbrowser: Mozilla Firefox versie 47.0.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

In alle Cisco Unified Communications VOS-producten zijn er ten minste twee soorten aanmeldingsgegevens: applicaties zoals ccmadmin, ccmservice, cuadmin, cfadmin, cuic) en VOS platform (cmplatform, drf, cli).

In sommige specifieke scenario's is het erg handig om toepassingen te beheren via de webpagina en platformgerelateerde activiteiten uit te voeren via de opdrachtregel. Hieronder vindt u mogelijk een procedure voor het importeren van 3rd party signed certificate alleen via CLI. In dit voorbeeld is het Tomcat-certificaat geüpload. Voor CallManager of een andere toepassing ziet het er hetzelfde uit.

Genereert CA-ondertekend certificaat

Samenvatting van opdrachten

Een lijst van de opdrachten die in het artikel worden gebruikt.

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

Controleer de juiste certificaatinformatie

Lijst van alle geüploade vertrouwde certificaten.

admin:show cert list own

tomcat/tomcat.pem: Self-signed certificate generated by system

ipsec/ipsec.pem: Self-signed certificate generated by system

CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA

CAPF/CAPF.pem: Self-signed certificate generated by system

TVS/TVS.pem: Self-signed certificate generated by system

Controleer wie het certificaat voor Tomcat-service heeft afgegeven.

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

Dit is een zelfondertekend certificaat omdat de emittent het onderwerp aanpast.

Aanvraag voor certificaatteken genereren (CSR)

MVO genereren.

admin:set csr gen tomcat

Successfully Generated CSR for tomcat

Controleer of de aanvraag voor het certificaatteken met succes is gegenereerd.

admin:show csr list own

tomcat/tomcat.csr

Open het bestand en kopieer de inhoud naar het tekstbestand. Sla het op als tac_tomcat.csr bestand.

admin:show csr own tomcat

-----BEGIN CERTIFICATE REQUEST-----

MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp

ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD

MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk

NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1

MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh

lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf

l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU

7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ

W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR

84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s

/C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G

CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG

SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82

PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH

ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB

gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+

7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH

StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP

-----END CERTIFICATE REQUEST-----

Tomcat-servercertificaat genereren

Genereer een certificaat voor Tomcat-service op de CA.

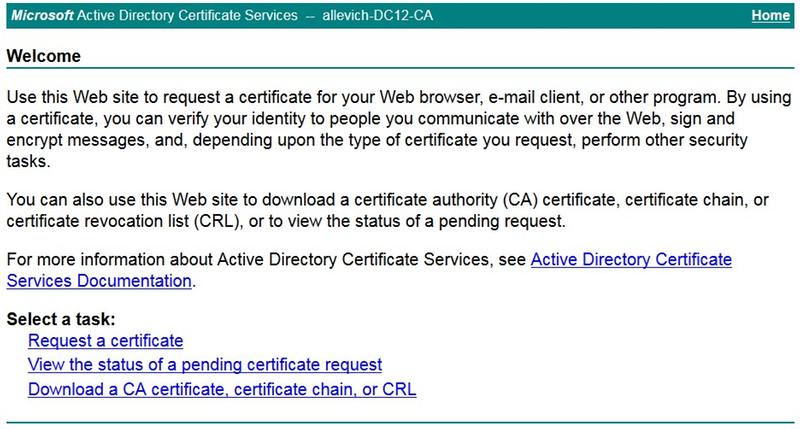

Open de webpagina voor de certificaatautoriteit in een browser. Plaats de juiste referenties in de verificatieprompt.

http://dc12.allevich.local/certsrv/

Download het CA root certificaat. Selecteer een CA-certificaat, certificaatketen of CRL-menu downloaden. Kies in het volgende menu de juiste CA uit de lijst. De coderingsmethode moet Base 64 zijn. Download het CA-certificaat en sla het op in het besturingssysteem met de naam ca.cer.

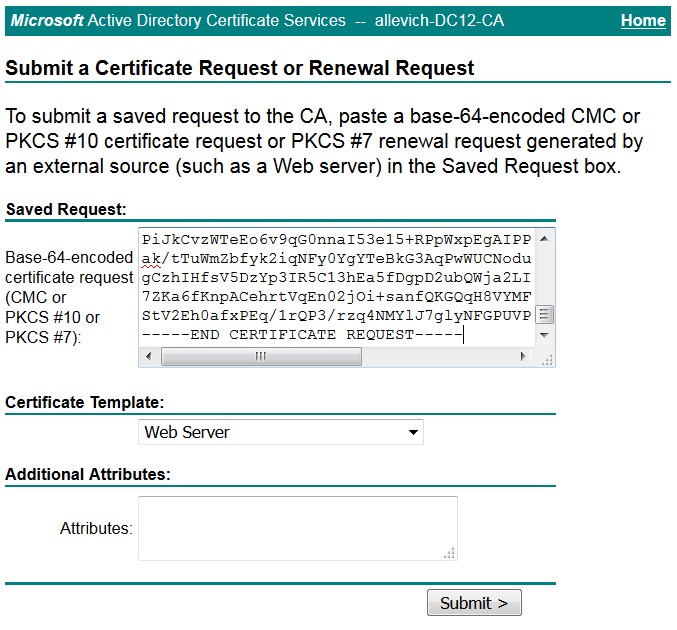

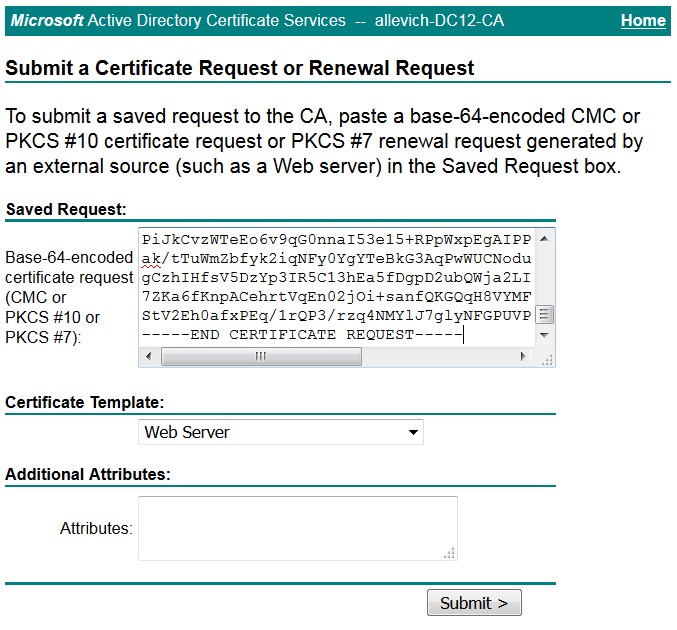

Druk op Certificaat aanvragen en vervolgens op Geavanceerd certificaatverzoek. Stel certificaatsjabloon in op de webserver en plak de CSR-inhoud van het tekstbestand tac_tomcat.csr zoals getoond.

Tip: Als de bewerking in het lab wordt uitgevoerd (of als Cisco VOS-server en de CA zich onder hetzelfde beheerdomein bevindt) om tijd te besparen, kopieert u de CSR en plakt u de CSR uit de geheugenbuffer.

Druk op Indienen. Selecteer Base 64 encoded optie en download het certificaat voor de Tomcat-service.

Opmerking: Als het certificaat in bulk wordt gegenereerd, zorg er dan voor dat de naam van het certificaat wordt gewijzigd in een betekenisvolle.

Tomcat-certificaat importeren naar de Cisco VOS-server

CA-certificaat importeren

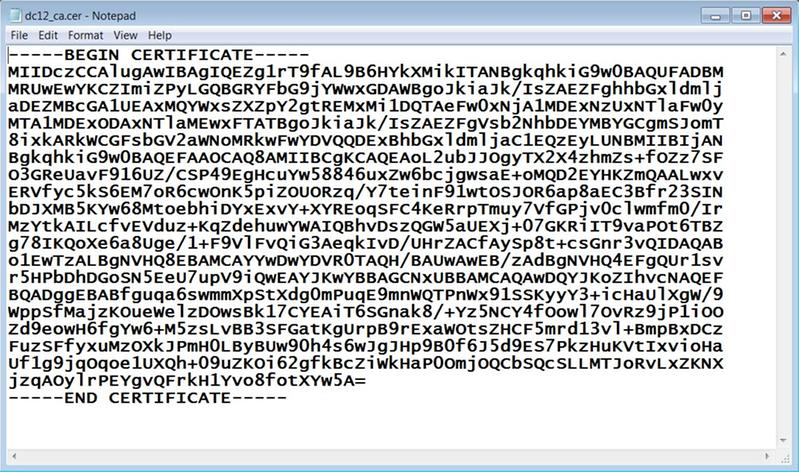

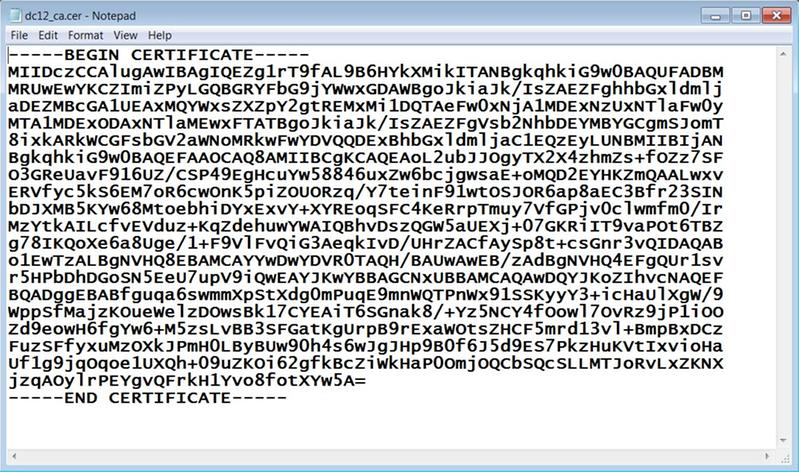

Open het CA-certificaat dat is opgeslagen met de naam ca.cer. Het moet eerst worden geïmporteerd.

Kopieert de inhoud naar de buffer en typ de volgende opdracht in de CUCM CLI:

admin:set cert import trust tomcat

Paste the Certificate and Hit Enter

Er wordt een prompt weergegeven om het CA-certificaat te plakken. Plak het zoals hieronder wordt getoond.

-----BEGIN CERTIFICATE-----

MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM

MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj

aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y

MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT

8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF

O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv

ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN

bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir

MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ

g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB

o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv

r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF

BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9

WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO

Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz

FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa

Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX

jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A=

-----END CERTIFICATE-----

Indien een vertrouwenscertificaat is geüpload, wordt deze uitvoer weergegeven.

Import of trust certificate is successful

Controleer of het CA-certificaat met succes is geïmporteerd als Tomcat-trust 1.

admin:show cert list trust

tomcat-trust/ucm1-1.pem: Trust Certificate

tomcat-trust/allevich-win-CA.pem: w2008r2 139

<output omited for brevity>

Tomcat-invoercertificaat

De volgende stap is het importeren van Tomcat CA ondertekend certificaat. De operatie ziet er hetzelfde uit als met tomcat-trust cert, alleen het commando is anders.

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

De service opnieuw starten

En ten slotte herstart Tomcat service.

utils service restart Cisco Tomcat

Voorzichtig: Houd in gedachten dat het de werking van webserver-afhankelijke services, zoals Extension Mobility, Missed Calls, Corporate Directory en de anderen verstoort.

Verifiëren

Controleer het certificaat dat is gegenereerd.

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

Zorg ervoor dat de naam van de uitgevende instelling behoort tot de bevoegde autoriteit die het certificaat heeft opgesteld.

Aanmelden bij de webpagina door FQDN van de server in een browser te typen en er wordt geen certificaatwaarschuwing weergegeven.

Problemen oplossen

Het doel van dit artikel is om een procedure met opdrachtsyntaxis te geven over hoe het certificaat via CLI kan worden geüpload, niet om de logica van Public Key Infrastructure (PKI) te benadrukken. Het heeft geen betrekking op SAN-certificaat, ondergeschikte CA, 4096 certificaat sleutellengte en vele andere scenario's.

In een aantal zeldzame gevallen bij het uploaden van een webservercertificaat via de CLI mislukt de bewerking met de foutmelding "Kan CA-certificaat niet lezen". Een tijdelijke oplossing hiervoor is om het certificaat te installeren met behulp van de webpagina.

Een niet-standaard configuratie van de certificeringsinstantie kan leiden tot het probleem met de installatie van het certificaat. Probeer het certificaat te genereren en te installeren vanaf een andere CA met een standaardbasisconfiguratie.

Back out-plan

In het geval dat er een behoefte zal zijn om een zelf-ondertekend certificaat te produceren kan het ook in CLI worden gedaan.

Typ de opdracht hieronder en het Tomcat-certificaat wordt opnieuw gegenereerd naar het zelfondertekende certificaat.

admin:set cert regen tomcat

WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat

Proceed with regeneration (yes|no)? yes

Successfully Regenerated Certificate for tomcat.

You must restart services related to tomcat for the regenerated certificates to become active.

De Tomcat-service moet opnieuw worden gestart om een nieuw certificaat aan te vragen.

admin:utils service restart Cisco Tomcat

Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again

Service Manager is running

Cisco Tomcat[STOPPING]

Cisco Tomcat[STOPPING]

Commanded Out of Service

Cisco Tomcat[NOTRUNNING]

Service Manager is running

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTED]

Verwante artikelen

Certificaat uploaden via webpagina

Procedure voor het verkrijgen en uploaden van Windows Server-zelfondertekende of certificeringsinstantie (CA) ...

Feedback

Feedback