SD-WAN configureren voor site-to-site VPN via beveiligde firewall

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft routegebaseerde VPN-implementatiescenario's met BGP-overlay-routering met behulp van de SD-WAN-functie op Secure Firewall.

Voorwaarden

Alle hubs en spaken draaien FTD 7.6 of hoger software en worden beheerd via dezelfde FMC, die ook 7.6 of hoger software draait.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- IKEv2

- Routegebaseerde VPN

- Virtual Tunnel Interfaces (VTI)

- IPSEC

- BGP

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Cisco Secure Firewall Threat Defense 7.7.10

- Cisco Secure Firewall Management Center 7.7.10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Informatie over functies

Het Management Center vereenvoudigt de configuratie van VPN-tunnels en routering tussen gecentraliseerde hoofdkantoren (hubs) en externe vestigingen (spaken) met behulp van de nieuwe SD-WAN-wizard.

· Automatiseer VPN-configuratie door gebruik te maken van DVTI (Dynamic Virtual Tunnel Interface) op hubs en SVTI (Static Virtual Tunnel Interface) op spaken, met overlay-routering ingeschakeld via BGP.

· Toewijst automatisch SVTI IP-adressen voor spaken en duwt de volledige VTI-configuratie, inclusief crypto-parameters.

· Biedt eenvoudige routeringsconfiguratie in één stap binnen dezelfde wizard om BGP voor overlayroutering mogelijk te maken.

· Maakt schaalbare en optimale routering mogelijk door gebruik te maken van het route-reflectorattribuut voor BGP.

· Meerdere spaken kunnen tegelijkertijd worden toegevoegd met minimale tussenkomst van de gebruiker.

gedekte topologieën

In dit artikel worden meerdere topologieën behandeld om ervoor te zorgen dat gebruikers op de hoogte zijn van verschillende implementatiescenario's.

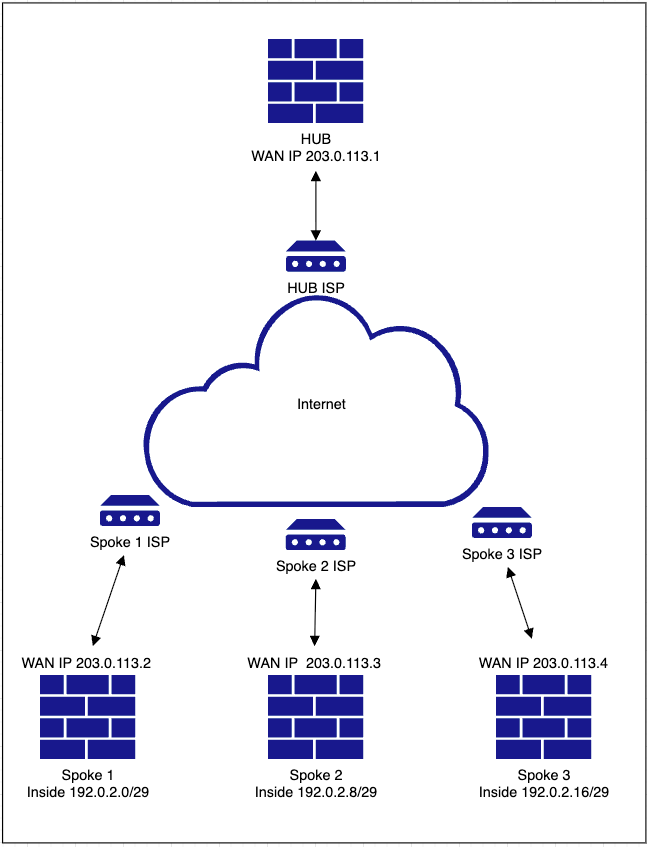

HUB & Spoke (één ISP)

Netwerkdiagram

Configuraties

-

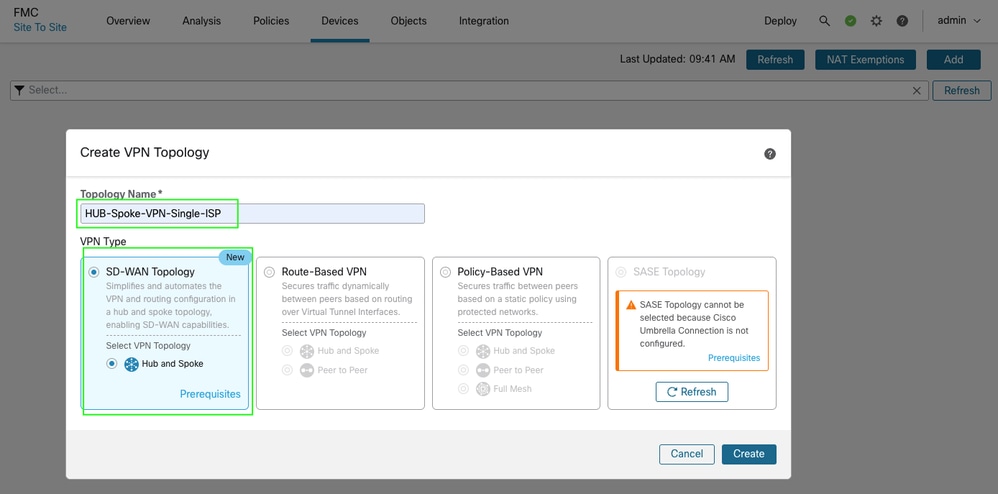

Navigeer naar Apparaten > VPN > Site-naar-site > Toevoegen > SD-WAN-topologie > > Maken.

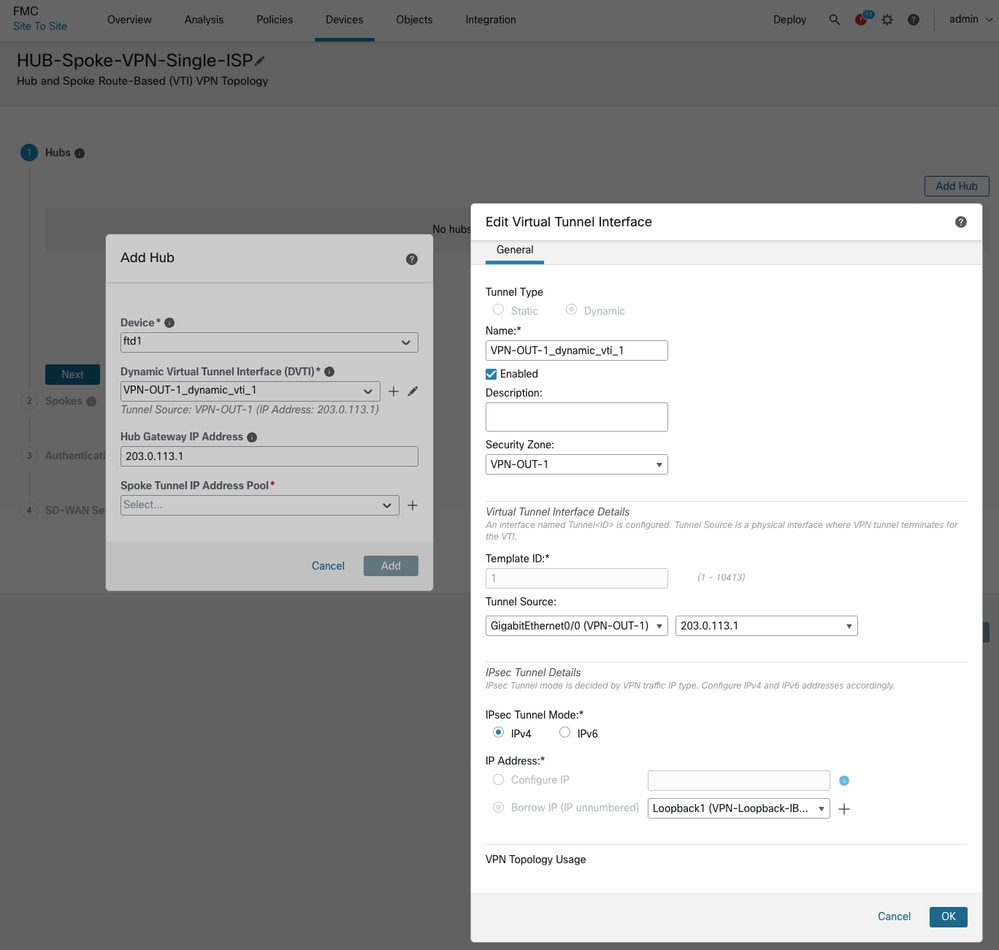

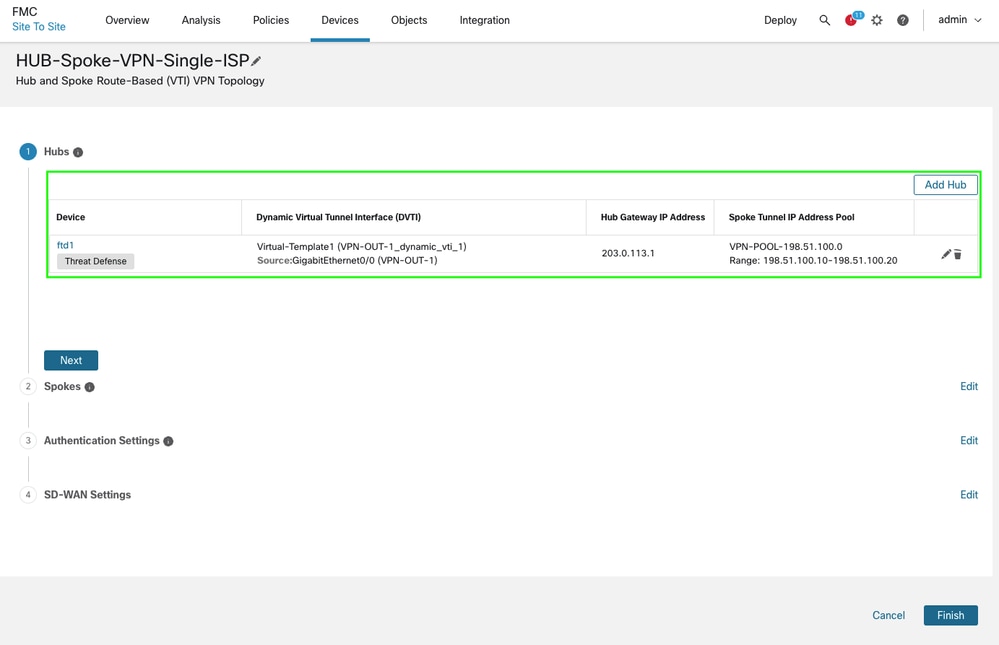

· Voeg een hub toe en maak een DVTI aan het einde van de hub. Als onderdeel van de DVTI-configuratie moet u ervoor zorgen dat u de juiste tunnelbroninterface selecteert volgens de topologie.

-

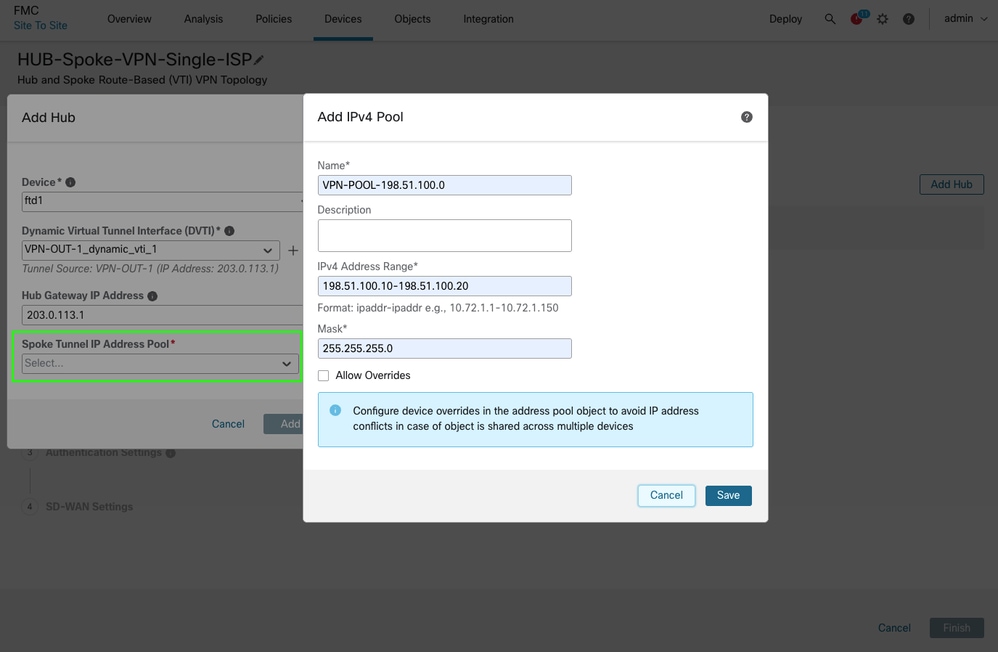

Maak een Spoke Tunnel IP-adressengroep aan en klik op Opslaan en vervolgens op Toevoegen. De IP-adrespool wordt gebruikt om VTI-tunnel IP-adressen toe te wijzen aan de spaken.

-

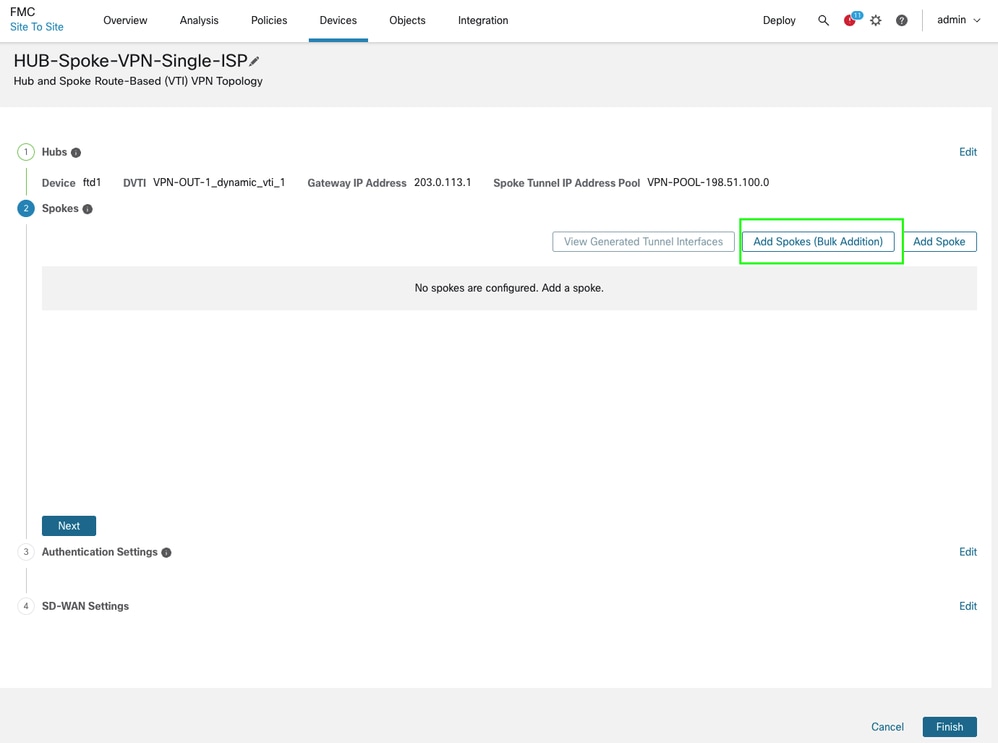

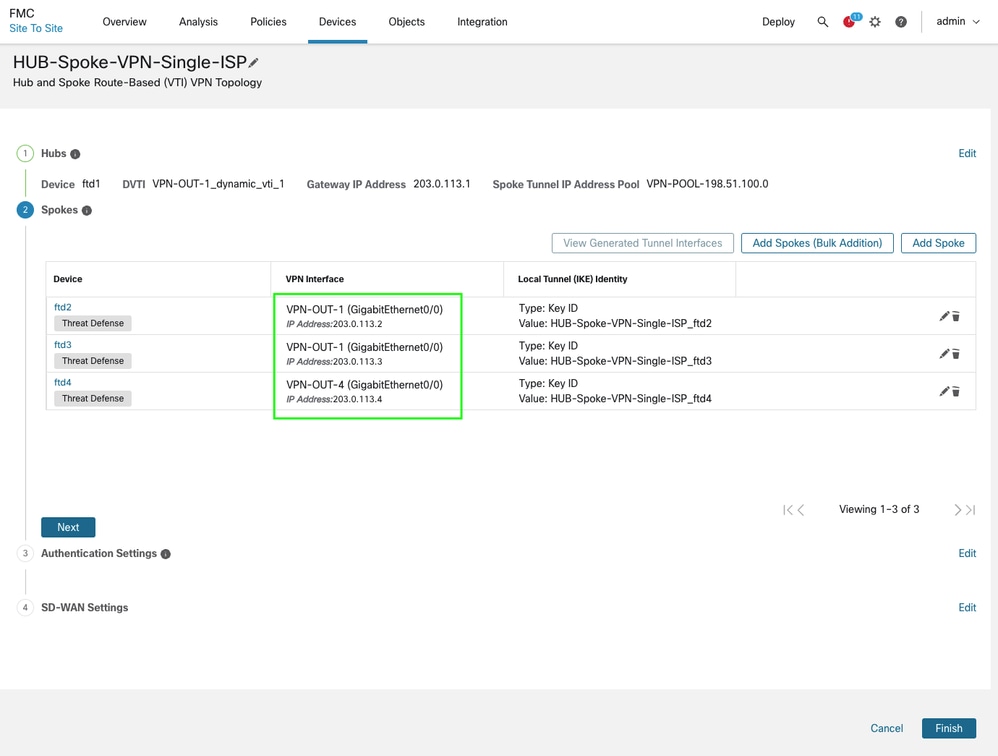

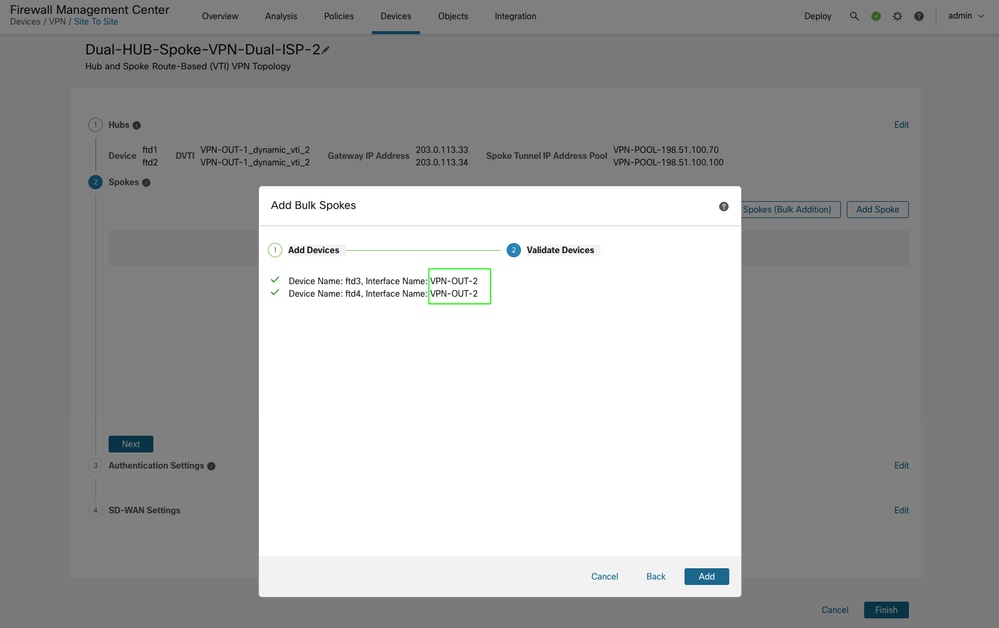

Klik op Volgende om verder te gaan en de spaken toe te voegen. U kunt gebruikmaken van beide opties voor bulkopvoeging als u gemeenschappelijke interface- / zonenamen hebt of spaken afzonderlijk toevoegt.

-

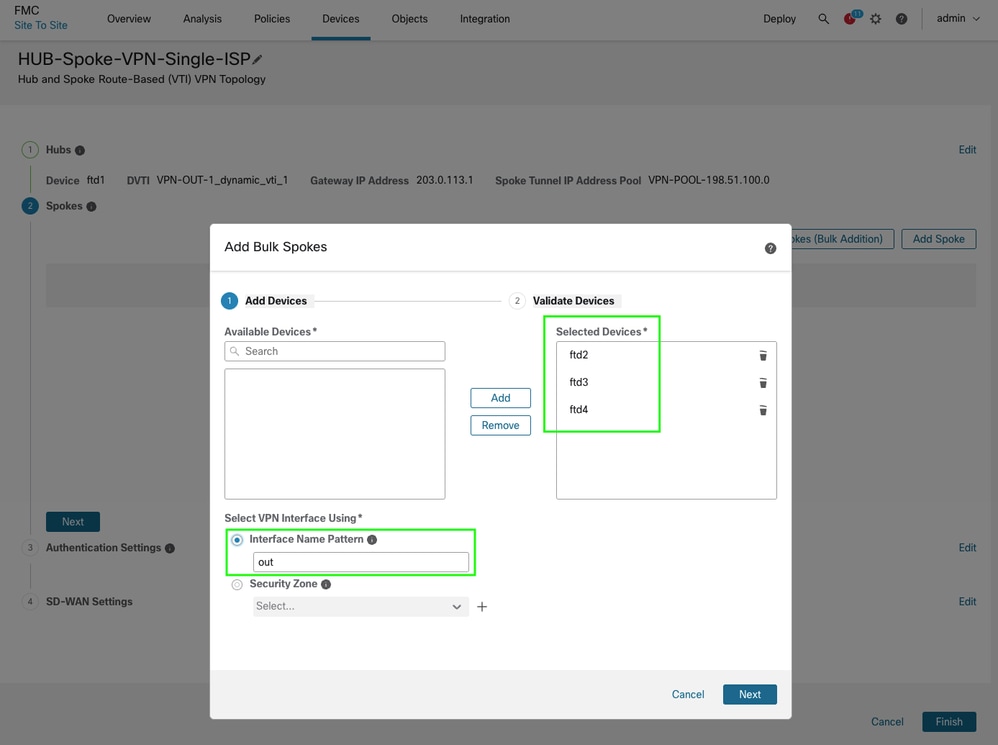

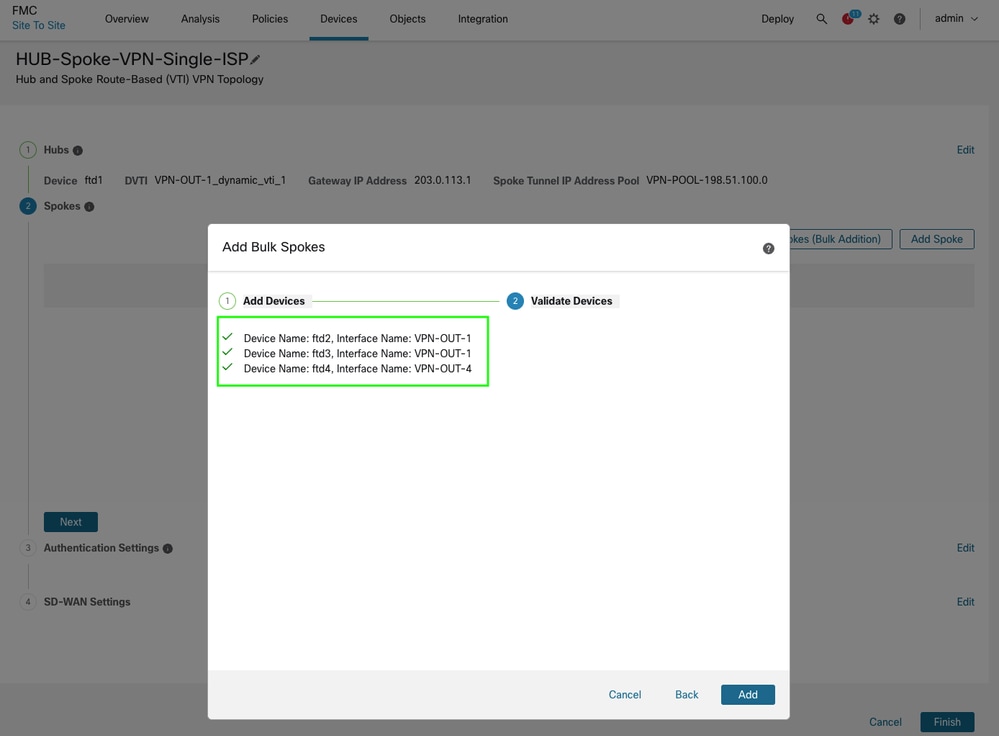

Selecteer de apparaten en geef een naamgevingspatroon op voor de WAN/outside-interface. Als de apparaten dezelfde interfacenaam delen, volstaat het gebruik van initialen. Klik op Volgende en klik op Toevoegen als de validatie is geslaagd. Voor bulktoevoegingen kunt u de zonenaam ook op dezelfde manier gebruiken.

-

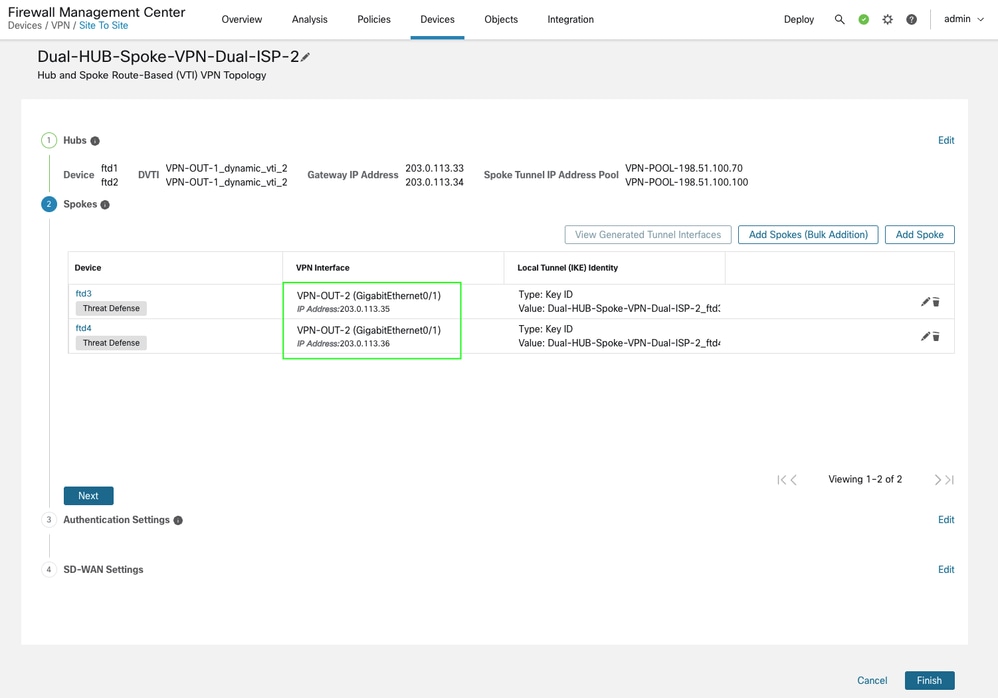

Controleer de spaken en de details van de overlay-interface om er zeker van te zijn dat de juiste interfaces zijn geselecteerd en klik vervolgens op Volgende.

-

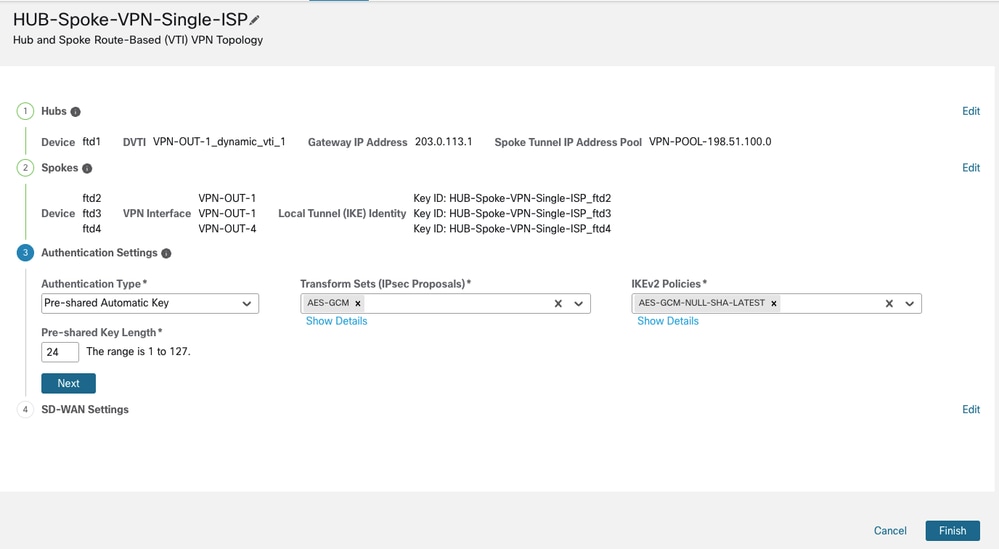

U kunt de standaardparameters voor de IPsec-configuratie behouden of aangepaste cijfers opgeven zoals vereist. Klik op Volgende om verder te gaan. In dit document gebruikt u de standaardparameters.

-

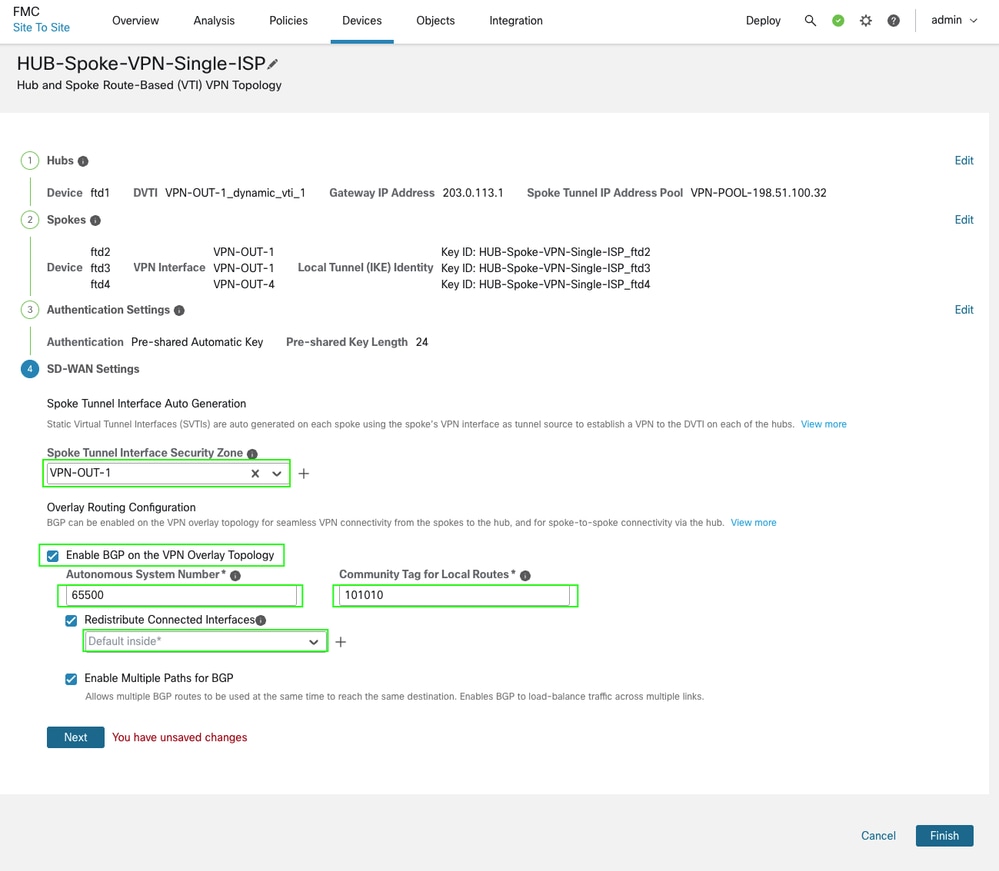

Ten slotte kunt u overlay-routering configureren binnen dezelfde wizard voor deze topologie door de juiste BGP-parameters op te geven, zoals het AS-nummer, interfacereclame en communitytags voor prefix-filtering. Beveiligingszone kan helpen bij het filteren van verkeer via toegangscontrolebeleid, terwijl u ook een object voor interfaces kunt maken en deze kunt gebruiken in gekoppelde interfaces voor herverdeling als de naam anders is dan binnen of niet symmetrisch is tussen apparaten in de topologie.

-

Klik op Volgende, vervolgens op Voltooien en ten slotte op Implementeren om het proces te voltooien.

Verificatie

-

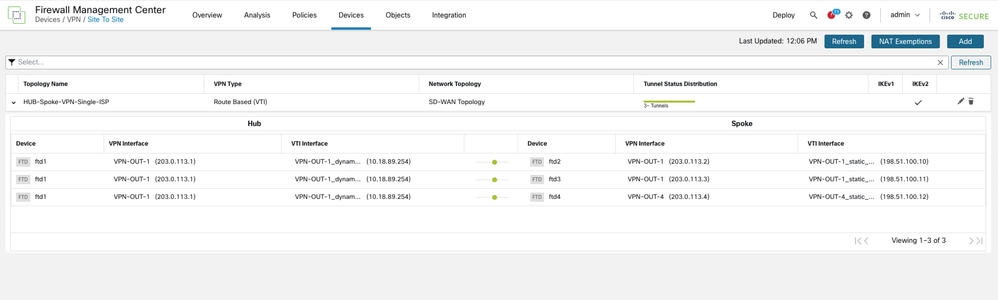

U kunt de tunnelstatus controleren door te navigeren naar Apparaten > VPN > Site to Site.

-

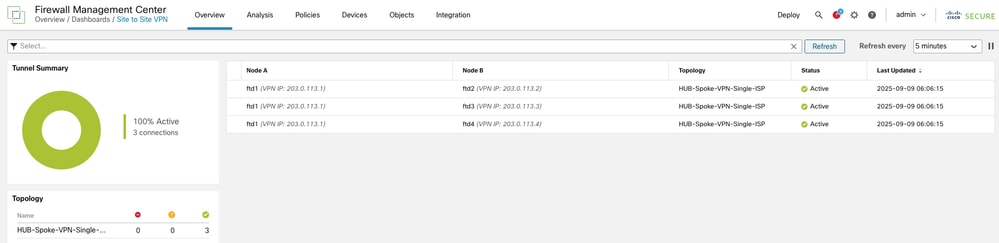

Aanvullende details kunnen worden geverifieerd door te navigeren naar Overzicht > Dashboards > Site to Site VPN.

-

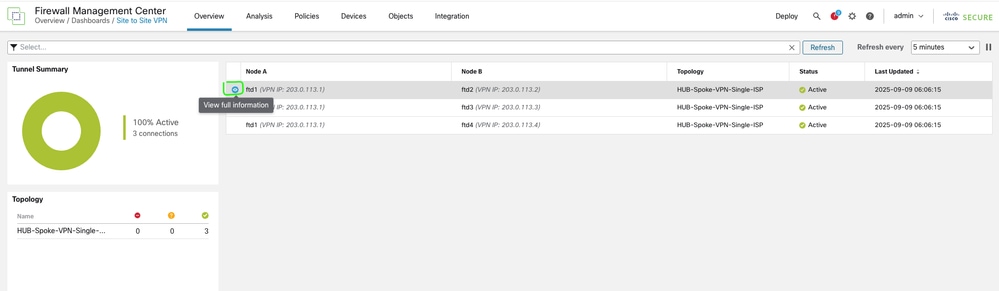

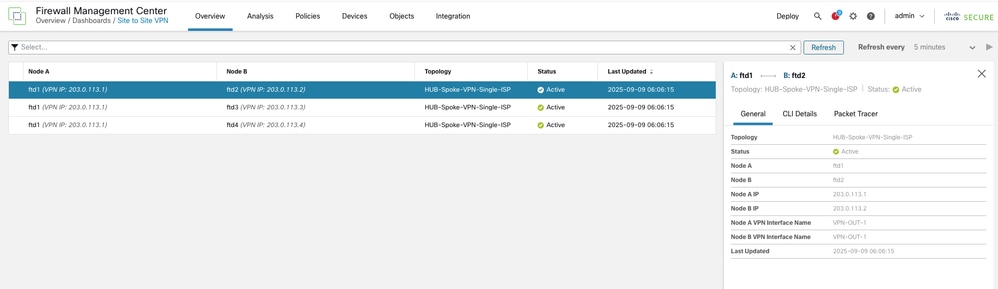

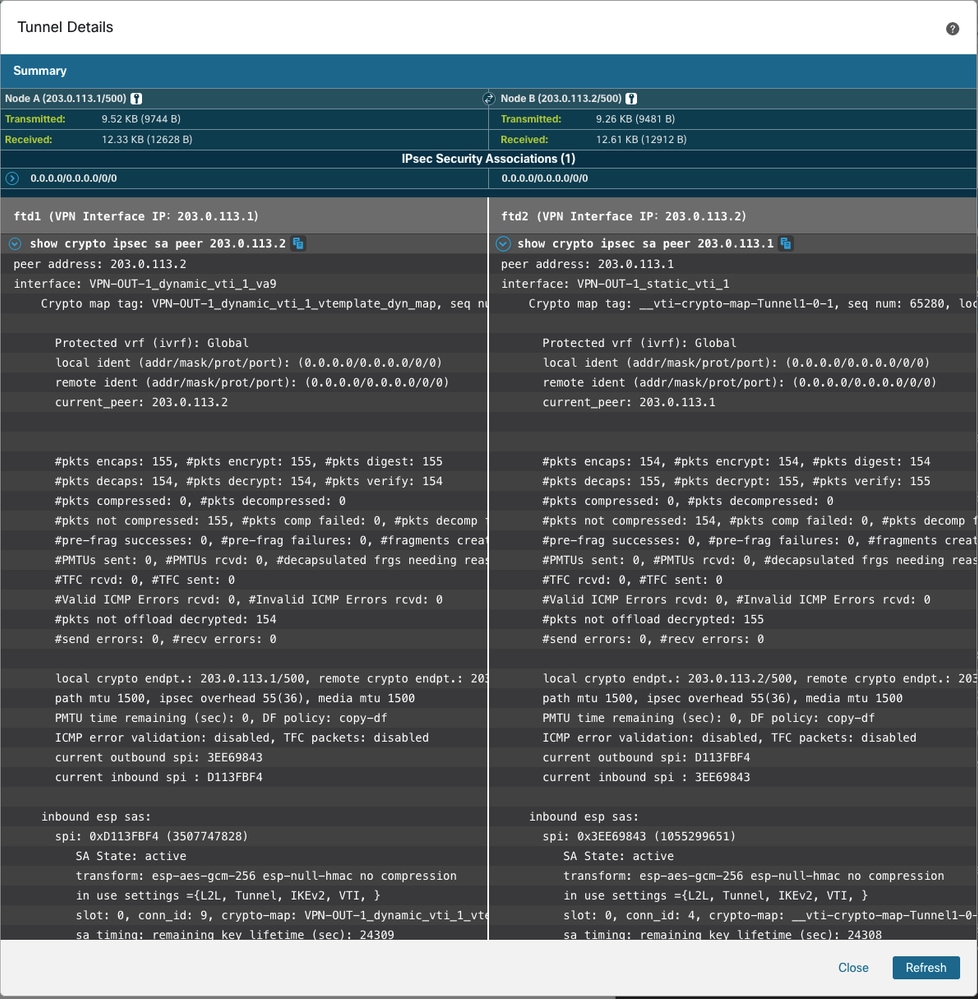

Selecteer de tunnel en klik op Volledige informatie bekijken voor meer informatie.

-

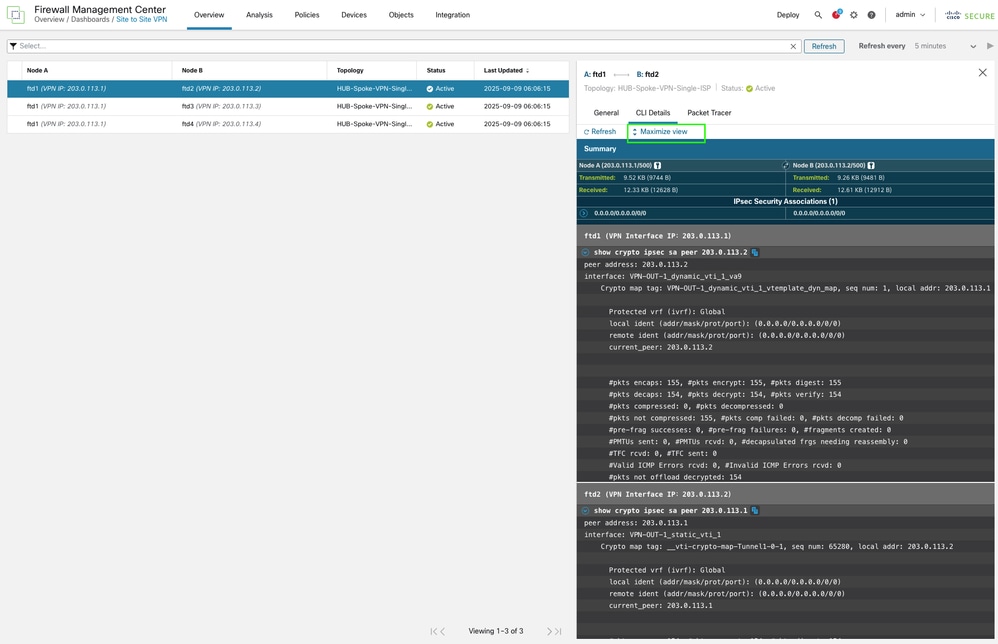

De uitvoer wordt rechtstreeks weergegeven vanuit de FTD CLI en kan worden vernieuwd om bijgewerkte tellers en belangrijke informatie weer te geven, zoals details van de Security Parameter Index (SPI).

-

De FTD CLI kan ook worden gebruikt om routeringsinformatie en de BGP-peering-status te controleren.

Aan de HUB-zijde

HUB1# show bgp summary BGP router identifier 198.51.100.3, local AS number 65500 BGP table version is 7, main routing table version 7 2 network entries using 400 bytes of memory 2 path entries using 160 bytes of memory 1/1 BGP path/bestpath attribute entries using 208 bytes of memory 1 BGP community entries using 24 bytes of memory 1 BGP route-map cache entries using 64 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 856 total bytes of memory BGP activity 2/0 prefixes, 4/2 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.10 4 65500 4 6 7 0 0 00:00:45 0 <<<<< spoke 1 bgp peering 198.51.100.11 4 65500 5 5 7 0 0 00:00:44 1 <<<<< spoke 2 bgp peering 198.51.100.12 4 65500 5 5 7 0 0 00:00:52 1 <<<<< spoke 3 bgp peering

HUB1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.0 255.255.255.248 [200/1] via 198.51.100.10, 00:00:18 <<<<<<<< spoke 1 inside network

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.11, 00:08:08 <<<<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.12, 00:08:16 <<<<<<<< spoke 3 inside networkHUB1#show bgp ipv4 unicast neighbors 198.51.100.10 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.0/29 198.51.100.10 1 100 0 ? <<<<<<<<<< routes received from spoke 1

Total number of prefixes 1HUB1#show bgp ipv4 unicast neighbors 198.51.100.11 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.8/29 198.51.100.11 1 100 0 ? <<<<<<<<<< routes received from spoke 2 Total number of prefixes 1

HUB1#show bgp ipv4 unicast neighbors 198.51.100.12 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.16/29 198.51.100.12 1 100 0 ? <<<<<<<<<< routes received from spoke 3 Total number of prefixes 1

aan de spraakzijde

Dezelfde verificatie kan ook worden uitgevoerd op de spaakapparaten. Hier is een voorbeeld van een van de sprekers.

Spoke1# show bgp summary BGP router identifier 198.51.100.4, local AS number 65500 BGP table version is 12, main routing table version 12 3 network entries using 600 bytes of memory 3 path entries using 240 bytes of memory 2/2 BGP path/bestpath attribute entries using 416 bytes of memory 2 BGP rrinfo entries using 80 bytes of memory 1 BGP community entries using 24 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1360 total bytes of memory BGP activity 5/2 prefixes, 7/4 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 12 11 12 0 0 00:07:11 2 <<<<<<<<< BGP peering with HUB

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.8/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 2

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 3

Total number of prefixes 2 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 advertised-routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 192.0.2.0/29 0.0.0.0 0 32768 ? <<<<<<<< route advertised by this spoke into BGP

Total number of prefixes 1 Spoke1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 3 inside networkDual HUB & Spoke (één ISP voor redundante HUB via EBGP tussen secundaire HUB en Spokes)

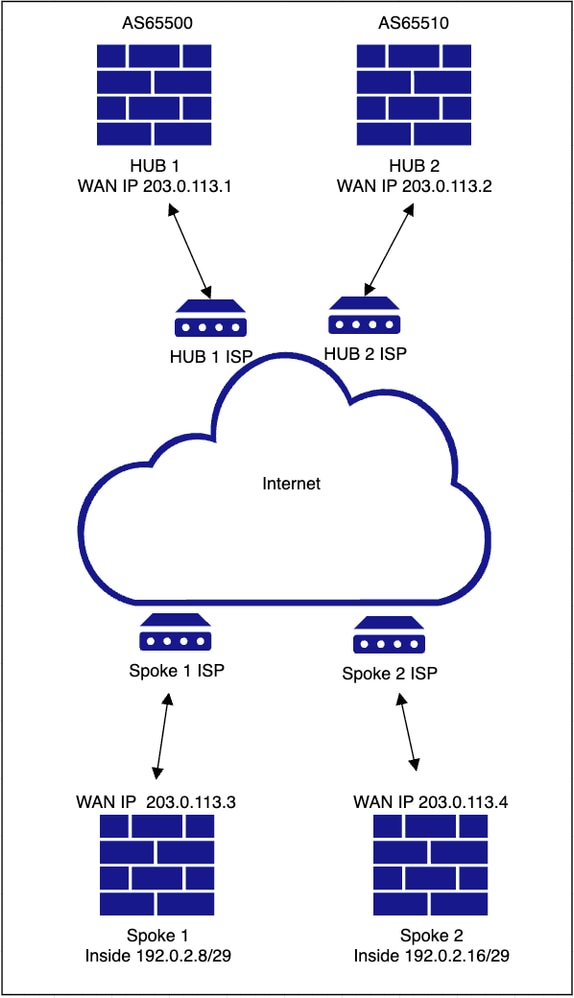

Netwerkdiagram

Configuraties

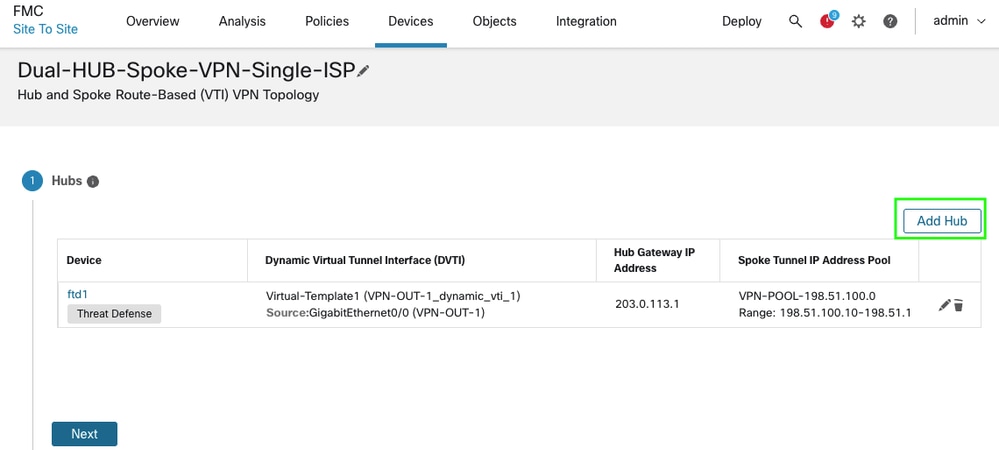

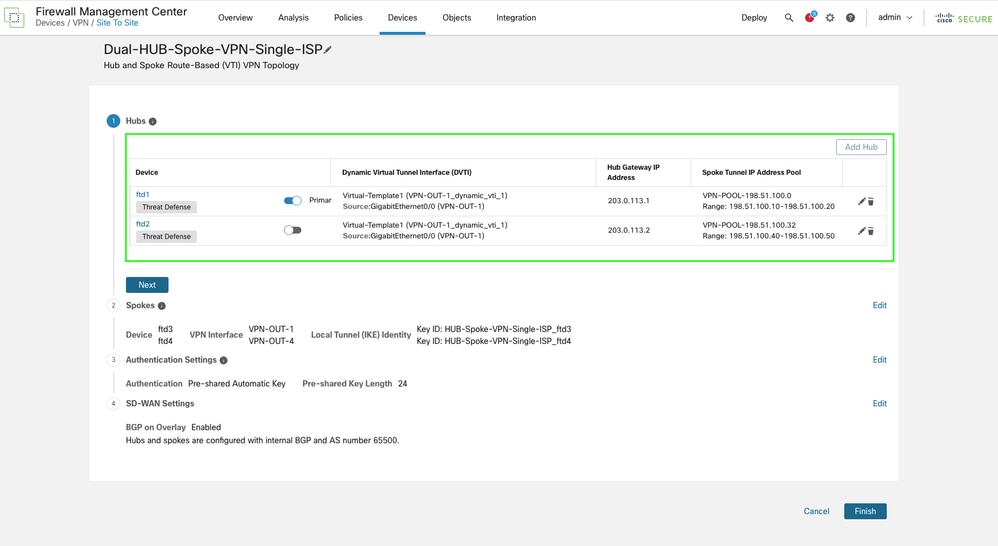

Dezelfde wizard is vereist, met kleine wijzigingen in het venster voor toevoeging van de HUB. Je kunt het proces versnellen door je alleen te richten op de noodzakelijke veranderingen.

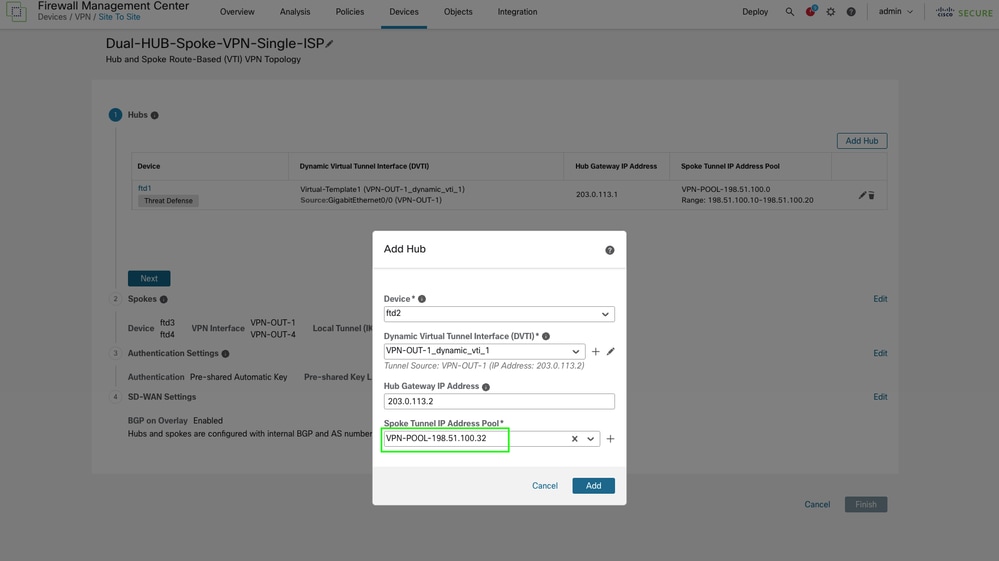

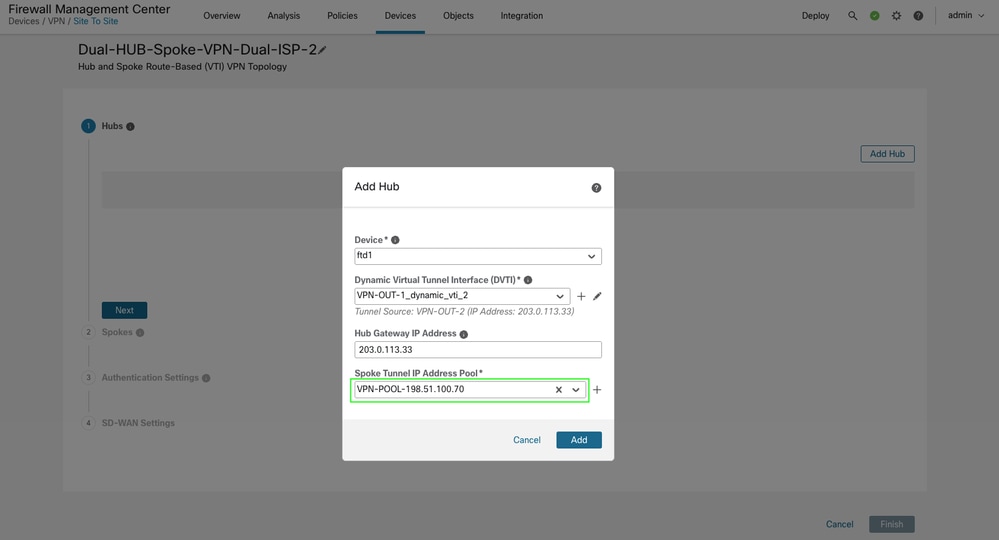

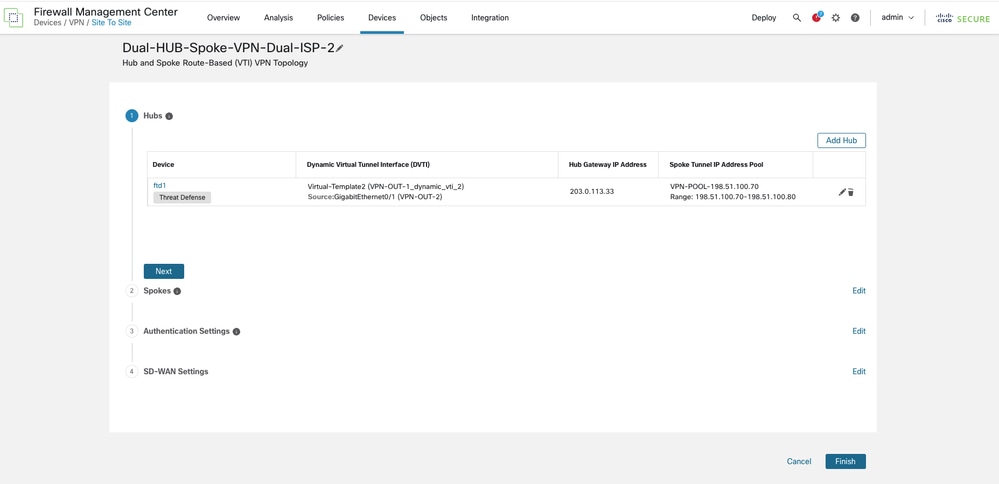

· Nadat u de eerste HUB hebt toegevoegd, gaat u verder met het toevoegen van de tweede HUB met behulp van dezelfde stappen die eerder voor HUB1 zijn gebruikt.

-

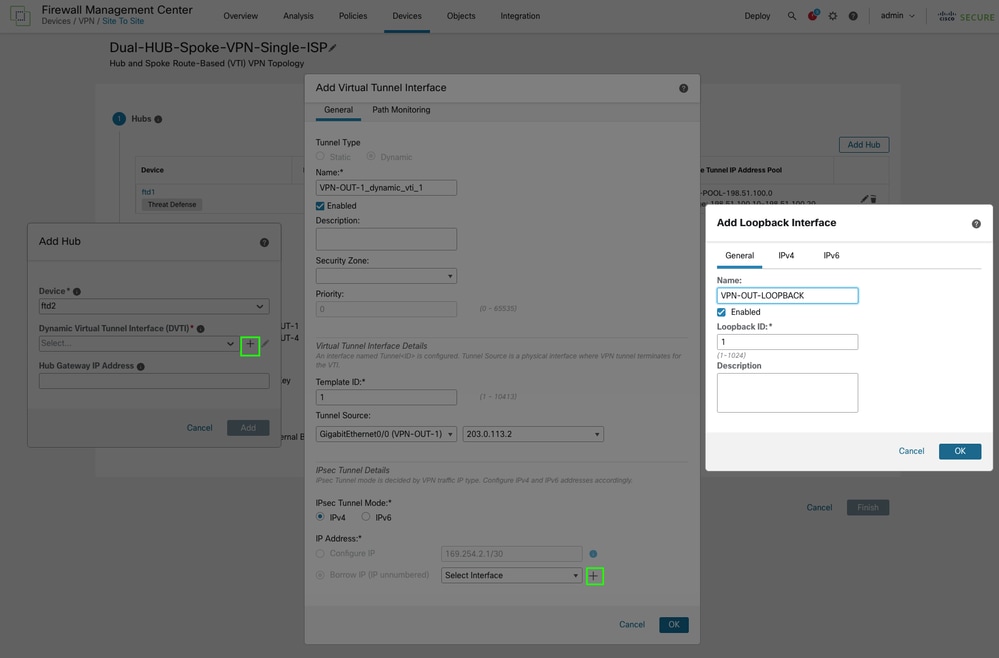

Ga verder met het maken van de Dynamic Virtual Tunnel Interface (DVTI).

-

Voor HUB 2 VTI-tunnels aan de spaakzijde is een nieuwe IP-adrespool vereist. Maak en configureer de nieuwe groep en sla de wijzigingen vervolgens op.

-

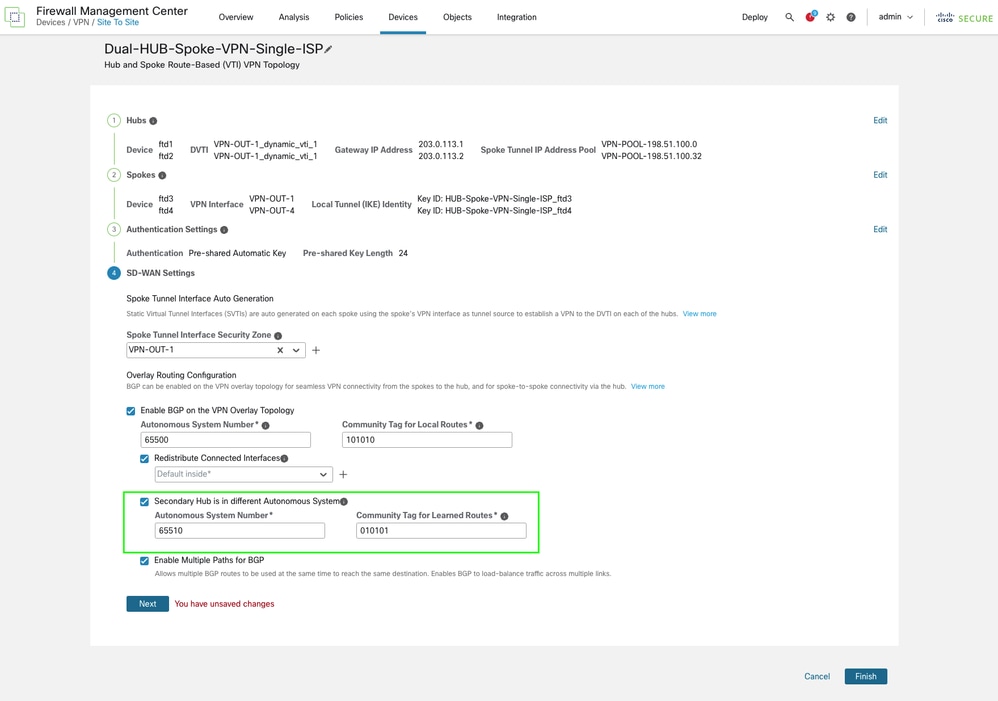

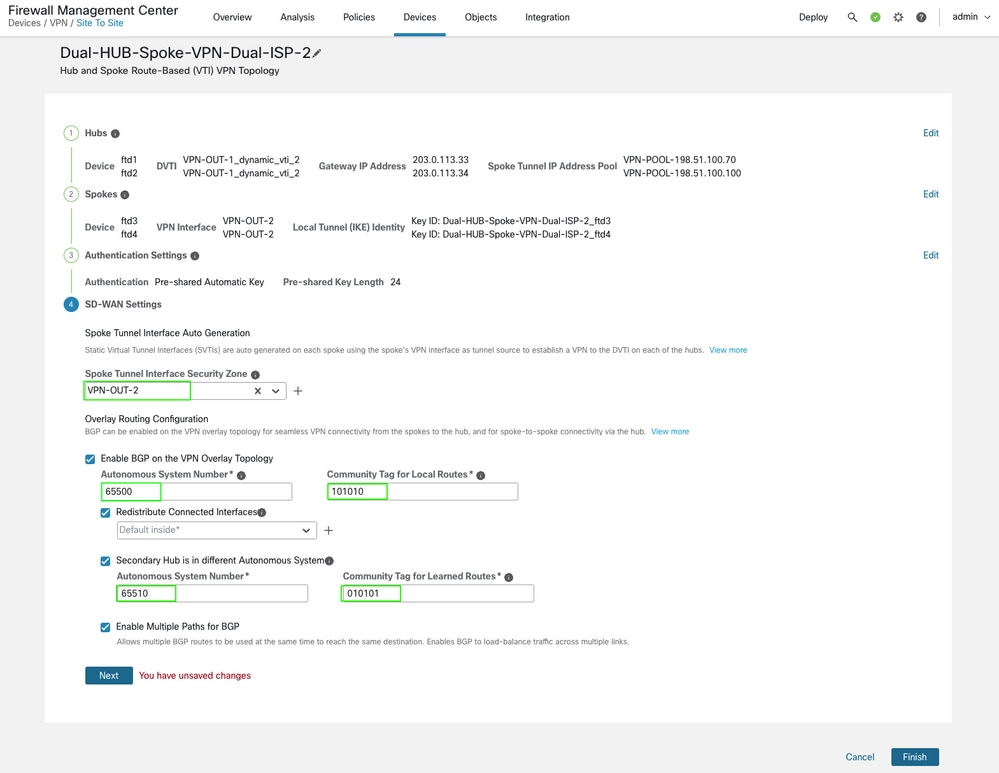

Als u eBGP-peering tussen de tweede HUB en de spaken wilt configureren, wijzigt u de SD-WAN-instellingen in de laatste stap. Schakel de optie Secundaire HUB is in een ander autonoom systeem en geef het nummer van het autonome systeem (AS) voor de secundaire HUB. IBGP kan ook worden gebruikt als er geen beperking is voor het gebruik van een ander AS-nummer in uw omgeving door de optie Secundaire HUB in een ander autonoom systeem niet aan te vinken. Hierdoor worden dezelfde communitytag en hetzelfde AS-nummer ook voor secundaire HUB gebruikt. Het artikel richt zich op eBGP voor de huidige setup.

Zorg ervoor dat zowel het AS-nummer (Autonomous System) als het communitylabel uniek zijn in deze configuratie.

Verificatie

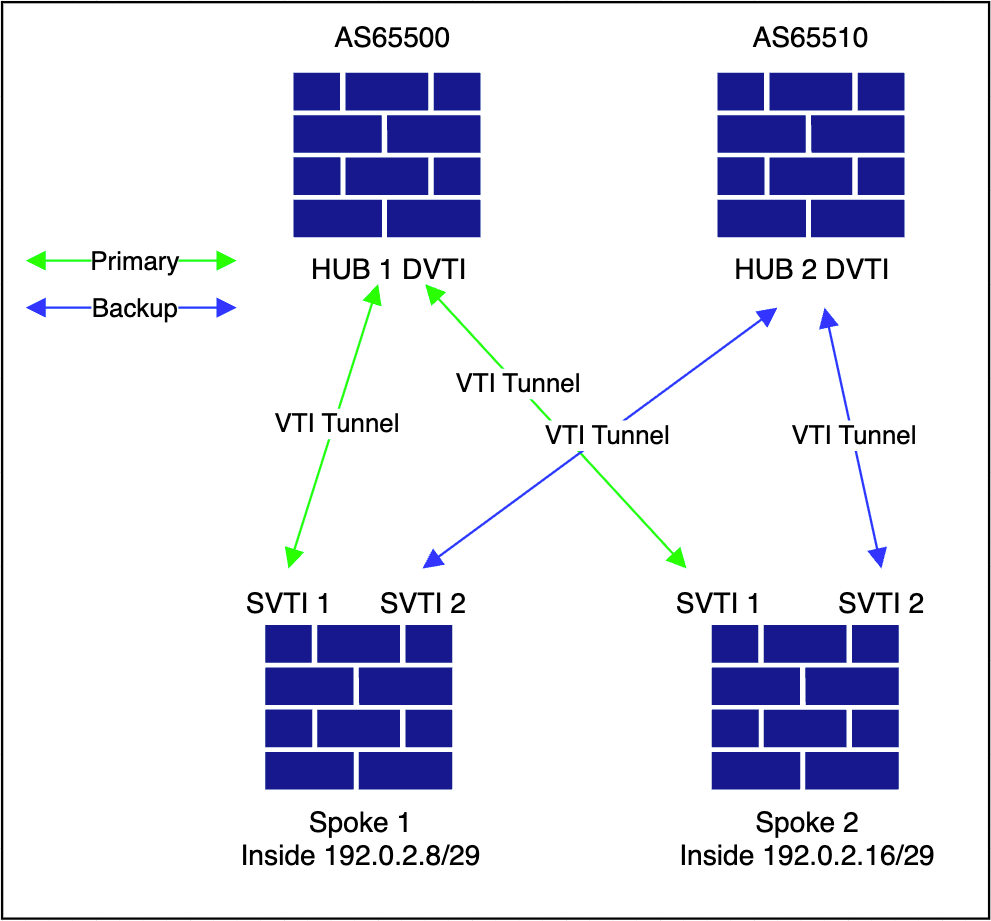

Dit diagram illustreert de overlay-topologie.

-

Navigeer in de FMC naar Apparaten > VPN > Site to Site.

-

Alle andere stappen blijven ongewijzigd.

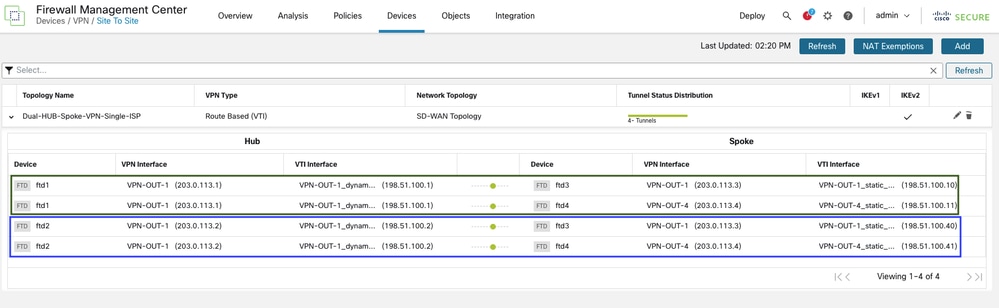

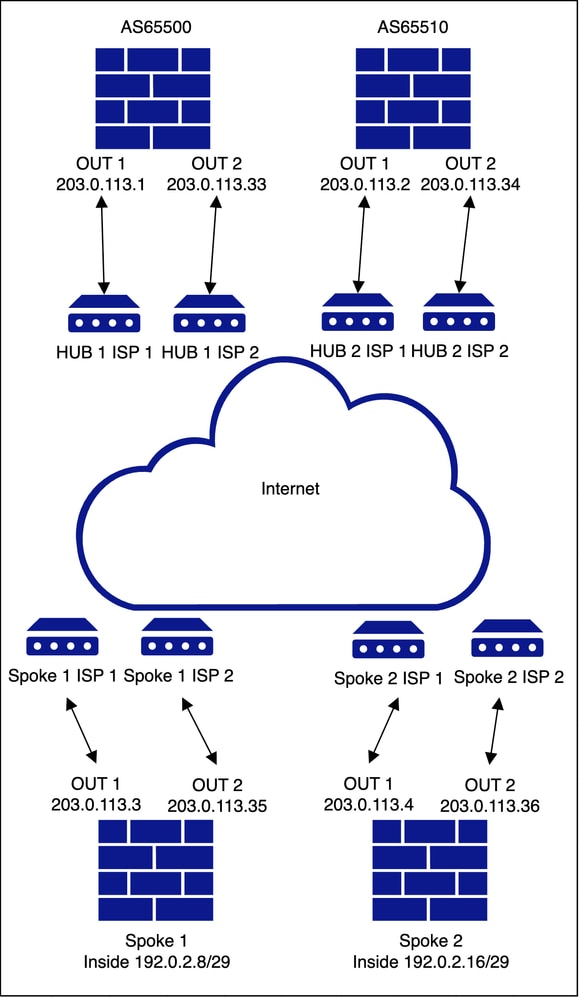

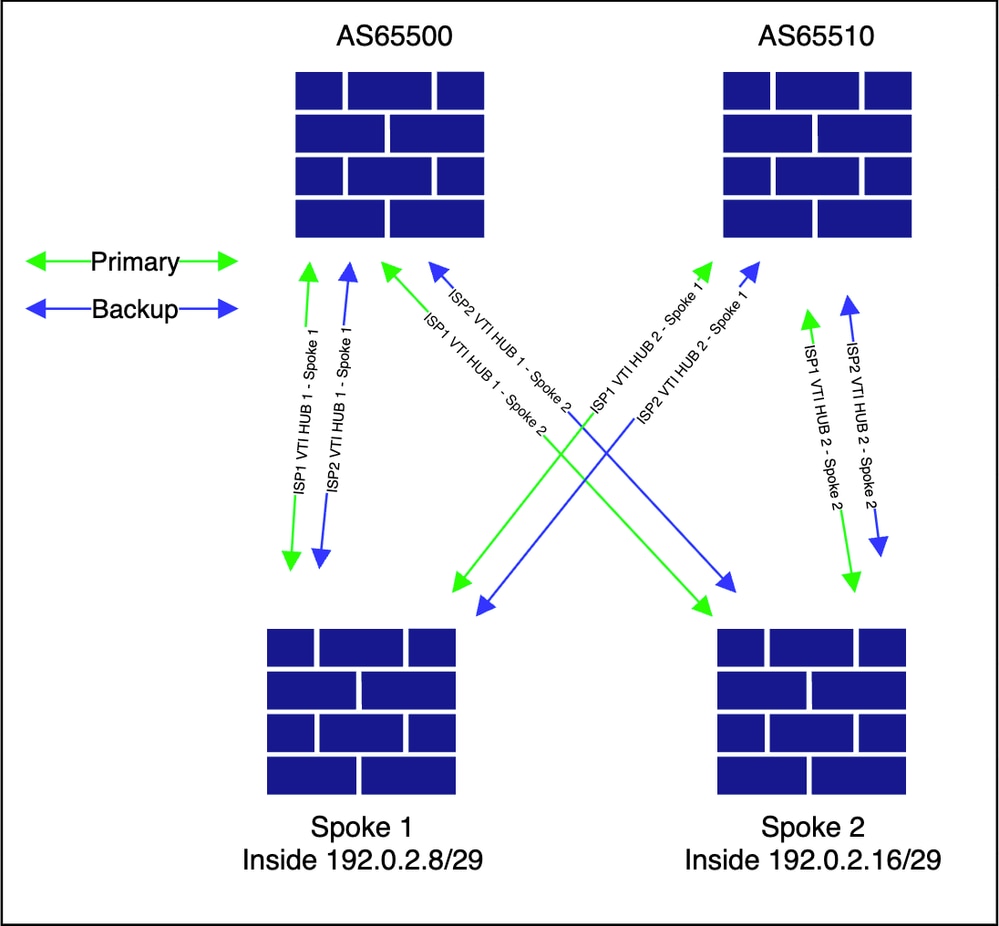

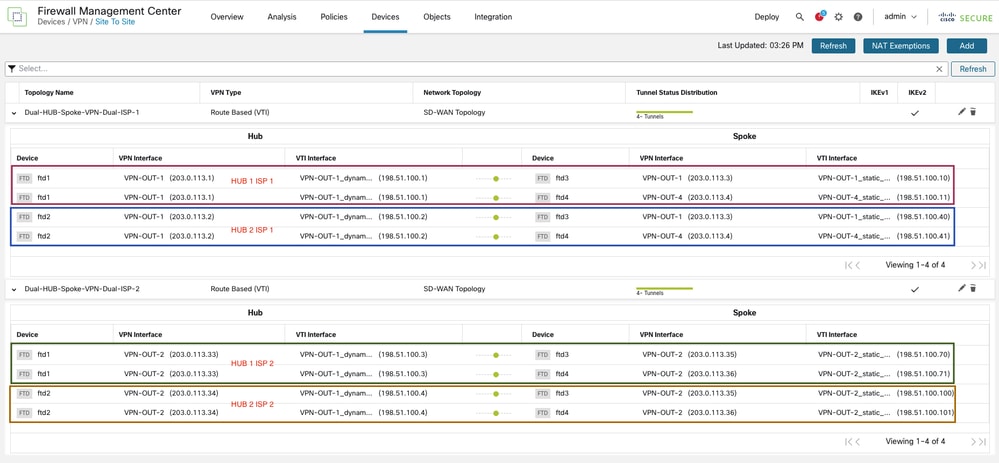

Dual HUB & Spoke (Dual ISP voor redundante HUB en ISP via EBGP tussen secundaire HUB en Spokes)

Netwerkdiagram

Configuratie

Het enige verschil in dit scenario is dat twee afzonderlijke SD-WAN-topologieën worden geconfigureerd, waarbij elk zijn respectieve ISP-interface als onderlaag gebruikt.

· De implementatie voor deze topologie wordt overgeslagen met behulp van de eerste ISP. omdat dat wordt behandeld in de vorige topologie.

-

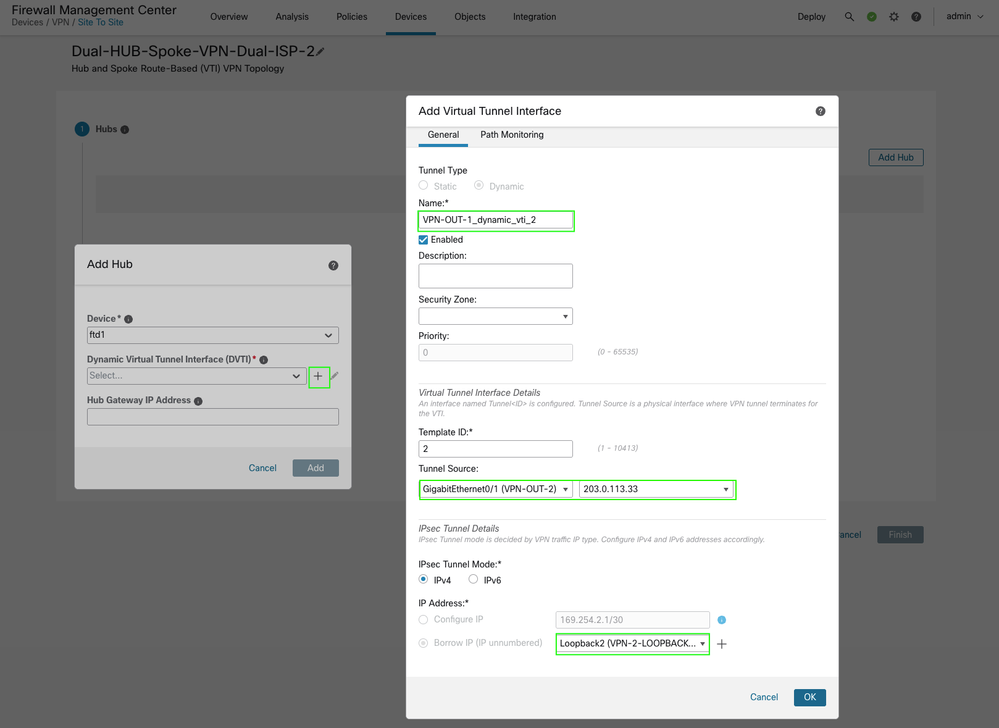

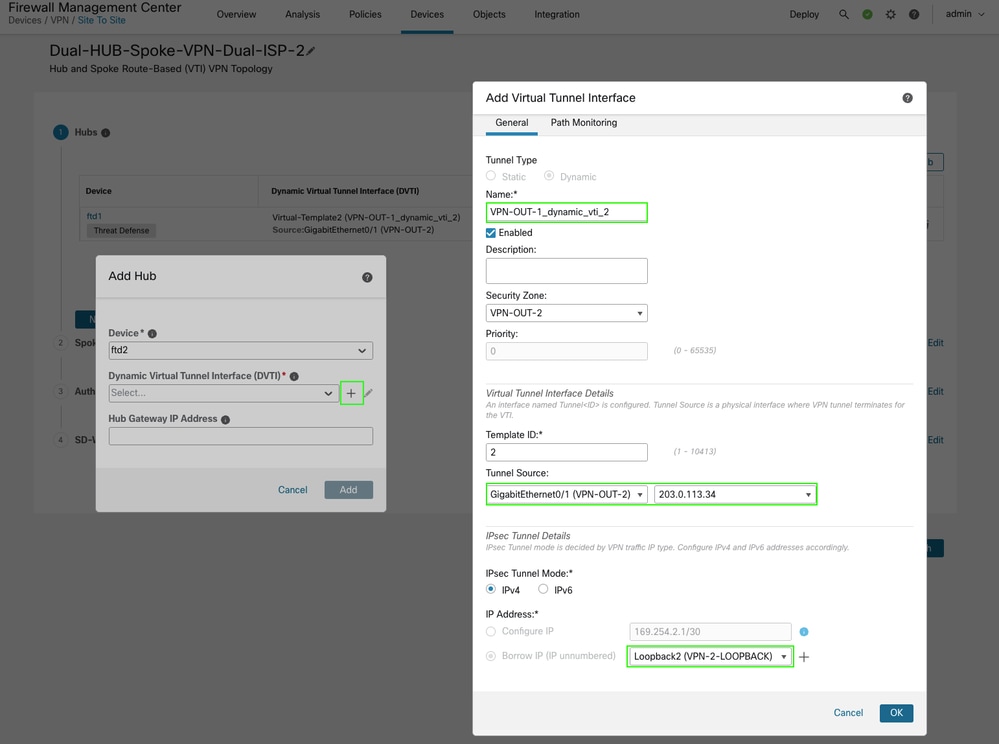

Vervolgens gaat u verder met het toevoegen van de tweede topologie door twee extra DVTI-interfaces per HUB te maken, elk met behulp van de onderliggende interface voor ISP 2 (VPN-OUT-2).

-

Er is een extra VPN IP-adressenpool beschikbaar die specifiek is bedoeld voor gesproken Virtual Tunnel Interface (VTI)-adressen.

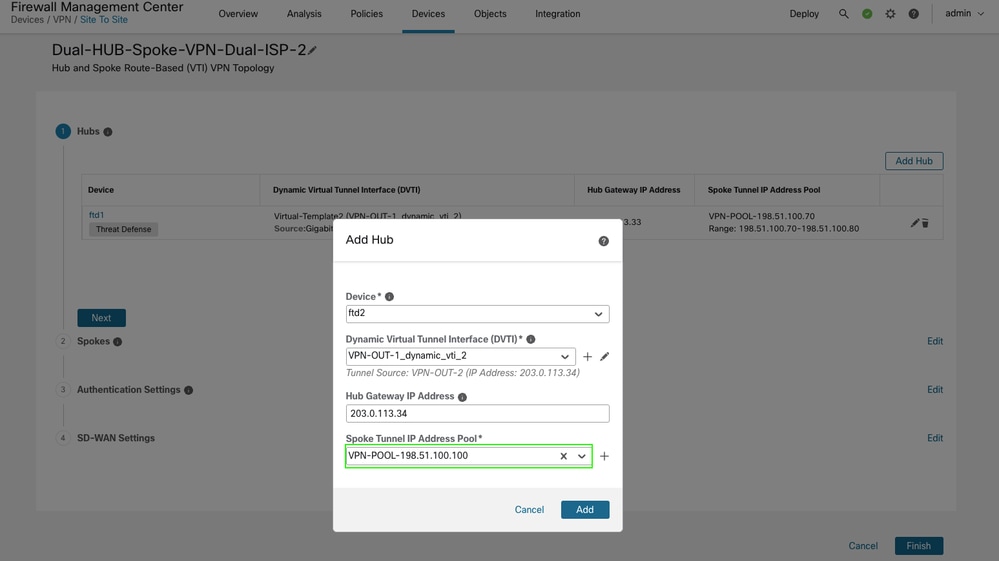

-

Als u een secundaire hub wilt toevoegen, herhaalt u het proces door DVTI 2 te maken met behulp van de secundaire ISP-interface (VPN-OUT-2) en een extra IP-pool voor gesproken VTI-adressen te configureren.

-

Zorg er bij het toevoegen van een spaak voor dat de juiste ondervloer / WAN-interface is opgegeven voor de VTI-tunnels. Deze topologie maakt gebruik van de secundaire ISP-interface VPN-OUT-2.

-

Zorg er bij het configureren van routering voor dat de communitytags en AS-nummers voor beide HUB's in deze topologie consistent zijn met de tags en AS-nummers die in de vorige ISP1-topologie zijn gebruikt. De topologie gebruikt verschillende beveiligingszones, maar de resterende configuraties zoals AS-nummers voor primaire en secundaire HUB's en community-tags zijn hetzelfde. Dit is verplicht voor de gebruikersinterface om de topologievalidatie te voltooien.

-

Alle andere instellingen blijven ongewijzigd. Voltooi de wizard en ga verder met de implementatie.

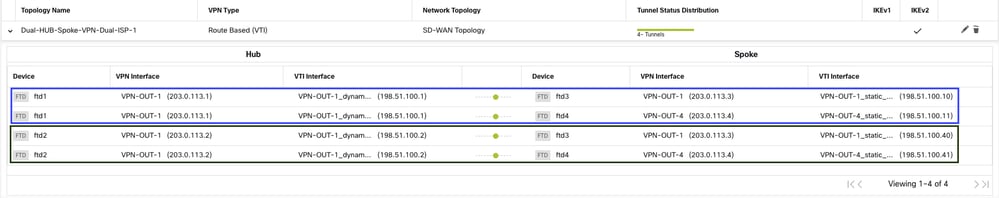

Verificatie

-

De topologie wordt weergegeven.

-

Navigeer naar Apparaten > VPN > Site to Site om de topologie te bekijken.

Deze configuratie resulteert in vier BGP-peerings per apparaat en elke spaak heeft de juiste routes om andere spaken te bereiken. Als voorbeeld kunt u de uitvoer van een van de spaken ophalen.

Voor het woord 1

Spoke1#show bgp summary BGP router identifier 203.0.113.35, local AS number 65500 BGP table version is 4, main routing table version 4 2 network entries using 400 bytes of memory 7 path entries using 560 bytes of memory 1 multipath network entries and 2 multipath paths 3/2 BGP path/bestpath attribute entries using 624 bytes of memory 1 BGP rrinfo entries using 40 bytes of memory 1 BGP AS-PATH entries using 40 bytes of memory 2 BGP community entries using 48 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1712 total bytes of memory BGP activity 2/0 prefixes, 7/0 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 229 226 4 0 0 04:07:22 1 <<<<<<<<<< HUB 1 ISP 1 VTI 198.51.100.2 4 65510 226 230 4 0 0 04:06:36 2 <<<<<<<<<< HUB 2 ISP 1 VTI 198.51.100.3 4 65500 182 183 4 0 0 03:16:45 1 <<<<<<<<<< HUB 1 ISP 2 VTI 198.51.100.4 4 65510 183 183 4 0 0 03:16:30 2 <<<<<<<<<< HUB 2 ISP 2 VTI

Spoke1#show bgp ipv4 unicast neighbors 198.51.100.1 routes <<<< check for specific prefixes received via HUB1 ISP1

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 1 tunnel

Total number of prefixes 1 Spoke1#show bgp ipv4 unicast neighbors 198.51.100.3 routes <<<< check for specific prefixes received via HUB1 ISP2

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*mi192.0.2.16/29 198.51.100.3 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 2 tunnel

Total number of prefixes 1 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.2 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.2 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 1 from ISP 2 topology * 192.0.2.16/29 198.51.100.2 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 1 tunnel but not preferred Total number of prefixes 2

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.4 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.4 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 2 from ISP 1 topology * 192.0.2.16/29 198.51.100.4 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 2 tunnel but not preferred Total number of prefixes 2

De routeringstabel wordt weergegeven, wat bevestigt dat het verkeer aan de spaakzijde evenwichtig is verdeeld over beide links.

Spoke1#show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.3, 03:23:53 <<<<< multipath for spoke 2 inside network

[200/1] via 198.51.100.1, 03:23:53 <<<<< multipath for spoke 2 inside networkSpoke1#show bgp 192.0.2.16

BGP routing table entry for 192.0.2.16/29, version 4

Paths: (4 available, best #4, table default)

Multipath: eBGP iBGP

Advertised to update-groups:

2 4

65510 65510

198.51.100.4 from 198.51.100.4 (198.51.100.4) <<<< HUB2 ISP2 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.3 from 198.51.100.3 (198.51.100.3) <<<< HUB1 ISP2 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3

65510 65510

198.51.100.2 from 198.51.100.2 (198.51.100.4) <<<< HUB2 ISP1 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.1 from 198.51.100.1 (198.51.100.3) <<<< HUB1 ISP1 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath, best

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3Conclusie

Het doel van dit artikel is om verschillende implementatiescenario's uit te leggen die eenvoudig kunnen worden geïmplementeerd met behulp van één installatiewizard.

Gerelateerde informatie

- Voor aanvullende hulp kunt u contact opnemen met TAC. Een geldig supportcontract is vereist: Cisco Worldwide Support Contacts.

- Je kunt ook de Cisco VPN Community hier bezoeken.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

01-Oct-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Daniyal Akhtartechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback