Inleiding

Dit document beschrijft een Security Group Tag (SGT) inline tagging-doorgiftemethode in softwaregedefinieerde Wide Area Networks (SD-WAN).

Voorwaarden

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Catalyst softwaregedefinieerde Wide Area Network (SD-WAN)

- Softwaregedefinieerde access (SD-Access) fabric

- Cisco Identify Service Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Cisco IOS® XE Catalyst SD-WAN Edge versie 17.9.5a

- Cisco Catalyst SD-WAN Manager versie 20.12.4.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

CISCO TRUSTsec-INTEGRATIE

SGT-doorgifte met Cisco TrustSec-integratie wordt ondersteund door Cisco IOS® XE Catalyst SD-WAN release 17.3.1a. Deze eigenschap laat Cisco IOS® XE Catalyst SD-WAN randapparaten toe om inline tags van de Security Group Tag (SGT) te verspreiden die door Cisco TrustSec-enabled switches in de takken worden gegenereerd naar andere randapparaten in het Cisco Catalyst SD-WAN netwerk. Terwijl Cisco TrustSec-enabled switches de classificatie en handhaving op de takken doen, dragen Cisco IOS® XE Catalyst SD-WAN apparatenapparaten de inline markeringen over de randapparaten.

Basisconcepten van Cisco Trustsec:

- SGT-bindingen: Associatie tussen IP en SGT zijn alle banden de meest gebruikelijke die direct vanuit Cisco ISE worden geconfigureerd en geleerd.

- SGT-doorgifte: De voortplantingsmethoden worden gebruikt om deze SGT's tussen netwerkhops te verspreiden

- SGTACL-beleid: Reeks regels die de rechten van een verkeersbron binnen een vertrouwd netwerk specificeren.

- Handhaving van SGT: Waar het beleid wordt uitgevoerd op basis van het SGT-beleid.

SGT-voortplantingsmethoden

De SGT-voortplantingsmethoden zijn:

- SGT-doorgifte van inline tagging.

- SGT-beveiligingsgroep voor doorgifte, taguitwisseling protocol (SXP)

SGT-doorgifte met inline tagging

Met Inline tagging wordt een speciaal Ethernet-frame gebruikt om deze SGT's tussen netwerkhops te verspreiden. Voor Inline Tagging Propagation moeten de vestigingen worden uitgerust met Cisco TrustSec-enabled switches die SGT Inline Tagging (Cisco TrustSec Devices) kunnen verwerken.

Voorbeeld:

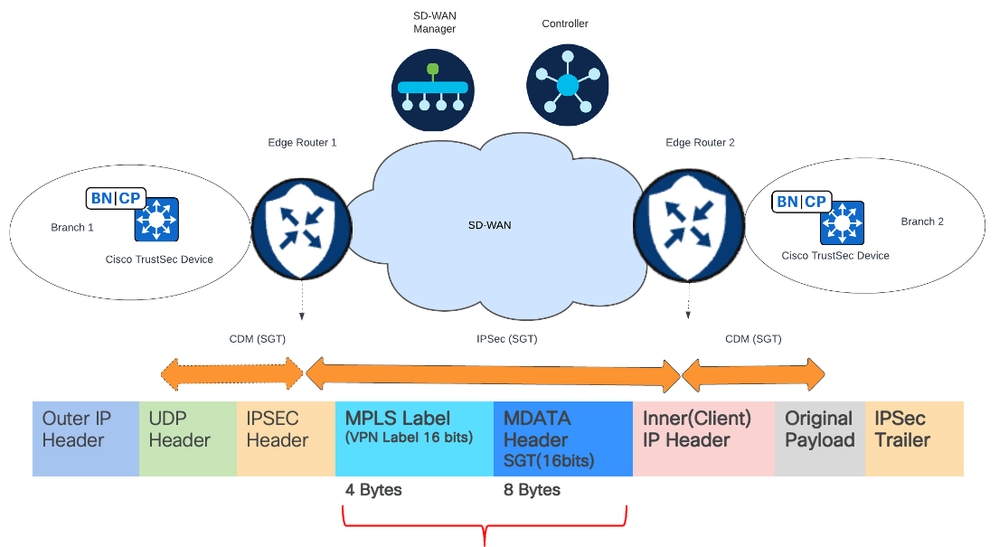

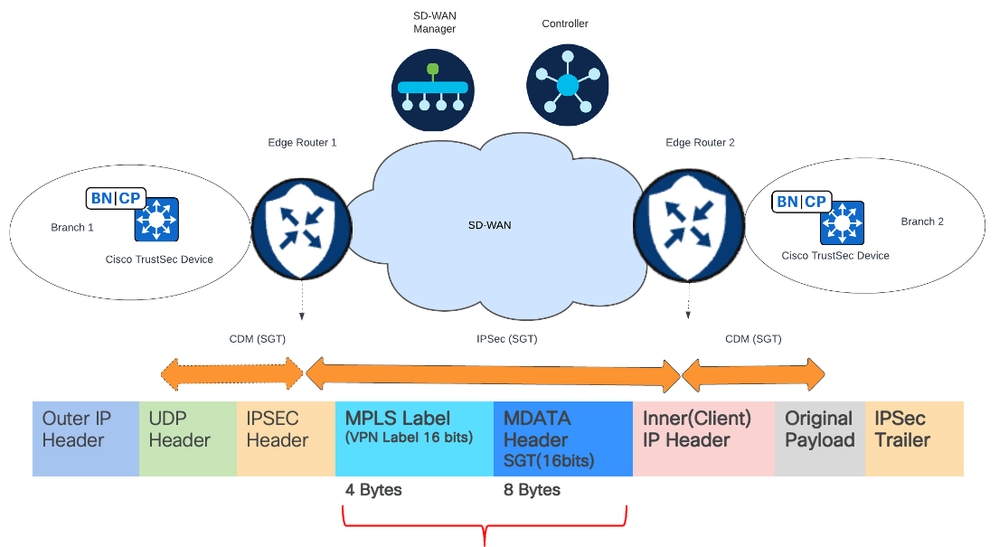

- Branch 1 en Branch 2 zijn uitgerust met Cisco TrustSec-enabled switches, en deze vestigingen zijn aangesloten op de Cisco IOS XE Catalyst SD-WAN apparaten.

- De Cisco TrustSec-Switch in de vestigingen is gericht op de uitvoering van bindingen, doorgifte en handhaving.

- De Cisco TrustSec Switch in Branch 1 voert SGT Inline Tagging uit in het Ethernet CMD-frame naar Edge Router 1.

- De Edge-router 1 kapselt het CMD-frame vervolgens uit, extraheert het SGT en verspreidt het via Cisco Catalyst SD-WAN IPSec- of GRE-tunnels.

- Edge Router 2 op Cisco Catalyst SD-WAN haalt de SGT uit Cisco Catalyst SD-WAN, genereert het Ethernet CMD-frame en kopieert de gegevens die worden ontvangen door SGT.

- De Cisco TrustSec switch op Branch 2 inspecteert het SGT en zoekt het op tegen de bestemming SGT om te bepalen of het verkeer moet worden toegestaan of geweigerd (Performance).

SGT-veld dat in het pakket wordt meegeleverd en dat door het Cisco Catalyst SD-WAN-pakket loopt, en er worden acht extra gegevensbytes aan toegevoegd.

SGT-veld dat in het pakket wordt meegeleverd en dat door het Cisco Catalyst SD-WAN-pakket loopt, en er worden acht extra gegevensbytes aan toegevoegd.

SGT-doorgifte van inline tags in SD-WAN IPSEC-tunnels inschakelen

Netwerkdiagram voor doorgifte van SGT-tags in SD-WAN IPSEC-tunnels

Netwerkdiagram voor doorgifte van SGT-tags in SD-WAN IPSEC-tunnels

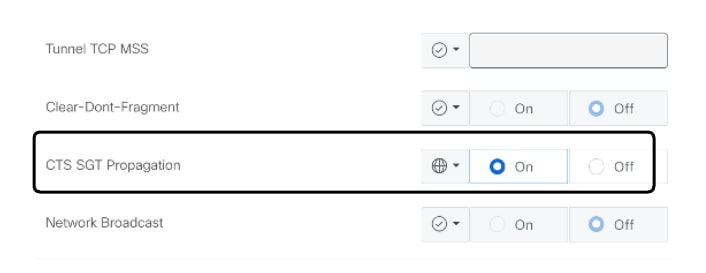

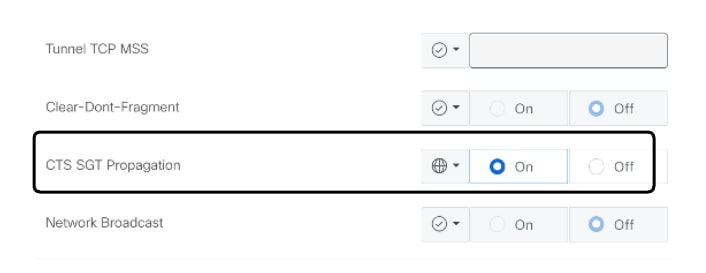

Stap 1. Schakel SGT-doorgifte van inline tagging in op Transport Tunnel Interface (WAN)

- Om de SGT Inline Tagging Propagation via SD-WAN ipsec tunnels in te schakelen, moet de Propagation alleen in de SD-WAN Tunnel ingeschakeld zijn.

- Log in met Cisco Catalyst SD-WAN Manager GUI.

- Navigeer naar Configuratie > Sjablonen > Functiesjabloon > Cisco VPN-interface Ethernet (VPN0) > Klik op Tunnel.

Tunnelgedeelte

Tunnelgedeelte

- Identificeer CTS SGT-doorgifte > Selecteer ON

Tunnelconfiguratie

Tunnelconfiguratie

CLI-opdrachtequivalent:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Opmerking: Bij het starten van 20.6 / 17.6.1 release wordt SGT Propagation (Inline Tagging) standaard uitgeschakeld op SD-WAN tunnels.

Opmerking: Wanneer CTS SGT-doorgifte is ingeschakeld, laat dit de interface tijdelijk knipperen.

Opmerking: Wanneer CTS SGT-doorgifte is ingeschakeld, kan dit in de fysieke WAN-interface connectiviteitsproblemen zoals pakketdalingen veroorzaken als de volgende hop het CMD-frame met de SGT niet kan deencapsuleren.

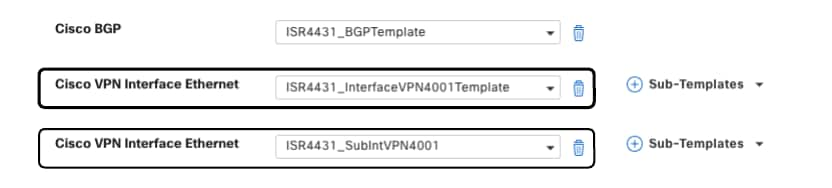

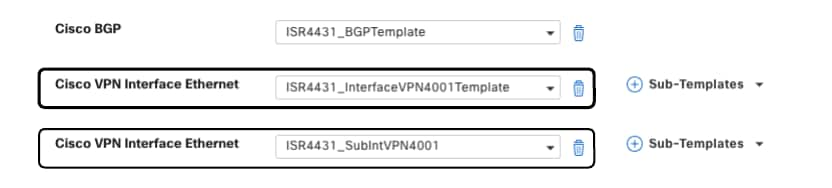

Stap 2. Schakel SGT-doorgifte van inline tagging op services interface (LAN) in

- Navigeren naar configuratie > Sjablonen > Apparaatsjabloon > Service VPN

- Identificeer de LAN interfaces functiesjablonen voor fysieke interface en subinterfaces > Cisco VPN Interface Ethernet (Service VPN)

Cisco VPN-interfacekaartsjabloon (LAN)

Cisco VPN-interfacekaartsjabloon (LAN)

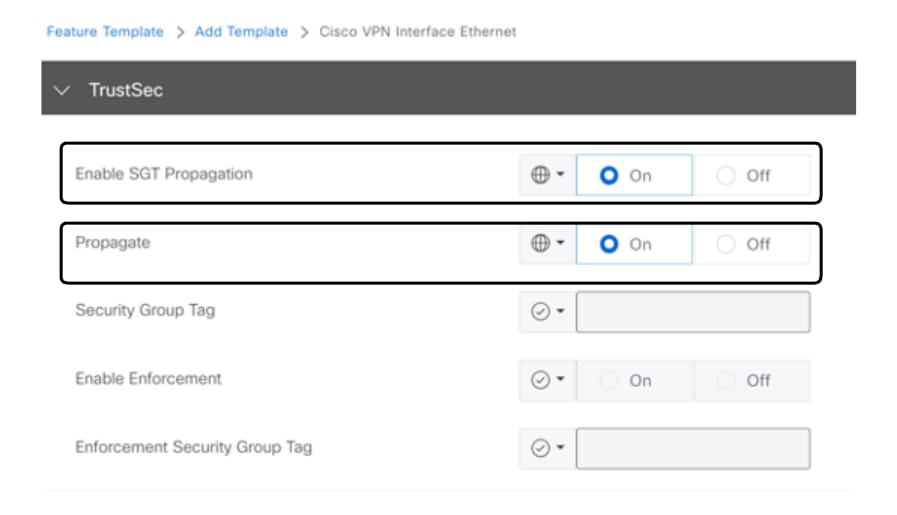

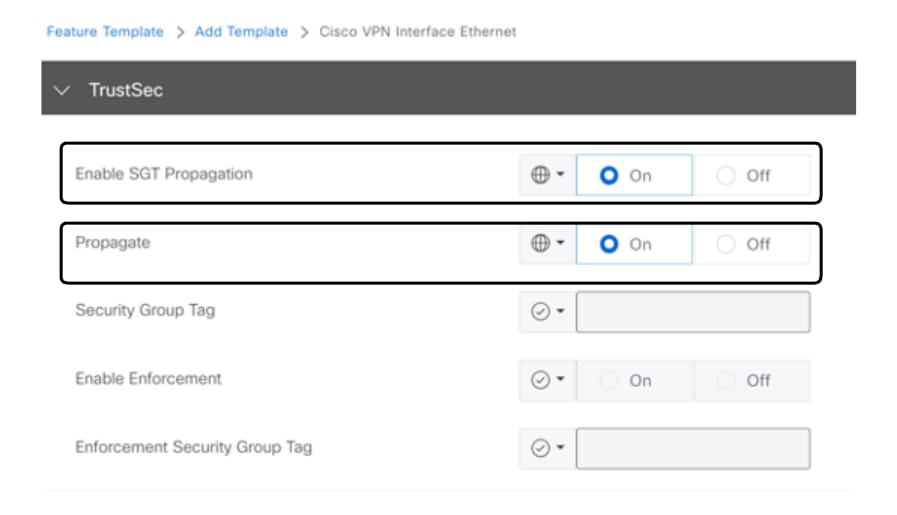

- Navigeer naar de functiesjabloon van Cisco VPN Interface Ethernet (Service VPN) en klik op TrustSec

Sectie TrustSec

Sectie TrustSec

- Identificeer SGT-doorgifte inschakelen > Selecteer Aan

- Identificeer doorgifte > Selecteer ON

TrustSec-configuratie

TrustSec-configuratie

CLI-opdrachtequivalent:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Opmerking: Op een Cisco IOS® XE Catalyst SD-WAN apparaat, moet Cisco TrustSec zijn ingeschakeld op de fysieke interface en op alle subinterfaces.

Opmerking: Dit laboratorium is alleen gericht op SGT Propagation, de SGT Bindingen en SGT Enforcement worden gemaakt in SD-Access fabric netwerk.

Verifiëren

Start de opdrachtshow cts interface

om de Cisco TrustSec-informatie voor interfaces weer te geven.

SD-WAN tunnelinterface.

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

SD-WAN Service LAN-interface.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Een Fia Trace in Service LAN-subinterface configureren

Om het SGT voor de pakketten te identificeren, kan het door het spoor van de FIA bevestigen.

Configureer de Fia Trace-voorwaarde op de LAN-interface (Gigabit Ethernet0/0/3) waar SGT-doorgifte van inline tagging is ingeschakeld.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Start de opdracht debug platform condition start om de FIA Trace te starten.

Draai de opdracht debug platform condition stop om de FIA Trace te stoppen.

Start de opdrachtshow platform packet-trace summaryom de FIA-traceerpakketten weer te geven.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Start de opdracht show platform packet-trace packet

decode

om een pakket te decoderen.

Identificeer Functie in het pakket: SDWAN-doorsturen

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Gerelateerde informatie

Feedback

Feedback