Inleiding

In dit document wordt het verschil beschreven tussen het webcertificaat en de controllercertificaten voor de Cisco SD-WAN-oplossing.

Voorwaarden

Vereisten

Cisco raadt je aan om kennis te hebben van dit onderwerp:

- Basiskennis van Public Key Infrastructure (PKI).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco vManage Network Management System (NMS) versie 20.4.1

- Google Chrome versie 94.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Certificaten gebruikt op Cisco SD-WAN

Er zijn twee soorten certificaten die worden gebruikt in Cisco SD-WAN-oplossingen; Controllercertificaten en webcertificaten.

webcertificaat

Gebruikt voor webtoegang tot vManage. Cisco installeert standaard een zelf ondertekend certificaat. Een zelfondertekend certificaat is een SSL-certificaat (Secure Sockets Layer) dat door de eigen maker is ondertekend. Cisco beveelt echter een eigen webservercertificaat aan. Dit is met name van toepassing in gevallen waarin netwerkbedrijven firewalls kunnen hebben met beperkingen voor webtoegang. Cisco levert geen openbare webcertificaten die zijn uitgegeven door Certificate Authority (CA).

Voor meer informatie over het genereren van het vManage-webcertificaat raadpleegt u de handleidingen: Webservercertificaat genereren en Zelf ondertekend webcertificaat genereren voor vManage

controlecertificaat

Gebruikt om besturingsverbindingen tussen de controllers te bouwen, bijvoorbeeld vManage, vBonds, vSmarts. Deze certificaten zijn van cruciaal belang voor het hele SD-WAN-fabric control-vliegtuig en moeten te allen tijde geldig blijven.

Voor meer informatie over controllercertificaten raadpleegt u de handleiding: Automatische certificaatondertekening via Cisco Systems

Webcertificaat voor vManage begrijpen

Hypertext Transfer Protocol Secure (HTTPS) is een internetcommunicatieprotocol dat de integriteit en vertrouwelijkheid van gegevens tussen de computer van de gebruiker en de website beschermt, in dit geval de vManage GUI. Gebruikers verwachten een veilige en privéverbinding wanneer ze toegang krijgen tot de vManage. Om een veilige en persoonlijke verbinding te krijgen, moet u een beveiligingscertificaat verkrijgen. Het certificaat wordt uitgegeven door een certificeringsinstantie (CA), die stappen onderneemt om te verifiëren dat uw vManage-domein daadwerkelijk bij uw organisatie hoort.

Wanneer een gebruiker toegang krijgt tot de vManage-server, voert de gebruiker-pc een HTTPS-verbinding uit en wordt een beveiligde tunnel tot stand gebracht tussen de vManage-server en de computer waarop de SSL-certificaten zijn geïnstalleerd voor verificatie. De verificatie van het SSL-certificaat wordt uitgevoerd op de gebruikerscomputer tegen de database met geldige root-CA's die op het apparaat zijn geïnstalleerd. Meestal heeft de computer al meerdere apparaten geïnstalleerd, zoals CA, Google, GoDaddy, Enterprise CA (als dit het geval is) en meer openbare entiteiten. Daarom, als het Certificate Signing Request (CSR) is ondertekend door GoDaddy (slechts een voorbeeld), is het vertrouwd.

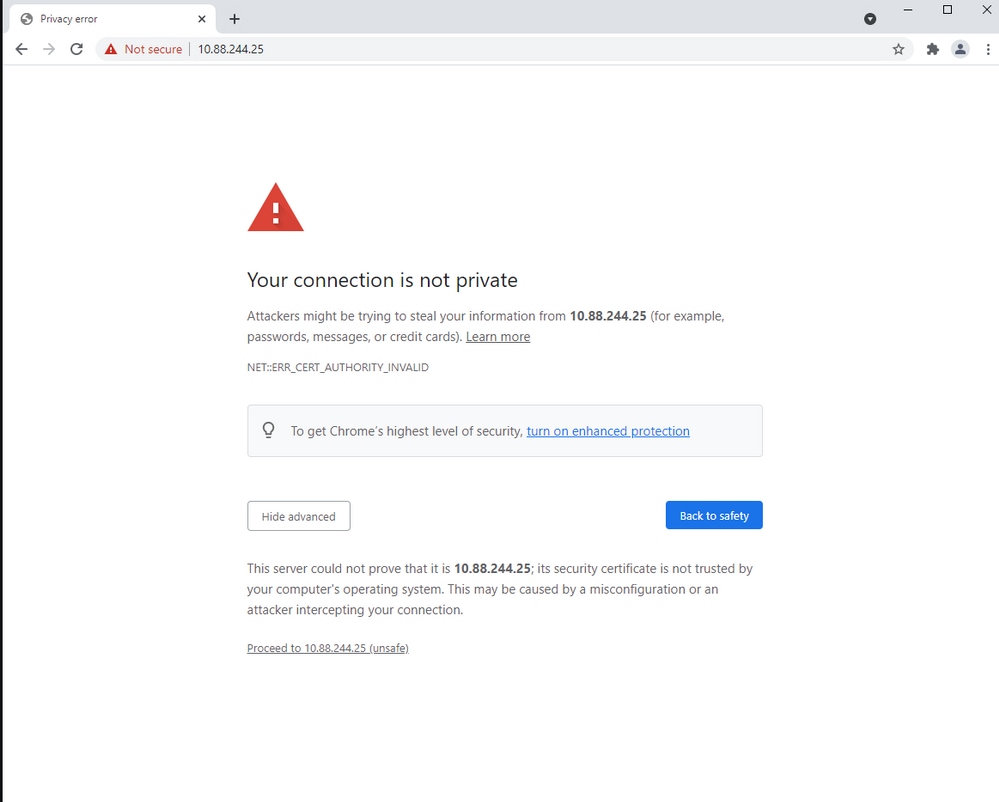

Verbinding is geen privébericht op vManage

Het door vManage zelf ondertekende certificaat is niet ondertekend door een certificeringsinstantie. Het is ondertekend door dezelfde vManage en niet door de publieke of private CA, daarom wordt het niet vertrouwd voor een pc-client. Dat is de reden waarom de browser een niet-beveiligde/privacy-foutverbinding weergeeft voor de vManage-URL.

Voorbeeld van de vManage-fout met het standaard zelf ondertekende certificaat van de Google Chrome-browser zoals weergegeven in de afbeelding.

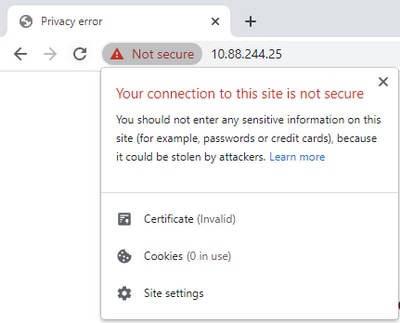

Opmerking: klik op de optie Sitegegevens bekijken. Het certificaat wordt als ongeldig weergegeven.

Proactieve informatie

Certificaat geregistreerd op de onjuiste website naam

Zorg ervoor dat het webcertificaat is verkregen voor alle hostnamen die uw site dient. Bijvoorbeeld als uw certificaat alleen betrekking heeft op fictief domein www.vManage-example-test.com, een bezoeker die de site laadt met de vManage-voorbeeld-test.COM (zonder het www. prefix), en als het krijgt een ondertekend certificaat van een openbare CA, het is vertrouwd, maar het krijgt een andere fout met een fout in de naam van het certificaat.

Opmerking: Er treedt een algemene fout op wanneer de algemene naam van het SSL/TLS-certificaat niet overeenkomt met het domein of de adresbalk in de browser.

Gerelateerde informatie

Feedback

Feedback