Inter-VLAN-routering configureren met Catalyst-Switches

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u Inter-VLAN-routering configureert met switches uit de Cisco Catalyst-reeks.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

U weet hoe u VLAN’s kunt maken

-

Kennis van het maken van Trunk-links

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Catalyst 3850 waarop Cisco IOS® XE Software Release 16.12.7 wordt uitgevoerd

-

Catalyst 4500 waarop Cisco IOS® Software Release 03.09.00E wordt uitgevoerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Verwante producten

Deze configuratie kan ook worden gebruikt in combinatie met deze hardware- en softwareversies:

-

Elke Catalyst 3k/9k switch en later

-

Elk Catalyst switch model, gebruikt als de toegangslaag switch

Achtergrondinformatie

Door de implementatie van Inter-VLAN-routering kunnen organisaties de voordelen van VLAN-segmentatie behouden en toch de nodige communicatie tussen verschillende delen van het netwerk mogelijk maken.

Dit is met name handig in complexe netwerkomgevingen waar verschillende afdelingen of services veilig en efficiënt moeten communiceren.

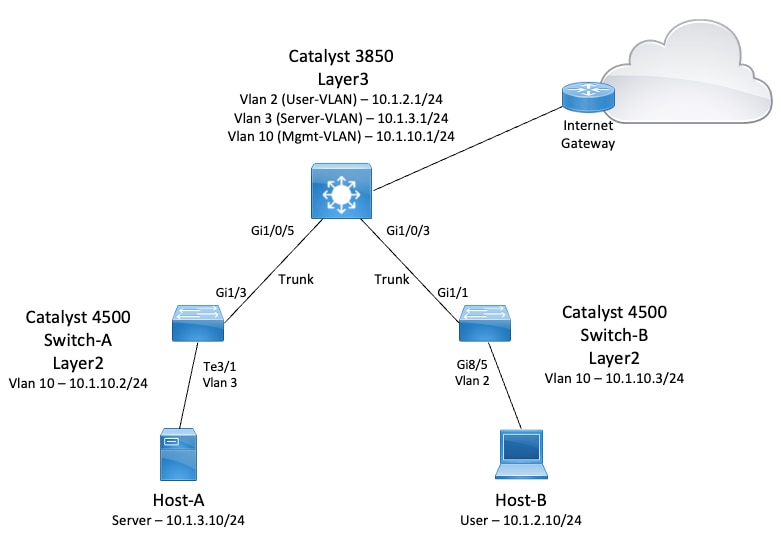

Een voorbeeldconfiguratie voor Inter-VLAN-routering is ingesteld op een Catalyst 3850-serie switch, met een paar Catalyst 4500-serie switches die fungeren als Layer 2 (L2) switches die rechtstreeks aansluiten op de Catalyst 3850.

De Catalyst 3850-switch heeft een standaardroute voor al het verkeer dat bestemd is voor internet. De volgende stap is een Cisco-router, maar dit kan ook elke Internet Gateway zijn, zoals een firewall.

In een LAN verdelen VLAN's apparaten in afzonderlijke botsingsdomeinen en Layer 3 (L3)-subnetten.

Apparaten binnen hetzelfde VLAN kunnen rechtstreeks communiceren zonder routering.

Voor communicatie tussen apparaten in verschillende VLAN's is echter een routeringsapparaat nodig.

Layer 2 (L2)-switches hebben een L3-routeringsapparaat nodig om de communicatie tussen VLAN's te vergemakkelijken.

Dit routeringsapparaat kan buiten de switch worden geplaatst of in een andere module in hetzelfde chassis worden ingebouwd.

Moderne switches, zoals de Catalyst 3K / 9K, bevatten routeringsmogelijkheden direct in de switch.

Deze switches kunnen een pakket ontvangen, identificeren dat het tot een ander VLAN behoort en het doorsturen naar de juiste poort op het bestemmings-VLAN.

Een typisch LAN-ontwerp segmenteert het netwerk op basis van de groep of functie van de apparaten.

Het engineering-VLAN bevat bijvoorbeeld alleen apparaten die verband houden met de engineeringafdeling, terwijl het finance-VLAN alleen financiële apparaten bevat.

Door routering in te schakelen kunnen apparaten in verschillende VLAN's communiceren zonder in hetzelfde broadcast-domein te zijn. T

Zijn VLAN-ontwerp biedt ook een extra voordeel: beheerders kunnen toegangslijsten gebruiken om de communicatie tussen VLAN's te beperken.

Toegangslijsten kunnen bijvoorbeeld worden gebruikt om te voorkomen dat apparaten in het engineering-VLAN toegang krijgen tot apparaten in het finance-VLAN.

Configureren

Deze sectie bevat de informatie die nodig is voor het configureren van de routering tussen VLAN's, zoals beschreven in dit document.

Opmerking: Gebruik de Cisco Support Tools om meer informatie te vinden over de opdrachten die hier worden gebruikt. Alleen geregistreerde Cisco-gebruikers hebben toegang tot tools zoals deze en andere interne informatie.

Netwerkdiagram

In dit diagram biedt de Catalyst 3850-switch de functie voor het routeren tussen de verschillende VLAN's. De Catalyst 3850-switch kan fungeren als een L2-toestel met het uitschakelen van IP-routering.

Om de switch te laten functioneren als een L3-toestel en Inter-VLAN-routering te bieden, moet IP-routering wereldwijd worden ingeschakeld.

Configuraties

De volgende drie VLAN's zijn gedefinieerd voor deze installatie:

-

VLAN 2 — Gebruiker-VLAN

-

VLAN 3 — Server-VLAN

-

VLAN 10 — Mgmt-VLAN

Voor elke server en elk hostapparaat moet de standaardgateway zijn geconfigureerd met het corresponderende IP-adres van de VLAN-interface op de Catalyst 3850.

De standaardgateway voor servers is bijvoorbeeld 10.1.3.1. De switches van de toegangslaag, de Catalyst 4500, zijn via trunkverbindingen verbonden met de Catalyst 3850.

Voor internetverkeer heeft de Catalyst 3850 een standaardroute die verwijst naar een Cisco-router, die fungeert als de Internet Gateway.

Bijgevolg wordt elk verkeer waarvoor de Catalyst 3850 geen route in zijn routeringstabel heeft, doorgestuurd naar de Cisco-router voor verdere verwerking.

Aanbevelingen

- Zorg ervoor dat het native VLAN voor een 802.1Q-trunk aan beide uiteinden van de trunk-link hetzelfde is. Als de native VLAN's verschillen, kan het verkeer op de native VLAN's niet correct worden verzonden, waardoor verbindingsproblemen in uw netwerk kunnen ontstaan.

- Scheid het beheer-VLAN van de andere VLAN's, zoals in dit diagram wordt geïllustreerd. Deze scheiding zorgt ervoor dat elke broadcast- of pakketstorm in het gebruiker- of server-VLAN geen invloed heeft op het beheer van de switch.

- Gebruik VLAN 1 niet voor beheer. Alle poorten op Catalyst-switches zijn standaard ingesteld op VLAN 1 en alle niet-geconfigureerde poorten worden in VLAN 1 geplaatst. Het gebruik van VLAN 1 voor beheer kan problemen veroorzaken.

- Gebruik een Layer 3 (gerouteerde) poort om verbinding te maken met de standaardgatewaypoort. In dit voorbeeld kan een Cisco-router worden vervangen door een firewall die verbinding maakt met de internetgateway-router.

- Dit voorbeeld configureert een statische standaardroute op de Catalyst 3850 naar de Cisco-router om het internet te bereiken. Deze opstelling is ideaal als er maar één route naar het internet is.

- Configureer statische routes, bij voorkeur samengevat, op de gateway-router voor subnetten die bereikbaar zijn met de Catalyst 3850. Deze stap is belangrijk omdat deze configuratie geen routeringsprotocollen gebruikt.

- Als u twee L3-switches in uw netwerk hebt, kunt u de switches van de toegangslaag verbinden met beide 3850-switches en Hot Standby Router Protocol (HSRP) tussen hen uitvoeren om netwerkredundantie te bieden.

- Als extra bandbreedte nodig is voor de uplinkpoorten, kunt u EtherChannels configureren, die ook linkredundantie bieden in het geval van een linkfout.

De actieve configuraties van de switches die in de topologie worden gebruikt, worden hieronder weergegeven:

Opmerking: De configuratie van de Internet Gateway-router is niet relevant, dus het wordt niet behandeld in dit document.

-

Catalyst 3850

-

Katalysator 4500-A

-

Katalysator 4500-B

| Catalyst 3850 |

|---|

|

Opmerking: in dit voorbeeld is VLAN Trunk Protocol (VTP) ingesteld op off op alle switches, met het gebruik van de opdracht vtp-modus uit.

SW_3850(config)#vtp mode off Setting device to VTP Off mode for VLANS. SW_3850(config)#vlan 2 SW_3850(config-vlan)#name User_VLAN SW_3850(config-vlan)#exit SW_3850(config)#vlan 3 SW_3850(config-vlan)#name Server_VLAN SW_3850(config-vlan)#exit SW_3850(config)#vlan 10 SW_3850(config-vlan)#name Mgmt_VLAN SW_3850(config-vlan)#exit SW_3850(config)#end

| Katalysator 4500-A |

|---|

|

| Katalysator 4500-B |

|---|

|

Verifiëren

Vervolgens vindt u een lijst met essentiële opdrachten die kunnen worden gebruikt om de status van de apparaten te controleren en om te bevestigen dat uw configuratie goed werkt:

VTP-status weergeven - Met deze opdracht wordt de status van het VLAN Trunking Protocol (VTP) op de switch weergegeven. Het biedt informatie over de VTP-versie, domeinnaam, modus (server, client of transparant) en het aantal bestaande VLAN's. Dit is handig voor het controleren van de VTP-configuratie en het garanderen van consistente VLAN-informatie in het hele netwerk.

tonen interfaces trunk - Deze opdracht toont de status van trunk poorten op de switch. Het geeft details over welke interfaces zijn geconfigureerd als trunks, het type inkapseling (bijvoorbeeld 802.1Q) en de VLAN's die zijn toegestaan op elke trunk. Dit is essentieel voor het oplossen van problemen met VLAN-connectiviteit en het garanderen van een goede trunkconfiguratie.

toon IP-route - Met deze opdracht wordt de IP-routeringstabel van de switch weergegeven. Het geeft een overzicht van alle bekende routes, inclusief direct verbonden netwerken, statische routes en routes die zijn geleerd via dynamische routeringsprotocollen. Dit is van cruciaal belang om de routeringspaden te verifiëren en ervoor te zorgen dat de switch alle noodzakelijke netwerken kan bereiken.

toon ip cef - Deze opdracht toont de uitvoer van Cisco Express Forwarding (CEF). Het biedt informatie over de CEF-vermeldingen, inclusief de next-hop-adressen en de bijbehorende interfaces. Dit is handig voor het oplossen van problemen met het doorsturen en het garanderen van een efficiënte pakketverwerking.

Opmerking: de Cisco CLI Analyzer Tool kan u helpen bij het oplossen van problemen en het controleren van de algehele status van uw Cisco-ondersteunde software met deze slimme SSH-client die geïntegreerde TAC-tools en kennis gebruikt.

Opmerking: Zie de opdrachtreferentiehandleidingen voor specifieke switchplatforms voor meer informatie over CLI-opdrachten.

Opmerking: Alleen geregistreerde Cisco-gebruikers hebben toegang tot tools zoals deze en andere interne informatie.

Catalyst 3850

SW_3850#show vtp status VTP Version capable : 1 to 3 VTP version running : 1 VTP Domain Name : VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : bc67.1c5d.3800 Configuration last modified by 10.0.0.10 at 0-0-00 00:00:00 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 8 Configuration Revision : 0 MD5 digest : 0x7E 0xC3 0x8D 0x91 0xC8 0x53 0x42 0x14 0x79 0xA2 0xDF 0xE9 0xC0 0x06 0x1D 0x7D

SW_3850#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/0/3 on 802.1q trunking 1 Gi1/0/5 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/0/3 1-4094 Gi1/0/5 1-4094 Port Vlans allowed and active in management domain Gi1/0/3 1-3,10 Gi1/0/5 1-3,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/0/3 1-3,10 Gi1/0/5 1,3,10

SW_3850#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route H - NHRP, G - NHRP registered, g - NHRP registration summary o - ODR, P - periodic downloaded static route, l - LISP a - application route + - replicated route, % - next hop override, p - overrides from PfR Gateway of last resort is 10.100.100.2 to network 0.0.0.0 S* 0.0.0.0/0 [1/0] via 10.100.100.2 10.0.0.0/8 is variably subnetted, 8 subnets, 2 masks C 10.1.2.0/24 is directly connected, Vlan2 L 10.1.2.1/32 is directly connected, Vlan2 C 10.1.3.0/24 is directly connected, Vlan3 L 10.1.3.1/32 is directly connected, Vlan3 C 10.1.10.0/24 is directly connected, Vlan10 L 10.1.10.1/32 is directly connected, Vlan10 C 10.100.100.0/24 is directly connected, GigabitEthernet1/0/2 L 10.100.100.1/32 is directly connected, GigabitEthernet1/0/2

Katalysator 4500-A

Switch-A#show vtp status VTP Version capable : 1 to 3 VTP version running : 2 VTP Domain Name : cisco.com VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : 6400.f13e.dc40 Configuration last modified by 10.1.10.2 at 0-0-00 00:00:00 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 32 Configuration Revision : 0 MD5 digest : 0x0B 0x61 0x4F 0x9B 0xCD 0x1B 0x37 0x55 0xAB 0x0C 0xC1 0x4B 0xF8 0xDE 0x33 0xB3

Switch-A#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/3 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/3 1-4094 Port Vlans allowed and active in management domain Gi1/3 1,3,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/3 1,3,10

Katalysator 4500-B

Switch-B#show vtp status VTP Version capable : 1 to 3 VTP version running : 1 VTP Domain Name : VTP Pruning Mode : Disabled VTP Traps Generation : Disabled Device ID : 6c20.5606.3540 Configuration last modified by 10.1.10.3 at 11-15-22 10:42:29 Feature VLAN: -------------- VTP Operating Mode : Off Maximum VLANs supported locally : 1005 Number of existing VLANs : 7 Configuration Revision : 0 MD5 digest : 0xEC 0xB4 0x8D 0x46 0x94 0x95 0xE0 0x8F 0xEE 0x1E 0xC7 0x9F 0x26 0x88 0x49 0x9F

Switch-B#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi1/1 on 802.1q trunking 1 Port Vlans allowed on trunk Gi1/1 1-4094 Port Vlans allowed and active in management domain Gi1/1 1-2,10 Port Vlans in spanning tree forwarding state and not pruned Gi1/1 1-2,10

Problemen oplossen

1. Pingproblemen binnen hetzelfde VLAN

- Als u apparaten niet binnen hetzelfde VLAN kunt pingen, controleert u de VLAN-toewijzing van de bron- en bestemmingspoorten om er zeker van te zijn dat ze zich in hetzelfde VLAN bevinden.

- Als u de VLAN-toewijzing wilt controleren, gebruikt u de opdracht Interfacestatus weergeven.

- Gebruik de opdracht show mac address-table om te controleren of de L2-switch het MAC-adres van elk apparaat in het juiste VLAN leert.

2. Ping-kwesties onder verschillende Switches

- Als de bron en het doel op verschillende switches staan, moet u ervoor zorgen dat de trunks correct zijn geconfigureerd. Gebruik de opdracht interfaces tonen om de configuratie te controleren.

- Controleer of het native VLAN overeenkomt met beide zijden van de trunk-koppeling en of het subnetmasker overeenkomt met de bron- en bestemmingsapparaten.

3. Ping-problemen tussen verschillende VLAN's

- Als u apparaten niet kunt pingen in verschillende VLAN's, moet u ervoor zorgen dat u de respectievelijke standaardgateway kunt pingen (zie stap 1).

- Controleer of de standaardgateway van het apparaat naar het juiste IP-adres van de VLAN-interface verwijst en of het subnetmasker overeenkomt.

4. Problemen met de internetverbinding

- Als u het internet niet kunt bereiken, moet u ervoor zorgen dat de standaardroute op de Catalyst 3850 naar het juiste IP-adres wijst en dat het subnetadres overeenkomt met de Internet Gateway-router.

- Zorg ervoor dat de L3-switch (3850 in dit geval) de internetgateway kan pingen.

- Gebruik de opdracht show ip cef <prefix> om te bepalen of deze naar de juiste interface verwijst.

- Zorg ervoor dat de Internet Gateway router routes heeft naar zowel het internet als de interne netwerken.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

23-Jan-2024

|

Bijgewerkte SEO en opmaak. |

2.0 |

21-Dec-2022

|

Bijgewerkt formaat en gebruik. Hercertificering. |

1.0 |

15-Mar-2003

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Julio JimenezCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback