ECDSA-certificaten begrijpen in een UCX-oplossing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe de Cisco Unified Contact Center Express (UCS) oplossing moet worden geconfigureerd voor het gebruik van ECDSA-certificaten (Elliptical Curve Digital Signature Algorithm).

Voorwaarden

Vereisten

Zorg ervoor dat u toegang hebt tot de beheerpagina van het besturingssysteem voor deze toepassingen voordat u verder gaat met de configuratiestappen die in dit document worden beschreven:

- UCCX

- SocialMiner

- Cisco Unified Communications Manager (CUCM)

- UCS Solution-certificaatconfiguratie - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Een beheerder moet ook toegang hebben tot het certificaatarchief op de client-pc’s van de agent en de supervisor.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Als deel van de Common Criteria (CC)-certificering heeft Cisco Unified Communications Manager ECDSA-certificaten toegevoegd in versie 11.0. Dit is van invloed op alle Voice Operating System (VOS)-producten zoals UCS, SocialMiner, MediaSense, enzovoort van versie 11.5.

Meer details over het Elliptic Curve Digital Signature Algoritme kunnen hier worden gevonden: https://www.maximintegrated.com/en/app-notes/index.mvp/id/5767

Met betrekking tot de UCCX-oplossing krijgt u bij een upgrade naar 11.5 een extra certificaat aangeboden dat eerder niet aanwezig was. Dit is het Tomcat-ECDSA certificaat.

Dit is ook gedocumenteerd in de pre-release mededeling: https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200651-UCCX-Version-11-5-Prerelease-Field-Commu.html?cachemode=refresh

Agent-ervaring

Na een upgrade naar 11.5 kan de agent worden gevraagd om certificaten op het bureaublad van Finesse te accepteren op basis van of het certificaat zelf is ondertekend of dat het certificaat is ondertekend door de certificeringsinstantie (CA).

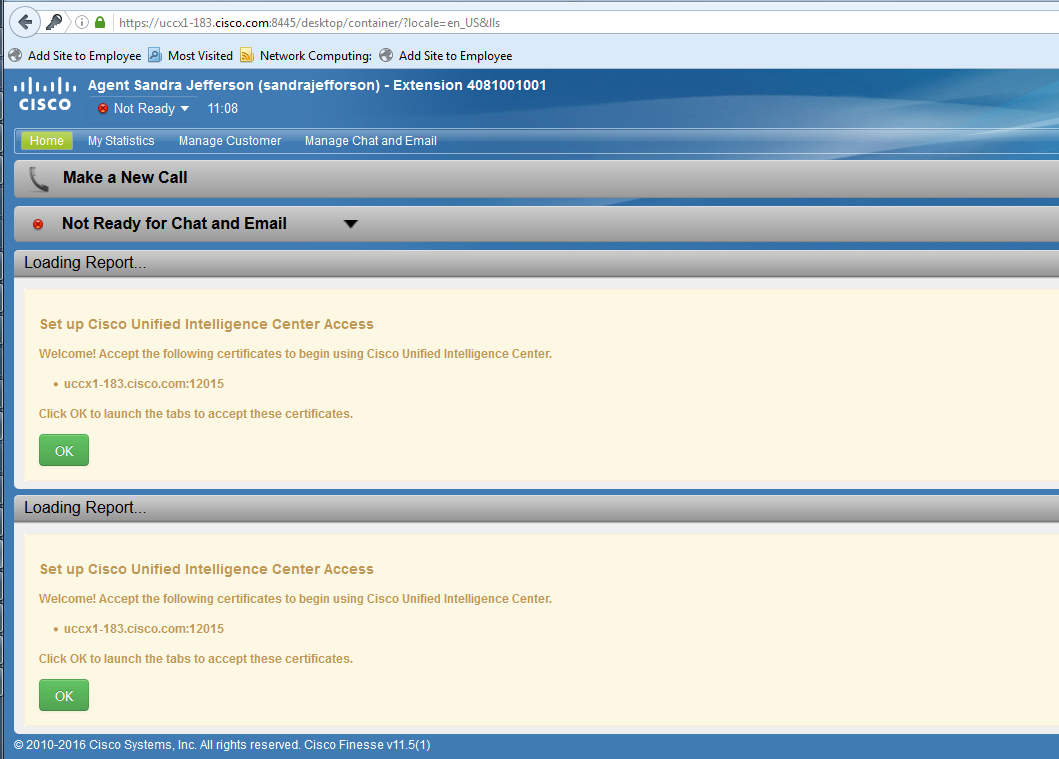

Gebruikerservaring na upgrade naar 11.5

Dit komt doordat de Finesse desktop nu een ECDSA-certificaat krijgt dat niet eerder werd aangeboden.

Procedure

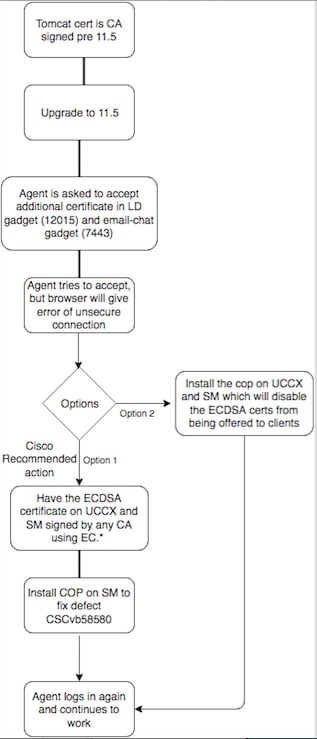

CA-ondertekende certificaten vóór de upgrade

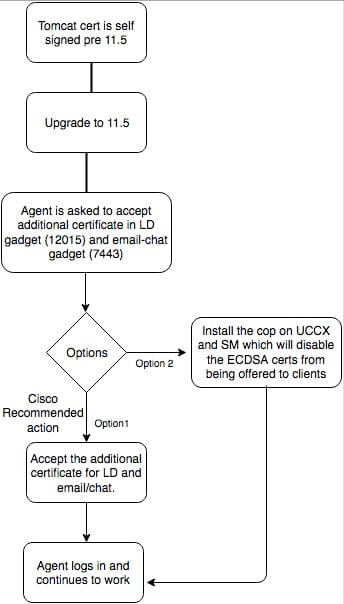

Pre-upgrade van zelfondertekende certificaten

Configureren

De beste praktijken die voor dit certificaat worden aanbevolen

Ondertekende certificaten voor UCCX en SocialMiner

Als u CA-ondertekende certificaten gebruikt, moet dit ECDSA-certificaat samen met andere certificaten worden ondertekend door een certificeringsinstantie (CA)

Opmerking: Als CA dit ECDSA certificaat ondertekent met RSA, wordt dit certificaat niet aan de klant aangeboden. Voor een betere beveiliging zijn de aan de klant aangeboden ECDSA-certificaten de aanbevolen beste praktijk.

Opmerking: Als het ECDSA certificaat op SocialMiner is ondertekend door een CA met RSA, veroorzaakt het problemen met e-mail en chat. Dit is gedocumenteerd in defect CSCvb58580 en er is een cop-bestand beschikbaar. Deze COP zorgt ervoor dat ECDSA-certificaten niet aan klanten worden aangeboden. Als u een CA hebt die ECDSA-certificaten alleen met RSA kan ondertekenen, gebruik dit certificaat dan niet.Gebruik de agent zodat het ECDSA certificaat niet wordt aangeboden en u een RSA alleen omgeving hebt.

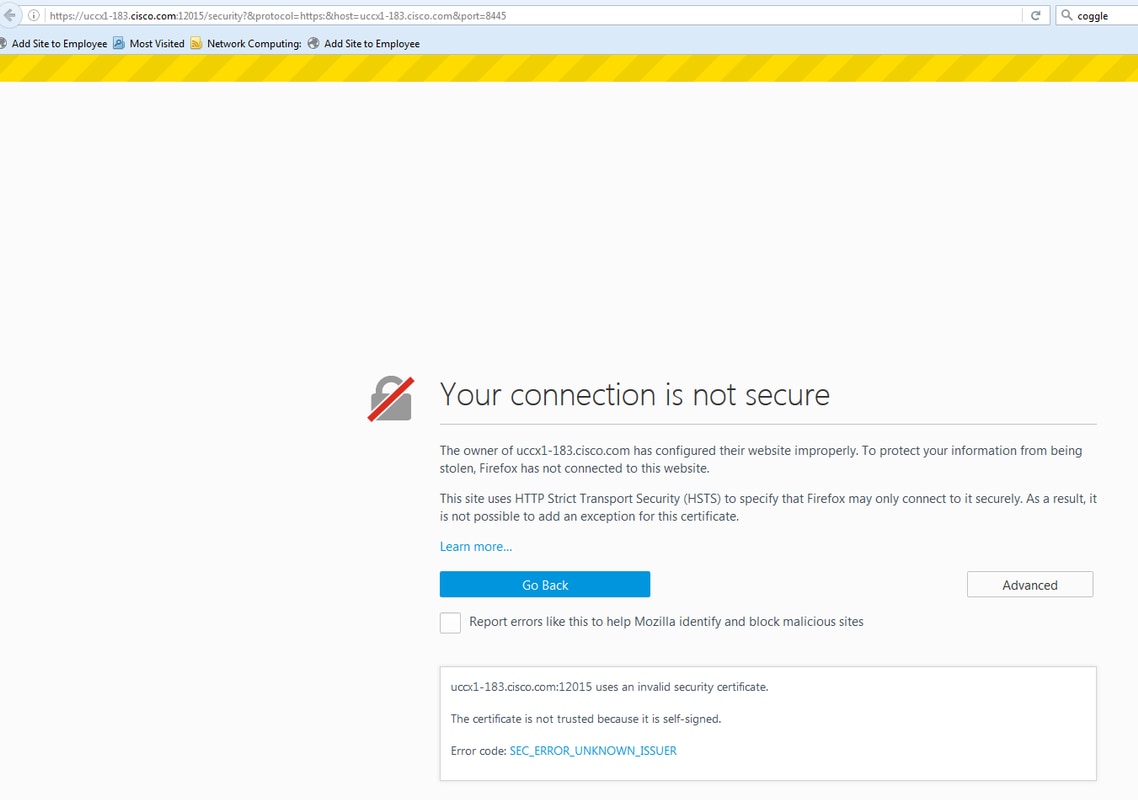

Als u CA-ondertekende certificaten gebruikt en na de upgrade hebt u het ECDSA-certificaat niet ondertekend en geüpload, ervaren medewerkers een bericht om het extra certificaat te accepteren. Wanneer ze op OK klikken, worden ze doorgestuurd naar de website. Dit mislukt echter vanwege de beveiligingshandhaving van de kant van de browser, aangezien het ECDSA-certificaat zelf is ondertekend en uw andere webcertificaten CA zijn ondertekend. Deze communicatie wordt gezien als een veiligheidsrisico.

Voltooi deze stappen op elk knooppunt van UCCX Publisher en Subscriber en SocialMiner, na een upgrade naar UCCX en SocialMiner op versie 11.5:

- Navigeer naar de pagina OS-beheer en kies Beveiliging > Certificaatbeheer.

- Klik op Generate CSR.

- Kies tomcat-ECDSA als certificaatnaam in de vervolgkeuzelijst Certificaatlijst en klik op Generate CSR.

- Navigeren naar Beveiliging > Certificaatbeheer en kiezen Download CSR.

- Kies in het pop-upvenster tomcat-ECDSA in de vervolgkeuzelijst en klik op CSR downloaden.

Verzend de nieuwe MVO naar de derde CA of onderteken het met een interne CA die EG-certificaten ondertekent. Dit zou de volgende ondertekende certificaten opleveren:

- basiscertificaat voor CA (als u dezelfde CA gebruikt voor toepassingscertificaten en EC-certificaten, kunt u deze stap overslaan)

- UCS Publisher ECDSA-ondertekende certificaat

- UCS Subscriber ECDSA ondertekend certificaat

- SocialMiner ECDSA Ondertekend certificaat

Opmerking: Als u de wortel en de middencertificaten op een uitgever (UCCX) uploadt, zou het automatisch worden herhaald aan de abonnee. Het is niet nodig om de root- of tussenliggende certificaten te uploaden naar de andere, niet-uitgever servers in de configuratie als alle applicatiecertificaten zijn ondertekend via dezelfde certificaatketen. Ook kunt u deze upload van wortelcertificaat overslaan als dezelfde CA het EG-certificaat ondertekent en u dit al hebt gedaan toen u de UCCX-toepassingscertificaten hebt geconfigureerd.

Voltooi deze stappen op elke toepassingsserver om het basiscertificaat en het EG-certificaat naar de knooppunten te uploaden:

- Navigeer naar de pagina OS-beheer en kies Beveiliging > Certificaatbeheer.

- Klik op Uploadcertificaat.

- Upload het basiscertificaat en kies tomcat-trust als het certificaattype.

- Klik op Uploadbestand.

- Klik op Uploadcertificaat.

- Upload het aanvraagcertificaat en kies tomcat-ECDSA als het certificaattype.

- Klik op Uploadbestand.

Opmerking: Als een ondergeschikte CA het certificaat ondertekent, uploadt u het basiscertificaat van de ondergeschikte CA als het tomcat-trust certificaat in plaats van het basiscertificaat. Als er een tussentijds certificaat wordt afgegeven, kunt u dit certificaat uploaden naar de tomcat-trust store naast het aanvraagcertificaat. U kunt ook dit uploaden van basiscertificaat overslaan als dezelfde CA het EG-certificaat ondertekent en u hebt dit al gedaan toen u UCCX-toepassingscertificaten hebt geconfigureerd.

- Start de volgende toepassingen opnieuw op als u deze hebt voltooid:

- Cisco SocialMiner

- Cisco UCS Publisher en Subscriber

Zelfondertekende certificaten voor UCCX en SocialMiner

Als de UCCX of SocialMiner zelfondertekende certificaten gebruiken, moeten de agenten worden geadviseerd om de certificaatwaarschuwing te accepteren die zij in de chat-email gadget en Live Data gadgets worden aangeboden.

Om zelf ondertekende certificaten op de clientmachine te installeren, gebruikt u een groepsbeleid of pakketbeheer of installeert u deze afzonderlijk in de browser van elke agent-pc.

Installeer voor Internet Explorer de door de client ondertekende certificaten in het archief van Trusted Root Certification Authorities.

Voltooi voor Mozilla Firefox de volgende stappen:

- Navigeer naar Gereedschappen > Opties.

- Klik op het tabblad Geavanceerd.

- Klik op Certificaten bekijken.

- Ga naar het tabblad Servers.

- Klik op Exceptie toevoegen.

-

Opmerking: U kunt ook de uitzondering voor de beveiliging toevoegen om het certificaat te installeren dat gelijkwaardig is aan het bovenstaande proces. Dit is een eenmalige configuratie op de client.

Veelgestelde vragen (FAQ)

We hebben CA ondertekende certificaten en willen gebruik maken van ECDSA certificaat dat moet worden ondertekend door een EC CA. Terwijl we wachten tot het door CA ondertekende certificaat beschikbaar is, hebben we Live Data up nodig. Wat kan ik doen?

Wij willen dit aanvullende certificaat niet ondertekenen of agenten dit aanvullende certificaat laten aanvaarden. Wat kan ik doen?

Hoewel het raadzaam is om ECDSA-certificaten aan de browsers te laten weergeven, is er een optie om deze uit te schakelen. U kunt een cop-bestand op UCCX en SocialMiner installeren dat ervoor zorgt dat alleen de RSA-certificaten aan de client worden getoond. Het ECDSA-certificaat blijft nog steeds in de keystore, maar zou niet worden aangeboden aan de klanten.

Als ik deze agent gebruik om ECDSA-certificaten uit te schakelen die aan de klanten worden aangeboden, kan ik deze dan weer inschakelen?

Ja, er is een terugdraaiagent voorzien. Als dat eenmaal is toegepast, kunt u dit certificaat ondertekenen en uploaden naar de server(s).

Worden alle certificaten ECDSA?

Momenteel niet, maar verdere beveiligingsupdates op het VOS-platform in de toekomst.

Wanneer installeert u de UCCX COP?

- Wanneer u zelfondertekende certificaten gebruikt en geen agenten extra certificaten wilt accepteren

- Wanneer u geen extra certificaat kunt krijgen dat is ondertekend door CA

Wanneer installeert u de SM COP?

- Wanneer u zelfondertekende certificaten gebruikt en geen agenten extra certificaten wilt accepteren

- Wanneer u geen extra certificaat kunt krijgen dat is ondertekend door CA

- Als u een CA hebt die ECDSA-certificaten alleen met RSA kan ondertekenen

Wat zijn de certificaten die standaard worden aangeboden door verschillende webserverinstanties?

| Certificaatcombinatie/webserver | Default Agent Experience na upgrade naar 11.5 (zonder enige agent) | UCCX Tomcat | UCS OpenFire (Cisco Unified CCX-meldingsservice) | UCS SocketIO | SocialMiner Tomcat | SocialMiner Openfire | |

| Zelf ondertekend Tomcat, Zelf ondertekend Tomcat-ECDSA | Agenten zou worden gevraagd om certificaat te accepteren in Live Data gadget en chat-email gadget | zelfondertekend | zelfondertekend | zelfondertekend | zelfondertekend | zelfondertekend | |

| RSA CA heeft Tomcat en RSA CA getekend | Agents kunnen Finesse en Live Data gebruiken, maar email-chat gadget zal niet laden en SocialMiner website niet laden.* | RSA | RSA | RSA | RSA | RSA (Noodzaak om cop te installeren - CSCvb58580) | |

| RSA CA ondertekende Tomcat, EC CA ondertekende Tomcat-ECDSA | Agents kunnen Finesse gebruiken met zowel Live Data als chat-email* | RSA | RSA | ECDSA | RSA | ECDSA | |

| RSA CA ondertekende Tomcat, zelf ondertekende Tomcat-ECDSA | Agenten zou worden gevraagd om extra certificaat in Live Data en e-mail-chat gadget te accepteren. Certificaat accepteren van Live Data gadget mislukt, certificaat accepteren van e-mail-chat gadget zou succesvol zijn.* |

RSA | RSA | Zelfondertekend (Agenten kunnen niet accepteren vanwege de door de browser opgelegde beveiligingsmaatregel. Zie de bovenstaande screenshot. U moet het certificaat door een EG-CA laten ondertekenen of de agent op UCCX installeren om ECDSA-certificaten uit te schakelen die aan de klanten worden aangeboden.) |

RSA | zelfondertekend |

Gerelateerde informatie

- UCS ECDSA COP - https://software.cisco.com/download/release.html?mdfid=286309734&softwareid=280840578&release=11.5(1)&flowid=80822

- SocialMiner ECDSA COP - https://software.cisco.com/download/release.html?mdfid=283613136&flowid=73189&release=11.5(1)&softwareid=283812550&sortparam=

- UCS-certificaatinformatie - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

04-Apr-2017

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Abhiram KramadhatiCisco engineering

- Arundeep NagarajCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback