Inleiding

Dit document beschrijft configuratieproces op hoe u een CA-ondertekend certificaat kunt installeren voor het hulpprogramma Unified Contact Center Enterprise (UCCE) Diagnostic Framework Portico.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Active Directory

- Domain Name System (DNS)-server

- CA-infrastructuur geïmplementeerd en werkt voor alle servers en clients

- Diagnostic Framework Portico

Toegang tot het hulpprogramma Diagnostic Framework Portico door het IP-adres in de browser te typen zonder een certificaatwaarschuwing te ontvangen valt buiten dit artikel.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco UCS 11.0.1

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012 R2-certificeringsinstantie

- Microsoft Windows 7 SP1 OS

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Genereer ondertekende certificaataanvraag

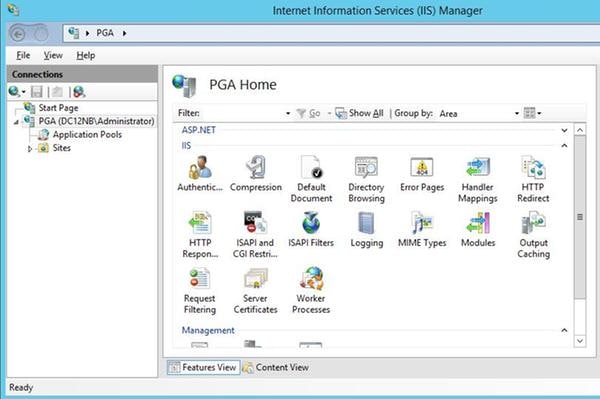

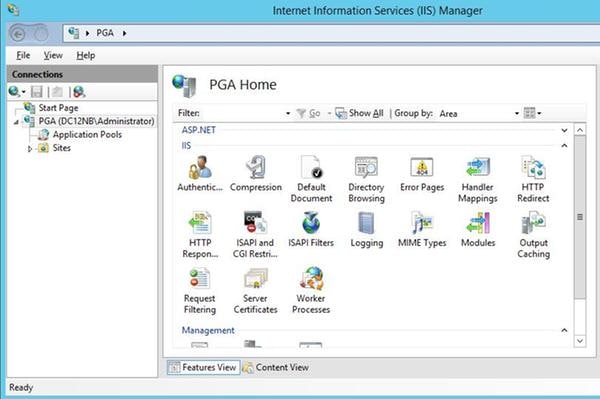

Open Internet Information Services (IIS) Manager, selecteer uw site, Randgateway A (PGA) in het voorbeeld en servercertificaten.

Selecteer Certificaataanvraag maken in het deelvenster Handelingen.

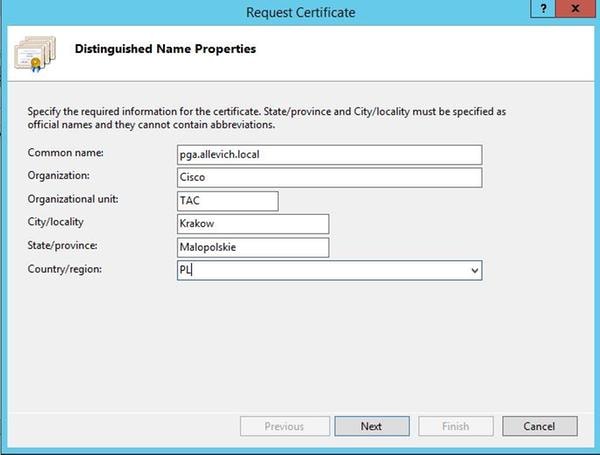

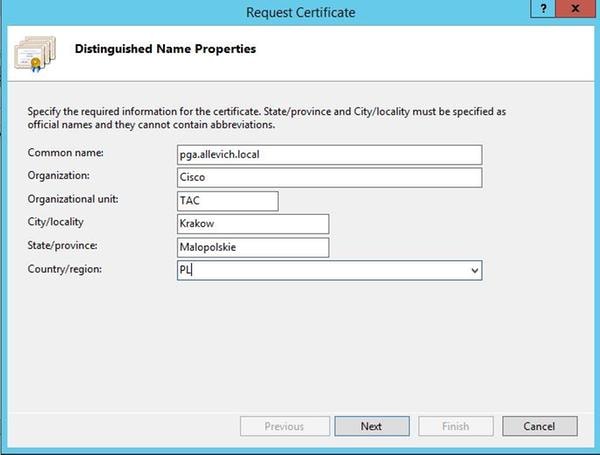

Vul de velden Common Name (CN), Organisation (O), Organisation unit (OU), Locality (L), State (ST), Country (C) in. De algemene naam moet hetzelfde zijn als uw FQDN-hostnaam (FQDN) + domeinnaam.

Laat standaardinstellingen voor cryptografische serviceprovider en specificeer bitlengte: 2048.

Selecteer het pad waarop u wilt opslaan. Bijvoorbeeld op het bureaublad met de naam pga.csr.

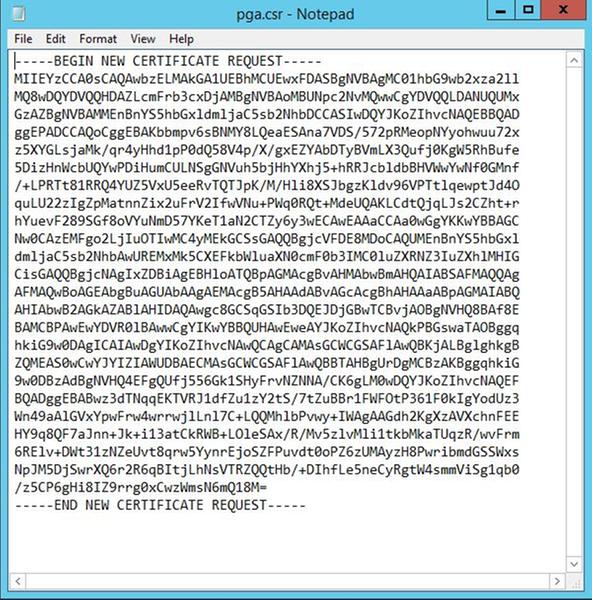

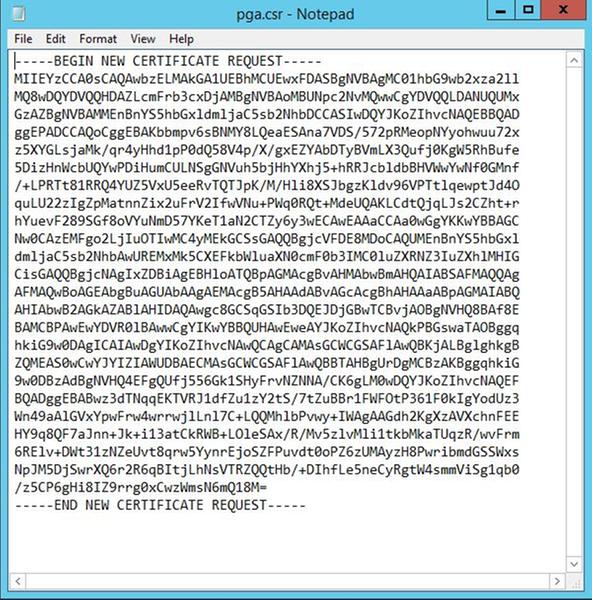

Open nieuw aangemaakt verzoek in de blocnote.

Kopieert het certificaat naar de buffer met CTRL+C.

Onderteken het certificaat op de certificeringsinstantie

Opmerking: Als u gebruik maakt van een extern certificaat autoriteit (zoals GoDaddy) moet u contact met hen opnemen na het genereren van CSR-bestand.

Meld u aan bij de inschrijvingspagina voor uw CA-servercertificaat.

https://<CA-server-adres>/certsrv

Selecteer aanvraagcertificaat, geavanceerde certificaataanvraag en plak de inhoud van het certificaatondertekeningsverzoek (CSR) in de buffer. Selecteer vervolgens Certificaatsjabloon als webserver.

Download Base 64 gecodeerd certificaat.

Open het certificaat en kopieer de inhoud van het veld thumbprint voor later gebruik. Verwijder spaties uit de thumbprint.

Installeer het certificaat

Het certificaat kopiëren

Kopieer het nieuw gegenereerde certificaatbestand naar de UCCE VM waar het Portico-gereedschap zich bevindt.

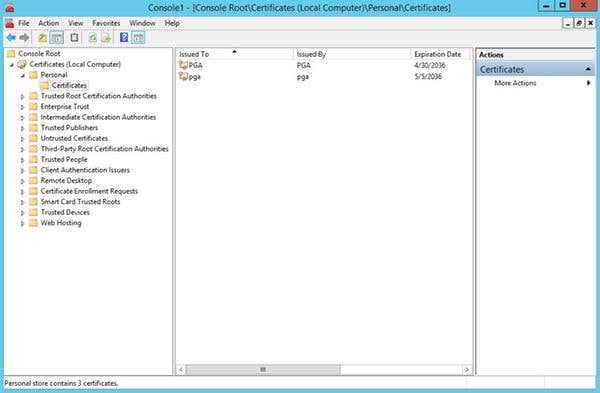

Het certificaat importeren in de lokale computerwinkel

Op dezelfde UCS-server start Microsoft Management Console (MMC) console door startmenu, type run en mmc te selecteren.

Klik op

Add/Remove snap-in en klik in het dialoogvenster op

Add.

Selecteer vervolgens het menu Certificaten en voeg toe.

Klik in het dialoogvenster Certificaten onverwacht op Computeraccount > Lokale computer > Voltooien.

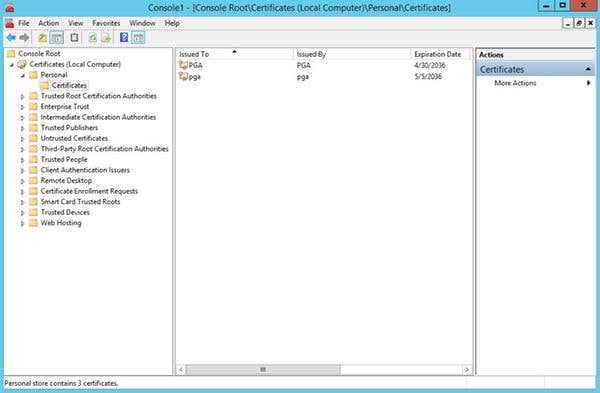

Navigeer naar de map Persoonlijke certificaten.

Selecteer in het deelvenster Handelingen Meer handelingen > Alle taken > Importeren.

Klik op Volgende, Bladeren en selecteer het certificaat dat eerder is gegenereerd en zorg er in het volgende menu voor dat het certificaatarchief is ingesteld op persoonlijk. Controleer in het laatste scherm de geselecteerde certificaatopslag en certificaatbestand en klik op Voltooien.

Binden aan IIS-certificaat

Open CMD-toepassing.

Navigeer naar de hoofdmap Diagnostic Portico.

cd c:\icm\serviceability\diagnostics\bin

Verwijder de huidige certificaatbinding voor Portico tool.

DiagFwCertMgr /task:UnbindCert

Bind CA ondertekende certificaat.

Tip: Gebruik wat teksteditor (notitieblok++) om spaties in de hash te verwijderen.

Gebruik de hash die eerder opgeslagen was met de verwijderde spaties.

DiagFwCertMgr /task:BindCertFromStore /certhash:bc6bbe23b8b3a26d8446c252400f9264c5c30a29

Indien het certificaat met succes is gebonden, moet u de soortgelijke regel in de uitvoer zien.

Zorg ervoor dat de certificaatbinding is geslaagd met deze opdracht.

DiagFwCertMgr /task:ValidateCertBinding

Opnieuw zou een gelijkaardig bericht in de output moeten worden getoond.

"De certificaatbinding is GELDIG"

Opmerking: DiagFwCertMgr gebruikt standaard poort 7890.

Start de Diagnostic Framework-service opnieuw.

sc stop "diagfwsvc"

sc start "diagfwsvc"

Feedback

Feedback