도메인 및 인터넷 설정

제한된 액세스 도메인 구성

지정 된 서버만을 사용하여 등록, 프로비저닝, 펌웨어 업그레이드 및 보내기로 전화기를 구성할 수 있습니다. 지정된 서버를 사용하지 않는 등록, 프로비저닝, 업그레이드 및 보고서는 전화기에서 수행할 수 없습니다. 사용할 서버를 지정하는 경우 다음 필드에 입력하는 서버가 목록에 포함되어 있는지 확인합니다.

-

프로비저닝 탭의 프로파일 규칙, 프로파일 규칙 B, 프로파일 규칙 C 및 프로파일 규칙 D

-

프로비저닝 탭의 업그레이드 규칙과 Cisco 헤드셋 업그레이드 규칙

-

프로비저닝 탭의 보고서 규칙

-

프로비저닝 탭의 사용자 지정 CA 규칙

-

내선 번호(n) 탭의 프록시 및 아웃바운드 프록시

시작하기 전에

프로시저

|

단계 1 |

을 선택합니다. |

|

단계 2 |

시스템 구성 섹션의 제한된 액세스 도메인 필드를 찾아 각 서버에 대한 정규화 도메인 이름(FQDN)을 입력합니다. FQDN을 쉼표로 구분합니다. 예:다음 형식으로 문자열을 입력하여 구성 XML 파일(cfg.xml)에서 이 매개 변수를 구성할 수 있습니다. |

|

단계 3 |

모든 변경 사항 제출을 클릭합니다. |

DHCP 옵션 구성

시작하기 전에

프로시저

|

단계 1 |

을 선택합니다. |

|

단계 2 |

구성 프로파일 섹션에서 DHCP 옵션 구성을 위한 매개 변수 테이블에 설명된 대로 사용할 DHCP 옵션 및 사용할 DHCPv6 옵션 매개 변수를 설정합니다. |

|

단계 3 |

모든 변경 사항 제출을 클릭합니다. |

DHCP 옵션 구성을 위한 매개 변수

다음 표는 전화기 웹 인터페이스의 음성>프로비저닝 탭에 있는 구성 프로파일 섹션에서 DHCP 옵션 구성을 위한 매개 변수의 기능과 사용법을 정의합니다. 또한 전화기 구성 파일에 XML(cfg.xml) 코드로 추가되어 매개 변수를 구성하는 문자열 구문을 정의합니다.

|

매개 변수 |

설명 |

|---|---|

|

사용할 DHCP 옵션 |

쉼표로 구분되는 DHCP 옵션은 펌웨어 및 프로파일을 검색하는 데 사용됩니다. 다음 중 하나를 수행합니다.

기본값: 66,160,159,150,60,43,125 |

|

사용할 DHCPv6 옵션 |

쉼표로 구분되는 DHCPv6 옵션은 펌웨어 및 프로파일을 검색하는 데 사용됩니다. 다음 중 하나를 수행합니다.

기본값: 17,160,159 |

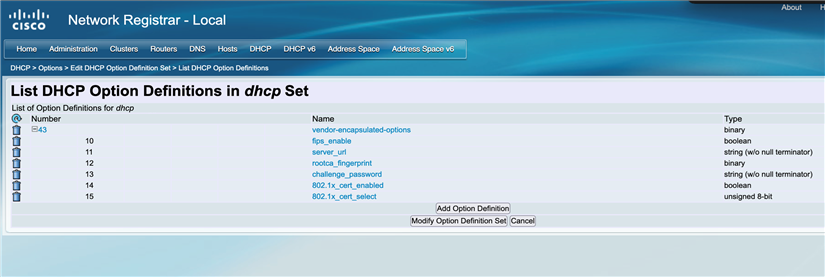

DHCP 옵션 지원

다음 테이블은 다중 플랫폼 전화기에서 지원되는 DHCP 옵션을 보여줍니다.

|

네트워크 표준 |

설명 |

|---|---|

|

DHCP 옵션 1 |

서브넷 마스크 |

|

DHCP 옵션 2 |

시간 오프셋 |

|

DHCP 옵션 3 |

라우터 |

|

DHCP 옵션 6 |

DNS(도메인 네임 서버) |

|

DHCP 옵션 15 |

도메인 이름 |

|

DHCP 옵션 41 |

IP 주소 임대 시간 |

|

DHCP 옵션 42 |

NTP 서버 |

|

DHCP 옵션 43 |

공급업체별 정보 TR.69 자동 구성 서버(ACS) 검색을 위해 사용될 수 있습니다. |

|

DHCP 옵션 56 |

NTP 서버 IPv6으로 NTP 서버 구성 |

|

DHCP 옵션 60 |

공급업체 클래스 식별자 |

|

DHCP 옵션 66 |

TFTP 서버 이름 |

|

DHCP 옵션 125 |

공급업체 식별 공급업체별 정보 TR.69 자동 구성 서버(ACS) 검색을 위해 사용될 수 있습니다. |

|

DHCP 옵션 150 |

TFTP 서버 |

|

DHCP 옵션 159 |

프로비저닝 서버 IP |

|

DHCP 옵션 160 |

프로비저닝 URL |

피드백

피드백