사용자 액세스 개요

다음 항목을 구성하여 Cisco Unified Communications Manager에 대한 사용자 액세스를 관리합니다.

-

액세스 제어 그룹

-

역할

-

사용자 순위

액세스 제어 그룹 개요

액세스 제어 그룹은 사용자 및 해당 사용자에게 할당된 역할의 목록입니다. 최종 사용자, 애플리케이션 사용자 또는 관리자 사용자를 액세스 제어 그룹에 할당할 때 사용자는 해당 그룹에 연결된 역할의 액세스 권한을 얻게 됩니다. 필요한 역할과 권한만 있는 액세스 제어 그룹에 비슷한 액세스 요구 사항을 가진 사용자를 할당하여 시스템 액세스를 관리할 수 있습니다.

액세스 제어 그룹에는 다음 두 가지 유형이 있습니다.

-

표준 액세스 제어 그룹 - 일반 배포 요구 사항을 충족하는 역할 할당을 사용하는 미리 정의된 기본 그룹입니다. 표준 그룹에서는 역할 할당을 편집할 수 없습니다. 그러나 사용자를 추가하고 삭제하는 것은 물론 사용자 순위 요구 사항도 편집할 수 있습니다 . 표준 액세스 제어 그룹 목록과 관련 역할에 대한 자세한 내용은 표준 역할 및 액세스 제어 그룹의 내용을 참조하십시오.

-

사용자 정의 액세스 제어 그룹 - 사용자의 요구에 맞는 역할 권한을 포함하는 표준 그룹이 없는 경우 고유한 액세스 제어 그룹을 생성합니다.

사용자 순위 프레임워크는 사용자에 게 할당할 수 있는 액세스 제어 그룹에 대한 제어 세트를 제공합니다. 액세스 제어 그룹에 할당하려면 사용자가 해당 그룹의 최소 순위 요구 사항을 충족해야 합니다. 예를 들어, 사용자 순위가 4인 최종 사용자는 최소 순위 요구사항이 4~10인 액세스 제어 그룹에만 할당할 수 있습니다. 최소 순위가 1인 그룹에는 할당할 수 없습니다.

예 - 액세스 제어 그룹을 포함한 역할 권한

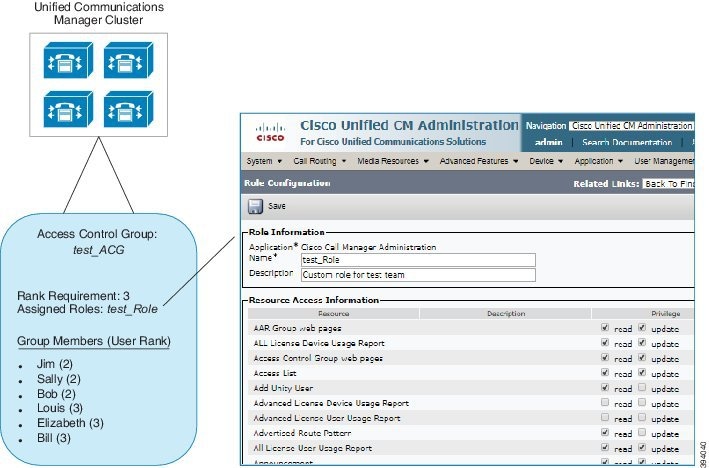

다음 예는 테스트 팀의 구성원이 액세스 제어 그룹 test_ACG에 할당된 클러스터를 보여줍니다. 오른쪽의 화면 캡처에는 액세스 제어 그룹에 연결된 역할인 test_Role의 액세스 설정이 표시됩니다. 또한 액세스 제어 그룹의 최소 순위 요구사항은 3입니다. 모든 그룹 구성원이 1~3등급 사이의 순위를 가지고 있어야 그룹에 참가할 수 있습니다.

역할 개요

사용자는 사용자가 구성원인 액세스 제어 그룹에 연결된 역할을 통해 시스템 액세스 권한을 얻습니다. 각 역할에는 특정 리소스나 애플리케이션(예: Cisco Unified CM 관리 또는 CDR 분석 및 보고)에 연결 된 권한 집합이 포함되어 있습니다. Cisco Unified CM 관리 같은 애플리케이션에의 경우 할에는 애플리케이션의 특정 GUI 페이지를 보거나 편집할 수 있는 권한이 포함될 수 있습니다. 리소스 또는 애플리케이션에 할당할 수 있는 권한 수준에는 다음 세 가지가 있습니다.

-

읽기 - 사용자가 리소스에 대한 설정을 볼 수 있습니다.

-

업데이트 — 사용자가 리소스에 대한 설정을 편집할 수 있습니다.

-

액세스 없음 - 사용자가 읽기 또는 업데이트 액세스 권한이 없는 경우에는 사용자가 지정된 리소스에 대한 설정을 보거나 편집할 수 없습니다.

역할 유형

사용자를 프로비저닝하는 경우 적용할 역할을 결정한 다음, 역할을 포함하는 액세스 제어 그룹에 사용자를 할당해야 합니다. Cisco Unified Communications Manager에는 두 가지 기본 역할 유형이 있습니다.

-

표준 역할 — 일반 배포의 요구 사항을 충족하도록 설계된 사전 설치된 기본 역할입니다. 표준 역할에 대한 권한은 편집할 수 없습니다.

-

사용자 정의 역할 — 표준 역할에 필요한 권한이 없을 때 사용자 정의 역할을 만듭니다. 또한 보다 세부적인 수준의 액세스 제어가 필요한 경우에는 고급 설정을 적용하여 관리자가 키 사용자 설정을 편집하는 기능을 제어할 수 있습니다. (자세한 내용은 아래 섹션을 참조하십시오.)

고급 역할 설정

사용자 정의 역할을 생성할 때 애플리케이션 사용자 구성 및 최종 사용자 구성 창에서 선택한 필드에 상세 제어 수준을 추가할 수 있습니다.

고급 역할 구성 창에서는 다음과 같은 작업에 대한 액세스를 제한하면서 Cisco Unified CM 관리에 대한 액세스를 구성할 수 있습니다.

-

사용자 추가

-

암호 편집

-

사용자 순위 편집

-

액세스 제어 그룹 편집

다음 표에는 이 구성으로 적용 할 수 있는 추가 컨트롤이 자세히 나와 있습니다.

| 고급 리소스 | 액세스 제어 | ||||

|---|---|---|---|---|---|

| 권한 정보 |

액세스 제어 그룹 추가 또는 편집 기능 제어:

|

||||

|

사용자는 자신의 사용자에 대한 권한 정보를 업데이트할 수 있음 |

사용자가 자신의 액세스 권한을 편집하는 기능을 제어:

|

||||

| 사용자 순위 |

사용자 순위를 변경하는 기능을 제어합니다.

|

||||

|

사용자가 자신의 사용자에 대한 사용자 순위를 업데이트할 수 있음 |

사용자가 자신의 사용자 순위를 편집하는 기능을 제어:

|

||||

| 새 사용자 추가 |

새 사용자를 추가하는 기능을 제어합니다.

|

||||

| 암호 |

암호를 변경하는 기능을 제어합니다.

|

사용자 순위 개요

사용자 순위 계층은 최종 사용자 또는 애플리케이션 사용자에게 관리자가 할당할 수 있는 제어 그룹에 액세스하는 제어 집합을 제공합니다.

최종 사용자 또는 애플리케이션 사용자를 프로비저닝할 때 관리자는 사용자에 대한 사용자 순위를 할당할 수 있습니다. 또한 관리자는 각 액세스 제어 그룹에 사용자 순위 요구 사항을 할당할 수 있습니다. 사용자를 추가하여 제어 그룹에 액세스하는 경우 관리자는 사용자의 사용자 순위가 그룹의 순위 요구 사항을 충족하는 그룹에만 사용자를 할당할 수 있습니다. 예를 들어, 관리자는 사용자 순위가 3인 사용자를 사용자 순위 요구 사항이 3에서 10 사이인 액세스 제어 그룹에 할당할 수 있습니다. 그러나 관리자는 사용자 순위 요구 사항이 1 또는 2인 액세스 제어 그룹에 해당 사용자를 할당할 수 없습니다.

관리자는 사용자 순위 구성 창 내에서 고유한 사용자 순위 계층 구조를 생성할 수 있으며 사용자 및 액세스 제어 그룹을 프로비저닝할 때 해당 계층 구조를 사용할 수 있습니다. 사용자 순위 계층 구조를 구성하지 않거나 사용자 또는 액세스 제어 그룹을 프로비저닝할 때 사용자 순위 설정을 지정하지 않을 경우 모든 사용자 및 액세스 제어 그룹에는 기본 사용자 순위 1(가능한 가장 높은 순위)이 할당됩니다.

피드백

피드백