개요

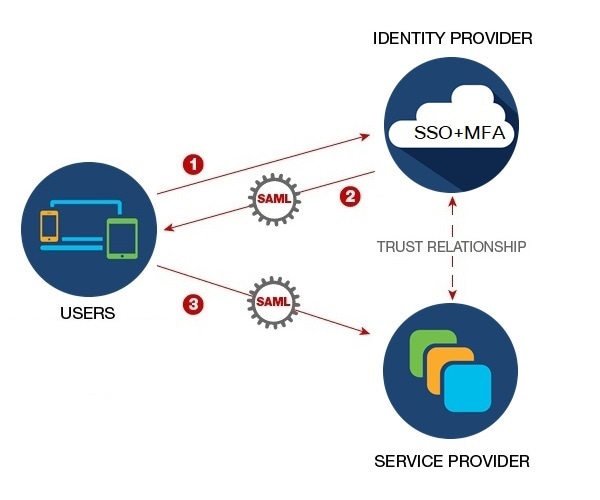

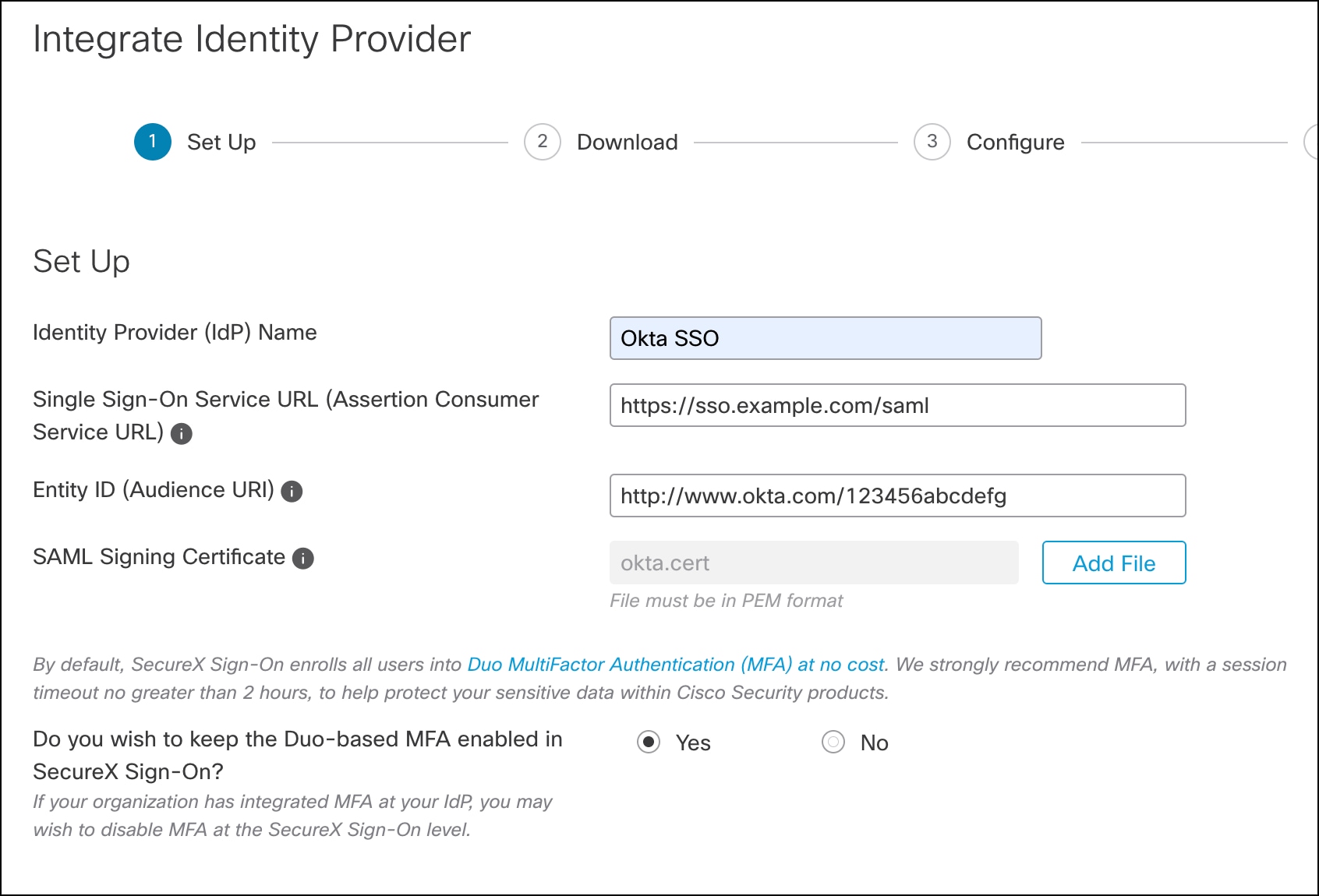

SAML(Security Assertion Markup Language)을 사용하여 자체 또는 서드파티 ID 공급자를 Security Cloud Sign On과(와) 통합할 수 있습니다. SAML은 ID 공급자(IdP)와 SP(통신 사업자), 이 경우 Security Cloud Sign On 간에 인증 및 권한 데이터를 교환하기 위한 XML 기반의 개방형 표준입니다. 통합되면 사용자는 일반적인 SSO(Single Sign On) 자격 증명을 사용하여 Security Cloud Sign On에 로그인할 수 있습니다.

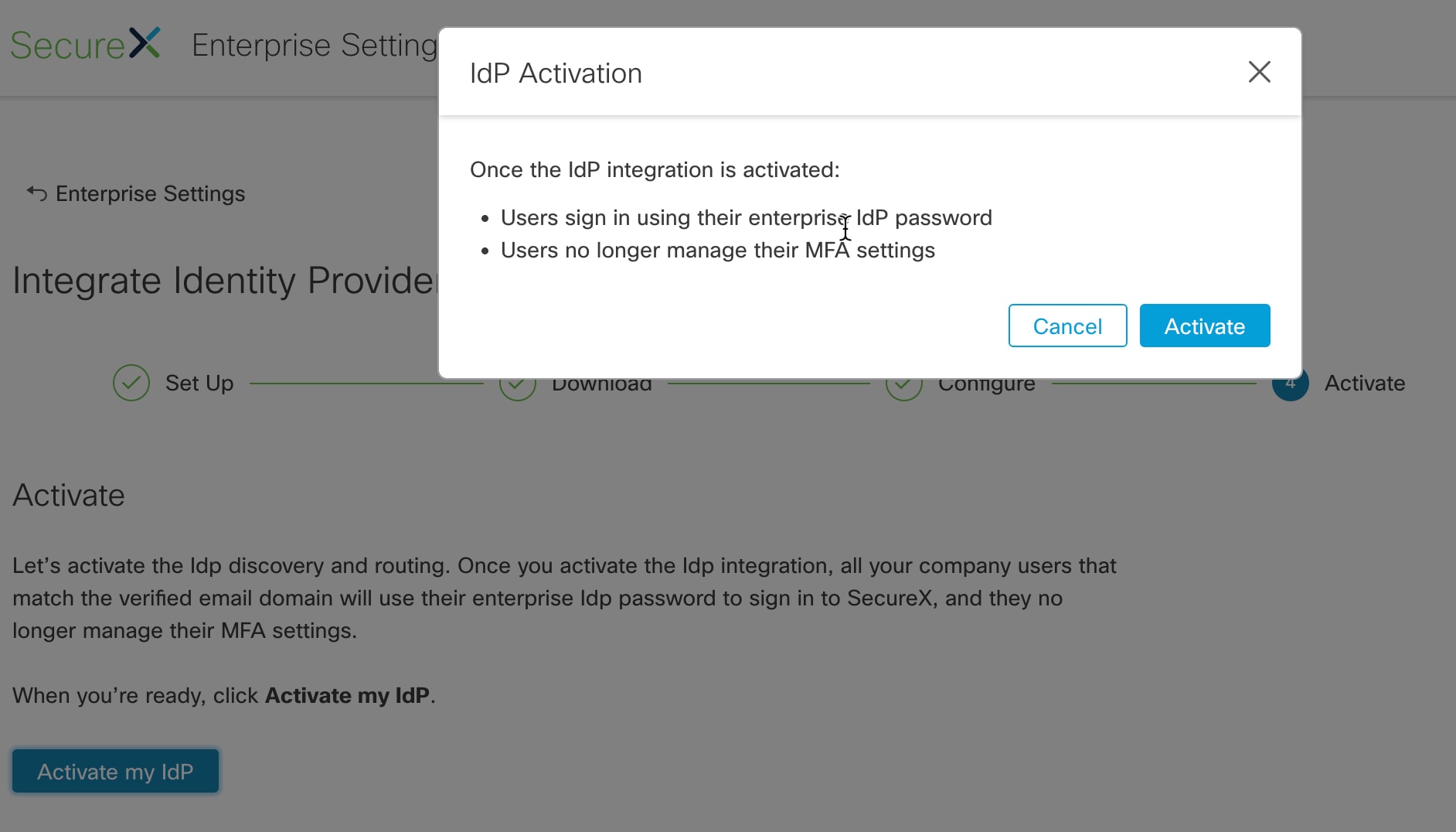

기본적으로 Security Cloud Sign On은(는) 모든 IdP의 사용자를 무료로 Duo 다단계 인증(MFA)에 등록합니다. 조직에서 이미 IdP와 MFA를 통합한 경우 통합 프로세스 중에 Duo 기반 MFA를 선택적으로 비활성화할 수 있습니다.

피드백

피드백